Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Из этой статьи вы узнаете, как интегрировать управление процессами изменений с идентификатором Microsoft Entra ID. Когда вы интегрируете управление процессами изменений с Microsoft Entra ID, вы можете:

- Используйте идентификатор Microsoft Entra для управления доступом к управлению процессами изменений.

- Включите автоматический вход пользователей в службу "Управление процессами изменений" с помощью учетных записей Microsoft Entra.

- Централизованное управление учетными записями через портал Azure.

Предпосылки

Чтобы приступить к работе, вам потребуется следующее:

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка на управление процессами изменений с включённым единым входом.

- Наряду с администратором облачных приложений администратор приложений также может добавлять или управлять приложениями в Microsoft Entra ID. Дополнительные сведения см. в статье о встроенных ролях Azure.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Управление процессами изменений поддерживает единый вход, инициированный провайдером удостоверений.

Добавьте управление процессом изменений из галереи

Чтобы настроить интеграцию управления процессами изменений в Microsoft Entra ID, необходимо добавить управление изменением процессов из галереи в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к Entra ID>Корпоративные приложения>Новое приложение.

- В разделе "Добавление из коллекции" введите "Управление процессами изменений " в поле поиска.

- Выберите "Изменить управление процессами" на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш арендный объект.

Кроме того, можно использовать мастер настройки корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для управления процессами изменений

Вы настроите и проверите SSO Microsoft Entra в Change Process Management с помощью тестового пользователя B. Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в управлении процессами изменений.

Чтобы настроить и протестировать единый вход Microsoft Entra в управление изменениями (Change Process Management), выполните следующие высокоуровневые действия.

-

Настройте единый вход Microsoft Entra , чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra.

- Предоставьте пользователю-тесту доступ , чтобы разрешить пользователю использовать единый вход Microsoft Entra.

-

Настройте SSO для управления изменениями процессов на стороне приложения.

- Создайте тестового пользователя для управления процессами изменений в качестве аналога представления пользователя в Microsoft Entra.

- Проверьте единый вход , чтобы убедиться, что конфигурация работает.

Настройте SSO в Microsoft Entra

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите на страницу интеграции приложения Entra ID>Enterprise apps>Change Process Management в разделе Управление, выберите единый вход.

На странице "Выбор метода единого входа" выберите SAML.

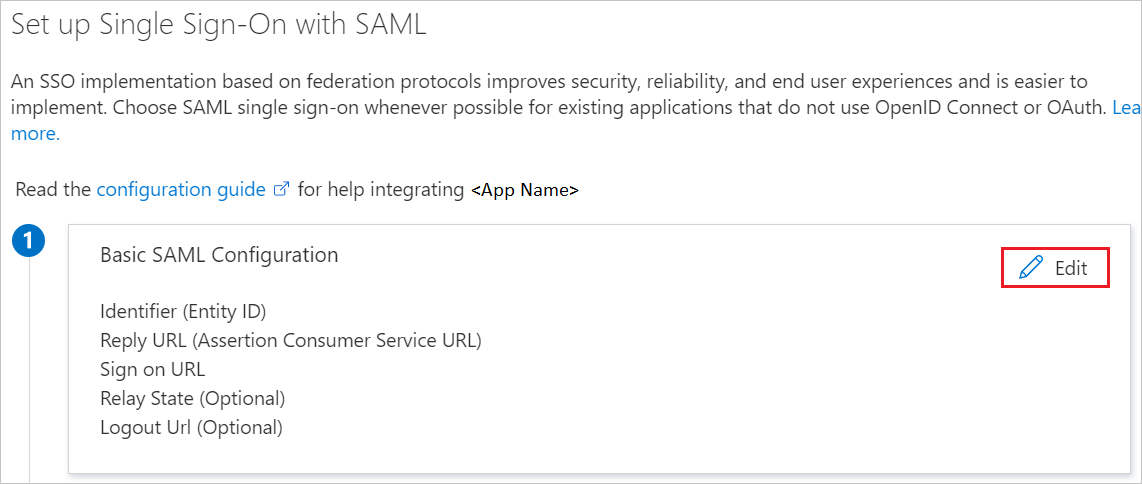

На странице «Настройка одиночного Sign-On с помощью SAML» выберите кнопку карандаша для Базовой конфигурации SAML, чтобы изменить настройки:

В разделе "Базовая конфигурация SAML" выполните следующие действия.

a. В поле "Идентификатор" введите URL-адрес, используя следующий шаблон:

https://<hostname>:8443/б. В поле "URL-адрес ответа" введите URL-адрес , используя следующий шаблон:

https://<hostname>:8443/changepilot/saml/ssoПримечание.

Приведенные выше значения идентификатора и URL-адреса ответа не являются фактическими значениями, которые следует использовать. Чтобы получить фактические значения, обратитесь в службу поддержки управления процессами изменений . Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML ".

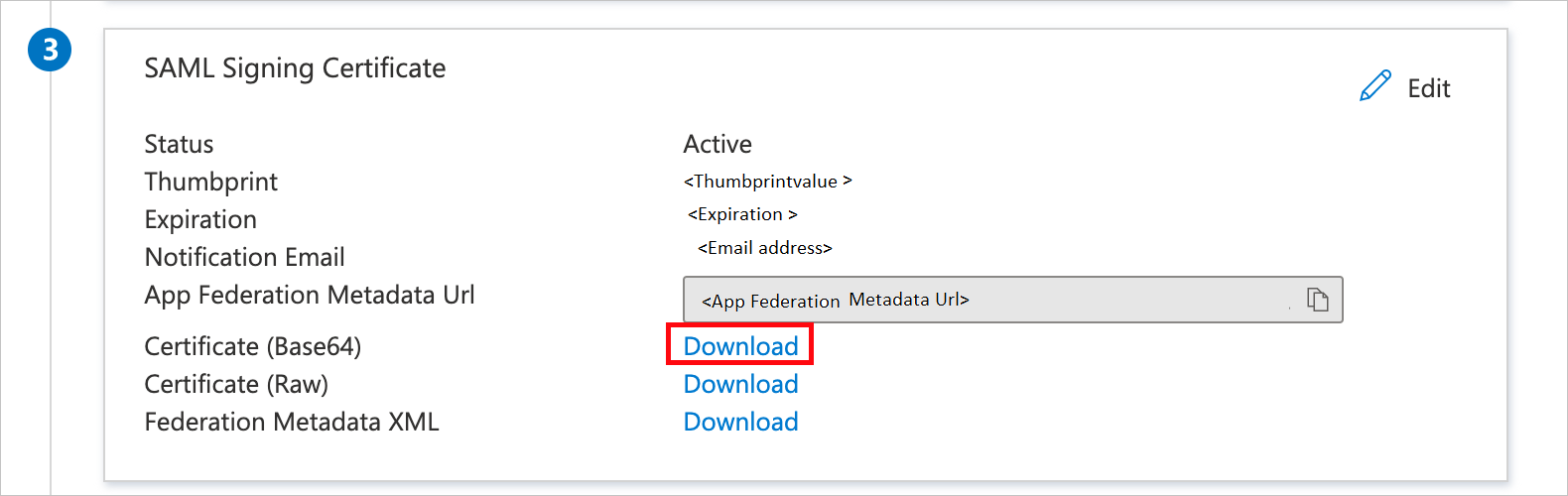

На странице "Настройка единого Sign-On с помощью SAML" в разделе "Сертификат подписи SAML" выберите ссылку "Скачать сертификат" (Base64), чтобы скачать сертификат и сохранить его на компьютере.

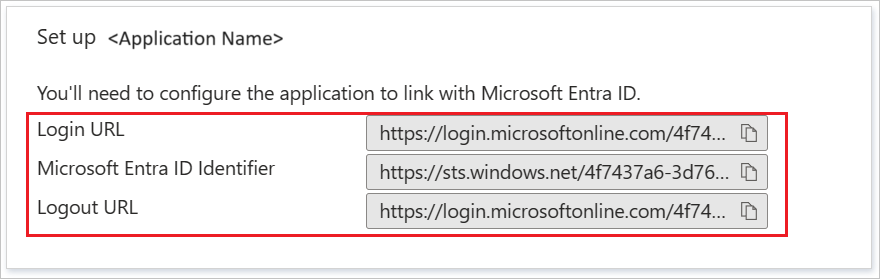

В разделе "Настройка управления процессами изменений " скопируйте соответствующий URL-адрес или URL-адреса в соответствии с вашими требованиями:

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор пользователя.

- Перейдите к Entra ID>Пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле основного имени пользователя введите username@companydomain.extension. Например,

B.Simon@contoso.com. - Установите флажок "Показать пароль" , а затем запишите значение, отображаемое в поле "Пароль ".

- Выберите "Рецензирование и создание".

- В поле "Отображаемое имя" введите

- Нажмите кнопку "Создать".

Предоставление доступа тестового пользователя

В этом разделе вы включаете единый вход для B.Simon, предоставив этому пользователю доступ к системе управления изменениями.

- Перейдите к Entra ID>Корпоративные приложения.

- В списке приложений выберите "Изменить управление процессами".

- На странице обзора приложения в разделе "Управление " выберите "Пользователи и группы":

- Выберите "Добавить пользователя", а затем выберите "Пользователи и группы " в диалоговом окне "Добавить назначение ".

- В диалоговом окне "Пользователи и группы" выберите B.Simon в списке "Пользователи " и нажмите кнопку "Выбрать " в нижней части экрана.

- Если в утверждении SAML ожидается любое значение роли, в диалоговом окне "Выбор роли" выберите соответствующую роль для пользователя из списка и нажмите кнопку "Выбрать " в нижней части экрана.

- В диалоговом окне "Добавление назначения" выберите "Назначить".

Настройка единого входа в управление процессами изменений

Чтобы настроить единый вход на стороне управления изменениями, необходимо отправить скачанный сертификат Base64 и соответствующие URL-адреса, скопированные в службу поддержки управления изменениями. Они настраивают подключение единого входа SAML так, чтобы оно было правильным с обеих сторон.

Создание тестового пользователя управления процессами изменений

Обратитесь в службу поддержки "Управление процессами изменений ", чтобы добавить пользователя с именем B.Simon в службе "Управление процессами изменений". Перед использованием единого входа необходимо создать и активировать пользователей.

Тестирование SSO

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Выберите "Тестировать это приложение", и вы автоматически войдете в систему управления процессами изменений, для которой настроили единый вход.

Вы можете использовать Microsoft My Apps. При выборе плитки "Управление процессами изменений" в разделе "Мои приложения" вы автоматически войдете в приложение "Управление процессами изменений", для которого настроили единый вход. Дополнительные сведения см. в разделе Microsoft Entra My Apps.

Связанный контент

После настройки управления процессами изменений вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применить управление сеансом с помощью Microsoft Cloud App Security.