Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Из этой статьи вы узнаете, как интегрировать собрания Cisco Webex с идентификатором Microsoft Entra. При интеграции собраний Cisco Webex с Microsoft Entra ID, вы можете:

- Контроль доступа к собраниям Cisco Webex с помощью идентификатора Microsoft Entra ID.

- Включите автоматический вход пользователей в Cisco Webex Meetings с помощью учетных записей Microsoft Entra.

- Управляйте своими аккаунтами централизованно.

Предпосылки

Чтобы приступить к работе, вам потребуется следующее:

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Cisco Webex Meetings с включенной функцией единого входа.

- Файл метаданных поставщика услуг из собраний Cisco Webex.

- Наряду с администратором облачных приложений администратор приложений также может добавлять или управлять приложениями в Microsoft Entra ID. См. дополнительные сведения о встроенных ролях Azure.

Замечание

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Собрания Cisco Webex поддерживают единый вход, инициированный поставщиком услуг и поставщиком удостоверений .

- Собрания Cisco Webex поддерживают автоматическую подготовку пользователей и отмену (рекомендуется).

- Собрания Cisco Webex поддерживают предоставление пользователей Just In Time.

Добавьте Cisco Webex Meetings из галереи

Чтобы настроить интеграцию собраний Cisco Webex с идентификатором Microsoft Entra ID, необходимо добавить собрания Cisco Webex из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавить из галереи в поле поиска введите Cisco Webex Meetings.

- Выберите Cisco Webex Meetings на панели результатов, затем добавьте приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш арендный объект.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для собраний Cisco Webex

Настройте и проверьте единый вход Microsoft Entra в Cisco Webex Meetings с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в собраниях Cisco Webex.

Чтобы настроить и протестировать единый вход Microsoft Entra в Cisco Webex Meetings, выполните следующие действия.

-

Настройте Microsoft Entra SSO - чтобы ваши пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы Б.Саймон мог использовать функцию единого входа Microsoft Entra.

-

Настройте единый вход Cisco Webex Meetings — чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя Cisco Webex Meetings — чтобы в Cisco Webex Meetings был аналог B.Simon, связанный с представлением пользователя в Microsoft Entra.

- Проведите тест SSO, чтобы проверить, работает ли конфигурация.

Настройте SSO в Microsoft Entra

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите к приложениям Entra ID>Enterprise>Cisco Webex Meetings>Single sign-on.

На странице Выбор метода единого входа выберите SAML.

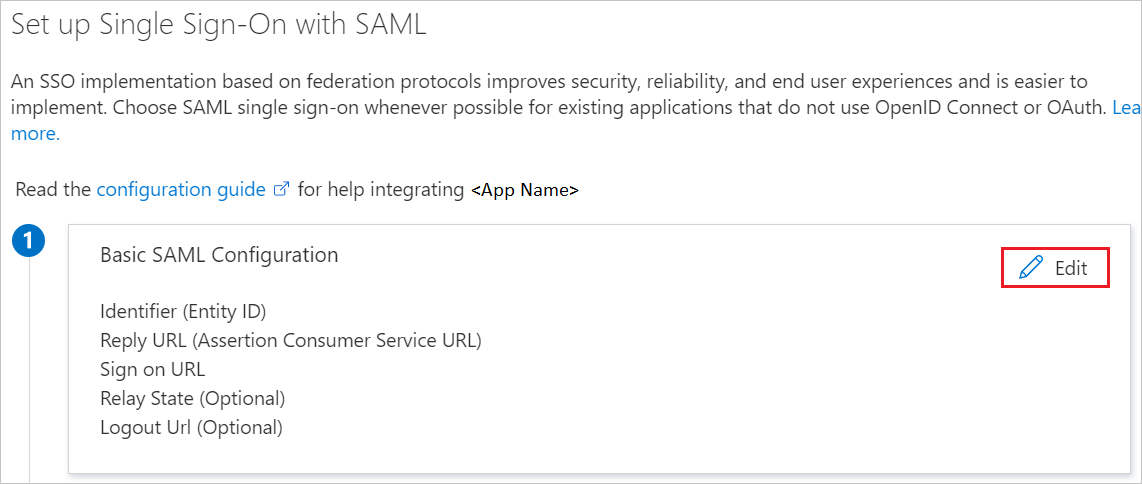

На странице Настройка Single Sign-On используя SAML можно настроить приложение в инициированном поставщиком удостоверений режиме, загрузив файл метаданных поставщика услуг следующим образом:

Выберите "Отправить файл метаданных".

Выберите логотип папки , чтобы выбрать файл метаданных и нажмите кнопку "Отправить".

После успешного завершения отправки файла метаданных поставщика услуг значения идентификатора и URL-адреса ответа автоматически заполняются в разделе "Базовая конфигурация SAML ".

Замечание

Вы получите файл метаданных поставщика услуг из раздела Configure Cisco Webex Meetings SSO , который описан далее в статье.

Если вы хотите настроить приложение в режиме, инициированном поставщиком служб , выполните следующие действия.

В разделе "Базовая конфигурация SAML" щелкните значок карандаша.

В текстовом поле URL-адреса входа введите URL-адрес , используя следующий шаблон:

https://<customername>.my.webex.com

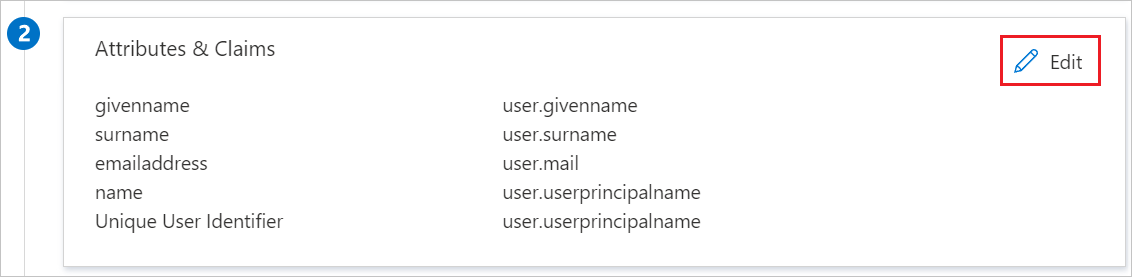

Приложение Cisco Webex Meetings ожидает утверждения SAML в определенном формате, что требует добавления настраиваемых сопоставлений атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию. Щелкните значок "Изменить", чтобы открыть диалоговое окно "Атрибуты пользователя".

Кроме того, приложение Cisco Webex Meetings ожидает, что в ответе SAML будут переданы несколько дополнительных атрибутов. В разделе "Утверждения пользователя" диалогового окна "Атрибуты пользователя" выполните следующие действия, чтобы добавить атрибут токена SAML, как показано в приведенной ниже таблице.

Имя Атрибут источника первое имя имя_пользователя.givenname фамилия Фамилия пользователя электронная почта почта_пользователя уникальный идентификатор (УИД) почта_пользователя - Выберите "Добавить новое утверждение", чтобы открыть диалоговое окно "Управление утверждениями пользователей ".

- В текстовом поле Имя введите имя атрибута, отображаемое для этой строки.

- Оставьте пространство имен пустым.

- Выберите источник в качестве атрибута.

- В списке атрибутов источника выберите значение атрибута , отображаемое для этой строки из раскрывающегося списка.

- Нажмите кнопку "Сохранить".

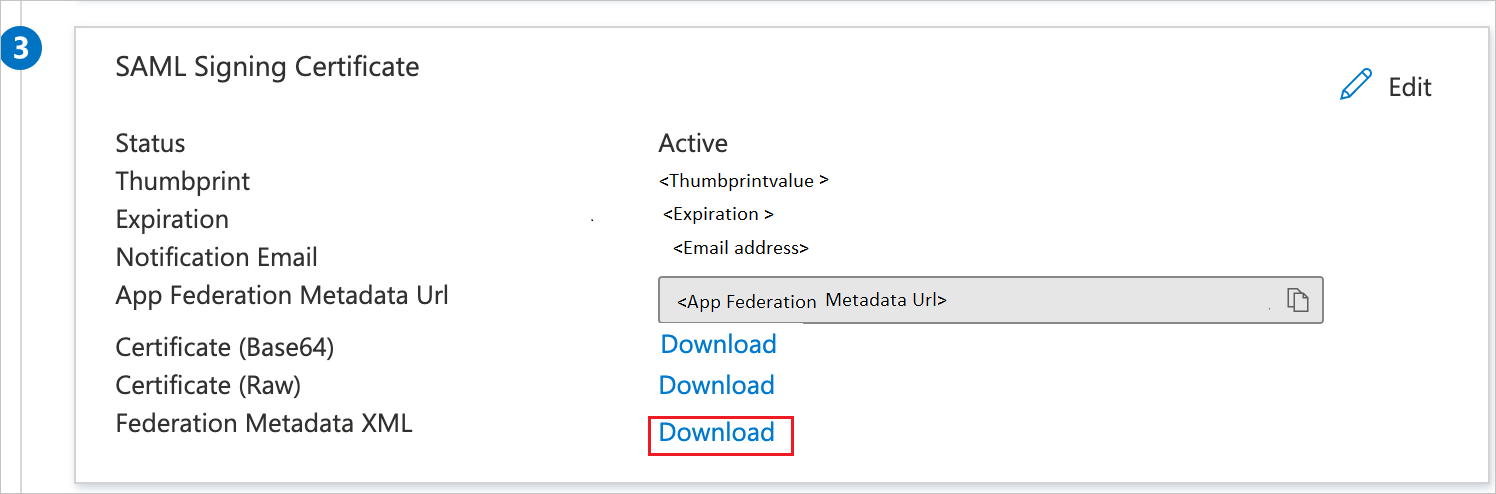

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите Федеративные метаданные XML и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

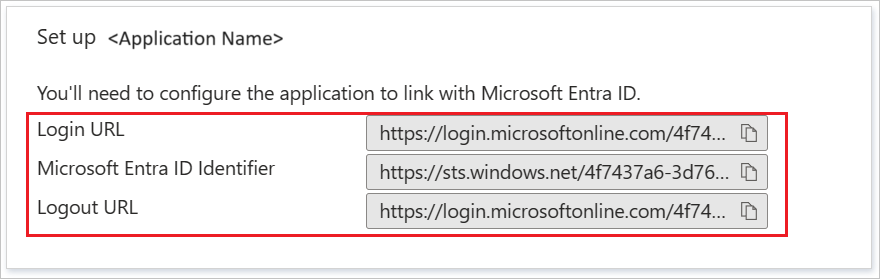

В разделе "Настройка собраний Cisco Webex " скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в разделе «Быстрый старт: создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись под именем B.Simon.

Настройка единого входа в Cisco Webex Meetings

Войдите в собрания Cisco Webex с учетными данными администратора.

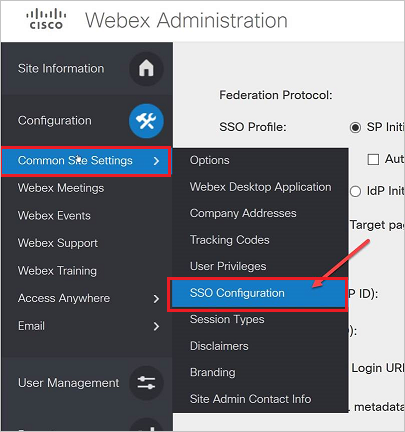

Перейдите к общим параметрам сайта и перейдите к конфигурации единого входа.

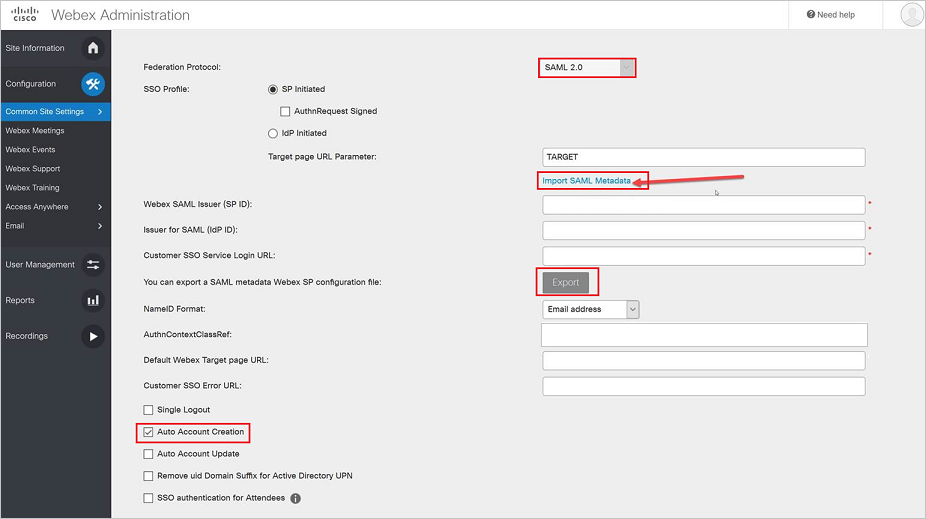

На странице администрирования Webex выполните следующие действия:

Выберите SAML 2.0 в качестве протокола федерации.

Выберите ссылку импорта метаданных SAML , чтобы отправить файл метаданных, скачанный ранее.

Выберите профиль единого входа в качестве инициатора поставщика удостоверений и нажмите кнопку "Экспорт ", чтобы скачать файл метаданных поставщика услуг и отправить его в раздел "Базовая конфигурация SAML ".

Выберите автоматическое создание учетной записи.

Замечание

Чтобы включить подготовку 'точно в срок' пользователей, необходимо проверить автоматическое создание учетных записей. Помимо этого атрибуты токена SAML необходимо передать в ответе SAML.

Нажмите кнопку "Сохранить".

Замечание

Эта конфигурация доступна только для клиентов, использующих Webex UserID в формате электронной почты.

Дополнительные сведения о настройке собраний Cisco Webex см. на странице документации Webex .

Создание тестового пользователя Cisco Webex Meetings

Цель этого раздела — создать пользователя с именем B.Simon в Cisco Webex Meetings. Cisco Webex Meetings поддерживает точную во времени подготовку, которая включена по умолчанию. В этом разделе для вас нет пункта действий. Если пользователь еще не существует в системе Cisco Webex Meetings, новый пользователь создается при попытке доступа к Cisco Webex Meetings.

Тестирование SSO

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Инициирован поставщиком услуг

Выберите "Тестировать это приложение", этот параметр перенаправляется по URL-адресу для входа в Cisco Webex Meetings, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в Cisco Webex Meetings и инициируйте поток входа.

Процесс инициирован IDP

- Выберите "Тестировать это приложение", и вы автоматически войдете в собрания Cisco Webex, для которых настроили единый вход.

Вы также можете использовать Microsoft My Apps для тестирования приложения в любом режиме. При выборе плитки Cisco Webex Meetings в разделе "Мои приложения" вы будете перенаправлены на страницу входа приложения для инициации потока входа и при настройке в режиме поставщика удостоверений, вы автоматически войдете в собрания Cisco Webex, для которых настроили единый вход. Дополнительные сведения о моих приложениях см. в разделе Введение в"Мои приложения".

Связанный контент

После настройки собраний Cisco Webex вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применить управление сеансом с помощью Microsoft Defender для облачных приложений.