Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Google Cloud / G Suite Connector от Майкрософт с идентификатором Microsoft Entra ID. Когда вы интегрируете Google Cloud / G Suite Connector от Microsoft с Microsoft Entra ID, вы можете:

- Управляйте тем, кто имеет доступ к Google Cloud / G Suite Connector от Microsoft с помощью Microsoft Entra ID.

- Включите автоматический вход пользователей в Google Cloud или G Suite Connector от Майкрософт с помощью учетных записей Microsoft Entra.

- Управляйте учетными записями в одном месте.

Предварительные условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете бесплатно создать учетную запись.

- Одна из следующих ролей:

- Подписка Google Cloud/G Suite Connector от Майкрософт с поддержкой единого входа.

- подписка Google Apps или Google Cloud Platform.

Примечание.

Чтобы проверить действия, описанные в этой статье, не рекомендуется использовать рабочую среду. Этот документ был создан с использованием нового пользовательского интерфейса единого входа. Если вы по-прежнему используете старый, процесс настройки будет выглядеть иначе. Вы можете включить новый интерфейс в настройках единого входа приложения G-Suite. Перейдите к приложениям Microsoft Entra ID>Enterprise, выберите Google Cloud / G Suite Connector от Корпорации Майкрософт, выберите единый вход , а затем выберите " Попробовать наш новый интерфейс".

Чтобы протестировать действия, описанные в этой статье, выполните следующие рекомендации.

- Не используйте рабочую среду, если в этом нет необходимости.

- Если у вас нет подписки, вы можете получить бесплатную учетную запись.

Недавние изменения

Последние обновления от Google теперь позволяют добавлять группы пользователей в профили стороннего единого входа. Это обеспечивает более детальный контроль за назначением параметров единого входа. Теперь вы можете создавать назначения для профилей SSO, что позволяет переносить пользователей поэтапно, а не перемещать всю компанию одновременно. В этой области вы получите сведения о пакете обновления с идентификатором сущности и URL-адресом ACS, который теперь необходимо добавить в приложения Azure для ответа и сущности.

Вопросы и ответы

Вопрос: Поддерживает ли эта интеграция единый вход (SSO) Google Cloud Platform с использованием Microsoft Entra ID?

Ответ. Да. Google Cloud Platform и Google Apps используют одну и ту же платформу проверки подлинности. Чтобы сделать интеграцию с Google Cloud Platform, необходимо настроить единую систему входа с Google Apps.

Вопрос. Совместимы ли Chromebook и другие устройства Chrome с единым входом Microsoft Entra?

Ответ. Да, пользователи могут войти на свои устройства Chromebook с помощью учетных данных Microsoft Entra. Сведения о том, почему пользователи могут получать учетные данные дважды, см. в этой статье о поддержке Google Cloud / G Suite Connector от Майкрософт .

Вопрос. Если включить единый вход, пользователи смогут использовать свои учетные данные Microsoft Entra для входа в любой продукт Google, например Google Classroom, GMail, Google Drive, YouTube и т. д.?

Ответ. Да, в зависимости от того, какой соединитель Google Cloud или G Suite от Майкрософт вы решили включить или отключить для вашей организации.

Вопрос: Можно ли включить единый вход (SSO) только для части пользователей соединителя Google Cloud или G Suite от Microsoft?

Ответ. Да, SSO профили можно выбирать для каждого пользователя, подразделения или группы в Google Workspace.

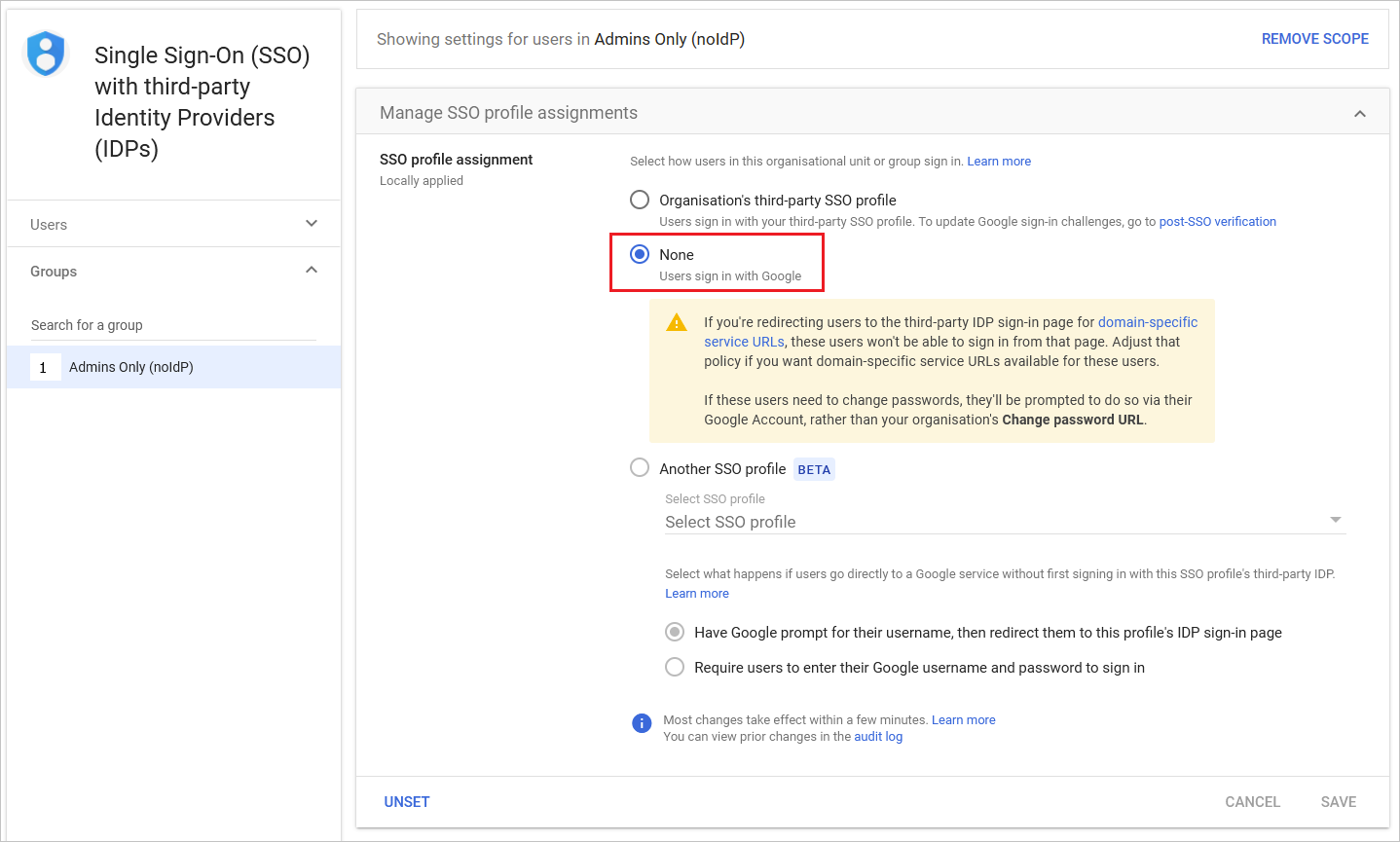

Выберите параметр "нет" для профиля единого входа группы Google Workspace. Это предотвращает перенаправление участников этой группы (Google Workspace) на идентификатор Microsoft Entra для входа.

Вопрос. Если пользователь входит через Windows, они автоматически проходят проверку подлинности в Google Cloud или G Suite Connector от Корпорации Майкрософт без запроса на ввод пароля?

Ответ. Существует два варианта включения этого сценария. Изначально пользователи могли войти на устройства Windows 10 через присоединение к Microsoft Entra. Кроме того, пользователи могут входить на устройства Windows, присоединенные к домену локальной службы Active Directory, которая была настроена для единого входа посредством Microsoft Entra ID с помощью развертывания службы федерации Active Directory (AD FS). Оба варианта требуют выполнения действий, описанных в следующей статье, чтобы включить единый вход между идентификатором Microsoft Entra и Google Cloud / G Suite Connector от Корпорации Майкрософт.

Вопрос. Что делать при получении сообщения об ошибке "недопустимая электронная почта"?

Ответ. Для этой настройки атрибут электронной почты необходим для того, чтобы пользователи могли войти в систему. Этот атрибут нельзя задать вручную.

Атрибут электронной почты заполняется автоматически для любого пользователя с действующей лицензией Exchange. Если пользователь не подключен к электронной почте, возникает ошибка, так как приложению необходимо получить этот атрибут для предоставления доступа.

Вы можете перейти на portal.office.com с учетной записью администратора, затем выбрать в центре администрирования пункты "Выставление счетов", "Подписки", выбрать вашу подписку на Microsoft 365 и назначить её пользователям. Выберите пользователей, чьи подписки вы хотите проверить, и в правой панели выберите "Изменить лицензии".

После назначения лицензии Microsoft 365 ее применение может занять несколько минут. После этого атрибут user.mail автоматически заполняется и проблема должна быть устранена.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Google Cloud / G Suite Connector от Майкрософт поддерживает инициируемый поставщиком услуг SSO.

Google Cloud / G Suite Connector от Майкрософт поддерживает автоматическую подготовку пользователей.

Добавление коннектора Google Cloud / G Suite от Microsoft из галереи

Чтобы настроить интеграцию Google Cloud / G Suite Connector от Майкрософт с идентификатором Microsoft Entra ID, необходимо добавить Google Cloud / G Suite Connector от Корпорации Майкрософт из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к Entra ID>Корпоративные приложения>Новое приложение.

- В разделе "Добавление из коллекции " введите Google Cloud / G Suite Connector от Майкрософт в поле поиска.

- Выберите Google Cloud / G Suite Connector от Майкрософт на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш тенант.

Кроме того, можно использовать мастер настройки корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Google Cloud / G Suite Connector от Майкрософт

Настройте и протестируйте Microsoft Entra SSO с Google Cloud / G Suite Connector by Microsoft с использованием тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Google Cloud или G Suite Connector от Корпорации Майкрософт.

Чтобы настроить и проверить единый вход Microsoft Entra в Google Cloud / G Suite Connector от Майкрософт, выполните следующие действия.

-

Настройте единый вход Microsoft Entra , чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra , чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

-

Настройте Соединитель Google Cloud/G Suite от Microsoft SSO , чтобы настроить параметры единого входа на стороне приложения.

- Создание соединителя Google Cloud/G Suite Connector по Майкрософт для тестового пользователя - чтобы в Google Cloud / G Suite Connector by Microsoft был аналог B.Simon, связанный с представлением пользователя Microsoft Entra.

- Тест SSO (единый вход) - чтобы проверить, работает ли конфигурация.

Настройка единой аутентификации (SSO) Microsoft Entra

Выполните следующие действия, чтобы включить SSO (единый вход) Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>приложениям для предприятий>Google Cloud / G Suite Connector by Microsoft>единому входу.

На странице "Выбор метода единого входа" выберите SAML.

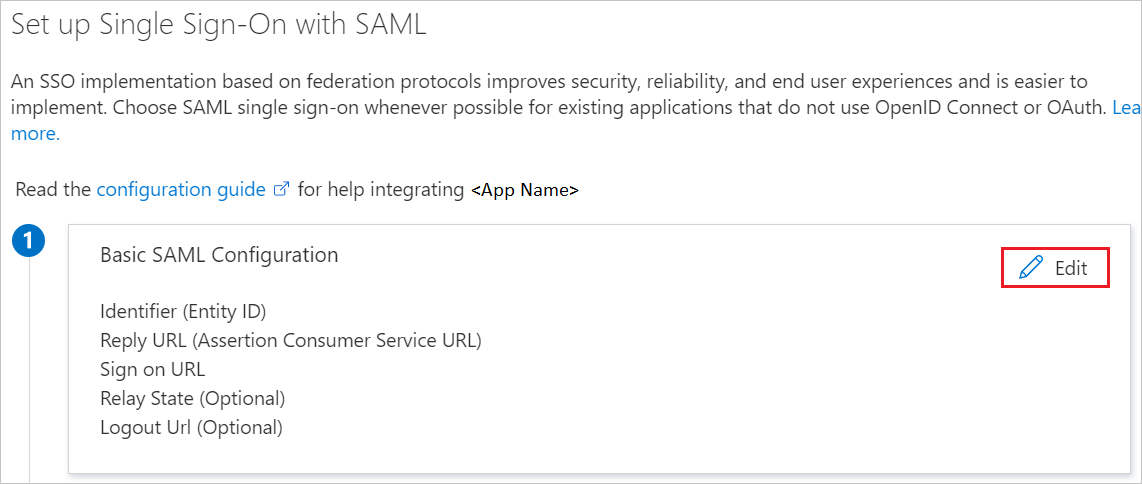

На странице "Настройка единого входа" на странице SAML выберите значок карандаша для базовой конфигурации SAML , чтобы изменить параметры.

В разделе "Базовая конфигурация SAML" , если вы хотите настроить для Gmail , выполните следующие действия:

a. В текстовом поле "Идентификатор" введите URL-адрес, используя один из следующих шаблонов:

Идентификатор google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>б. В текстовом поле "URL-адрес ответа" введите URL-адрес, используя один из следующих шаблонов:

URL-адрес ответа https://www.google.comhttps://www.google.com/a/<yourdomain.com>с. В текстовом поле URL-адреса входа введите URL-адрес , используя следующий шаблон:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comВ разделе "Базовая конфигурация SAML" , если вы хотите настроить для Google Cloud Platform , выполните следующие действия.

a. В текстовом поле "Идентификатор" введите URL-адрес, используя один из следующих шаблонов:

Идентификатор google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>б. В текстовом поле "URL-адрес ответа" введите URL-адрес, используя один из следующих шаблонов:

URL-адрес ответа https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsс. В текстовом поле URL-адреса входа введите URL-адрес , используя следующий шаблон:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comПримечание.

Эти значения не являются реальными. Замените их фактическими значениями идентификатора, URL-адреса ответа и URL-адреса входа. Соединитель Google Cloud / G Suite от Корпорации Майкрософт не предоставляет значение идентификатора сущности в конфигурации единого входа, поэтому при снятии флажка параметра конкретный издатель домена значение идентификатора становится

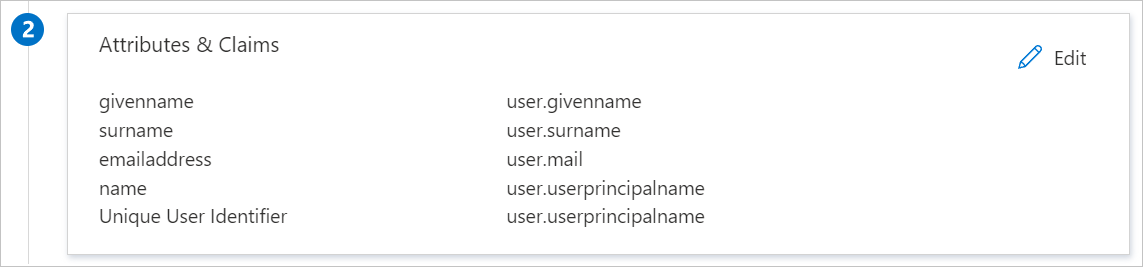

google.com. Если вы установите флажок параметра издателя конкретного домена, этоgoogle.com/a/<yourdomainname.com>. Чтобы установить или снять флажок конкретного издателя домена, перейдите в раздел «Настройка соединителя Google Cloud / G Suite от Microsoft для единого входа», который описан далее в статье. Для получения дополнительной информации обратитесь в службу поддержки клиентов Google Cloud / G Suite Connector от Microsoft.Приложение Google Cloud / G Suite Connector от Майкрософт ожидает утверждения SAML в определенном формате, поэтому вам необходимо добавить сопоставления настраиваемых атрибутов в вашу конфигурацию атрибутов токена SAML. На следующем снимке экрана приведен пример. Значение по умолчанию уникального идентификатора пользователя — user.userprincipalname , но Google Cloud / G Suite Connector от Майкрософт ожидает, что это будет сопоставлено с адресом электронной почты пользователя. Для этого можно использовать атрибут user.mail из списка или использовать соответствующее значение атрибута на основе конфигурации организации.

Примечание.

Убедитесь, что ответ SAML не содержит не стандартные символы ASCII в атрибуте "Фамилия".

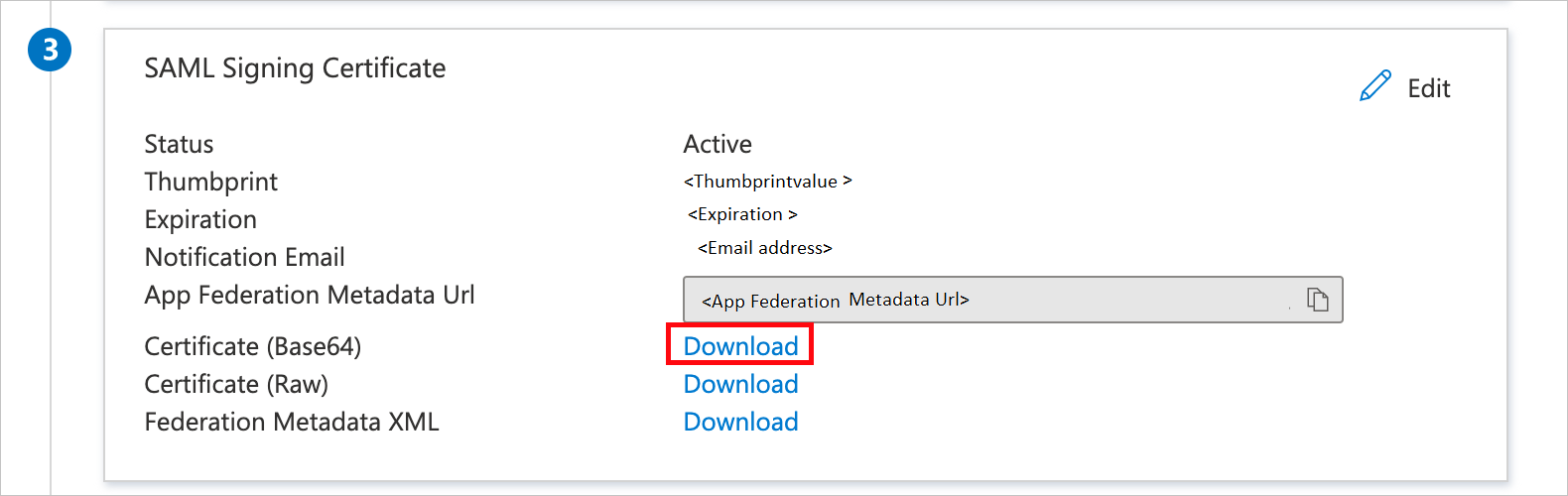

На странице "Настройка единого входа с помощью SAML " в разделе "Сертификат подписи SAML " найдите сертификат (Base64) и выберите "Скачать ", чтобы скачать сертификат и сохранить его на компьютере.

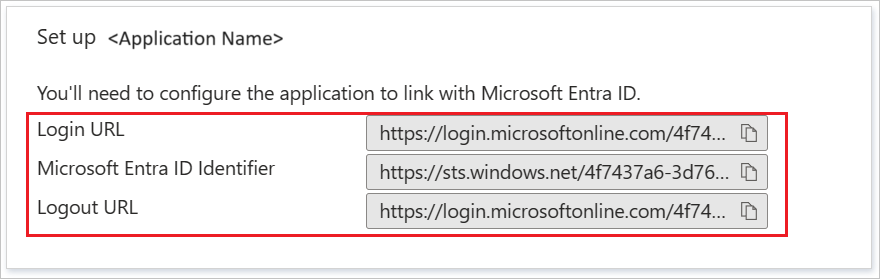

В разделе "Настройка Google Cloud / G Suite Connector by Microsoft " скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Примечание.

URL-адрес выхода по умолчанию, указанный в приложении, является неверным. Правильный URL-адрес:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в руководстве по быстрому созданию и назначению учетной записи пользователя, чтобы создать тестовую учетную запись пользователя B.Simon.

Настройте Google Cloud/G Suite Connector для единого входа через Microsoft

Откройте новую вкладку в браузере и войдите в Google Cloud или G Suite Connector с помощью консоли администрирования Майкрософт с помощью учетной записи администратора.

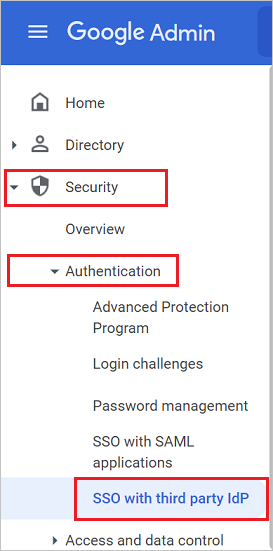

Перейдите в меню " Безопасность —> проверка подлинности —>> единый вход с сторонним поставщиком удостоверений.

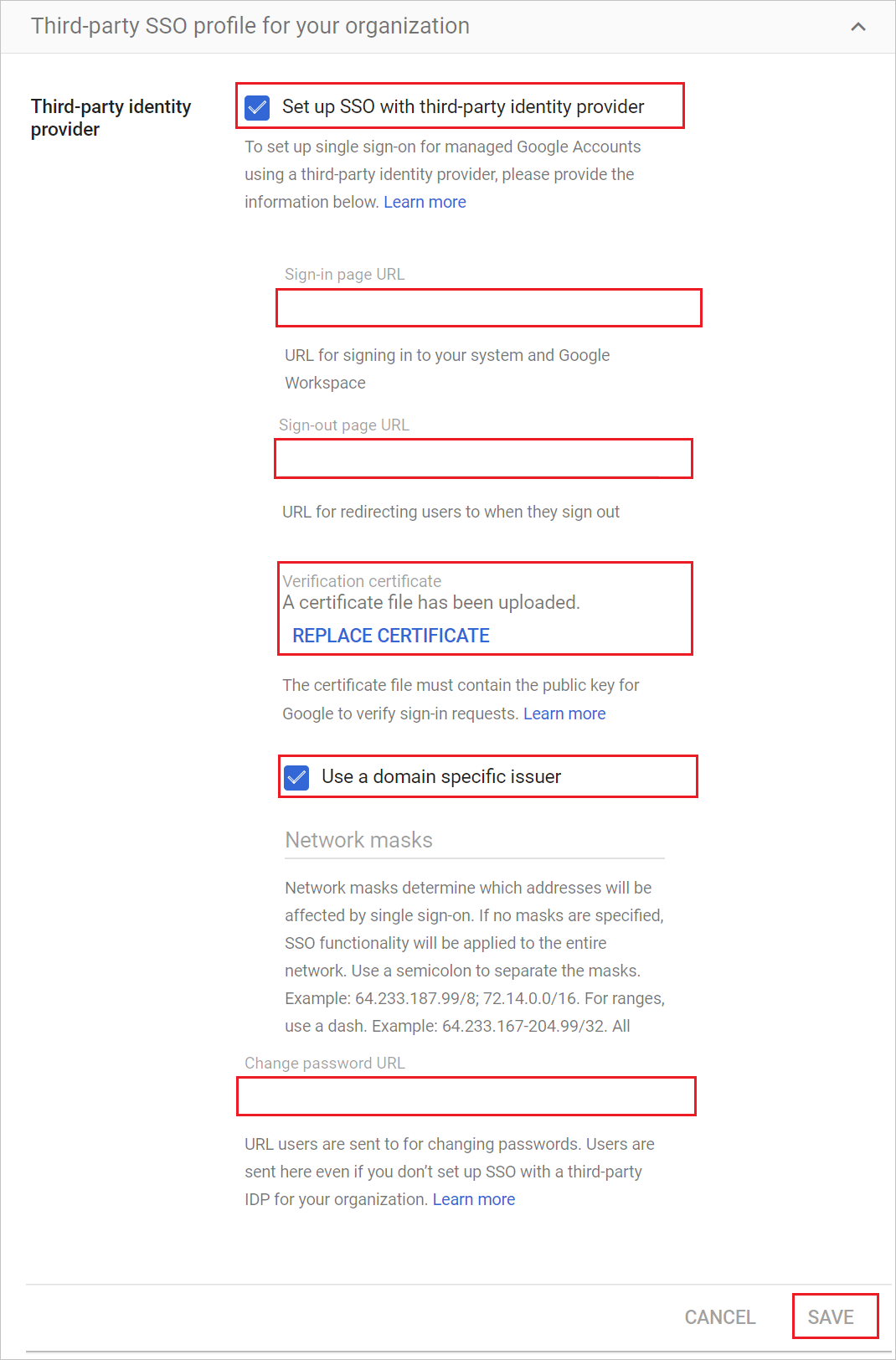

Выполните следующие изменения конфигурации в профиле единого входа стороннего поставщика на вкладке Third-party SSO profile for your organization.

a. Включите профиль единого входа для вашей организации.

б. В поле URL-адрес страницы входа в Google Cloud или G Suite Connector от Майкрософт вставьте значение URL-адреса входа.

с. В поле URL-адрес страницы выхода в Google Cloud или G Suite Connector от Майкрософт вставьте значение URL-адреса выхода.

д. В Google Cloud / G Suite Connector от Майкрософт для сертификата проверки отправьте сертификат, скачанный ранее.

д) Установите или снимите флажок «Использовать узкоспециализированного издателя домена»

в соответствии с примечанием, упомянутым в приведенном выше разделе «Базовая конфигурация SAML» в службе идентификации Microsoft Entra.е) В поле "Изменить URL-адрес пароля " в Google Cloud / G Suite Connector by Microsoft введите значение в качестве значения

https://mysignins.microsoft.com/security-info/password/changeж. Нажмите кнопку "Сохранить".

Создайте тестового пользователя для соединителя Google Cloud/G Suite, управляемого Microsoft

Цель этого раздела — создать пользователя в Google Cloud или G Suite Connector корпорации Майкрософт под названием B.Simon. После того как пользователь будет создан в Google Cloud/G Suite Connector от Майкрософт вручную, он сможет войти в систему, используя учетные данные для входа в Microsoft 365.

Google Cloud/G Suite Connector от Майкрософт также поддерживает автоматическую подготовку пользователей. Чтобы настроить автоматическую подготовку пользователей, необходимо сначала настроить Google Cloud / G Suite Connector от Майкрософт для автоматической подготовки пользователей.

Примечание.

Убедитесь, что ваш пользователь уже существует в Google Cloud / G Suite Connector от Майкрософт, если подготовка в Microsoft Entra ID не была включена перед тестированием одноразового входа.

Примечание.

Если вам нужно создать пользователя вручную, обратитесь в службу поддержки Google.

Проверка SSO

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra, используя следующие параметры.

Выберите «Тестировать это приложение», этот параметр перенаправит вас к URL-адресу для авторизации на сайте Google Cloud / G Suite Connector, управляемому Майкрософт, где вы можете инициировать процесс входа.

Перейдите по URL-адресу для авторизации в Google Cloud/G Suite Connector от Microsoft и начните процесс входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. При выборе плитки Google Cloud / G Suite Connector by Microsoft на портале "Мои приложения" происходит перенаправление на URL-адрес для входа, предоставляемый Майкрософт, для Google Cloud / G Suite Connector. Дополнительные сведения о моих приложениях см. в разделе "Общие сведения о моих приложениях".

Связанный контент

После настройки Google Cloud/G Suite Connector от Майкрософт вы можете применить функцию управления сеансом, которая в реальном времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применить управление сеансом с помощью Microsoft Defender для облачных приложений.