Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Citrix ADC с идентификатором Microsoft Entra ID. Интеграция Citrix ADC с идентификатором Microsoft Entra id позволяет:

- Управляйте доступом к Citrix ADC с помощью Microsoft Entra ID.

- Включите автоматический вход пользователей в Citrix ADC с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями в одном центральном месте.

Предварительные условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка Citrix ADC с включенной функцией единого входа.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде. В этой статье приведены следующие сценарии:

единый вход для Citrix ADC, инициированный поставщиком служб;

«Точно в срок» подготовка пользователей для Citrix ADC

Добавьте Citrix ADC из галереи

Чтобы интегрировать Citrix ADC с идентификатором Microsoft Entra ID, сначала добавьте Citrix ADC в список управляемых приложений SaaS из коллекции:

Войти в центр администрирования Microsoft Entra в качестве по крайней мере Администратора облачных приложений.

Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

В разделе Добавление из коллекции в поле поиска введите Citrix ADC.

Выберите Citrix ADC в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в вашего арендатора.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Citrix ADC

Настройте и проверьте SSO Microsoft Entra для Citrix ADC, используя тестового пользователя B.Simon. Для обеспечения работы единого входа в системе, необходимо установить взаимосвязь между пользователем Microsoft Entra и соответствующим пользователем в Citrix ADC.

Чтобы настроить и проверить единый вход Microsoft Entra в Citrix ADC, выполните следующие действия.

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

Создайте тестового пользователя Microsoft Entra для проверки функции единого входа Microsoft Entra с использованием аккаунта B.Simon.

Назначьте тестового пользователя Microsoft Entra, чтобы B.Simon мог использовать единый вход Microsoft Entra.

Настройка SSO в Citrix ADC - для настройки параметров на стороне приложения.

- Создайте тестового пользователя Citrix ADC, чтобы он соответствовал пользователю B.Simon в Microsoft Entra.

Тест SSO - для проверки, работает ли конфигурация.

Настройка SSO Microsoft Entra

Чтобы включить единый вход Microsoft Entra с помощью портала Azure, выполните следующие действия:

Войти в центр администрирования Microsoft Entra в качестве по крайней мере Администратора облачных приложений.

Перейдите к Entra ID>Корпоративные приложения> Citrix ADC область интеграции приложений, в разделе Управление выберите однократная аутентификация.

В области Выбрать метод единого входа выберите SAML.

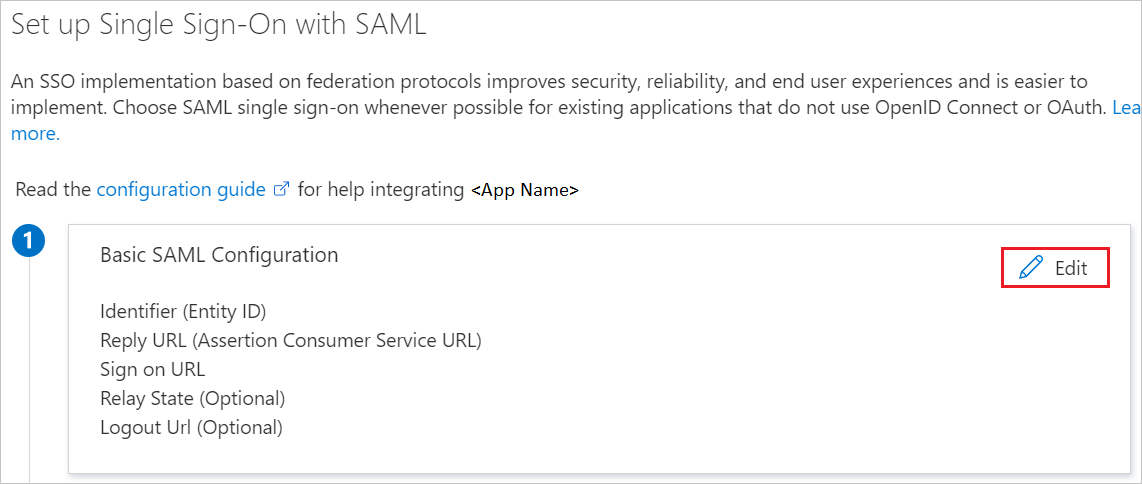

В области Настройка единого входа с помощью SAML щелкните значок пера Правка, чтобы открыть диалоговое окно Базовая конфигурация SAML и изменить эти параметры.

В разделе Базовая конфигурация SAML, чтобы настроить приложение в режиме инициируемом поставщиком удостоверений, выполните следующие действия.

В текстовом поле Идентификатор введите URL-адрес в следующем формате:

https://<Your FQDN>В текстовом поле URL-адрес ответа введите URL-адрес в следующем формате:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Если вы хотите настроить приложение для работы в режиме, инициируемом поставщиком услуг, выберите Задать дополнительные URL-адреса и выполните следующие действия:

- В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Примечание.

- URL-адреса, используемые в этом разделе, не являются реальными значениями. Замените их фактическими значениями для идентификатора, URL-адреса ответа и URL-адреса входа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов Citrix ADC. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

- Чтобы настроить SSO, URL-адреса должны быть доступны через общедоступные веб-сайты. Необходимо включить брандмауэр или другие параметры безопасности на стороне Citrix ADC, чтобы включить идентификатор Microsoft Entra для публикации маркера по заданному URL-адресу.

- В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

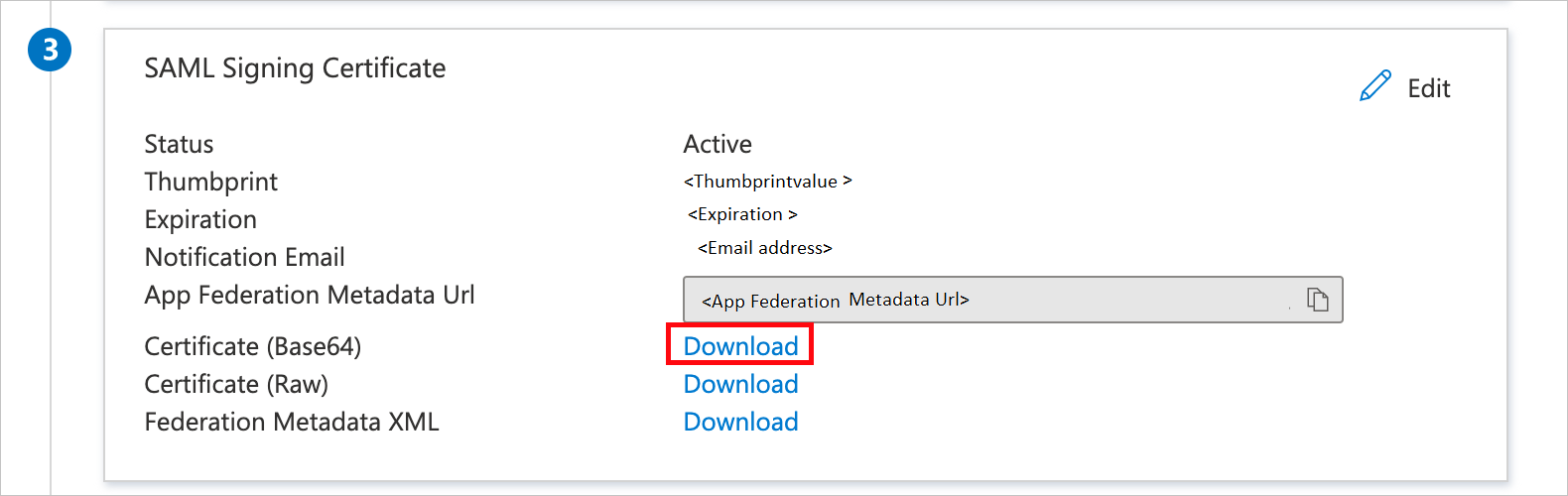

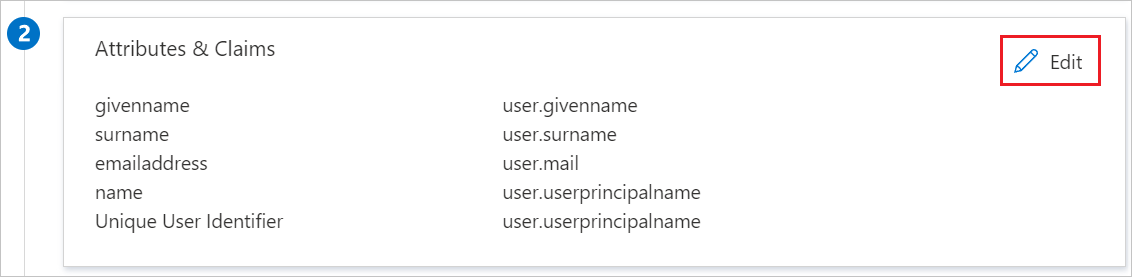

На области Настройка единого входа с помощью SAML, в разделе Сертификат подписи SAML, скопируйте URL-адрес метаданных федерации приложения и сохраните его в Блокнот.

Приложение Citrix ADC ожидает, что утверждения SAML будут в определенном формате, требующем добавления сопоставлений настраиваемых атрибутов в вашу конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию. Щелкните Изменить и измените сопоставление атрибутов.

Приложение Citrix ADC также ожидает, что в ответе SAML будут переданы еще несколько атрибутов. В диалоговом окне Атрибуты пользователя выполните в разделе Утверждения пользователя приведенные ниже действия, чтобы добавить представленные в таблице атрибуты токена SAML.

Имя. Атрибут источника mySecretID ИмяПользователя.ОсновноеИмяПользователя Чтобы открыть диалоговое окно Управление утверждениями пользователя, выберите Добавить новое утверждение.

В текстовое поле Имя введите имя атрибута, отображаемое для этой строки.

Оставьте пустым поле Пространство имен.

Для поля Атрибут выберите Источник.

В списке Атрибут источника введите значение атрибута, отображаемое для этой строки.

Нажмите ОК.

Выберите Сохранить.

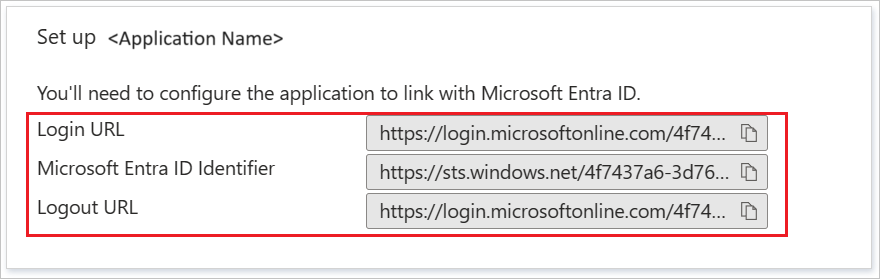

Скопируйте требуемые URL-адреса в разделе Настройка Citrix ADC.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в центр администрирования Microsoft Entra как минимум как Администратор пользователя.

- Перейдите к разделу Entra ID>Пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

-

В поле "Отображаемое имя" введите

B.Simon. - В поле имя пользователя введите username@companydomain.extension. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Просмотреть и создать.

-

В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход Azure, предоставив этому пользователю доступ к Citrix ADC.

Перейдите к Entra ID>приложениям для предприятий.

В списке приложений выберите Citrix ADC.

В обзоре приложения в разделе Управление выберите Пользователи и группы.

Выберите Добавить пользователя. Затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

В диалоговом окне Пользователи и группы выберите B.Simon из списка Пользователи. Выберите Выбрать.

Если вы ожидаете, что роль будет назначена пользователям, ее можно выбрать в раскрывающемся списке "Выбор роли ". Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

В диалоговом окне Добавление назначения выберите Назначить.

Настройка единого входа в Citrix ADC

Выберите ссылку для шагов настройки необходимого типа проверки подлинности.

Настройте SSO в Citrix ADC для аутентификации на основе заголовков.

Настройка SSO в Citrix ADC для аутентификации на основе Kerberos.

Опубликовать веб-сервер

Чтобы создать виртуальный сервер, сделайте следующее:

Выберите Traffic Management (Управление трафиком)>Балансировка нагрузки>Службы.

Выберите Добавить.

Задайте следующие значения для веб-сервера, на котором выполняются приложения:

Имя службы

IP-адрес сервера и существующий сервер;

Протокол

порт.

Настройка подсистемы балансировки нагрузки.

Чтобы настроить подсистему балансировки нагрузки, сделайте следующее.

Выберите Traffic Management (Управление трафиком)>Балансировка нагрузки>Виртуальные серверы.

Выберите Добавить.

Задайте следующие значения, как показано на следующем снимке экрана:

- Имя

- Протокол

- IP-адрес

- порт.

Нажмите ОК.

Привяжите виртуальный сервер

Чтобы привязать подсистему балансировки нагрузки к виртуальному серверу, сделайте следующее:

В области Services and Service Groups (Службы и группы служб) выберите пункт No Load Balancing Virtual Server Service Binding (Нет привязки к службе виртуальных серверов для балансировки нагрузки).

Проверьте, чтобы параметры были установлены, как показано на следующем снимке экрана, а затем выберите Закрыть.

Свяжите сертификат

Чтобы опубликовать эту службу как службу TLS, привяжите сертификат сервера, а затем протестируйте приложение.

В разделе Certificate (Сертификат) выберите No Server Certificate (Без сертификата сервера).

Проверьте, чтобы параметры были установлены, как показано на следующем снимке экрана, а затем выберите Закрыть.

Профиль SAML для Citrix ADC

Чтобы настроить профиль SAML для Citrix ADC, выполните следующие действия.

Создание политики проверки подлинности

Чтобы создать политику проверки подлинности, сделайте следующее:

Выберите Security (Безопасность)>AAA – Application Traffic (AAA — трафик приложений)>Policies (Политики)>Authentication (Проверка подлинности)>Authentication Policies (Политики проверки подлинности).

Выберите Добавить.

На панели Create Authentication Policy (Создание политики проверки подлинности) введите или выберите следующие значения:

- Имя. Введите имя политики проверки подлинности.

- Действие: введите SAML и нажмите кнопку "Добавить".

- Выражение: введите true.

Нажмите кнопку создания.

Создание сервера SAML для проверки подлинности

Чтобы создать сервер SAML для проверки подлинности, перейдите на панель Create Authentication SAML Server (Создание сервера SAML для проверки подлинности), а затем выполните следующие действия:

В поле Name (Имя) введите имя сервера SAML для проверки подлинности.

В разделе Export SAML Metadata (Экспорт метаданных SAML):

Установите флажок Import Metadata (Импортировать метаданные).

Введите URL-адрес метаданных федерации из пользовательского интерфейса SAML Azure, скопированного ранее.

В поле Issuer Name (Имя поставщика) введите соответствующий URL-адрес.

Нажмите кнопку создания.

Создание виртуального сервера проверки подлинности

Чтобы создать виртуальный сервер проверки подлинности, сделайте следующее:

Выберите Security (Безопасность)>AAA - Application Traffic (AAA — трафик приложений)>Policies (Политики)>Authentication (Проверка подлинности)>Authentication Virtual Servers (Виртуальные серверы проверки подлинности).

Выберите Добавить и выполните следующие действия.

В поле Name (Имя) введите имя для виртуального сервера проверки подлинности.

Установите флажок Non-Addressable (Без адресации).

Для параметра Protocol (Протокол) выберите значение SSL.

Нажмите ОК.

Настройка виртуального сервера проверки подлинности для использования идентификатора Microsoft Entra

Измените два раздела для виртуального сервера проверки подлинности.

На панели Advanced Authentication Policies (Расширенные политики проверки подлинности) выберите No Authentication Policy (Без политики проверки подлинности).

На панели Policy Binding (Привязка политики) выберите политику проверки подлинности, а затем нажмите кнопку Bind (Привязать).

На панели Form Based Virtual Servers (Виртуальные серверы на основе формы) выберите No Load Balancing Virtual Server (Виртуальный сервер без балансировки нагрузки).

В поле Authentication FQDN (Полное доменное имя для проверки подлинности) введите полное доменное имя (обязательно).

Выберите виртуальный сервер балансировки нагрузки, который требуется защитить с помощью проверки подлинности Microsoft Entra.

Выберите Связать.

Примечание.

Обязательно нажмите кнопу Done (Готово) на панели Authentication Virtual Server Configuration (Конфигурация виртуального сервера проверки подлинности).

Чтобы проверить изменения, в браузере перейдите по URL-адресу приложения. Вы должны увидеть страницу входа арендатора вместо неавторизованного доступа, который вы видели ранее.

Конфигурация единого входа (SSO) в Citrix ADC для аутентификации на основе заголовков.

Настройка Citrix ADC

Чтобы настроить аутентификацию на основе заголовков для Citrix ADC, выполните следующие действия.

Создание действия перезаписи

Перейдите в AppExpert>Rewrite>Rewrite Actions.

Выберите Добавить и выполните следующие действия.

В поле Name (Имя) введите имя для действия перезаписи.

В поле Type (тип) введите INSERT_HTTP_HEADER.

В поле Header Name введите имя заголовка (в нашем примере это SecretID).

В поле Expression введите aaa.USER.ATTRIBUTE("mySecretID"), где mySecretID является утверждением Microsoft Entra SAML, которое было отправлено в Citrix ADC.

Нажмите кнопку создания.

Создание политики перезаписи

Перейдите в AppExpert>Rewrite>Rewrite Policies (AppExpert > Перезапись > Политики перезаписи).

Выберите Добавить и выполните следующие действия.

В поле Name (Имя) введите имя для политики перезаписи.

В поле Action (Действие) выберите действие перезаписи, созданное в предыдущем разделе.

В поле Expression (Выражение) введите true.

Нажмите кнопку создания.

Привязать политику перезаписи к виртуальному серверу

Чтобы привязать политику перезаписи к виртуальному серверу с помощью графического пользовательского интерфейса, сделайте следующее.

Выберите Traffic Management (Управление трафиком)>Балансировка нагрузки>Виртуальные серверы.

В списке виртуальных серверов выберите виртуальный сервер, к которому требуется привязать политику перезаписи, а затем выберите Open (Открыть).

В области Load Balancing Virtual Server (Виртуальный сервер балансировки нагрузки) в разделе Advanced Settings (Расширенные параметры) выберите Policies (Политики). Все политики, настроенные для вашего NetScaler, отображаются в списке.

Установите флажок рядом с именем политики, которую вы хотите связать с этим виртуальным сервером.

В диалоговом окне Choose Type (Выбор типа) выполните следующее:

Для параметра Choose Policy (Выберите политику) выберите Traffic (Трафик).

Для параметра Выбор типа выберите Запрос.

Нажмите ОК. В строке состояния появится сообщение о том, что политика успешно настроена.

Настройка сервера SAML для извлечения атрибутов из утверждения

Выберите Безопасность>AAA — трафик приложений>Политики>Проверка подлинности>Расширенные политики>Действия>Серверы.

Выберите для приложения подходящий сервер проверки подлинности SAML.

В разделе Attributes введите атрибуты SAML, которые вы хотите извлечь, разделенные запятыми. В нашем примере это атрибут

mySecretID.

Чтобы проверить доступ, в URL-адресе для браузера найдите атрибут SAML в разделе Коллекция заголовков.

Создание тестового пользователя Citrix ADC

В этом разделе описано, как в Citrix ADC создать пользователя с именем B.Simon. Citrix ADC поддерживает подготовку пользователей по принципу «точно в срок», которая включена по умолчанию. В этом разделе вам не нужно предпринимать никаких действий. Если пользователь не существует в Citrix ADC, он создается после проверки подлинности.

Примечание.

Если вам нужно создать пользователя вручную, обратитесь в службу технической поддержки клиентов Citrix ADC.

Тест единого входа

В этом разделе вы проверяете конфигурацию единого входа Microsoft Entra с помощью следующих параметров.

Выберите Тестировать это приложение, этот параметр перенаправляет по URL-адресу входа Citrix ADC, где можно начать процесс входа.

Перейдите непосредственно по URL-адресу для входа в Citrix ADC и инициируйте процесс входа оттуда.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. При выборе плитки Citrix ADC в разделе "Мои приложения" вы будете перенаправлены на URL-адрес для входа в Citrix ADC. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Связанное содержимое

После настройки Citrix ADC вы можете применить функцию управления сеансом, которая в реальном времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.