Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Sage Intacct с идентификатором Microsoft Entra ID. Когда вы интегрируете Sage Intacct с Microsoft Entra ID, вы можете:

- Контролируйте, кто имеет доступ к Sage Intacct через Microsoft Entra ID.

- Включите автоматический вход пользователей в Sage Intacct с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями в одном центральном месте.

Необходимые условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка Sage Intacct с поддержкой функции единого входа (SSO).

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Sage Intacct поддерживает инициированный IDP SSO.

Заметка

Идентификатор этого приложения является фиксированным строковым значением, поэтому в одном клиенте можно настроить только один экземпляр.

Добавьте Sage Intacct из галереи

Чтобы настроить интеграцию Sage Intacct с идентификатором Microsoft Entra ID, необходимо добавить Sage Intacct из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra в роли по крайней мере администратора облачных приложений.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавить из галереи введите Sage Intacct в поле поиска.

- Выберите Sage Intacct в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в клиент.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Дополнительные сведения о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Sage Intacct

Настройте и проверьте SSO Microsoft Entra для Sage Intacct с помощью тестового пользователя B.Simon. Чтобы единый вход работал, необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Sage Intacct.

Чтобы настроить и проверить единый вход Microsoft Entra в Sage Intacct, выполните следующие действия.

-

Настройте единого входа Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Назначьте тестового пользователя Microsoft Entra, чтобы Б.Саймон мог использовать функцию единого входа Microsoft Entra.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

-

Настройка SSO Sage Intacct - для настройки настроек единого входа на стороне приложения.

- Настройте отдельных пользователей в Intacct, чтобы в Sage Intacct был создан пользователь B.Simon, связанный с представлением пользователя в Microsoft Entra.

- тест SSO - для проверки работоспособности конфигурации.

Настройка SSO Microsoft Entra

Активируйте Microsoft Entra SSO, выполнив следующие шаги.

Войдите в Центр администрирования Microsoft Entra в роли по крайней мере администратора облачных приложений.

Перейдите на страницу интеграции приложения Entra ID>Enterprise Apps>Sage Intacct, найдите раздел Управление и выберите одноэтапную аутентификацию.

На странице выбора метода единого входа выберите SAML.

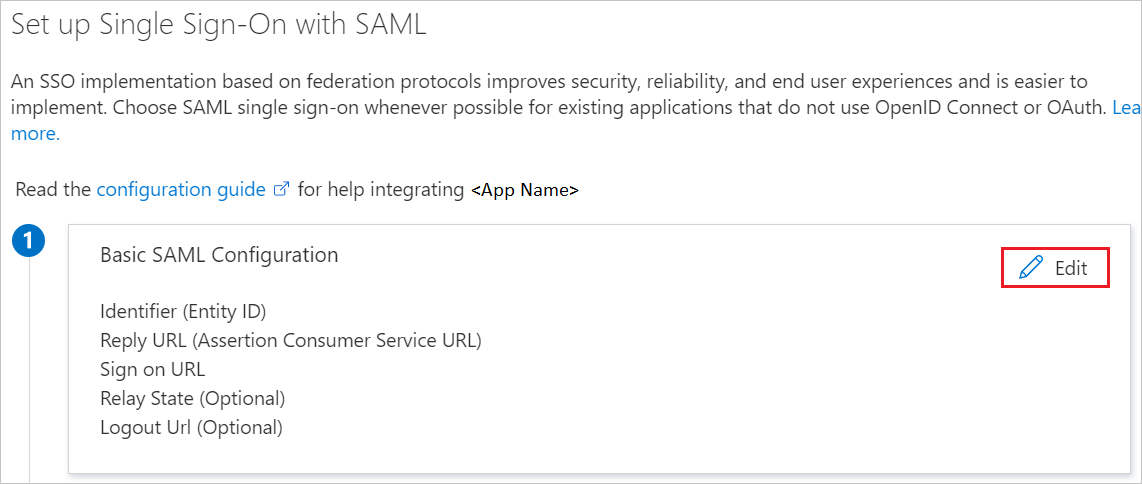

На странице Настройка единого входа с помощью SAML выберите значок карандаша для Базовой конфигурации SAML для редактирования параметров.

В разделе Базовая конфигурация SAML выполните следующие действия.

a. В текстовом поле Идентификатор (идентификатор сущности) введите уникальный идентификатор для вашей компании Sage Intacct, например

https://saml.intacct.com.б. В текстовом поле URL-адреса ответа добавьте следующие URL-адреса:

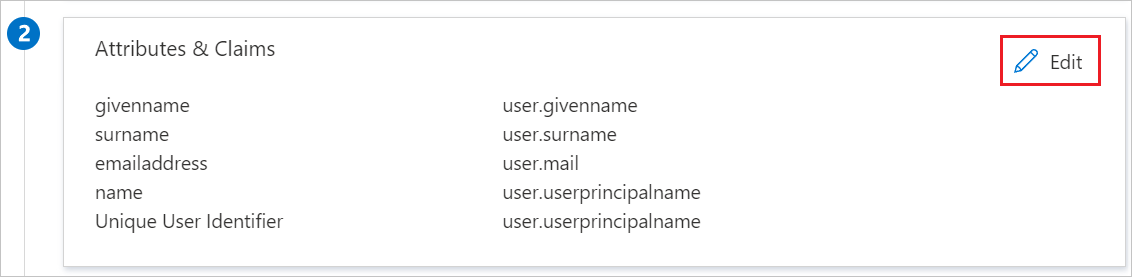

URL-адрес ответа https://www.intacct.com/ia/acct/sso_response.phtml(выберите значение по умолчанию.)https://www-p01.intacct.com/ia/acct/sso_response.phtmlhttps://www-p02.intacct.com/ia/acct/sso_response.phtmlhttps://www-p03.intacct.com/ia/acct/sso_response.phtmlhttps://www-p04.intacct.com/ia/acct/sso_response.phtmlhttps://www-p05.intacct.com/ia/acct/sso_response.phtmlhttps://www-p06.intacct.com/ia/acct/sso_response.phtmlПриложение Sage Intacct ожидает утверждения SAML в определенном формате, что требует добавления настраиваемых сопоставлений атрибутов в конфигурацию атрибутов токена SAML. На следующем снимка экрана показан список атрибутов по умолчанию. Щелкните значок "Изменить", чтобы открыть диалоговое окно "Атрибуты пользователя".

В диалоговом окне "Атрибуты & утверждений" выполните следующие действия:

a. Измените уникальный идентификатор пользователя (идентификатор имени) и задайте исходный атрибут user.mail и убедитесь, что для формата идентификатора имени задан адрес электронной почты и нажмите кнопку "Сохранить".

б. Удалите все атрибуты дополнительных утверждений по умолчанию, выбрав ... и Delete.

Имя атрибута Исходный атрибут Название компании идентификатор компании Sage Intacct имя <User ID>Заметка

Введите значение

<User ID>, которое должно быть таким же, как идентификатор пользователя Sage Intacct, который вы вводите в настройке отдельных пользователей в Intacct, как объяснено далее в статье. Обычно это префикс адреса электронной почты. В этом случае можно задать источник как преобразование и использовать ExtractMailPrefix() в параметре user.mail.с. Выберите "Добавить новое утверждение", чтобы открыть диалоговое окно "Управление утверждениями пользователей ".

д. В текстовом поле Name введите имя атрибута, отображаемое для этой строки.

д) Оставьте пространство имен пустым.

е) Выберите Источник как Атрибут.

ж. В списке атрибутов Источника введите или выберите значение атрибута, показанное для этой строки.

х. Нажмите кнопку ОК.

и. Нажмите кнопку "Сохранить".

Повторите шаги c-i, чтобы добавить оба пользовательских атрибута.

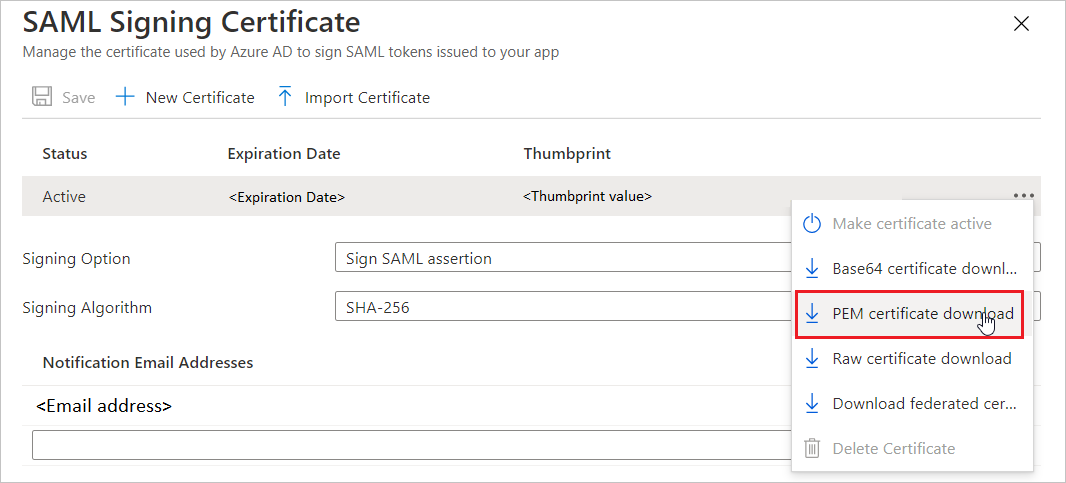

На странице "Настройка одного Sign-On с помощью SAML" в разделе "Сертификат подписи SAML " выберите "Изменить ", чтобы открыть диалоговое окно. Выберите ... рядом с активным сертификатом и выберите PEM-сертификат, чтобы скачать сертификат и сохранить его на локальном диске.

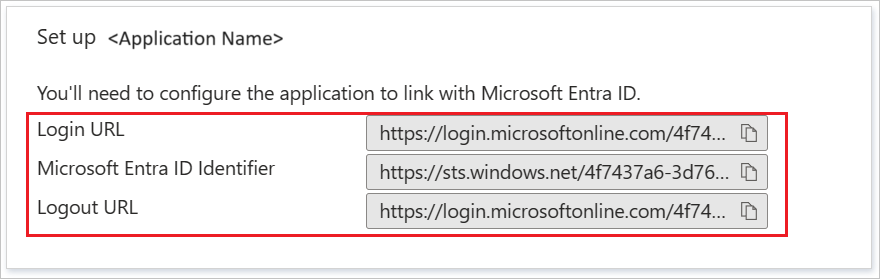

В разделе "Настройка Sage Intacct " скопируйте URL-адрес входа при его использовании в конфигурации Sage Intacct.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

Настройка единого входа (SSO) Sage Intacct

В другом окне веб-браузера войдите на корпоративный сайт Sage Intacct в качестве администратора.

Перейдите в компанию, перейдите на вкладку "Настройка " и выберите "Компания " в разделе "Конфигурация".

Перейдите на вкладку "Безопасность " и нажмите кнопку "Изменить".

снимок экрана

В разделе единого входа (SSO) выполните следующие действия.

a. Выберите Включить единый вход.

б. В поле Тип поставщика удостоверений выберите SAML 2.0.

с. В текстовое поле URL-адрес издателя вставьте значение идентификатора (идентификатор сущности), который вы создали в диалоговом окне "Базовая конфигурация SAML".

д. В текстовое поле URL-адреса входа вставьте значение URL-адреса входа.

д) Откройте PEM закодированный сертификат в блокноте, скопируйте его содержимое в буфер обмена и вставьте его в поле сертификата.

е) Установите тип содержимого аутентификации для запроса на Точно.

ж. Нажмите кнопку "Сохранить".

Настройка отдельных пользователей в Intacct

Если единый вход включен для вашей компании, вы можете отдельно требовать, чтобы пользователи могли использовать единый вход при входе в вашу компанию. После настройки пользователя для единого входа пользователь больше не сможет использовать пароль для входа в вашу компанию напрямую. Вместо этого пользователю потребуется использовать единый вход и пройти проверку подлинности поставщиком удостоверений единого входа в качестве авторизованного пользователя. Все пользователи, которые не настроены для единого входа, могут продолжать вход в вашу компанию с помощью базовой страницы входа.

Чтобы включить единый вход для пользователя, выполните следующие действия:

Войдите в вашу компанию Sage Intacct.

Перейдите в компанию, перейдите на вкладку "Администратор ", а затем выберите "Пользователи".

Найдите нужного пользователя и нажмите кнопку "Изменить рядом с ним".

Выберите вкладку "Единый вход " и введите идентификатор пользователя федеративного единого входа.

Заметка

Это значение сопоставляется с уникальным идентификатором пользователя, найденным в диалоговом окне "Атрибуты и утверждения Azure".

Заметка

Для подготовки учетных записей пользователей Microsoft Entra можно использовать другие средства создания учетных записей пользователя Sage Intacct или API, предоставляемые Sage Intacct.

Проверка единого входа

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с помощью следующих опций.

Выберите "Тестировать это приложение", и вы автоматически войдете в Sage Intacct, для которого настроили единый вход.

Вы можете использовать Microsoft My Apps. При выборе плитки Sage Intacct в разделе "Мои приложения" вы автоматически войдете в приложение Sage Intacct, для которого настроили единый вход. Дополнительные сведения о приложении My Apps см. в разделе Введение в "My Apps".

Связанное содержимое

После настройки Sage Intacct вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.