Интеграция Microsoft Entra с SumTotalCentral

В этой статье вы узнаете, как интегрировать SumTotalCentral с идентификатором Microsoft Entra. Интеграция SumTotalCentral с идентификатором Microsoft Entra позволяет:

- Контроль над тем, кто имеет доступ к SumTotalCentral в Microsoft Entra ID.

- Включите автоматический вход пользователей в SumTotalCentral с помощью учетных записей Microsoft Entra.

- Управляйте своими аккаунтами централизованно.

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка SumTotalCentral с поддержкой единого входа.

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- SumTotalCentral поддерживает инициированный единый вход (SSO).

Примечание

Идентификатор этого приложения является фиксированным строковым значением, поэтому в одном клиенте можно настроить только один экземпляр.

Чтобы настроить интеграцию SumTotalCentral с идентификатором Microsoft Entra ID, необходимо добавить SumTotalCentral из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

- Перейдите в раздел Идентификация>Приложения>Корпоративные приложения>Новое приложение.

- В разделе Добавить из галереи введите в поле поиска SumTotalCentral.

- Выберите SumTotalCentral в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш арендный объект.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки можно добавить приложение для арендатора, добавить пользователей/группы в приложение, назначить роли, а также пошагово настроить единую авторизацию (SSO). Подробнее о мастерах Microsoft 365.

Настройте и проверьте работу единого входа Microsoft Entra в SumTotalCentral, используя тестового пользователя B.Simon. Для работы единой аутентификации необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в системе SumTotalCentral.

Чтобы настроить и проверить единый вход Microsoft Entra в SumTotalCentral, выполните следующие действия:

-

Настройте Microsoft Entra SSO - чтобы ваши пользователи могли использовать эту функцию.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью Britta Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить пользователю Britta Simon использовать единый вход Microsoft Entra.

-

Настроить SSO SumTotalCentral - для конфигурации параметров Single Sign-On на стороне приложения.

- Создайте тестового пользователя SumTotalCentral, чтобы имелся аналог пользователя Britta Simon в SumTotalCentral, связанный с представлением пользователя Microsoft Entra.

- Тест SSO - для проверки, работает ли конфигурация.

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите к Идентификация>приложениям>корпоративным>SumTotalCentral>единый вход.

На странице Выбор метода единого входа выберите SAML.

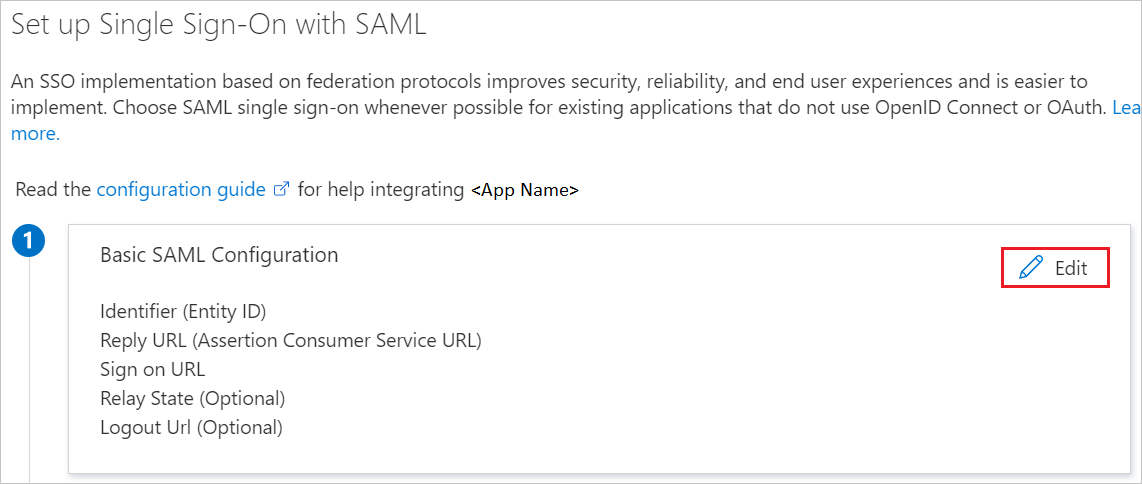

На странице Настройка единого входа с помощью SAML щелкните значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://<subdomain>.sumtotalsystems.com/sites/defaultб. В текстовом поле Идентификатор (Entity ID) введите значение:

SumTotalFederationGatewayс. В текстовом поле URL-адрес ответа введите URL-адрес, используя следующий шаблон:

https://<subdomain>.sumtotalsystems.com/Broker/Token/CUSTOM_URLПримечание

Эти значения не реальные. Обновите значение фактическим URL-адресом Sign-On и URL-адресом ответа. Чтобы получить это значение, обратитесь в службу поддержки клиентов SumTotalCentral. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

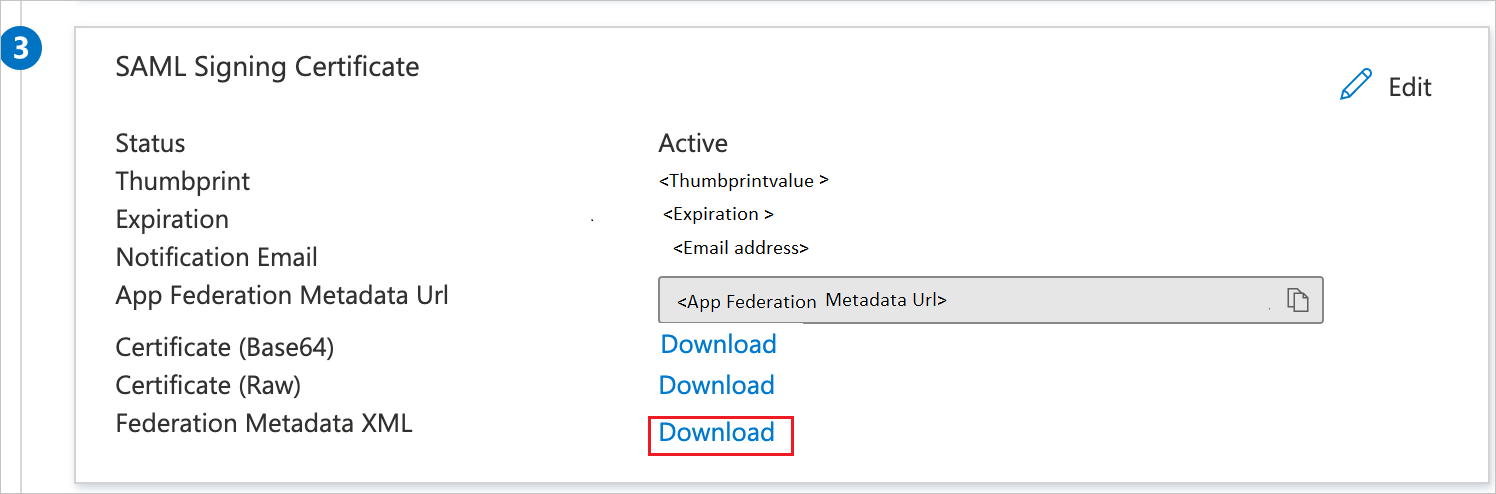

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML нажмите Скачать, чтобы загрузить XML-файл метаданных федерации из предложенных вариантов в соответствии с вашими требованиями и сохраните его на компьютере.

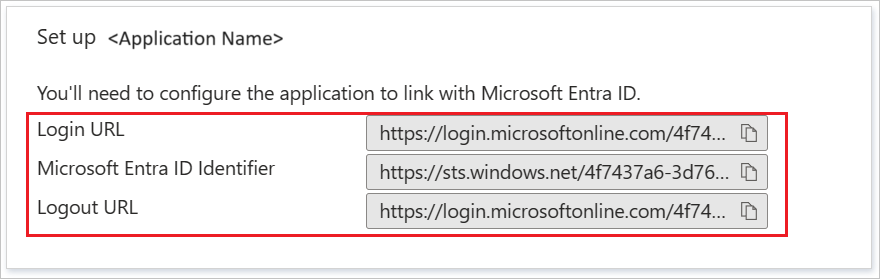

В разделе Настройка SumTotalCentral скопируйте требуемые URL-адреса в соответствии с вашим требованием.

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

Чтобы настроить единый вход на стороне SumTotalCentral, необходимо отправить скачанный XML-код метаданных федерации и соответствующие URL-адреса, скопированные из конфигурации приложения, в службу поддержки SumTotalCentral. Чтобы правильно настроить соединение SAML SSO с обеих сторон, они задали этот параметр.

В этом разделе описано, как создать пользователя Britta Simon в SumTotalCentral. Работайте с командой поддержки SumTotalCentral, чтобы добавить пользователей в платформу SumTotalCentral. Перед использованием единого входа необходимо создать и активировать пользователей.

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Щелкните Проверьте это приложение, и вы будете перенаправлены на URL-адрес входа в SumTotalCentral, где можно инициировать вход в систему.

Перейдите по URL-адресу для входа в систему SumTotalCentral и инициируйте процедуру входа.

Вы можете использовать Microsoft My Apps. Щелкнув плитку SumTotalCentral в разделе "Мои приложения", вы перейдете по URL-адресу для входа в SumTotalCentral. Дополнительные сведения о моих приложениях см. в разделе Введение в"Мои приложения".

После настройки SumTotalCentral вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.