Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Из этой статьи вы узнаете, как интегрировать TAP App Security с идентификатором Microsoft Entra ID. Интеграция TAP App Security с идентификатором Microsoft Entra ID позволяет:

- Управление доступом к TAP App Security через Microsoft Entra ID.

- Включите автоматический вход пользователей в TAP App Security с помощью учетных записей Microsoft Entra.

- Управляйте учетными записями в одном центральном месте.

Необходимые условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка TAP App Security с включенной поддержкой SSO (единого входа).

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

TAP App Security поддерживает SSO, инициированный SP.

TAP App Security поддерживает подготовку пользователей точно в срок.

Добавление TAP App Security из галереи

Чтобы настроить интеграцию TAP App Security с идентификатором Microsoft Entra ID, необходимо добавить TAP App Security из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум с ролью Администратор облачных приложений.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавление из галереи в поле поиска введите TAP App Security.

- Выберите TAP App Security на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в ваш тенант.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Дополнительные сведения о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для TAP App Security

Настройте и проверьте Single Sign-On (SSO) Microsoft Entra в TAP App Security с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в TAP App Security.

Чтобы настроить и проверить Microsoft Entra SSO в TAP App Security, выполните следующие действия.

-

настройте Microsoft Entra SSO, чтобы пользователи могли пользоваться этой функцией.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначить тестового пользователя Microsoft Entra, чтобы включить единый вход Microsoft Entra для B.Simon.

-

Настройка TAP App Security SSO — для настройки параметров единого входа на стороне приложения.

- Создание тестового пользователя TAP App Security необходимо для того, чтобы в TAP App Security иметь аналог пользователя B.Simon, связанного с представлением пользователя Microsoft Entra.

- тест единого входа - чтобы убедиться, работает ли конфигурация.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить систему одноразовой аутентификации Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум с ролью Администратор облачных приложений.

Перейдите к Entra ID>Корпоративные приложения>TAP App Security>Единый вход.

На странице Выбор метода единого входа выберите SAML.

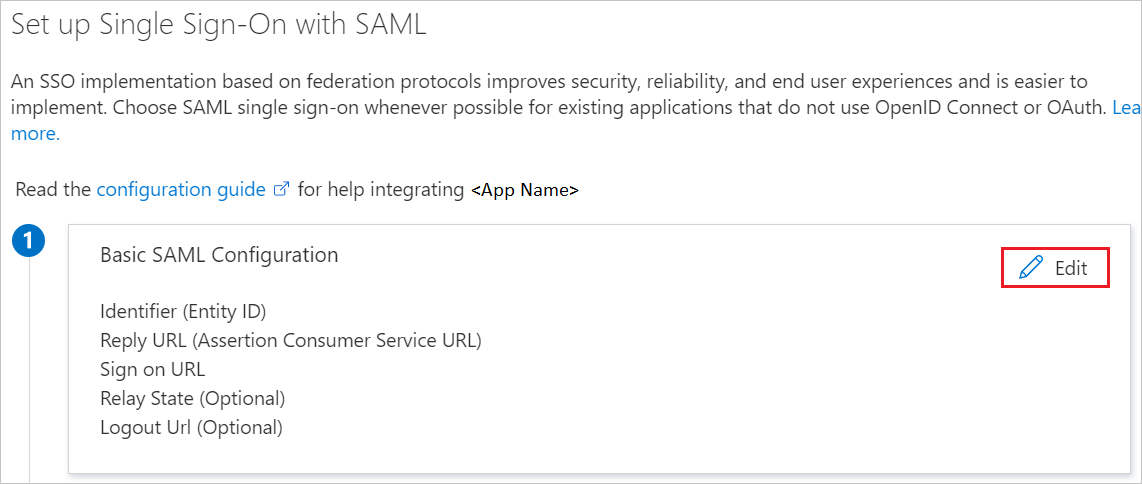

На странице Настройка единого входа с помощью SAML выберите значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML введите значения для следующих полей:

a. В поле Идентификатор введите URL-адрес, используя следующий шаблон:

https://app.tapappsecurity.com/<CUSTOMER_DOMAIN_WITHOUT_EXTENSION>/metadataб. В текстовом поле URL-адрес ответа введите URL-адрес, используя следующий шаблон:

https://app.tapappsecurity.com/<CUSTOMER_DOMAIN_WITHOUT_EXTENSION>/acsс. В текстовом поле URL-адрес входа введите URL-адрес:

https://webapp.tapappsecurity.com/Заметка

Эти значения не являются реальными. Обновите эти значения на актуальные идентификатор и URL-адрес ответа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов TAP App Security. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

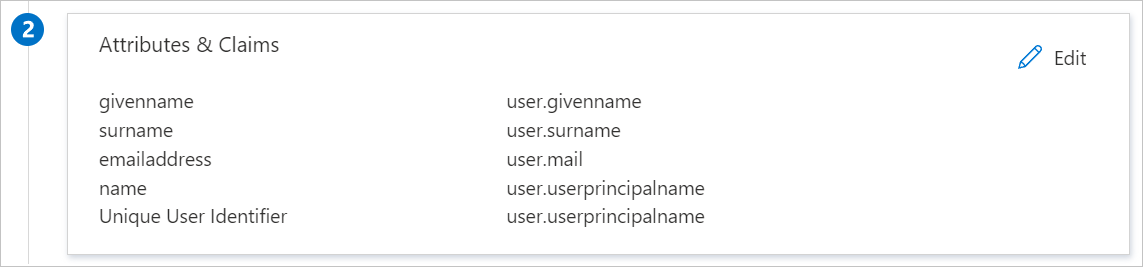

Приложение TAP App Security ожидает утверждения SAML в определенном формате, который требует добавления настраиваемых сопоставлений атрибутов в конфигурацию атрибутов токена SAML. На следующем снимка экрана показан список атрибутов по умолчанию.

В дополнение к вышеупомянутому, приложение TAP App Security ожидает передачу обратно нескольких дополнительных атрибутов в ответе SAML, которые приведены ниже. Эти атрибуты также предварительно заполнены, но их можно просмотреть в соответствии с вашими требованиями.

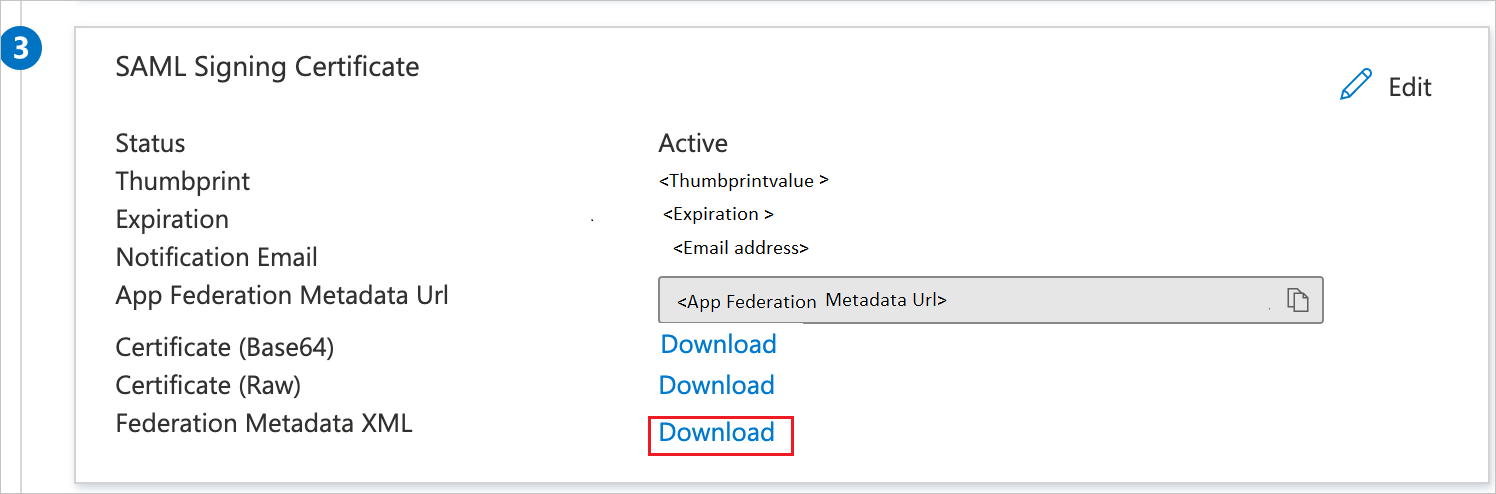

Имя Исходный атрибут электронная почта пользователь.почта первый имя_пользователя логин ИмяПользователя.ОсновноеИмяПользователя последний пользователь.фамилия На странице Настройка единого входа с помощью SAML в разделе сертификат подписи SAML найдите XML-метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

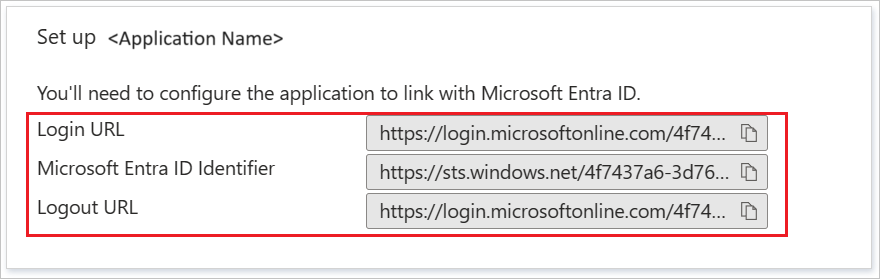

В разделе Настройка TAP App Security скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям из краткого руководства «Создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись пользователя с именем B.Simon.

Настройте SSO для безопасности приложения TAP

Войдите на веб-сайт TAP App Security от имени администратора.

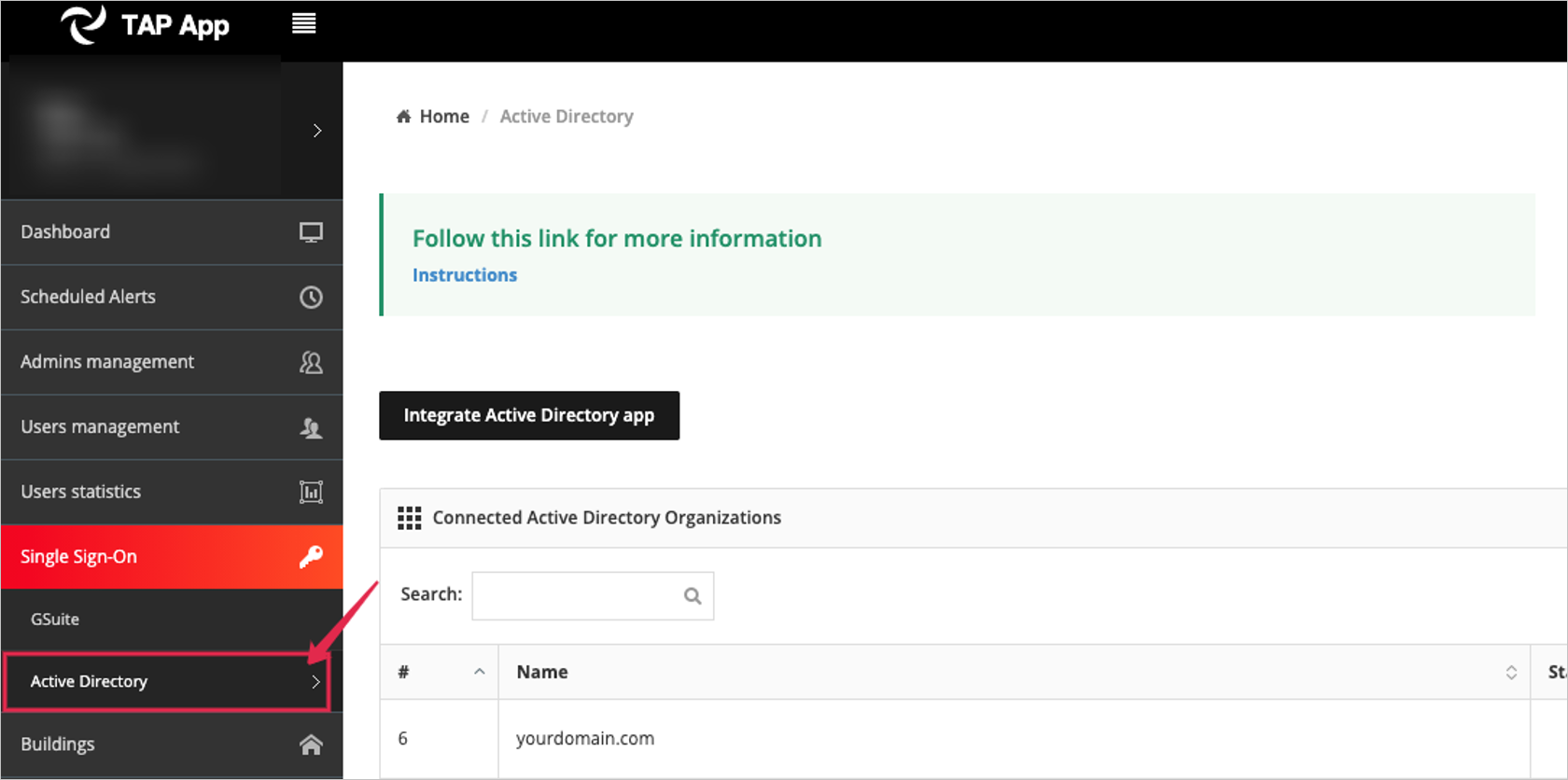

Выберите единый вход на левой панели навигации и выберите Active Directory.

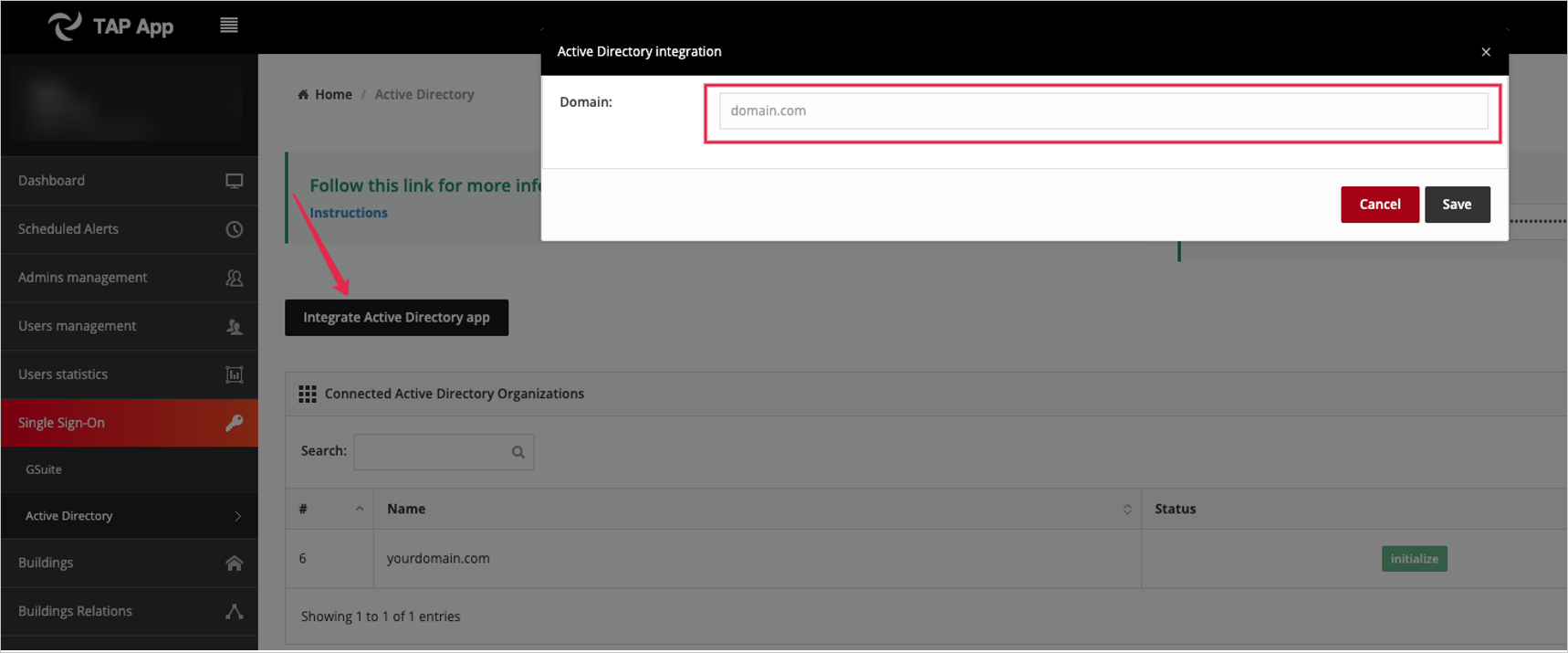

Нажмите кнопку "Интегрировать приложение Active Directory ". Затем введите домен вашей организации и нажмите кнопку "Сохранить ".

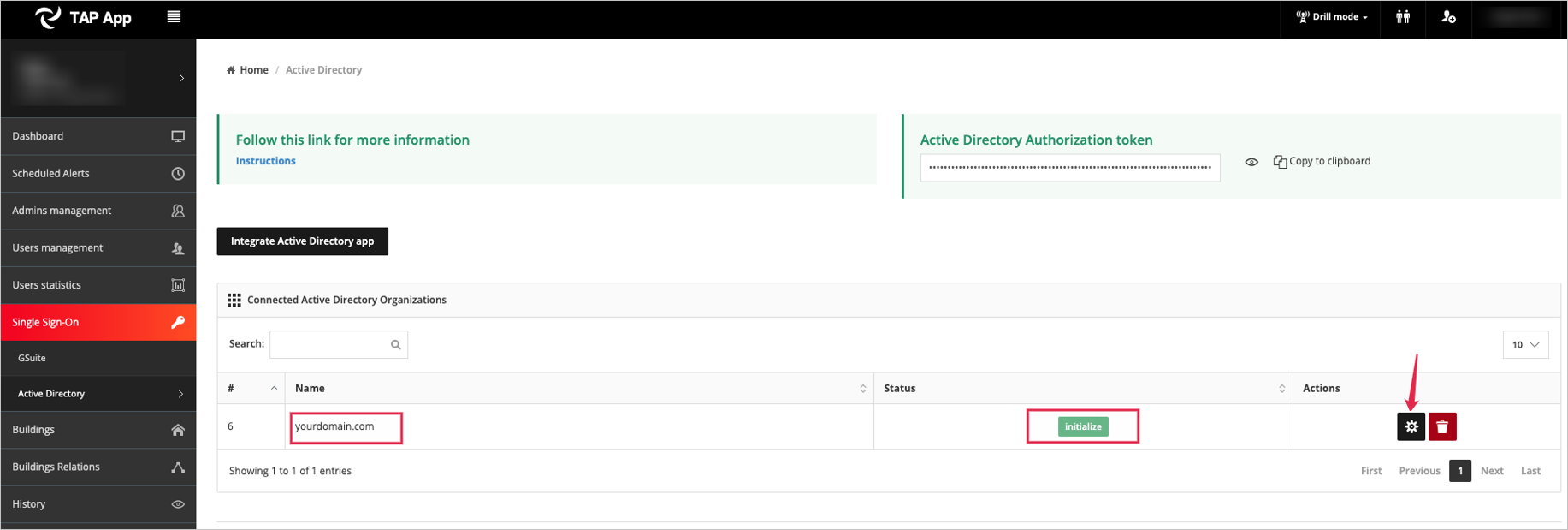

Выберите значок шестеренки, как показано ниже.

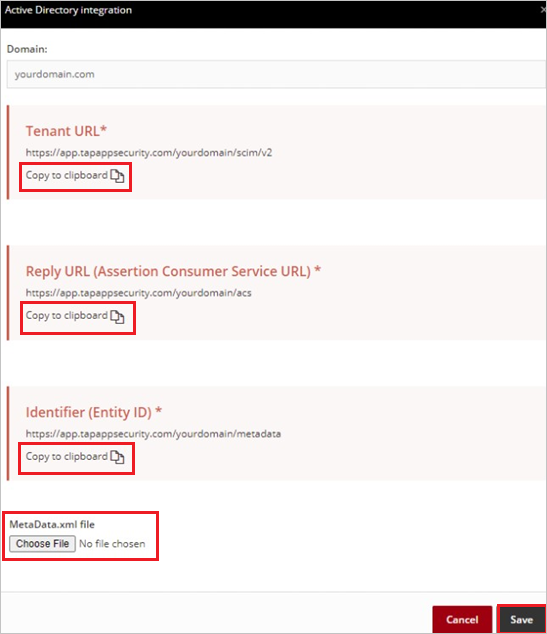

Выполните следующие действия на странице интеграции Active Directory .

a. Скопируйте URL-адрес ответа (URL-адрес службы потребителей утверждений), вставьте это значение в текстовое поле URL-адрес ответа в разделе Базовая конфигурация SAML.

б. Скопируйте значение идентификатора (идентификатор сущности), вставьте это значение в текстовое поле идентификатора в разделе Базовая конфигурация SAML.

с. Выберите "Выбрать файл ", чтобы отправить скачанный XML-файл метаданных федерации .

д. Выберите Сохранить.

Создание тестового пользователя TAP App Security

В этом разделе пользователь с именем B.Simon создается в TAP App Security. TAP App Security поддерживает подготовку по принципу «точно в срок», которая включена по умолчанию. В этом разделе для вас нет пункта действий. Если пользователь еще не существует в TAP App Security, он создается при попытке получить доступ к приложению TAP App Security.

Проверка единого входа в систему

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с использованием следующих параметров.

Выберите "Тестировать это приложение", этот параметр перенаправляется по URL-адресу для входа в TAP App Security, где можно инициировать поток входа.

Перейдите непосредственно по URL-адресу авторизации в TAP App Security и начните процесс входа оттуда.

Вы можете использовать Microsoft My Apps. При выборе плитки TAP App Security в разделе "Мои приложения" этот параметр перенаправляется по URL-адресу для входа в ПРИЛОЖЕНИЕ TAP Security. Дополнительные сведения о моих приложениях см. в разделе "Введение в приложение 'Мои приложения'".

Связанное содержимое

После настройки TAP App Security вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Элемент управления сеансом расширяется от условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.