Интеграция единого входа Microsoft Entra с VEDA Cloud

Из этой статьи вы узнаете, как интегрировать VEDA Cloud с идентификатором Microsoft Entra ID. Это приложение позволяет идентификатору Microsoft Entra выступать в качестве поставщика удостоверений SAML для проверки подлинности пользователей в облачных решениях VEDA HR. Интеграция VEDA Cloud с идентификатором Microsoft Entra ID позволяет:

- Управляйте идентификатором Microsoft Entra, имеющим доступ к VEDA Cloud.

- Включите автоматический вход пользователей в VEDA Cloud с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Вы настраиваете и проверяете единый вход Microsoft Entra для VEDA Cloud в тестовой среде. VEDA Cloud поддерживает единый вход, инициированный поставщиком служб.

Необходимые компоненты

Чтобы интегрировать идентификатор Microsoft Entra с VEDA Cloud, вам потребуется:

- Учетная запись пользователя Microsoft Entra. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей: Application Администратор istrator, Cloud Application Администратор istrator или Владелец приложения.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка VEDA Cloud с поддержкой единого входа.

Добавление приложения и назначение тестового пользователя

Прежде чем приступить к настройке единого входа, необходимо добавить приложение VEDA Cloud из коллекции Microsoft Entra. Требуется тестовая учетная запись пользователя, чтобы назначить приложению и проверить конфигурацию единого входа.

Добавление VEDA Cloud из коллекции Microsoft Entra

Добавьте VEDA Cloud из коллекции приложений Microsoft Entra, чтобы настроить единый вход в VEDA Cloud. Дополнительные сведения о добавлении приложения из коллекции см. в кратком руководстве по добавлению приложения из коллекции.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в статье о создании и назначении учетной записи пользователя, чтобы создать тестовую учетную запись пользователя B.Simon.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение и назначить роли. Мастер также предоставляет ссылку на область конфигурации единого входа. Дополнительные сведения о мастерах Microsoft 365..

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к> приложениям>Identity Applications>Enterprise VEDA Cloud>Single sign-on.

На странице Выбрать метод единого входа выберите SAML.

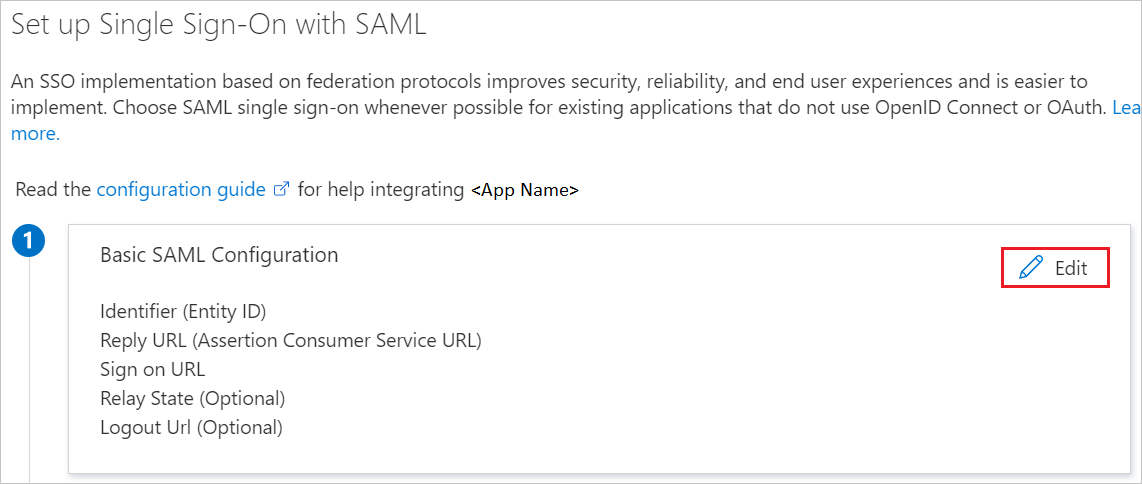

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML и изменить эти параметры.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле Идентификатор введите URL-адрес в одном из следующих форматов:

Идентификатор https://vedacustomers.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNINhttps://vedacustomersprod.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNINhttps://login.veda.net/<ID>/B2C_1A_VEDASIGNINb. В текстовое поле URL-адрес ответа введите URL-адрес в любом из следующих форматов:

URL-адрес ответа https://vedacustomers.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNIN/samlp/sso/assertionconsumerhttps://vedacustomersprod.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNIN/samlp/sso/assertionconsumerhttps://login.veda.net/<ID>/B2C_1A_VEDASIGNIN/samlp/sso/assertionconsumerc. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://<DOMAIN>.veda.net/<INSTANCE>Примечание.

Эти значения приведены для примера. Измените их на фактические значения идентификатора и URL-адресов ответа и входа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов VEDA Cloud. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

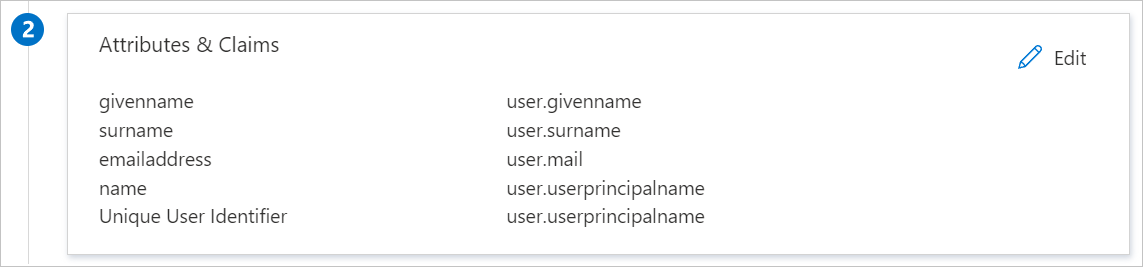

Приложение VEDA Cloud ожидает утверждения SAML в определенном формате, который требует добавления настраиваемых сопоставлений атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

Помимо выше, приложение VEDA Cloud ожидает несколько дополнительных атрибутов в ответе SAML, которые отображаются. Эти атрибуты также заранее заполнены, но вы можете изменить их в соответствии со своими требованиями.

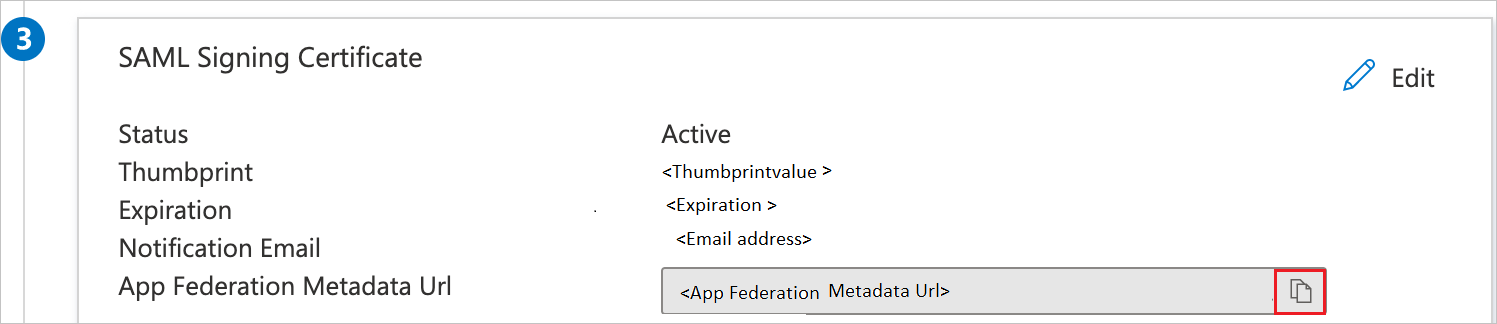

Имя. Атрибут источника displayname user.displayname На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML нажмите кнопку "Копировать", чтобы скопировать URL-адрес метаданных федерации приложений и сохранить его на компьютере.

Настройка единого входа в VEDA Cloud

Чтобы настроить единый вход на стороне VEDA Cloud , необходимо отправить URL-адрес метаданных федерации приложений в службу поддержки VEDA Cloud. Специалисты службы поддержки настроят подключение единого входа SAML на обеих сторонах.

Создание тестового пользователя VEDA Cloud

В этом разделе описано, как создать пользователя Britta Simon в VEDA Cloud. Обратитесь к группе поддержки VEDA Cloud, чтобы добавить пользователей на платформу VEDA Cloud. Перед использованием единого входа необходимо создать и активировать пользователей.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в VEDA Cloud, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в облако VEDA Cloud и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку VEDA Cloud в Мои приложения, вы будете перенаправлены по URL-адресу для входа в VEDA Cloud. Дополнительные сведения см. в Мои приложения Microsoft Entra.

Дополнительные ресурсы

- Что такое единый вход с помощью идентификатора Microsoft Entra?

- Планирование развертывания единого входа.

Следующие шаги

После настройки VEDA Cloud вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью Microsoft Cloud App Security.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по