Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

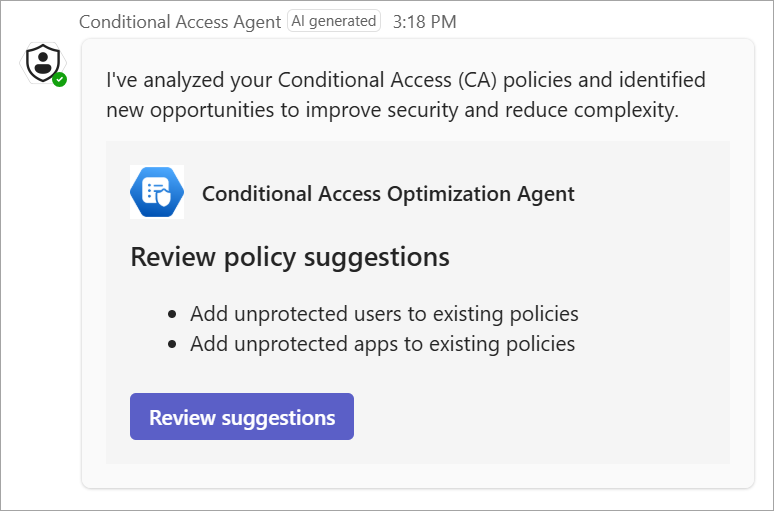

Агент оптимизации условного доступа помогает организациям гармонизировать уровень безопасности, анализируя политики условного доступа на предмет пробелов, перекрытий и исключений. Поскольку условный доступ становится центральным компонентом стратегии нулевого доверия организации, возможности агента должны быть настроены для удовлетворения уникальных потребностей вашей организации.

Параметры агента, описанные в этой статье, охватывают стандартные параметры, такие как триггеры, уведомления и область. Настройки также включают расширенные параметры, такие как настраиваемые инструкции, интеграции с Intune и разрешения.

Это важно

Интеграция ServiceNow и возможность отправки файлов в агенте оптимизации условного доступа в настоящее время находятся в предварительной версии. Эта информация относится к предварительному продукту, который может быть существенно изменен до выпуска. Корпорация Майкрософт не предоставляет никаких гарантий, выраженных или подразумеваемых, в отношении информации, предоставленной здесь.

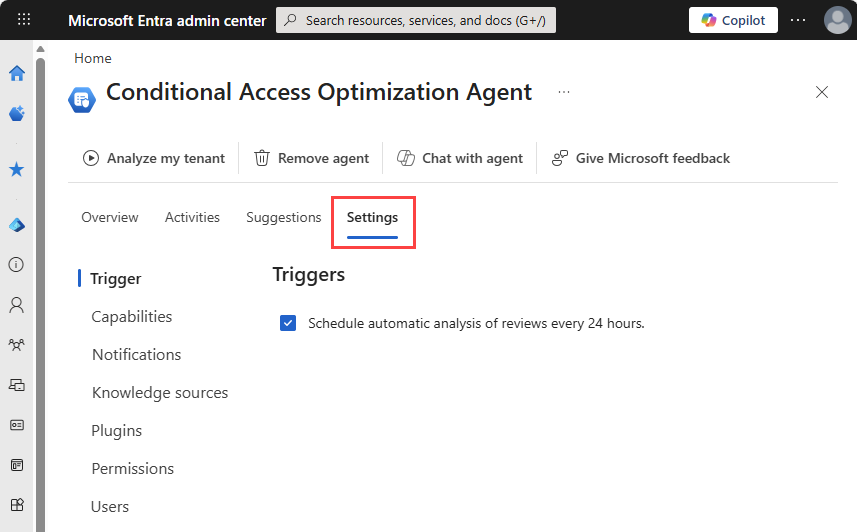

Настройка параметров агента

Вы можете получить доступ к параметрам из двух мест в Центре администрирования Microsoft Entra:

- > Из параметровагента> оптимизацииусловного доступа.

- Из раздела Условный доступ> выберите карточку агента оптимизации условного доступа в разделе Обзор политики>Параметры.

Выберите категорию в меню слева, чтобы перейти по всем параметрам. После внесения изменений нажмите кнопку "Сохранить " в нижней части страницы.

Триггер

Агент запускается каждые 24 часа, исходя из времени его первоначальной настройки. Агент можно запустить вручную в любое время.

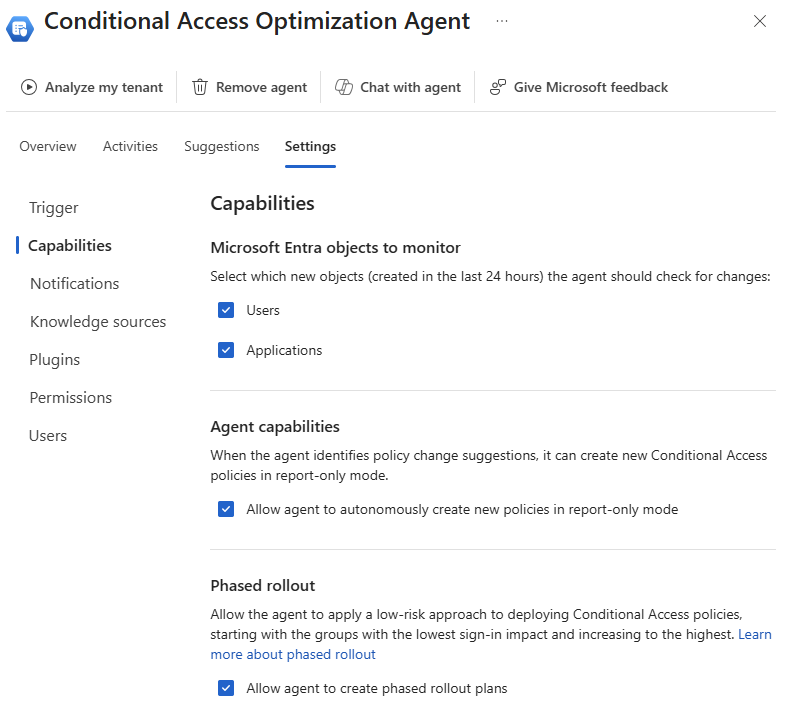

Capabilities

Категория "Возможности" включает важные параметры, которые следует просмотреть.

- Объекты Microsoft Entra для мониторинга: установите флажки, чтобы указать, что агент должен отслеживать при предоставлении рекомендаций по политике. По умолчанию агент ищет как новых пользователей, так и новые приложения в вашем клиенте за предыдущие 24 часа.

- Возможности агента. По умолчанию агент оптимизации условного доступа может создавать новые политики в режиме только для отчетов. Этот параметр можно изменить таким образом, чтобы администратор должен утвердить новую политику перед созданием. Политика по-прежнему создается в режиме только для отчетов, но только после утверждения администратора. После проверки влияния политики вы можете включить политику непосредственно из интерфейса агента или условного доступа.

- Поэтапное развертывание. Когда агент создает новую политику в режиме только для отчетов, и эта политика соответствует критериям поэтапного развертывания, политика развертывается на этапах, чтобы отслеживать влияние новой политики. Поэтапное развертывание включено по умолчанию. Дополнительные сведения см. в статье о поэтапном выпуске агента оптимизации условного доступа.

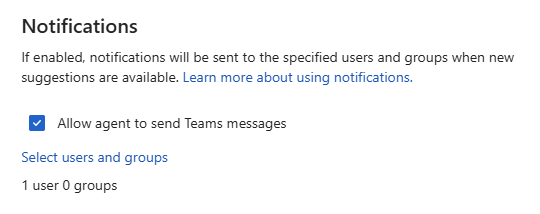

Notifications

Агент оптимизации условного доступа может отправлять уведомления через Microsoft Teams в выборку набора получателей. С помощью приложения агента условного доступа в Microsoft Teams получатели получают уведомления непосредственно в чате Teams при появлении нового предложения агента.

Чтобы добавить приложение агента в Microsoft Teams, выполните следующие действия.

В Microsoft Teams выберите приложения в меню навигации слева и найдите и выберите агент условного доступа.

Нажмите кнопку "Добавить ", а затем нажмите кнопку "Открыть ", чтобы открыть приложение.

Чтобы упростить доступ к приложению, щелкните правой кнопкой мыши значок приложения в меню навигации слева и выберите "Закрепить".

Чтобы настроить уведомления в параметрах агента оптимизации условного доступа, выполните следующие действия.

В параметрах агента оптимизации условного доступа выберите ссылку "Выбор пользователей и групп ".

Выберите пользователей или группы, которые вы хотите получать уведомления, а затем нажмите кнопку "Выбрать ".

В нижней части главной страницы параметров нажмите кнопку "Сохранить ".

Для получения уведомлений можно выбрать до 10 получателей. Вы можете выбрать группу для получения уведомлений, но членство в этой группе не может превышать 10 пользователей. Если выбрать группу, которая содержит менее 10 пользователей, но больше добавлено позже, группа больше не получает уведомления. Аналогичным образом уведомления можно отправлять только на пять объектов, таких как сочетание отдельных пользователей или групп. Чтобы прекратить получение уведомлений, удалите объект пользователя или группу, в которую вы входите из списка получателей.

В настоящее время общение агента является односторонним, поэтому вы можете получать уведомления, но не можете отвечать на них в Microsoft Teams. Чтобы принять меры по предложению, выберите "Проверить предложение " из чата, чтобы открыть агент оптимизации условного доступа в Центре администрирования Microsoft Entra.

Источники знаний

Агент оптимизации условного доступа может извлечь из двух разных источников знаний, чтобы сделать предложения, адаптированные к уникальной настройке вашей организации.

Пользовательские инструкции

Вы можете настроить политику в соответствии с вашими потребностями с помощью необязательного поля настраиваемых инструкций . Этот параметр позволяет предоставить агенту запрос во время его выполнения. Эти инструкции можно использовать для следующих способов:

- Включение или исключение определенных пользователей, групп и ролей

- Исключите объекты, которые рассматриваются агентом или добавляются в политику условного доступа.

- Применение исключений к определенным политикам, таким как исключение определенной группы из политики, требование MFA или требование политик управления мобильными приложениями.

Можно ввести имя или идентификатор объекта в пользовательских инструкциях. Оба значения проверяются. При добавлении имени группы идентификатор объекта для этой группы автоматически добавляется от вашего имени. Пример пользовательских инструкций:

- "Исключить пользователей из группы "Break Glass" из любой политики, требующей многофакторной проверки подлинности".

- "Исключить пользователя с идентификатором объекта ddddd-3333-4444-5555-ee из всех политик"

Распространенный сценарий заключается в том, что у вашей организации много гостевых пользователей, которых вы не хотите, чтобы агент предлагал добавлять в стандартные политики условного доступа. Если агент запускается и видит новых гостевых пользователей, которые не охватываются рекомендуемыми политиками, SKU используются, чтобы предложить охватывать этих гостевых пользователей политиками, которые не нужны. Чтобы предотвратить рассмотрение гостевых пользователей агентом:

- Создайте динамическую группу с именем "Гости".

(user.userType -eq "guest") - Добавьте пользовательскую инструкцию на основе ваших потребностей.

- "Исключите группу "Гости" из рассмотрения агента".

- "Исключите группу "Гости" из любых политик управления мобильными приложениями".

Дополнительные сведения об использовании пользовательских инструкций см. в следующем видео.

Некоторые содержимое в видео, например элементы пользовательского интерфейса, могут изменяться, так как агент часто обновляется.

Файлы (предварительная версия)

Агент оптимизации условного доступа включает механизм для предоставления конкретных инструкций о организации. Эти инструкции могут включать такие сведения, как соглашения об именовании политик условного доступа, уникальные процедуры и структура организации, чтобы предложения агента были еще более актуальными для вашей среды. Эти загруженные файлы составляют базу знаний для агента. Дополнительные сведения см. в разделе базы знаний агента оптимизации условного доступа.

Это важно

Ваши данные остаются в агенте и не используются для обучения модели.

Чтобы добавить файл в базу знаний, выполните следующие действия.

- Перейдите к агенту оптимизации условного доступа>Настройки>Файлы.

- Нажмите кнопку Отправить.

- Перетащите файл на открывающуюся панель или выберите место "Отправить файл", чтобы перейти к файлу на компьютере.

Агент обрабатывает файл и анализирует его, чтобы убедиться, что он содержит необходимые сведения.

Plugins

Помимо встроенных интеграции Intune и Global Secure Access , агент оптимизации условного доступа также предоставляет внешние интеграции для упрощения существующих рабочих процессов.

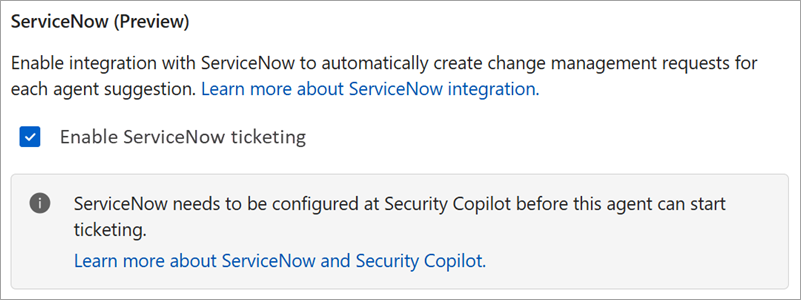

Интеграция ServiceNow (предварительная версия)

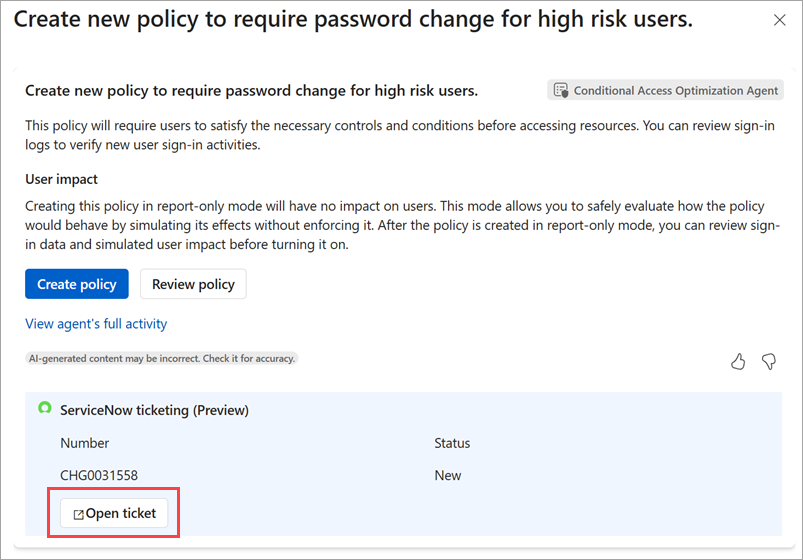

Организации, использующие подключаемый модуль ServiceNow для Безопасности Copilot, теперь могут поручать агенту оптимизации условного доступа создавать запросы на изменение ServiceNow для каждого нового предложения, которое он формирует. Эта функция позволяет ит-специалистам и группам безопасности отслеживать, проверять и отклонять предложения агента в существующих рабочих процессах ServiceNow. В настоящее время поддерживаются только запросы на изменение (CHG).

Чтобы использовать интеграцию ServiceNow, ваша организация должна настроить подключаемый модуль ServiceNow .

Если плагин ServiceNow включен в настройках агента оптимизации условного доступа, каждое новое предложение агента создает запрос на изменение в ServiceNow. Запрос на изменение содержит сведения о предложении, таких как тип политики, затронутые пользователи или группы, и обоснование рекомендации. Интеграция также предоставляет цикл обратной связи: агент отслеживает состояние запроса на изменение ServiceNow и может автоматически реализовать изменение при утверждении запроса на изменение.

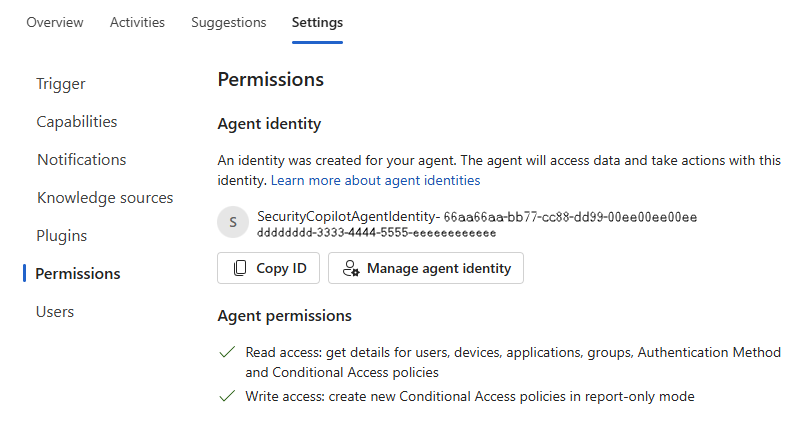

Permissions

В этом разделе параметров агента описывается идентификатор, под которым работает агент, и разрешения, которые он использует для функционирования.

Удостоверение агента

Агент оптимизации условного доступа теперь поддерживает идентификатор агента Microsoft Entra, что позволяет агенту выполняться под собственным удостоверением, а не идентификатором конкретного пользователя. Эта возможность повышает безопасность, упрощает управление и обеспечивает большую гибкость.

Выберите "Управление удостоверением агента ", чтобы просмотреть сведения об агенте в идентификаторе агента Microsoft Entra Agent.

- Новые установки агента по умолчанию используют удостоверение агента.

- Существующие установки могут в любой момент переключиться с контекста пользователя и работать под удостоверением агента.

- Это изменение не влияет на отчеты или аналитику.

- Существующие политики и рекомендации остаются не затронутыми.

- Клиенты не могут вернуться к предыдущему контексту пользователя.

- Администраторы с ролью администратора безопасности могут внести это изменение. Выберите "Создать удостоверение агента " из баннерного сообщения на странице агента или в разделе "Удостоверение и разрешения " параметров агента.

Для включения и использования агента оптимизации условного доступа также необходимы роли в Copilot Security. Администратор безопасности имеет доступ к Security Copilot по умолчанию. Вы можете назначить администраторов условного доступа с доступом к Security Copilot. Эта авторизация дает администраторам условного доступа возможность также использовать агент. Дополнительные сведения см. в разделе "Назначение доступа к Security Copilot".

Разрешения агента

Идентификатор агента использует следующие разрешения для выполнения своих задач. Эти разрешения назначаются автоматически при создании удостоверения агента.

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

Users

Агент оптимизации условного доступа использует управление доступом на основе ролей для использования агента. Наименее привилегированная роль, необходимая для использования агента, является администратором условного доступа.