Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применимо к:✅Warehouse и зеркальной базе данных в Microsoft Fabric

Совместное использование — это удобный способ предоставления пользователям доступа на чтение ваших данных для их последовательного использования. Общий доступ позволяет подчиненным пользователям в организации использовать хранилище с помощью T-SQL, Spark или Power BI. Вы можете настроить уровень разрешений, предоставленных общему получателю, чтобы обеспечить соответствующий уровень доступа.

Примечание.

Вы должны быть администратором или участником рабочей области, чтобы делиться элементом в Microsoft Fabric.

Начало работы

После определения элемента хранилища, которым вы хотите поделиться с другим пользователем в рабочей области Fabric, выберите быстрое действие в списке для Поделиться.

В следующем анимированном GIF-файле рассматриваются действия по выбору хранилища для общего доступа, выбор назначаемых разрешений, а затем предоставление разрешений другому пользователю.

Совместное использование склада

Вы можете предоставить общий доступ к вашему хранилищу из элемента OneLake или Warehouse, выбрав Общий доступ из быстрого действия, как показано на следующем рисунке.

Вам будет предложено выбрать, с кем вы хотите предоставить общий доступ к хранилищу, какие разрешения предоставить им, а также получать уведомления по электронной почте.

Заполните все обязательные поля, выберите "Предоставить доступ".

Когда общий получатель получает сообщение электронной почты, он может выбрать "Открыть " и перейти на страницу каталога Warehouse OneLake.

В зависимости от уровня доступа к общему получателю, общий получатель теперь может подключаться к конечной точке аналитики SQL, запрашивать хранилище, создавать отчеты или читать данные с помощью Spark.

Роли безопасности инфраструктуры

Ниже приведены дополнительные сведения о каждом из предоставленных разрешений:

Если дополнительные разрешения не выбраны. Общий получатель по умолчанию получает разрешение "Чтение", которое позволяет получателю подключаться к конечной точке аналитики SQL, эквивалентным разрешениям CONNECT в SQL Server. Общий получатель не сможет запрашивать любую таблицу или просматривать или выполнять любую функцию или хранимую процедуру, если они не предоставляют доступ к объектам в хранилище с помощью инструкции T-SQL GRANT .

Совет

ReadData (используется хранилищем для разрешений T-SQL), ReadAll (используется OneLake и конечной точкой аналитики SQL) и Build (используется Power BI) — это отдельные разрешения, которые не перекрываются.

Выбрано «Чтение всех данных с помощью SQL» (разрешения ReadData). Совместный получатель может считывать все таблицы и представления в хранилище в режиме только для чтения. Общий получатель также может скопировать предоставленную конечную точку аналитики SQL или подключиться к клиентскому инструменту для выполнения этих запросов. ReadData является эквивалентом роли db_datareader в SQL Server. Если вы хотите дополнительно ограничить и предоставить детальный доступ к некоторым объектам в хранилище, это можно сделать с помощью инструкций T-SQL

GRANT/REVOKE/DENY.- В SQL-аналитическом интерфейсе Lakehouse функция "Чтение всех данных SQL Endpoint" эквивалентна функции "Чтение всех данных с использованием SQL".

Выбрано значение "Чтение всех данных с помощью Apache Spark" (разрешения ReadAll). Совместному получателю следует предоставить только ReadAll, если ему необходим полный доступ к файлам хранилища с помощью движка Spark. Общий получатель с разрешениями ReadAll может найти путь к файловой системе Azure Blob (ABFS) к конкретному файлу в OneLake из панели свойств в редакторе хранилища. Затем общий получатель может использовать этот путь в записной книжке Spark для чтения этих данных. Получатель также может подписаться на события OneLake, сгенерированные для хранилища данных в узле обработки данных в реальном времени.

- "Подписка на события" (разрешения SubscribeOneLakeEvents) — общий участник с этим разрешением может получать события OneLake, созданные для хранилища в Fabric Real-Time Hub.

Например, пользователь с разрешениями ReadAll может запрашивать данные в

FactSaleзапросе Spark в новой записной книжке.Выбрано "Сборка отчетов на основе набора данных по умолчанию" ("Разрешения на создание") — совместный получатель может создавать отчеты на основе семантической модели по умолчанию, подключенной к вашему хранилищу, чтобы создать отчеты Power BI по этим данным из каталога OneLake или через Power BI Desktop. По умолчанию флажок "Сборка" установлен, но его можно снять.

-

-

Монитор . Пользователи с разрешением монитора могут запрашивать динамические административные представления (DMV), такие как

sys.dm_exec_requests, текст запроса, системные подключения, сеансы и представления аналитики. Обычно это разрешение требуется для оперативного мониторинга, устранения неполадок и анализа производительности.

-

Монитор . Пользователи с разрешением монитора могут запрашивать динамические административные представления (DMV), такие как

Аудит — пользователи с разрешением аудита могут включать, настраивать и запрашивать журналы аудита. С помощью этого разрешения пользователи могут получить доступ к данным аудита для просмотра журнала действий, мониторинга соответствия требованиям и поддержки расследований безопасности.

Управление разрешениями

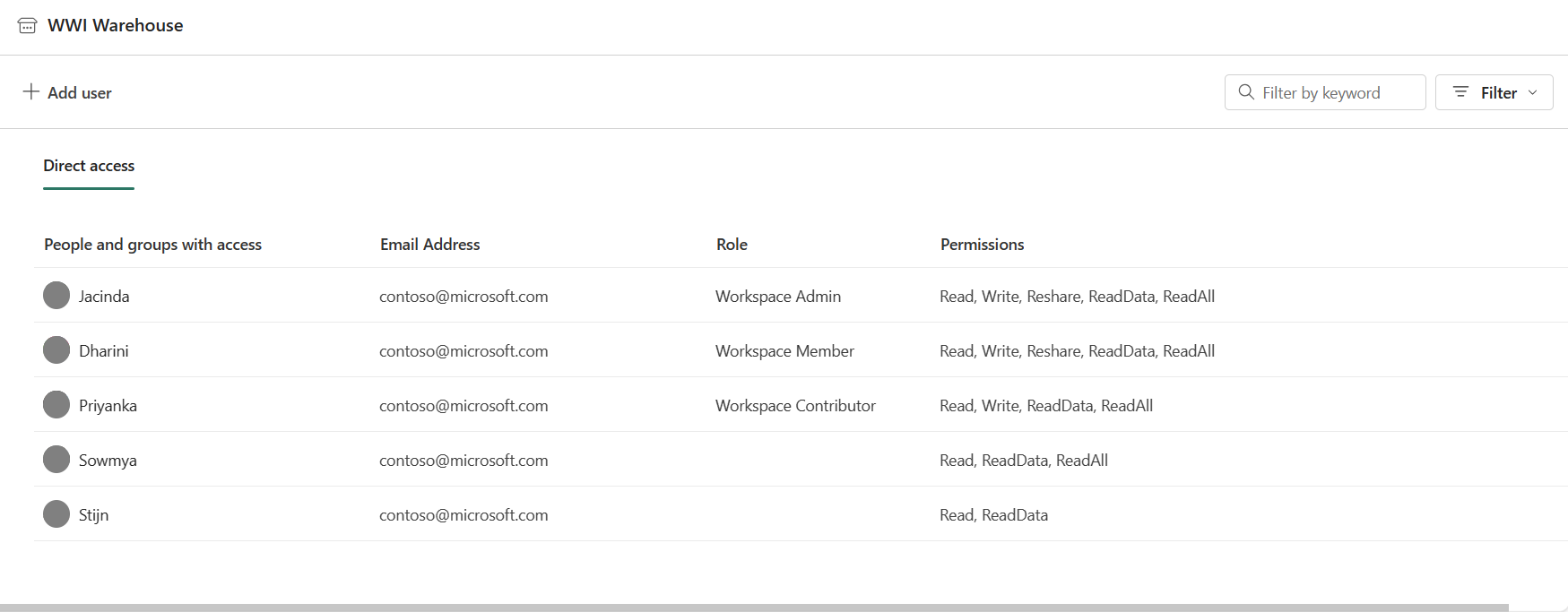

На странице "Управление разрешениями" отображается список пользователей, которым предоставлен доступ назначением ролей рабочей области или разрешениями на элементы.

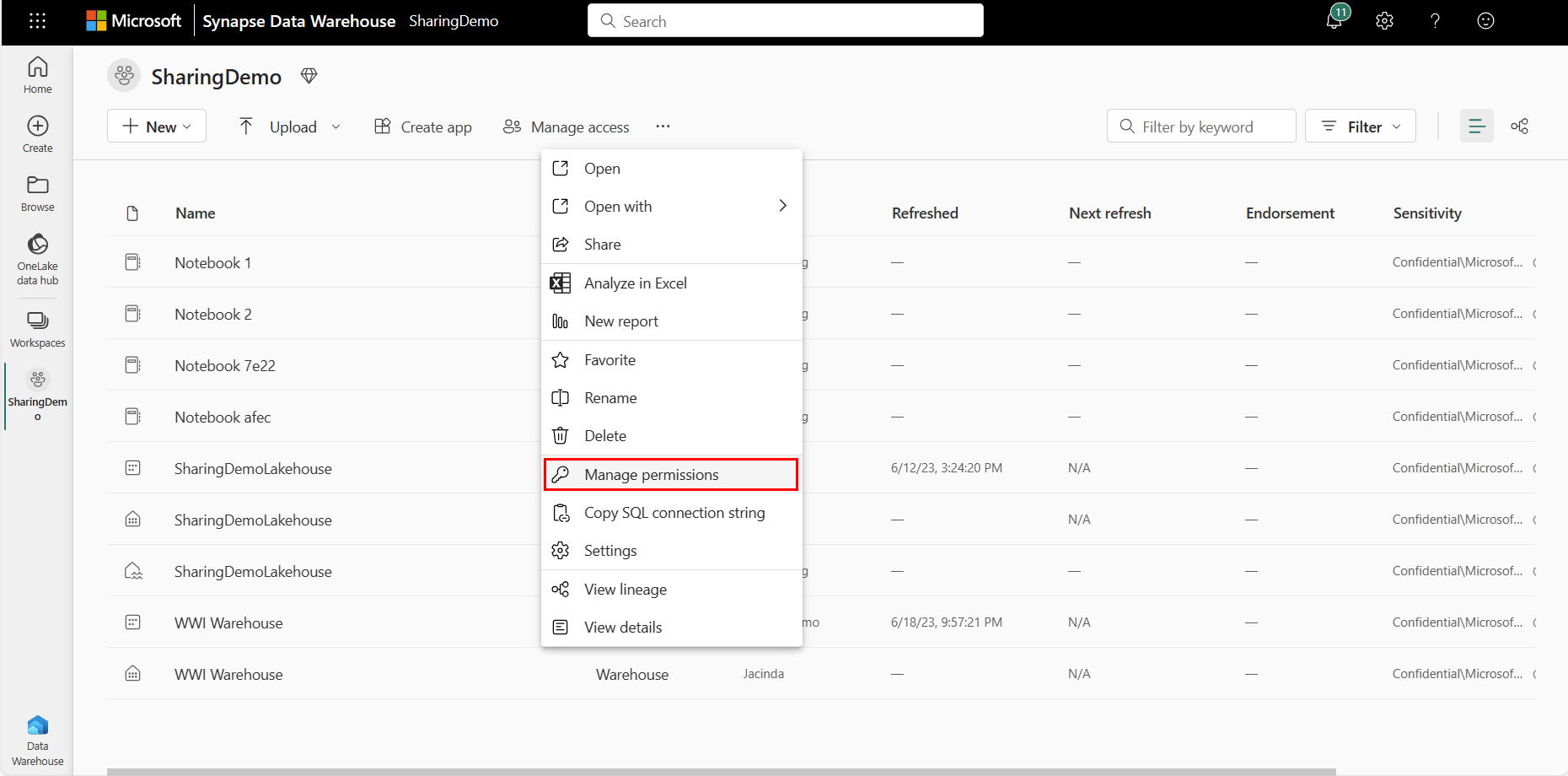

Если вы являетесь участником ролей «Администратор» или «Участник» в рабочей области, перейдите в свою рабочую область и выберите Дополнительные параметры. Затем выберите "Управление разрешениями".

Для пользователей, которым были предоставлены роли в рабочей области, вы увидите соответствующего пользователя, его роль в рабочей области и его разрешения.

В следующей таблице перечислены, какие разрешения есть у каждой роли по умолчанию и можно ли делиться этими разрешениями.

| Разрешение | Задано по умолчанию | Доступный для общего пользования |

|---|---|---|

| Читать | Администратор, участник, вкладчик, наблюдатель | Да |

| ЧитатьДанные | Администратор, участник, вкладчик, наблюдатель | Да |

| ЧитатьВсе | Администратор, член, участник | Да |

| Строить | Администратор, член, участник | Да |

| Напишите | Администратор, член, участник | нет |

| Монитор | Администратор, член, участник | N/A - не может быть предоставлено самостоятельно |

| Аудит | Администратор | N/A - не может быть предоставлено самостоятельно |

| Переслать | Администратор, член | N/A - не может быть предоставлено самостоятельно |

| Восстановить | Администратор | нет |

Вы можете добавить или удалить разрешения с помощью управления разрешениями:

- Удаление доступа удаляет все разрешения элемента.

- Удаление ReadData удаляет права доступа ReadData.

- Удаление ReadAll удаляет разрешение ReadAll.

- Удалить сборку удаляет разрешения Build для соответствующей семантической модели по умолчанию.

Функции защиты данных

Хранение данных Microsoft Fabric поддерживает несколько технологий, которые администраторы могут использовать для защиты конфиденциальных данных от несанкционированного просмотра. Защита или скрытие данных от несанкционированных пользователей или ролей обеспечивает защиту данных как в конечной точке хранилища, так и в аналитике SQL без изменений приложения.

- Безопасность на уровне столбцов предотвращает несанкционированное просмотр столбцов в таблицах.

-

Безопасность на уровне строк предотвращает несанкционированное просмотр строк в таблицах с помощью знакомых

WHEREпредикатов фильтра предложений. - Динамическое маскирование данных предотвращает несанкционированный просмотр конфиденциальных данных с помощью масок, чтобы предотвратить доступ к полным данным, например, к адресам электронной почты или номерам.

Ограничения

- Если вы предоставляете разрешения на элементы или удаляете пользователей, у которых ранее были разрешения, распространение разрешений может занять до двух часов. Новые разрешения отображаются сразу же в разделе "Управление разрешениями ". Войдите еще раз, чтобы убедиться, что разрешения отражаются в конечной точке аналитики SQL.

- Общие получатели могут получить доступ к хранилищу с помощью удостоверения владельца (делегированный режим). Убедитесь, что владелец хранилища не удаляется из рабочей области.

- Общие получатели имеют доступ только к хранилищу, которое они получили, но не к каким-либо другим элементам в той же рабочей области, что и хранилище. Если вы хотите предоставить разрешения другим пользователям в команде для совместной работы в хранилище (доступ на чтение и запись), добавьте их в роли рабочей области, такие как участник или участник.

- В настоящее время при совместном использовании хранилища и выборе " Чтение всех данных с помощью SQL" общий получатель может получить доступ к редактору хранилища в режиме только для чтения. Эти общие получатели могут создавать запросы, но в настоящее время не могут сохранять свои запросы.

- В настоящее время общий доступ к хранилищу доступен только через интерфейс пользователя.

- Если вы хотите предоставить подробный доступ к определенным объектам в хранилище, поделитесь хранилищем без дополнительных разрешений, а затем предоставьте детализированный доступ к определенным объектам с помощью инструкции T-SQL GRANT. Дополнительные сведения см. в синтаксисе T-SQL для GRANT, REVOKE и DENY.

- Если вы видите, что разрешения ReadAll и разрешения ReadData отключены в диалоговом окне общего доступа, обновите страницу.

- У получателей общего доступа нет разрешения повторно предоставить доступ к хранилищу.

- Если отчет, построенный на основе хранилища, предоставляется другому получателю, общий получатель должен иметь дополнительные разрешения для доступа к отчету. Это зависит от режима доступа к семантической модели Power BI:

- Если доступ осуществляется через режим прямого запроса, то необходимо предоставить разрешения на чтение данных (или детализированные разрешения SQL для конкретных таблиц/представлений) для склада данных.

- При доступе через режим Direct Lake, необходимо предоставить разрешения Чтение данных (или детализированные разрешения для определенных таблиц и представлений) для Хранилища. Режим Direct Lake — это тип подключения по умолчанию для семантических моделей, использующих конечную точку хранилища или аналитики SQL в качестве источника данных. Для получения дополнительной информации см. режим Direct Lake.

- Если доступ к ней выполняется через режим импорта, дополнительные разрешения не требуются.

- В настоящее время совместное использование хранилища напрямую с SPN (имя субъекта-службы) не поддерживается.

- Диалоговое окно общего доступа для хранилищ предоставляет возможность подписки на события OneLake. В настоящее время разрешение на подписку на события OneLake предоставляется вместе с разрешением Read All Apache Spark.