Использование элементов управления Microsoft Defender для облачных приложений в Power BI

Используя Defender для облака приложения с Power BI, вы можете защитить отчеты, данные и службы Power BI от непреднамеренных утечек или нарушений. С помощью приложений Defender для облака вы можете создавать политики условного доступа для данных организации с помощью элементов управления сеансами в режиме реального времени в идентификаторе Microsoft Entra, которые помогают обеспечить безопасность аналитики Power BI. После установки этих политик администраторы могут отслеживать доступ пользователей и действия, выполнять анализ рисков в режиме реального времени и задавать элементы управления метками.

Примечание.

Microsoft Defender для облака Приложения теперь являются частью XDR в Microsoft Defender. Дополнительные сведения см. в разделе Microsoft Defender для облака Приложения в XDR в Microsoft Defender.

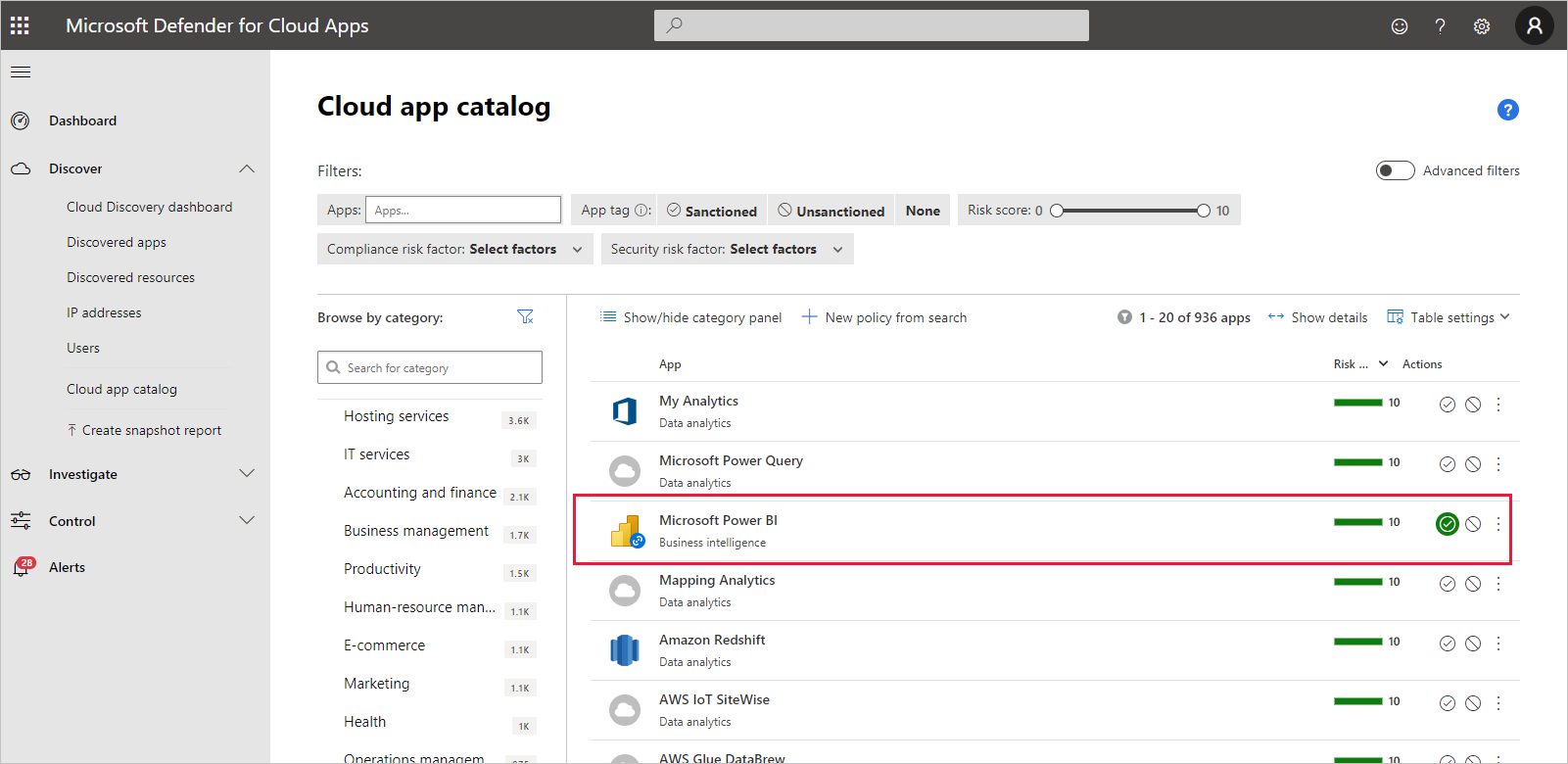

Вы можете настроить Defender для облака Приложения для всех видов приложений и служб, а не только Power BI. Вам потребуется настроить Defender для облака Приложения для работы с Power BI, чтобы воспользоваться Defender для облака защиты приложений для данных и аналитики Power BI. Дополнительные сведения о Defender для облака приложениях, включая общие сведения о том, как он работает, панель мониторинга и оценки рисков приложений, см. в документации по Defender для облака Приложениям.

лицензирование приложений Defender для облака

Чтобы использовать приложения Defender для облака с Power BI, необходимо использовать и настроить соответствующие службы безопасности Майкрософт, некоторые из которых устанавливаются за пределами Power BI. Чтобы Defender для облака приложения в клиенте, у вас должна быть одна из следующих лицензий:

- Microsoft Defender для облака приложения: предоставляет возможности Defender для облака Приложения для всех поддерживаемых приложений, часть наборов EMS E5 и Microsoft 365 E5.

- Office 365 Cloud App Security: предоставляет возможности приложений Defender для облака только для Office 365, часть набора Office 365 E5.

Настройка элементов управления в режиме реального времени для Power BI с помощью приложений Defender для облака

Примечание.

Лицензия Microsoft Entra ID P1 необходима, чтобы воспользоваться элементами управления Defender для облака Apps в режиме реального времени.

В следующих разделах описаны шаги по настройке элементов управления в режиме реального времени для Power BI с помощью Defender для облака Apps.

Установка политик сеанса в идентификаторе Microsoft Entra (обязательно)

Действия, необходимые для задания элементов управления сеансом, выполняются на порталах Microsoft Entra ID и Defender для облака Apps. В Центре администрирования Microsoft Entra создается политика условного доступа для Power BI и сеансы маршрутизации, используемые в Power BI, через службу приложений Defender для облака.

Defender для облака Приложения работают в архитектуре обратного прокси-сервера и интегрируются с условным доступом Microsoft Entra для мониторинга активности пользователей Power BI в режиме реального времени. Ниже приведены инструкции, которые помогут вам понять процесс, а подробные пошаговые инструкции приведены в связанном содержимом в каждом из следующих шагов. Описание всего процесса см. в разделе Defender для облака Apps.

- Создание политики тестирования условного доступа Microsoft Entra

- Войдите в каждое приложение с помощью область пользователя в политику

- Проверка настройки приложений для использования элементов управления доступом и сеансами

- Включение приложения для использования в организации

- Тестирование развертывания

Процесс настройки политик сеансов подробно описан в политиках сеансов.

Настройка политик обнаружения аномалий для мониторинга действий Power BI (рекомендуется)

Вы можете определить политики обнаружения аномалий Power BI, которые можно независимо область, чтобы они применялись только к пользователям и группам, которые вы хотите включить и исключить в политику. Дополнительные сведения см. в статье Политики обнаружения аномалий.

Defender для облака Приложения имеют два выделенных встроенных обнаружения для Power BI. См. встроенные Defender для облака обнаружения приложений для Power BI.

Использование меток конфиденциальности из Защита информации Microsoft Purview (рекомендуется)

Метки конфиденциальности позволяют классифицировать и защищать конфиденциальное содержимое, чтобы пользователи в организации могли сотрудничать с партнерами за пределами вашей организации, но по-прежнему быть осторожными и учитывать конфиденциальный контент и данные.

Сведения об использовании меток конфиденциальности для Power BI см. в разделе "Метки конфиденциальности" в Power BI. См. пример, приведенный далее в этой статье политики Power BI на основе меток конфиденциальности.

Пользовательские политики для оповещения о подозрительных действиях пользователей в Power BI

Defender для облака политики действий приложений позволяют администраторам определять собственные пользовательские правила, помогающие обнаруживать поведение пользователей, которое отклоняется от нормы, и даже, возможно, действует автоматически, если кажется слишком опасным. Например:

Удаление меток массовой конфиденциальности. Например, оповещать меня о том, что метки конфиденциальности удаляются одним пользователем из 20 разных отчетов в период времени менее 5 минут.

Шифрование понижения уровня метки конфиденциальности. Например, оповещать меня, когда отчет с меткой конфиденциальной конфиденциальности теперь классифицируется как общедоступная.

Примечание.

Уникальные идентификаторы артефактов и меток конфиденциальности Power BI можно найти с помощью REST API Power BI. См. статью "Получить семантические модели" или "Получить отчеты".

Настраиваемые политики действий настраиваются на портале приложений Defender для облака. Дополнительные сведения см. в разделе "Политики действий".

Встроенные обнаружения приложений Defender для облака для Power BI

Defender для облака обнаружения приложений позволяют администраторам отслеживать определенные действия отслеживаемого приложения. Для Power BI в настоящее время существует два выделенных встроенных обнаружения приложений Defender для облака:

Подозрительный общий ресурс — обнаруживает, когда пользователь предоставляет конфиденциальный отчет незнакомому (внешнему сообщению организации). Конфиденциальный отчет — это отчет, метка конфиденциальности которого имеет значение INTERNAL-ONLY или более поздней.

Массовая доля отчетов — определяет, когда пользователь использует большое количество отчетов в одном сеансе.

Параметры для этих обнаружения настроены на портале Defender для облака Apps. Дополнительные сведения см. в разделе "Необычные действия" (по пользователю).

Роль администратора Power BI в приложениях Defender для облака

Новая роль создается для администраторов Power BI при использовании Defender для облака приложений с Power BI. При входе в систему в качестве администратора Power BI на портале приложений Defender для облака у вас есть ограниченный доступ к данным, оповещениям, пользователям с рисками, журналами действий и другими сведениями, соответствующими Power BI.

Рекомендации и ограничения

Использование приложений Defender для облака с Power BI предназначено для защиты содержимого и данных организации с помощью обнаружения, отслеживающих сеансы пользователей и их действия. При использовании Defender для облака приложений с Power BI следует учитывать несколько рекомендаций и ограничений.

- Defender для облака приложения могут работать только с файлами Excel, PowerPoint и PDF.

- Если вы хотите использовать возможности меток конфиденциальности в политиках сеансов Для Power BI, вам потребуется лицензия Azure Information Protection Premium P1 или Premium P2. Microsoft Azure Information Protection можно приобрести либо в автономном режиме, либо через один из наборов лицензий Майкрософт. Дополнительные сведения см. в разделе о ценах на Azure Information Protection. Кроме того, метки конфиденциальности должны применяться к ресурсам Power BI.

- Управление сеансами доступно для любого браузера на любой популярной платформе в любой операционной системе. Мы рекомендуем использовать последнюю версию Microsoft Edge, Google Chrome, Mozilla Firefox или Apple Safari. Вызовы общедоступного API Power BI и другие сеансы, отличные от браузера, не поддерживаются в рамках управления сеансами Defender для облака Apps. Дополнительные сведения см. в разделе "Поддерживаемые приложения и клиенты".

- Если у вас возникают трудности при входе, например при входе более одного раза, это может быть связано с тем, как некоторые приложения обрабатывают проверку подлинности. Дополнительные сведения см. в статье об устранении неполадок с медленным входом.

Внимание

В политике сеанса в части "Действие" функция "защита" работает только в том случае, если метка отсутствует в элементе. Если метка уже существует, действие "protect" не будет применяться; Вы не можете переопределить существующую метку, которая уже применена к элементу в Power BI.

Пример

В следующем примере показано, как создать политику сеанса с помощью Defender для облака Apps с помощью Power BI.

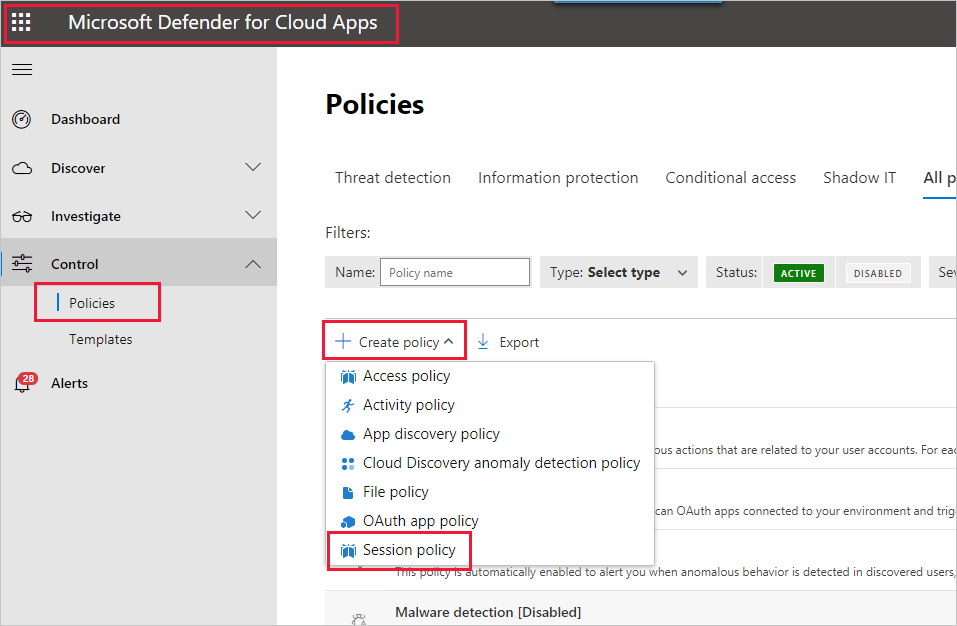

Сначала создайте новую политику сеанса. На портале Defender для облака Apps выберите "Политики" на панели навигации. Затем на странице политик выберите "Создать политику " и выберите "Политика сеанса".

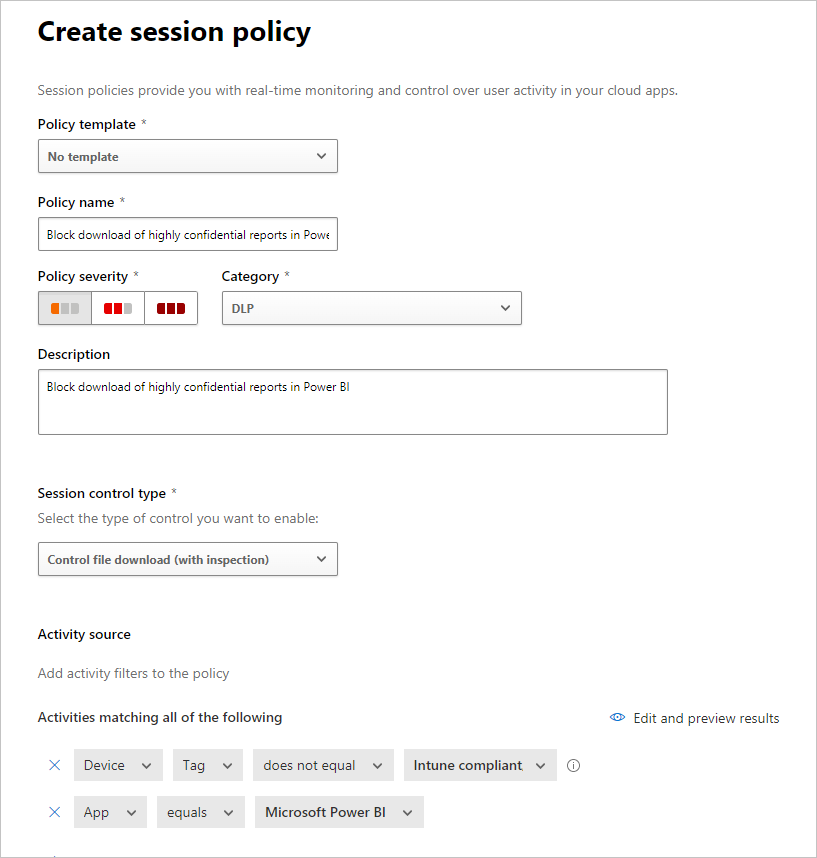

В появившемся окне создайте политику сеанса. Нумерованные шаги описывают параметры для следующего изображения.

В раскрывающемся списке шаблона политики выберите "Нет шаблона".

Для имени политики укажите соответствующее имя политики сеанса.

Для типа элемента управления сеансом выберите "Управление файлом" (с проверкой) (для защиты от потери данных).

В разделе "Источник действия" выберите соответствующие политики блокировки. Рекомендуется блокировать неуправляемые и несоответствующие устройства. Выберите блокировать скачивание, когда сеанс находится в Power BI.

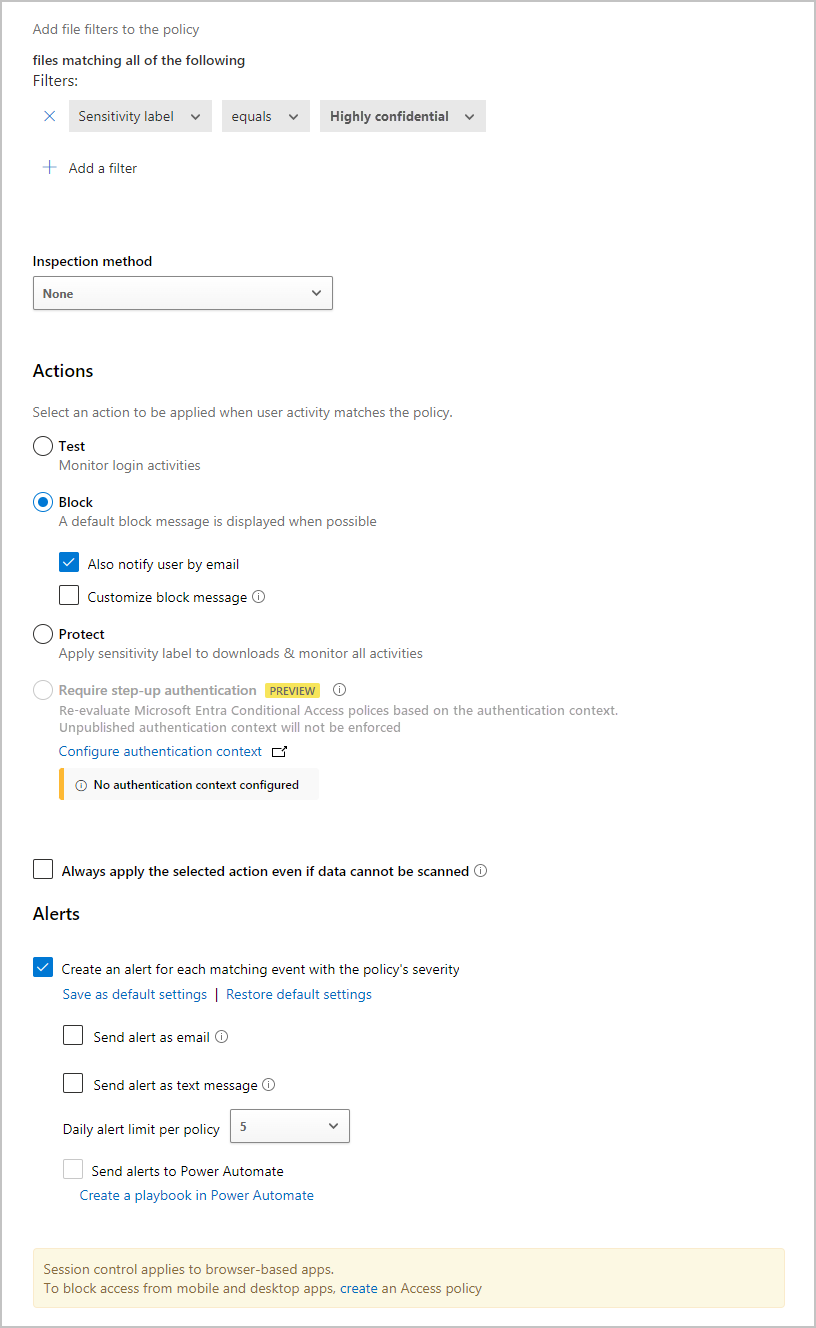

При прокрутке вниз отображаются дополнительные параметры. На следующем рисунке показаны эти параметры с другими примерами.

Создайте фильтр на метках конфиденциальности и выберите строго конфиденциальные или все, что лучше подходит вашей организации.

Измените метод проверки на нет.

Выберите параметр "Блокировать", соответствующий вашим потребностям.

Создайте оповещение для такого действия.

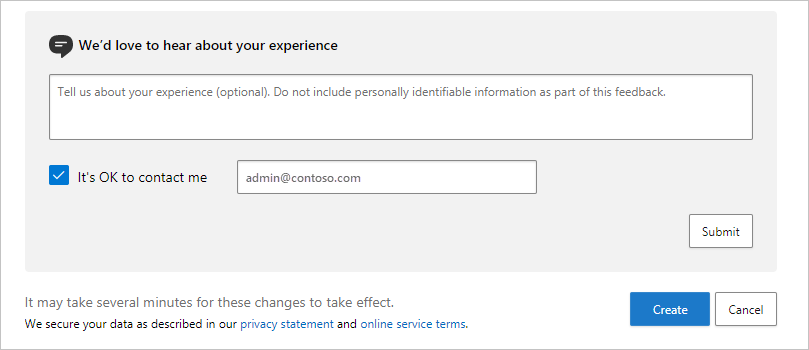

Нажмите кнопку "Создать" , чтобы завершить политику сеанса.

Связанный контент

В этой статье описано, как приложения Defender для облака могут предоставлять защиту данных и содержимого для Power BI. Дополнительные сведения о защите данных для Power BI и поддержке содержимого для служб Azure, которые его поддерживают, см. в следующих статье:

- Метки конфиденциальности в Power BI

- Включение меток конфиденциальности в Power BI

- Применение меток конфиденциальности в Power BI

Дополнительные сведения об Azure и статьях по безопасности см. в следующих статьях:

- Защита приложений с использованием Microsoft Defender для облачных приложений. Управление условным доступом к приложениям

- Развертывание элемента управления условным доступом для приложений каталога с помощью идентификатора Microsoft Entra

- Политики сеанса

- Сведения о метках конфиденциальности

- Отчет о метриках защиты данных

- Планирование реализации Power BI: Defender для облака Приложения для Power BI

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по