Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте хранилище клиентов для Microsoft Azure для управления доступом инженеров Майкрософт к вашим данным. В этой статье вы узнаете, как инициируются, отслеживаются и хранятся запросы на блокировку клиентов для последующих проверок и аудита.

Как правило, блокировка клиента используется для устранения неполадок с запросом на поддержку службы Microsoft Fabric инженерами Майкрософт. Блокировка клиента также может использоваться, когда корпорация Майкрософт определяет проблему, а событие, инициированное корпорацией Майкрософт, открывается для изучения проблемы.

Включение блокировки клиента для Microsoft Fabric

Чтобы включить блокировку клиента для Microsoft Fabric, необходимо быть глобальным администратором Microsoft Entra. Сведения о назначении ролей в идентификаторе Microsoft Entra см. в статье "Назначение ролей Microsoft Entra пользователям".

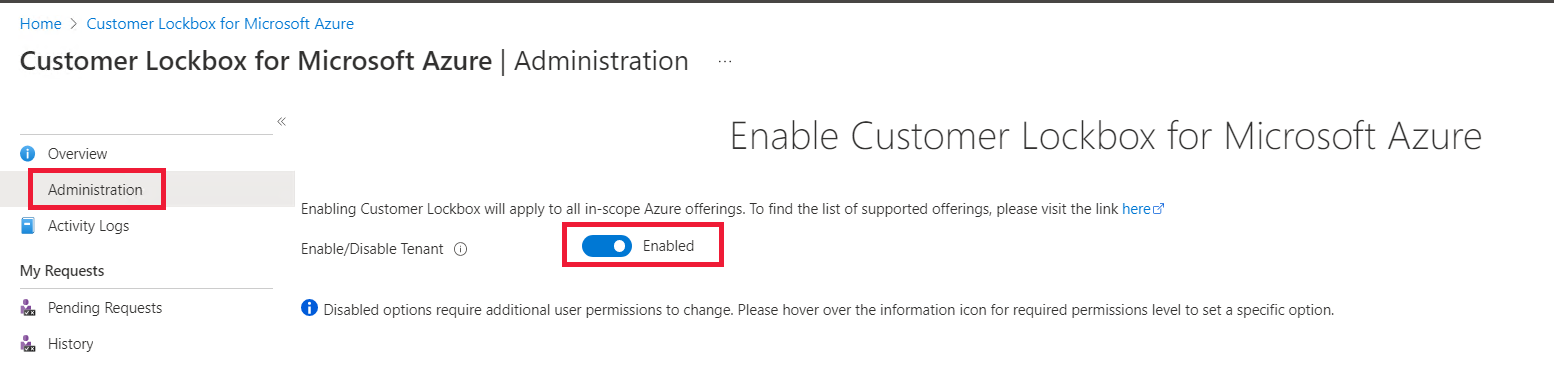

Откройте портал Azure.

Перейдите в папку "Блокировка клиента" для Microsoft Azure.

На вкладке "Администрирование" выберите "Включено".

Запрос доступа Майкрософт

В случаях, когда инженер Майкрософт не может устранить проблему с помощью стандартных средств, запрашиваются повышенные разрешения с помощью службы JIT-доступа . Запрос может поступать от исходного инженера поддержки или от другого инженера.

После отправки запроса на доступ служба JIT оценивает запрос, учитывая такие факторы, как:

Область действия ресурса

Указывает, является ли запрашивающий изолированным удостоверением или с помощью многофакторной проверки подлинности

Уровни разрешений

На основе роли JIT запрос также может включать утверждение от внутренних утверждающих Майкрософт. Например, утверждающий может быть руководителем службы поддержки клиентов или Диспетчером DevOps.

Когда запросу требуется прямой доступ к данным клиента, инициируется запрос на доступ к защищенному хранилищу. Например, в случаях, когда требуется доступ к виртуальной машине клиента удаленного рабочего стола. После того как запрос на блокировку клиента будет выполнен, он ожидает утверждения клиента перед предоставлением доступа.

В этих шагах описан запрос на блокировку клиента, инициированный Корпорацией Майкрософт, для службы Microsoft Fabric.

Глобальный администратор Microsoft Entra получает сообщение электронной почты уведомления о запросе доступа от Корпорации Майкрософт. Администратор, который получил сообщение электронной почты, становится назначенным утверждающим.

Электронная почта предоставляет ссылку на папку "Блокировка клиента" в модуле администрирования Azure. Используя ссылку, назначенный утверждающий войдите в портал Azure, чтобы просмотреть все ожидающие запросы на блокировку клиента. Запрос остается в очереди клиента в течение четырех дней. После этого срок действия запроса на доступ автоматически истекает, и доступ к инженерам Майкрософт не предоставляется.

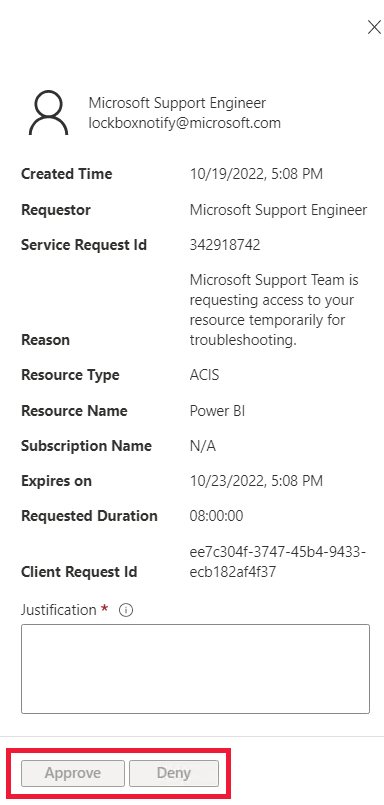

Чтобы получить сведения о ожидающем запросе, назначенный утверждающий может выбрать запрос на блокировку клиента в меню "Ожидающие запросы ".

После проверки запроса назначенный утверждающий вводит обоснование и выбирает один из следующих вариантов. В целях аудита действия регистрируются в журналах блокировки клиента.

Утверждение . Доступ предоставляется инженеру Майкрософт в течение восьми часов по умолчанию.

Запрет . Запрос на доступ инженером Майкрософт отклоняется, и дальнейшие действия не принимаются.

Журналы

В папке "Блокировка клиента" есть два типа журналов:

Журналы действий — доступные из журнала действий Azure Monitor.

Для блокировки клиента доступны следующие журналы действий:

- Deny Lockbox Request (Отклонить запрос на доступ к защищенному хранилищу).

- Create Lockbox Request (Создать запрос на доступ к защищенному хранилищу).

- Approve Lockbox Request (Утвердить запрос на доступ к защищенному хранилищу).

- Lockbox Request Expiry (Срок действия запроса к защищенному хранилищу)

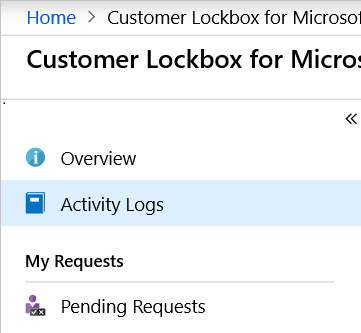

Чтобы получить доступ к журналам действий, в портал Azure выберите "Журнал действий". Результаты можно отфильтровать для определенных действий.

Журналы аудита — доступные из Портал соответствия требованиям Microsoft Purview. Журналы аудита можно просмотреть на портале администрирования.

В папке "Блокировка клиента" для Microsoft Fabric есть четыре журнала аудита:

Журнал аудита Понятное имя GetRefreshHistoryViaLockbox Получение журнала обновления с помощью блокировки DeleteAdminUsageDashboardsViaLockbox Удаление панелей мониторинга использования администратора с помощью блокировки DeleteUsageMetricsv2PackageViaLockbox Удаление пакета метрик использования версии 2 с помощью блокировки DeleteAdminMonitoringFolderViaLockbox Удаление папки мониторинга администратора с помощью блокировки GetQueryTextTelemetryViaLockbox Получение текста запроса из защищенного хранилища телеметрии с помощью блокировки

Исключения

Запросы на доступ к защищенному хранилищу не активируются в следующих сценариях поддержки специалистов:

Аварийные ситуации, которые выходят за пределы стандартных операционных процедур. Например, в крупном сбое службы требуется немедленное внимание для восстановления или восстановления служб в непредвиденном сценарии. Эти события являются редкими и обычно не требуют доступа к данным клиента.

Инженер Майкрософт обращается к платформе Azure в рамках устранения неполадок и случайно предоставляется данным клиента. Например, во время устранения неполадок группа сети Azure записывает пакет на сетевом устройстве. Такие сценарии обычно не приводят к доступу к значимым данным клиента.

Внешние юридические требования к данным. Дополнительные сведения см . в запросах государственных организаций на данные в Центре управления безопасностью Майкрософт.

Доступ к данным

Доступ к данным зависит от вашего запроса в Microsoft Fabric. В этом разделе перечислены данные, к которым инженер Майкрософт может получить доступ после утверждения запроса на блокировку клиента.

Power BI . При выполнении операций, перечисленных ниже, инженер Майкрософт получит доступ к нескольким таблицам, связанным с вашим запросом. Каждая операция, используется инженером Майкрософт, отражается в журналах аудита.

- Получение журнала обновления модели

- Удаление панели мониторинга использования администратора

- Удаление пакета метрик использования версии 2

- Удаление папки мониторинга администратора

- Удаление рабочей области администратора

- Доступ к конкретному набору данных в хранилище

- Получение текста запроса из защищенного хранилища телеметрии

Аналитика в режиме реального времени — инженер аналитики в режиме реального времени получит доступ к данным в базе данных KQL, связанной с вашим запросом.

Инжиниринг данных . Инженер Инжиниринг данных получит доступ к следующим журналам Spark, связанным с вашим запросом:

- Журналы драйверов

- Журналы событий

- Журналы исполнителя

Фабрика данных — инженер фабрики данных получит доступ к определениям конвейера, связанным с вашим запросом, если разрешение предоставлено.