Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Чтобы приложение использовало возможности управления удостоверениями и доступом (IAM) Microsoft Entra ID, включая доступ к защищенным ресурсам, сначала необходимо зарегистрировать его. Затем платформа удостоверений Майкрософт выполняет функции IAM для зарегистрированных приложений. В этой статье показано, как зарегистрировать веб-приложение в Центр администрирования Microsoft Entra. Дополнительные сведения о типах приложений, которые можно зарегистрировать в платформа удостоверений Майкрософт.

Совет

Чтобы зарегистрировать приложение для Azure AD B2C, выполните действия, описанные в разделе Руководство. Регистрация веб-приложения в Azure AD B2C.

Предварительные условия

- Клиент Microsoft Entra ID. Если у вас нет клиента, создайте бесплатную учетную запись Azure, чтобы получить бесплатную подписку.

- Администратор облачных приложений — это наименее привилегированная роль, поддерживаемая для выполнения действий, описанных в этой статье.

Регистрация приложения

Регистрация приложения устанавливает отношения доверия между приложением и платформа удостоверений Майкрософт. Доверие однонаправленно: ваше приложение доверяет платформа удостоверений Майкрософт, а не наоборот. После создания объект приложения нельзя перемещать между разными клиентами.

Войдите в центр администрирования Microsoft Entra .

Если у вас есть доступ к нескольким клиентам, используйте значок Параметры в верхнем меню, чтобы переключиться на клиент, в котором вы хотите зарегистрировать приложение, в меню Каталоги и подписки .

Перейдите в разделПриложения>удостоверений>Регистрация приложений и выберите Создать регистрацию.

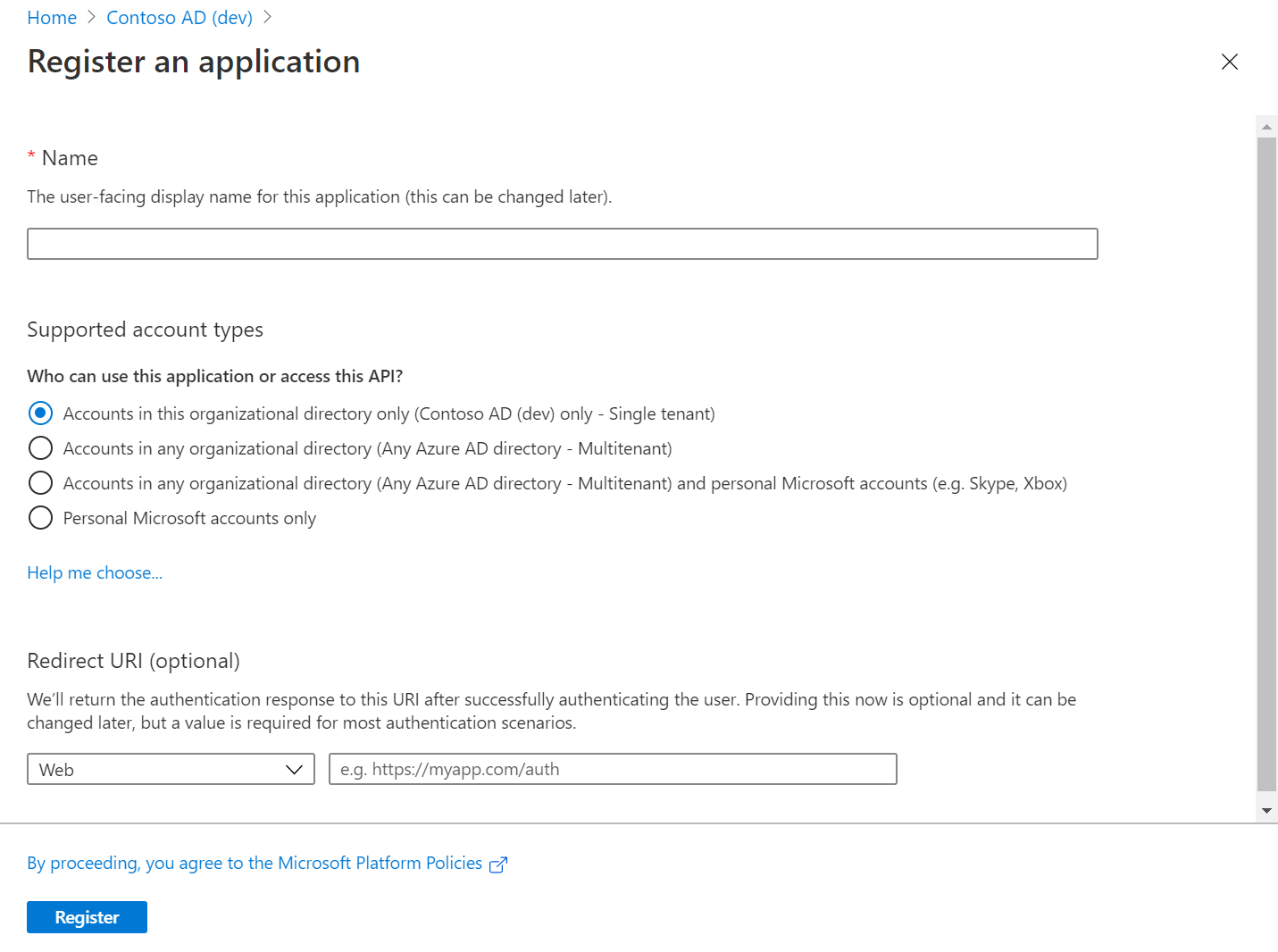

Введите отображаемое имя приложения.

Укажите, кто может использовать приложение, в разделе Поддерживаемые типы учетных записей .

Поддерживаемые типы учетных записей Описание Учетные записи только в этом каталоге организации Выберите этот параметр, если вы создаете приложение для использования только пользователями (или гостями) в клиенте .

Это приложение, часто называемое бизнес-приложением (LOB), является приложением с одним клиентом в платформа удостоверений Майкрософт.Учетные записи в любом каталоге организации Выберите этот параметр, если хотите, чтобы пользователи в любом клиенте Microsoft Entra могли использовать ваше приложение. Этот вариант подходит, например, если вы создаете приложение SaaS (программное обеспечение как услуга), которое планируется предоставить нескольким организациям.

Этот тип приложения называется мультитенантным приложением в платформа удостоверений Майкрософт.Учетные записи в любом каталоге организации и личные учетные записи Майкрософт Выберите этот параметр для широкого круга пользователей.

Выбрав этот параметр, вы регистрируете мультитенантное приложение, которое также может поддерживать пользователей с личными учетными записями Майкрософт. К личным учетным записям Майкрософт относятся учетные записи Skype, Xbox, Live и Hotmail.Личные учетные записи Майкрософт Выберите этот параметр, если вы создаете приложение только для пользователей с личными учетными записями Майкрософт. К личным учетным записям Майкрософт относятся учетные записи Skype, Xbox, Live и Hotmail. Не вводите ничего для URI перенаправления (необязательно). Вы настроите URI перенаправления в следующем разделе.

Выберите Зарегистрировать , чтобы завершить начальную регистрацию приложения.

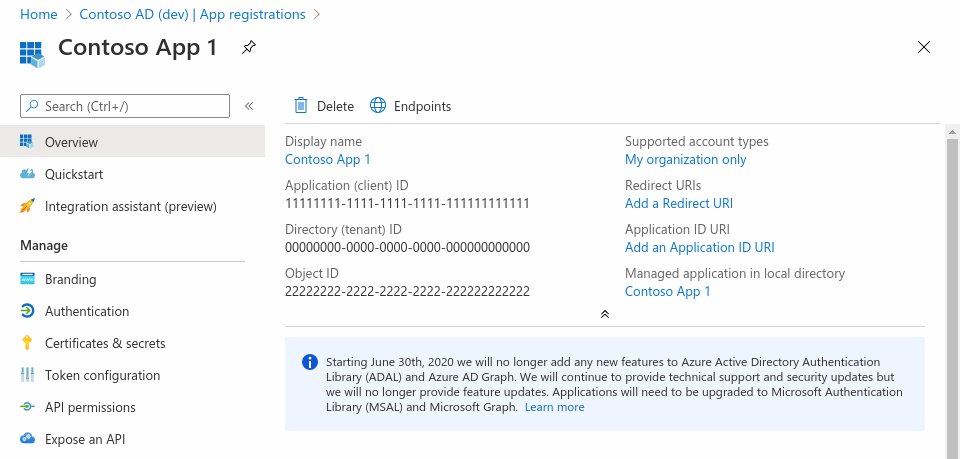

После завершения регистрации Центр администрирования Microsoft Entra отобразит панель Обзор регистрации приложения. На этой странице приложению были назначены значения:

- Идентификатор приложения (клиента ), который однозначно идентифицирует приложение в облачной экосистеме Майкрософт во всех клиентах.

- Идентификатор объекта , который однозначно идентифицирует приложение в клиенте.

Настройка параметров платформы

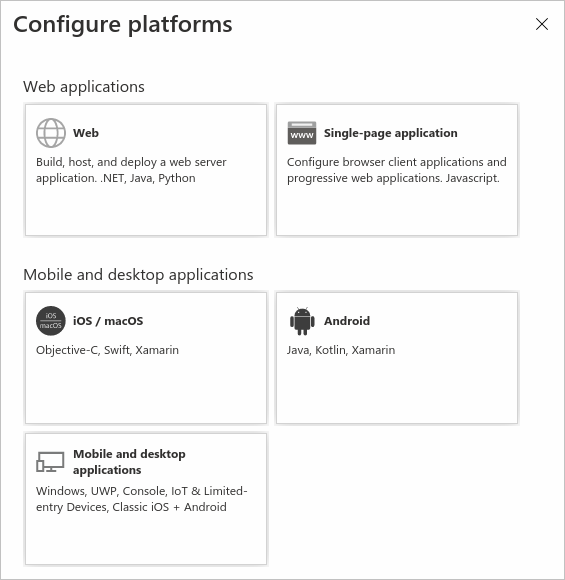

Параметры платформы включают URI перенаправления, определенные параметры проверки подлинности или поля, относящиеся к платформе приложения, например веб-приложения и одностраничные приложения.

В разделе Управление выберите Проверка подлинности.

В разделе Конфигурации платформы выберите Добавить платформу.

В разделе Настройка платформ выберите плитку для типа приложения (платформы), чтобы настроить его параметры.

Платформа Параметр "Параметры" Web Введите URI перенаправления для приложения. Этот URI представляет собой расположение, в котором платформа удостоверений Майкрософт перенаправляет клиент пользователя и отправляет маркеры безопасности после проверки подлинности.

Можно также настроить URL-адрес выхода из front-channel , свойства неявного предоставления и гибридных потоков .

Выберите эту платформу для стандартных веб-приложений, работающих на сервере.Одностраничное приложение Введите URI перенаправления для приложения. Этот URI представляет собой расположение, в котором платформа удостоверений Майкрософт перенаправляет клиент пользователя и отправляет маркеры безопасности после проверки подлинности.

Можно также настроить URL-адрес выхода из front-channel , свойства неявного предоставления и гибридных потоков .

Выберите эту платформу, если вы создаете клиентское веб-приложение с помощью JavaScript или платформы, такой как Angular, Vue.js, React.js или Blazor WebAssembly.iOS / macOS Введите идентификатор пакета приложения. Найдите его в разделе Параметры сборки или В Xcode в Info.plist.

При указании идентификатора пакета создается URI перенаправления.Android Введите имя пакета приложения. Найдите его в файлеAndroidManifest.xml . Также создайте и введите хэш подписи.

При указании этих параметров создается URI перенаправления.Мобильные и настольные приложения Выберите один из предлагаемых URI перенаправления. Или укажите или несколько пользовательских URI перенаправления.

Для классических приложений, использующих встроенный браузер, рекомендуетсяhttps://login.microsoftonline.com/common/oauth2/nativeclient

Для классических приложений, использующих системный браузер, рекомендуетсяhttp://localhost

Выберите эту платформу для мобильных приложений, которые не используют последнюю версию библиотеки проверки подлинности Майкрософт (MSAL) или не используют брокер. Также выберите эту платформу для классических приложений.Выберите Настроить , чтобы завершить настройку платформы.

Ограничения URI перенаправления

Существуют некоторые ограничения на формат URI перенаправления, добавляемых в регистрацию приложения. Дополнительные сведения об этих ограничениях см. в разделе Ограничения и ограничения URI перенаправления (URL-адрес ответа).

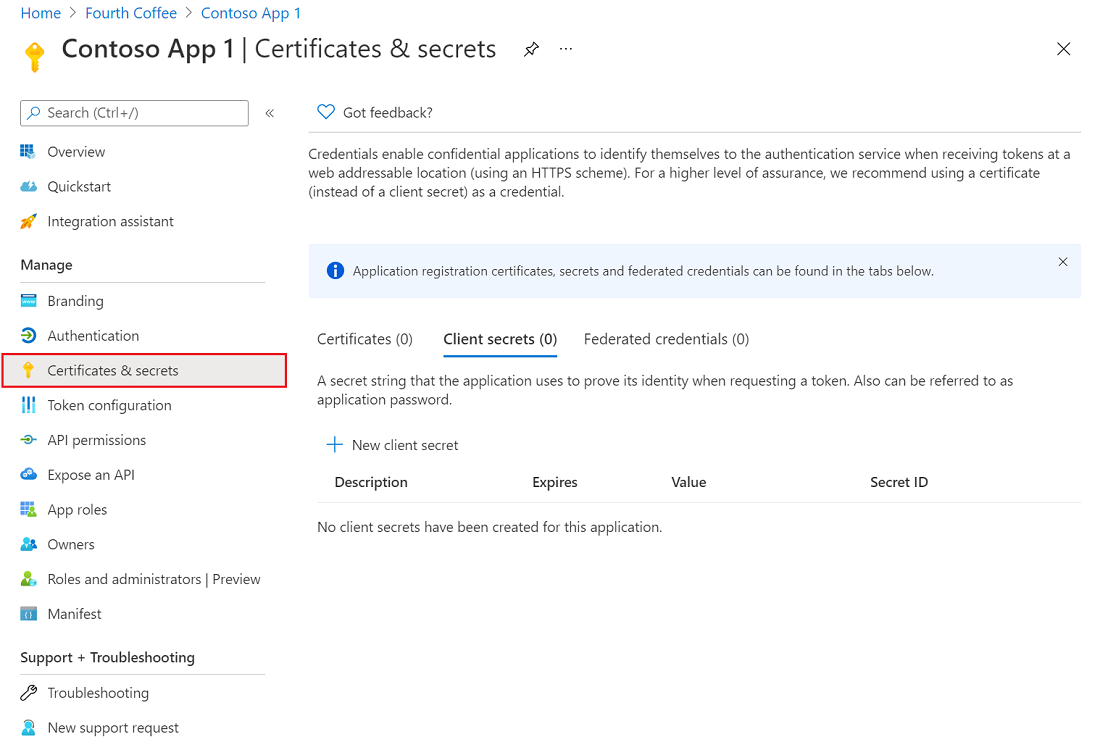

Добавление учетных данных

Учетные данные используются конфиденциальными клиентскими приложениями , которые обращаются к веб-API. Примерами конфиденциальных клиентов являются веб-приложения, другие веб-API или приложения типа службы и управляющей программы. Учетные данные позволяют приложению проходить проверку подлинности как само по себе, не требуя взаимодействия с пользователем во время выполнения.

Вы можете добавить сертификаты, секреты клиента (строка или пароль) или федеративные учетные данные в качестве учетных данных для регистрации конфиденциального клиентского приложения.

Вариант 1. Добавление сертификата

Сертификат, который иногда называется открытым ключом, является рекомендуемой учетной записью, так как они считаются более безопасными, чем секреты клиента. Дополнительные сведения об использовании сертификата в качестве метода проверки подлинности в приложении см. в разделе платформа удостоверений Майкрософт учетные данные сертификата проверки подлинности приложения.

- Выберите Сертификаты & секреты>Сертификаты>Отправить сертификат.

- Выберите файл, который нужно отправить. Это должен быть один из следующих типов файлов: .cer, .pem, .crt.

- Нажмите Добавить.

Вариант 2. Добавление секрета клиента

Секрет клиента, который иногда называется паролем приложения, — это строковое значение, которое приложение может использовать вместо сертификата для идентификации себя.

Секреты клиента считаются менее безопасными, чем учетные данные сертификата. Разработчики приложений иногда используют секреты клиента во время разработки локального приложения из-за простоты использования. Однако для приложений, работающих в рабочей среде, следует использовать учетные данные сертификата или федеративные учетные данные.

- Выберите Сертификаты & секреты>>клиентаНовый секрет клиента.

- Добавьте описание секрета клиента.

- Выберите срок действия секрета или укажите пользовательское время существования.

- Время существования секрета клиента ограничено двумя годами (24 месяцами) или менее. Нельзя указать пользовательское время существования, превышающее 24 месяца.

- Корпорация Майкрософт рекомендует установить срок действия менее 12 месяцев.

- Нажмите Добавить.

- Запишите значение секрета для использования в коде клиентского приложения. Это значение секрета больше не отображается после того, как вы покинете эту страницу.

Рекомендации по безопасности приложений см. в платформа удостоверений Майкрософт рекомендациях и рекомендациях.

Если вы используете подключение Azure DevOps, которое автоматически создает субъект-службу, необходимо обновить секрет клиента с сайта портала DevOps Azure, а не напрямую обновлять секрет клиента. В этом документе описано, как обновить секрет клиента с сайта портала Azure DevOps: Устранение неполадок с подключениями к службе Azure Resource Manager.

Вариант 3. Добавление федеративных учетных данных

Федеративные учетные данные — это тип учетных данных, который позволяет рабочим нагрузкам, таким как GitHub Actions, рабочим нагрузкам, выполняемым в Kubernetes, или рабочим нагрузкам, работающим на вычислительных платформах за пределами Azure, получать доступ к ресурсам, защищенным Microsoft Entra ID, без необходимости управлять секретами. Федеративные учетные данные используют федерацию удостоверений рабочей нагрузки.

Чтобы добавить федеративные учетные данные, выполните следующие действия.

Выберите Сертификаты & секреты>Федеративные учетные данныеДобавить учетные> данные.

В раскрывающемся списке Сценарий федеративных учетных данных выберите один из поддерживаемых сценариев и следуйте соответствующим рекомендациям, чтобы завершить настройку.

- Ключи, управляемые клиентом, для шифрования данных в клиенте с помощью Azure Key Vault в другом клиенте.

- Действия GitHub, развертывающие Azure ресурсы, чтобы настроить рабочий процесс GitHub для получения маркеров для приложения и развертывания ресурсов в Azure.

- Kubernetes обращается к ресурсам Azure для настройки учетной записи службы Kubernetes для получения маркеров для приложения и доступа к Azure ресурсам.

- Другой издатель для настройки удостоверения, управляемого внешним поставщиком OpenID Connect, для получения маркеров для приложения и доступа к Azure ресурсам.

Дополнительные сведения о том, как получить маркер доступа с федеративными учетными данными, см. в разделе платформа удостоверений Майкрософт и поток учетных данных клиента OAuth 2.0.

Другие ресурсы

- Узнайте больше о разрешениях и согласии в платформа удостоверений Майкрософт и о том, как работают разрешения в Microsoft Graph.

- Выберите краткое руководство по добавлению основных функций управления удостоверениями и доступом (IAM) в приложения, а также рекомендации по обеспечению безопасности и доступности приложений.

- Узнайте больше о двух объектах Microsoft Entra, представляющих зарегистрированное приложение, и о связях между ними: объектах приложения и объектах субъекта-службы.

Следующее действие

Использование приложения для получения доступа от имени пользователя или получения доступа без пользователя