Выборочная очистка данных с помощью действий условного запуска политики защиты приложений в Intune

Действия условного запуска в политиках защиты приложений Intune предоставляют организациям возможность блокировать доступ или очищать данные организации, если не выполняются определенные условия устройства или приложения.

С помощью этих параметров можно явно выбрать очистку корпоративных данных вашей компании с устройства конечного пользователя в качестве действия, которое необходимо предпринять для несоответствия. Для некоторых параметров можно настроить несколько действий, таких как блокировка доступа и очистка данных на основе различных указанных значений.

Создание политики защиты приложений с помощью действий условного запуска

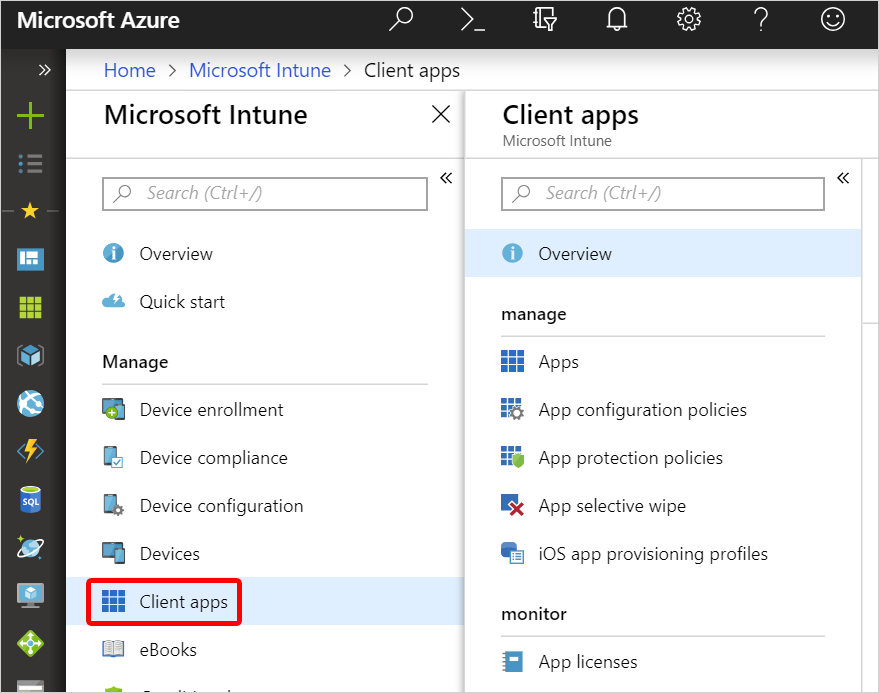

Войдите в Центр администрирования Microsoft Intune.

Выберите Приложения>Политики защиты приложений.

Выберите Создать политику и выберите платформу устройства для политики.

Выберите Настроить необходимые параметры , чтобы просмотреть список параметров, доступных для настройки политики.

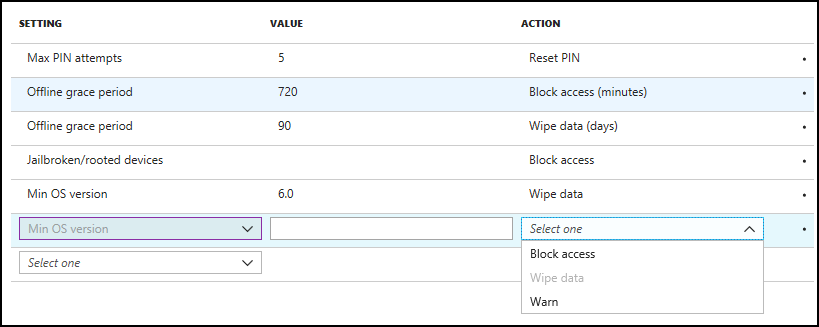

Прокрутив вниз в области Параметры, вы увидите раздел Условный запуск с редактируемой таблицей.

Нажмите Параметр и введите Значение, которому пользователи должны соответствовать, чтобы войти в корпоративное приложение.

Выберите действие , которое необходимо выполнить, если пользователи не соответствуют вашим требованиям. В некоторых случаях для одного параметра можно настроить несколько действий. Дополнительные сведения см. в статье Создание и назначение политик защиты приложений.

Параметры политики

Таблица параметров политики защиты приложений содержит столбцы Параметры, Значение и Действие.

Предварительная версия: параметры политики Windows

Для Windows вы можете настроить действия для следующих параметров проверки работоспособности с помощью раскрывающегося списка Параметры :

- Учетная запись отключена

- Максимальная версия ОС

- Минимальная версия приложения

- Минимальная версия ОС

- Минимальная версия пакета SDK

- Период отсрочки в автономном режиме

- Максимальный допустимый уровень угроз для устройства

Параметры политики iOS

Для iOS/iPadOS можно настроить действия для следующих параметров с помощью раскрывающегося списка Параметры :

- Макс. попыток ввода ПИН-кода

- Период отсрочки в автономном режиме

- Устройства со снятой защитой или административным доступом

- Максимальная версия ОС

- Минимальная версия ОС

- Минимальная версия приложения

- Минимальная версия пакета SDK

- Модель устройства

- Максимальный допустимый уровень угроз для устройства

- Учетная запись отключена

Чтобы использовать параметры модели устройств , введите список идентификаторов моделей iOS/iPadOS с запятой. Эти значения не чувствительны к регистру. Кроме того, в отчетах Intune для входных данных "Модели устройств" можно найти идентификатор модели iOS/iPadOS в этом стороннем репозитории GitHub.

Пример входных данных: iPhone5,2; iPhone5,3

На устройствах конечных пользователей клиент Intune будет выполнять действия на основе простого сопоставления строк модели устройства, указанных в Intune для политик защиты приложений. Соответствие полностью зависит от того, что сообщает устройство. Вам (ИТ-администратору) рекомендуется убедиться, что предполагаемое поведение выполняется, проверив этот параметр на основе различных производителей устройств и моделей и предназначенный для небольшой группы пользователей. Значение по умолчанию не настроено.

Задайте одно из следующих действий:

- Разрешено указано (блок не указан)

- Разрешение указано (очистка не указана)

Что произойдет, если ИТ-администратор вводит другой список идентификаторов моделей iOS/iPadOS между политиками, предназначенными для одних и того же приложения для одного и того же пользователя Intune?

При возникновении конфликтов между двумя политиками защиты приложений для настроенных значений Intune обычно использует наиболее строгий подход. Таким образом, результирующей политикой, отправляемой в целевое приложение, открытое целевым пользователем Intune, будет пересечение перечисленных идентификаторов моделей iOS/iPadOS в политике A и политике B , предназначенных для одной и той же комбинации приложения и пользователя. Например, политика А указывает "iPhone5,2; iPhone5,3", в то время как политика B указывает "iPhone5,3", результирующей политикой, на которую нацелен пользователь Intune для политики A и политики B , будет "iPhone5,3".

Параметры политики Android

Для Android вы можете настроить действия для следующих параметров с помощью раскрывающегося списка Параметры :

- Макс. попыток ввода ПИН-кода

- Период отсрочки в автономном режиме

- Устройства со снятой защитой или административным доступом

- Минимальная версия ОС

- Максимальная версия ОС

- Минимальная версия приложения

- Минимальная версия исправления

- Производители устройств

- Вердикт о честности игры

- Требовать проверку на угрозы в приложениях

- Минимальная версия корпоративного портала

- Максимальный допустимый уровень угроз для устройства

- Учетная запись отключена

- Требовать блокировку устройства

С помощью минимальной версии корпоративного портала можно указать определенную минимальную версию корпоративного портала, которая применяется на устройстве конечного пользователя. Этот параметр условного запуска позволяет задать значения Блокировать доступ, Стирать данные и Предупреждать как возможные действия, если каждое значение не выполнено. Возможные форматы для этого значения соответствуют шаблону [Major].[ Минор], [Майор].[ Дополнительный]. [Сборка], или [Основной].[ Дополнительный]. [Сборка]. [Редакция]. Учитывая, что некоторые конечные пользователи могут не предпочитать принудительное обновление приложений на месте, параметр "предупреждать" может быть идеальным при настройке этого параметра. Google Play Store делает хорошую работу только для отправки разностных байтов для обновлений приложений. Тем не менее, это может быть большой объем данных, которые пользователь может не захотеть использовать, если они находятся в данных во время обновления. Принудительное обновление и скачивание обновленного приложения может привести к непредвиденным расходам на данные во время обновления. Параметр Min Company Portal version ,если он настроен, повлияет на любого конечного пользователя, который получает версию 5.0.4560.0 корпоративного портала и любые будущие версии корпоративного портала. Этот параметр не влияет на пользователей, использующих версию корпоративного портала, которая старше версии, с помощью которого выпущена эта функция. Конечные пользователи, использующие автообновления приложений на своем устройстве, скорее всего, не увидят диалоговых окон из этой функции, учитывая, что они, скорее всего, будут использовать последнюю версию корпоративного портала. Этот параметр предназначен только для Android с защитой приложений для зарегистрированных и незарегистрированных устройств.

Чтобы использовать параметр "Изготовители устройств" , введите список производителей Android, разделенный точкой с запятой. Эти значения не чувствительны к регистру. Помимо отчетов Intune, в параметрах устройства можно найти производителя устройства Android.

Пример входных данных: производитель A; Производитель B

Примечание.

Это некоторые распространенные производители, сообщаемые с устройств, использующих Intune, и могут использоваться в качестве входных данных: Asus; Ежевика; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Острый; Сони; Tecno; Vivo; Vodafone; Xiaomi; Zte; Зук

На устройствах конечных пользователей клиент Intune будет выполнять действия на основе простого сопоставления строк модели устройства, указанных в Intune для политик защиты приложений. Соответствие полностью зависит от того, что сообщает устройство. Вам (ИТ-администратору) рекомендуется убедиться, что предполагаемое поведение выполняется, проверив этот параметр на основе различных производителей устройств и моделей и предназначенный для небольшой группы пользователей. Значение по умолчанию не настроено.

Задайте одно из следующих действий:

- Разрешение указано (блокировать в неуказанным)

- Разрешение указано (очистка при неуказанным)

Что произойдет, если ИТ-администратор вводит другой список производителей Android между политиками, предназначенными для одних и того же приложения для одного и того же пользователя Intune?

При возникновении конфликтов между двумя политиками защиты приложений для настроенных значений Intune обычно использует наиболее строгий подход. Таким образом, итоговая политика, отправленная в целевое приложение, открытое целевым пользователем Intune, будет пересечением перечисленных производителей Android в политике A и политике Б , предназначенной для одной комбинации приложений и пользователей. Например, в политике А указано "Google; Samsung", в то время как политика B указывает "Google", результирующей политикой, которую пользователь Intune, нацеливается на политику A и политику B , является "Google".

Дополнительные параметры и действия

По умолчанию таблица содержит заполненные строки в качестве параметров, настроенных для автономного льготного периода, и максимальное число попыток ПИН-кода, если для параметра Требовать ПИН-код для доступа задано значение Да.

Чтобы настроить параметр, выберите параметр в раскрывающемся списке в столбце Параметры . После выбора параметра в столбце Значение в той же строке включается редактируемое текстовое поле, если требуется задать значение. Кроме того, раскрывающийся список будет включен в столбце Действие с набором действий условного запуска, применимых к параметру.

В следующем списке приведен общий список действий:

- Блокировать доступ — запретить конечному пользователю доступ к корпоративному приложению.

- Очистка данных — очистка корпоративных данных с устройства пользователя.

- Предупреждать — предоставьте пользователю диалоговое окно в виде предупреждающего сообщения.

В некоторых случаях, таких как параметр Min VERSION , можно настроить параметр для выполнения всех применимых действий на основе разных номеров версий.

После полной настройки параметра строка появится в представлении только для чтения и будет доступна для редактирования в любое время. Кроме того, в строке есть раскрывающийся список, доступный для выбора в столбце Параметры . Настроенные параметры, не разрешающие несколько действий, недоступны для выбора в раскрывающемся списке.

Дальнейшие действия

Дополнительные сведения о политиках защиты приложений Intune см. в следующих разделах:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по