Используйте WDAC и Windows PowerShell, чтобы разрешить или блокировать приложения на устройствах HoloLens 2 с помощью Microsoft Intune

Устройства Microsoft HoloLens 2 поддерживают CSP управления приложениями в Windows Defender (WDAC), который заменяет CSP AppLocker.

Используя Windows PowerShell и Microsoft Intune, можно с помощью CSP WDAC разрешать или запрещать открытие конкретных приложений на устройствах Microsoft HoloLens 2. Например, вы можете разрешить или запретить открытие приложения на HoloLens 2 устройствах в вашей организации.

Данная функция применяется к:

- устройствам HoloLens 2 под управлением Windows Holographic for Business

CSP WDAC построен на функции управления приложениями в Windows Defender (WDAC). Вы также можете использовать несколько политик WDAC.

В этой статье показано, как:

- создавать политики WDAC с помощью Windows PowerShell;

- использовать Windows PowerShell для преобразования правил политики WDAC в XML, обновления XML, а затем преобразования XML в двоичный файл.

- В Microsoft Intune создайте настраиваемый профиль конфигурации устройства, добавьте этот двоичный файл политики WDAC и примените политику к устройствам HoloLens 2.

В Intune необходимо создать настраиваемый профиль конфигурации, чтобы использовать CSP управления приложениями в Windows Defender (WDAC).

Используйте действия, описанные в этой статье, в качестве шаблона, чтобы разрешать или запрещать открывать определенные приложения на устройствах HoloLens 2.

Предварительные требования

Знание Windows PowerShell.

Войдите в Intune в качестве:

члена роли Intune Диспетчер политик и профилей или Администратор ролей Intune

ИЛИ

Роль глобального администратора или администратора службы Intune Microsoft Entra

Дополнительные сведения о ролях Intune см. в статье Управление доступом на основе ролей (RBAC) с помощью Intune.

Создайте группу пользователей или устройств с вашими устройствами HoloLens 2. Дополнительные сведения о группах см. в разделе Группы пользователей и группы устройств.

Пример

В этом примере с помощью Windows PowerShell создается политика управления приложениями Windows Defender (WDAC). Эта политика запрещает открывать определенные приложения. Затем с помощью Intune эта политика развертывается на устройствах HoloLens 2.

На своем настольном компьютере откройте приложение Windows PowerShell.

Получите сведения об установленном пакете приложения на вашем настольном компьютере и HoloLens:

$package1 = Get-AppxPackage -name *<applicationname>*Например, введите:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeЗатем убедитесь, что пакет имеет атрибуты приложения:

$package1Отображаются сведения о приложении, аналогичные следующим атрибутам:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkСоздайте политику WDAC и добавьте этот пакет приложения в правило DENY.

$rule = New-CIPolicyRule -Package $package1 -DenyПовторите шаги 2 и 3 для всех остальных приложений, открытие которых вы хотите ЗАПРЕТИТЬ.

$rule += New-CIPolicyRule -Package $package<2..n> -DenyНапример, введите:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyПреобразуйте политику WDAC в newPolicy.xml.

Примечание.

Вы можете заблокировать приложения, которые установлены только на устройствах HoloLens. Дополнительные сведения см. в статье Упаковка имен семейств для приложений в HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsЧтобы учесть все версии приложения, убедитесь, что в файле newPolicy.xml

PackageVersion="65535.65535.65535.65535"находится в узле Deny (Запретить).<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />Для

PackageFamilyNameRulesможно использовать следующие версии.- Разрешить: введите

PackageVersion, 0.0.0.0, что означает "Разрешить эту версию и все последующие". - Запретить: введите

PackageVersion, 65535.65535.65535.65535, что означает "Запретить эту версию и все предыдущие".

- Разрешить: введите

Если вы планируете развертывать и запускать любые приложения, которых нет в Microsoft Store, например, бизнес-приложения (см. раздел Управление приложениями), явно разрешите эти приложения, добавив их подписавших в политику WDAC.

Примечание.

Использование WDAC и бизнес-приложений в настоящее время доступно только для участников программы предварительной оценки Windows для HoloLens.

Например, вы планируете развернуть

ATestApp.msix.ATestApp.msixподписывается сертификатомTestCert.cer. Используйте следующий скрипт Windows PowerShell, чтобы добавить подписывающего в политику WDAC:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserОбъедините файл newPolicy.xml с политикой по умолчанию на своем настольном компьютере. Это действие создает файл mergedPolicy.xml. Например, разрешите выполнение подписанных драйверов Windows, WHQL и подписанных приложений Store.

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlОтключите правило Режим аудита в файле mergedPolicy.xml. После объединения режим аудита включается автоматически.

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlВключите правило InvalidateEAs при перезагрузке в файле mergedPolicy.xml.

Set-RuleOption -o 15 .\mergedPolicy.xmlДополнительные сведения об этих правилах см. в статье Общие сведения о правилах политики WDAC и правилах файлов.

Преобразуйте файл mergedPolicy.xml в двоичный формат. Это действие создает файл compiledPolicy.bin. На следующем шаге вы добавите этот двоичный файл compiledPolicy.bin в Intune.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.binСоздайте в Intune настраиваемый профиль конфигурации устройства.

В Центре администрирования Microsoft Intune создайте профиль настраиваемой конфигурации устройства Windows 10/11.

Конкретные действия см. в статье Создание пользовательского профиля с помощью OMA-URI в Intune.

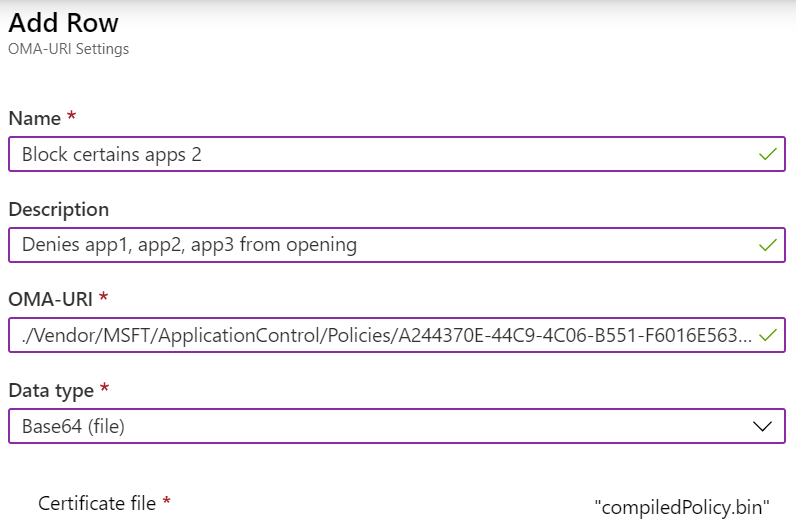

При создании профиля введите следующие параметры.

OMA-URI: введите

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Замените<PolicyGUID>узлом PolicyTypeID в файле mergedPolicy.xml, созданном на шаге 6.Используя наш пример, введите

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.Идентификатор GUID политики должен соответствовать узлу PolicyTypeID в файле mergedPolicy.xml (созданном на шаге 6).

OMA-URI используетApplicationControl CSP. Дополнительные сведения об узлах в этом CSP см. в ApplicationControl CSP.

Тип данных: установите файл Base64. Файл будет автоматически преобразован из двоичного в base64.

Файл сертификата. Отправьте двоичный файл compiledPolicy.bin (созданный на шаге 10).

Ваши настройки будут выглядеть следующим образом:

Когда профиль будет назначен вашей группе устройств HoloLens 2, проверьте состояние профиля. После успешного применения профиля перезагрузите устройства HoloLens 2.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по