Использование политик условного доступа на основе приложений в Intune

Политики защиты приложений Microsoft Intune работают с условным доступом Microsoft Entra для защиты корпоративных данных на устройствах, используемых сотрудниками. Эти политики работают на устройствах, которые зарегистрированы в Intune, и на устройствах сотрудников, которые не незарегистрированы. В сочетании они относятся к условному доступу на основе приложений.

Политики защиты приложений — это правила, гарантирующие безопасность данных организации или их хранение в управляемом приложении.

- Политика защиты приложений может быть правилом, которое применяется при попытке пользователя получить доступ к данным организации или их перемещение, или набором действий, которые запрещены или отслеживаются, когда пользователь работает в управляемом приложении.

- Под управляемым понимается приложение, к которому применены политики защиты приложений и которое может управляться в Intune.

- Вы можете заблокировать встроенные приложения электронной почты iOS/iPadOS и Android и разрешить доступ к Exchange Online только для приложения Microsoft Outlook. Кроме того, вы можете заблокировать доступ к SharePoint Online для приложений, к которым не применяются политики защиты приложений Intune.

Условный доступ на основе приложений с управлением клиентскими приложениями добавляет уровень безопасности, который гарантирует, что только клиентские приложения, поддерживающие политики защиты приложений Intune, могут получить доступ к Exchange Online и другим службам Microsoft 365.

Совет

Помимо политик условного доступа на основе приложений, вы можете использовать условный доступ на основе устройств с Intune.

Предварительные требования

Требования для создания политики условного доступа на основе приложений:

- Enterprise Mobility + Security (EMS) или подписка Microsoft Entra ID P1 или P2

- Пользователи должны иметь лицензию на EMS или Microsoft Entra ID

Дополнительные сведения см. в разделе Цены на Enterprise Mobility или Цены на Microsoft Entra.

Поддерживаемые приложения

Список приложений, поддерживающих условный доступ на основе приложений, можно найти в разделе Условный доступ: условия документации Microsoft Entra.

Модель условного доступа на основе приложений также поддерживает бизнес-приложения, однако такие приложения должны использовать современную проверку подлинности Microsoft 365.

Принципы реализации условного доступа на основе приложений

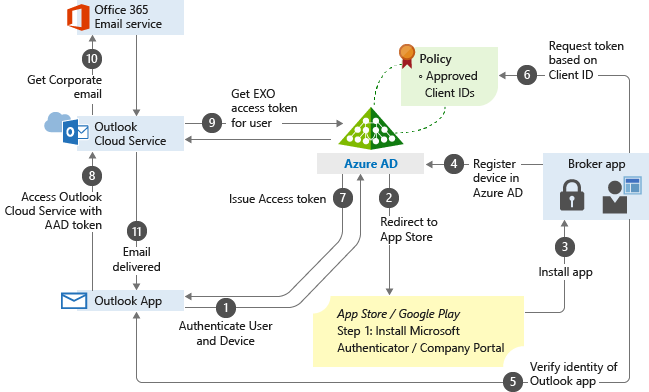

В этом примере администратор применил политики защиты приложений к приложению Outlook, за которым следует правило условного доступа, которое добавляет приложение Outlook в утвержденный список приложений, которые можно использовать при доступе к корпоративной электронной почте.

Примечание.

Следующую блок-схему можно использовать для других управляемых приложений.

Пользователь пытается пройти проверку подлинности в microsoft Entra ID из приложения Outlook.

При первичной проверке подлинности пользователь перенаправляется в магазин приложений, чтобы установить приложение посредника. Приложение брокера может быть Microsoft Authenticator для iOS или Корпоративный портал Майкрософт для устройств Android.

Если пользователи пытаются использовать собственное почтовое приложение, они перенаправляются в магазин приложений, чтобы затем установить приложение Outlook.

Приложение посредника устанавливается на устройстве.

Приложение брокера запускает процесс регистрации Microsoft Entra, который создает запись устройства в идентификаторе Microsoft Entra. Этот процесс отличается от процесса регистрации для функции управления мобильными устройствами (MDM), однако такая запись необходима для применения политик условного доступа к устройству.

Приложение брокера подтверждает идентификатор устройства Microsoft Entra, пользователя и приложение. Эти сведения передаются на серверы входа Microsoft Entra для проверки доступа к запрошенной службе.

Приложение брокера отправляет идентификатор клиента приложения в Microsoft Entra ID в рамках процесса проверки подлинности пользователя, чтобы проверить, находится ли он в списке, утвержденном политикой.

Идентификатор Microsoft Entra позволяет пользователю проходить проверку подлинности и использовать приложение на основе списка, утвержденного политикой. Если приложение отсутствует в списке, идентификатор Microsoft Entra запрещает доступ к приложению.

Приложение Outlook обменивается данными с облачной службой Outlook, инициируя взаимодействие с Exchange Online.

Облачная служба Outlook взаимодействует с идентификатором Microsoft Entra для получения маркера доступа службы Exchange Online для пользователя.

Приложение Outlook взаимодействует с Exchange Online для получения корпоративной электронной почты пользователя.

Корпоративная электронная почта доставляется в почтовый ящик пользователя.