Добавление центра сертификации партнера в Intune с помощью SCEP

Используйте в Intune сторонние центры сертификации (ЦС). Сторонние ЦС могут подготавливать мобильные устройства с новыми или продленными сертификатами, используя службу регистрации сертификатов для сетевых устройств (SCEP), и обеспечивать поддержку устройств Windows, iOS/iPadOS, Android и macOS.

Использование этой функции включает две части: API с открытым исходным кодом и задачи администратора Intune.

Часть 1. Использование API с открытым исходным кодом

Корпорация Майкрософт разработала API для интеграции с Intune. С его помощью можно проверять сертификаты, отправлять уведомления об успешном или неудачном выполнении операции и использовать протокол SSL (в частности, фабрику сокетов SSL) для обмена данными с Intune.

Этот API можно скачать в общедоступном репозитории GitHub для API SCEP Intune и использовать в своих решениях. Этот API можно использовать со сторонними серверами SCEP, чтобы выполнять собственную проверку запроса защиты в Intune перед тем, как SCEP предоставит устройству сертификат.

В статье, посвященной интеграции с решением по управлению SCEP в Intune, содержатся дополнительные сведения об использовании API, его методах и тестировании созданного решения.

Часть 2. Создание приложения и профиля

С помощью приложения Microsoft Entra можно делегировать права Intune для обработки запросов SCEP, поступающих с устройств. Приложение Microsoft Entra включает значения идентификатора приложения и ключа проверки подлинности, которые используются в решении API, создаваемом разработчиком. Затем с помощью Intune администраторы создают и развертывают профили сертификатов SCEP и могут просматривать отчеты о состоянии развертывания на устройствах.

В этой статье представлен обзор этой функции с точки зрения администратора, включая создание приложения Microsoft Entra.

Общие сведения

Ниже приведены общие сведения об использовании SCEP для сертификатов в Intune.

- В Intune администратор создает профиль сертификата SCEP, а затем назначает этот профиль пользователям или устройствам.

- Устройство регистрируется в Intune.

- Intune создает уникальный запрос защиты SCEP. Кроме того, платформа добавляет сведения дополнительной проверки целостности, например об ожидаемом субъекте и SAN.

- Intune шифрует и подписывает как запрос, так и сведения проверки целостности, а затем отправляет эти сведения на устройство с помощью запроса SCEP.

- Устройство создает запрос подписи сертификата и пару открытого и закрытого ключей на устройстве в зависимости от профиля сертификата SCEP, который был отправлен из Intune.

- Запрос подписи и зашифрованный или подписанный запрос защиты отправляются в стороннюю конечную точку сервера SCEP.

- Сервер SCEP отправляет запрос подписи и запрос защиты в Intune. Затем Intune проверяет подпись, расшифровывает полезные данные и сравнивает запрос подписи со сведениями проверки целостности.

- Intune отправляет ответ обратно на сервер SCEP и указывает, успешно ли выполнена проверка запроса защиты.

- Если запрос успешно проверен, сервер SCEP выдает сертификат для устройства.

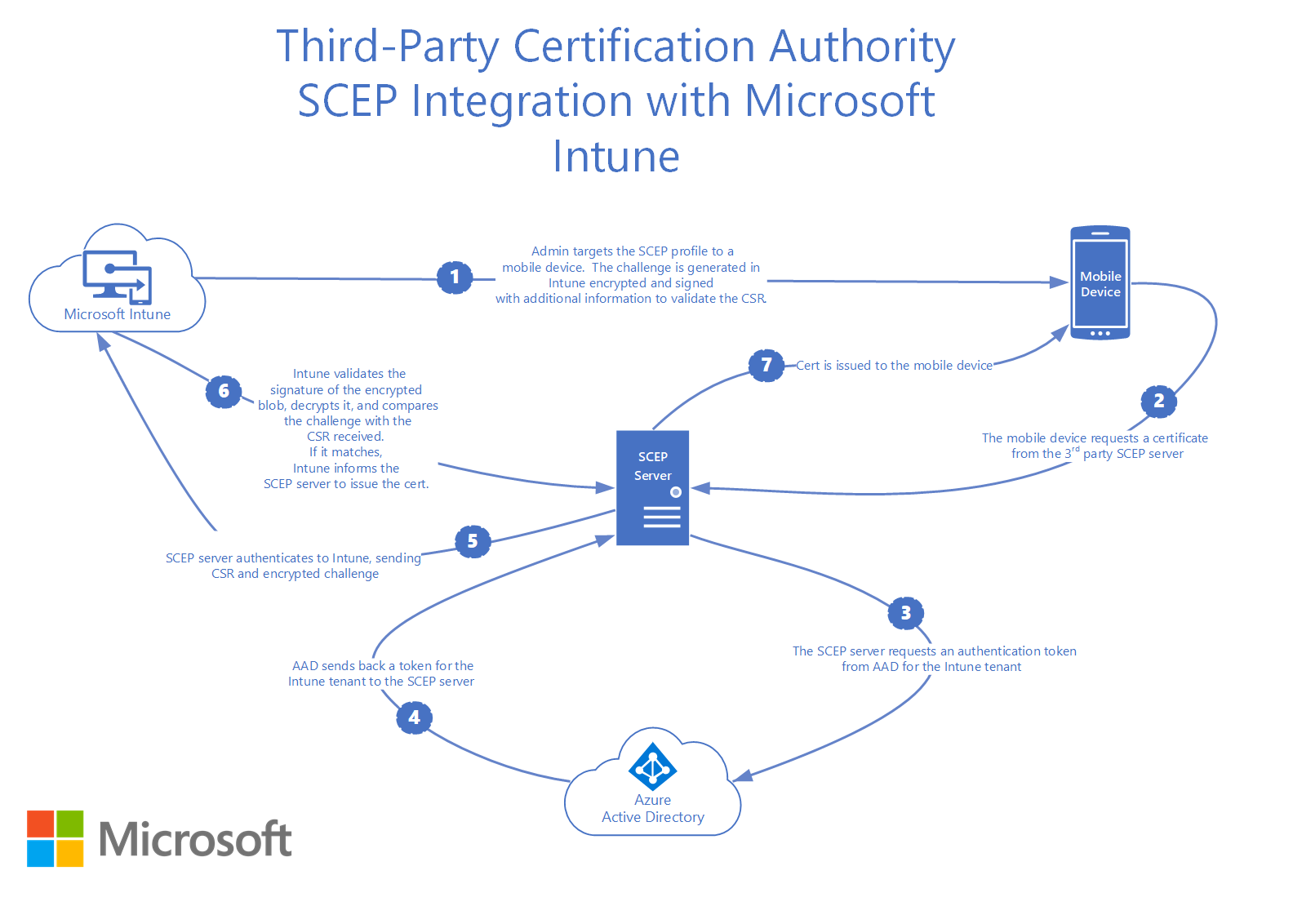

На схеме ниже показан подробный поток интеграции сторонних SCEP с Intune:

Настройка интеграции сторонних ЦС

Проверка сторонних центров сертификации

Перед интеграцией сторонних центров сертификации с Intune убедитесь, что используемый ЦС поддерживает Intune. В разделе Сторонние центры сертификации партнеров (этой статьи) содержится соответствующий список. Дополнительные сведения также можно найти в руководстве по центру сертификации. ЦС может включать специальные инструкции по установке в зависимости от реализации.

Примечание.

Для поддержки следующих устройств ЦС должен поддерживать использование URL-адреса HTTPS при настройке URL-адреса HTTPS при настройке URL-адресов сервера SCEP для профиля сертификата SCEP:

- Администратор устройств Android

- владельцы устройств Android Enterprise

- Корпоративный рабочий профиль Android Enterprise

- Android Enterprise — личный рабочий профиль

Авторизация обмена данными между ЦС и Intune

Чтобы разрешить стороннему серверу SCEP выполнять настраиваемую проверку запросов с помощью Intune, создайте приложение в Microsoft Entra ID. Это приложение делегирует Intune права для проверки запросов SCEP.

Убедитесь, что у вас есть необходимые разрешения для регистрации приложения Microsoft Entra. См. раздел Необходимые разрешения в документации по Microsoft Entra.

Создание приложения в Microsoft Entra ID

В портал Azure перейдите в раздел Microsoft Entra ID>Регистрация приложений, а затем выберите Создать регистрацию.

На странице Регистрация приложения укажите следующие сведения:

- В разделе Имя введите понятное имя для приложения.

- В разделе Поддерживаемые типы учетных записей выберите Учетные записи в любом каталоге организации.

- Для параметра URI перенаправления оставьте значение по умолчанию "Интернет", а затем укажите URL-адрес входа для стороннего сервера SCEP.

Выберите Зарегистрировать, чтобы создать приложение и открыть страницу "Обзор" для нового приложения.

В приложении на странице Обзор скопируйте значение идентификатора приложения (клиента) и запишите его для последующего использования. Это значение понадобится позже.

В области навигации для приложения перейдите в раздел Certificates & secrets (Сертификаты и секреты) в разделе Управление. Нажмите кнопку Новый секрет клиента. Введите значение в поле "Описание", выберите любой параметр в области Срок действия истекает и щелкните Добавить, чтобы создать значение для секрета клиента.

Важно!

Перед тем как покинуть эту страницу, скопируйте значение для секрета клиента и запишите его для последующего использования в реализации стороннего ЦС. Это значение больше не отображается. Обязательно изучите руководство стороннего ЦС, чтобы получить представление о правильной настройке идентификатора приложения, ключа проверки подлинности и идентификатора клиента.

Запишите идентификатор клиента. ИД клиента — это текст имени домена после символа @ в вашей учетной записи. Например, если ваша учетная запись — admin@name.onmicrosoft.com, то идентификатор клиента — name.onmicrosoft.com.

В области навигации для приложения перейдите к разделу Разрешения API, который находится под элементом Управление. Вы добавите два отдельных разрешения приложения:

Выберите элемент Добавить разрешение:

- На странице Запрос разрешений API выберите элемент Intune, а затем — элемент Разрешения приложений.

- Установите флажок scep_challenge_provider (проверка запроса защиты SCEP).

- Выберите Добавить разрешения, чтобы сохранить эту конфигурацию.

Щелкните Добавить разрешения еще раз.

- На странице Запрос разрешений API выберите элементы Microsoft Graph>Разрешения приложений.

- Разверните узел Приложение и установите флажок для Application.Read.All (чтение всех приложений).

- Выберите Добавить разрешения, чтобы сохранить эту конфигурацию.

Оставайтесь на странице Разрешения API и выберите Предоставить согласие администратора для<клиента>, а затем нажмите кнопку Да.

Процесс регистрации приложения в Microsoft Entra ID завершен.

Настройка и развертывание профиля сертификата SCEP

Как администратор создайте профиль сертификата SCEP, предназначенный для пользователей или устройств. Затем назначьте профиль.

Удаление сертификатов

После отмены регистрации или очистки устройства сертификаты удаляются с устройства Intune и помещаются в очередь для отзыва. Отзыв в центре сертификации зависит от реализации API каждой третьей стороной.

Сторонние центры сертификации партнеров

Следующие сторонние центры сертификации поддерживают Intune:

- Частный центр сертификации AWS

- Cogito Group

- DigiCert

- EasyScep

- EJBCA

- Entrust

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Команда keyfactor

- KeyTalk

- Keytos

- Диспетчер сертификатов Nexus

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Если вы являетесь поставщиком стороннего ЦС, заинтересованным в интеграции вашего продукта с Intune, просмотрите руководство по API:

- Репозиторий GitHub для API SCEP Intune

- Руководство по API SCEP Intune для сторонних центров сертификации

Сведения о безопасности и конфиденциальности

Некоторые сведения о пользователе в профиле SCEP становятся видимыми для стороннего центра сертификации (ЦС), получающего запрос на подпись сертификата. Это происходит при развертывании нового или обновленного профиля SCEP, содержащего Common name (CN) атрибут пользователя и переменные, такие как UserName, OnPrem_Distinguished_Nameи OnPremisesSamAccountName. Во время развертывания профиля Microsoft Intune заменяет эти переменные фактическими значениями. Целевые устройства, в свою очередь, должны обратиться к стороннему ЦС, чтобы запросить сертификат с фактическими значениями.

Список поддерживаемых пользовательских переменных см. в разделе Шаг 7в разделе Создание профиля сертификата SCEP.