Управление безопасностью устройств с помощью политик безопасности конечных точек в Microsoft Intune

Как администратор безопасности, заинтересованный в безопасности устройств, используйте политики безопасности конечных точек Intune для управления параметрами безопасности на устройствах. Эти профили похожи на шаблон политики конфигурации устройства или базовый план безопасности, которые представляют собой логические группы связанных параметров. Однако если профили конфигурации устройств и базовые показатели безопасности включают большой объем разнообразных параметров за пределами области защиты конечных точек, каждый профиль безопасности конечных точек фокусируется на определенном подмножестве безопасности устройства.

При использовании политик безопасности конечных точек наряду с другими типами политик, таких как базовые показатели безопасности или шаблоны защиты конечных точек из политик конфигурации устройств, важно разработать план использования нескольких типов политик, чтобы свести к минимуму риск конфликтов параметров. Базовые показатели безопасности, политики конфигурации устройств и политики безопасности конечных точек рассматриваются Intune как равные источники параметров конфигурации устройства. Конфликт параметров возникает, когда устройство получает две разные конфигурации для параметра из нескольких источников. Несколько источников могут включать отдельные типы политик и несколько экземпляров одной политики.

Когда Intune оценивает политику для устройства и определяет конфликтующие конфигурации для параметра, используемый параметр может быть помечен как ошибка или конфликт и не применяться к устройству. Сведения, которые могут помочь в управлении конфликтами, см. в следующих рекомендациях по политике и профилю:

- Профили конфигурации устройств

- Профили безопасности конечных точек

- Базовая конфигурация безопасности

Доступные типы политики безопасности конечных точек

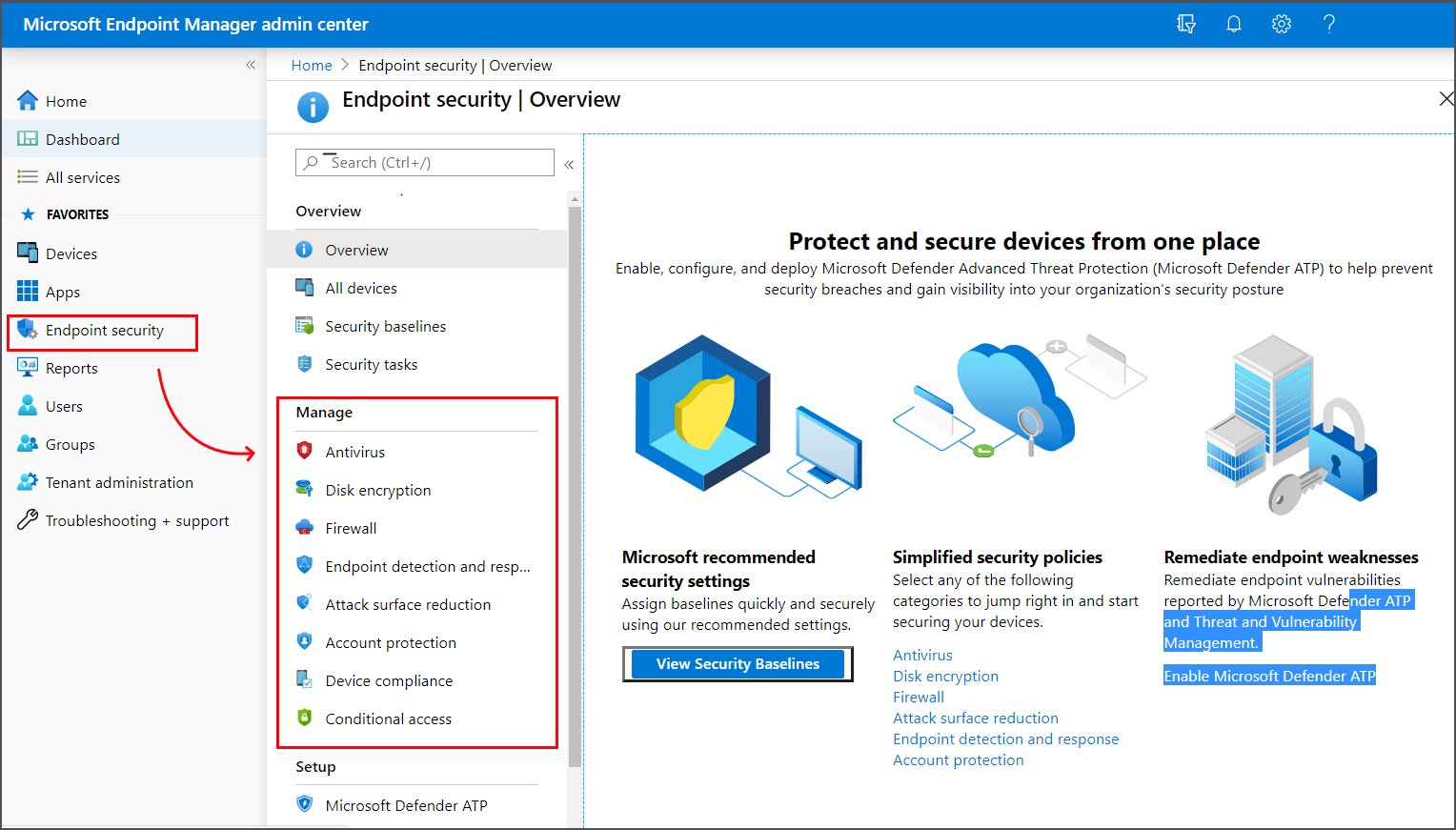

Политики безопасности конечных точек находятся в разделе Управление в узле Безопасность конечных точекЦентра администрирования Microsoft Intune.

Ниже приведены краткие описания каждого типа политики безопасности конечной точки. Чтобы узнать больше о них, включая доступные профили для каждого из них, перейдите по ссылкам на содержимое, посвященное каждому типу политики.

Защита учетных записей . Политики защиты учетных записей помогают защитить удостоверения и учетные записи пользователей. Политика защиты учетных записей сосредоточена на параметрах Windows Hello и Credential Guard, которые являются частью управления удостоверениями и доступом Windows.

Антивирусная программа . Политики антивирусной программы помогают администраторам безопасности сосредоточиться на управлении дискретной группой параметров антивирусной программы для управляемых устройств.

Управление приложениями для бизнеса (предварительная версия) — управление утвержденными приложениями для устройств Windows с помощью политики управления приложениями для бизнеса и управляемых установщиков для Microsoft Intune. Политики управления приложениями Intune для бизнеса — это реализация управления приложениями в Защитнике Windows (WDAC).

Сокращение направлений атак . Если антивирусная программа Defender используется на устройствах с Windows 10/11, используйте политики безопасности конечных точек Intune для сокращения направлений атак, чтобы управлять этими параметрами для своих устройств.

Шифрование дисков . Профили шифрования дисков безопасности конечных точек используют только параметры, относящиеся к встроенному методу шифрования устройств, например FileVault или BitLocker. Это позволяет администраторам безопасности легко управлять параметрами шифрования дисков без необходимости перемещаться по узлу несвязанных параметров.

Обнаружение и ответ конечной точки . При интеграции Microsoft Defender для конечной точки с Intune используйте политики безопасности конечных точек для обнаружения и реагирования на конечные точки (EDR) для управления параметрами EDR и подключения устройств к Microsoft Defender для конечной точки.

Брандмауэр . Используйте политику брандмауэра безопасности конечных точек в Intune, чтобы настроить встроенный брандмауэр устройств для устройств под управлением macOS и Windows 10/11.

Следующие разделы относятся ко всем политикам безопасности конечных точек.

Назначение управления доступом на основе ролей для политики безопасности конечной точки

Для управления политиками безопасности конечных точек Intune необходимо использовать учетную запись, которая включает разрешение Intune на основе ролей (RBAC) для политики и определенные права, связанные с задачей, которыми вы управляете.

Примечание.

До июня 2024 г. политики безопасности конечных точек Intune управлялись с помощью прав, предоставляемых разрешением "Базовые показатели безопасности ". Начиная с июня 2024 г. Intune начал выпускать детализированные разрешения для управления отдельными рабочими нагрузками безопасности конечных точек.

Каждый раз, когда в Intune добавляется новое детальное разрешение для рабочей нагрузки безопасности конечных точек, эти же права удаляются из разрешения "Базовые показатели безопасности ". Если вы используете настраиваемые роли с разрешением "Базовые показатели безопасности" , новое разрешение RBAC автоматически назначается вашим настраиваемым ролям с теми же правами, которые были предоставлены через разрешение на базовый план безопасности . Это автоматическое назначение гарантирует, что администраторы по-прежнему имеют те же разрешения, что и сейчас.

Роли и разрешения RBAC для управления рабочими нагрузками безопасности конечных точек

При назначении разрешения RBAC для управления аспектами безопасности конечных точек рекомендуется назначать администраторам минимальные разрешения, необходимые для выполнения определенных задач. Каждое из разрешений RBAC, которые управляют безопасностью конечных точек, включает следующие права, которые могут быть предоставлены или удержаны по отдельности при создании настраиваемой роли RBAC:

- Назначение

- Создание

- Удалить

- Чтение

- Обновление

- Просмотр отчетов

Использование пользовательских ролей RBAC

Следующие разрешения включают права на рабочие нагрузки безопасности конечных точек:

Управление приложениями для бизнеса — предоставляет права на управление политиками и отчетами управления приложениями .

Сокращение направлений атак . Предоставляет права на управление некоторыми, но не всеми политиками и отчетами сокращения направлений атак . Для этой рабочей нагрузки для следующих профилей (шаблонов) по-прежнему требуются права, предоставляемые разрешением "Базовые показатели безопасности ":

- Изоляция приложений и браузеров Windows

- Веб-защита Windows

- Элемент управления приложенияМи Windows

- Защита от эксплойтов Windows

Обнаружение и реагирование конечных точек . Предоставляет права на управление политиками и отчетами обнаружения и реагирования на конечные точки (EDR).

Базовые показатели безопасности . Предоставляет права на управление всеми рабочими нагрузками безопасности конечных точек, у которых нет выделенного рабочего процесса.

Конфигурации устройств . Право просмотра отчетов для конфигураций устройств также предоставляет права на просмотр, создание и экспорт отчетов для политик безопасности конечных точек.

Важно!

Детализированное разрешение антивирусной программы для политик безопасности конечных точек может временно отображаться в некоторых клиентах. Это разрешение не выпущено и не поддерживается для использования. Конфигурации разрешения антивирусной программы игнорируются Intune. Когда антивирусная программа станет доступной для использования в качестве детализированного разрешения, ее доступность будет объявлена в статье Новые возможности Microsoft Intune .

Использование встроенных ролей RBAC

Следующие встроенные роли RBAC в Intune также можно назначить администраторам, чтобы предоставить права на управление некоторыми или всеми задачами для рабочих нагрузок и отчетов безопасности конечных точек.

- Оператор службы технической поддержки

- Оператор с правами "Только для чтения"

- Диспетчер безопасности конечной точки

Дополнительные сведения о конкретных разрешениях и правах, которые включает каждая роль, см. в статье Разрешения встроенных ролей для Microsoft Intune.

Рекомендации по новым разрешениям безопасности конечной точки

При добавлении новых детализированных разрешений для рабочих нагрузок безопасности конечных точек новое разрешение рабочей нагрузки имеет ту же структуру разрешений и прав, что и разрешение базовых показателей безопасности . Это включает управление политиками безопасности в этих рабочих нагрузках, которые могут содержать перекрывающиеся параметры в других типах политик, таких как базовые политики безопасности или политики каталога параметров, которые регулируются отдельными разрешениями RBAC.

При использовании сценария управления параметрами безопасности Defender для конечной точки те же изменения разрешений RBAC применяются к порталу Microsoft Defender для управления политиками безопасности.

Создание политики безопасности конечной точки

Следующая процедура содержит общие рекомендации по созданию политик безопасности конечных точек.

Войдите в Центр администрирования Microsoft Intune.

Выберите Безопасность конечных точек , а затем выберите тип политики, которую требуется настроить, а затем щелкните Создать политику. Выберите один из следующих типов политик.

- Защита учетной записи

- антивирусная программа

- Элемент управления приложениями (предварительная версия)

- Сокращение направлений атак

- Шифрование диска

- Обнаружение и нейтрализация атак на конечные точки

- Брандмауэр

Укажите следующие свойства:

- Платформа. Выберите платформу, для которую создается политика. Доступные параметры зависят от выбранного типа политики.

- Профиль. Выберите один из доступных профилей для выбранной платформы. Сведения о профилях см. в специальном разделе этой статьи для выбранного типа политики.

Нажмите Создать.

На странице Основные сведения введите имя и описание профиля, а затем щелкните Далее.

На странице Параметры конфигурации разверните каждую группу параметров и настройте параметры, которыми вы хотите управлять с помощью этого профиля.

Завершив настройку параметров, нажмите Далее.

На странице Теги области выберите Выбрать теги области , чтобы открыть панель Выбор тегов для назначения тегов области для профиля.

Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получат этот профиль. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

На странице Просмотр и создание после завершения нажмите Создать. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

Дублирование политики

Политики безопасности конечных точек поддерживают дублирование для создания копии исходной политики. Сценарий, когда дублирование политики полезно, если вам нужно назначить похожие политики разным группам, но не хотите вручную воссоздать всю политику. Вместо этого можно дублировать исходную политику, а затем ввести только изменения, необходимые новой политике. Вы можете изменить только определенный параметр и группу, которым назначена политика.

При создании дубликата вы присвойте копии новое имя. Копия создается с теми же конфигурациями параметров и тегами области, что и у оригинала, но у нее не будет назначений. Чтобы создать назначения, вам потребуется изменить новую политику позже.

Следующие типы политик поддерживают дублирование:

- Защита учетной записи

- Управление приложениями (предварительная версия)

- антивирусная программа

- Сокращение направлений атак

- Шифрование диска

- Обнаружение и нейтрализация атак на конечные точки

- Брандмауэр

После создания новой политики просмотрите и измените ее, чтобы внести изменения в ее конфигурацию.

Дублирование политики

- Войдите в Центр администрирования Microsoft Intune.

- Выберите политику, которую нужно скопировать. Затем выберите Дублировать. Если параметр Дублировать недоступен, щелкните многоточие (...) справа от политики, а затем выберите Дублировать.

- Укажите новое имя для политики, а затем нажмите кнопку Сохранить.

Изменение политики

- Выберите новую политику и щелкните Свойства.

- Выберите Параметры, чтобы развернуть список параметров конфигурации в политике. Вы не можете изменить параметры из этого представления, но можете просмотреть, как они настроены.

- Чтобы изменить политику, выберите Изменить для каждой категории, в которой нужно внести изменения:

- Основы

- Задания

- Теги области

- параметры конфигурации;

- После внесения изменений нажмите кнопку Сохранить , чтобы сохранить изменения. Изменения в одной категории необходимо сохранить, прежде чем вы сможете вносить изменения в дополнительные категории.

Управление конфликтами

Многие параметры устройства, которыми можно управлять с помощью политик безопасности конечных точек (политик безопасности), также доступны через другие типы политик в Intune. К этим другим типам политик относятся политика конфигурации устройств и базовые показатели безопасности. Так как управление параметрами может выполняться с помощью нескольких разных типов политик или нескольких экземпляров одного типа политики, подготовьтесь к выявлению и устранению конфликтов политик для устройств, которые не соответствуют ожидаемым конфигурациям.

- Базовые показатели безопасности могут задавать для параметра значение, отличное от значения по умолчанию, в соответствии с рекомендуемой конфигурацией, для которой применяют базовые показатели.

- Другие типы политик, включая политики безопасности конечных точек, устанавливают значение Не настроено по умолчанию. Эти другие типы политик требуют явной настройки параметров в политике.

Независимо от метода политики, управление одним параметром на одном устройстве с помощью нескольких типов политик или нескольких экземпляров одного типа политики может привести к конфликтам, которых следует избегать.

Сведения по следующим ссылкам помогут вам выявить и устранить конфликты:

- Устранение неполадок политик и профилей в Intune

- Мониторинг базовых показателей безопасности и профилей в Microsoft Intune

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по