Использование Trend Micro Mobile Security как услуги с Microsoft Intune

Управляйте доступом мобильных устройств к корпоративным ресурсам с помощью условного доступа на основе оценки рисков, проведенной Trend Micro Mobile Security как услуга, решением для защиты от угроз на мобильных устройствах (MTD), которое интегрируется с Microsoft Intune. Риск оценивается на основе данных телеметрии, собираемых с устройств, защищенных Trend Micro Mobile Security как услуга, в том числе:

- Установленные вредоносные приложения

- Вредоносное поведение сети и профили

- Уязвимости операционной системы

- Неправильная настройка устройства

Политики условного доступа можно настроить на основе оценки рисков Trend Micro Mobile Security как услуги, включенной с помощью политик соответствия устройств Intune для зарегистрированных устройств. Вы можете настроить политики, чтобы разрешать или блокировать доступ не соответствующих требованиям устройств к корпоративным ресурсам в зависимости от обнаруженных угроз.

Примечание.

Этот поставщик защиты от мобильных угроз не поддерживается для незарегистрированных устройств.

Поддерживаемые платформы

- Android 7.0 и более поздних версий

- iOS 11.0 и более поздних версий

Предварительные условия

- Идентификатор Microsoft Entra P1

- Подписка Microsoft Intune (план 1)

- Учетная запись Trend Micro с административным доступом к консоли Trend Micro Vision One

Как Intune и соединитель Trend Micro MTD помогают защитить ресурсы вашей компании?

Приложение агента trend Micro Mobile Security как услуга для Android и iOS/iPadOS записывает данные телеметрии файловой системы, сетевого стека, устройства и приложения, где они доступны, а затем отправляет данные телеметрии в Trend Micro Mobile Security как услуга для оценки риска мобильных угроз устройства.

Поддержка зарегистрированных устройств . Политика соответствия устройств Intune включает правило для MTD, которое может использовать сведения об оценке рисков из Trend Micro. При включении этого правила Intune оценивает соответствие устройства заданной политике. Если устройство определяется как несоответствующее, его доступ к таким ресурсам, как Exchange Online и SharePoint Online, блокируется. Пользователи также получают рекомендации от приложения Trend Micro Mobile Security as a Service mobile Agent, установленного на их устройствах, чтобы устранить проблему и восстановить доступ к корпоративным ресурсам. Для поддержки использования Trend Micro с зарегистрированными устройствами:

- Добавление приложений MTD на устройства (это происходит автоматически при настройке интеграции Trend Micro Mobile Security как услуги)

- Создайте политику соответствия устройств, которая поддерживает MTD

- Включите соединитель MTD в Intune

Примеры сценариев

В следующих сценариях показано использование Trend Micro MTD при интеграции с Intune:

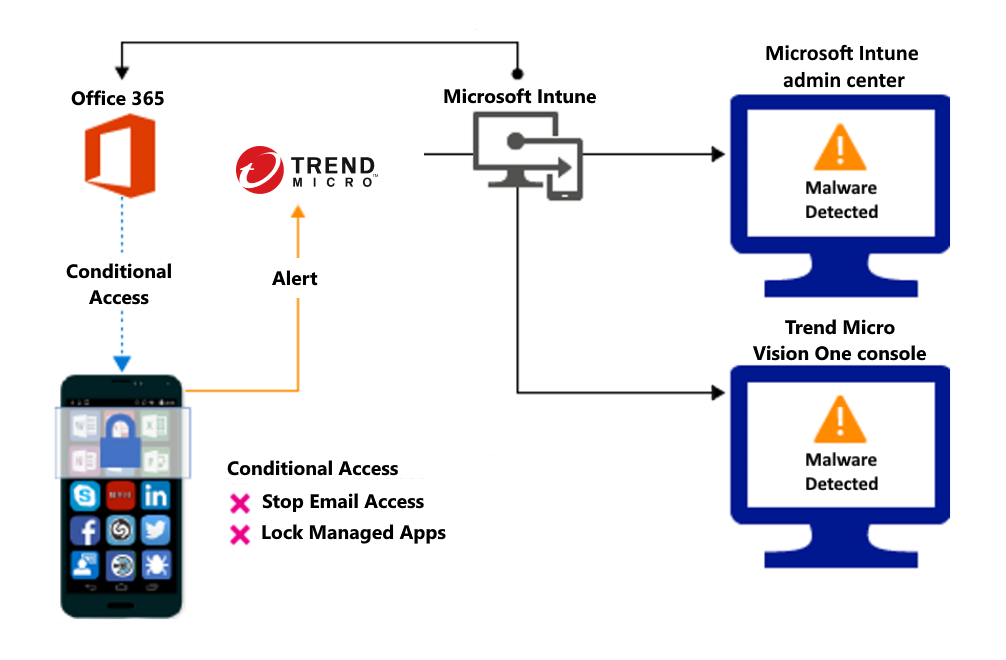

Управление доступом на основании оценки угроз от вредоносных приложений

При обнаружении на устройствах вредоносного ПО можно заблокировать до устранения угрозы следующие функции.

- Подключение к корпоративной электронной почте

- Синхронизация корпоративных файлов с помощью приложения OneDrive для работы

- Доступ к приложениям организации

Блокировка при обнаружении вредоносных программ:

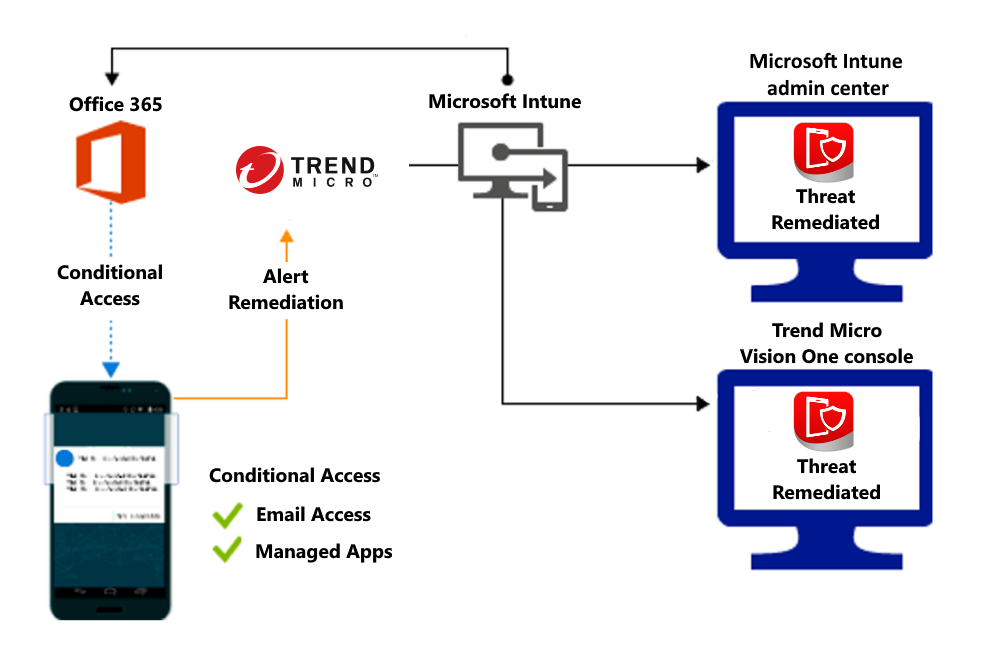

Доступ восстановлен после исправления:

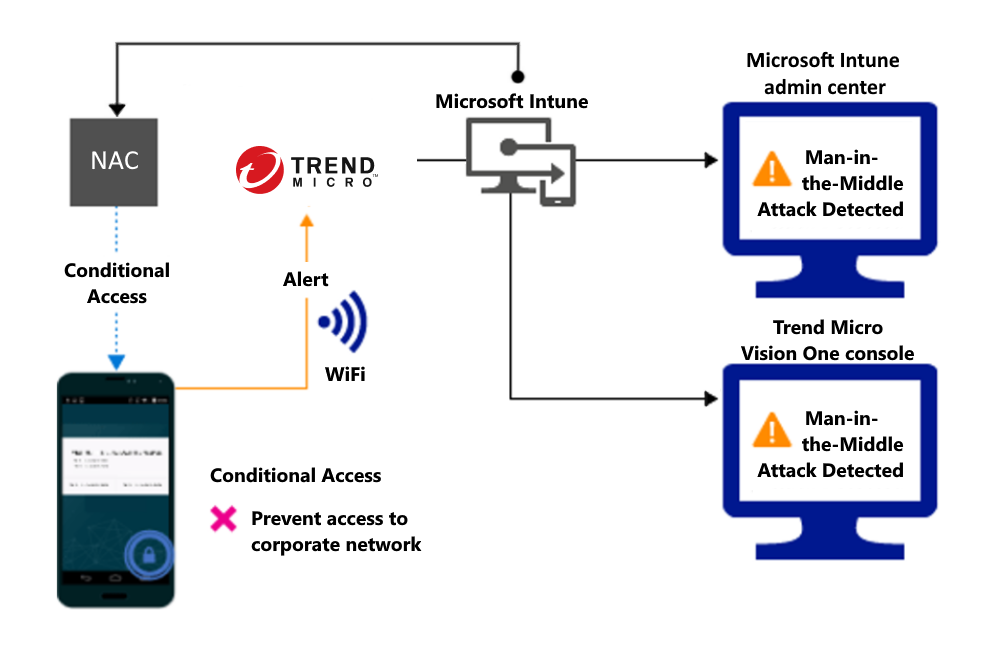

Управление доступом на основе угроз для сети

Обнаружение угроз типа злоумышленник в середине и защита доступа к сетям Wi-Fi на основе рисков для устройств.

Блокировка доступа к сети через Wi-Fi:

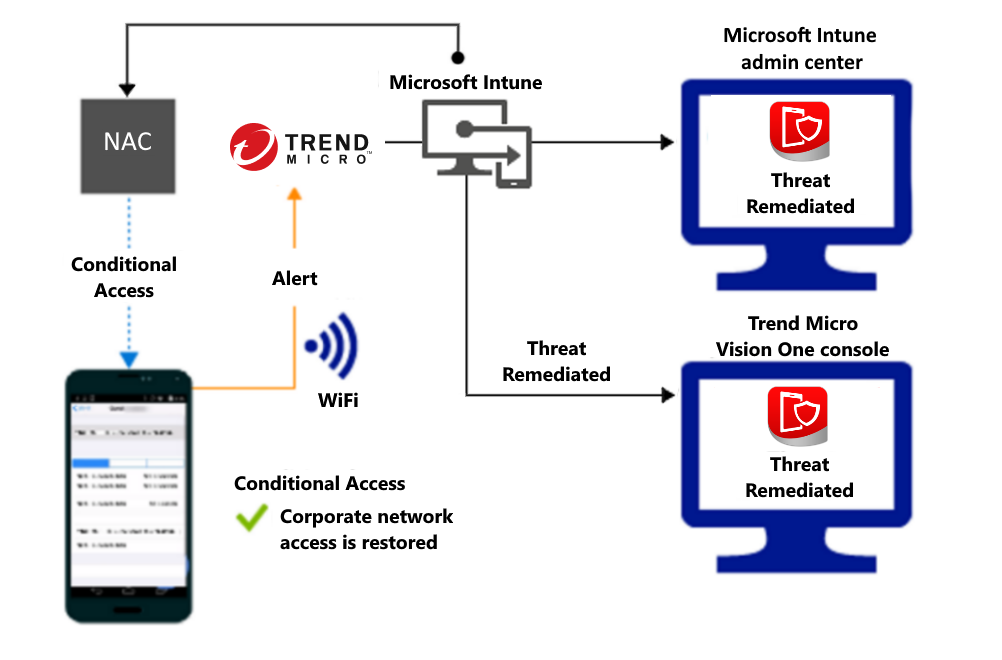

Доступ восстановлен после исправления:

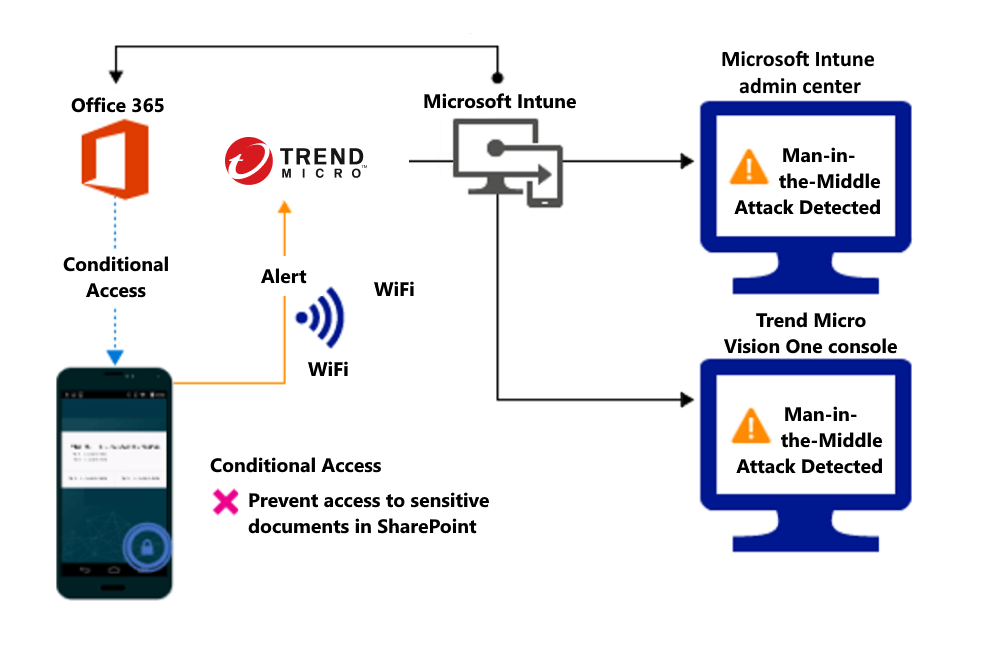

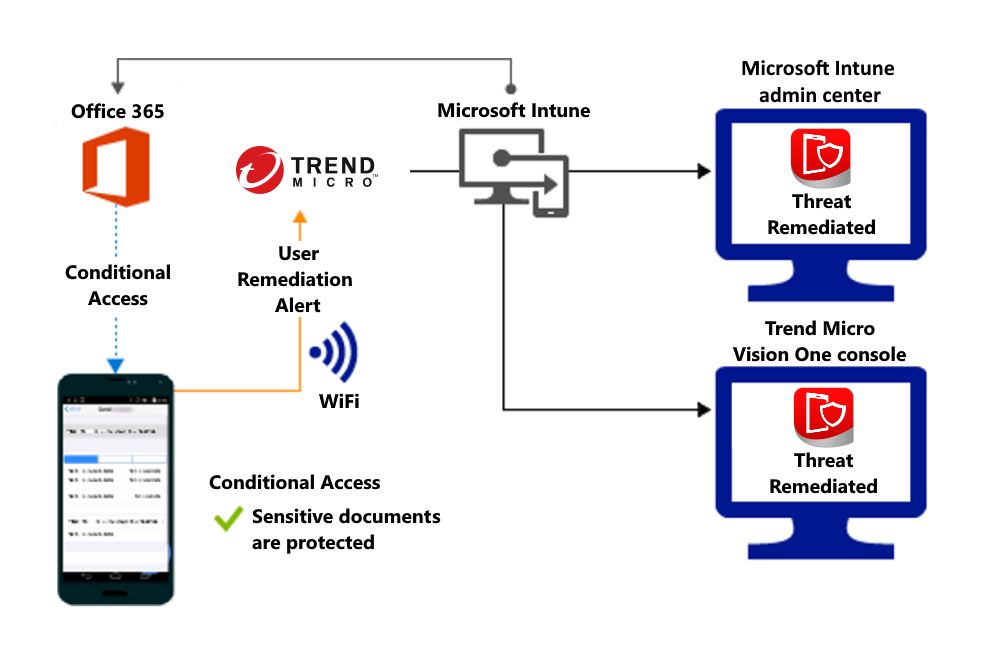

Управление доступом к SharePoint Online на основе оценки угроз для сети

Обнаружение угроз, таких как "человек в середине " в сети, и предотвращение синхронизации корпоративных файлов на основе риска устройства.

Блокирование SharePoint Online при обнаружении сетевых угроз:

Доступ восстановлен после исправления:

Дальнейшие действия

- Интеграция Trend Micro Mobile Security как услуги с Intune

- Настройка приложения мобильного агента Trend Micro Mobile Security в качестве службы

- Создание политики соответствия устройств Trend Micro Mobile Security как услуги

- Включение соединителя Trend Micro Mobile Security как соединителя MTD службы