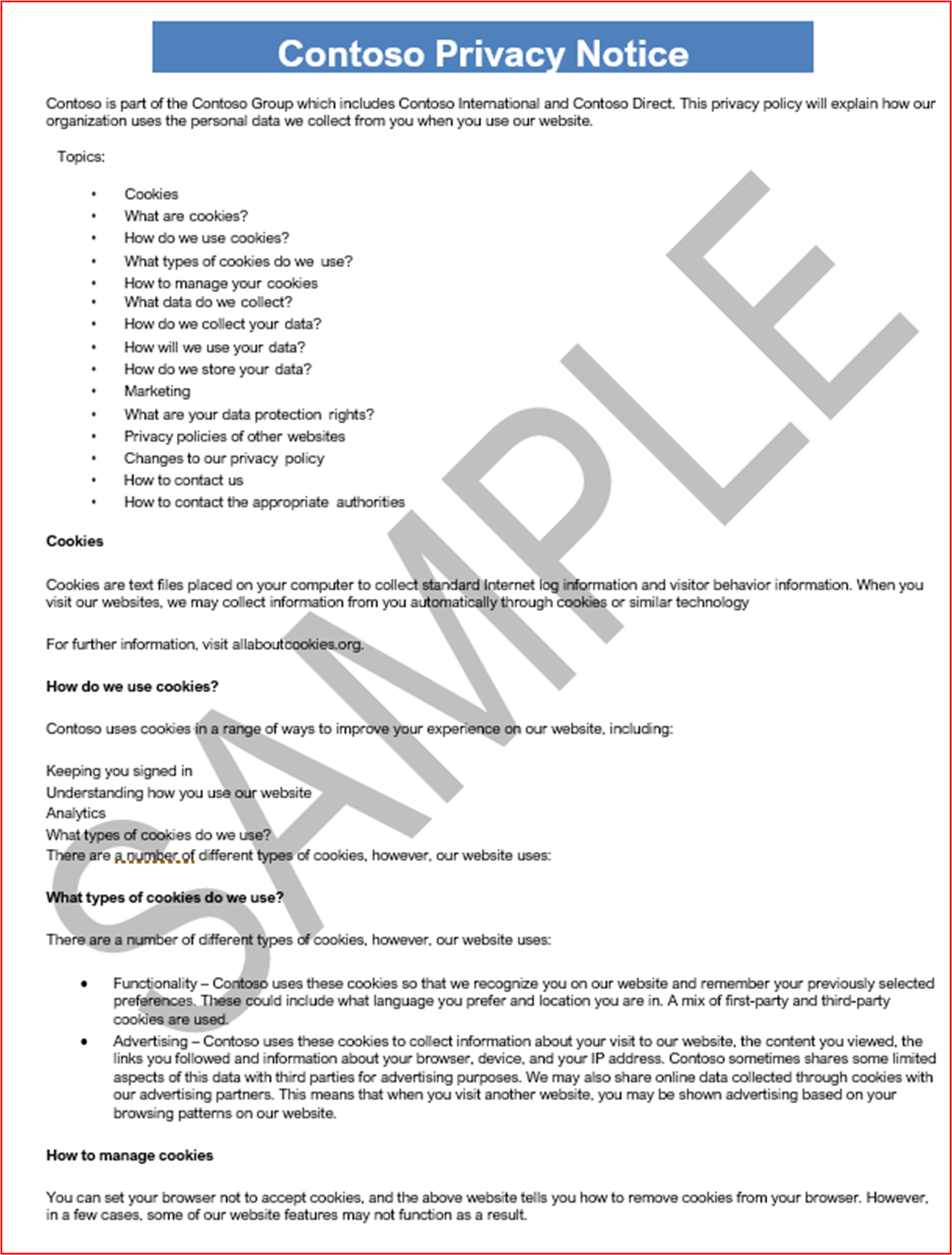

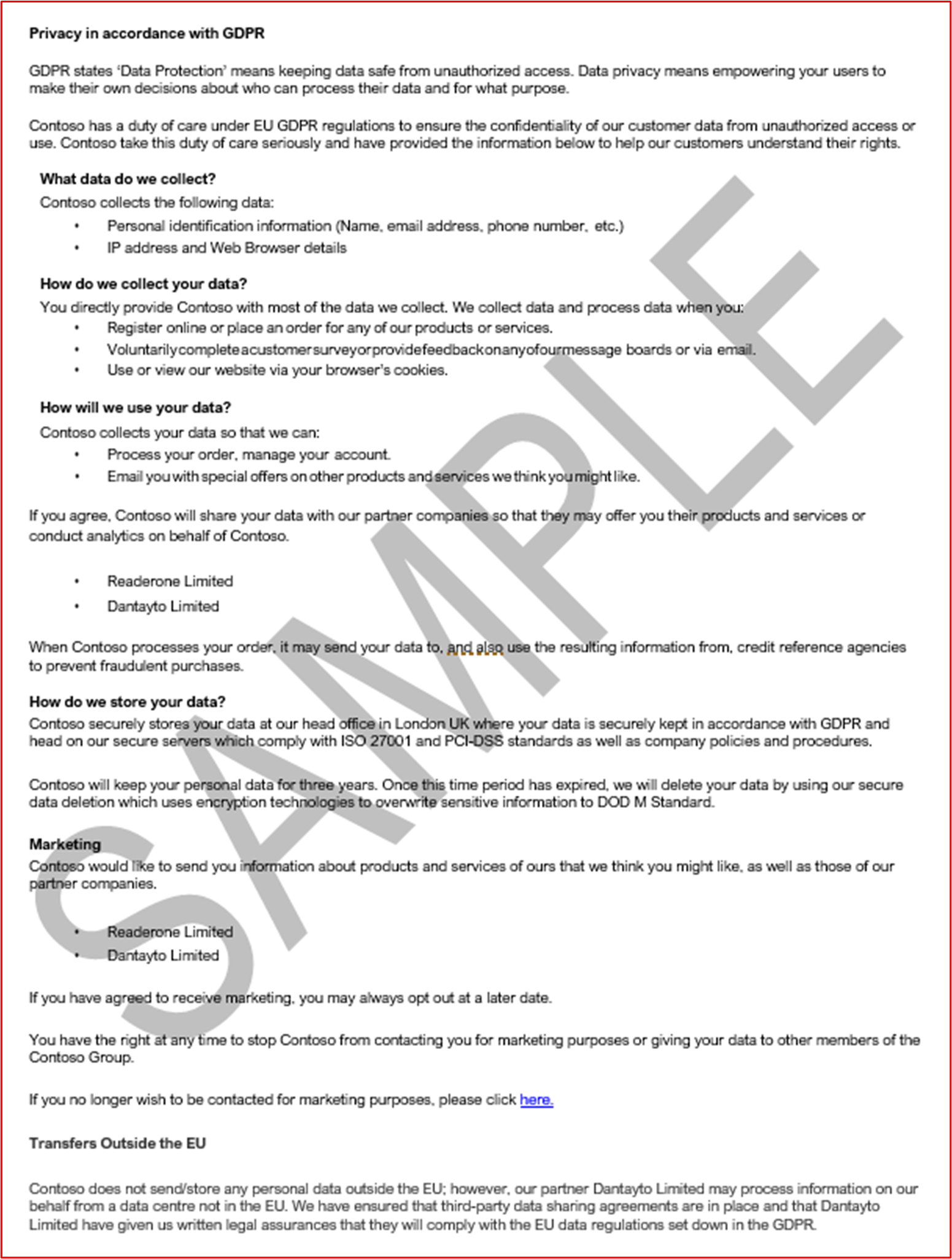

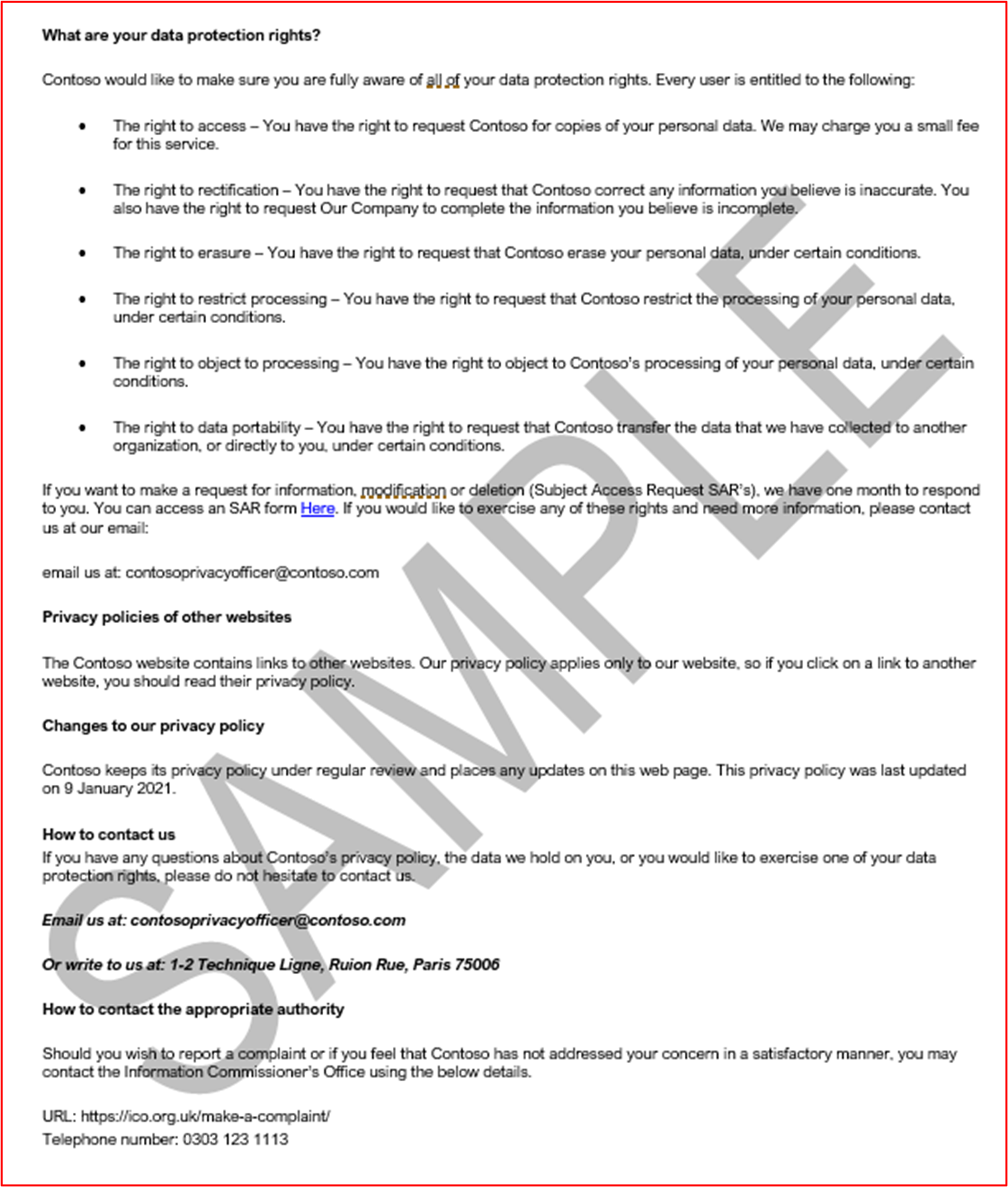

Сертификация Microsoft 365 — пример руководства по подтверждению

Обзор

Это руководство было создано для предоставления независимым поставщикам программного обеспечения примеров типа доказательств и уровня подробных сведений, необходимых для каждого из элементов управления сертификацией Microsoft 365. Все примеры, представленные в этом документе, не представляют собой единственное свидетельство, которое можно использовать для демонстрации того, что элементы управления выполняются, но действуют только в качестве ориентира для требуемого типа доказательств.

Примечание. Фактические интерфейсы, снимки экрана и документация, используемые для удовлетворения требований, зависят от использования продукта, настройки системы и внутренних процессов. Кроме того, обратите внимание, что если требуется документация по политике или процедуре, поставщик программного обеспечения будет обязан отправлять фактические документы, а не снимки экрана, как показано в некоторых примерах.

В сертификации есть два раздела, которые требуют отправки:

- Начальная отправка документов: небольшой набор документов высокого уровня, необходимых для определения области оценки.

- Отправка доказательств: полный набор доказательств, необходимых для каждого элемента управления в область для оценки сертификации.

Совет

Воспользуйтесь средством автоматизации соответствия приложений для Microsoft 365 (ACAT), чтобы ускорить процесс сертификации Microsoft 365 путем автоматизации сбора доказательств и проверки контроля. Узнайте больше о том, какой элемент управления полностью автоматизирован с помощью ACAT.

Структура

Этот документ напрямую сопоставляется с элементами управления, которые будут представлены во время сертификации в Центре партнеров. Инструкции, приведенные в этом документе, подробно описаны ниже.

- Домен безопасности. Три домена безопасности, в которые сгруппированы все элементы управления: безопасность приложений, операционная безопасность и безопасность данных и конфиденциальность.

- Элемент управления: = Описание действия оценки. Эти элемент управления и связанные номера (No.) взяты непосредственно из контрольного списка сертификации Microsoft 365.

- Намерение: = намерение о том, почему элемент управления безопасностью включен в программу, и конкретный риск, который он направлен на снижение. Надежда заключается в том, что эта информация будет предоставлять поставщиков программного обеспечения с обоснованием, стоящим за контролем, чтобы лучше понять типы доказательств, которые должны быть собраны, и что ISV должны обратить внимание и иметь осведомленность и понимание при создании своих доказательств.

- Примеры рекомендаций по подтверждению. Это позволяет независимым поставщикам программного обеспечения четко видеть примеры типов доказательств, которые могут быть использованы аналитиком по сертификации, который будет использовать его для уверенного определения того, что элемент управления установлен и поддерживается. Это ни в коем случае не является исчерпывающим по своей природе.

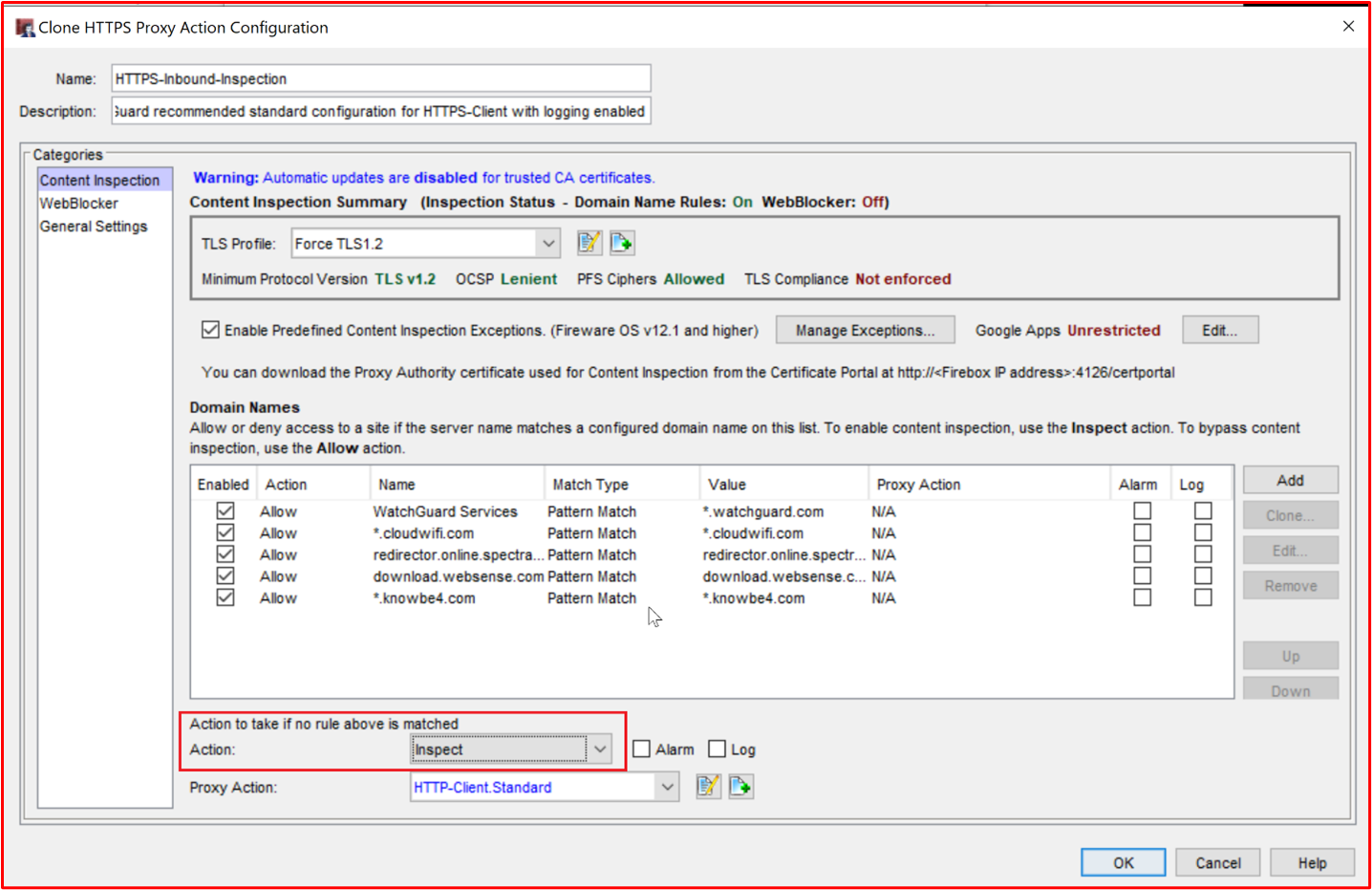

- Пример доказательства. = В этом разделе приведены примеры снимков экрана и изображений потенциальных доказательств, полученных для каждого из элементов управления в электронной таблице контрольного списка сертификации Microsoft 365, специально для областей операционной безопасности и безопасности данных и конфиденциальности (вкладки в электронной таблице). Обратите внимание на любую информацию с красными стрелками и полями в примерах, чтобы помочь вам понять требования, необходимые для выполнения любого элемента управления.

Домен безопасности: безопасность приложений

Элемент управления 1 — элемент управления 16:

Элементы управления доменом Application Security могут быть удовлетворены отчетом о тестировании на проникновение, выданным в течение последних 12 месяцев, в котором показано, что в вашем приложении нет выдающихся уязвимостей. Единственной необходимой отправкой является чистый отчет авторитетной независимой компании.

Домен безопасности: операционная безопасность и безопасная разработка

Домен безопасности "Операционная безопасность и безопасная разработка" предназначен для обеспечения того, чтобы поставщики программного обеспечения реализовали надежный набор методов защиты от множества угроз, с которыми сталкиваются группы действий. Это предназначено для защиты операционной среды и процессов разработки программного обеспечения для создания безопасных сред.

Защита от вредоносных программ — антивирусная программа

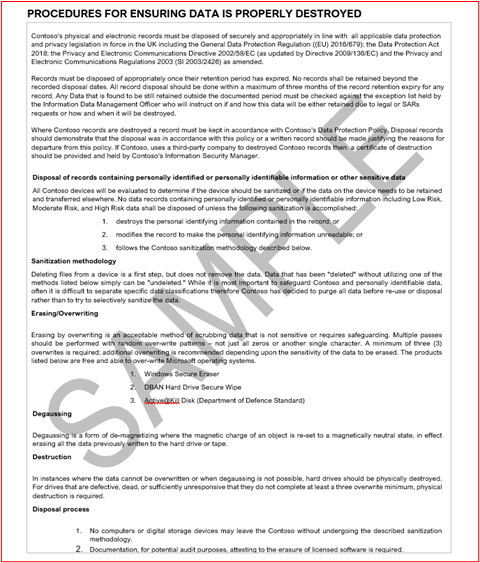

Элемент управления No 1. Предоставьте документацию по политике, которая регулирует антивирусные методики и процедуры.

- Намерение. Цель этого элемента управления — оценить понимание поставщиком программного обеспечения проблем, с которыми они сталкиваются при рассмотрении угрозы от компьютерных вирусов. Создавая и используя отраслевые рекомендации по разработке политики и процессов антивирусной защиты, поставщик программного обеспечения предоставляет ресурс с учетом возможностей своей организации для снижения рисков, с которыми сталкиваются вредоносные программы, перечисляя рекомендации по обнаружению и устранению вирусов, а также дает свидетельство того, что документированные политики предоставляют рекомендации по безопасности для организации и ее сотрудников. Документируя политику и процедуру развертывания параметров защиты от вредоносных программ, поставщик программного обеспечения обеспечивает согласованное развертывание и обслуживание этой технологии для снижения риска вредоносных программ в среде.

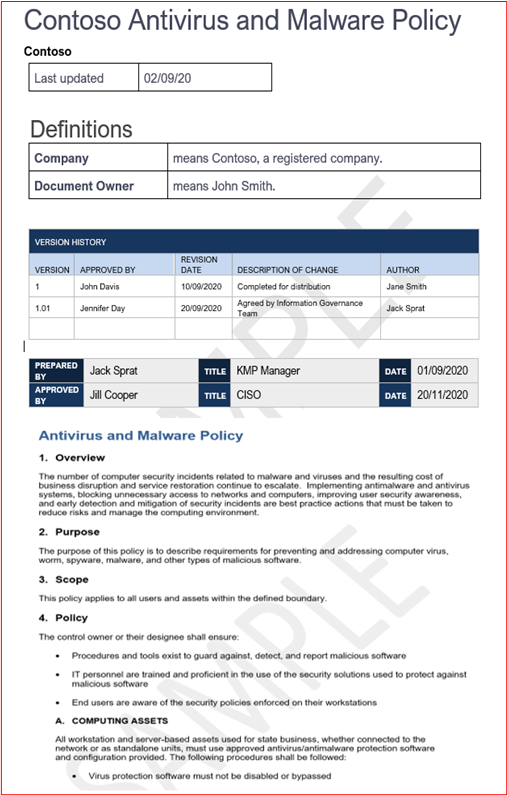

- Примеры рекомендаций по подтверждению. Предоставьте копию политики антивирусной или антивредоносной программы с подробными сведениями о процессах и процедурах, реализованных в вашей инфраструктуре для продвижения рекомендаций по антивирусной и вредоносной программе. Пример свидетельства

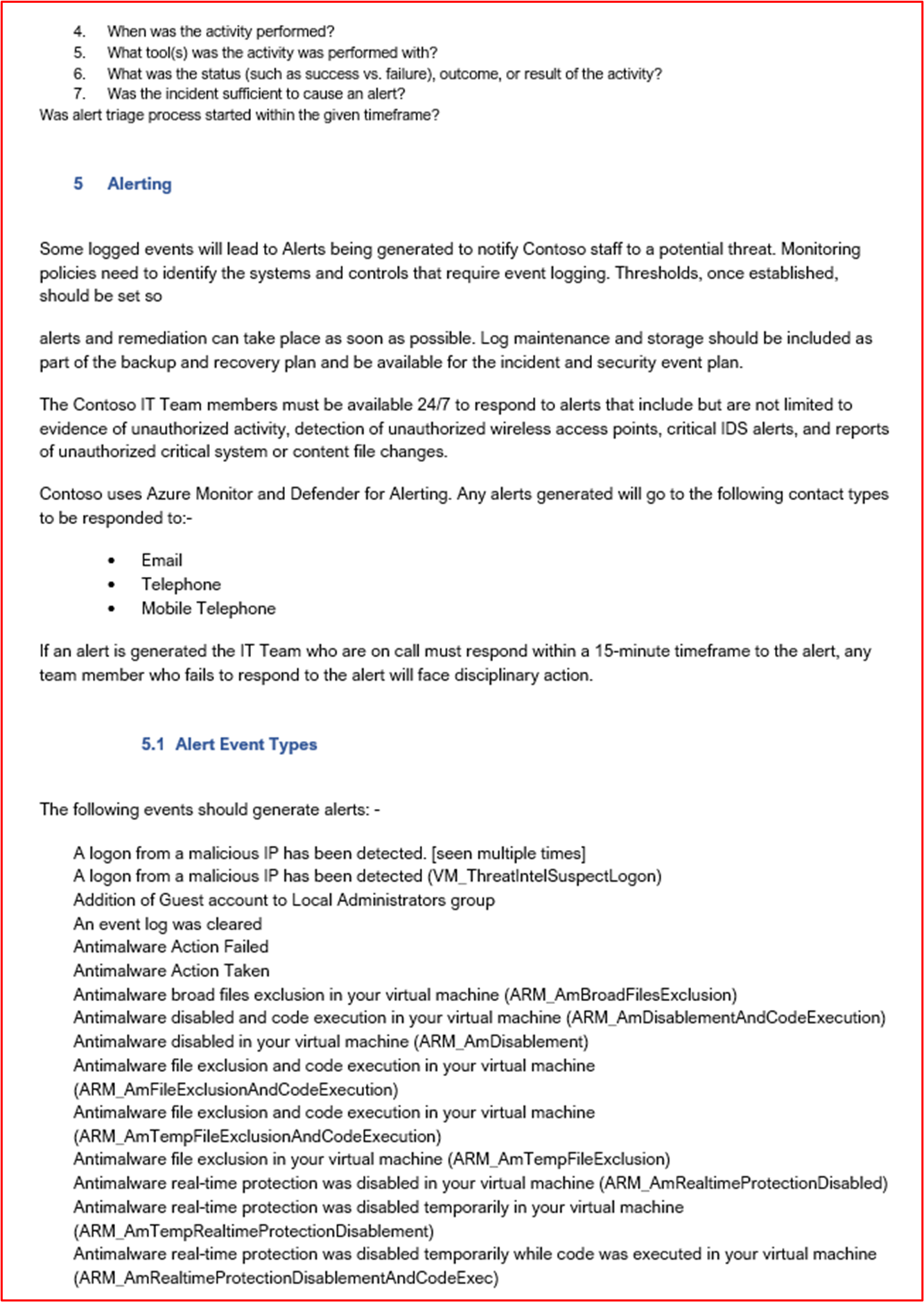

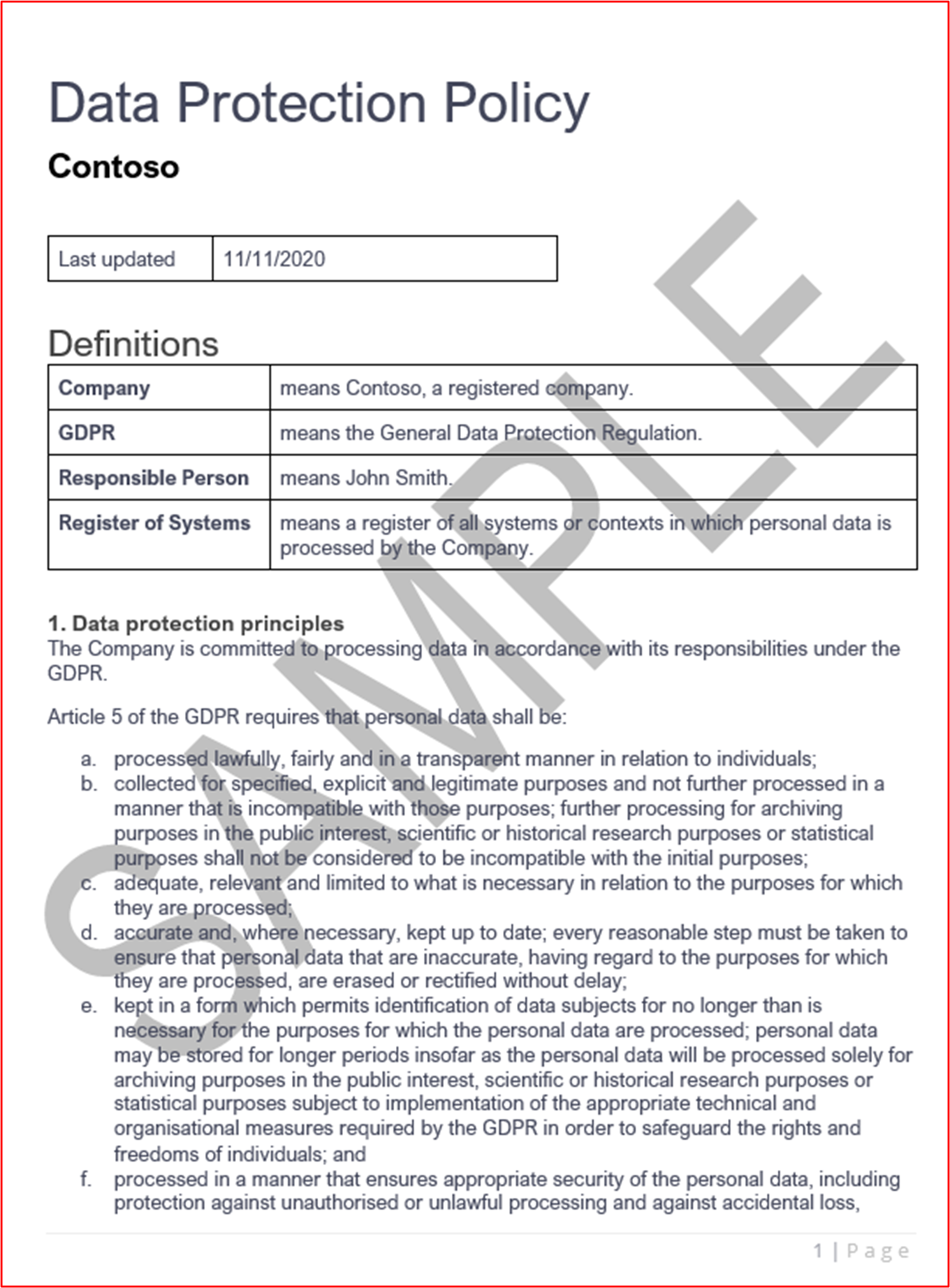

- Пример доказательства:

Примечание: На этом снимку экрана показан документ политики или процесса. Ожидается, что поставщики программного обеспечения будут делиться фактической документацией по поддерживаемым политикам и процедурам, а не просто предоставить снимок экрана.

Элемент управления No 2. Предоставьте наглядное доказательство того, что антивирусное программное обеспечение работает во всех примерах системных компонентов.

- Намерение. Важно, чтобы в вашей среде была запущена антивирусная программа (AV) (или защита от вредоносных программ), чтобы защититься от рисков кибербезопасности, о которых вы можете знать или не знать, так как потенциально опасные атаки увеличиваются, как в сложности, так и в цифрах. Развертывание AV во всех системных компонентах, которые поддерживают его использование, поможет снизить некоторые риски внедрения вредоносных программ в среду. Требуется только одна конечная точка, чтобы быть незащищенной, чтобы потенциально предоставить вектор атаки для группы действий, чтобы закрепиться в среде. Поэтому AV следует использовать в качестве одного из нескольких уровней защиты для защиты от этой угрозы.

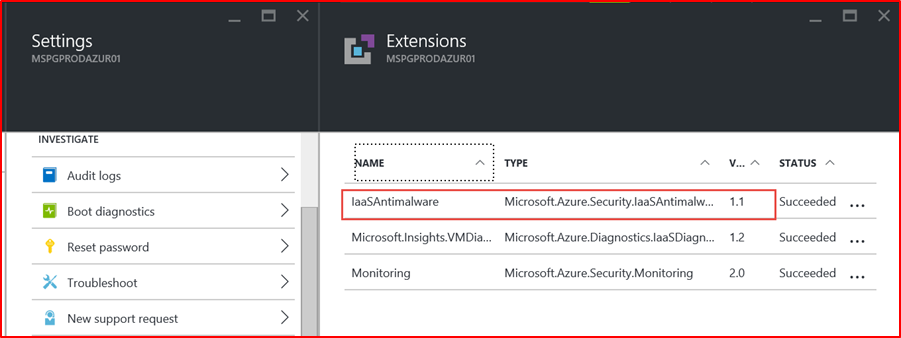

- Примеры рекомендаций по подтверждению. Чтобы доказать, что активный экземпляр av запущен в оцениваемой среде. Предоставьте снимок экрана для каждого устройства в примере, которое поддерживает использование антивирусной программы, на котором показано, как выполняется антивирусный процесс, активна антивирусная программа или если у вас есть централизованный консоль управления для антивирусной защиты, вы можете продемонстрировать его из этого консоль управления. Если используется консоль управления, убедитесь на снимке экрана, что устройства подключены и работают.

- Пример 1. Снимок экрана ниже взят из Центр безопасности Azure. На нем показано, что на виртуальной машине развернуто расширение защиты от вредоносных программ с именем "MSPGPRODAZUR01".

- Пример доказательства 2

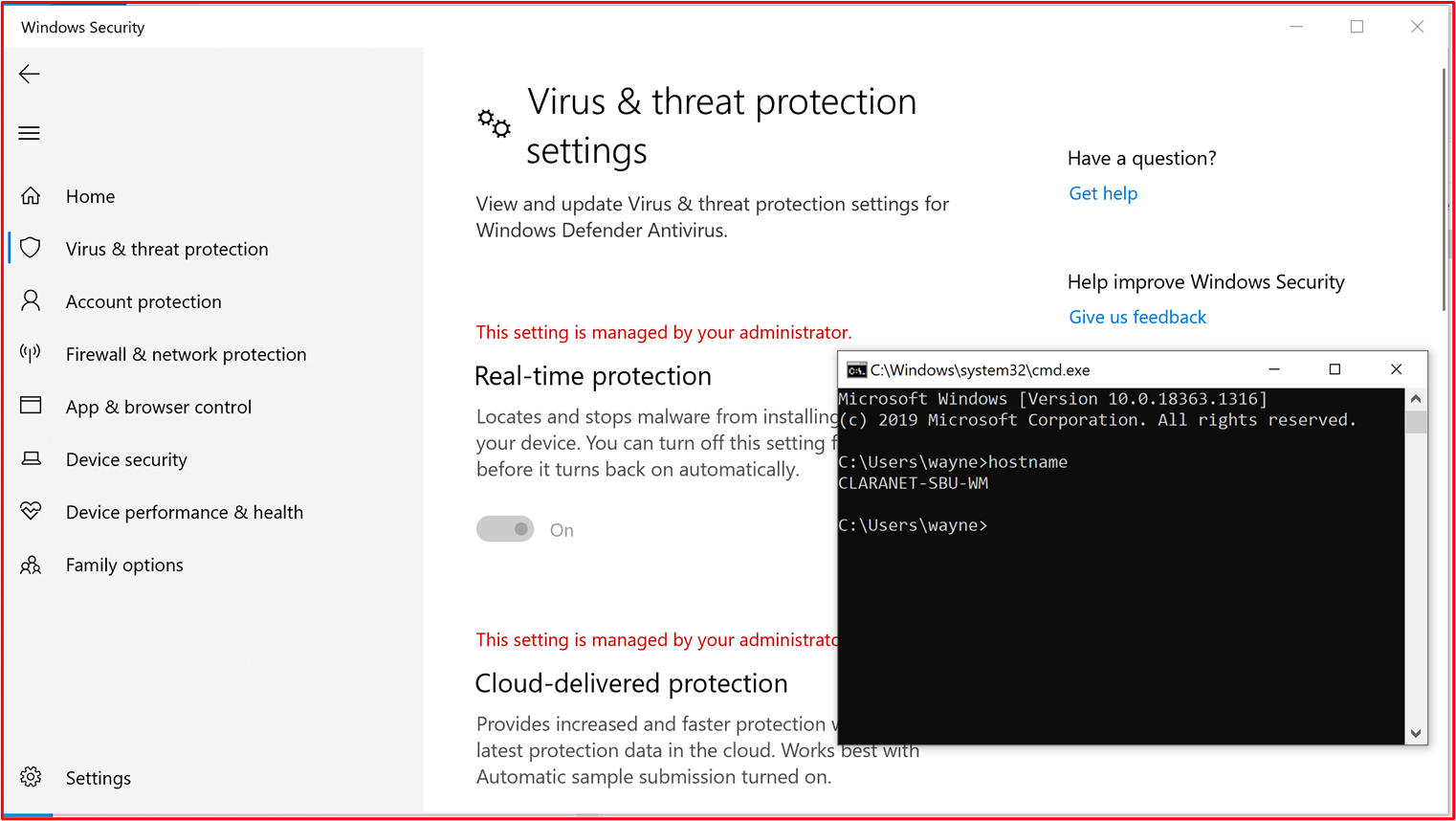

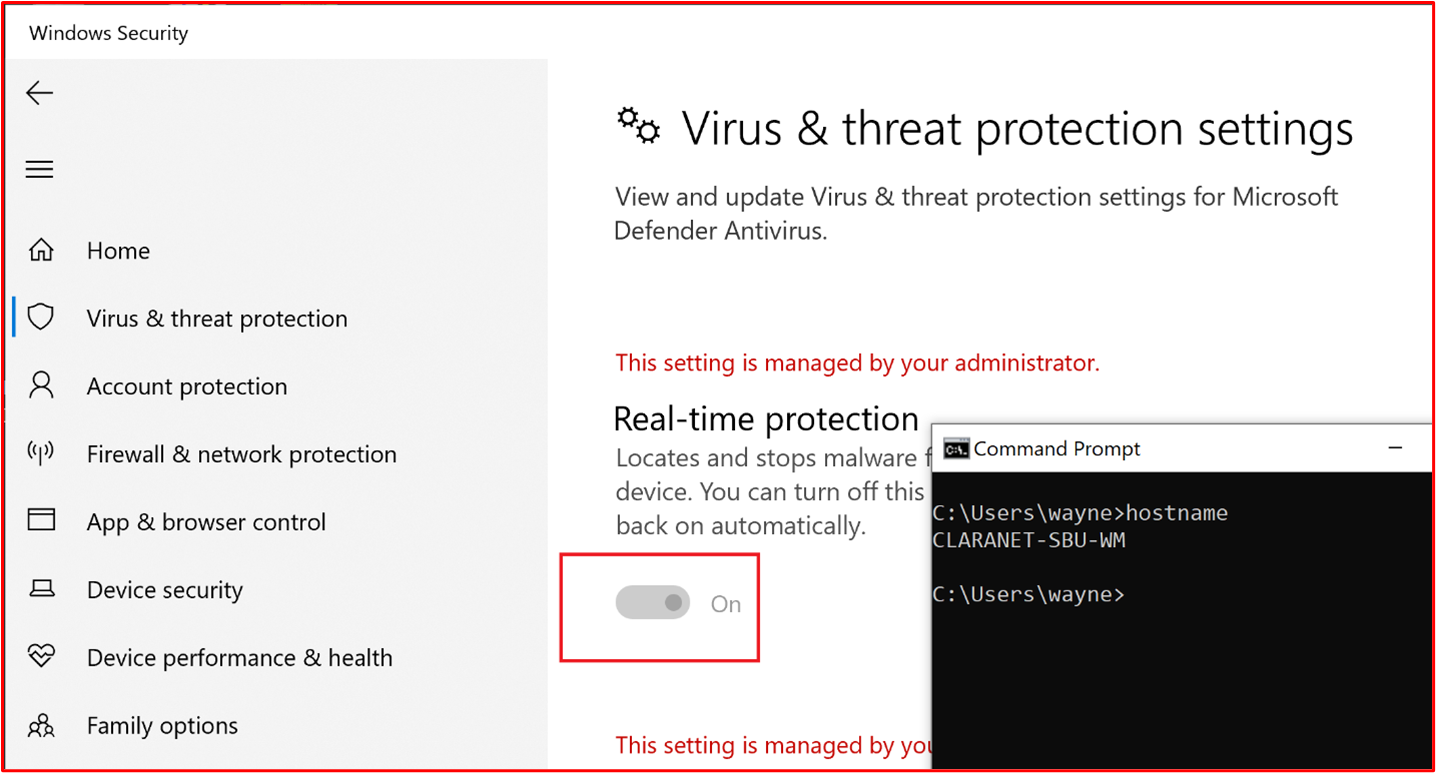

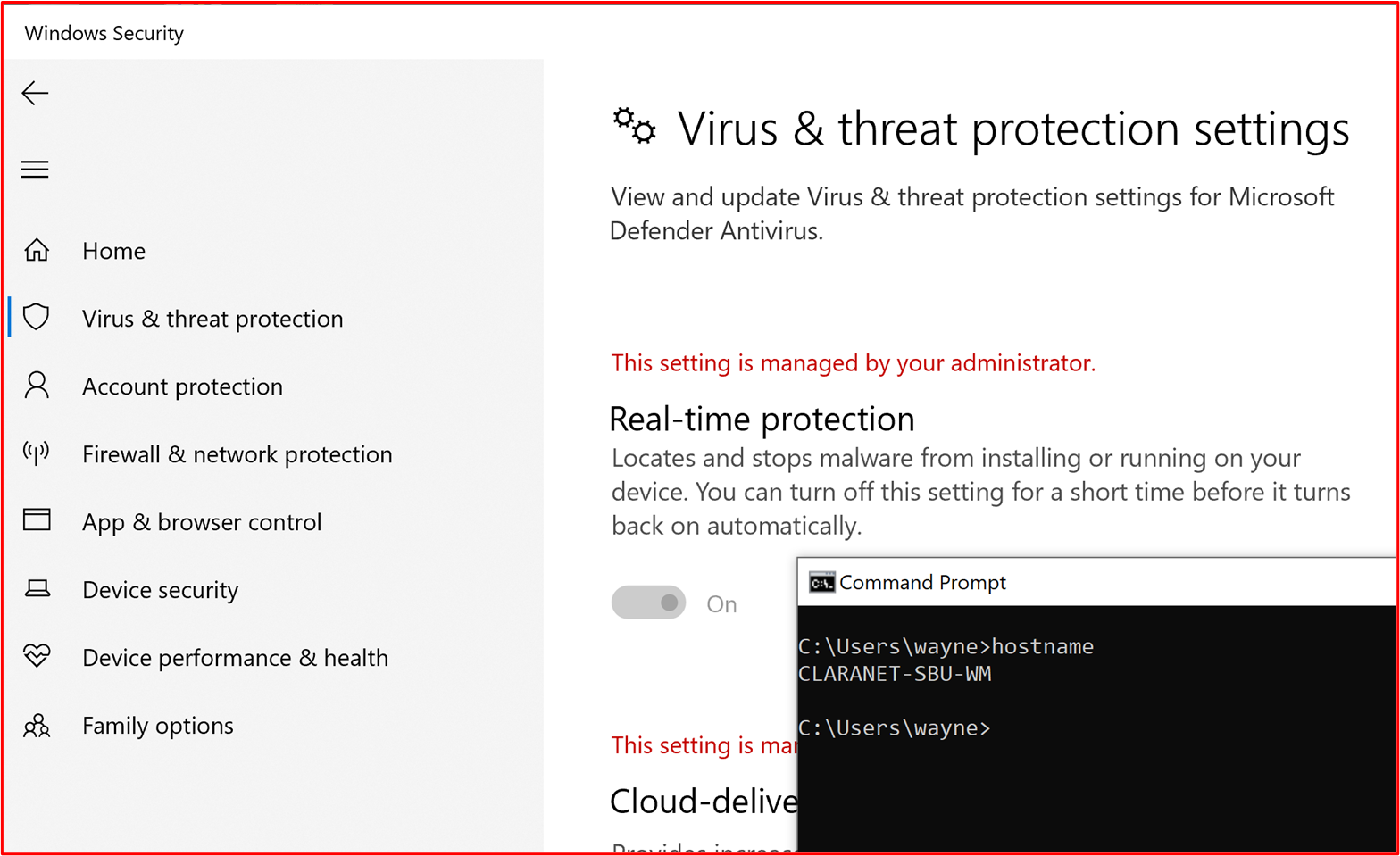

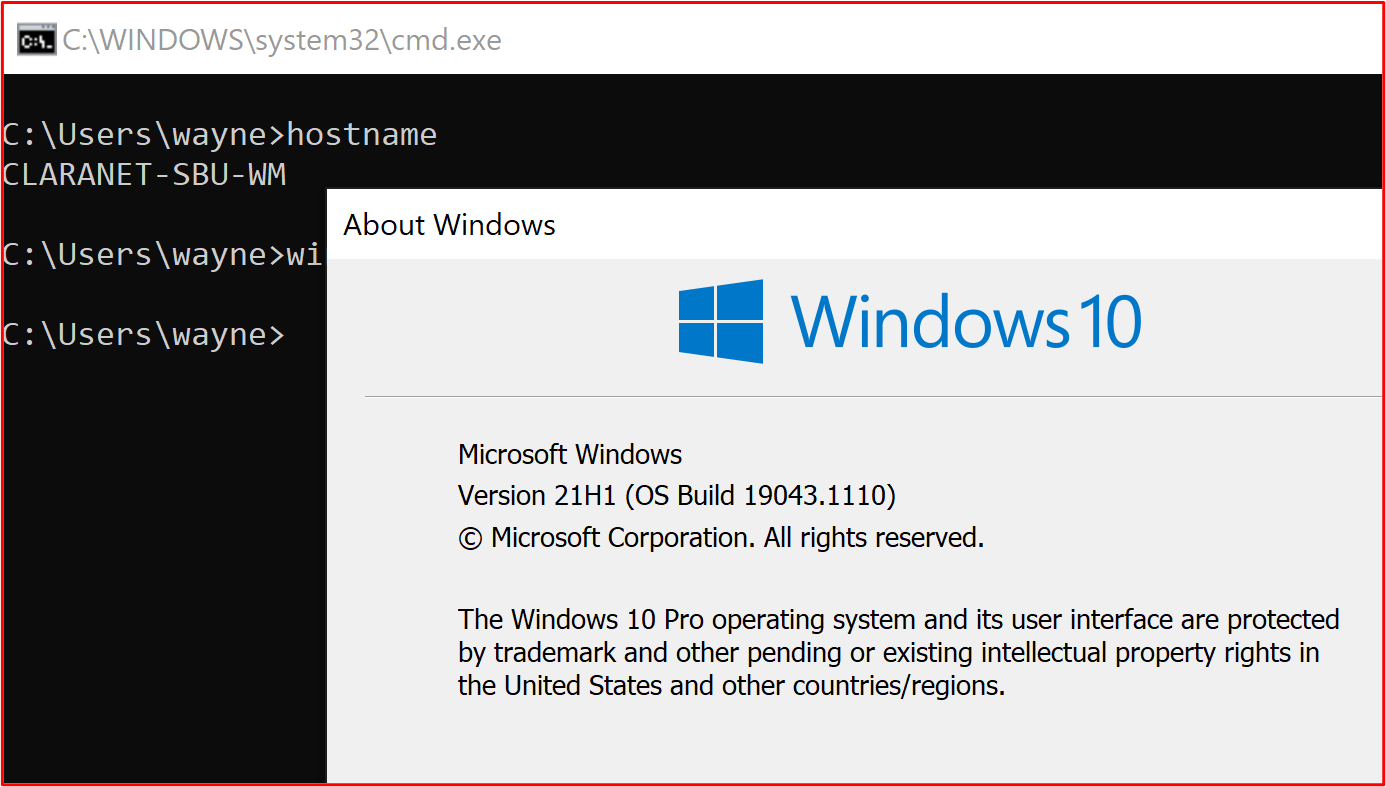

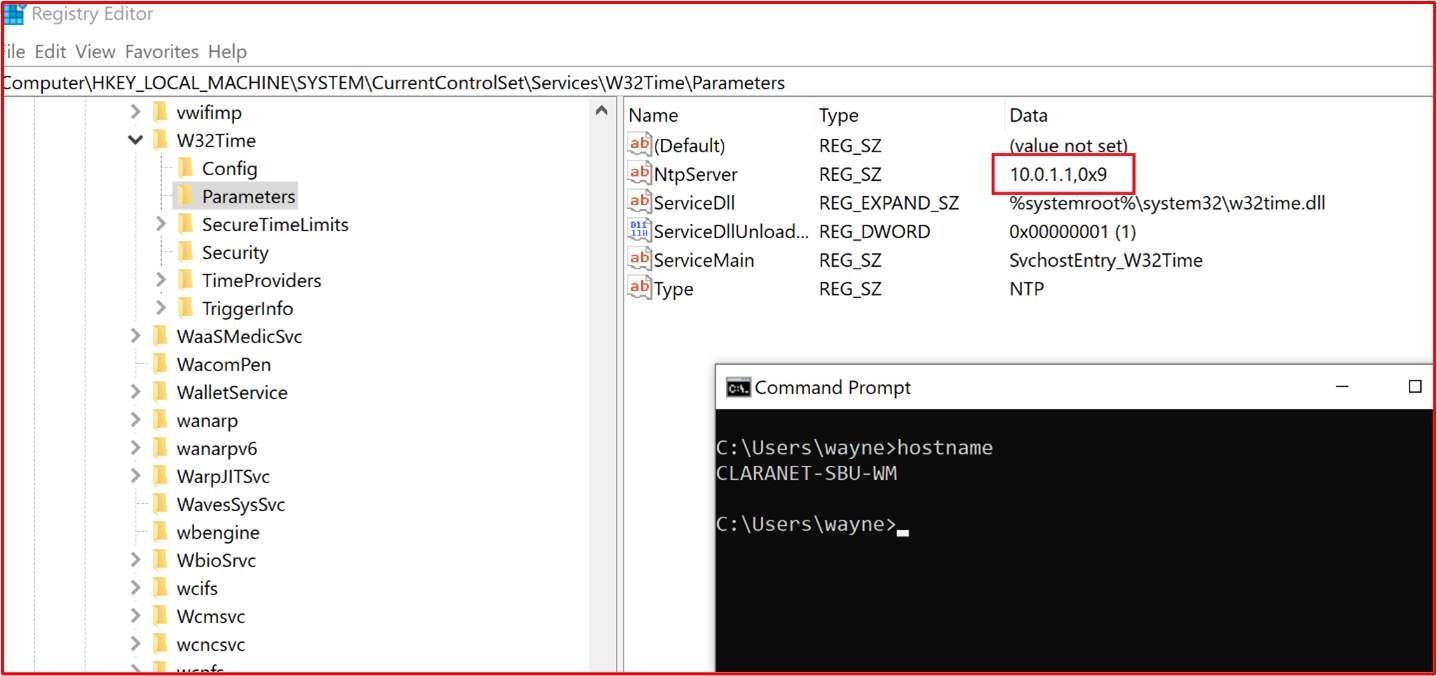

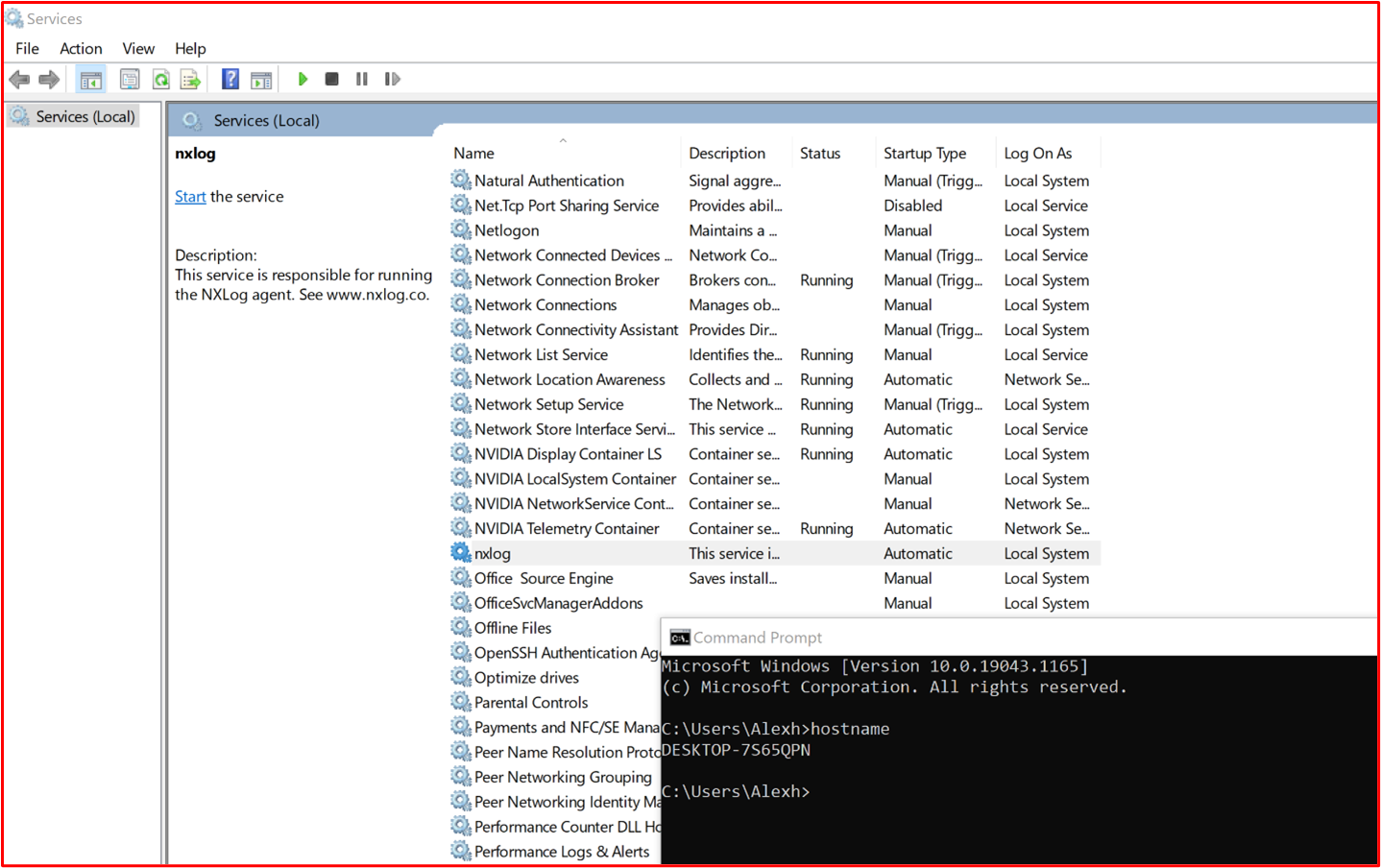

Снимок экрана ниже взят с Windows 10 устройств, показывающий, что для имени узла CLARANET-SBU-WM включена защита в режиме реального времени.

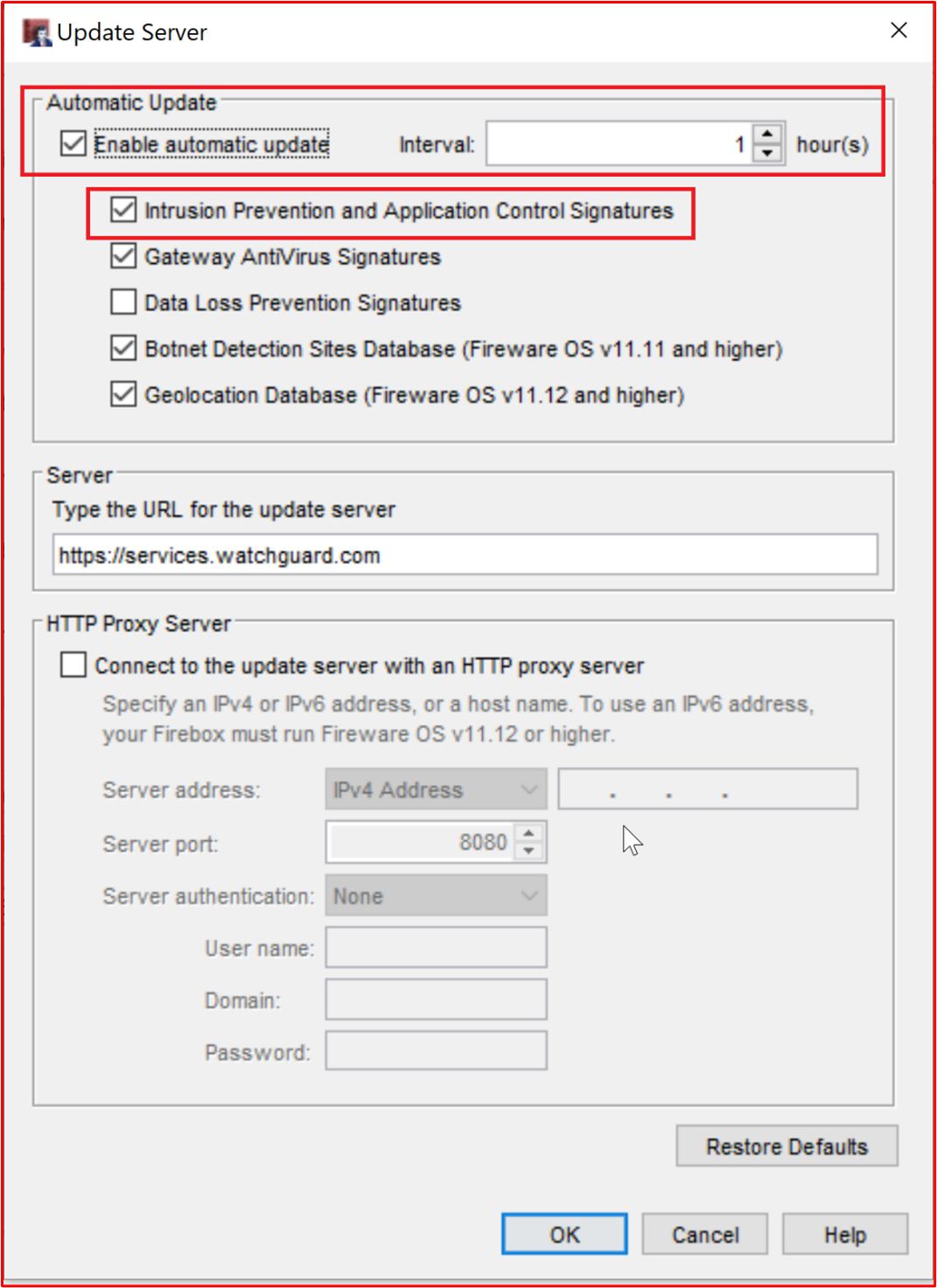

Элемент управления No 3. Предоставление демонстрируемого доказательства того, что антивирусные сигнатуры актуальны во всех средах (в течение 1 дня).

- Намерение. Сотни тысяч новых вредоносных программ и потенциально нежелательных приложений (PUA) выявляются каждый день. Чтобы обеспечить адекватную защиту от недавно выпущенных вредоносных программ, сигнатуры av необходимо регулярно обновлять, чтобы учитывать новые выпущенные вредоносные программы.

- Этот элемент управления существует, чтобы гарантировать, что ISV принял во внимание безопасность среды и влияние, которое устаревший av может оказать на безопасность.

- Примеры рекомендаций по подтверждению. Предоставьте файлы журнала антивирусной защиты с каждого устройства, в котором показано, что обновления применяются ежедневно.

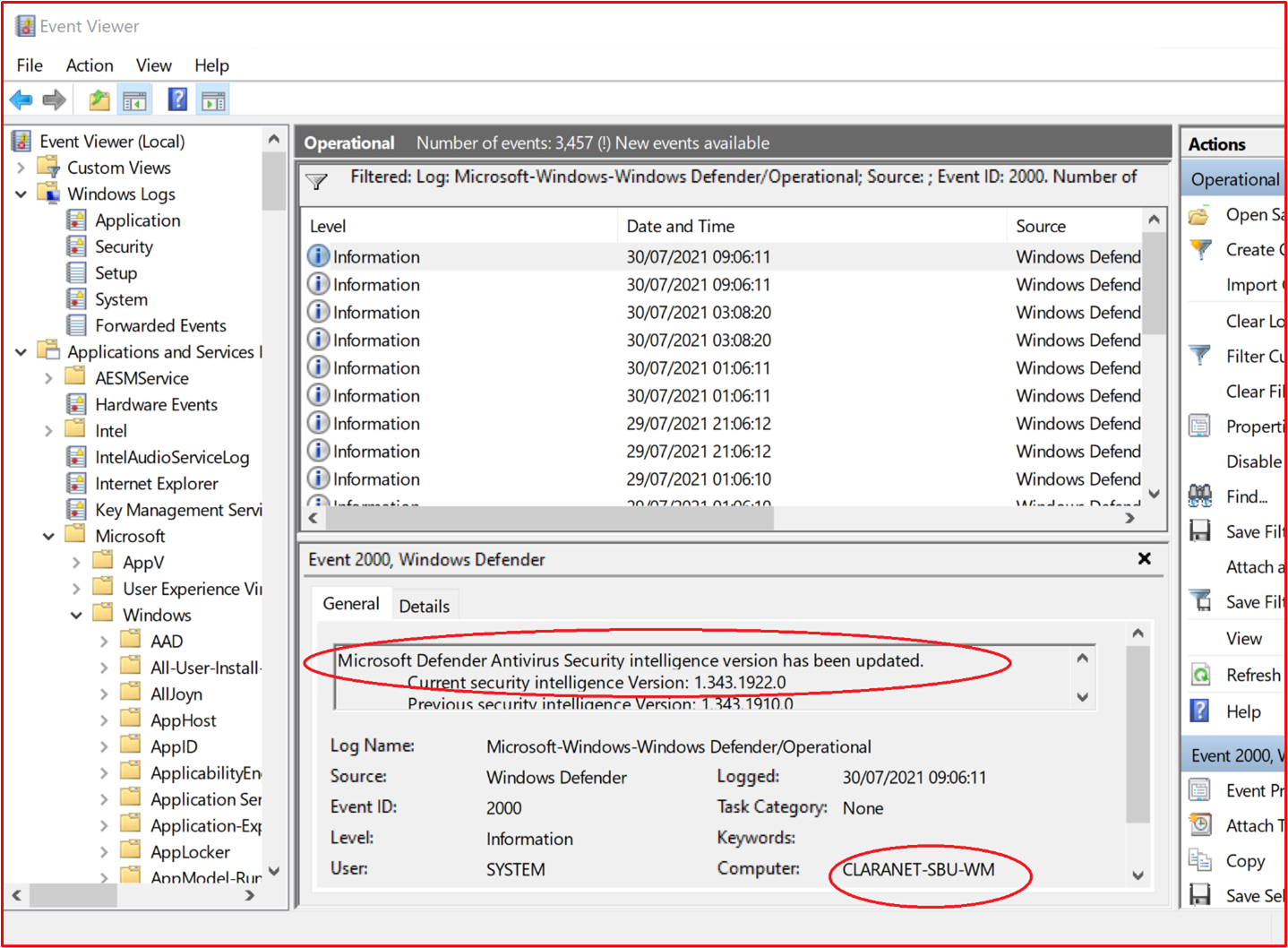

- Пример доказательства. На следующем снимку экрана показано, Microsoft Defender обновление по крайней мере ежедневно, показывая "Событие 2000, Защитник Windows", которое является обновлением. Отображается имя узла, показывающее, что оно было взято из область системы CLARANET-SBU-WM.

Примечание: Предоставленные доказательства должны включать экспорт журналов для отображения ежедневных обновлений за больший период времени. Некоторые антивирусные продукты создают файлы журнала обновлений, поэтому эти файлы следует предоставлять или экспортировать журналы из Просмотр событий.

Элемент управления No 4. Предоставьте демонстрационные доказательства того, что антивирусная программа настроена для проверки доступа или периодического сканирования всех образцов системных компонентов.

Примечание: Если проверка при доступе не включена, необходимо включить как минимум ежедневное сканирование и alerting_ обязательно _be.

- Намерение. Цель этого элемента управления заключается в том, чтобы обеспечить быстрое выявление вредоносных программ, чтобы свести к минимуму влияние, которое это может оказать на среду. Если проверка доступа выполняется в сочетании с автоматической блокировкой вредоносных программ, это поможет остановить заражение вредоносными программами, известными антивирусной программе. Если сканирование при доступе нежелательно из-за риска ложноположительных срабатываний, вызывающих сбои службы, необходимо реализовать подходящие ежедневные (или более) механизмы сканирования и оповещения, чтобы обеспечить своевременный ответ на заражение вредоносными программами, чтобы свести к минимуму ущерб.

- Примеры рекомендаций по подтверждению. Предоставьте снимок экрана для каждого устройства в примере, которое поддерживает антивирусную программу, показывая, что антивирусная программа работает на устройстве и настроена для проверки при доступе (сканирование в режиме реального времени) или предоставьте снимок экрана, показывающий, что периодическое сканирование включено для ежедневного сканирования, настроено оповещение и дата последней проверки для каждого устройства в образце.

- Пример доказательства. На следующем снимок экрана показана включенная защита в режиме реального времени для узла CLARANET-SBU-WM.

Элемент управления No 5. Предоставьте демонстрационные доказательства того, что антивирус настроен для автоматической блокировки вредоносных программ или карантина и оповещения во всех примерах системных компонентов.

Намерение. Сложность вредоносных программ постоянно развивается вместе с различной степенью опустошения, которую они могут принести. Цель этого элемента управления состоит в том, чтобы остановить выполнение вредоносных программ и, следовательно, остановить выполнение потенциально разрушительных полезных данных, или, если автоматическая блокировка не является вариантом, ограничивая количество времени, в течение времени, в течение времени, в течение времени вредоносные программы могут сеять хаос, оповещая и немедленно реагируя на потенциальное заражение вредоносными программами.

Примеры рекомендаций по подтверждению. Предоставьте снимок экрана для каждого устройства в примере, которое поддерживает антивирусную программу, показывая, что антивирусная программа запущена на компьютере и настроена для автоматической блокировки вредоносных программ, оповещения или для карантина и оповещения.

Пример доказательства 1. На следующем снимку экрана показано, что для узла CLARANET-SBU-WM настроена защита в режиме реального времени для антивирусной программы Microsoft Defender. Как говорится в параметре, это позволяет обнаружить и остановить установку или запуск вредоносных программ на устройстве.

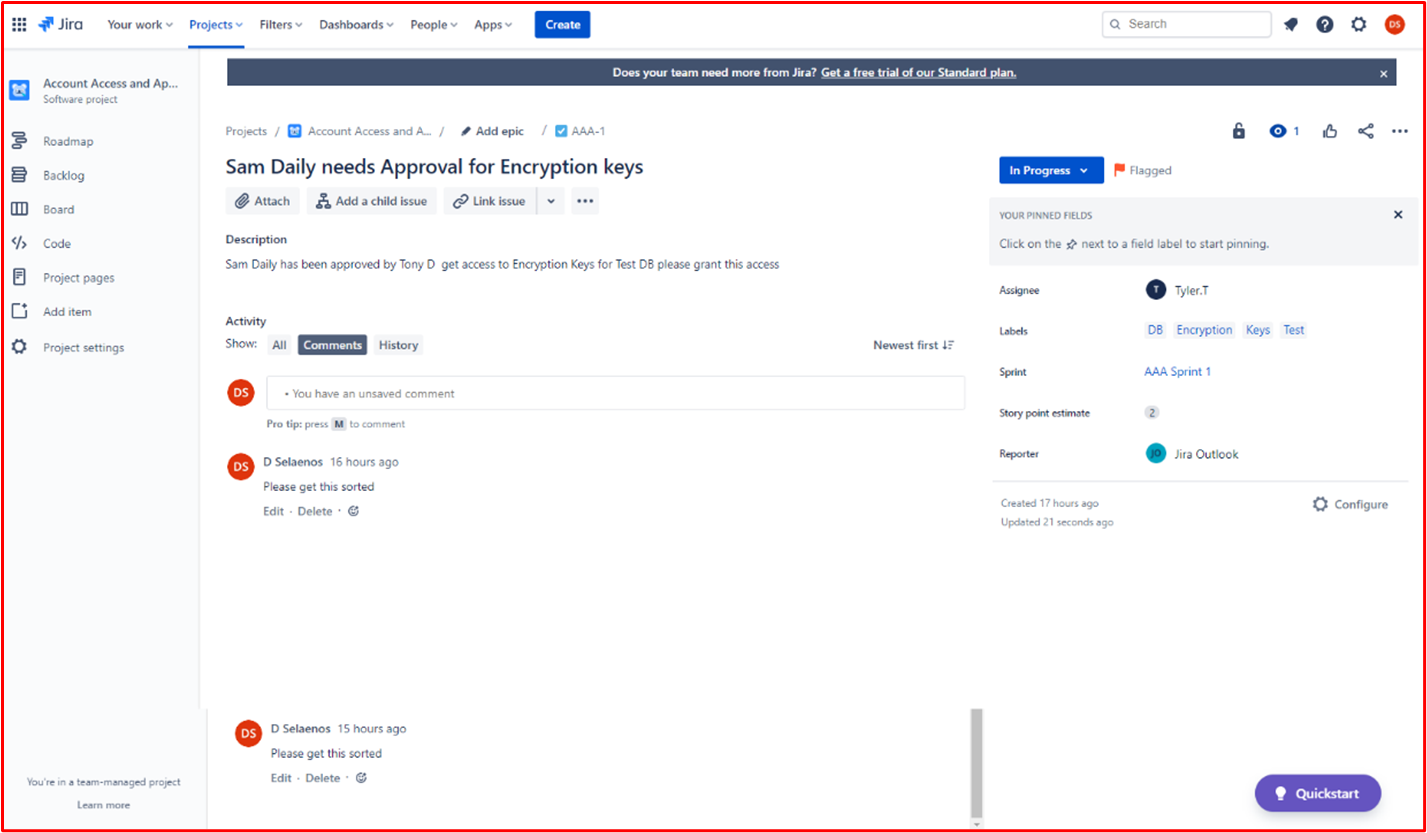

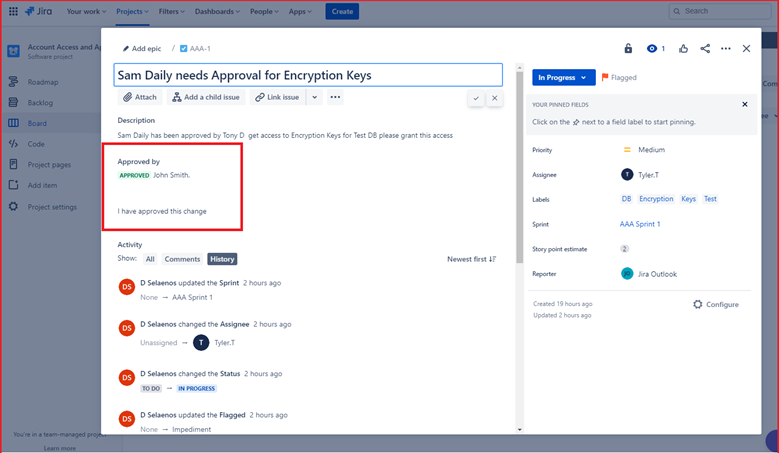

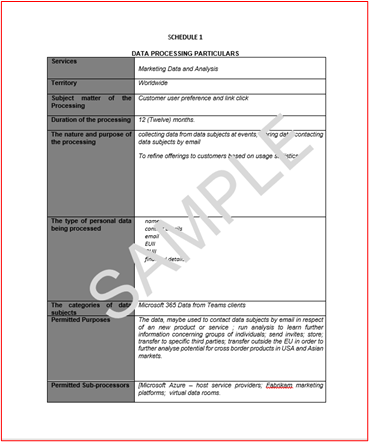

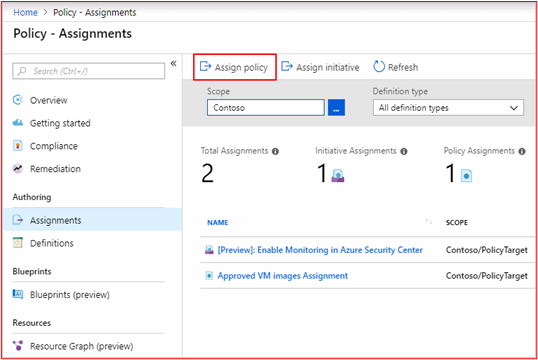

Элемент управления No 6. Предоставьте демонстрацию подтверждения утверждения приложений перед развертыванием.

Намерение. С помощью управления приложениями организация утверждает каждое приложение или процесс, которые разрешено запускать в операционной системе. Цель этого элемента управления — убедиться в том, что для авторизации приложений и процессов может выполняться процесс утверждения.

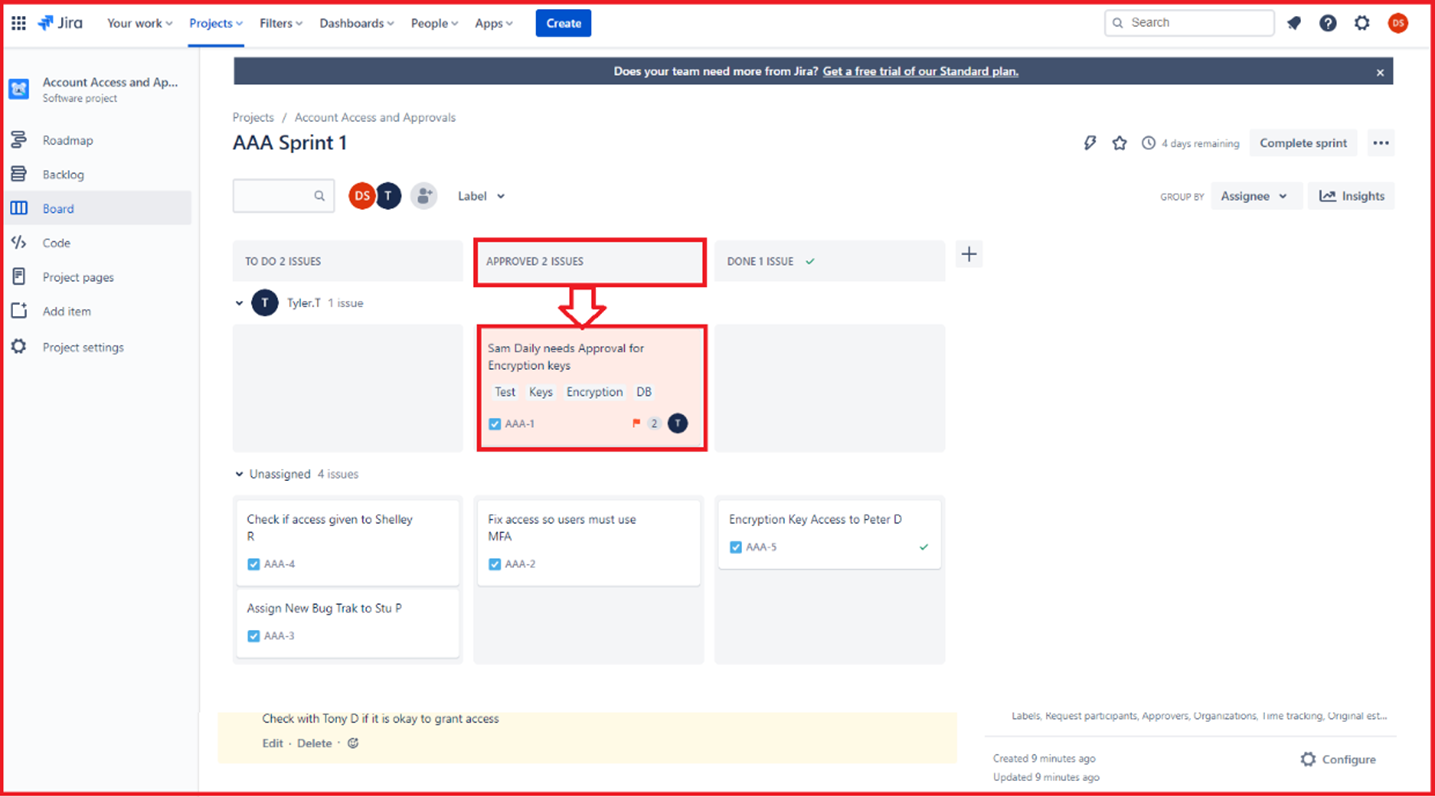

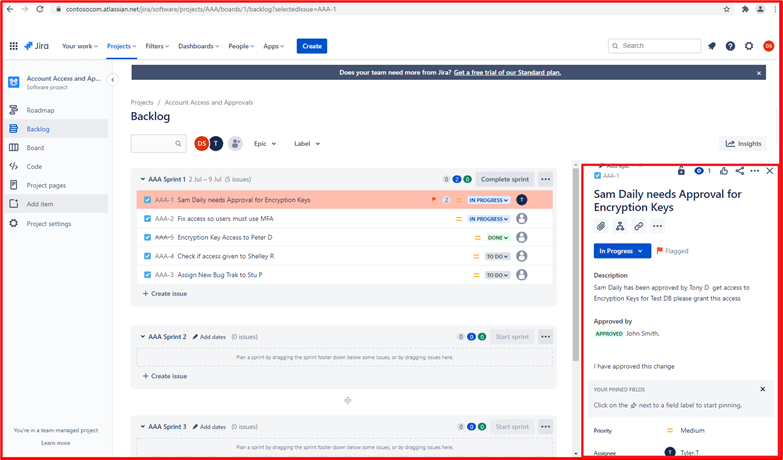

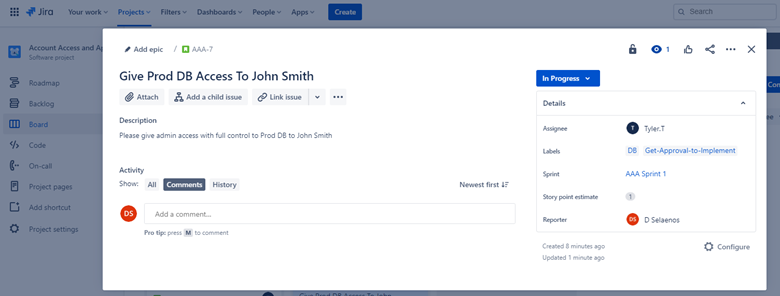

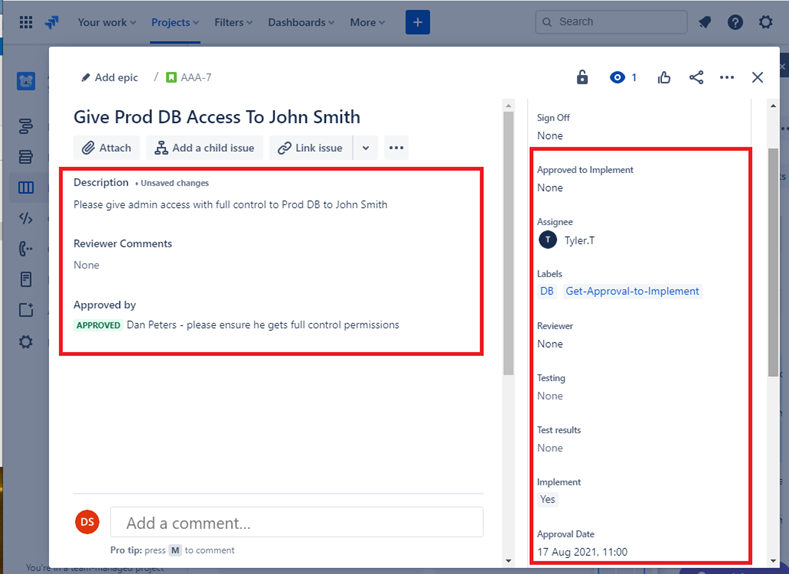

Примеры рекомендаций по подтверждению. Можно предоставить свидетельство, показывающее, что процесс утверждения выполняется. Это может быть предоставлено с подписанными документами, отслеживанием в системах управления изменениями или с помощью azure DevOps или JIRA для отслеживания этих запросов и авторизации.

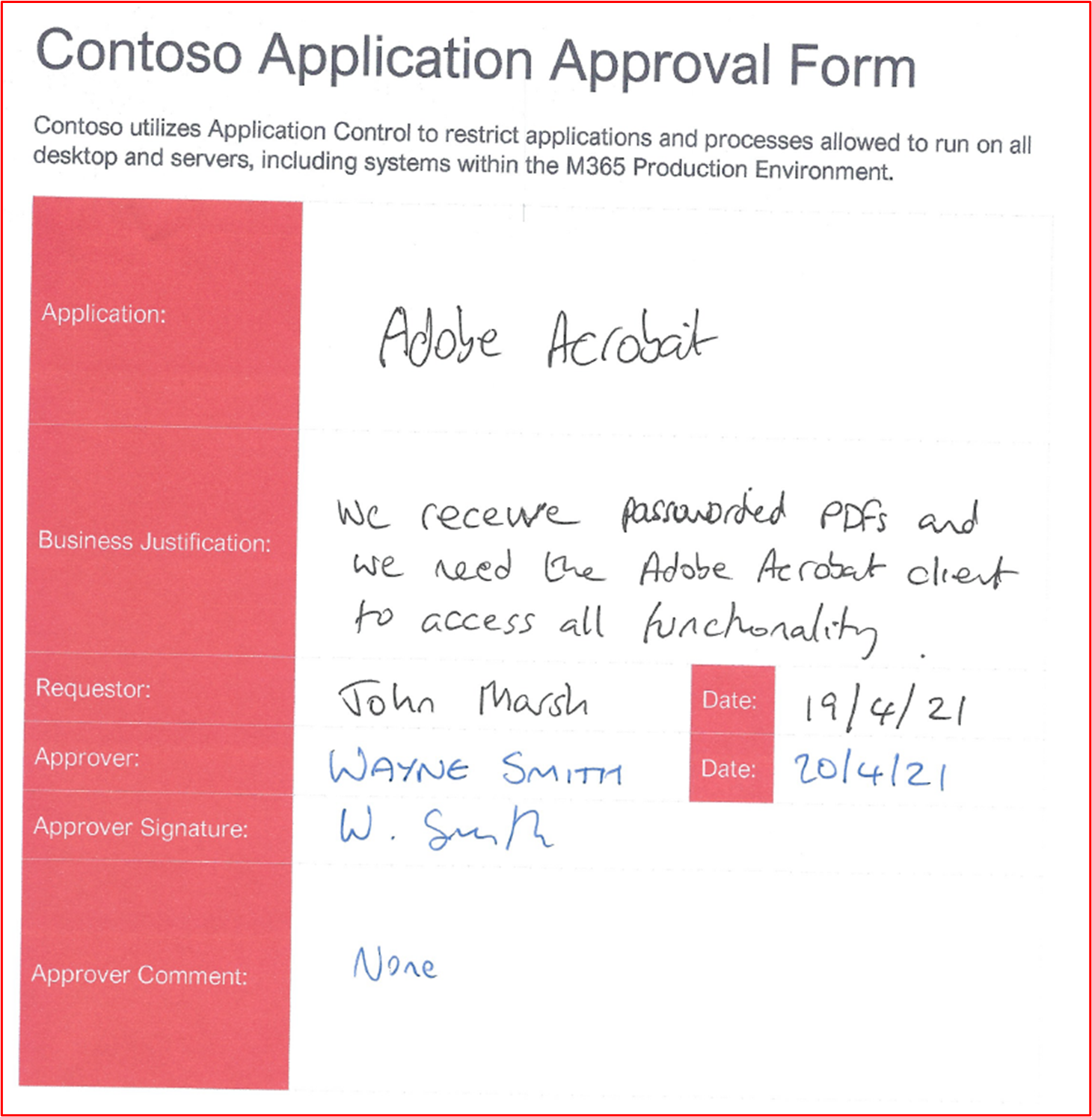

Пример доказательства. На следующем снимку экрана показано утверждение руководством, согласно которому каждое приложение, которому разрешено работать в среде, следует процессу утверждения. Это бумажный процесс в Contoso, однако могут использоваться и другие механизмы.

Элемент управления No 7. Предоставление демонстрируемого доказательства того, что существует и поддерживается полный список утвержденных приложений с бизнес-обоснованием.

Намерение. Важно, чтобы организации поддерживали список всех утвержденных приложений, а также информацию о том, почему заявка или процесс были утверждены. Это поможет убедиться, что конфигурация остается актуальной и может быть проверена по базовому плану, чтобы убедиться, что несанкционированные приложения и процессы не настроены.

Примеры рекомендаций по подтверждению. Предоставьте задокументированный список утвержденных приложений и процессов вместе с бизнес-обоснованием.

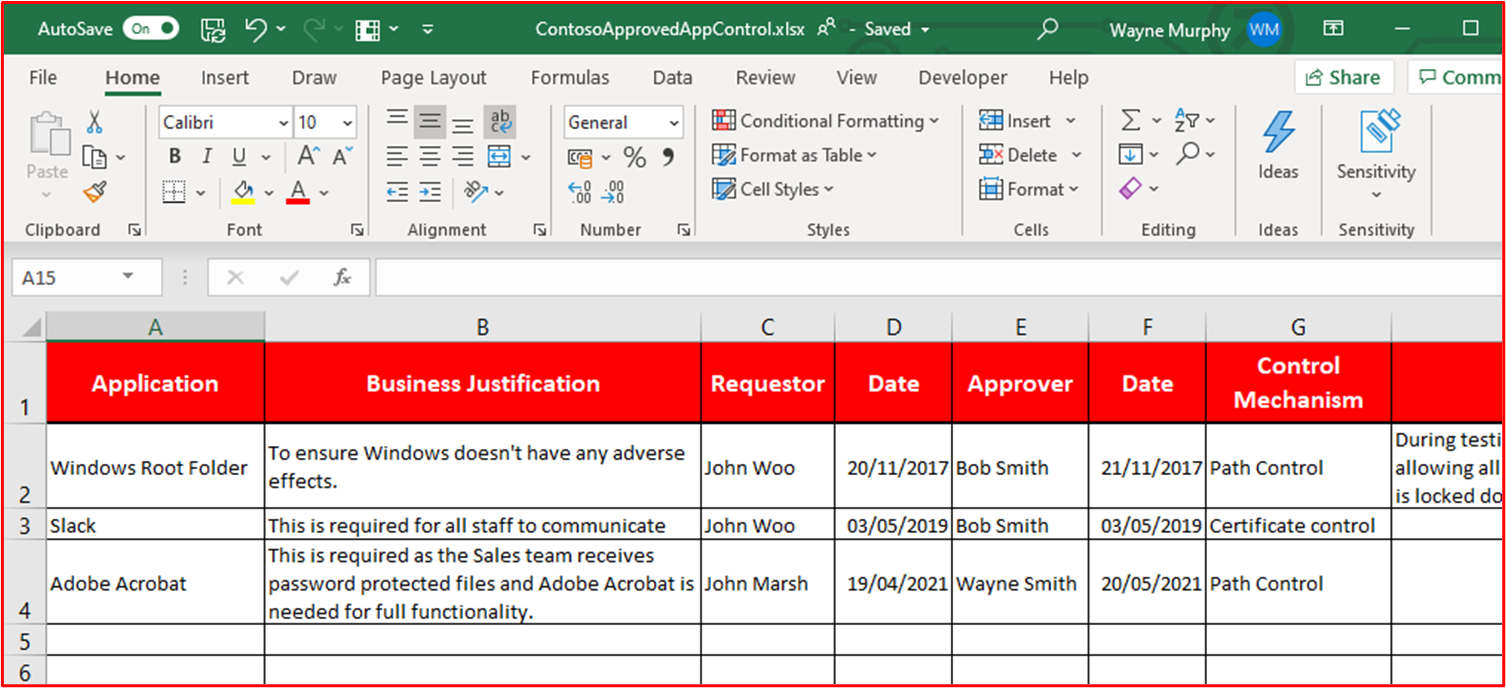

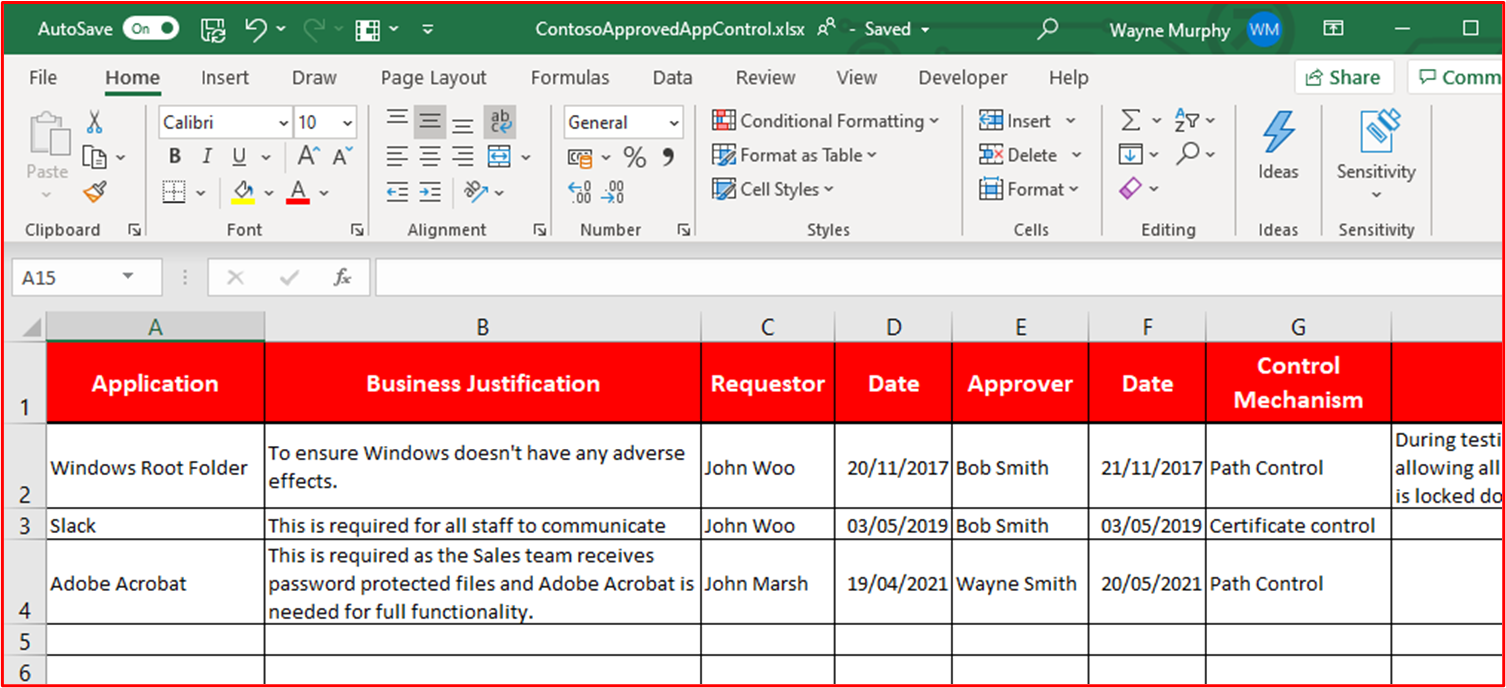

Пример доказательства. На следующем снимку экрана перечислены утвержденные приложения с бизнес-обоснованием.

Примечание: На этом снимку экрана показан документ. Ожидается, что поставщики программного обеспечения будут предоставлять доступ к фактическому вспомогательному документу, а не предоставлять снимок экрана.

Элемент управления No 8. Предоставьте вспомогательную документацию о том, что программное обеспечение для управления приложениями настроено в соответствии с определенными механизмами управления приложениями.

Намерение. Конфигурация технологии управления приложениями должна быть задокументирована вместе с процессом обслуживания технологии, т. е. добавления и удаления приложений и процессов. В рамках этой документации тип используемого механизма должен быть подробно описан для каждого приложения или процесса. Это будет передаваться в следующий элемент управления, чтобы убедиться, что технология настроена в соответствии с документом.

Примеры рекомендаций по подтверждению. Предоставьте вспомогательную документацию о настройке управления приложениями и настройке каждого приложения или процесса в рамках технологии.

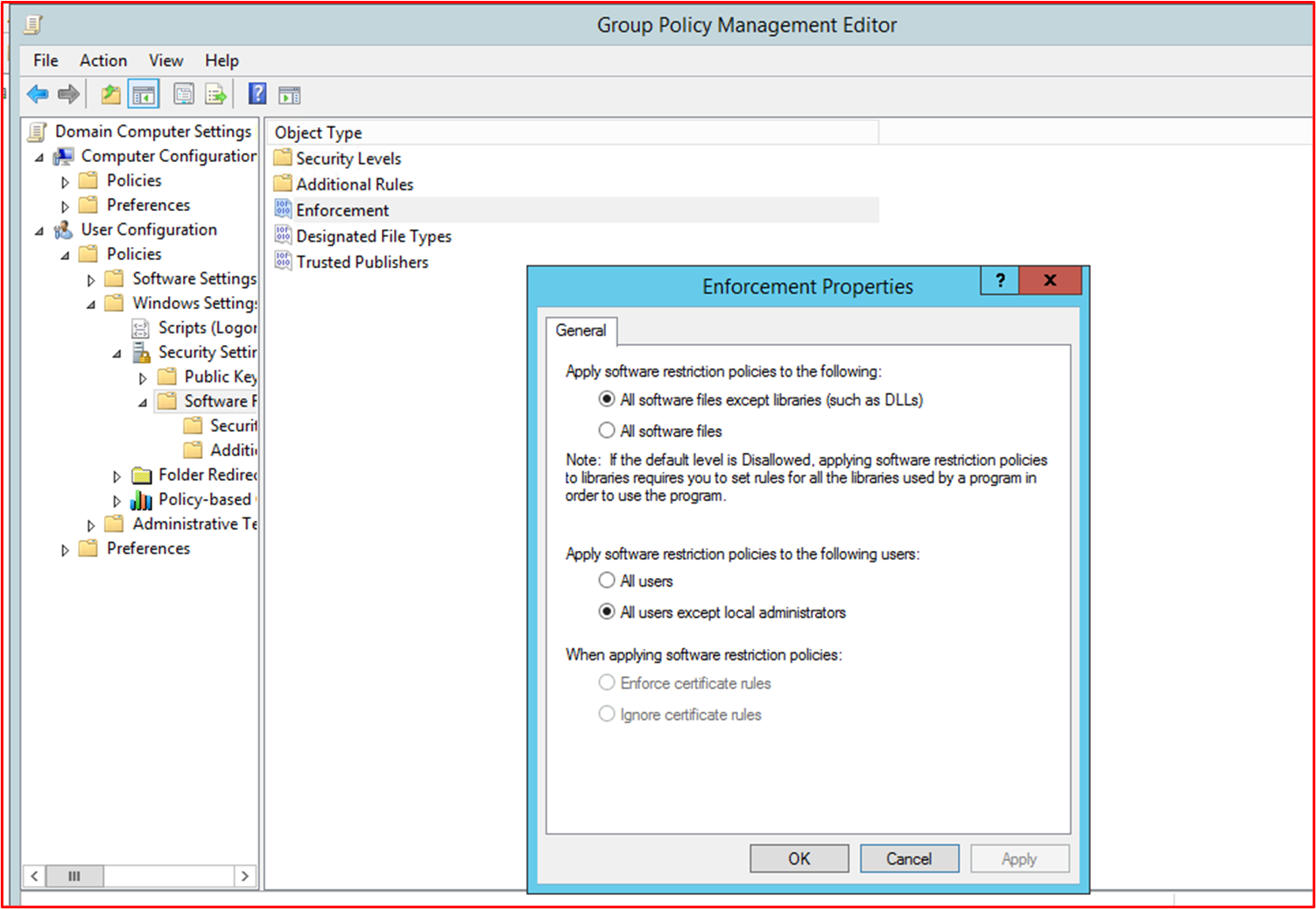

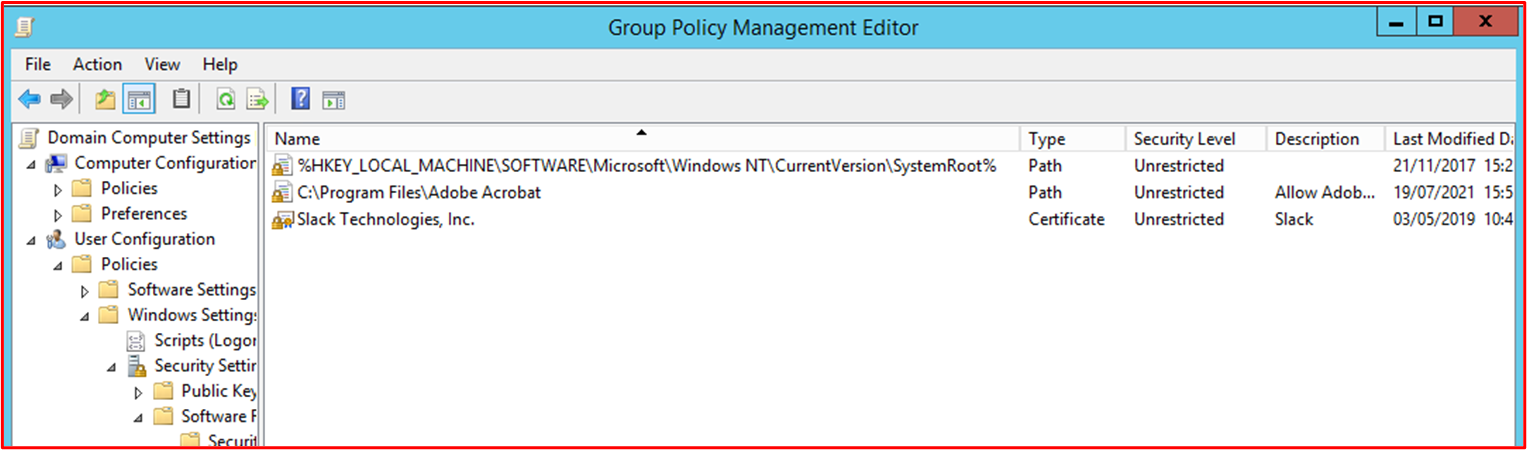

Пример доказательства. На следующем снимку экрана показан механизм управления, используемый для реализации элемента управления приложением. Ниже вы увидите, что 1 приложение использует элементы управления сертификатами, а другие используют путь к файлу.

Примечание: На этом снимку экрана показан документ. Ожидается, что поставщики программного обеспечения будут предоставлять доступ к фактическому вспомогательному документу, а не предоставлять снимок экрана.

Элемент управления No 9. Предоставление демонстрируемого доказательства того, что управление приложениями настроено так, как описано во всех примерах системных компонентов.

Намерение. Цель этого заключается в том, чтобы убедиться, что управление приложениями настроено в примере в соответствии с документацией.

Примеры рекомендаций по подтверждению. Предоставьте снимок экрана для каждого устройства в примере, чтобы показать, что на нем настроены и активированы элементы управления приложениями. В ней должны отображаться имена компьютеров, группы, к которых они принадлежат, а также политики управления приложениями, применяемые к этим группам и компьютерам.

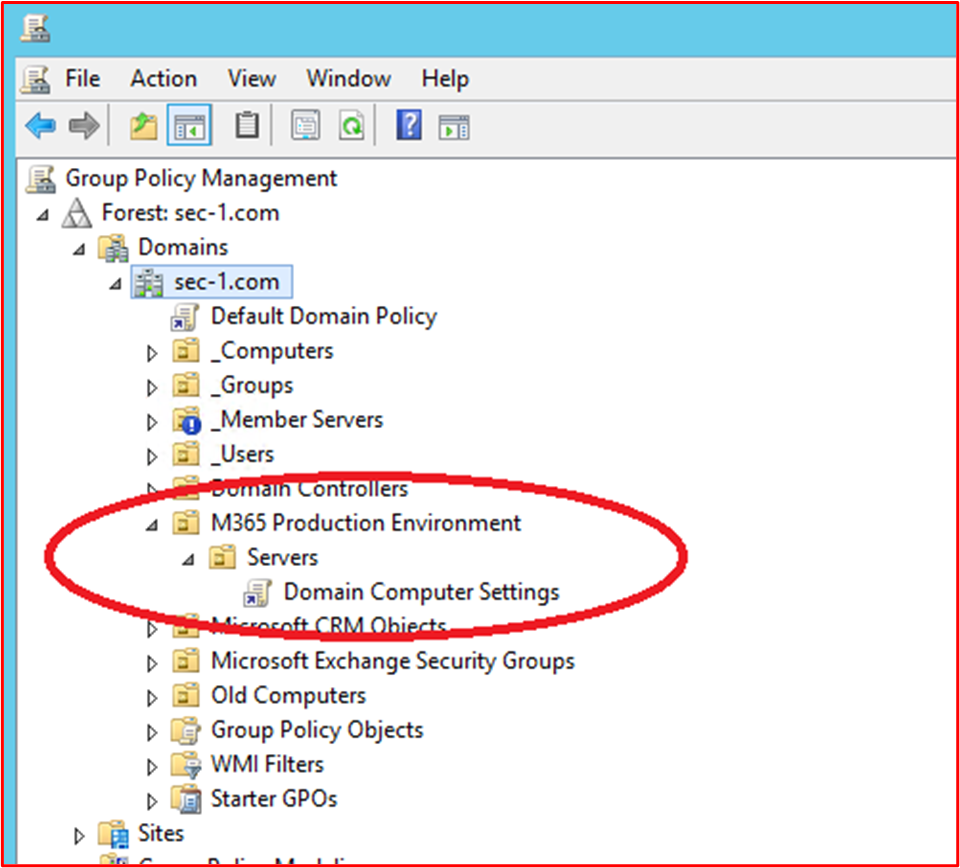

Пример доказательства. На следующем снимку экрана показан объект групповая политика с включенными политиками ограниченного использования программного обеспечения.

На следующем снимке экрана показана конфигурация в соответствии с указанным выше элементом управления.

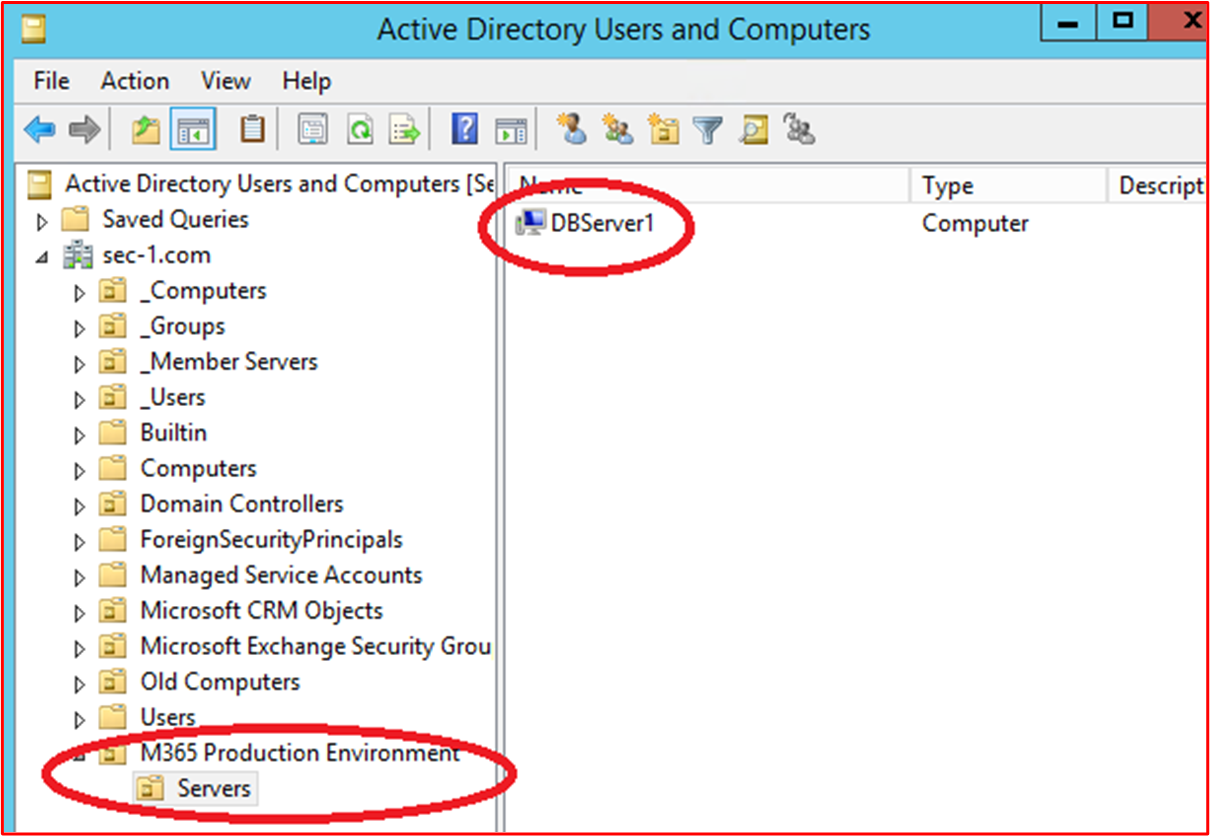

На следующем снимку экрана показана среда Microsoft 365 и компьютеры, включенные в область, применяемые к объекту групповой политики "Параметры компьютера домена".

На этом последнем снимке экрана показан область сервер DBServer1, который находится в подразделении на снимке экрана выше.

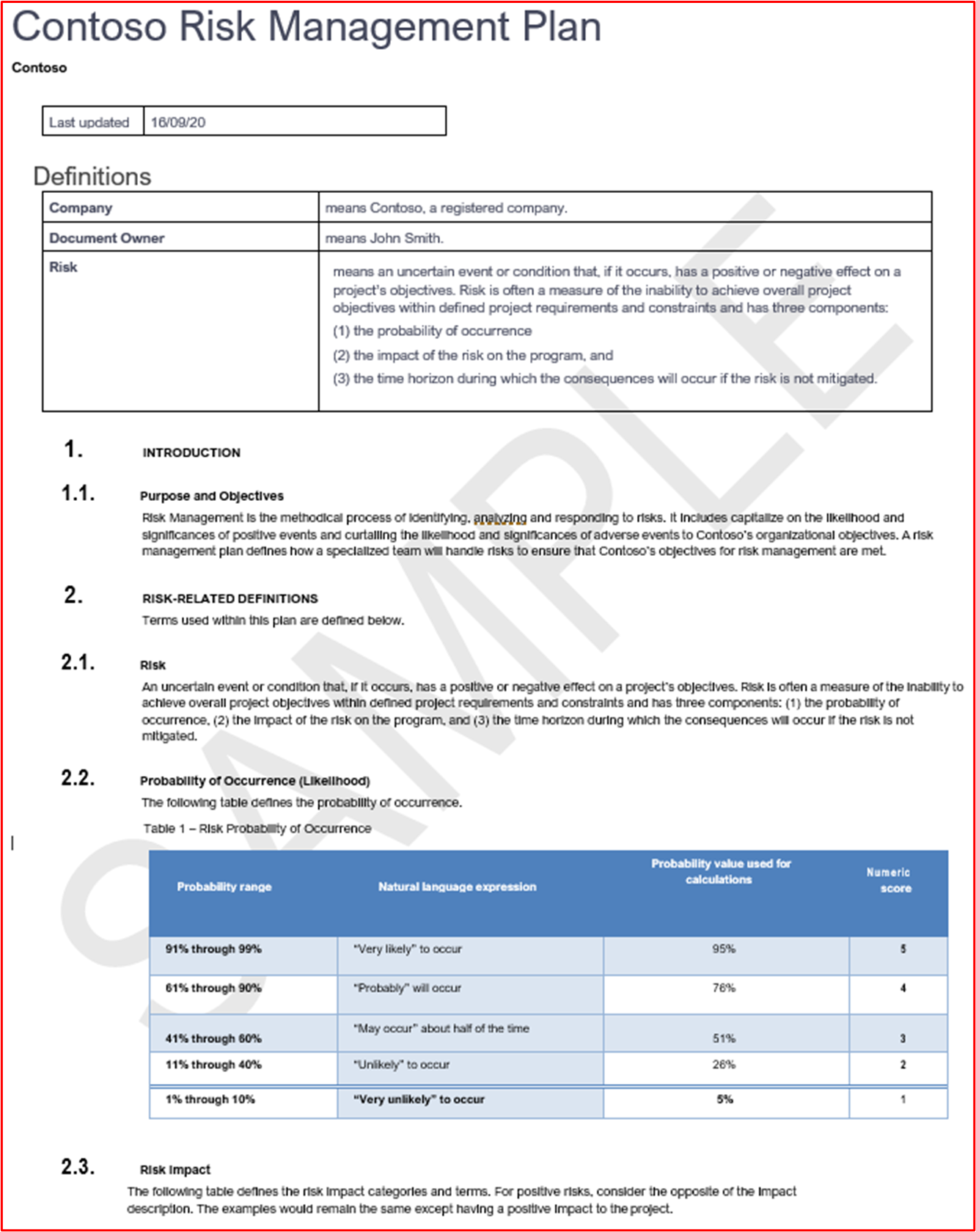

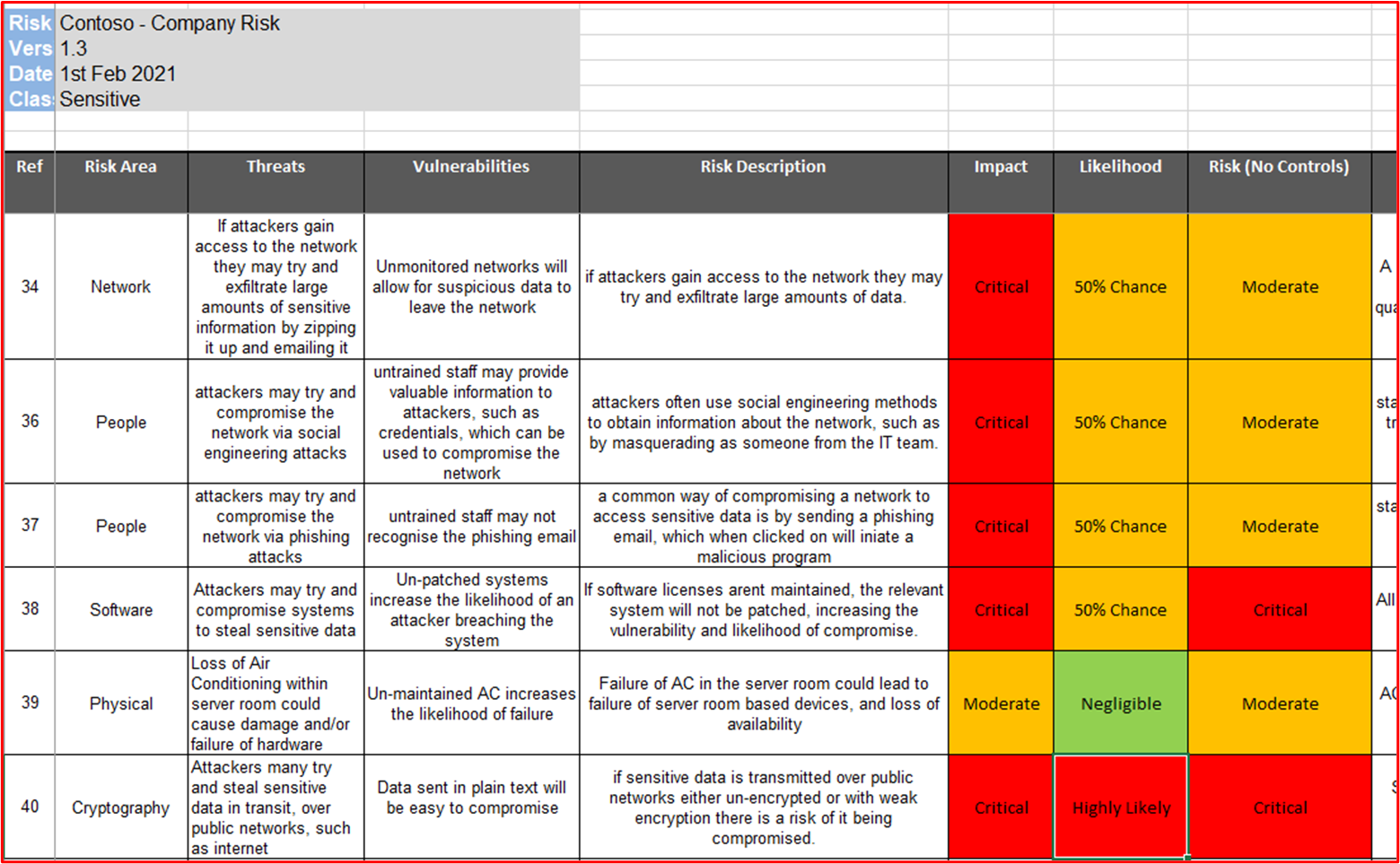

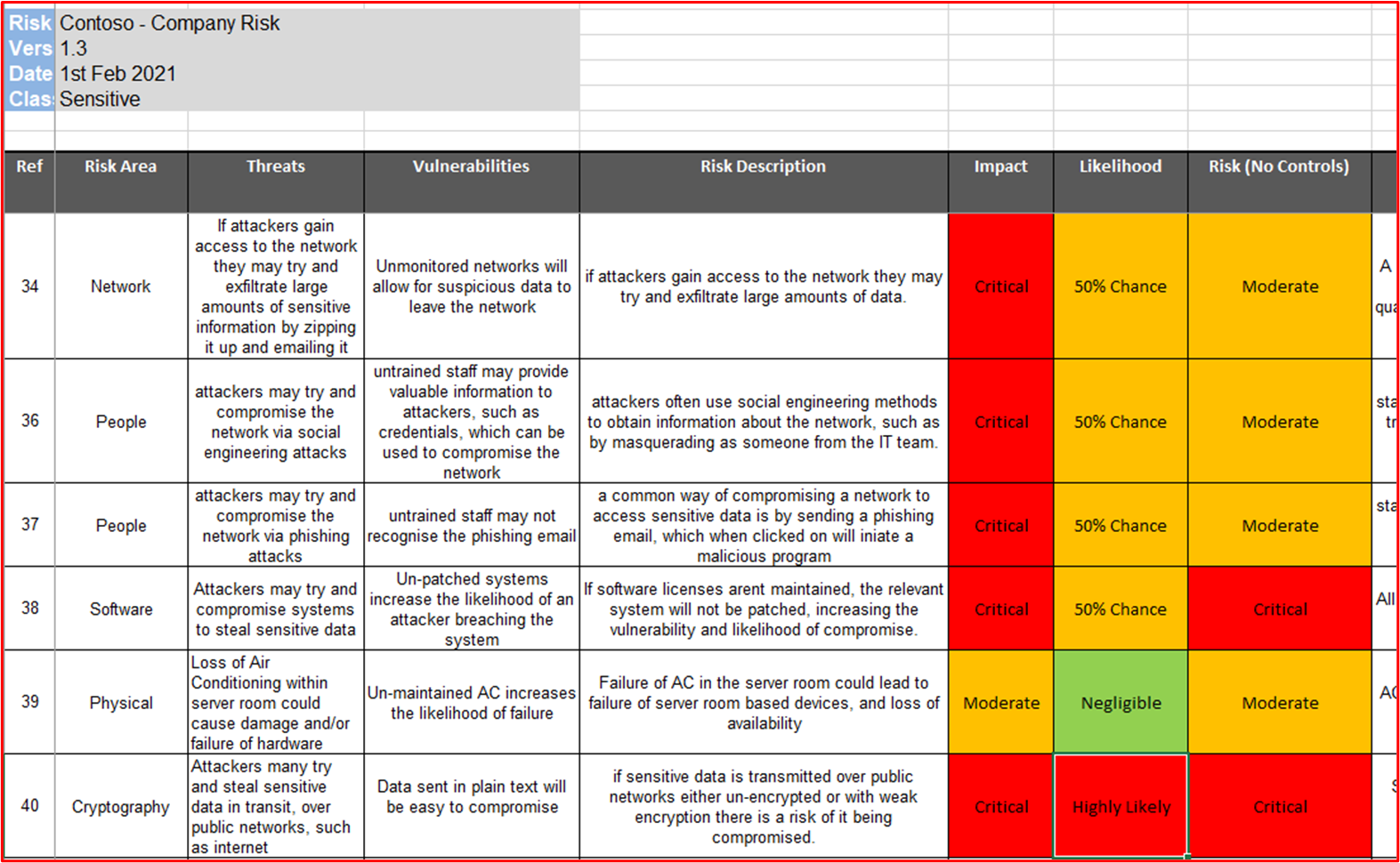

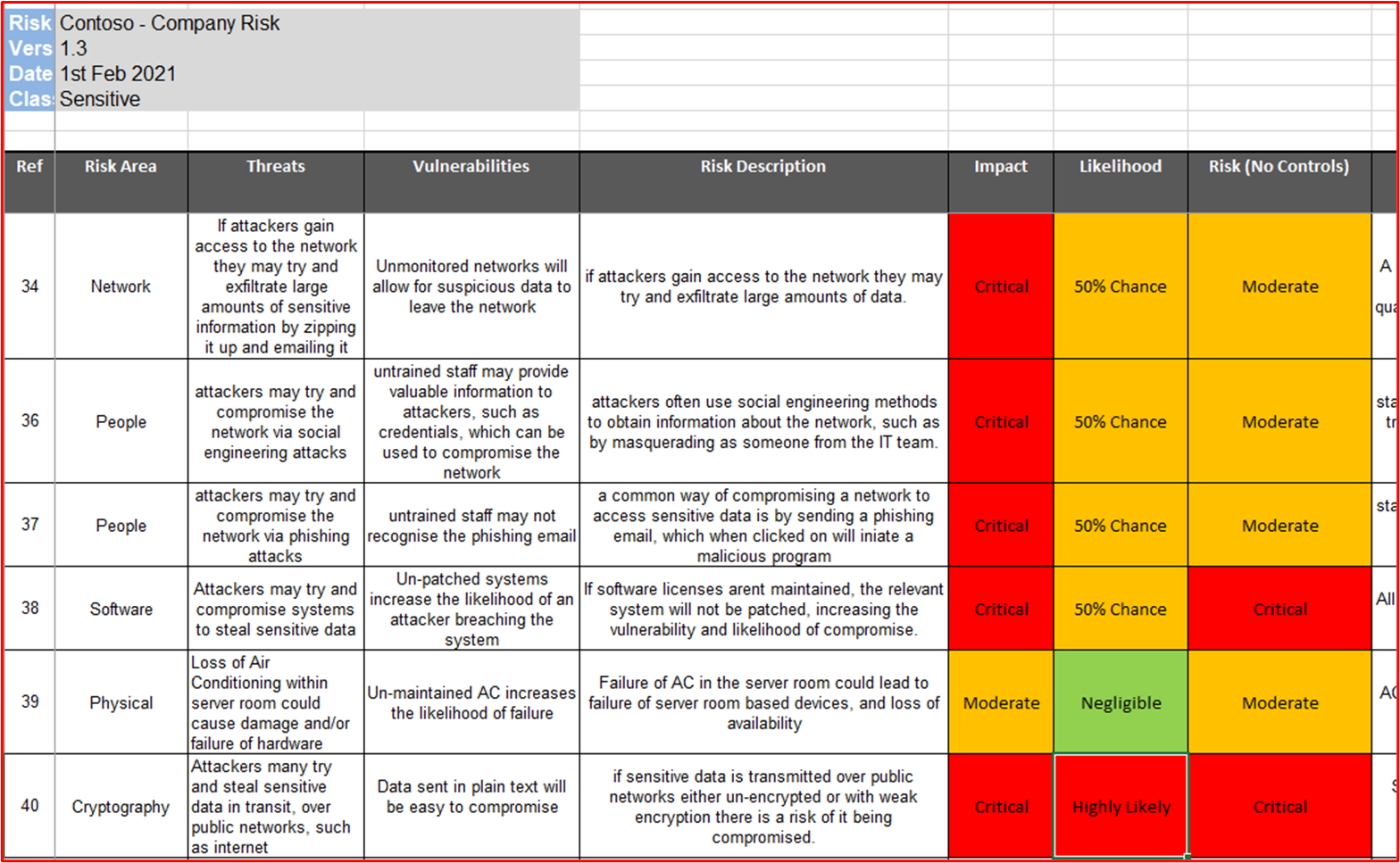

Управление исправлениями — ранжирование рисков

Быстрое выявление и устранение уязвимостей системы безопасности помогает свести к минимуму риски, связанные с компрометацией среды или приложения группой действий. Управление исправлениями разделено на два раздела: ранжирование рисков и исправление. Эти три элемента управления охватывают выявление уязвимостей системы безопасности и их ранжирование в соответствии с риском, который они представляют.

Эта группа управления безопасностью находится в область для сред размещения "платформа как услуга" (PaaS), так как сторонние библиотеки программного обеспечения приложений и надстроек должны быть исправлены на основе ранжирования рисков.

Элемент управления No 10. Предоставьте документацию по политике, которая определяет, как выявляются новые уязвимости безопасности и присваиваются оценки риска.

- Намерение. Цель этого элемента управления заключается в том, чтобы иметь вспомогательную документацию, чтобы обеспечить быстрое выявление уязвимостей системы безопасности, чтобы уменьшить возможность использования этих уязвимостей группами действий. Необходимо создать надежный механизм для выявления уязвимостей, охватывающих все системные компоненты, используемые организациями; например, операционные системы (Windows Server, Ubuntu и т. д.), приложения (Tomcat, MS Exchange, SolarWinds и т. д.), зависимости кода (AngularJS, jQuery и т. д.). Организациям необходимо не только обеспечить своевременное выявление уязвимостей в активе, но и соответствующим образом ранжировать все уязвимости, чтобы обеспечить, чтобы исправление выполнялось в течение подходящего периода времени на основе риска, который представляет уязвимость.

Примечание Даже если вы работаете в среде "Платформа как услуга", вы по-прежнему несете ответственность за выявление уязвимостей в базе кода, т. е. в библиотеках сторонних разработчиков.

Примеры рекомендаций по подтверждению: предоставьте поддержку документации (не снимки экрана)

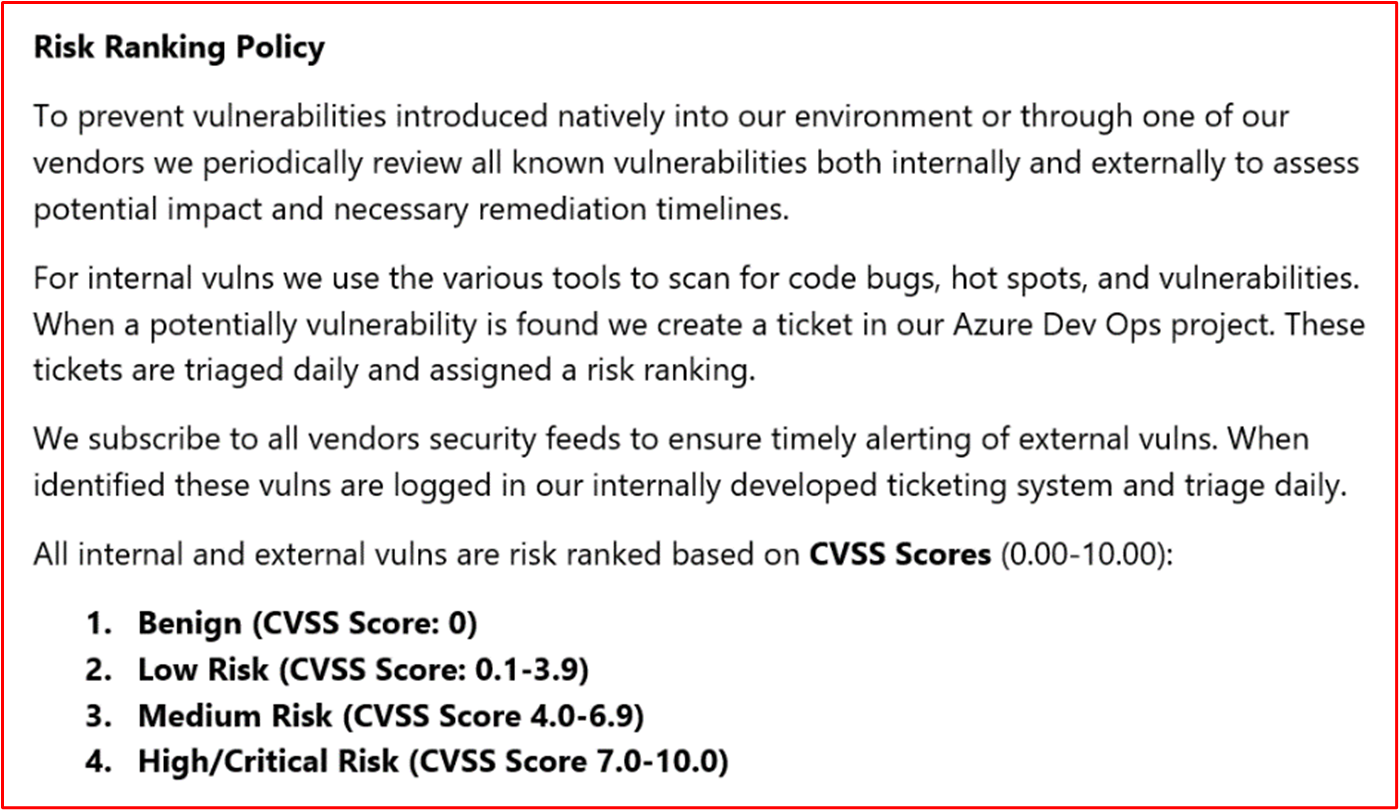

Пример доказательства. На этом снимку экрана показан фрагмент политики ранжирования рисков.

Примечание: На этом снимку экрана показан документ политики или процесса. Ожидается, что поставщики программного обеспечения будут совместно использовать документацию по поддерживаемым политикам и процедурам, а не предоставлять screenshot._

Элемент управления No 11. Предоставление доказательств того, как выявляются новые уязвимости системы безопасности.

Намерение. Цель этого элемента управления — убедиться, что процесс выполняется и достаточно надежный для выявления новых уязвимостей системы безопасности в среде. Это могут быть не только операционные системы; он может включать приложения, выполняемые в среде, и любые зависимости кода.

Примеры рекомендаций по подтверждению. Доказательства могут предоставляться путем отображения подписок на списки рассылки, вручную проверяя источники безопасности на наличие недавно выпущенных уязвимостей (необходимо надлежащим образом отслеживать с помощью меток времени действий, т. е. с помощью JIRA или Azure DevOps), средства, которые определяют устаревшее программное обеспечение (например, при поиске устаревших библиотек программного обеспечения может быть Snyk). или может быть Nessus, использующим проверку подлинности, которая определяет устаревшее программное обеспечение.).

Примечание Если вы используете Nessus, это потребуется регулярно выполнять для быстрого выявления уязвимостей. Мы рекомендуем по крайней мере еженедельно.

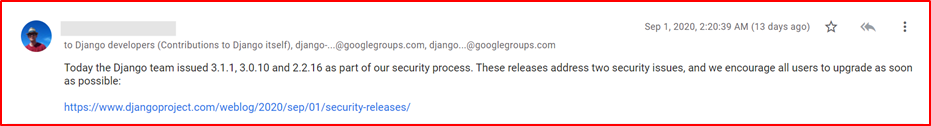

- Пример доказательства. На этом снимку экрана показано, что группа рассылки используется для уведомления об уязвимостях системы безопасности.

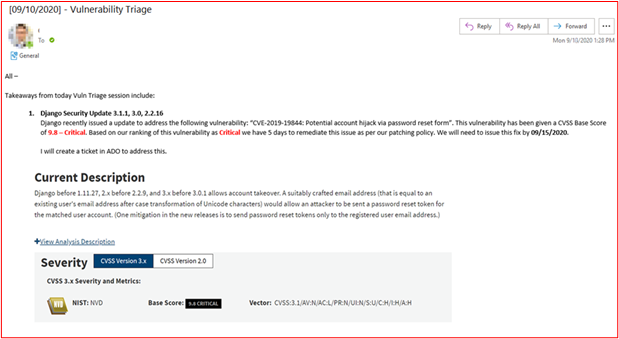

Элемент управления No 12. Предоставьте доказательства того, что всем уязвимостям присваивается рейтинг риска после выявления.

Намерение. Исправление должно основываться на риске, чем рискнее уязвимость, тем быстрее ее необходимо исправить. Ранжирование рисков для выявленных уязвимостей является неотъемлемой частью этого процесса. Цель этого элемента управления — обеспечить задокументированный процесс ранжирования рисков, который выполняется, чтобы все выявленные уязвимости были надлежащим образом ранжированы на основе риска. Организации обычно используют рейтинг CVSS (Common Vulnerability Scoring System), предоставляемый поставщиками или исследователями безопасности. Если организация полагается на CVSS, рекомендуется включить в процесс механизм повторного ранжирования, позволяющий организации изменить рейтинг на основе внутренней оценки рисков. Иногда уязвимость может не быть приложением из-за того, как приложение было развернуто в среде. Например, может быть выпущена уязвимость Java, которая влияет на определенную библиотеку, используемую организацией.

Примеры рекомендаций по подтверждению. Предоставьте доказательства с помощью снимка экрана или другими способами, например DevOps/Jira, которые демонстрируют, что уязвимости проходят через процесс ранжирования рисков и назначаются организацией соответствующее ранжирование рисков.

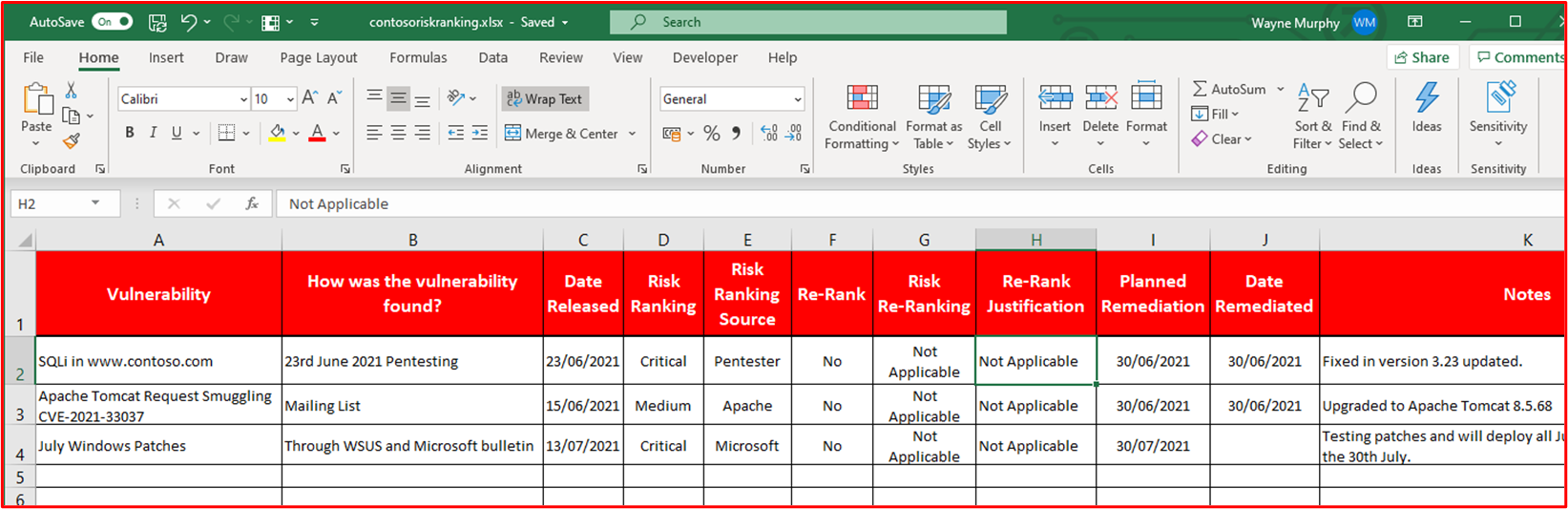

Пример доказательства. На этом снимке экрана показано ранжирование рисков в столбце D и повторное ранжирование по столбцам F и G, если организация выполнит оценку риска и определит, что риск может быть понижен. Доказательства повторного ранжирования оценок рисков должны быть предоставлены в качестве подтверждающих доказательств

Управление исправлениями — установка исправлений

Приведенные ниже элементы управления предназначены для элемента patching для управления исправлениями. Для обеспечения безопасной операционной среды приложения, надстройки и вспомогательные системы должны быть соответствующим образом исправлены. Необходимо управлять подходящим временем между идентификацией (или общедоступным выпуском) и установкой исправлений, чтобы уменьшить окно возможностей для использования уязвимости "группой действий". Сертификация Microsoft 365 не предусматривает "Окно исправлений", однако аналитики сертификации будут отклонять сроки, которые не являются разумными.

Эта группа управления безопасностью находится в область для сред размещения "платформа как услуга" (PaaS), так как сторонние библиотеки программного обеспечения приложений и надстроек должны быть исправлены на основе ранжирования рисков.

Элемент управления No 13. Предоставьте документацию по политикам для исправления компонентов системы область, включая подходящие минимальные сроки установки исправлений для уязвимостей с критическим, высоким и средним риском, а также вывод из эксплуатации любых неподдерживаемых операционных систем и программного обеспечения.

Намерение. Управление исправлениями требуется для многих платформ соответствия безопасности, то есть PCI-DSS, ISO 27001, NIST (SP) 800-53. Важность правильного управления исправлениями не может быть подчеркнутой, так как это может исправить проблемы безопасности и функциональности в программном обеспечении, встроенном ПО и устранить уязвимости, что помогает сократить возможности для эксплуатации. Цель этого элемента управления заключается в том, чтобы свести к минимуму окно возможностей, которые группа действий должна использовать уязвимости, которые могут существовать в среде область.

Примеры рекомендаций по подтверждению. Предоставьте копию всех политик и процедур с подробным описанием процесса управления исправлениями. Он должен включать раздел о минимальном окне исправления и о том, что неподдерживаемые операционные системы и программное обеспечение не должны использоваться в среде.

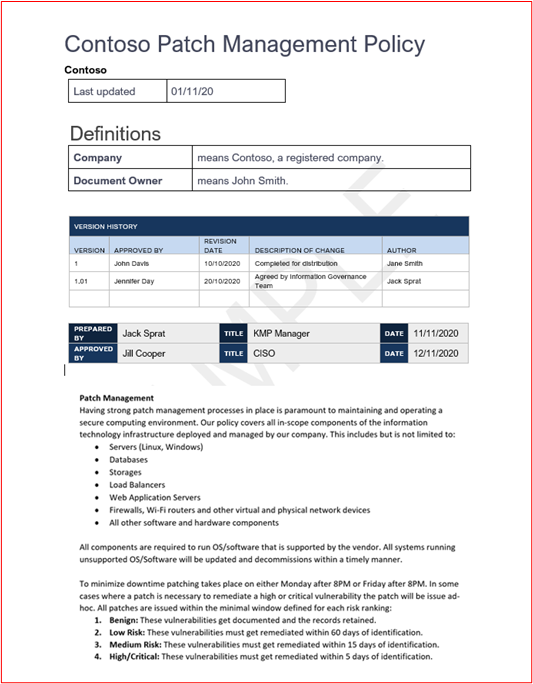

Пример свидетельства. Ниже приведен пример документа политики.

Примечание: На этом снимку экрана показан документ политики или процесса. Ожидается, что поставщики программного обеспечения будут делиться фактической документацией по политике или процедуре, а не просто предоставлять screenshot._

Элемент управления No 14. Предоставьте наглядное свидетельство того, что все тестируемые компоненты системы исправляются.

Примечание: Включите любое программное обеспечение или сторонние библиотеки.

Намерение. Исправление уязвимостей гарантирует, что различные модули, которые являются частью инфраструктуры информационных технологий (оборудование, программное обеспечение и службы), будут обновляться и освобождаться от известных уязвимостей. Исправление должно быть выполнено как можно скорее, чтобы свести к минимуму вероятность инцидента безопасности между выпуском сведений об уязвимостях и установкой исправлений. Это еще более важно, когда эксплуатация уязвимостей, как известно, находится в дикой природе.

Примеры рекомендаций по подтверждению. Предоставьте снимок экрана для каждого устройства в примере и вспомогательных компонентов программного обеспечения, показывающих, что исправления устанавливаются в соответствии с документированием процесса исправления.

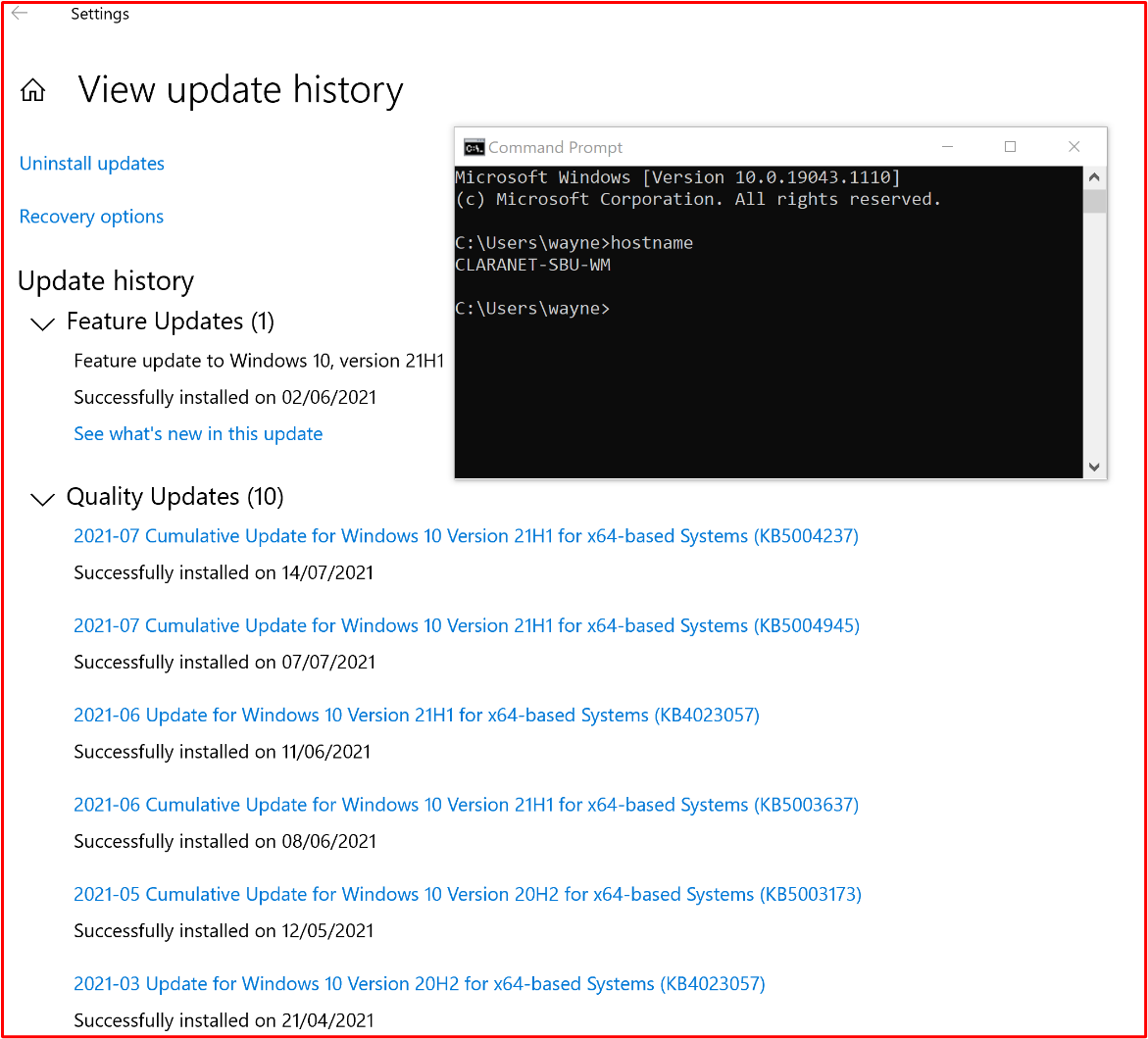

Пример доказательства. На следующем снимке экрана показано, что системный компонент область CLARANET-SBU-WM выполняет обновления Windows в соответствии с политикой исправления.

Примечание: Исправление всех область системных компонентов должно быть свидетельством. Сюда входят такие вещи, как; Обновления ОС, Обновления приложений и компонентов (i.e__.,_ Apache Tomcat, OpenSSL и т. д.), зависимости программного обеспечения (например, JQuery, AngularJS и т. д.) и т. д.

Элемент управления No 15. Предоставьте доказательства того, что в среде не используются неподдерживаемые операционные системы и программные компоненты.

Намерение. Программное обеспечение, которое не обслуживается поставщиками, будет страдать от известных уязвимостей, которые не устранены. Поэтому использование неподдерживаемых операционных систем и программных компонентов не должно использоваться в рабочих средах.

Примеры рекомендаций по подтверждению. Предоставьте снимок экрана для каждого устройства в примере с версией операционной системы (включая имя сервера на снимке экрана). Кроме того, предоставьте сведения о том, что программные компоненты, работающие в среде, работают с поддерживаемыми версиями. Это можно сделать, предоставив выходные данные внутренних отчетов о проверке уязвимостей (включая проверку подлинности) и (или) выходные данные средств, которые проверка сторонних библиотек, таких как Snyk, Trivy или NPM Audit. Если выполняется только в PaaS, группы элементов управления исправлениями должны охватывать только исправления сторонних библиотек.

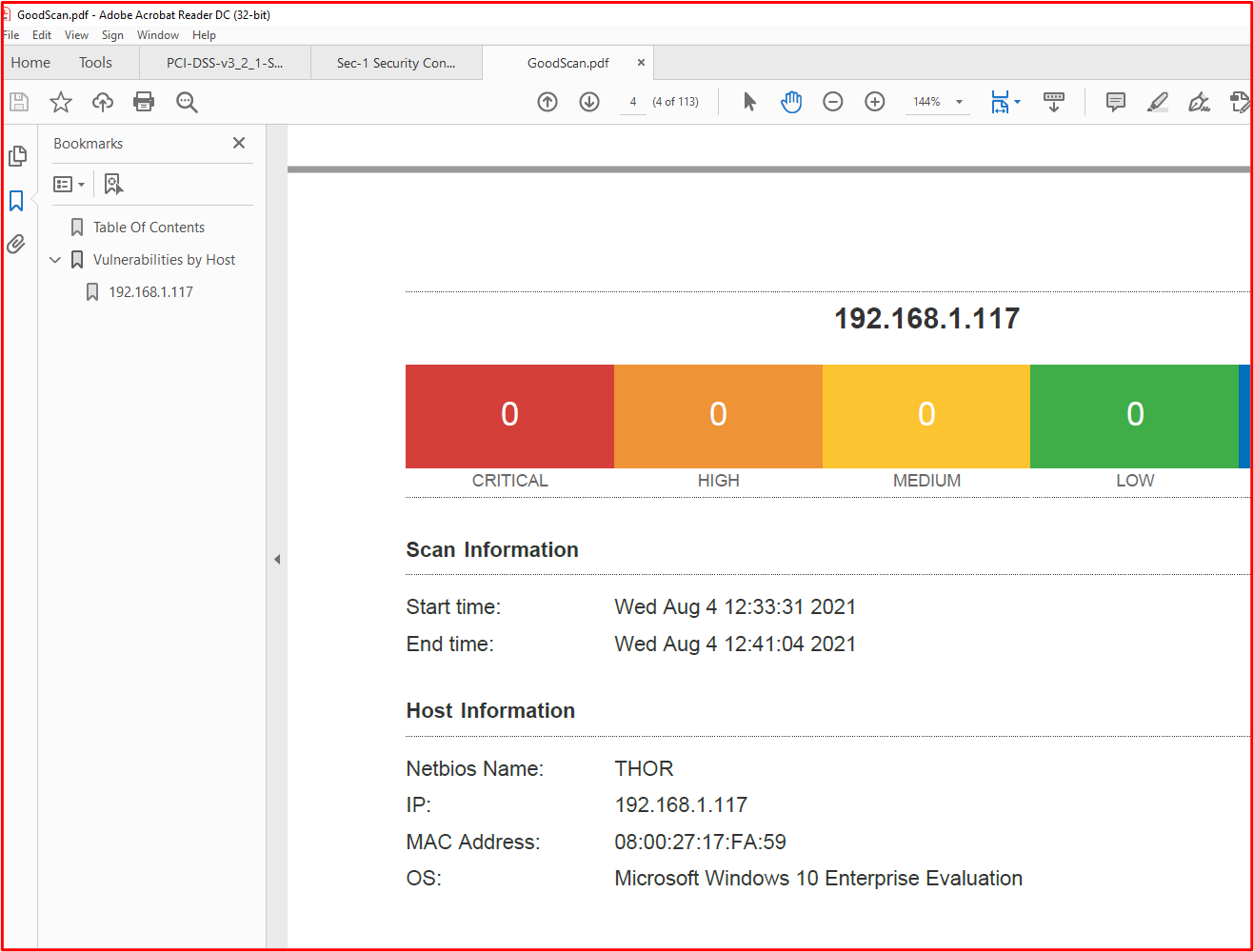

Пример доказательства. Следующие данные свидетельствуют о том, что компонент THOR системы область работает под управлением программного обеспечения, поддерживаемого поставщиком, так как компания Nessus не помечает никаких проблем.

Примечание: Полный отчет должен быть предоставлен аналитикам сертификации.

- Пример свидетельства 2

На этом снимке экрана показано, что системный компонент CLARANET-SBU-WM в область работает в поддерживаемой версии Windows.

- Пример доказательства 3

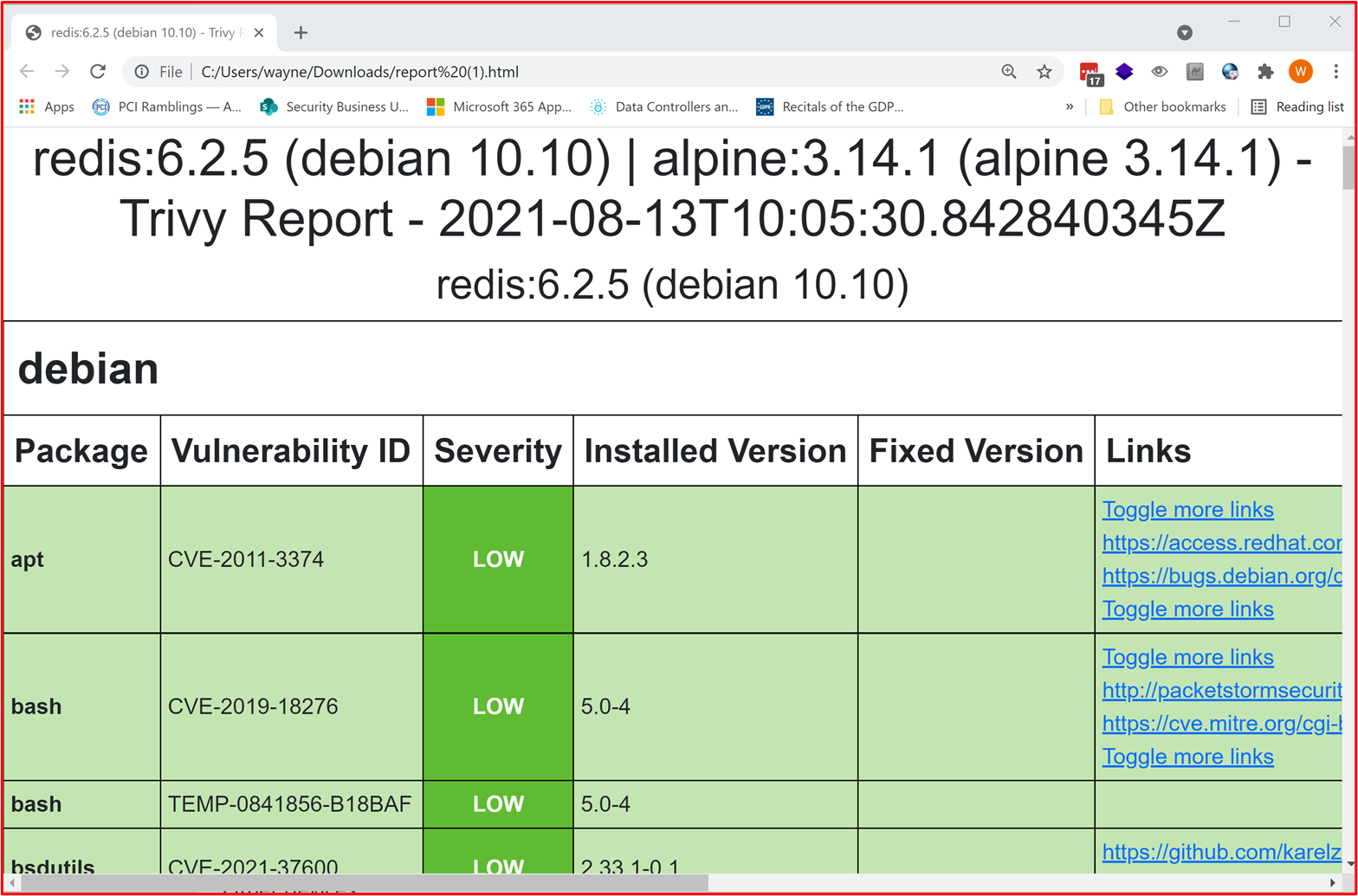

На следующем снимку экрана приведены выходные данные Trivy , в которых полный отчет не содержит списка неподдерживаемых приложений.

Примечание: Полный отчет должен быть предоставлен аналитикам сертификации.

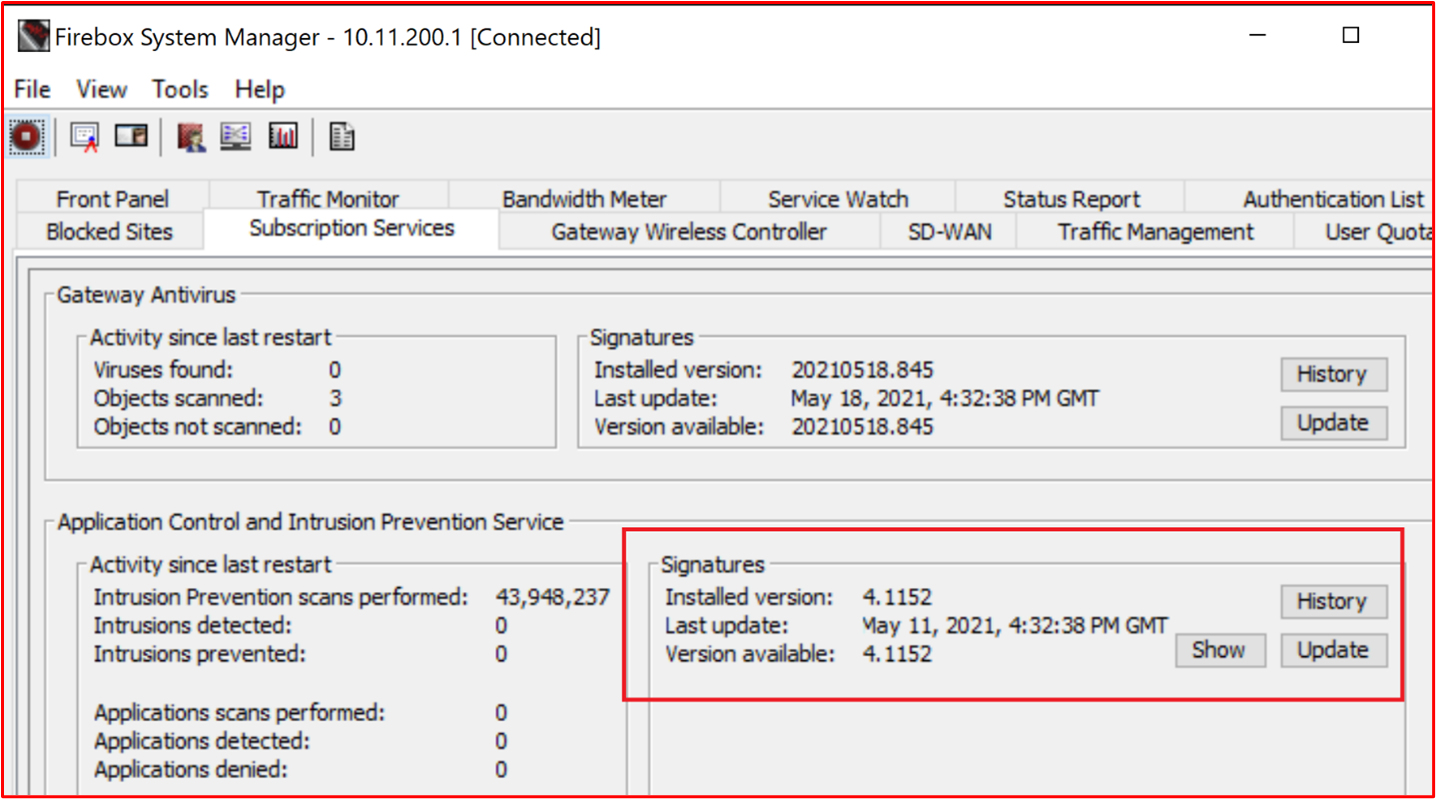

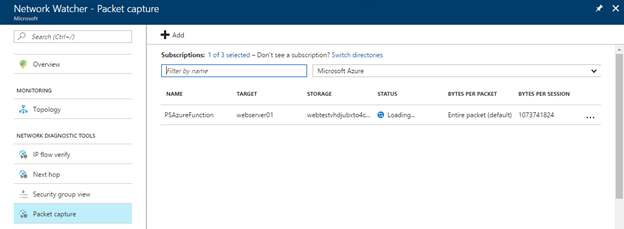

Сканирование уязвимостей

Внедряя регулярные оценки уязвимостей, организации могут обнаруживать слабые места и неуверенности в своих средах, что может обеспечить точку входа для злоумышленника, чтобы скомпрометировать среду. Сканирование уязвимостей может помочь выявить отсутствующие исправления или неправильные настройки в среде. Регулярно проводя эти проверки, организация может обеспечить соответствующее исправление, чтобы свести к минимуму риск компрометации из-за проблем, которые обычно возникают в этих средствах проверки уязвимостей.

Элемент управления No 16. Предоставляет ежеквартальные отчеты об уязвимостях инфраструктуры и веб-приложений. Сканирование должно выполняться по всем общедоступным (IP-адресам и URL-адресам) и внутренним диапазонам IP-адресов.

Примечание: Это должно включать в себя полную область среды.

Намерение. Сканирование уязвимостей ищет возможные слабые места в компьютерной системе, сетях и веб-приложениях организации, чтобы выявить дыры, которые могут привести к нарушениям безопасности и раскрытию конфиденциальных данных. Сканирование уязвимостей часто требуется отраслевыми стандартами и государственными правилами, например PCI DSS (стандарт безопасности данных индустрии платежных карт).

В отчете Метрики безопасности, озаглавленном "Руководство по метрикам безопасности 2020 года по соответствию PCI DSS", говорится, что "в среднем потребовалось 166 дней с момента обнаружения в организации уязвимостей, чтобы злоумышленник скомпрометировал систему. После компрометации злоумышленники имели доступ к конфиденциальным данным в среднем в течение 127 дней, поэтому этот контроль направлен на выявление потенциальной уязвимости системы безопасности в область среде.

Примеры рекомендаций по подтверждению. Предоставьте полные отчеты о проверке уязвимостей каждого квартала, выполненные за последние 12 месяцев. В отчетах должны быть четко указаны целевые объекты, чтобы убедиться, что включена полная общедоступная подсеть и, если применимо, каждая внутренняя подсеть. Предоставьте все отчеты о проверке за каждый квартал.

Пример доказательства. Пример доказательства будет предоставлять отчеты о проверке из используемого средства сканирования. Для проверки должны предоставляться отчеты о проверке каждого квартала. Сканирование должно включать все системные компоненты сред. каждая внутренняя подсеть и каждый общедоступный IP-адрес или URL-адрес, доступный для среды.

Элемент управления No 17. Предоставьте наглядное свидетельство того, что исправления уязвимостей, выявленных во время проверки уязвимостей, исправляются в соответствии с вашими документированными сроками исправления.

Намерение. Сбой в выявлении, управлении и исправлении уязвимостей и неправильной конфигурации может повысить риск компрометации организации, что приведет к потенциальному нарушению данных. Правильная идентификация и устранение проблем рассматривается как важное значение для общего состояния безопасности и среды организации, что соответствует рекомендациям различных платформ безопасности для; Например, ISO 27001 и PCI DSS.

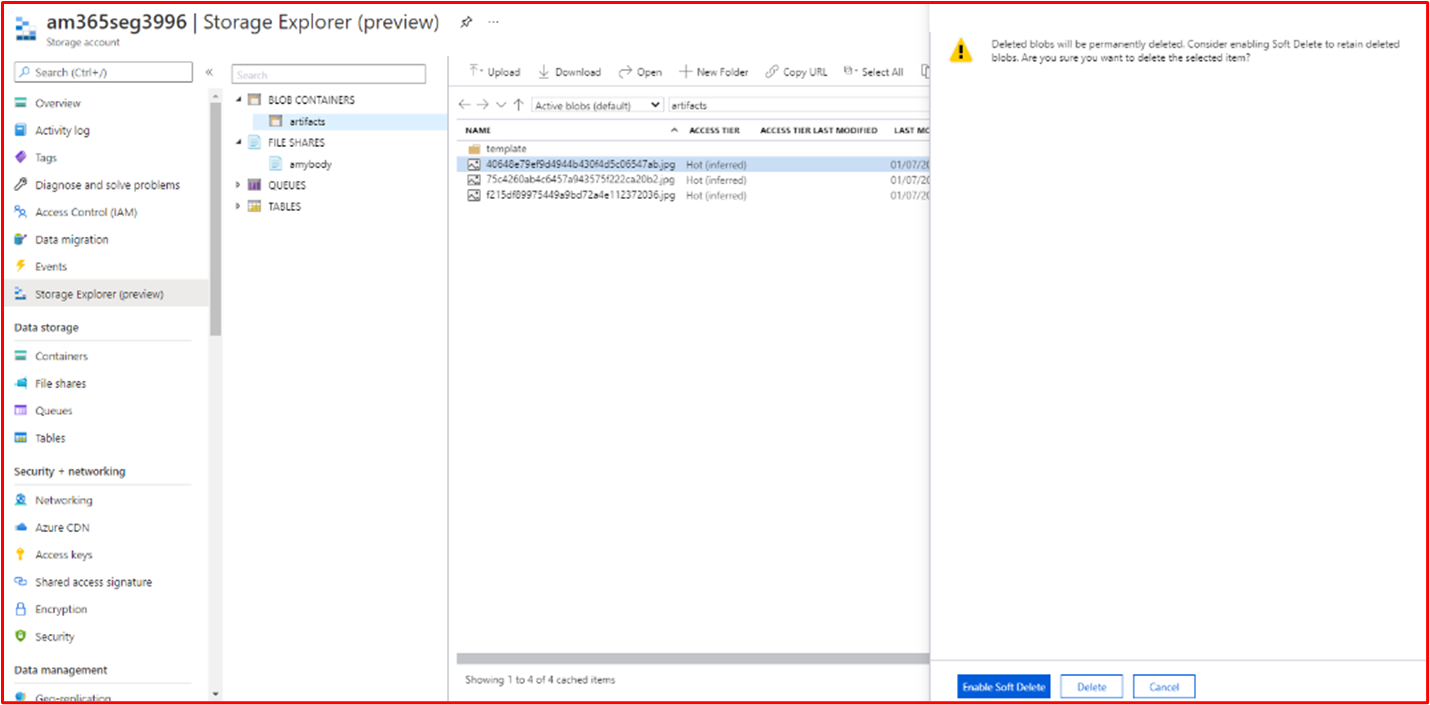

Примеры рекомендаций по подтверждению. Предоставьте подходящие артефакты (т. е. снимки экрана), показывающие, что примеры обнаруженных уязвимостей при проверке уязвимостей устраняются в соответствии с окнами исправлений, уже предоставленными в элементе управления 13 выше.

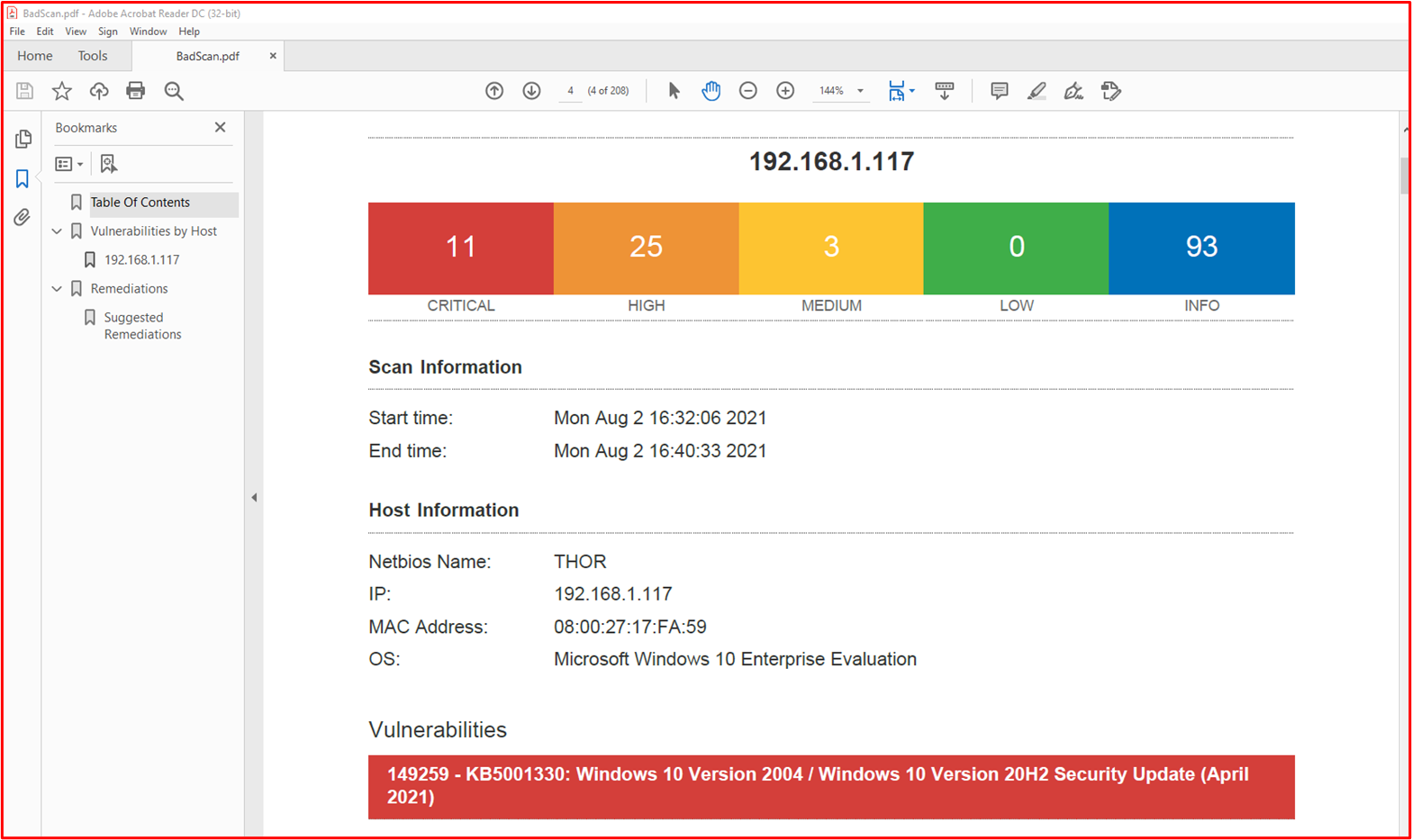

Пример доказательства. На следующем снимке экрана показана проверка Nessus среды в область (один компьютер в этом примере с именем "THOR"), показывающая уязвимости 2 августа 2021 г.

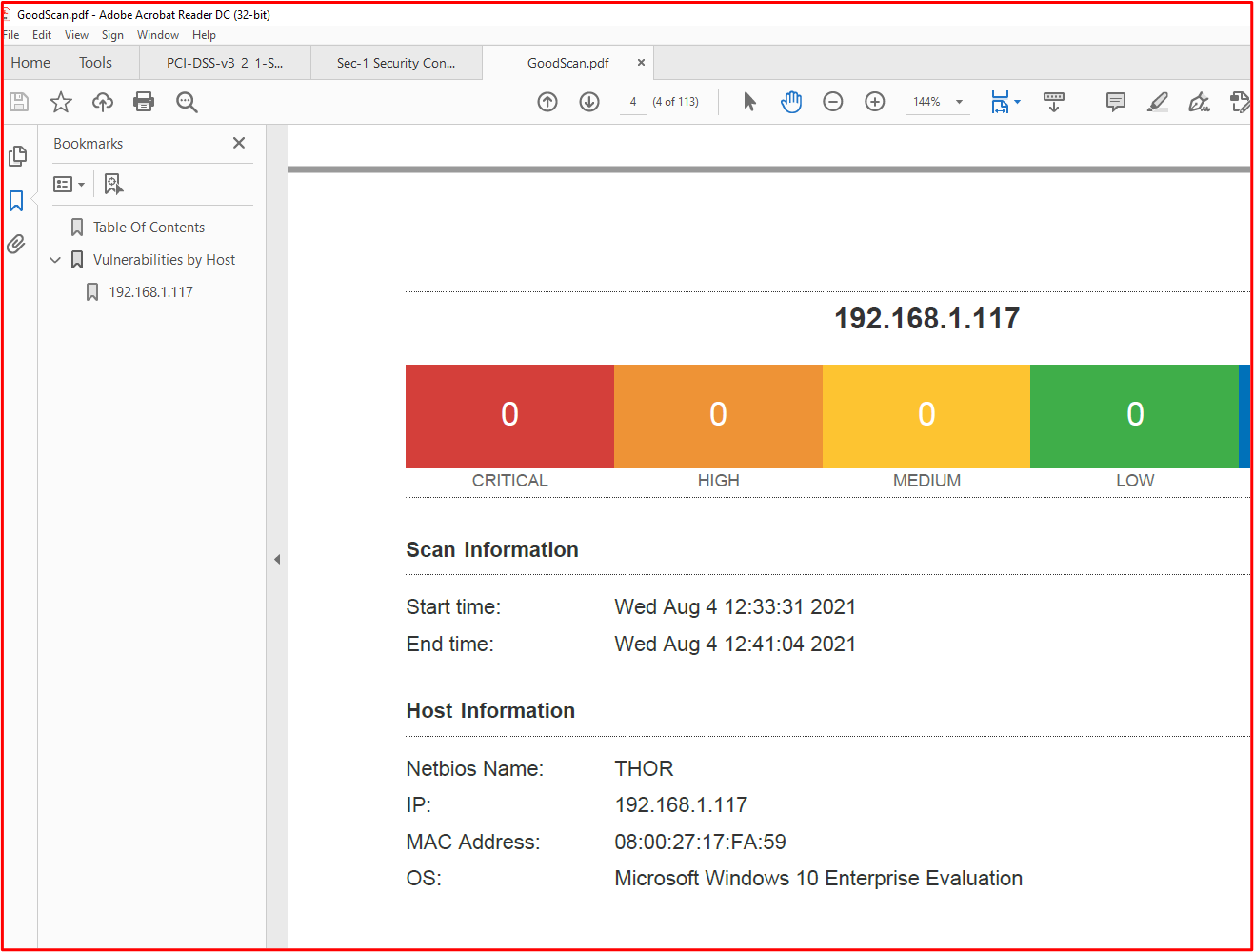

На следующем снимок экрана показано, что проблемы были устранены через 2 дня, которое находится в окне исправления, определенном в политике исправления.

Примечание: Для этого элемента управления аналитикам сертификации необходимо просмотреть отчеты о проверке уязвимостей и исправлениях за каждый квартал за последние двенадцать месяцев.

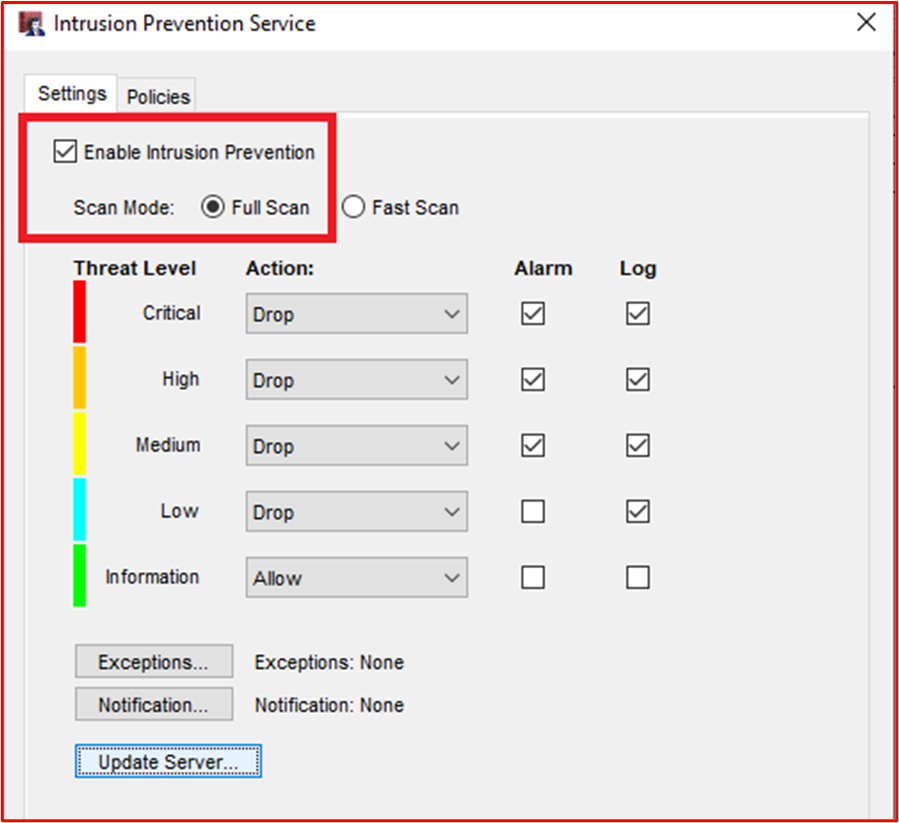

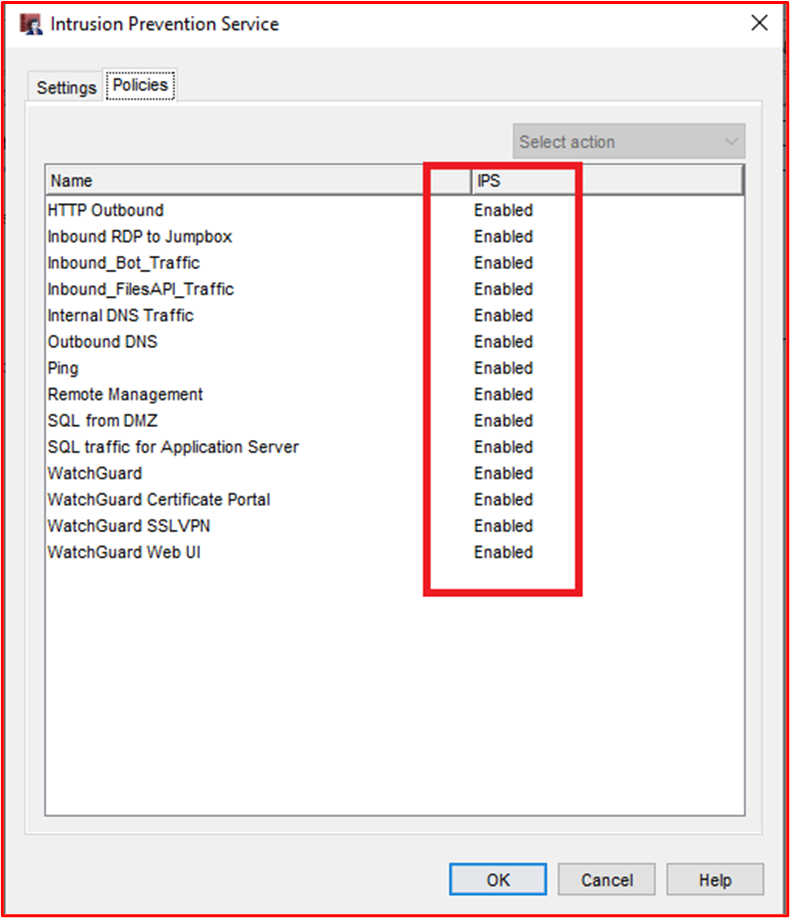

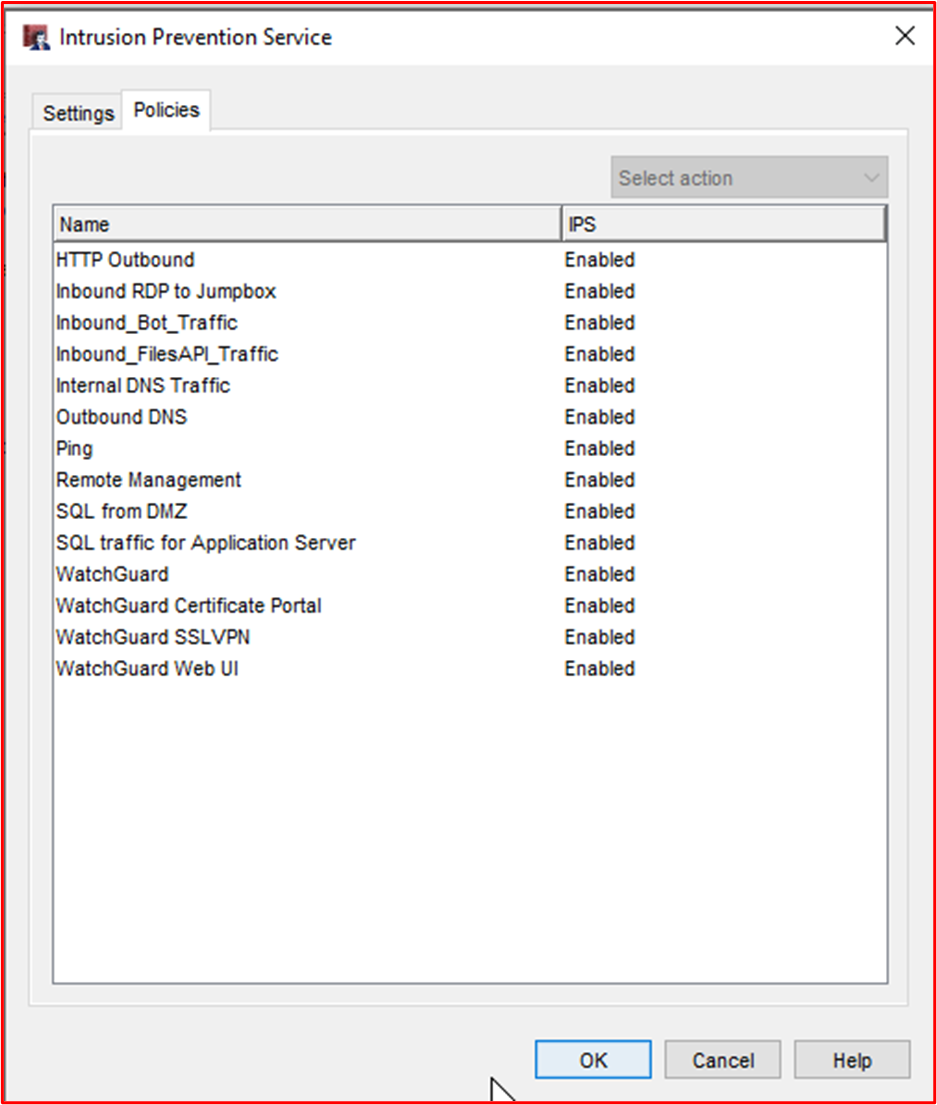

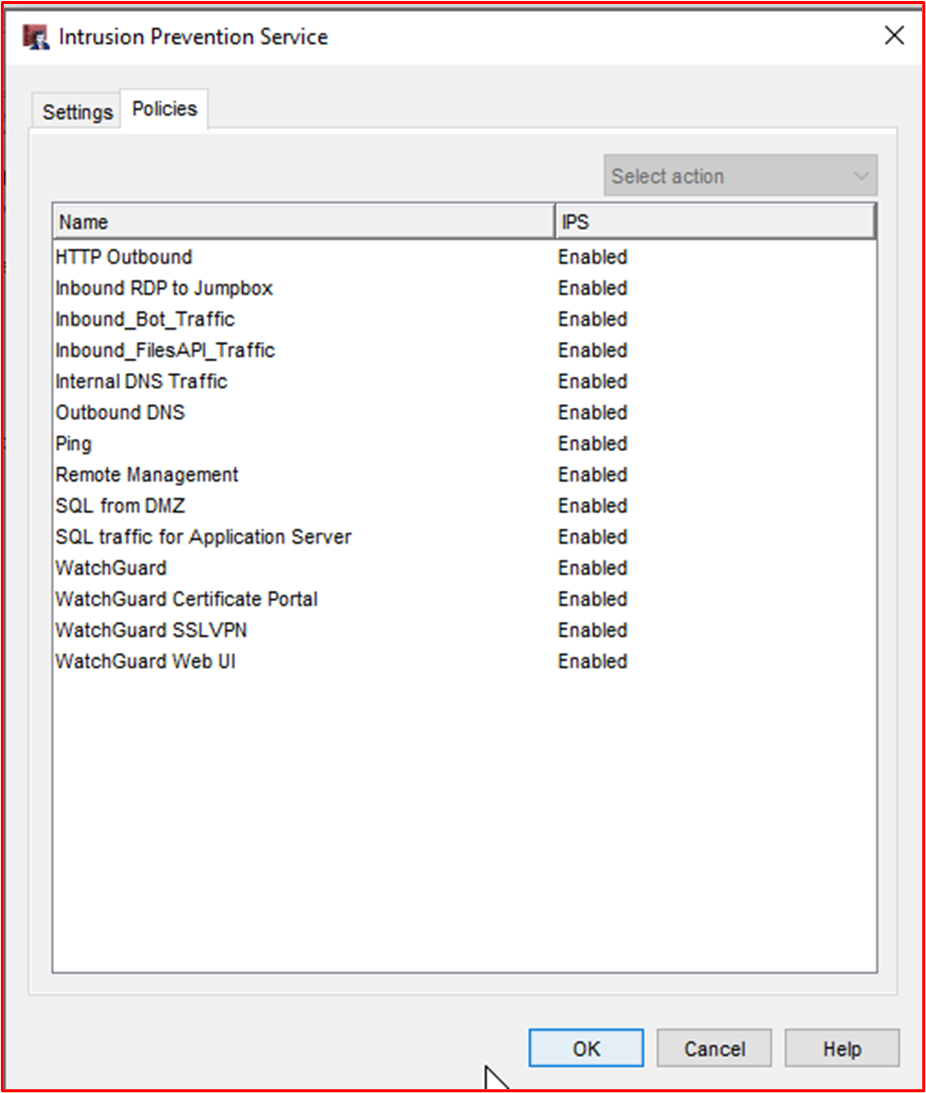

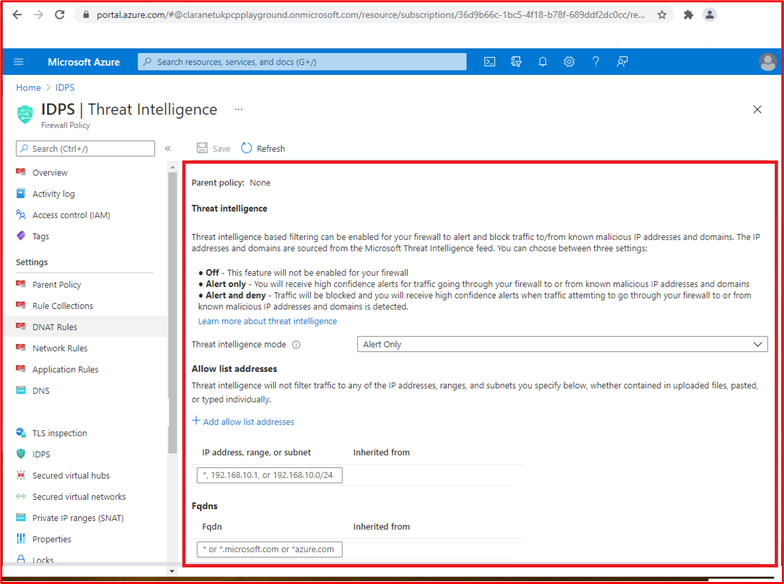

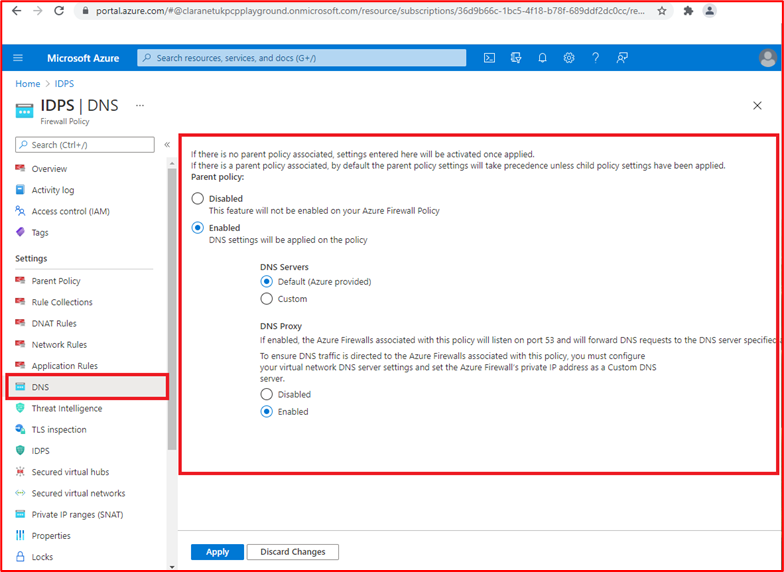

Брандмауэры

Брандмауэры часто обеспечивают границу безопасности между доверенными (внутренняя сеть), ненадежными (Интернет) и полунадежными (DMZ) средами. Как правило, это первая линия защиты в рамках стратегии глубокой безопасности организации, предназначенная для управления потоками трафика для служб входящего и исходящего трафика, а также для блокирования нежелательного трафика. Эти устройства должны строго контролироваться, чтобы обеспечить их эффективную работу и обеспечить их некорректную настройку, которая может поставить под угрозу окружающую среду.

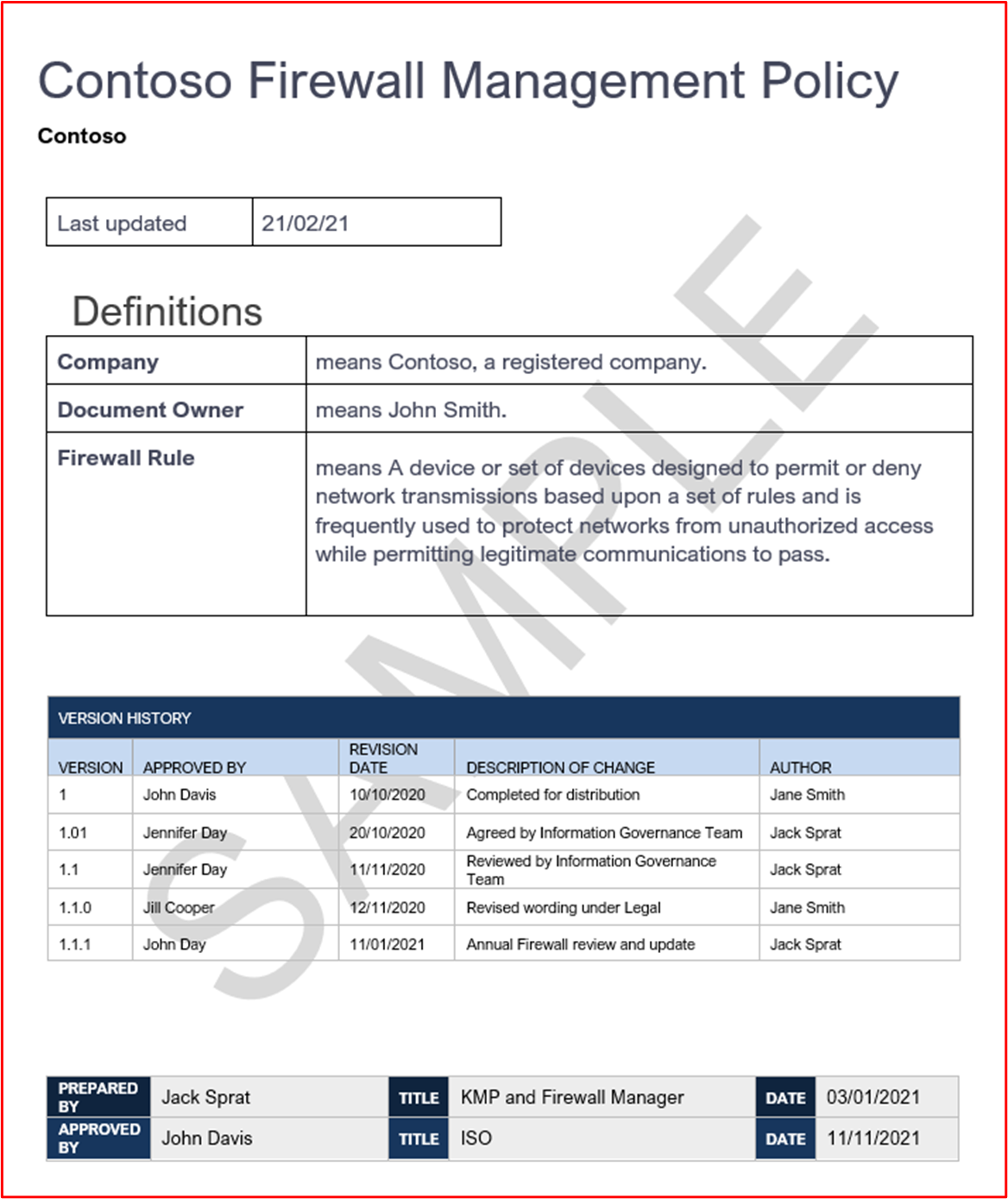

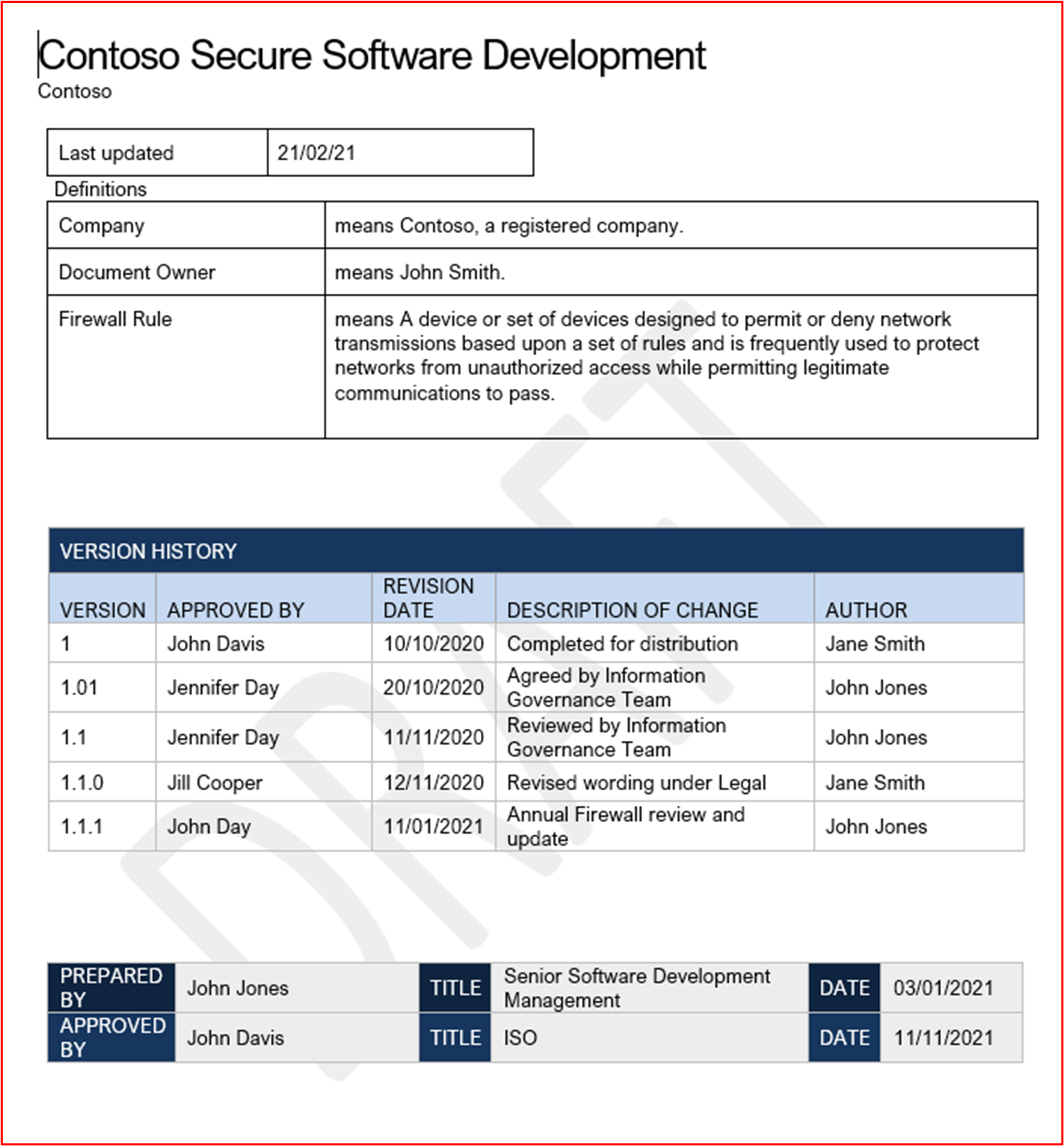

Элемент управления No 18. Предоставьте документацию по политике, которая регулирует методы и процедуры управления брандмауэром.

Намерение. Брандмауэры являются важной первой линией защиты в многоуровневой стратегии безопасности (глубинной защиты), защищающей среды от менее доверенных сетевых зон. Брандмауэры обычно управляют потоками трафика на основе IP-адресов и протоколов и портов. Более функциональные брандмауэры также могут обеспечить дополнительную защиту на уровне приложений, проверяя трафик приложений для защиты от неправильного использования, уязвимостей и угроз на основе приложений, к которым осуществляется доступ. Эти средства защиты так же хороши, как и конфигурация брандмауэра, поэтому должны быть установлены надежные политики брандмауэра и процедуры поддержки, чтобы убедиться, что они настроены для обеспечения адекватной защиты внутренних ресурсов. Например, брандмауэр с правилом, разрешающим весь трафик из любого источника в любое назначение, просто выступает в качестве маршрутизатора.

Примеры рекомендаций по подтверждению. Предоставьте полную документацию по политике или процедуре брандмауэра. Этот документ должен охватывать все приведенные ниже моменты и все дополнительные рекомендации, применимые к вашей среде.

Пример доказательства. Ниже приведен пример необходимого документа политики брандмауэра (это демонстрация и может быть неполным).

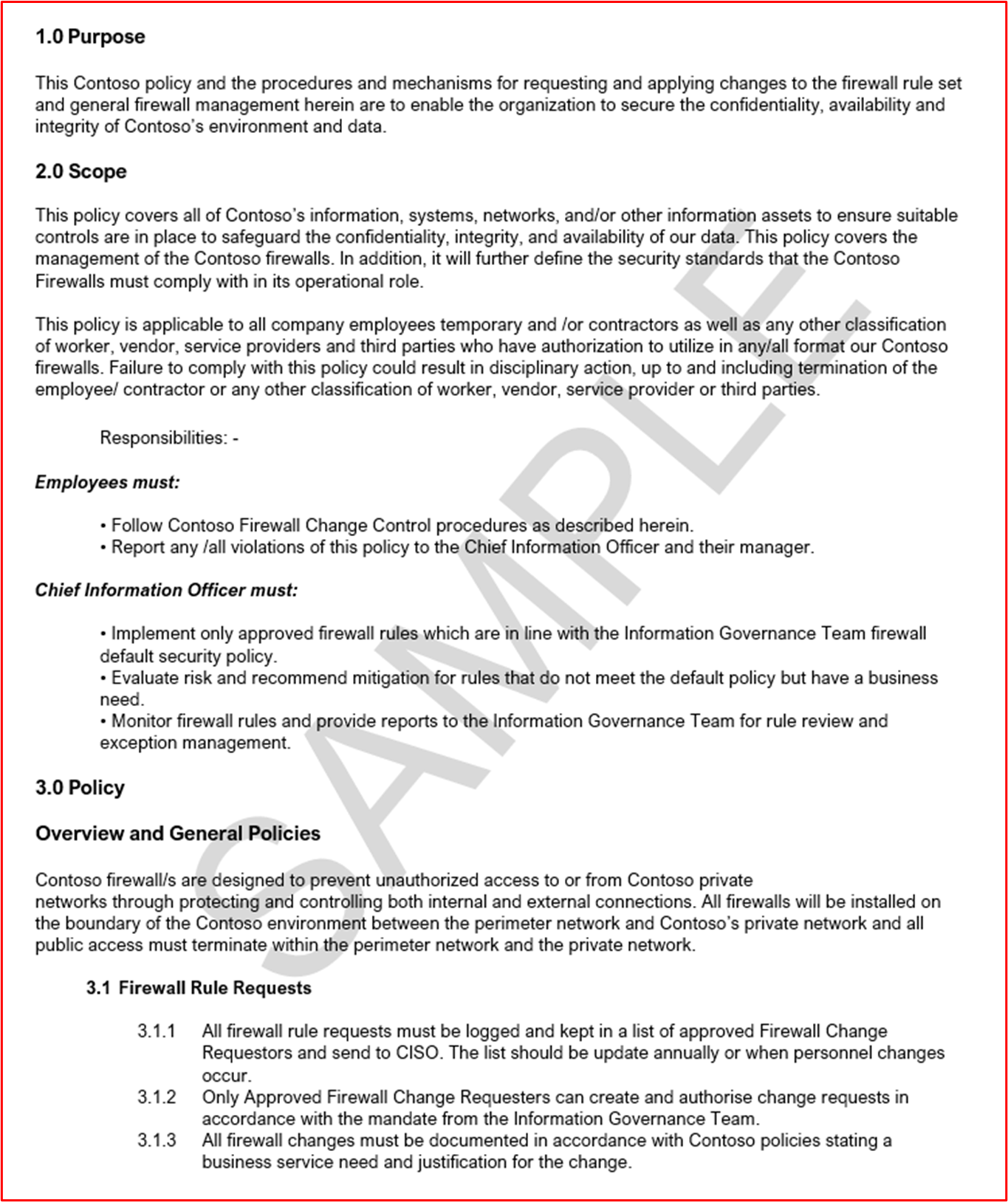

Элемент управления No 19. Предоставьте наглядное свидетельство того, что все учетные данные администратора по умолчанию были изменены перед установкой в рабочих средах.

Намерение. Организации должны помнить о предоставленных поставщиком административных учетных данных по умолчанию, которые настраиваются во время настройки устройства или программного обеспечения. Учетные данные по умолчанию часто являются общедоступными для поставщиков и могут предоставить внешней группе действий возможность скомпрометировать среду. Например, простой поиск в Интернете учетных данных по умолчанию iDrac (интегрированный контроллер удаленного доступа Dell) выделит root::calvin в качестве имени пользователя и пароля по умолчанию. Это предоставит удаленный доступ к удаленному управлению сервером. Цель этого элемента управления — убедиться, что среды не подвержены атакам с помощью учетных данных поставщика по умолчанию, которые не были изменены во время усиления защиты устройства или приложения.

Примеры рекомендаций по подтверждению

Это может быть подтверждено во время сеанса скринс-шеринга, в котором аналитик сертификации может попытаться пройти проверку подлинности на область устройствах, используя учетные данные по умолчанию.

Пример свидетельства

На приведенном ниже снимку экрана показано, что аналитик по сертификации увидит из недопустимого имени пользователя или пароля из брандмауэра WatchGuard.

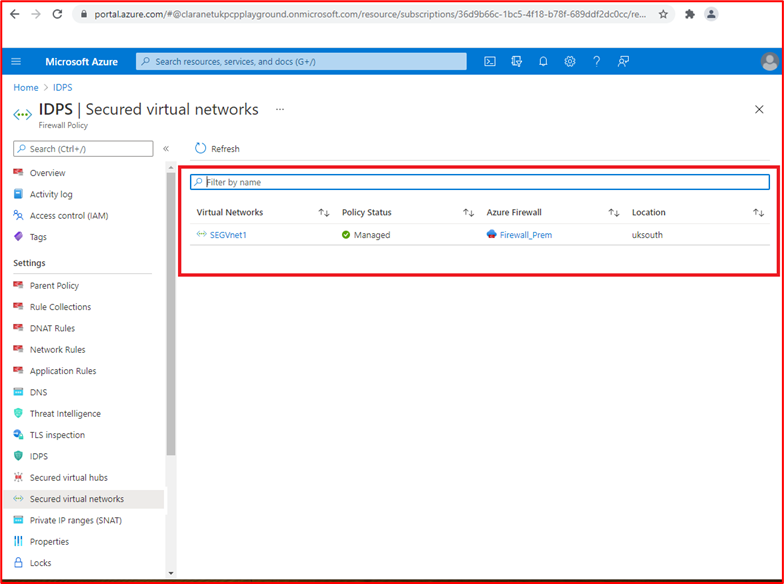

Элемент управления 20. Предоставьте наглядное свидетельство того, что брандмауэры устанавливаются на границе среды в область и устанавливаются между сетью периметра (также известной как dmz, демилитаризованная зона и экранированная подсеть) и внутренними доверенными сетями.

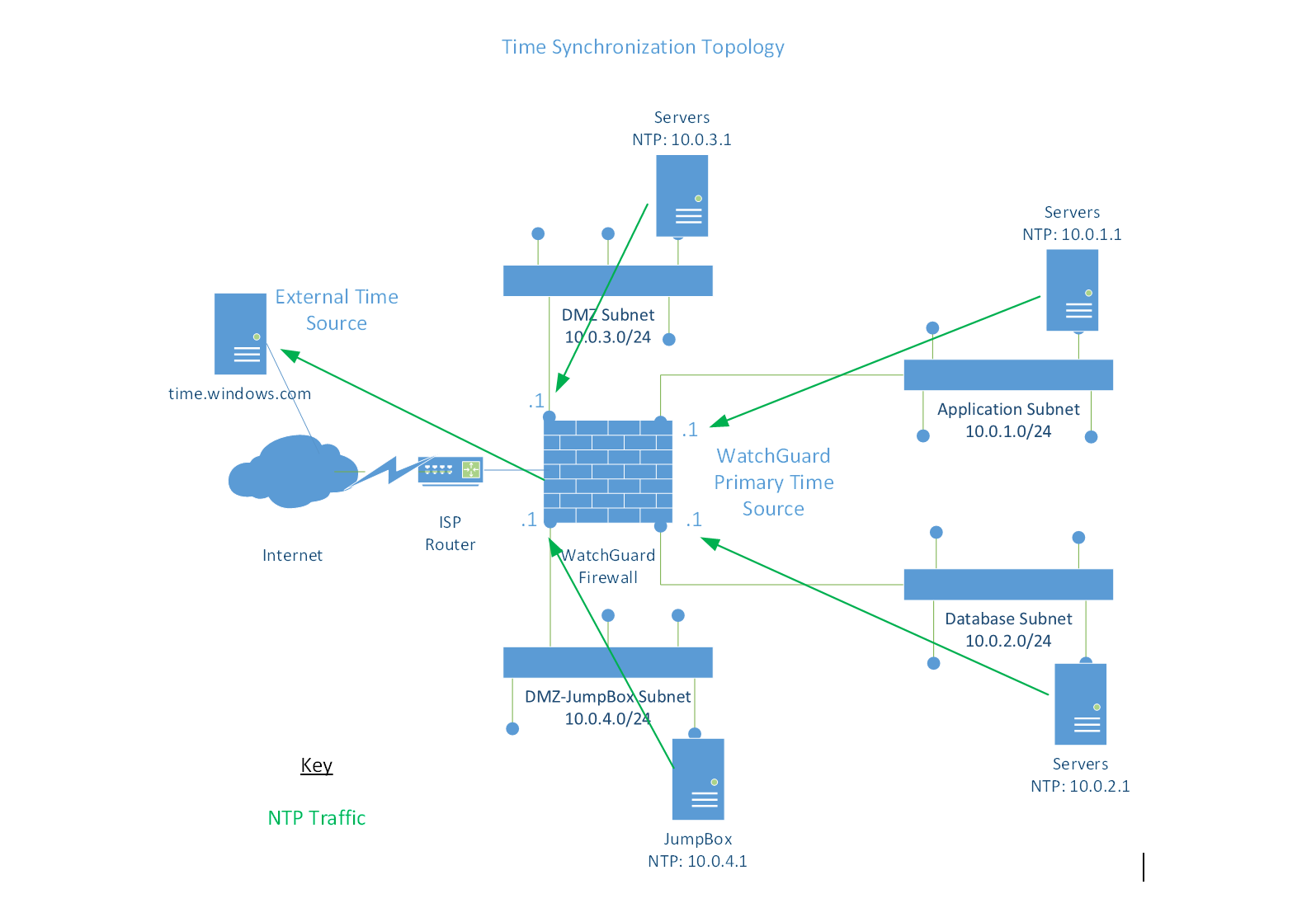

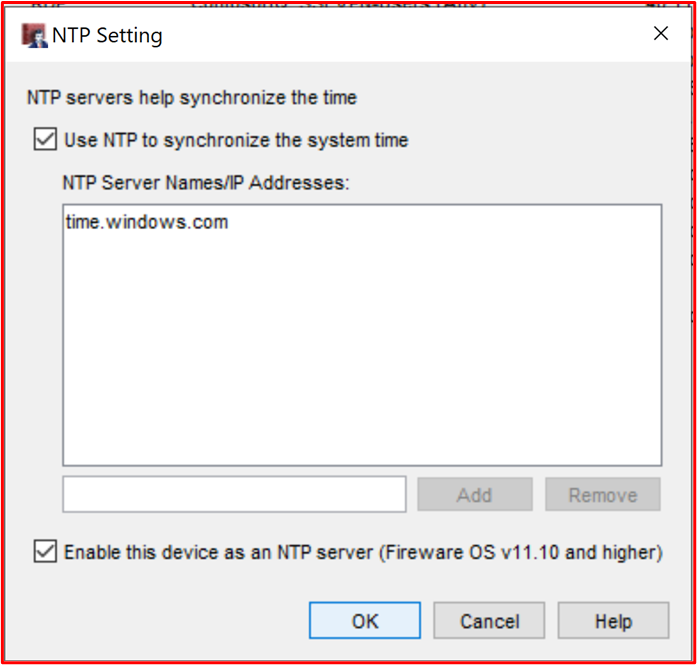

Намерение. Брандмауэры позволяют управлять трафиком между различными зонами сети с разными уровнями безопасности. Так как все среды подключены к Интернету, брандмауэры должны быть установлены на границе, то есть между Интернетом и средой в область. Кроме того, необходимо установить брандмауэры между менее доверенными сетями dmz (de-Militarized Zone) и внутренними доверенными сетями. DmZ обычно используются для обслуживания трафика из Интернета и поэтому являются целью атаки. При реализации dmz и использовании брандмауэра для управления потоками трафика компрометация DMZ не обязательно будет означать компрометацию внутренних доверенных сетей и корпоративных данных или данных клиентов. Необходимо обеспечить надлежащее ведение журналов и оповещений, чтобы помочь организациям быстро определить компрометацию, чтобы свести к минимуму возможность для группы действий дополнительно скомпрометировать внутренние доверенные сети. Цель этого элемента управления — обеспечить достаточный контроль между доверенными и менее доверенными сетями.

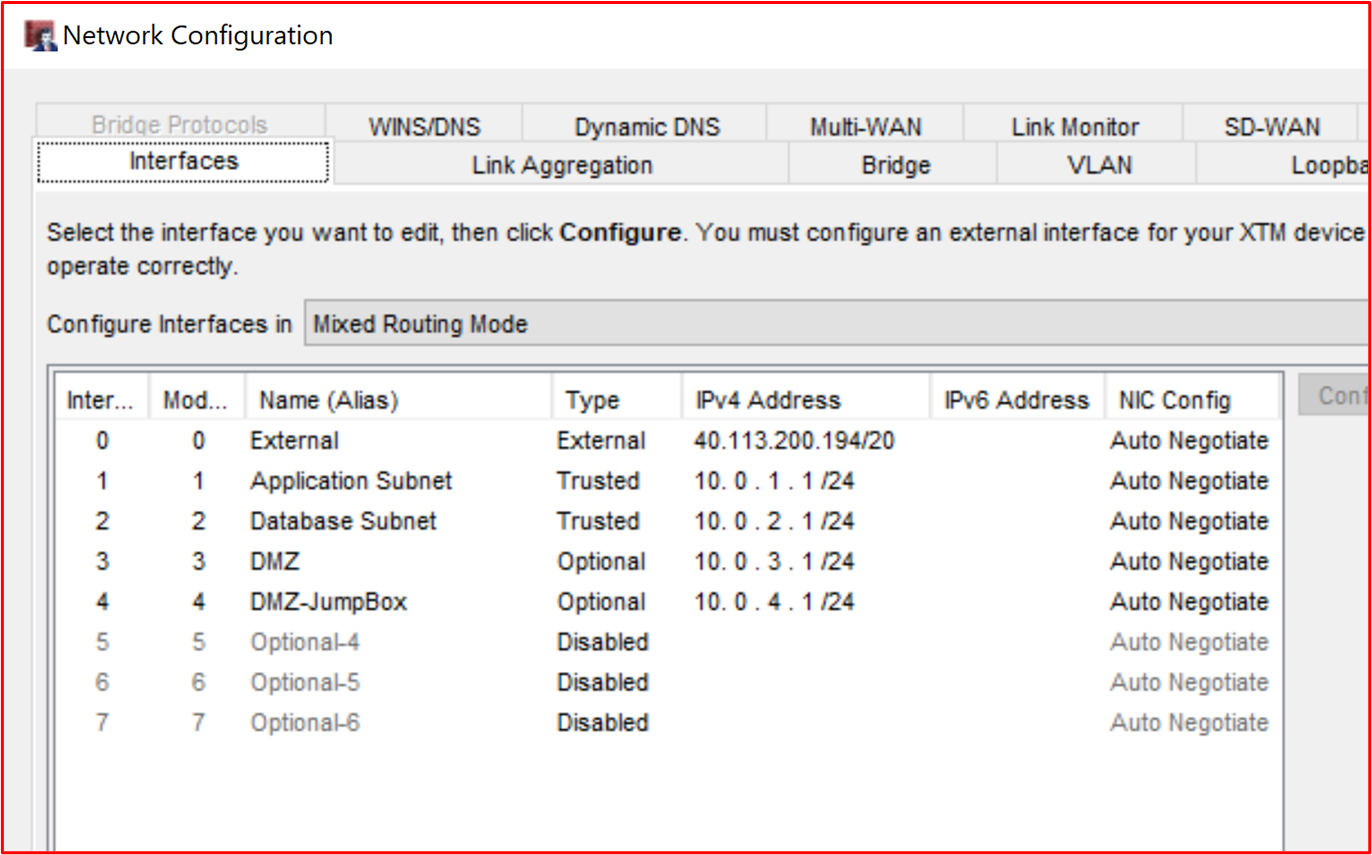

Примеры рекомендаций по подтверждению. Доказательства должны предоставляться с помощью файлов конфигурации брандмауэра или снимков экрана, демонстрирующих наличие периметра. Это должно соответствовать предоставленным архитектурным схемам, демонстрирующим различные сети, поддерживающие среду. Снимок экрана: сетевые интерфейсы брандмауэра в сочетании со схемой сети, уже предоставленной в рамках первоначальной отправки документов, должны предоставить это подтверждение.

Пример доказательства. Ниже показан снимок экрана брандмауэра WatchGuard, демонстрирующего две dmZ: одна для входящих служб (с именем DMZ), другая обслуживает jumpbox (узел Bastian).

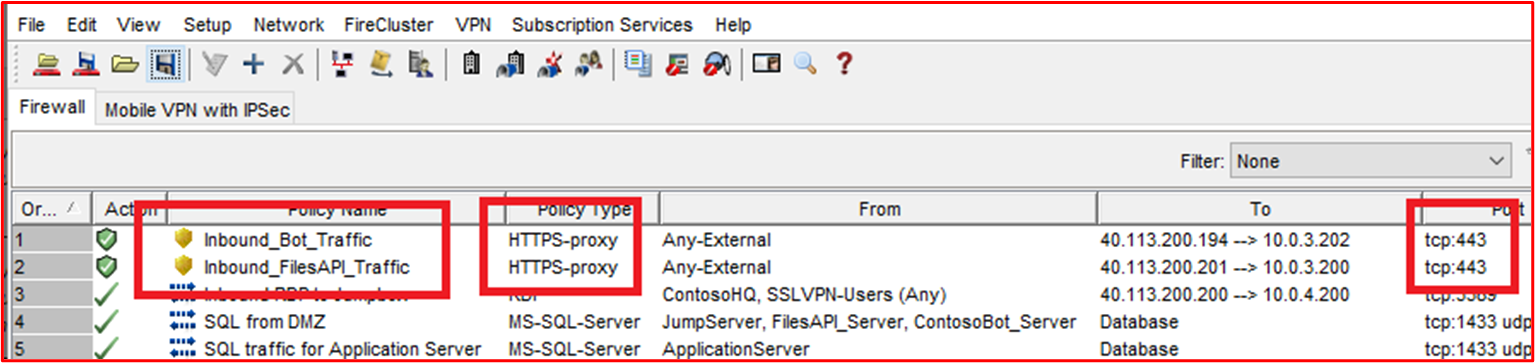

Элемент управления 21. Предоставьте наглядное доказательство того, что весь открытый доступ прекращается в демилитаризованной зоне (DMZ).

Намерение. Общедоступные ресурсы открыты для множества атак. Как уже обсуждалось выше, цель dmz заключается в сегментации менее доверенных сетей из доверенных внутренних сетей, которые могут содержать конфиденциальные данные. DmZ считается менее доверенным, так как существует большой риск того, что узлы, которые являются общедоступными, могут быть скомпрометированы внешними группами действий. Общедоступный доступ всегда должен завершаться в этих менее доверенных сетях, которые должным образом сегментированы брандмауэром для защиты внутренних ресурсов и данных. Цель этого элемента управления заключается в том, чтобы убедиться, что все открытые доступы в этих менее доверенных dmZ, как если бы ресурсы в доверенных внутренних сетях были общедоступными, компрометация этих ресурсов обеспечивает группе действий плацдарм в сети, где хранятся конфиденциальные данные.

Примеры рекомендаций по подтверждению

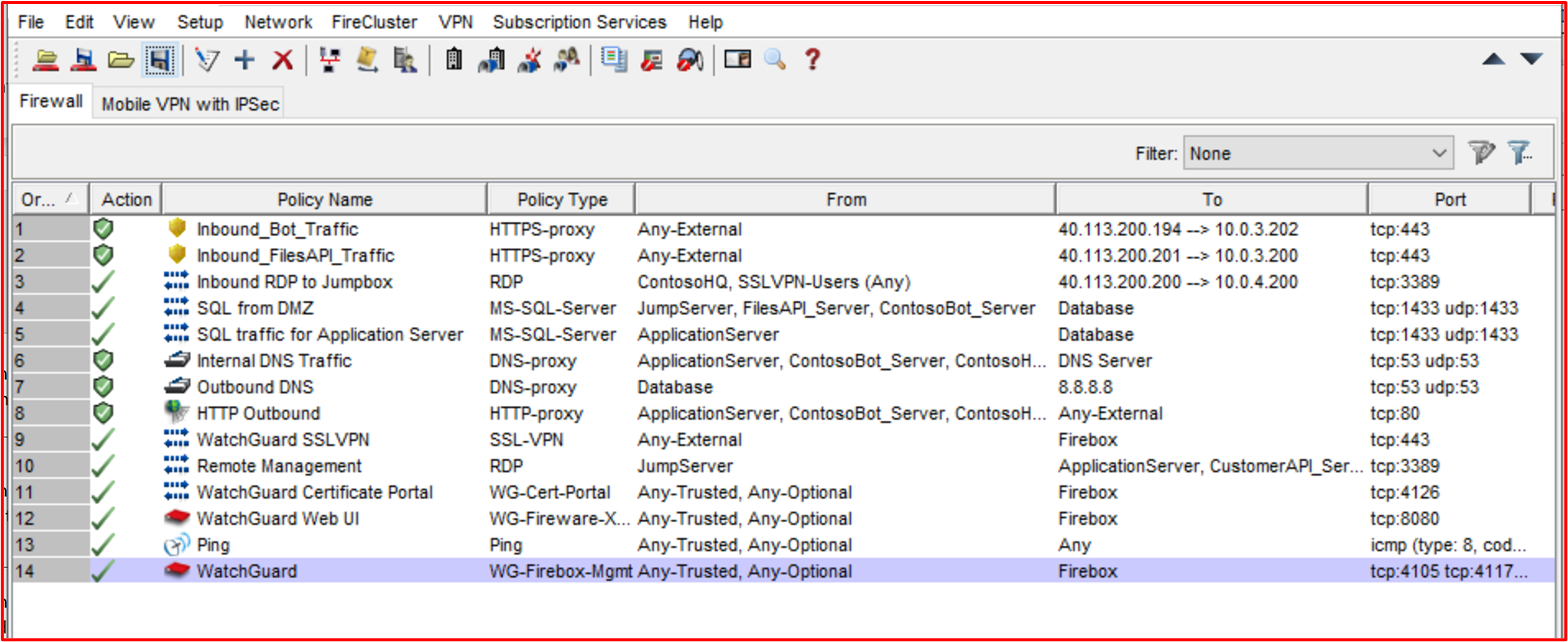

Для этого могут быть предоставлены конфигурации брандмауэра, в которых отображаются правила для входящего трафика и где эти правила завершаются, либо путем маршрутизации общедоступных IP-адресов к ресурсам, либо путем предоставления NAT (преобразование сетевых адресов) для входящего трафика.

Пример свидетельства

На снимке экрана ниже приведены три правила для входа, каждое из которых показывает NAT для подсетей 10.0.3.x и 10.0.4.x, которые являются подсетями dmz

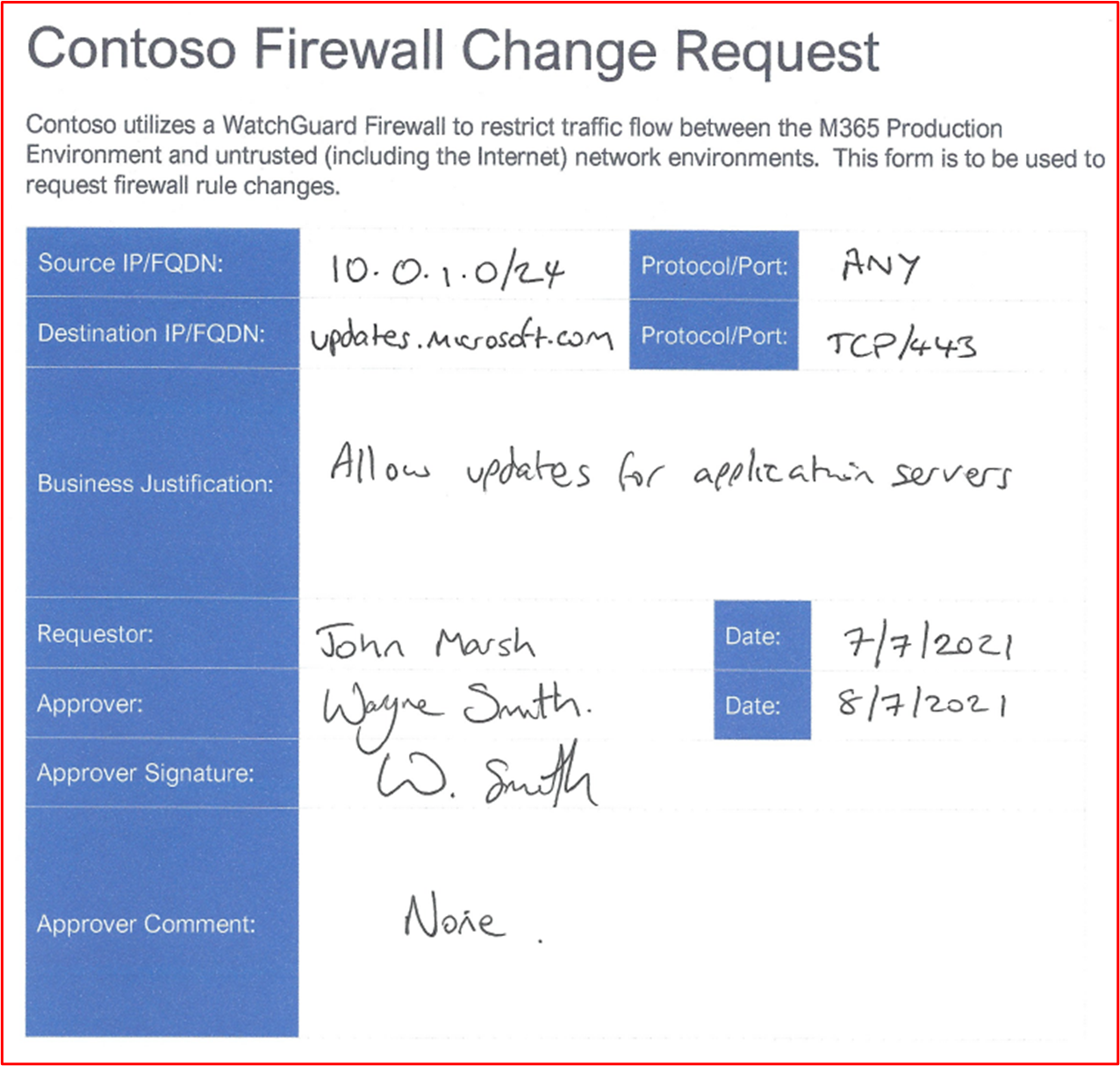

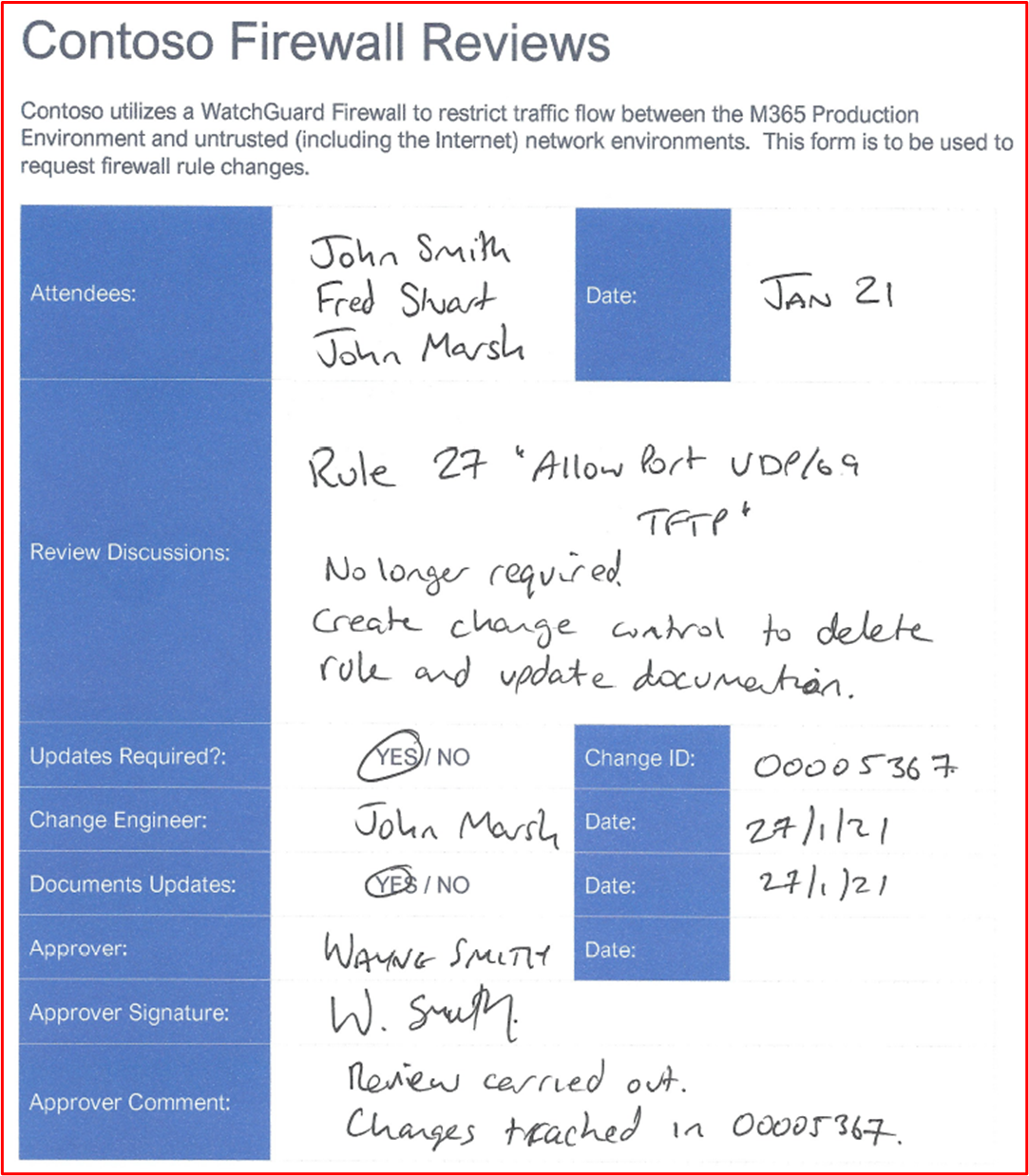

Элемент управления 22. Предоставьте наглядное доказательство того, что весь трафик, разрешенный через брандмауэр, проходит через процесс утверждения.

Намерение. Так как брандмауэры являются защитным барьером между ненадежным трафиком и внутренними ресурсами, а также между сетями разных уровней доверия, брандмауэры должны быть настроены безопасно и обеспечить включение только трафика, необходимого для бизнес-операций. Если разрешить ненужный поток трафика или слишком разрешительный поток трафика, это может привести к недостаткам в защите на границе этих различных зон сети. Благодаря созданию надежного процесса утверждения для всех изменений брандмауэра снижается риск введения правила, которое представляет значительный риск для среды. Отчет verizon о расследовании нарушений безопасности данных за 2020 год подчеркивает, что "Ошибка", которая включает в себя неправильные настройки, является единственным типом действий, который постоянно увеличивается из года в год.

Примеры рекомендаций по подтверждению. Доказательства могут быть представлены в виде документации, в которой авторизован запрос на изменение брандмауэра, который может находиться в нескольких минутах от собрания CAB (Совет помощника по изменениям) или системой управления изменениями, отслеживающей все изменения.

Пример доказательства. На следующем снимок экрана показано, как изменение правила брандмауэра запрашивается и авторизоваться с помощью бумажного процесса. Это может быть достигнуто с помощью, например, DevOps или Jira.

Элемент управления 23. Предоставление наглядного доказательства того, что база правил брандмауэра настроена для удаления трафика, не определенного явным образом.

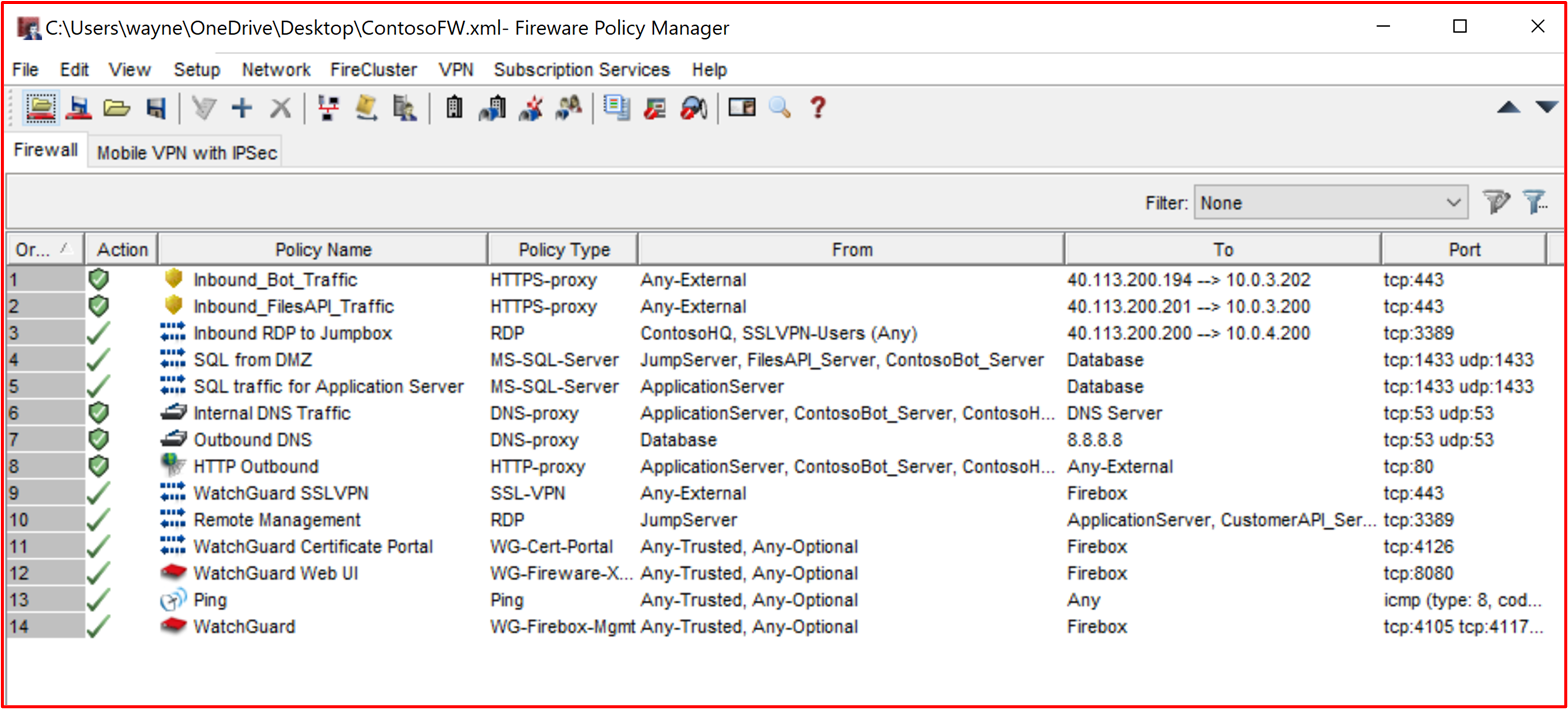

Намерение. Большинство брандмауэров будут обрабатывать правила в подходе сверху вниз, чтобы попытаться найти соответствующее правило. Если правило совпадает, будет применено действие этого правила, и вся дальнейшая обработка правил прекратится. Если соответствующие правила не найдены, трафик по умолчанию отклоняется. Цель этого элемента управления заключается в том, что если брандмауэр по умолчанию не сбрасывает трафик, если соответствующее правило не найдено, то база правил должна содержать правило "Запретить все" в конце списков брандмауэра ALL . Это необходимо для того, чтобы брандмауэр по умолчанию не переходил в состояние разрешения по умолчанию при обработке правил, таким образом разрешая трафик, который не был определен явным образом.

Примеры рекомендаций по подтверждению. Доказательства можно предоставить с помощью конфигурации брандмауэра или снимки экрана, показывающие все правила брандмауэра, показывающие правило "Запретить все" в конце. Если брандмауэр отключает трафик, который по умолчанию не соответствует правилу, укажите снимок экрана всех правил брандмауэра и ссылку на административные руководства поставщика, чтобы подчеркнуть, что по умолчанию брандмауэр будет удалять весь трафик, не соответствующий.

Пример доказательства. Ниже приведен снимок экрана базы правил брандмауэра WatchGuard, на котором показано, что правила не настроены для разрешения всего трафика. В конце правила запрета нет, так как WatchGuard будет удалять трафик, который не соответствует по умолчанию.

Следующая ссылка на Справочный центр WatchGuard: https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/policies/policies_about_c.html содержит следующие сведения:

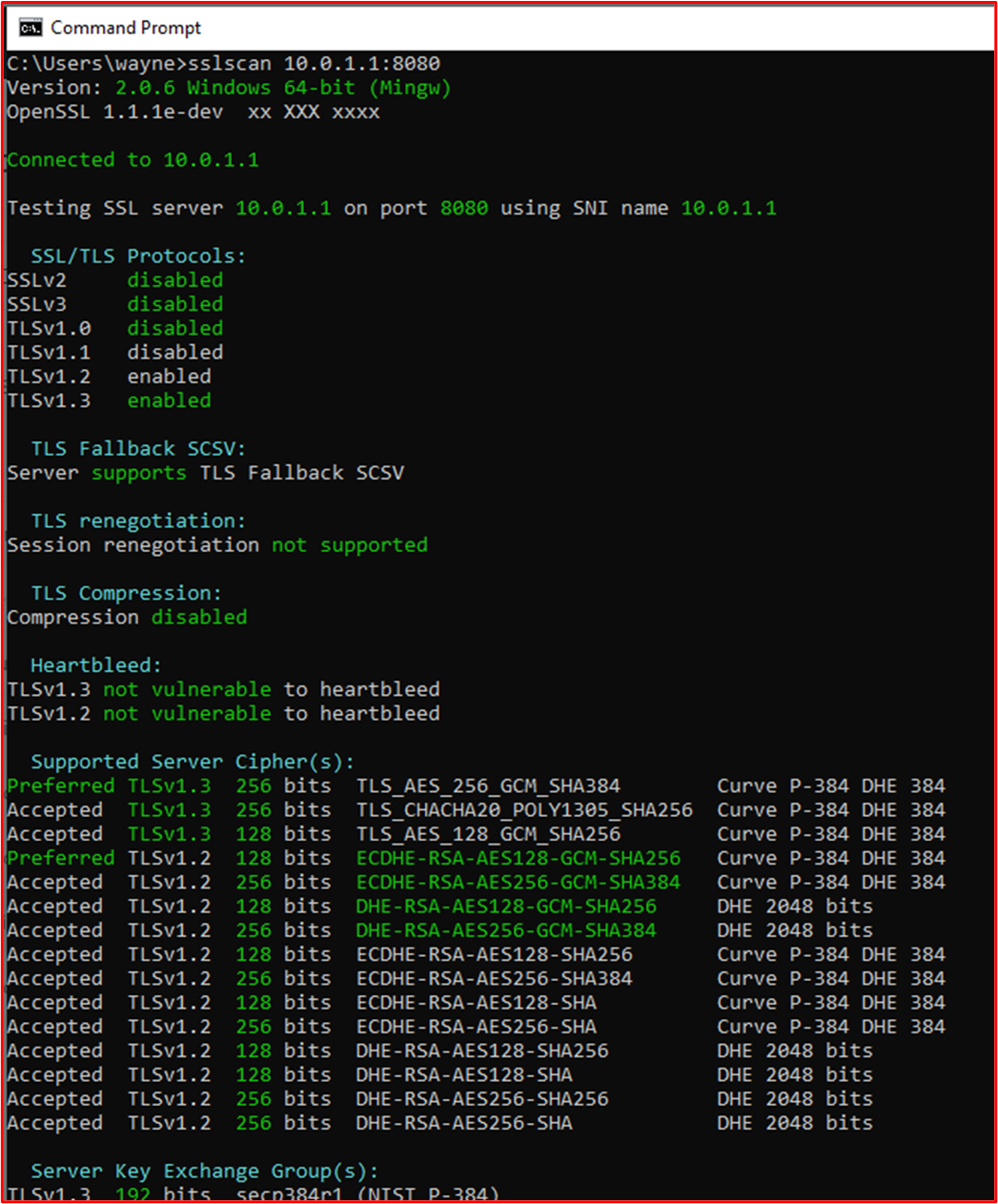

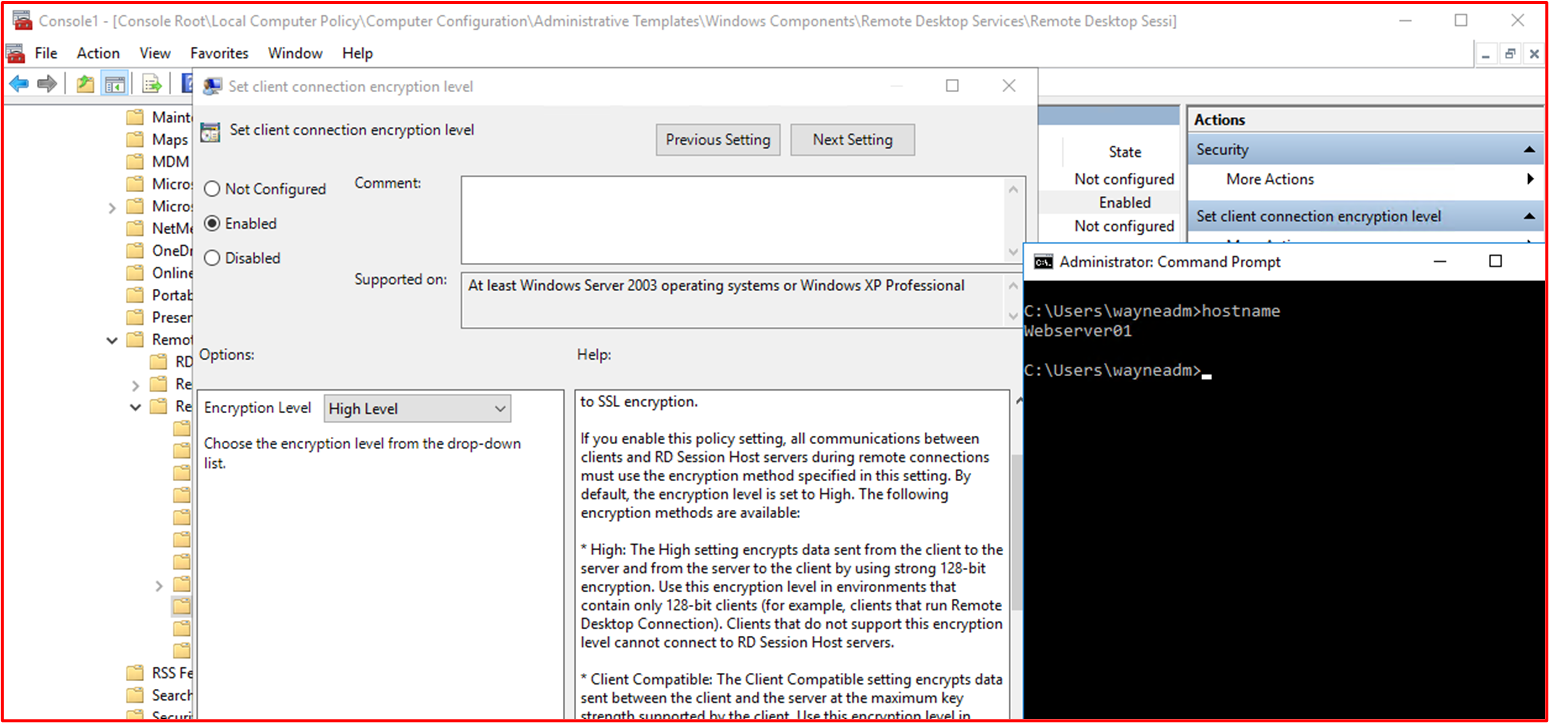

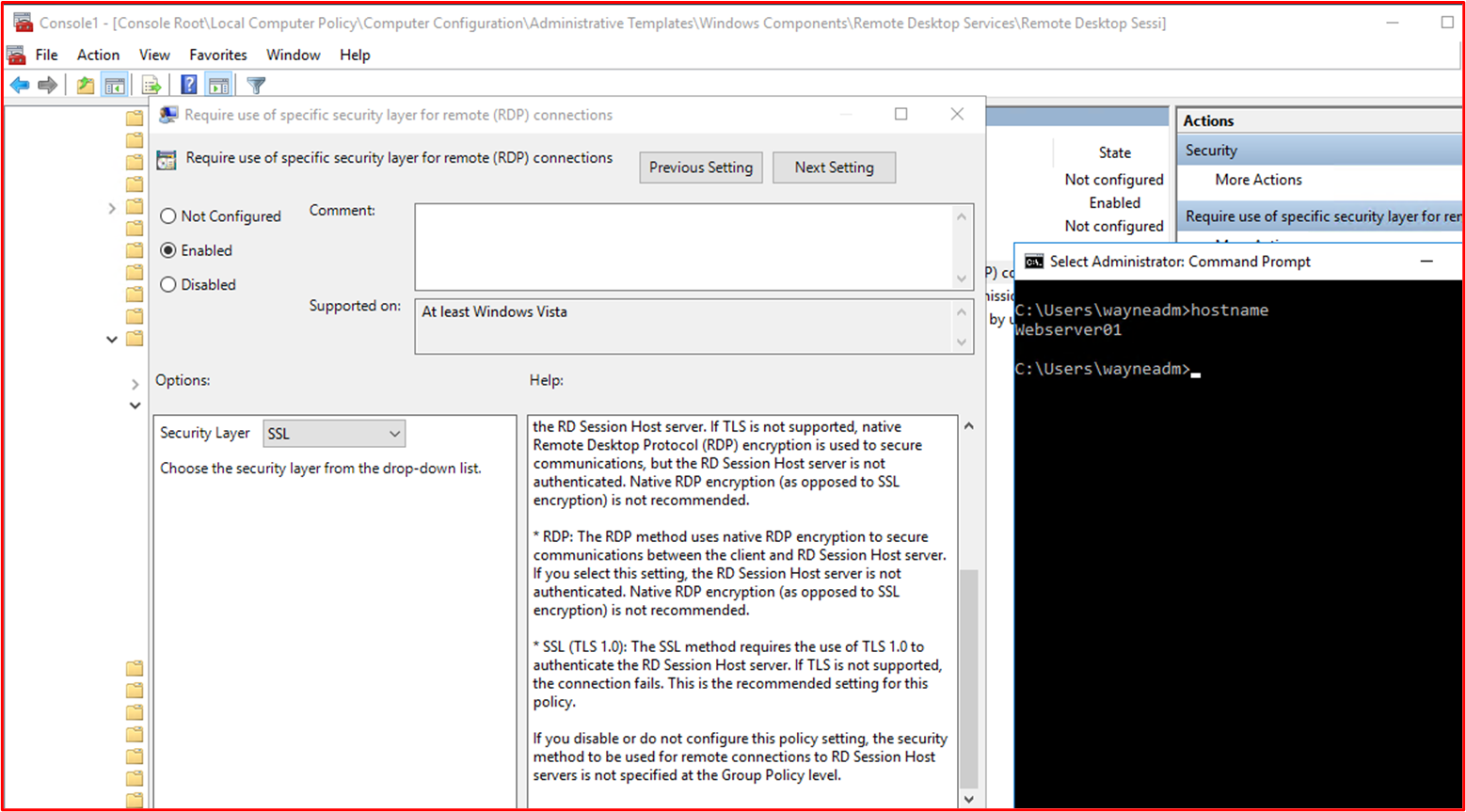

Элемент управления 24. Предоставьте наглядное доказательство того, что брандмауэр поддерживает только надежное шифрование на всех неконсоляных административных интерфейсах.

Намерение. Для предотвращения атак типа "злоумышленник в середине" административного трафика все неконсоляные административные интерфейсы должны поддерживать только надежное шифрование. Main целью этого элемента управления является защита учетных данных администратора при настройке подключения, не являющегося консолью. Кроме того, это также может помочь защититься от перехвата подключения, попытки воспроизведения административных функций для перенастройки устройства или в рамках рекогносцировки.

Пример рекомендаций по подтверждению. Укажите конфигурацию брандмауэра, если конфигурация предоставляет криптографическую конфигурацию неконсолевых административных интерфейсов (не все устройства будут включать эту конфигурацию в качестве настраиваемых параметров). Если это не входит в конфигурацию, возможно, вы сможете выдать на устройство команды, чтобы отобразить, что настроено для этих подключений. Некоторые поставщики могут публиковать эту информацию в статьях, поэтому это также может быть способом подтверждения этой информации. Наконец, может потребоваться запустить средства для вывода поддерживаемого шифрования.

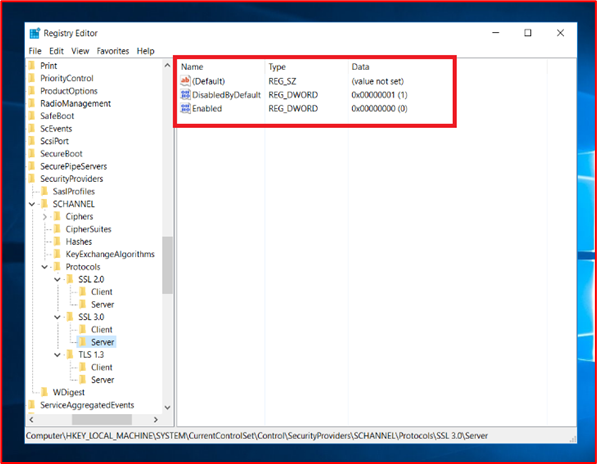

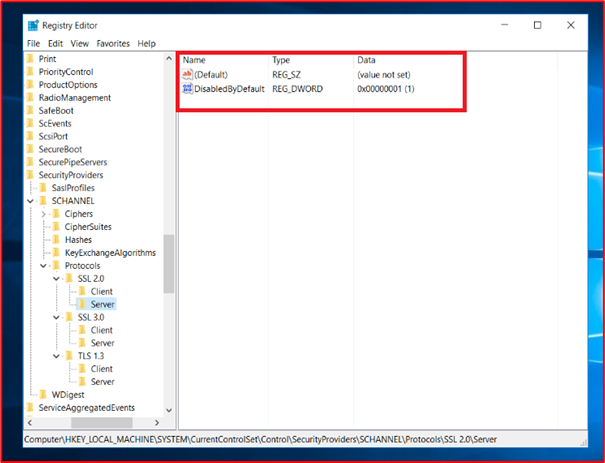

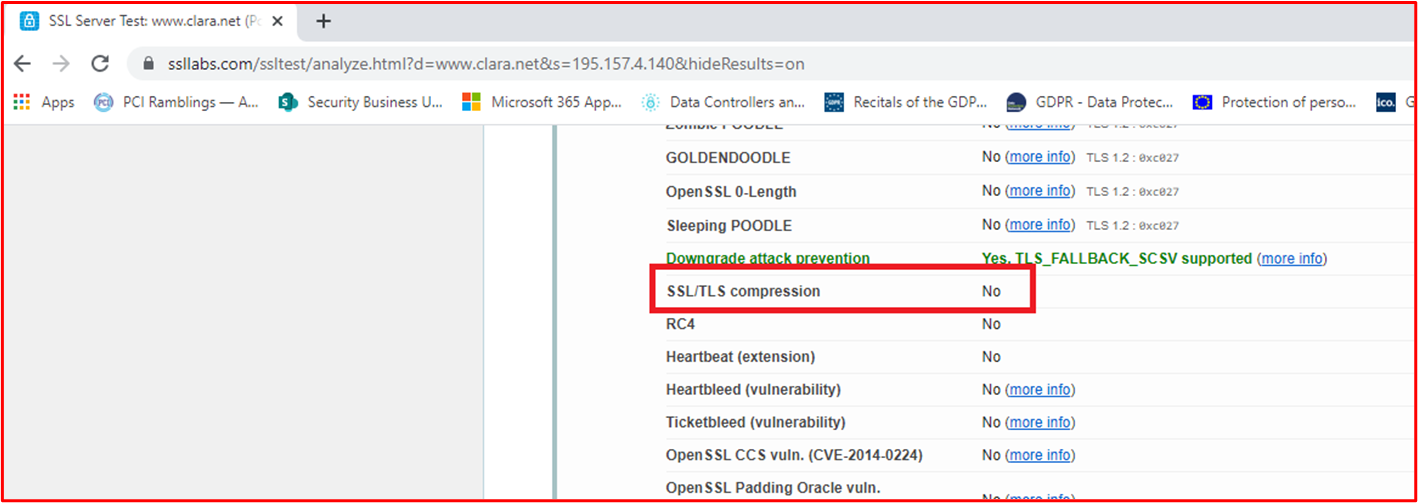

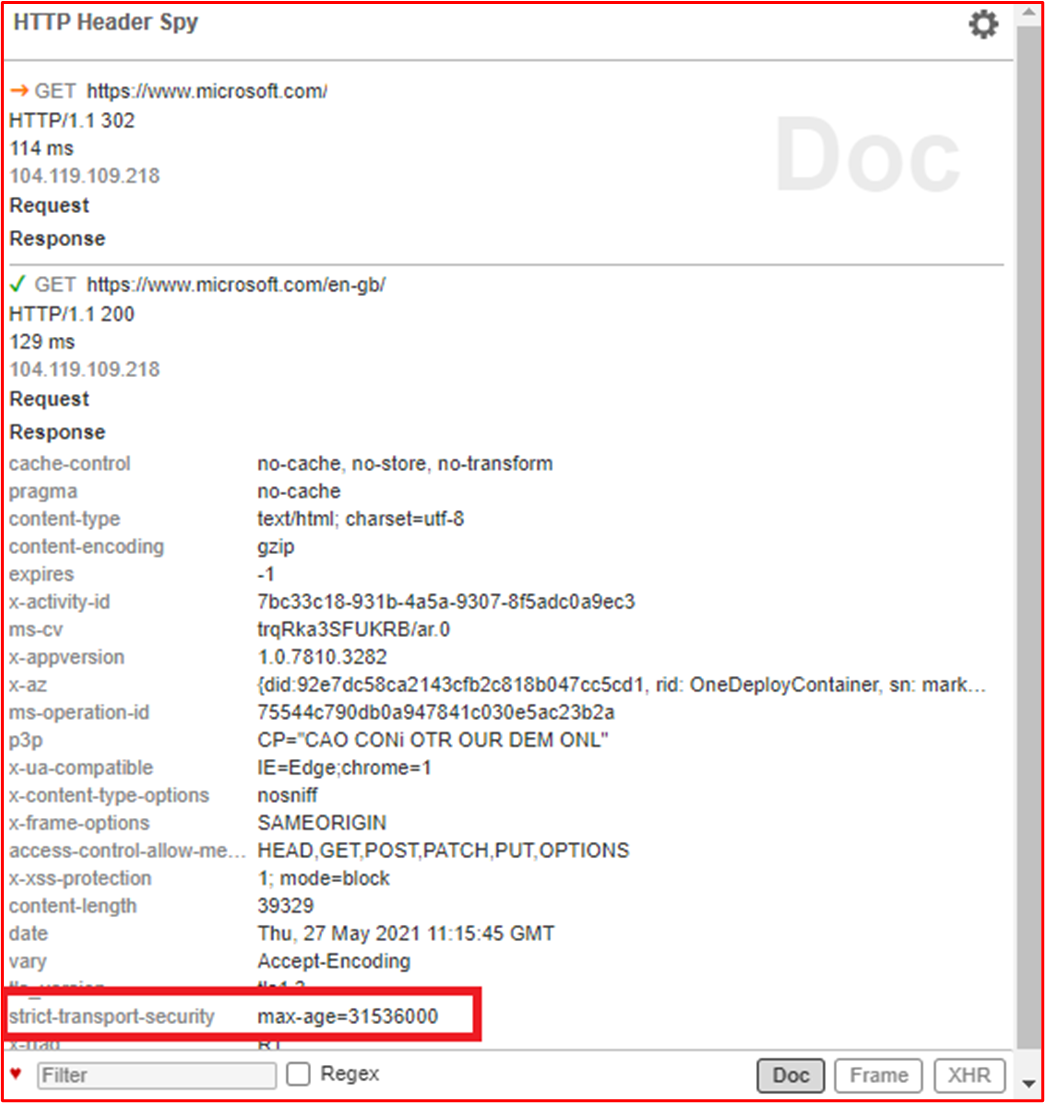

Пример свидетельства. На приведенном ниже снимку экрана показаны выходные данные SSLScan для интерфейса веб-Администратор брандмауэра WatchGuard на TCP-порте 8080. Здесь показан протокол TLS версии 1.2 или более поздней версии с минимальным шифром шифрования AES-128bit.

Примечание. Брандмауэры WatchGuard также поддерживают административные функции, использующие SSH (TCP-порт 4118) и Диспетчер системы WatchGuard (TCP-порты 4105 & 4117). Кроме того, потребуется предоставить свидетельство об этих неконсолевых административных интерфейсах.

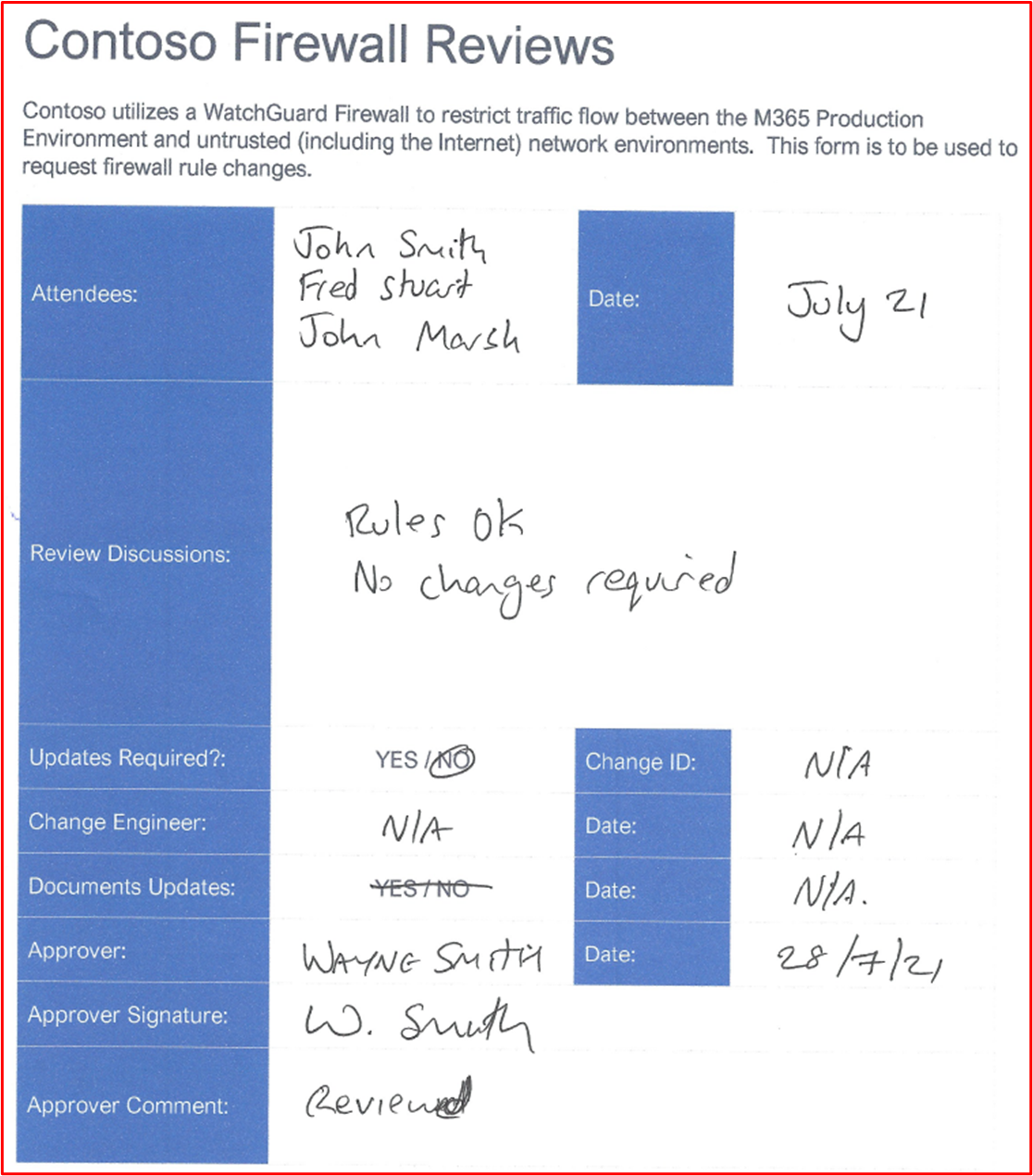

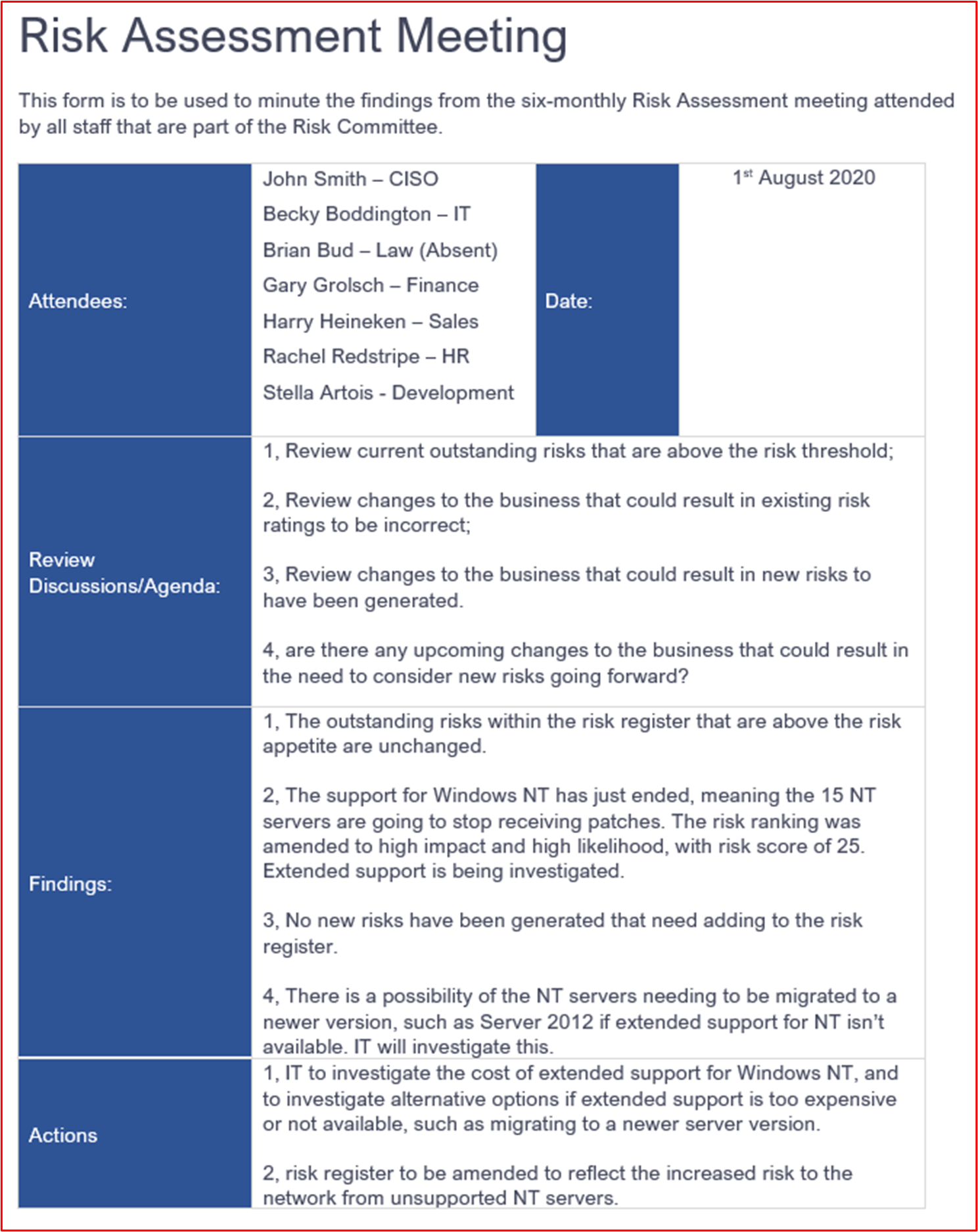

Элемент управления 25. Предоставьте наглядное свидетельство того, что вы выполняете проверку правил брандмауэра по крайней мере каждые 6 месяцев.

Намерение. Со временем возникает риск ползучести конфигурации в системных компонентах с область среде. Это часто может привести к небезопасности или неправильной конфигурации, что может увеличить риск компрометации среды. Сползание конфигурации может быть введено по многим причинам, например, временные изменения для устранения неполадок, временные изменения для нерегламентированных функциональных изменений, чтобы ввести быстрые исправления проблем, которые иногда могут быть чрезмерно разрешительными из-за давления, связанного с внедрением быстрого исправления. Например, можно ввести временное правило брандмауэра "Разрешить все", чтобы устранить неотложную проблему. Цель этого элемента управления двояко: во-первых, определить, в каких случаях имеются неправильные настройки, которые могут привести к небезопасности, и, во-вторых, чтобы помочь определить правила брандмауэра, которые больше не нужны и, следовательно, могут быть удалены, т. е. если служба была прекращена, но правило брандмауэра осталось позади.

Примеры рекомендаций по подтверждению. Доказательства должны быть в состоянии продемонстрировать, что собрания по проверке уже имели место. Это можно сделать путем предоставления общего доступа к минутам собрания проверки брандмауэра и любых дополнительных доказательств управления изменениями, показывающих все действия, выполненные из проверки. Убедитесь, что даты присутствуют, так как нам нужно будет увидеть как минимум два из этих собраний (то есть каждые шесть месяцев).

Пример доказательства. На следующем снимке экрана показаны доказательства проверки брандмауэра, сняв январь 2021 г.

На следующем снимке экрана показано, что проверка брандмауэра была проведена в июле 2021 г.

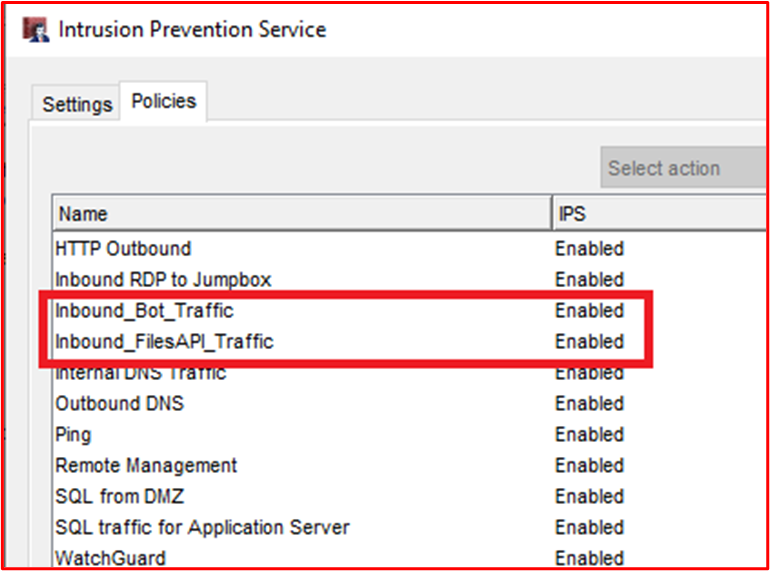

Брандмауэры — WAFs

развертывание Брандмауэр веб-приложений (WAF) в решении необязательно. Если используется WAF, это будет считаться дополнительными кредитами для матрицы оценки в домене безопасности "Операционная безопасность". WaFs могут проверять веб-трафик для фильтрации и мониторинга веб-трафика между Интернетом и опубликованными веб-приложениями для выявления атак, относящихся к веб-приложениям. Веб-приложения могут страдать от множества атак, характерных для веб-приложений, таких как внедрение кода SQL (SQLi), межсайтовые скрипты (XSS), подделка межсайтовых запросов (CSRF/XSRF) и т. д., а WAFs предназначены для защиты от этих типов вредоносных полезных данных, чтобы защитить веб-приложения от атак и потенциального компрометации.

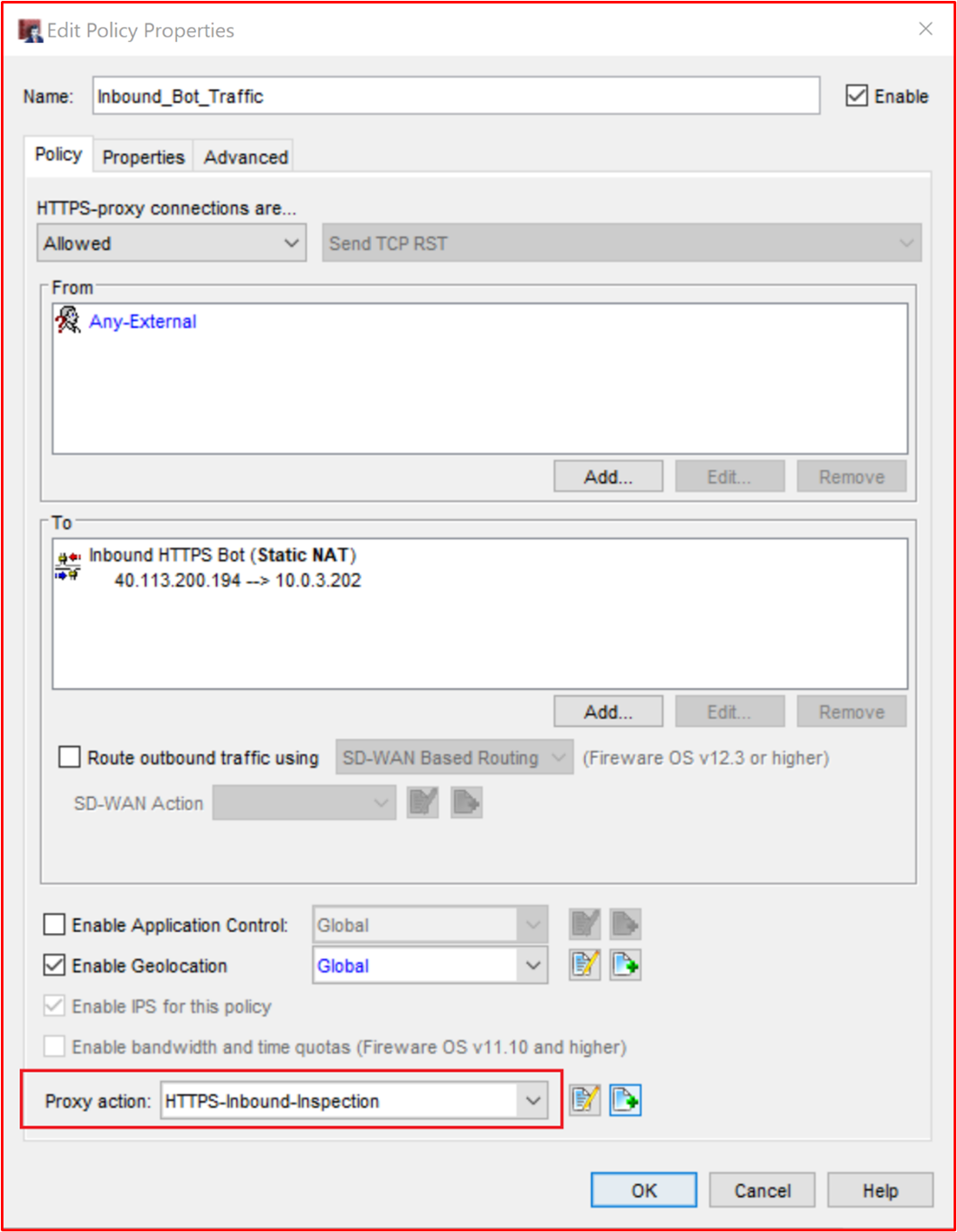

Элемент управления 26. Предоставление демонстрируемого доказательства того, что Брандмауэр веб-приложений (WAF) настроен для активного мониторинга, оповещения и блокировки вредоносного трафика.

Намерение. Этот элемент управления используется для подтверждения того, что WAF имеется для всех входящих веб-подключений и что он настроен на блокировку или оповещение о вредоносном трафике. Чтобы обеспечить дополнительный уровень защиты веб-трафика, wafs необходимо настроить для всех входящих веб-подключений. В противном случае внешние группы действий могут обойти WAFs, предназначенные для обеспечения этого дополнительного уровня защиты. Если WAF не настроен для активной блокировки вредоносного трафика, WAF должен иметь возможность немедленно предупреждать сотрудников, которые могут быстро реагировать на потенциальный вредоносный трафик, чтобы обеспечить безопасность среды и остановить атаки.

Пример рекомендаций по подтверждению. Предоставьте выходные данные конфигурации из WAF, которые выделяют обслуживаемые входящие веб-подключения и что конфигурация активно блокирует вредоносный трафик или отслеживает и оповещает. Кроме того, можно предоставить общий доступ к снимкам экрана конкретных параметров, чтобы продемонстрировать, что организация выполняет этот элемент управления.

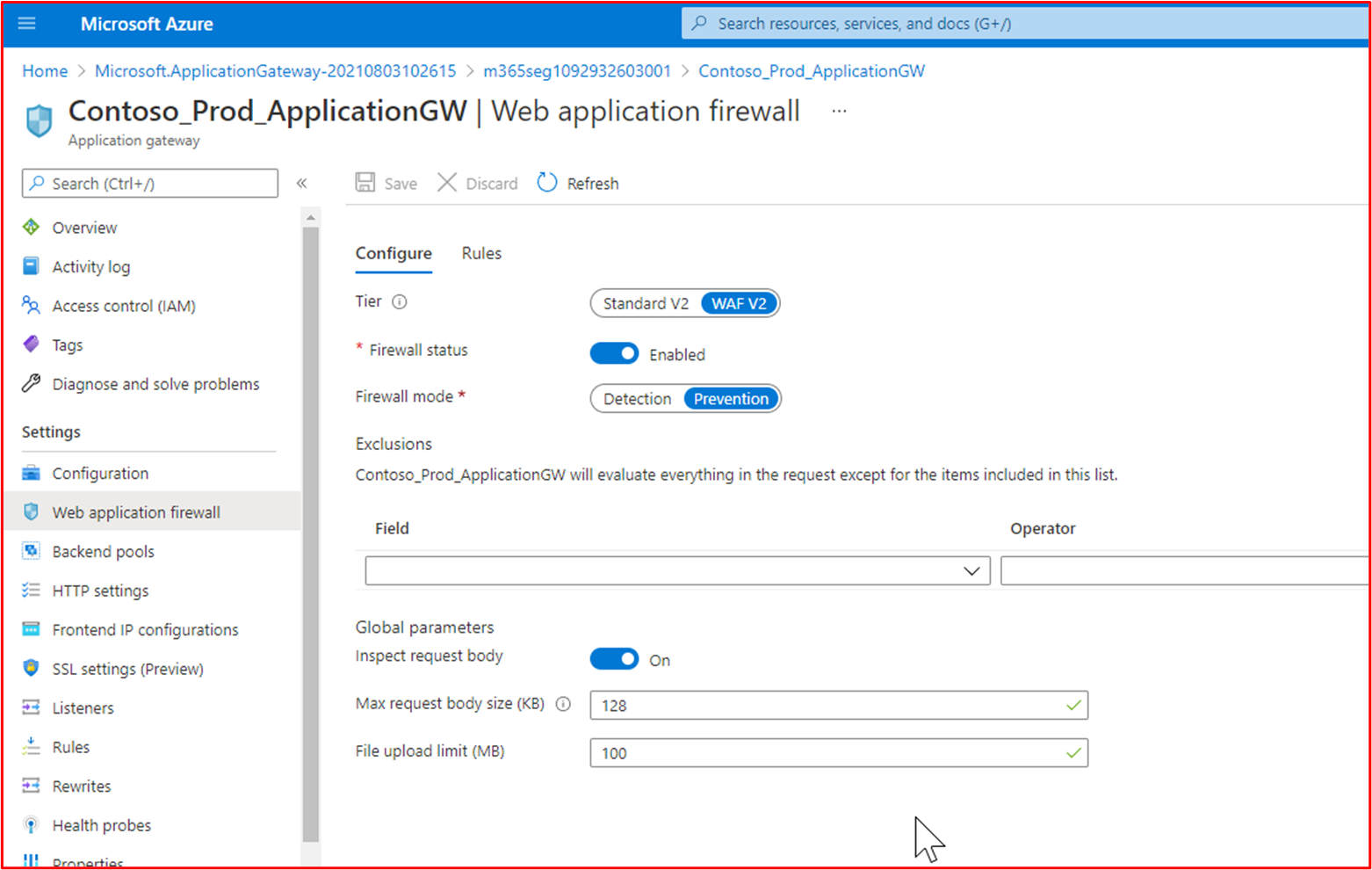

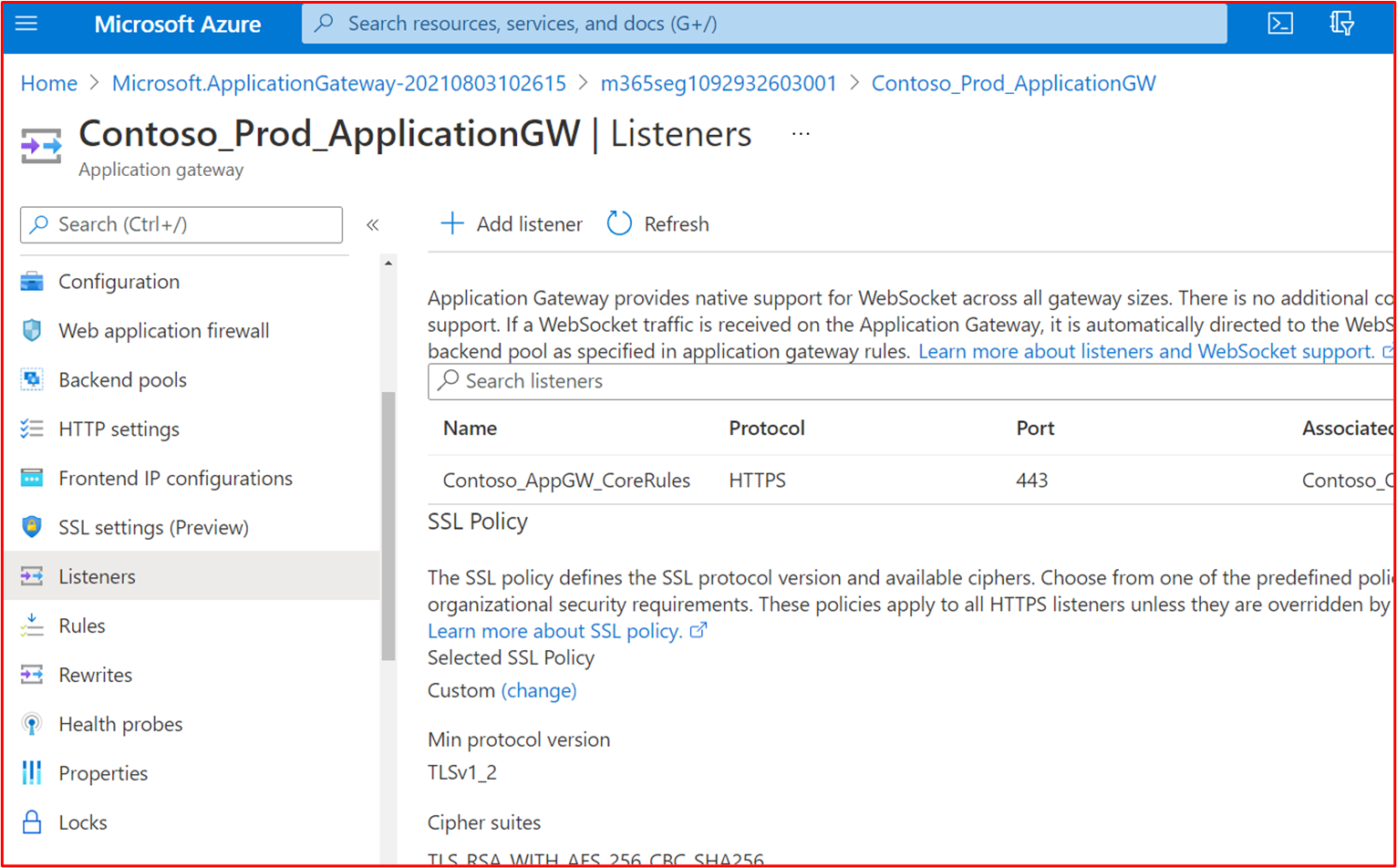

Пример доказательства. На следующих снимках экрана показана включенная политика Contoso Production Шлюз приложений Azure WAF и настроен режим "Предотвращение", который будет активно удалять вредоносный трафик.

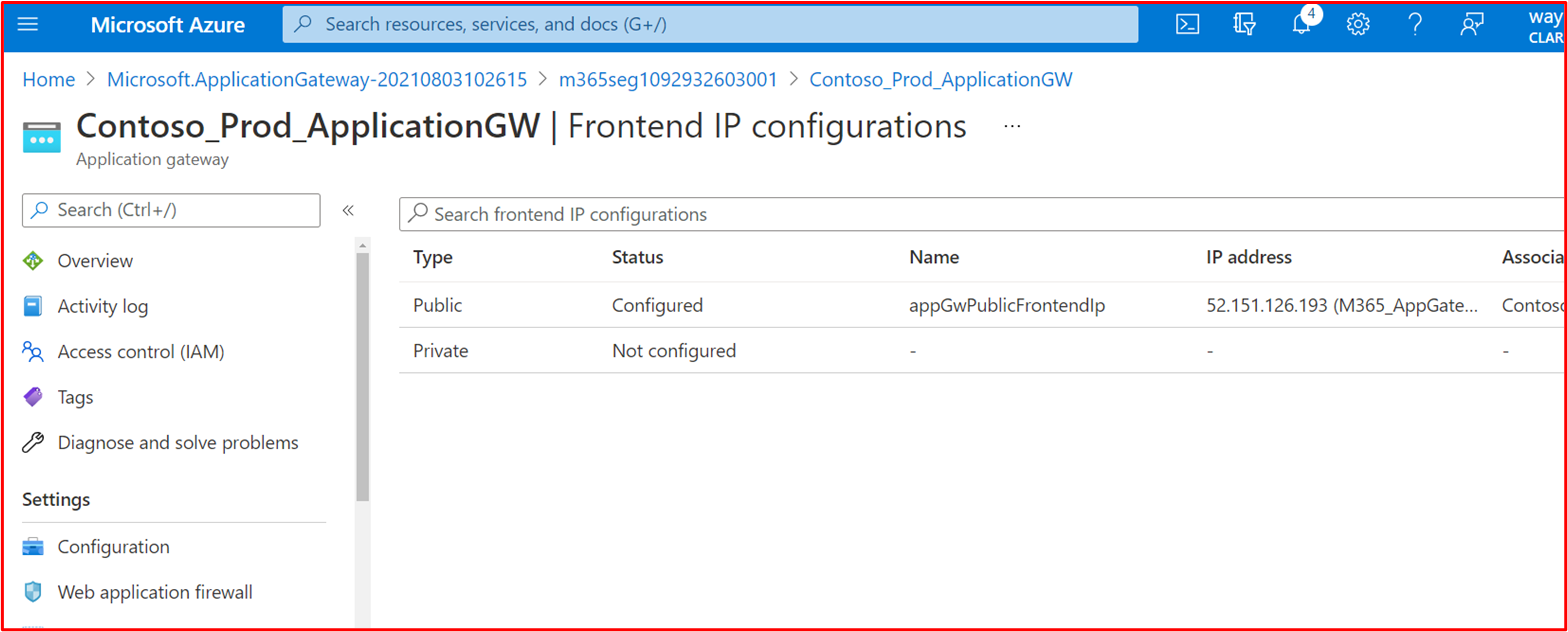

На приведенном ниже снимку экрана показана ip-конфигурация внешнего интерфейса

Примечание: Свидетельство должно продемонстрировать все общедоступные IP-адреса, используемые средой, чтобы обеспечить охват всех точек входящего трафика, поэтому этот снимок экрана также включен.

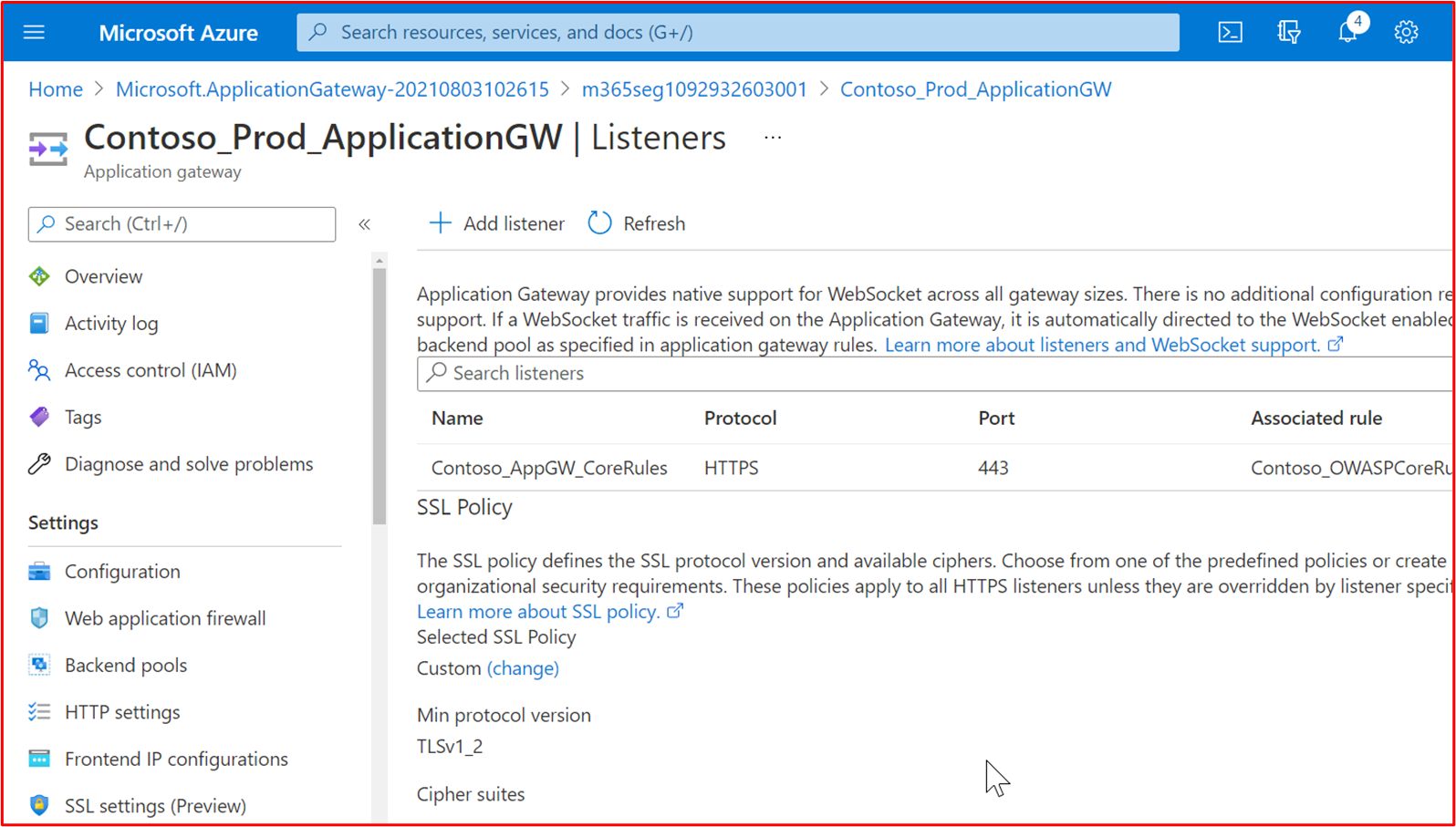

На приведенном ниже снимку экрана показаны входящие веб-подключения, использующие этот WAF.

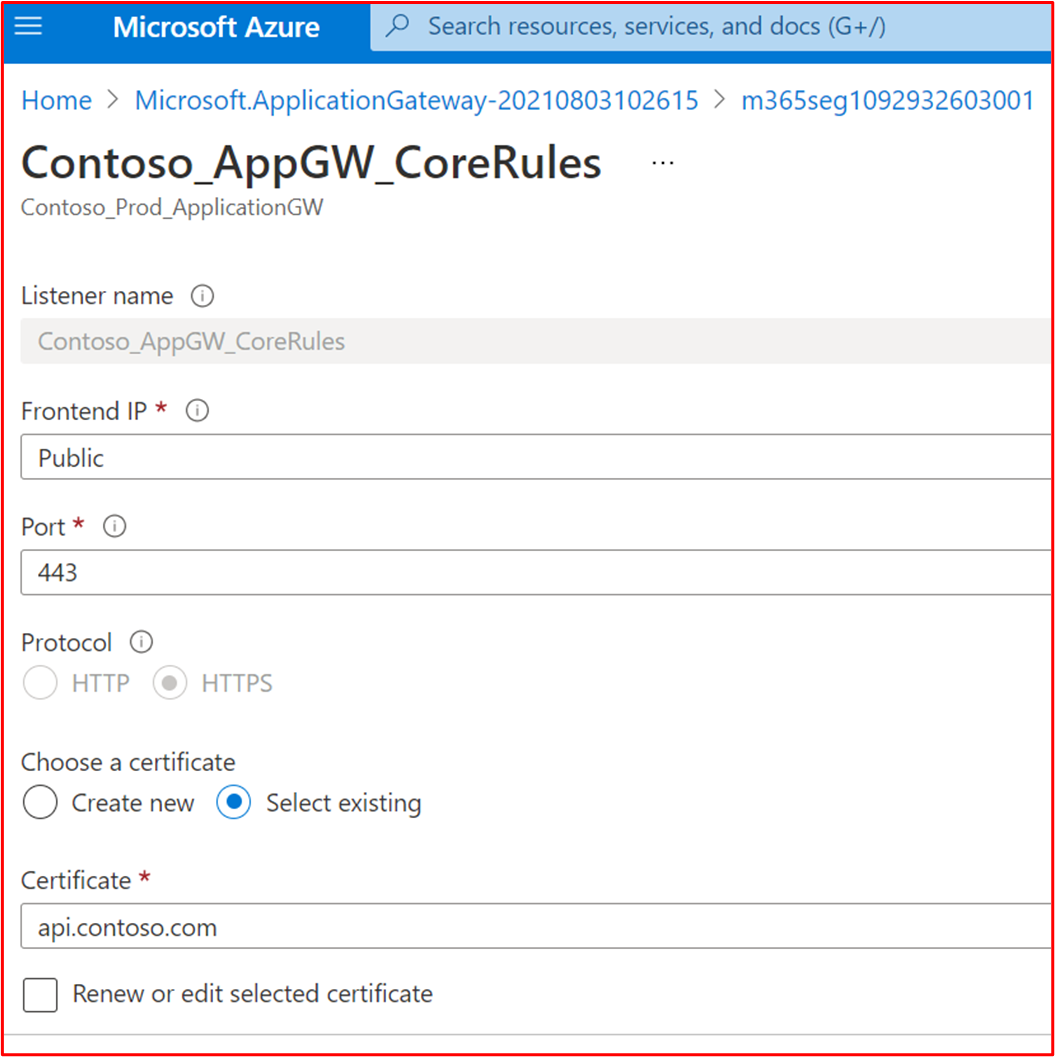

На следующем снимок экрана показан Contoso_AppGW_CoreRules, показывающий, что это предназначено для службы api.contoso.com.

Элемент управления 27. Предоставьте наглядное доказательство того, что WAF поддерживает разгрузку SSL.

Намерение. Важно настроить WAF для поддержки разгрузки SSL, иначе WAF не сможет проверить трафик HTTPS. Так как эти среды должны поддерживать трафик HTTPS, это важная функция для WAF, обеспечивая выявление и остановку вредоносных полезных данных в трафике HTTPS.

Примеры рекомендаций по подтверждению. Предоставление подтверждения конфигурации с помощью экспорта конфигурации или снимков экрана, на которых показано, что разгрузка SSL поддерживается и настроена.

Пример доказательства. В Шлюз приложений Azure конфигурации разгрузки SSL-прослушивателя с поддержкой SSL см. страницу Общие сведения о завершении TLS и сквозном tls с Шлюз приложений Документация Майкрософт. На следующем снимку экрана показана настройка для рабочей Шлюз приложений Azure Contoso.

Элемент управления 28: "Предоставьте наглядное свидетельство того, что WAF защищает от некоторых или всех следующих классов уязвимостей в соответствии с набором основных правил OWASP (3.0 или 3.1):

проблемы с протоколом и кодировкой,

внедрение заголовка, контрабанда запросов и разделение ответов,

атаки обхода файлов и путей,

атаки удаленного включения файлов (RFI),

атаки на удаленное выполнение кода,

Атаки с внедрением PHP,

атаки на межсайтовые скрипты,

Атаки путем внедрения кода SQL,

атаки с фиксацией сеансов.

Намерение. WaFs необходимо настроить для выявления полезных данных атак для общих классов уязвимостей. Этот элемент управления предназначен для обеспечения адекватного обнаружения классов уязвимостей с помощью набора основных правил OWASP.

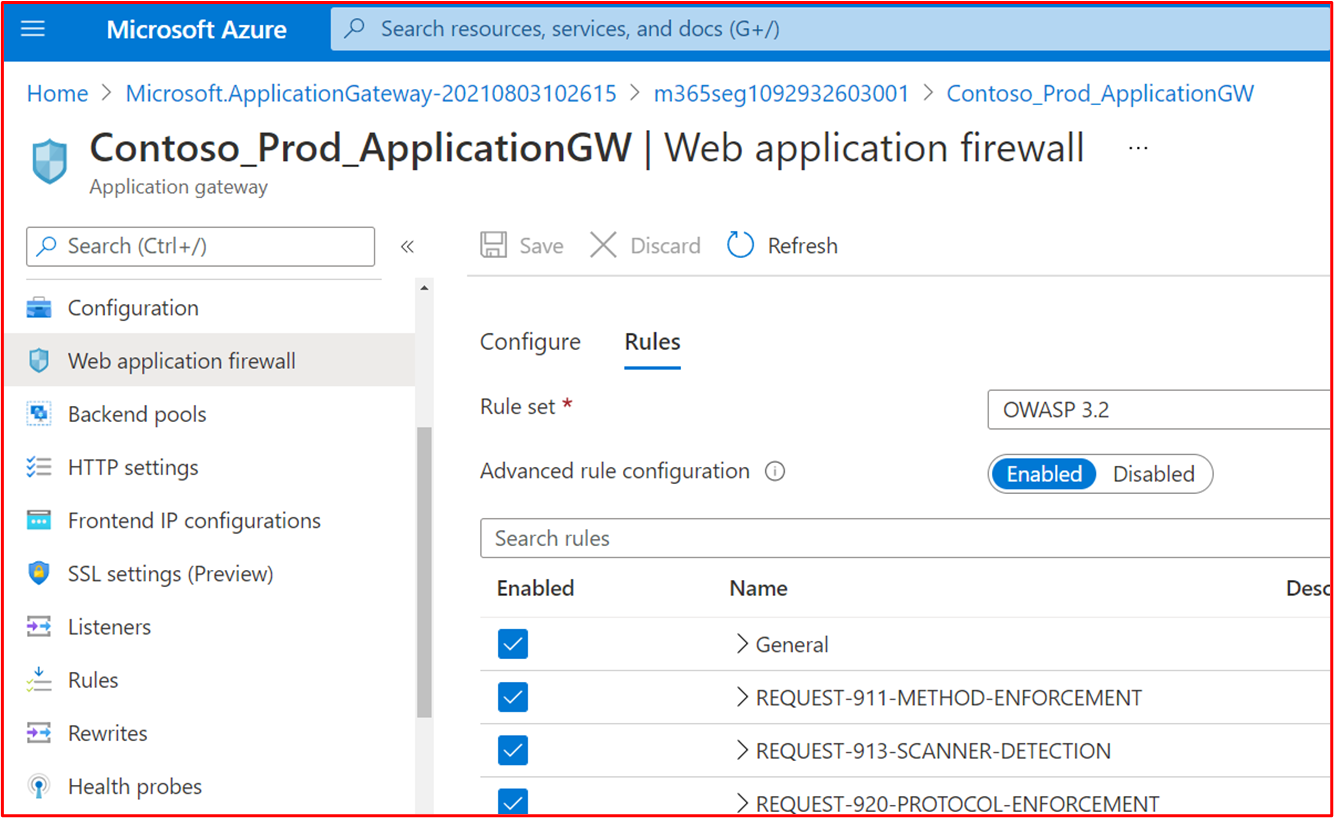

Примеры рекомендаций по подтверждению. Предоставление доказательств конфигурации с помощью экспорта конфигурации или снимки экрана показывают, что большинство классов уязвимостей, указанных выше, охватываются проверкой.

Пример доказательства. На следующем снимку экрана показано, что политика Contoso Production Шлюз приложений Azure WAF настроена для проверки на соответствие набору основных правил OWASP версии 3.2.

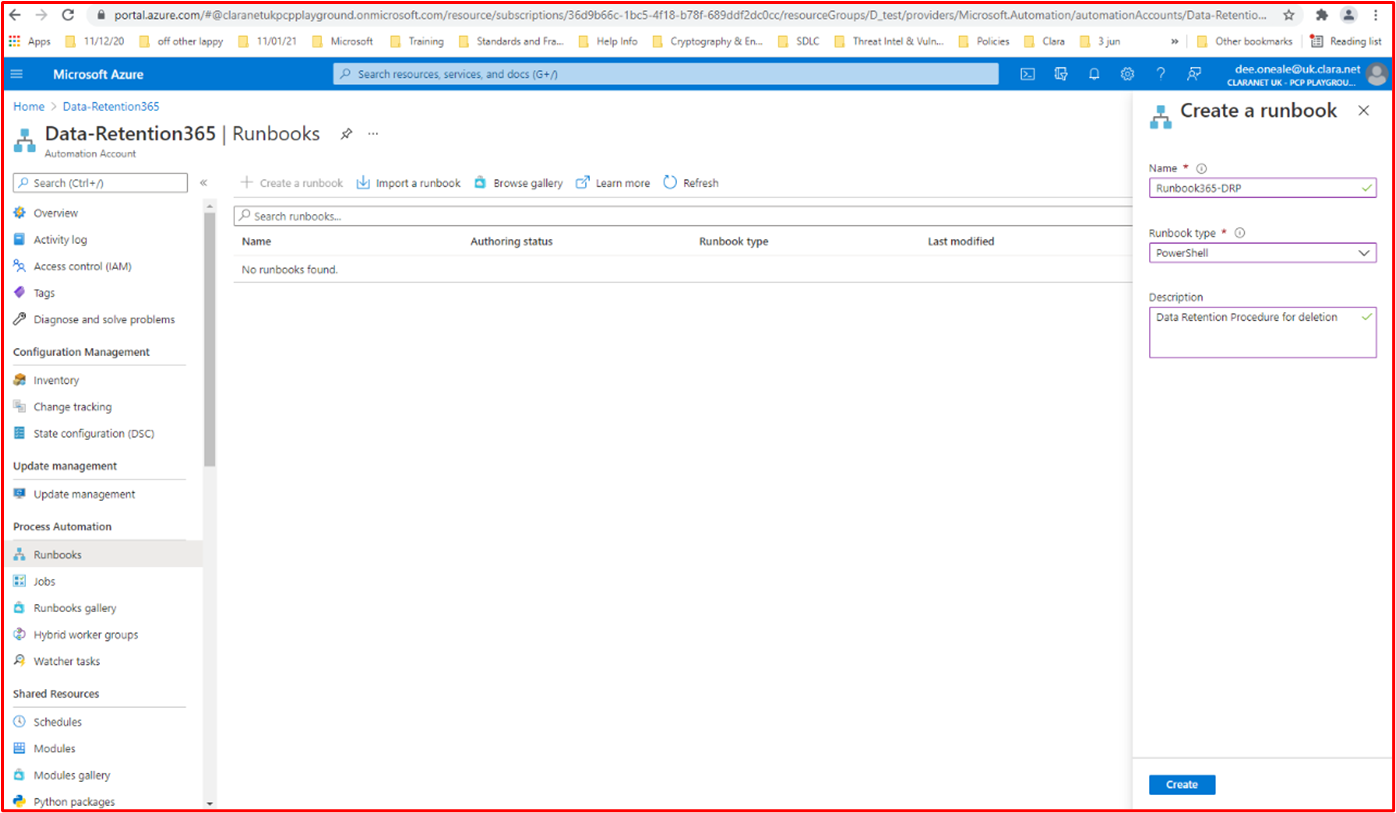

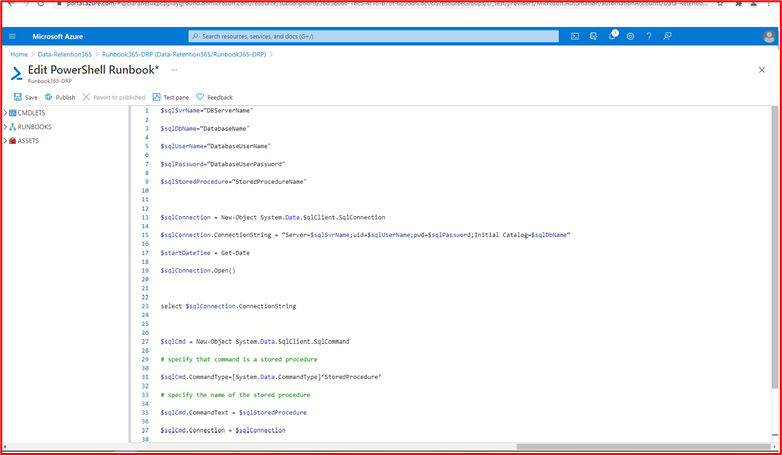

Управление изменениями

Установленный и понятный процесс управления изменениями имеет важное значение для обеспечения того, чтобы все изменения проходили через структурированный процесс, который можно повторять. Гарантируя, что все изменения проходят через структурированный процесс, организации могут обеспечить эффективное управление изменениями, их коллегирующую проверку и адекватную проверку, прежде чем они будут подписаны. Это не только помогает свести к минимуму риск сбоев системы, но и помогает свести к минимуму риск потенциальных инцидентов безопасности за счет внесения неправильных изменений.

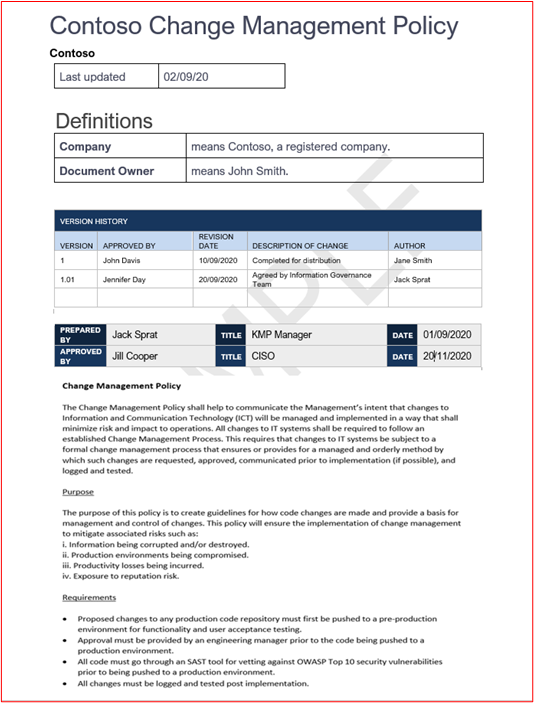

Элемент управления 29. Предоставьте документацию по политике, которая управляет процессами управления изменениями.

Намерение. Для поддержания безопасной среды и безопасного приложения необходимо установить надежный процесс управления изменениями, чтобы обеспечить выполнение всех изменений инфраструктуры и кода с строгим контролем и определенными процессами. Это гарантирует, что изменения будут задокументированы, будут рассмотрены последствия для безопасности, что повлияет на безопасность это изменение и т. д. Цель заключается в том, чтобы задокументировать процесс управления изменениями, чтобы обеспечить безопасный и согласованный подход ко всем изменениям в среде и методах разработки приложений.

Примеры рекомендаций по подтверждению. Документированные политики и процедуры управления изменениями должны предоставляться аналитикам сертификации.

Пример свидетельства. Ниже показано начало примера политики управления изменениями. В рамках оценки укажите полные политики и процедуры.

Примечание: На этом снимку экрана показан документ политики или процесса. Ожидается, что поставщики программного обеспечения будут делиться фактической документацией по поддерживаемым политикам и процедурам, а не просто предоставить снимок экрана.

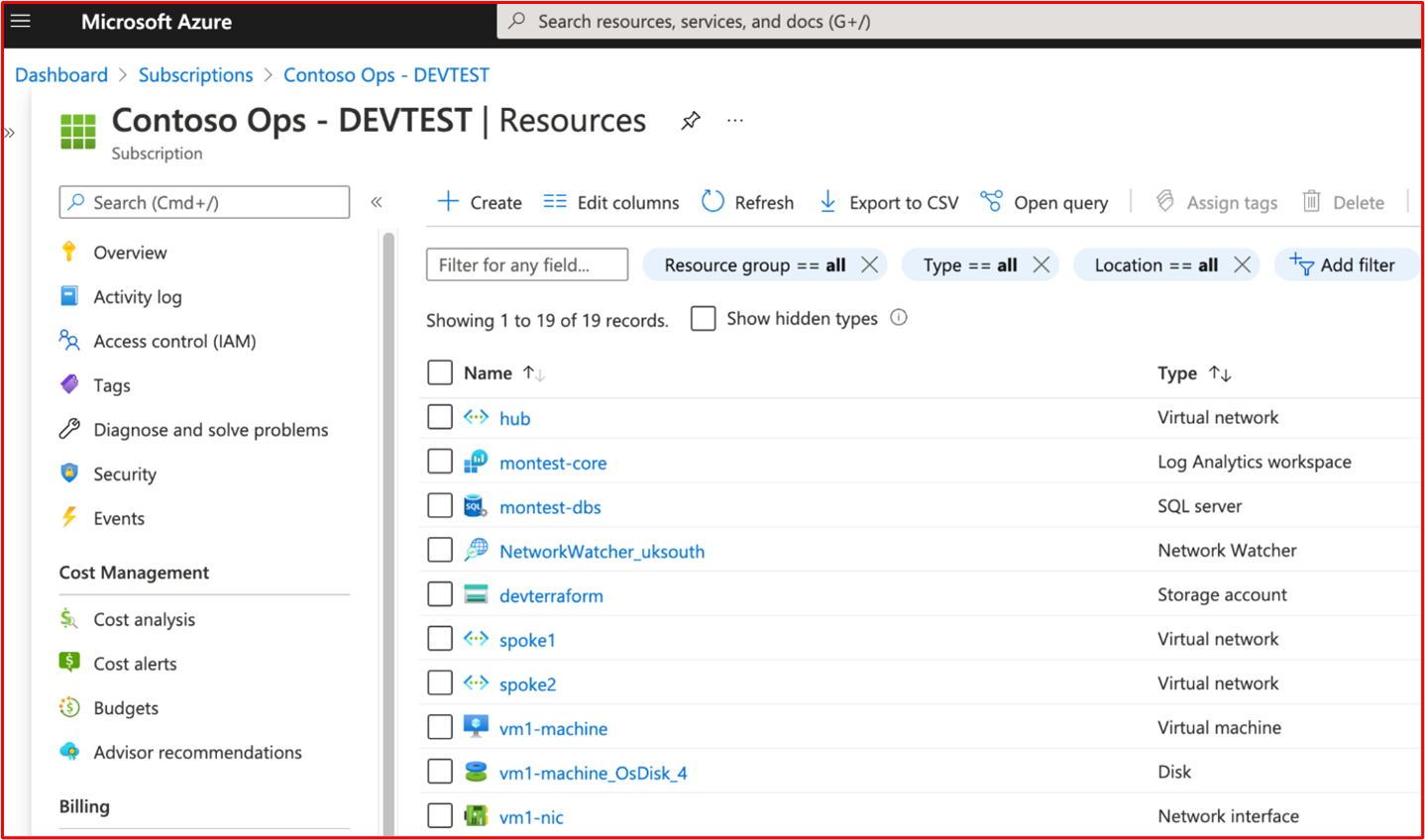

Элемент управления 30. Предоставление демонстрируемого доказательства того, что среды разработки и тестирования обеспечивают разделение обязанностей от рабочей среды.

Намерение. Большинство сред разработки и тестирования организации не настроены с той же силой, что и рабочие среды, и поэтому менее безопасны. Кроме того, тестирование не должно выполняться в рабочей среде, так как это может привести к проблемам с безопасностью или нанести ущерб доставке служб для клиентов. Поддерживая отдельные среды, обеспечивающие разделение обязанностей, организации могут гарантировать применение изменений в правильных средах, тем самым уменьшая риск возникновения ошибок путем внедрения изменений в рабочие среды, когда они были предназначены для среды разработки и тестирования.

Примеры рекомендаций по подтверждению. Можно предоставить снимки экрана, демонстрирующие различные среды, используемые для сред разработки, тестирования и рабочих сред. Как правило, у вас есть разные люди или команды с доступом к каждой среде, или если это невозможно, среды будут использовать разные службы авторизации, чтобы пользователи не могли по ошибке войти в неправильную среду, чтобы применить изменения.

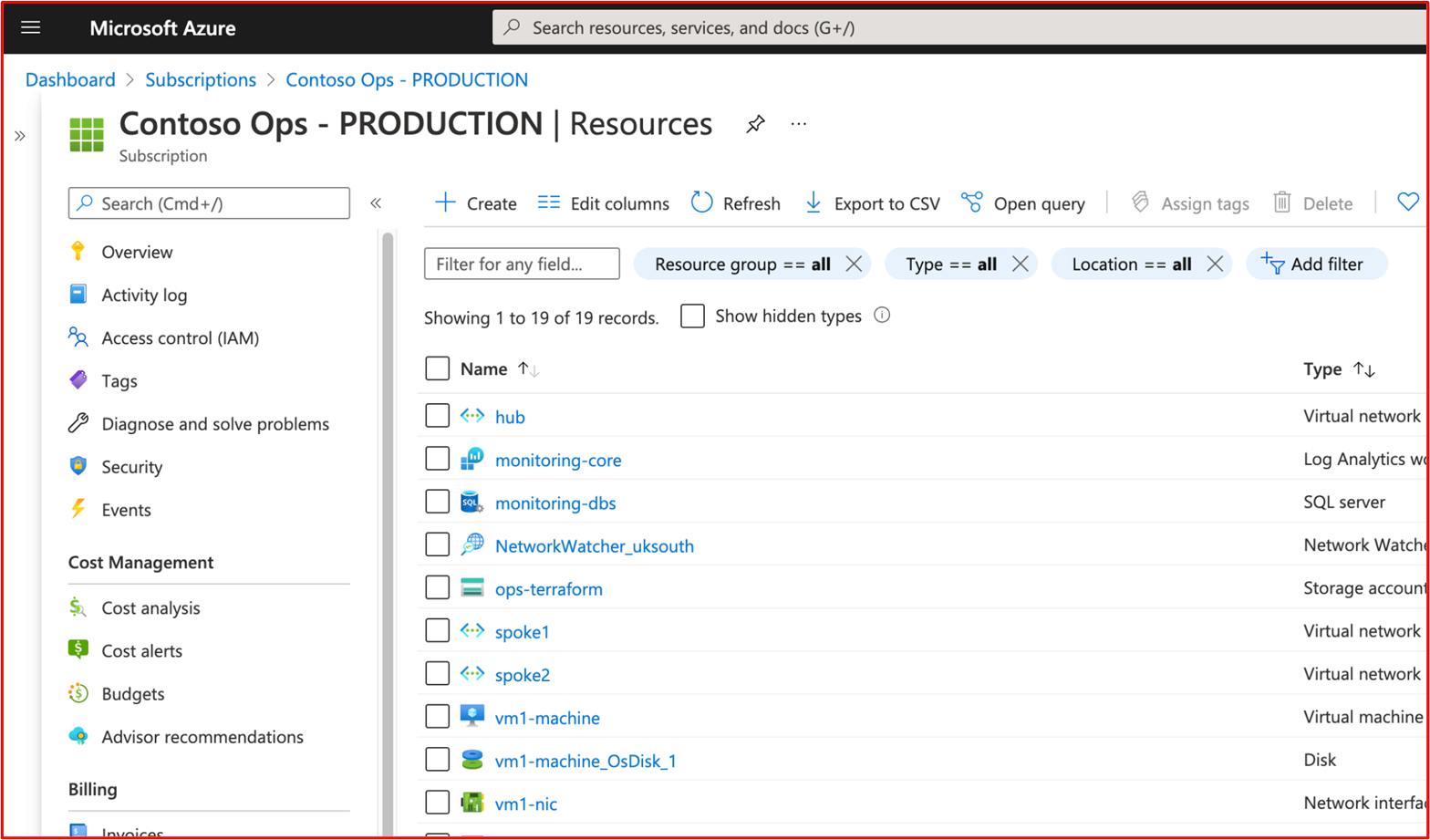

Пример доказательства. На следующем снимку экрана показана подписка Azure для тестовой среды Contoso.

На следующем снимку экрана показана отдельная подписка Azure для рабочей среды Contoso.

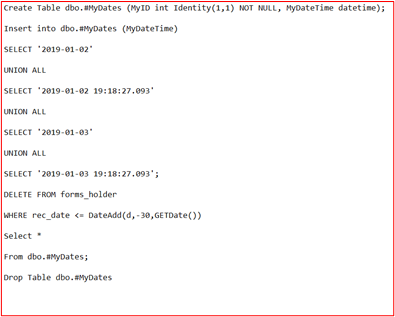

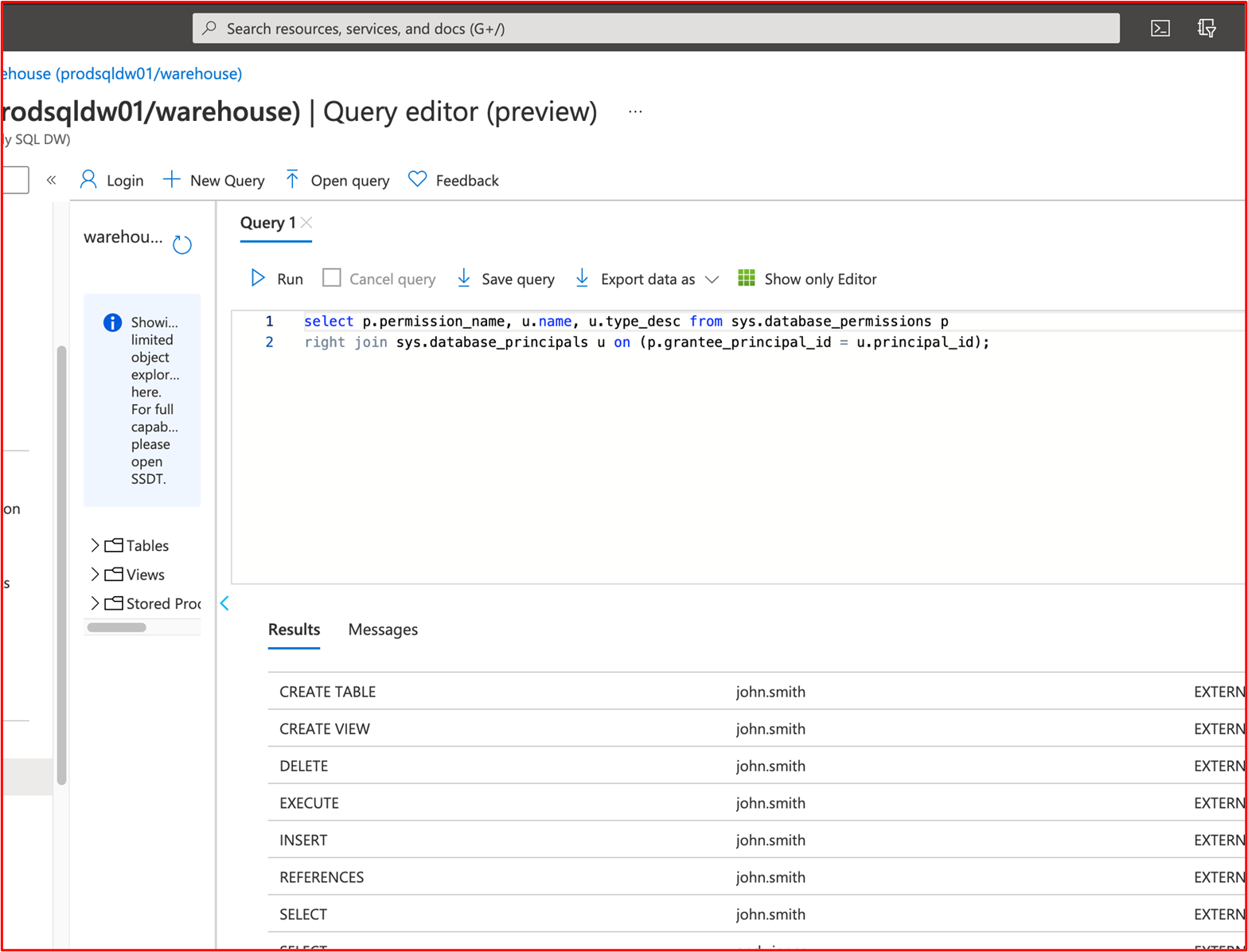

Элемент управления 31. Предоставление демонстрируемого доказательства того, что конфиденциальные рабочие данные не используются в средах разработки или тестирования.

- Намерение. Как уже обсуждалось выше, организации не будут реализовывать меры безопасности среды разработки и тестирования с той же силой, что и рабочая среда. Таким образом, используя конфиденциальные рабочие данные в этих средах разработки и тестирования, вы увеличиваете риск компрометации и избегаете использования динамических и конфиденциальных данных в этих средах разработки и тестирования.

Примечание: Динамические данные можно использовать в средах разработки и тестирования при условии, что разработка и тестирование включены в область оценки, чтобы безопасность можно было оценить с помощью элементов управления сертификацией Microsoft 365.

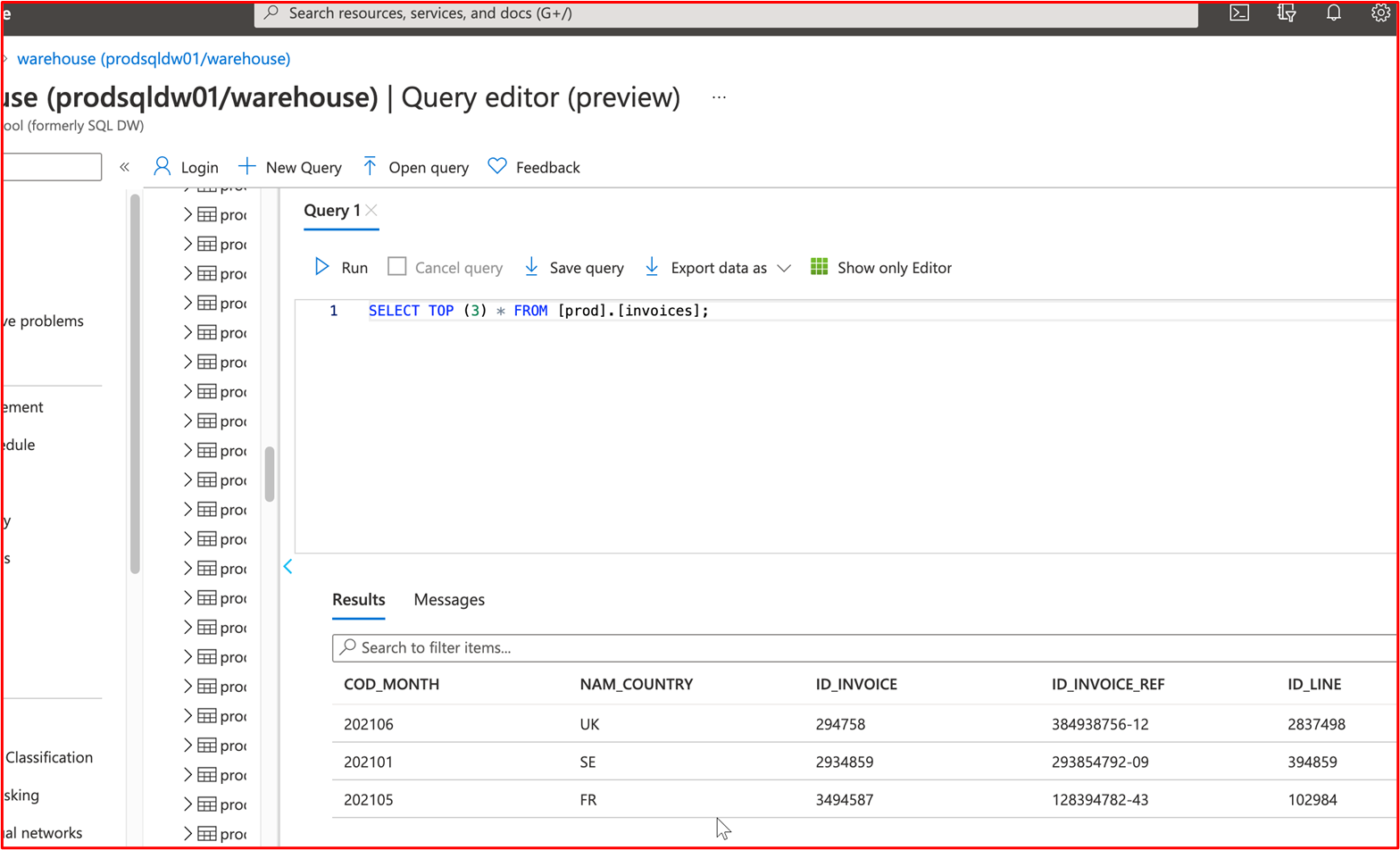

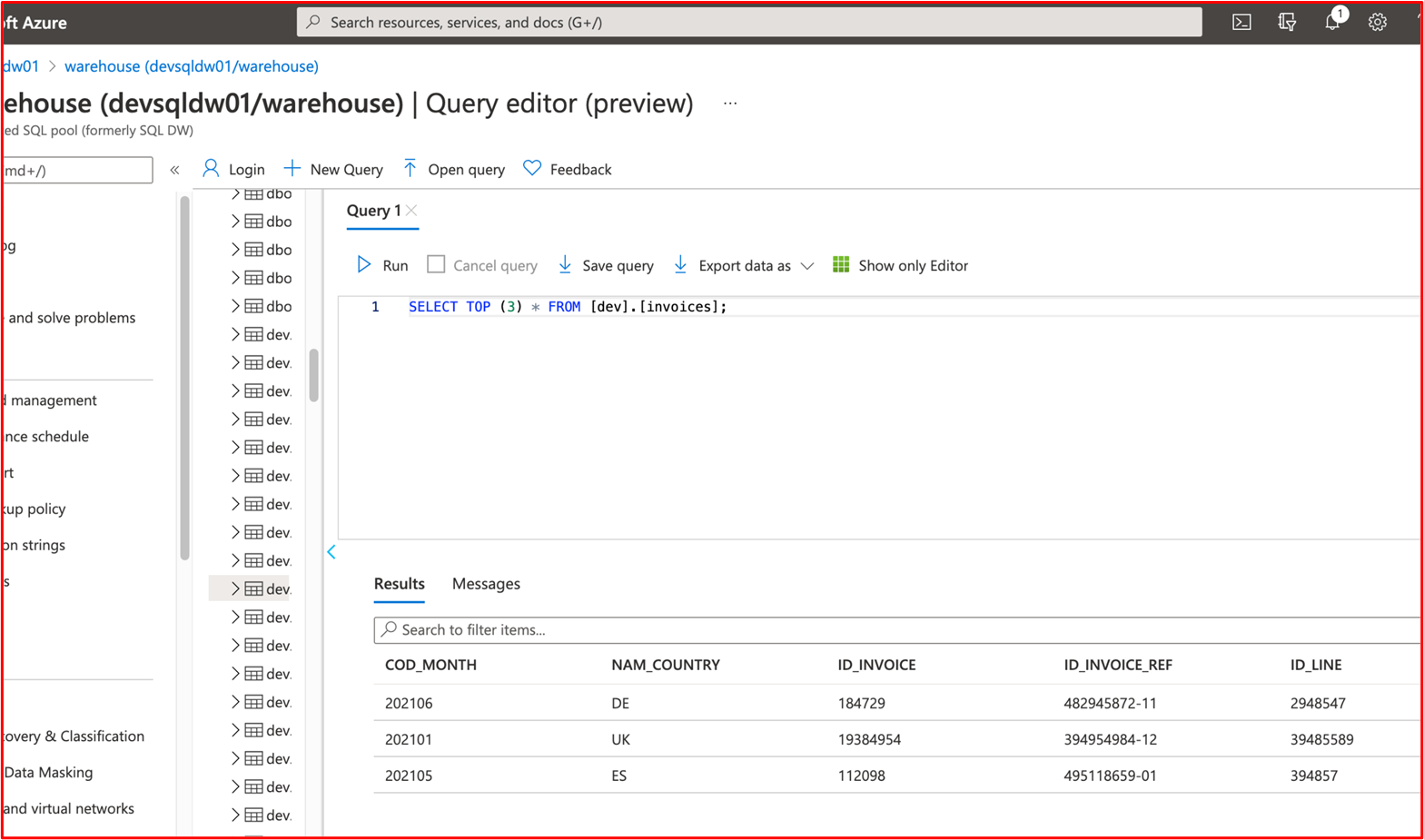

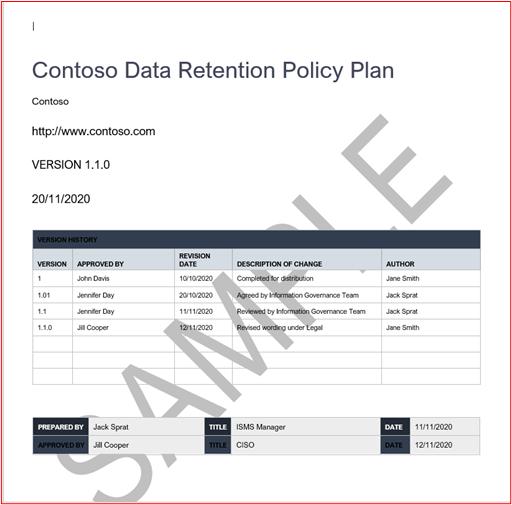

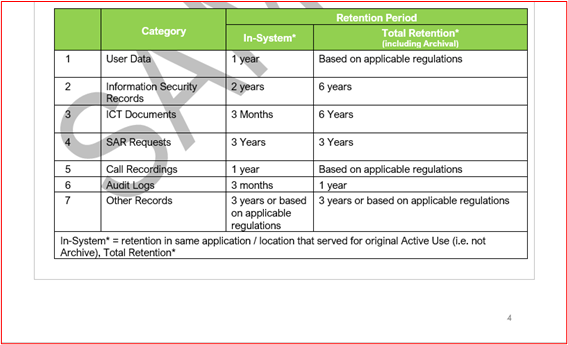

Примеры рекомендаций по подтверждению. Доказательства можно предоставить путем предоставления общего доступа к снимкам экрана выходных данных того же SQL-запроса в рабочей базе данных (отредактировать любую конфиденциальную информацию) и базе данных разработки или тестирования. Выходные данные одних и того же команд должны создавать разные наборы данных. Там, где хранятся файлы, просмотр содержимого папок в обеих средах также должен демонстрировать различные наборы данных.

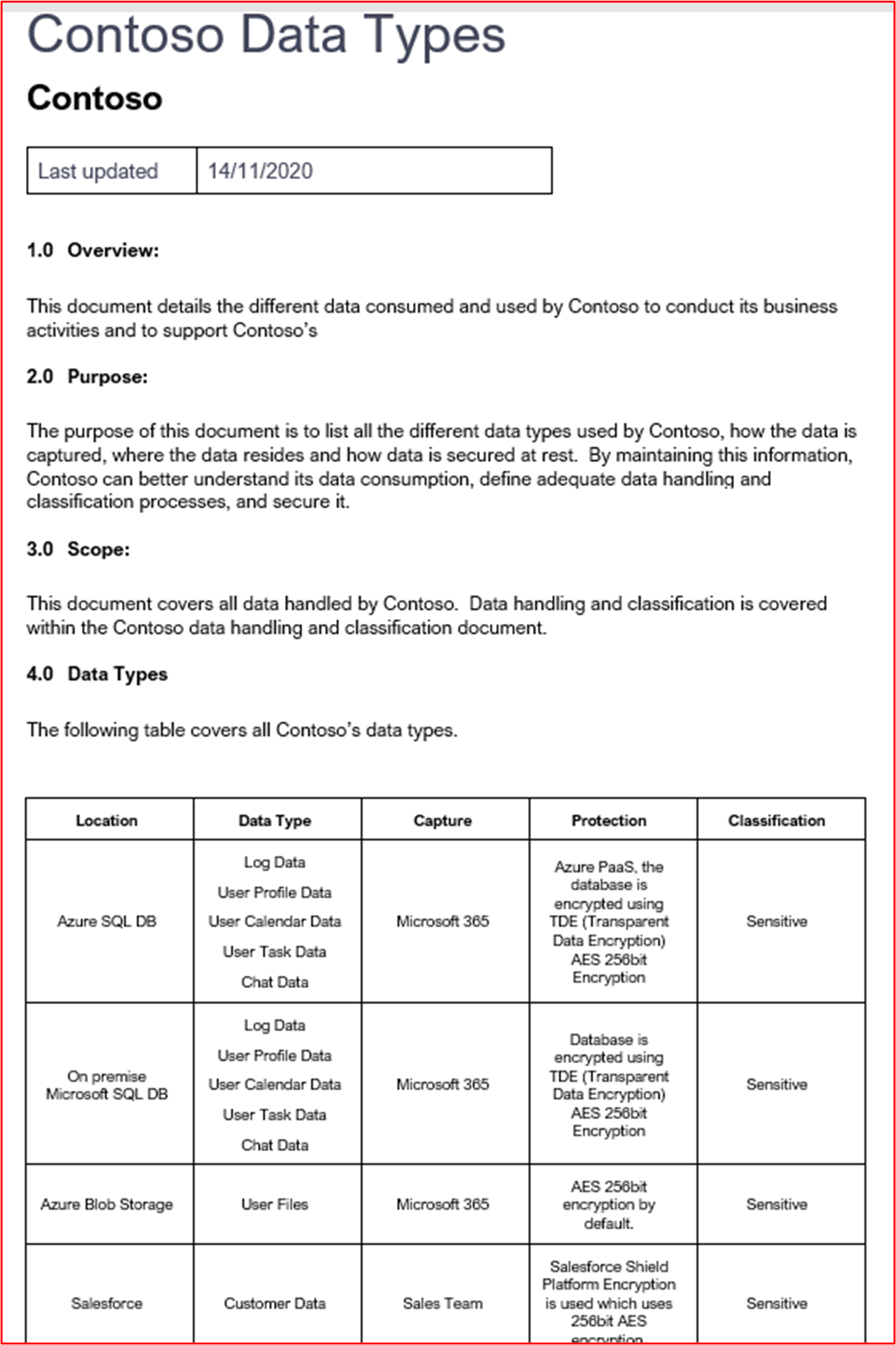

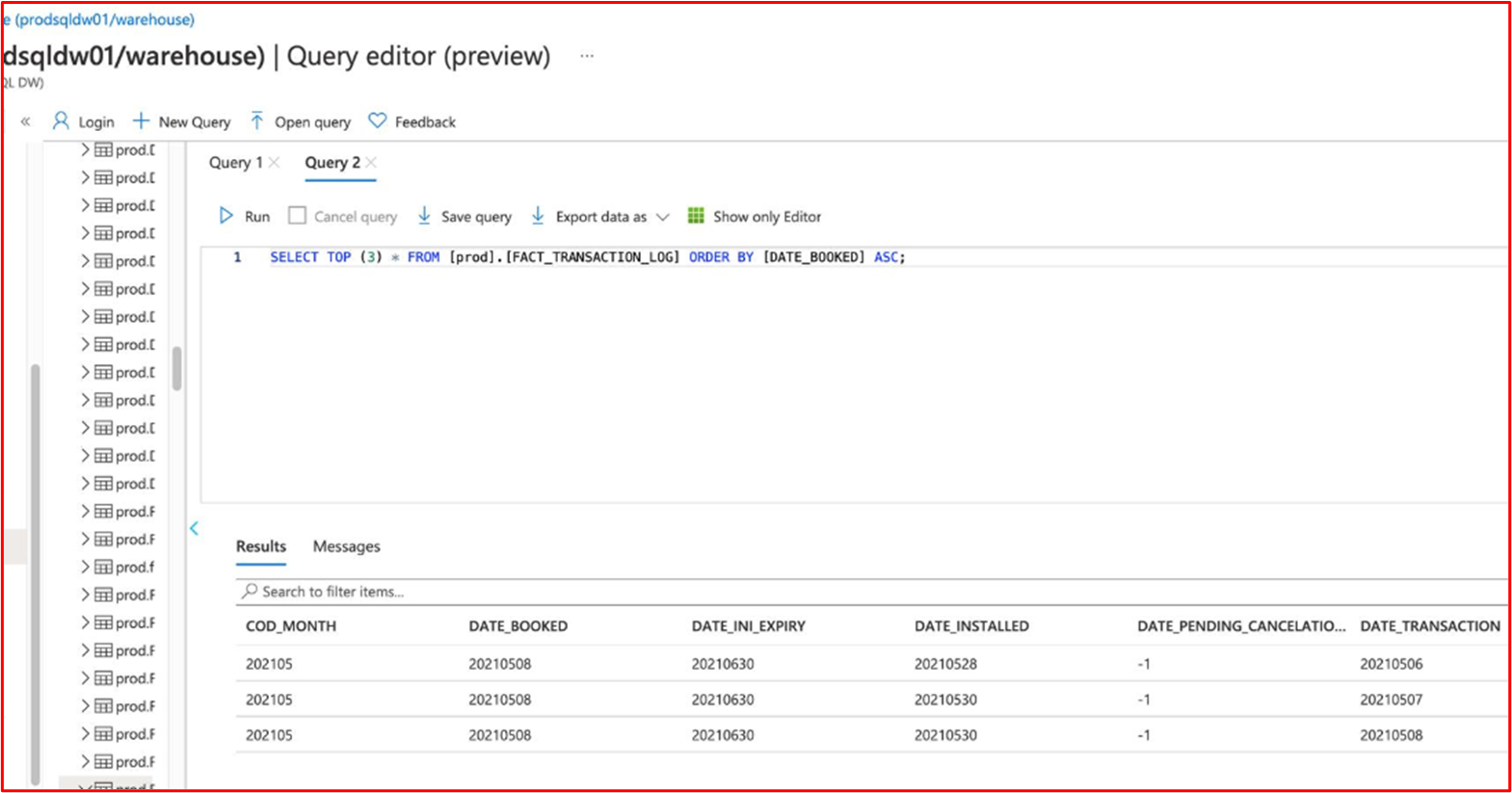

Пример доказательства. На следующем снимке экрана показаны первые 3 записи (для отправки доказательств укажите первые 20) из рабочей базы данных.

На следующем снимку экрана показан тот же запрос из базы данных разработки с разными записями.

Это показывает, что наборы данных отличаются.

Элемент управления 32. Предоставление демонстрируемого доказательства того, что задокументированные запросы на изменение содержат влияние изменения, подробные сведения о процедурах обратного выхода и тестирования, которые необходимо выполнить.

Намерение. Цель этого элемента управления заключается в том, чтобы думать о запрашиваемом изменении. Влияние изменения на безопасность системы или среды должно быть рассмотрено и четко задокументировано, все процедуры возврата должны быть документированы, чтобы помочь в восстановлении, если что-то пойдет не так, и, наконец, необходимо продумать и задокументировать сведения о тестировании, которое необходимо для проверки успешности изменения.

Примеры рекомендаций по подтверждению. Доказательства можно предоставить путем экспорта образца запросов на изменение, предоставления запросов на изменение бумаги или предоставления снимков экрана запросов на изменение, показывающих эти три сведения, хранящиеся в запросе на изменение.

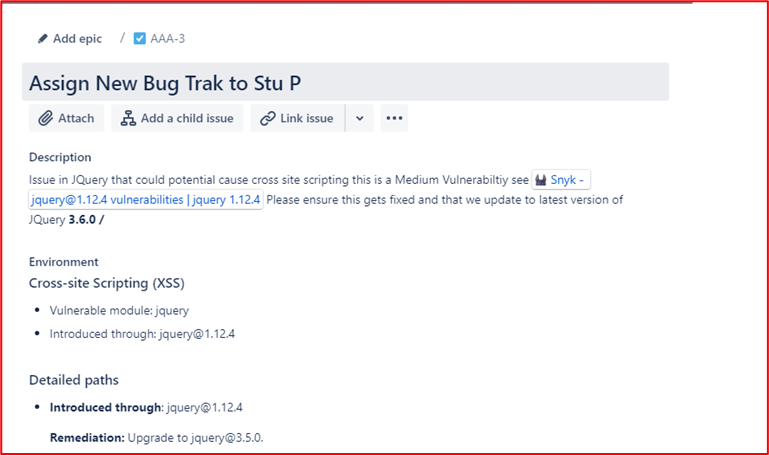

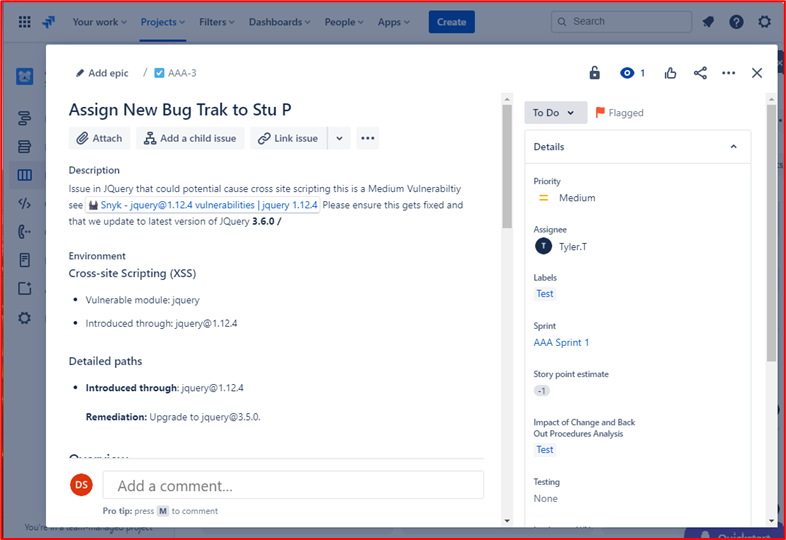

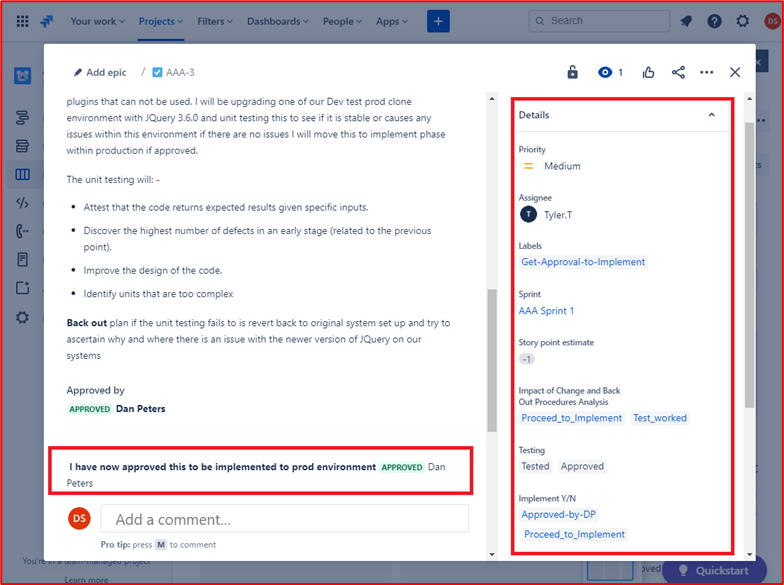

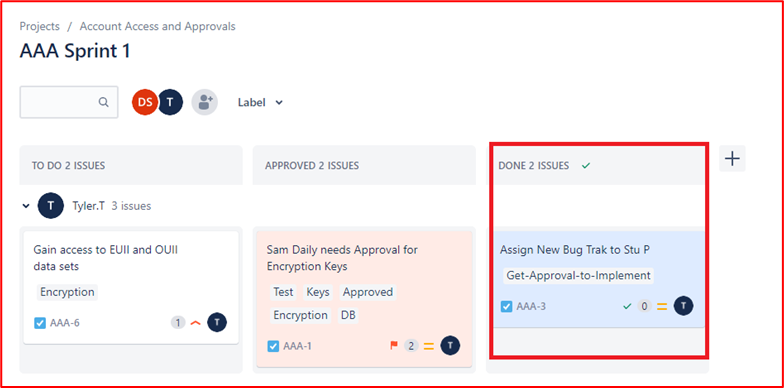

Пример доказательства. На рисунке ниже показана новая уязвимость межсайтовых сценариев (XSS), назначаемая и документ для запроса на изменение.

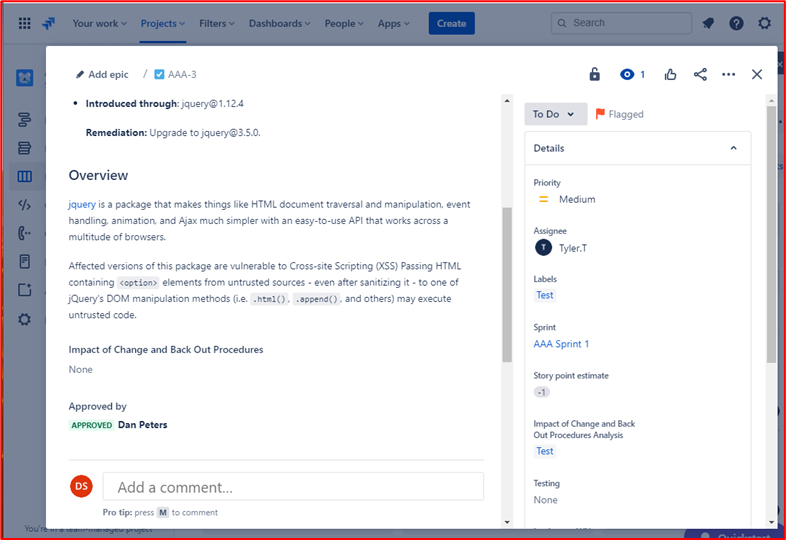

В приведенных ниже билетах отображаются сведения, которые были заданы или добавлены в билет при его пути к разрешению.

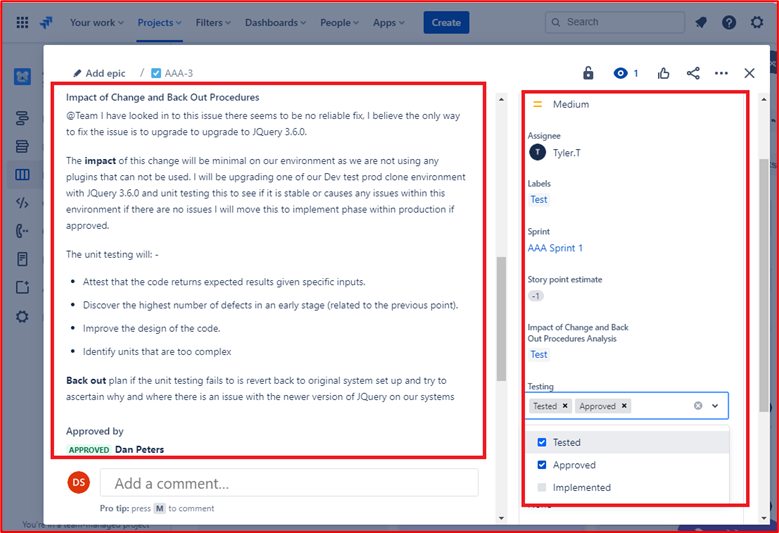

В двух билетах ниже показано влияние изменения на систему и любые процедуры обратного выхода, которые могут потребоваться в случае возникновения проблемы. Вы можете увидеть влияние изменений, и процедуры возврата прошли процесс утверждения и были утверждены для тестирования.

В левой части экрана можно увидеть, что тестирование изменений было утверждено, а справа — что изменения утверждены и протестированы.

На протяжении всего процесса обратите внимание, что человек, выполняющий работу, человек, сообщающий о ней, и человек, утверждающий работу, являются разными людьми.

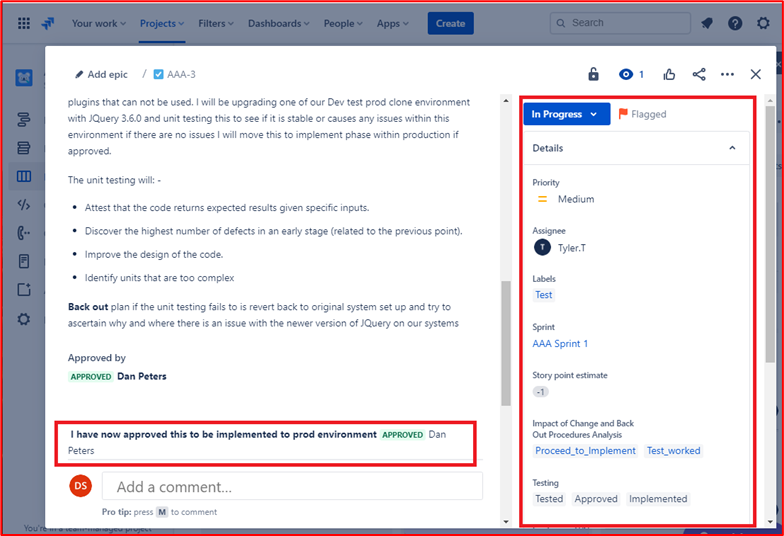

В приведенном выше запросе показано, что изменения утверждены для реализации в рабочей среде. В правой области показано, что тест сработал и прошел успешно, и что изменения теперь реализованы в Prod Environment.

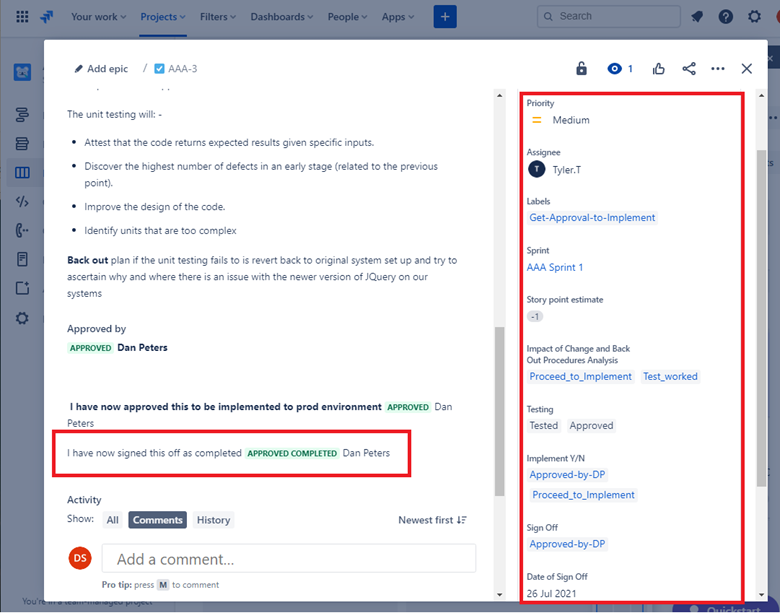

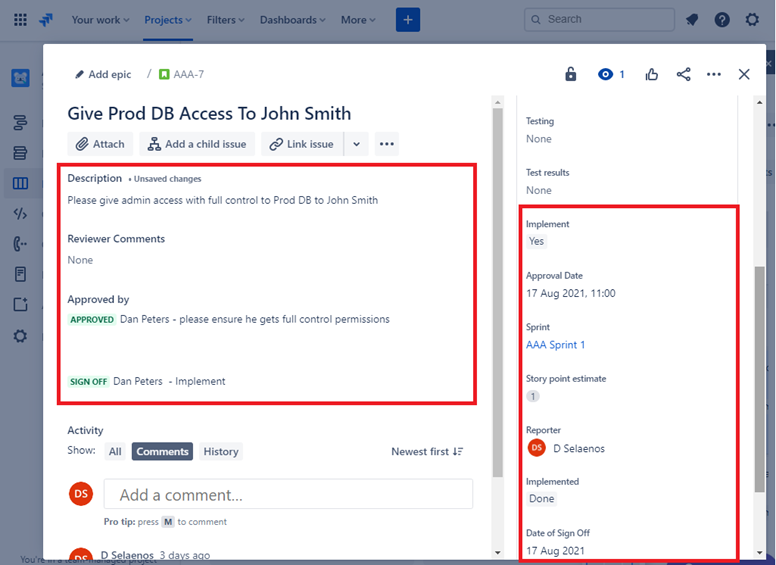

Элемент управления 33. Предоставление демонстрируемого доказательства того, что запросы на изменение проходят авторизацию и выход из системы.

Намерение: должен быть реализован процесс, который запрещает внесение изменений без надлежащего авторизации и выхода. Изменение должно быть авторизовано перед реализацией, и после его завершения изменение должно быть подписано. Это гарантирует, что запросы на изменение были должным образом проверены и кто-то в властных органах подписал изменение.

Примеры рекомендаций по подтверждению. Доказательства можно предоставить путем экспорта образца запросов на изменение, предоставления запросов на изменение документов или предоставления снимков экрана запросов на изменение, показывающих, что изменение было авторизовано, до его реализации и что изменение было подписано после завершения.

Пример свидетельства. На приведенном ниже снимку экрана показан пример билета Jira, в котором показано, что изменение должно быть авторизовано перед реализацией и утверждением кем-либо, кроме разработчика или инициатора запроса. Вы увидите, что изменения утверждены кем-то с соответствующими полномочиями. Справа был подписан DP после завершения.

В приведенном ниже запросе вы увидите, что после завершения изменения было выполнено и указано, что задание завершено и закрыто.

Безопасная разработка и развертывание программного обеспечения

Организации, участвующие в разработке программного обеспечения, часто сталкиваются с конкурирующими приоритетами между безопасностью и давлением TTM (время на рынок), однако реализация действий, связанных с безопасностью на протяжении жизненного цикла разработки программного обеспечения (SDLC), может не только сэкономить деньги, но и сэкономить время. Если безопасность остается запоздалой мыслью, проблемы обычно выявляются только на этапе тестирования (DSLC), что часто может быть более трудоемким и дорогостоящим решением. Цель этого раздела безопасности — обеспечить соблюдение безопасных методов разработки программного обеспечения, чтобы снизить риск внедрения ошибок кода в разрабатываемое программное обеспечение. Кроме того, в этом разделе содержатся некоторые элементы управления, помогающие безопасному развертыванию программного обеспечения.

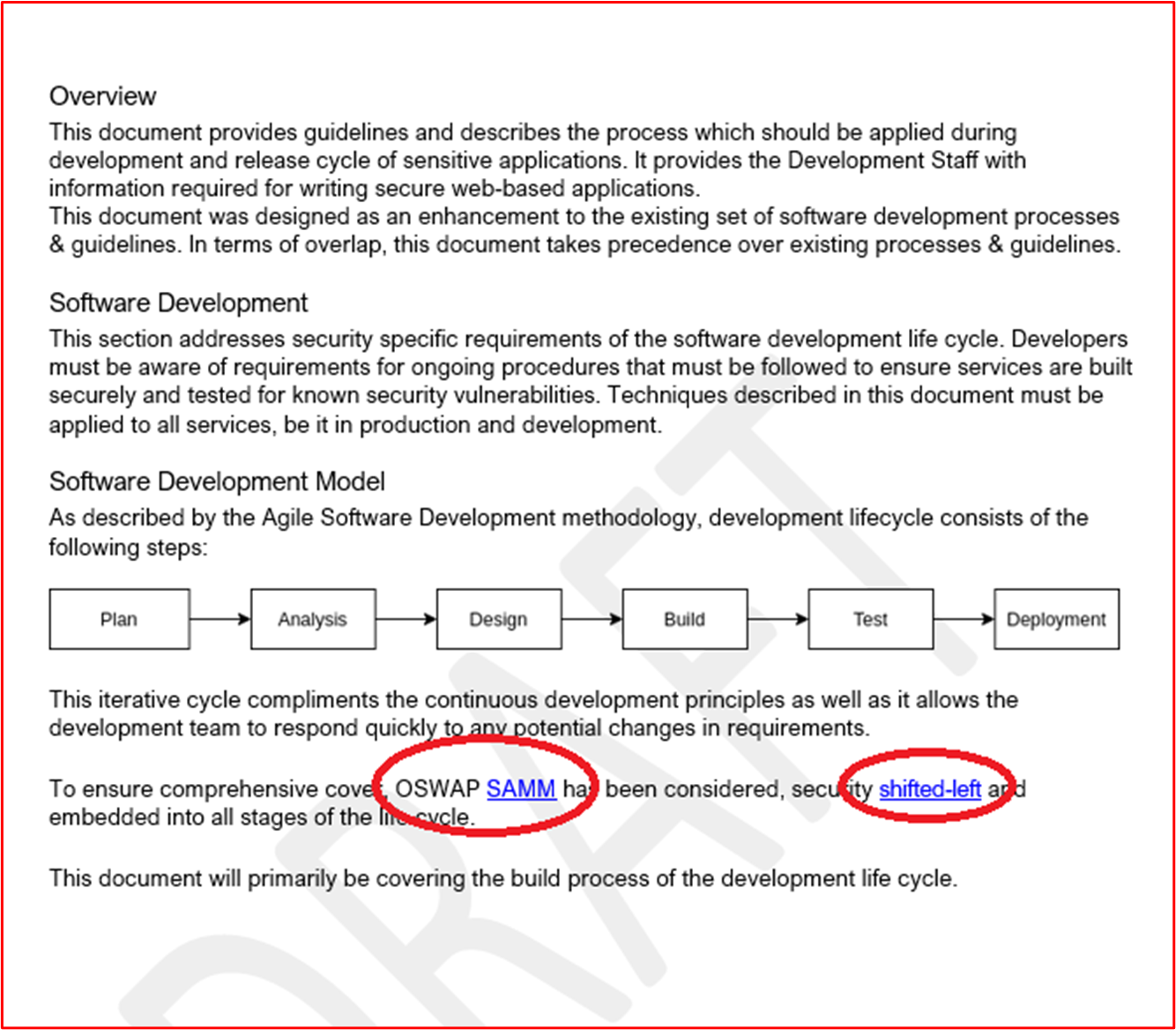

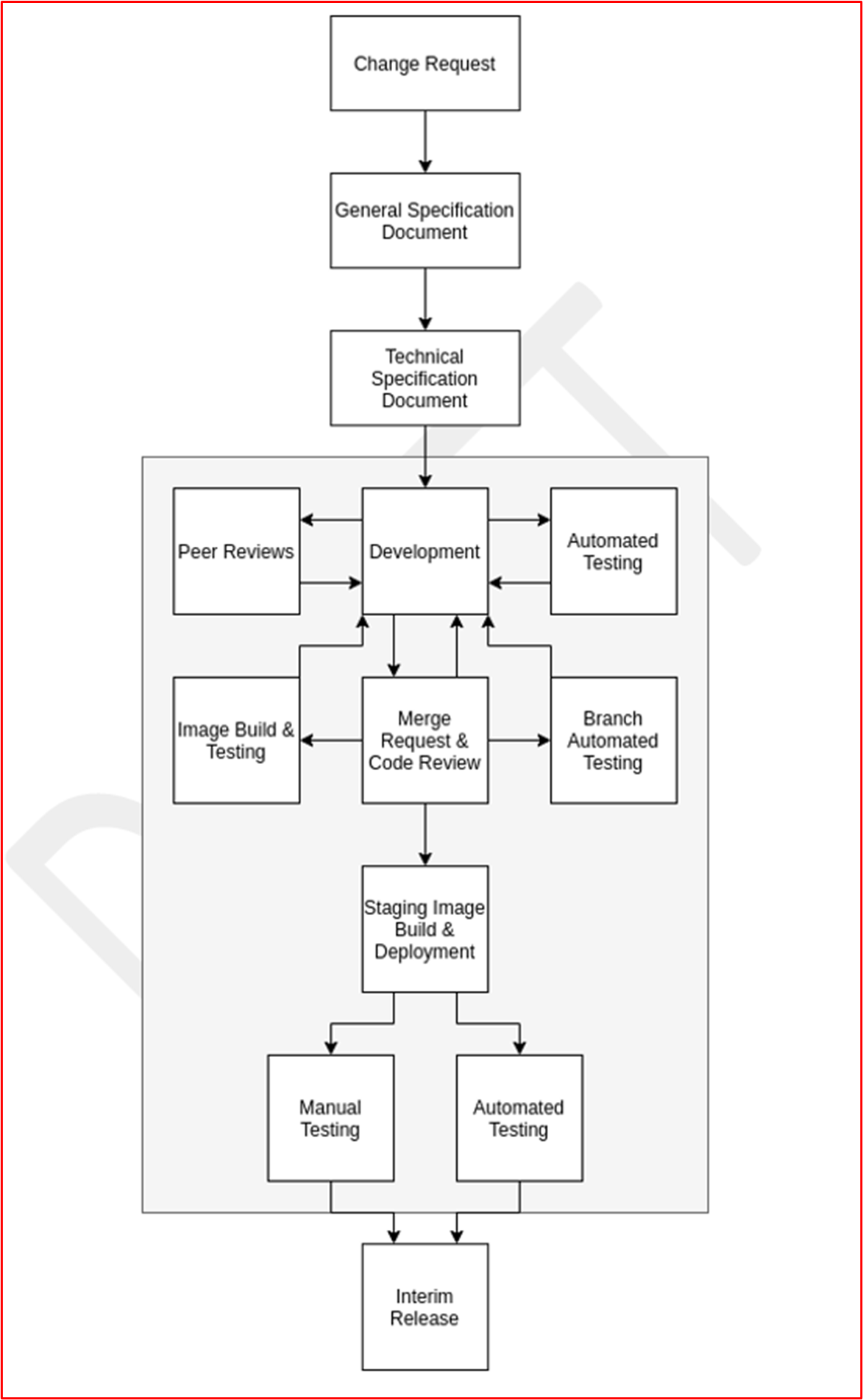

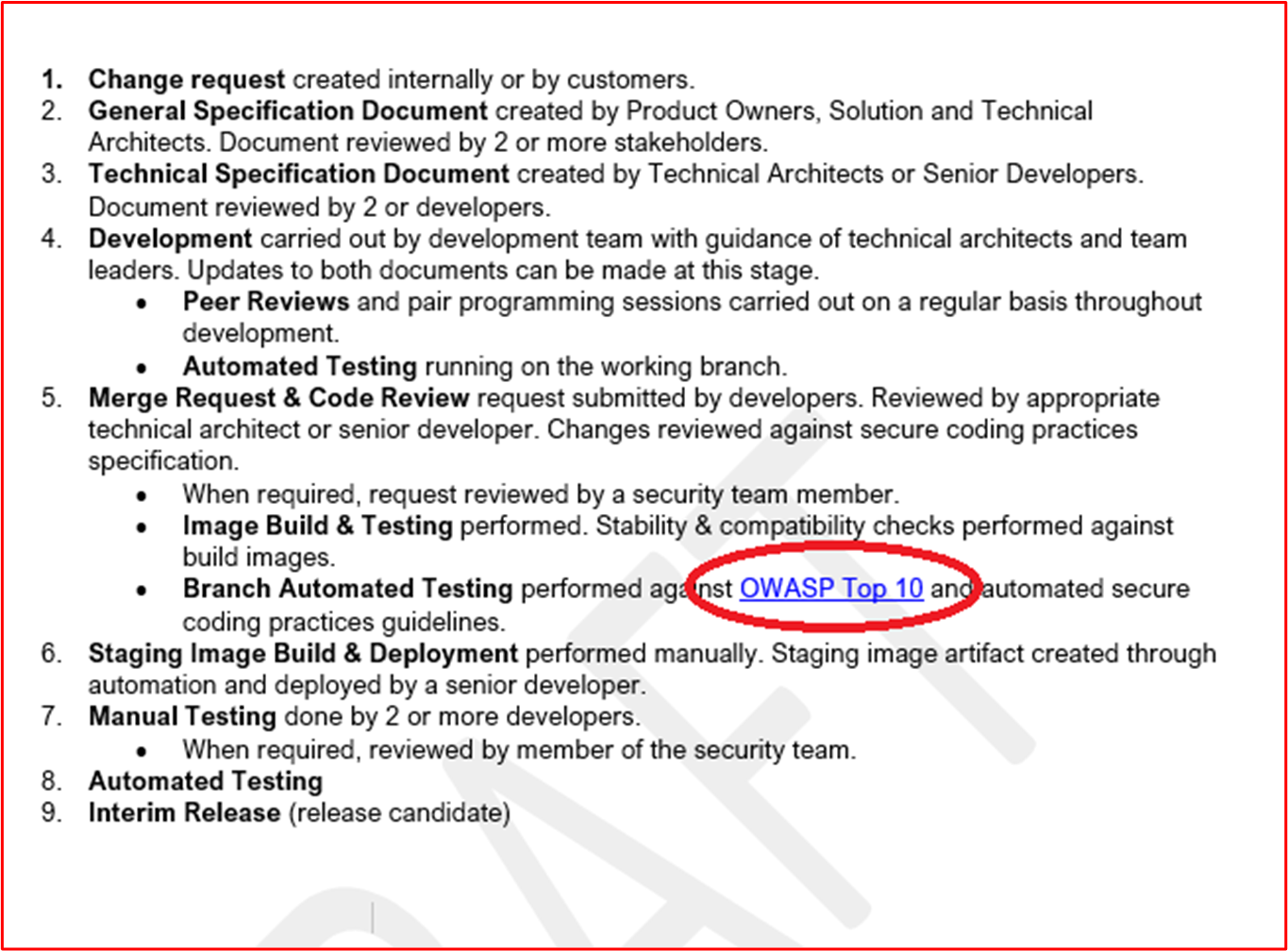

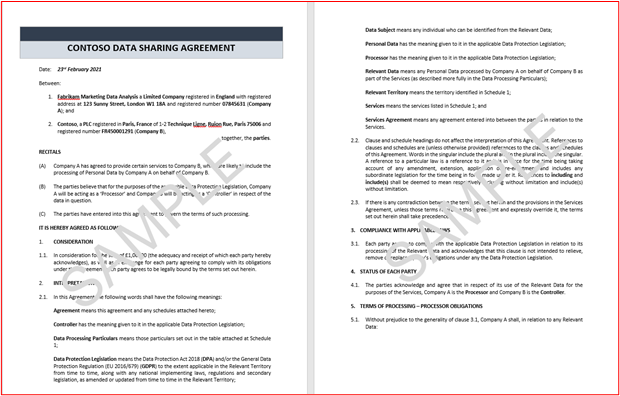

Элемент управления 34. Предоставление политик и процедур, которые поддерживают безопасную разработку и развертывание программного обеспечения, включая рекомендации по безопасному написанию кода для распространенных классов уязвимостей, таких как OWASP Top 10 или SANS Top 25 CWE.

Намерение. Организациям необходимо сделать все, что в их силах, чтобы обеспечить безопасную разработку программного обеспечения и защиту от уязвимостей. Для этого необходимо создать надежный жизненный цикл разработки программного обеспечения (SDLC) и рекомендации по безопасному кодированию, чтобы способствовать использованию безопасных методов программирования и безопасной разработки на протяжении всего процесса разработки программного обеспечения. Цель заключается в уменьшении количества и серьезности уязвимостей в программном обеспечении.

Примеры рекомендаций по подтверждению. Предоставьте документированную документацию по SDLC и (или) вспомогательной документации, в которой показано, что используется безопасный жизненный цикл разработки, и это руководство предоставляется всем разработчикам по продвижению рекомендаций по безопасному написанию кода. Ознакомьтесь с OWASP в SDLC и моделью зрелости программного обеспечения OWASP (SAMM).

Пример доказательства. Ниже приведена выдержка из процедуры разработки безопасного программного обеспечения компании Contoso, в которой демонстрируются безопасные методы разработки и программирования.

Примечание: На этих снимках экрана показан документ по безопасной разработке программного обеспечения. Ожидается, что поставщики программного обеспечения поделиться фактической вспомогательной документацией, а не просто предоставить снимок экрана.

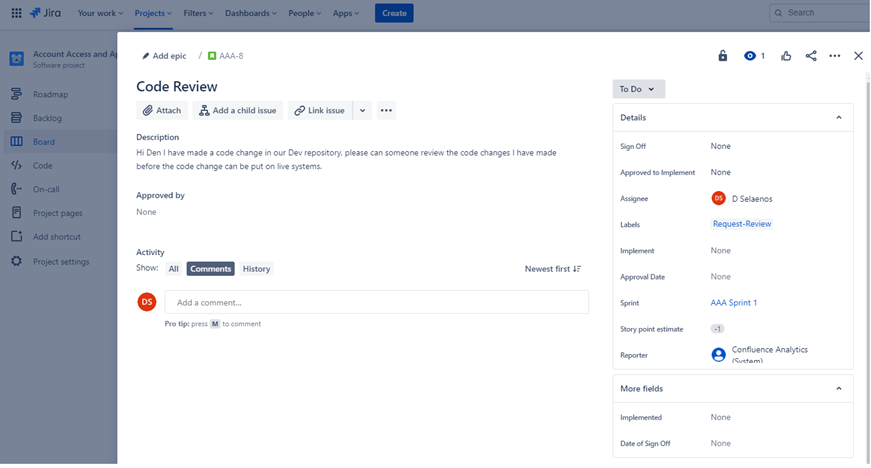

Элемент управления 35. Предоставление демонстрируемого доказательства того, что изменения кода проходят проверку и авторизацию вторым рецензентом.

Намерение. Цель этого элемента управления заключается в том, чтобы выполнить проверку кода другим разработчиком для выявления ошибок кода, которые могут привести к уязвимости в программном обеспечении. Необходимо установить авторизацию, чтобы убедиться, что проверки кода выполняются, тестируются и т. д. перед развертыванием. Шаг авторизации может проверить, выполнены ли правильные процессы, что лежит в основе SDLC, определенной выше.

Примеры рекомендаций по подтверждению. Предоставьте доказательства того, что код проходит рецензирование и должен быть авторизован, прежде чем его можно будет применить в рабочей среде. Это может быть через экспорт билетов на изменения, демонстрируя, что проверки кода были выполнены и изменения авторизованы, или это может быть через программное обеспечение для проверки кода, например Crucible (https://www.atlassian.com/software/crucible).

Пример свидетельства

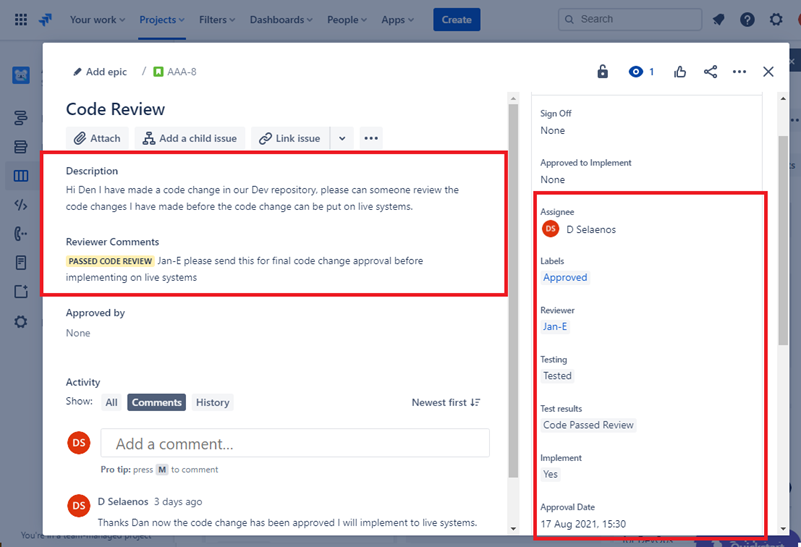

Ниже приведен запрос, показывающий, что изменения кода проходят проверку и авторизацию кем-то, кроме исходного разработчика. Он показывает, что проверка кода была запрошена назначаемым и будет назначена другому пользователю для проверки кода.

Ниже приведен запрос, показывающий, что изменения кода проходят проверку и авторизацию кем-то, кроме исходного разработчика. Он показывает, что проверка кода была запрошена назначаемым и будет назначена другому пользователю для проверки кода.

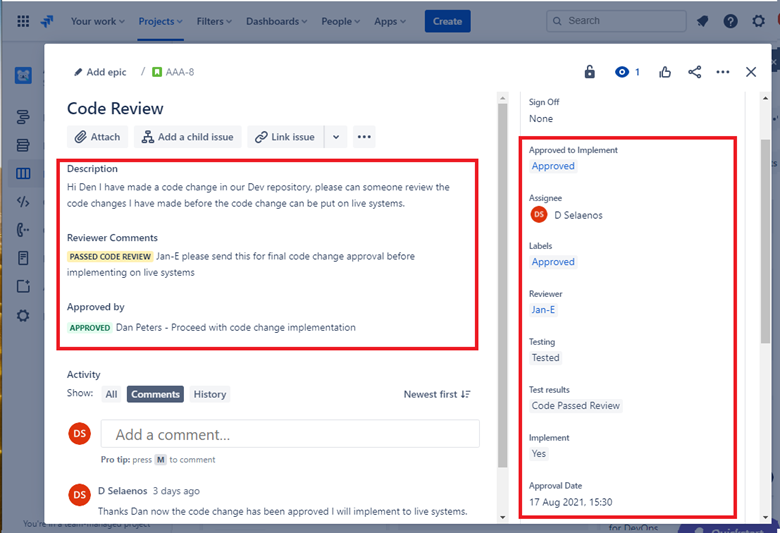

На рисунке ниже показано, что проверка кода была назначена другому разработчику, как показано в выделенном разделе в правой части изображения ниже. В левой части можно увидеть, что рецензент кода проверил код и получил состояние "ПЕРЕДАННАЯ ПРОВЕРКА КОДА".

Теперь запрос должен получить одобрение руководителя, прежде чем изменения можно будет ввести в динамические производственные системы.

На изображении выше показано, что проверенный код получил одобрение на реализацию в динамических производственных системах.

На изображении выше показано, что проверенный код получил одобрение на реализацию в динамических производственных системах.

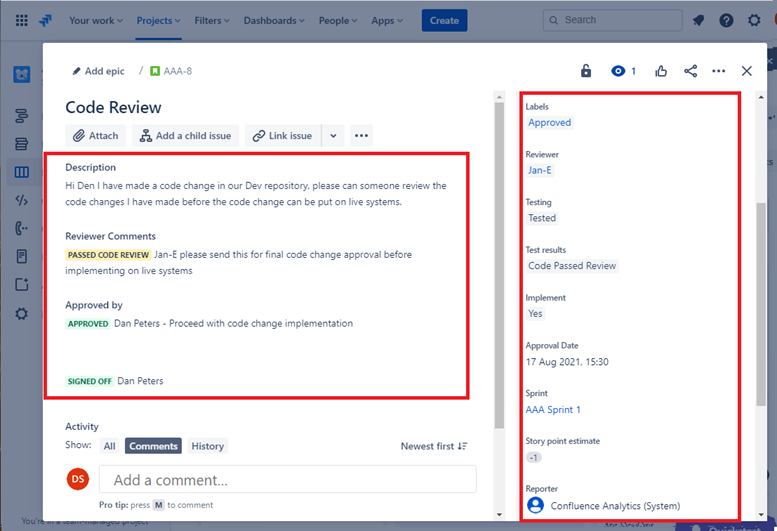

После внесения изменений в код окончательное задание выходит из выхода, как показано на рисунке выше.

После внесения изменений в код окончательное задание выходит из выхода, как показано на рисунке выше.

Обратите внимание, что на протяжении всего процесса участвуют три человека: исходный разработчик кода, рецензент кода и руководитель, который может утвердить и выйти из него. Чтобы соответствовать критериям для этого элемента управления, следует ожидать, что ваши билеты будут следовать этому процессу. Как минимум три человека, участвующих в процессе управления изменениями для проверок кода.

Элемент управления 36. Предоставьте наглядное свидетельство того, что разработчики ежегодно проходят обучение по безопасной разработке программного обеспечения.

Намерение: для всех языков программирования существуют рекомендации и методы программирования, обеспечивающие безопасную разработку кода. Существуют внешние учебные курсы, предназначенные для обучения разработчиков различным типам классов уязвимостей программного обеспечения и методам программирования, которые можно использовать, чтобы остановить внедрение этих уязвимостей в программное обеспечение. Цель этого элемента управления заключается в том, чтобы обучить эти методы всем разработчикам и убедиться, что эти методы не будут забыты или новые методы были изучены путем ежегодного выполнения этих методов.

Примеры рекомендаций по подтверждению. Предоставляйте доказательства с помощью сертификатов, выполненных внешней учебной компанией, или путем предоставления снимков экрана учебных дневников или других артефактов, демонстрирующих, что разработчики приняли участие в обучении. Если это обучение проводится с помощью внутренних ресурсов, предоставьте также доказательства учебных материалов.

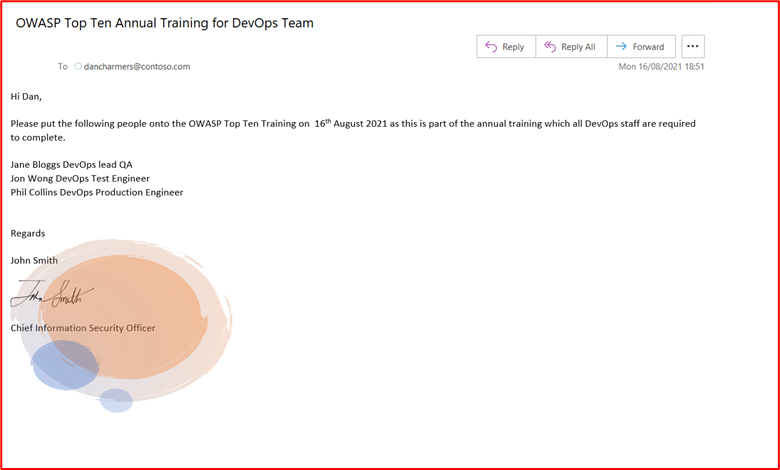

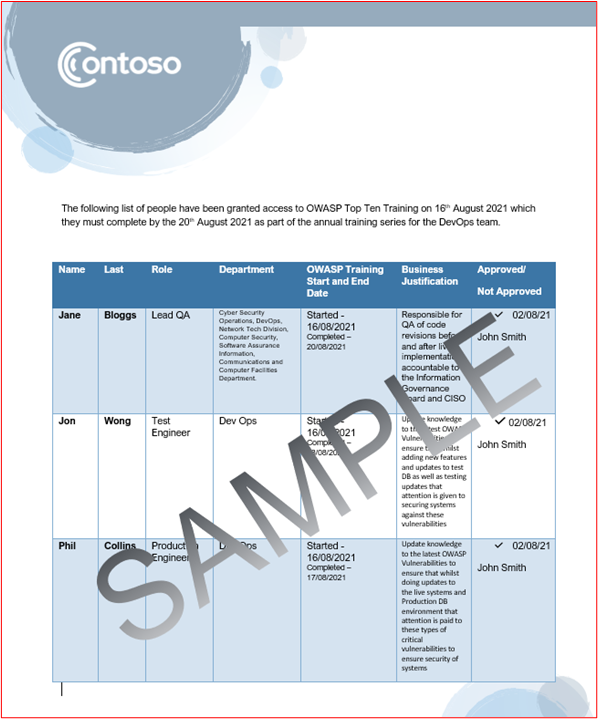

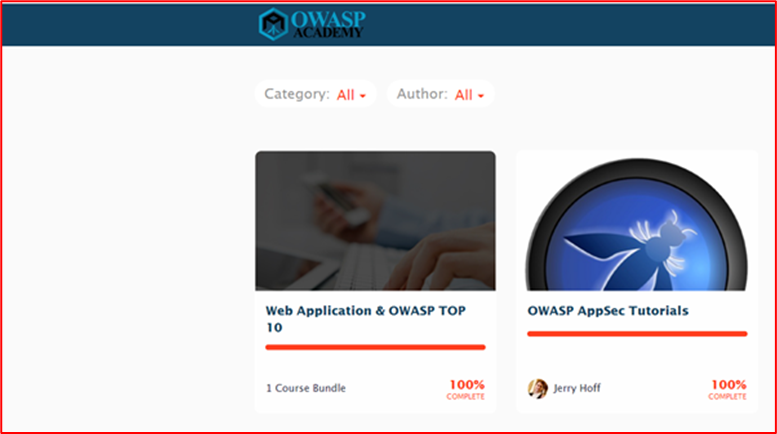

Пример доказательства. Ниже приведено сообщение электронной почты с просьбой о том, чтобы сотрудники команды DevOps были зарегистрированы в OWASP Top Ten Training Annual Training

Ниже показано, что обучение было запрошено с бизнес-обоснованием и утверждением. Затем следуют снимки экрана, сделанные из обучения, и запись о завершении, показывающая, что человек завершил ежегодное обучение.

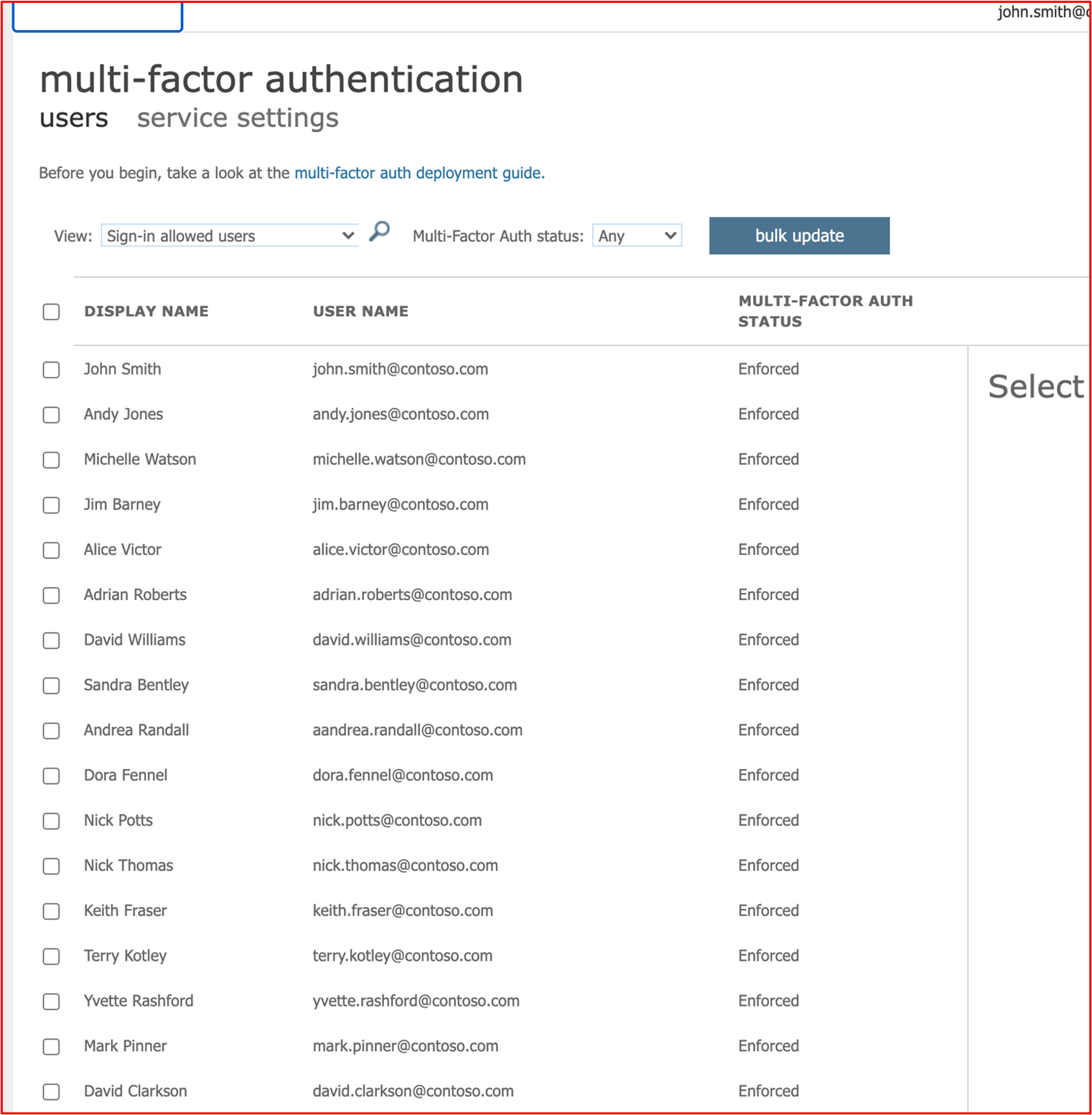

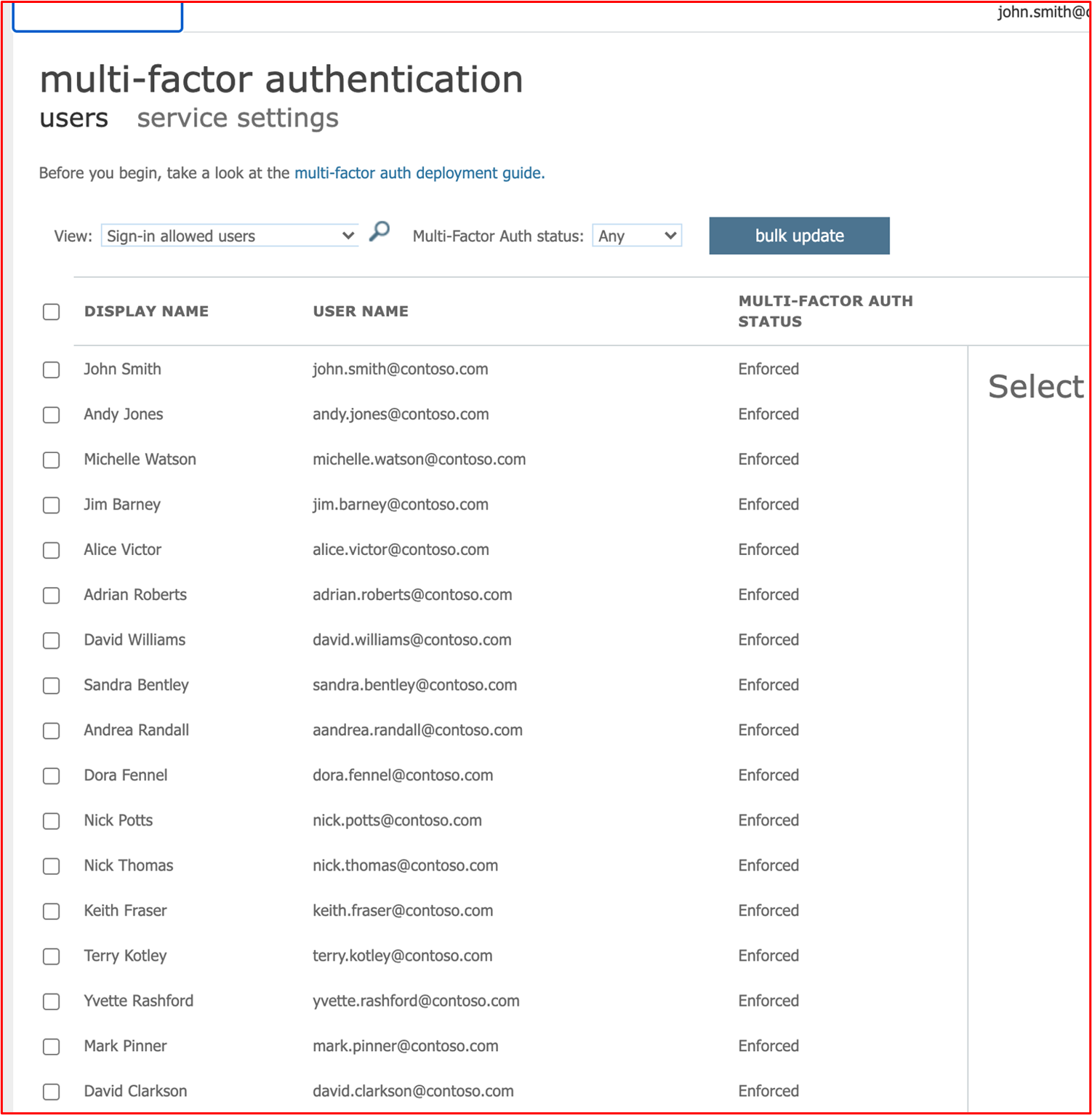

Элемент управления 37. Предоставление демонстрируемого доказательства того, что репозитории кода защищены с помощью многофакторной проверки подлинности (MFA).

Намерение. Если группа действий может получить доступ к базе кода программного обеспечения и изменить ее, она может внести уязвимости, backdoor или вредоносный код в базу кода и, следовательно, в приложение. Было несколько случаев этого уже, с, вероятно, наиболее широко освещаемым является атака Программы-шантажиста NotPetya, которая, как сообщается, заражена через скомпрометированное обновление украинского налогового программного обеспечения под названием M.E.Doc (см . раздел Что неPetya).

Примеры рекомендаций по подтверждению. Предоставляйте доказательства на снимках экрана из репозитория кода о том, что для всех пользователей включена многофакторная проверка подлинности.

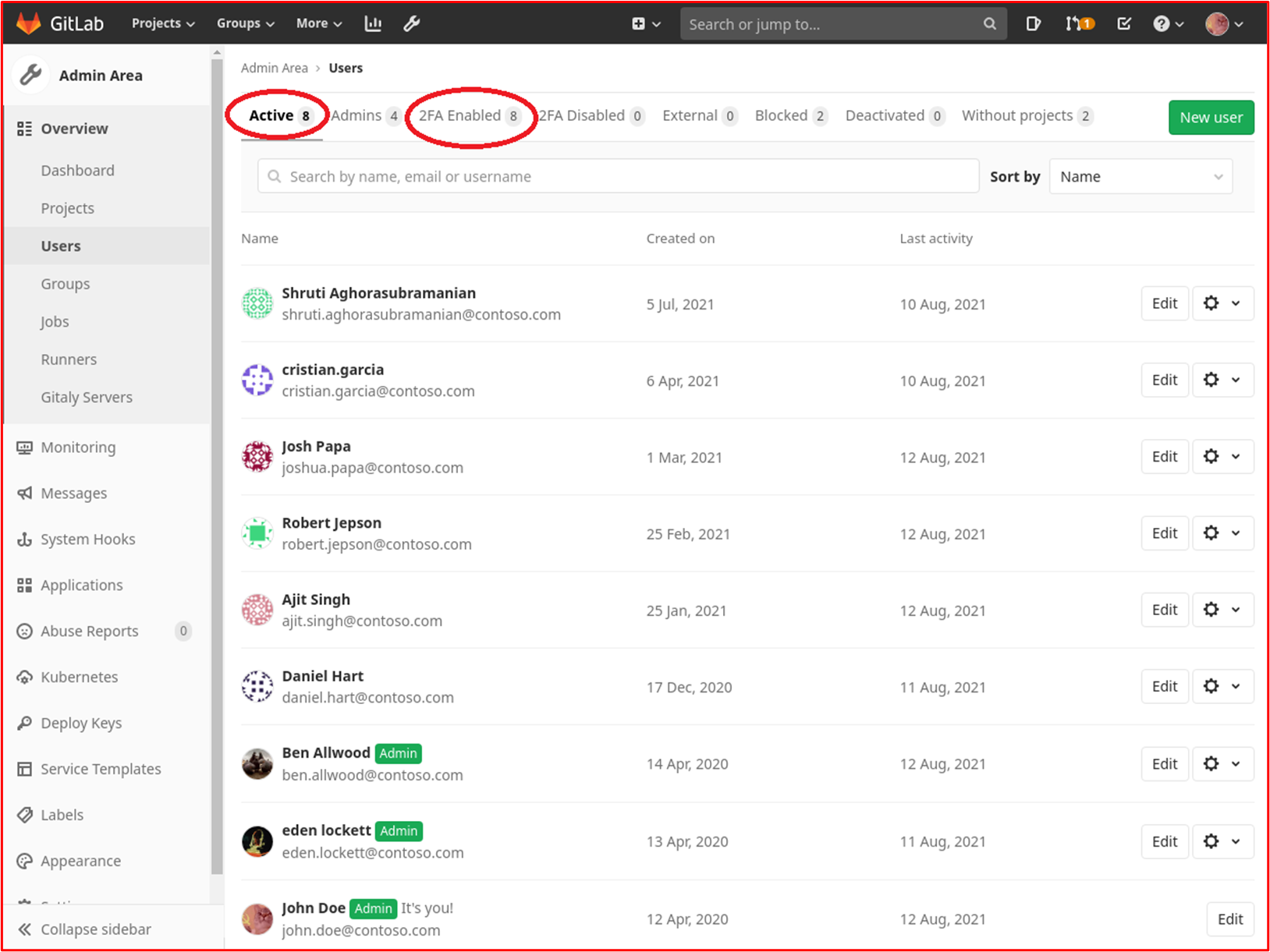

Пример доказательства. На следующем снимку экрана показано, что MFA включена для всех 8 пользователей GitLab.

Элемент управления 38. Предоставьте наглядное подтверждение наличия элементов управления доступом для защиты репозиториев кода.

Намерение. Начиная с предыдущего элемента управления, необходимо реализовать элементы управления доступом, чтобы ограничить доступ только отдельным пользователям, работающим над определенными проектами. Ограничивая доступ, вы ограничиваете риск несанкционированных изменений и тем самым вносите небезопасные изменения кода. Для защиты репозитория кода следует использовать наименее привилегированный подход.

Примеры рекомендаций по подтверждению. Предоставляйте доказательства на снимках экрана из репозитория кода, что доступ ограничен пользователями, необходимыми, включая различные привилегии.

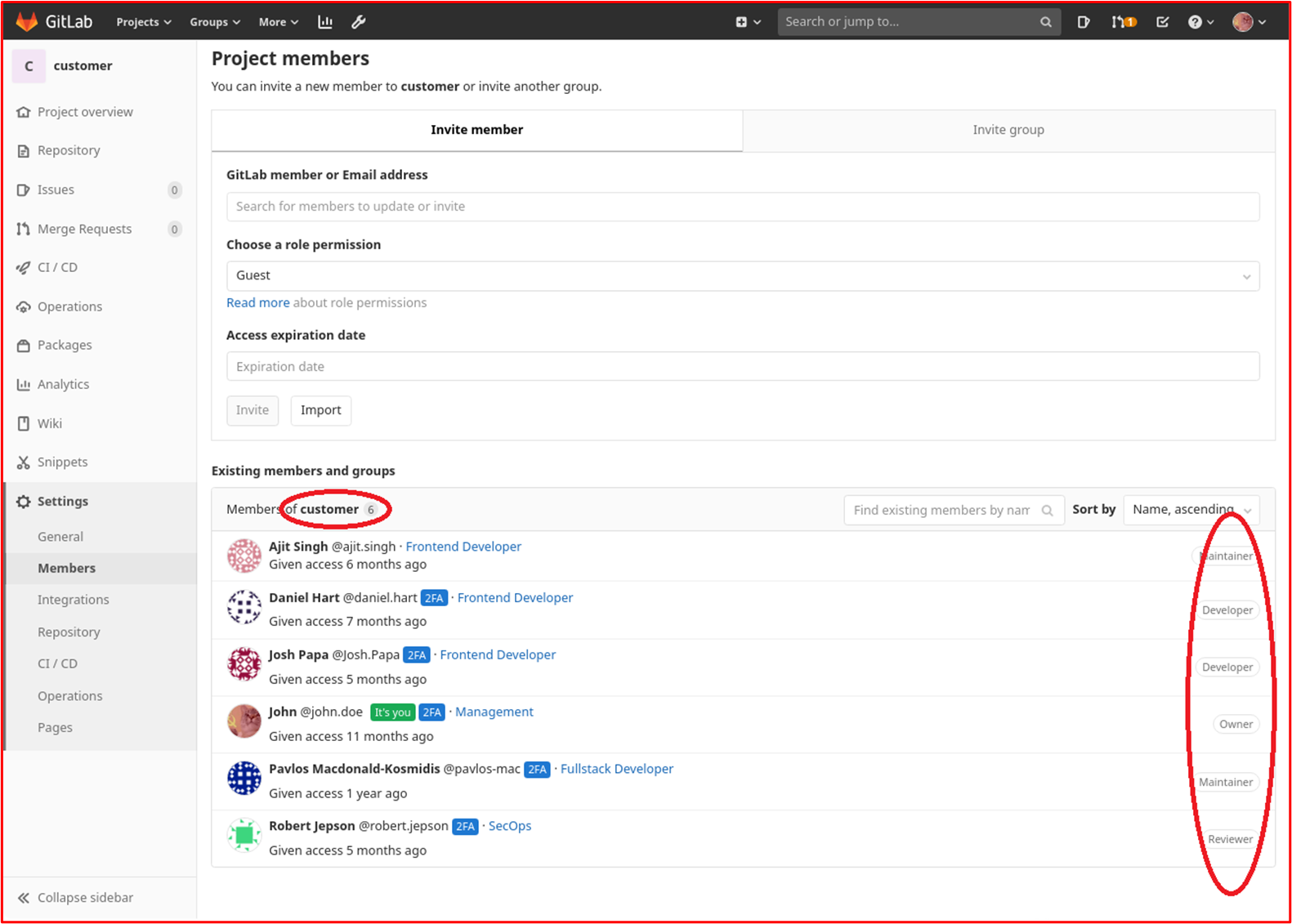

Пример доказательства. На следующем снимке экрана показаны члены проекта "Клиенты" в GitLab, который является "Клиентским порталом" Contoso. Как видно на снимке экрана, пользователи имеют разные "роли", чтобы ограничить доступ к проекту.

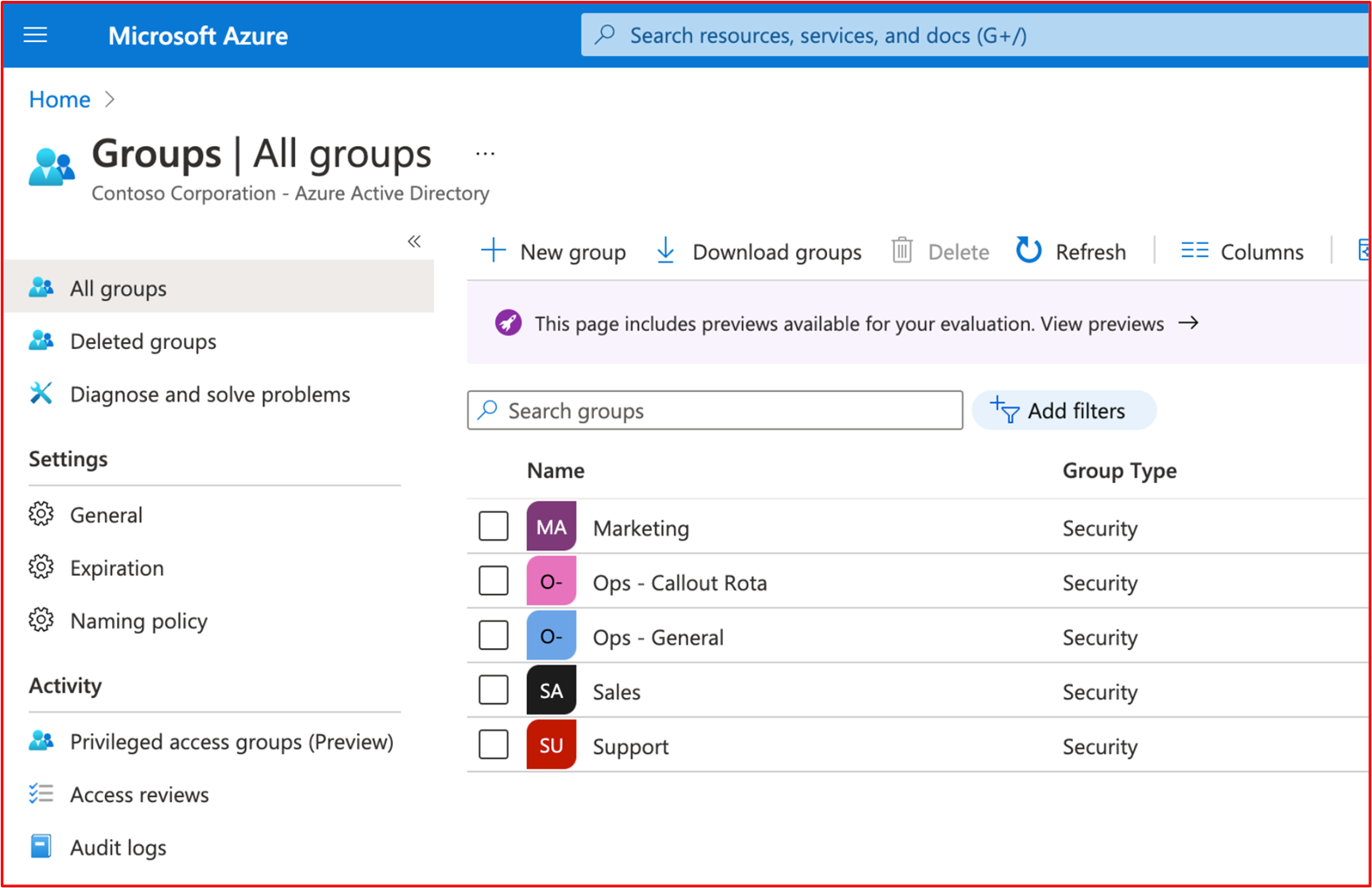

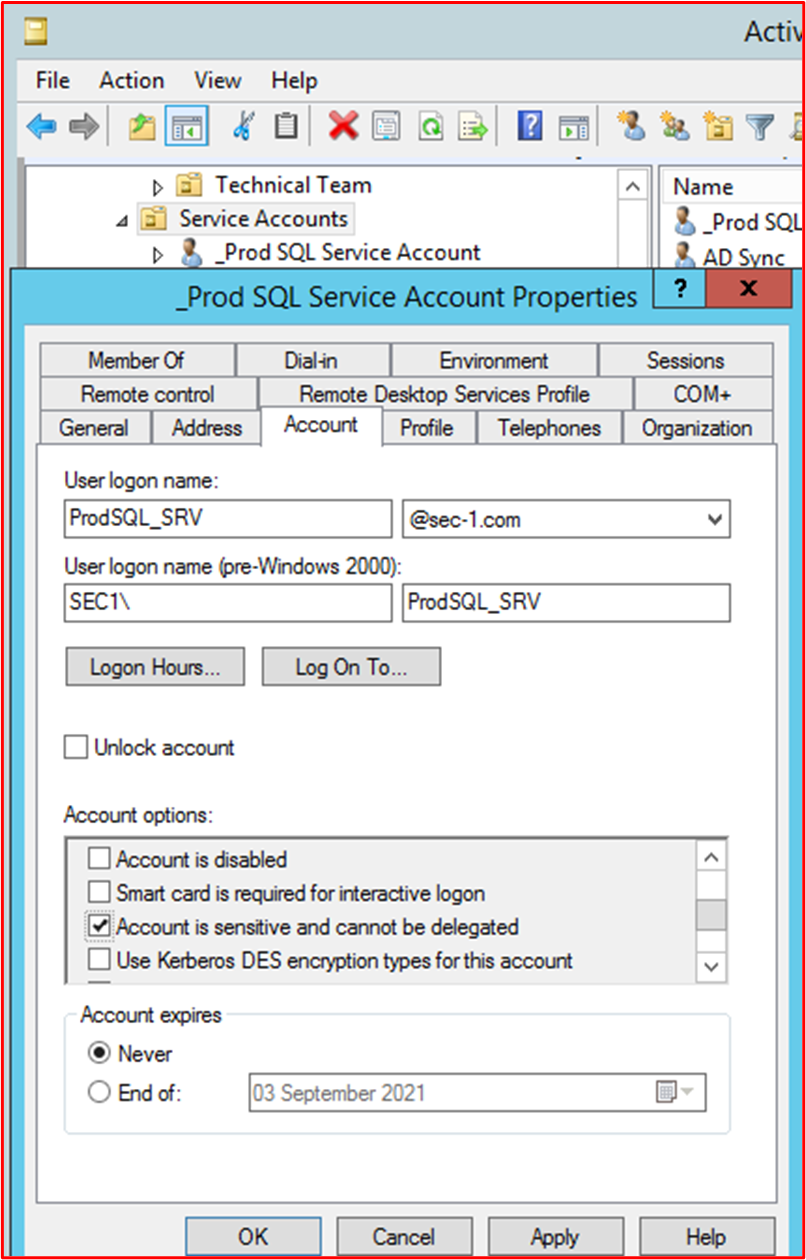

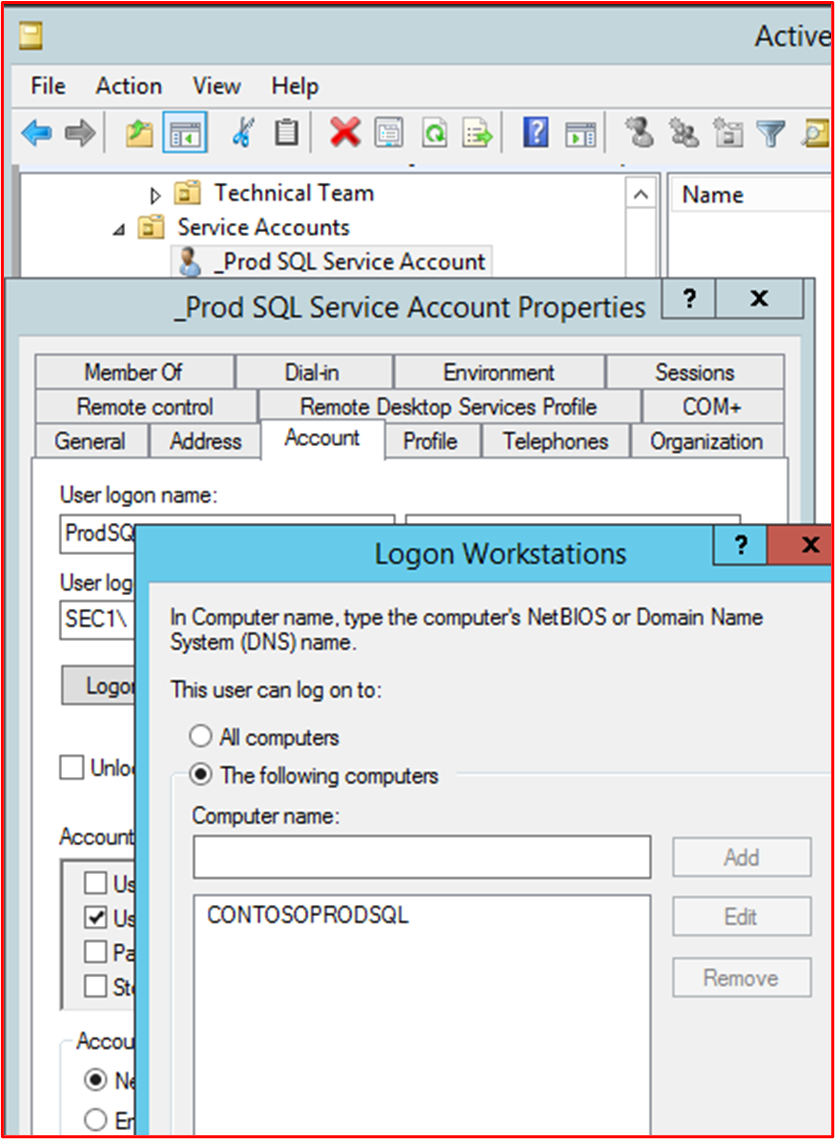

Управление учетными записями

Безопасные методы управления учетными записями важны, так как учетные записи пользователей формируют основу для предоставления доступа к информационным системам, системным средам и данным. Учетные записи пользователей должны быть должным образом защищены, так как компрометация учетных данных пользователя может обеспечить не только плацдарм в среде и доступ к конфиденциальным данным, но также может обеспечить административный контроль над всей средой или ключевыми системами, если учетные данные пользователя имеют права администратора.

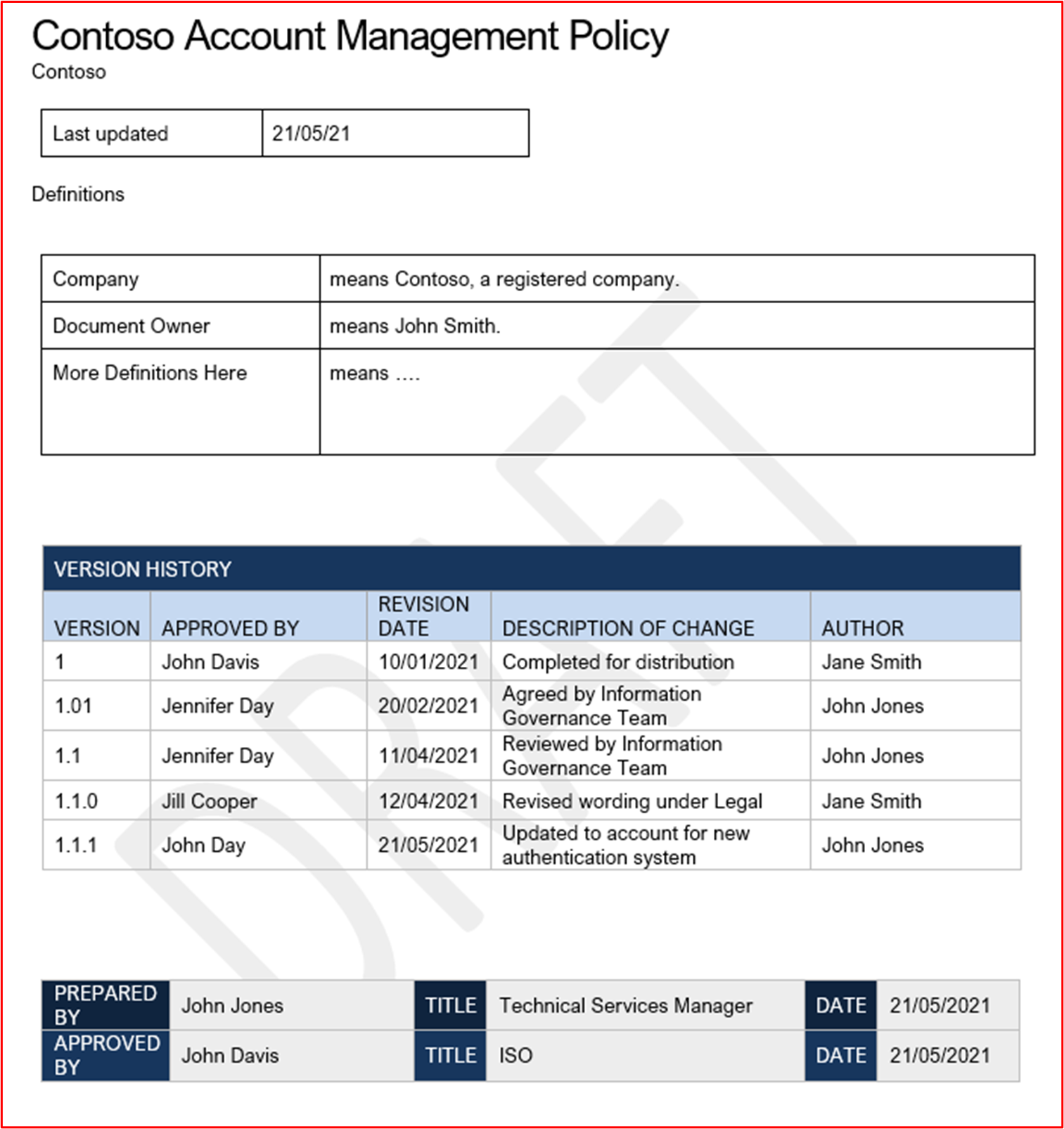

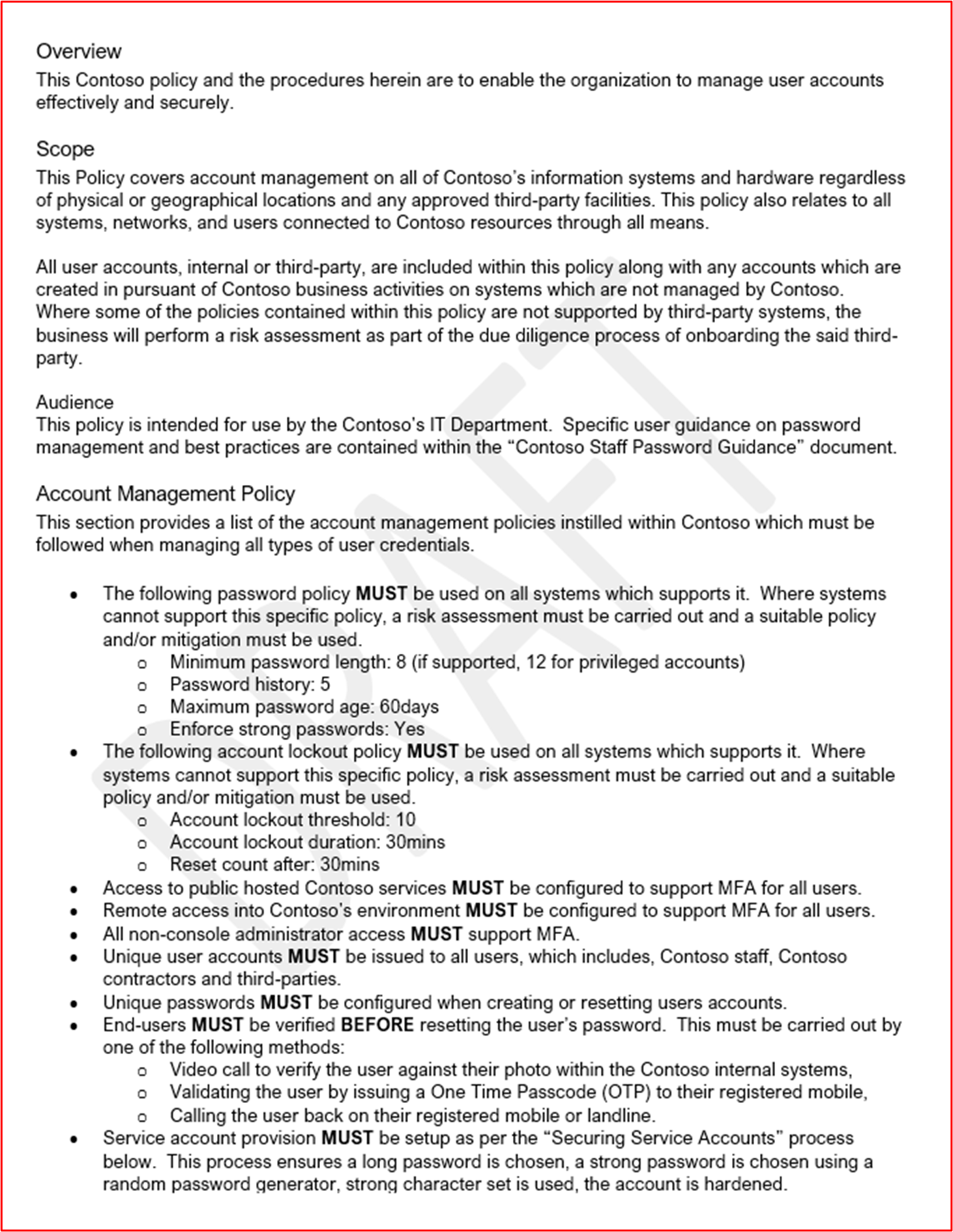

Элемент управления 39. Предоставьте документацию по политике, которая регулирует методы и процедуры управления учетными записями.

Намерение. Учетные записи пользователей по-прежнему предназначены для групп действий и часто будут источником компрометации данных. Настроив слишком разрешительные учетные записи, организации не только увеличивают пул "привилегированных" учетных записей, которые могут использоваться группой действий для нарушения безопасности данных, но также могут увеличить риск успешного использования уязвимости, которая потребует определенных привилегий для успешного выполнения.

BeyondTrust каждый год создает "Отчет об уязвимостях Майкрософт", который анализирует уязвимости системы безопасности Майкрософт за предыдущий год и подробно описывает процент этих уязвимостей, которые зависят от учетной записи пользователя с правами администратора. В недавней записи блога "Новый отчет об уязвимостях Майкрософт показывает 48%-е увеличение уязвимостей & как они могут быть устранены с наименьшими привилегиями", 90% критических уязвимостей в Интернете Обозреватель, 85% критических уязвимостей в Microsoft Edge и 100% критических уязвимостей в Microsoft Outlook были бы устранены путем удаления прав администратора. Для поддержки безопасного управления учетными записями организации должны обеспечить наличие вспомогательных политик и процедур, которые повышают рекомендации по безопасности, и следовать ей для устранения этих угроз.

Примеры рекомендаций по подтверждению. Предоставьте документированные политики и документы по процедуре, которые охватывают методы управления учетными записями. Как минимум, рассматриваемые темы должны соответствовать элементам управления в рамках сертификации Microsoft 365.

Пример свидетельства. На следующем снимку экрана показан пример политики управления учетными записями для Contoso.

Примечание: На этом снимку экрана показан документ политики или процесса. Ожидается, что поставщики программного обеспечения будут делиться фактической документацией по поддерживаемым политикам и процедурам, а не просто предоставить снимок экрана.

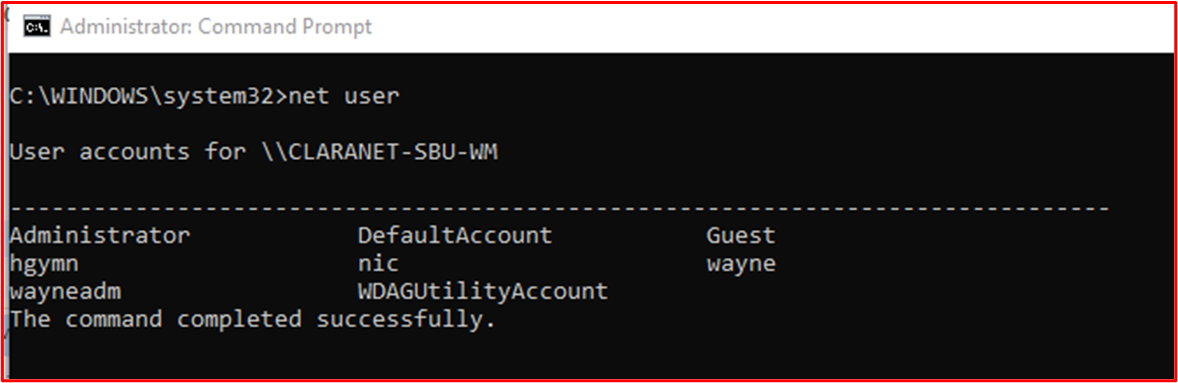

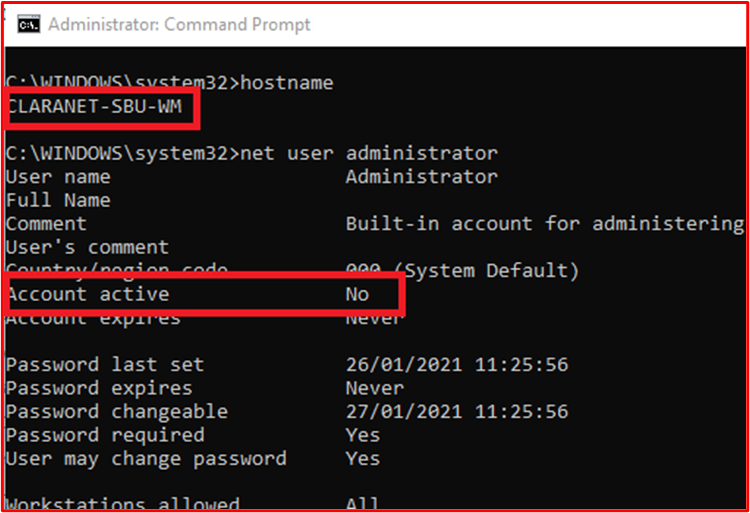

Элемент управления 40: предоставление демонстрируемого доказательства того, что учетные данные по умолчанию отключены, удалены или изменены в выборочных системных компонентах.

Намерение. Хотя это становится все менее популярным, по-прежнему существуют случаи, когда группы действий могут использовать учетные данные пользователя по умолчанию и хорошо задокументированные учетные данные для компрометации компонентов рабочей системы. Популярным примером этого является dell iDRAC (интегрированный контроллер удаленного доступа Dell). Эту систему можно использовать для удаленного управления сервером Dell, который может использоваться группой действий для получения контроля над операционной системой сервера. Учетные данные по умолчанию root::calvin задокументированы и часто могут использоваться группами действий для получения доступа к системам, используемым организациями. Цель этого элемента управления — убедиться, что эти учетные данные по умолчанию отключены или удалены.

Примеры рекомендаций по подтверждению. Существуют различные способы сбора доказательств для поддержки этого элемента управления. Снимок экрана настроенных пользователей во всех системных компонентах может помочь, то есть снимки экрана файлов Linux /etc/shadow и /etc/passwd помогут продемонстрировать, отключены ли учетные записи. Обратите внимание, что файл /etc/shadow потребуется для демонстрации того, что учетные записи действительно отключены, замечая, что хэш паролей начинается с недопустимого символа, например "!", указывающего, что пароль непригоден для использования. Совет состоит в том, чтобы отключить только несколько символов пароля и отредактировать остальные. Другие варианты — это сеансы скринсхинга, в которых проверяющий мог вручную попробовать учетные данные по умолчанию. Например, в приведенном выше обсуждении на dell iDRAC проверяющий должен попытаться пройти проверку подлинности по всем интерфейсам Dell iDRAC, используя учетные данные по умолчанию.

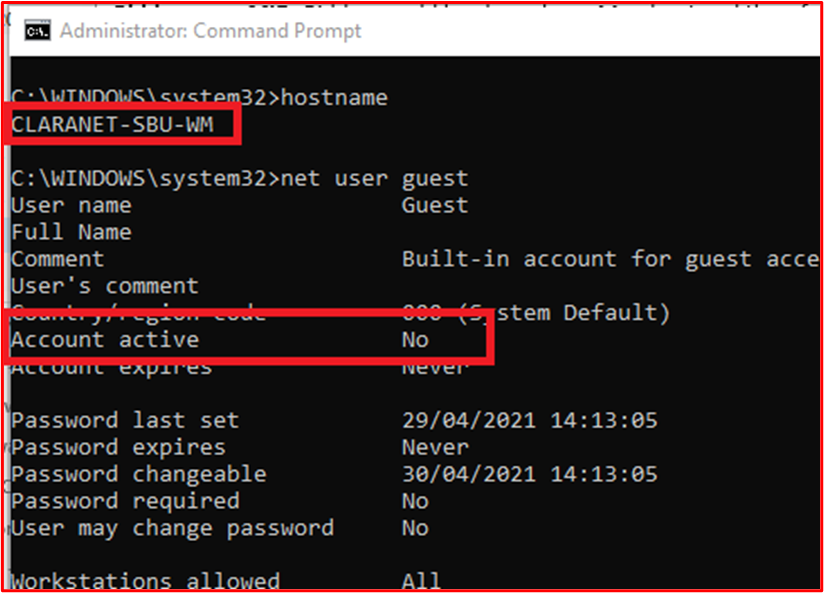

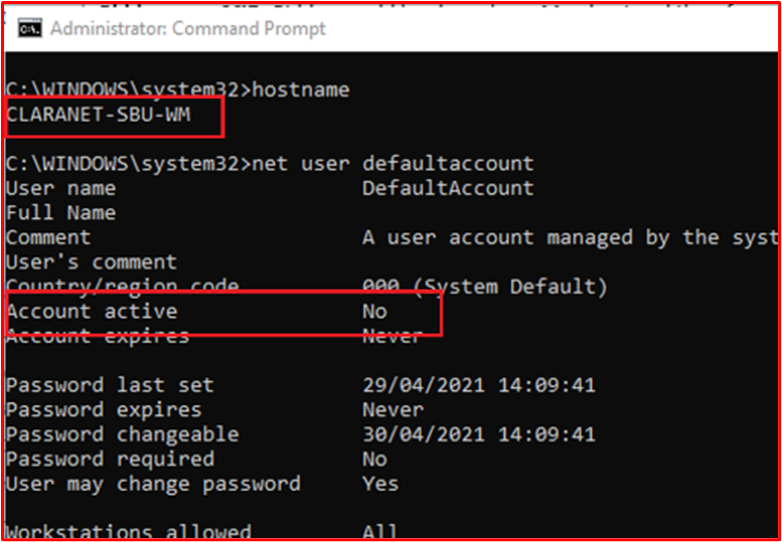

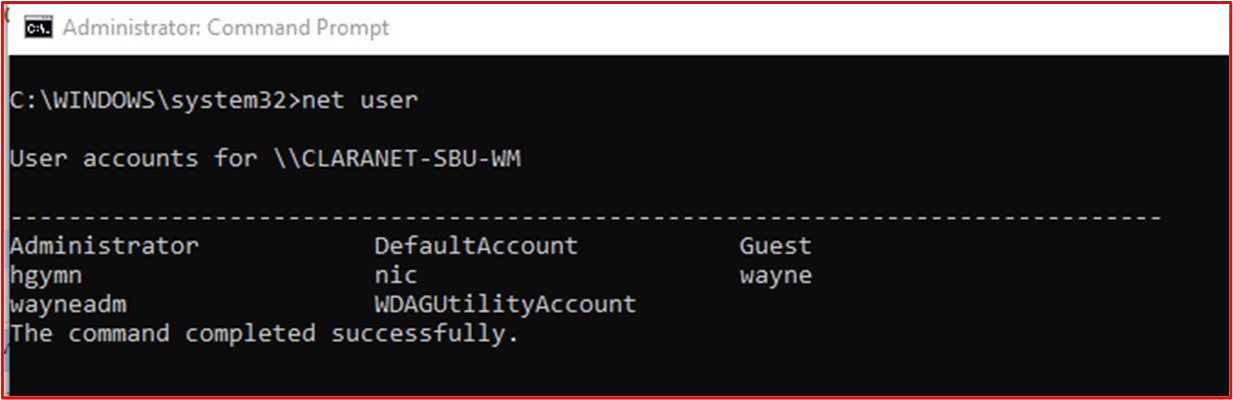

Пример доказательства. На следующем снимке экрана показаны учетные записи пользователей, настроенные для системного компонента область CLARANET-SBU-WM. Отображает несколько учетных записей по умолчанию; Администратор, DefaultAccount и Гость, однако на следующих снимках экрана показано, что эти учетные записи отключены.

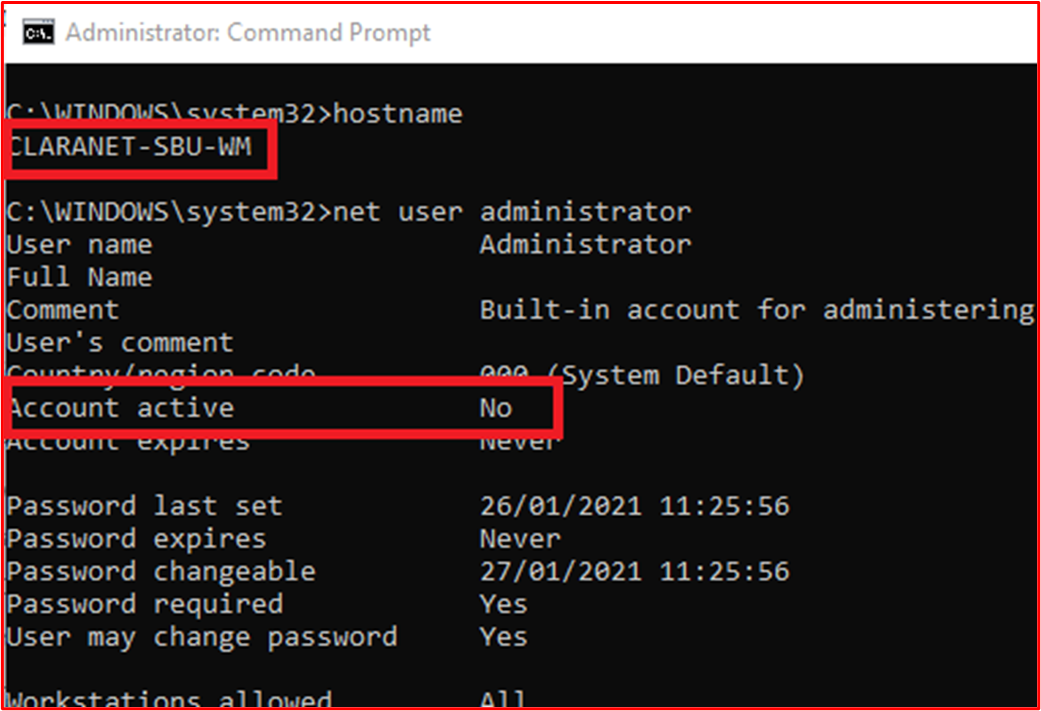

На следующем снимке экрана показано, что учетная запись администратора отключена в область системном компоненте CLARANET-SBU-WM.

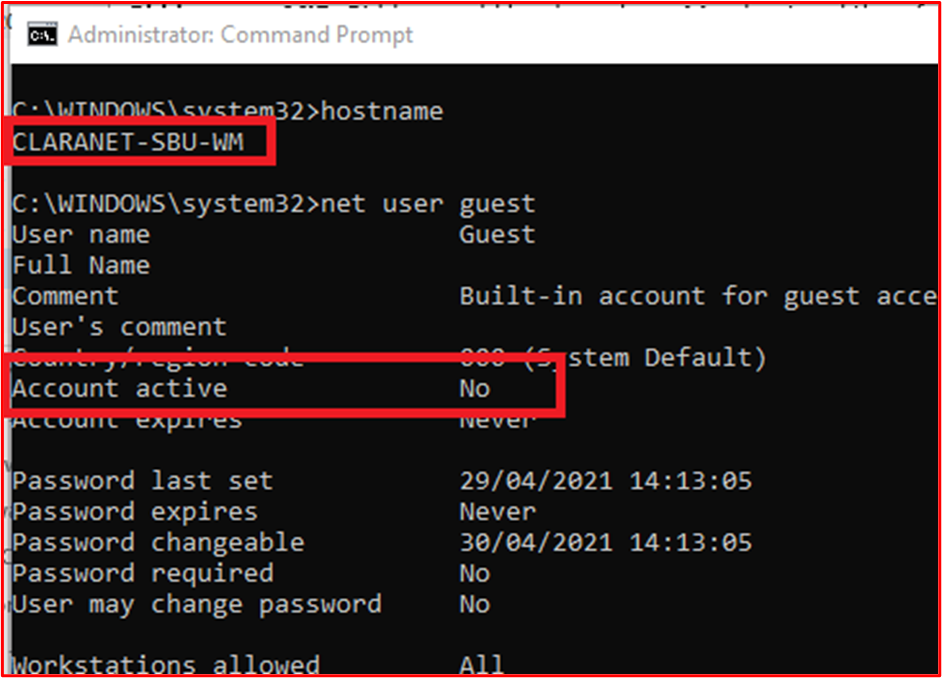

На следующем снимке экрана показано, что учетная запись гостя отключена в область системном компоненте CLARANET-SBU-WM.

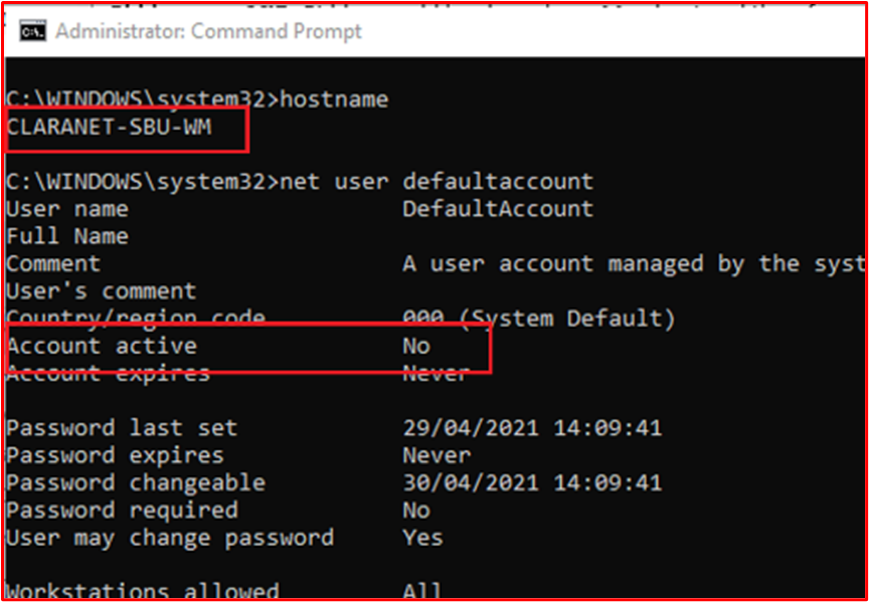

На следующем снимке экрана показано, что defaultAccount отключен в системном компоненте область CLARANET-SBU-WM.

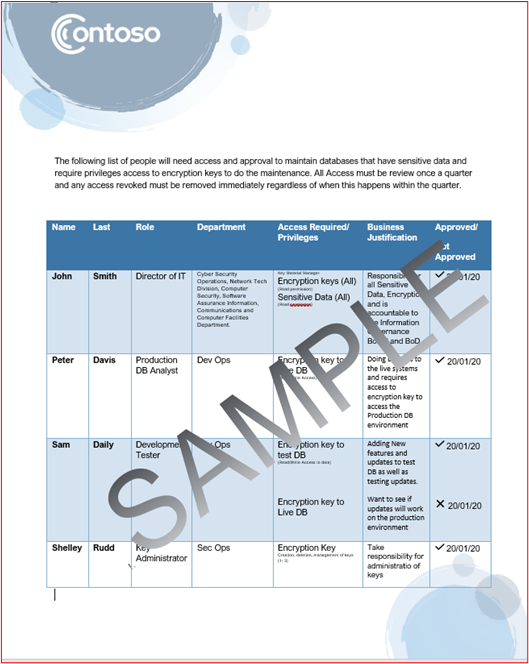

Элемент управления 41. Предоставьте доказательства того, что создание, изменение и удаление учетной записи проходит через установленный процесс утверждения.

Намерение. Цель заключается в том, чтобы иметь установленный процесс, чтобы убедиться, что все действия по управлению учетными записями утверждены, гарантируя, что привилегии учетных записей поддерживают принципы наименьших привилегий и что действия по управлению учетными записями могут быть должным образом проверены и отслеживаются.

Примеры рекомендаций по подтверждению. Как правило, доказательства имеют форму запросов на изменение, запросов ITSM (управление ИТ-службами) или документов, показывающих, что запросы на создание, изменение или удаление учетных записей прошли процесс утверждения.

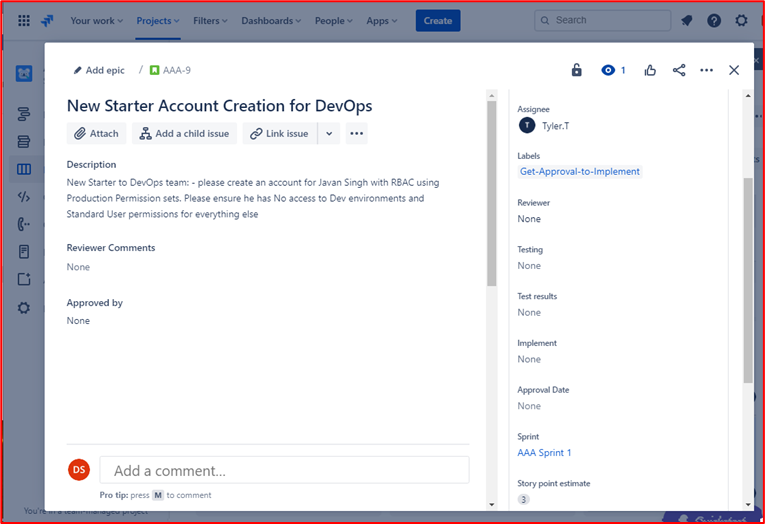

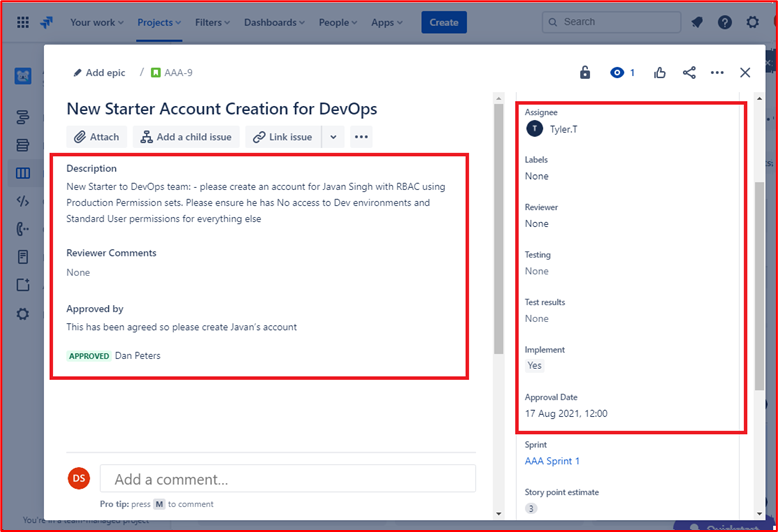

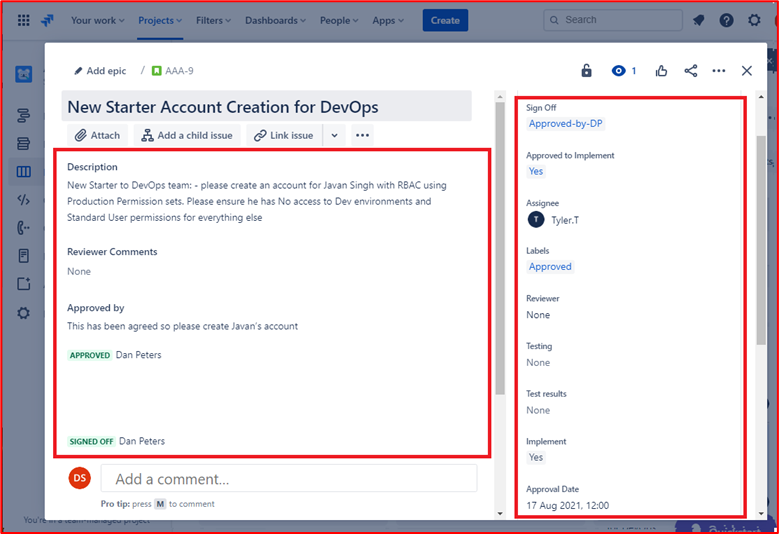

Пример доказательства. На рисунках ниже показано создание учетной записи для нового начального приложения команде DevOps, которая должна иметь параметр управления доступом на основе ролей на основе разрешений рабочей среды без доступа к среде разработки и стандартного не привилегированного доступа ко всем остальным.

Создание учетной записи прошло через процесс утверждения и выхода из нее после создания учетной записи и закрытия билета.

Элемент управления 42. Предоставление демонстрируемого доказательства того, что выполняется процесс отключения или удаления учетных записей, не используемых в течение 3 месяцев.

Намерение. Неактивные учетные записи иногда могут быть скомпрометированы либо из-за того, что они предназначены для атак методом подбора, которые не могут быть помечены как пользователь не будет пытаться войти в учетные записи, либо из-за нарушения базы данных паролей, когда пароль пользователя был использован повторно и доступен в дампе имени пользователя или пароля в Интернете. Неиспользуемые учетные записи должны быть отключены или удалены, чтобы уменьшить количество направлений атак, которые группа действий должна выполнять действия по компрометации учетных записей. Эти счета могут быть вызваны тем, что процесс ухода не осуществляется должным образом, сотрудник, продолжающий долгосрочную болезнь, или сотрудник, уезжающий в отпуск по беременности и родам/уходу за ребенком. Реализуя ежеквартальный процесс идентификации этих учетных записей, организации могут свести к минимуму область атаки.

Примеры рекомендаций по подтверждению. Доказательства должны быть двукратными. Во-первых, снимок экрана или экспорт файла, показывающий "последний вход" всех учетных записей пользователей в среде область. Это могут быть локальные учетные записи, а также учетные записи в централизованной службе каталогов, например Microsoft Entra ID. Это покажет, что учетные записи старше 3 месяцев не включены. Во-вторых, свидетельство о процессе ежеквартальной проверки, которое может быть документальным свидетельством выполнения задачи в рамках ADO (Azure DevOps) или JIRA-билетов, или с помощью бумажных записей, которые должны быть подписаны.

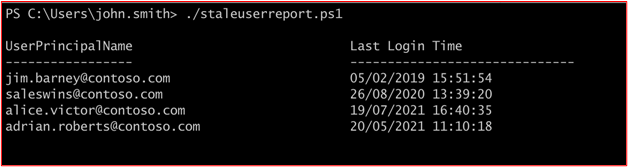

Пример свидетельства. На первом снимке экрана показаны выходные данные скрипта, который выполняется ежеквартально для просмотра атрибута последнего входа для пользователей в Microsoft Entra ID.

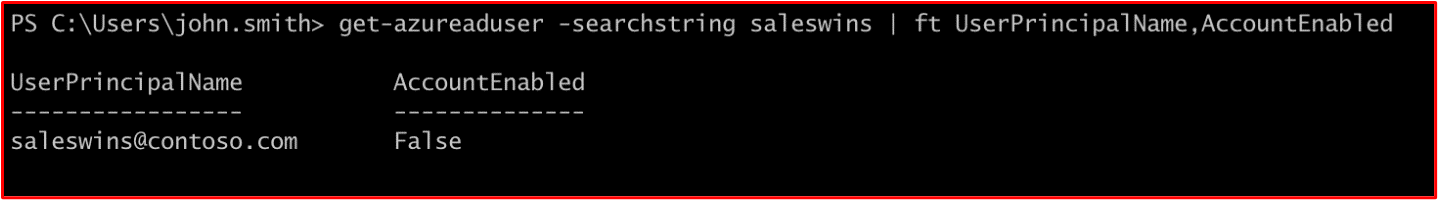

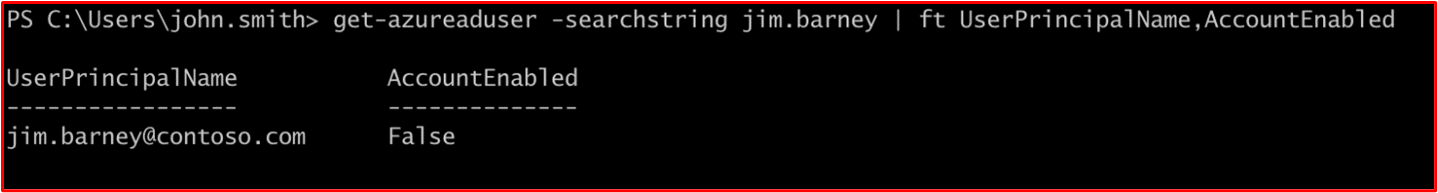

Как видно на приведенном выше снимке экрана, два пользователя не вошли в систему в течение некоторого времени. На следующих двух снимках экрана показано, что эти два пользователя отключены.

Элемент управления 43. Предоставление демонстрируемого доказательства наличия политики надежных паролей или других подходящих мер для защиты учетных данных пользователя. В качестве минимального руководства следует использовать следующее:

Минимальная длина пароля : 8 символов

Пороговое значение блокировки учетной записи не более 10 попыток

Журнал паролей не менее 5 паролей

Принудительное использование надежного пароля

Намерение. Как уже обсуждалось, учетные данные пользователя часто являются целью атаки со стороны групп действий, пытающихся получить доступ к среде организации. Политика надежных паролей заключается в том, чтобы попытаться заставить пользователей выбирать надежные пароли, чтобы снизить вероятность того, что группы действий смогут выполнить их метод подбора. Цель добавления "или других подходящих мер по устранению рисков" заключается в том, чтобы признать, что организации могут реализовать другие меры безопасности для защиты учетных данных пользователей на основе отраслевых событий, таких как "Специальная публикация NIST 800-63B".

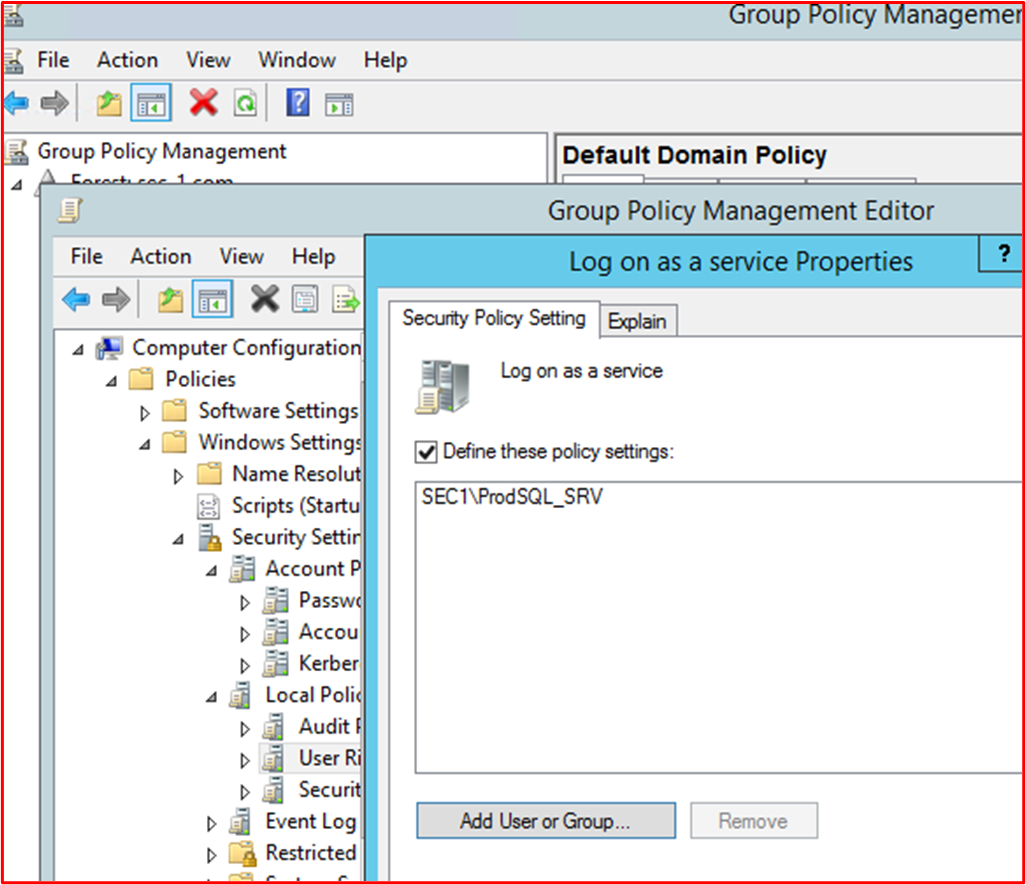

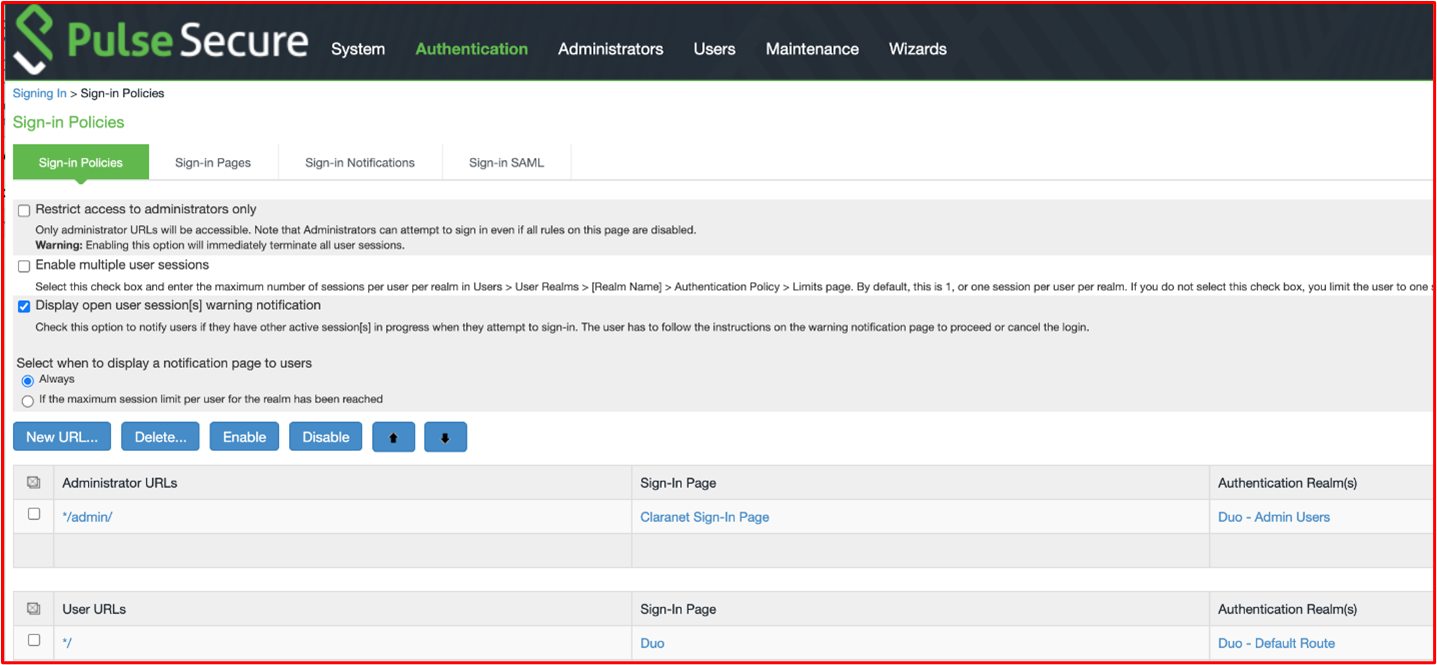

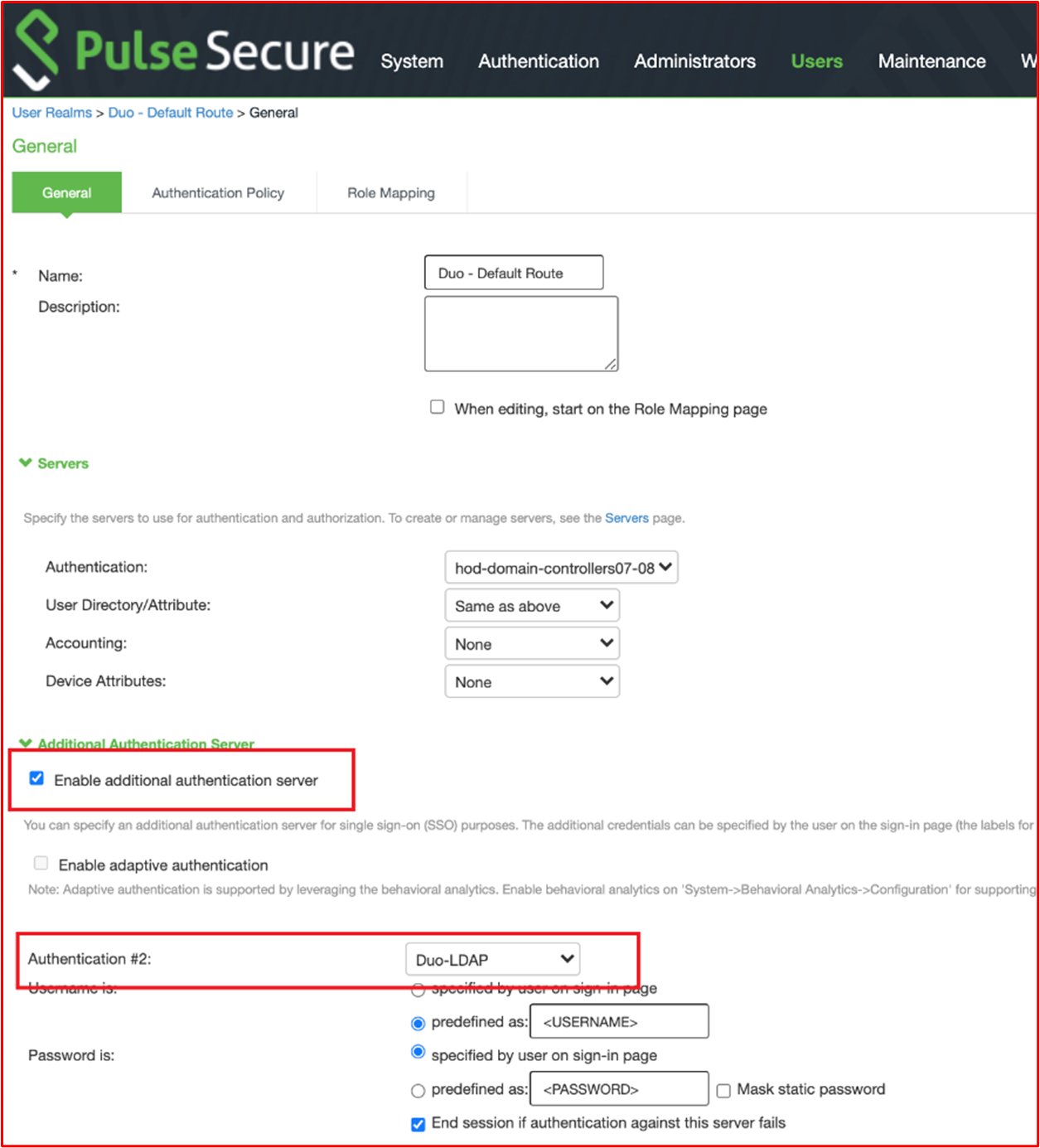

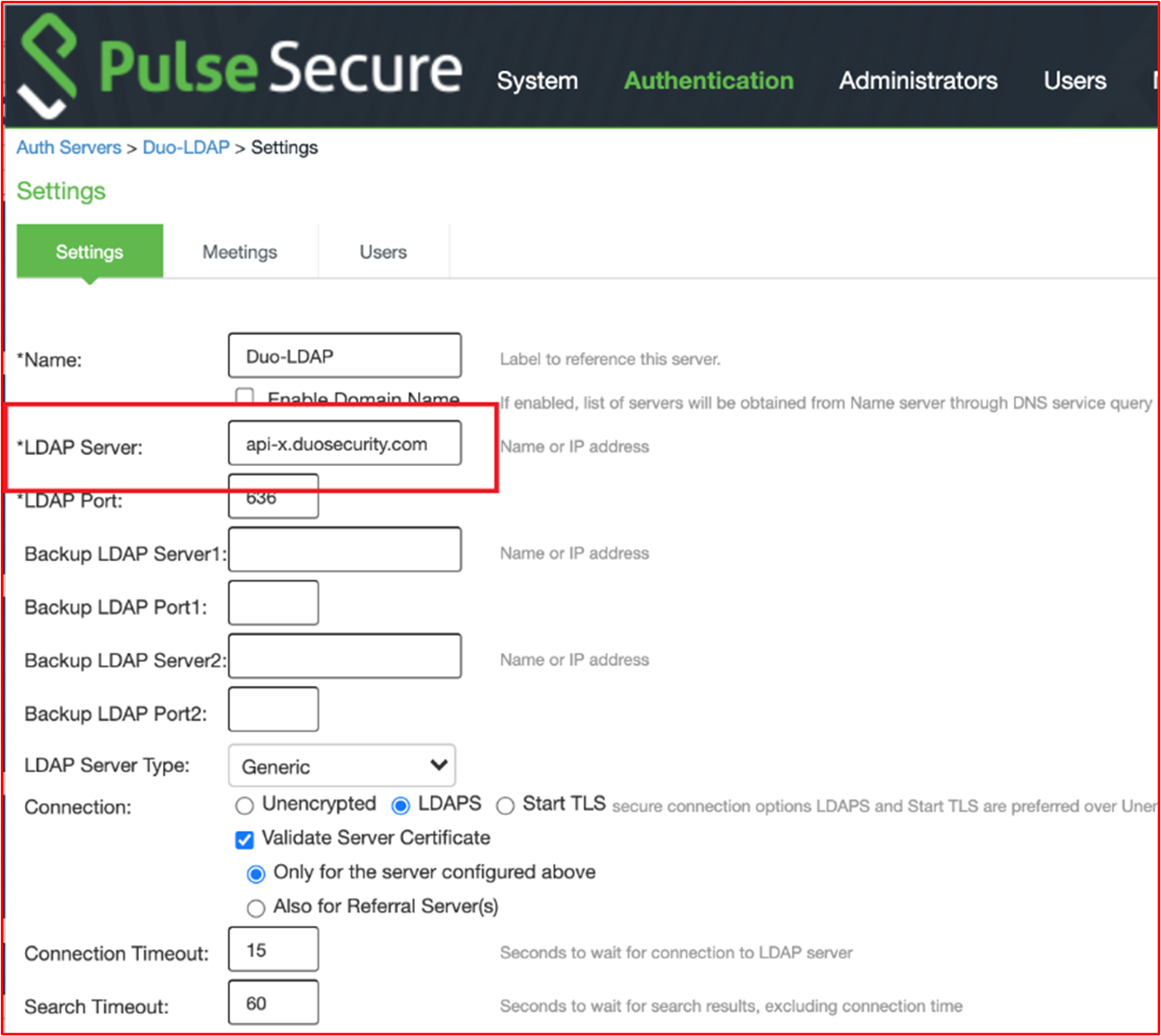

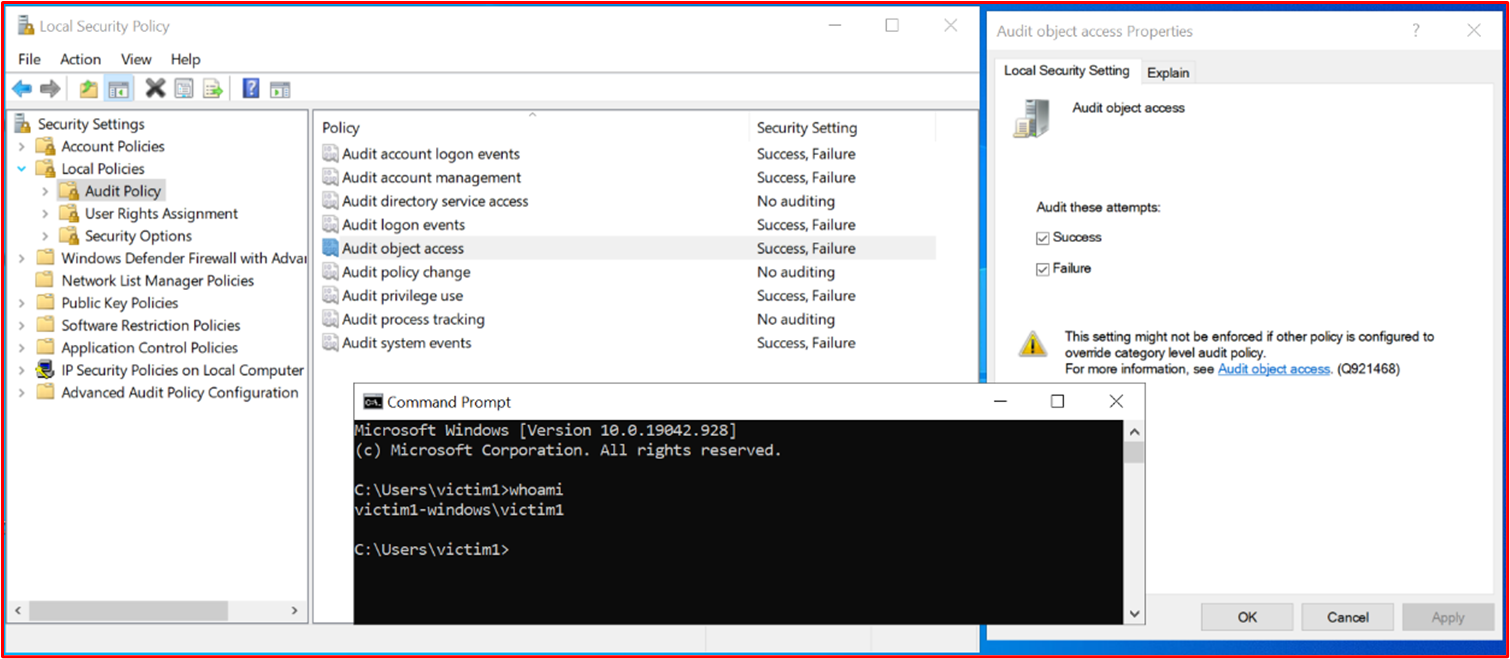

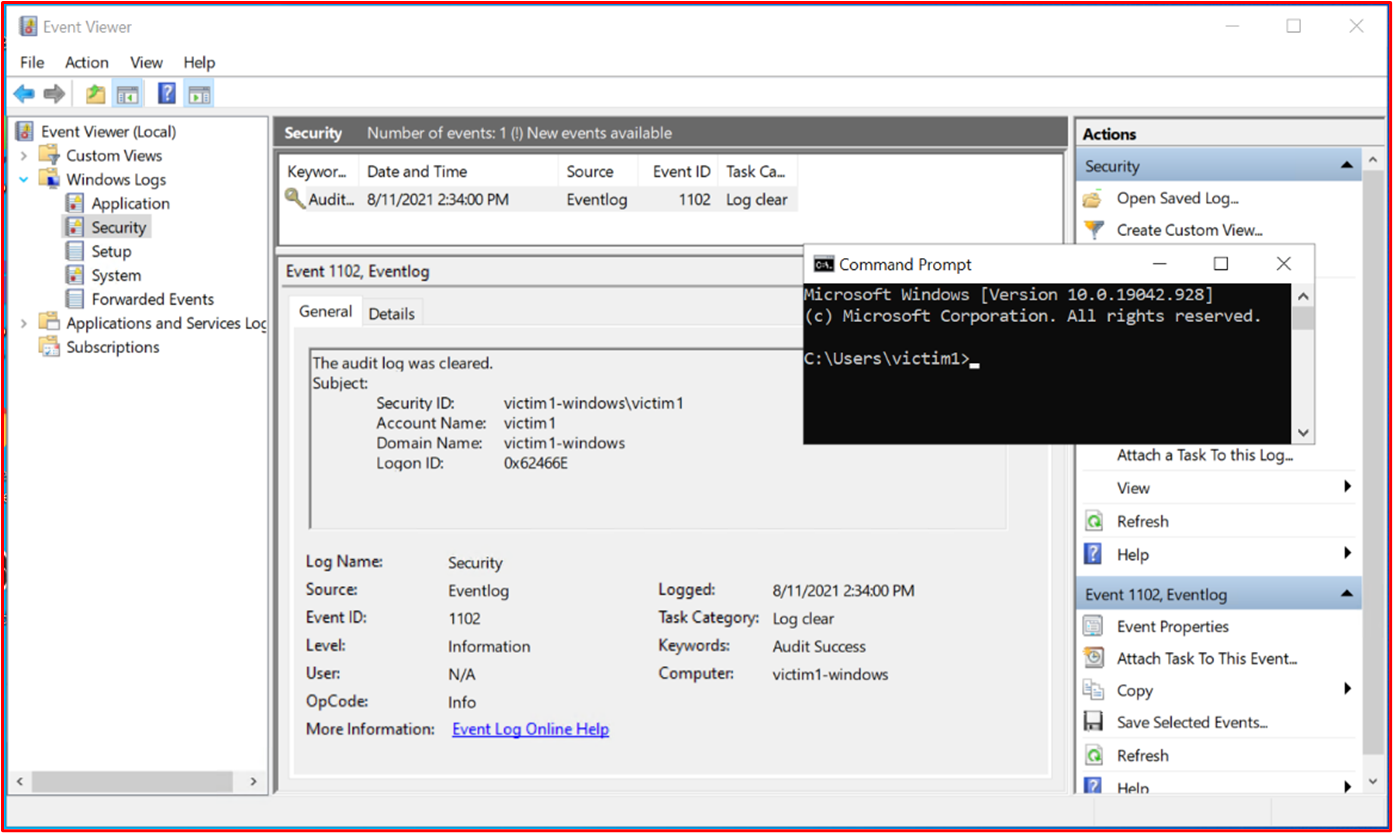

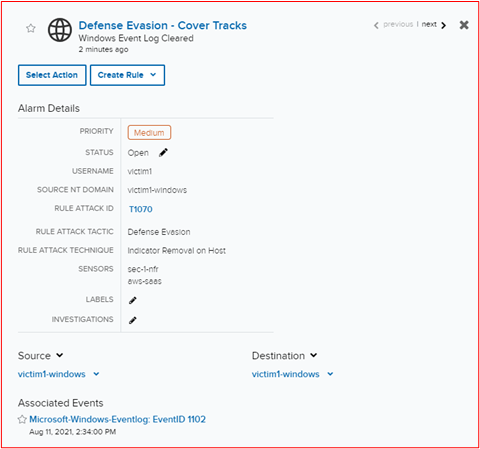

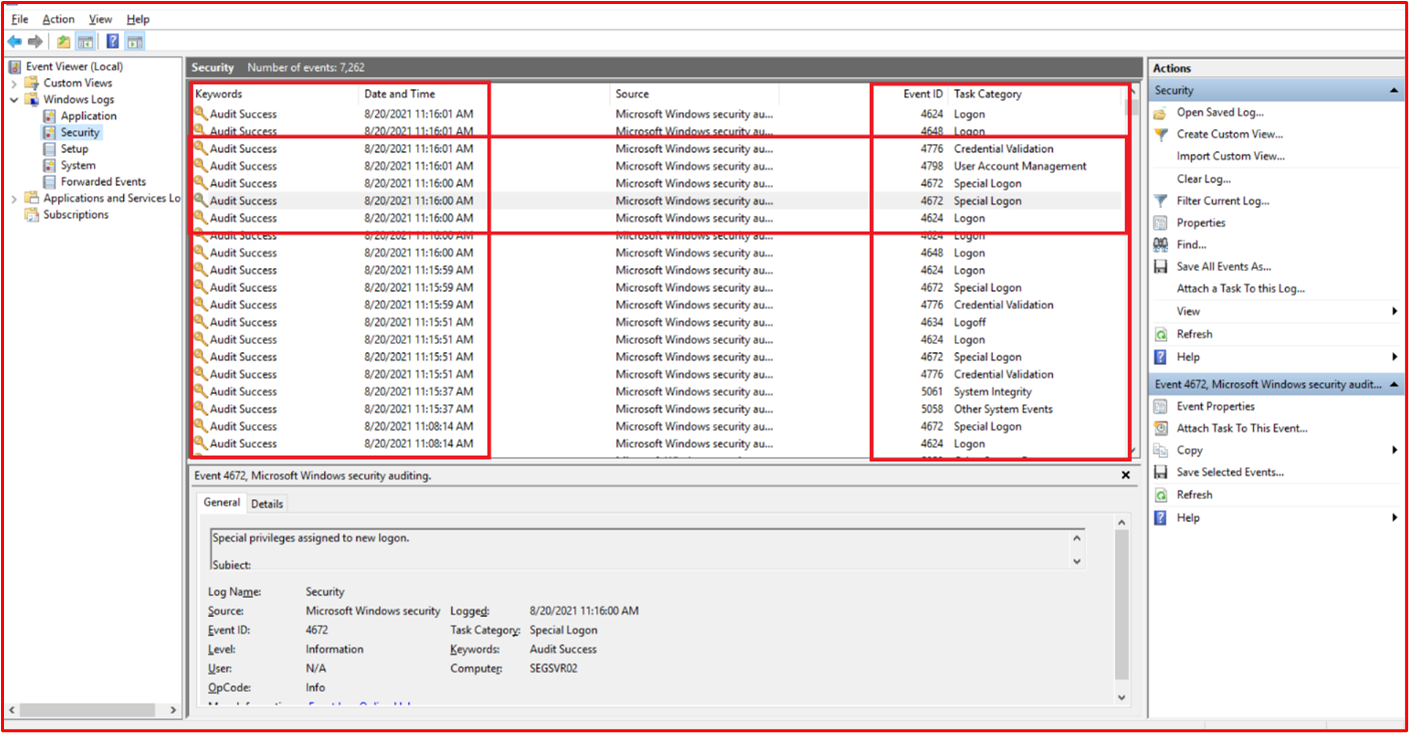

Примеры рекомендаций по подтверждению. Свидетельство для демонстрации надежной политики паролей может быть в виде снимка экрана параметров организации, групповая политика объектной или локальной политики безопасности "Политики учетных записей à политика паролей" и "Политики учетных записей à политика блокировки учетных записей". Доказательства зависят от используемых технологий; То есть для Linux это может быть файл конфигурации /etc/pam.d/common-password, для BitBucket — раздел "Политики проверки подлинности" на портале Администратор (https://support.atlassian.com/security-and-access-policies/docs/manage-your-password-policy/) и т. д.

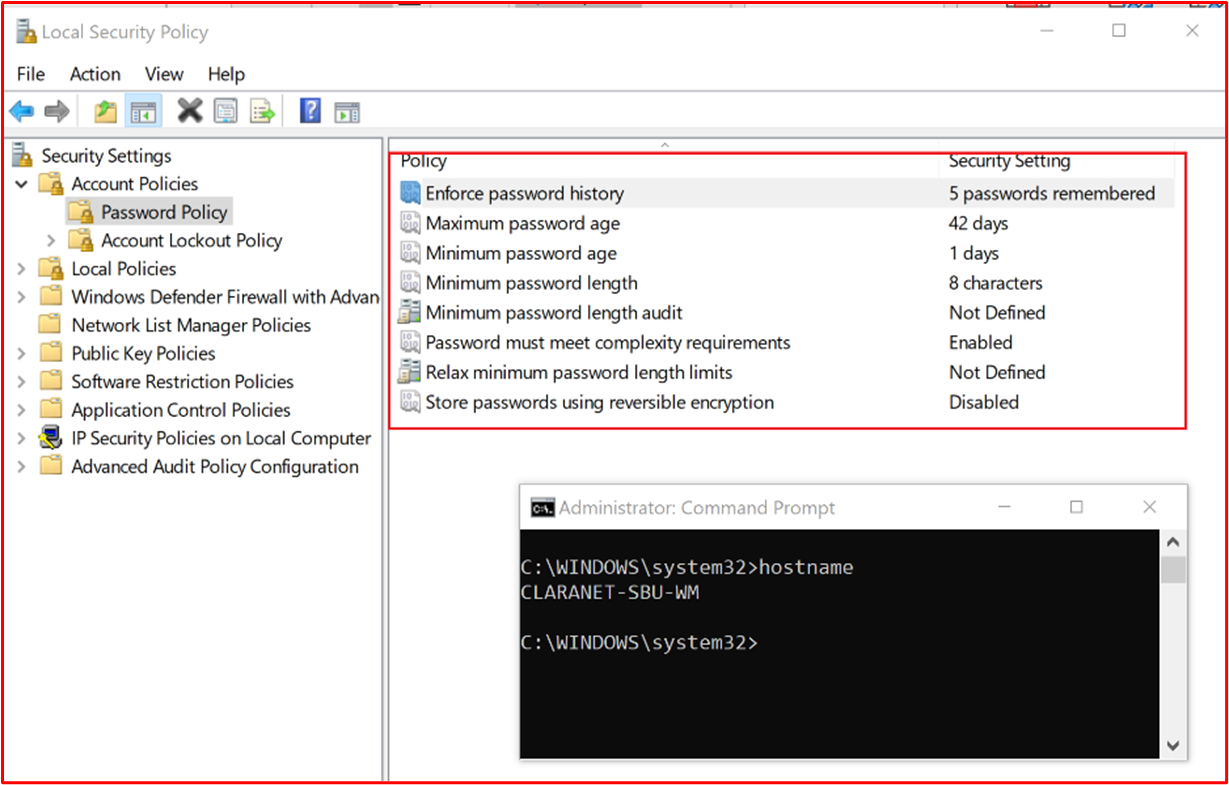

Пример доказательства. В приведенном ниже свидетельстве показана политика паролей, настроенная в рамках локальной политики безопасности область системного компонента CLARANET-SBU-WM.

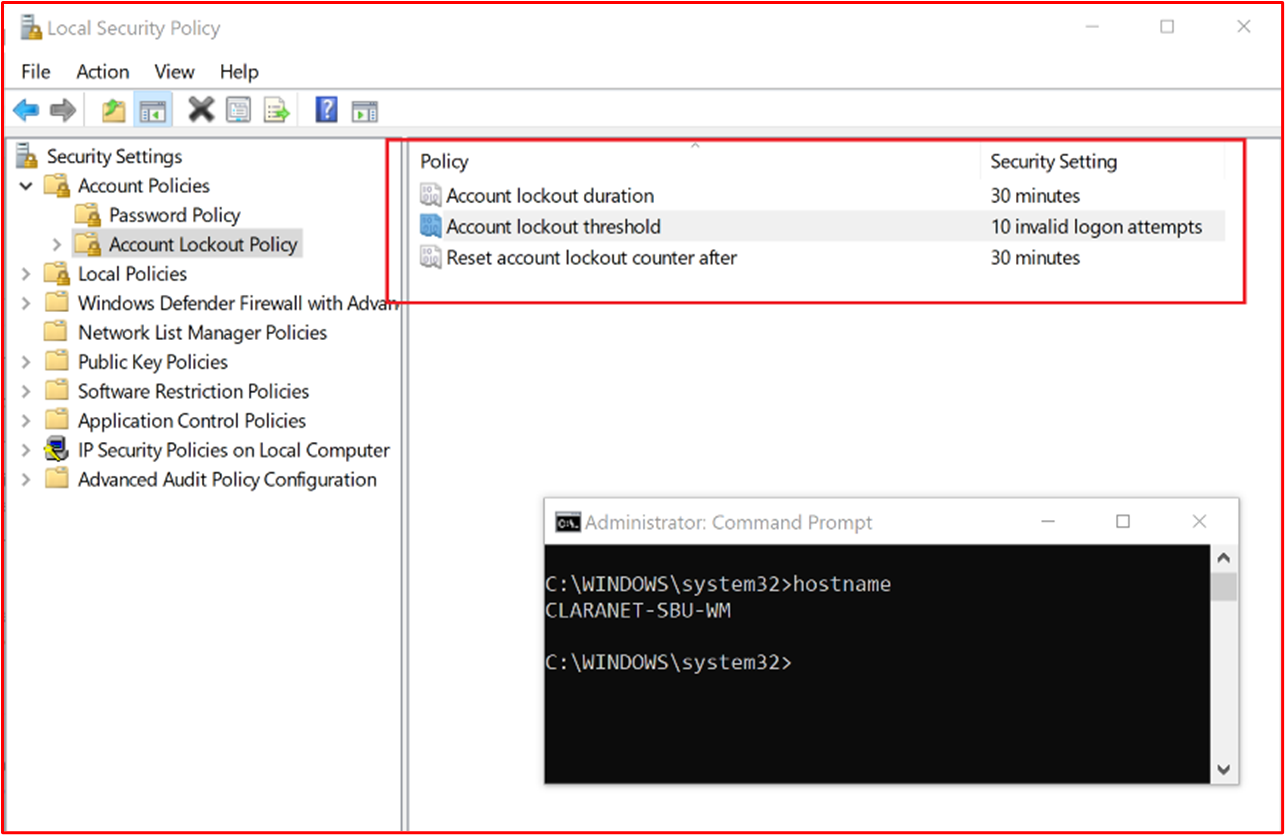

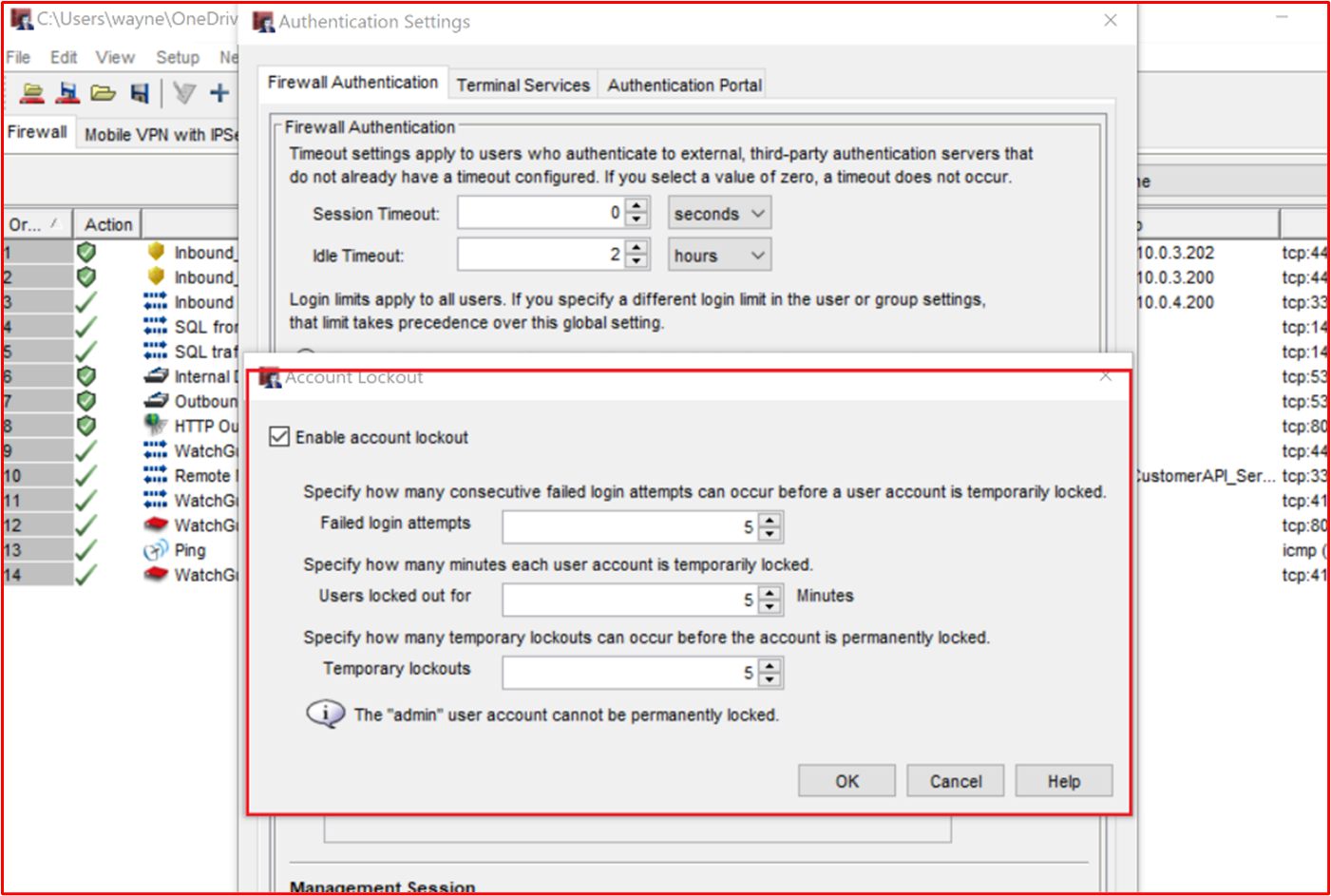

На снимке экрана ниже показаны параметры блокировки учетных записей для брандмауэра WatchGuard.

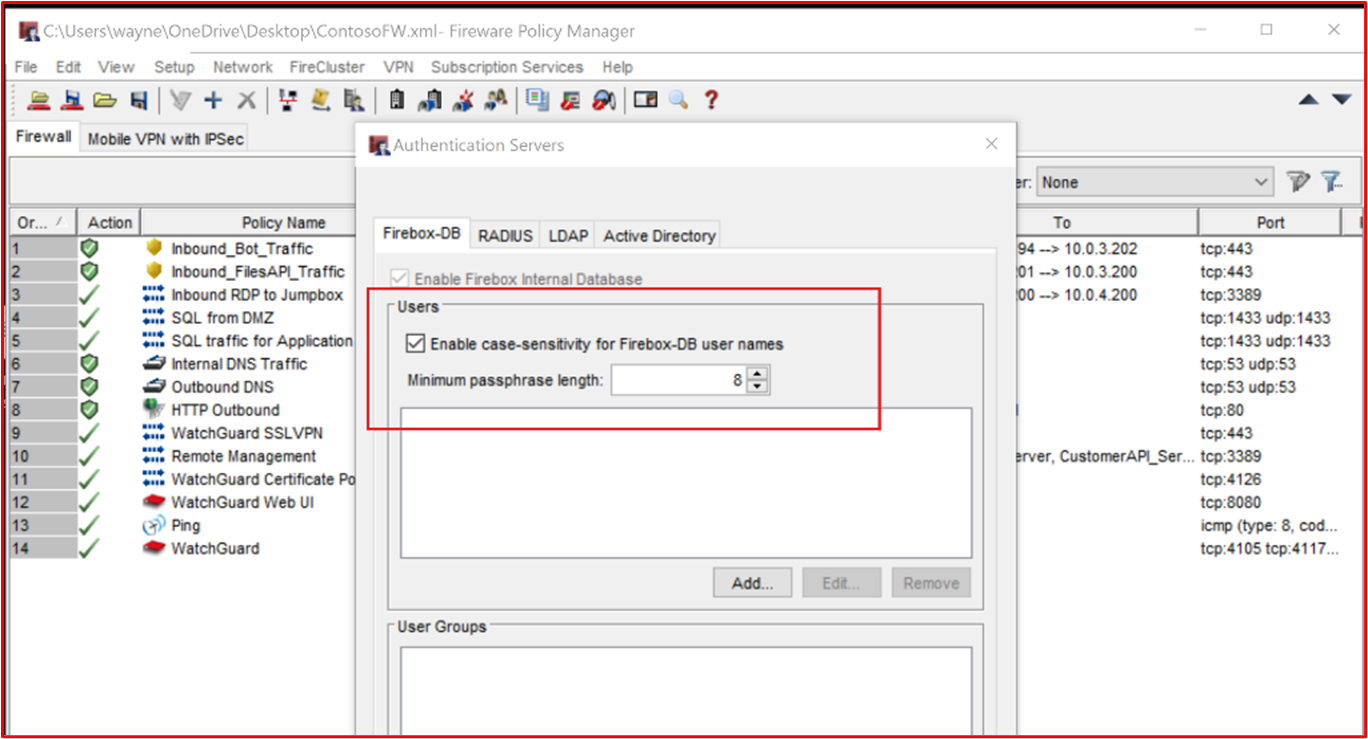

Ниже приведен пример минимальной длины парольной фразы для брандмауэра WatchGaurd.

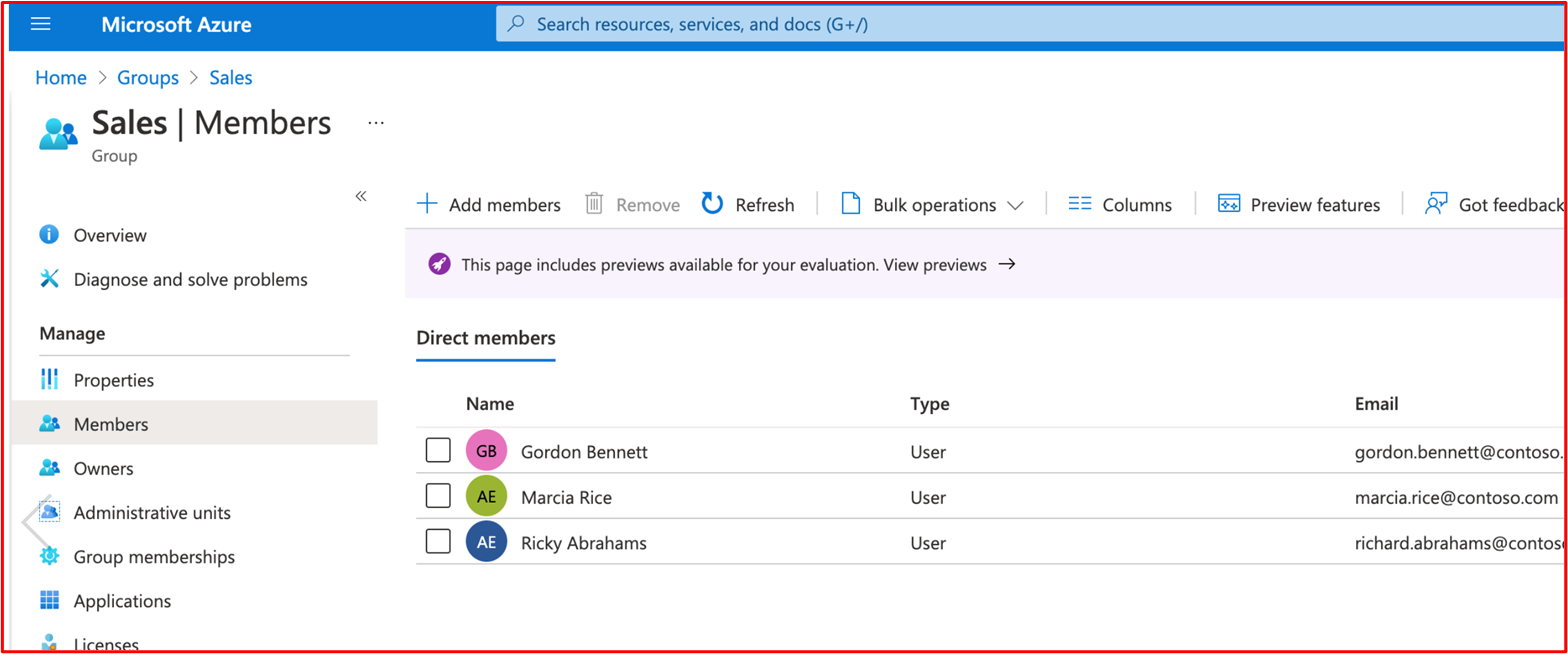

Элемент управления 44. Предоставление демонстрируемого доказательства того, что уникальные учетные записи пользователей выдаются всем пользователям.

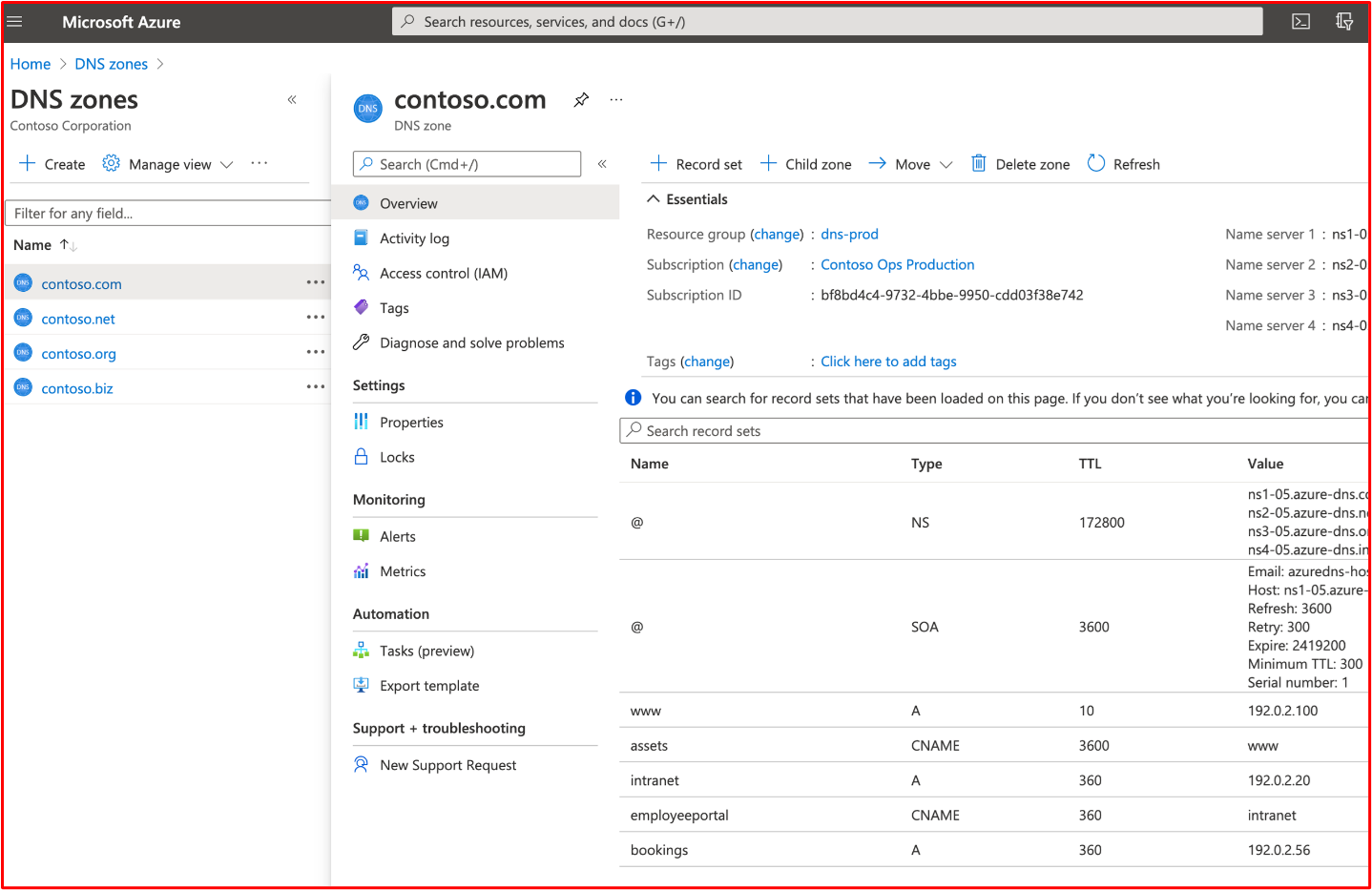

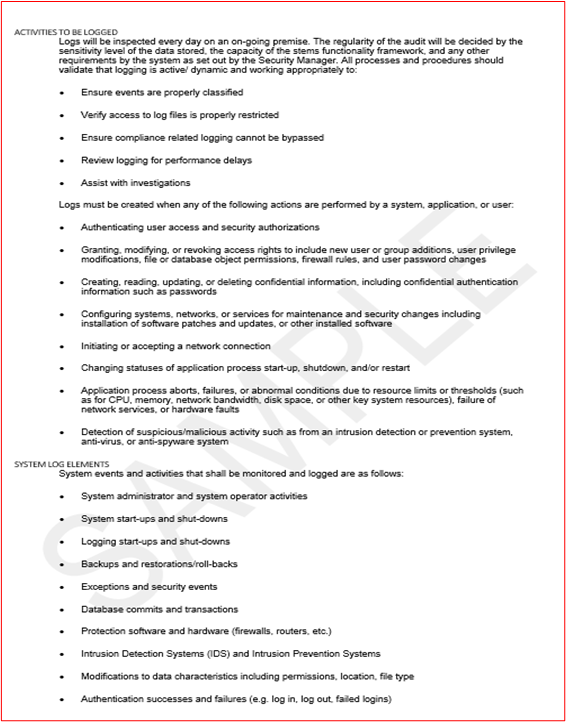

Намерение. Цель этого элемента управления — подотчетность. Выпустив пользователей с собственными уникальными учетными записями пользователей, пользователи будут отвечать за свои действия, так как действия пользователя могут отслеживаться отдельным пользователем.