Домен безопасности: операционная безопасность

Область операционной безопасности гарантирует, что поставщики программного обеспечения реализуют надежный набор методов защиты от множества угроз, с которыми сталкиваются субъекты угроз. Это предназначено для защиты операционной среды и процессов разработки программного обеспечения для создания безопасных сред.

Обучение по повышению осведомленности

Обучение по повышению осведомленности о безопасности важно для организаций, так как помогает свести к минимуму риски, связанные с человеческой ошибкой, которая связана с более чем 90% нарушений безопасности. Это помогает сотрудникам понять важность мер и процедур безопасности. Обучение по повышению осведомленности о безопасности усиливает важность культуры с учетом безопасности, в которой пользователи знают, как распознавать потенциальные угрозы и реагировать на них. Эффективная программа обучения по повышению осведомленности о безопасности должна включать в себя материалы, охватывающие широкий спектр тем и угроз, с которыми могут столкнуться пользователи, такие как социальная инженерия, управление паролями, конфиденциальность и физическая безопасность.

Элемент управления No 1

Укажите доказательства того, что:

Организация проводит учебные курсы по вопросам безопасности для пользователей информационной системы (включая руководителей, руководителей и подрядчиков):

В рамках начального обучения для новых пользователей.

Когда требуются изменения информационной системы.

Частота обучения осведомленности, определяемая организацией.

Документирует и отслеживает отдельные действия по повышению осведомленности информационной системы о безопасности и сохраняет отдельные обучающие записи в течение определенной организацией частоты.

Намерение: обучение для новых пользователей

В этом подразделе основное внимание уделяется созданию обязательной программы обучения по вопросам безопасности, предназначенной для всех сотрудников и для новых сотрудников, которые присоединяются к организации, независимо от их роли. Сюда входят руководители, руководители высшего звена и подрядчики. Программа осведомленности о безопасности должна включать в себя комплексную учебную программу, предназначенную для распространения базовых знаний о протоколах информационной безопасности организации, политиках и рекомендациях, чтобы обеспечить соответствие всех членов организации единому набору стандартов безопасности, создавая устойчивую среду информационной безопасности.

Рекомендации: обучение для новых пользователей

Большинство организаций будут использовать сочетание платформенного обучения по повышению осведомленности о безопасности и административной документации, такой как документация по политикам и записи, для отслеживания завершения обучения для всех сотрудников в организации. Предоставленные доказательства должны свидетельствовать о том, что сотрудники завершили обучение, и для этого необходимо создать резервную копию с помощью вспомогательных политик и процедур, определяющих требование осведомленности о безопасности.

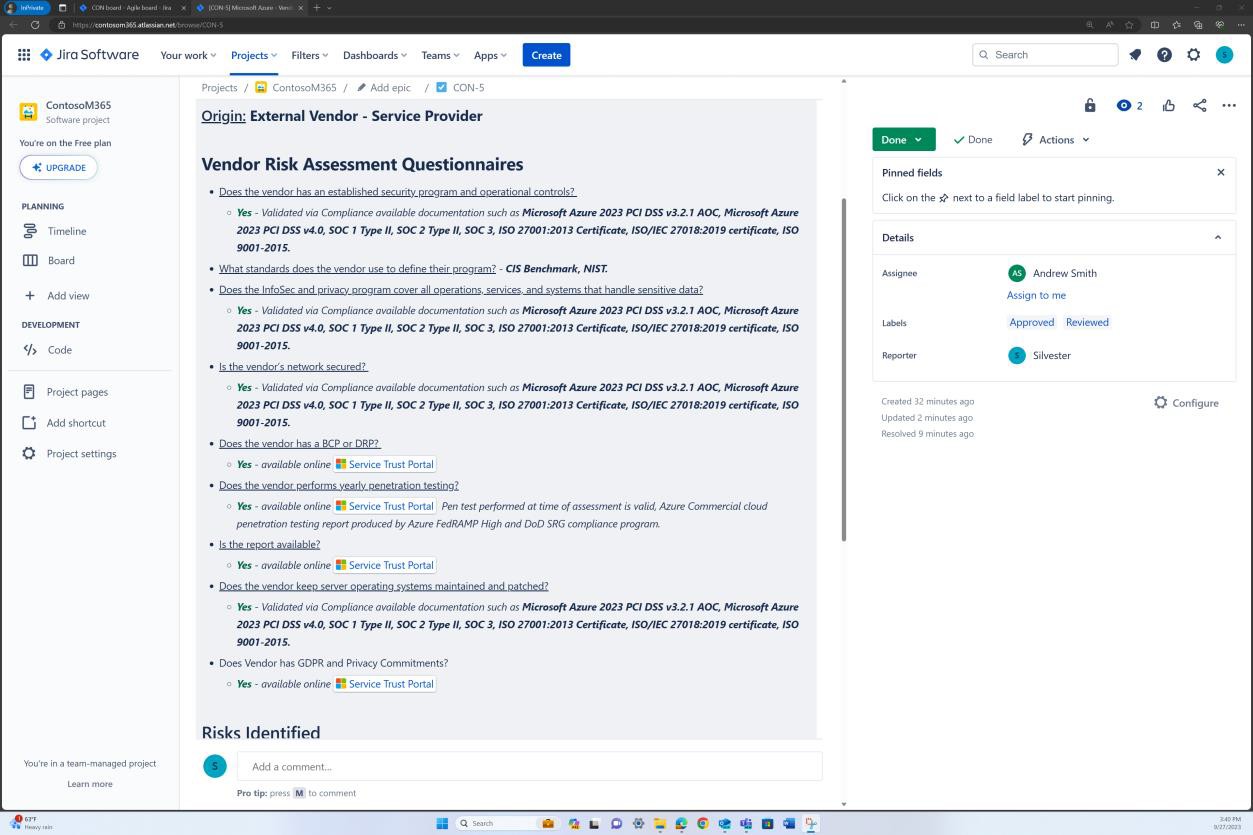

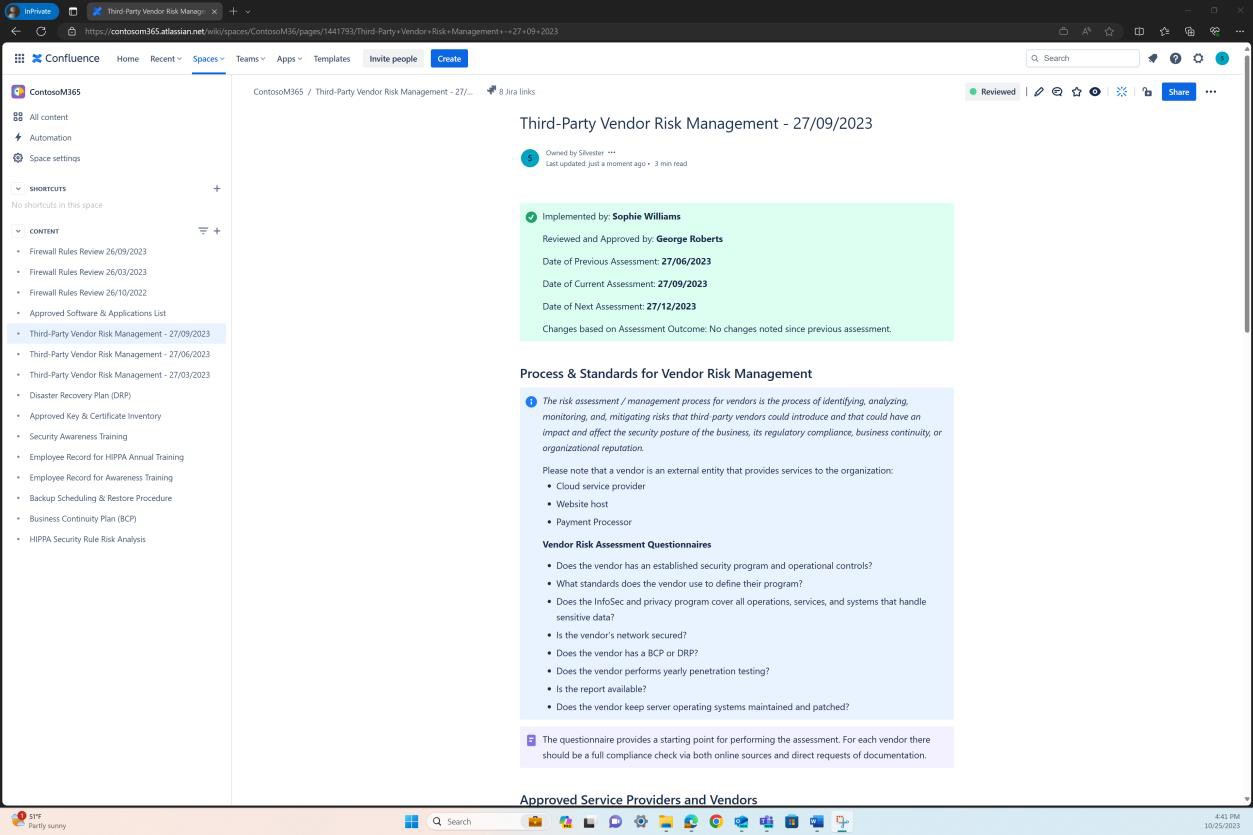

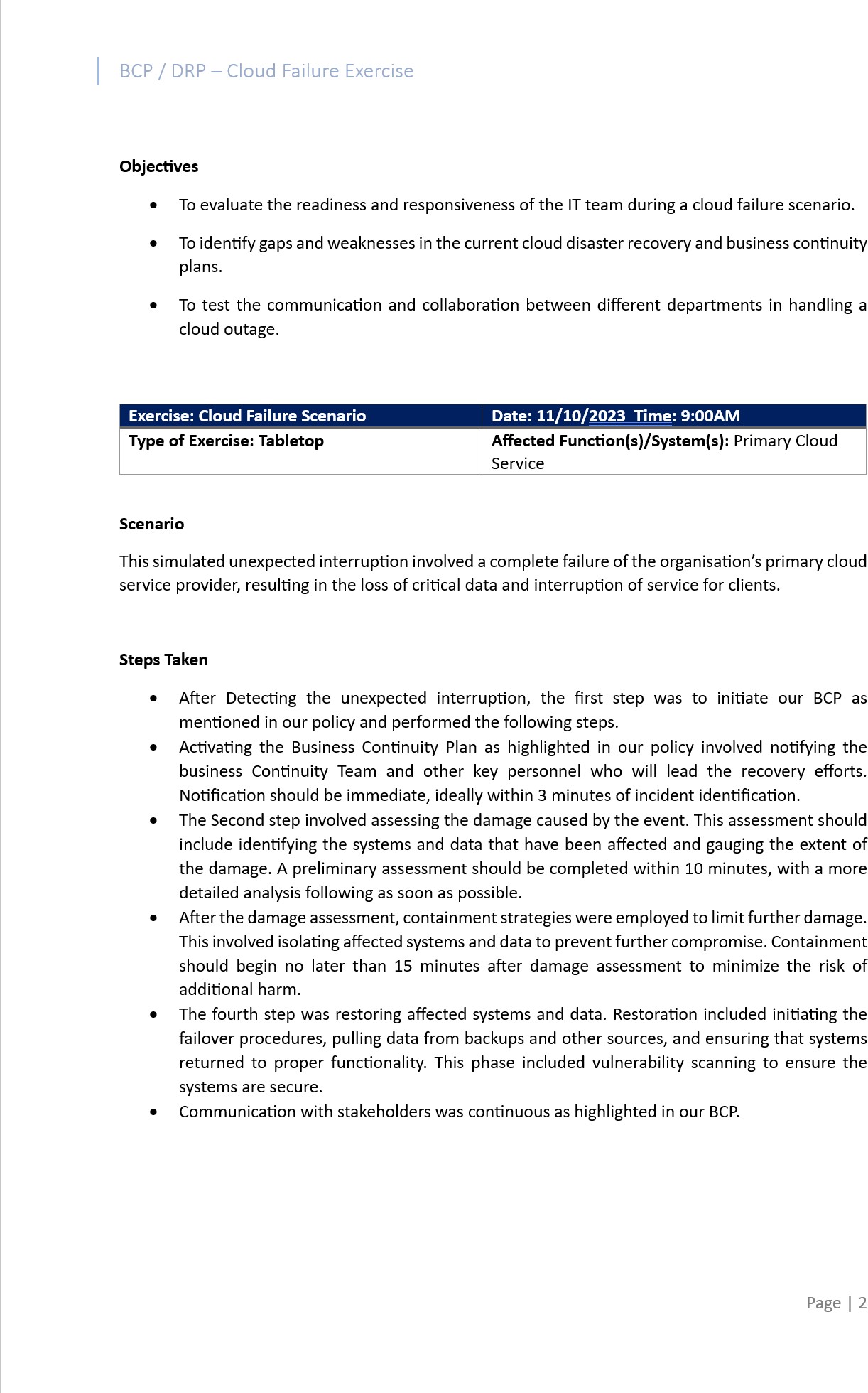

Пример доказательства: обучение для новых пользователей

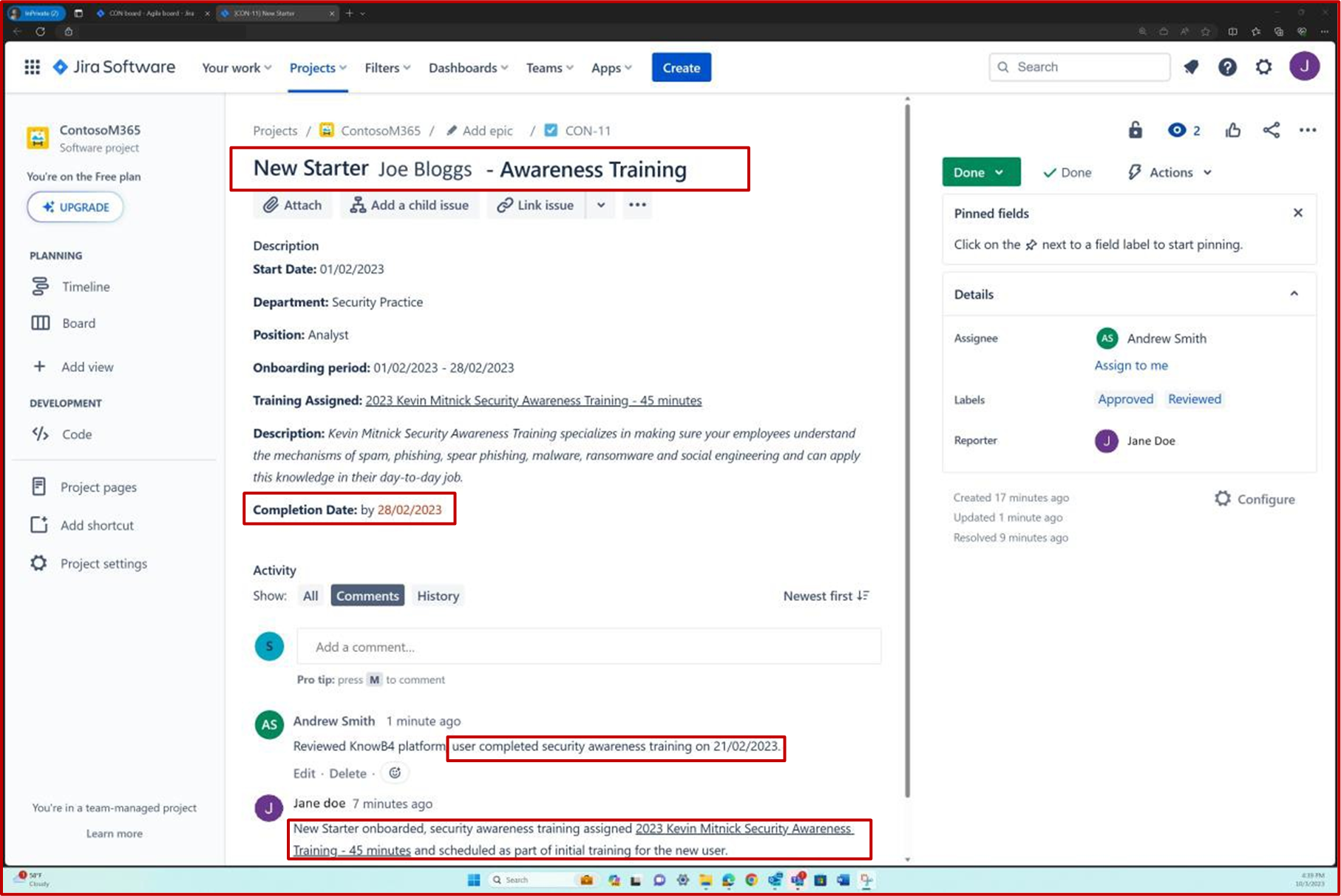

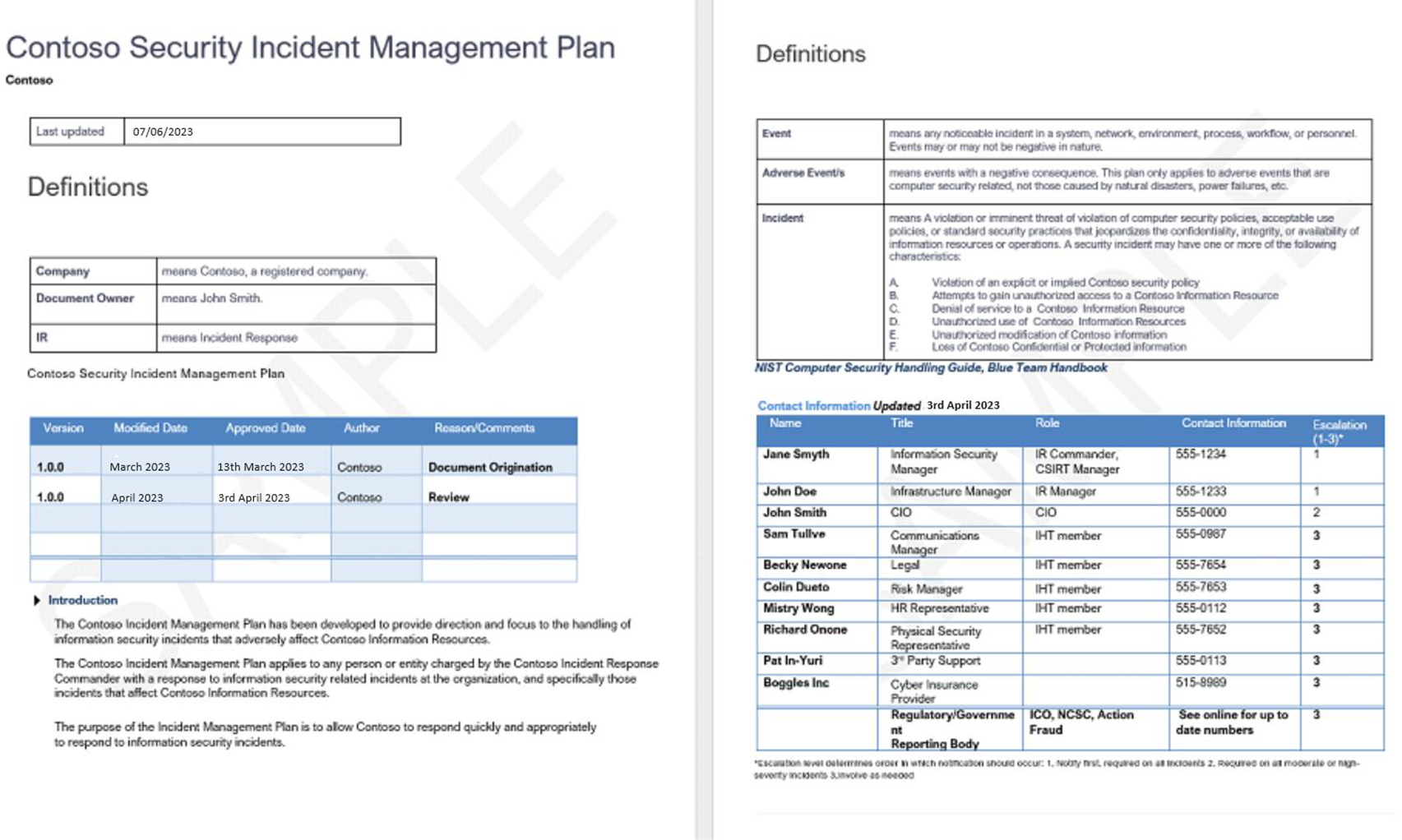

На следующем снимке экрана показана платформа Confluence, используемая для отслеживания адаптации новых сотрудников. Для нового сотрудника был создан билет JIRA, включая его назначение, роль, отдел и т. д. В рамках нового начального процесса сотруднику был выбран и назначен учебный курс по вопросам безопасности, который должен быть завершен до28 февраля 2023 года.

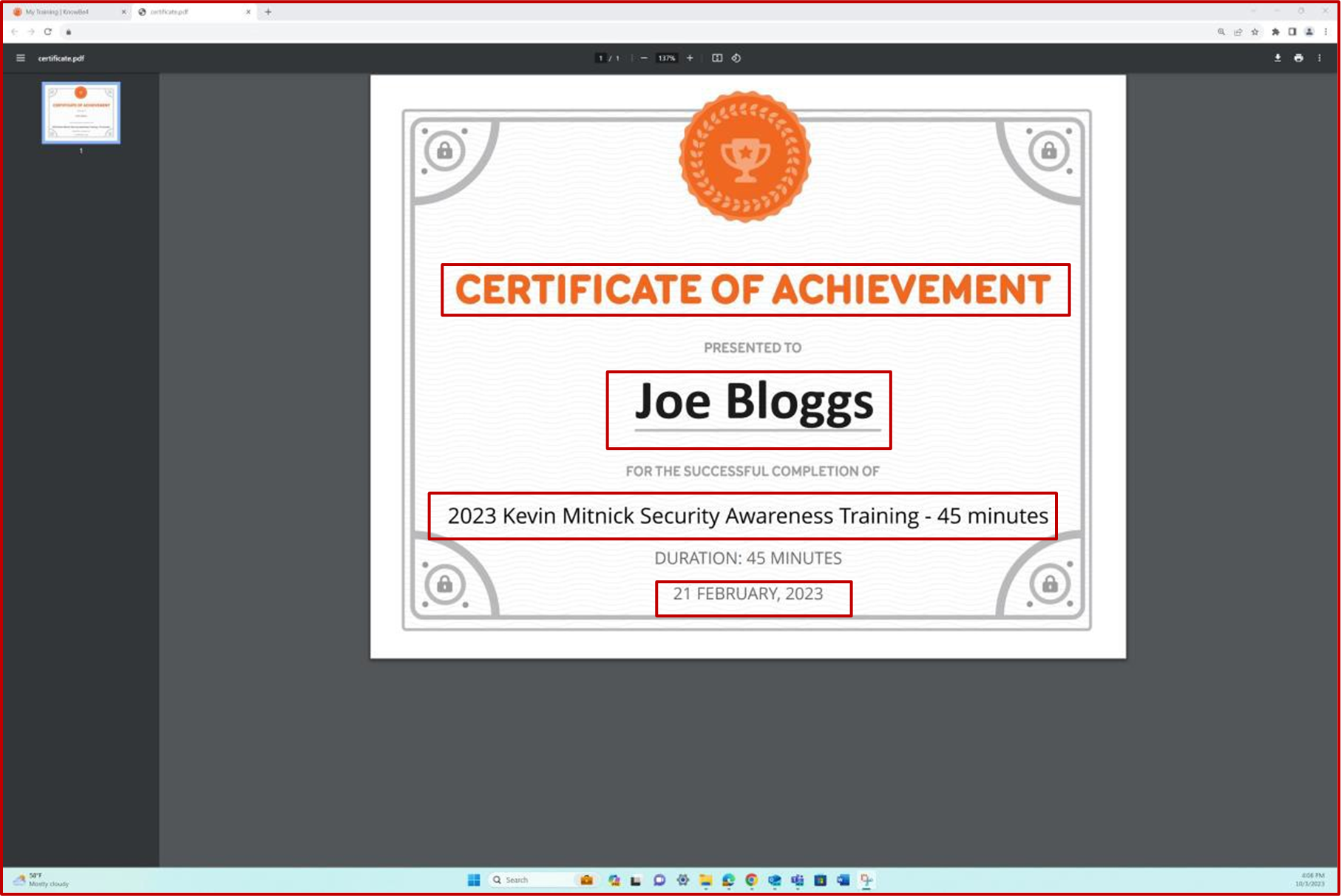

Снимок экрана: сертификат о завершении, созданный Knowb4 после успешного завершения сотрудниками обучения по повышению осведомленности о безопасности. Дата завершения —21 февраля 2023 года, который находится в течение назначенного периода.

Намерение: изменения информационной системы.

Цель этой подтемы заключается в том, чтобы обеспечить, чтобы адаптивное обучение по повышению осведомленности о безопасности инициирулось всякий раз, когда в информационных системах организации произошли значительные изменения. Изменения могут возникнуть из-за обновлений программного обеспечения, изменений архитектуры или новых нормативных требований. Обновленный учебный сеанс гарантирует, что все сотрудники будут проинформированы о новых изменениях и их влиянии на меры безопасности, что позволяет им соответствующим образом адаптировать свои действия и решения. Такой упреждающий подход имеет жизненно важное значение для защиты цифровых активов организации от уязвимостей, которые могут возникнуть в связи с изменениями в системе.

Рекомендации: изменения в информационной системе.

Большинство организаций будут использовать сочетание платформенного обучения по повышению осведомленности о безопасности и административной документации, такой как документация по политикам и записи, для отслеживания завершения обучения для всех сотрудников. Предоставленные доказательства должны продемонстрировать, что различные сотрудники прошли обучение на основе различных изменений в системах организации.

Пример доказательства: изменения в информационной системе.

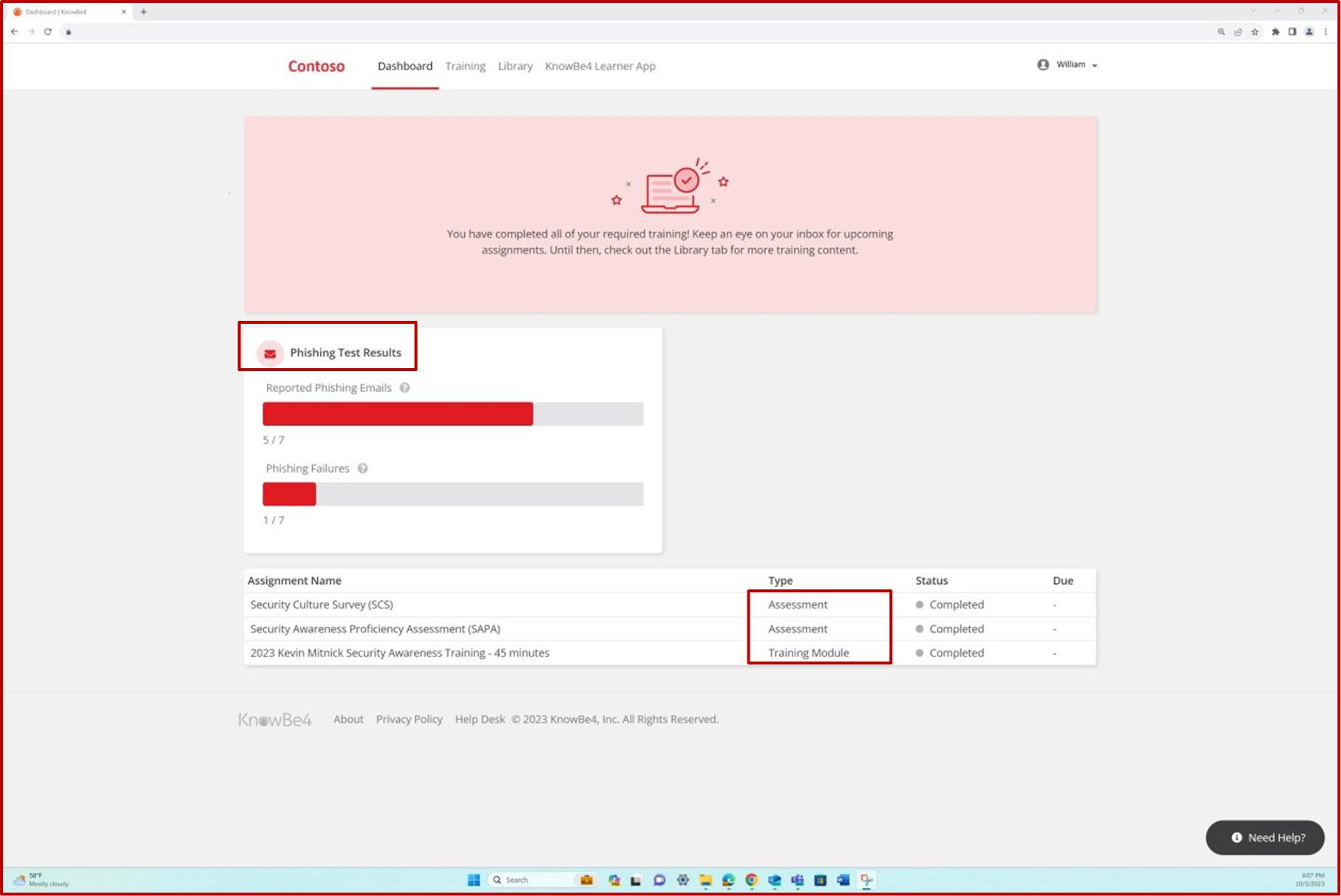

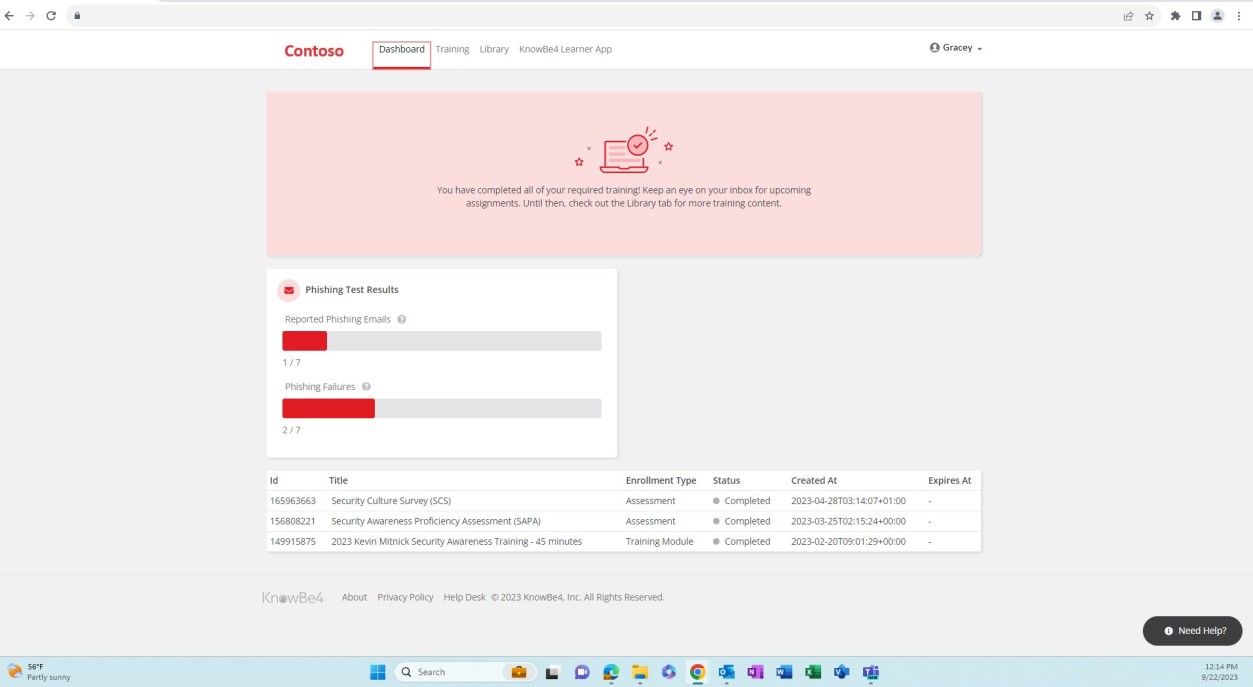

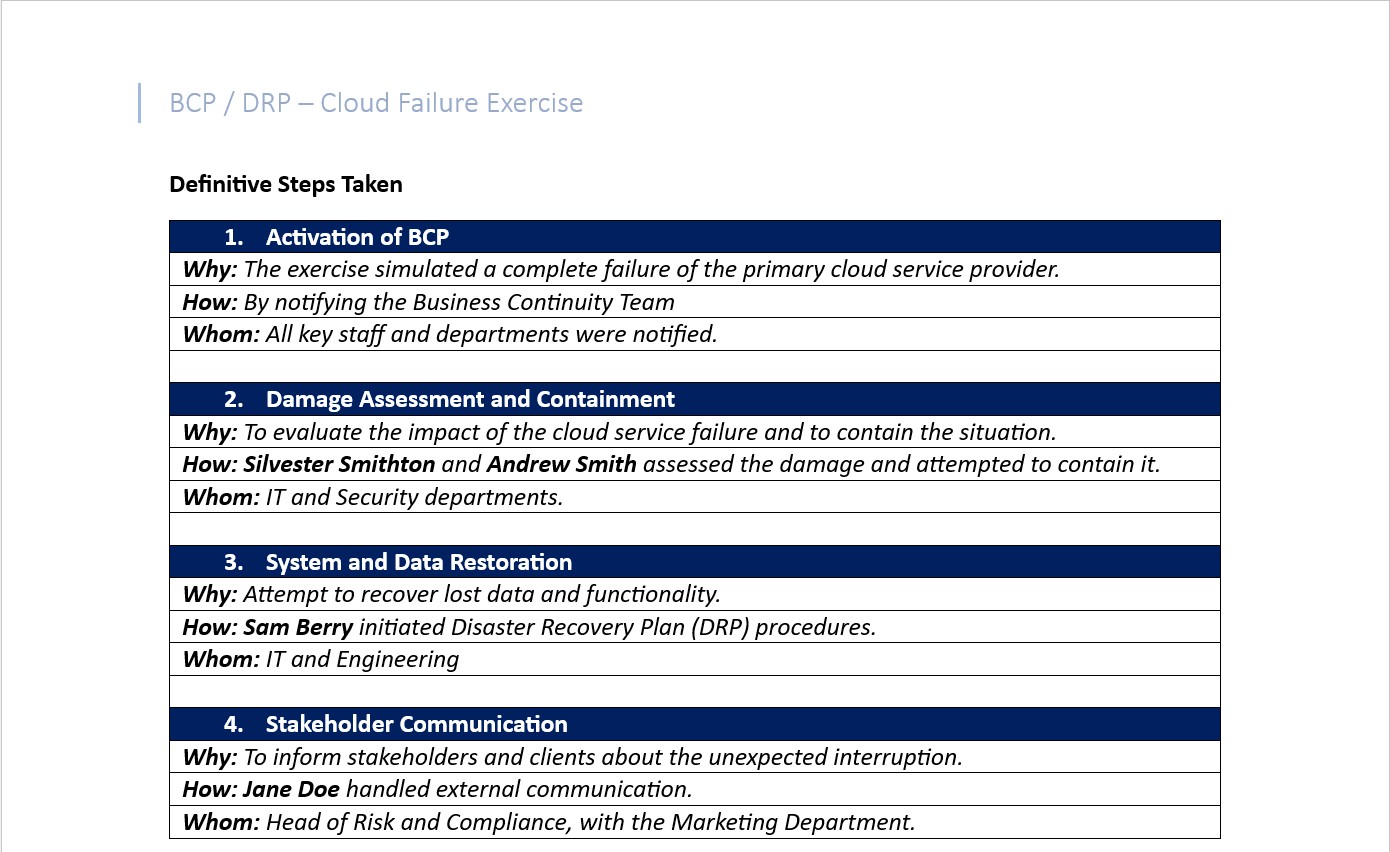

На следующих снимках экрана показано, как различным сотрудникам назначено обучение по вопросам безопасности, и показано, что симуляции фишинга происходят.

Платформа используется для назначения нового обучения при каждом изменении системы или сбое теста.

Намерение: частота обучения осведомленности.

Цель этой подпочты — определить частоту для конкретной организации для периодического обучения по повышению осведомленности о безопасности. Это может быть запланировано ежегодно, полугодие или через другой интервал, определенный организацией. Задавая частоту, организация обеспечивает регулярное обновление пользователей о меняющемся ландшафте угроз, а также о новых защитных мерах и политиках. Такой подход может помочь сохранить высокий уровень осведомленности всех пользователей о безопасности и укрепить предыдущие компоненты обучения.

Рекомендации: частота обучения по повышению осведомленности.

Большинство организаций будут иметь административную документацию и(или) техническое решение для определения или реализации требований и процедуры обучения по повышению осведомленности о безопасности, а также определения частоты обучения. Предоставленные доказательства должны свидетельствовать о завершении различных учебных курсов по повышению осведомленности в течение определенного периода и о том, что в вашей организации существует определенный период.

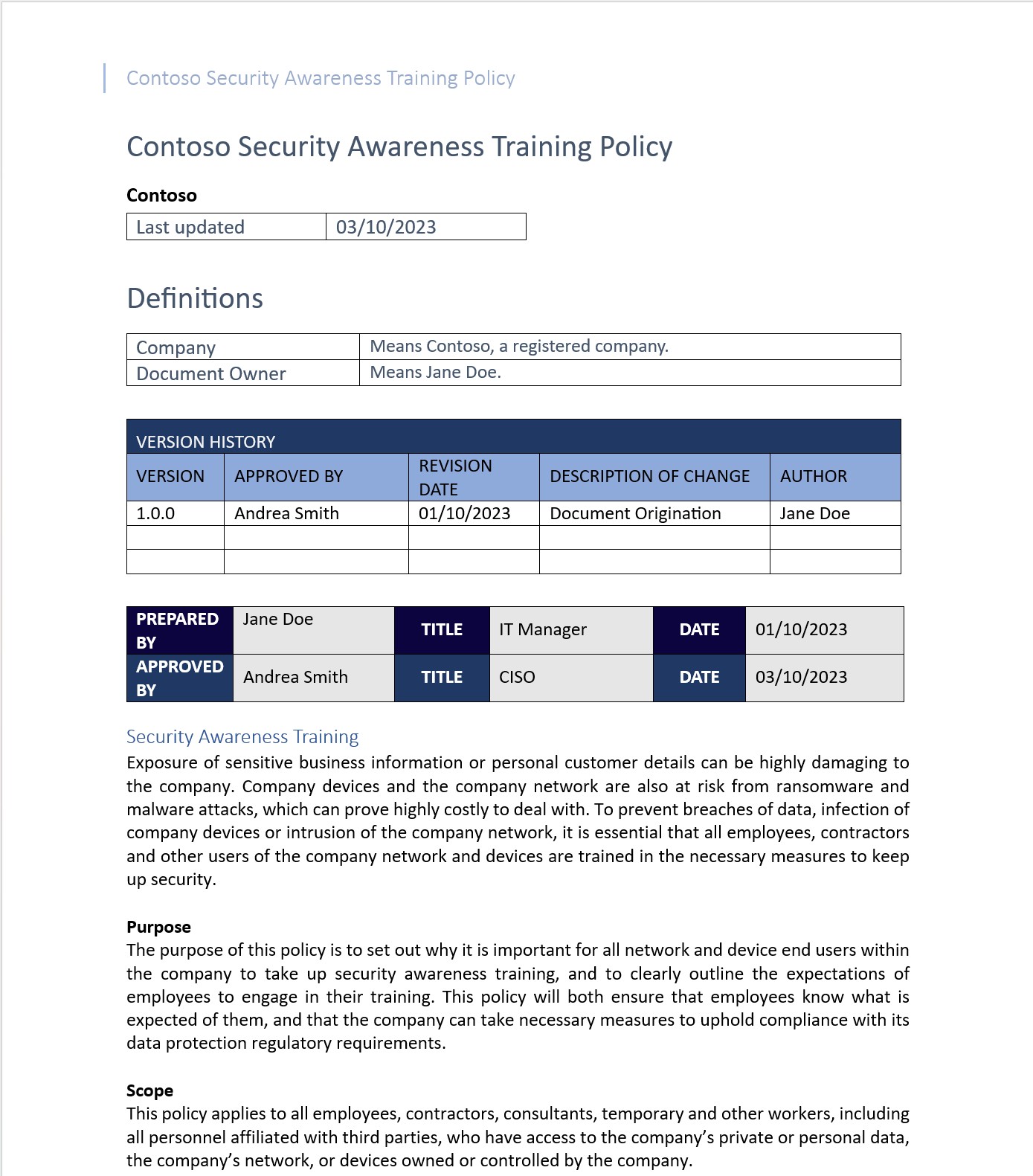

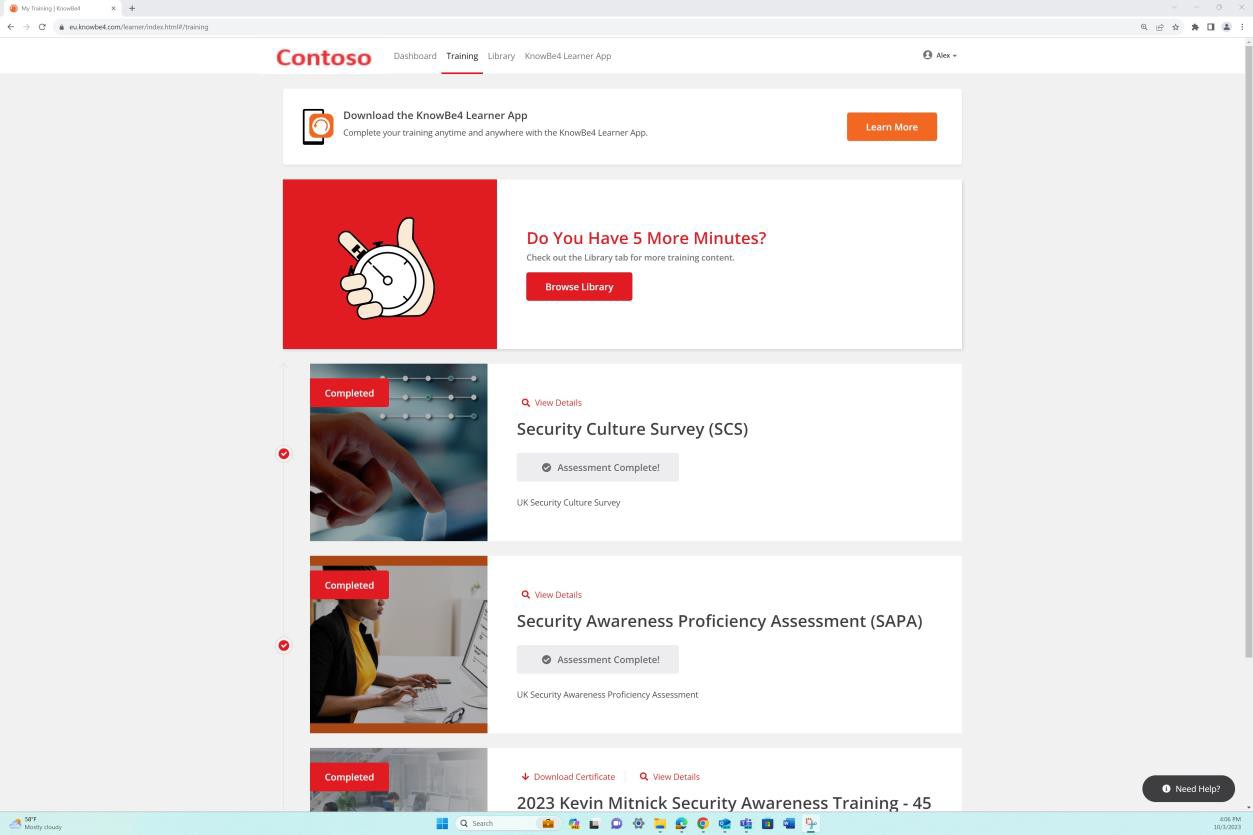

Пример доказательства: частота обучения осведомленности.

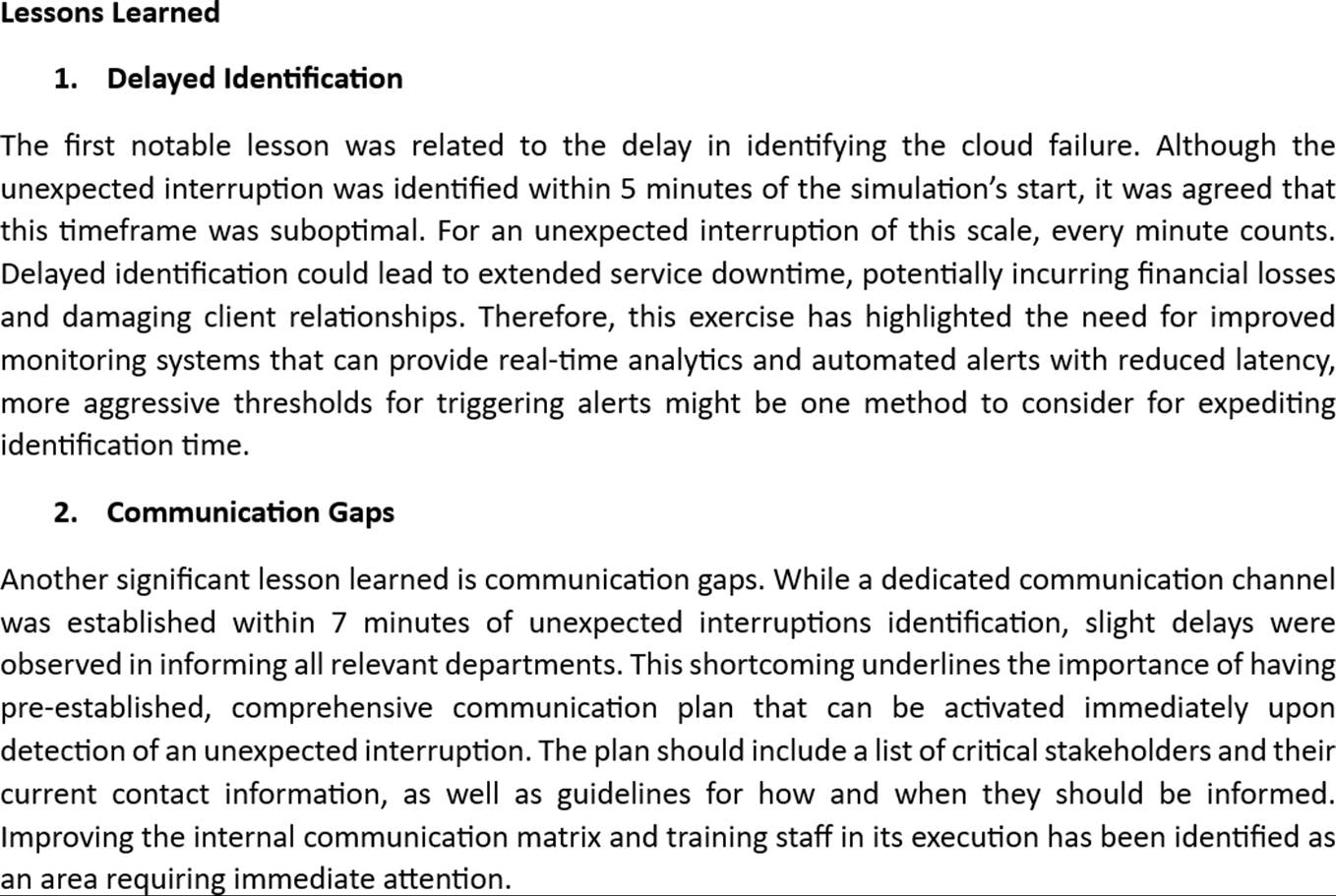

На следующих снимках экрана показаны моментальные снимки документации по политике осведомленности о безопасности, а также то, что она существует и поддерживается. Политика требует, чтобы все сотрудники организации проходили обучение по вопросам безопасности, как описано в разделе области политики. Обучение должно быть назначено и проходить на ежегодной основе соответствующим департаментом.

Согласно документу политики, все сотрудники организации должны проходить три курса (один курс обучения и две оценки) ежегодно и в течение двадцати дней после назначения. Курсы должны быть отправлены по электронной почте и назначены через KnowBe4.

В приведенном примере показаны только моментальные снимки политики. Обратите внимание, что ожидается, что будет отправлен полный документ политики.

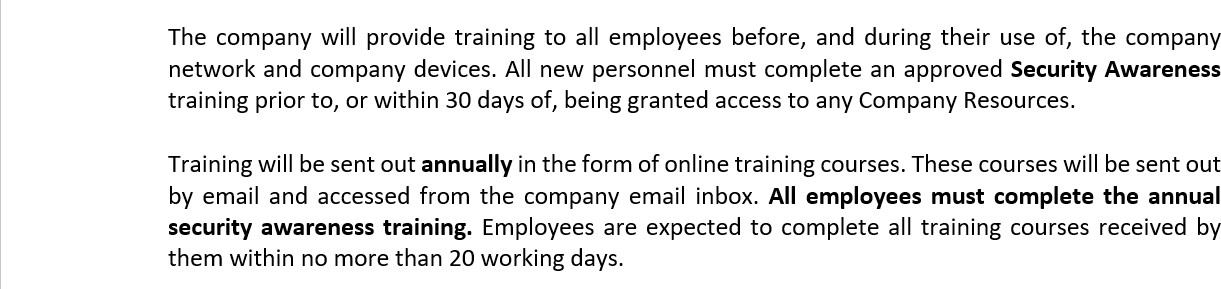

На втором снимку экрана показано продолжение политики. На нем показан раздел документа, в котором требуется ежегодное обучение, и показано, что определенная организацией частота обучения осведомленности устанавливается ежегодно.

На следующих двух снимках экрана показано успешное завершение упомянутых ранее оценок обучения. Снимки экрана были сделаны от двух разных сотрудников.

Намерение: документация и мониторинг.

Цель этой подсети — создать, поддерживать и отслеживать тщательные записи об участии каждого пользователя в обучении по повышению осведомленности о безопасности. Эти записи должны храниться в течение определенного организацией периода. Эта документация служит проверяемым журналом для соответствия нормативным требованиям и внутренним политикам. Компонент мониторинга позволяет организации оценивать эффективность

обучение, определение областей для улучшения и понимания уровней вовлеченности пользователей. Сохраняя эти записи в течение определенного периода времени, организация может отслеживать долгосрочную эффективность и соответствие требованиям.

Рекомендации: документация и мониторинг.

Доказательства, которые могут быть предоставлены для обучения по повышению осведомленности о безопасности, будут зависеть от того, как обучение реализуется на уровне организации. Это может быть связано с тем, проводится ли обучение через платформу или выполняется внутри организации на основе внутреннего процесса. Предоставленные данные должны свидетельствовать о наличии исторических записей обучения, завершенных для всех пользователей в течение определенного периода, и о том, как это отслеживается.

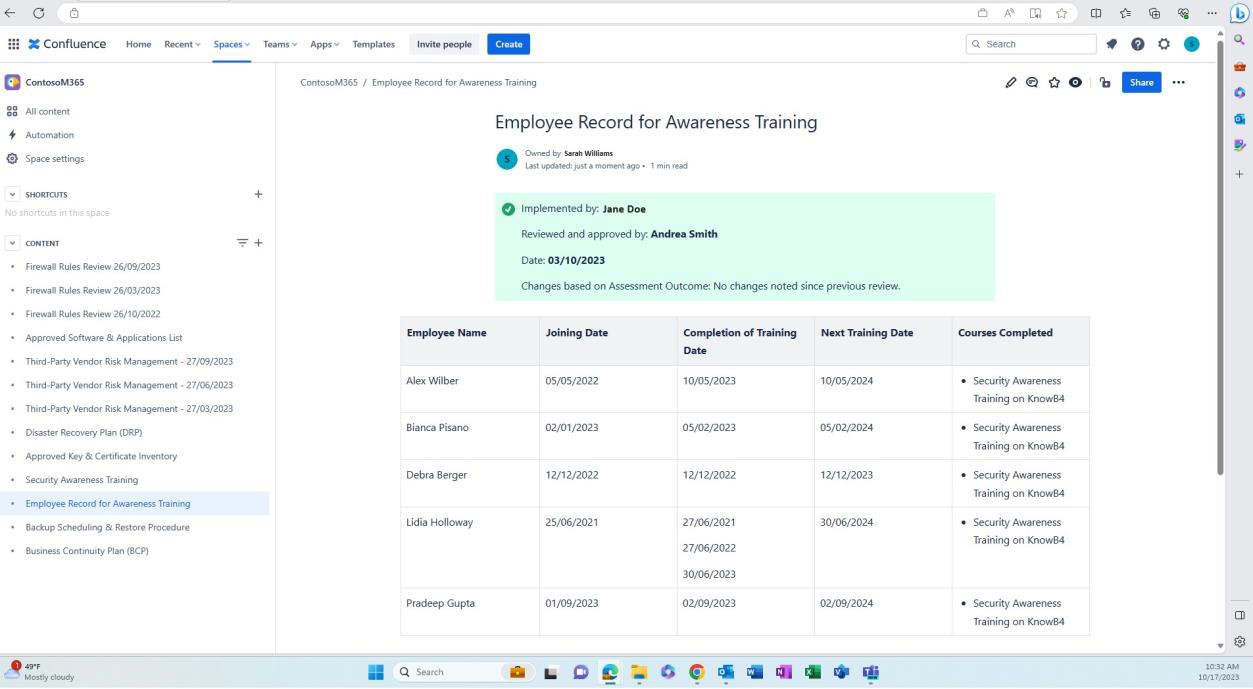

Примеры доказательств: документация и мониторинг.

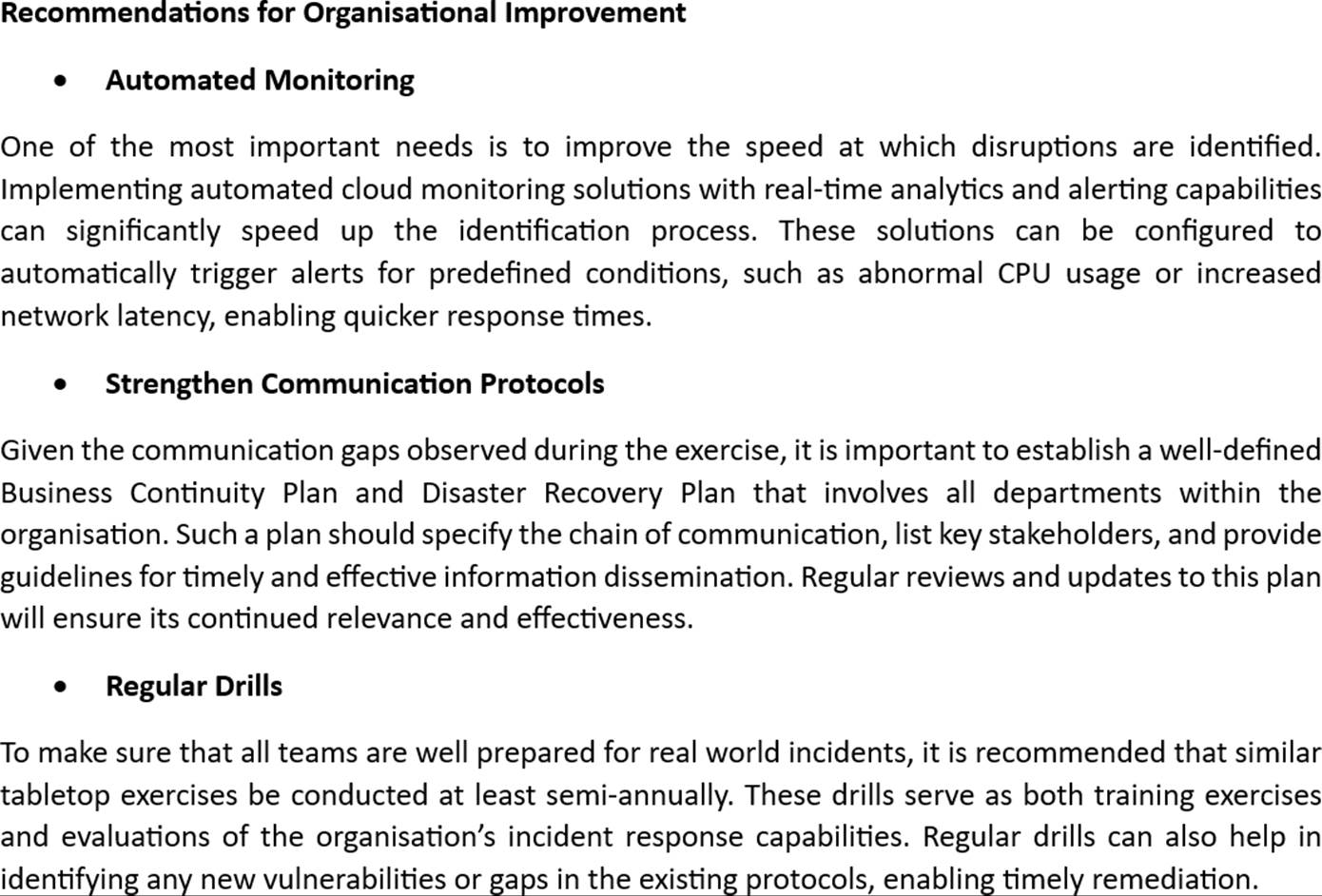

На следующем снимку экрана показана историческая запись обучения для каждого пользователя, включая дату присоединения, завершение обучения и время планирования следующего обучения. Оценка этого документа выполняется периодически и не реже одного раза в год, чтобы обеспечить актуальность учебных записей по вопросам безопасности для каждого сотрудника.

Защита от вредоносных программ и защита от вредоносных программ

Вредоносные программы представляют значительный риск для организаций, которые могут изменять влияние на безопасность операционной среды в зависимости от характеристик вредоносных программ. Субъекты угроз поняли, что вредоносные программы могут быть успешно монетизированы, что было реализовано за счет роста вредоносных атак в стиле программ-шантажистов. Вредоносные программы также могут использоваться для предоставления точки входящего трафика субъекту угрозы, чтобы скомпрометировать среду для кражи конфиденциальных данных, т. е. троянов или rootkits удаленного доступа. Поэтому организациям необходимо внедрить подходящие механизмы для защиты от этих угроз. Средства защиты, которые можно использовать: антивирусная (AV)/Обнаружение конечных точек и реагирование (EDR)/Обнаружение конечных точек и реагирование на них (EDPR)/Эвристическое сканирование с помощью искусственного интеллекта (ИИ). Если вы развернули другую методику для снижения риска вредоносных программ, сообщите аналитику по сертификации, кто будет рад узнать, соответствует ли это намерению.

Элемент управления No 2

Предоставьте доказательства того, что ваше решение для защиты от вредоносных программ активно и включено во всех примерах системных компонентов и настроено в соответствии со следующими критериями:

Значение , если антивирусная программа, которая включена проверка доступа и что сигнатуры обновлены в течение 1 дня.

для антивирусной программы, которая автоматически блокирует вредоносные программы или оповещения и помещает в карантин при обнаружении вредоносных программ;

ИЛИ, если EDR/EDPR/NGAV:

что выполняется периодическое сканирование.

создает журналы аудита.

постоянно обновляется и обладает возможностями самообучения.

он блокирует известные вредоносные программы и определяет и блокирует новые варианты вредоносных программ на основе макрокоманды, а также с полными возможностями квоты.

Намерение: сканирование при доступе

Эта подсеть предназначена для проверки того, что программное обеспечение для защиты от вредоносных программ установлено во всех примерах системных компонентов и активно выполняет проверку доступа. Элемент управления также требует, чтобы база данных сигнатур решения для защиты от вредоносных программ обновлялась в течение одного дня. Актуальная база данных сигнатур имеет решающее значение для выявления и устранения последних угроз вредоносных программ, обеспечивая тем самым надлежащую защиту компонентов системы.

Рекомендации: проверка доступа**.**

Чтобы продемонстрировать, что активный экземпляр AV работает в оцениваемой среде, предоставьте снимок экрана для каждого устройства в наборе примеров, согласованных с аналитиком, который поддерживает использование защиты от вредоносных программ. На снимку экрана должно быть показано, что программа защиты от вредоносных программ запущена, а также что программа для защиты от вредоносных программ активна. Если существует централизованная консоль управления для защиты от вредоносных программ, могут быть предоставлены доказательства из консоли управления. Кроме того, убедитесь, что укажите снимок экрана, на котором показано, что устройства подключены и работают.

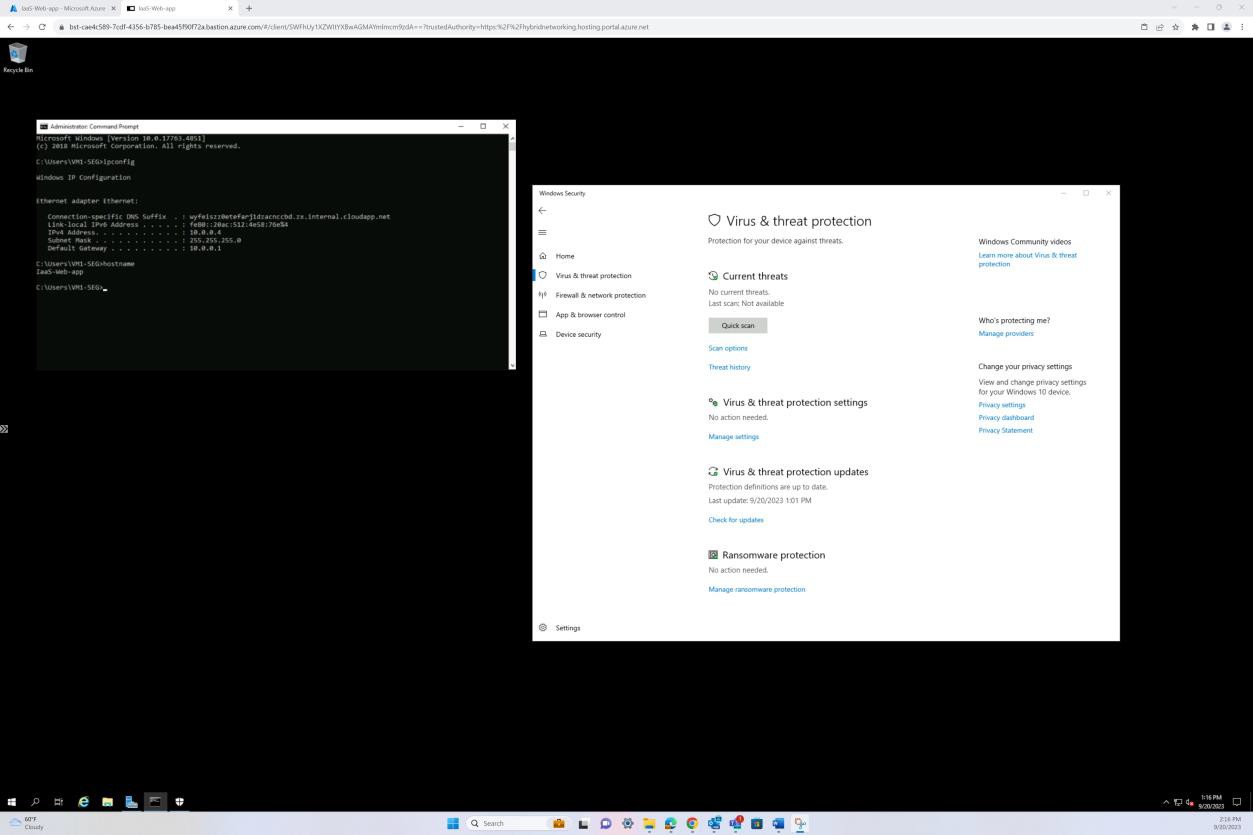

Пример доказательства: сканирование при доступе**.**

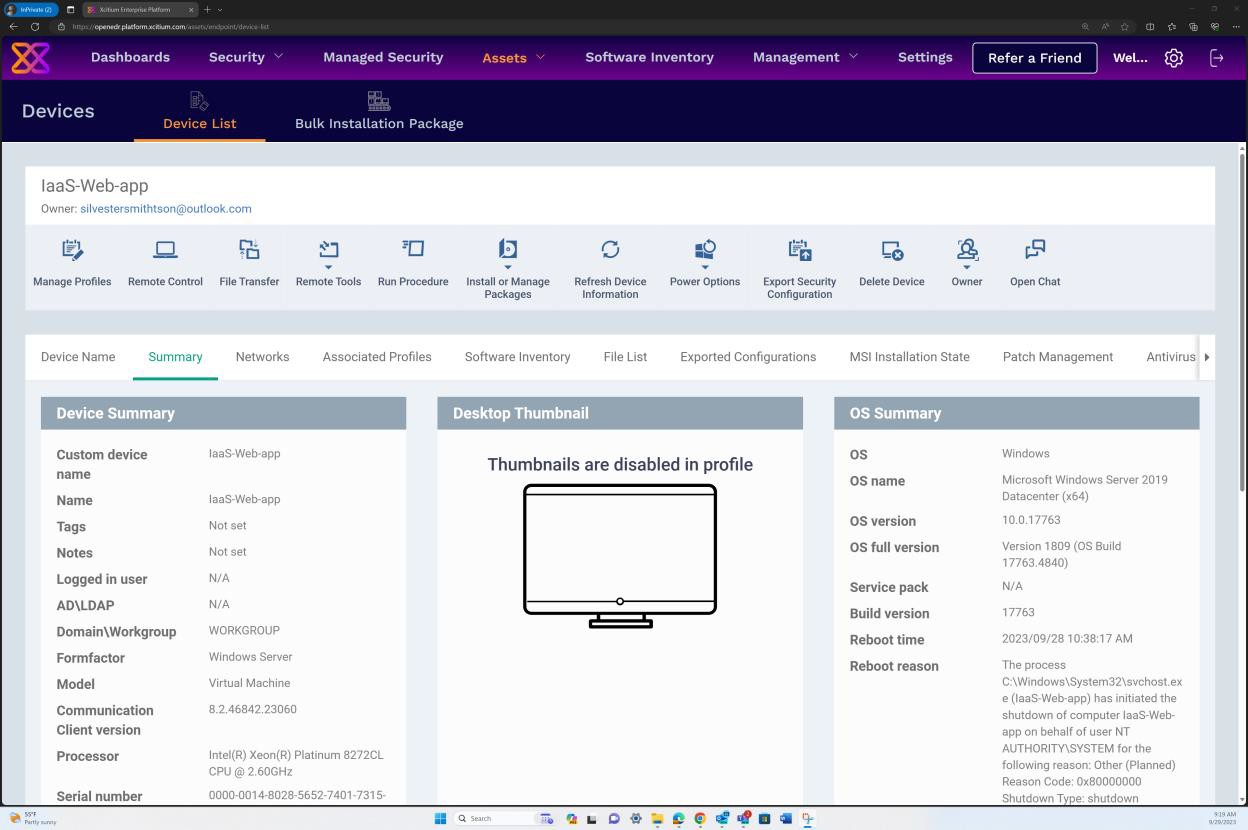

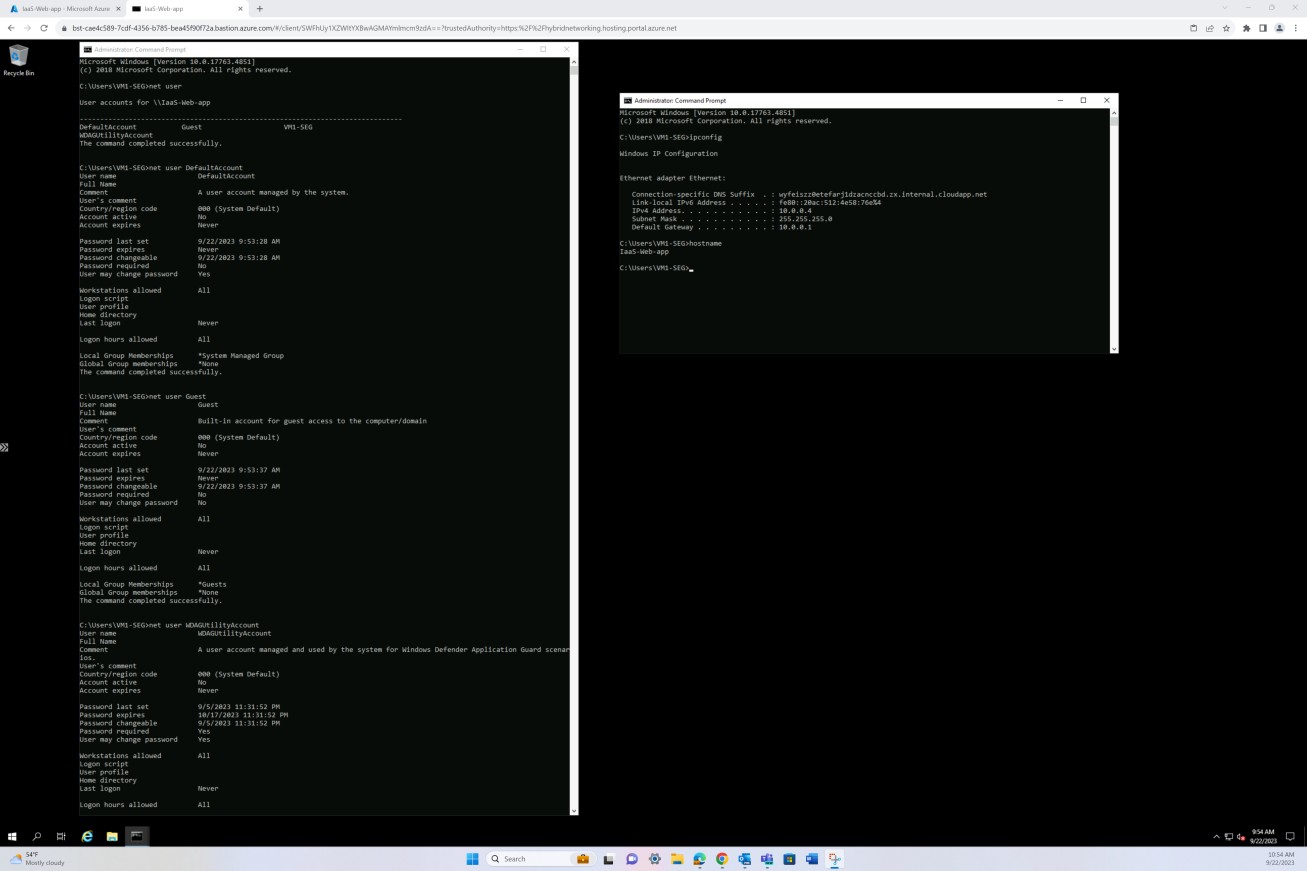

Следующий снимок экрана был сделан с устройства Windows Server, показывающий, что microsoft Defender включен для имени узла IaaS-Web-app.

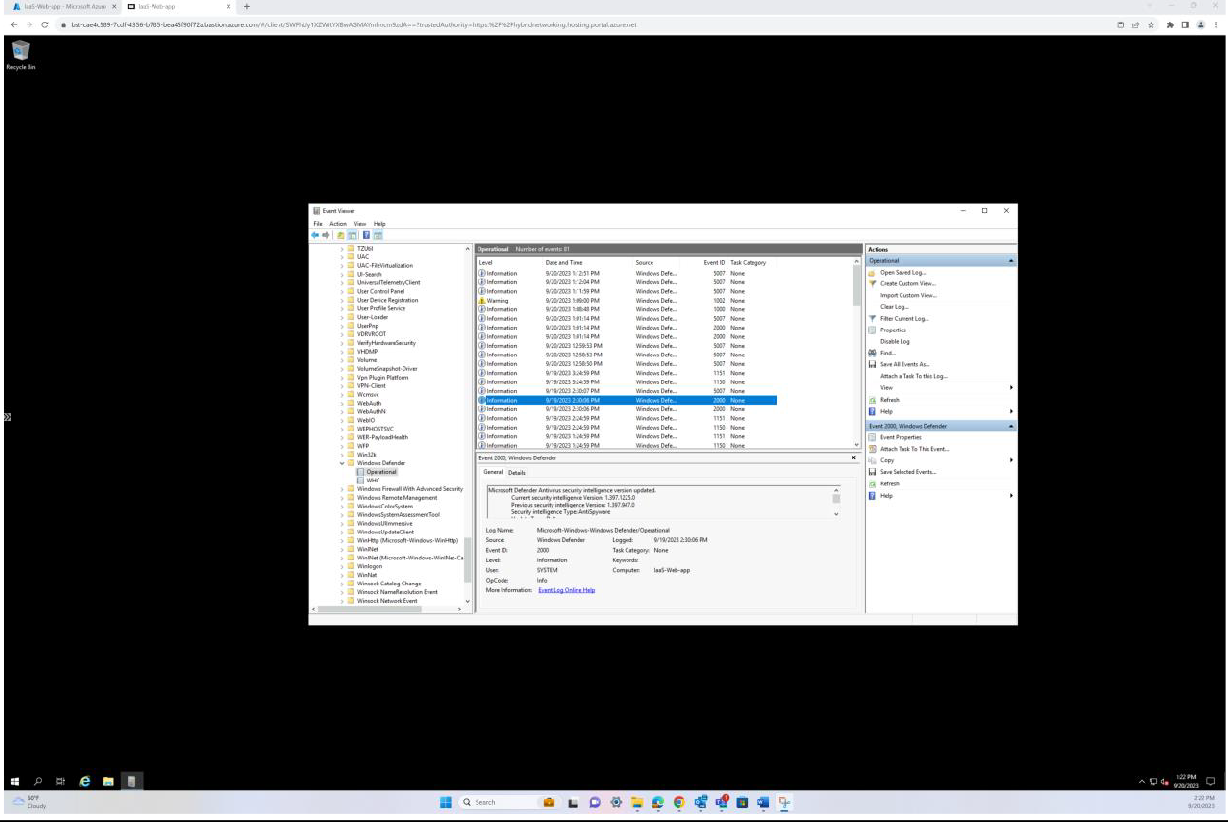

Следующий снимок экрана был сделан с устройства Windows Server, на котором показано, как версия аналитики безопасности в Microsoft Defender для защиты от вредоносных программ обновила журнал из средства просмотра событий Windows. Здесь показаны последние подписи для имени узла IaaS-Web-app.

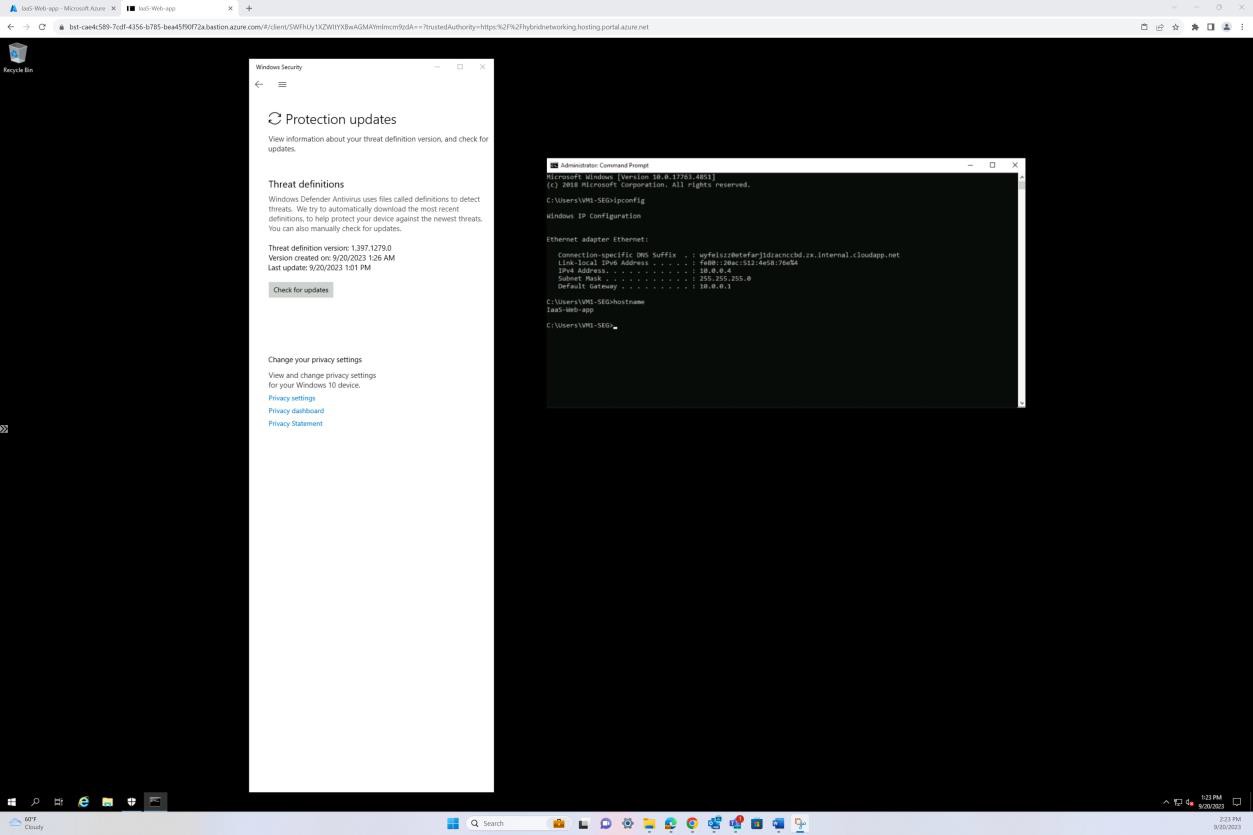

Этот снимок экрана был сделан с устройства Windows Server, где показаны обновления защиты от вредоносных программ в Microsoft Defender. Здесь четко отображаются версии определений угроз, версии, созданные в и последнее обновление, чтобы продемонстрировать актуальность определений вредоносных программ для имени узла "IaaS-Web-app".

Намерение: блоки защиты от вредоносных программ.

Цель этой подпочты — убедиться, что программа для защиты от вредоносных программ настроена для автоматической блокировки вредоносных программ при обнаружении или создании оповещений и перемещении обнаруженных вредоносных программ в безопасную зону карантина. Это может гарантировать, что при обнаружении угрозы будут приняты немедленные меры, уменьшая окно уязвимостей и сохраняя надежную безопасность системы.

Рекомендации. Блоки защиты от вредоносных программ.

Предоставьте снимок экрана для каждого устройства в примере, которое поддерживает использование защиты от вредоносных программ. Снимок экрана должен показать, что защита от вредоносных программ запущена и настроена для автоматической блокировки вредоносных программ, оповещения или для карантина и оповещения.

Пример доказательства: блоки защиты от вредоносных программ.

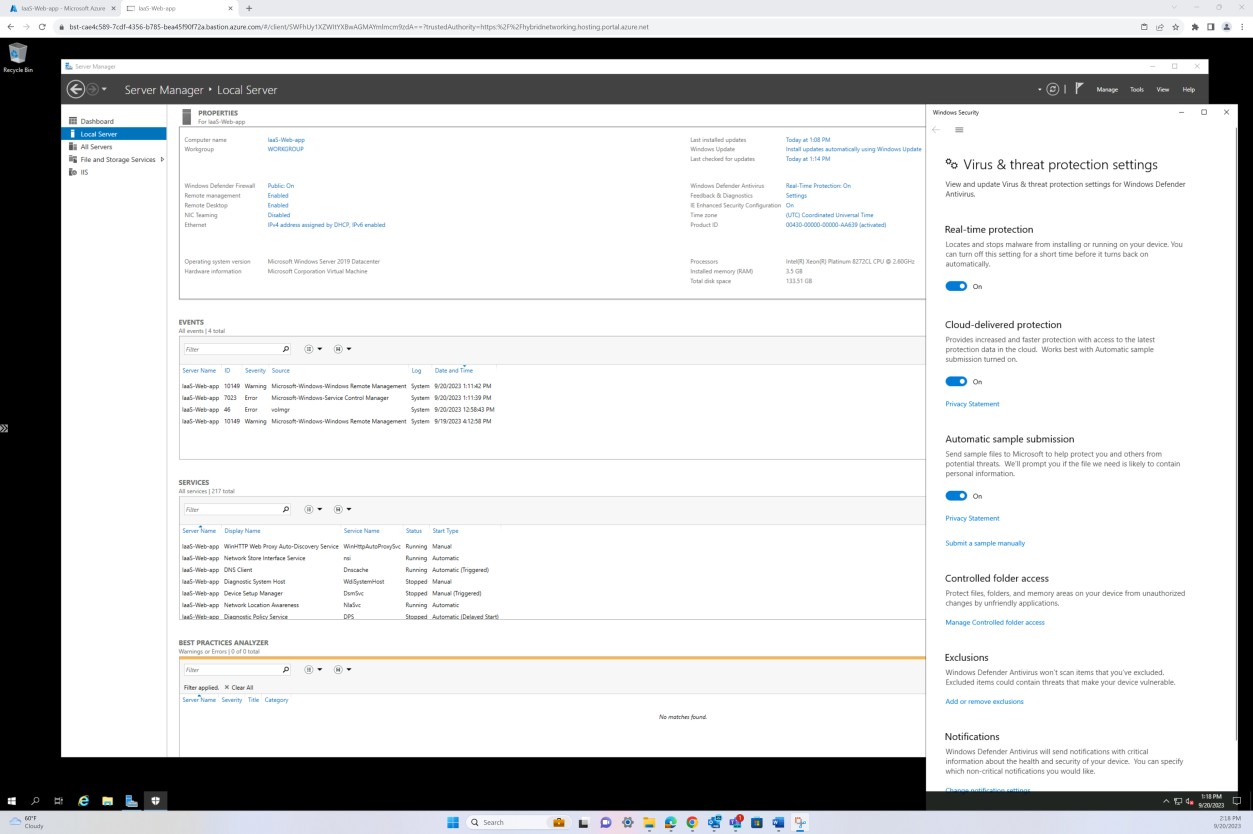

На следующем снимку экрана показано, как узел IaaS-Web-app настроен с защитой в режиме реального времени как ON для антивредоносного ПО Microsoft Defender. Как говорится в параметре, это позволяет найти и остановить установку или запуск вредоносных программ на устройстве.

Намерение: EDR/NGAV

Эта подсеть направлена на то, чтобы убедиться, что обнаружение и реагирование конечных точек (EDR) или антивирусная программа следующего поколения (NGAV) активно выполняет периодические проверки всех выборочных системных компонентов. журналы аудита создаются для отслеживания действий и результатов сканирования; решение для сканирования постоянно обновляется и обладает возможностями самостоятельного обучения для адаптации к новым ландшафтам угроз.

Рекомендации: EDR/NGAV

Предоставьте снимок экрана из решения EDR/NGAV, на котором показано, что все агенты из выборки систем сообщают в и что их состояние активно.

Пример доказательства: EDR/NGAV

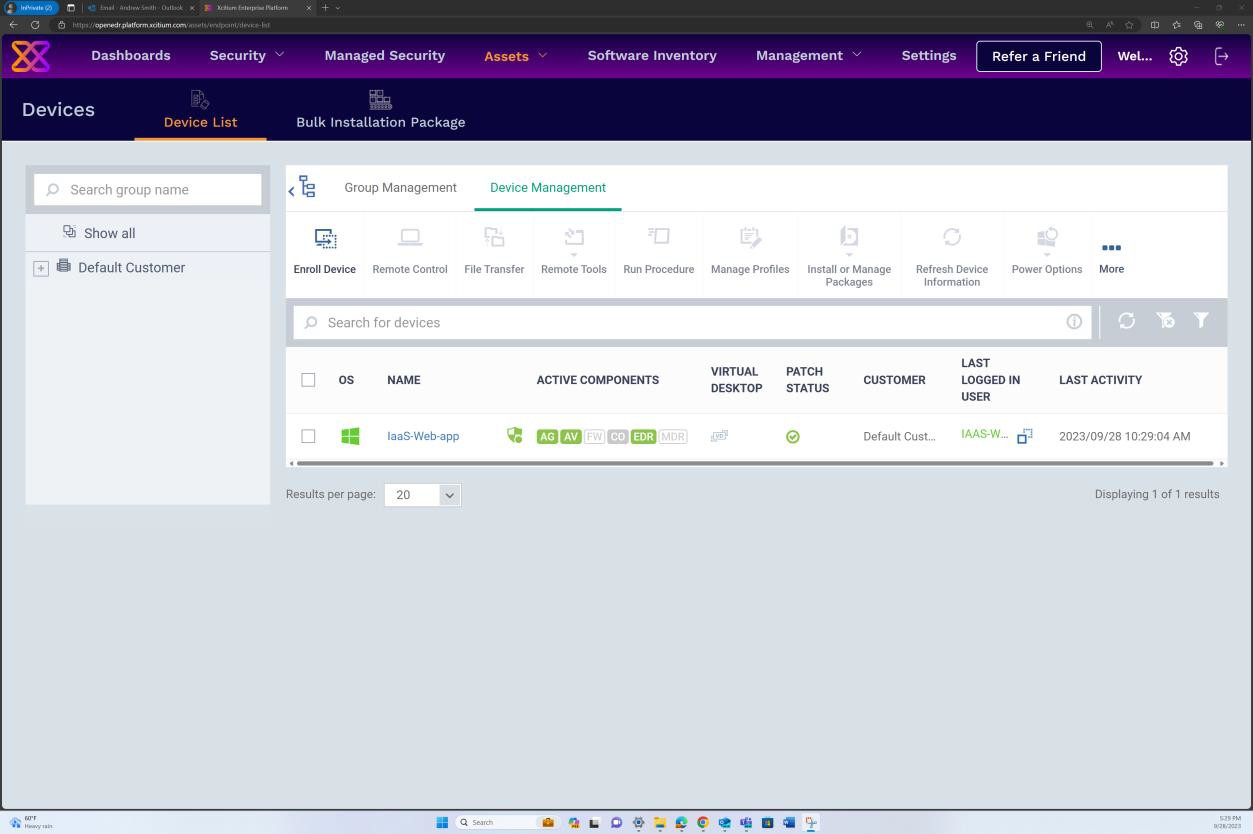

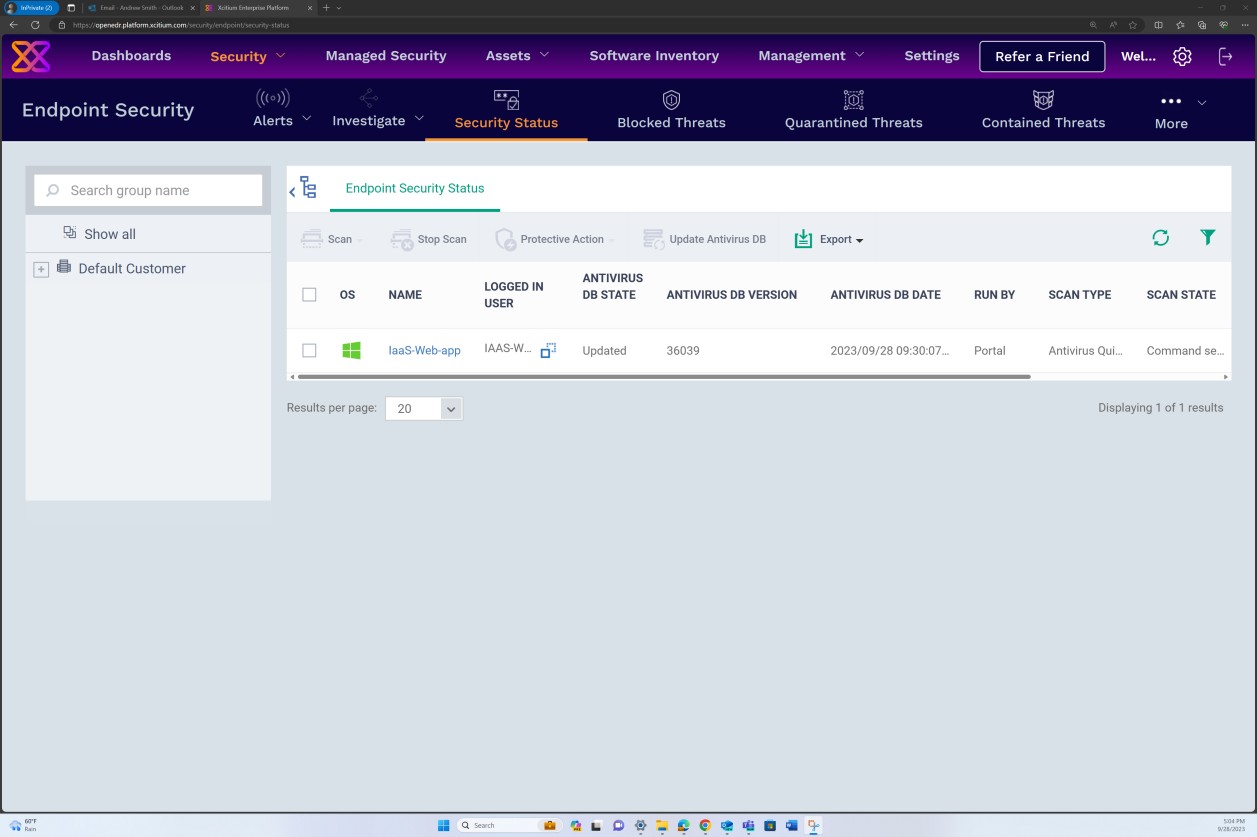

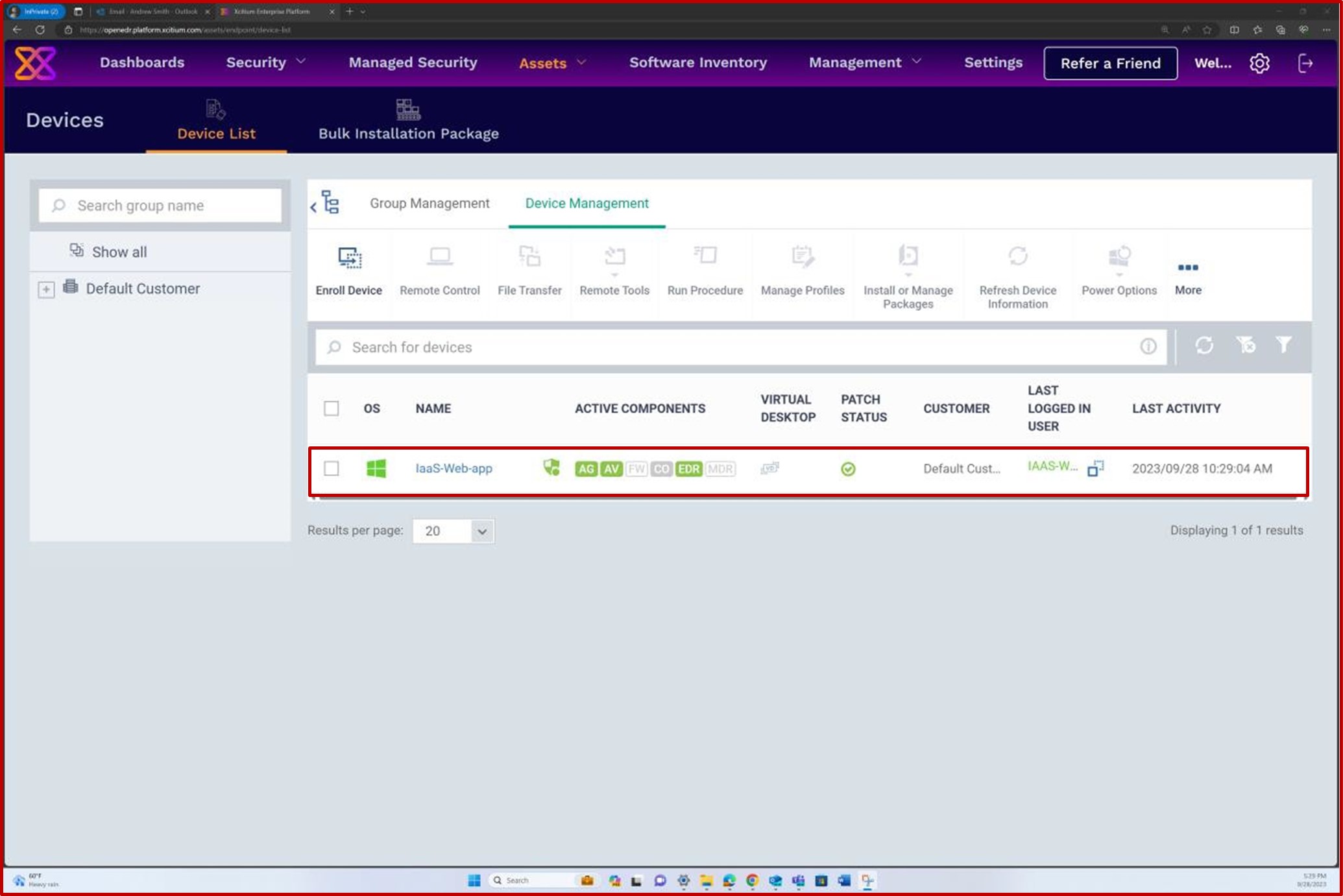

На следующем снимке экрана из решения OpenEDR показано, что агент для узла "IaaS-Web-app" активен и сообщает в.

На следующем снимку экрана из решения OpenEDR показано, что сканирование в режиме реального времени включено.

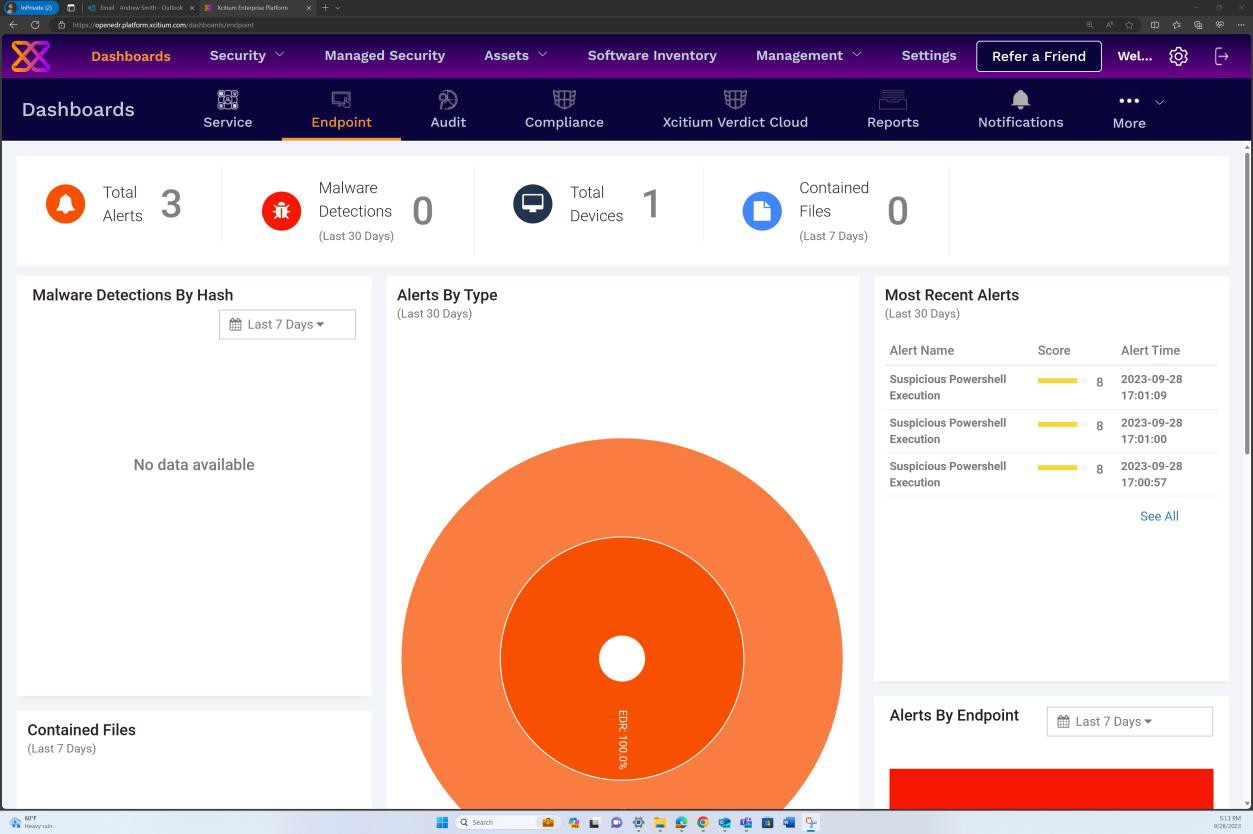

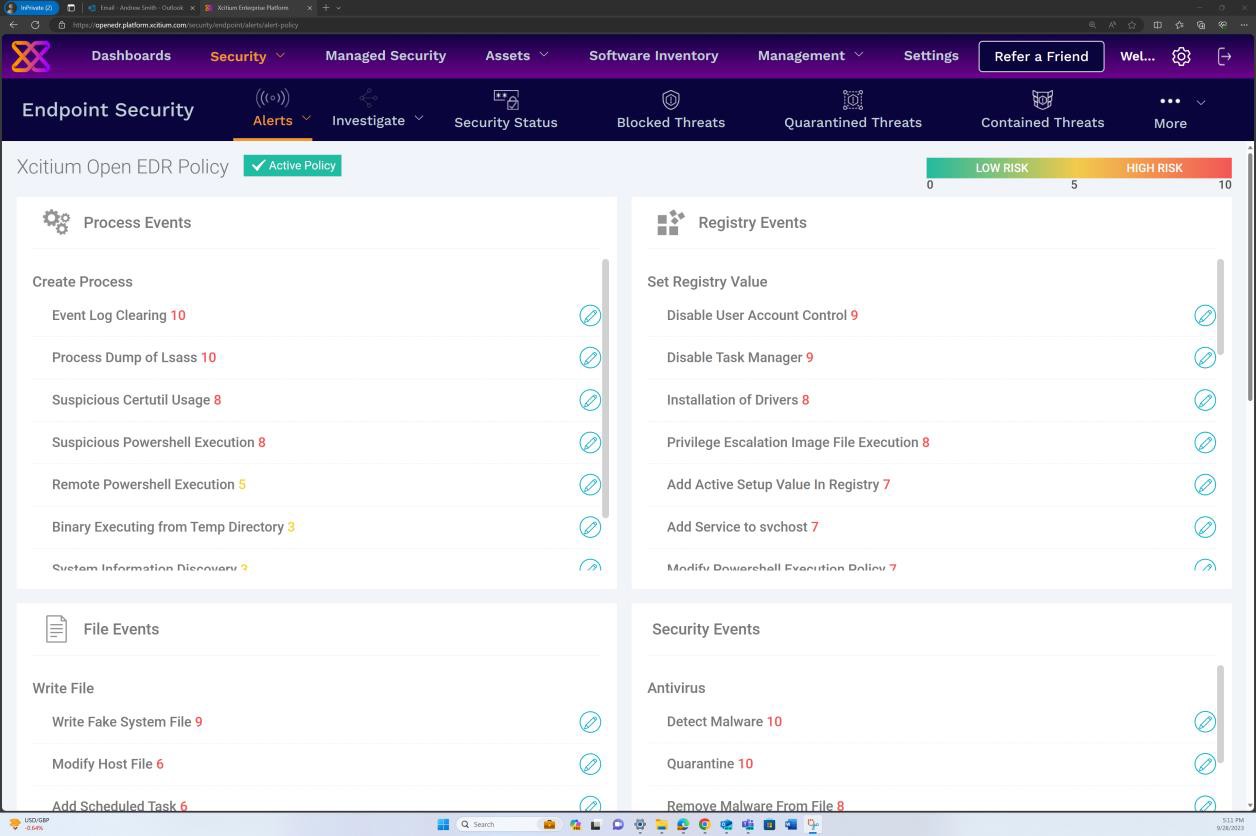

На следующем снимке экрана показано, что оповещения создаются на основе метрик поведения, полученных в режиме реального времени из агента, установленного на уровне системы.

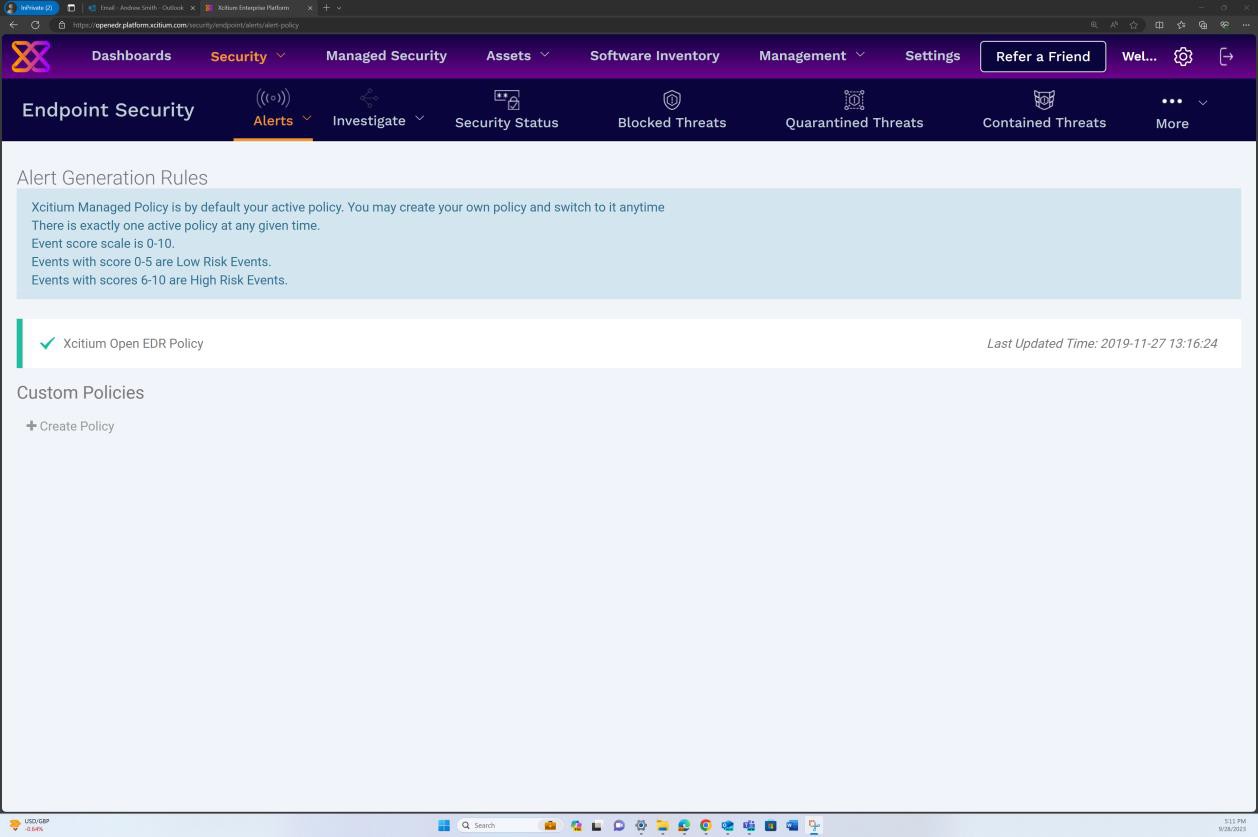

На следующих снимках экрана из решения OpenEDR показана конфигурация и создание журналов аудита и оповещений. На втором изображении показано, что политика включена и события настроены.

На следующем снимку экрана из решения OpenEDR показано, что решение постоянно обновляется.

Намерение: EDR/NGAV

Основное внимание в этой подзапункте уделяется тому, чтобы EDR/NGAV могли автоматически блокировать известные вредоносные программы, а также выявлять и блокировать новые варианты вредоносных программ на основе макрокоманды. Это также гарантирует, что решение имеет полные возможности утверждения, что позволяет организации разрешать доверенное программное обеспечение, блокируя все остальные, тем самым добавляя дополнительный уровень безопасности.

Рекомендации: EDR/NGAV

В зависимости от типа используемого решения можно предоставить свидетельство о параметрах конфигурации решения и о том, что решение обладает возможностями машинного обучения и эвристики, а также настроено для блокировки вредоносных программ при обнаружении. Если конфигурация реализована по умолчанию в решении, это должно быть проверено документацией поставщика.

Пример доказательства: EDR/NGAV

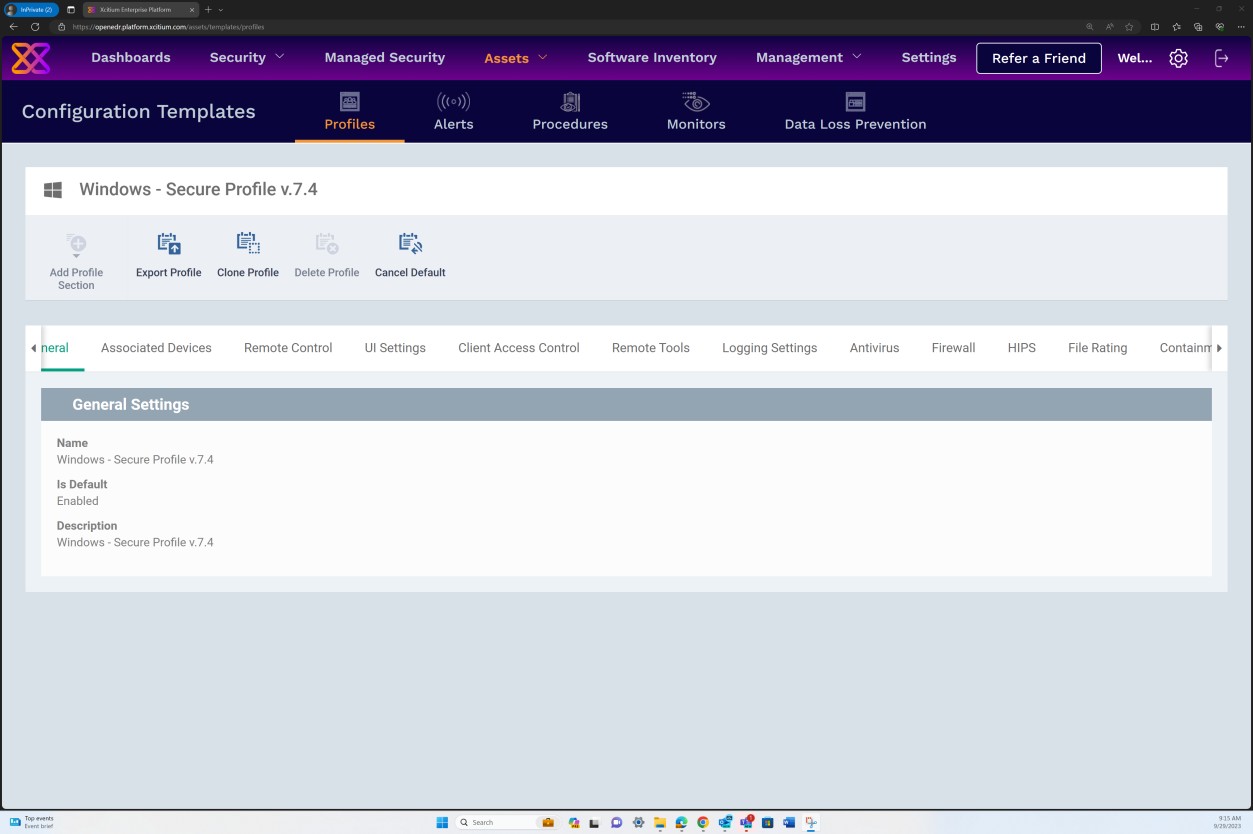

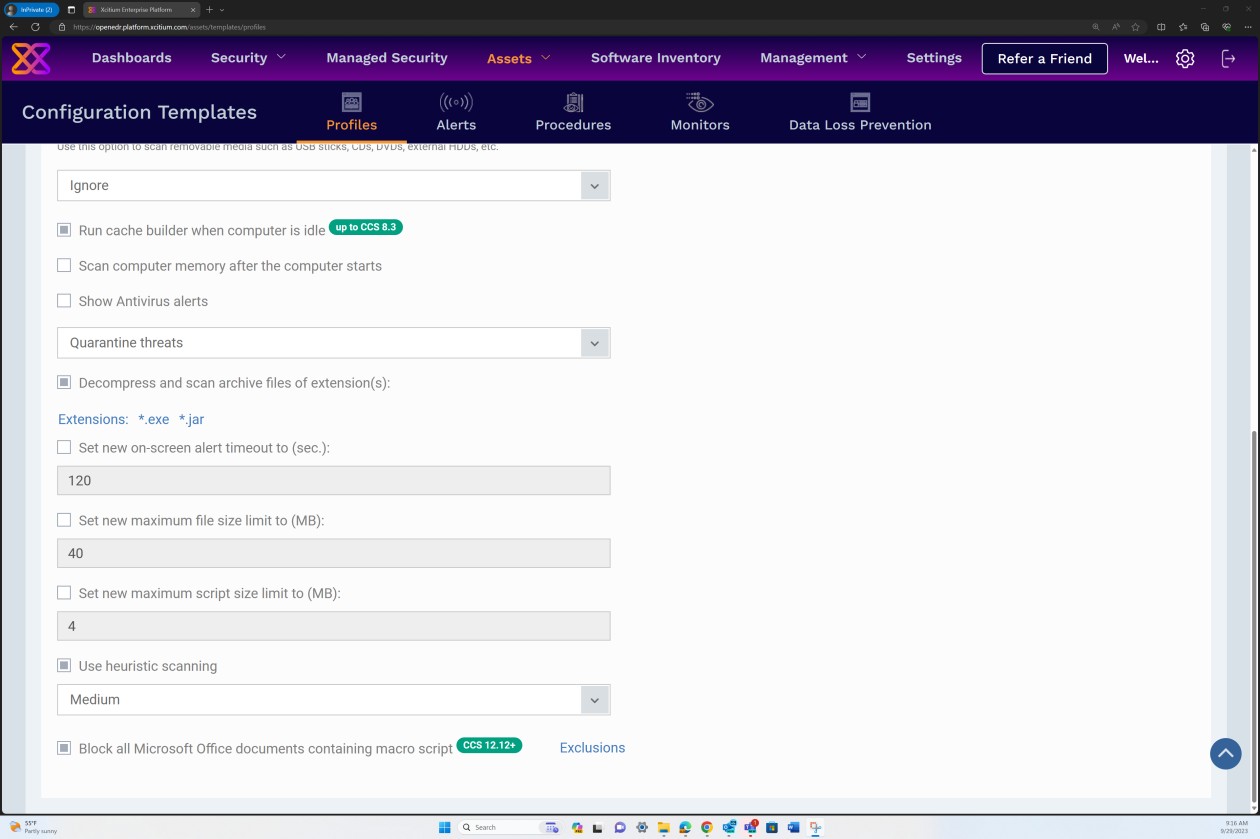

На следующих снимках экрана из решения OpenEDR показано, что защищенный профиль версии 7.4 настроен для принудительного проверки в режиме реального времени, блокировки вредоносных программ и карантина.

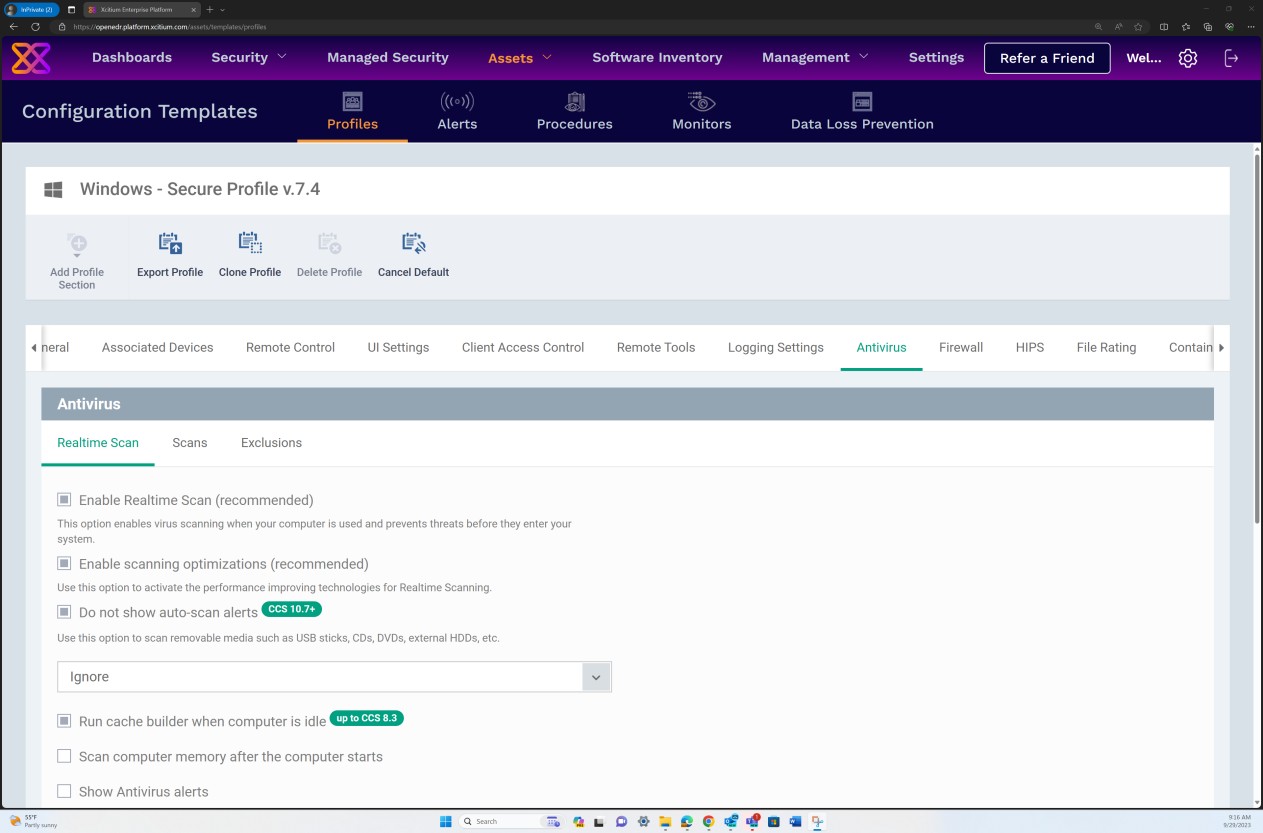

На следующих снимках экрана из конфигурации Secure Profile версии 7.4 показано, что решение реализует проверку в режиме реального времени, основанную на более традиционном подходе защиты от вредоносных программ, который проверяет наличие известных сигнатур вредоносных программ, и проверку "Эвристика", установленную на средний уровень. Решение обнаруживает и удаляет вредоносные программы, проверяя файлы и код, которые ведут себя подозрительным, непредвиденным или вредоносным образом.

Сканер настроен для распаковки архивов и сканирования файлов внутри, чтобы обнаружить потенциальные вредоносные программы, которые могут маскироваться под архивом. Кроме того, средство проверки настроено для блокировки микро-скриптов в файлах Microsoft Office.

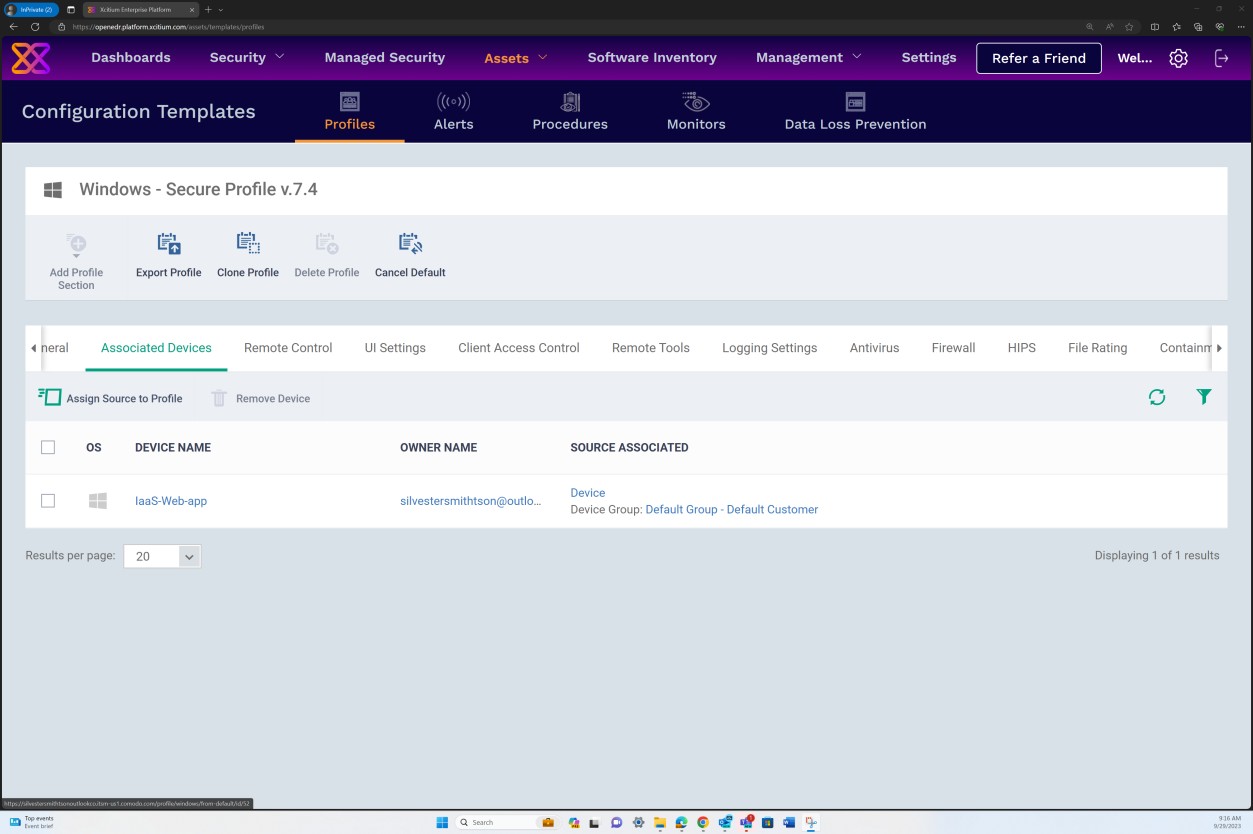

На следующих снимках экрана показано, что защищенный профиль версии 7.4 назначен узлу IaaS-Web-app устройства Windows Server.

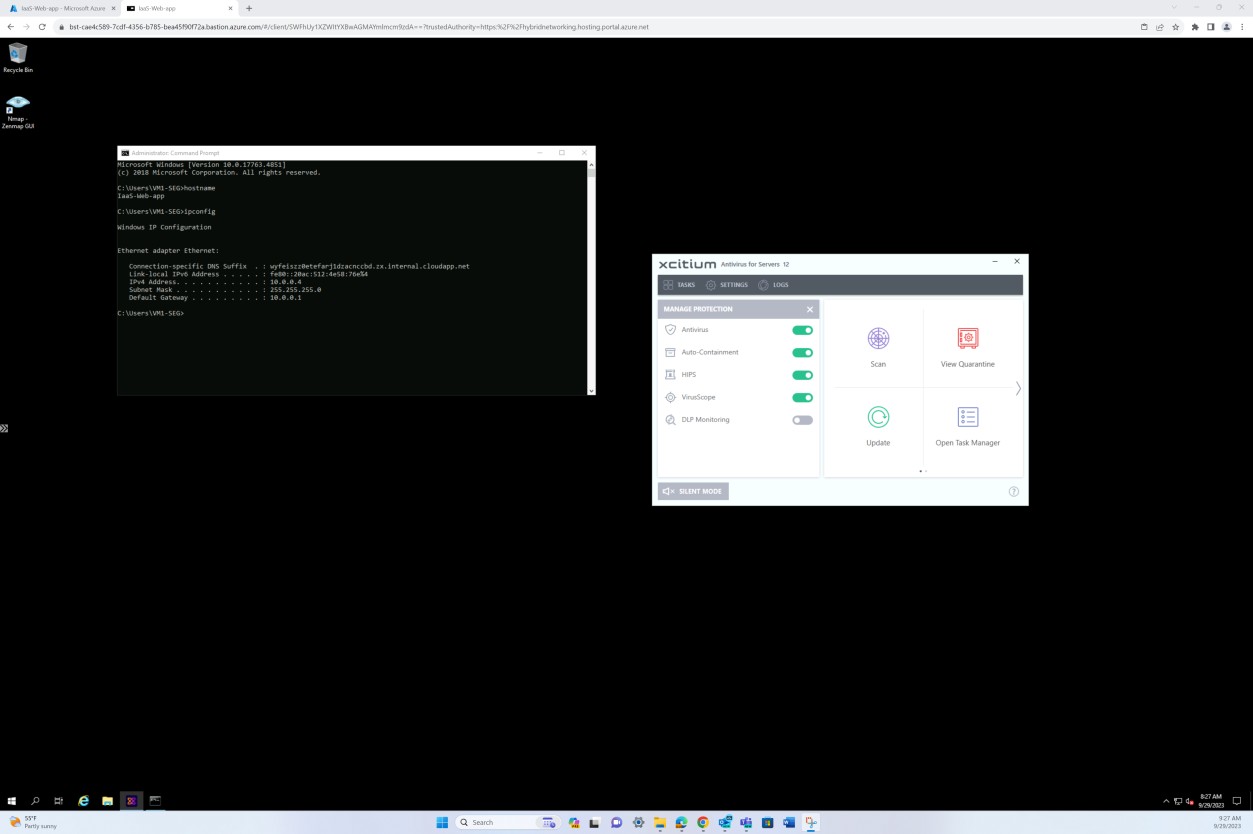

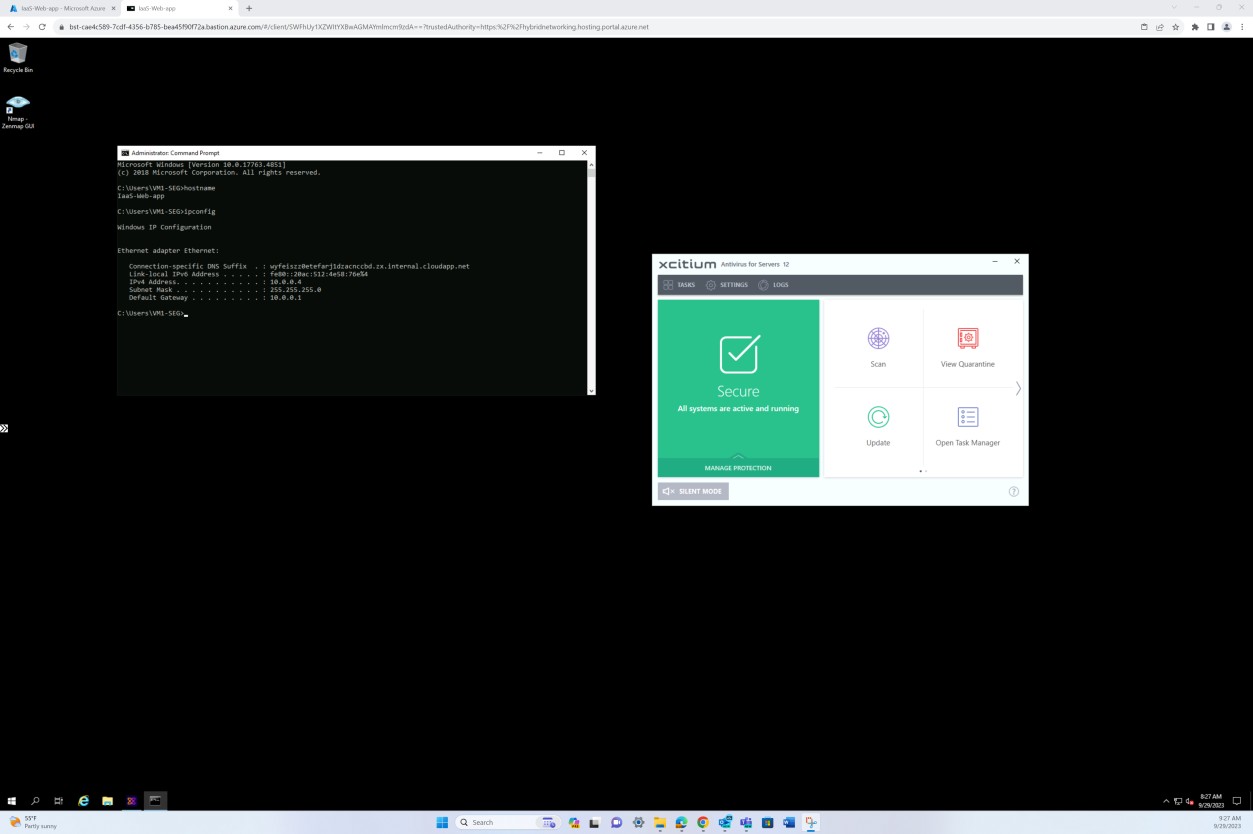

Следующий снимок экрана был сделан с устройства Windows Server IaaS-Web-app, на котором показано, что агент OpenEDR включен и работает на узле.

Защита от вредоносных программ и управление приложениями

Управление приложениями — это практика безопасности, которая блокирует или ограничивает выполнение несанкционированных приложений способами, которые подвергают риску данные. Элементы управления приложениями являются важной частью программы корпоративной безопасности и могут помочь предотвратить использование злоумышленниками уязвимостей приложений и снизить риск нарушения безопасности. Реализуя управление приложениями, предприятия и организации могут значительно снизить риски и угрозы, связанные с использованием приложений, так как приложения не могут выполняться, если они подвергают риску сеть или конфиденциальные данные. Средства управления приложениями предоставляют группам операций и безопасности надежный, стандартизированный и систематический подход к снижению кибер-рисков. Они также дают организациям более полное представление о приложениях в их среде, что может помочь ИТ-организациям и организациям безопасности эффективно управлять кибер-рисками.

Элемент управления No 3

Предоставьте доказательства того, что:

У вас есть утвержденный список программного обеспечения или приложений с бизнес-обоснованием:

существует и поддерживается в актуальном состоянии, и

каждое приложение проходит процесс утверждения и подписывается перед развертыванием.

Эта технология управления приложениями активна, включена и настроена во всех примерах системных компонентов, как описано в документе.

Намерение: список программного обеспечения

Эта подпоставка направлена на обеспечение того, чтобы утвержденный список программного обеспечения и приложений существовал в организации и постоянно обновлялся. Убедитесь, что каждое программное обеспечение или приложение в списке имеет задокументированные бизнес-обоснования для проверки их необходимости. Этот список служит авторитетной ссылкой для регулирования развертывания программного обеспечения и приложений, что способствует устранению несанкционированного или избыточного программного обеспечения, которое может представлять угрозу безопасности.

Рекомендации: список программного обеспечения

Документ, содержащий утвержденный список программного обеспечения и приложений, если он хранится в виде цифрового документа (Word, PDF и т. д.). Если утвержденный список программного обеспечения и приложений поддерживается через платформу, необходимо предоставить снимки экрана списка с платформы.

Пример доказательства: список программного обеспечения

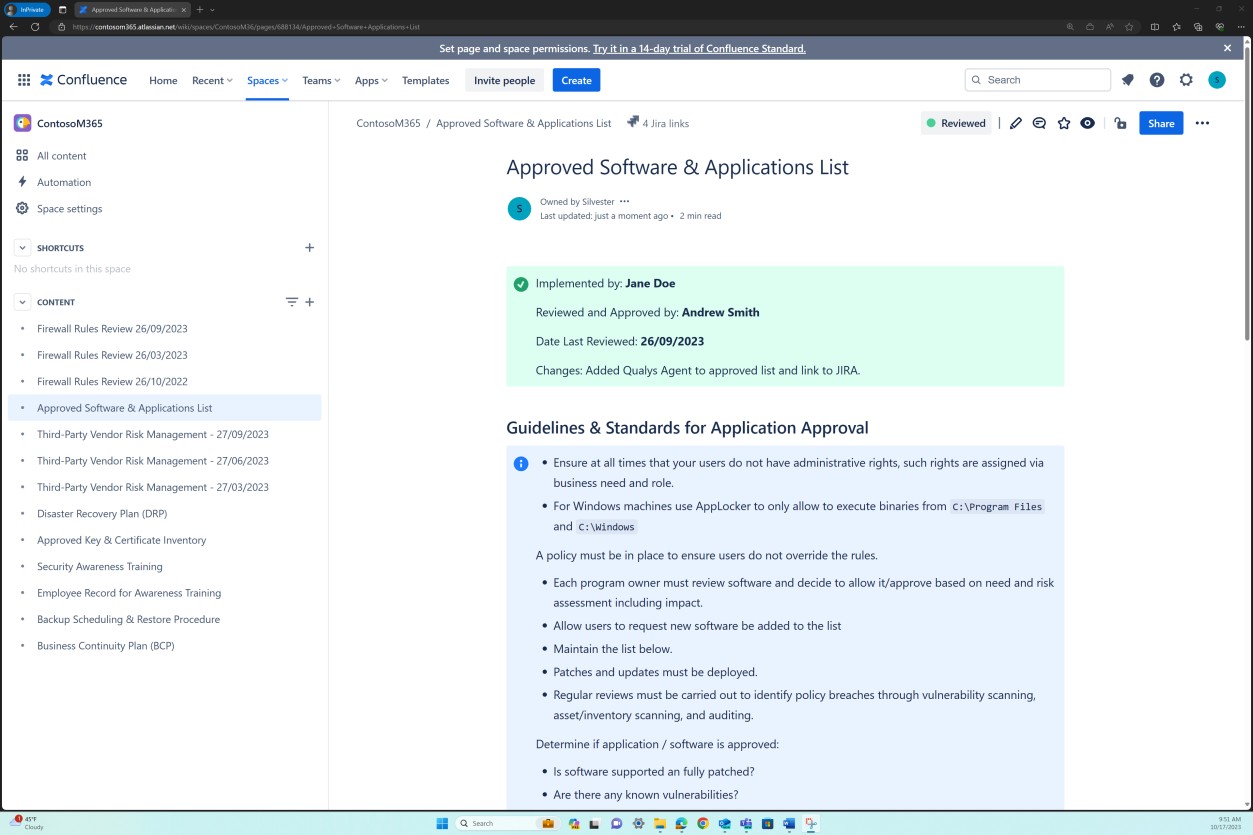

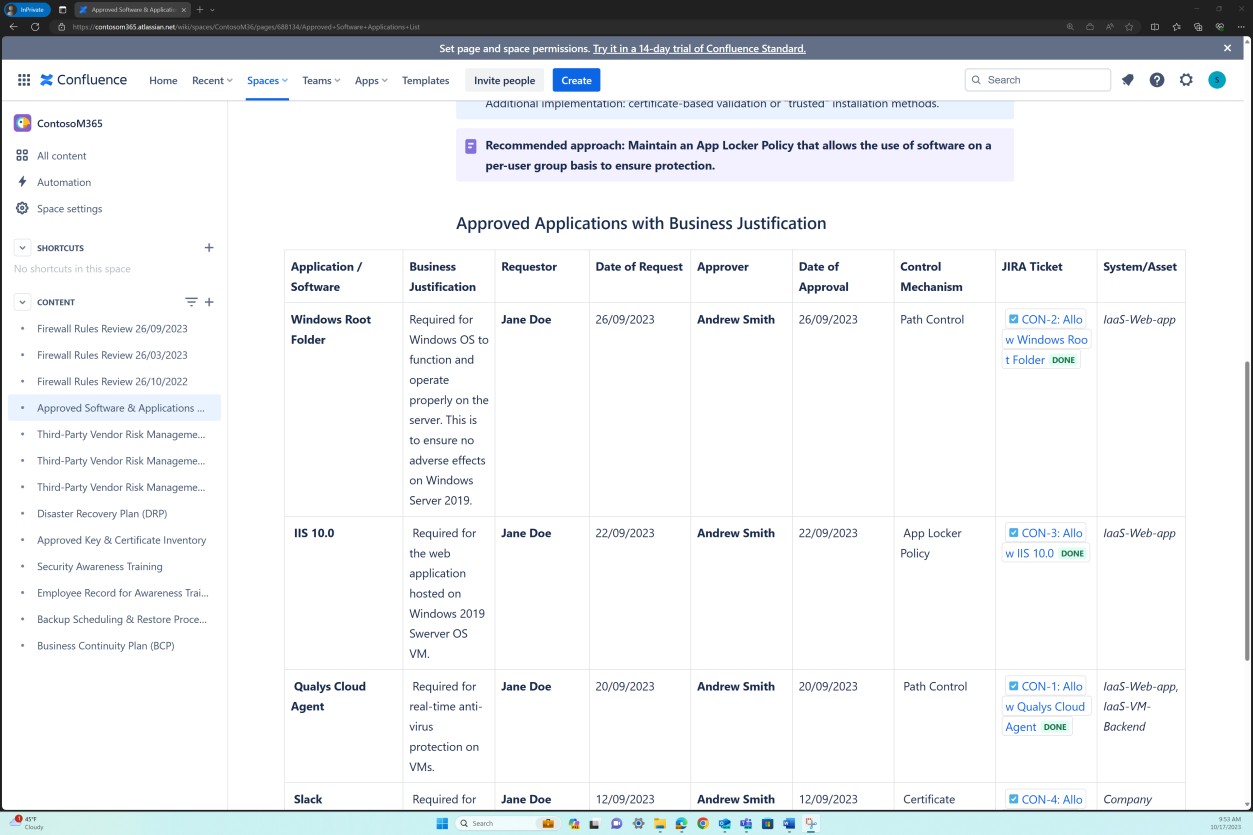

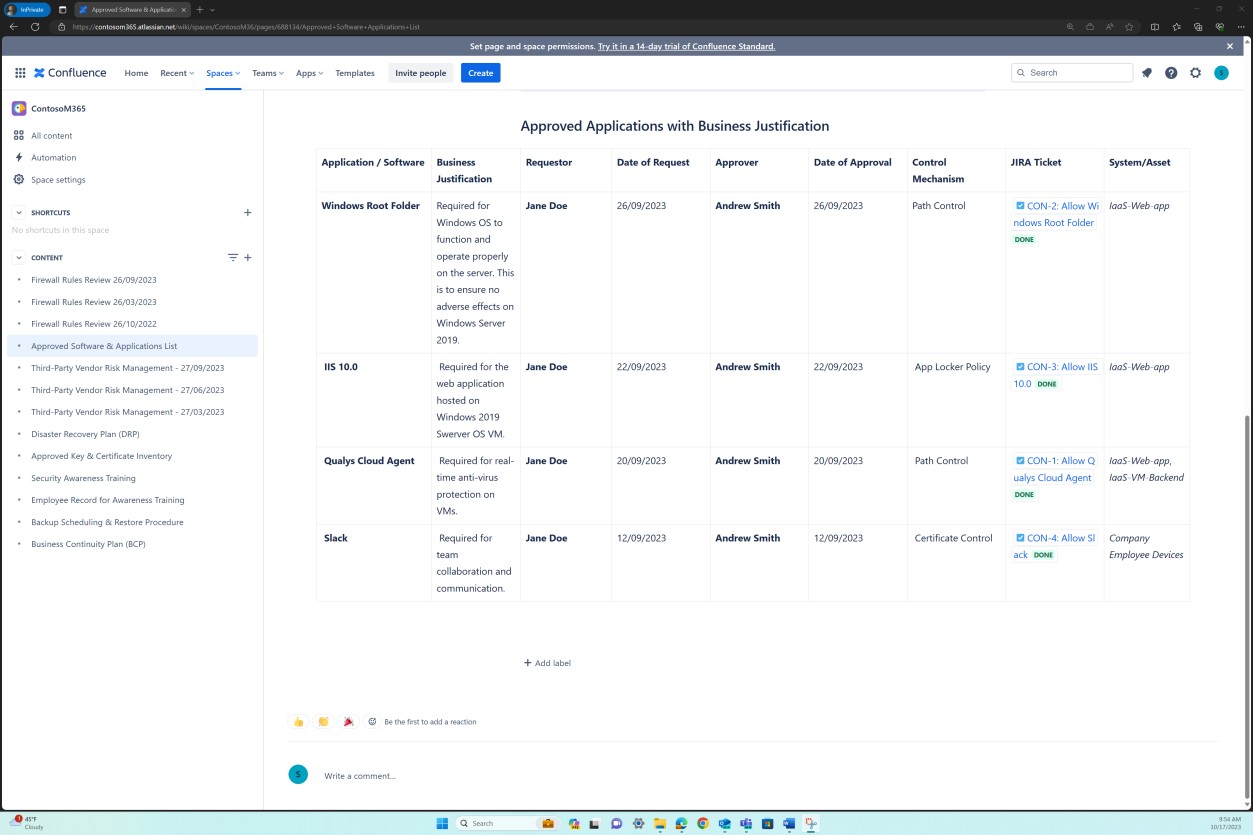

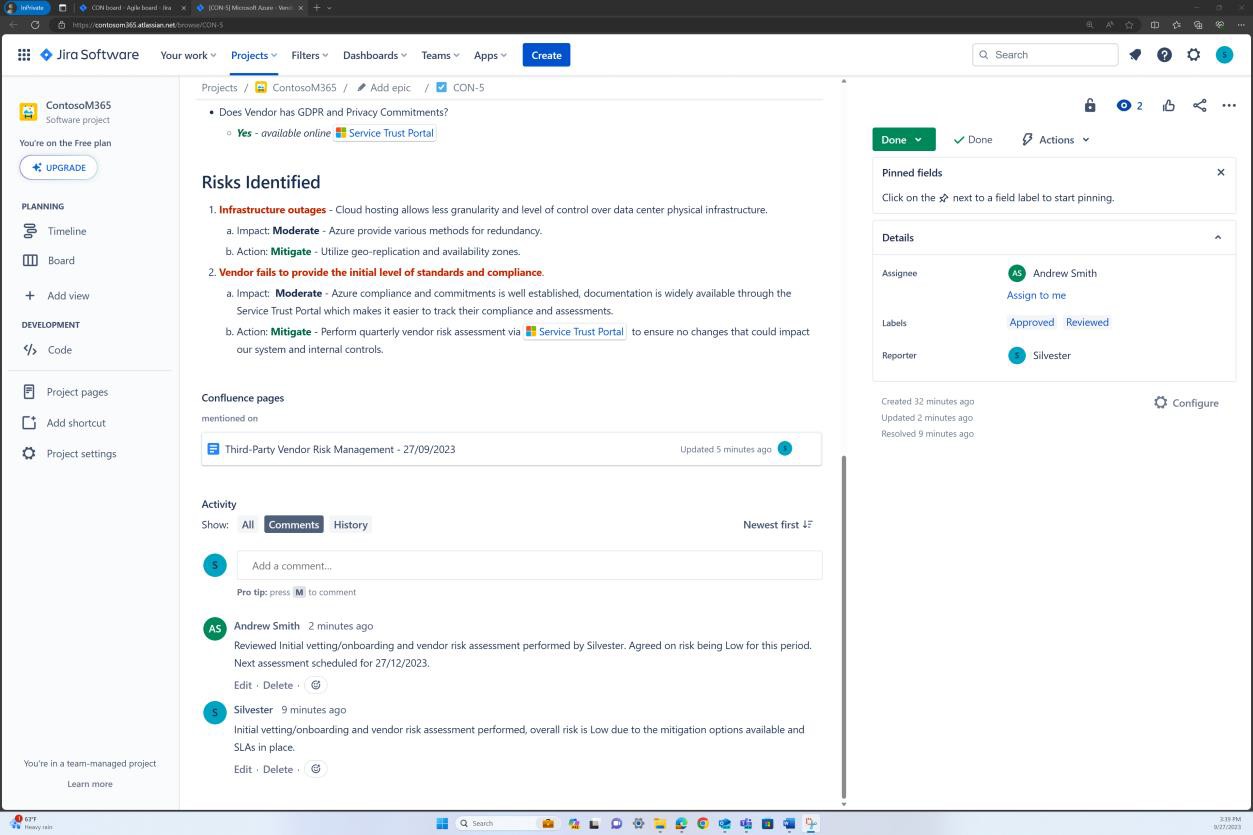

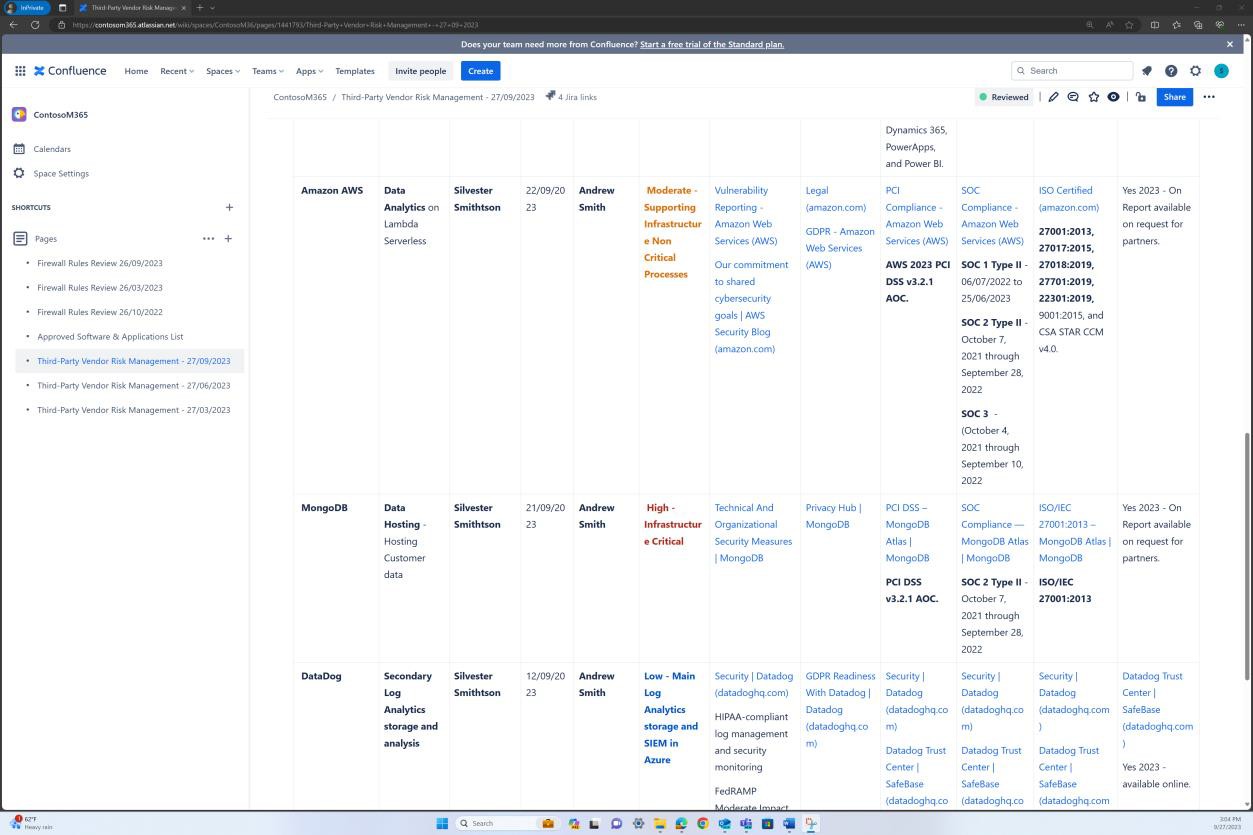

На следующих снимках экрана показано, что список утвержденных программ и приложений поддерживается на платформе Confluence Cloud.

На следующих снимках экрана показано, что список утвержденного программного обеспечения и приложений, включая инициатор запроса, дату запроса, утверждающий, дату утверждения, механизм управления, билет JIRA, систему или ресурс, поддерживается.

Намерение: утверждение программного обеспечения

Цель этой подпочты — подтвердить, что каждое программное обеспечение или приложение проходит формальный процесс утверждения перед развертыванием в организации. Процесс утверждения должен содержать техническую оценку и исполнительный выход, обеспечивающий учет как оперативных, так и стратегических перспектив. Создавая этот строгий процесс, организация обеспечивает развертывание только проверенного и необходимого программного обеспечения, тем самым минимизируя уязвимости системы безопасности и обеспечивая соответствие бизнес-целям.

Рекомендации

Можно предоставить доказательства того, что процесс утверждения выполняется. Это может быть предоставлено с помощью подписанных документов, отслеживания в системах управления изменениями или использования azure DevOps/JIRA для отслеживания запросов на изменение и авторизации.

Пример доказательства

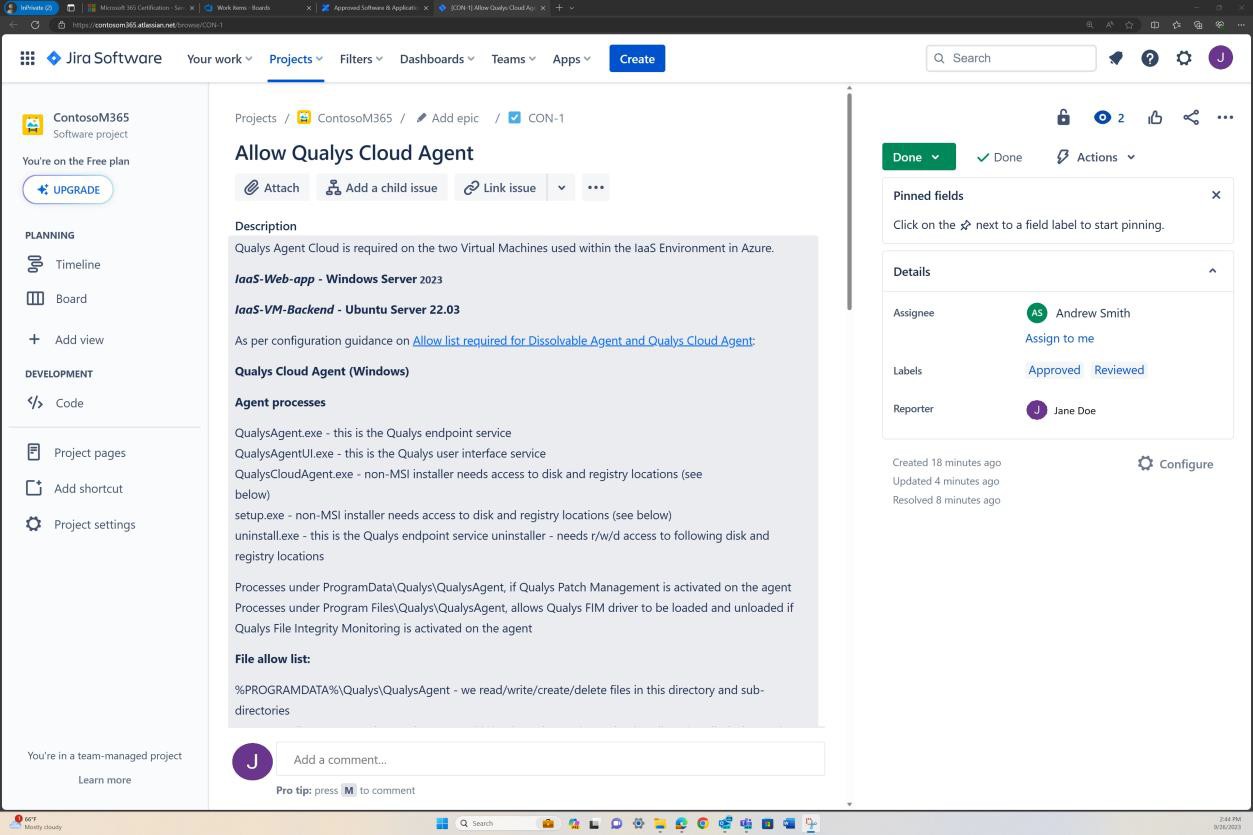

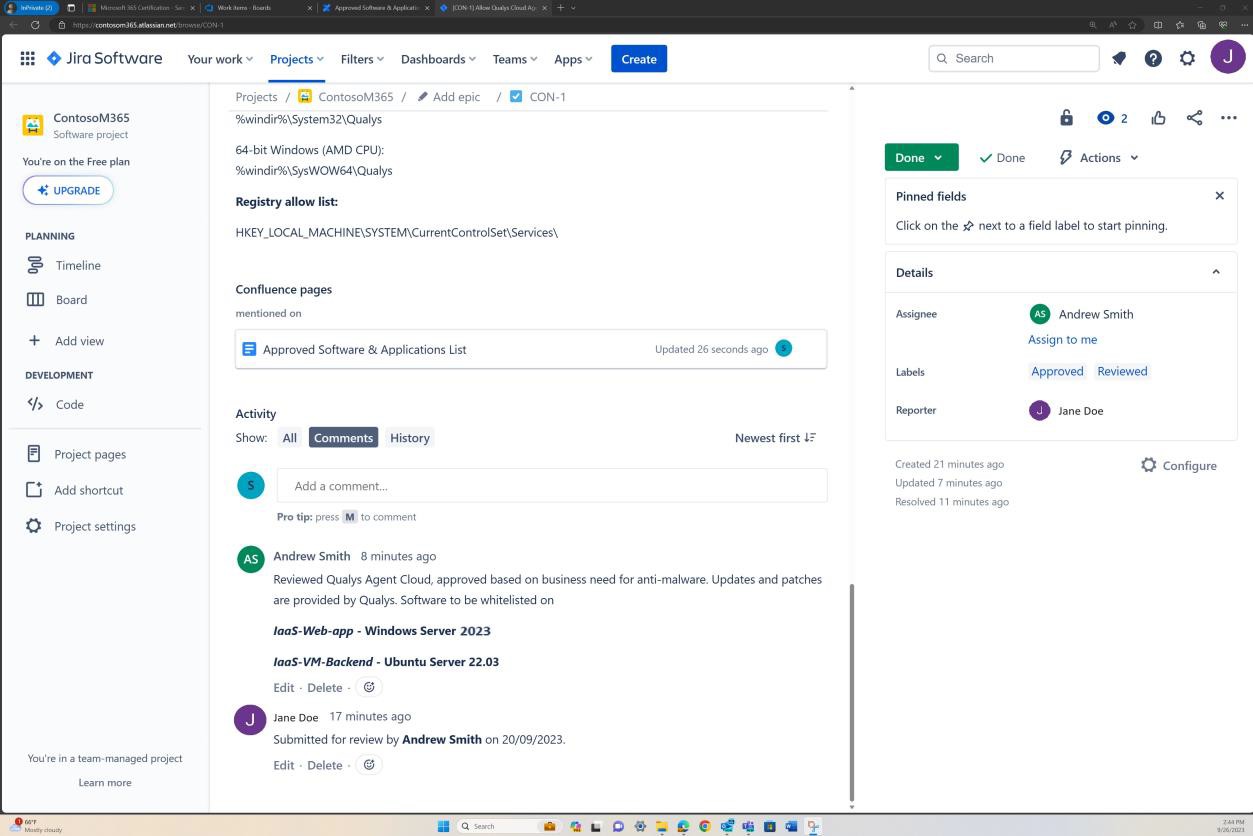

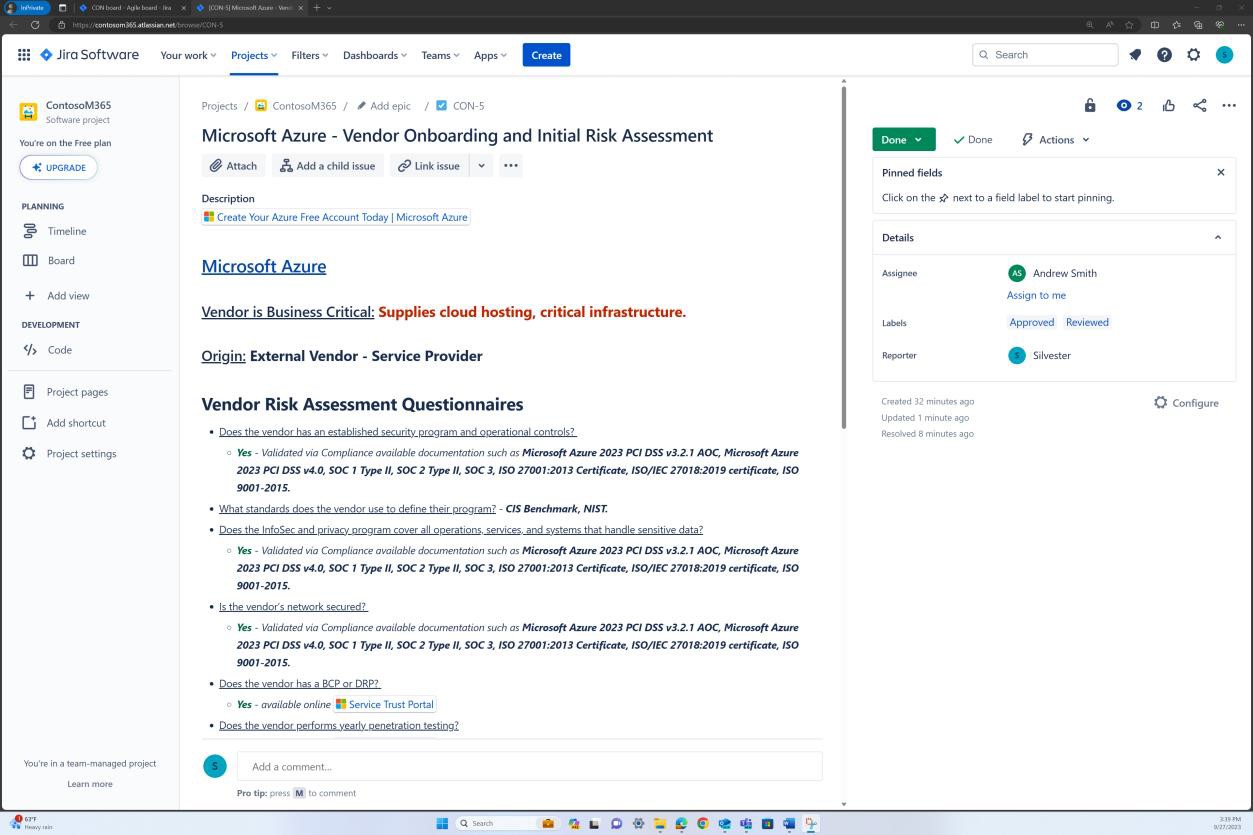

На следующих снимках экрана показан полный процесс утверждения в JIRA Software. Пользователь Jane Doe поднял запрос на установку "Разрешить облачный агент Qualys" на серверах IaaS-Web-app и IaaS-VM- Backend. "Эндрю Смит" рассмотрел запрос и одобрил его с комментарием "утвержден на основе бизнес-потребности в защите от вредоносных программ. Обновления и исправления, предоставляемые Qualys. Программное обеспечение, которое требуется утвердить.

На следующем снимку экрана показано, как утверждение предоставляется с помощью билета, выданного на платформе Confluence, прежде чем разрешить запуск приложения на рабочем сервере.

Намерение: технология управления приложениями

В этом разделе основное внимание уделяется проверке активности, включения и правильности настройки технологии управления приложениями во всех примерах системных компонентов. Убедитесь, что технология работает в соответствии с документироваными политиками и процедурами, которые служат руководящими принципами для ее реализации и обслуживания. Имея активную, включенную и хорошо настроенную технологию управления приложениями, организация может помочь предотвратить выполнение несанкционированного или вредоносного программного обеспечения и повысить общую безопасность системы.

Рекомендации: технология управления приложениями

Предоставьте документацию, в которой подробно описывается настройка управления приложениями, а также сведения о том, как настроено каждое приложение или процесс.

Пример доказательства: технология управления приложениями

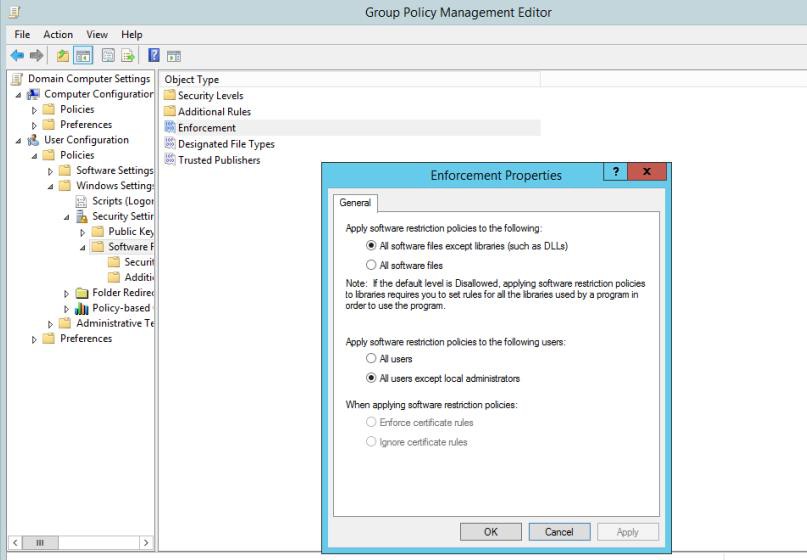

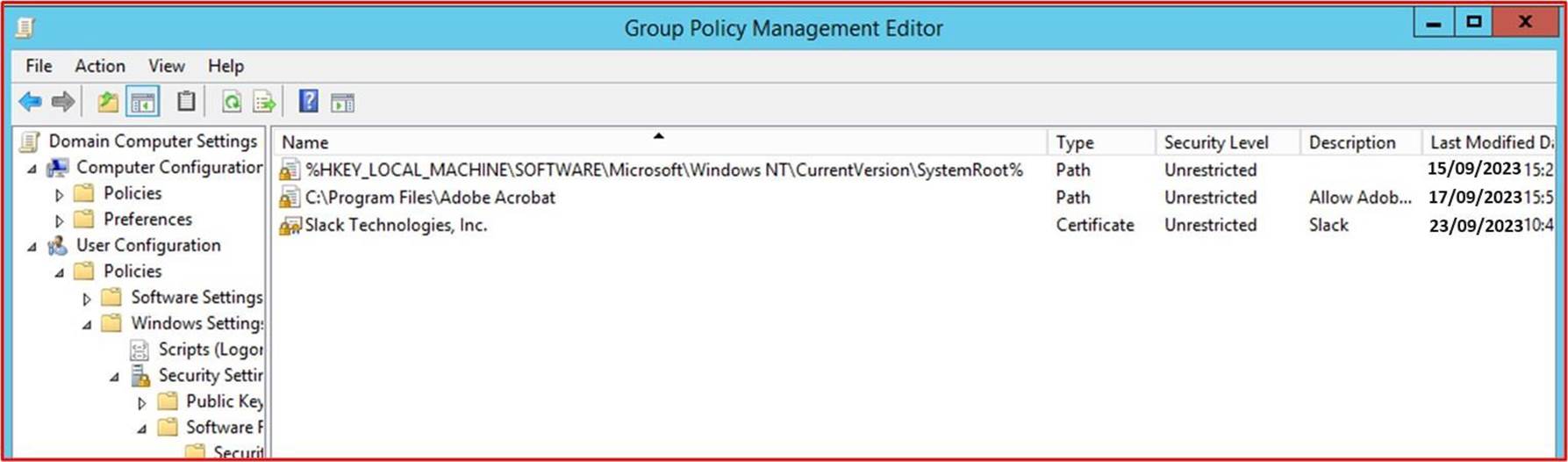

На следующих снимках экрана показано, что групповые политики Windows (GPO) настроены для принудительного применения только утвержденного программного обеспечения и приложений.

На следующем снимку экрана показано программное обеспечение или приложения, которые разрешено запускать с помощью элемента управления путем.

Примечание. В этих примерах полные снимки экрана не использовались, однако все снимки экрана, отправленные isV, должны быть полноэкранными снимками экрана с любым URL-адресом, вошедшего в систему пользователя, а также системным временем и датой.

Управление исправлениями и ранжирование рисков

Управление исправлениями, часто называемое исправлением, является критически важным компонентом любой надежной стратегии кибербезопасности. Она включает систематический процесс выявления, тестирования и применения исправлений или обновлений к программному обеспечению, операционным системам и приложениям. Основная цель управления исправлениями заключается в устранении уязвимостей системы безопасности, обеспечивая устойчивость систем и программного обеспечения к потенциальным угрозам. Кроме того, управление исправлениями включает в себя ранжирование рисков, что является жизненно важным элементом при определении приоритета исправлений. Это предполагает оценку уязвимостей на основе их серьезности и потенциального влияния на состояние безопасности организации. Присваивая оценки риска уязвимостям, организации могут эффективно распределять ресурсы, концентрируя свои усилия на оперативном устранении критически важных уязвимостей и уязвимостей с высоким риском, сохраняя упреждающую позицию по борьбе с новыми угрозами. Эффективная стратегия управления исправлениями и ранжирования рисков не только повышает безопасность, но и способствует общей стабильности и производительности ИТ-инфраструктуры, помогая организациям оставаться устойчивыми в постоянно развивающемся ландшафте угроз кибербезопасности.

Для обеспечения безопасной операционной среды приложения, надстройки и вспомогательные системы должны быть соответствующим образом исправлены. Необходимо управлять подходящим временем между идентификацией (или общедоступным выпуском) и установкой исправлений, чтобы уменьшить окно возможностей для использования уязвимости субъектом угрозы. Сертификация Microsoft 365 не предусматривает "Окно исправлений"; однако аналитики сертификации будут отклонять сроки, которые не являются разумными или не соответствуют лучшим отраслевым методикам. Эта группа управления безопасностью также относится к средам размещения "платформа как услуга" (PaaS), так как сторонние библиотеки программного обеспечения приложений и надстроек должны быть исправлены на основе ранжирования рисков.

Элемент управления No 4

Предоставьте доказательства того, что политика управления исправлениями и документация по процедуре определяют все следующее:

Подходящее минимальное окно исправлений для уязвимостей с критическим или высоким и средним риском.

Вывод из эксплуатации неподдерживаемых операционных систем и программного обеспечения.

Выявление новых уязвимостей системы безопасности и присвоение оценки риска.

Намерение: управление исправлениями

Управление исправлениями требуется для многих платформ соответствия требованиям безопасности, например PCI-DSS, ISO 27001, NIST (SP) 800-53, FedRAMP и SOC 2. Важность правильного управления исправлениями не может быть подчеркнутой

как это может исправить проблемы безопасности и функциональности в программном обеспечении, встроенном ПО и устранить уязвимости, что помогает сократить возможности для эксплуатации. Цель этого элемента управления заключается в том, чтобы свести к минимуму окно возможностей, имеющихся у субъекта угроз, для использования уязвимостей, которые могут существовать в среде в области.

Предоставьте политику управления исправлениями и документацию по процедуре, в которой подробно рассматриваются следующие аспекты:

Подходящее минимальное окно исправлений для уязвимостей с критическим или высоким и средним риском.

Политика управления исправлениями и документация по процедуре организации должны четко определить подходящий минимальный период исправления для уязвимостей, классифицированных как критические, высокие и средние риски. Такое положение устанавливает максимально допустимое время, в течение которого после выявления уязвимости должны применяться исправления, исходя из уровня риска. Явно указав эти временные рамки, организация стандартизировала свой подход к управлению исправлениями, сводя к минимуму риск, связанный с неисправными уязвимостями.

Вывод из эксплуатации неподдерживаемых операционных систем и программного обеспечения.

Политика управления исправлениями включает положения о списании неподдерживаемых операционных систем и программного обеспечения. Операционные системы и программное обеспечение, которые больше не получают обновления системы безопасности, представляют значительный риск для системы безопасности организации. Таким образом, этот элемент управления обеспечивает своевременное выявление и удаление или замену таких систем, как определено в документации по политике.

- Документированные процедуры, в которых описывается выявление новых уязвимостей системы безопасности и присвоение оценки риска.

Исправление должно основываться на риске, чем рискнее уязвимость, тем быстрее ее необходимо исправить. Ранжирование рисков для выявленных уязвимостей является неотъемлемой частью этого процесса. Цель этого элемента управления заключается в том, чтобы обеспечить задокументированный процесс ранжирования рисков, который выполняется, чтобы все выявленные уязвимости были надлежащим образом ранжированы на основе риска. Организации обычно используют рейтинг Common Vulnerability Scoring System (CVSS), предоставленный поставщиками или исследователями безопасности. Если организации используют CVSS, рекомендуется включить в процесс механизм повторного ранжирования, позволяющий организации изменять рейтинг на основе внутренней оценки рисков. Иногда уязвимость может быть неприменимой из-за способа развертывания приложения в среде. Например, может быть выпущена уязвимость Java, которая влияет на конкретную библиотеку, которая не используется организацией.

Примечание. Даже если вы работаете в среде PaaS/бессерверной среды "платформа как услуга", вы по-прежнему несете ответственность за выявление уязвимостей в базе кода, т. е. сторонних библиотек.

Рекомендации: управление исправлениями

Укажите документ политики. Необходимо предоставить административные доказательства, такие как документация по политикам и процедурам, в которой подробно описаны определенные в организации процессы, охватывающие все элементы для данного элемента управления.

Примечание. Это логическое свидетельство может быть предоставлено в качестве подтверждающих доказательств, которые помогут получить дополнительные сведения о программе управления уязвимостями (VMP) вашей организации, но они не будут соответствовать этому элементу управления самостоятельно.

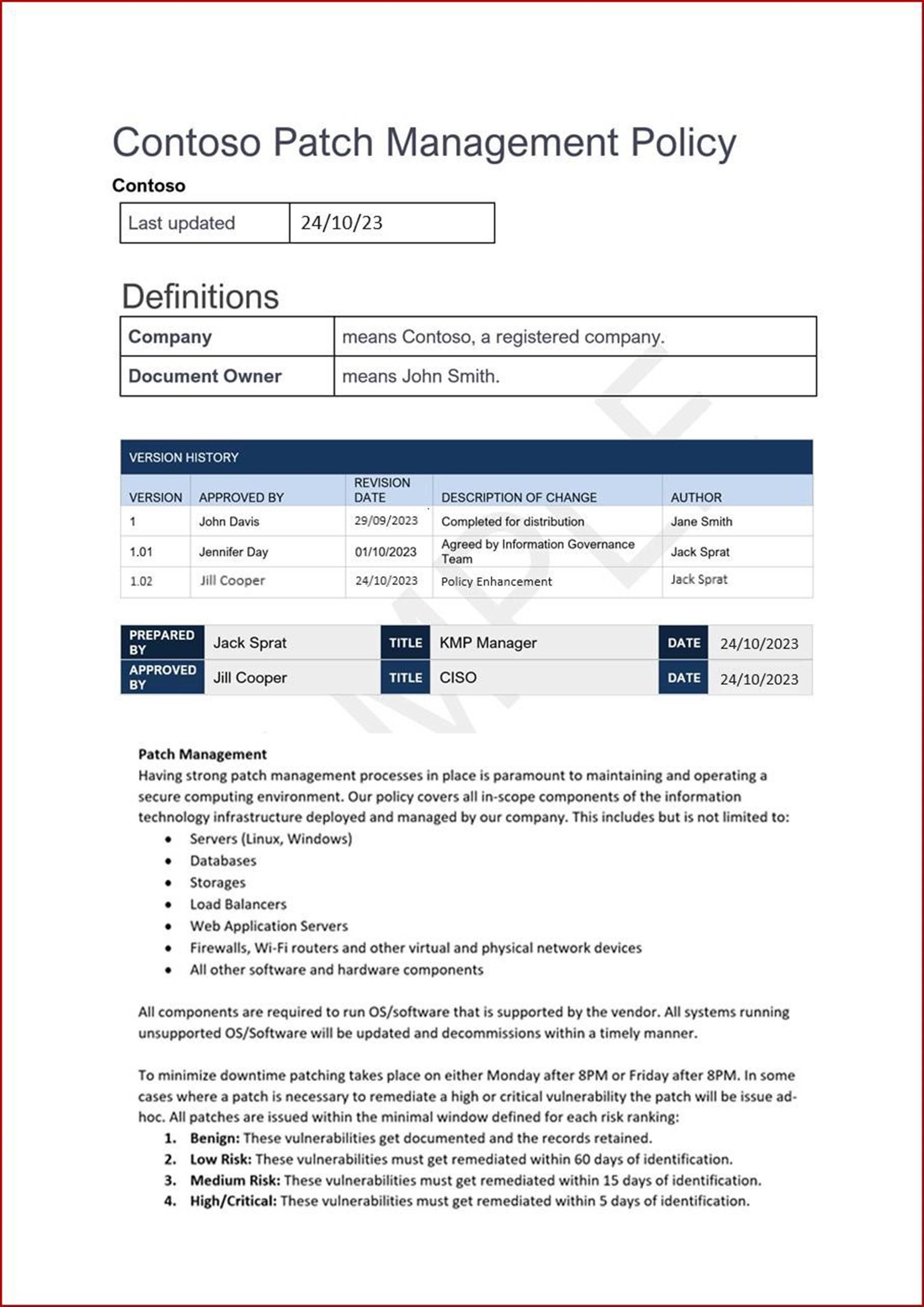

Пример доказательства: управление исправлениями

На следующем снимку экрана показан фрагмент политики ранжирования исправлений и рисков, а также различные уровни категорий рисков. За этим следуют интервалы времени классификации и исправления. Обратите внимание: ожидается, что поставщики программного обеспечения будут совместно использовать фактическую документацию по политике или процедуре поддержки, а не просто предоставить снимок экрана.

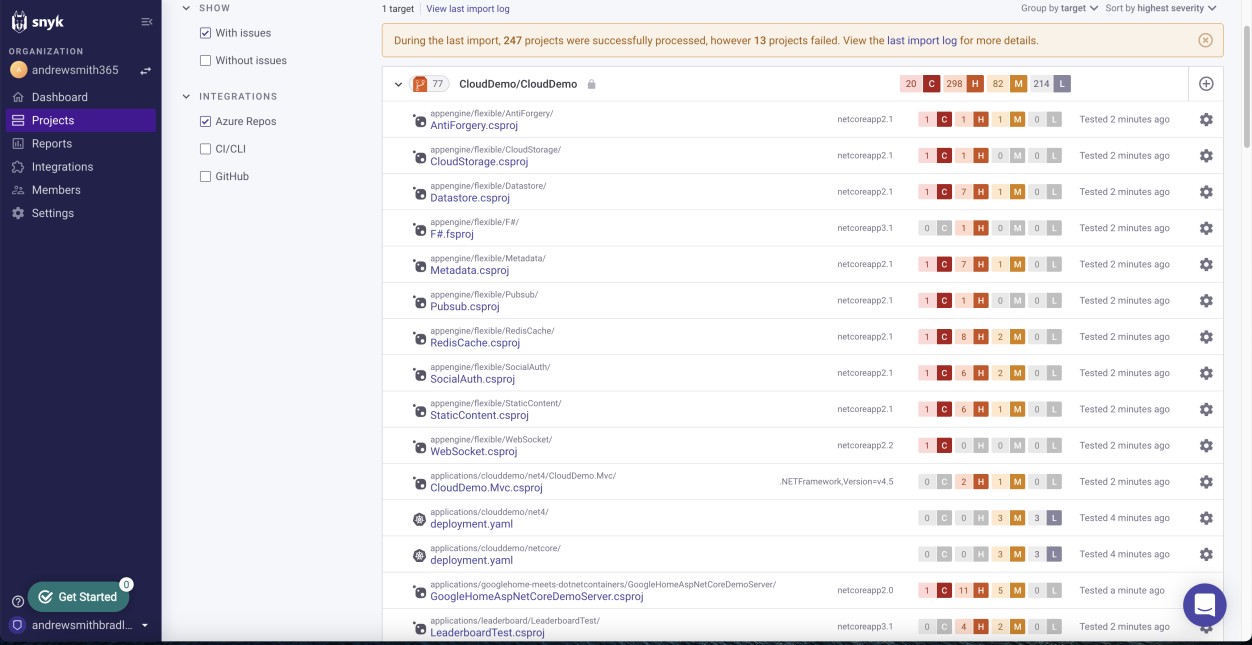

Пример (необязательно) дополнительных технических доказательств, подтверждающих документ политики

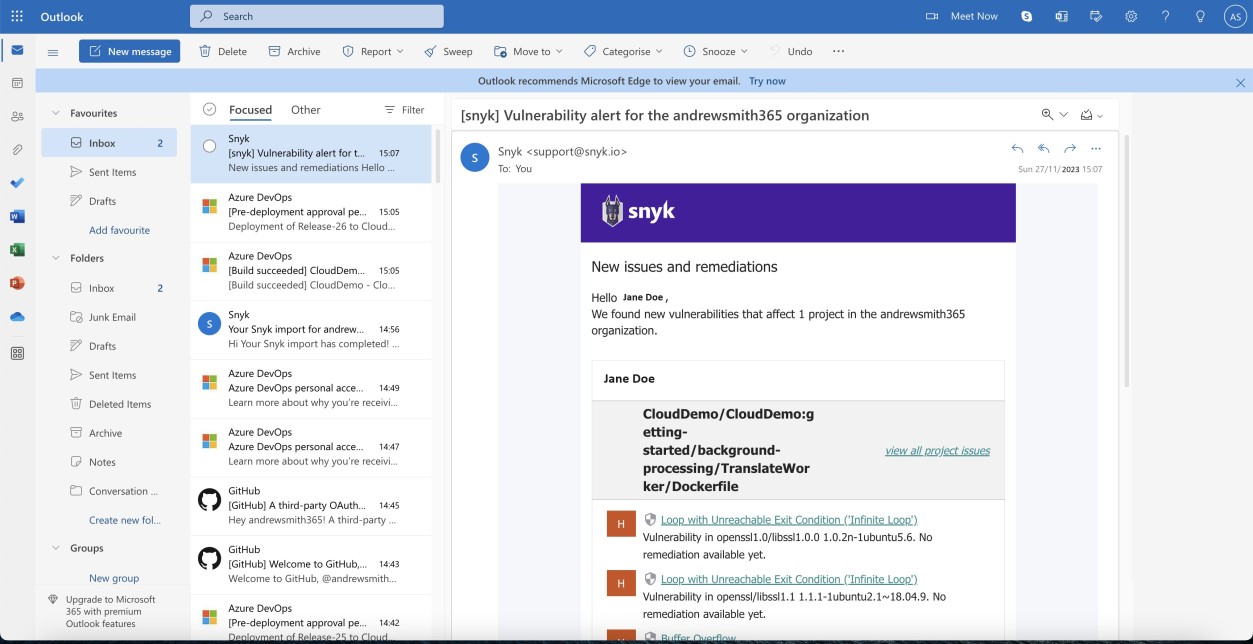

Логические доказательства, такие как электронные таблицы отслеживания уязвимостей, отчеты о технической оценке уязвимостей или снимки экрана билетов, выдвигаемых через сетевые платформы управления, для отслеживания состояния и хода уязвимостей, используемых для поддержки процесса, описанного в документации по политике. На следующем снимке экрана показано, что snyk, представляющий собой средство анализа композиции программного обеспечения (SCA), используется для сканирования базы кода на наличие уязвимостей. За этим следует уведомление по электронной почте.

Обратите внимание. В этом примере полный снимок экрана не использовался, однако все снимки экрана, отправленные isv, должны быть полными снимками экрана, показывающими любой URL-адрес, вошедший в систему пользователь, системное время и дату.

На следующих двух снимках экрана показан пример уведомления по электронной почте, полученного при помечении Snyk новых уязвимостей. Мы видим, что сообщение электронной почты содержит затронутый проект и назначенного пользователя для получения оповещений.

На следующем снимку экрана показаны обнаруженные уязвимости.

Обратите внимание: в предыдущих примерах полные снимки экрана не использовались, однако все снимки экрана, отправленные isV, должны быть полными снимками экрана с URL-адресом, любым вошедшего в систему пользователем, системным временем и датой.

Пример доказательства

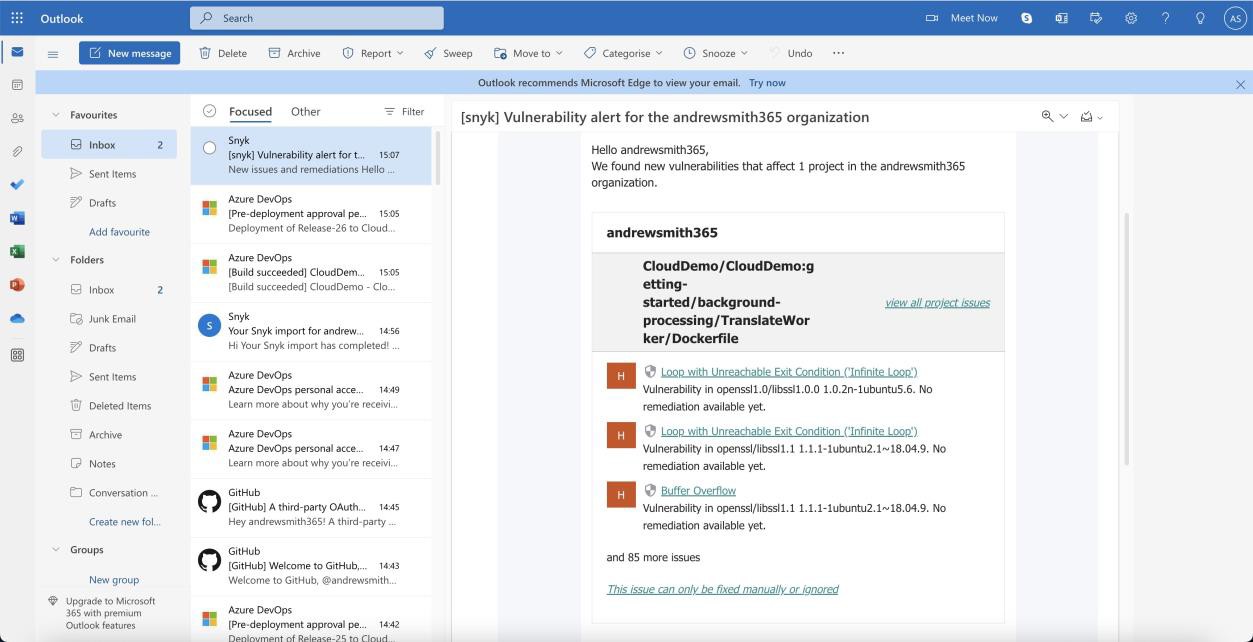

На следующих снимках экрана показаны средства безопасности GitHub, настроенные и включенные для проверки уязвимостей в базе кода, а оповещения отправляются по электронной почте.

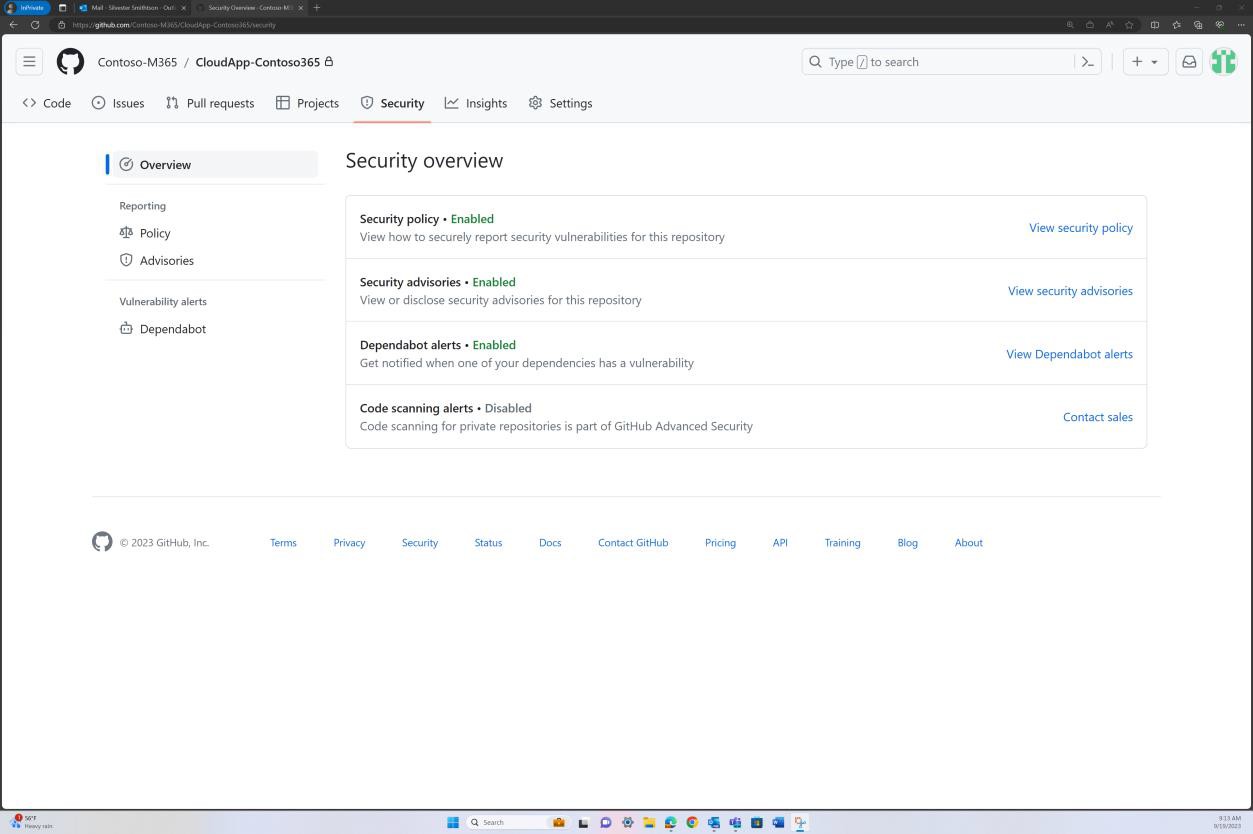

Следующее уведомление по электронной почте является подтверждением того, что помеченные проблемы будут автоматически устранены с помощью запроса на вытягивание.

Пример доказательства

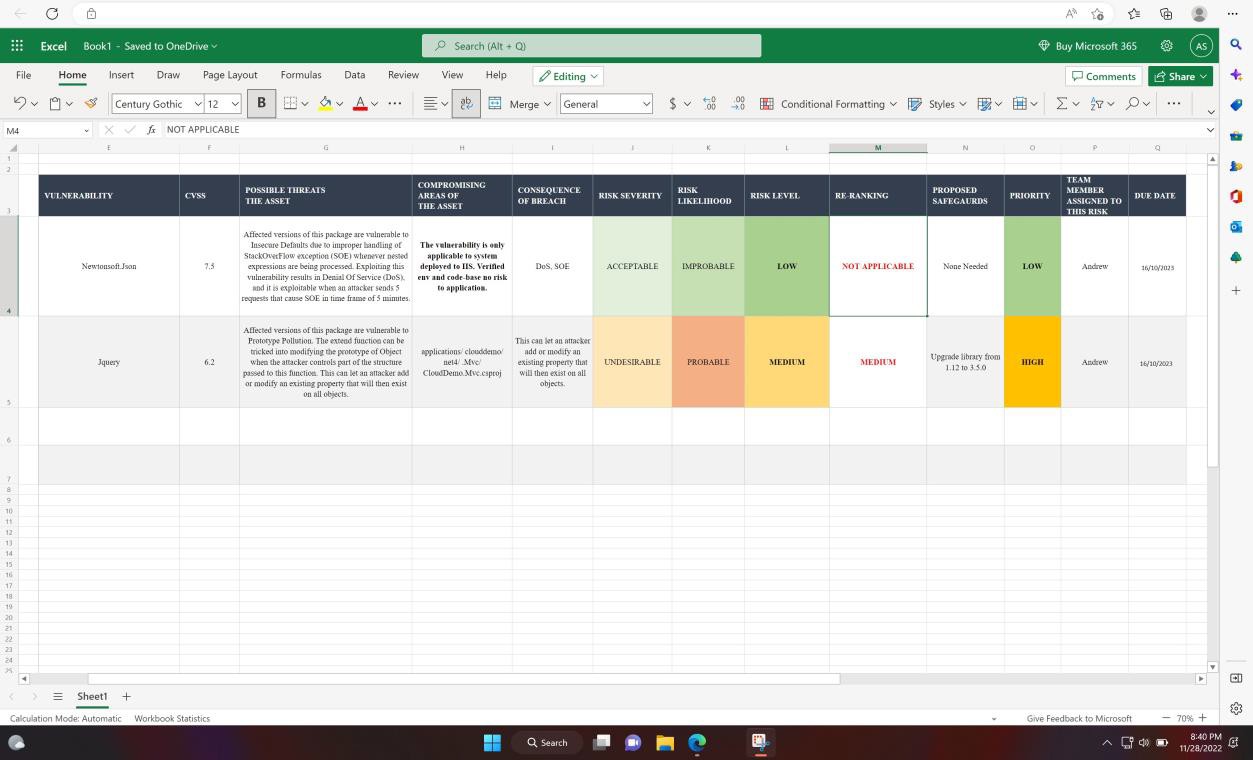

На следующем снимок экрана показана внутренняя техническая оценка и ранжирование уязвимостей с помощью электронной таблицы.

Пример доказательства

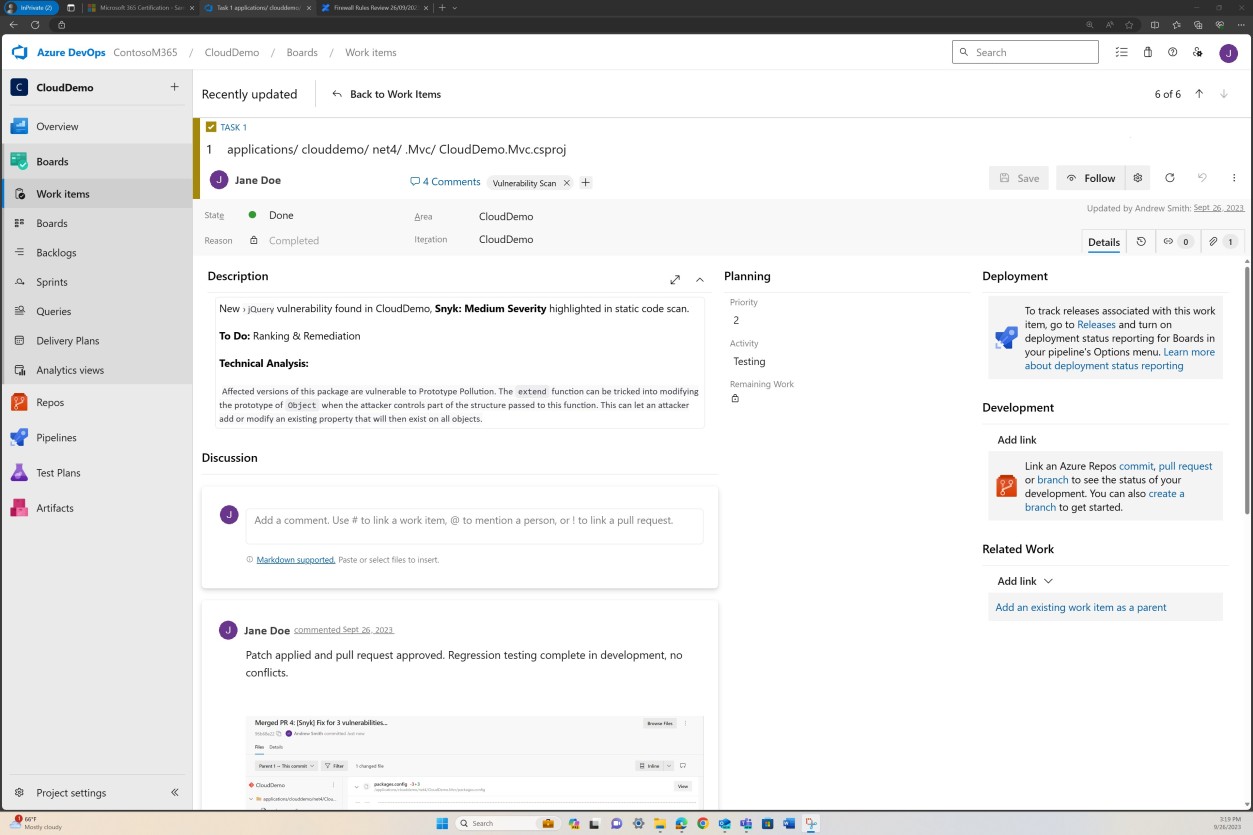

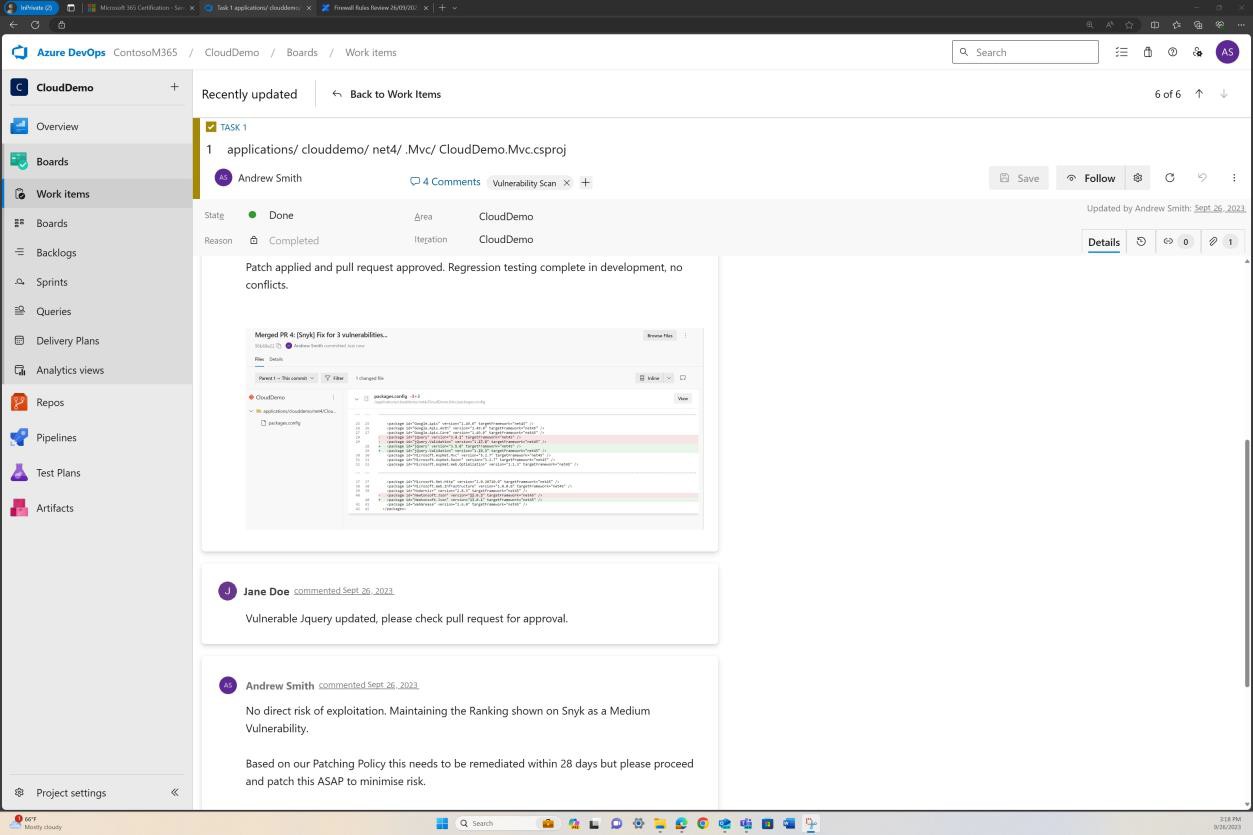

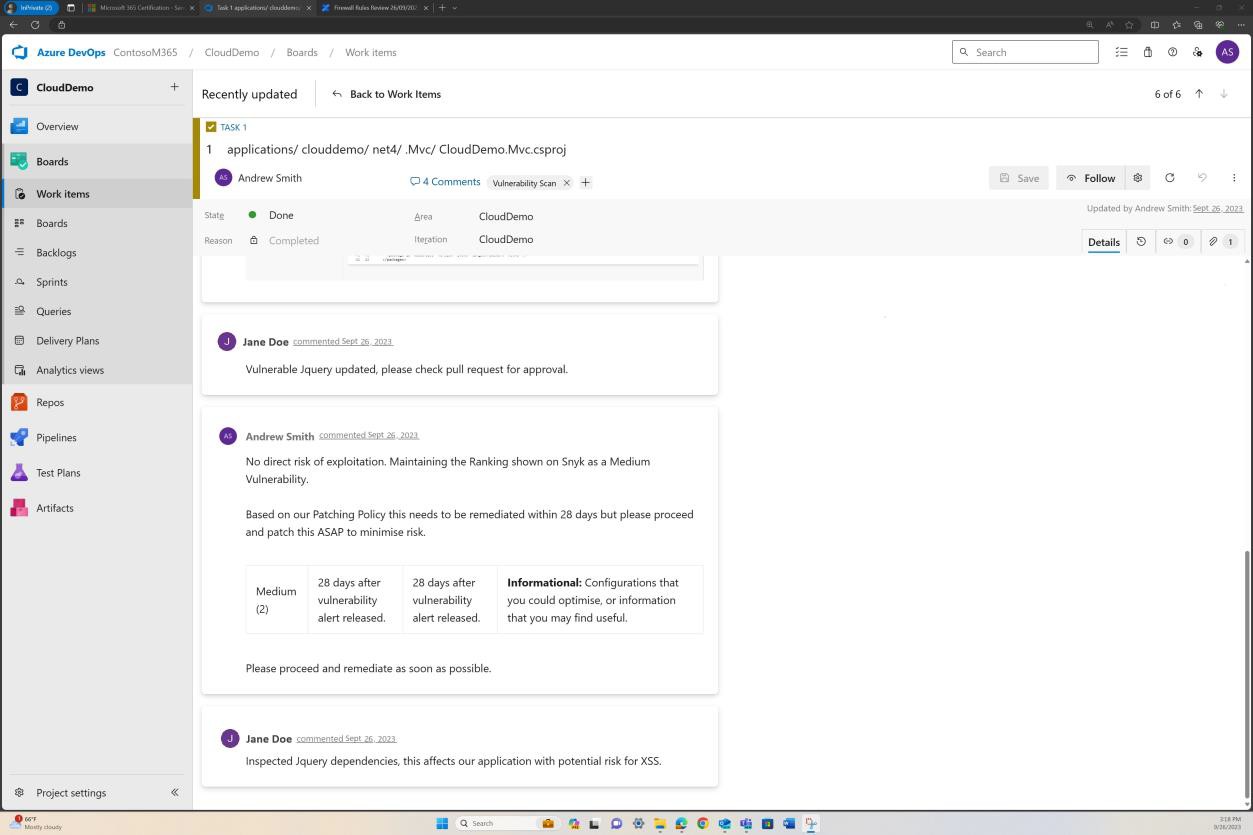

На следующих снимках экрана показаны запросы, которые были созданы в DevOps для каждой обнаруженной уязвимости.

Оценка, ранжирование и проверка отдельным сотрудником происходит перед внедрением изменений.

Элемент управления No 5

Предоставьте демонстрируемые доказательства того, что:

Все выборки системных компонентов находятся в исправлении.

Предоставьте доказательства того, что неподдерживаемые операционные системы и программные компоненты не используются.

Намерение: выборка системных компонентов

Эта подсеть направлена на обеспечение предоставления проверяемых доказательств, подтверждающих, что все выборки системных компонентов в организации активно исправляются. Доказательства могут включать, помимо прочего, журналы управления исправлениями, отчеты об аудите системы или задокументированные процедуры, показывающие применение исправлений. Если используется бессерверная технология или платформа как услуга (PaaS), она должна расшириться, чтобы включить базу кода, чтобы убедиться, что используются самые последние и безопасные версии библиотек и зависимостей.

Рекомендации. Выборка системных компонентов

Предоставьте снимок экрана для каждого устройства в примере и вспомогательных компонентов программного обеспечения, показывающих, что исправления устанавливаются в соответствии с документированием процесса установки исправлений. Кроме того, предоставьте снимки экрана, демонстрирующие исправление базы кода.

Пример доказательства: выборка системных компонентов

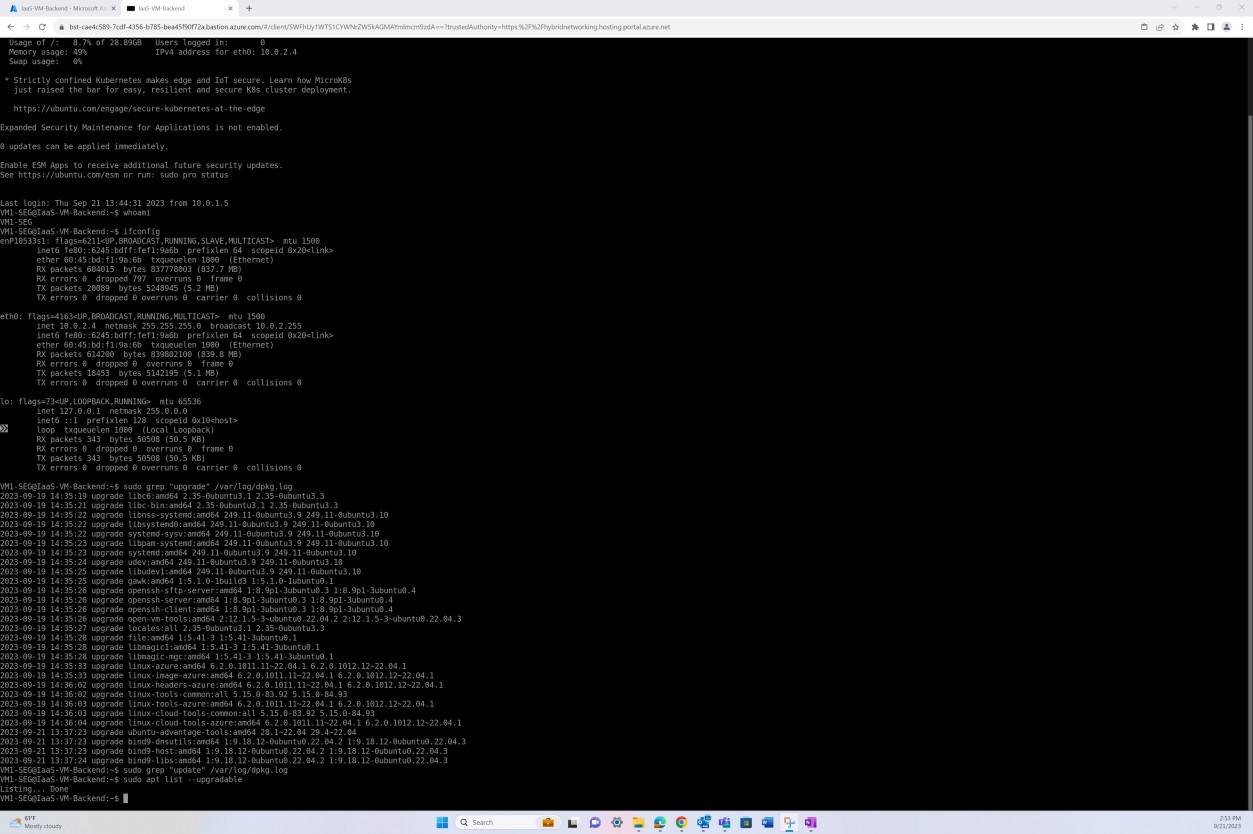

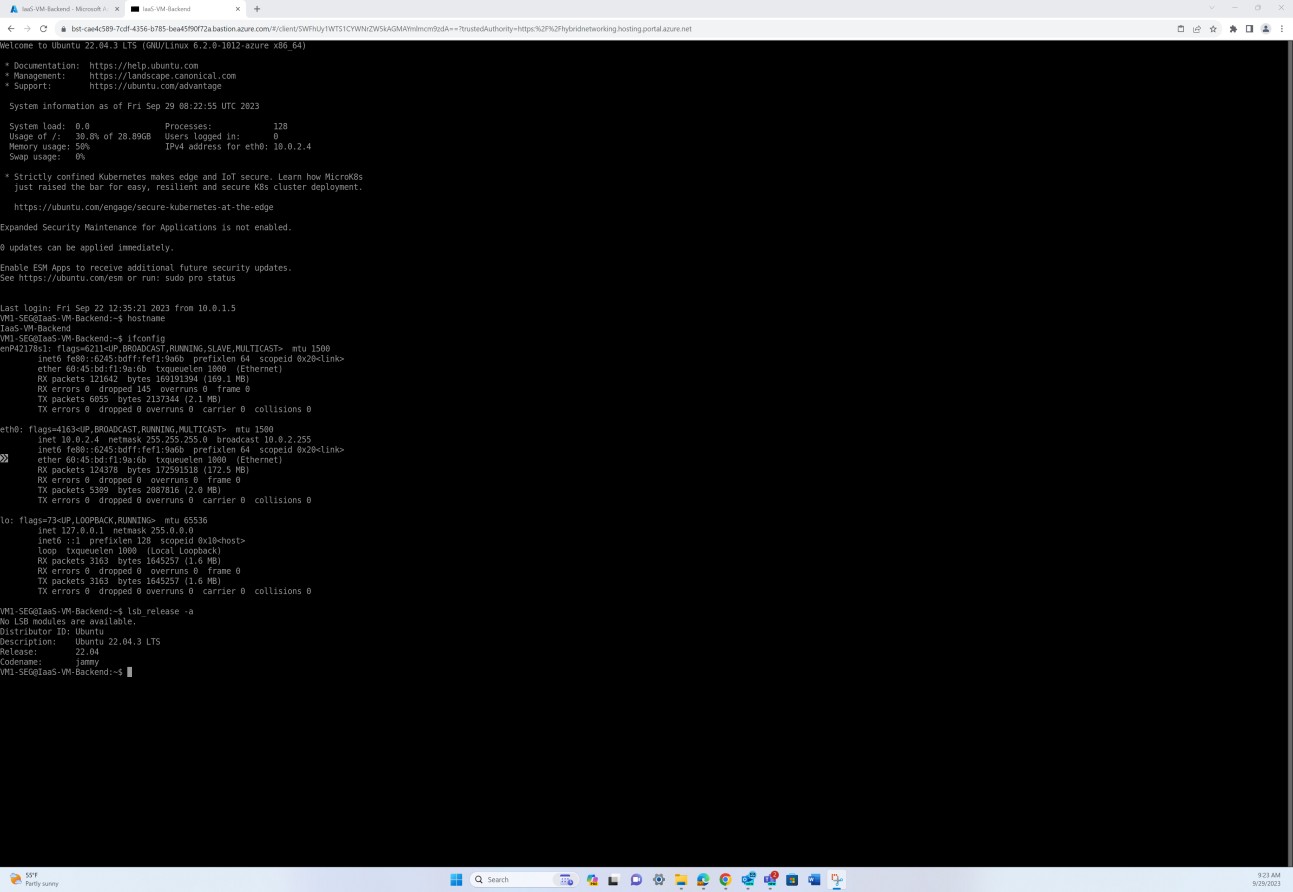

На следующем снимке экрана показано исправление виртуальной машины операционной системы Linux "IaaS- VM-Backend".

Пример доказательства

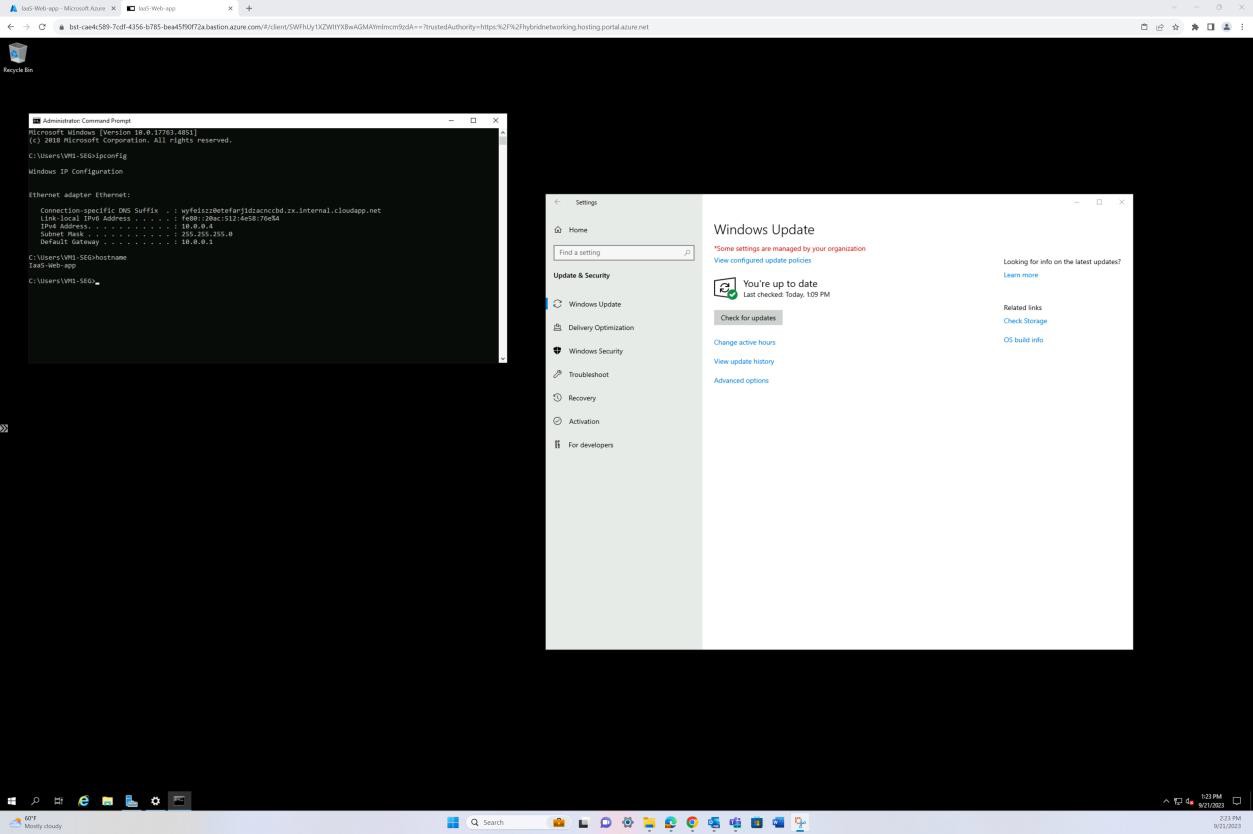

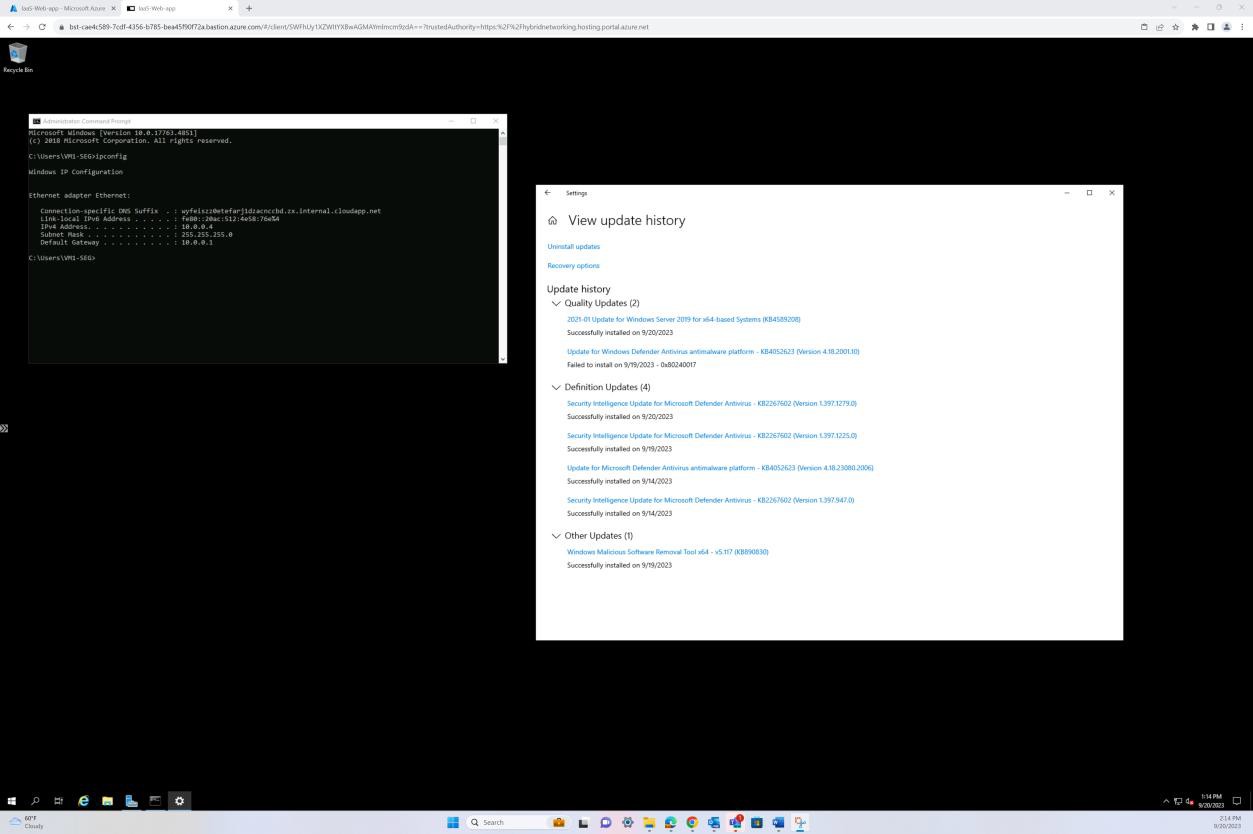

На следующем снимке экрана показано исправление виртуальной машины операционной системы Windows IaaS-Web-app.

Пример доказательства

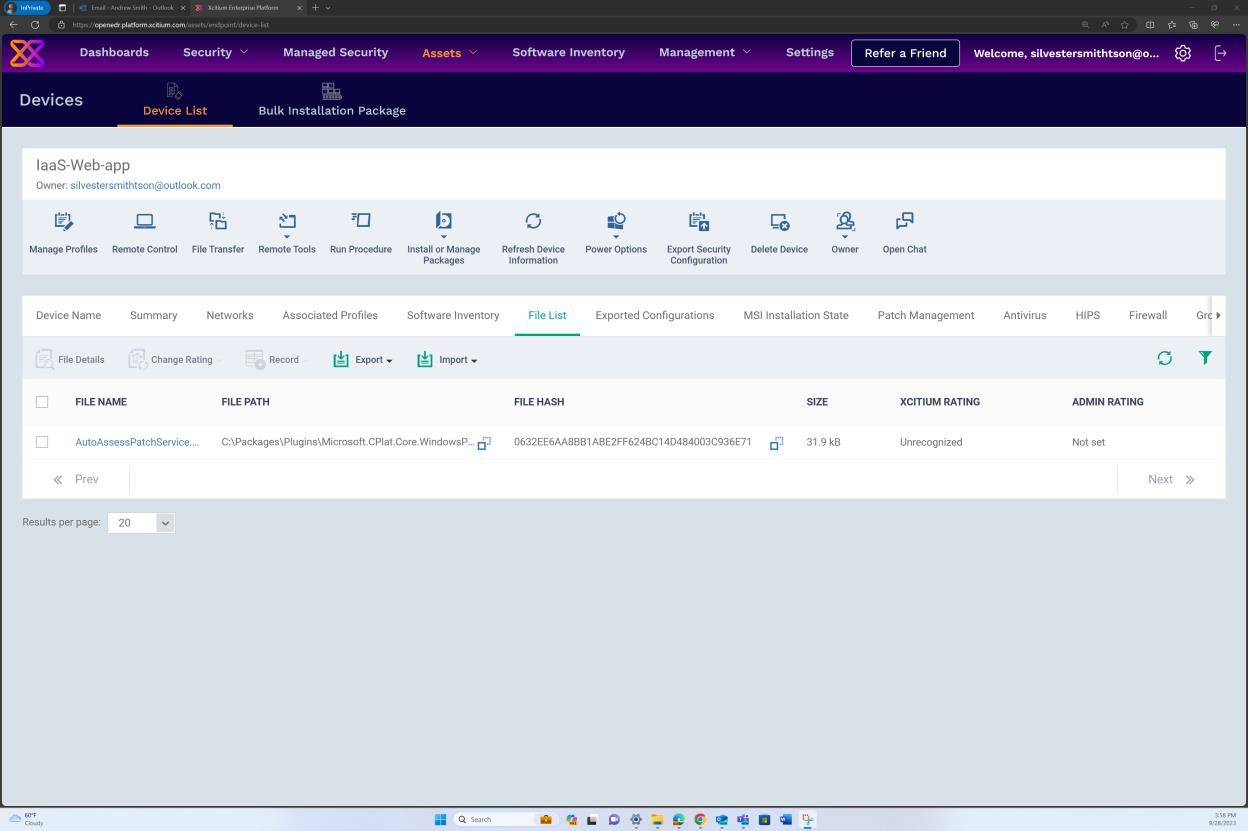

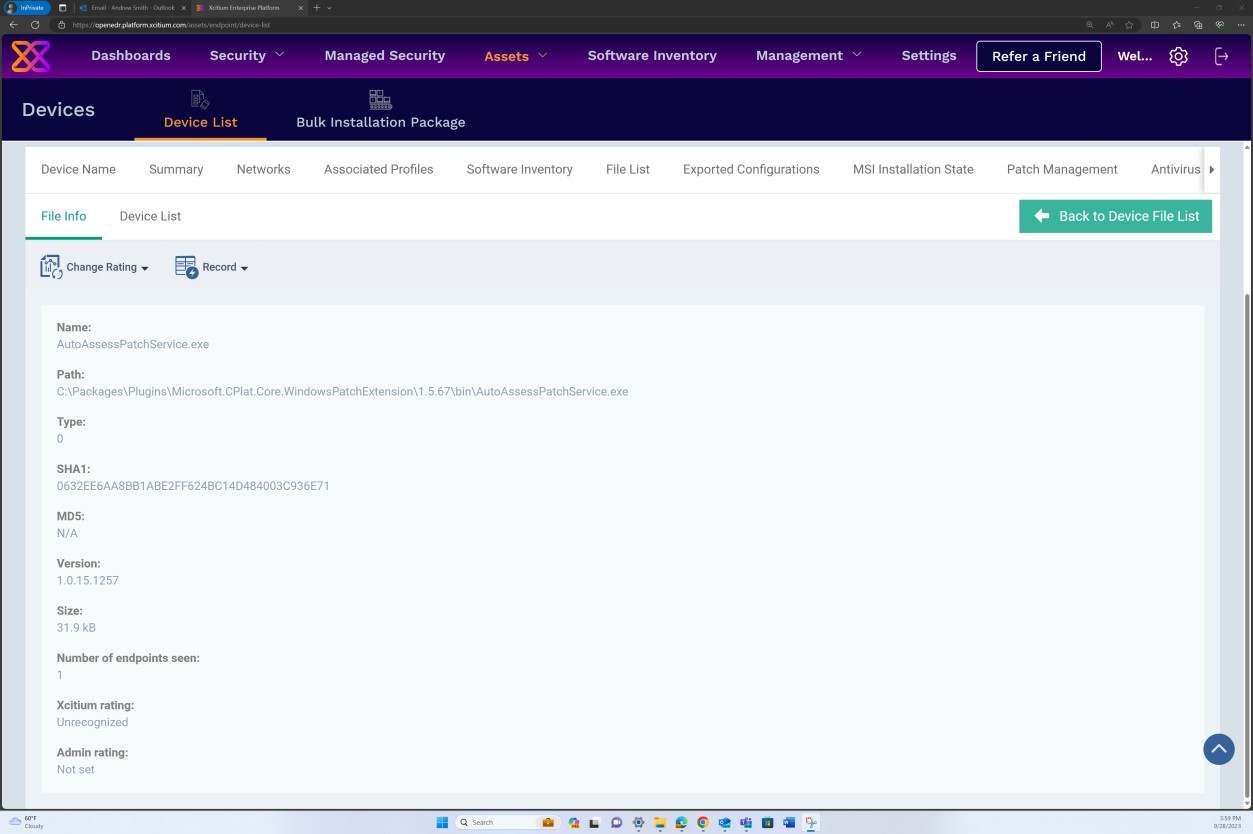

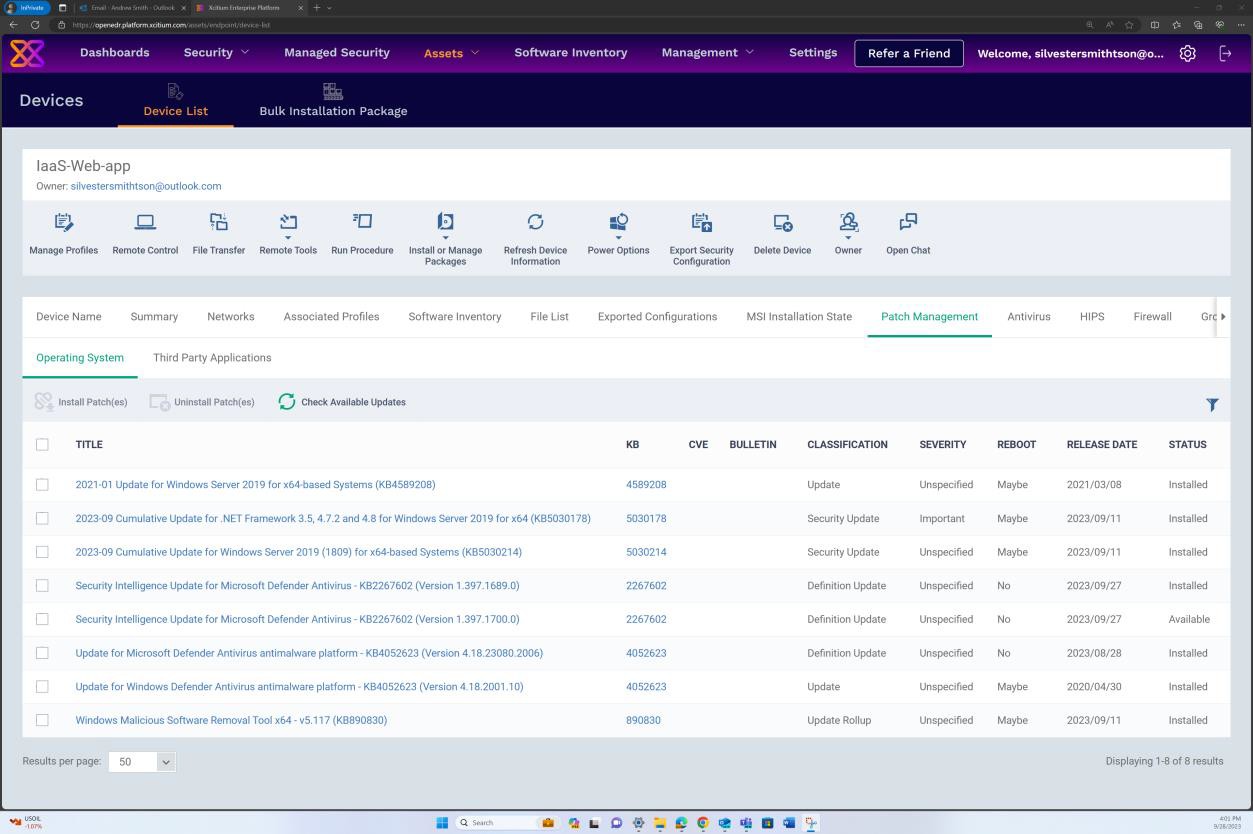

Если вы поддерживаете установку исправлений из любых других средств, таких как Microsoft Intune, Defender для облака и т. д., снимки экрана можно предоставить из этих средств. На следующих снимках экрана из решения OpenEDR показано, что управление исправлениями выполняется через портал OpenEDR.

На следующем снимке экрана показано, что управление исправлениями сервера в области выполняется с помощью платформы OpenEDR. Классификация и состояние отображаются ниже, демонстрируя, что происходит исправление.

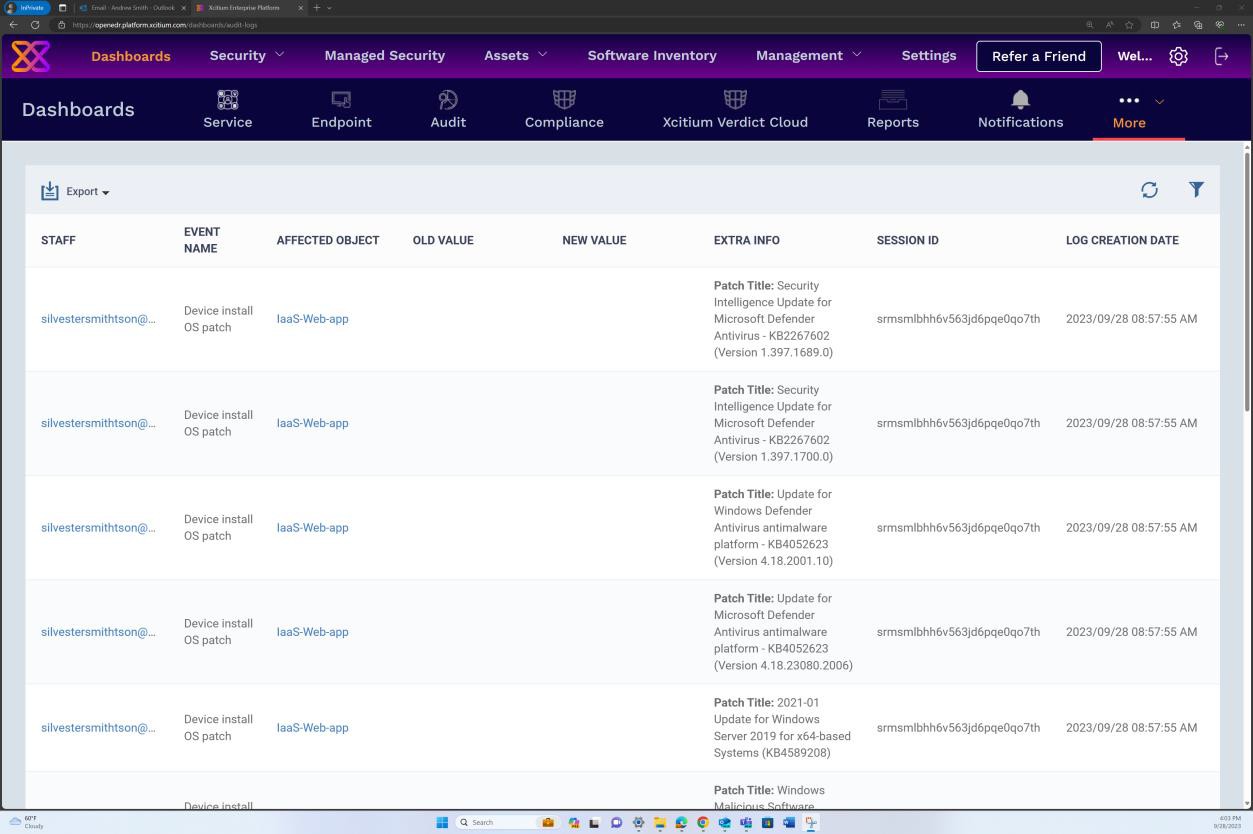

На следующем снимку экрана показано, что создаются журналы для исправлений, успешно установленных на сервере.

Пример доказательства

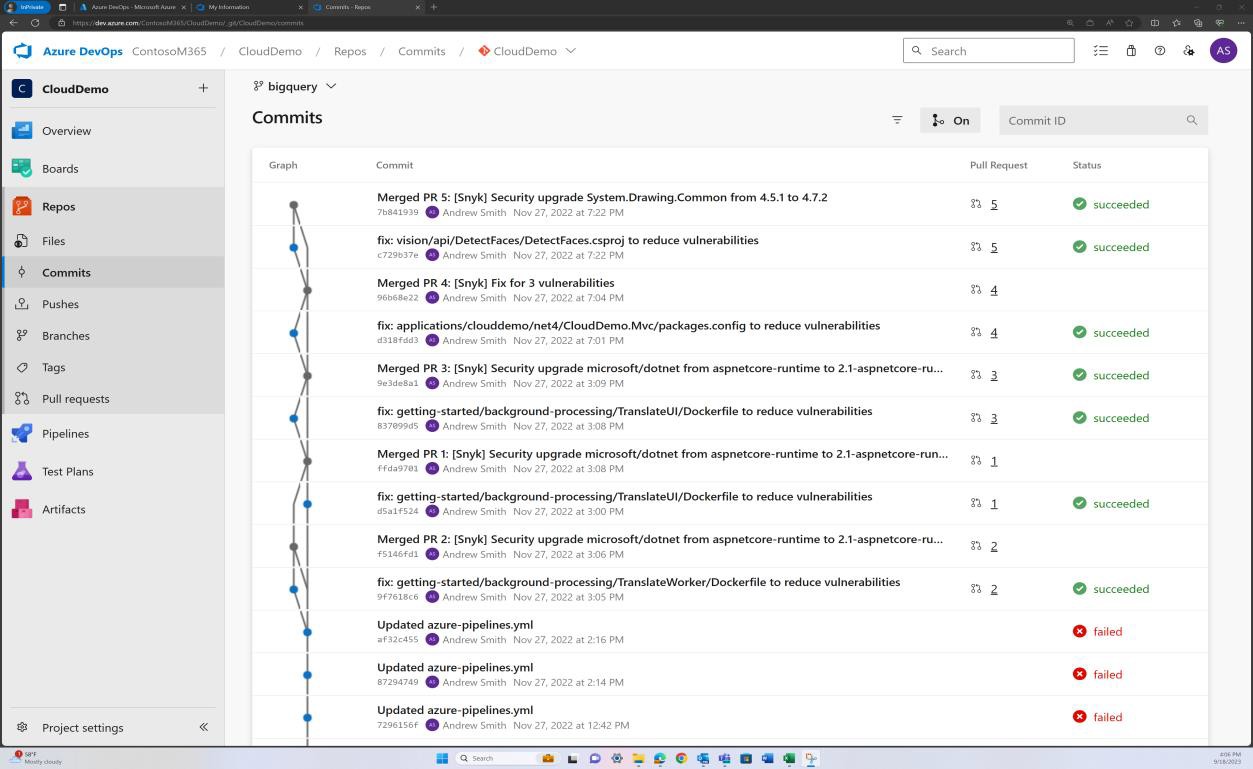

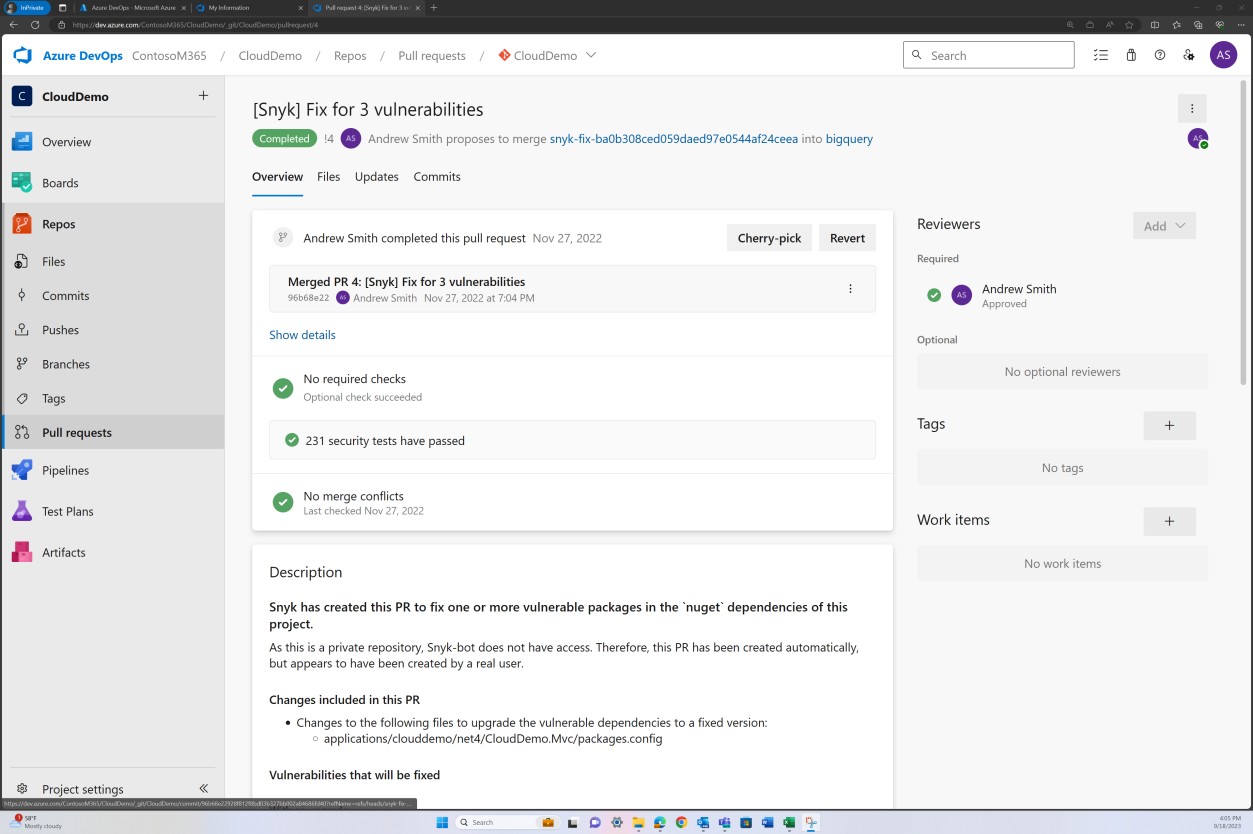

На следующем снимку экрана показано, что зависимости базы кода или сторонней библиотеки исправлены с помощью Azure DevOps.

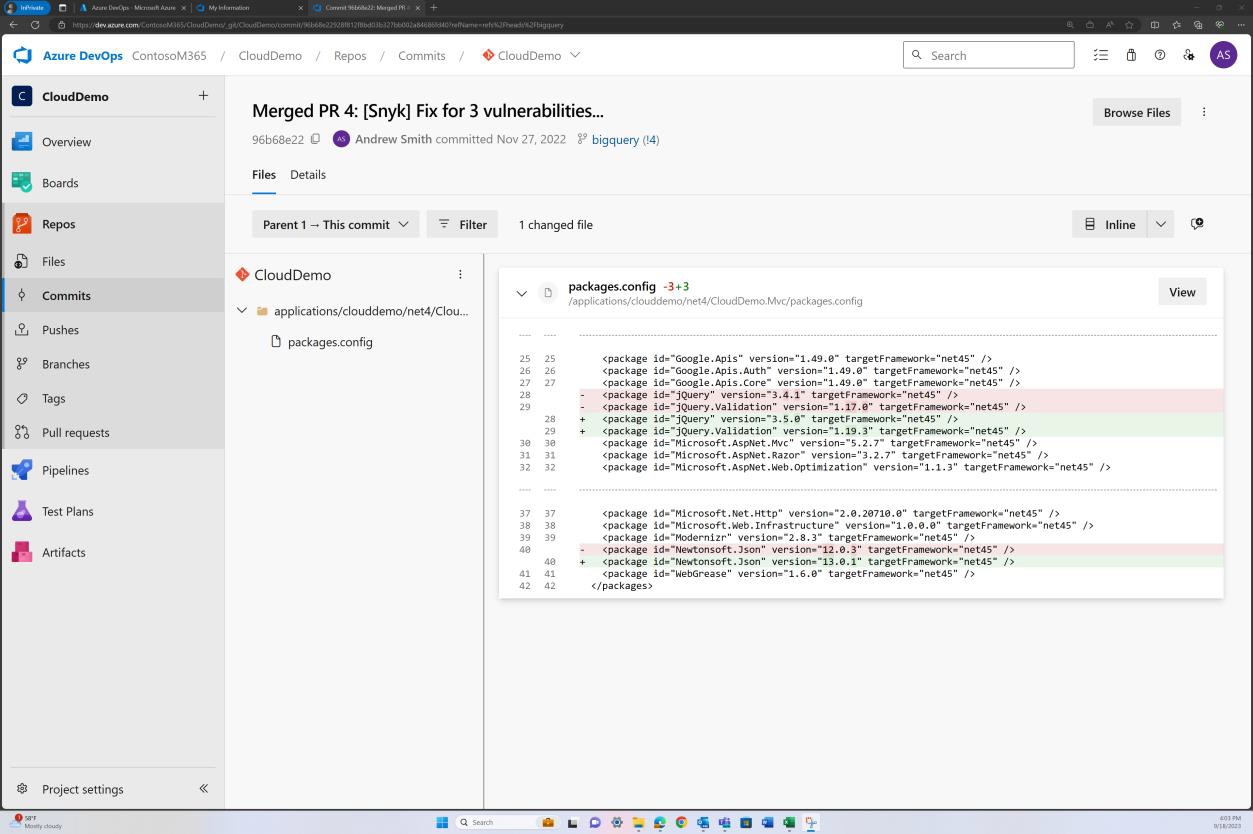

На следующем снимке экрана показано, что исправление уязвимостей, обнаруженных Snyk, фиксируется в ветви для устранения устаревших библиотек.

На следующем снимках экрана показано, что библиотеки обновлены до поддерживаемых версий.

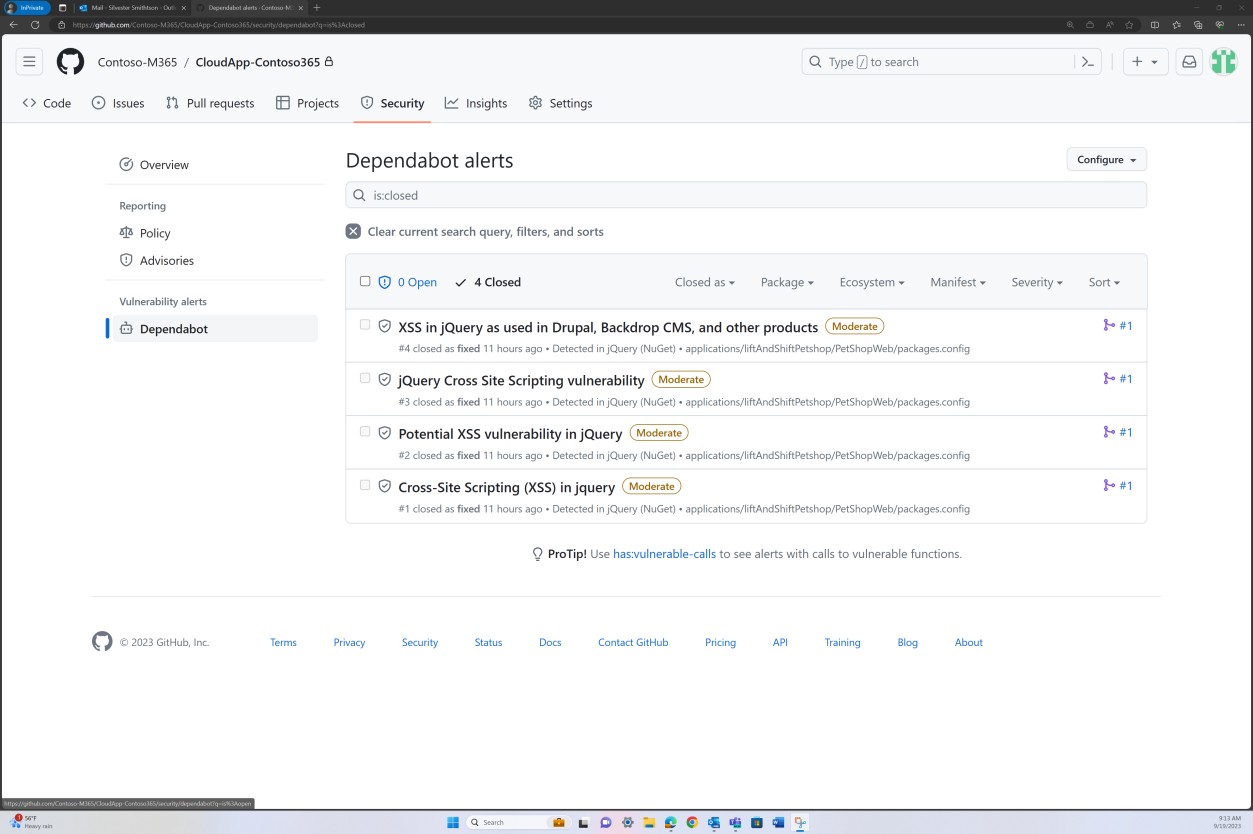

Пример доказательства

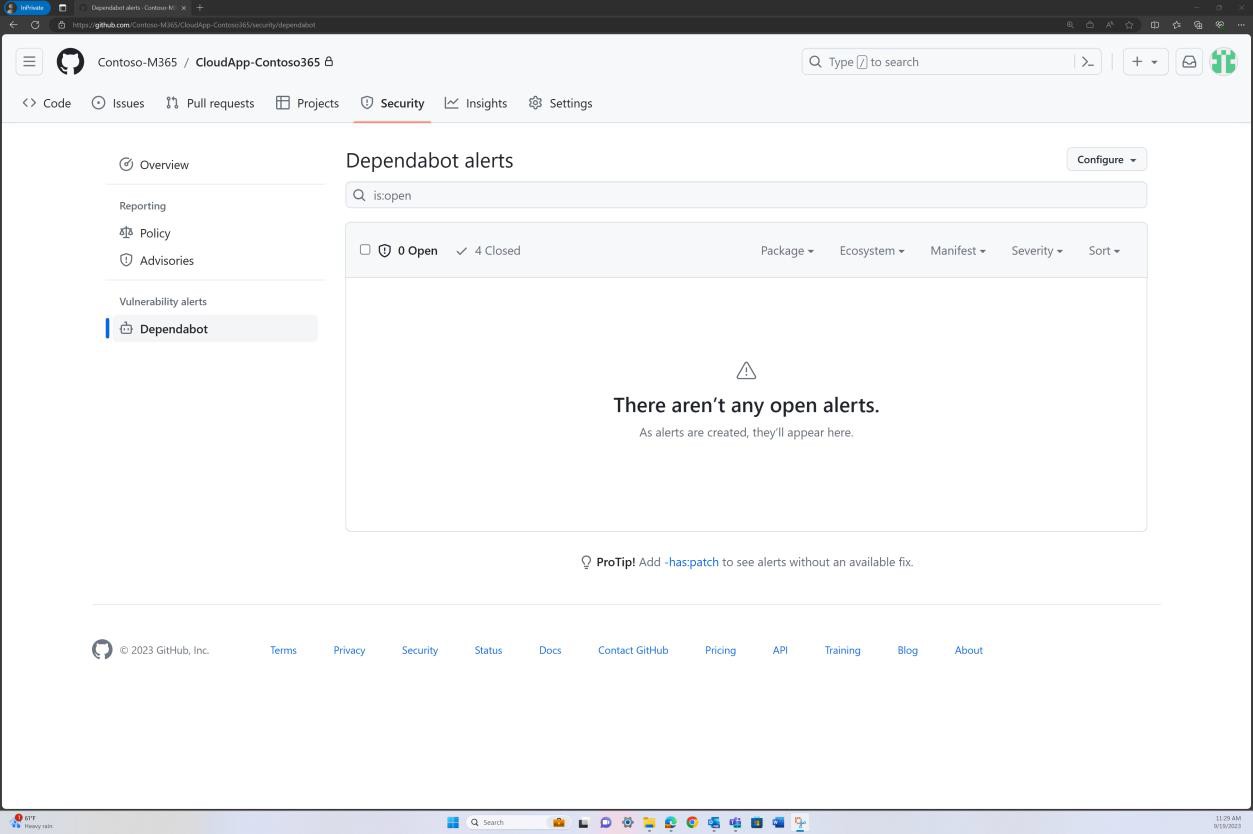

На следующих снимках экрана показано, что исправление базы кода поддерживается с помощью GitHub Dependabot. Закрытые элементы демонстрируют наличие исправлений и устранение уязвимостей.

Намерение: неподдерживаемая ОС

Программное обеспечение, которое не обслуживается поставщиками, будет страдать от известных уязвимостей, которые не исправлены. Поэтому использование неподдерживаемых операционных систем и программных компонентов не должно использоваться в рабочих средах. При развертывании инфраструктуры как услуги (IaaS) требование к этой подточии расширяется и включает в себя инфраструктуру и базу кода, чтобы обеспечить соответствие каждого уровня стека технологий политике организации по использованию поддерживаемого программного обеспечения.

Рекомендации: неподдерживаемая ОС

Предоставьте снимок экрана для каждого устройства в выборке набора, выбранного аналитиком, чтобы собрать доказательства против отображения версии операционной системы (включите имя устройства или сервера на снимке экрана). Кроме того, предоставьте доказательства того, что компоненты программного обеспечения, работающие в среде, работают с поддерживаемыми версиями программного обеспечения. Это можно сделать, предоставив выходные данные внутренних отчетов о проверке уязвимостей (включая проверку подлинности) и (или) выходные данные средств, которые проверяют сторонние библиотеки, такие как Snyk, Trivy или NPM Audit. При выполнении в PaaS должны быть охвачены только исправления сторонней библиотеки.

Пример доказательства: неподдерживаемая ОС

На следующем снимку экрана из аудита NPM Azure DevOps показано, что в веб-приложении не используются неподдерживаемые библиотеки и зависимости.

Примечание. В следующем примере полный снимок экрана не использовался, однако все снимки экрана, отправленные isv, должны быть полными снимками экрана, показывающими URL-адрес, все вошедшие в систему пользователи, системное время и дату.

Пример доказательства

На следующем снимку экрана из GitHub Dependabot показано, что в веб-приложении не используются библиотеки и зависимости.

Пример доказательства

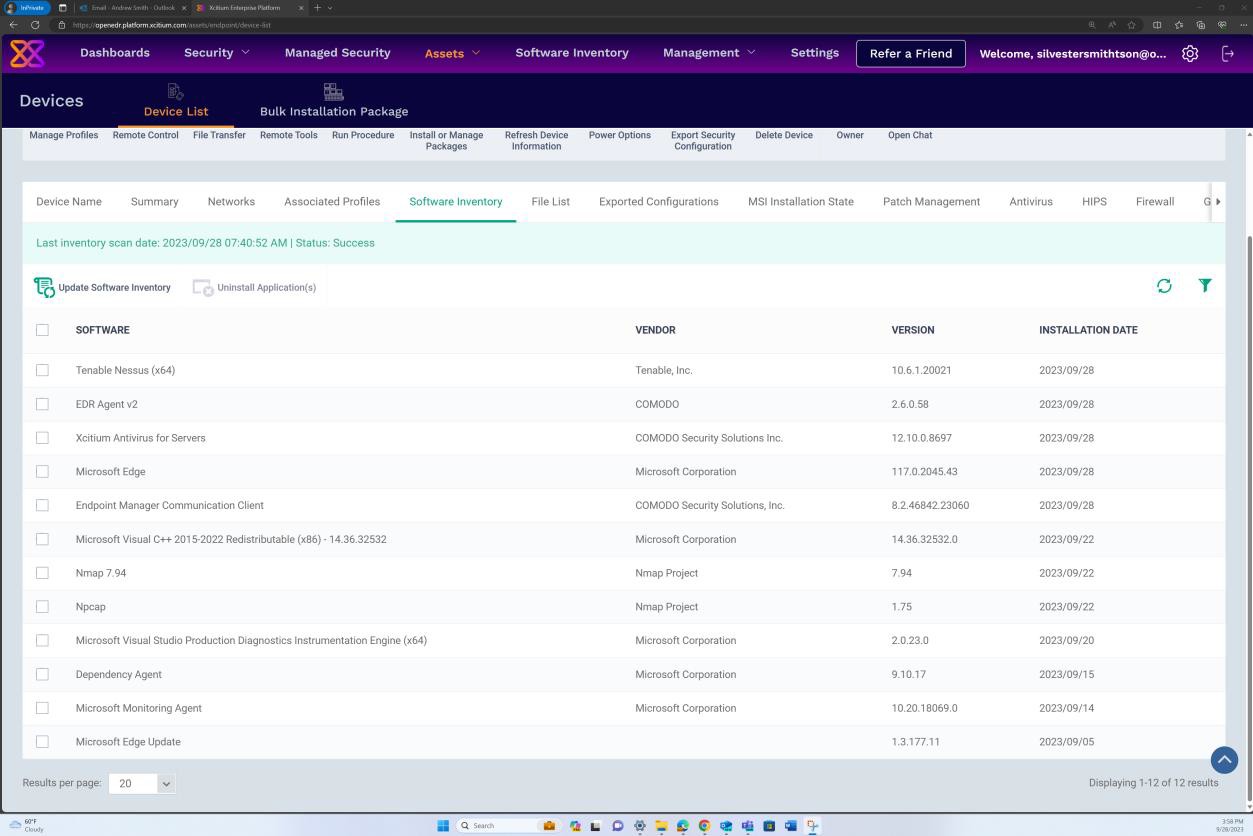

На следующем снимок экрана инвентаризации программного обеспечения для операционной системы Windows через OpenEDR показано, что не найдены неподдерживаемые или устаревшие версии операционной системы и программного обеспечения.

Пример доказательства

Следующий снимок экрана: OpenEDR в разделе "Сводка ОС", где показан полный журнал версий Windows Server 2019 Datacenter (x64) и полный журнал версий ОС, включая пакет обновления, версию сборки и т. д. проверка отсутствия неподдерживаемой операционной системы.

Пример доказательства

На следующем снимку экрана с сервера операционной системы Linux показаны все сведения о версии, включая идентификатор распространителя, описание, выпуск и имя кода, проверяющие отсутствие неподдерживаемой операционной системы Linux.

Пример доказательства:

На следующем снимке экрана из отчета о проверке уязвимостей Nessus показано, что на целевом компьютере не найдены неподдерживаемые операционная система (ОС) и программное обеспечение.

Обратите внимание: в предыдущих примерах полный снимок экрана не использовался, однако все снимки экрана, отправленные isV, должны быть полными снимками экрана, показывающими URL-адрес, все вошедшие в систему время и дату входа пользователя.

Сканирование уязвимостей

Сканирование уязвимостей ищет возможные слабые места в компьютерной системе, сетях и веб-приложениях организации, чтобы выявить дыры, которые могут привести к нарушениям безопасности и раскрытию конфиденциальных данных. Сканирование уязвимостей часто требуется отраслевыми стандартами и государственными правилами, например PCI DSS (стандарт безопасности данных индустрии платежных карт).

В отчете Метрики безопасности, озаглавленном "Руководство по метрикам безопасности 2020 года по соответствию PCI DSS", говорится, что "в среднем потребовалось 166 дней с момента обнаружения в организации уязвимостей, чтобы злоумышленник скомпрометировал систему. После компрометации злоумышленники имели доступ к конфиденциальным данным в среднем в течение 127 дней, поэтому этот контроль направлен на выявление потенциальной уязвимости системы безопасности в среде в области.

Внедряя регулярные оценки уязвимостей, организации могут обнаруживать слабые места и неуверенности в своих средах, что может обеспечить точку входа для злоумышленника, чтобы скомпрометировать среду. Сканирование уязвимостей может помочь выявить отсутствующие исправления или неправильные настройки в среде. Регулярно проводя эти проверки, организация может обеспечить соответствующее исправление, чтобы свести к минимуму риск компрометации из-за проблем, которые обычно возникают в этих средствах проверки уязвимостей.

Элемент управления No 6

Предоставьте доказательства того, что:

Ежеквартально выполняется проверка уязвимостей инфраструктуры и веб-приложений.

Сканирование должно выполняться по всем общедоступным (IP-адресам и URL-адресам) и внутренним диапазонам IP-адресов, если среда IaaS, гибридная или локальная.

Примечание. Он должен включать полную область действия среды.

Намерение: проверка уязвимостей

Этот элемент управления направлен на то, чтобы организация ежеквартально проводила проверку уязвимостей, ориентированную как на свою инфраструктуру, так и на веб-приложения. Сканирование должно быть комплексным, охватывающим как общедоступные ip-адреса и URL-адреса, так и внутренние диапазоны IP-адресов. Область сканирования зависит от характера инфраструктуры организации:

Если организация реализует гибридные, локальные модели или модели инфраструктуры как услуги (IaaS), сканирование должно охватывать как внешние общедоступные IP-адреса, так и внутренние диапазоны IP-адресов.

Если в организации реализована платформа как услуга (PaaS), проверка должна охватывать только внешние общедоступные IP-адреса и URL-адреса.

Этот элемент управления также требует, чтобы проверка включала полную область среды, тем самым не закрывая флажок компонента. Цель заключается в выявлении и оценке уязвимостей во всех частях технологического стека организации, чтобы обеспечить комплексную безопасность.

Рекомендации: проверка уязвимостей

Предоставьте полные отчеты о проверке уязвимостей каждого квартала, выполненные за последние 12 месяцев. В отчетах должны быть четко указаны целевые объекты, чтобы убедиться, что включена полная общедоступная подсеть и, если применимо, каждая внутренняя подсеть. Предоставьте все отчеты о проверке за каждый квартал.

Пример доказательства: проверка уязвимостей

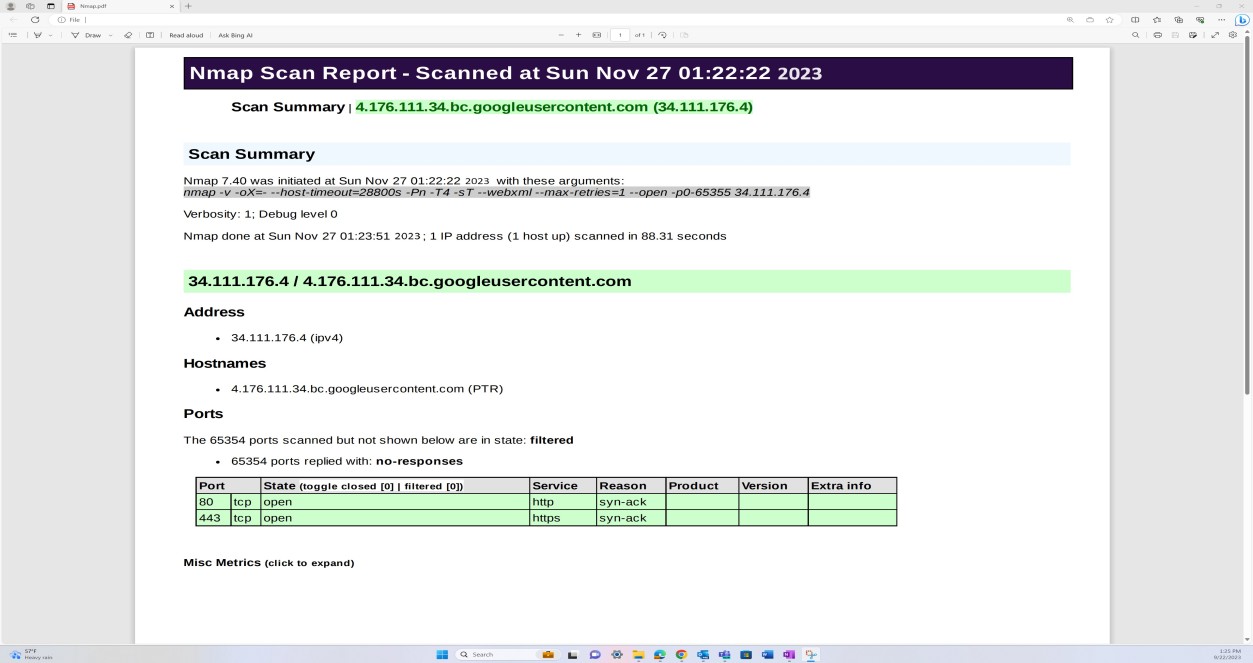

На следующем снимку экрана показано обнаружение сети и проверка портов, выполненная через Nmap во внешней инфраструктуре для выявления незащищенных открытых портов.

Примечание. Nmap не может быть использован для выполнения этого элемента управления, так как ожидается, что необходимо предоставить полное сканирование уязвимостей. Обнаружение портов Nmap является частью процесса управления уязвимостями, показанного ниже, и дополняется проверками OpenVAS и OWASP ZAP внешней инфраструктуры.

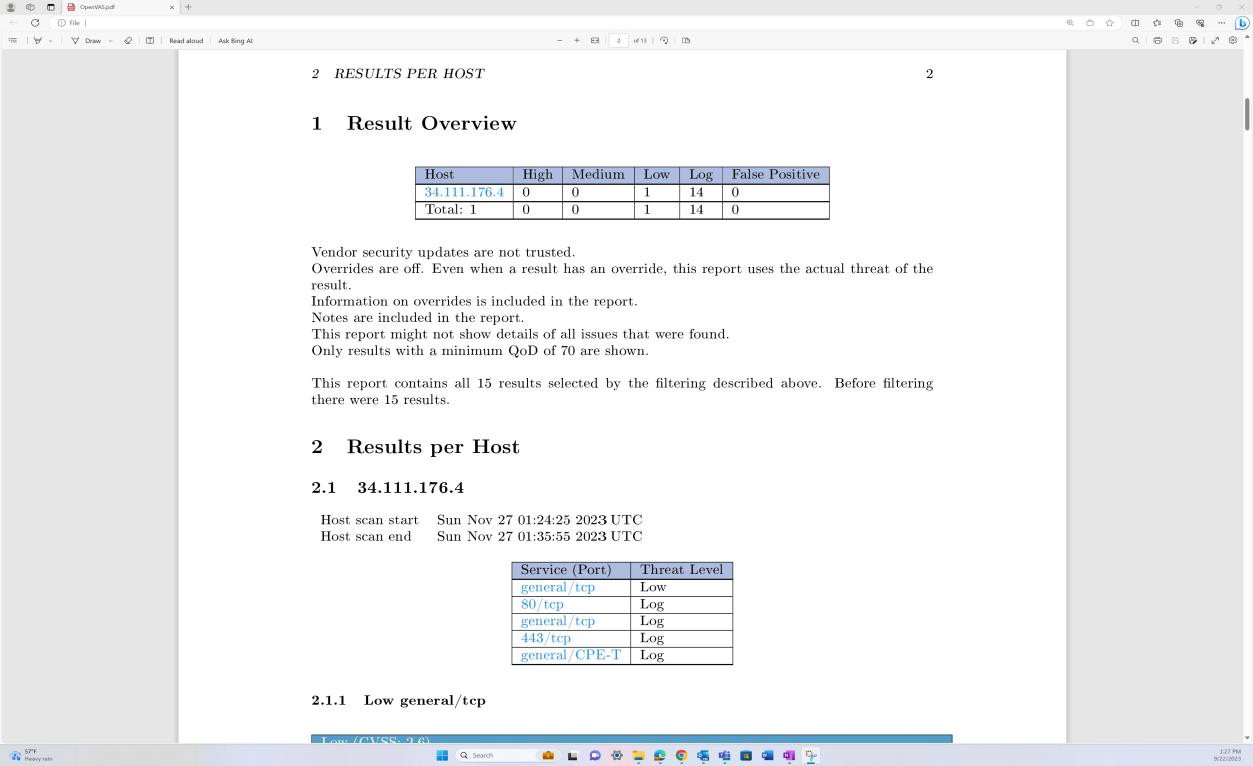

Снимок экрана: проверка уязвимостей с помощью OpenVAS для внешней инфраструктуры для выявления ошибок и уязвимостей.

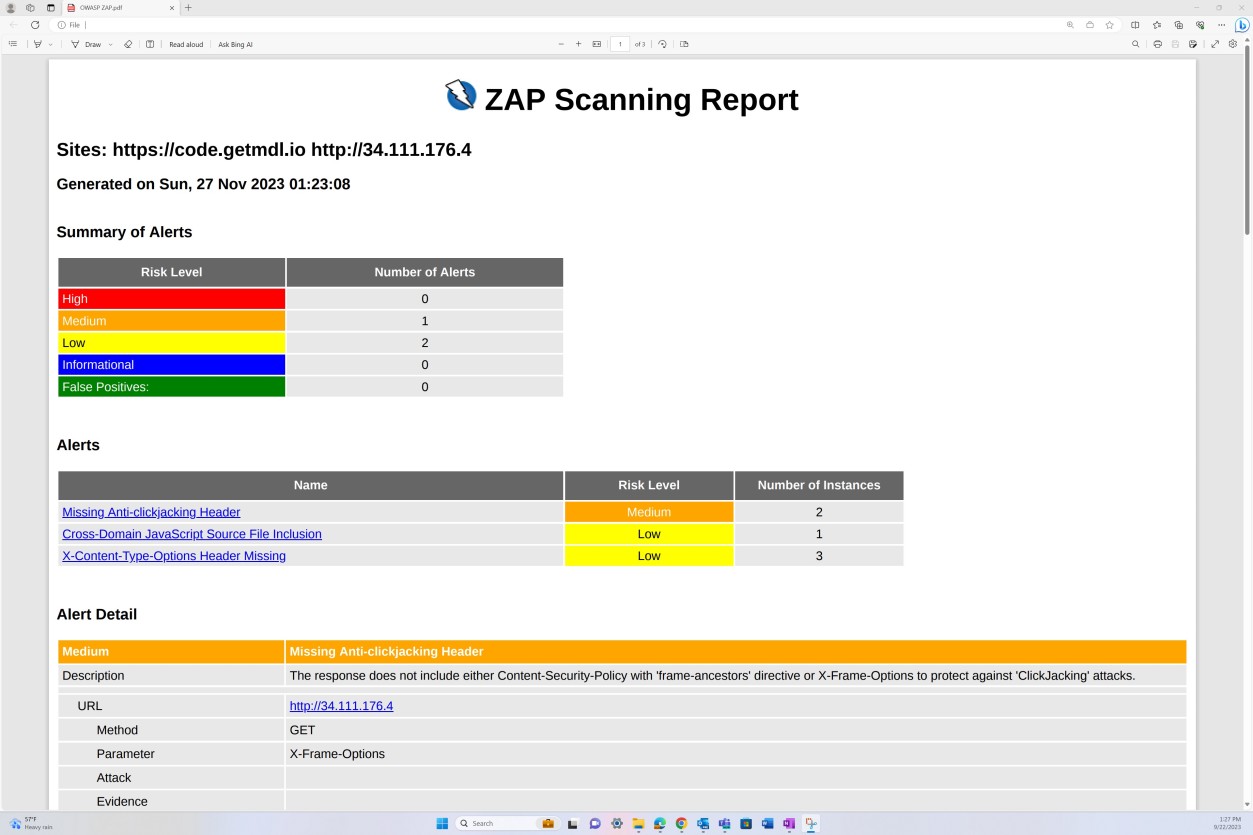

На следующем снимку экрана показан отчет о проверке уязвимостей из OWASP ZAP, демонстрирующий динамическое тестирование безопасности приложений.

Пример доказательства: проверка уязвимостей

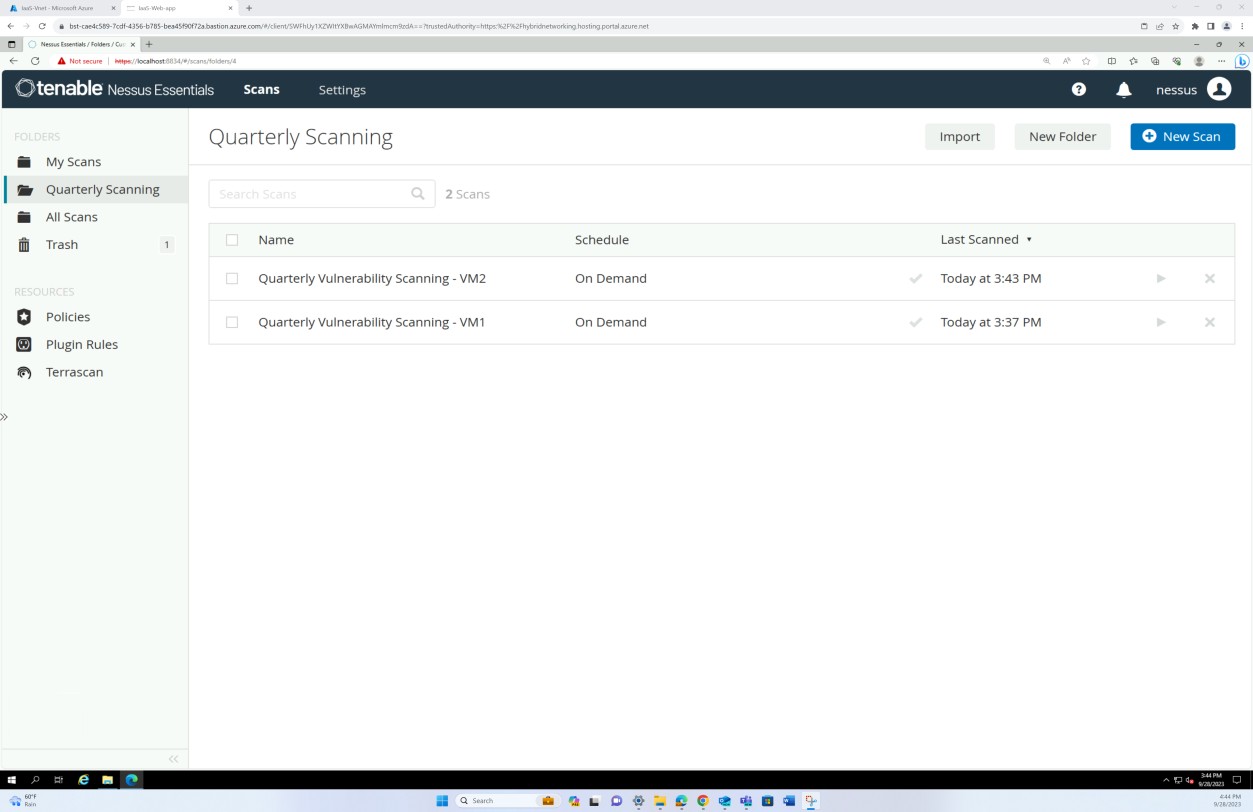

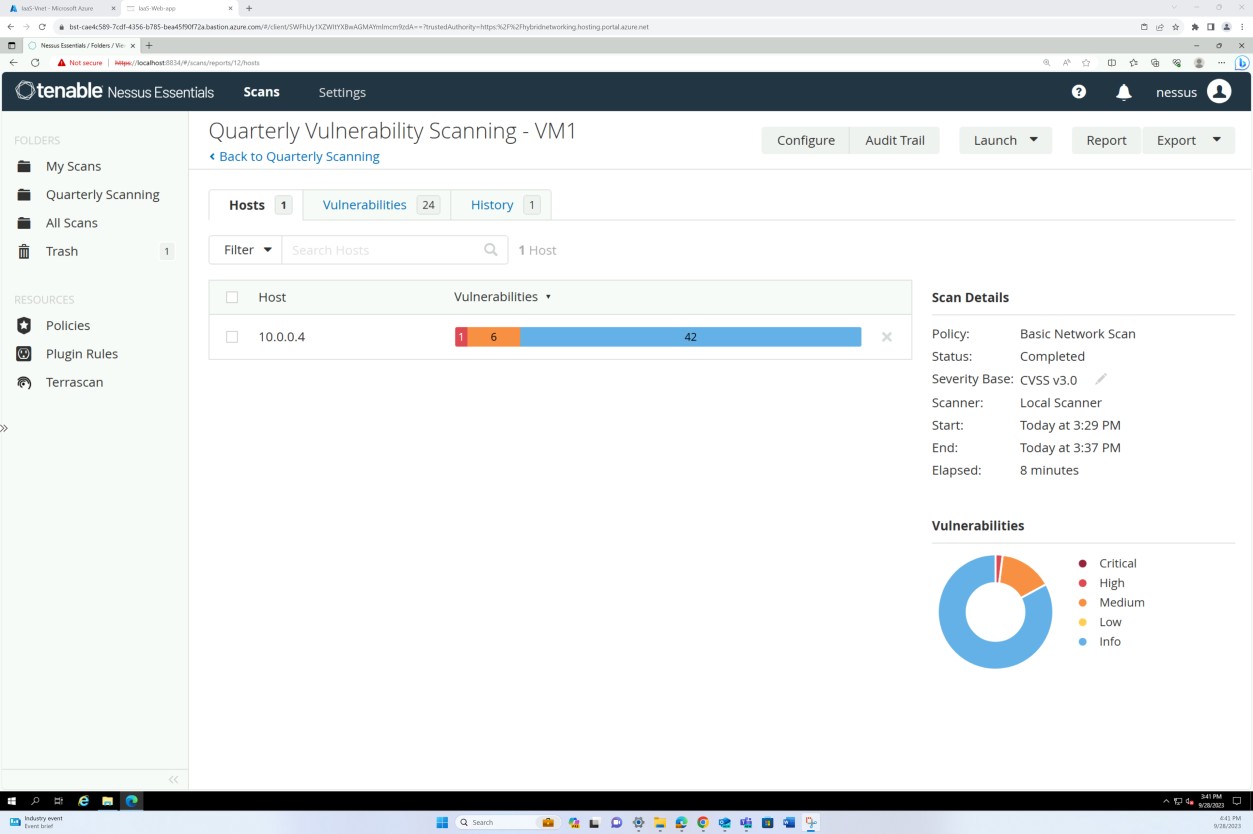

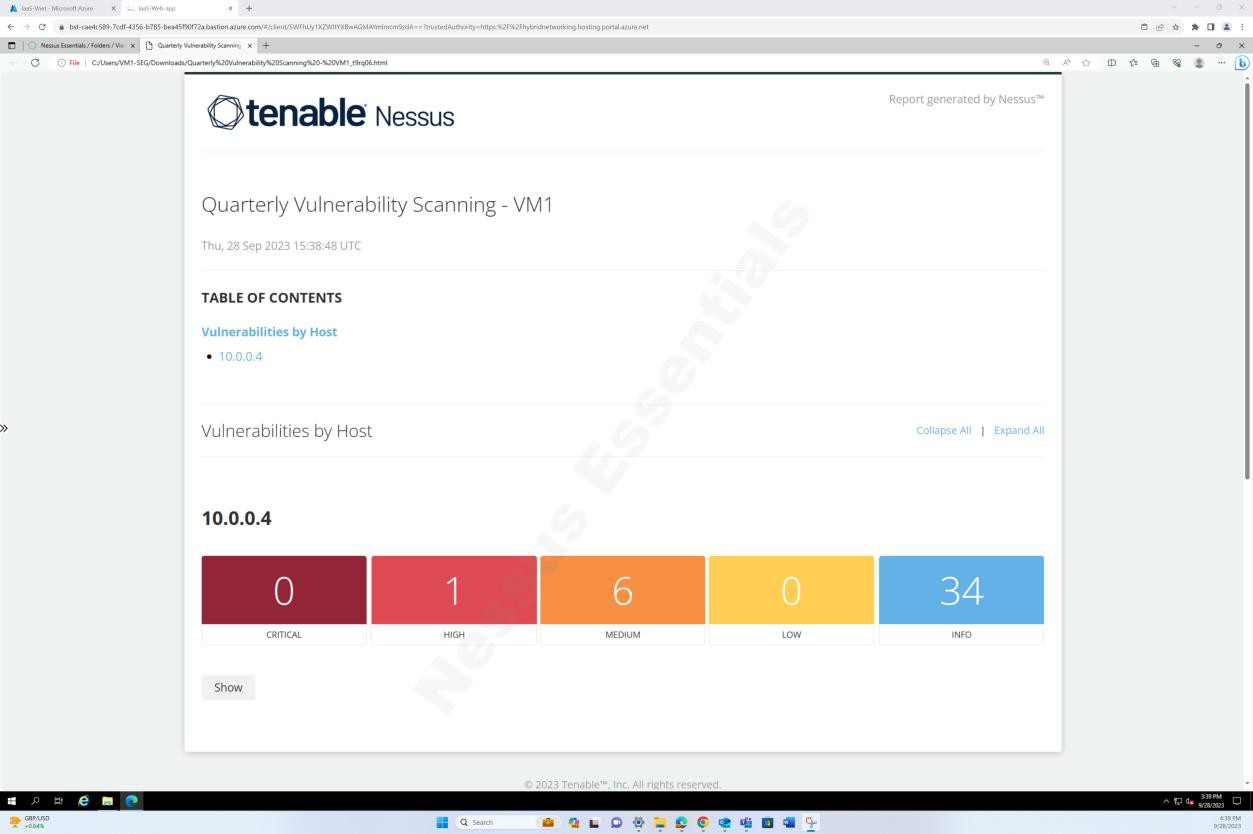

На следующих снимках экрана из отчета о проверке уязвимостей Nessus Essentials показано, что выполняется внутреннее сканирование инфраструктуры.

На предыдущих снимках экрана показана настройка папок для ежеквартально сканировать виртуальные машины узла.

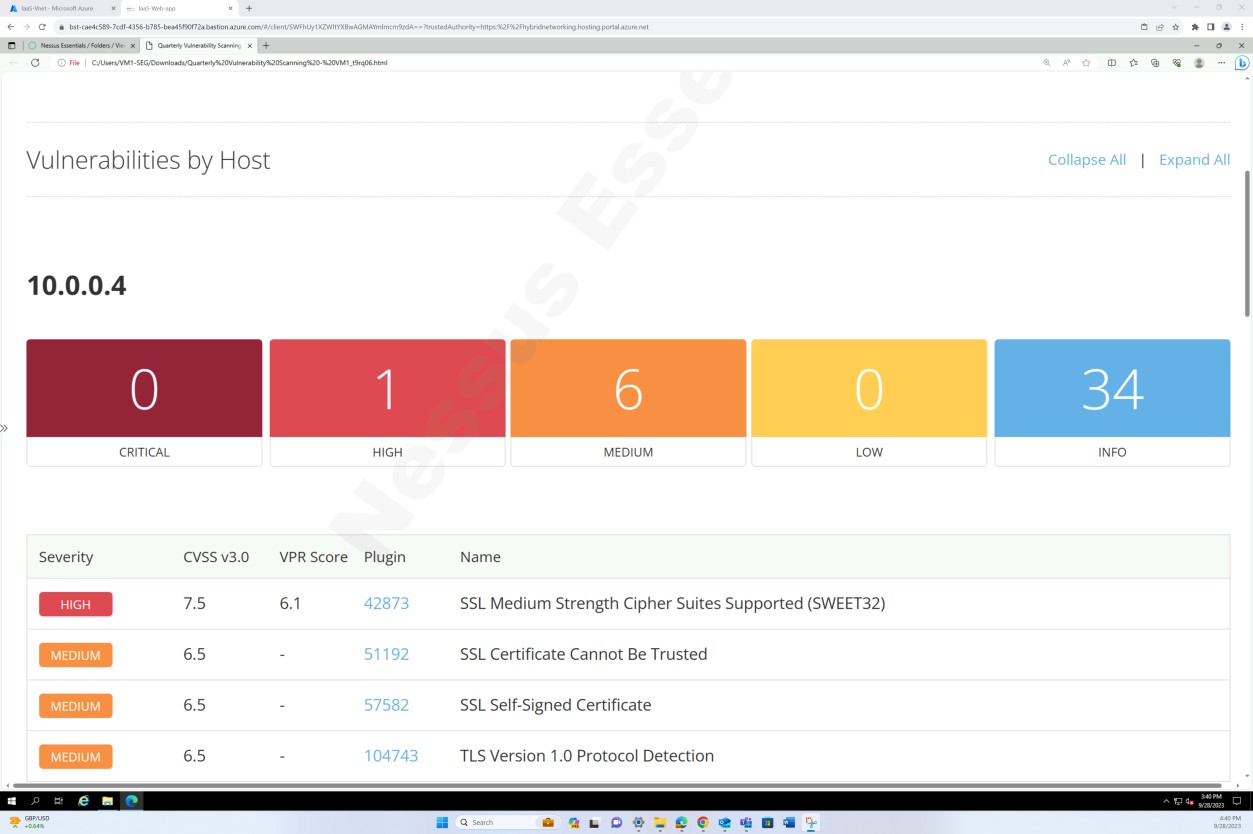

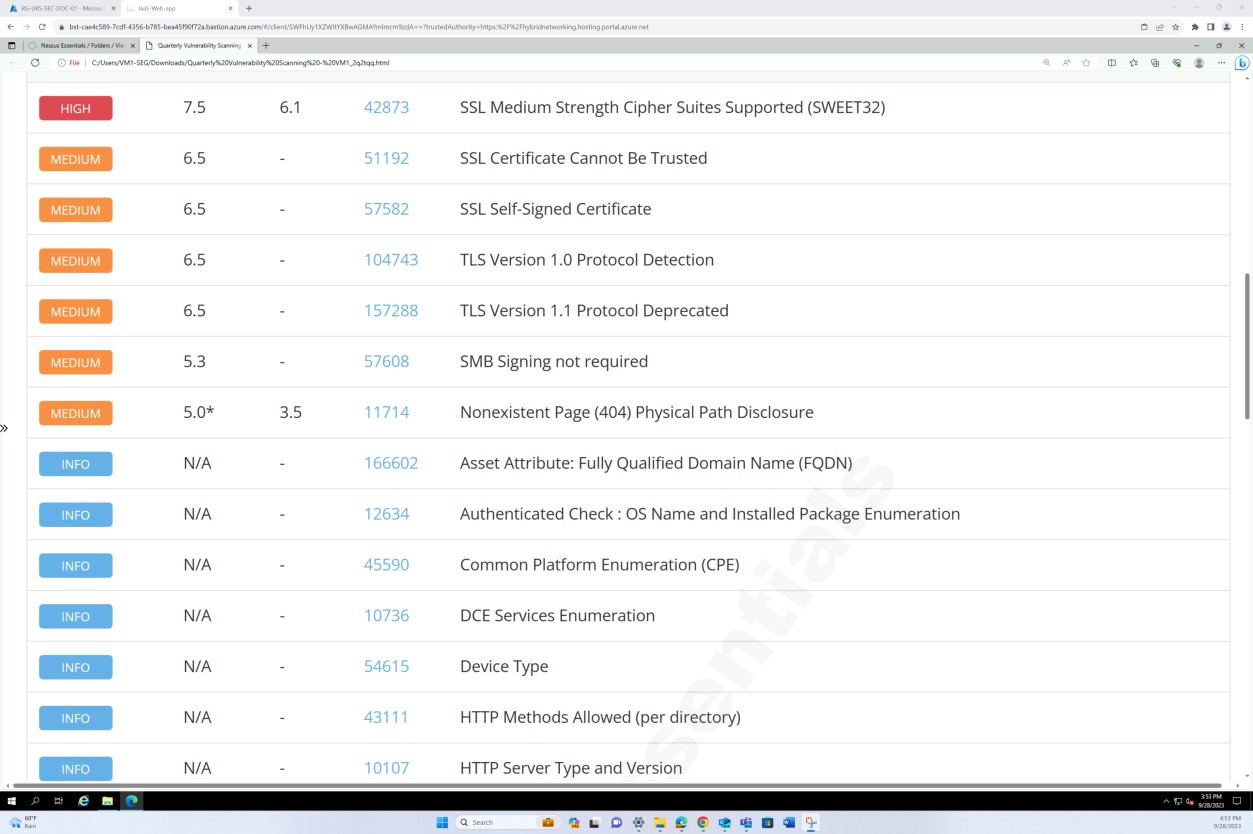

На снимках экрана выше и ниже показаны выходные данные отчета о проверке уязвимостей.

На следующем снимку экрана показано продолжение отчета, охватывающего все обнаруженные проблемы.

Элемент управления No 7

Предоставьте повторное сканирование доказательств, подтверждающих, что:

- Исправление всех уязвимостей, обнаруженных в элементе управления 6, выполняется в соответствии с минимальным окном исправлений, определенным в политике.

Намерение: исправление

Неспособность быстро выявлять, управлять и устранять уязвимости и неправильные настройки может увеличить риск компрометации, приводящей к потенциальному нарушению данных. Правильное выявление и устранение проблем рассматривается как важное значение для общего состояния безопасности и среды организации, что соответствует рекомендациям различных платформ безопасности, например ISO 27001 и PCI DSS.

Цель этого элемента управления заключается в том, чтобы организация предоставляла достоверные доказательства повторного сканирования, демонстрируя, что все уязвимости, обнаруженные в элементе управления 6, были устранены. Исправление должно соответствовать минимальному окну исправления, определенному в политике управления исправлениями организации.

Рекомендации: исправление

Предоставьте отчеты повторного сканирования, проверяющие, что все уязвимости, обнаруженные в элементе управления 6, были устранены в соответствии с окнами исправлений, определенными в элементе управления 4 .

Пример доказательства: исправление

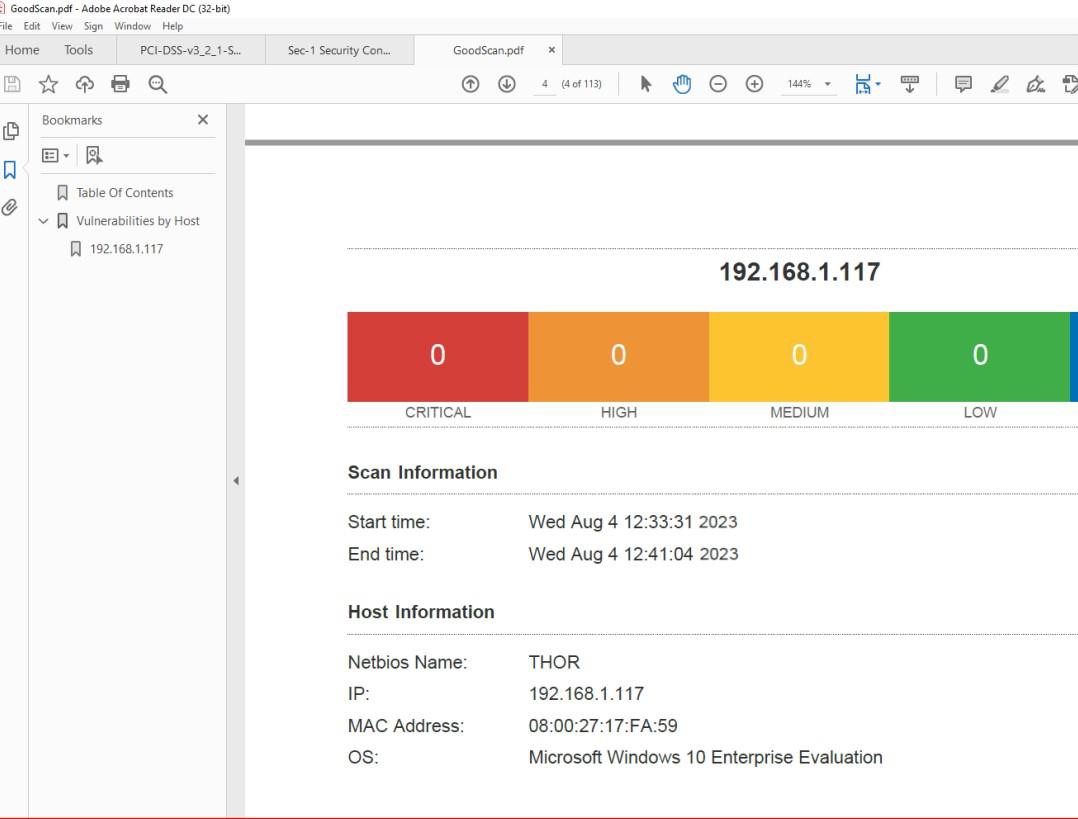

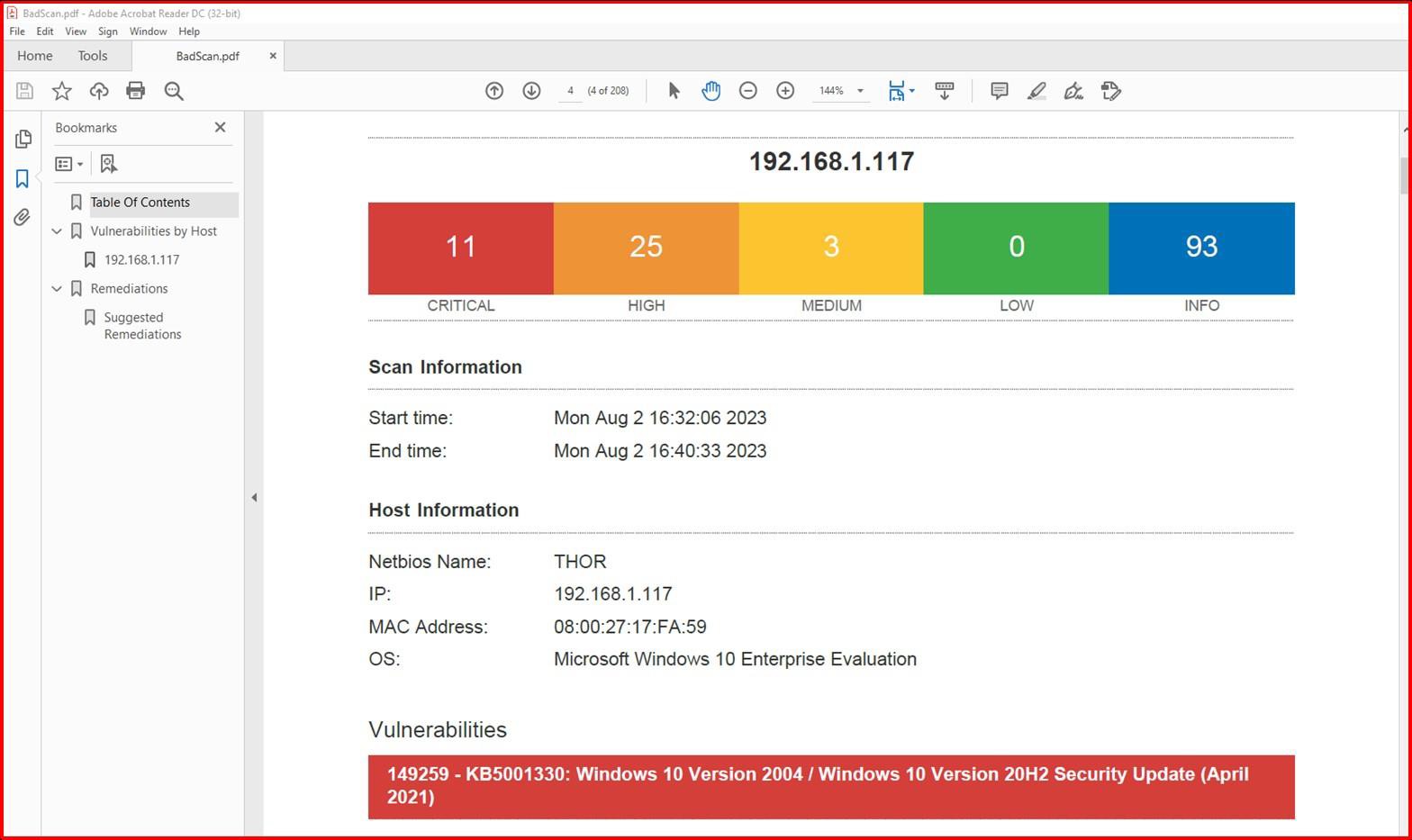

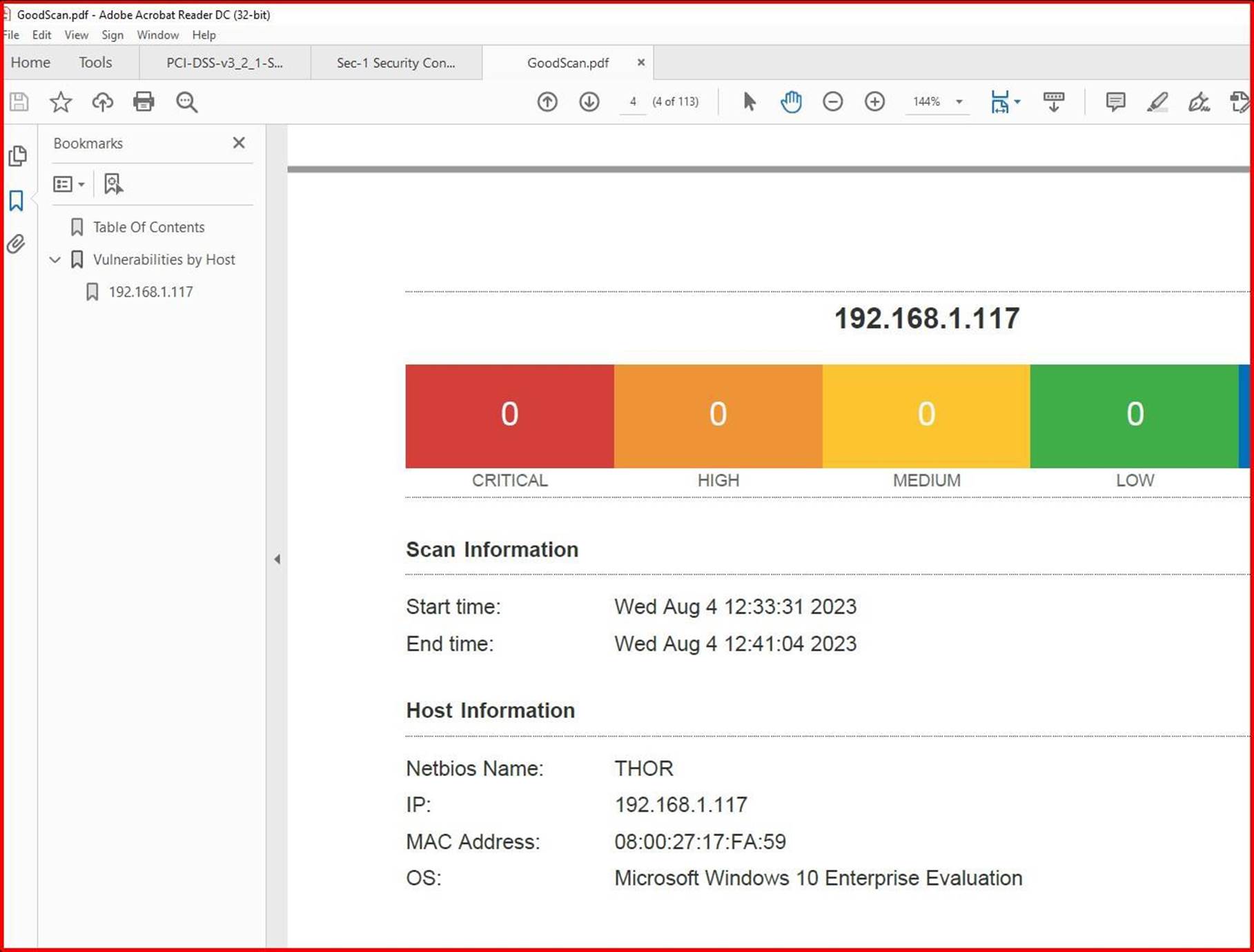

На следующем снимке экрана показана проверка Nessus среды в области (в этом примере один компьютер с именем Thor), показывающая уязвимости2 августа 2023 г.

На следующем снимку экрана показано, что проблемы были устранены через 2 дня, которое находится в окне установки исправлений, определенном в политике исправления.

Примечание. В предыдущих примерах полный снимок экрана не использовался, однако отправлено ВСЕ ISV

На снимках экрана должны быть полные снимки экрана, показывающие любой URL-адрес, вошедший в систему пользователь, системное время и дату.

Элементы управления безопасностью сети (NSC)

Средства управления сетевой безопасностью являются важным компонентом платформ кибербезопасности, таких как ISO 27001, элементы управления CIS и NIST Cybersecurity Framework. Они помогают организациям управлять рисками, связанными с киберугрозами, защищать конфиденциальные данные от несанкционированного доступа, соблюдать нормативные требования, своевременно обнаруживать киберугрозы и реагировать на них, а также обеспечивать непрерывность бизнес-процессов. Эффективная сетевая безопасность защищает ресурсы организации от широкого спектра угроз, исходящих из организации или за ее пределами.

Элемент управления No 8

Предоставьте очевидные доказательства того, что:

- Элементы управления безопасностью сети (NSC) устанавливаются на границе среды в области и устанавливаются между сетью периметра и внутренними сетями.

И, если hybrid, on-prem, IaaS также предоставляют доказательства того, что:

- Весь общедоступный доступ прекращается в сети периметра.

Намерение: NSC

Этот элемент управления направлен на подтверждение того, что элементы управления безопасностью сети (NSC) установлены в ключевых расположениях в сетевой топологии организации. В частности, NSC должны размещаться на границе среды в области и между сетью периметра и внутренними сетями. Цель этого контроля заключается в том, чтобы убедиться, что эти механизмы безопасности правильно расположены для максимальной эффективности защиты цифровых активов организации.

Рекомендации: NSC

Необходимо предоставить свидетельство о том, что элементы управления безопасностью сети (NSC) установлены на границе и настроены между периметром и внутренними сетями. Это можно сделать, предоставив снимки экрана из параметров конфигурации из элементов управления сетевой безопасностью (NSC) и область применения, например брандмауэр или эквивалентную технологию, например группы безопасности сети Azure (NSG), Azure Front Door и т. д.

Пример доказательства: NSC

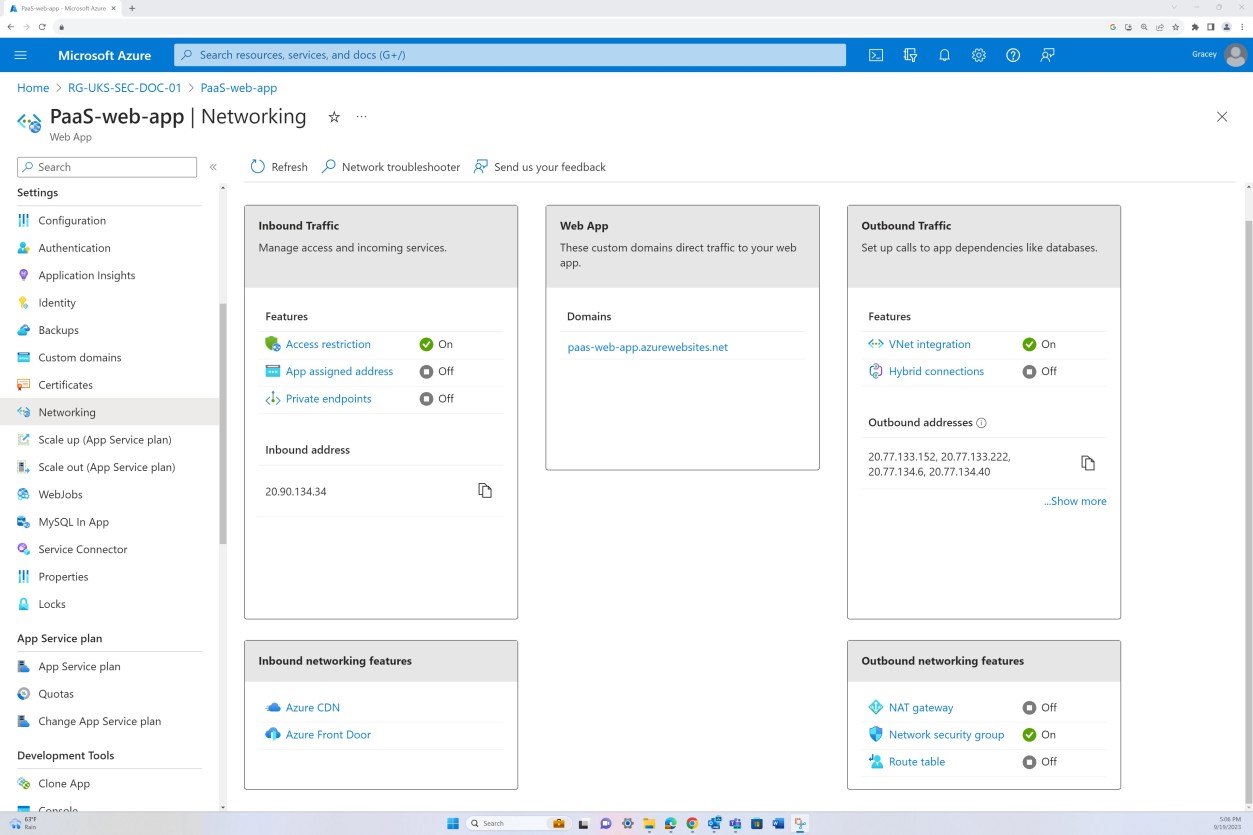

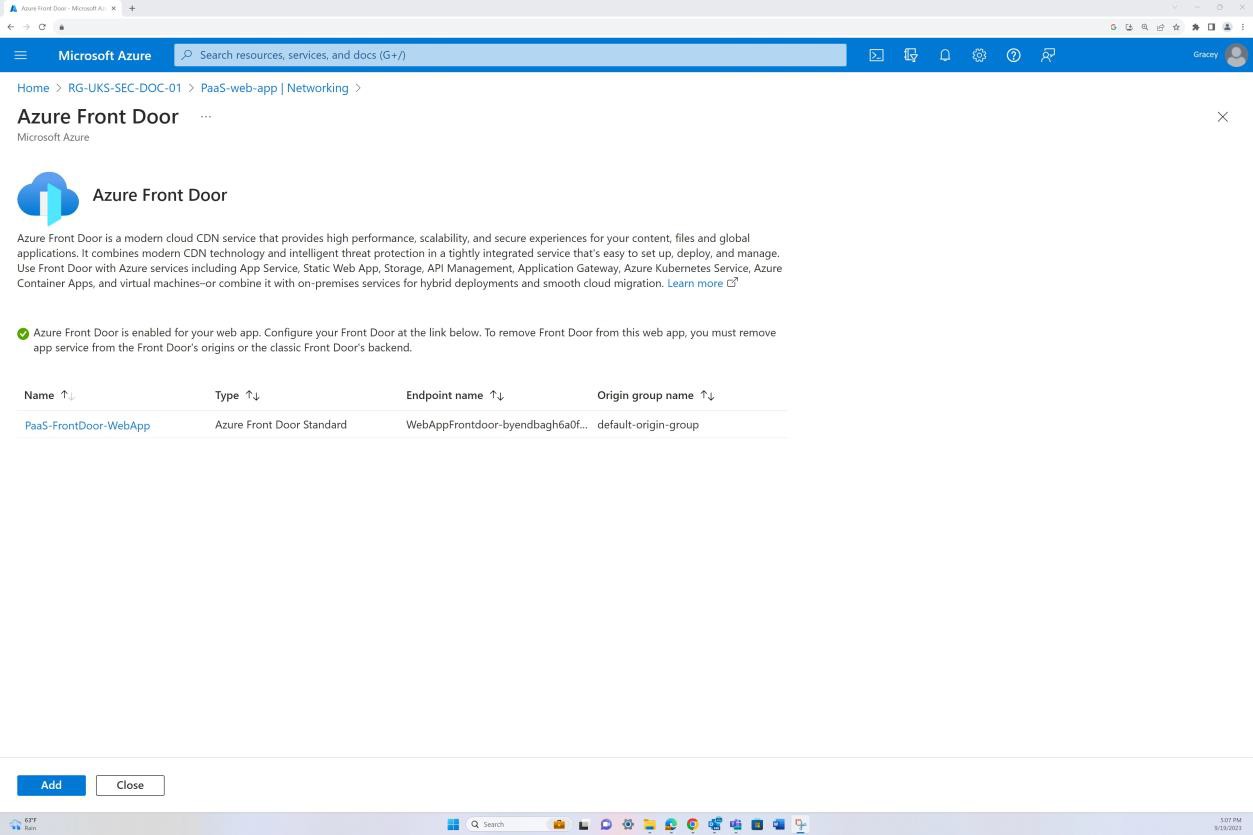

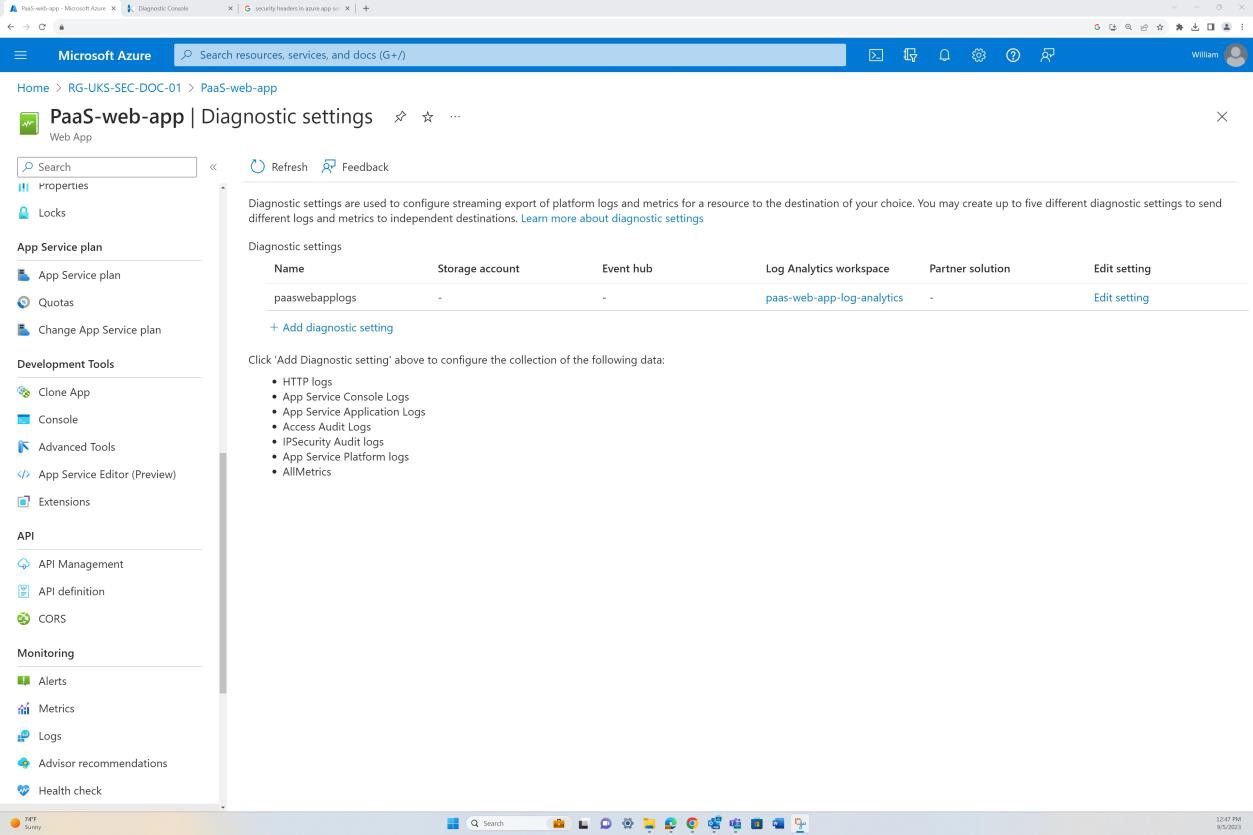

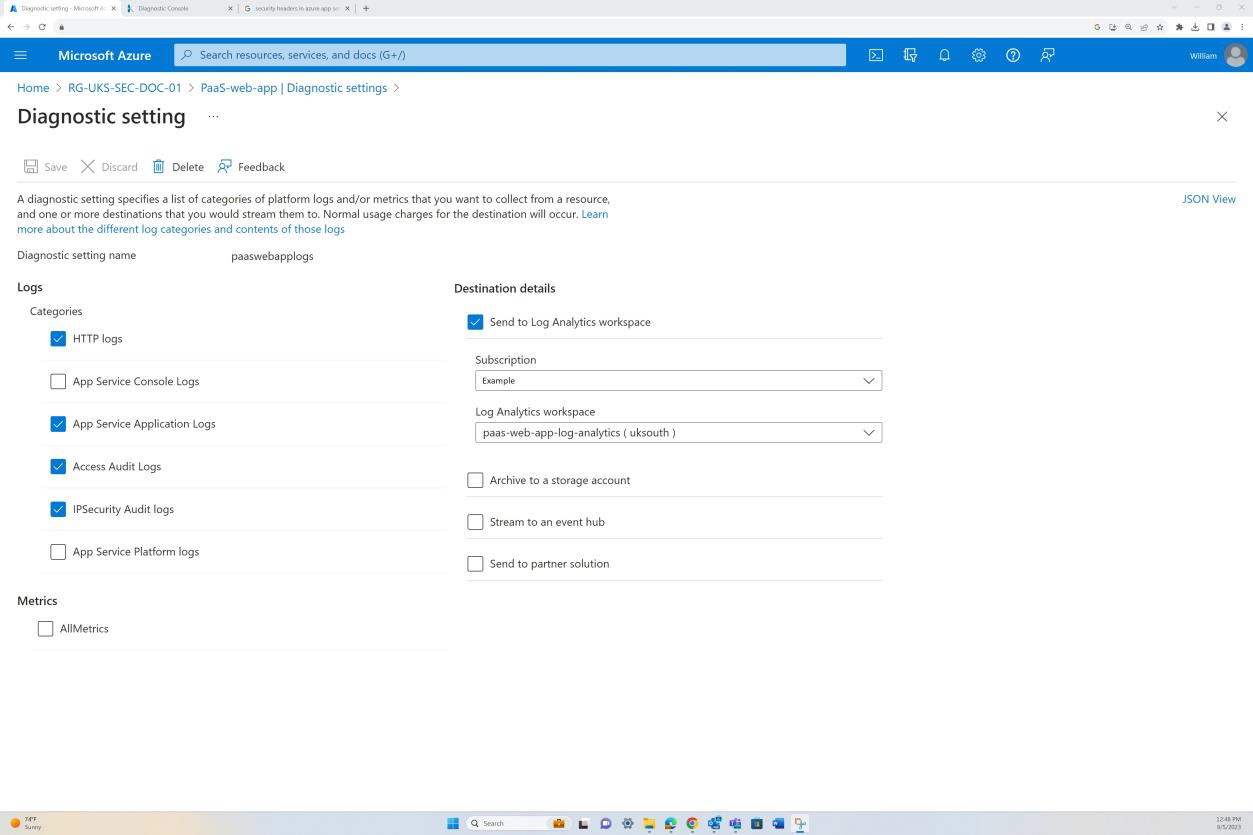

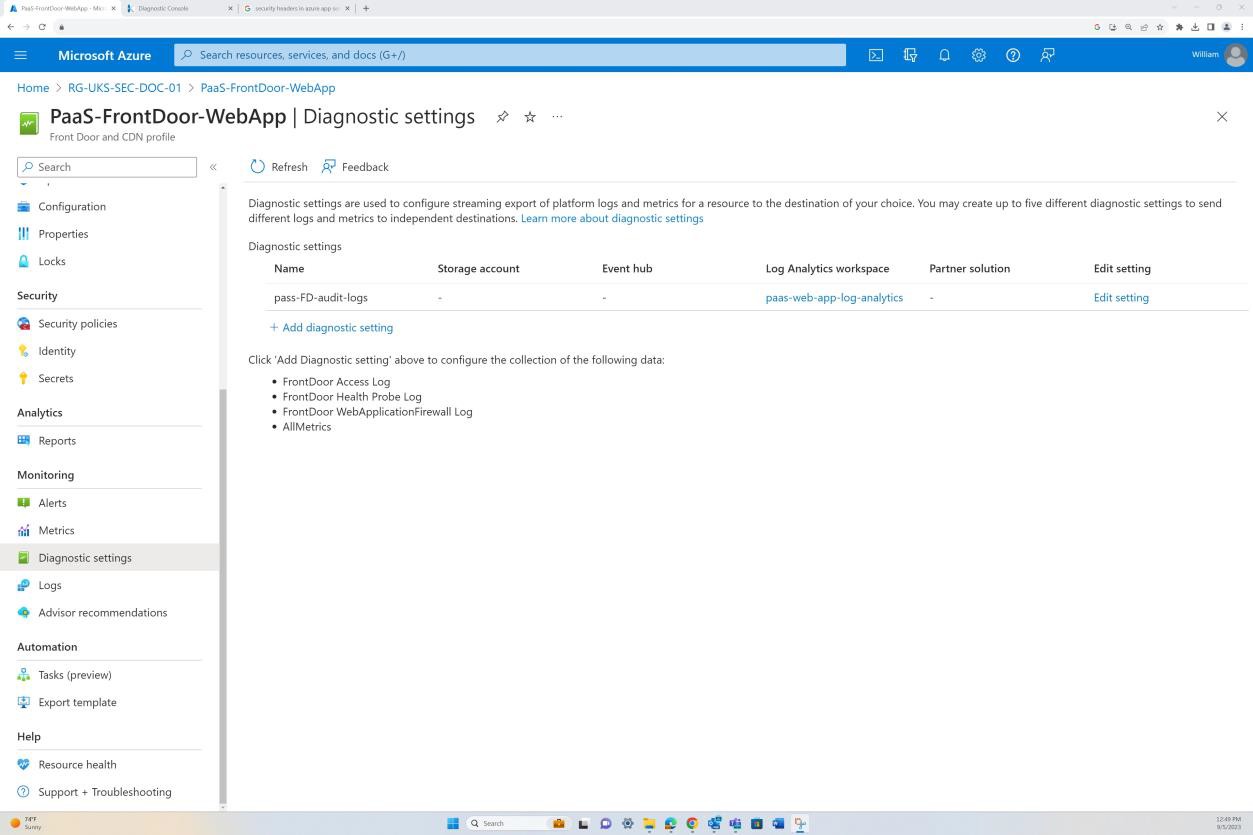

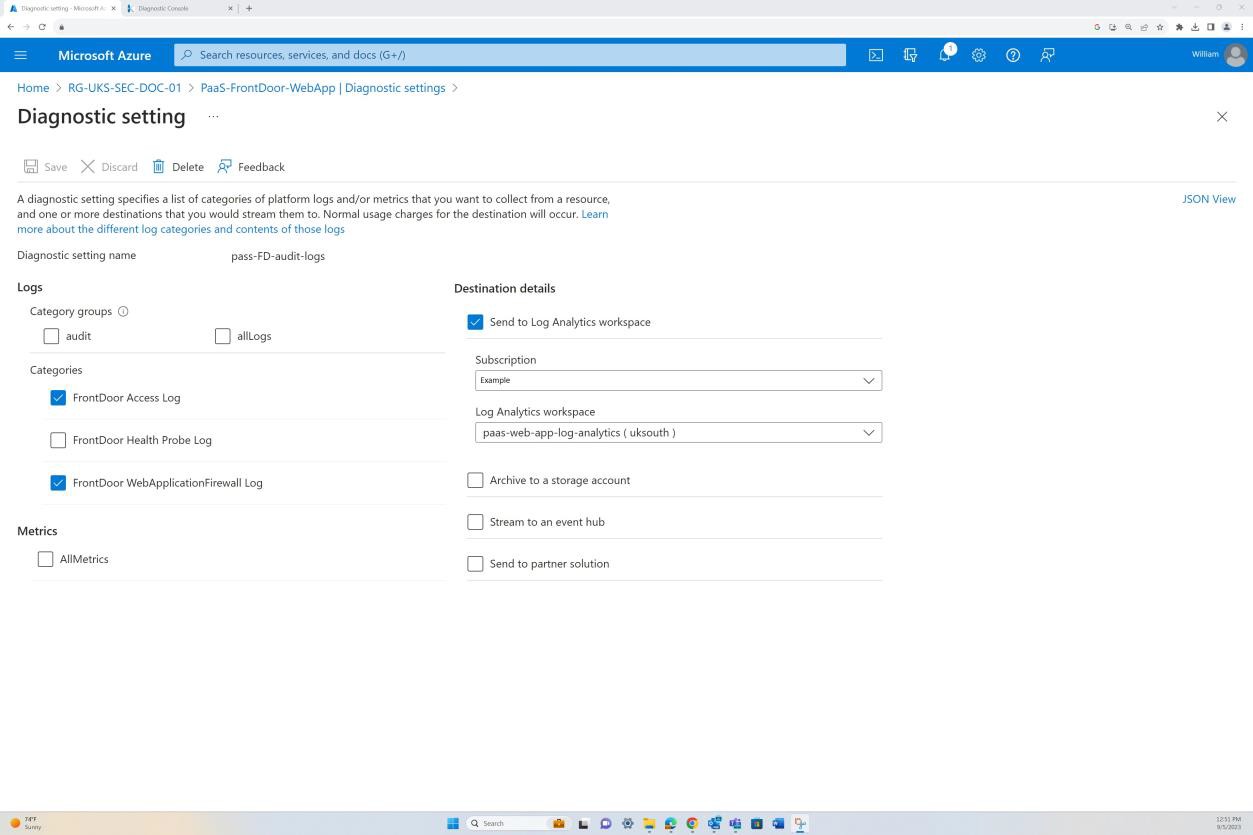

Следующий снимок экрана: веб-приложение PaaS-web-app; в колонке сети показано, что весь входящий трафик проходит через Azure Front Door, в то время как весь трафик из приложения к другим ресурсам Azure направляется и фильтруется через группу безопасности сети Azure через интеграцию с виртуальной сетью.

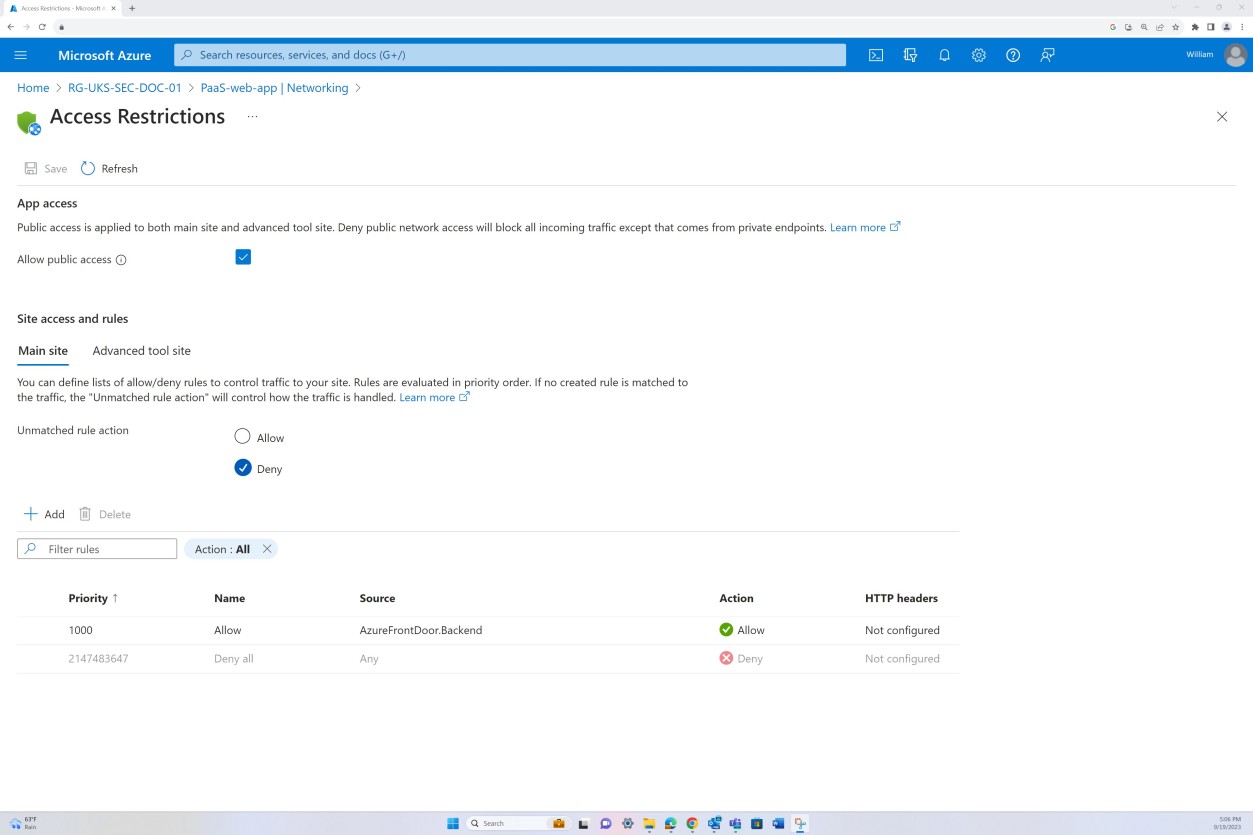

Правила запрета в разделе "Ограничения доступа" предотвращают входящий трафик, кроме Front Door (FD). Трафик направляется через FD до достижения приложения.

Пример доказательства: NSC

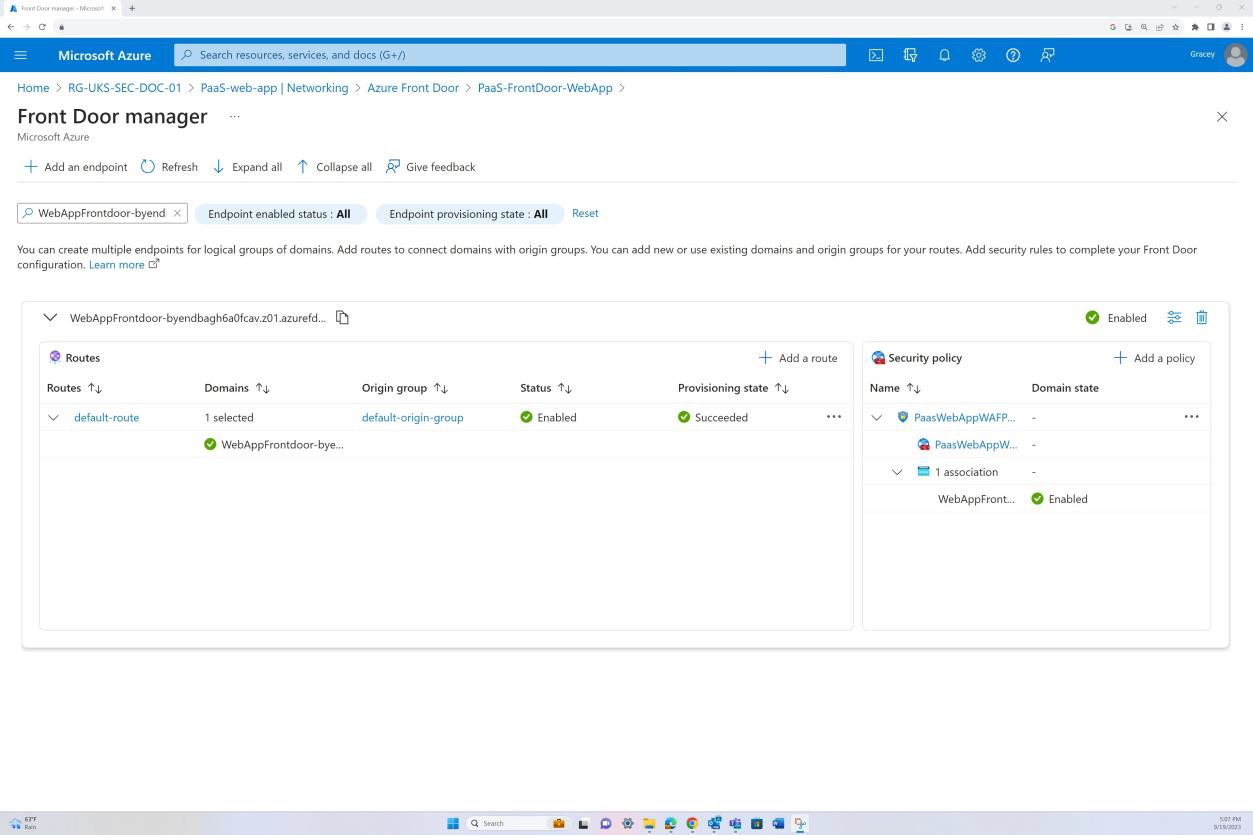

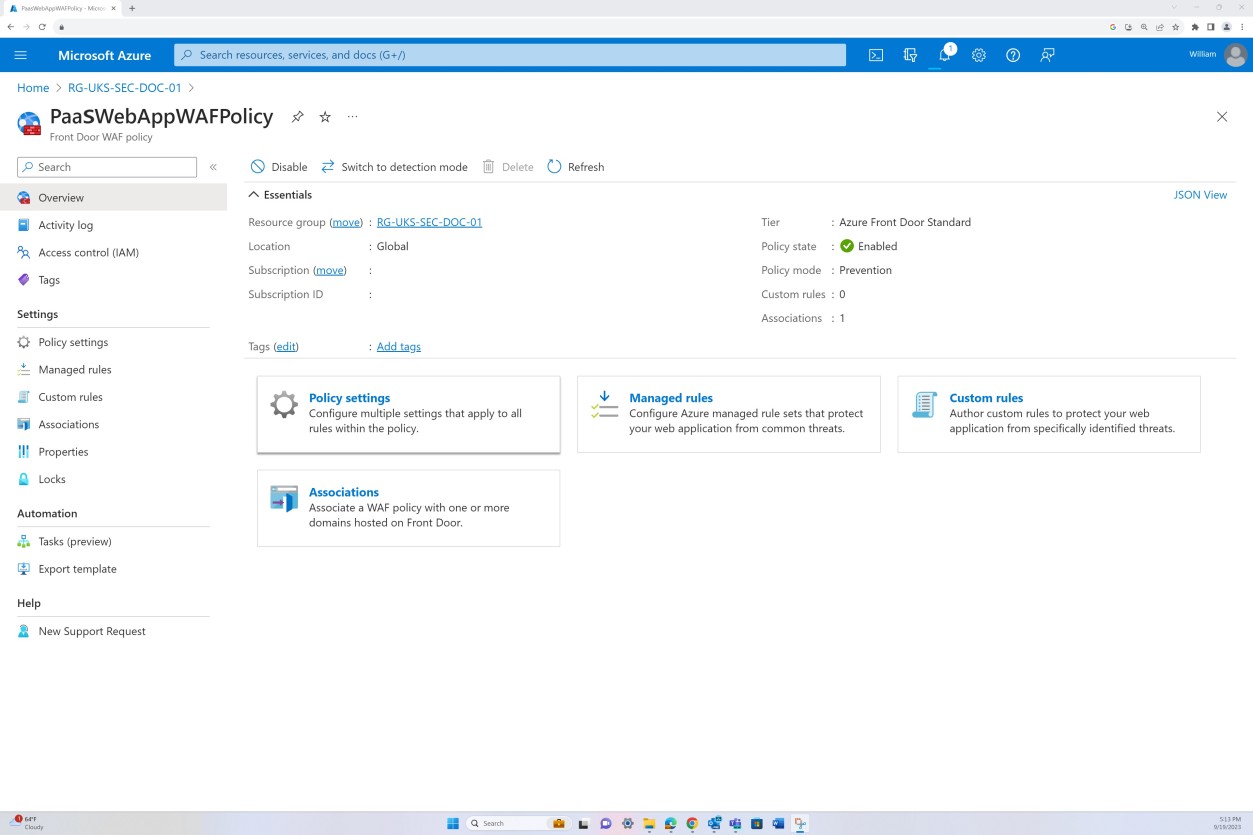

На следующем снимке экрана показан маршрут Azure Front Door по умолчанию, а также то, что трафик направляется через Front Door, прежде чем добраться до приложения. Также применена политика WAF.

Пример доказательства: NSC

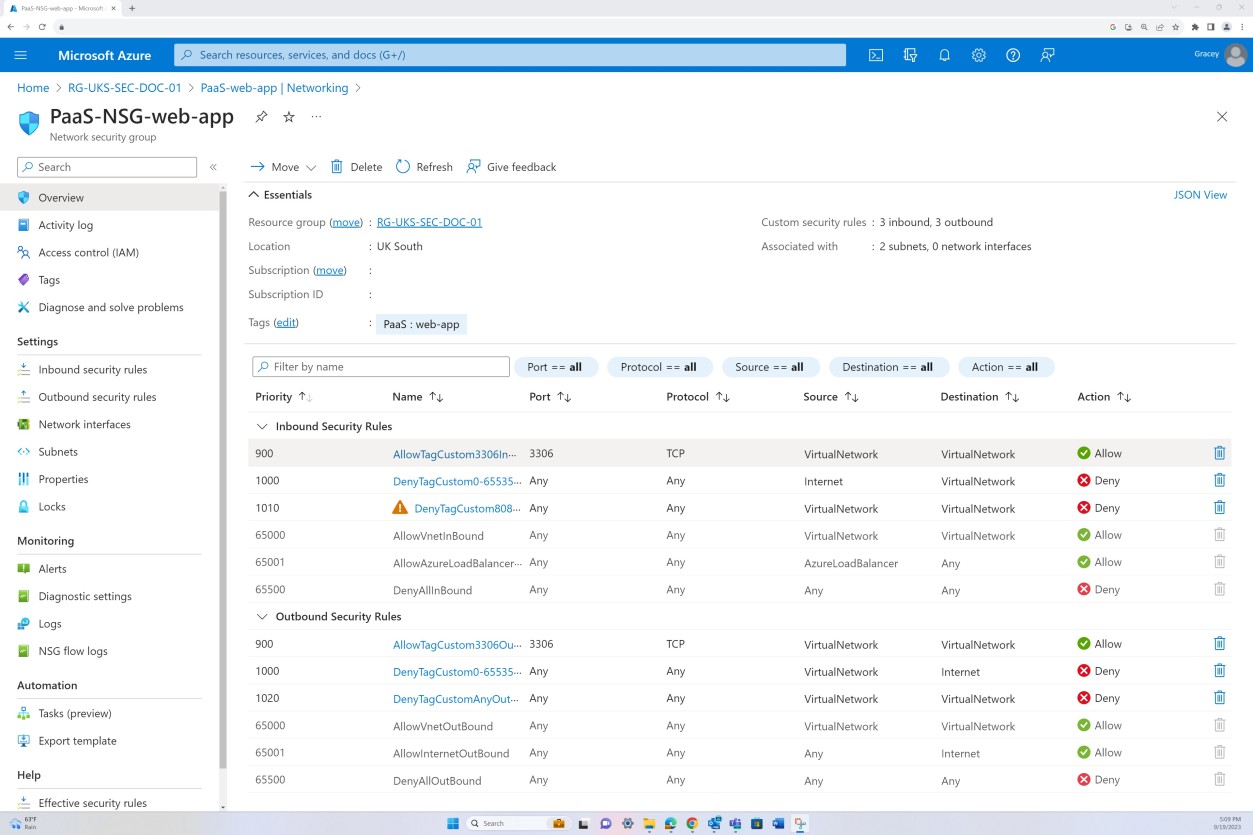

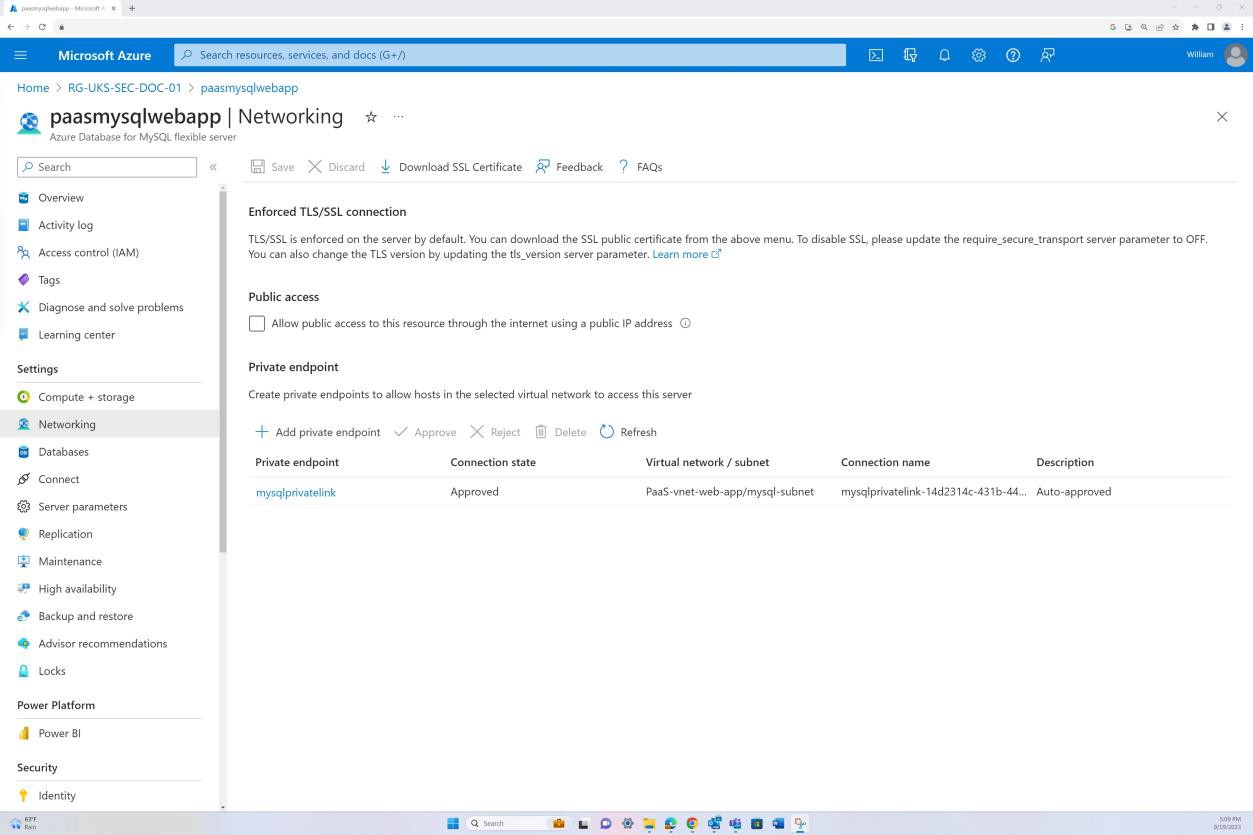

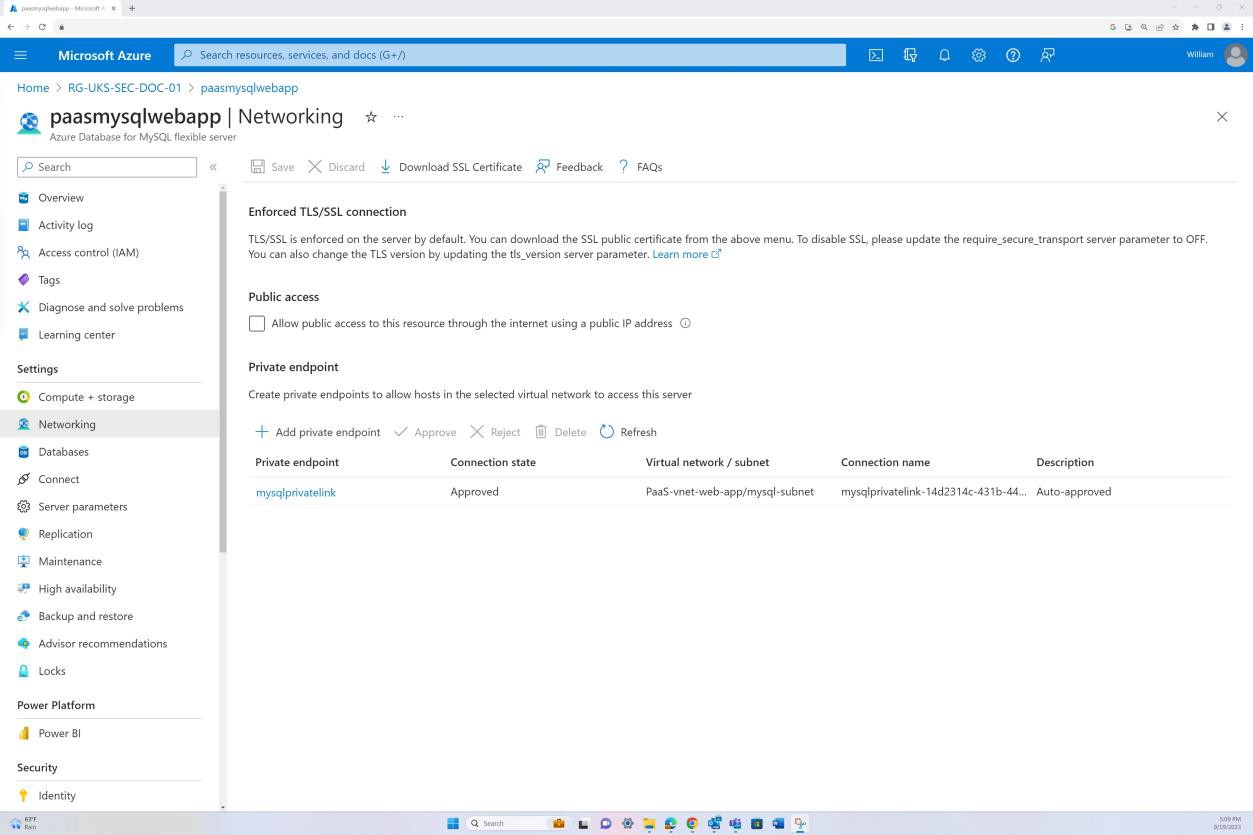

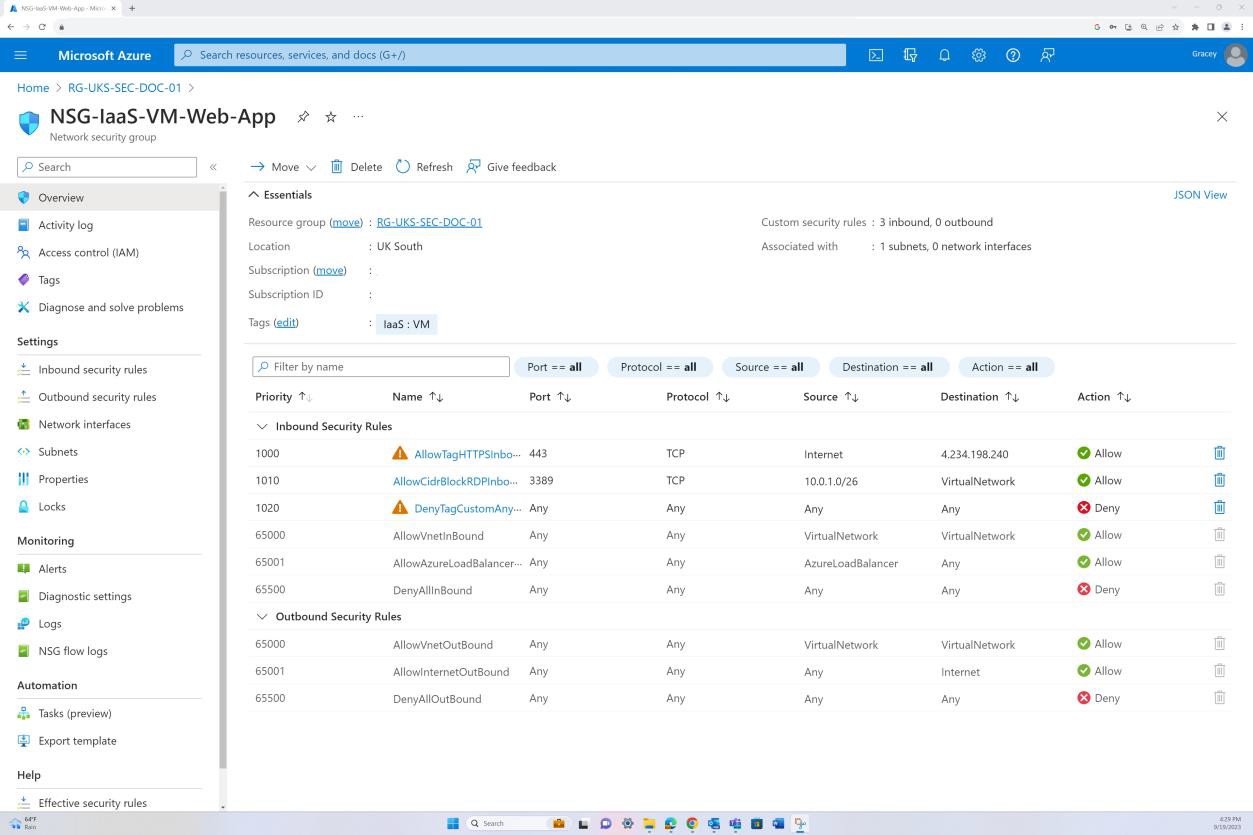

На первом снимке экрана показана группа безопасности сети Azure, применяемая на уровне виртуальной сети для фильтрации входящего и исходящего трафика. На втором снимке экрана показано, что SQL Server не маршрутизируется через Интернет и интегрирован через виртуальную сеть и приватный канал.

Это гарантирует, что группа безопасности сети фильтрует внутренний трафик и обмен данными, прежде чем достичь сервера SQL Server.

Намерение**:** гибридное, локальное, IaaS

Это важно для организаций, которые используют гибридные, локальные модели или модели IaaS (инфраструктура как услуга). Она направлена на обеспечение прекращения общего доступа в сети периметра, что имеет решающее значение для контроля точек входа во внутреннюю сеть и снижения потенциального воздействия внешних угроз. Свидетельством соответствия могут быть конфигурации брандмауэра, списки управления доступом к сети или другая аналогичная документация, которая может подтвердить утверждение о том, что общий доступ не выходит за пределы сети периметра.

Пример доказательства: гибридная, локальная, IaaS

На снимке экрана показано, что сервер SQL Server не маршрутизируется через Интернет и интегрирован через виртуальную сеть и через приватный канал. Это гарантирует, что разрешен только внутренний трафик.

Пример доказательства: гибридная, локальная, IaaS

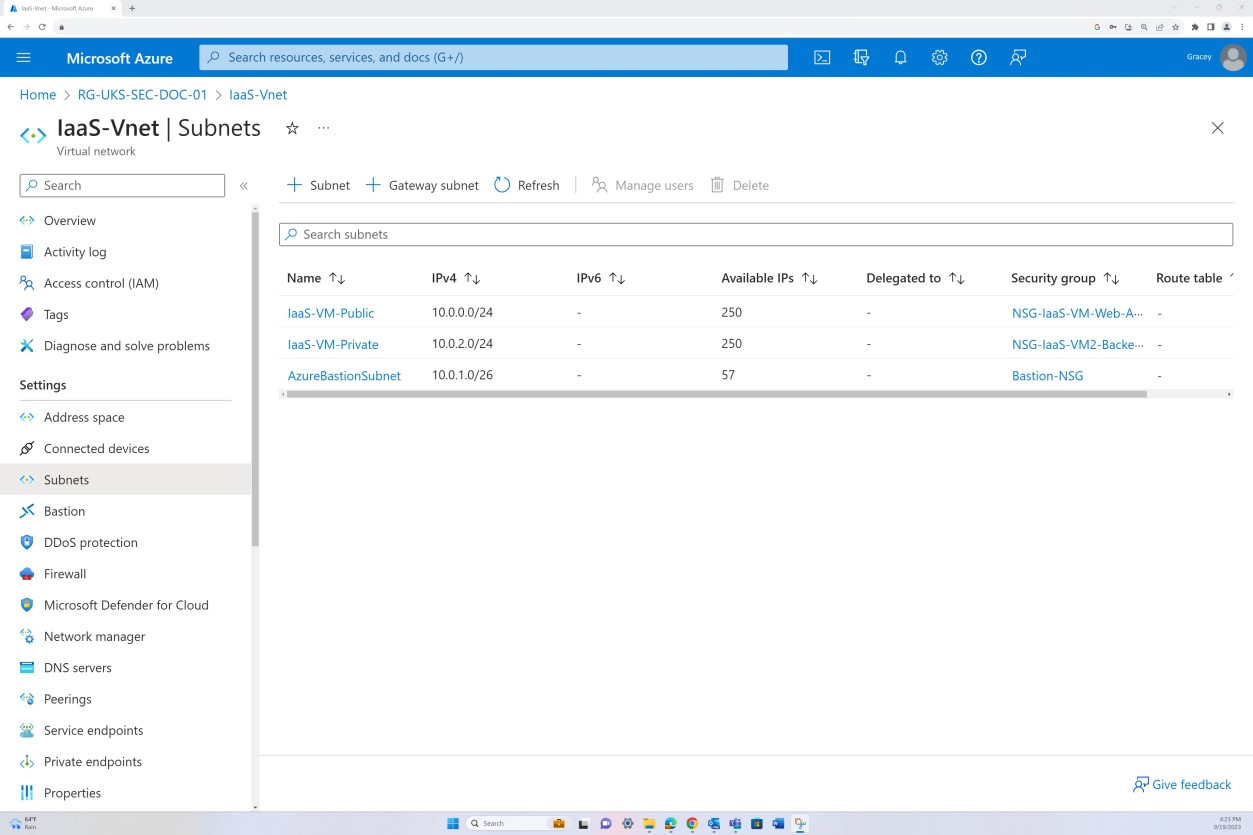

На следующих снимках экрана показано, что сегментация сети выполняется в виртуальной сети в области. Виртуальная сеть, как показано ниже, делится на три подсети, к каждой из которых применяется группа безопасности сети.

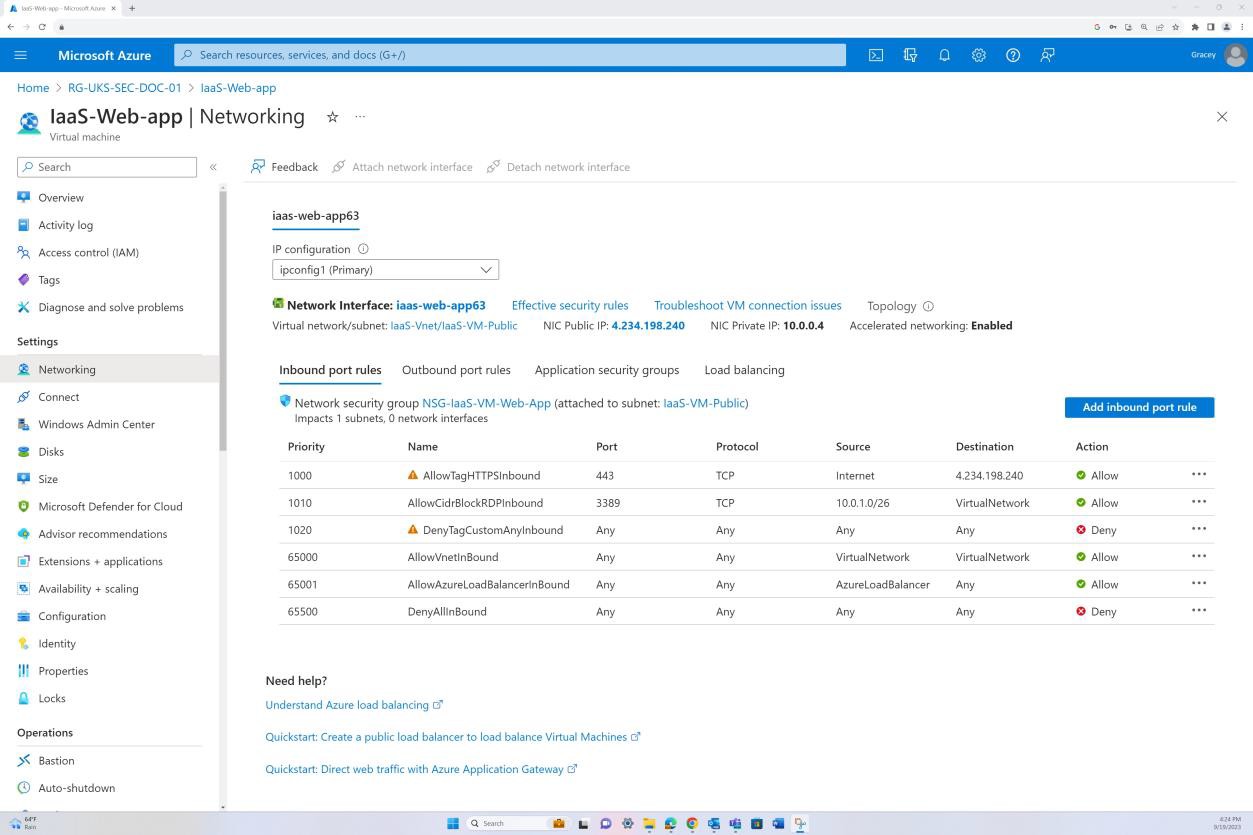

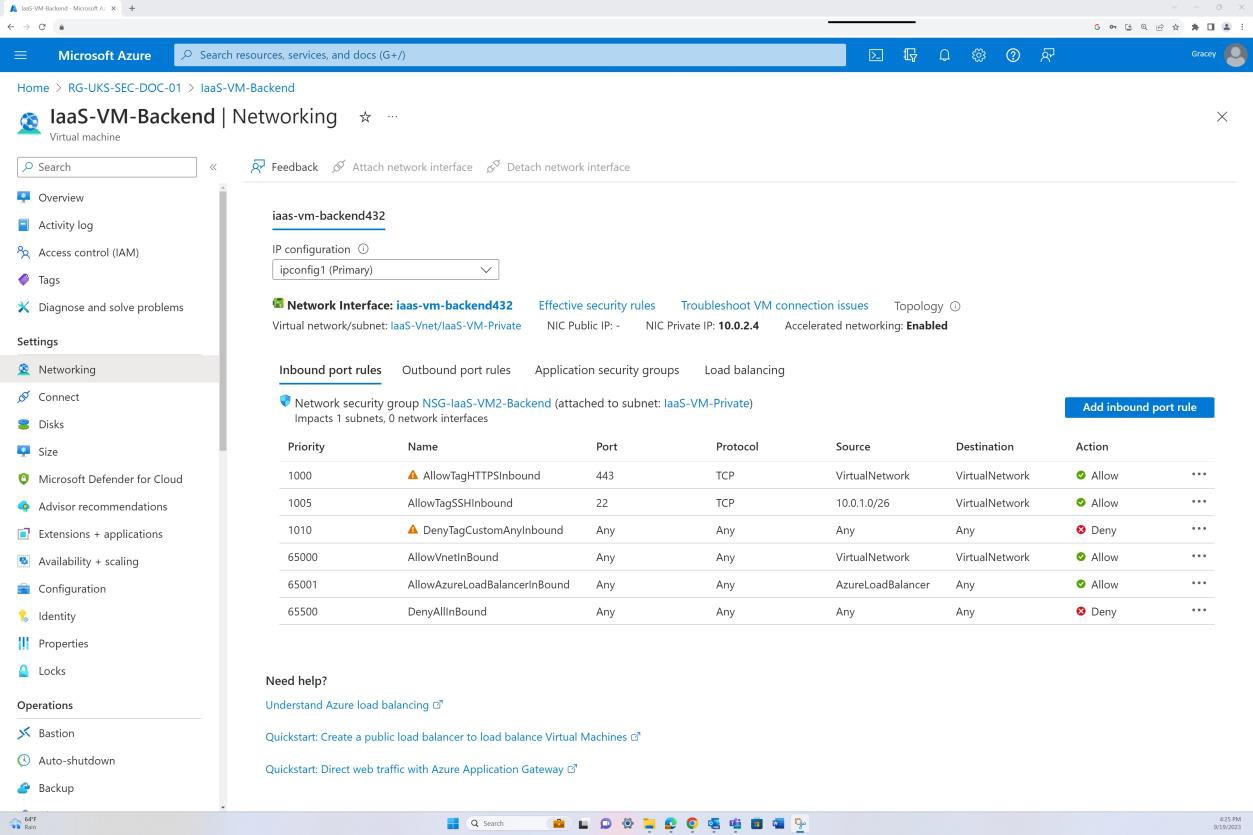

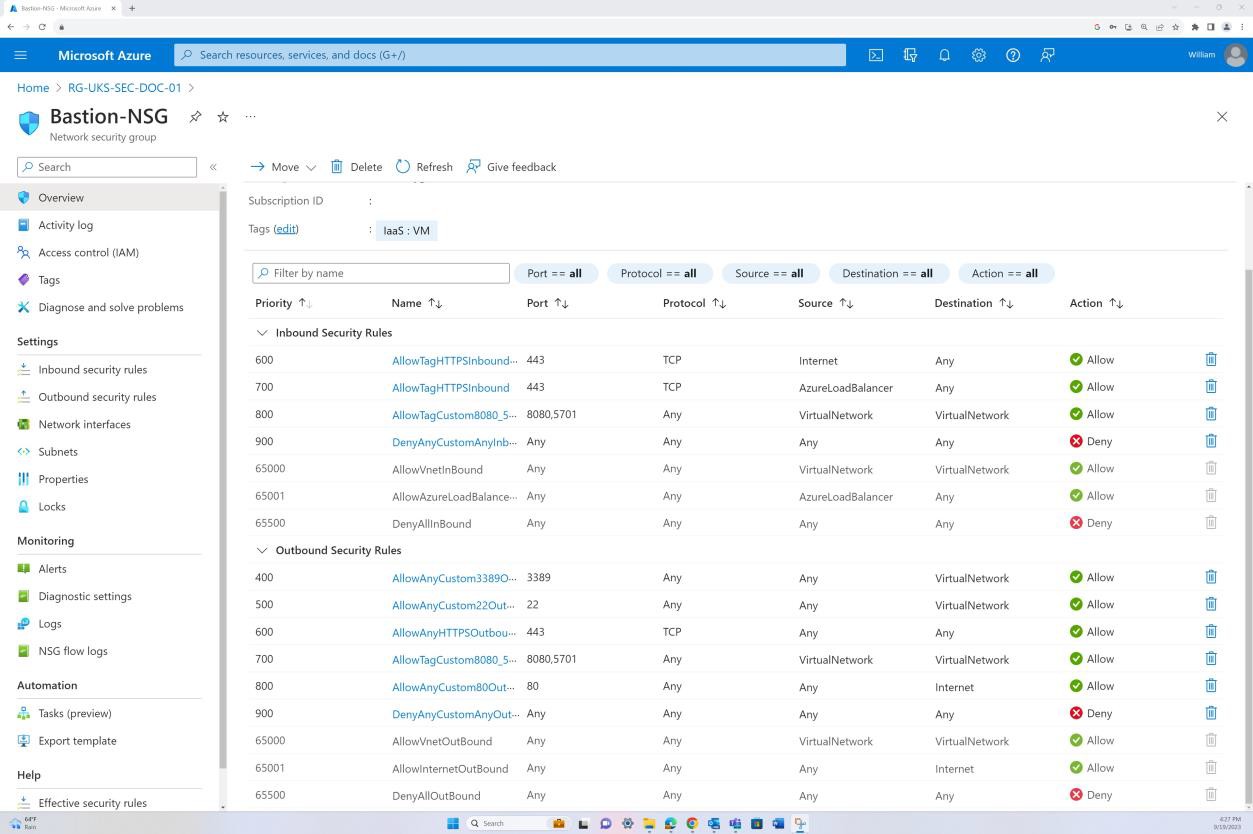

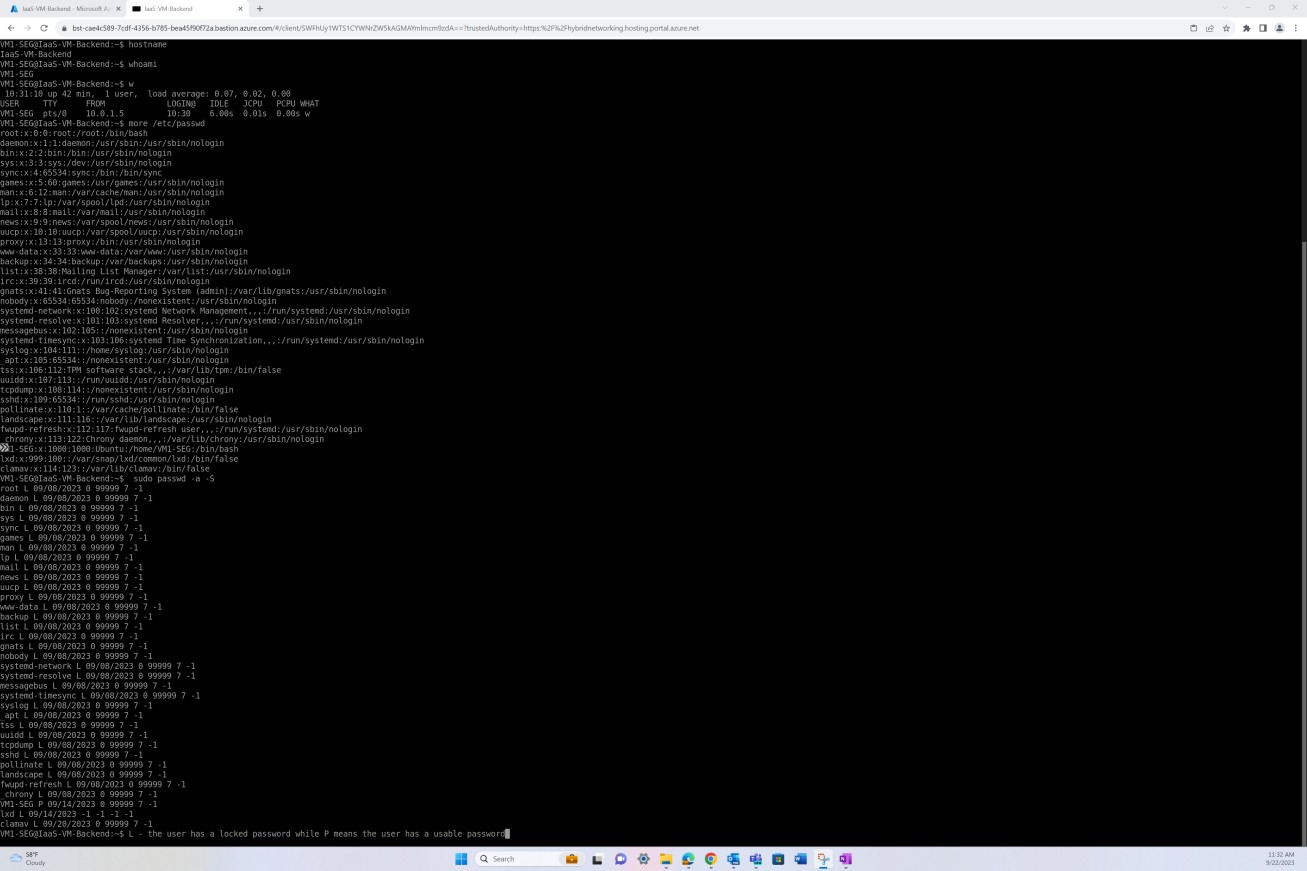

Общедоступная подсеть выступает в качестве сети периметра. Весь общедоступный трафик направляется через эту подсеть и фильтруется через группу безопасности сети с определенными правилами, и разрешен только явно определенный трафик. Серверная часть состоит из частной подсети без открытого доступа. Доступ ко всем виртуальным машинам разрешен только через узел-бастион, который имеет собственную группу безопасности сети, применяемую на уровне подсети.

На следующем снимке экрана показано, что трафик из Интернета на определенный IP-адрес разрешен только через порт 443. Кроме того, RDP разрешен только из диапазона IP-адресов Бастиона в виртуальную сеть.

На следующем снимке экрана показано, что серверная часть не маршрутизируется через Интернет (это связано с отсутствием общедоступного IP-адреса сетевого адаптера) и что трафик может исходить только из виртуальной сети и бастиона.

На снимках экрана показано, что узел Бастиона Azure используется для доступа к виртуальным машинам только в целях обслуживания.

Элемент управления No 9

Все элементы управления безопасностью сети (NSC) настроены на удаление трафика, не определенного явным образом в базе правил.

Проверки правил элементов управления безопасностью сети (NSC) выполняются по крайней мере каждые 6 месяцев.

Намерение: NSC

Эта вложенная точка гарантирует, что все элементы управления безопасностью сети (NSC) в организации настроены на удаление любого сетевого трафика, который явно не определен в базе правил. Цель состоит в том, чтобы обеспечить соблюдение принципа минимальных привилегий на сетевом уровне, разрешая только авторизованный трафик, блокируя весь неуказаемый или потенциально вредоносный трафик.

Рекомендации: NSC

Для этого могут быть предоставлены конфигурации правил, в которых показаны правила для входящего трафика и где эти правила завершаются. либо путем маршрутизации общедоступных IP-адресов к ресурсам, либо путем предоставления NAT (преобразование сетевых адресов) для входящего трафика.

Пример доказательства: NSC

На снимке экрана показана конфигурация NSG, включая набор правил по умолчанию и пользовательское правило Deny:All , чтобы сбросить все правила NSG по умолчанию и убедиться, что весь трафик запрещен. В дополнительных настраиваемых правилах правило Deny:All явно определяет разрешенный трафик.

Пример доказательства: NSC

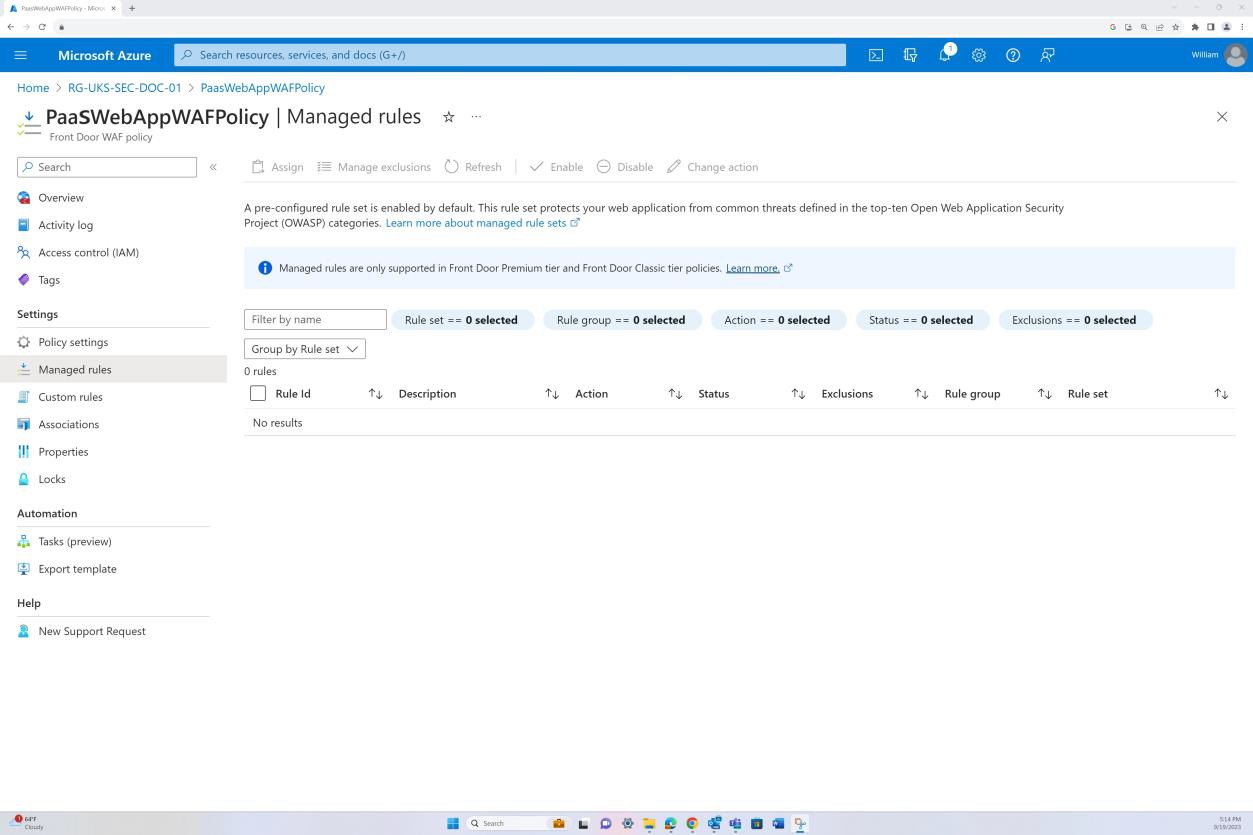

На следующих снимках экрана показано, что Azure Front Door развернута, а весь трафик направляется через Front Door. Применяется политика WAF в режиме предотвращения, которая фильтрует входящий трафик на наличие потенциальных вредоносных полезных данных и блокирует его.

Намерение: NSC

Без регулярных проверок средства управления безопасностью сети (NSC) могут стать устаревшими и неэффективными, в результате чего организация будет уязвима к кибератакам. Это может привести к утечке данных, краже конфиденциальной информации и другим инцидентам кибербезопасности. Регулярные проверки NSC необходимы для управления рисками, защиты конфиденциальных данных, соблюдения нормативных требований, своевременного обнаружения киберугроз и реагирования на них, а также обеспечения непрерывности бизнес-процессов. Для этого необходимо, чтобы элементы управления безопасностью сети (NSC) проходили проверку базы правил по крайней мере каждые шесть месяцев. Регулярные проверки имеют решающее значение для поддержания эффективности и актуальности конфигураций NSC, особенно в динамически изменяющихся сетевых средах.

Рекомендации: NSC

Любые предоставленные доказательства должны быть в состоянии продемонстрировать, что собрания по проверке правил были выполнены. Это можно сделать, поделившись протоколом собрания проверки NSC и любыми дополнительными доказательствами управления изменениями, показывающими все действия, выполненные из проверки. Убедитесь, что указаны даты, так как аналитик по сертификации, рассматривающий вашу заявку, должен будет видеть как минимум два из этих документов о проверке собраний (т. е. каждые шесть месяцев).

Пример доказательства: NSC

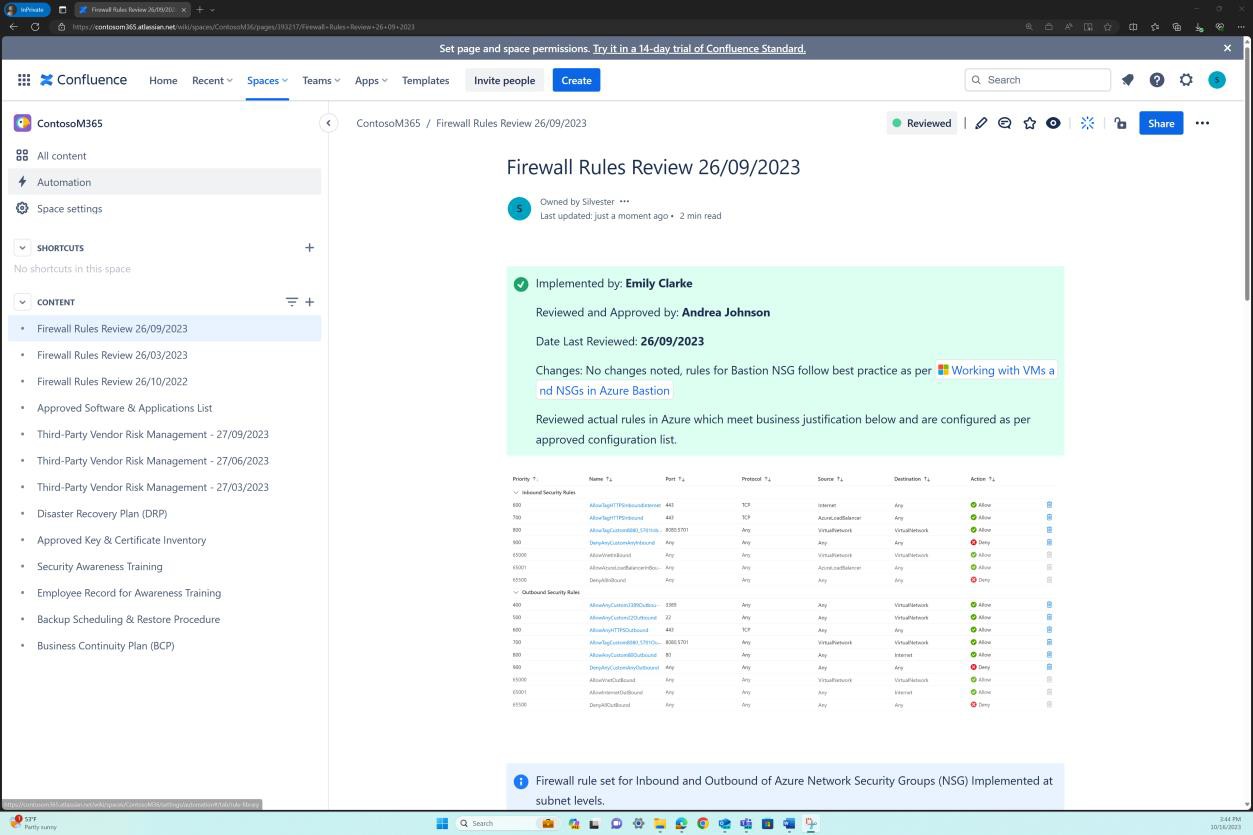

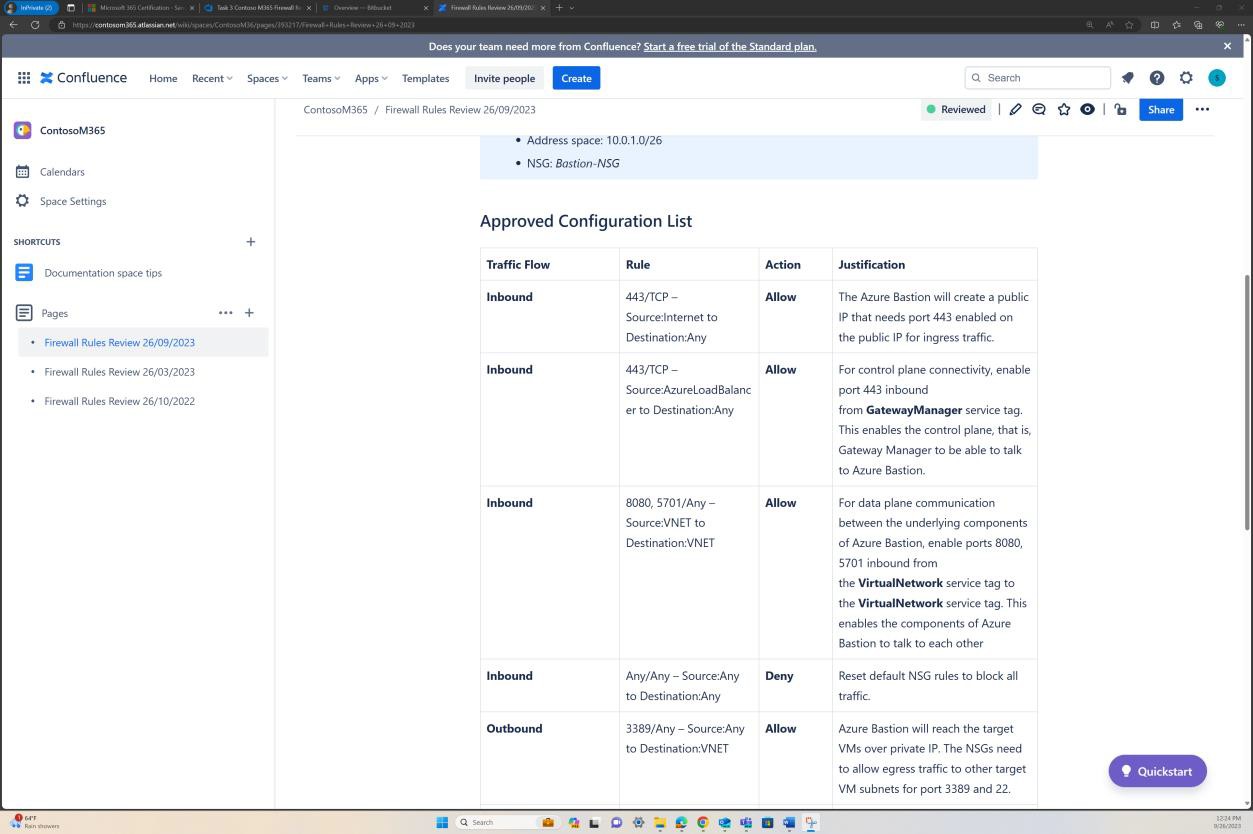

На этих снимках экрана показано, что существуют шестимесячные проверки брандмауэра, а сведения сохраняются на платформе Confluence Cloud.

На следующем снимке экрана показано, что каждая проверка правил имеет страницу, созданную в Confluence. Проверка правил содержит утвержденный список наборов правил с описанием разрешенного трафика, номера порта, протокола и т. д., а также бизнес-обоснования.

Пример доказательства: NSC

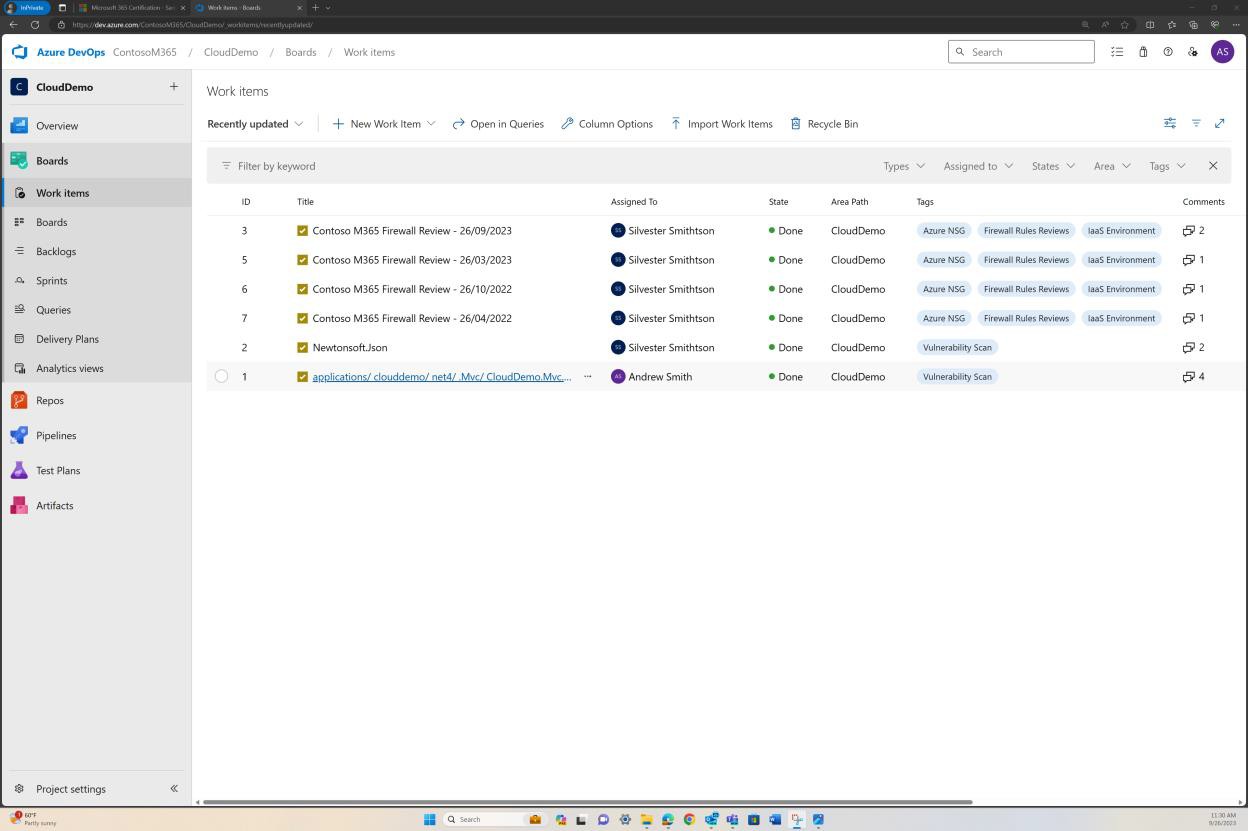

На следующем снимке экрана показан альтернативный пример шестимесячной проверки правил в DevOps.

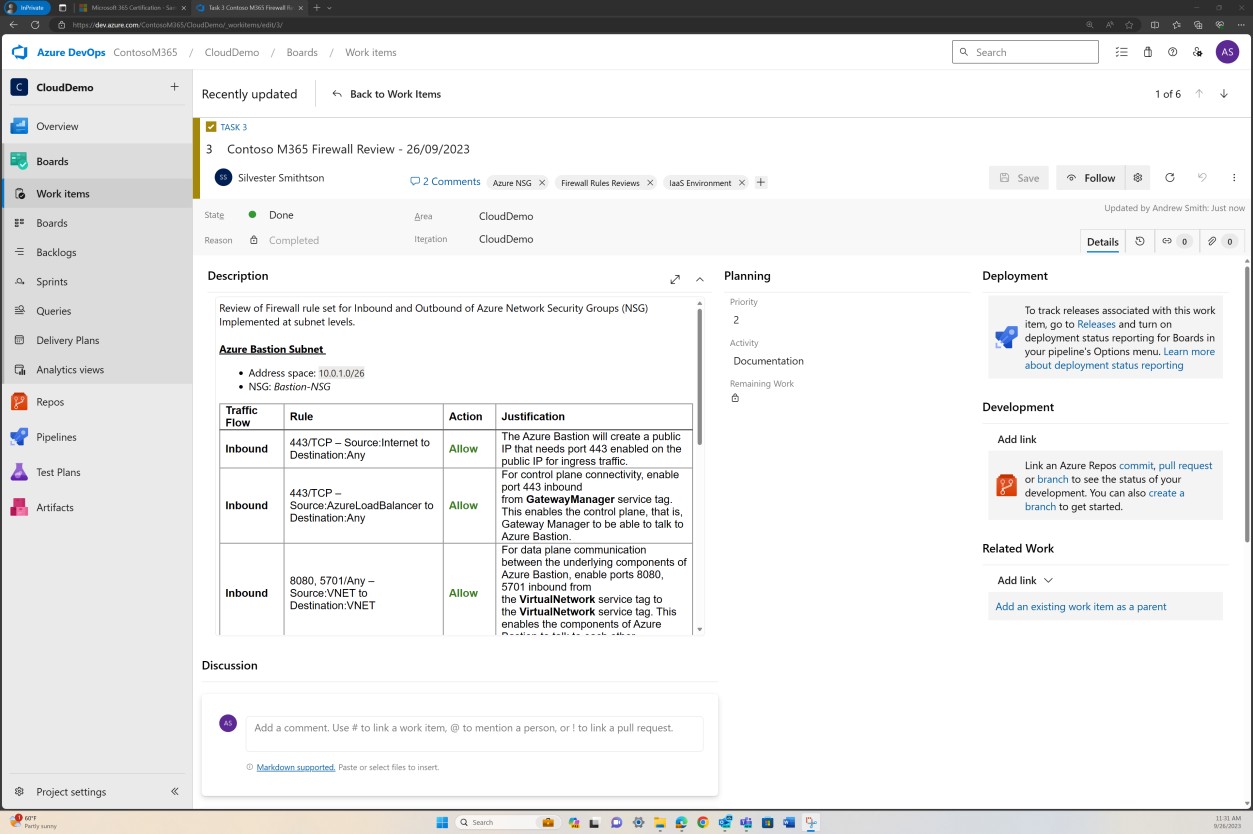

Пример доказательства: NSC

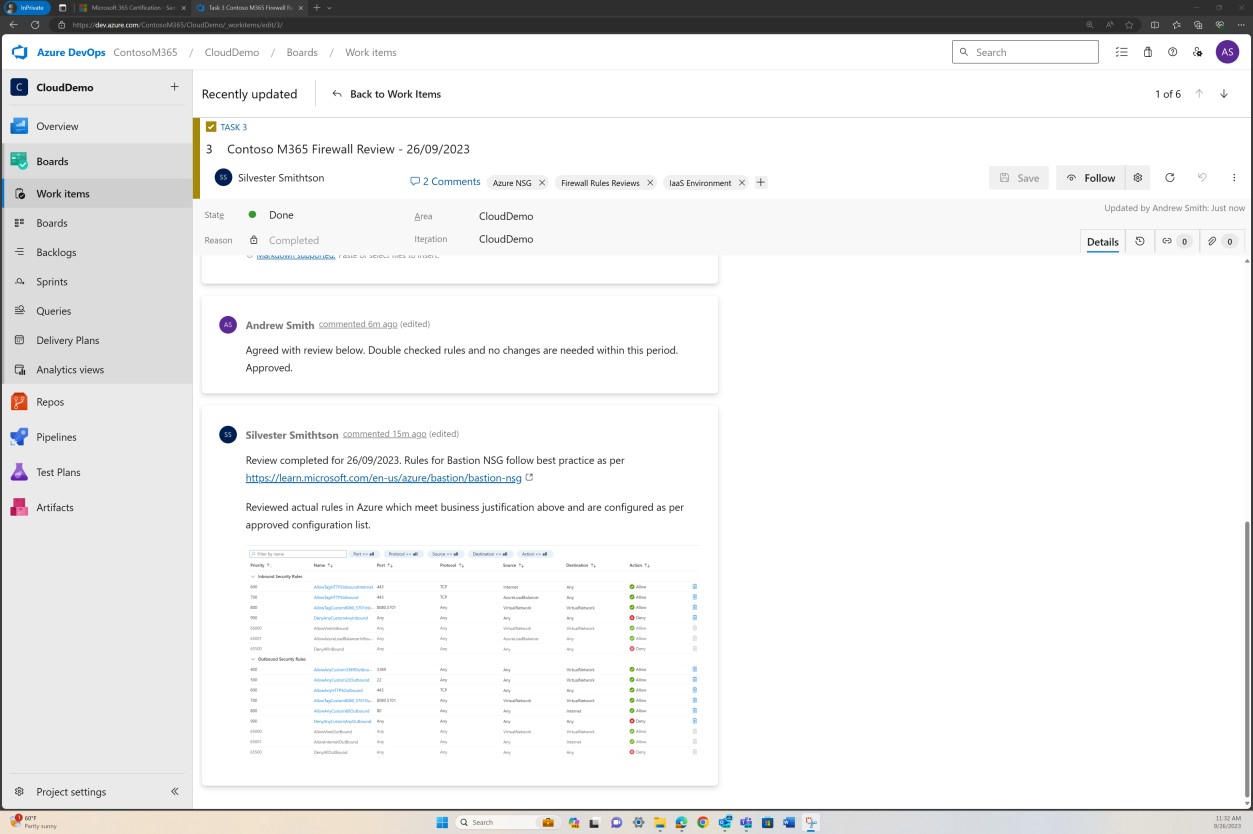

На этом снимке экрана показан пример проверки правил, выполняемой и записываемой как билет в DevOps.

На предыдущем снимке экрана показан установленный список задокументированных правил вместе с бизнес-обоснованием, а на следующем изображении показан моментальный снимок правил в билете из фактической системы.

Элемент управления изменениями

Установленный и понятный процесс управления изменениями имеет важное значение для обеспечения того, чтобы все изменения проходили через структурированный процесс, который можно повторять. Гарантируя, что все изменения проходят через структурированный процесс, организации могут обеспечить эффективное управление изменениями, их коллегирующую проверку и адекватную проверку, прежде чем они будут подписаны. Это не только помогает свести к минимуму риск сбоев системы, но и помогает свести к минимуму риск потенциальных инцидентов безопасности за счет внесения неправильных изменений.

Элемент управления No 10

Предоставьте доказательства того, что:

Любые изменения, внесенные в рабочие среды, реализуются с помощью задокументированных запросов на изменение, которые содержат:

влияние изменения.

сведения о процедурах резервного выхода.

тестирование, необходимое для проведения.

проверка и утверждение уполномоченным персоналом.

Намерение: элемент управления изменениями

Цель этого элемента управления заключается в том, чтобы все запрошенные изменения были тщательно рассмотрены и задокументированы. Это включает в себя оценку влияния изменения на безопасность системы или среды, документирование любых процедур обратного выхода, помогающих в восстановлении, если что-то пойдет не так, и подробные сведения о тестировании, необходимом для проверки успешности изменения.

Должны быть реализованы процессы, которые запрещают внесение изменений без надлежащего разрешения и выхода. Изменение должно быть авторизовано перед реализацией, и после его завершения изменение должно быть подписано. Это гарантирует, что запросы на изменение были должным образом проверены и кто-то в властных органах подписал изменение.

Рекомендации: управление изменениями

Доказательства можно предоставить путем предоставления общего доступа к снимкам экрана примера запросов на изменение, демонстрирующих, что сведения о влиянии изменения, процедурах обратного выхода, тестировании хранятся в запросе на изменение.

Пример доказательства: элемент управления изменениями

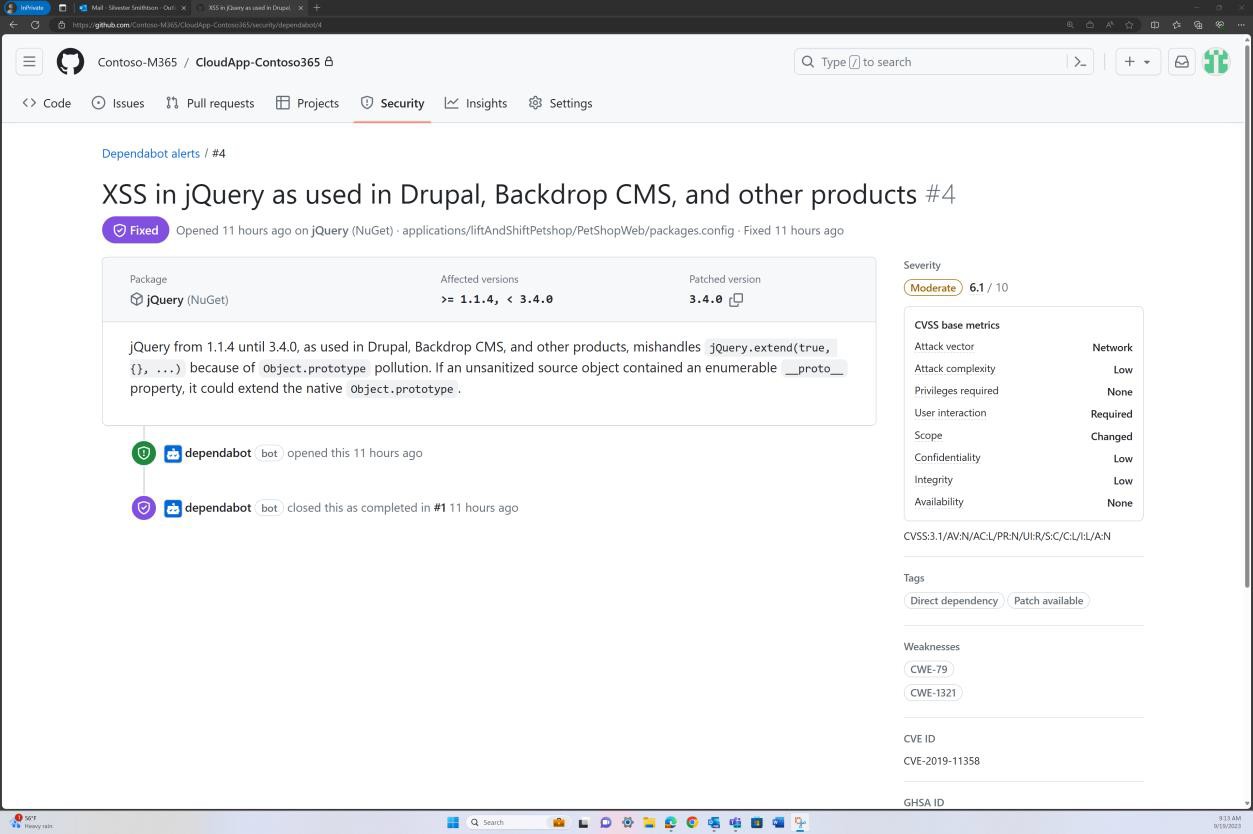

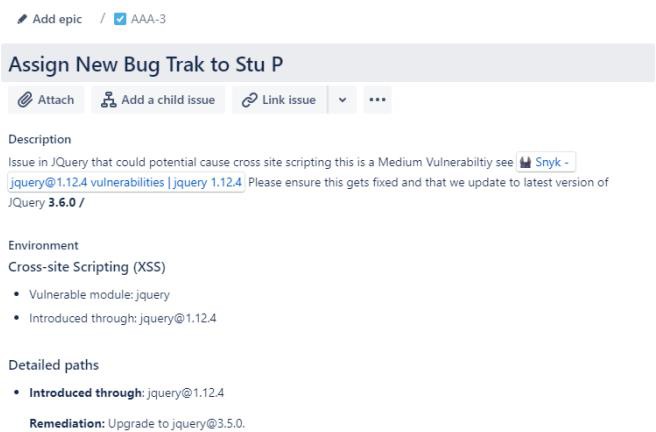

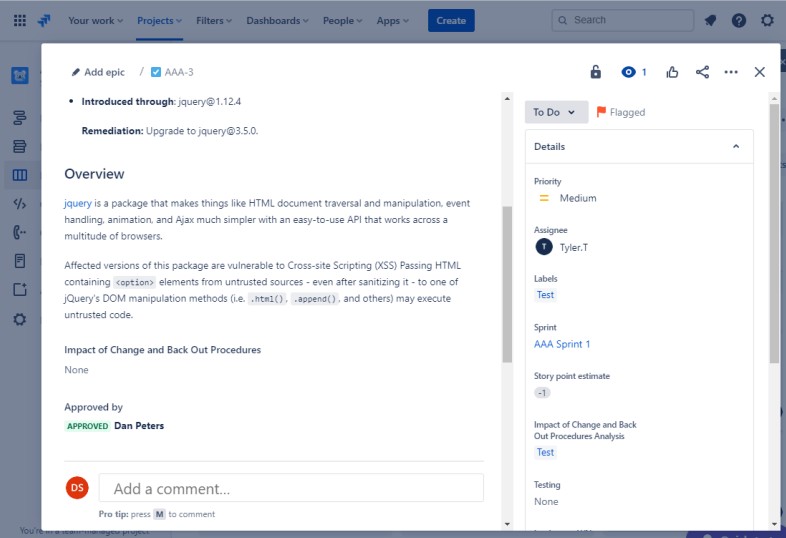

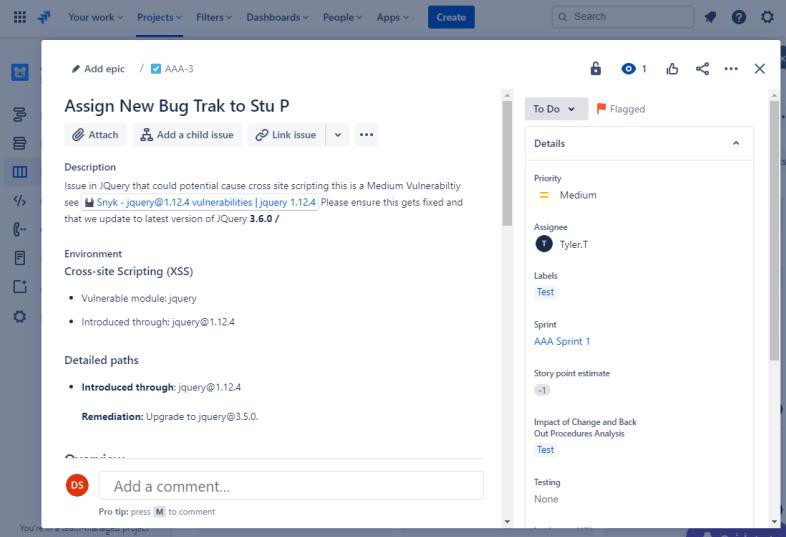

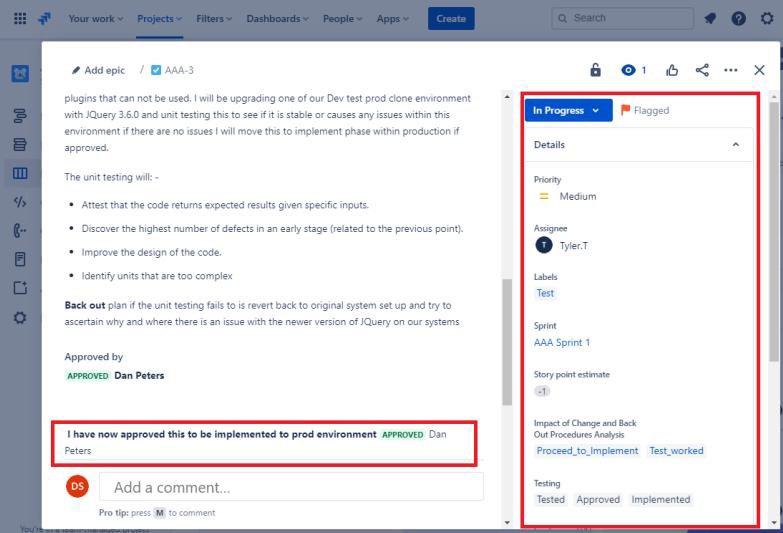

На следующем снимку экрана показана новая уязвимость межсайтовых сценариев (XSS), назначаемая и документ для запроса на изменение. В билетах ниже показаны сведения, которые были заданы или добавлены в билет при его пути к разрешению.

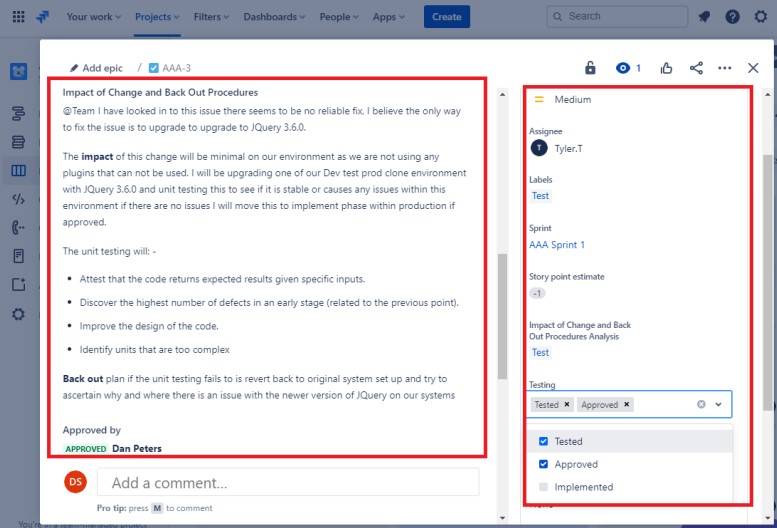

В следующих двух билетах показано влияние изменения на систему и процедуры обратного выхода, которые могут потребоваться в случае возникновения проблемы. Влияние изменений и процедур обратного выхода прошло процесс утверждения и было утверждено для тестирования.

На следующем снимку экрана проверка изменений была утверждена, а справа вы увидите, что изменения утверждены и протестированы.

На протяжении всего процесса обратите внимание, что человек, выполняющий работу, человек, сообщающий о ней, и человек, утверждающий работу, являются разными людьми.

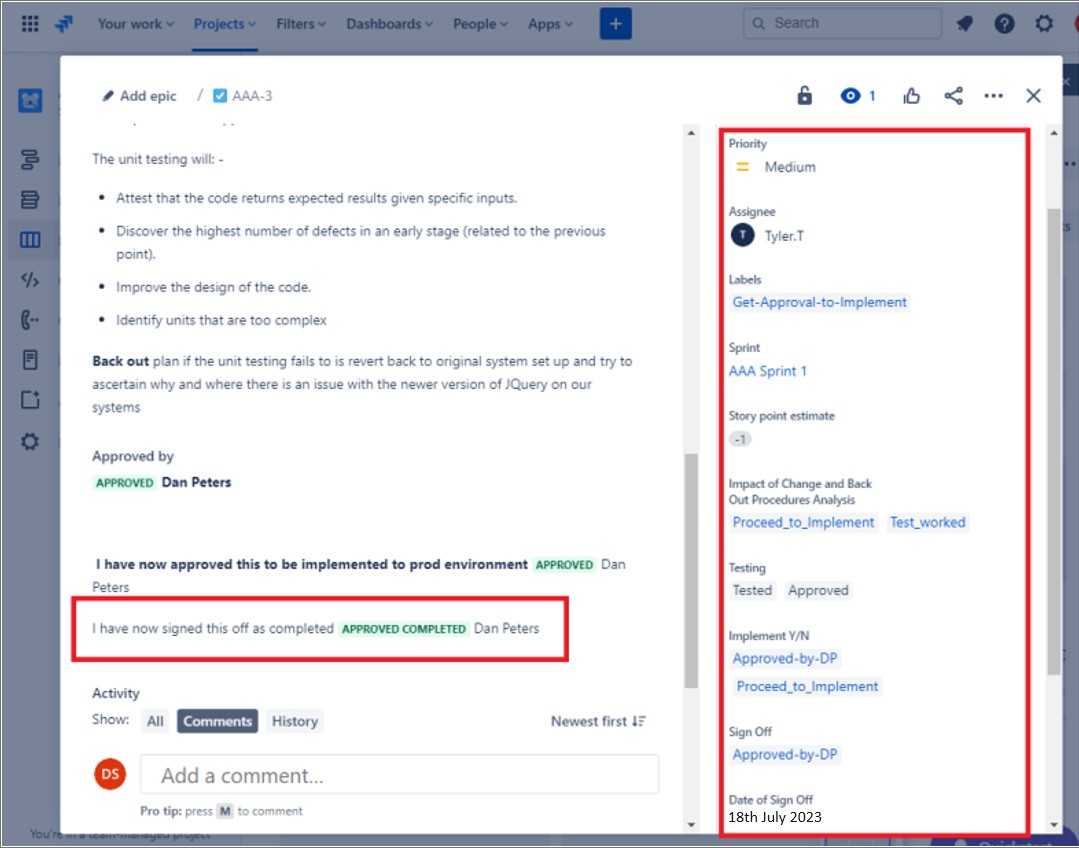

В следующем запросе показано, что изменения утверждены для реализации в рабочей среде. В правой области показано, что тест сработал и прошел успешно, и что изменения теперь реализованы в среде Prod.

Пример доказательства

На следующих снимках экрана показан пример билета Jira, показывающий, что изменение должно быть авторизовано перед реализацией и утверждением кем-либо, кроме разработчика или инициатора запроса. Изменения утверждаются кем-то с полномочиями. В правой части экрана показано, что после завершения изменения было подписано DP.

В билете после изменения было выполнено после завершения и отображается задание завершено и закрыто.

Обратите внимание: в этих примерах полный снимок экрана не использовался, однако все снимки экрана, отправленные isV, должны быть полными снимками экрана с любым URL-адресом, вошедшего в систему пользователя, а также системным временем и датой.

Элемент управления No 11

Укажите доказательства того, что:

Существуют отдельные среды, чтобы:

Среды разработки и тестирования и промежуточной среды обеспечивают разделение обязанностей от рабочей среды.

Разделение обязанностей обеспечивается с помощью элементов управления доступом.

Конфиденциальные рабочие данные не используются в средах разработки или тестирования или промежуточной среды.

Намерение: отдельные среды

Среды разработки и тестирования большинства организаций не настроены с той же силой, что и рабочие среды, и поэтому менее безопасны. Кроме того, тестирование не должно выполняться в рабочей среде, так как это может привести к проблемам с безопасностью или нанести ущерб доставке служб для клиентов. Поддерживая отдельные среды, обеспечивающие разделение обязанностей, организации могут гарантировать применение изменений в правильных средах, тем самым уменьшая риск возникновения ошибок путем внедрения изменений в рабочие среды, когда они были предназначены для среды разработки и тестирования.

Элементы управления доступом должны быть настроены таким образом, чтобы сотрудники, отвечающие за разработку и тестирование, не имели лишнего доступа к рабочей среде, и наоборот. Это сводит к минимуму вероятность несанкционированных изменений или раскрытия данных.

Использование рабочих данных в средах разработки и тестирования может повысить риск компрометации и подвергать организацию утечке данных или несанкционированный доступ. Намерение требует, чтобы все данные, используемые для разработки или тестирования, были дезинфицированы, анонимизированы или созданы специально для этой цели.

Рекомендации: отдельные среды

Можно предоставить снимки экрана, демонстрирующие различные среды, используемые для сред разработки и тестирования и рабочих сред. Как правило, у вас есть разные люди или команды с доступом к каждой среде, или если это невозможно, среды будут использовать разные службы авторизации, чтобы пользователи не могли по ошибке войти в неправильную среду для применения изменений.

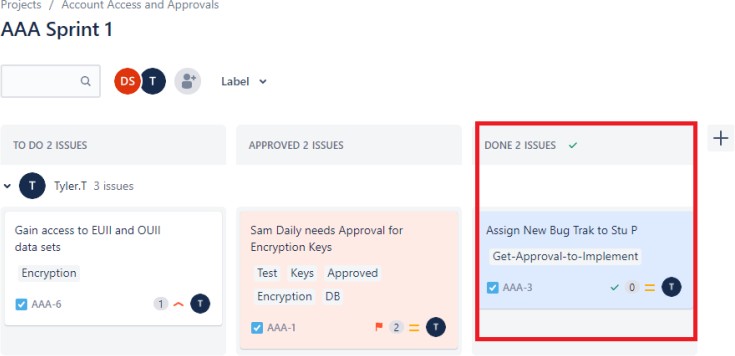

Пример доказательства: отдельные среды

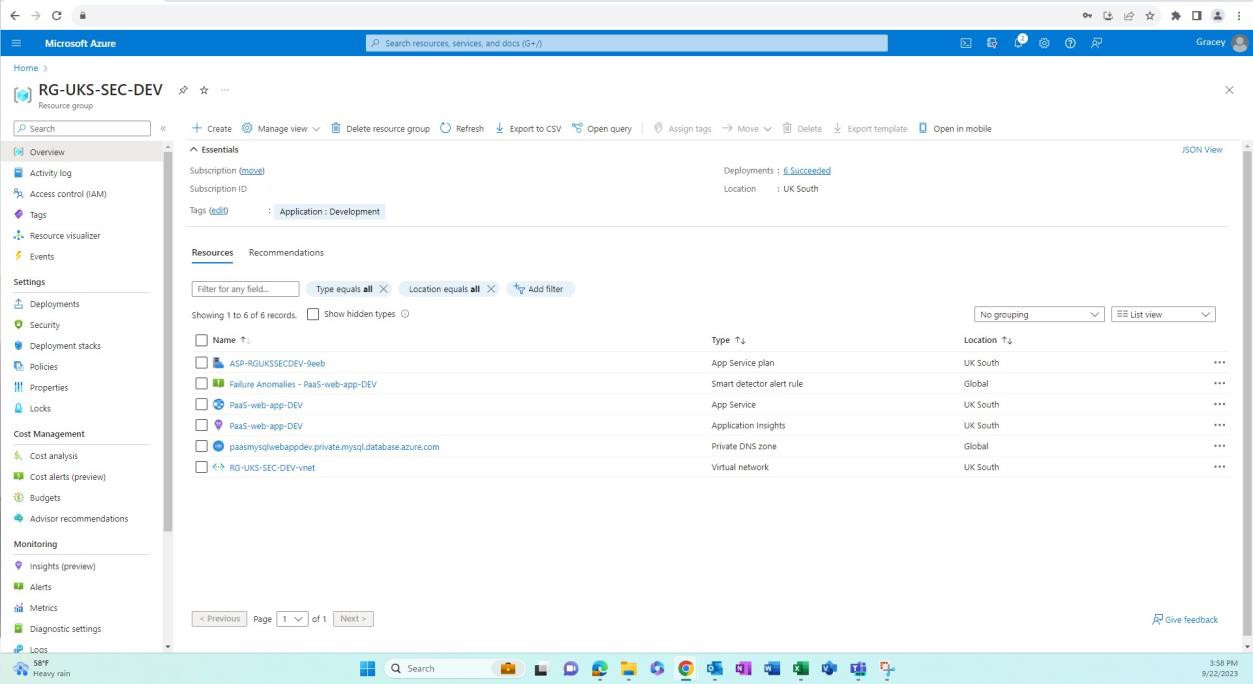

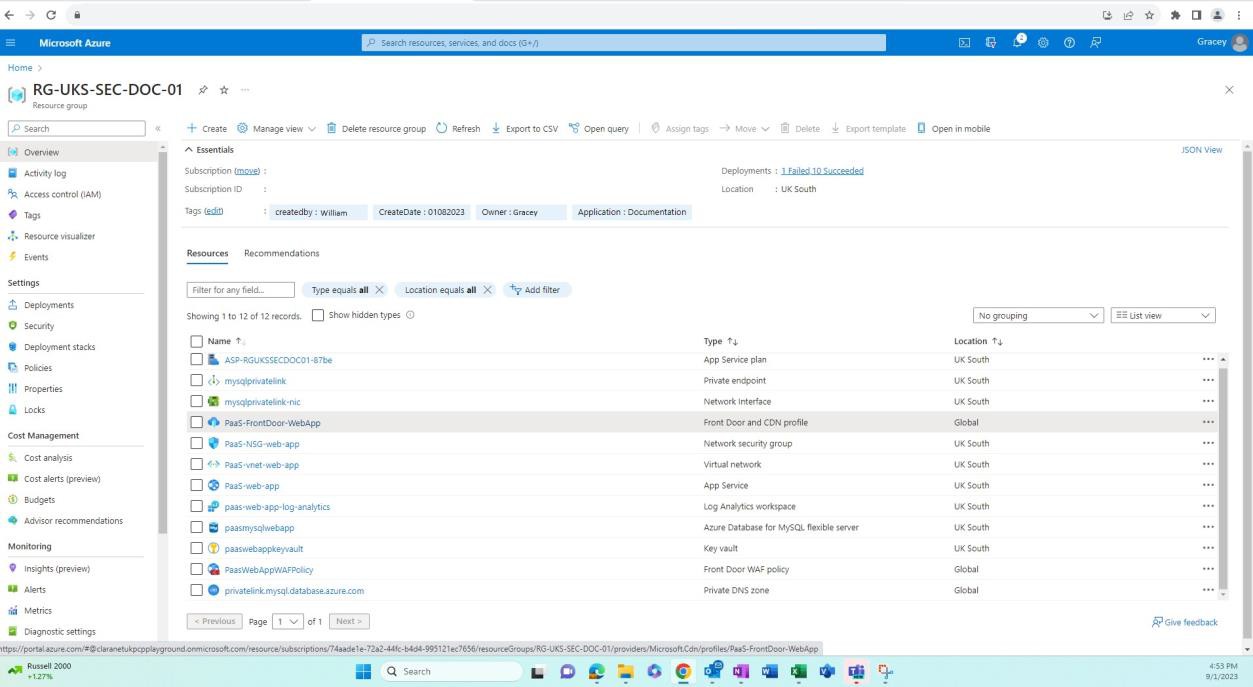

На следующих снимках экрана показано, что среды для разработки и тестирования отделены от рабочей среды. Это достигается с помощью групп ресурсов в Azure, что является способом логической группировки ресурсов в контейнер. Другими способами разделения могут быть разные подписки Azure, сети и подсети и т. д.

На следующем снимку экрана показана среда разработки и ресурсы в этой группе ресурсов.

На следующем снимку экрана показана рабочая среда и ресурсы в этой группе ресурсов.

Пример доказательства:

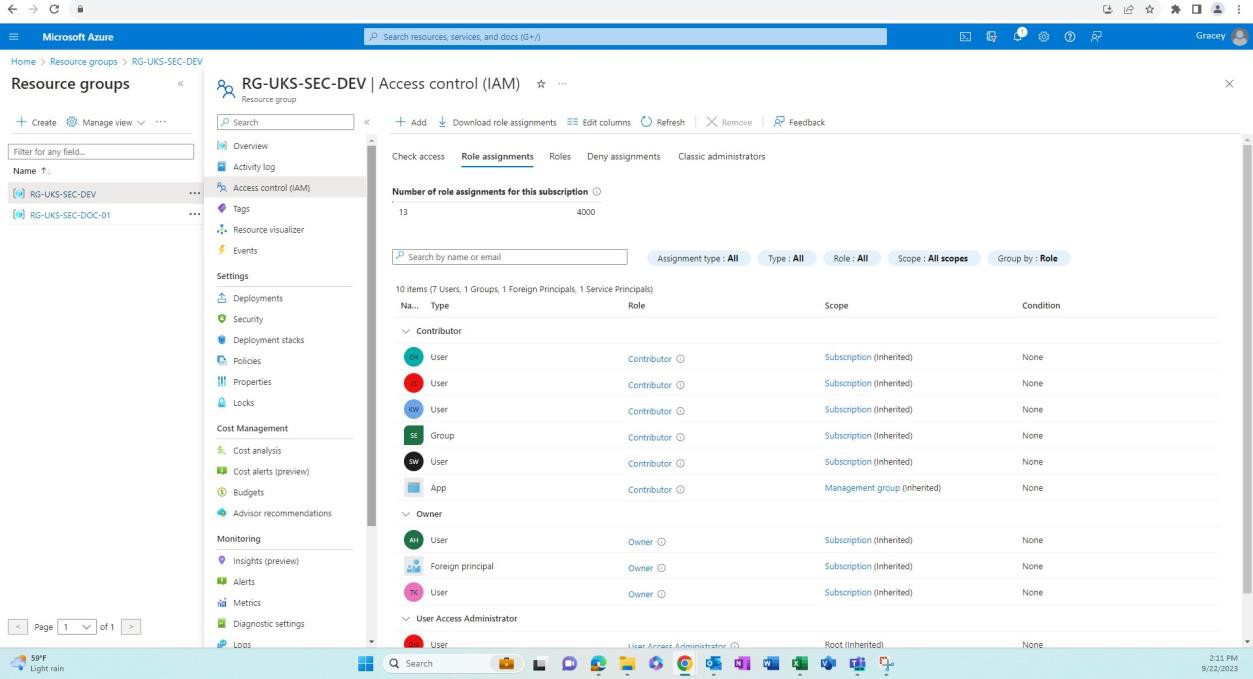

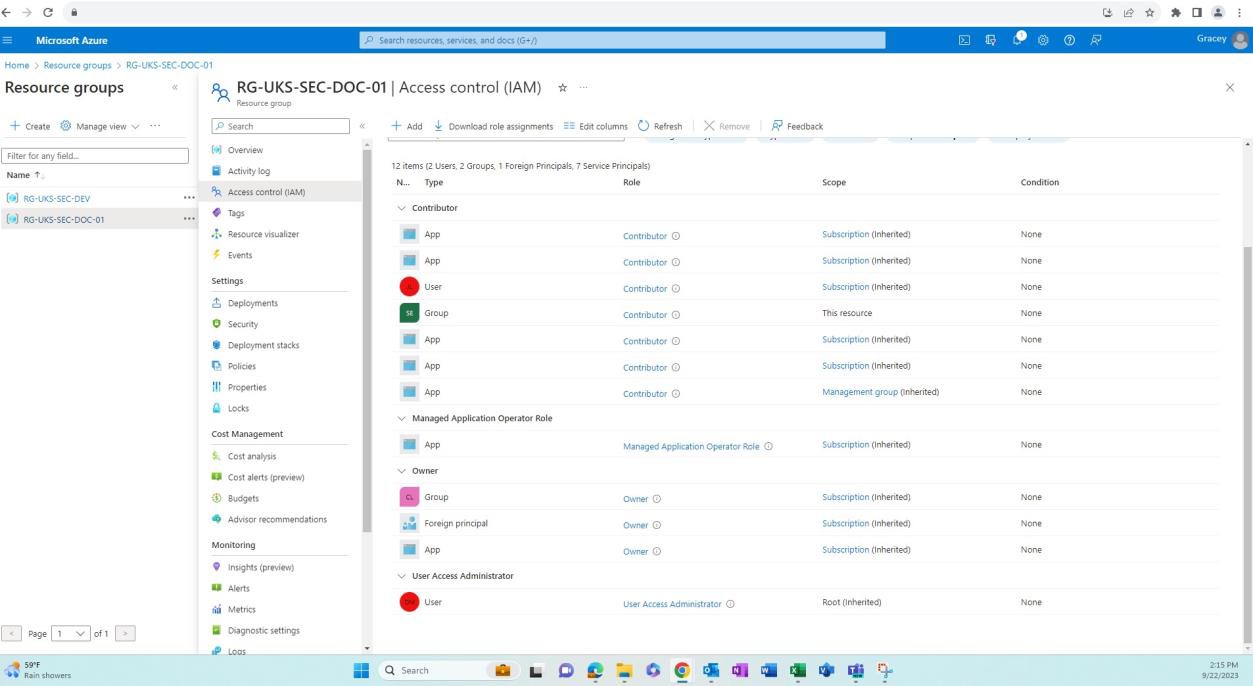

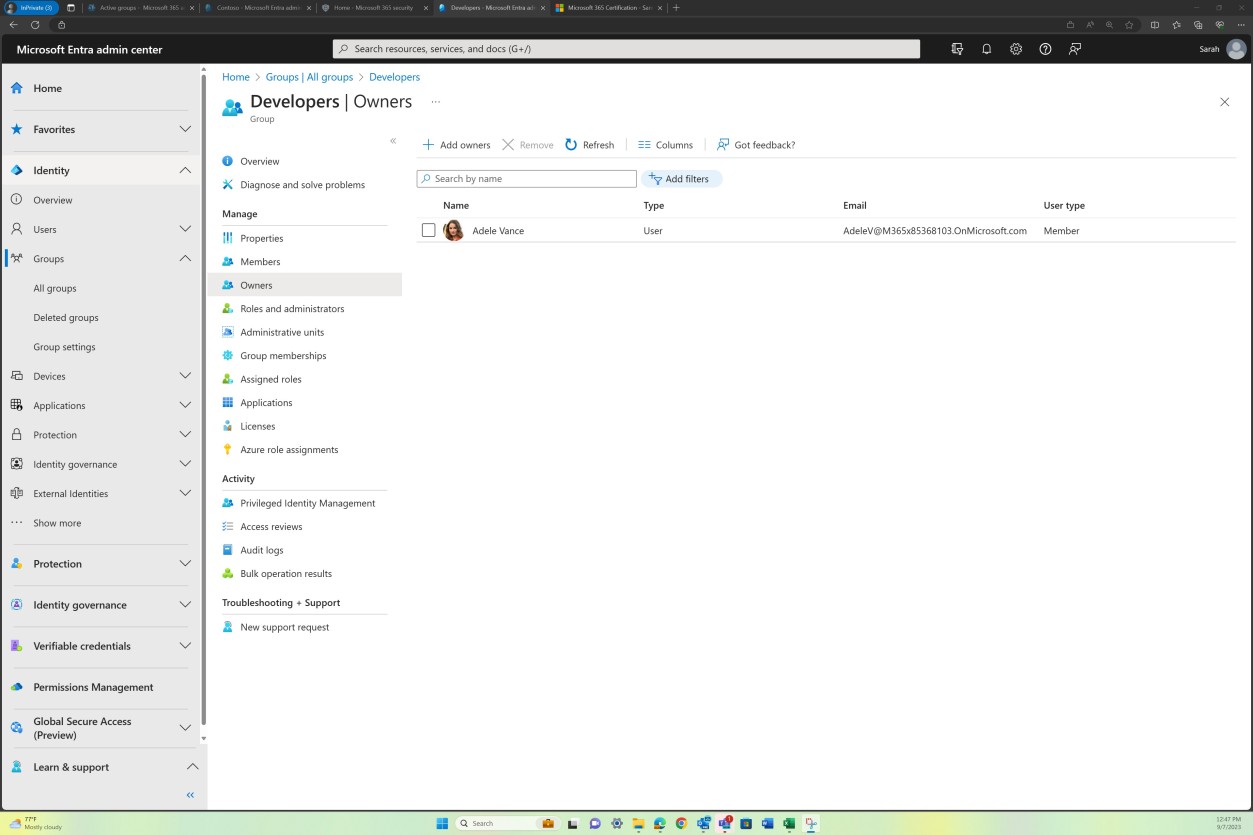

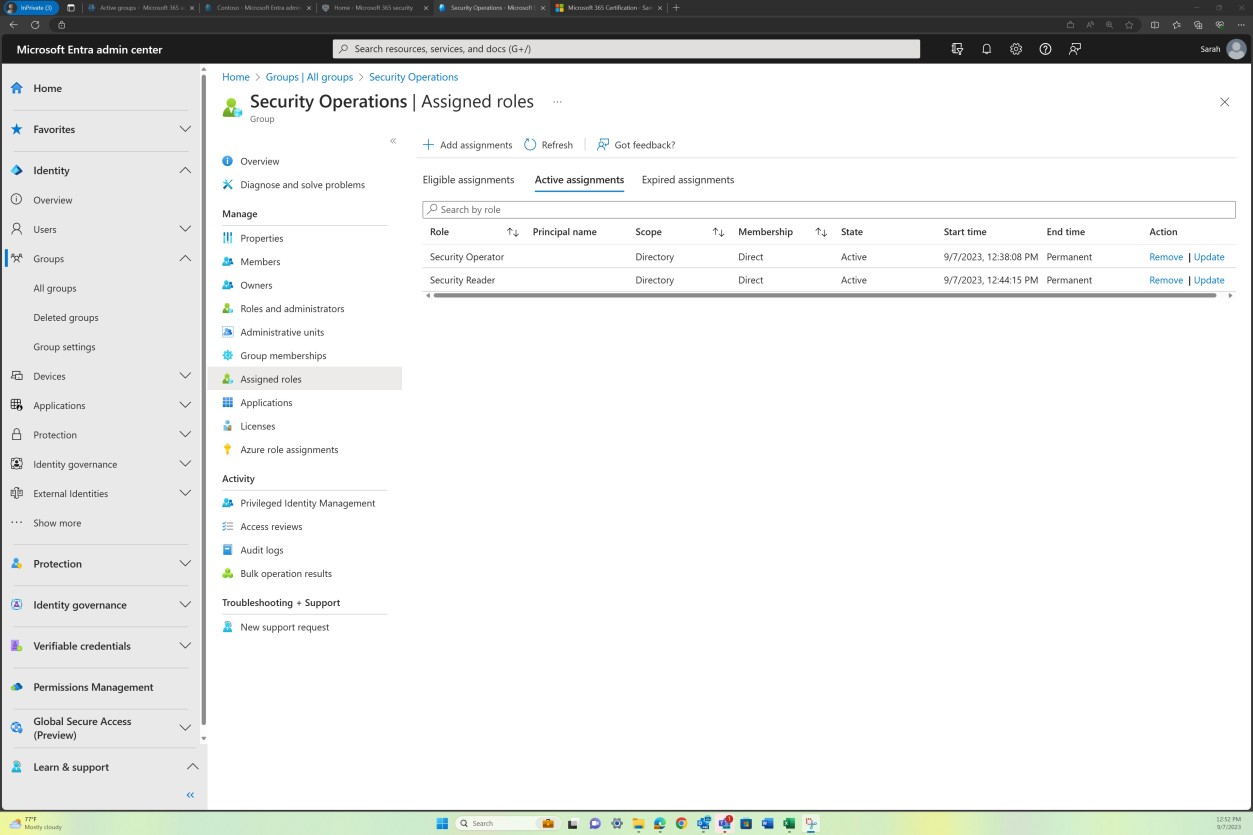

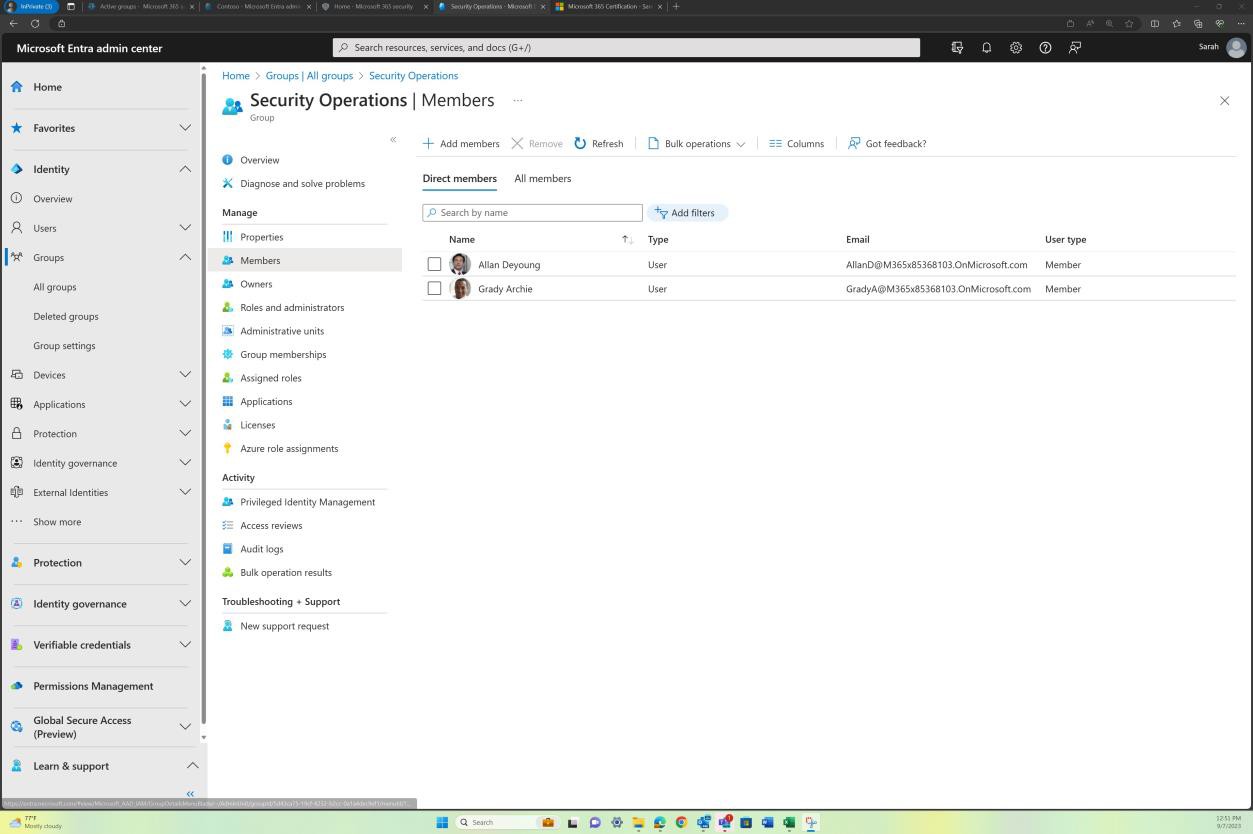

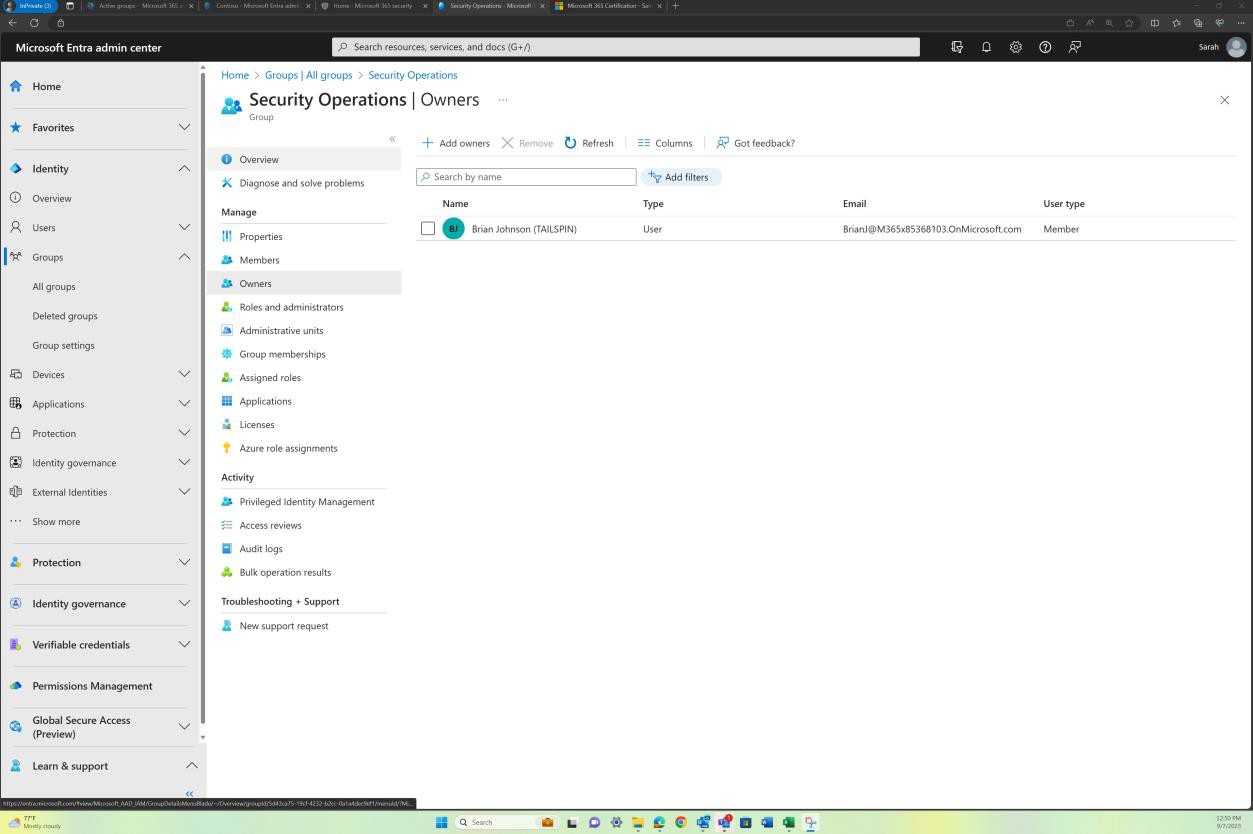

На следующих снимках экрана показано, что среды для разработки и тестирования отделены от рабочей среды. Адекватное разделение сред достигается с помощью разных пользователей или групп с разными разрешениями, связанными с каждой средой.

На следующем снимок экрана показана среда разработки и пользователи с доступом к этой группе ресурсов.

На следующем снимку экрана показана рабочая среда и пользователи (отличные от среды разработки), которые имеют доступ к этой группе ресурсов.

Рекомендации.

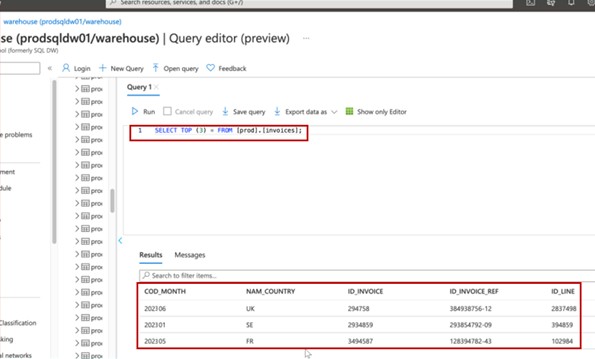

Доказательства можно предоставить путем предоставления общего доступа к снимкам экрана выходных данных одного и того же SQL-запроса в рабочей базе данных (отредактируйте любую конфиденциальную информацию) и базы данных разработки и тестирования. Выходные данные одних и того же команд должны создавать разные наборы данных. Там, где хранятся файлы, просмотр содержимого папок в обеих средах также должен демонстрировать различные наборы данных.

Пример доказательства

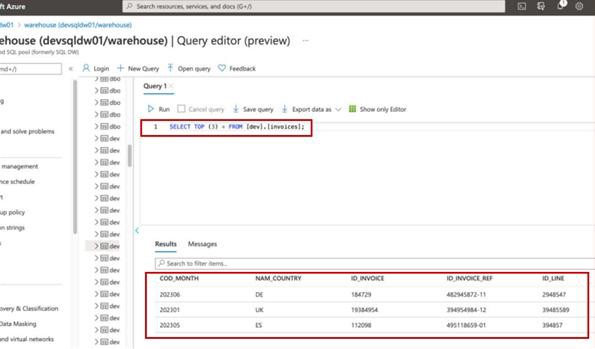

На снимке экрана показаны первые 3 записи (для отправки доказательств укажите первые 20) из рабочей базы данных.

На следующем снимку экрана показан тот же запрос из базы данных разработки с разными записями.

Примечание. В этом примере полный снимок экрана не использовался, однако все снимки экрана, отправленные isv, должны быть полными снимками экрана, показывающими URL-адрес, любое время и дату входа пользователя и системы.

Безопасная разработка и развертывание программного обеспечения

Организации, участвующие в разработке программного обеспечения, часто сталкиваются с конкурирующими приоритетами между безопасностью и давлением TTM (время на рынок), однако реализация действий, связанных с безопасностью на протяжении жизненного цикла разработки программного обеспечения (SDLC), может не только сэкономить деньги, но и сэкономить время. Если безопасность остается запоздалой мыслью, проблемы обычно выявляются только на этапе тестирования (DSLC), что часто может быть более трудоемким и дорогостоящим решением. Цель этого раздела безопасности — обеспечить соблюдение безопасных методов разработки программного обеспечения, чтобы снизить риск внедрения ошибок кода в разрабатываемое программное обеспечение. Кроме того, в этом разделе содержатся некоторые элементы управления, помогающие безопасному развертыванию программного обеспечения.

Элемент управления No 12

Предоставьте доказательства того, что документация существует и поддерживается, что:

поддерживает разработку безопасного программного обеспечения и включает отраслевые стандарты и(или) рекомендации по безопасному кодированию, такие как OWASP Top 10 или SANS Top 25 CWE.

разработчики ежегодно проходят соответствующее обучение по безопасному кодированию и безопасной разработке программного обеспечения.

Намерение: безопасная разработка

Организациям необходимо сделать все, что в их силах, чтобы обеспечить безопасную разработку программного обеспечения и защиту от уязвимостей. Для этого необходимо создать надежный жизненный цикл разработки программного обеспечения (SDLC) и рекомендации по безопасному кодированию, чтобы способствовать использованию безопасных методов программирования и безопасной разработки на протяжении всего процесса разработки программного обеспечения. Цель заключается в уменьшении количества и серьезности уязвимостей в программном обеспечении.

Для всех языков программирования существуют рекомендации и методы программирования, обеспечивающие безопасную разработку кода. Существуют внешние учебные курсы, предназначенные для обучения разработчиков различным типам классов уязвимостей программного обеспечения и методам программирования, которые можно использовать, чтобы остановить внедрение этих уязвимостей в программное обеспечение. Цель этого элемента управления также заключается в том, чтобы обучить эти методы всем разработчикам и обеспечить, чтобы эти методы не были забыты, или новые методы были изучены, выполняя их ежегодно.

Рекомендации: безопасная разработка

Предоставьте документированную документацию SDLC и (или) поддержку, в которой показано, что используется безопасный жизненный цикл разработки, и это руководство предоставляется всем разработчикам по продвижению рекомендаций по безопасному написанию кода. Ознакомьтесь с OWASP в SDLC и моделью зрелости программного обеспечения OWASP (SAMM).

Пример доказательства: безопасная разработка

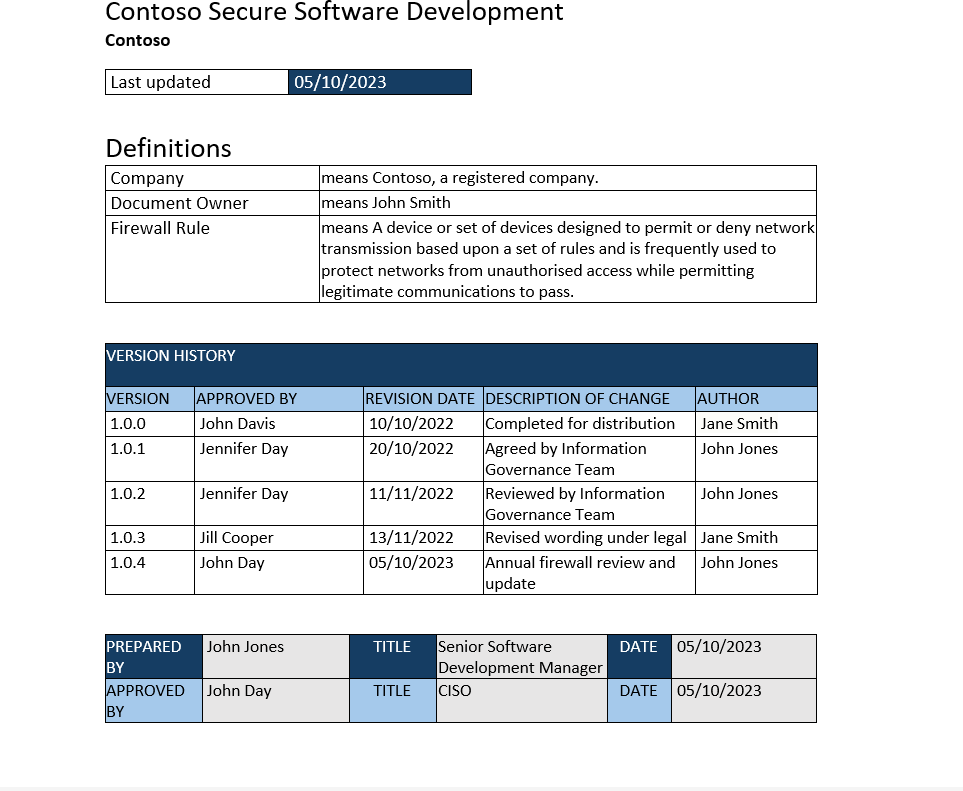

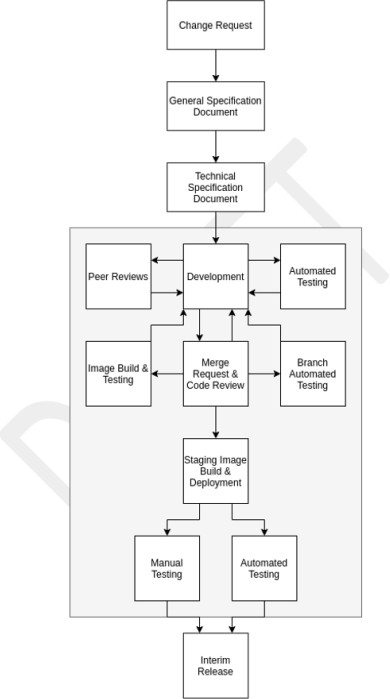

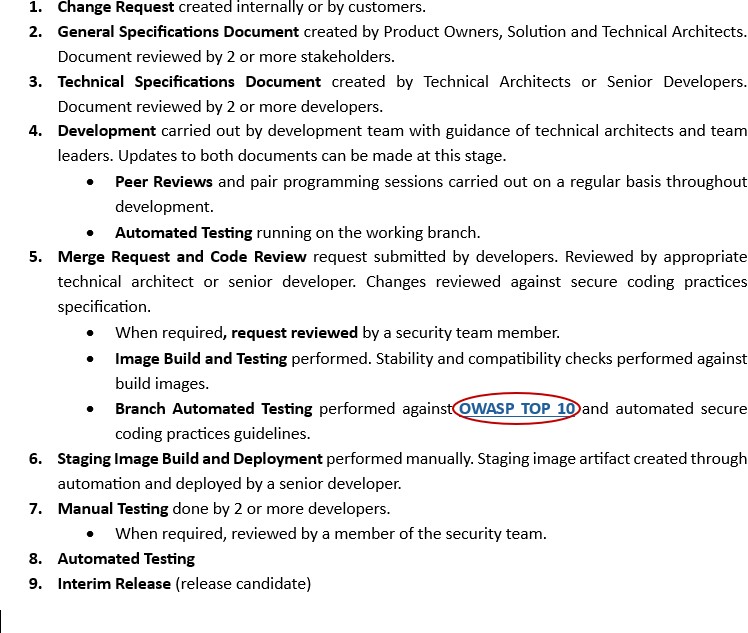

Ниже приведен пример документа о политике безопасной разработки программного обеспечения. Ниже приведен отрывок из процедуры разработки безопасного программного обеспечения Компании Contoso, в которой демонстрируются безопасные методики разработки и программирования.

Примечание. В предыдущих примерах полные снимки экрана не использовались, однако все снимки данных, отправленные isV, должны быть полными снимками экрана с любым URL-адресом, вошедшего в систему пользователя, а также системным временем и датой.

Рекомендации: обучение безопасной разработке

Предоставьте свидетельство с помощью сертификатов, если обучение проводится внешней учебной компанией, или путем предоставления снимков экрана учебных дневников или других артефактов, демонстрирующих, что разработчики приняли участие в обучении. Если это обучение проводится с помощью внутренних ресурсов, предоставьте также доказательства учебных материалов.

Пример доказательства: обучение безопасной разработке

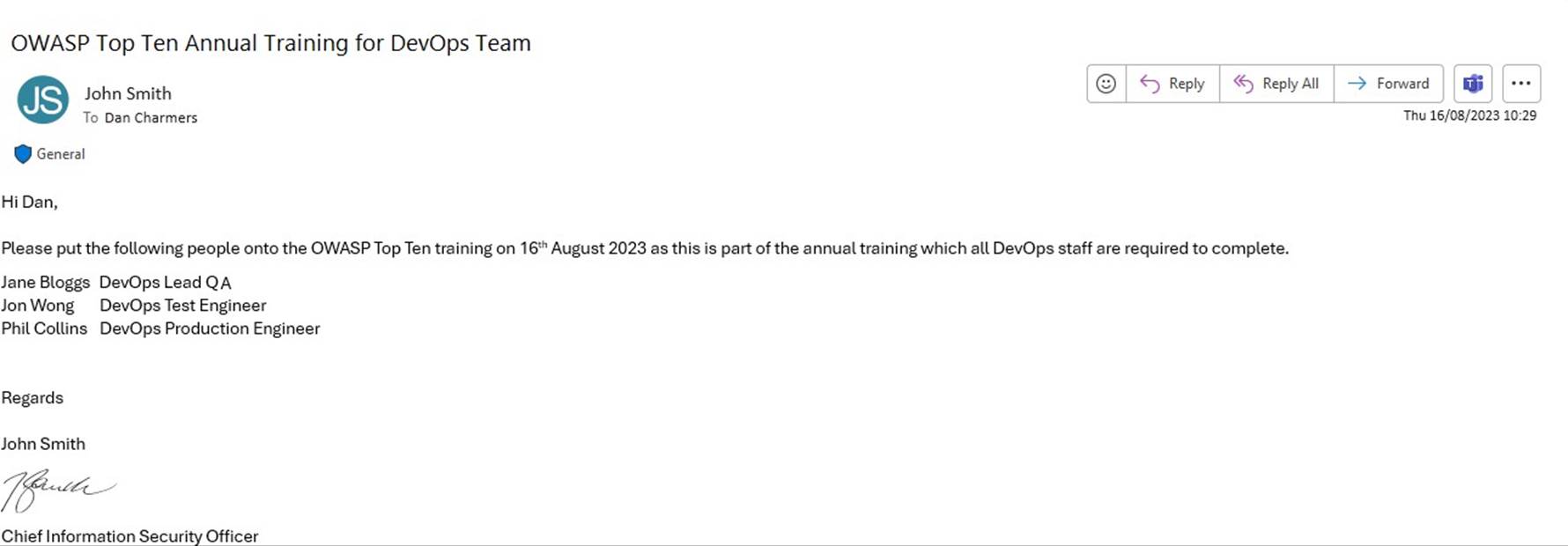

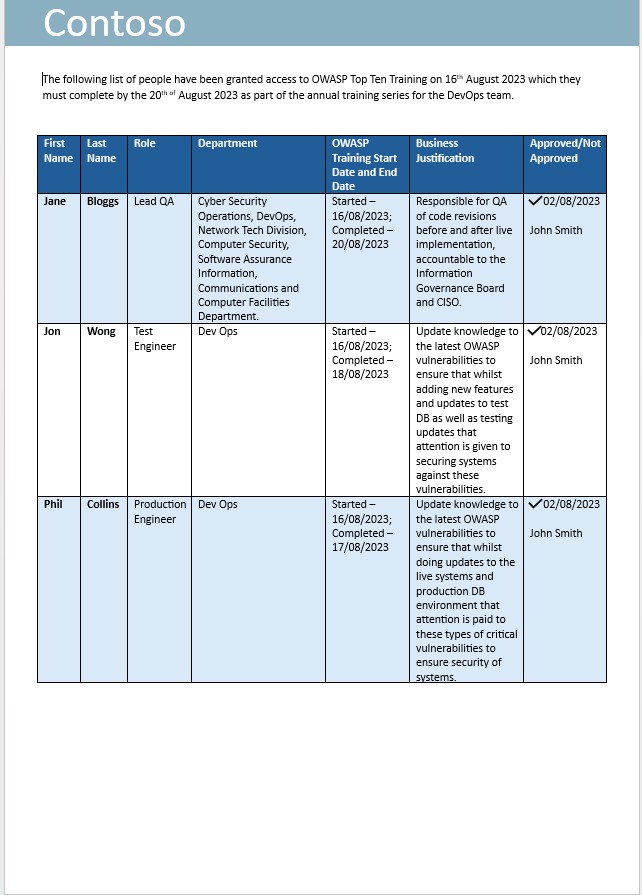

На следующем снимке экрана показано сообщение электронной почты с просьбой о том, чтобы сотрудники команды DevOps были зарегистрированы в OWASP Top Ten Training Annual Training.

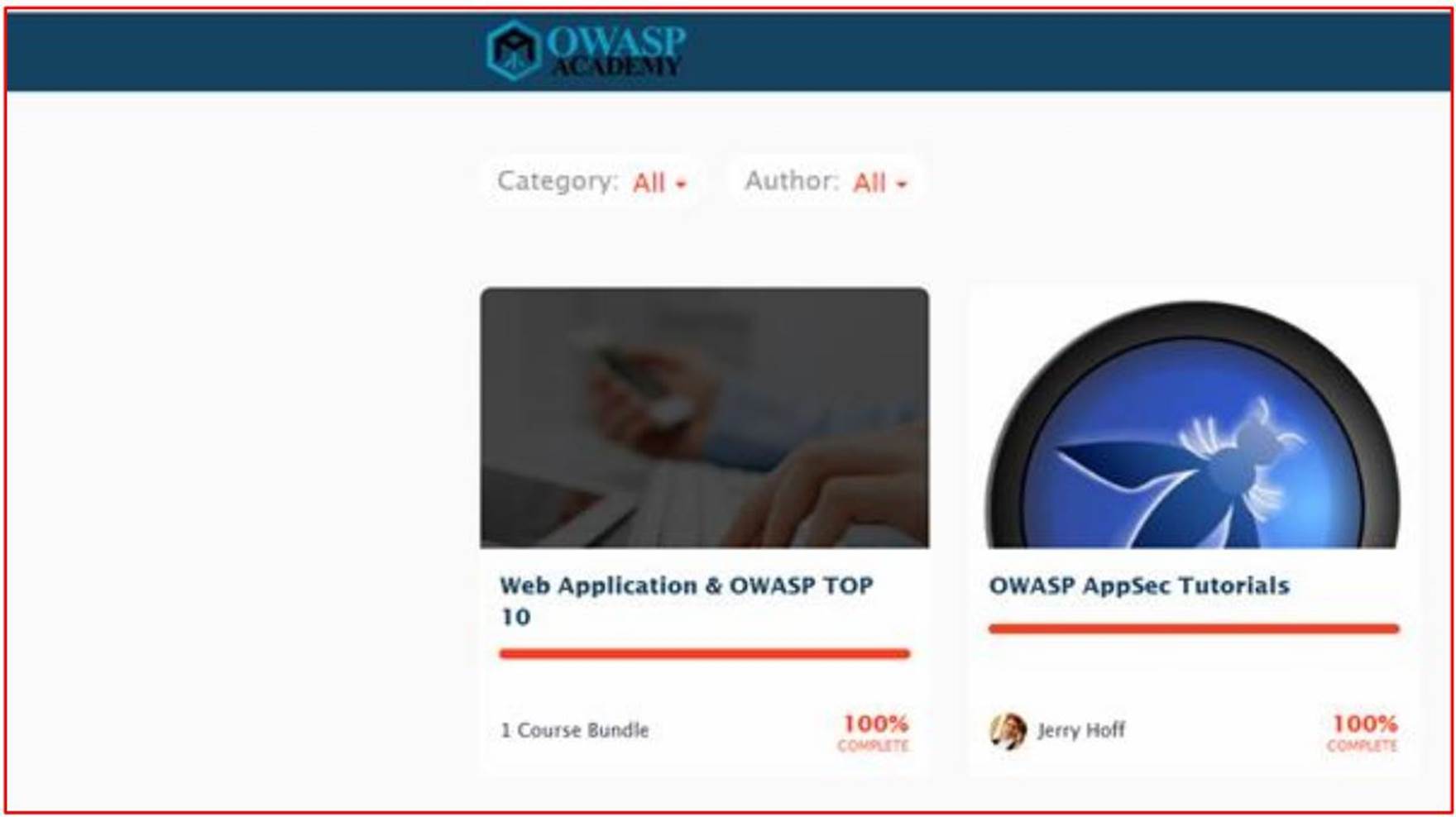

На следующем снимку экрана показано, что обучение было запрошено с бизнес-обоснованием и утверждением. Затем следуют снимки экрана, сделанные из обучения, и запись о завершении, показывающая, что человек завершил ежегодное обучение.

Примечание. В этом примере полный снимок экрана не использовался, однако все снимки экрана, отправленные isv, должны быть полными снимками экрана, показывающими URL-адрес, любое время и дату входа пользователя и системы.

Элемент управления No 13

Предоставьте подтверждение того, что репозитории кода защищены, чтобы:

перед слиянием с основной ветвью все изменения кода проходят проверку и утверждение вторым рецензентом.

имеются соответствующие элементы управления доступом.

весь доступ применяется с помощью многофакторной проверки подлинности (MFA).

все выпуски, внесенные в рабочую среду, проверяются и утверждаются перед развертыванием.

Намерение: проверка кода

Цель этой подпочты заключается в том, чтобы выполнить проверку кода другим разработчиком, чтобы помочь выявить любые ошибки кода, которые могут привести к уязвимости в программном обеспечении. Необходимо установить авторизацию, чтобы убедиться, что проверки кода выполняются, тестируются и т. д. перед развертыванием. Шаг авторизации проверяет, выполнены ли правильные процессы, что лежит в основе SDLC, определенного в элементе управления 12.

Цель заключается в том, чтобы убедиться, что все изменения кода проходят тщательную проверку и утверждение вторым рецензентом, прежде чем они будут объединены в главную ветвь. Этот процесс двойного утверждения служит в качестве меры контроля качества, направленной на перехват любых ошибок кодирования, уязвимостей системы безопасности или других проблем, которые могут поставить под угрозу целостность приложения.

Рекомендации: проверка кода

Предоставьте доказательства того, что код проходит рецензирование и должен быть авторизован, прежде чем его можно будет применить в рабочей среде. Это может быть через экспорт билетов на изменения, демонстрируя, что проверки кода были выполнены и изменения авторизованы, или это может быть через программное обеспечение для проверки кода, например Crucible

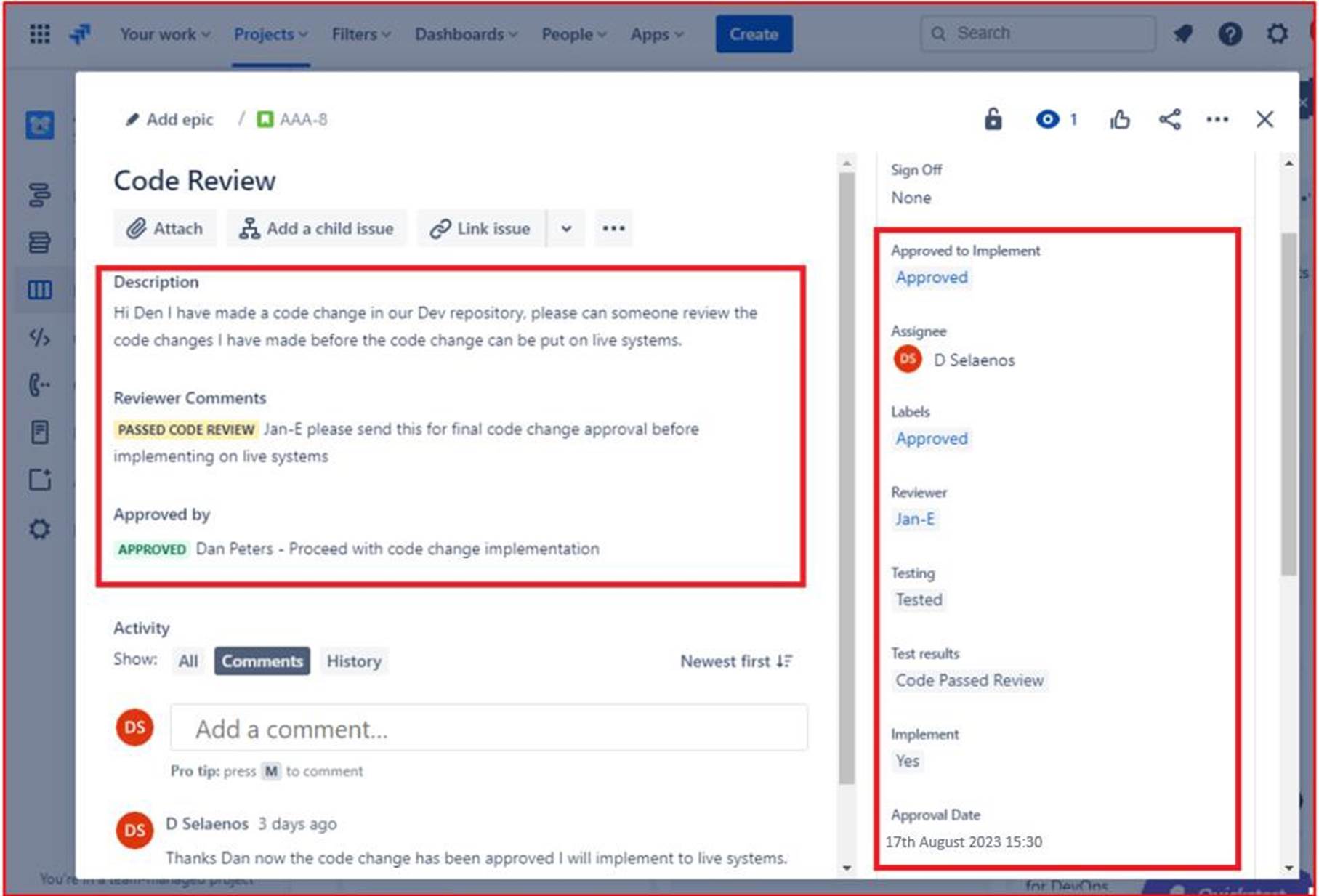

Пример доказательства: проверка кода

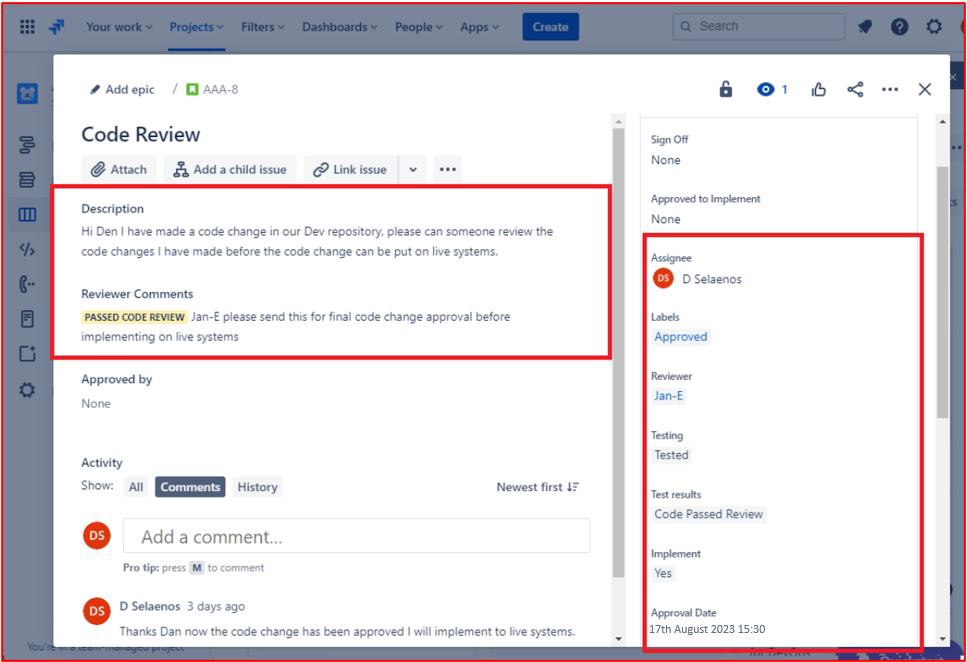

Ниже приведен билет, показывающий, что изменения кода проходят проверку и авторизацию кем-то, кроме исходного разработчика. Он показывает, что проверка кода была запрошена назначаемым и будет назначена другому пользователю для проверки кода.

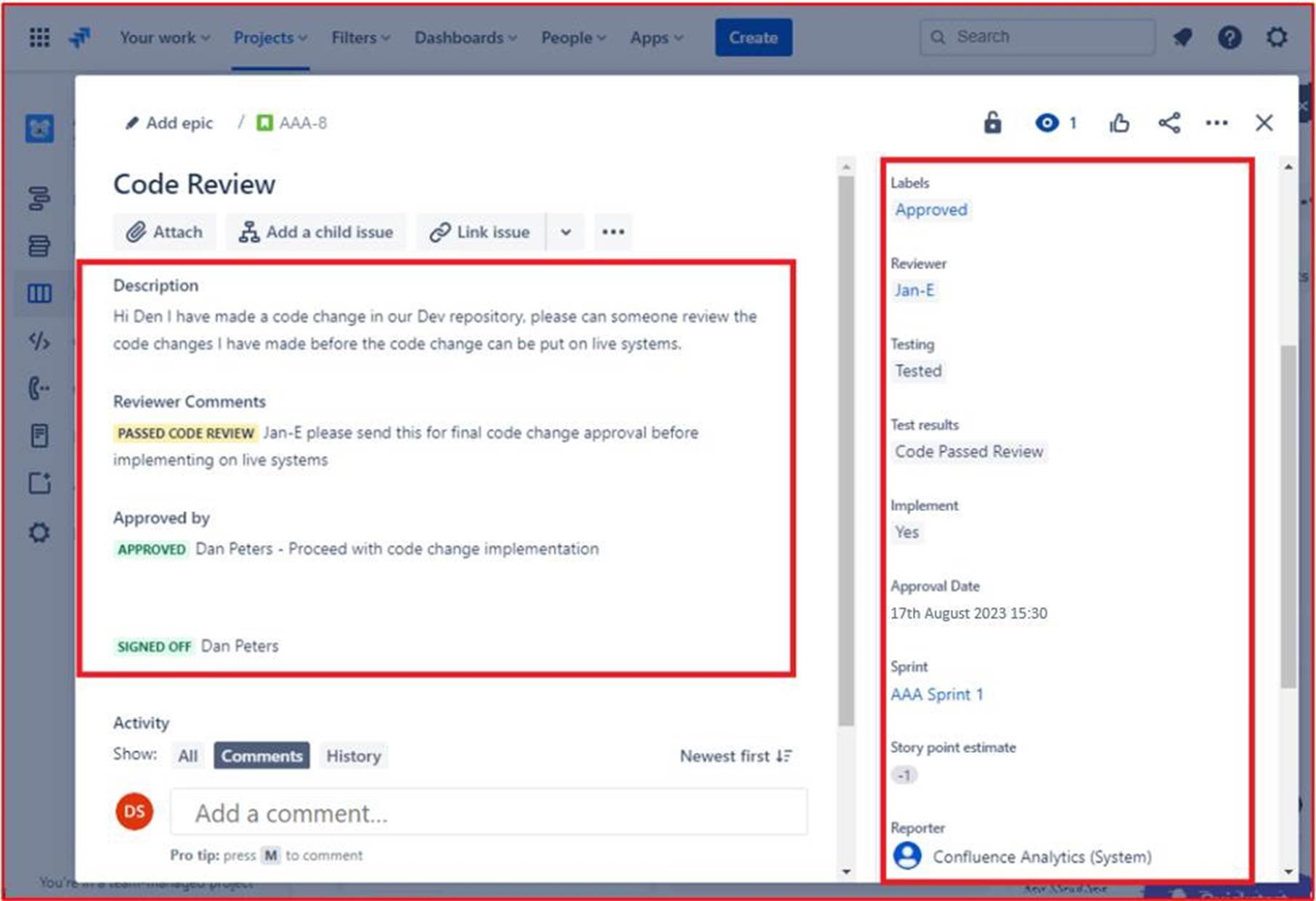

На следующем рисунке показано, что проверка кода была назначена другому разработчику, как показано в выделенном разделе в правой части изображения. На левой стороне код был проверен и получил состояние "ПЕРЕДАННАЯ ПРОВЕРКА КОДА" рецензентом кода. Теперь запрос должен получить одобрение руководителя, прежде чем изменения можно будет ввести в динамические производственные системы.

На следующем рисунке показано, что проверенный код утвержден для реализации в динамических производственных системах. После внесения изменений в код окончательное задание получает выход. Обратите внимание, что на протяжении всего процесса участвуют три человека: исходный разработчик кода, рецензент кода и руководитель, который дает утверждение и подписывается. Чтобы соответствовать критериям для этого элемента управления, следует ожидать, что ваши билеты будут следовать этому процессу.

Примечание. В этом примере полный снимок экрана не использовался, однако все снимки экрана, отправленные isv, должны быть полными снимками экрана, показывающими URL-адрес, любое время и дату входа пользователя и системы.

Пример доказательства: проверка кода

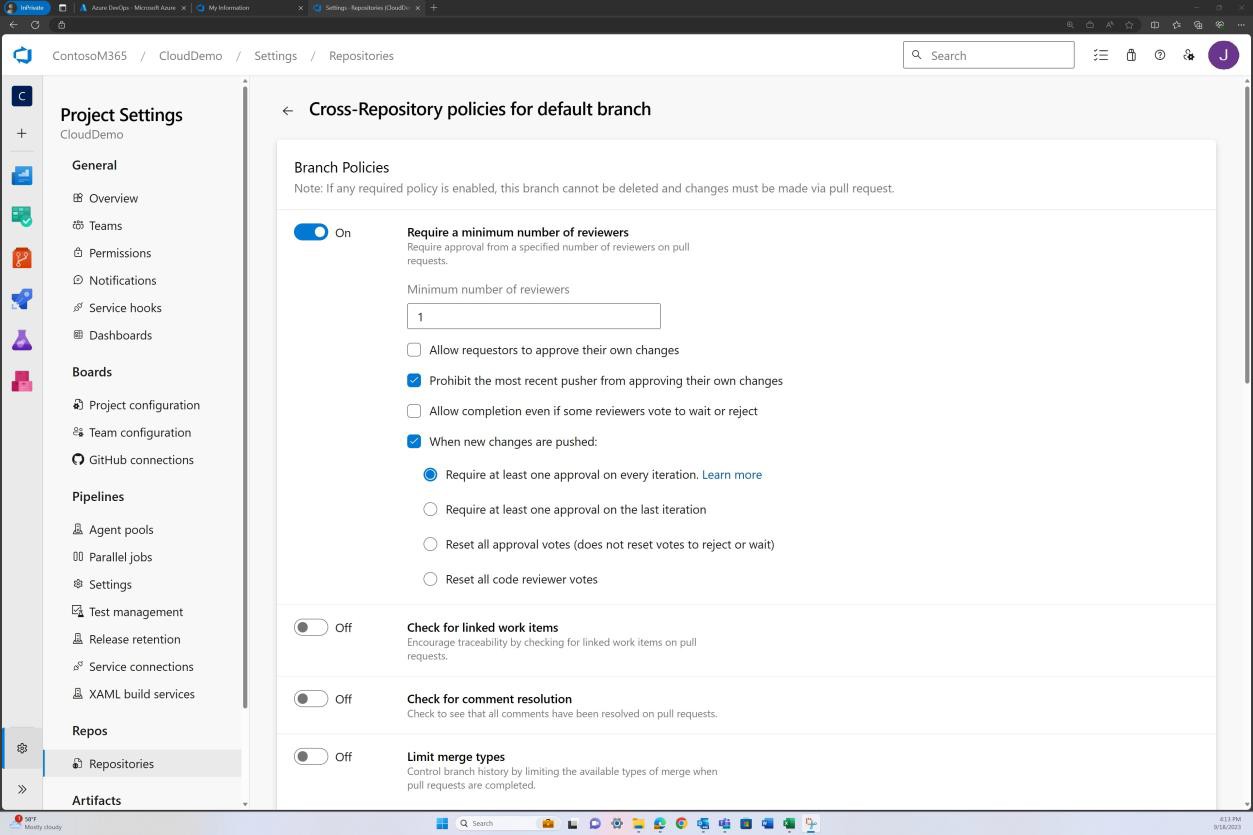

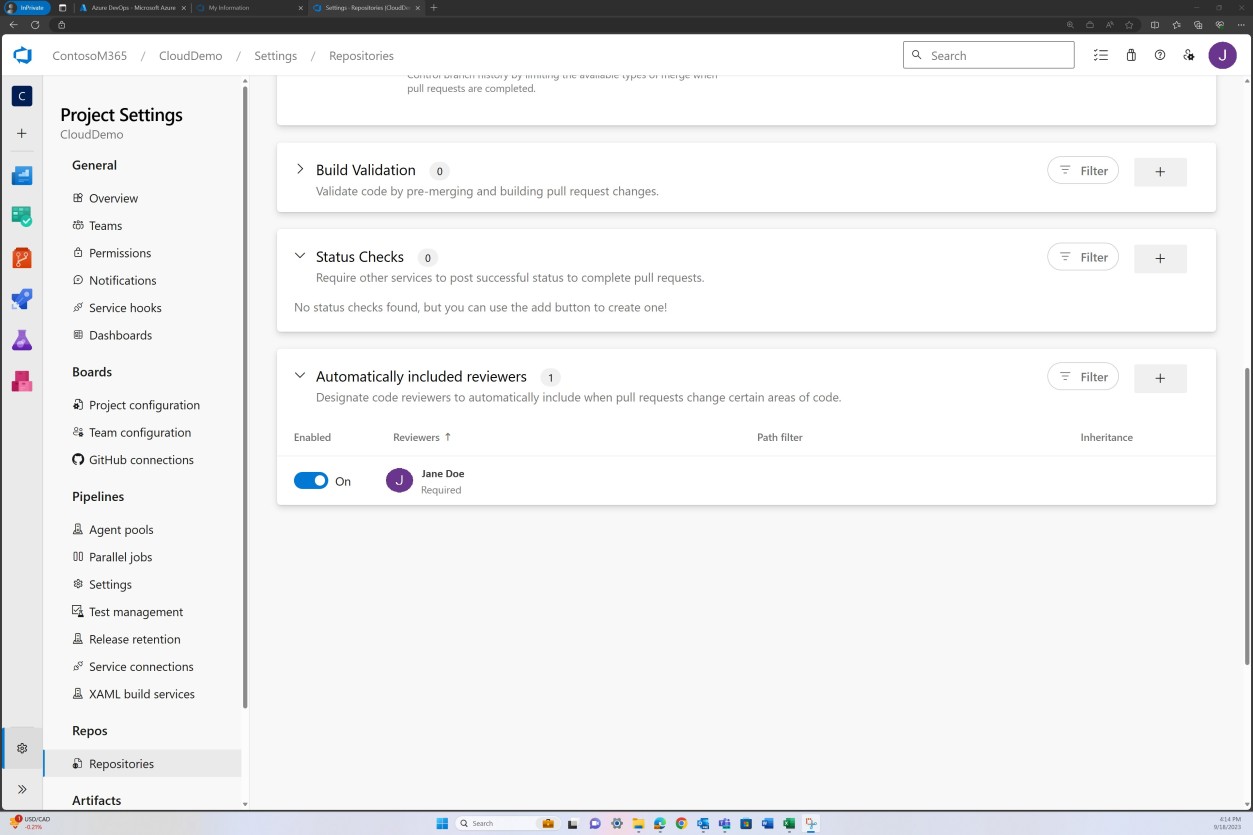

Помимо административной части процесса, показанного выше, с современными репозиториями кода и платформами можно реализовать дополнительные элементы управления, такие как проверка политики ветвей, чтобы гарантировать, что слияние не может произойти до завершения такой проверки. В следующем примере показано, что это достигается в DevOps.

На следующем снимках экрана показано, что рецензенты по умолчанию назначаются, а проверка требуется автоматически.

Пример доказательства: проверка кода

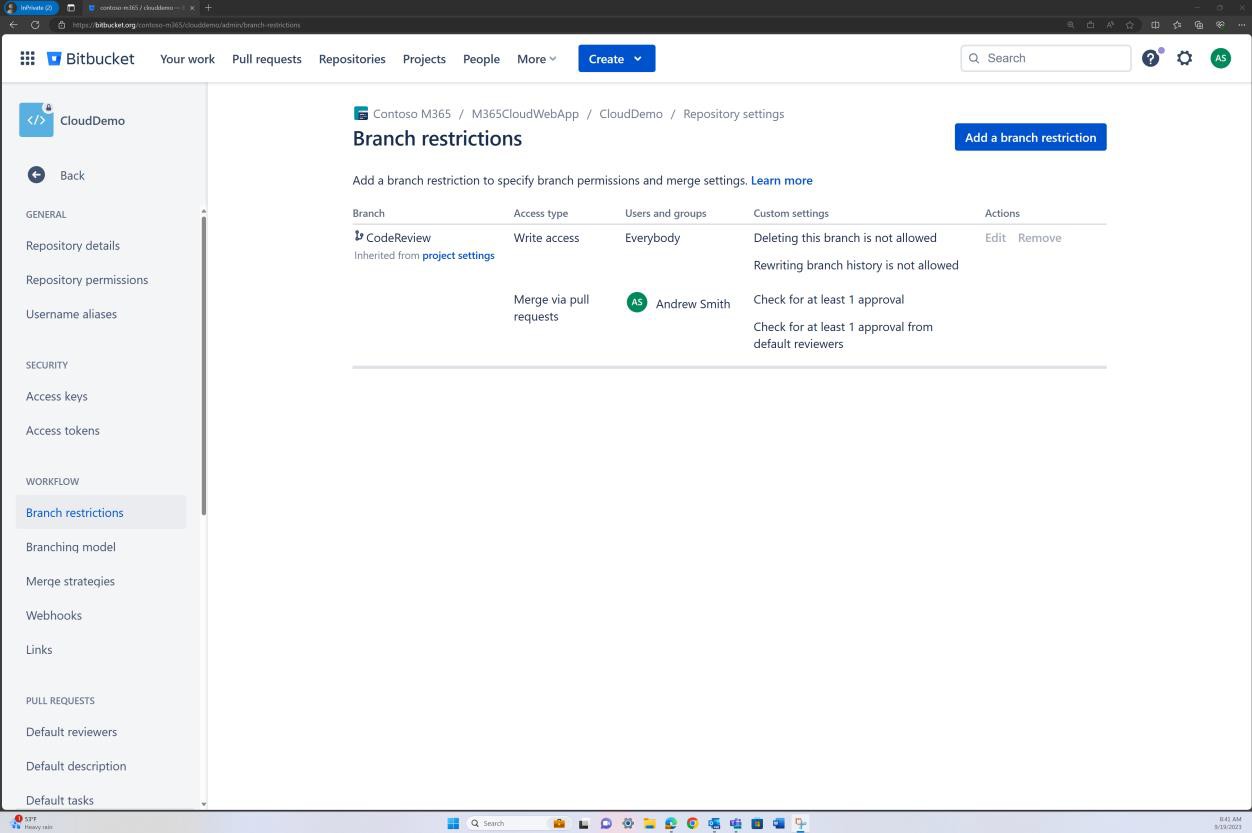

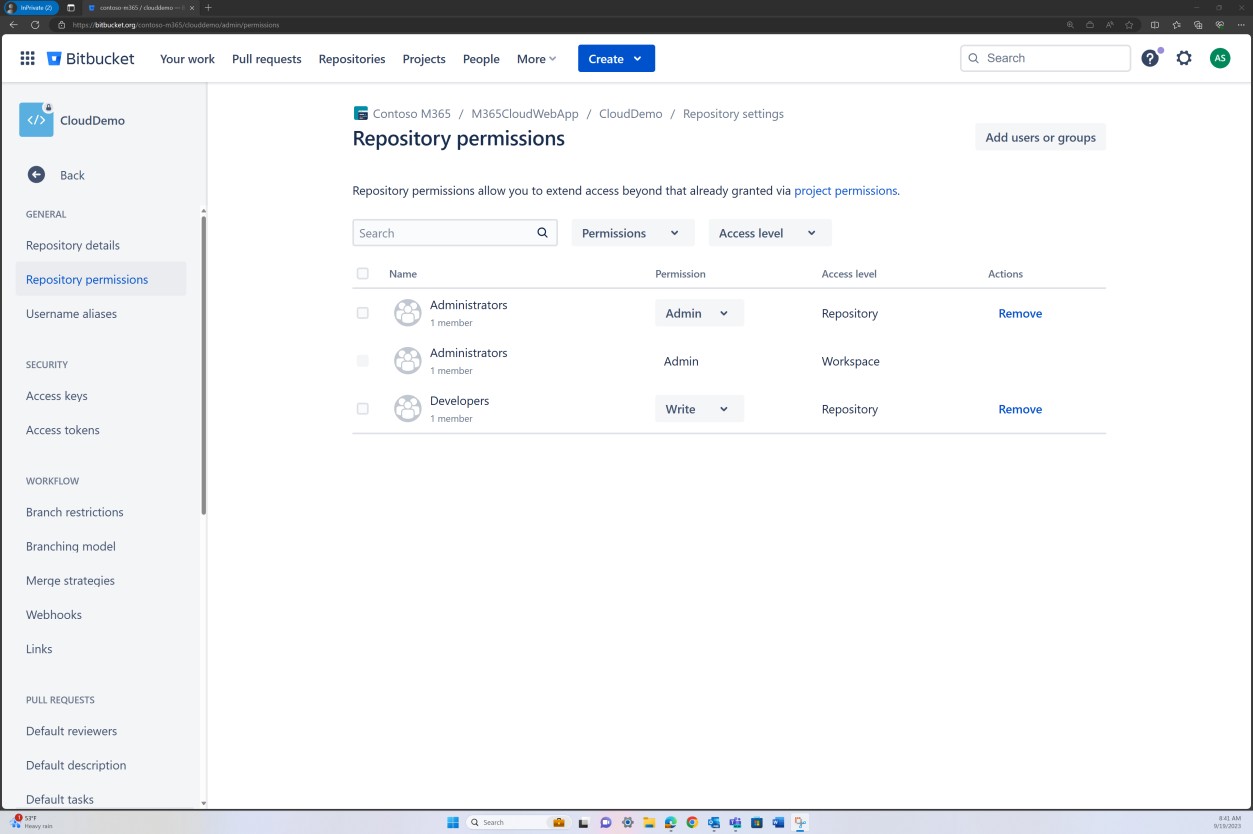

Проверка политики ветви также может быть выполнена в Bitbucket.

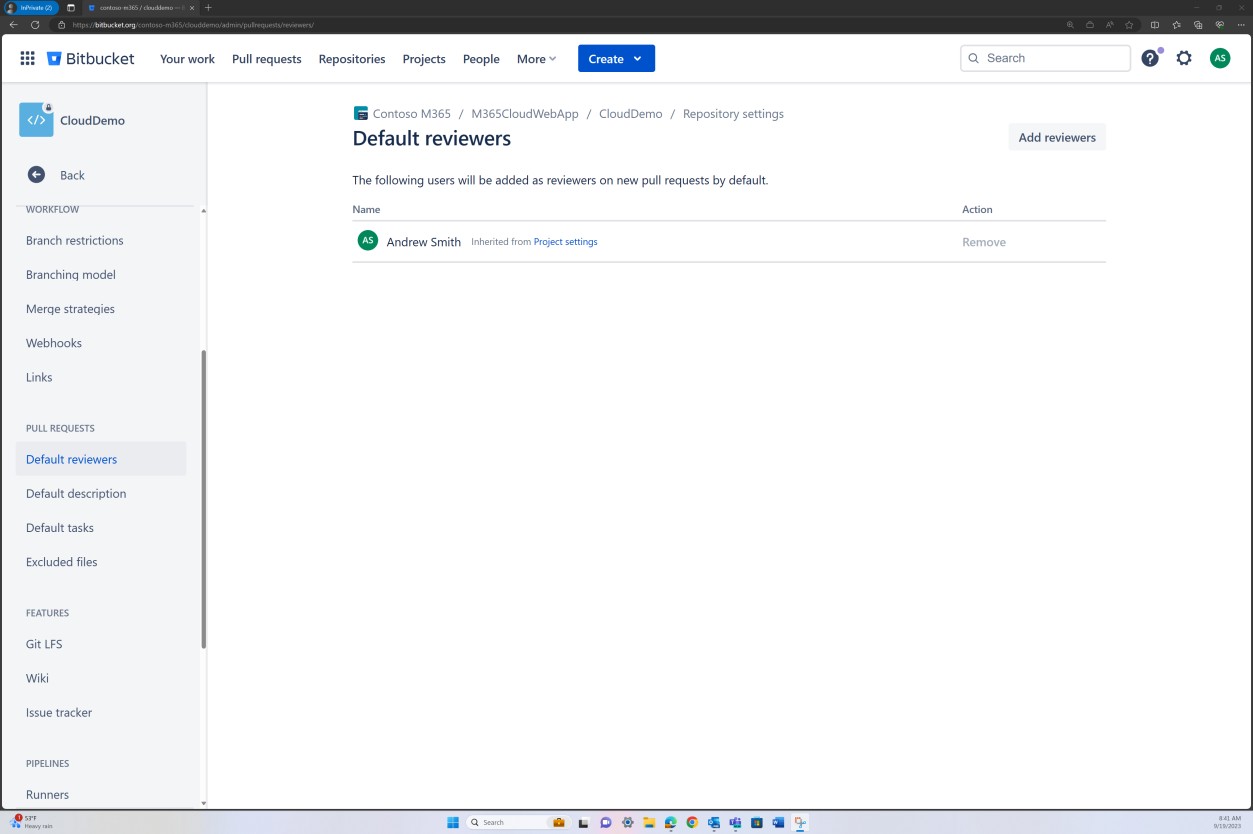

На следующем снимке экрана задан рецензент по умолчанию. Это гарантирует, что для всех слияний потребуется проверка от назначенного человека перед распространением изменений в главную ветвь.

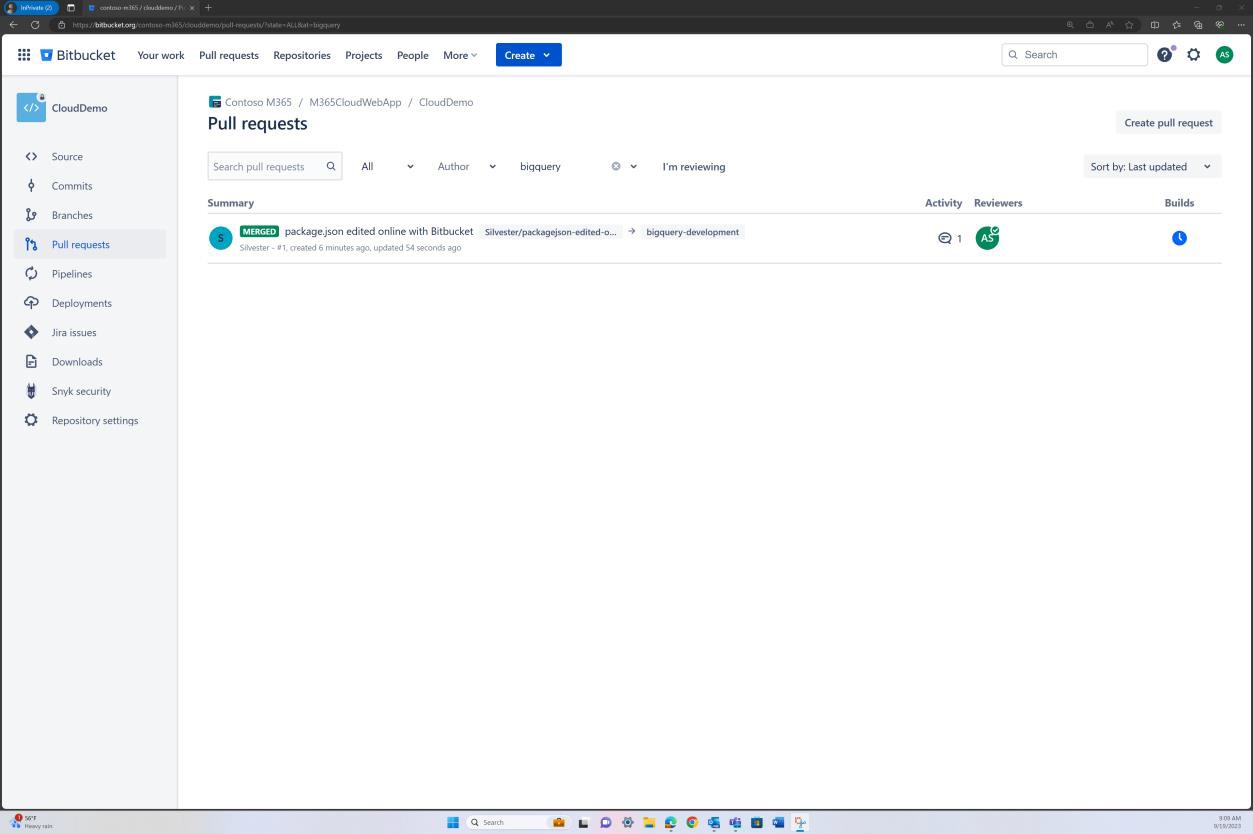

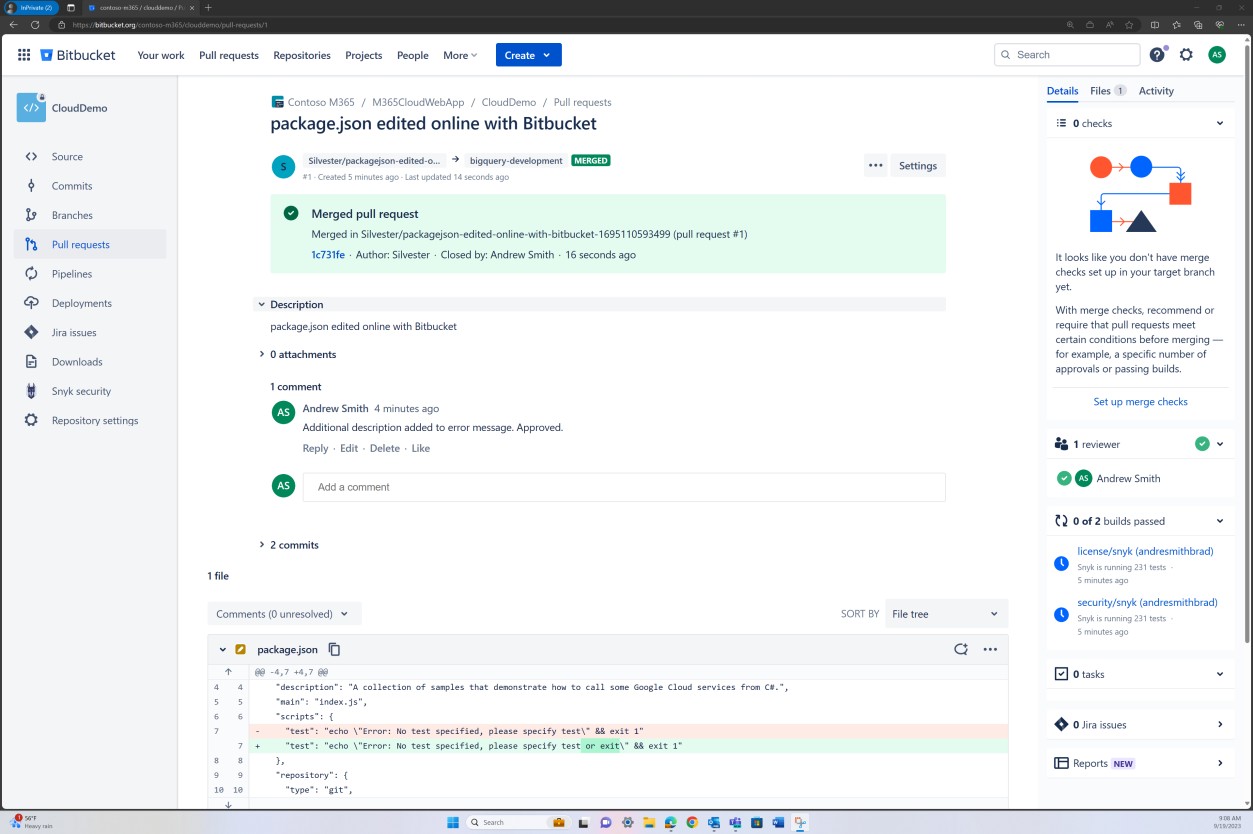

На следующих двух снимках экрана показан пример применяемых параметров конфигурации. А также завершенный запрос на вытягивание, который был инициирован пользователем Silvester и требовал утверждения от рецензента по умолчанию Эндрю перед слиянием с главной ветвью.

Обратите внимание, что при получении доказательств ожидается, что комплексный процесс будет демонстрироваться. Примечание. Должны быть предоставлены снимки экрана, показывающие параметры конфигурации, если политика ветви имеется (или какой-либо другой программный метод или элемент управления), а также билеты/записи о предоставлении утверждения.

Намерение: ограниченный доступ

Начиная с предыдущего элемента управления, необходимо реализовать элементы управления доступом, чтобы ограничить доступ только отдельными пользователями, работающими над конкретными проектами. Ограничивая доступ, вы можете снизить риск несанкционированных изменений и тем самым ввести небезопасные изменения кода. Для защиты репозитория кода следует использовать наименее привилегированный подход.

Рекомендации: ограниченный доступ

Предоставьте доказательства с помощью снимков экрана из репозитория кода, что доступ ограничен пользователями, которые требуются, включая различные привилегии.

Пример доказательства: ограниченный доступ

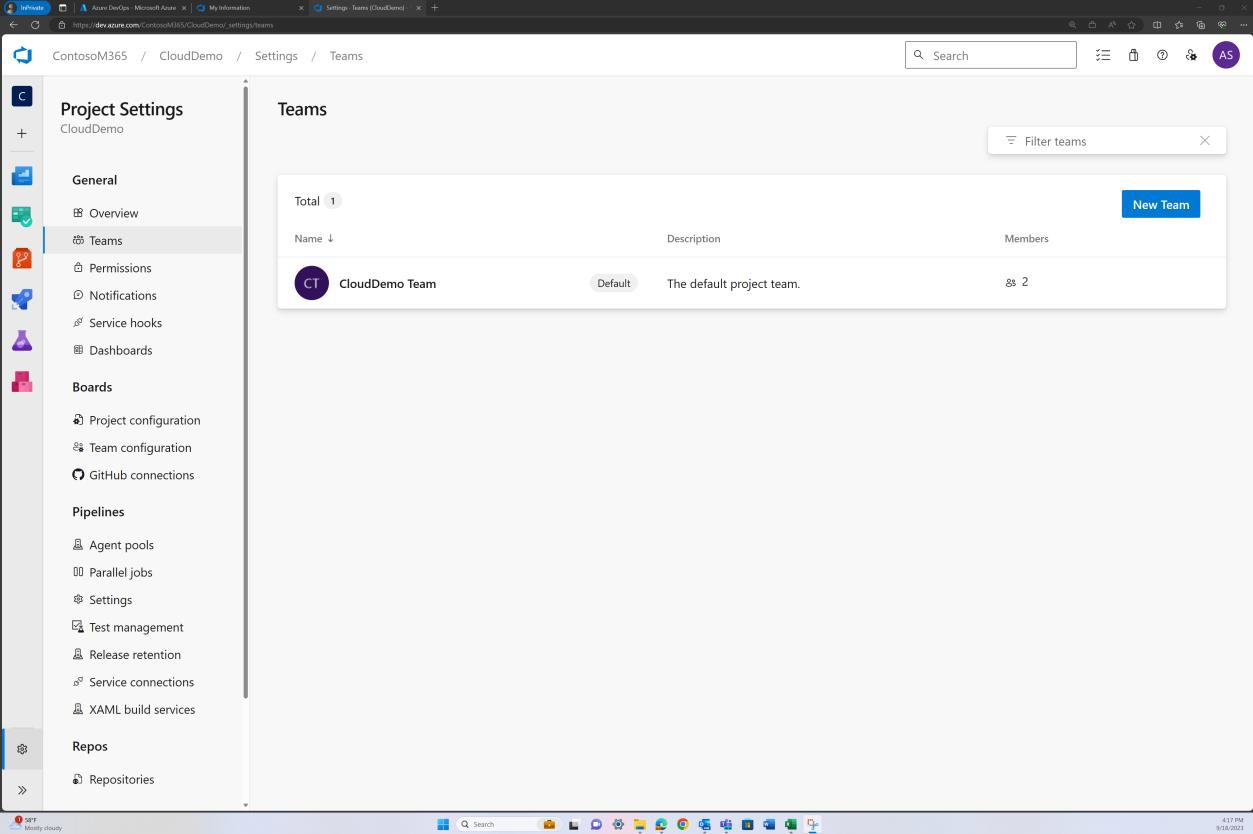

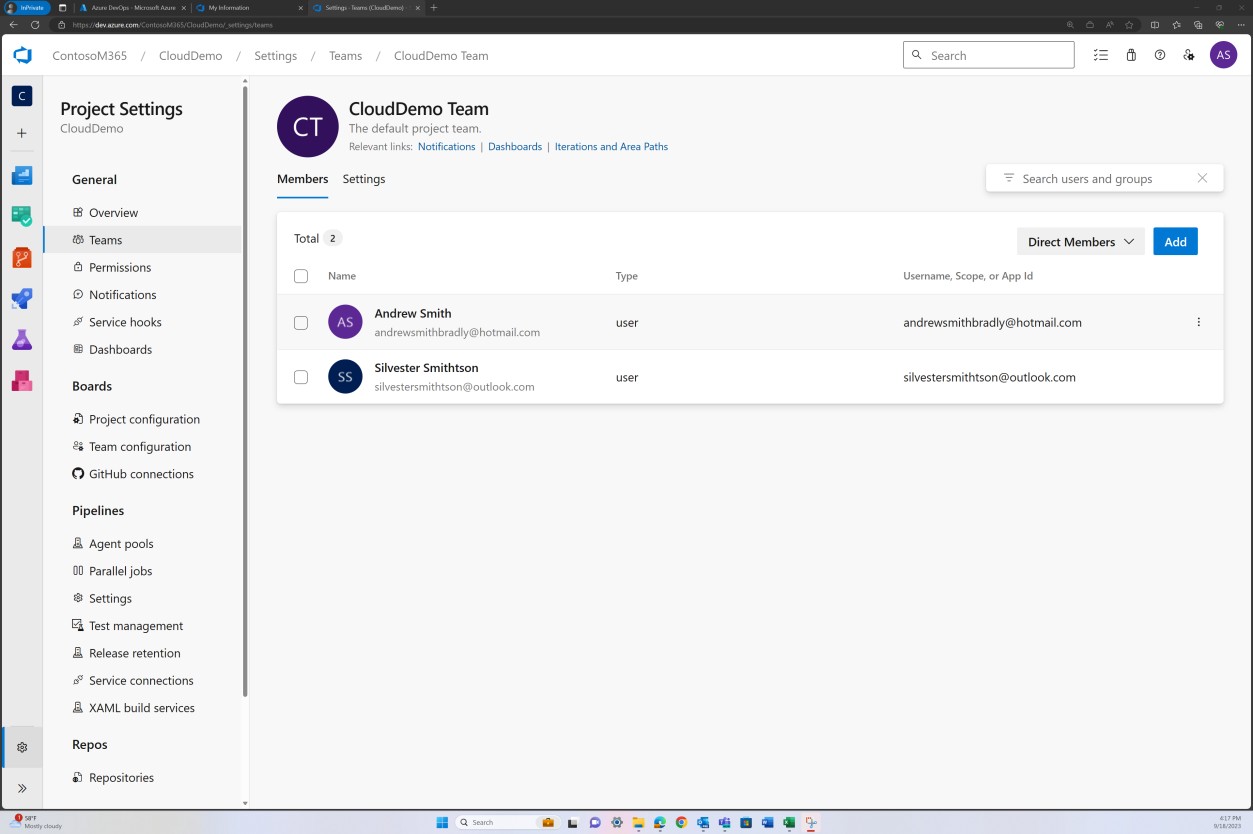

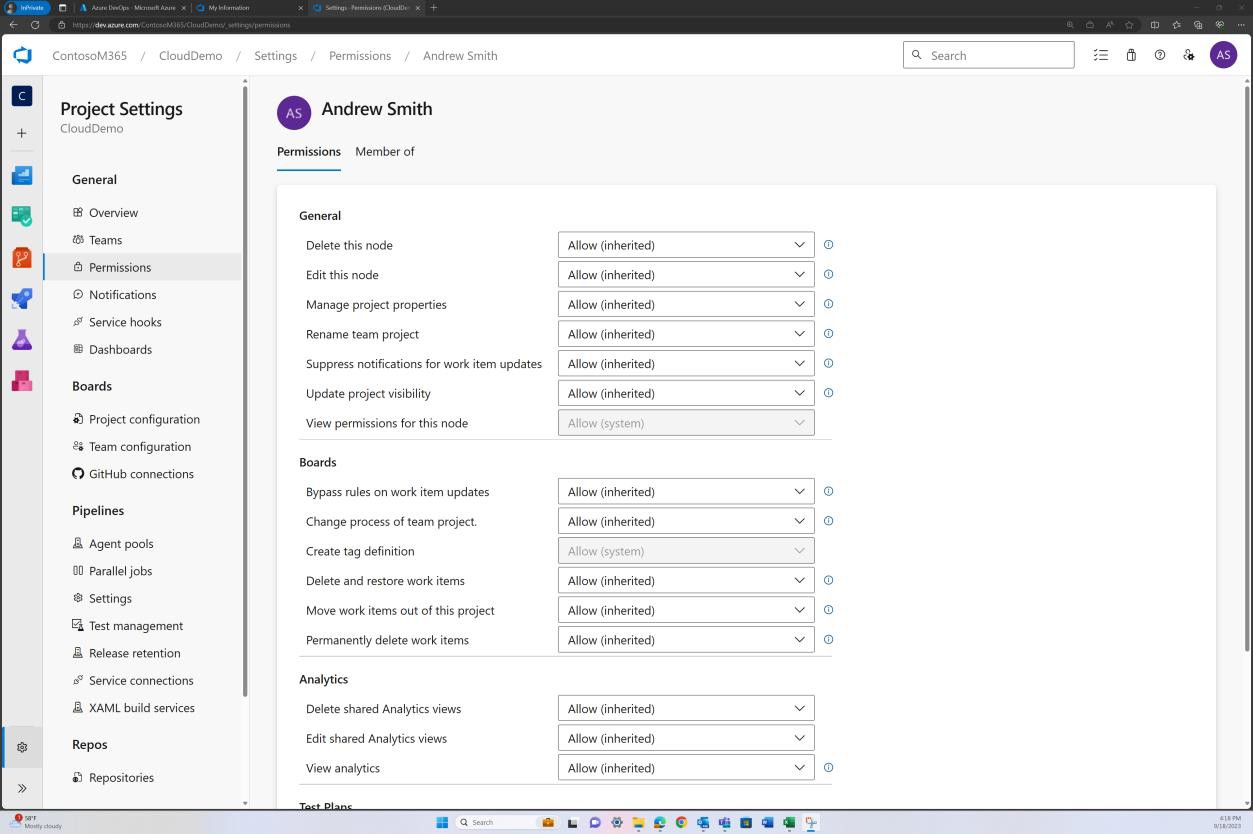

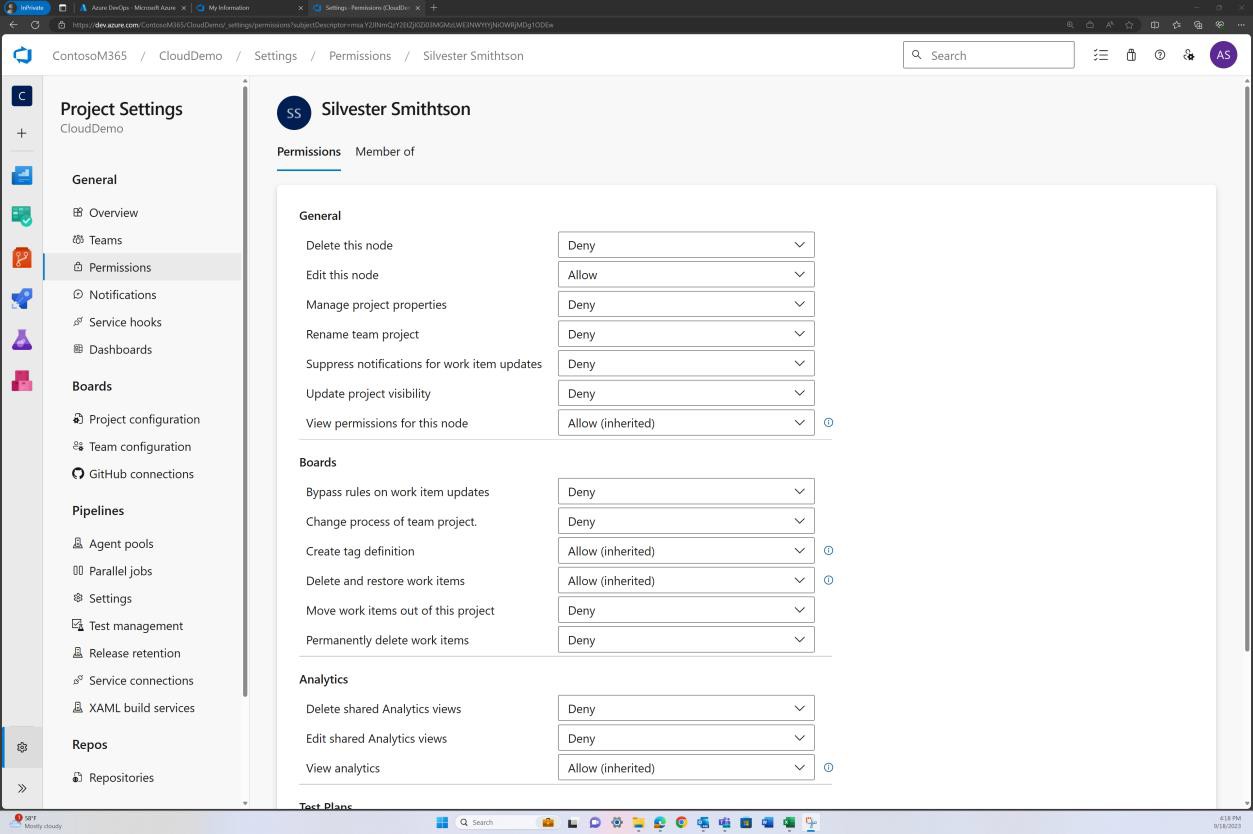

На следующих снимках экрана показаны элементы управления доступом, реализованные в Azure DevOps. Команда CloudDemo имеет два участника, каждый из которых имеет разные разрешения.

Примечание. На следующих снимках экрана показан пример типа доказательства и формата, которые должны соответствовать этому элементу управления. Это ни в коем случае не является обширным, и реальные случаи могут отличаться от того, как реализованы средства управления доступом.

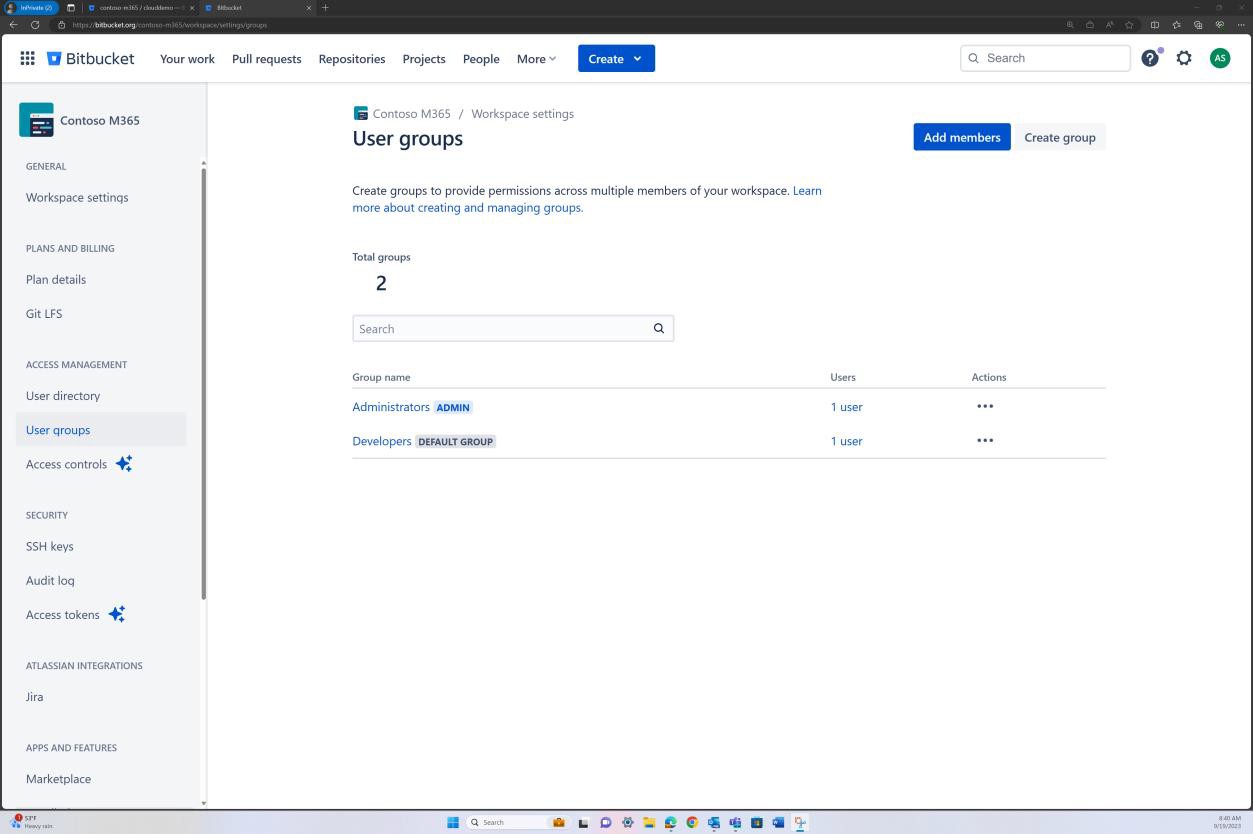

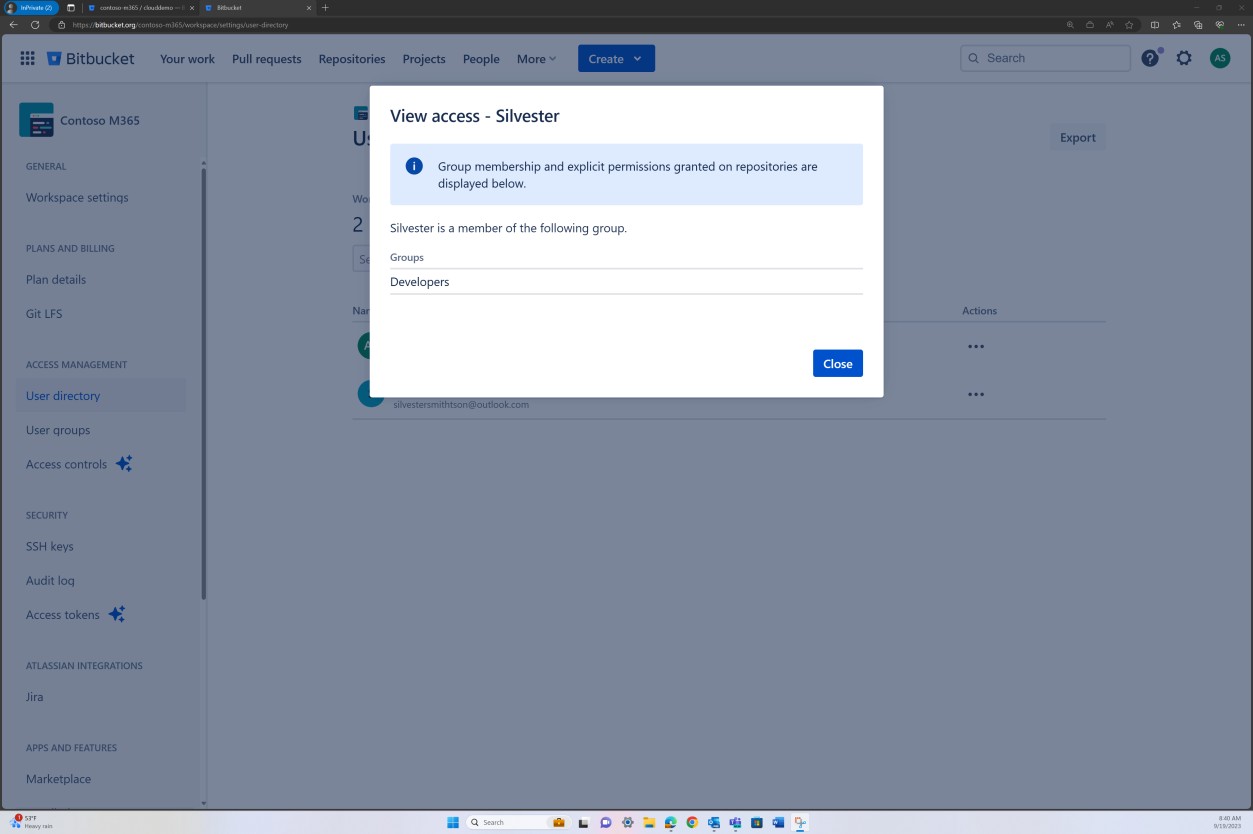

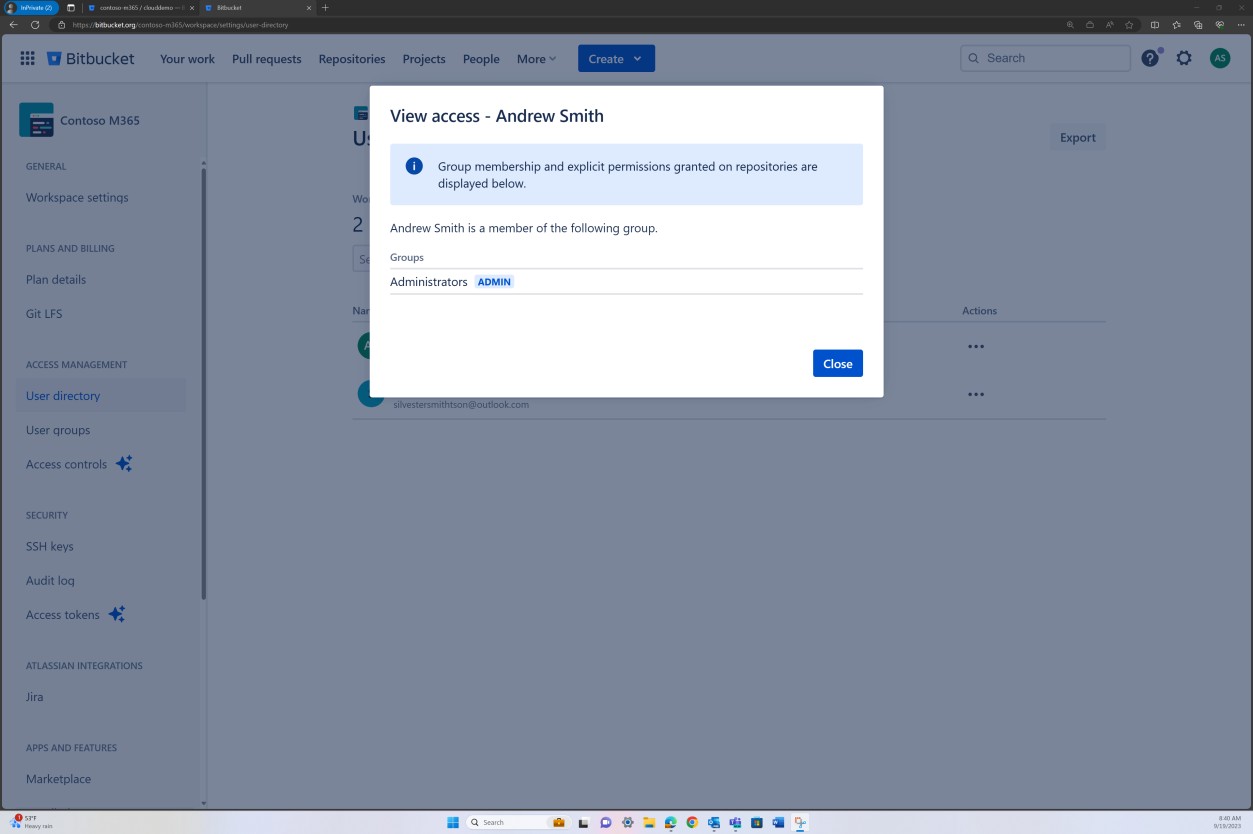

Если разрешения заданы на уровне группы, необходимо указать свидетельство для каждой группы и пользователей этой группы, как показано во втором примере для Bitbucket.

Снимок экрана ниже: участники команды CloudDemo.

На предыдущем изображении показано, что Эндрю Смит имеет значительно более высокие привилегии в качестве владельца проекта, чем Silvester ниже.

Пример доказательства

На следующем снимке экрана управление доступом, реализованное в Bitbucket, достигается с помощью разрешений, заданных на уровне группы. Для уровня доступа к репозиторию существует группа "Администратор" с одним пользователем и группа "Разработчик" с другим пользователем.

На следующих снимках экрана показано, что каждый из пользователей принадлежит к другой группе и по своей сути имеет разный уровень разрешений. Эндрю Смит является администратором, а Сильвестр входит в группу разработчиков, которая предоставляет ему только привилегии разработчика.

Намерение: MFA

Если субъект угрозы может получить доступ к базе кода программного обеспечения и изменить его, он может внести уязвимости, backdoor или вредоносный код в базу кода и, следовательно, в приложение. Было несколько случаев этого уже, с, вероятно, наиболее широко разглавленной является атака SolarWinds 2020 года, когда злоумышленники ввели вредоносный код в файл, который позже был включен в обновления программного обеспечения SolarWinds Orion. Более 18 000 клиентов SolarWinds установили вредоносные обновления, при этом вредоносные программы распространяются незамеченными.

Цель этой подточии — убедиться, что весь доступ к репозиториям кода обеспечивается с помощью многофакторной проверки подлинности (MFA).

Рекомендации: MFA

Предоставляйте с помощью снимков экрана из репозитория кода свидетельство того, что для всех пользователей включена MFA.

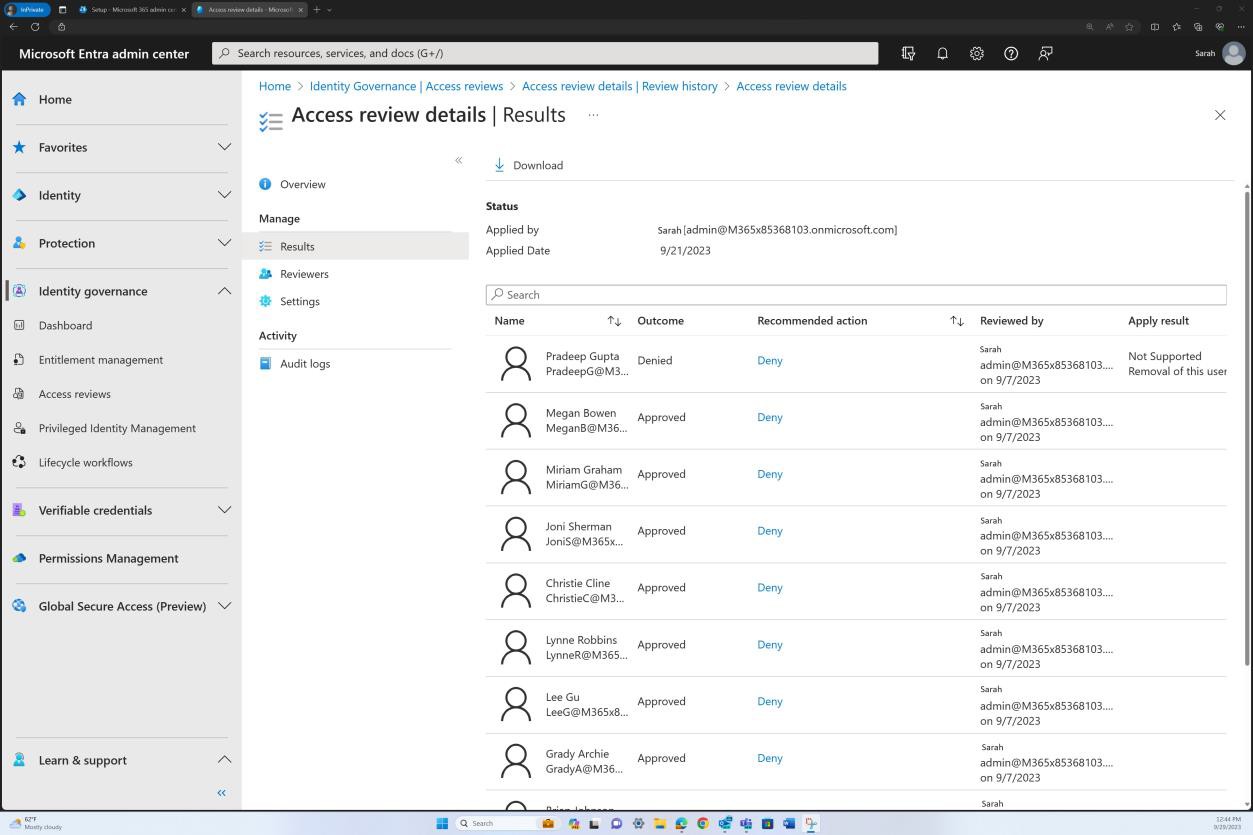

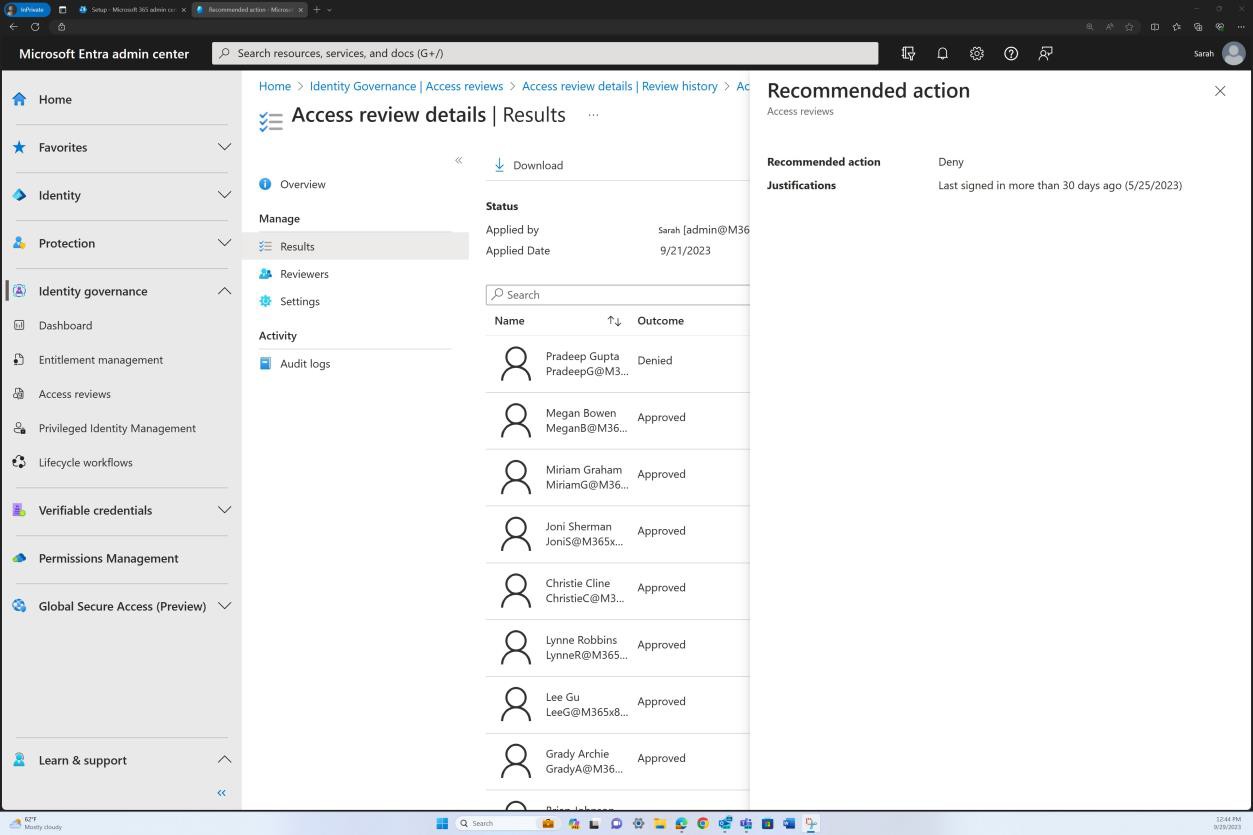

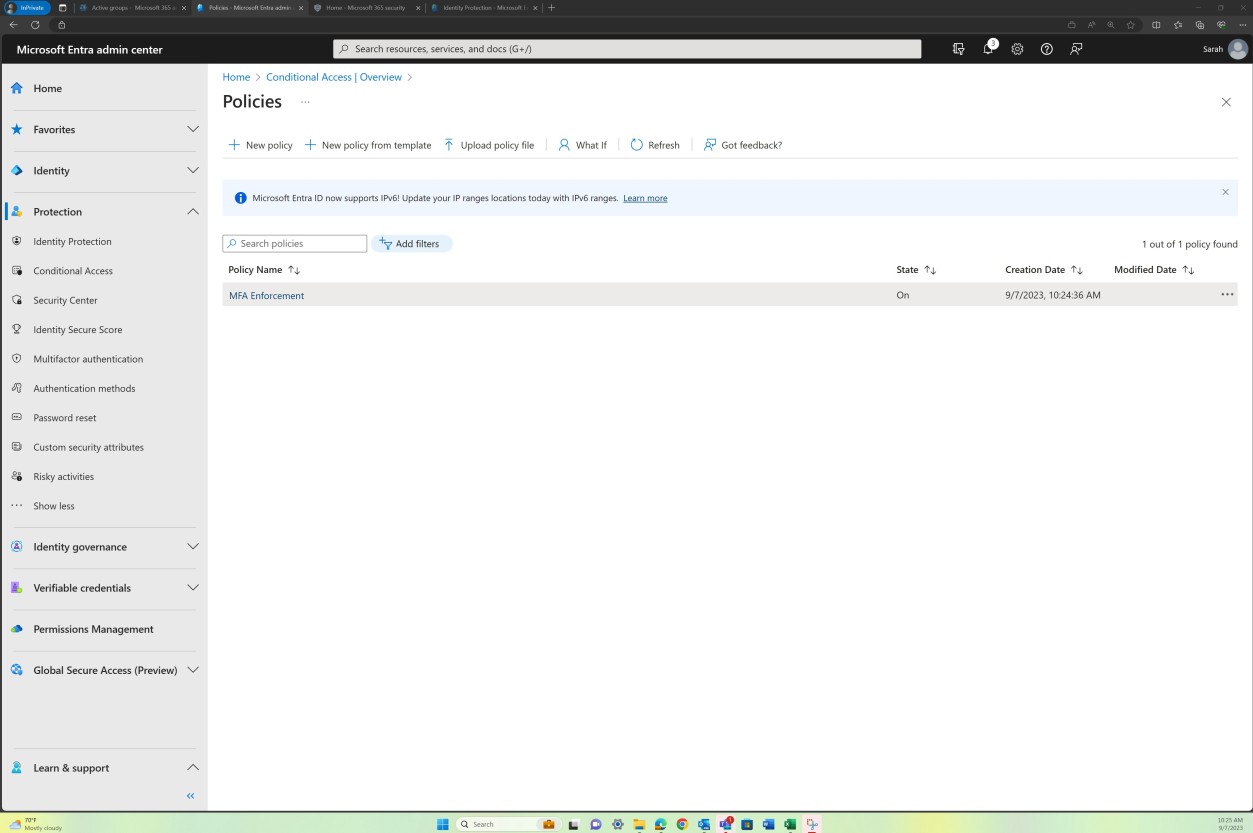

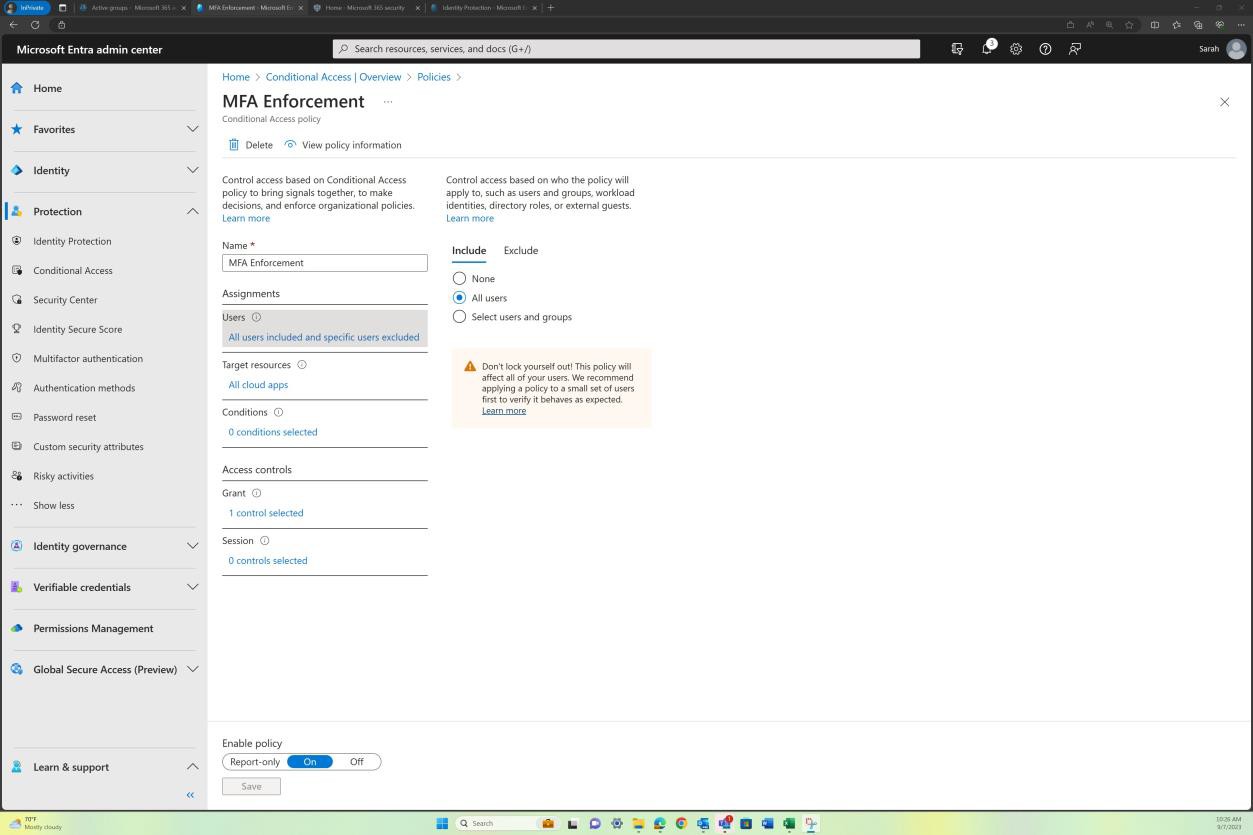

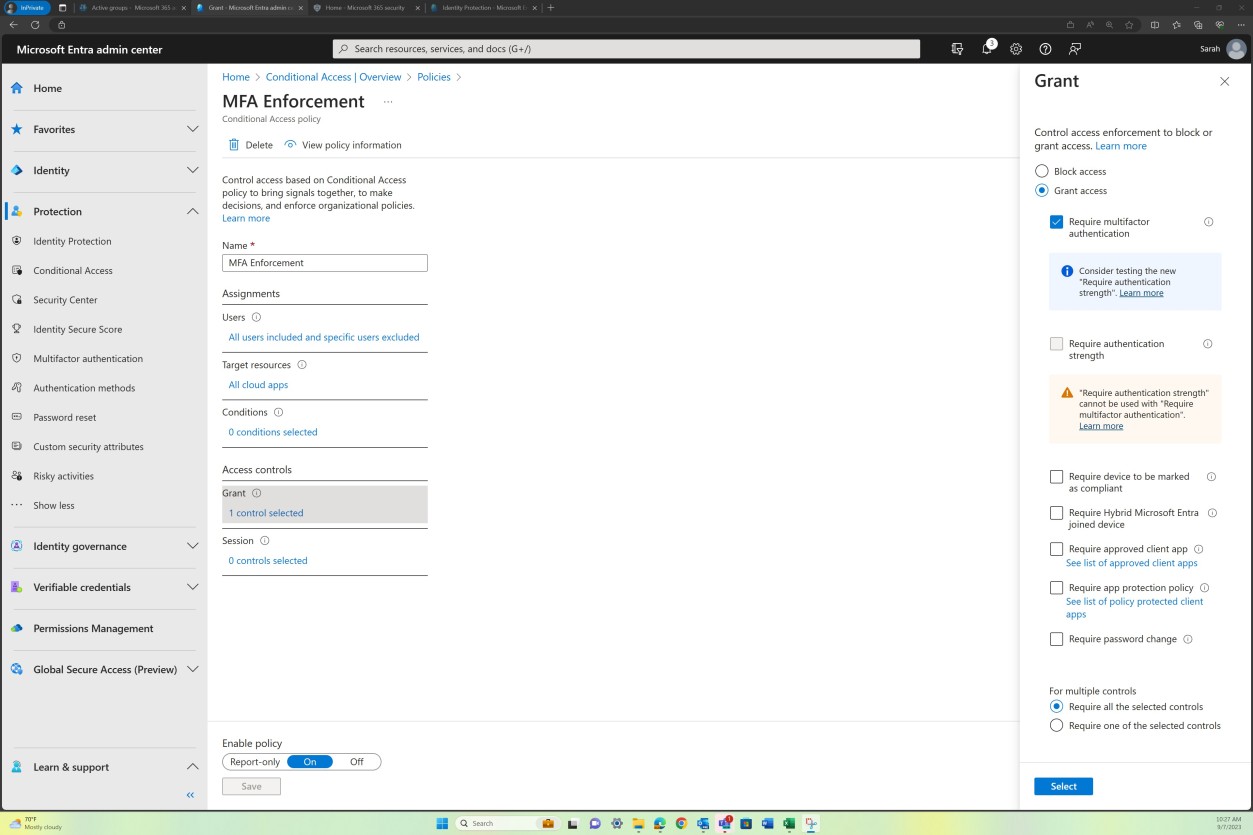

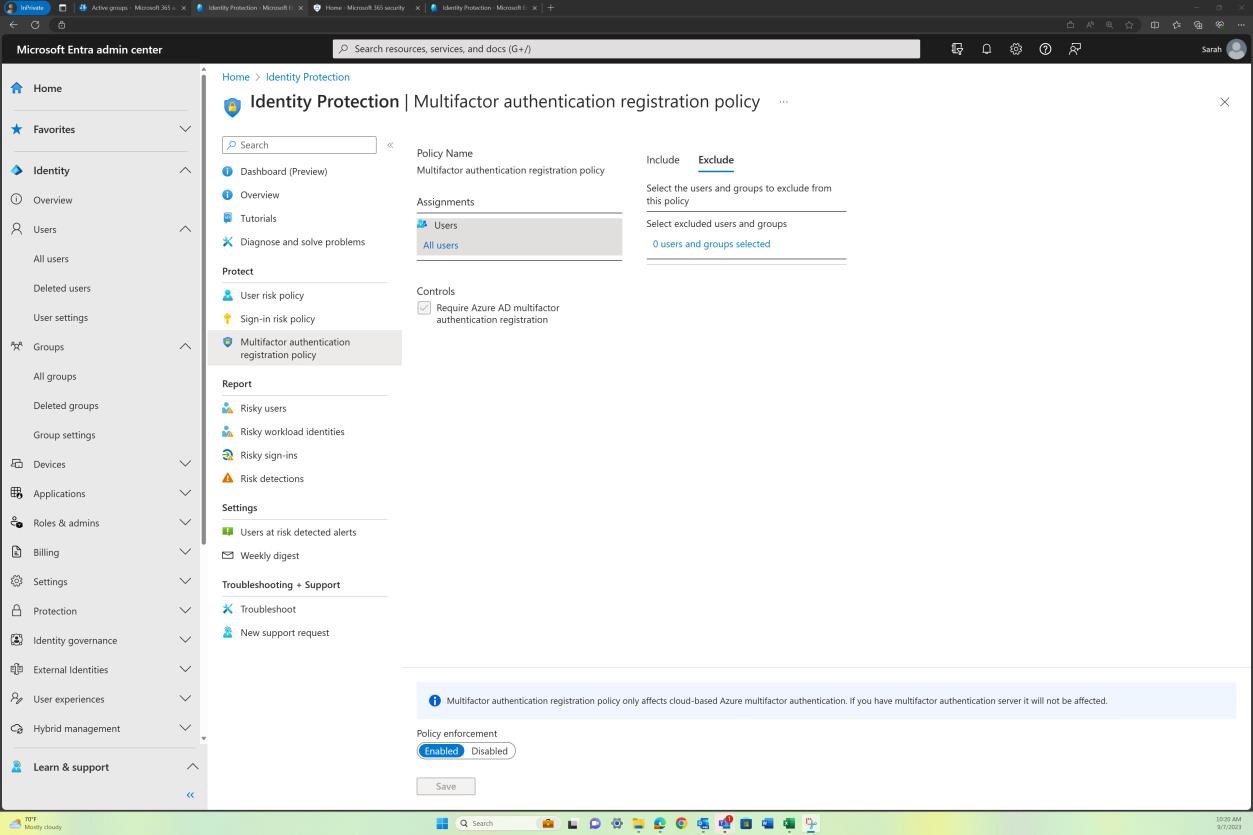

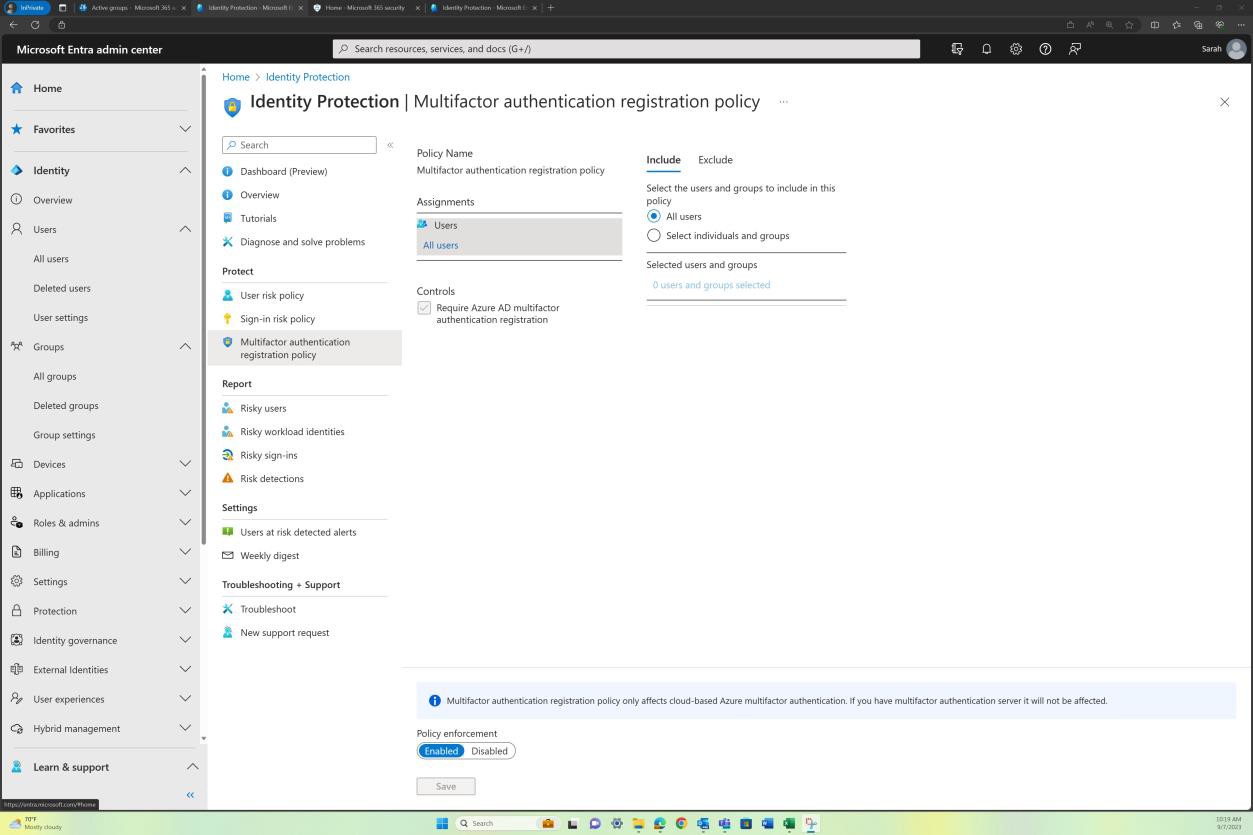

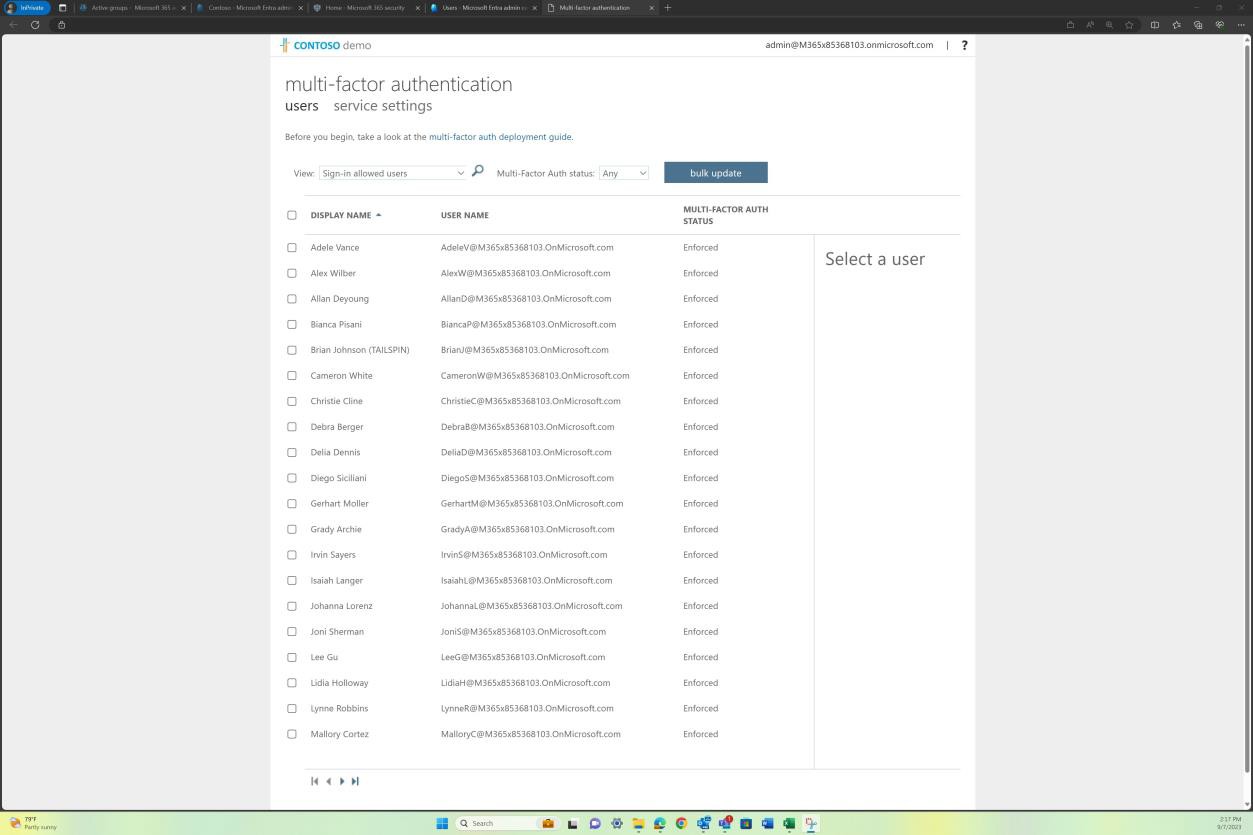

Пример доказательства: MFA

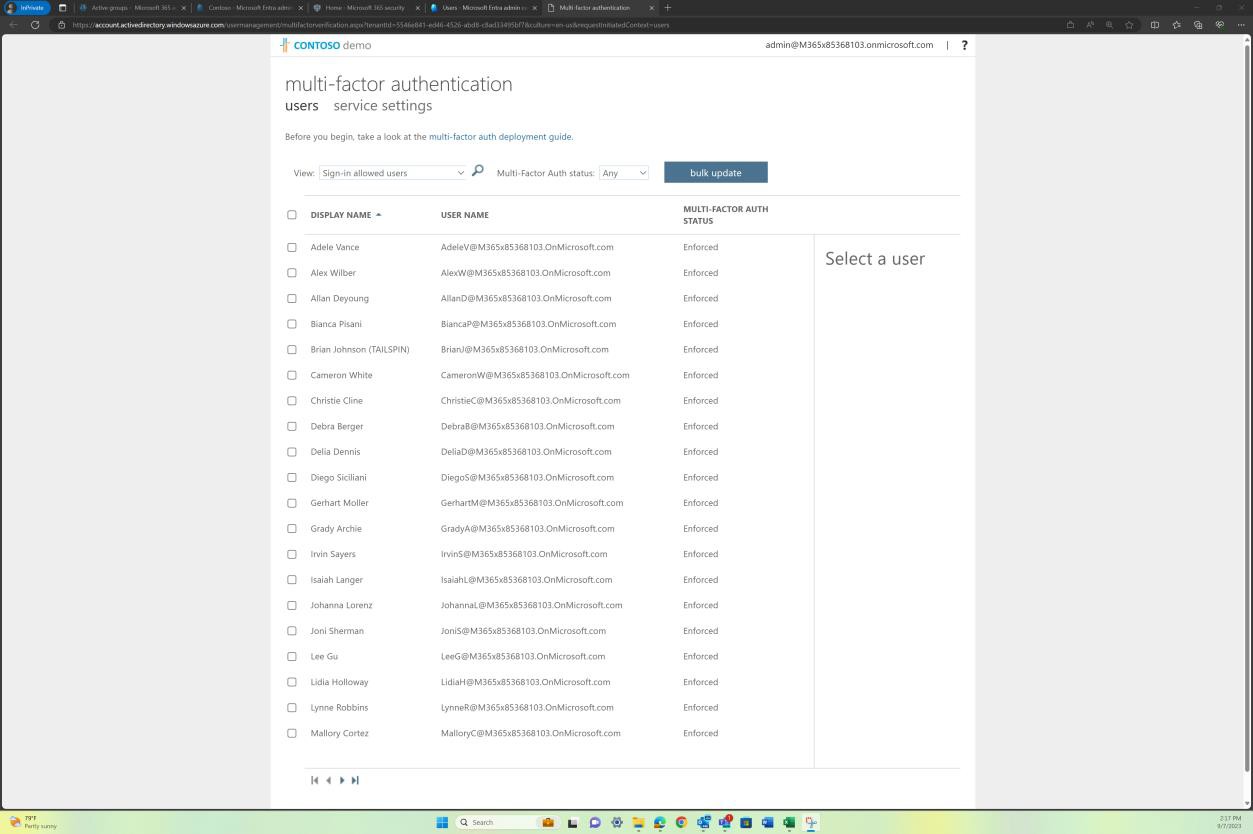

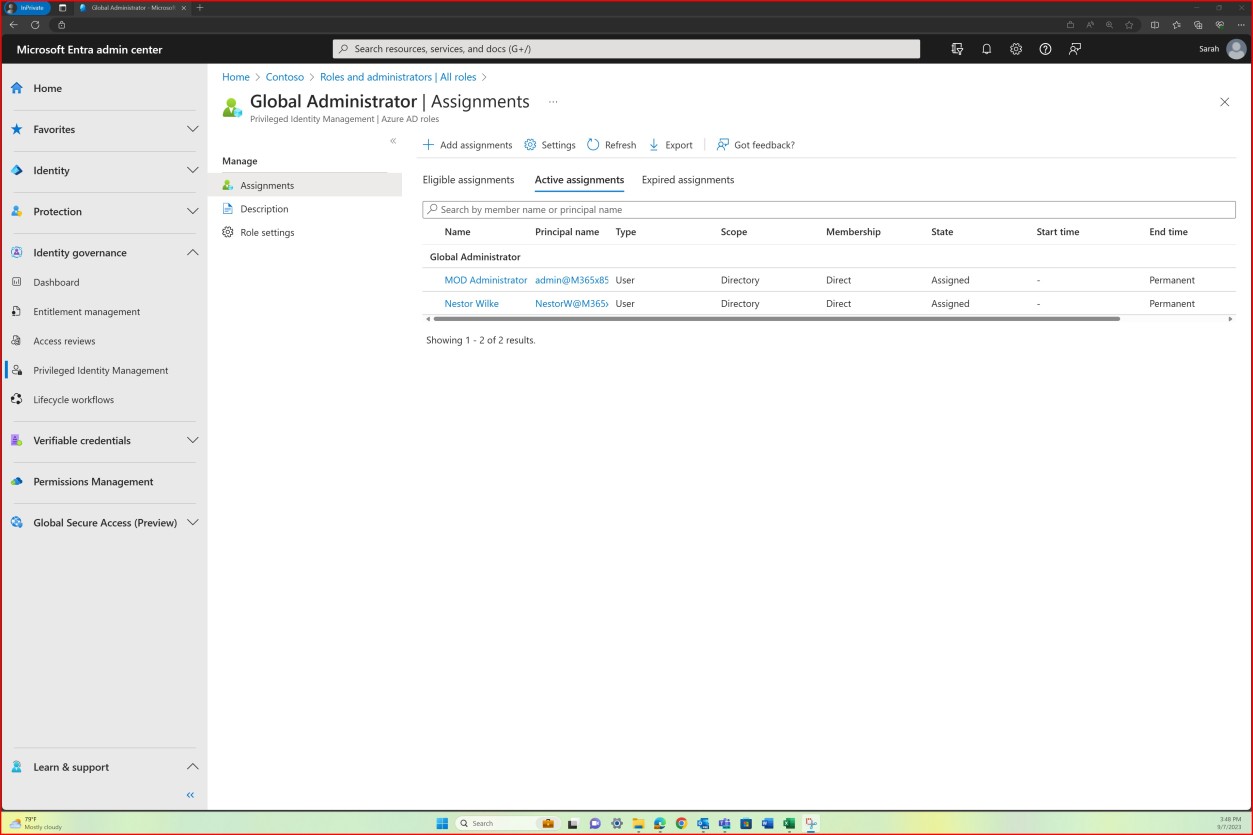

Если репозитории кода хранятся и поддерживаются в Azure DevOps, то в зависимости от того, как была настроена MFA на уровне клиента, из AAD можно предоставить свидетельство, например "MFA на пользователя". На следующем снимке экрана показано, что MFA применяется для всех пользователей в AAD, и это также относится к Azure DevOps.

Пример доказательства: MFA

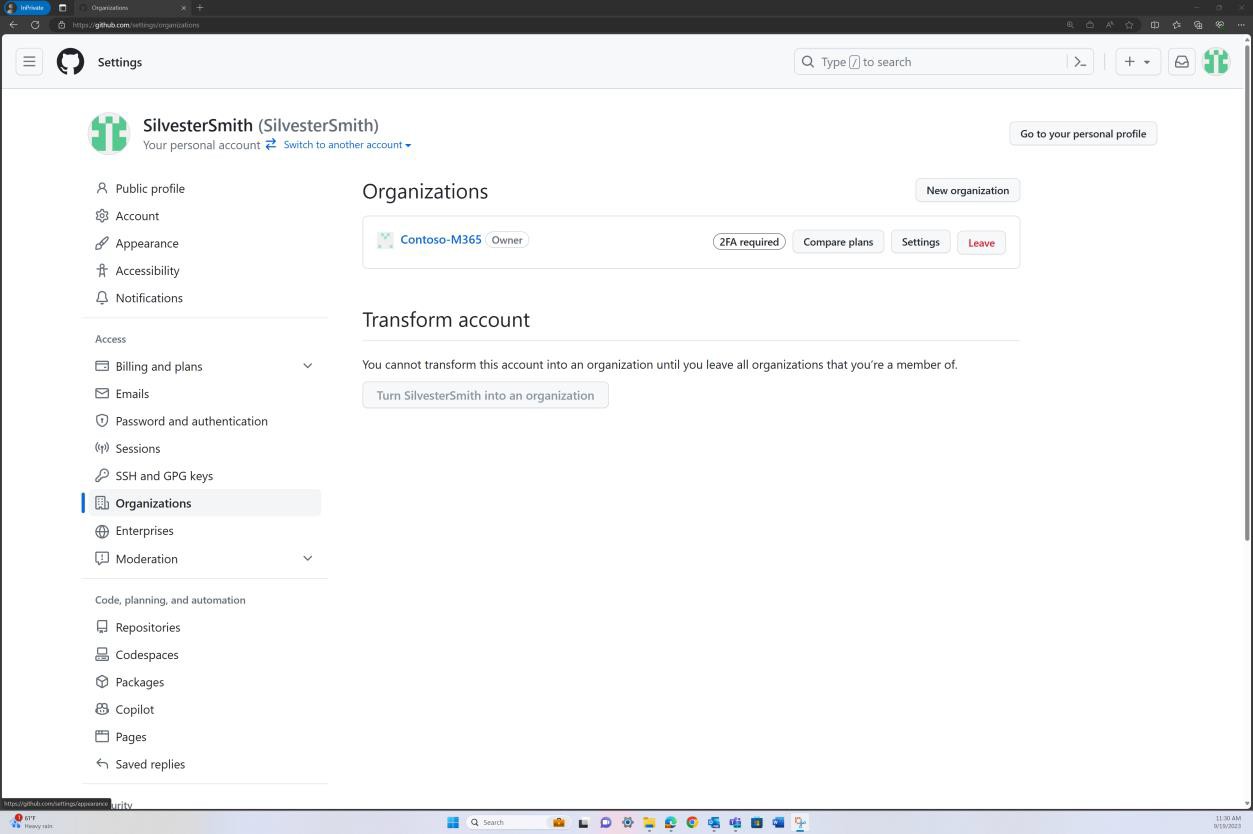

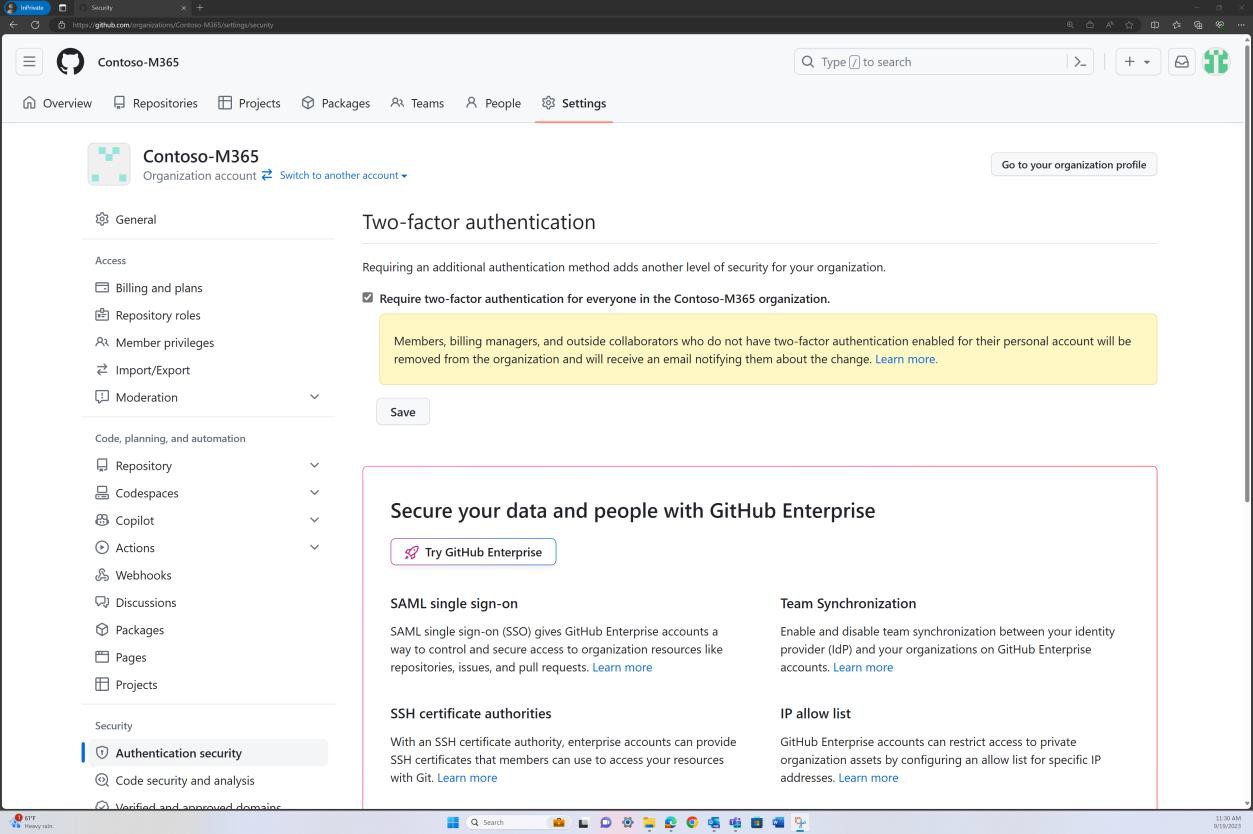

Если организация использует такую платформу, как GitHub, вы можете продемонстрировать, что 2FA включена, предоставив свидетельство из учетной записи "Организация", как показано на следующих снимках экрана.

Чтобы узнать, применяется ли 2FA для всех участников вашей организации, на сайте GitHub перейдите на вкладку параметров организации, как показано на следующем снимке экрана.

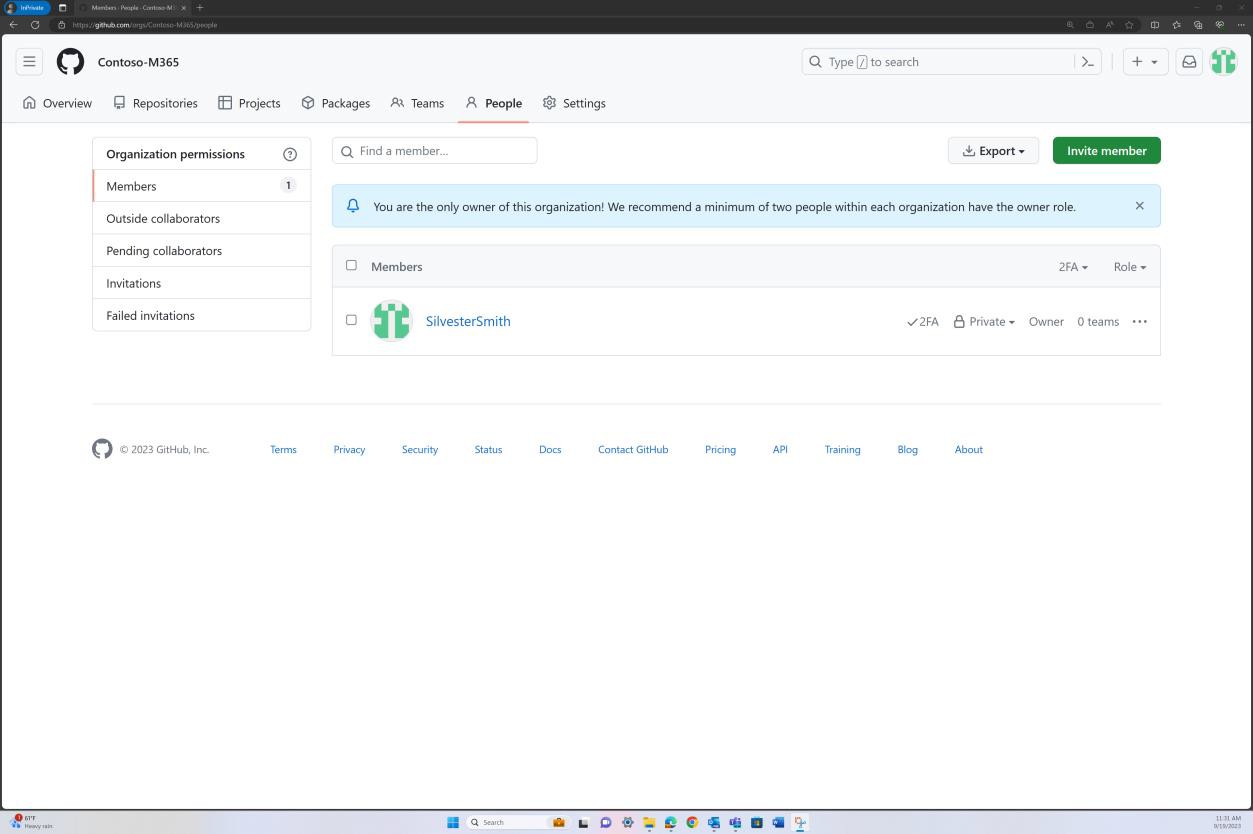

Перейдя на вкладку "Люди" в GitHub, можно установить, что "2FA" включена для всех пользователей в организации, как показано на следующем снимке экрана.

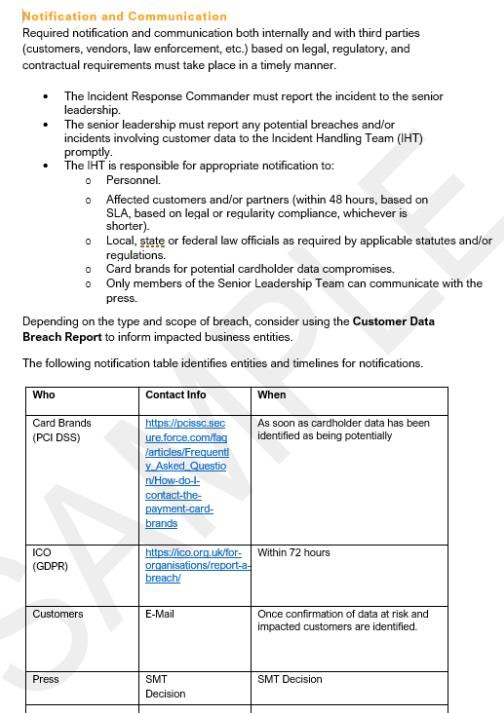

Намерение: проверки

Этот элемент управления предназначен для проверки выпуска в среде разработки другим разработчиком, чтобы выявить ошибки в коде, а также неправильные настройки, которые могут привести к уязвимости. Необходимо установить авторизацию для проверки выпуска, тестирования и т. д. перед развертыванием в рабочей среде. Авторизация. шаг может проверить, выполнены ли правильные процессы, что лежит в основе принципов SDLC.

Рекомендации

Предоставьте доказательства того, что все выпуски из среды тестирования или разработки в рабочей среде проверяются другим пользователем или разработчиком, чем инициатор. Если это достигается с помощью конвейера непрерывной интеграции и непрерывного развертывания, то предоставленные доказательства должны показывать (как и в случае с проверкой кода), что проверки применяются.

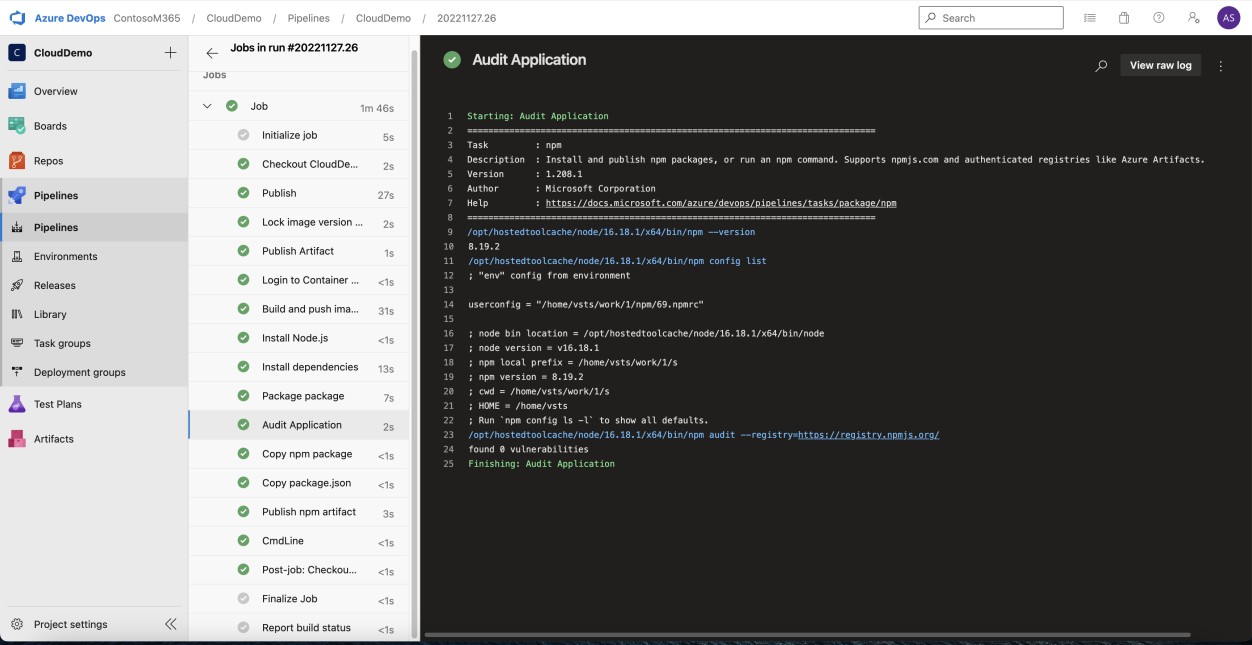

Пример доказательства

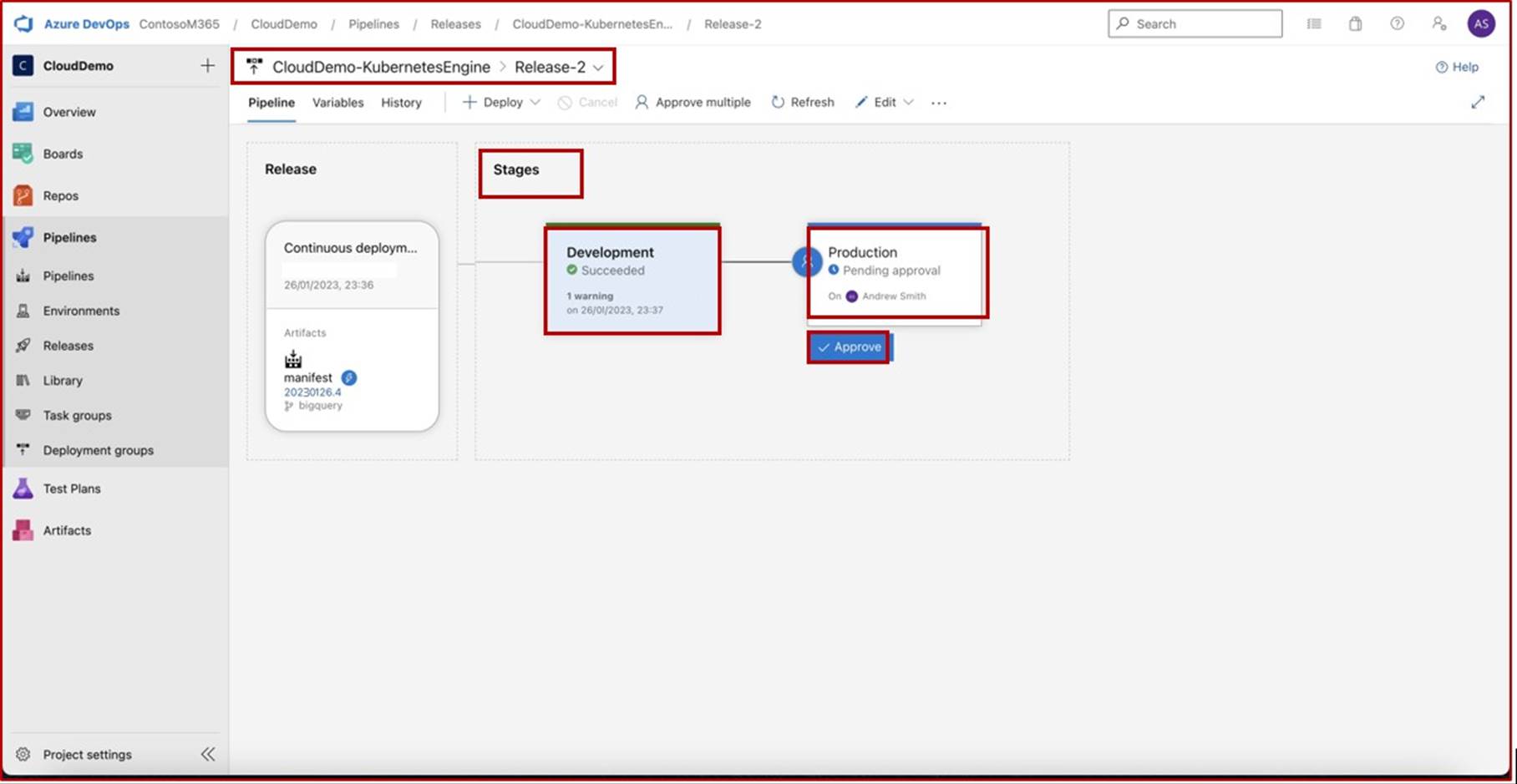

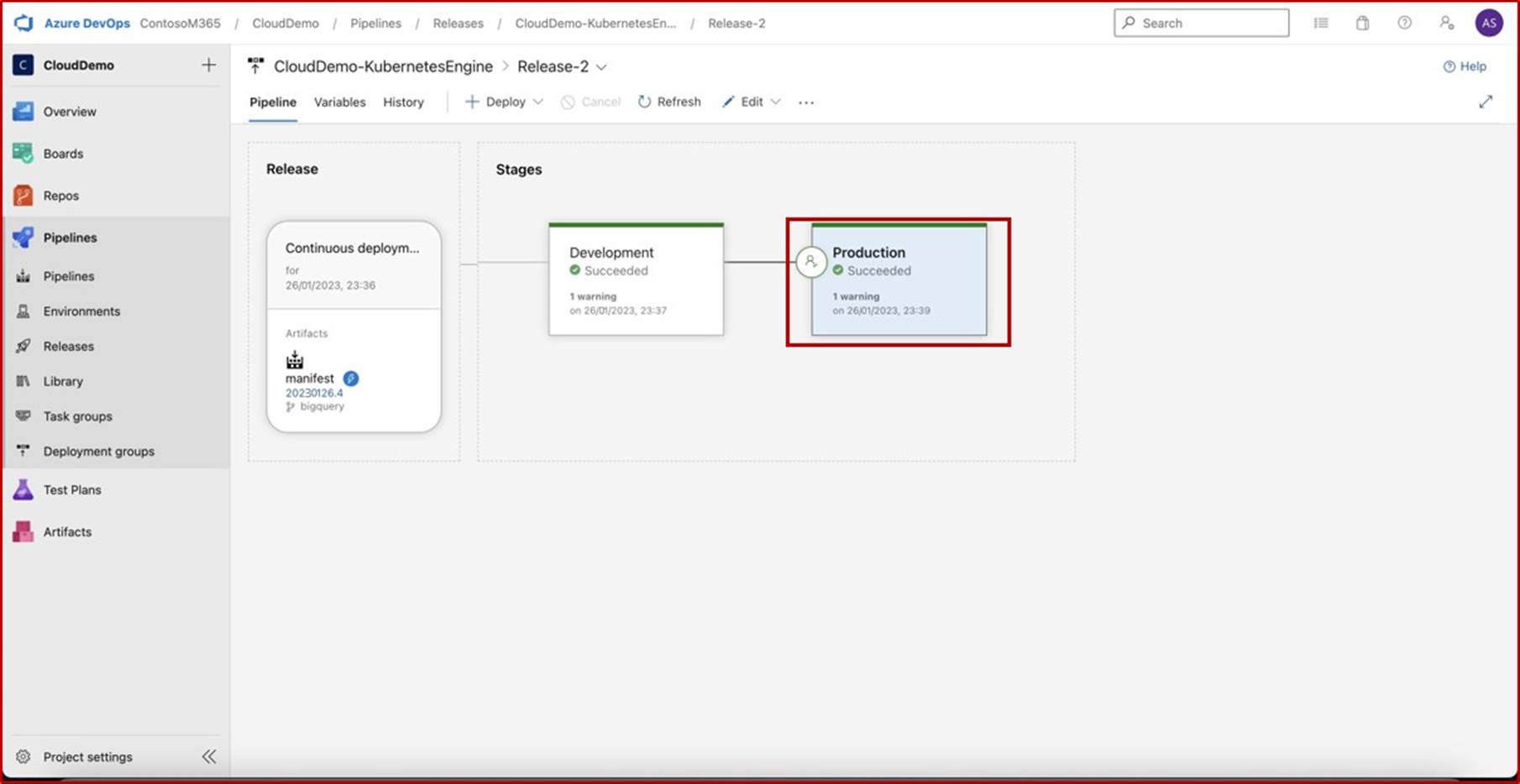

На следующем снимке экрана видно, что конвейер CI/CD используется в Azure DevOps. Конвейер содержит два этапа: разработка и рабочая среда. Выпуск был активирован и успешно развернут в среде разработки, но еще не распространился на втором этапе (рабочая среда) и ожидает утверждения от Эндрю Смита.

Ожидается, что после развертывания в разработке соответствующая команда выполняет тестирование безопасности и только в том случае, если назначенный сотрудник с соответствующими полномочиями для проверки развертывания выполнил вторичную проверку и будет удовлетворен выполнением всех условий, а затем предоставит утверждение, которое позволит выпускать выпуск в рабочую среду.

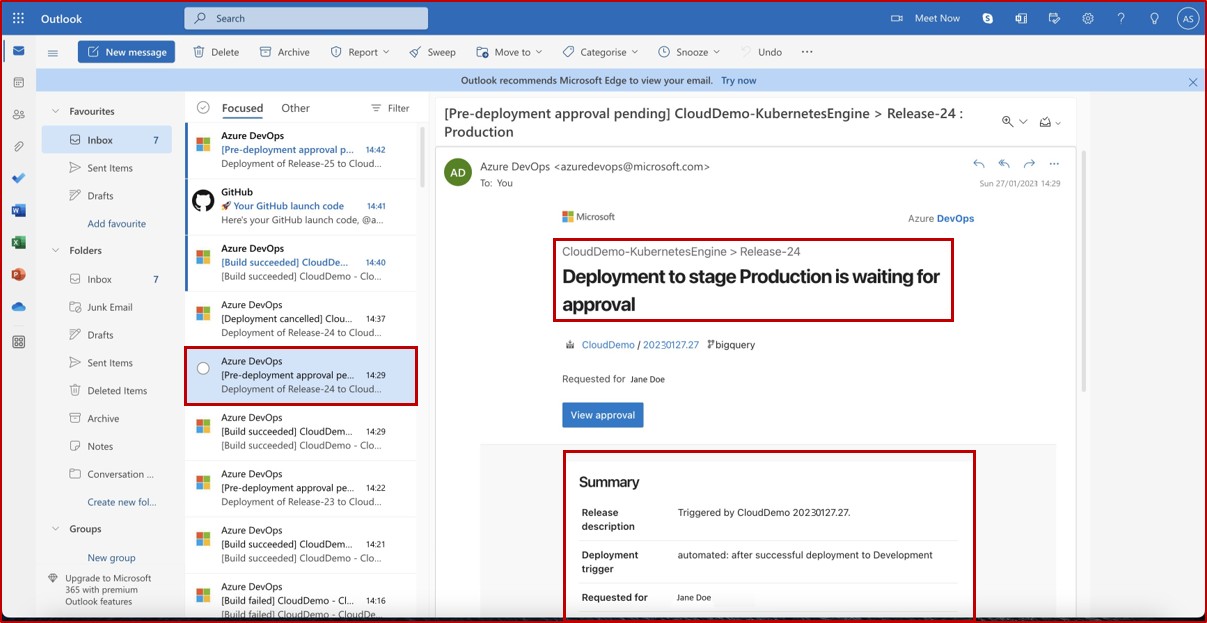

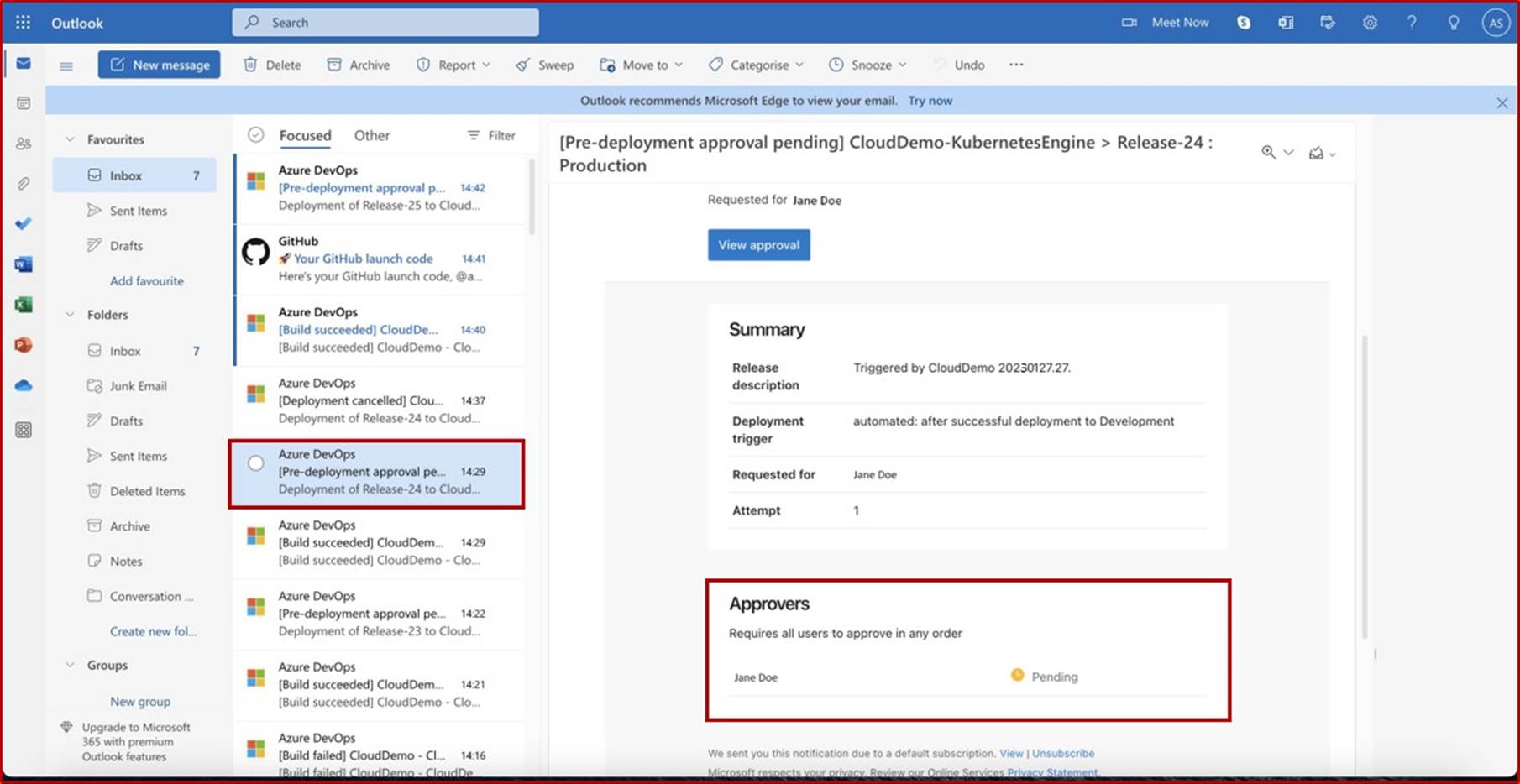

Оповещение по электронной почте, которое обычно будет получать назначенный рецензент, информирующий о том, что условие перед развертыванием сработало и что проверка и утверждение ожидается.

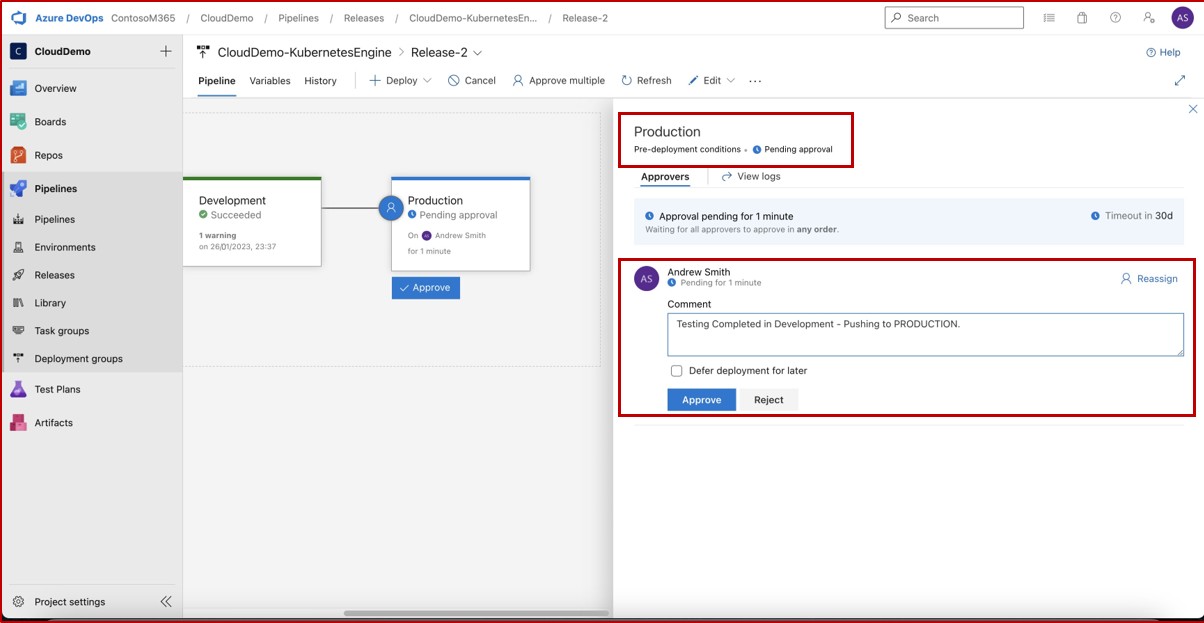

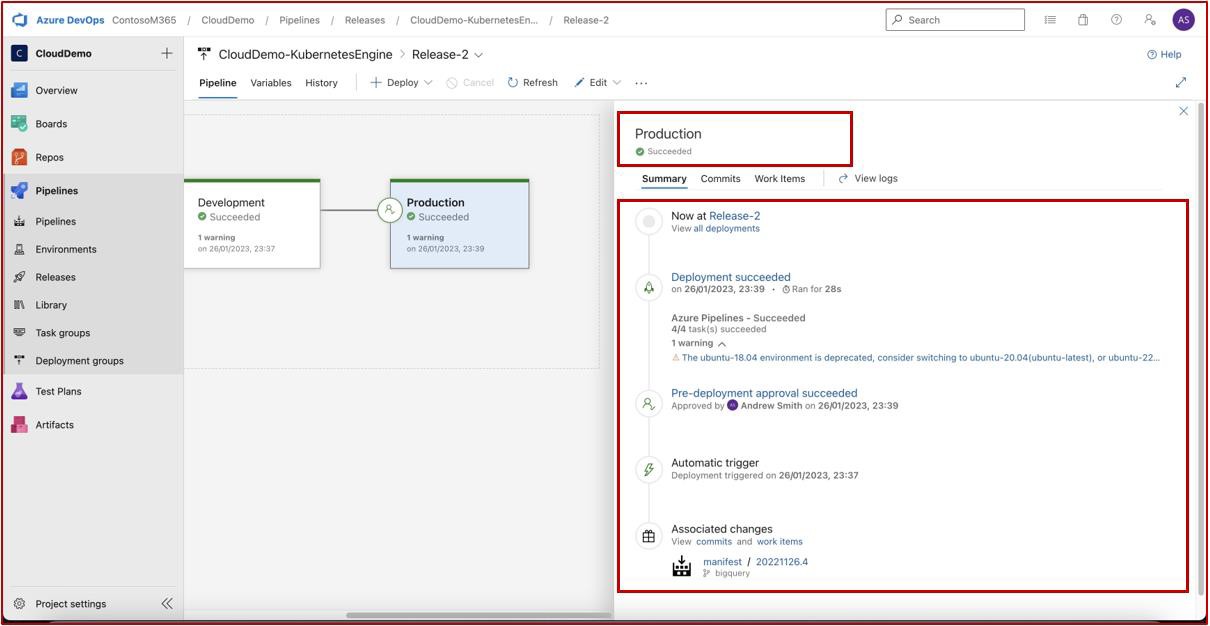

Используя уведомление по электронной почте, рецензент может перейти к конвейеру выпуска в DevOps и предоставить утверждение. Мы видим, что добавлены комментарии, оправдывающие утверждение.

На втором снимке экрана показано, что утверждение было предоставлено и выпуск в рабочую среду успешно завершен.

На следующих двух снимках экрана показана выборка ожидаемых доказательств.

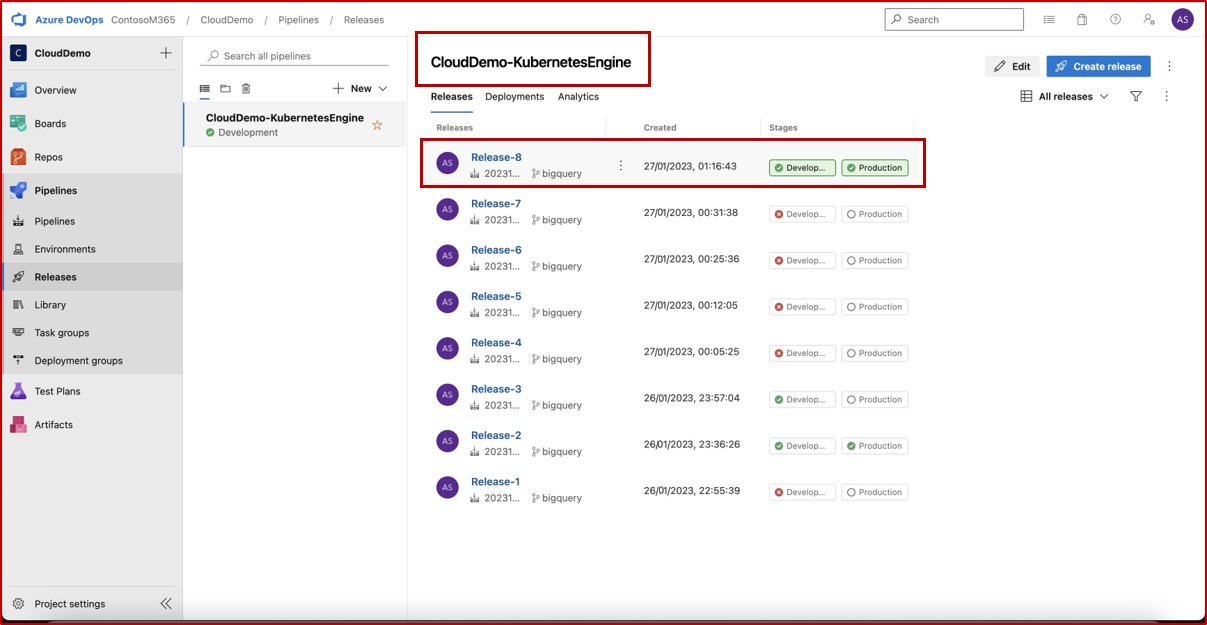

Свидетельство показывает, что существуют исторические выпуски и что применяются условия перед развертыванием, а перед развертыванием в рабочей среде требуется проверка и утверждение.

На следующем снимок экрана показан журнал выпусков, включая последний выпуск, который, как мы видим, был успешно развернут как в разработке, так и в рабочей среде.

Примечание. В предыдущих примерах полный снимок экрана не использовался, однако все снимки экрана, отправленные isV, должны быть полными снимками экрана, показывающими URL-адрес, любое время и дату входа пользователя, системы.

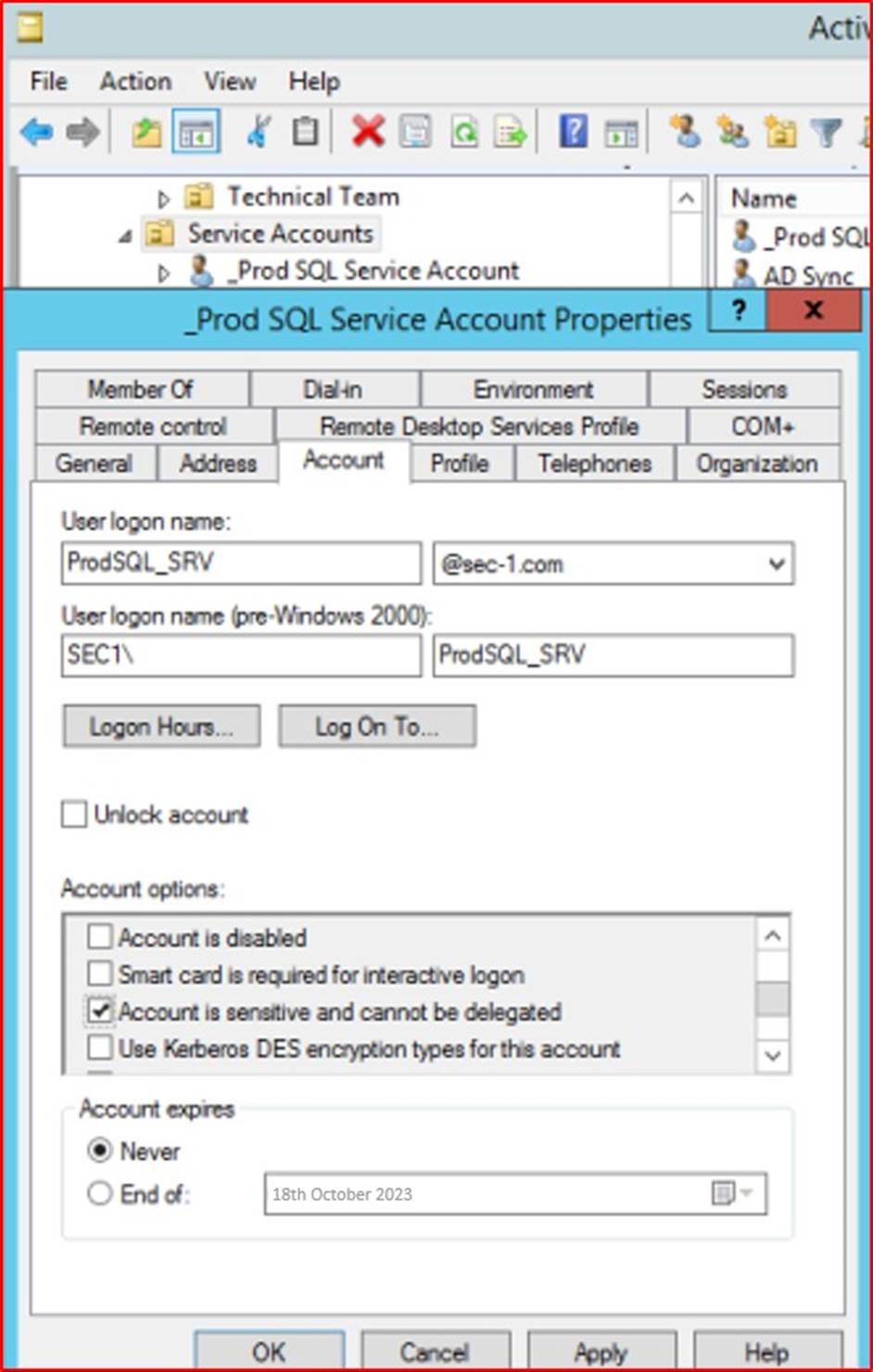

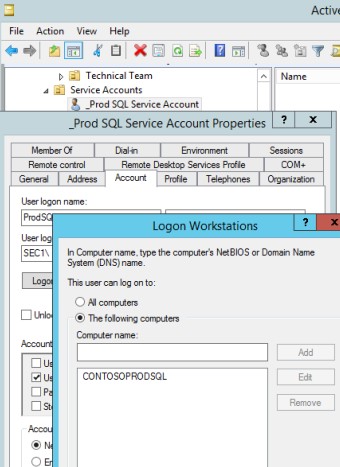

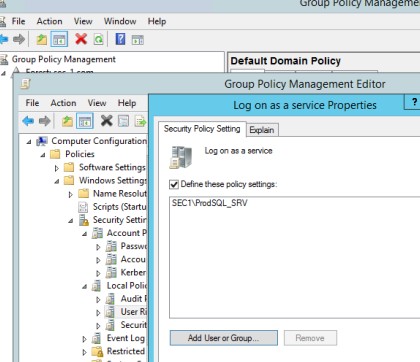

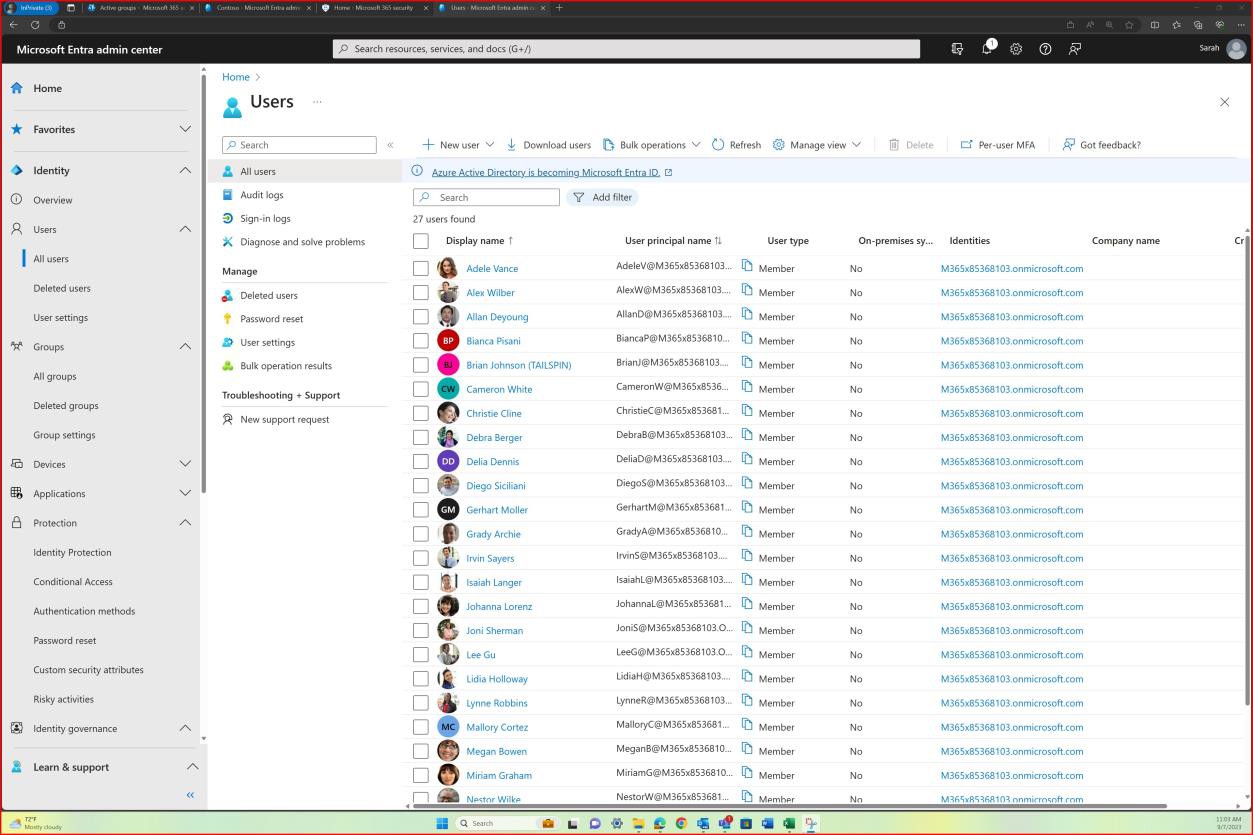

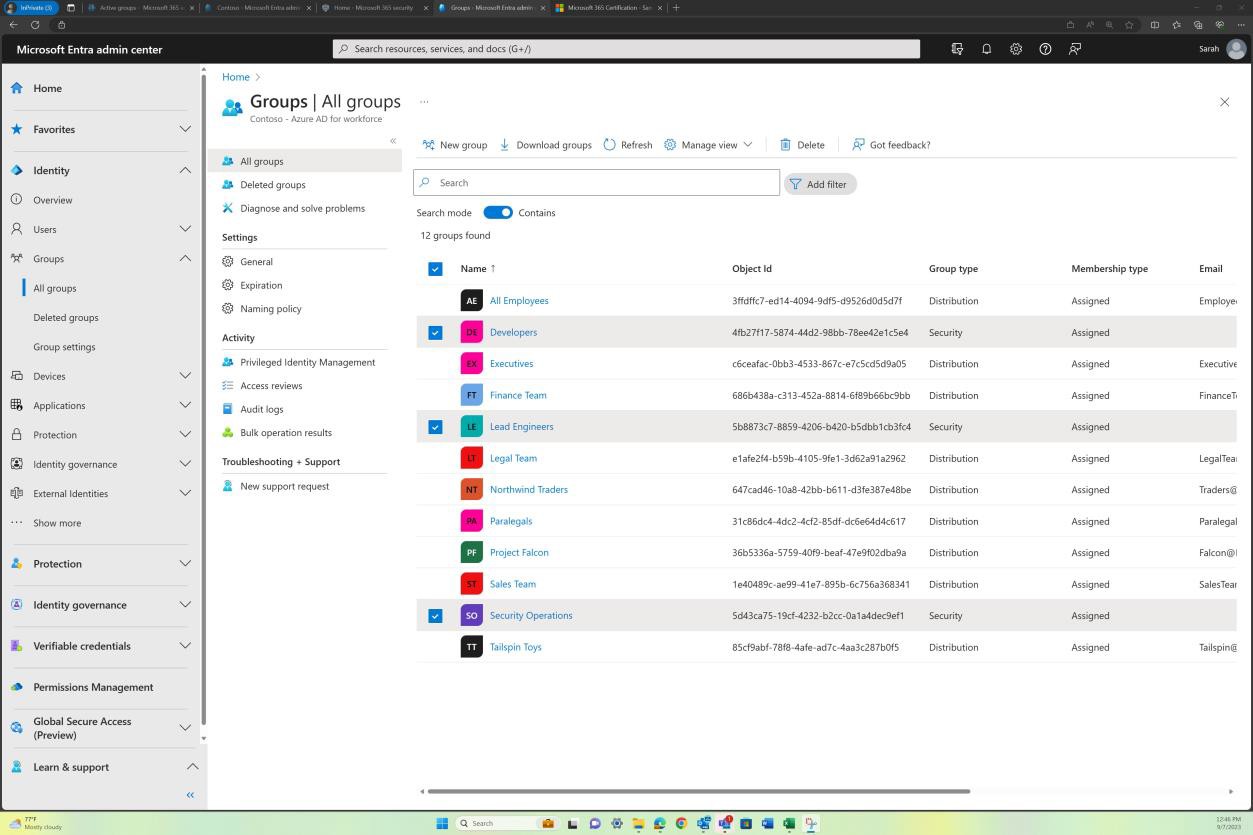

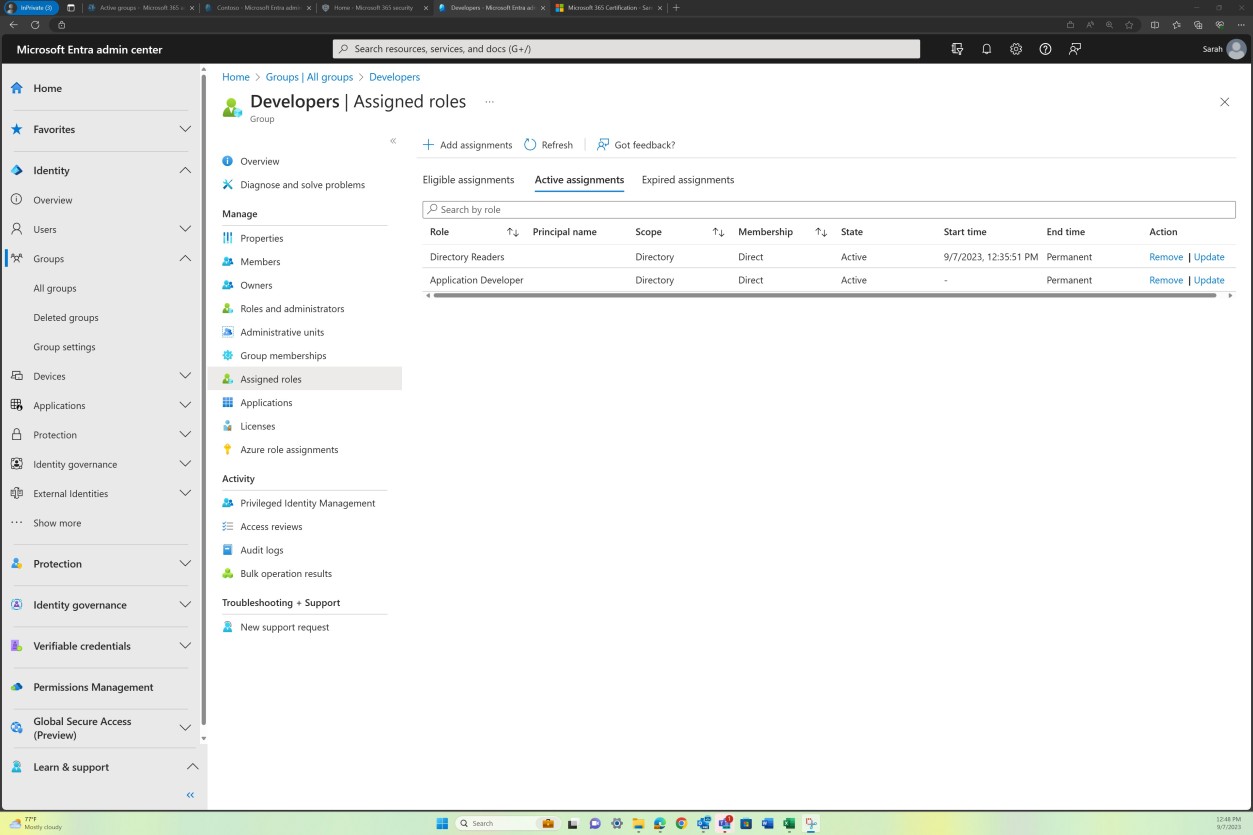

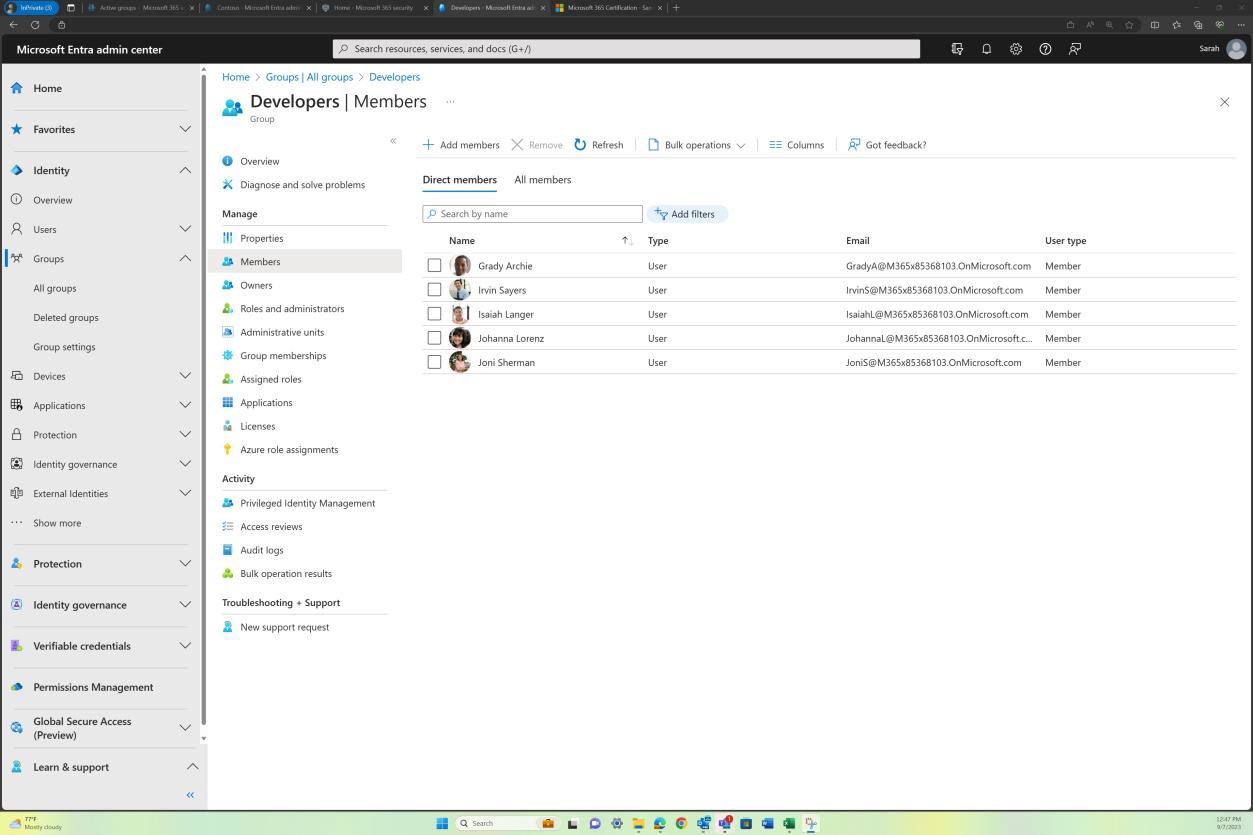

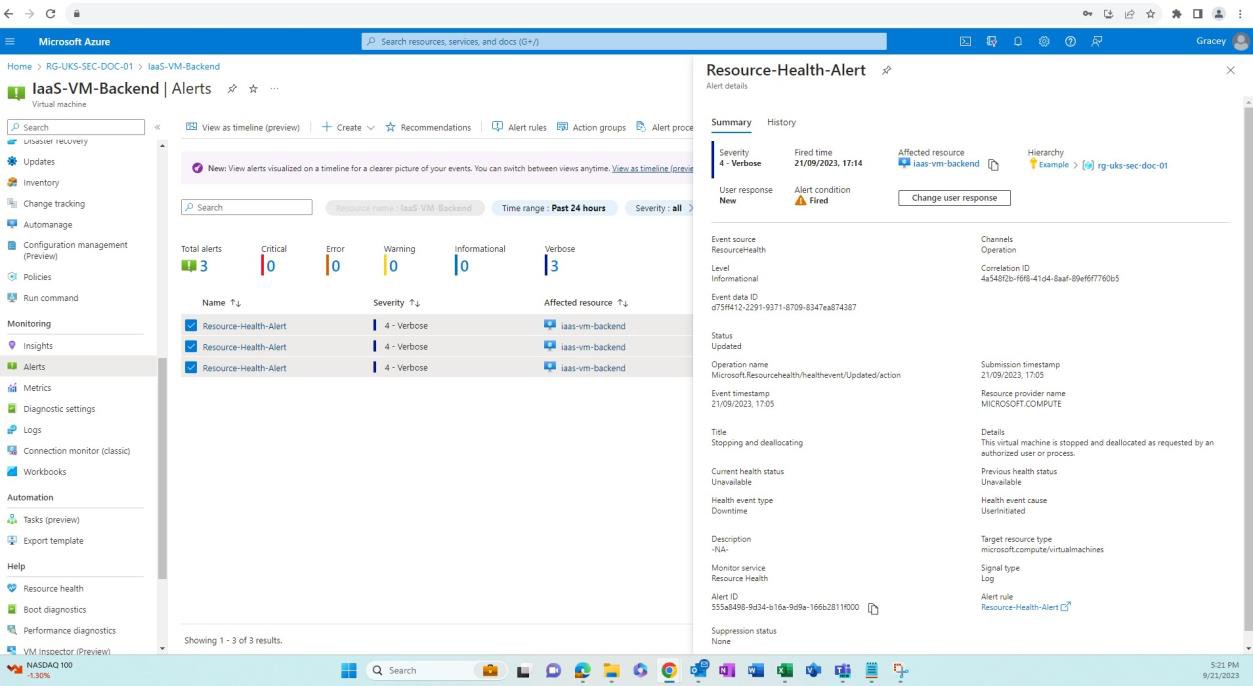

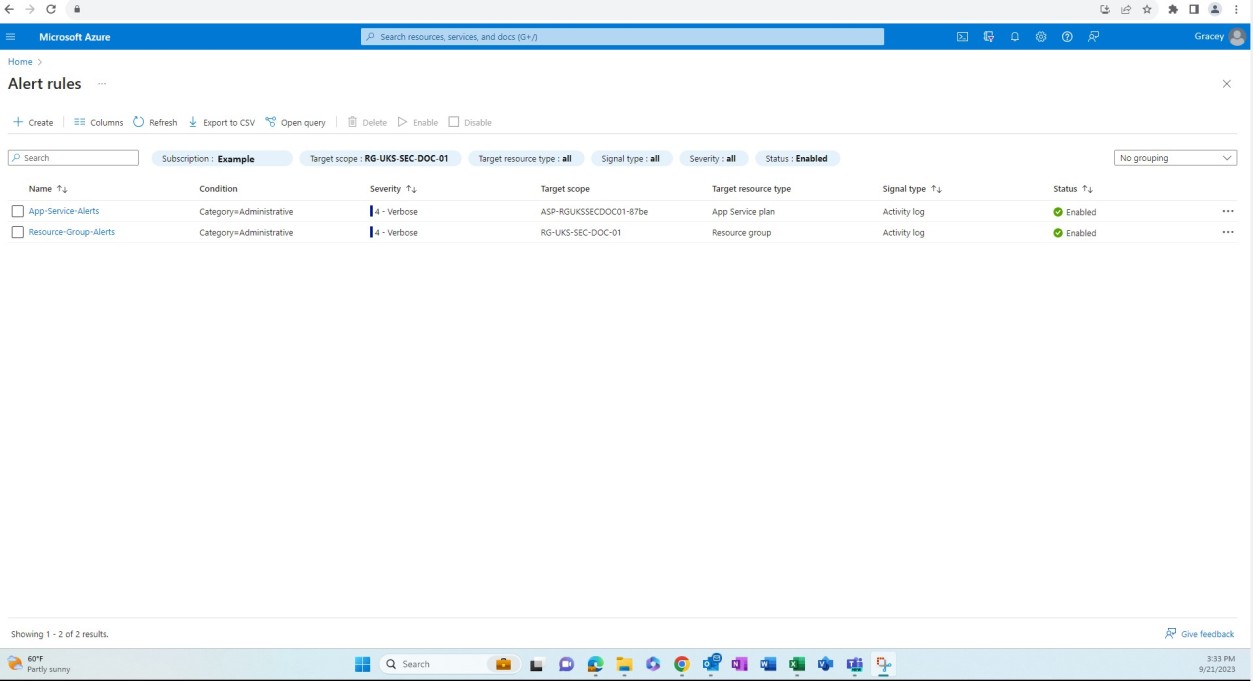

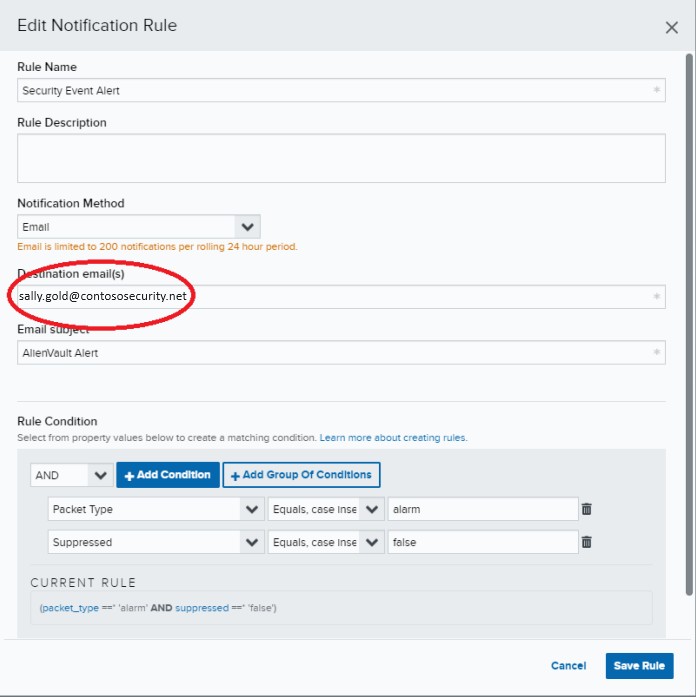

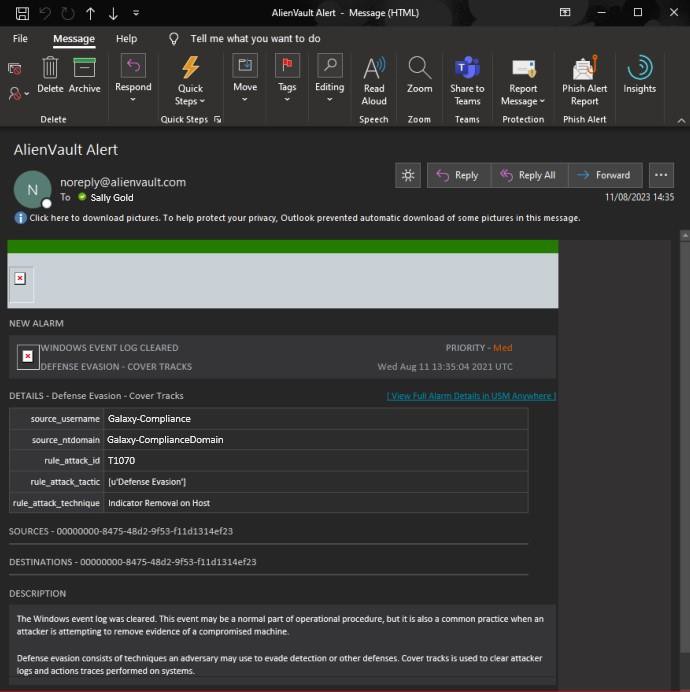

Управление учетными записями