Расширенное руководство по развертыванию Microsoft Defender для конечной точки в Linux

Область применения:

В этой статье содержатся дополнительные рекомендации по развертыванию Microsoft Defender для конечной точки в Linux. Вы получите краткую сводку по шагам развертывания, узнаете о требованиях к системе, а затем изучите фактические шаги по развертыванию. Вы также узнаете, как проверить правильность подключения устройства.

Сведения о возможностях Microsoft Defender для конечной точки см. в разделе Расширенные возможности Microsoft Defender для конечной точки.

Дополнительные сведения о других способах развертывания Microsoft Defender для конечной точки в Linux см. в разделе:

- Ручное развертывание

- Развертывание на основе Puppet

- Развертывание на основе Ansible

- Развертывание Defender для конечной точки в Linux с помощью Chef

Сводка по развертыванию

Узнайте об общем руководстве по типичному развертыванию Microsoft Defender для конечной точки в Linux. Применимость некоторых шагов определяется требованиями среды Linux.

Обратитесь к администратору брандмауэра, прокси-сервера и сети.

Сбор данных о производительности из конечной точки.

Примечание.

Рассмотрите возможность выполнения следующих необязательных элементов, даже если они не являются Microsoft Defender для конечной точки конкретными, они, как правило, повышают производительность в системах Linux.

(Необязательно) Проверьте наличие ошибок файловой системы "fsck" (сродни chkdsk).

Убедитесь, что требования к системе и рекомендации по ресурсам выполнены.

Добавьте существующее решение в список исключений для Microsoft Defender антивирусной программы.

Настройка Microsoft Defender для конечной точки в параметрах защиты от вредоносных программ Linux.

Используйте Ansible, Puppet или Chef для управления Microsoft Defender для конечной точки в Linux.

Устранение неполадок с установкой Microsoft Defender для конечной точки в Linux.

Проверьте взаимодействие с серверной частью Microsoft Defender для конечной точки.

Убедитесь, что вы можете получить "Обновления платформы" (обновления агента).

1. Работа с администратором брандмауэра, прокси-сервера и сети

Обратитесь к администратору брандмауэра, прокси-сервера и сети, чтобы добавить URL-адреса Microsoft Defender для конечной точки в список разрешенных и предотвратить проверку SSL.

Дополнительные сведения см. в статье Устранение неполадок с подключением к облаку.

Сетевое подключение Microsoft Defender для конечной точки

Чтобы проверка сетевое подключение Microsoft Defender для конечной точки, выполните следующие действия.

См. раздел Разрешить URL-адреса для Microsoft Defender для конечной точки трафика, разрешенного для Microsoft Defender для конечной точки трафика.

Если серверы Linux находятся за прокси-сервером, задайте параметры прокси-сервера. Дополнительные сведения см. в разделе Настройка параметров прокси-сервера.

Убедитесь, что трафик не проверяется с помощью проверки SSL (проверка TLS). Это наиболее распространенная проблема, связанная с сетью при настройке Microsoft Defender конечной точки. См. статью Проверка ssl не выполняется для сетевого трафика.

Примечание.

Обычно рекомендуется, чтобы трафик для Defender для конечной точки не проверялся с помощью проверки SSL (проверка TLS). Это относится ко всем поддерживаемым операционным системам (Windows, Linux и MacOS).

Шаг 1. Разрешение URL-адресов для Microsoft Defender для конечной точки трафика

Скачайте список MICROSOFT DEFENDER ДЛЯ КОНЕЧНОЙ ТОЧКИ URL-адресов для коммерческих клиентов или список URL-адресов Microsoft Defender для конечной точки для Gov/GCC/DoD, чтобы получить список служб и связанных с ними URL-адресов, к которым должна быть возможность подключения вашей сети.

В столбце География установите следующие флажки:

- ЕС, Великобритания или США

- WW

- (Пустые)

Примечание.

Убедитесь, что нет правил фильтрации брандмауэра или сети, которые запрещают доступ к этим URL-адресам. Если они есть, может потребоваться создать правило разрешения специально для них.

Обратитесь к администраторам брандмауэра, прокси-сервера или сети, чтобы разрешить соответствующие URL-адреса.

Шаг 2. Настройка параметров прокси-сервера

Если серверы Linux находятся за прокси-сервером, используйте следующие рекомендации по параметрам.

В следующей таблице перечислены поддерживаемые параметры прокси-сервера.

| Поддерживается | Не поддерживается |

|---|---|

| Прозрачный прокси | Автоматическая настройка прокси-сервера (PAC, тип прокси-сервера с проверкой подлинности) |

| Настройка статического прокси-сервера вручную | Протокол автообнаружения веб-прокси (WPAD, тип прокси-сервера с проверкой подлинности) |

- Сетевые подключения

- Полный профиль конфигурации

- Конфигурация статического прокси-сервера

- Устранение проблем с подключением в сценарии статического прокси-сервера

Шаг 3. Проверка проверки SSL не выполняется для сетевого трафика

Чтобы предотвратить атаки "злоумышленник в середине", весь размещенный трафик Microsoft Azure использует закрепление сертификатов. В результате проверки SSL основными системами брандмауэра не допускаются. Необходимо обойти проверку SSL для URL-адресов Microsoft Defender для конечной точки.

Устранение неполадок с облачными подключениями

Дополнительные сведения см. в статье Устранение неполадок с подключением к облаку для Microsoft Defender для конечной точки в Linux.

2. Сбор данных о производительности из конечной точки

Сбор данных о производительности из конечных точек, на которых установлен Defender для конечной точки. Сюда входят доступность места на диске во всех подключенных секциях, использование памяти, список процессов и использование ЦП (агрегирование по всем ядрам).

3. (Необязательно) Проверьте наличие ошибок файловой системы "fsck" (сродни chkdsk)

Любая файловая система может в конечном итоге получить повреждение, поэтому перед установкой любого нового программного обеспечения было бы хорошо установить ее в работоспособной файловой системе.

4. (Необязательно) Обновление драйверов подсистемы хранилища

Более новый драйвер или встроенное ПО в подсистеме хранения могут помочь в повышении производительности и (или) надежности.

5. (Необязательно) Обновление драйверов сетевого адаптера

Более новый драйвер или встроенное ПО в сетевых адаптерах или программном обеспечении объединения сетевых карт может помочь с производительностью и (или) надежностью.

6. Убедитесь, что требования к системе и рекомендации по ресурсам выполнены.

В следующем разделе содержатся сведения о поддерживаемых версиях Linux и рекомендации по ресурсам.

Подробный список поддерживаемых дистрибутивов Linux см. в разделе Требования к системе.

| Ресурс | Рекомендация |

|---|---|

| Дисковое пространство | Минимум: 2 ГБ ПРИМЕЧАНИЕ. Если облачные диагностика включены для аварийного сбора данных, может потребоваться больше места на диске. |

| ОЗУ | 1 ГБ 4 ГБ рекомендуется |

| ЦП | Если в системе Linux работает только один vcpu, рекомендуется увеличить его до двух vcpu 4 ядра предпочтительнее |

| Версия ОС | Драйвер фильтра ядра | Comments |

|---|---|---|

| RHEL 7.x, RHEL 8.x и RHEL 9.x | Нет драйвера фильтра ядра, необходимо включить параметр fanotify ядра | aродни диспетчеру фильтров (fltmgr, доступно через fltmc.exe) в Windows |

| RHEL 6.x | Драйвер ядра TALPA |

7. Добавьте существующее решение в список исключений для антивирусной программы Microsoft Defender

Этот шаг процесса настройки включает добавление Defender для конечной точки в список исключений для существующего решения для защиты конечных точек и любых других продуктов безопасности, которые использует ваша организация. Для добавления исключений в антивирусную программу Microsoft Defender можно выбрать один из нескольких способов.

Совет

Чтобы получить помощь в настройке исключений, обратитесь к документации поставщика решений.

Возможность запуска Microsoft Defender для конечной точки в Linux вместе с антивредоносным продуктом сторонних разработчиков зависит от сведений о реализации этого продукта. Если другой антивредоносный продукт использует fanotify, его необходимо удалить, чтобы исключить побочные эффекты производительности и стабильности, вызванные запуском двух конфликтующих агентов.

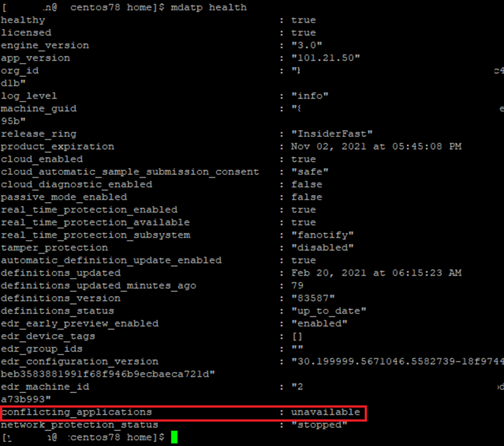

Чтобы проверка, если существует антивредоносное ПО сторонних поставщиков, на котором выполняется FANotify, можно запустить

mdatp health, а затем проверка результат:

Если в разделе "conflicting_applications" отображается результат, отличный от "недоступно", удалите антивредоносное ПО сторонних корпораций.

Если вы не удалите антивредоносный продукт сторонних производителей, вы можете столкнуться с непредвиденным поведением, например с проблемами производительности, стабильностью, например зависанием систем или паникой ядра.

Чтобы определить Microsoft Defender для конечной точки в процессах и путях Linux, которые должны быть исключены в антивредоносном продукте сторонних разработчиков, выполните команду

systemctl status -l mdatp.Исключите следующие процессы из антивредоносного продукта сторонних разработчиков:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Исключите следующие пути из антивредоносного продукта сторонних разработчиков:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Учитывайте следующие моменты об исключениях.

При добавлении исключений в Microsoft Defender проверки антивирусной программы следует добавить путь и обработать исключения.

Примечание.

- Исключения антивирусной программы применяются к антивирусной подсистеме.

- Индикаторы разрешают и блокируются к антивирусной системе.

Учитывайте следующие моменты.

- Исключения пути исключают определенные файлы и любой доступ к этим файлам.

- Исключения процесса исключают все, что касается процесса, но не исключают сам процесс.

- Выведите список исключений процесса, используя полный путь, а не только по имени. (Метод только для имен менее защищен.)

- Если вы перечислили каждый исполняемый файл как исключение пути и исключение процесса, процесс и все, что он касается, будут исключены.

Совет

Ознакомьтесь с разделами "Распространенные ошибки, которые следует избежать при определении исключений", в частности расположения папок и обработка разделов для платформ Linux и macOS.

9. Create групп устройств

Настройка групп устройств, коллекций устройств и организационных подразделений Группы устройств, коллекции устройств и подразделения позволяют команде безопасности эффективно и эффективно управлять политиками безопасности и назначать их. В следующей таблице описаны каждая из этих групп и способы их настройки. Ваша организация может использовать не все три типа коллекций.

| Тип коллекции | Действия |

|---|---|

| Группы устройств (ранее называемые группами компьютеров) позволяют группе по операциям безопасности настраивать возможности безопасности, такие как автоматическое исследование и исправление. Группы устройств также полезны для назначения доступа к этим устройствам, чтобы команда по операциям безопасности могла при необходимости выполнить действия по исправлению. Группы устройств создаются при обнаружении и остановке атаки, оповещения, такие как "оповещение о первоначальном доступе", активируются и отображаются на портале Microsoft Defender. |

1. Перейдите на портал Microsoft Defender (https://security.microsoft.com). 2. В области навигации слева выберите Параметры>Конечные> точкиРазрешения>группы устройств. 3. Выберите + Добавить группу устройств. 4. Укажите имя и описание для группы устройств. 5. В списке Уровень автоматизации выберите параметр. (Рекомендуется полностью — устранять угрозы автоматически.) Дополнительные сведения о различных уровнях автоматизации см. в статье Устранение угроз. 6. Укажите условия для правила сопоставления, чтобы определить, какие устройства относятся к группе устройств. Например, можно выбрать домен, версии ОС или даже использовать теги устройств. 7. На вкладке Доступ пользователя укажите роли, которые должны иметь доступ к устройствам, включенным в группу устройств. 8. Нажмите кнопку Готово. |

| Коллекции устройств позволяют команде по управлению безопасностью управлять приложениями, развертывать параметры соответствия или устанавливать обновления программного обеспечения на устройствах в организации. Коллекции устройств создаются с помощью Configuration Manager. |

Выполните действия, описанные в разделе Create коллекции. |

| Подразделения позволяют логически группировать такие объекты, как учетные записи пользователей, учетные записи служб или учетные записи компьютеров. Затем можно назначить администраторов определенным подразделениям и применить групповую политику для принудительного применения целевых параметров конфигурации. Подразделения определяются в Доменные службы Microsoft Entra. |

Выполните действия, описанные в статье Create подразделения в управляемом домене Доменные службы Microsoft Entra. |

10. Настройка Microsoft Defender для конечной точки в параметрах защиты от вредоносных программ Linux

Перед началом работы:

Если вы уже используете антивредоносный продукт сторонних разработчиков для серверов Linux, возможно, потребуется скопировать существующие исключения в Microsoft Defender для конечной точки в Linux.

Если вы не используете антивредоносный продукт сторонних производителей для серверов Linux, получите список всех приложений Linux и проверка веб-сайт поставщиков для исключений.

Если вы используете антивредоносный продукт сторонних разработчиков, добавьте процессы и пути к списку исключений антивирусной программы Microsoft Defender для конечной точки. Дополнительные сведения проверка документацию по защите от вредоносных программ сторонних организаций или обратитесь в службу поддержки.

При тестировании на одном компьютере можно использовать командную строку для настройки исключений:

Если вы тестируете на нескольких компьютерах, используйте следующий

mdatp_managed.jsonфайл. Если вы поступаете из Windows, это похоже на групповую политику для Defender для конечной точки в Linux.Вы можете изменить файл в соответствии со своими потребностями:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Рекомендации.

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Примечание.

В Linux (и macOS) поддерживаются пути, в которых он начинается с подстановочного знака.

В следующей таблице описаны параметры, которые рекомендуется использовать в файле mdatp_managed.json :

| Параметры | Comments |

|---|---|

exclusionsMergePolicy задано значение admin_only |

Запрещает локальному администратору добавлять локальные исключения (с помощью bash (командная строка)). |

disallowedThreatActions задано значение allow and restore |

Не позволяет локальному администратору восстановить элемент, помещенный в карантин (с помощью bash (командная строка)). |

threatTypeSettingsMergePolicy задано значение admin_only |

Запрещает локальному администратору добавлять ложные срабатывания или истинные положительные типы угроз (с помощью bash (командная строка)). |

- Сохраните параметр как

mdatp_managed.jsonфайл. - Скопируйте параметр в этот путь

/etc/opt/microsoft/mdatp/managed/. Дополнительные сведения см. в разделе Настройка параметров для Microsoft Defender для конечной точки в Linux. - Добавьте процессы и пути защиты от вредоносных программ сторонних приложений в список исключений из предыдущего шага.

- Убедитесь, что вы добавили текущие исключения из решения защиты от вредоносных программ сторонних поставщиков на предыдущий шаг.

Приложения, которые Microsoft Defender для конечной точки могут повлиять

Для рабочих нагрузок с высоким уровнем ввода-вывода, таких как Postgres, OracleDB, Jira и Jenkins, могут потребоваться другие исключения в зависимости от объема обрабатываемых действий (и отслеживаемых Defender для конечной точки). Если после установки Defender для конечной точки вы испытываете снижение производительности, рекомендуется следовать рекомендациям сторонних поставщиков приложений. Кроме того, помните о распространенных ошибках исключения для антивирусной программы Microsoft Defender.

Если вы испытываете снижение производительности, ознакомьтесь со следующими ресурсами:

- Устранение проблем с производительностью Microsoft Defender для конечной точки в Linux.

- Устранение неполадок с производительностью AuditD с Microsoft Defender для конечной точки в Linux.

11. Скачивание пакета подключения Microsoft Defender для конечной точки в Linux

Дополнительные сведения см. в разделе Скачивание пакета подключения с портала Microsoft Defender.

Примечание.

Эта загрузка регистрирует Microsoft Defender для конечной точки в Linux для отправки данных в экземпляр Microsoft Defender для конечной точки.

Скачав этот пакет, вы можете выполнить инструкции по установке вручную или использовать платформу управления Linux для развертывания Defender для конечной точки в Linux и управления ими.

12. Примеры Ansible, Puppet и Chef для управления Microsoft Defender для конечной точки в Linux

Defender для конечной точки в Linux позволяет практически любому решению управления легко развертывать параметры Defender для конечной точки в Linux и управлять ими. Некоторые распространенные платформы управления Linux : Ansible, Puppet и Chef. В следующих документах содержатся примеры настройки этих платформ управления для развертывания и настройки Defender для конечной точки в Linux.

Развертывание Microsoft Defender для конечной точки в Linux с помощью Puppet

Развертывание Microsoft Defender для конечной точки в Linux с помощью Ansible

Развертывание Microsoft Defender для конечной точки в Linux с помощью Chef

Примечание.

Перезагрузки не требуются после установки или обновления Microsoft Defender для конечной точки в Linux, за исключением случаев, когда выполняется auditD в неизменяемом режиме.

Доставка параметра cronjob запланированных проверок

Запланируйте антивирусную проверку с помощью Anacron в Microsoft Defender для конечной точки в Linux. Дополнительные сведения см. в статье Планирование антивирусной проверки с помощью Anacron в Microsoft Defender для конечной точки в Linux.

Обновление Microsoft Defender для конечной точки в параметрах cronjob агента Linux

Запланируйте обновление Microsoft Defender для конечной точки в Linux. Дополнительные сведения см. в статье Планирование обновления Microsoft Defender для конечной точки в Linux.

13. Устранение неполадок с установкой Microsoft Defender для конечной точки в Linux

Сведения об устранении неполадок, которые могут возникнуть во время установки, см. в статье Устранение неполадок с установкой для Microsoft Defender для конечной точки в Linux.

14. Проверка статистики использования ресурсов

Проверьте статистику производительности и сравните использование до развертывания по сравнению с после развертывания.

15. Проверка связи с Microsoft Defender для конечной точки серверной частью

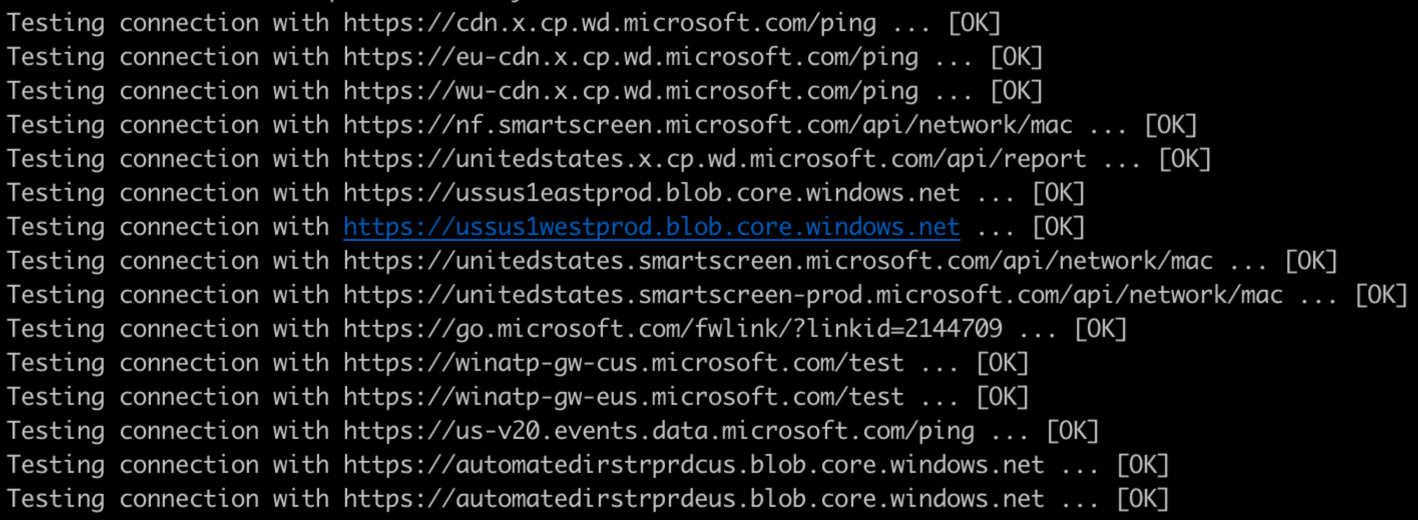

Чтобы проверить Microsoft Defender для конечной точки связи Linux с облаком с текущими параметрами сети, выполните следующий тест подключения из командной строки:

mdatp connectivity test

На следующем рисунке показаны ожидаемые выходные данные теста:

Дополнительные сведения см. в разделе Проверка подключения.

16. Изучение проблем работоспособности агента

Изучите проблемы работоспособности агента на основе значений, возвращаемых при выполнении mdatp health команды. Дополнительные сведения см. в статье Изучение проблем работоспособности агента.

17. Убедитесь, что вы можете получать обновления платформы (обновления агента)

Чтобы проверить Microsoft Defender для конечной точки обновлений платформы Linux, выполните следующую командную строку:

sudo yum update mdatp

или

apt-get update mdatp

в зависимости от диспетчера пакетов.

Дополнительные сведения см. в статье Работоспособности устройств и Microsoft Defender отчета о работоспособности антивредоносного ПО.

Чтобы узнать о последнем выпуске широкого канала, ознакомьтесь с разделом Новые возможности Microsoft Defender для конечной точки в Linux.

Обновление Microsoft Defender для конечной точки в Linux

Корпорация Майкрософт регулярно публикует обновления программного обеспечения для повышения производительности, безопасности и предоставления новых функций. Обновление Microsoft Defender для конечной точки в Linux. Дополнительные сведения см. в статье Развертывание обновлений для Microsoft Defender для конечной точки в Linux.

Примечание.

Если у вас есть сателлит Redhat (сродни WSUS в Windows), вы можете получить обновленные пакеты из него.

Совет

Автоматизируйте обновление агента по ежемесячному (рекомендуется) расписанию с помощью задания Cron. Дополнительные сведения см. в статье Планирование обновления Microsoft Defender для конечной точки в Linux.

Конечные точки, отличные от Windows

С macOS и Linux вы можете взять несколько систем и запустить в бета-канале.

Примечание.

В идеале следует включить один из всех типов систем Linux, которые вы используете в канале предварительной версии, чтобы вы могли обнаружить проблемы совместимости, производительности и надежности, прежде чем сборка будет переведена в текущий канал.

Выбор канала определяет тип и частоту обновлений, предлагаемых вашему устройству. Устройства в бета-версии — это первые устройства, которые получают обновления и новые функции, а затем — предварительная версия и, наконец, текущий.

Для предварительного просмотра новых функций и предоставления ранних отзывов рекомендуется настроить некоторые устройства в организации для использования бета-версии или предварительной версии.

Предупреждение

Переключение канала после начальной установки требует переустановки продукта. Чтобы переключить канал продукта, удалите существующий пакет, повторно настройте устройство для использования нового канала и выполните действия, описанные в этом документе, чтобы установить пакет из нового расположения.

18. Убедитесь, что вы можете получать обновления аналитики безопасности (сигнатуры и обновления определений)

Чтобы проверить Microsoft Defender для конечной точки в сигнатурах и обновлениях определений Linux, выполните следующую командную строку:

mdatp definitions update

Дополнительные сведения см. в статье Создание отчетов о работоспособности устройств для защиты от вредоносных программ Microsoft Defender.

19. Обнаружение тестов

Чтобы убедиться, что устройство правильно подключено и зарегистрировано в службу, выполните следующий тест обнаружения:

Обнаружения антивредоносных программ:

curl -o /tmp/eicar.com.txt https://www.eicar.org/download/eicar.com.txtЕсли обнаружение не отображается, возможно, вы настроили "allowThreats", чтобы разрешить в настройках с помощью Ansible или Puppet.

Обнаружение конечных точек и реагирование (EDR). Дополнительные сведения см. в статье Опыт Microsoft Defender для конечной точки с помощью имитированных атак. Если обнаружение не отображается, возможно, на портале отсутствуют события или оповещения. Дополнительные сведения см. в статье Устранение проблем с отсутствующими событиями или оповещениями для Microsoft Defender для конечной точки в Linux.

Дополнительные сведения об унифицированных отправках в Microsoft Defender XDR и возможности отправки ложных срабатываний и ложноотрицательных сообщений через портал см. в статье Объединенные отправки в Microsoft Defender XDR теперь общедоступна! — Microsoft Tech Community.

20. Устранение проблем с отсутствующими событиями или оповещениями для Microsoft Defender для конечной точки в Linux

Дополнительные сведения см. в статье Устранение проблем с отсутствующими событиями или оповещениями для Microsoft Defender для конечной точки в Linux.

21. Устранение неполадок с высокой загрузкой ЦП независимыми поставщиками программного обеспечения, приложениями Linux или скриптами

Если вы заметили, что сторонние поставщики программного обеспечения, внутренние приложения Linux или скрипты работают с высокой загрузкой ЦП, выполните следующие действия, чтобы изучить причину.

- Определите поток или процесс, вызывающий симптом.

- Примените дальнейшие шаги диагностики на основе выявленного процесса для решения проблемы.

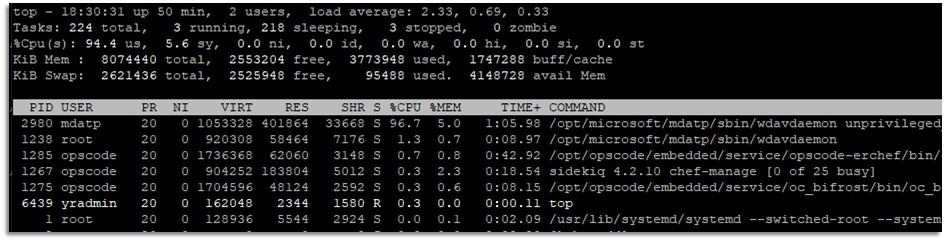

Шаг 1. Определение Microsoft Defender для конечной точки в потоке Linux, вызвавшего симптом

Используйте следующие синтаксисы, чтобы определить процесс, вызывающий нагрузку на ЦП:

Чтобы получить Microsoft Defender для конечной точки идентификатор процесса, вызвавшего проблему, выполните следующую команду:

sudo top -cЧтобы получить дополнительные сведения о процессе Microsoft Defender для конечной точки, выполните следующую команду:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpЧтобы определить конкретный идентификатор потока Microsoft Defender для конечной точки, вызывающий наибольшую загрузку ЦП в процессе, выполните следующую команду:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

В следующей таблице перечислены процессы, которые могут привести к высокой загрузке ЦП:

| Имя процесса | Используемый компонент | используемый механизм MDE |

|---|---|---|

| wdavdaemon | FANotify | Антивирусная & EDR |

| wdavdaemon unprivileged | Антивирусная подсистема | |

| wdavdaemon edr | Подсистема EDR | |

| mdatp_audisp_plugin | платформа аудита (аудит) | Прием журнала аудита |

Шаг 2. Применение дальнейших действий диагностики на основе идентифицированного процесса

Теперь, когда вы определили процесс, вызывающий высокую загрузку ЦП, используйте соответствующие рекомендации по диагностике, приведенные в следующем разделе.

Например, на предыдущем шаге был определен как процесс, wdavdaemon unprivileged который вызывал высокую загрузку ЦП. В зависимости от результата можно применить руководство к проверка непривилегированного процесса wdavdaemon.

Используйте следующую таблицу для устранения неполадок с высокой загрузкой ЦП:

| Имя процесса | Используемый компонент | Microsoft Defender для конечной точки используемый механизм | Действия |

|---|---|---|---|

| wdavdaemon | FANotify | Антивирусная & EDR | — Скачайте и запустите Microsoft Defender для конечной точки анализаторе клиента. Дополнительные сведения см. в статье Запуск анализатора клиента в macOS или Linux. — сбор диагностических данных с помощью средства анализатора клиента. — Откройте обращение в службу поддержки CSS в корпорации Майкрософт. Дополнительные сведения см. в разделе Обращение в службу поддержки безопасности CSS. |

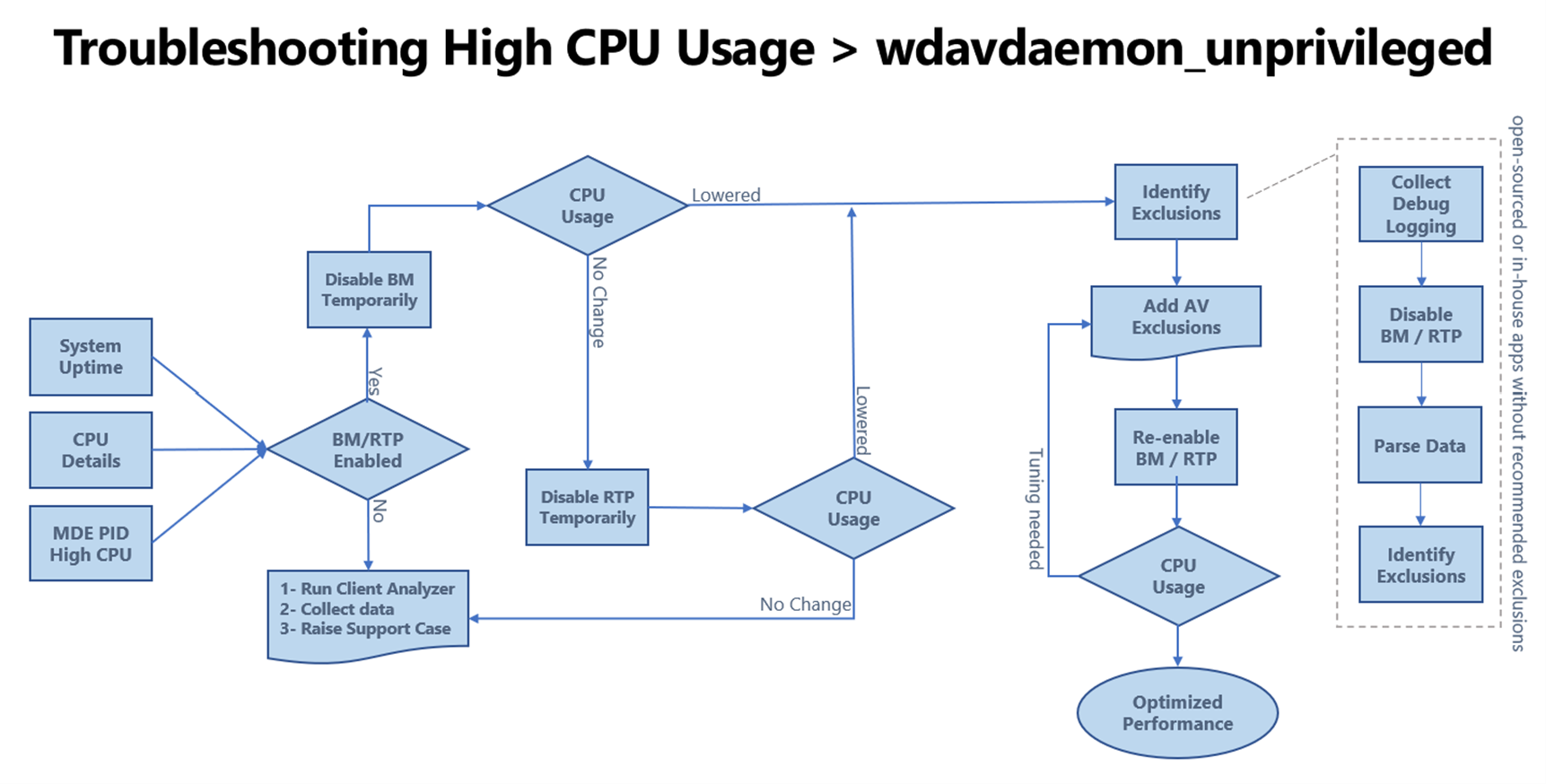

| wdavdaemon unprivileged | Н/Д | Антивирусная подсистема | На следующей схеме показан рабочий процесс и шаги, необходимые для добавления исключений антивирусной программы.

Общие рекомендации по устранению неполадок — Если у вас есть собственные приложения или скрипты или помечаются допустимые сторонние приложения или скрипты, специалисты по безопасности Майкрософт анализируют подозрительные файлы, чтобы определить, относятся ли они к угрозам, нежелательным приложениям или обычным файлам. Отправляйте файлы, которые, по вашему мнению, являются вредоносными программами, или файлы, которые, по вашему мнению, были неправильно классифицированы как вредоносные программы с помощью унифицированных отправок (дополнительные сведения см. в статье Единый интерфейс отправки) или Отправка файлов. — См. статью Устранение проблем с производительностью для Microsoft Defender для конечной точки в Linux. — Скачайте и запустите Microsoft Defender для конечной точки анализаторе клиента. Дополнительные сведения см. в статье Запуск анализатора клиента в macOS или Linux. — сбор диагностических данных с помощью средства анализатора клиента. — Откройте обращение в службу поддержки CSS в корпорации Майкрософт. Дополнительные сведения см. в разделе Обращение в службу поддержки безопасности CSS. |

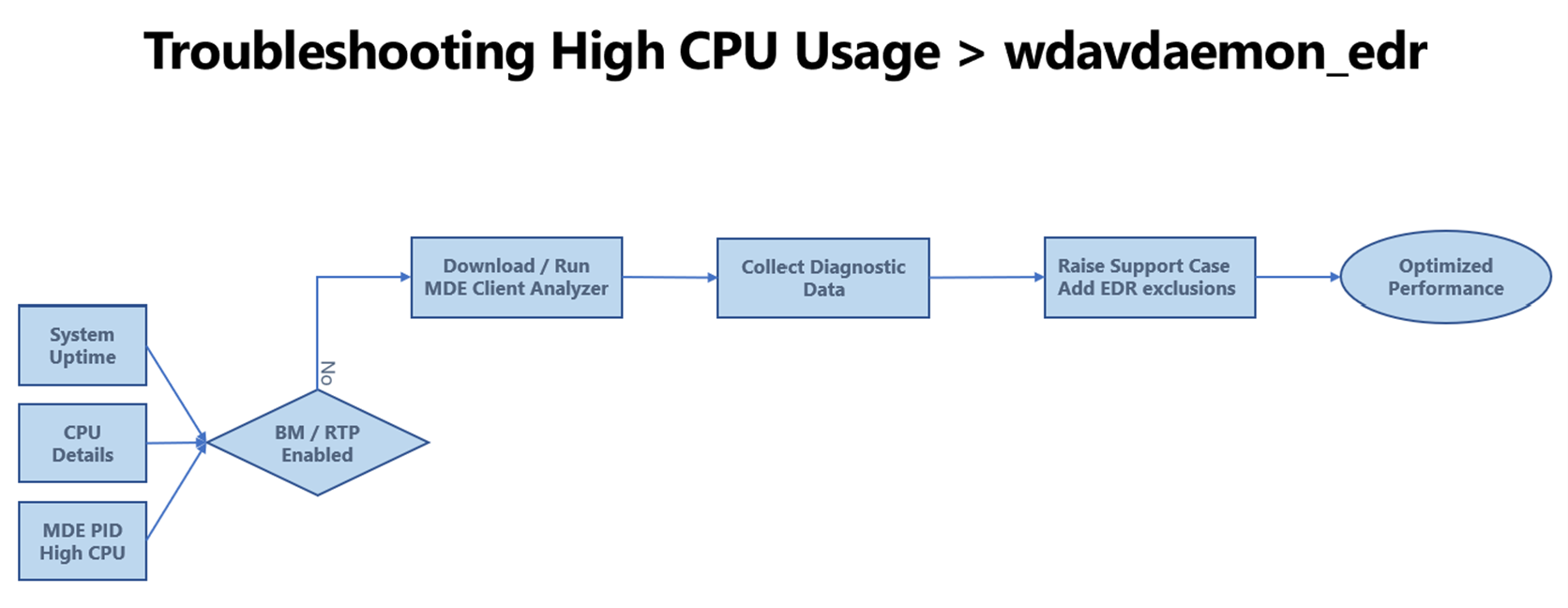

| wdavdaemon edr | Н/Д | Подсистема EDR | На следующей схеме показан рабочий процесс и шаги по устранению неполадок wdavedaemon_edr процесса.

Общие рекомендации по устранению неполадок — Если у вас есть собственные приложения или скрипты или помечаются допустимые сторонние приложения или скрипты, специалисты по безопасности Майкрософт анализируют подозрительные файлы, чтобы определить, относятся ли они к угрозам, нежелательным приложениям или обычным файлам. Отправка файлов, которые, по вашему мнению, являются вредоносными программами, или файлы, которые, по вашему мнению, неправильно классифицируются как вредоносные программы, с помощью единого интерфейса отправки (дополнительные сведения см. в разделе Единый интерфейс отправки) или Отправка файлов. — См. статью Устранение проблем с производительностью для Microsoft Defender для конечной точки в Linux. — Скачайте и запустите Microsoft Defender для конечной точки анализаторе клиента. Дополнительные сведения см. в статье Запуск анализатора клиента в macOS или Linux. — сбор диагностических данных с помощью средства анализатора клиента. — Откройте обращение в службу поддержки CSS в корпорации Майкрософт. Дополнительные сведения см. в разделе Обращение в службу поддержки безопасности CSS. |

| mdatp_audisp_plugin | Платформа аудита | Прием журнала аудита | См. статью Устранение проблем с производительностью AuditD в Microsoft Defender для конечной точки в Linux. |

22. Удаление решения сторонних поставщиков

Если на этом этапе у вас есть:

- Подключение устройств организации к Defender для конечной точки и

- Microsoft Defender антивирусная программа установлена и включена,

Далее необходимо удалить антивирусную программу, антивредоносное ПО и решение для защиты конечных точек от сторонних разработчиков. При удалении решения, отличного от Корпорации Майкрософт, обязательно обновите конфигурацию, чтобы переключиться с пассивного режима на активный, если во время установки или настройки для Defender для конечной точки задано значение Пассивный режим.

Ресурсы по диагностике и устранению неполадок

- Устранение проблем с установкой Microsoft Defender для конечной точки в Linux.

- Определите, где найти подробные журналы проблем с установкой.

- Действия по устранению неполадок в средах без прокси-сервера или с прозрачным прокси-сервером.

- Действия по устранению неполадок для сред со статическим прокси-сервером.

- Сбор диагностических сведений.

- Удалите Defender для конечной точки в Linux.

- Устранение проблем с производительностью Microsoft Defender для конечной точки в Linux.

- Устранение неполадок с производительностью AuditD с Microsoft Defender для конечной точки в Linux.

Расширенные возможности Microsoft Defender для конечной точки

Расширенные возможности модуля защиты от вредоносных программ в Linux и macOS

Повышение защиты пространства Linux с помощью мониторинга поведения

Примечание.

Функции мониторинга поведения дополняют существующие возможности на основе содержимого, однако перед развертыванием этой функции следует тщательно оценить эту функцию, прежде чем развертывать ее в широком смысле, так как включение мониторинга поведения потребляет больше ресурсов и может привести к проблемам с производительностью.

Ссылки

Конфиденциальность Microsoft Defender для конечной точки в Linux

Новые возможности Microsoft Defender для конечной точки в Linux

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по