Обзор обнаружения устройств

Область применения:

Для защиты вашей среды необходимо провести инвентаризацию устройств, которые находятся в вашей сети. Однако сопоставление устройств в сети часто может быть дорогостоящим, сложным и отнимать много времени.

Microsoft Defender для конечной точки предоставляет возможность обнаружения устройств, которая помогает находить неуправляемые устройства, подключенные к корпоративной сети без необходимости в дополнительных устройствах или громоздких изменениях процесса. Обнаружение устройств использует подключенные конечные точки в сети для сбора, проверки или сканирования сети для обнаружения неуправляемых устройств. Возможность обнаружения устройств позволяет обнаруживать:

- Конечные точки предприятия (рабочие станции, серверы и мобильные устройства), которые еще не подключены к Defender для конечной точки

- Сетевые устройства, такие как маршрутизаторы и коммутаторы

- Устройства Интернета вещей, такие как принтеры и камеры

Неизвестные и неуправляемые устройства представляют значительный риск для вашей сети, будь то принтер без исправления, сетевые устройства со слабыми конфигурациями безопасности или сервер без элементов управления безопасностью. После обнаружения устройств вы можете:

- подключить неуправляемые конечные точки к службе, что увеличивает видимость их безопасности;

- сократить направления атак путем выявления и оценки уязвимостей, а также обнаружения пробелов в конфигурации.

В этом видео вы узнаете, как оценить и подключить неуправляемые устройства, обнаруженные Defender для конечной точки.

Эта возможность предоставляет рекомендации по безопасности для подключения устройств к Defender для конечной точки в рамках существующего интерфейса Управление уязвимостями Microsoft Defender.

Методы обнаружения

Вы можете выбрать режим обнаружения, который будет использоваться подключенными устройствами. Этот режим управляет уровнем видимости, который можно получить для неуправляемых устройств в корпоративной сети.

Доступны два режима обнаружения:

Базовое обнаружение. В этом режиме конечные точки пассивно собирают события в сети и извлекают из них сведения об устройстве. Базовое обнаружение использует двоичный SenseNDR.exe для пассивного сбора сетевых данных, и сетевой трафик не инициируется. Конечные точки извлекают данные из всего сетевого трафика, просматриваемого подключенным устройством. При базовом обнаружении вы получаете только ограниченную видимость неуправляемых конечных точек в сети.

Стандартное обнаружение (рекомендуется). Этот режим позволяет конечным точкам активно находить устройства в сети, обогащая собранные данные и обнаруживая больше устройств, что помогает создать надежный и согласованный инвентаризацию устройств. В дополнение к устройствам, которые наблюдались с помощью пассивного метода, в стандартном режиме также используются общие протоколы обнаружения, использующие многоадресные запросы в сети, чтобы найти еще больше устройств. Стандартный режим использует интеллектуальное активное зондирование для обнаружения дополнительных сведений об наблюдаемых устройствах для обогащения существующих сведений об устройстве. Если включен стандартный режим, средства мониторинга сети в вашей организации могут наблюдать минимальные и незначительные сетевые действия, созданные датчиком обнаружения.

Вы можете изменить и настроить параметры обнаружения. Дополнительные сведения см. в разделе Настройка обнаружения устройств.

Важно!

Стандартный режим обнаружения — это режим по умолчанию для всех клиентов, начиная с 19 июля 2021 г. Эту конфигурацию можно изменить на базовую на странице параметров. Выбрав базовый режим, вы получаете лишь ограниченную видимость неуправляемых конечных точек в сети.

Механизм обнаружения различает сетевые события, полученные в корпоративной сети, и за ее пределами. Устройства, не подключенные к корпоративным сетям, не будут обнаруживаются и не указываются в перечне устройств.

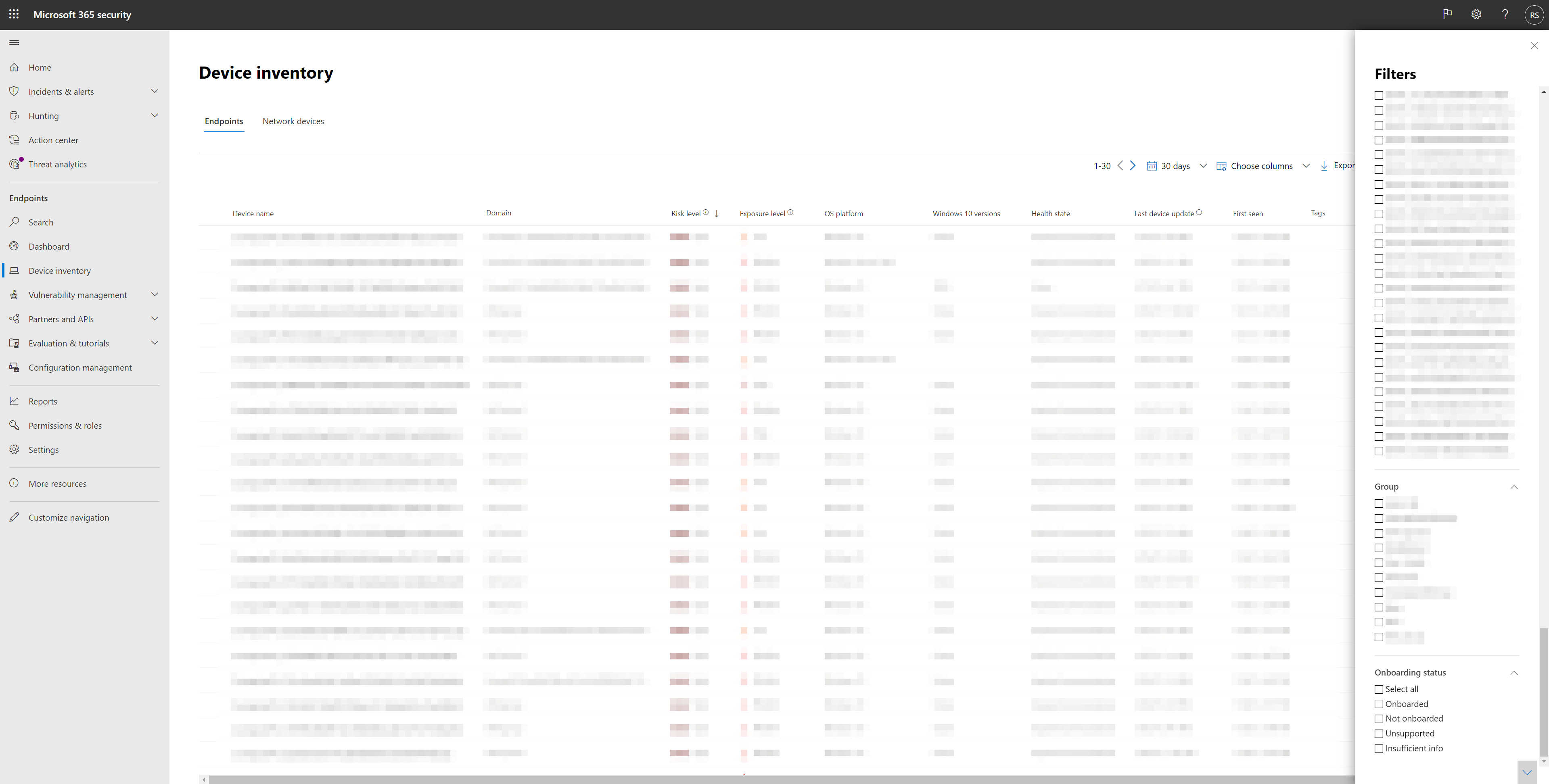

Инвентаризация устройств

Устройства, которые были обнаружены, но не подключены к и не защищены Defender для конечной точки, перечислены в списке устройств.

Чтобы оценить эти устройства, можно использовать фильтр в списке инвентаризации устройств с именем Состояние подключения, который может иметь любое из следующих значений:

- Подключено: конечная точка подключена к Defender для конечной точки.

- Можно подключить. Конечная точка была обнаружена в сети, и операционная система была определена как конечная точка, поддерживаемая Defender для конечной точки, но в настоящее время она не подключена. Мы настоятельно рекомендуем подключить эти устройства.

- Не поддерживается: конечная точка обнаружена в сети, но не поддерживается Defender для конечной точки.

- Недостаточно сведений. Системе не удалось определить поддержку устройства. Включение стандартного обнаружения на большем числе устройств в сети может привести к увеличению числа обнаруживаемых атрибутов.

Совет

Вы всегда можете применить фильтры, чтобы исключить неуправляемые устройства из перечня устройств. Чтобы отфильтровать неугодные устройства, также можно использовать столбец состояния подключения в запросах API.

Дополнительные сведения см. в разделе Инвентаризация устройств.

Обнаружение устройств в сети

Большое количество неуправляемых сетевых устройств, развернутых в организации, создает большую зону атаки и представляет значительный риск для всего предприятия. Возможности обнаружения сети в Defender для конечной точки помогают обеспечить обнаружение, точное классификацию и добавление сетевых устройств в инвентаризацию ресурсов.

Сетевые устройства не управляются как стандартные конечные точки, так как Defender для конечной точки не имеет датчика, встроенного в сами сетевые устройства. Для таких типов устройств требуется подход без агента, при котором удаленное сканирование получает необходимую информацию от устройств. Для этого в каждом сегменте сети используется специальное устройство Defender для конечной точки для периодического проверки подлинности предварительно настроенных сетевых устройств. Возможности управления уязвимостями Defender для конечной точки предоставляют интегрированные рабочие процессы для защиты обнаруженных коммутаторов, маршрутизаторов, контроллеров WLAN, брандмауэров и VPN-шлюзов.

Дополнительные сведения см. в разделе Сетевые устройства.

Интеграция обнаружения устройств

Чтобы решить проблему, связанную с получением достаточной видимости для поиска, идентификации и защиты полной инвентаризации активов OT/IOT Defender для конечной точки, теперь поддерживает следующую интеграцию:

- Microsoft Defender для Интернета вещей. Эта интеграция объединяет возможности обнаружения устройств Defender для конечной точки с возможностями мониторинга без агента Microsoft Defender для Интернета вещей для защиты корпоративных устройств Интернета вещей, подключенных к ИТ-сети (например, VoIP, принтеров и смарт-телевизоров). Дополнительные сведения см. в статье Включение безопасности Корпоративного Интернета вещей с помощью Defender для конечной точки.

Оценка уязвимости на обнаруженных устройствах

Уязвимости и риски на ваших устройствах, а также на других обнаруженных неуправляемых устройствах в сети являются частью текущих потоков управления уязвимостями Defender в разделе "Рекомендации по безопасности" и представлены на страницах сущностей на портале. Поиск рекомендации по безопасности, связанные с SSH, чтобы найти уязвимости SSH, связанные с неуправляемых и управляемых устройств.

Использование расширенной охоты на обнаруженных устройствах

Вы можете использовать расширенные запросы охоты для получения видимости на обнаруженных устройствах. Сведения об обнаруженных устройствах см. в таблице DeviceInfo или сведения об этих устройствах, связанные с сетью, в таблице DeviceNetworkInfo.

Запрос сведений об обнаруженных устройствах

Выполните этот запрос к таблице DeviceInfo, чтобы вернуть все обнаруженные устройства, а также самые актуальные сведения для каждого устройства:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

Вызвав функцию SeenBy , в расширенном запросе на поиск можно получить подробные сведения о подключенном устройстве, на котором было обнаружено обнаруженное устройство. Эти сведения помогут определить сетевое расположение каждого обнаруженного устройства, а затем определить его в сети.

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

Дополнительные сведения см. в разделе Функция SeeBy().

Запрос сетевой информации

Обнаружение устройств использует подключенные устройства Defender для конечной точки в качестве источника сетевых данных для привязки действий к не подключенным устройствам. Сетевой датчик на подключенном устройстве Defender для конечной точки определяет два новых типа подключения:

- ConnectionAttempt — попытка установить TCP-подключение (syn)

- ConnectionAcknowledged — подтверждение принятия TCP-подключения (syn\ack)

Это означает, что, когда не подключенное устройство пытается связаться с подключенным устройством Defender для конечной точки, эта попытка создает DeviceNetworkEvent, и действия не подключенного устройства можно увидеть на подключенном устройстве временная шкала, а также в таблице Advanced hunting DeviceNetworkEvents.

Попробуйте запустить этот пример запроса:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

Дальнейшие действия

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по