Что такое управление уязвимостями Microsoft Defender

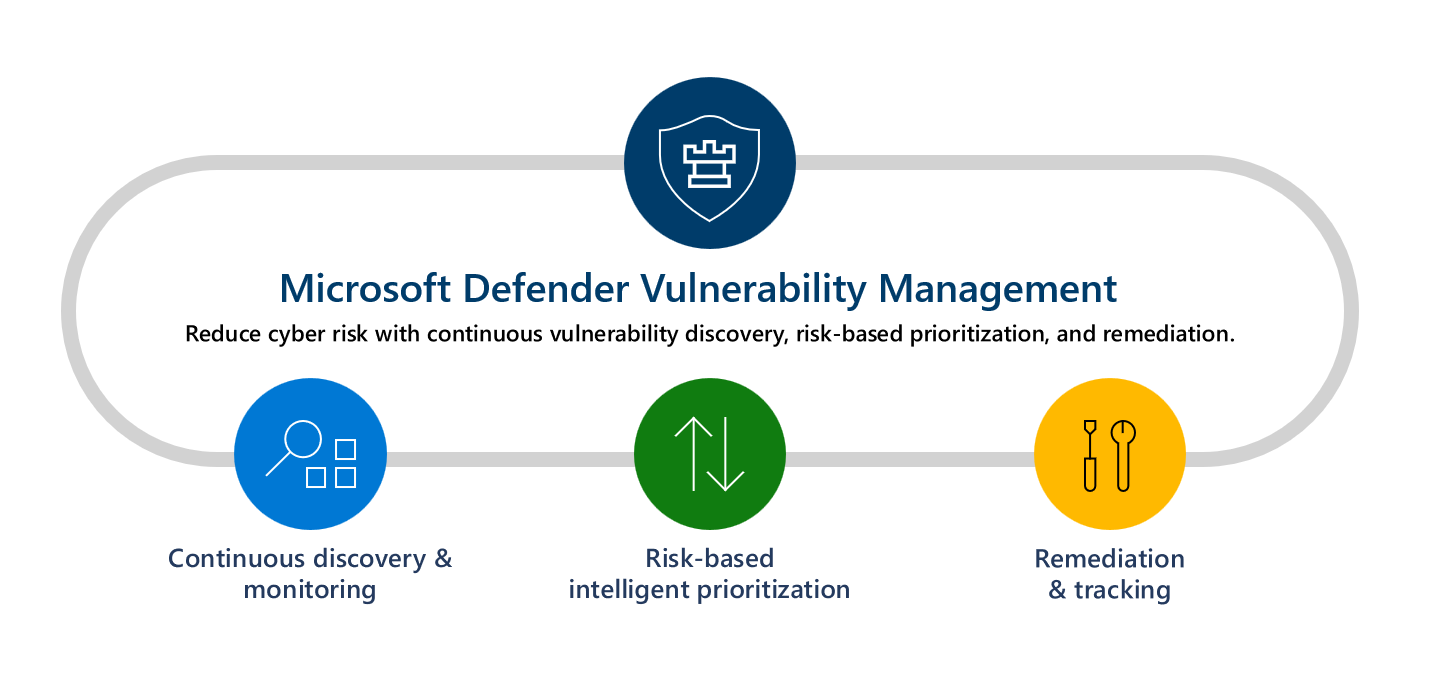

Для снижения киберрисков требуется комплексное управление уязвимостями на основе рисков для выявления, оценки, устранения и отслеживания всех крупнейших уязвимостей в наиболее важных ресурсах в одном решении.

Управление уязвимостями Defender обеспечивает видимость активов, интеллектуальные оценки и встроенные средства исправления для Windows, macOS, Linux, Android, iOS и сетевых устройств. Используя аналитику угроз Майкрософт, прогнозы вероятности нарушения безопасности, бизнес-контексты и оценки устройств, управление уязвимостями в Defender быстро и постоянно определяет приоритеты крупнейших уязвимостей в наиболее важных ресурсах и предоставляет рекомендации по безопасности для снижения рисков.

Просмотрите следующее видео, чтобы узнать больше об управлении уязвимостями Defender.

Совет

Знаете ли вы, что можете бесплатно попробовать все функции в Управление уязвимостями Microsoft Defender? Узнайте, как зарегистрироваться для получения бесплатной пробной версии.

Дополнительные сведения о функциях и возможностях, включенных в каждое предложение, см. в разделе Сравнение предложений Управление уязвимостями Microsoft Defender.

С помощью управления уязвимостями Defender вы можете предоставить своим специалистам по безопасности и ИТ-отделам возможность устранять пробелы в рабочих процессах, а также определять приоритеты и устранять критические уязвимости и неправильные настройки в организации. Снижение рисков кибербезопасности с помощью:

Непрерывное обнаружение и мониторинг активов

Встроенные средства управления уязвимостями в Defender и сканеры без агентов постоянно отслеживают и обнаруживают риски в организации, даже если устройства не подключены к корпоративной сети.

Консолидированные инвентаризации предоставляют представление в режиме реального времени о программных приложениях вашей организации, цифровых сертификатах, оборудовании и встроенном ПО, а также расширениях браузера, которые помогут вам отслеживать и оценивать все ресурсы организации.

Расширенные средства оценки уязвимостей и конфигурации помогают понять и оценить уязвимость к киберпространству, в том числе:

- Оценка базовых показателей безопасности— Create настраиваемые профили базовых показателей для оценки соответствия рискам в соответствии с установленными тестами, такими как Центр безопасности в Интернете (CIS) и Технические руководства по реализации безопасности (STIG).

- Видимость программного обеспечения и уязвимостей . Получите представление об инвентаризации программного обеспечения организации и изменениях программного обеспечения, таких как установки, удаления и исправления.

- Оценка общих сетевых ресурсов . Оценка конфигурации уязвимых внутренних сетевых папок с помощью практических рекомендаций по безопасности.

- Проверка подлинности для Windows. Регулярно проверяйте неуправляемые устройства Windows на наличие уязвимостей программного обеспечения, предоставляя Управление уязвимостями Microsoft Defender учетные данные для удаленного доступа к устройствам.

- Аналитика угроз & временные шкалы событий . Используйте временные шкалы событий и оценки уязвимостей на уровне сущностей, чтобы понять и определить приоритеты уязвимостей.

- Оценка расширений браузера . Просмотрите список расширений браузера, установленных в разных браузерах в вашей организации. Просмотр сведений о разрешениях расширения и связанных уровнях риска.

- Оценка цифровых сертификатов . Просмотрите список сертификатов, установленных в организации, на одной центральной странице инвентаризации сертификатов. Определите сертификаты до истечения срока их действия и выявляйте потенциальные уязвимости из-за слабых алгоритмов подписи.

- Оценка оборудования и встроенного ПО . Просмотрите список известных оборудования и встроенного ПО в организации, упорядоченный по системным моделям, процессорам и BIOS. Каждое представление содержит такие сведения, как имя поставщика, количество слабых мест, аналитические сведения об угрозах и количество предоставляемых устройств.

Интеллектуальная приоритизация на основе рисков

Управление уязвимостями в Defender использует аналитику угроз, прогнозы вероятности нарушений, бизнес-контексты и оценки устройств майкрософт, чтобы быстро определить приоритеты крупнейших уязвимостей в вашей организации. Единое представление приоритетных рекомендаций из нескольких веб-каналов безопасности, а также важные сведения, включая связанные cvEs и предоставляемые устройства, помогает быстро устранить самые крупные уязвимости в наиболее важных ресурсах. Интеллектуальная приоритизация на основе рисков.

- Фокусируется на возникающих угрозах . Динамически сопоставляет приоритеты рекомендаций по безопасности с уязвимостями, которые в настоящее время используются в диких и возникающих угрозах, которые представляют самый высокий риск.

- Определение активных нарушений . Сопоставляет сведения об управлении уязвимостями и EDR, чтобы определить приоритет уязвимостей, которые используются при активном нарушении в организации.

- Защищает ценные ресурсы . Определяет доступные устройства с критически важными для бизнеса приложениями, конфиденциальными данными или высокоценными пользователями.

Исправление и отслеживание

Разрешить администраторам безопасности и ИТ-администраторам совместную работу и легко устранять проблемы со встроенными рабочими процессами.

- Запросы на исправление, отправленные ИТ-службе, Create задачу исправления в Microsoft Intune из конкретной рекомендации по безопасности.

- Блокировать уязвимые приложения . Снижение риска с помощью возможности блокировать уязвимые приложения для определенных групп устройств.

- Альтернативные способы устранения рисков . Получите аналитические сведения о других мерах по устранению рисков, таких как изменения конфигурации, которые могут снизить риск, связанный с уязвимостями программного обеспечения.

- Состояние исправления в режиме реального времени — мониторинг состояния и хода выполнения действий по исправлению в организации в режиме реального времени.

Область перемещений

| Область | Описание |

|---|---|

| Панель мониторинга | Получите общее представление о оценке уязвимости организации, осведомленности об угрозах, оценке безопасности Майкрософт для устройств, сертификатах с истекающим сроком действия, распределении уязвимости устройств, основных рекомендациях по безопасности, наиболее уязвимом программном обеспечении, основных действиях по исправлению и основных предоставляемых данных устройства. |

| Рекомендации | См. список рекомендаций по безопасности и связанные с ними сведения об угрозах. При выборе элемента из списка откроется всплывающий элемент со сведениями об уязвимостях, ссылкой для открытия страницы программного обеспечения, а также параметрами исправления и исключения. Вы также можете открыть билет в Intune, если устройства присоединены через Microsoft Entra ID и вы включили подключения Intune в Defender для конечной точки. |

| Исправления | См. статью Действия по исправлению, созданные вами, и рекомендации по исключениям. |

| Запасов | Обнаружение и оценка всех ресурсов организации в одном представлении. |

| Слабые стороны | Ознакомьтесь со списком распространенных уязвимостей и уязвимостей (CVEs) в вашей организации. |

| Временная шкала события | Просмотр событий, которые могут повлиять на риск вашей организации. |

| Оценка базовых показателей | Отслеживайте соответствие базовых показателей безопасности и выявляйте изменения в режиме реального времени. |

Интерфейсы API

Выполнение вызовов API, связанных с управлением уязвимостями, для автоматизации рабочих процессов управления уязвимостями. Сведения о начале работы см. в статье Поддерживаемые API Microsoft Defender для конечной точки.

Связанные API Defender для конечной точки см. в следующих статьях:

- API-интерфейсы компьютеров

- API рекомендаций

- Оценка API

- Программные API

- API-интерфейсы уязвимостей

- Список уязвимостей по компьютерам и программному обеспечению

Дальнейшие действия

- Сравнение функций безопасности в Управление уязвимостями Microsoft Defender

- Узнайте, как получить Управление уязвимостями Microsoft Defender