Подключение с помощью Microsoft Configuration Manager

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Эта статья служит примером метода подключения.

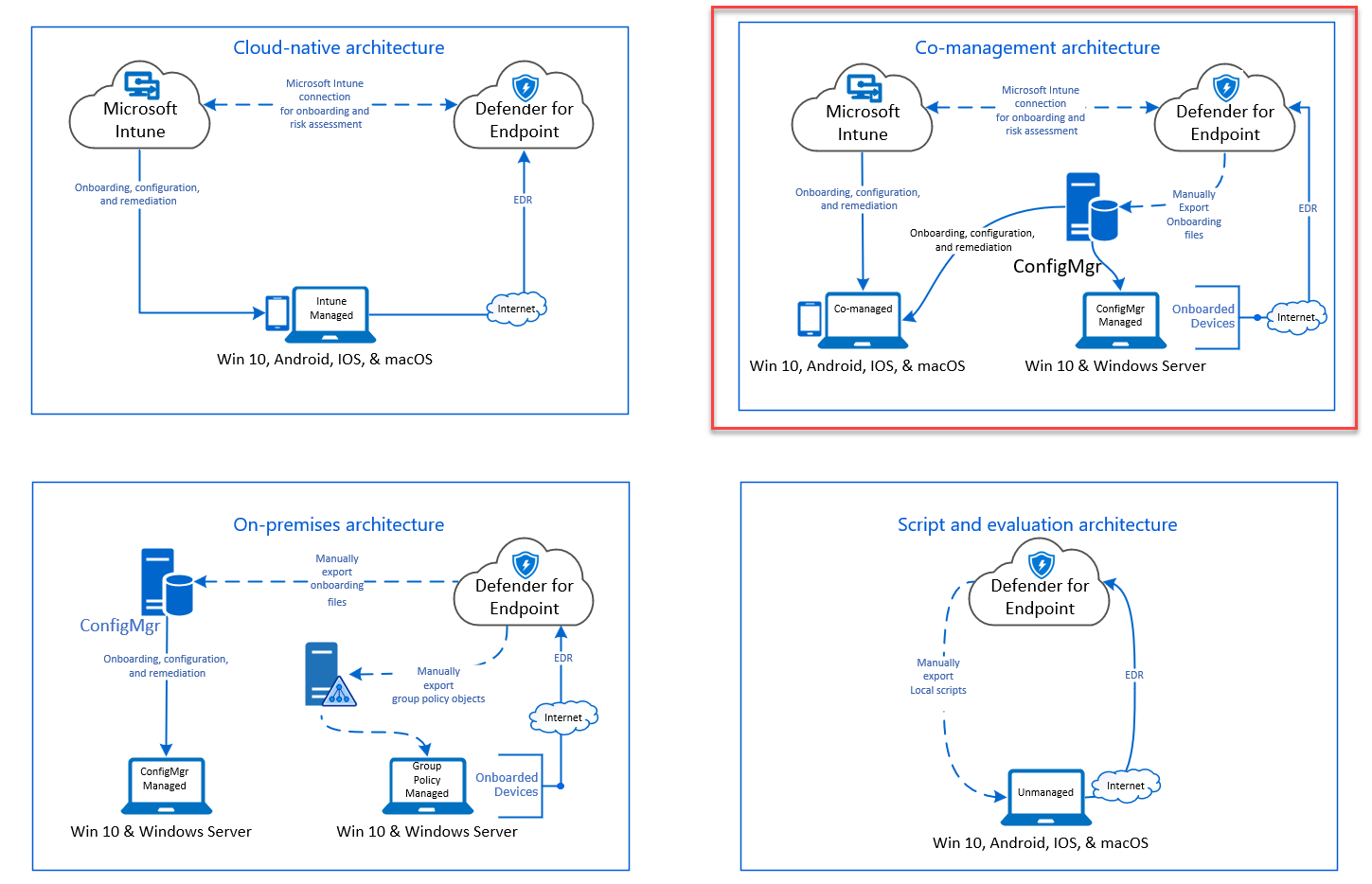

В статье Планирование было предоставлено несколько методов подключения устройств к службе. В этой статье рассматривается архитектура совместного управления.

Хотя Defender для конечной точки поддерживает подключение различных конечных точек и средств, в этой статье они не рассматриваются. Сведения об общем подключении с помощью других поддерживаемых средств и методов развертывания см. в статье Общие сведения о подключении.

В этой статье содержатся инструкции для пользователей в следующих разделах:

- Шаг 1. Подключение устройств Windows к службе

- Шаг 2. Настройка возможностей Defender для конечной точки

В этом руководстве по подключению описаны следующие основные действия, которые необходимо выполнить при использовании Microsoft Configuration Manager:

- Создание коллекции в Microsoft Configuration Manager

- Настройка возможностей Microsoft Defender для конечной точки с помощью Microsoft Configuration Manager

Примечание.

В этом примере развертывания рассматриваются только устройства Windows.

Шаг 1. Подключение устройств Windows с помощью Microsoft Configuration Manager

Создание коллекции

Чтобы подключить устройства Windows с Microsoft Configuration Manager, развертывание может быть нацелено на существующую коллекцию или создать новую коллекцию для тестирования.

Подключение с помощью таких средств, как групповая политика или ручной метод, не устанавливает агент в системе.

В Microsoft Configuration Manager консольный процесс подключения будет настроен как часть параметров соответствия в консоли.

Любая система, получающая эту необходимую конфигурацию, поддерживает эту конфигурацию до тех пор, пока клиент Configuration Manager продолжает получать эту политику из точки управления.

Выполните приведенные ниже действия, чтобы подключить конечные точки с помощью Microsoft Configuration Manager.

В консоли Microsoft Configuration Manager перейдите в раздел Активы и соответствие > обзору > коллекций устройств.

Правой кнопкой мыши выберите Коллекция устройств и выберите Create Коллекция устройств.

Укажите имя и ограничивающую коллекцию, а затем нажмите кнопку Далее.

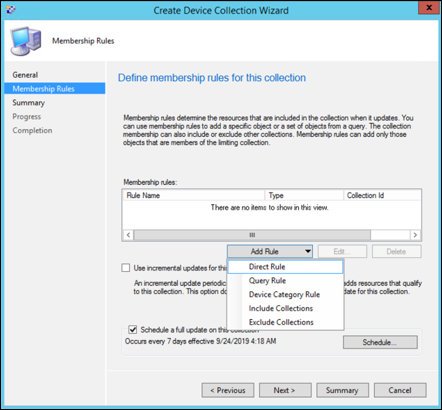

Выберите Добавить правило и выберите Правило запроса.

Нажмите кнопку Далее в мастере прямого членства и выберите Изменить инструкцию запроса.

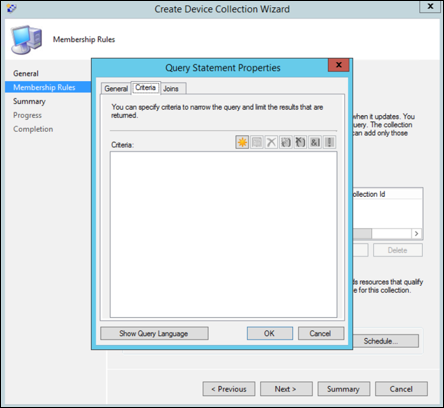

Выберите Критерии, а затем щелкните значок star.

Оставьте тип критерия простым значением, выберите значение Операционная система — номер сборки, оператор как больше или равен и значение 14393 и нажмите кнопку ОК.

Выберите Далее и Закрыть.

Нажмите кнопку Далее.

После выполнения этой задачи у вас есть коллекция устройств со всеми конечными точками Windows в среде.

Шаг 2. Настройка возможностей Microsoft Defender для конечной точки

В этом разделе описывается настройка следующих возможностей с помощью Microsoft Configuration Manager на устройствах Windows:

- Обнаружение и нейтрализация атак на конечные точки

- Защита следующего поколения

- Сокращение направлений атак

Обнаружение и нейтрализация атак на конечные точки

Windows 10 и Windows 11

На портале Microsoft Defender можно скачать .onboarding политику, которая может использоваться для создания политики в System Center Configuration Manager и ее развертывания на Windows 10 и Windows 11 устройствах.

На портале Microsoft Defender выберите Параметры, а затем — Подключение.

В разделе Метод развертывания выберите поддерживаемую версию Microsoft Configuration Manager.

Выберите Скачать пакет.

Сохраните пакет в доступном расположении.

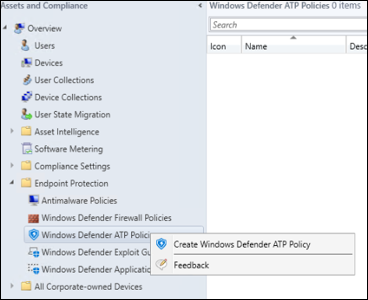

В Microsoft Configuration Manager перейдите к разделу Общие сведения о > ресурсах и соответствии > Endpoint Protection > Microsoft Defender политиках ATP.

Щелкните правой кнопкой мыши Microsoft Defender политики ATP и выберите Create Microsoft Defender политика ATP.

Введите имя и описание, убедитесь, что выбрано подключение , а затем нажмите кнопку Далее.

Нажмите кнопку Обзор.

Перейдите к расположению скачаемого файла из шага 4 выше.

Нажмите кнопку Далее.

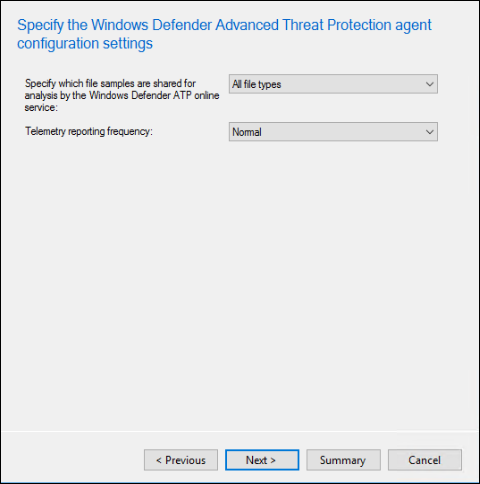

Настройте агент с помощью соответствующих примеров (нет или все типы файлов).

Выберите соответствующую телеметрию (обычную или ускоренную), а затем нажмите кнопку Далее.

Проверьте конфигурацию и нажмите кнопку Далее.

По завершении работы мастера нажмите кнопку Закрыть .

В консоли Microsoft Configuration Manager щелкните правой кнопкой мыши созданную политику Defender для конечной точки и выберите Развернуть.

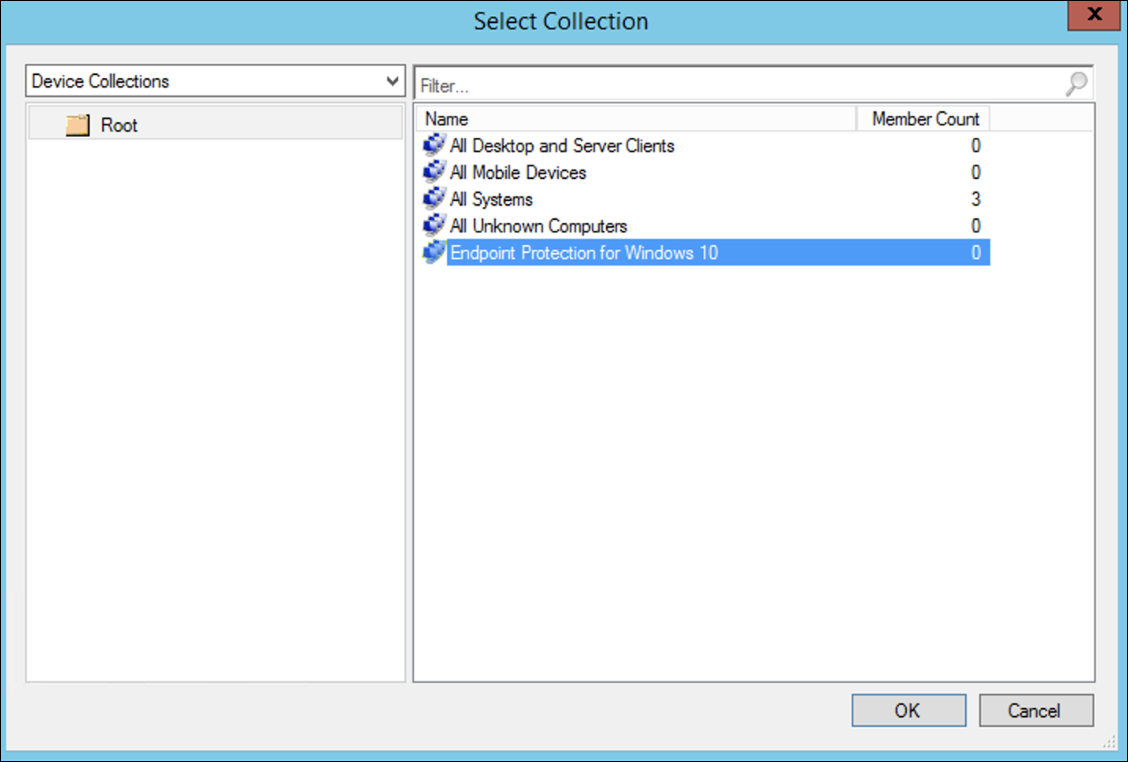

На правой панели выберите ранее созданную коллекцию и нажмите кнопку ОК.

Предыдущие версии клиента Windows (Windows 7 и Windows 8.1)

Выполните следующие действия, чтобы определить идентификатор рабочей области Defender для конечной точки и ключ рабочей области, которые потребуются для подключения предыдущих версий Windows.

На портале Microsoft Defender выберите Параметры>Подключения конечных> точек(вразделе Управление устройствами).

В разделе Операционная система выберите Windows 7 с пакетом обновления 1 (SP1) и 8.1.

Скопируйте идентификатор рабочей области и ключ рабочей области и сохраните их. Они будут использоваться позже в процессе.

Установите Microsoft Monitoring Agent (MMA).

MMA в настоящее время (по состоянию на январь 2019 г.) поддерживается в следующих операционных системах Windows:

- Номера SKU сервера: Windows Server 2008 с пакетом обновления 1 (SP1) или более поздней версии

- Номера SKU клиента: Windows 7 с пакетом обновления 1 (SP1) и более поздних версий

Агент MMA должен быть установлен на устройствах Windows. Чтобы установить агент, некоторые системы должны скачать обновление для взаимодействия с клиентом и диагностическую телеметрию для сбора данных с помощью MMA. Эти системные версии включают, но не могут быть ограничены:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

В частности, для Windows 7 с пакетом обновления 1 (SP1) необходимо установить следующие исправления:

- Установка KB4074598

- Установите платформа .NET Framework 4.5 (или более поздней версии) илиKB3154518. Не устанавливайте оба варианта в одной системе.

Если вы используете прокси-сервер для подключения к Интернету, см. раздел Настройка параметров прокси-сервера.

После завершения вы должны увидеть подключенные конечные точки на портале в течение часа.

Защита нового поколения

антивирусная программа Microsoft Defender — это встроенное решение для защиты от вредоносных программ, которое обеспечивает защиту компьютеров, портативных компьютеров и серверов нового поколения.

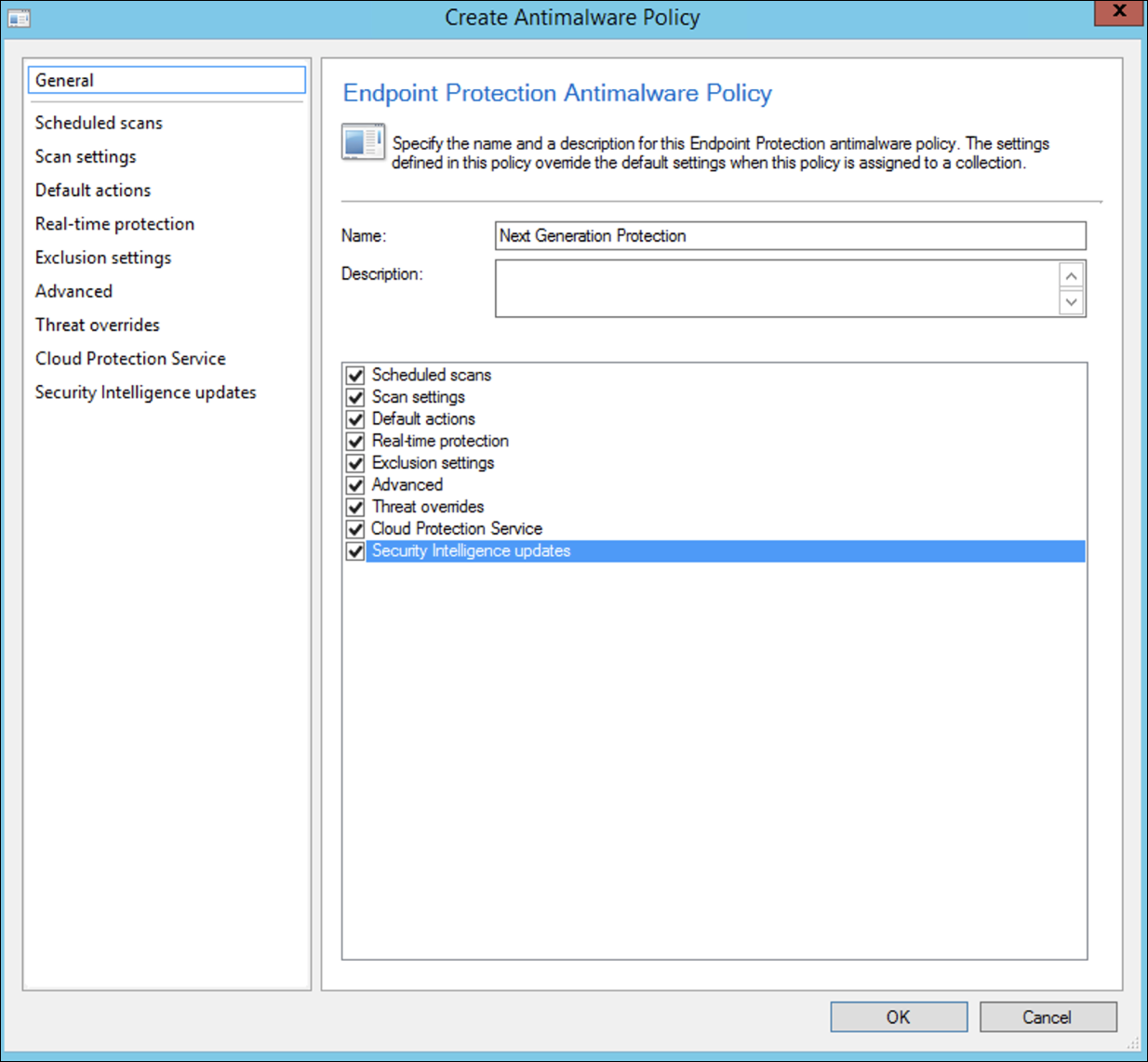

В консоли Microsoft Configuration Manager перейдите в раздел Активы и соответствие обзору >> Политики защиты от вредоносных программ Endpoint Protection > и выберите Create Политика защиты от вредоносных программ.

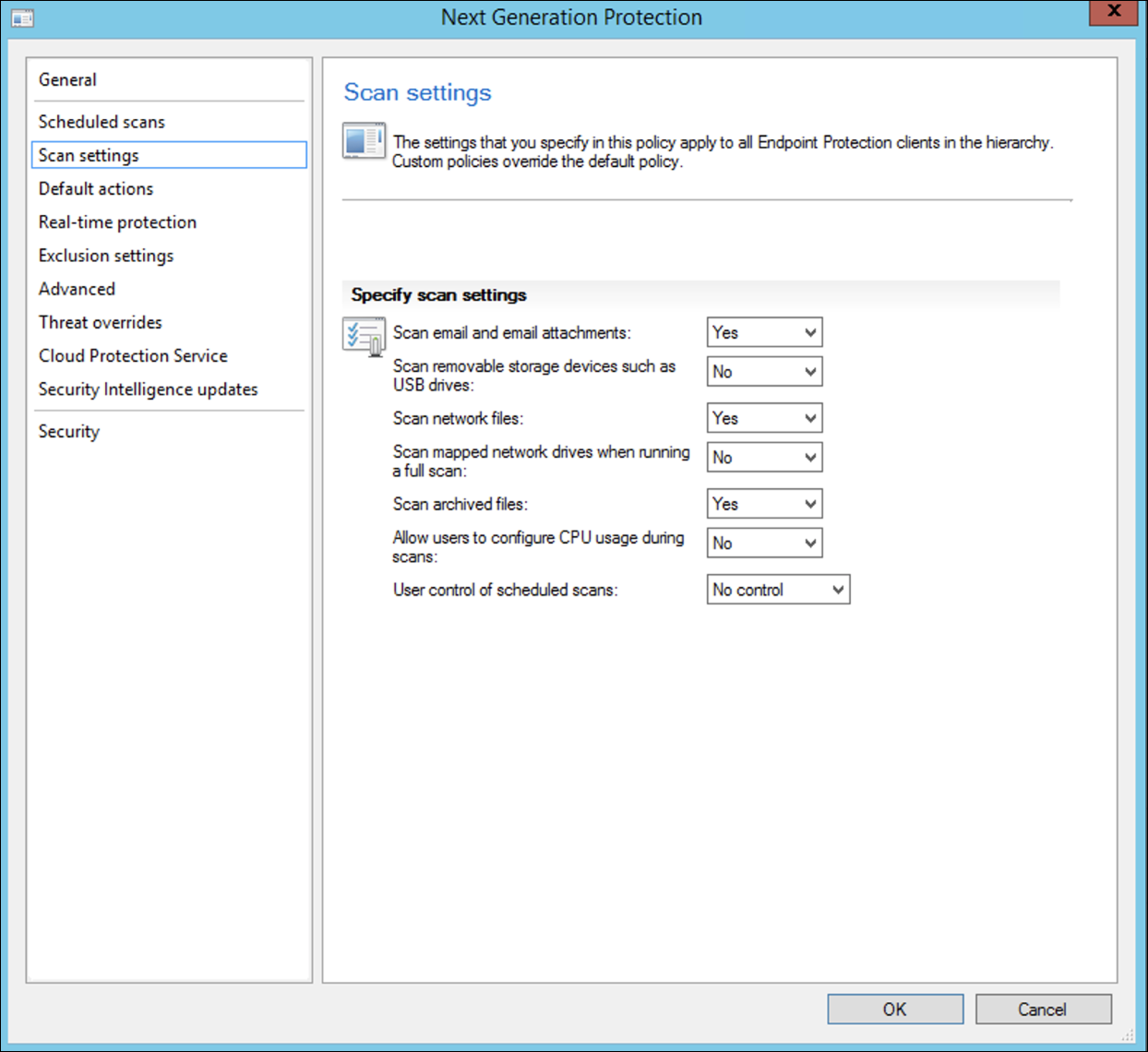

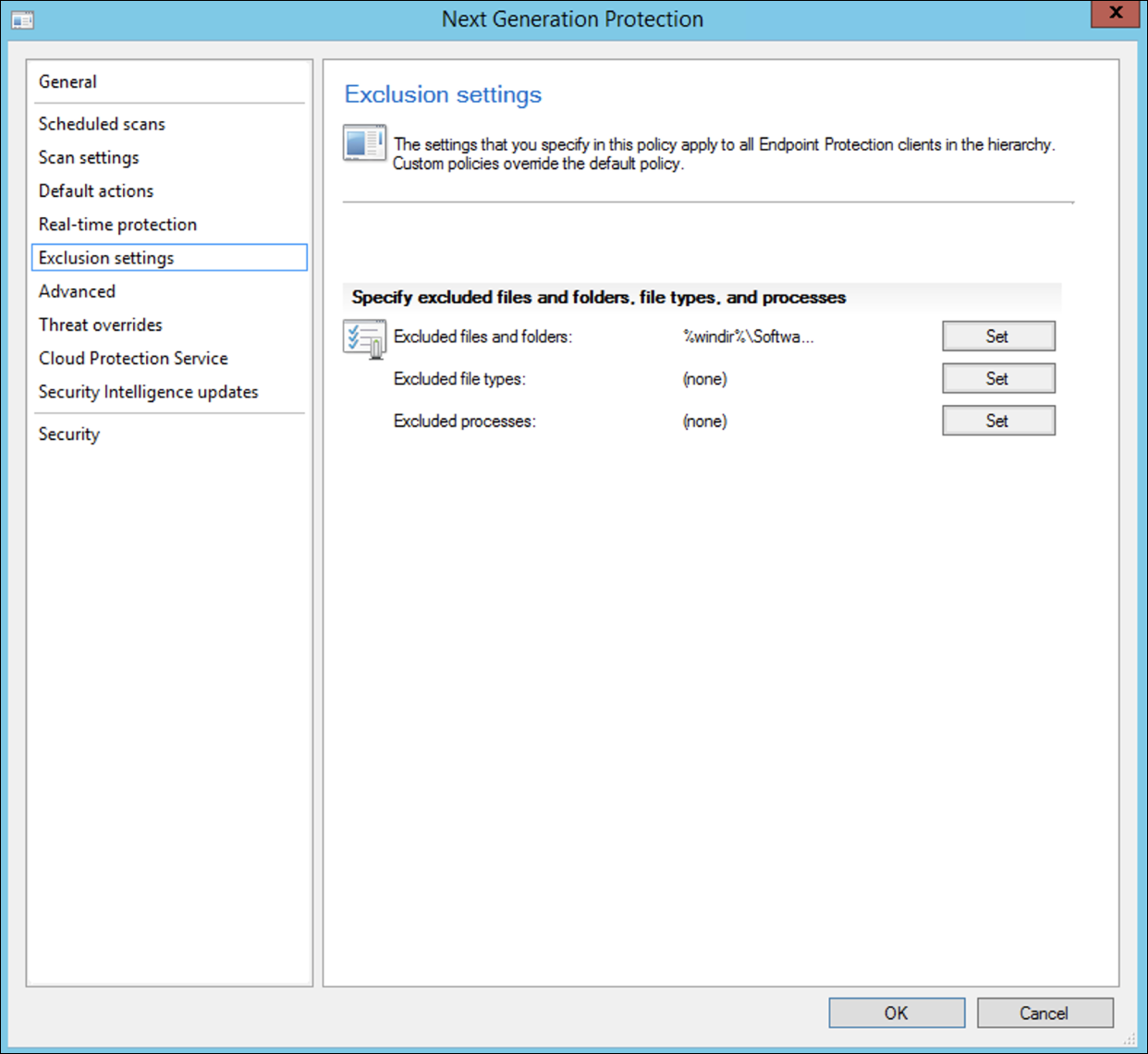

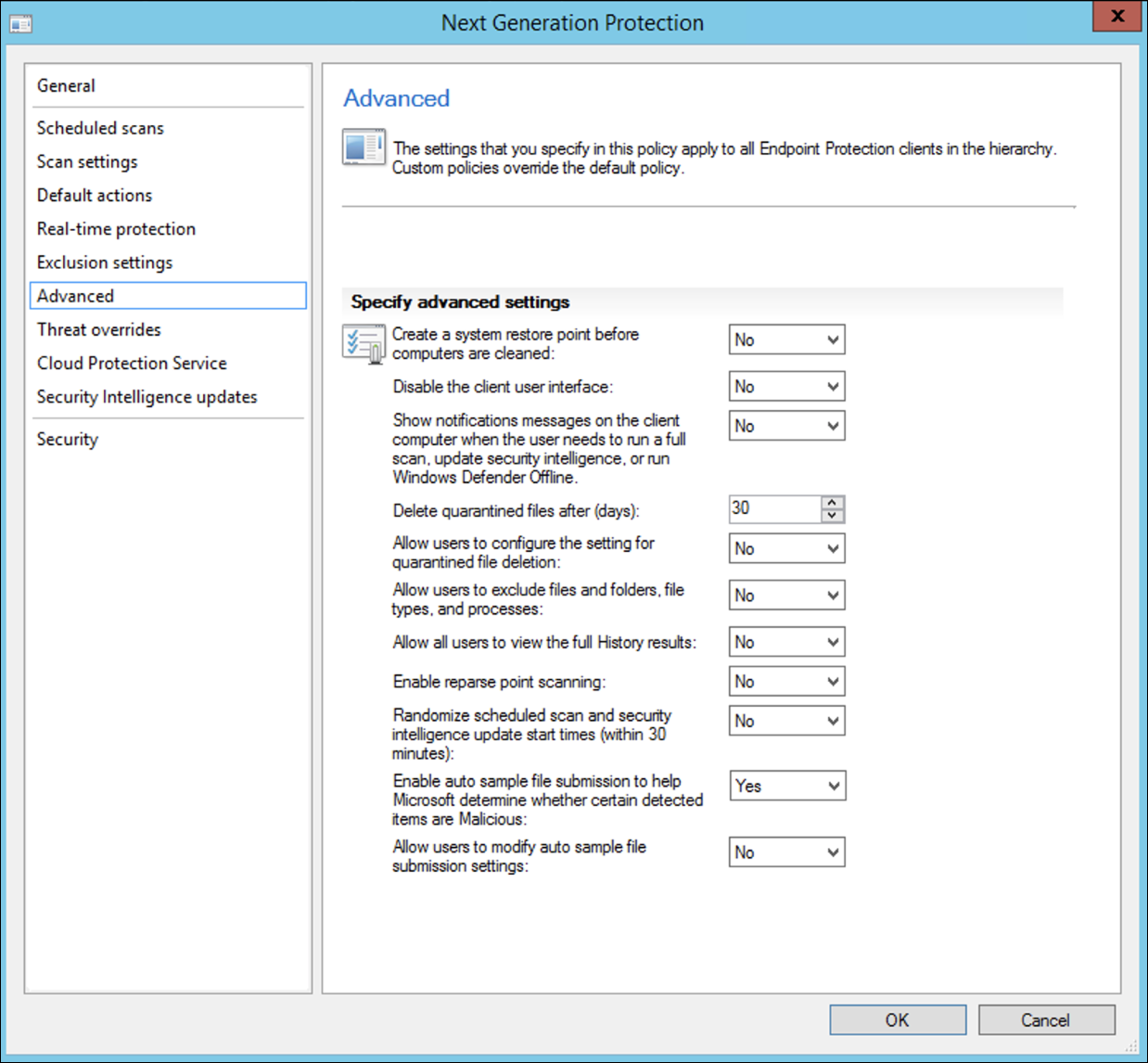

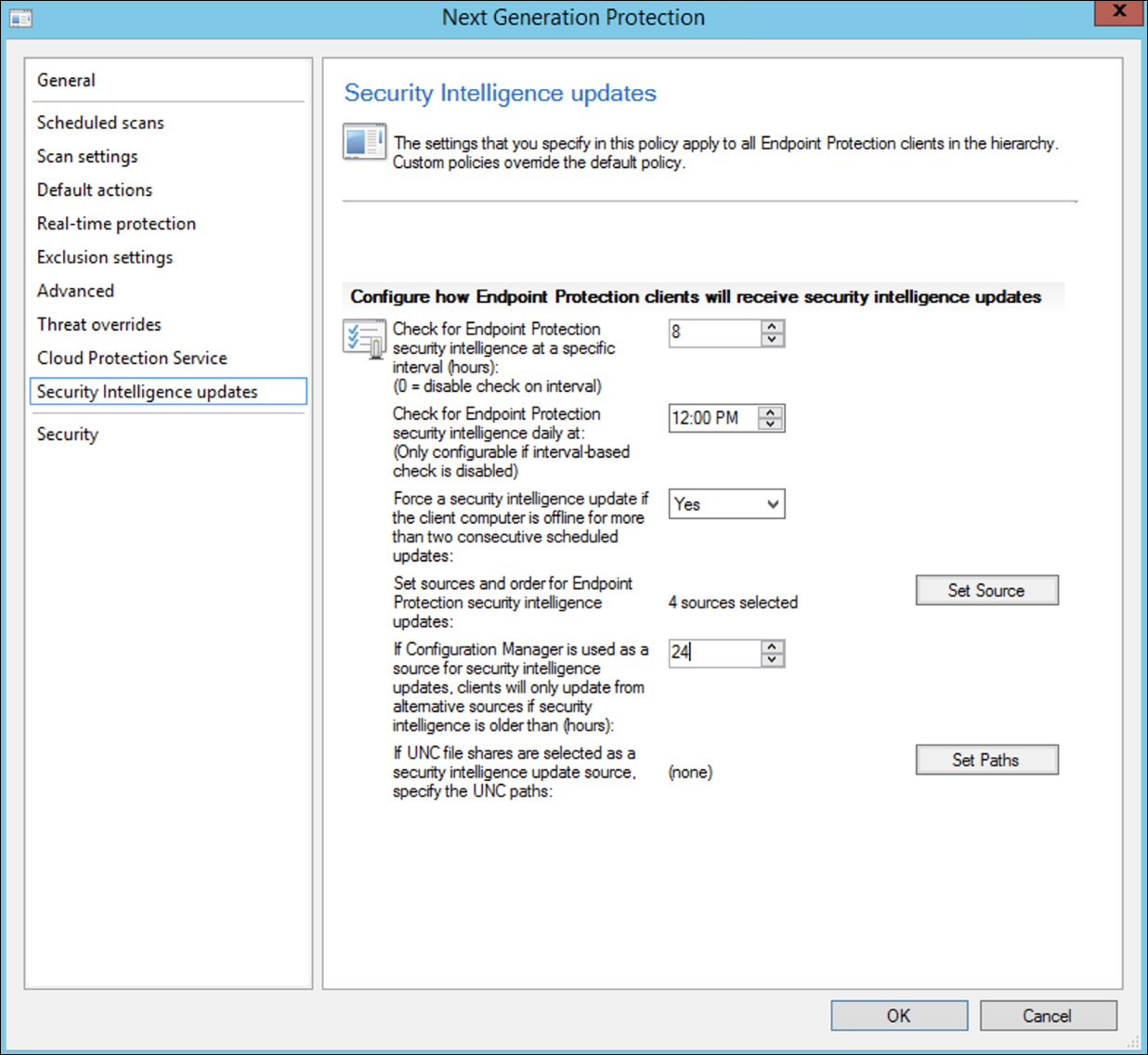

Выберите Запланированные проверки, Параметры сканирования, Действия по умолчанию, Защита в режиме реального времени, Параметры исключения, Дополнительно, Переопределения угроз, Обновления службы облачной защиты и аналитики безопасности и нажмите кнопку ОК.

В некоторых отраслях или некоторых некоторых корпоративных клиентах могут быть особые потребности в настройке антивирусной программы.

Быстрая проверка и полная проверка и настраиваемая проверка

Дополнительные сведения см. в разделе Безопасность Windows платформы конфигурации.

Щелкните правой кнопкой мыши только что созданную политику защиты от вредоносных программ и выберите Развернуть.

Нацелите новую политику защиты от вредоносных программ на коллекцию Windows и нажмите кнопку ОК.

После выполнения этой задачи вы успешно настроили антивирусную программу Microsoft Defender.

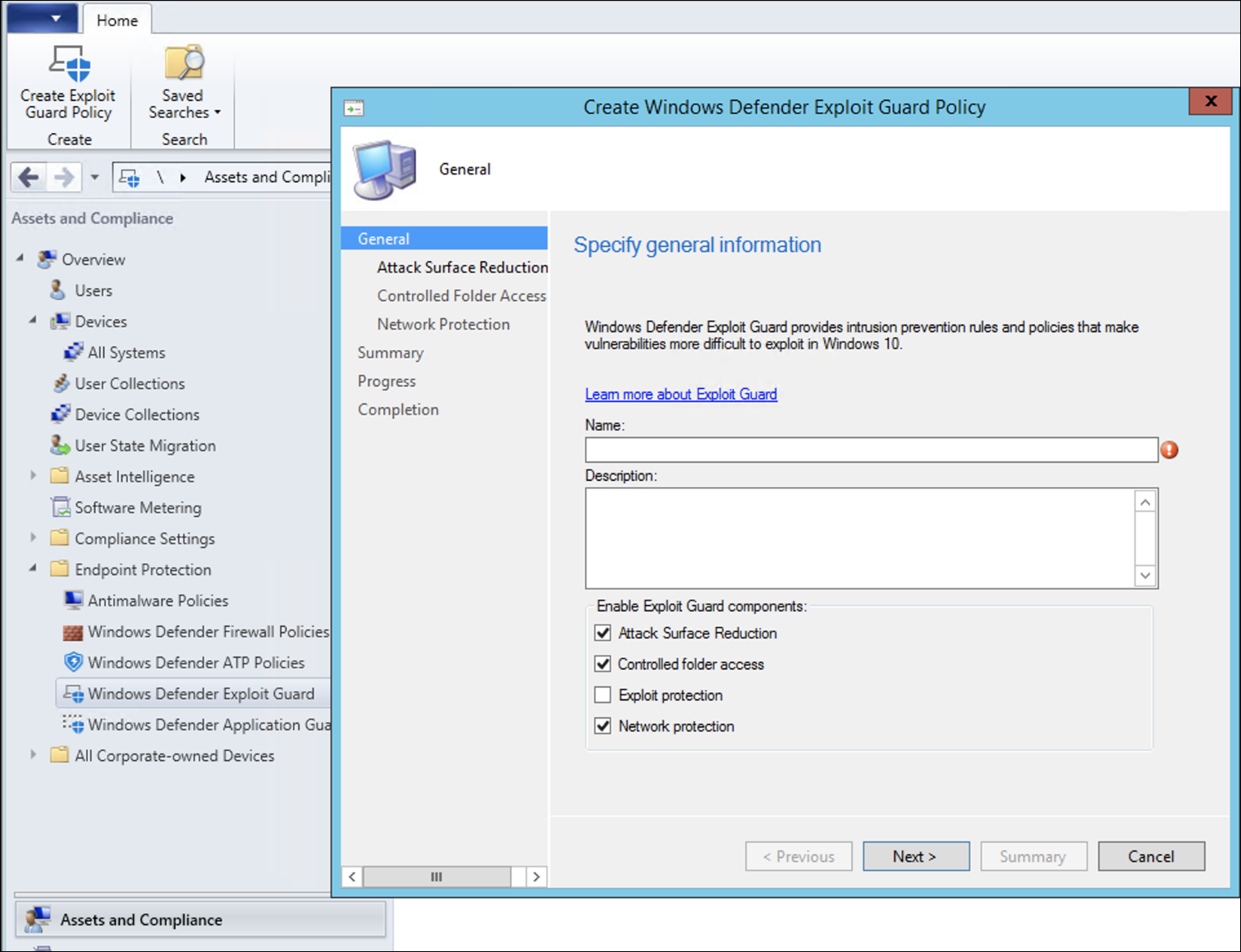

Сокращение направлений атак

Основной компонент сокращения направлений атаки Defender для конечной точки включает набор функций, доступный в Exploit Guard. Правила сокращения направлений атак, управляемый доступ к папкам, защита сети и защита от эксплойтов.

Все эти функции предоставляют режимы тестирования и блочные режимы. В тестовом режиме это не влияет на конечных пользователей. Все, что он делает, — это собирать другие данные телеметрии и делать их доступными на портале Microsoft Defender. Цель развертывания — пошаговое перемещение элементов управления безопасностью в блочный режим.

Чтобы задать правила сокращения направлений атак в тестовом режиме, выполните следующие действия:

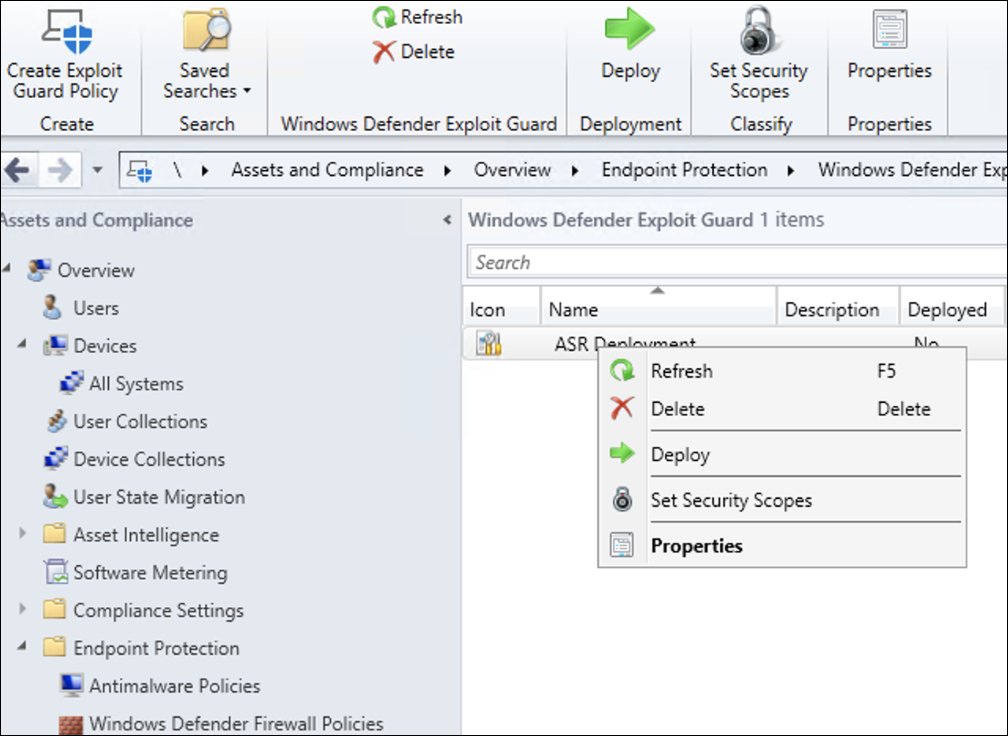

В консоли Microsoft Configuration Manager перейдите в раздел Общие сведения о > ресурсах и соответствии > Endpoint Protection > Защитник Windows Exploit Guard и выберите Create Политика Exploit Guard.

Выберите Сокращение направлений атаки.

Установите правила в значение Аудит и нажмите кнопку Далее.

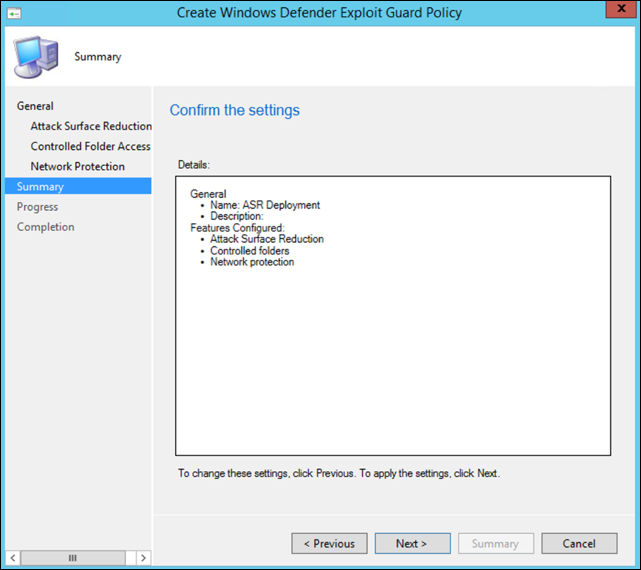

Подтвердите новую политику Exploit Guard, нажав кнопку Далее.

После создания политики нажмите кнопку Закрыть.

Щелкните правой кнопкой мыши только что созданную политику и выберите Развернуть.

Нацелите политику на только что созданную коллекцию Windows и нажмите кнопку ОК.

После выполнения этой задачи вы успешно настроили правила сокращения направлений атак в тестовом режиме.

Ниже приведены дополнительные шаги для проверки правильности применения правил сокращения направлений атак к конечным точкам. (Это может занять несколько минут)

В веб-браузере перейдите к Microsoft Defender XDR.

Выберите Управление конфигурацией в меню слева.

Выберите Перейти к управлению зонами атаки на панели управления областью атаки.

Перейдите на вкладку Конфигурация в отчетах о правилах сокращения направлений атак. В нем отображаются общие сведения о конфигурации правил сокращения направлений атак и состоянии правил сокращения направлений атак на каждом устройстве.

Выберите каждое устройство, чтобы просмотреть сведения о конфигурации правил сокращения направлений атак.

Дополнительные сведения см. в статье Оптимизация развертывания и обнаружения правил сокращения направлений атак .

Настройка правил защиты сети в тестовом режиме

В консоли Microsoft Configuration Manager перейдите в раздел Общие сведения о > ресурсах и соответствии > Endpoint Protection > Защитник Windows Exploit Guard и выберите Create Политика Exploit Guard.

Выберите Защита сети.

Задайте для параметра значение Аудит и нажмите кнопку Далее.

Подтвердите новую политику Exploit Guard, нажав кнопку Далее.

После создания политики выберите Закрыть.

Щелкните правой кнопкой мыши только что созданную политику и выберите Развернуть.

Выберите политику для только что созданной коллекции Windows и нажмите кнопку ОК.

После выполнения этой задачи вы успешно настроили защиту сети в тестовом режиме.

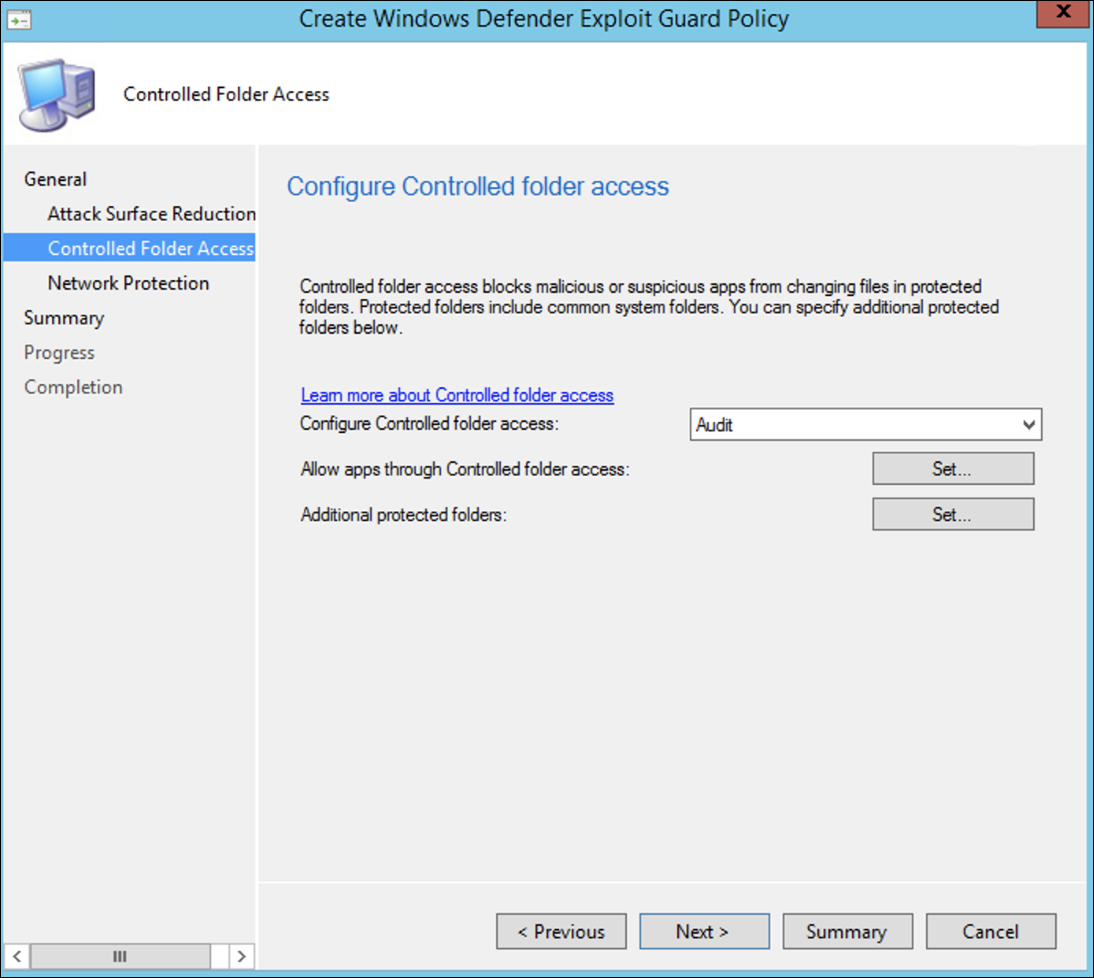

Настройка правил управляемого доступа к папкам в тестовом режиме

В консоли Microsoft Configuration Manager перейдите в раздел Активы и соответствие обзору>>Endpoint Protection>Защитник Windows Exploit Guard, а затем выберите Create Политика Exploit Guard.

Выберите Контролируемый доступ к папкам.

Задайте для конфигурации значение Аудит и нажмите кнопку Далее.

Подтвердите новую политику Exploit Guard, нажав кнопку Далее.

После создания политики выберите Закрыть.

Щелкните правой кнопкой мыши только что созданную политику и выберите Развернуть.

Нацелите политику на только что созданную коллекцию Windows и нажмите кнопку ОК.

Теперь вы успешно настроили управляемый доступ к папкам в тестовом режиме.

Связанная статья

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по