Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:

- Управление уязвимостями в Microsoft Defender

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Microsoft Defender для серверов плана 1 & 2

Управление уязвимостями Defender предоставляет как администраторам безопасности, так и группам по операциям безопасности уникальные ценности, в том числе:

- Аналитика по обнаружению и устранению угроз на конечных точках (EDR) в режиме реального времени, связанная с уязвимостями конечных точек

- Неоценимый контекст уязвимости устройства во время исследования инцидентов

- Встроенные процессы исправления с помощью Microsoft Intune и Microsoft Endpoint Configuration Manager

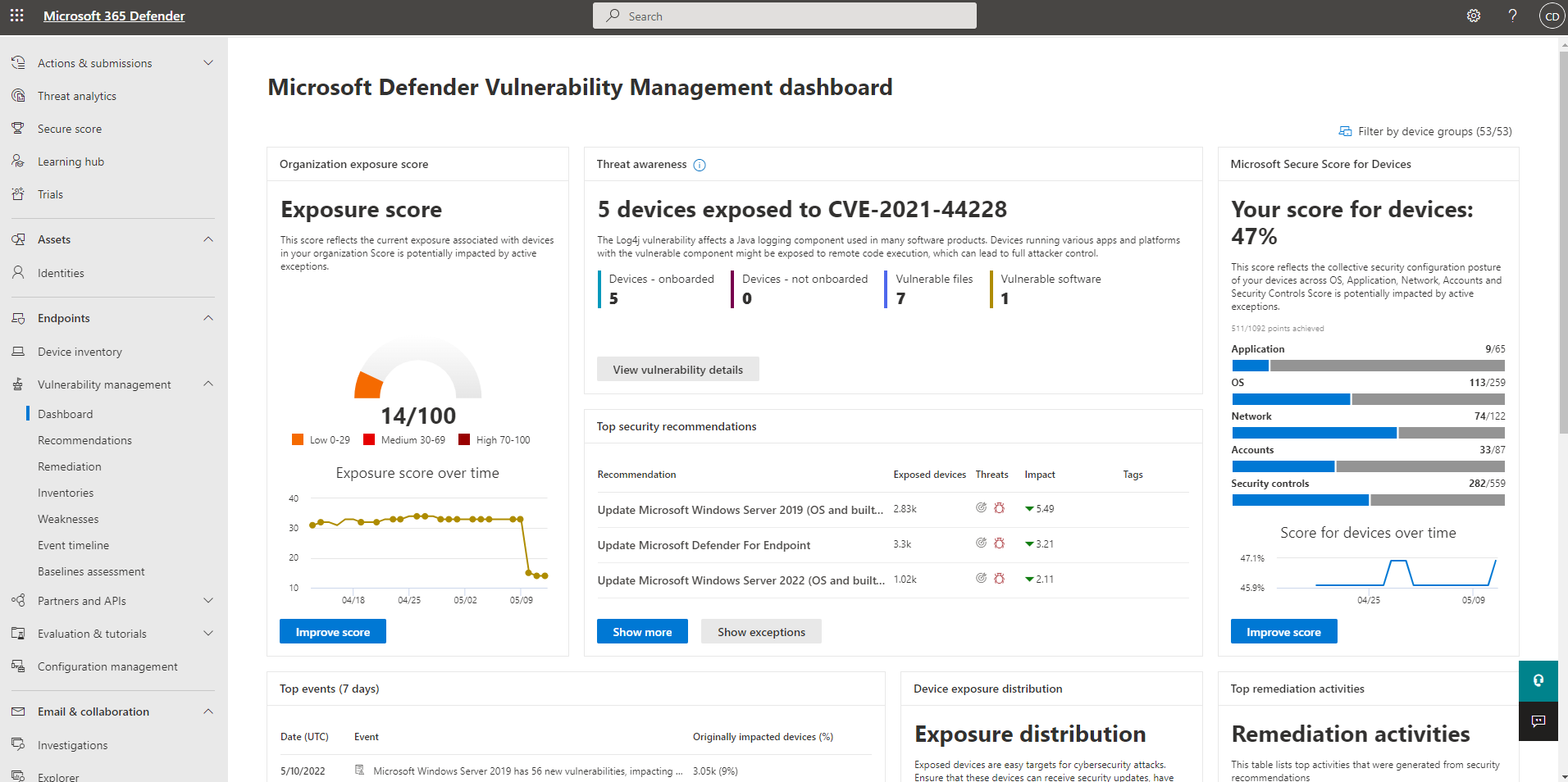

Панель мониторинга Управление уязвимостями Defender на портале Microsoft Defender можно использовать для следующих способов:

- Просмотр оценки уязвимости и оценки безопасности Майкрософт для устройств, а также основных рекомендаций по безопасности, уязвимостей программного обеспечения, действий по исправлению и предоставляемых устройств

- Сопоставить данные EDR с уязвимостями конечных точек и обработать их.

- Выбор параметров исправления для рассмотрения и отслеживания задач исправления

- Выбор параметров исключений и отслеживание активных исключений

Примечание.

Устройства, которые не были активны в течение последних 30 дней, не учитываются в данных, отражающих оценку уязвимостей управления уязвимостями вашей организации и оценку безопасности Майкрософт для устройств. Кроме того, cvEs, помеченные как "не исправляются", не отображаются на портале Microsoft Defender и не включаются в рекомендации по уязвимостям или оценку.

Просмотрите это видео, чтобы быстро узнать, что находится на панели мониторинга Управление уязвимостями Defender.

Совет

Знаете ли вы, что можете бесплатно попробовать все функции в Управление уязвимостями Microsoft Defender? Узнайте, как зарегистрироваться для получения бесплатной пробной версии.

панель мониторинга Управление уязвимостями Defender

| Область | Описание |

|---|---|

| Выбранные группы устройств (#/#) | Отфильтруйте данные управления уязвимостями, которые вы хотите просмотреть на панели мониторинга и карточках, по группам устройств. Выбор в фильтре применяется на страницах управления уязвимостями. |

| Показатель уязвимости | Просмотрите текущее состояние подверженности устройств к угрозам и уязвимостям. На оценку уязвимости вашей организации влияют несколько факторов: обнаруженные на устройствах слабые места, вероятность взлома ваших устройств, ценность устройств для вашей организации и соответствующие оповещения, обнаруженные на ваших устройствах. Цель состоит в том, чтобы снизить показатель воздействия в организации, чтобы обеспечить более высокий уровень безопасности. Чтобы снизить оценку, необходимо устранить связанные проблемы с конфигурацией безопасности, перечисленные в рекомендациях по безопасности. |

| Оценка безопасности (Майкрософт) для устройств | Ознакомьтесь с состоянием безопасности операционной системы, приложений, сети, учетных записей и средств управления безопасностью вашей организации. Цель состоит в том, чтобы устранить связанные проблемы с конфигурацией безопасности, чтобы увеличить оценку для устройств. Если выбрать эти полосы, вы перейдите на страницу Рекомендации по безопасности . |

| Распределение экспозиции устройств | Узнайте, сколько устройств предоставляется в зависимости от их уровня воздействия. Выберите раздел на кольцевой диаграмме, чтобы перейти на страницу списка Устройств и просмотреть затронутые имена устройств, уровень подверженности, уровень риска и другие сведения, такие как домен, платформа операционной системы, состояние работоспособности, время последнего просмотра и теги. |

| Срок действия сертификатов с истекающим сроком действия | Узнайте, сколько сертификатов истекло или должно истечь в ближайшие 30, 60 или 90 дней. |

| Основные рекомендации по безопасности | Ознакомьтесь с рекомендациями по обеспечению безопасности, которые отсортированы и определены в первую очередь в зависимости от риска вашей организации и срочности, которую она требует. Выберите Показать больше , чтобы просмотреть остальные рекомендации по безопасности в списке. Выберите Показать исключения для списка рекомендаций, в которых есть исключение. |

| Наиболее уязвимое программное обеспечение | Получите представление в режиме реального времени о запасах программного обеспечения вашей организации с помощью списка уязвимых программ, установленных на устройствах вашей сети, и того, как они влияют на оценку уязвимости организации. Выберите элемент для получения сведений или Показать больше , чтобы просмотреть остальную часть списка уязвимого программного обеспечения на странице Инвентаризация программного обеспечения . |

| Основные действия по исправлению | Отслеживайте действия по исправлению, созданные на основе рекомендаций по безопасности. Вы можете выбрать каждый элемент в списке, чтобы просмотреть сведения на странице Исправление , или выбрать Показать больше , чтобы просмотреть остальные действия по исправлению и активные исключения. |

| Самые доступные устройства | Просмотр имен доступных устройств и уровня их раскрытия. Выберите имя устройства из списка, чтобы перейти на страницу устройства, где можно просмотреть оповещения, риски, инциденты, рекомендации по безопасности, установленное программное обеспечение и обнаруженные уязвимости, связанные с предоставленными устройствами. Выберите Показать больше , чтобы просмотреть остальную часть списка доступных устройств. В списке устройств можно управлять тегами, инициировать автоматизированные исследования, инициировать сеанс динамического реагирования, собирать пакет исследования, запускать антивирусную проверку, ограничивать выполнение приложений и изолировать устройство. |

| Основные события | Просмотрите основные события и количество затронутых устройств в организации за последние семь дней. Выберите Показать больше, чтобы открыть временная шкала событий, а также просмотреть и отфильтровать все события, включая новые уязвимости, новые уязвимости, которые можно использовать, и новые оценки конфигурации. |