Классификация оповещений для подозрительных правил обработки папки "Входящие"

Область применения:

- Microsoft Defender XDR

Субъекты угроз могут использовать скомпрометированные учетные записи пользователей для многих вредоносных целей, включая чтение сообщений электронной почты в папке "Входящие", создание правил для папки "Входящие" для пересылки сообщений электронной почты во внешние учетные записи, удаление трассировок и отправку фишинговых сообщений. Вредоносные правила папки "Входящие" распространены во время компрометации электронной почты (BEC) и фишинговых кампаний, и важно постоянно отслеживать их.

Этот сборник схем помогает исследовать любые инциденты, связанные с подозрительными правилами обработки папки "Входящие", настроенными злоумышленниками, и принять рекомендуемые меры для устранения атаки и защиты сети. Этот сборник схем предназначен для групп безопасности, включая аналитиков центра управления безопасностью (SOC) и ИТ-администраторов, которые просматривают, исследуют и оценка оповещений. Вы можете быстро оценить оповещения как истинно положительные (TP) или ложноположительные (TP) и выполнить рекомендуемые действия для оповещений TP для устранения атаки.

Результаты использования этого сборника схем:

Оповещения, связанные с правилами обработки папки "Входящие", определяются как вредоносные (TP) или неопасные (FP) действия.

Если это является вредоносным, вы удаляете вредоносные правила манипуляции с папкой "Входящие".

Вы принимаете необходимые меры, если сообщения электронной почты были переадресованы на вредоносный адрес электронной почты.

Правила обработки папки "Входящие"

Правила папки "Входящие" настраиваются для автоматического управления сообщениями электронной почты на основе предопределенных условий. Например, можно создать правило папки "Входящие", чтобы переместить все сообщения от руководителя в другую папку или пересылать полученные сообщения на другой адрес электронной почты.

Вредоносные правила обработки папки "Входящие"

Злоумышленники могут настроить правила электронной почты, чтобы скрыть входящие сообщения в скомпрометированном почтовом ящике пользователя, чтобы скрыть свои вредоносные действия от пользователя. Они также могут задавать правила в скомпрометированном почтовом ящике пользователя для удаления сообщений электронной почты, перемещения писем в другую менее заметную папку (например, RSS) или пересылки почты во внешнюю учетную запись. Некоторые правила могут перемещать все сообщения электронной почты в другую папку и помечать их как "прочитанные", в то время как некоторые правила могут перемещать только сообщения с определенными ключевыми словами в сообщении электронной почты или теме.

Например, правило папки "Входящие" может искать такие ключевые слова, как "счет", "фишинг", "не отвечать", "подозрительное сообщение" или "спам", а также перемещать их во внешнюю учетную запись электронной почты. Злоумышленники также могут использовать скомпрометированный почтовый ящик пользователя для распространения спама, фишинга или вредоносных программ.

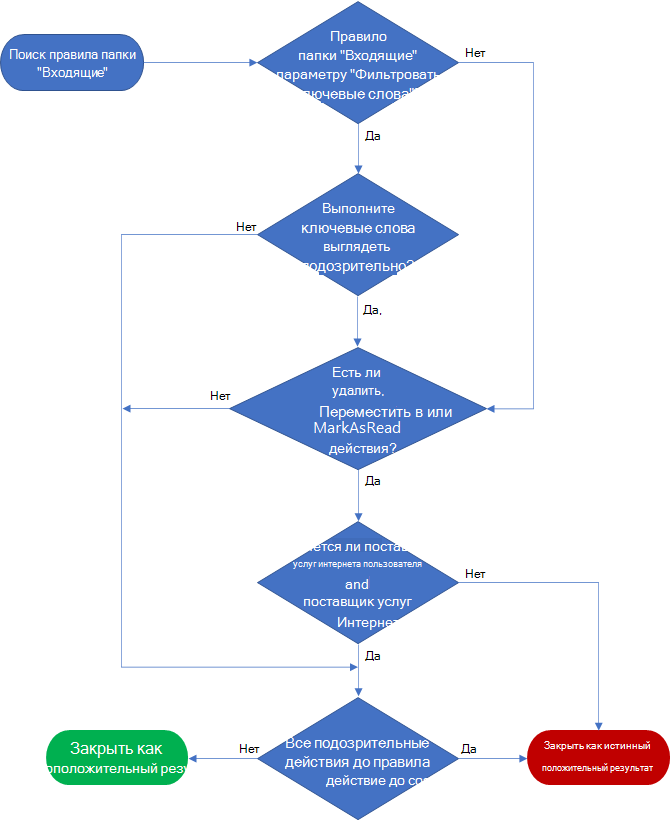

Рабочий процесс

Ниже приведен рабочий процесс для выявления подозрительных действий с правилами обработки папки "Входящие".

Этапы исследования

В этом разделе содержатся подробные пошаговые инструкции по реагированию на инцидент и принять рекомендуемые меры для защиты вашей организации от дальнейших атак.

1. Просмотр оповещений

Ниже приведен пример оповещения правила обработки папки "Входящие" в очереди оповещений.

Ниже приведен пример сведений об оповещении, которое было вызвано вредоносным правилом обработки папки "Входящие".

2. Изучение параметров правила обработки папки "Входящие"

Определите, выглядят ли правила подозрительными в соответствии со следующими параметрами или критериями правила:

Ключевые слова

Злоумышленник может применить правило манипуляции только к сообщениям электронной почты, содержащим определенные слова. Эти ключевые слова можно найти в определенных атрибутах, таких как BodyContainsWords, SubjectContainsWords или SubjectOrBodyContainsWords.

Если есть фильтрация по ключевым словам, проверка, кажутся ли ключевые слова подозрительными (распространенные сценарии — фильтрация сообщений электронной почты, связанных с действиями злоумышленника, таких как "фишинг", "спам" и "не отвечать" и т. д.).

Если фильтр отсутствует, он также может быть подозрительным.

Папка назначения

Чтобы избежать обнаружения безопасности, злоумышленник может переместить сообщения электронной почты в менее заметную папку и пометить их как прочитанные (например, папку RSS). Если злоумышленник применяет действия MoveToFolder и MarkAsRead, проверка, связана ли целевая папка с ключевыми словами в правиле, чтобы решить, кажется ли она подозрительной.

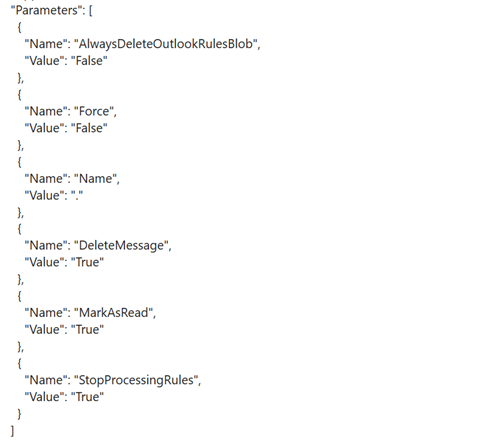

Удалить все

Некоторые злоумышленники просто удаляют все входящие сообщения, чтобы скрыть свои действия. В основном правило "удалить все входящие сообщения электронной почты" без фильтрации по ключевым словам является индикатором вредоносной активности.

Ниже приведен пример конфигурации правила "удалить все входящие сообщения электронной почты" (как показано в RawEventData.Parameters) соответствующего журнала событий.

3. Изучение IP-адреса

Просмотрите атрибуты IP-адреса, выполняющего соответствующее событие создания правила:

- Поиск для других подозрительных облачных действий, которые были получены с того же IP-адреса в клиенте. Например, подозрительные действия могут быть несколькими неудачными попытками входа.

- Является ли поставщик услуг Интернета общим и разумным для этого пользователя?

- Является ли расположение общим и разумным для этого пользователя?

4. Исследование подозрительных действий пользователя перед созданием правил

Вы можете просмотреть все действия пользователей до создания правил, проверка для индикаторов компрометации и исследовать действия пользователей, которые кажутся подозрительными.

Например, для нескольких неудачных попыток входа проверьте:

Действие входа

Убедитесь, что действие входа до создания правила не является подозрительным. (common location / ISP / user-agent).

Оповещения

Проверьте, получал ли пользователь оповещения перед созданием правил. Это может означать, что учетная запись пользователя может быть скомпрометирована. Например, оповещение о невозможных поездках, редкие страны или региона, несколько неудачных попыток входа и т. д.)

Инцидент

Проверьте, связано ли оповещение с другими оповещениями, указывающими на инцидент. Если да, то проверка, содержит ли инцидент другие истинно положительные оповещения.

Запросы расширенной охоты

Расширенная охота — это средство охоты на угрозы на основе запросов, которое позволяет проверять события в сети для поиска индикаторов угроз.

Используйте этот запрос, чтобы найти все новые события правила папки "Входящие" за определенный период времени.

let start_date = now(-10h);

let end_date = now();

let user_id = ""; // enter here the user id

CloudAppEvents

| where Timestamp between (start_date .. end_date)

| where AccountObjectId == user_id

| where Application == @"Microsoft Exchange Online"

| where ActionType in ("Set-Mailbox", "New-InboxRule", "Set-InboxRule", "UpdateInboxRules") //set new inbox rule related operations

| project Timestamp, ActionType, CountryCode, City, ISP, IPAddress, RuleConfig = RawEventData.Parameters, RawEventData

Столбец RuleConfig предоставит новую конфигурацию правила папки "Входящие".

Используйте этот запрос, чтобы проверка, является ли поставщик услуг Интернета общим для пользователя, просматривая журнал пользователя.

let alert_date = now(); //enter alert date

let timeback = 60d;

let userid = ""; //enter here user id

CloudAppEvents

| where Timestamp between ((alert_date-timeback)..(alert_date-1h))

| where AccountObjectId == userid

| make-series ActivityCount = count() default = 0 on Timestamp from (alert_date-timeback) to (alert_date-1h) step 12h by ISP

Используйте этот запрос, чтобы проверка, является ли страна или регион общими для пользователя, просматривая журнал пользователя.

let alert_date = now(); //enter alert date

let timeback = 60d;

let userid = ""; //enter here user id

CloudAppEvents

| where Timestamp between ((alert_date-timeback)..(alert_date-1h))

| where AccountObjectId == userid

| make-series ActivityCount = count() default = 0 on Timestamp from (alert_date-timeback) to (alert_date-1h) step 12h by CountryCode

Используйте этот запрос, чтобы проверка, является ли агент пользователя общим для пользователя, просматривая журнал пользователя.

let alert_date = now(); //enter alert date

let timeback = 60d;

let userid = ""; //enter here user id

CloudAppEvents

| where Timestamp between ((alert_date-timeback)..(alert_date-1h))

| where AccountObjectId == userid

| make-series ActivityCount = count() default = 0 on Timestamp from (alert_date-timeback) to (alert_date-1h) step 12h by UserAgent

Рекомендуемые действия

- Отключите вредоносное правило папки "Входящие".

- Сброс учетных данных учетной записи пользователя. Вы также можете проверить, скомпрометирована ли учетная запись пользователя с помощью Microsoft Defender for Cloud Apps, которая получает сигналы безопасности от Защита Microsoft Entra ID.

- Поиск для других вредоносных действий, выполняемых затронутой учетной записью пользователя.

- Проверьте наличие других подозрительных действий в клиенте, которые были вызваны тем же IP-адресом или тем же поставщиком услуг Интернета (если поставщик услуг Интернета является редкой), чтобы найти другие скомпрометированные учетные записи пользователей.

См. также

- Обзор классификации оповещений

- Подозрительные действия по пересылке сообщений электронной почты

- Подозрительные правила пересылки входящих сообщений

- Исследование оповещений

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по