Create настраиваемые правила обнаружения и управление ими

Область применения:

- Microsoft Defender XDR

Настраиваемые правила обнаружения — это правила, которые можно разработать и настроить с помощью расширенных запросов охоты . Эти правила позволяют упреждающе отслеживать различные события и состояния системы, включая предполагаемые действия по нарушению безопасности и неправильно настроенные конечные точки. Вы можете настроить их на запуск с регулярными интервалами, чтобы создавать оповещения и предпринимать ответные действия при совпадениях.

Необходимые разрешения для управления пользовательскими обнаружениями

Для управления пользовательскими обнаружениями вам должна быть назначена одна из следующих ролей.

Параметры безопасности (управление) — пользователи с этим разрешением Microsoft Defender XDR могут управлять параметрами безопасности на портале Microsoft Defender.

Администратор безопасности. Пользователи с этой ролью Microsoft Entra могут управлять параметрами безопасности на портале Microsoft Defender и других порталах и службах.

Оператор безопасности. Пользователи с этой ролью Microsoft Entra могут управлять оповещениями и иметь глобальный доступ только для чтения к функциям, связанным с безопасностью, включая всю информацию на портале Microsoft Defender. Этой роли достаточно для управления пользовательскими обнаружениями, только если управление доступом на основе ролей (RBAC) отключено в Microsoft Defender для конечной точки. Если вы настроили RBAC, вам также потребуется разрешение на управление параметрами безопасности для Defender для конечной точки.

Вы можете управлять пользовательскими обнаружениями, которые применяются к данным из определенных решений Microsoft Defender XDR, если у вас есть соответствующие разрешения. Например, если у вас есть только разрешения на управление Microsoft Defender для Office 365, можно создавать пользовательские обнаружения с помощью Email* таблиц, но не Identity* таблиц.

Аналогичным образом, так как таблица IdentityLogonEvents содержит сведения о действиях проверки подлинности из Microsoft Defender for Cloud Apps и Defender для удостоверений, необходимо иметь разрешения на управление для обеих служб для управления пользовательскими обнаружениями, запрашивающими эту таблицу.

Примечание.

Для управления пользовательскими обнаружениями операторам безопасности потребуется разрешение на управление параметрами безопасности в Microsoft Defender для конечной точки, если RBAC включен.

Для управления необходимыми разрешениями глобальный администратор может:

- Назначьте роль администратора безопасности или оператора безопасности в Центр администрирования Microsoft 365 в разделе Роли>Администратор безопасности.

- Проверьте параметры RBAC для Microsoft Defender для конечной точки в Microsoft Defender XDR в разделе Параметры>Роли разрешений>. Выберите соответствующую роль, чтобы назначить разрешение на управление параметрами безопасности .

Примечание.

Пользователь также должен иметь соответствующие разрешения для устройств в устройстве область настраиваемого правила обнаружения, которое он создает или редактирует, прежде чем продолжить. Пользователь не может изменить пользовательское правило обнаружения, которое может выполняться на всех устройствах, если один и тот же пользователь не имеет разрешений для всех устройств.

Create пользовательское правило обнаружения

1. Подготовьте запрос

На портале Microsoft Defender перейдите в раздел Расширенная охота и выберите существующий запрос или создайте новый запрос. При использовании нового запроса запустите запрос, чтобы выявить ошибки и понять возможные результаты.

Важно!

Чтобы служба не возвращала слишком много оповещений, каждое правило может создавать только 100 оповещений при каждом запуске. Прежде чем создавать правило, отрегулируйте запрос, чтобы избежать оповещений об обычной ежедневной активности.

Обязательные столбцы в результатах запроса

Чтобы создать настраиваемое правило обнаружения, запрос обязан возвращает следующие столбцы.

Timestamp— используется для установки метки времени для созданных оповещений.ReportId— включает поиск исходных записей.- Один из следующих столбцов, которые определяют определенные устройства, пользователей или почтовые ящики.

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddressSenderFromAddress(отправитель конверта или адрес Return-Path)SenderMailFromAddress(адрес отправителя, отображенный клиентом электронной почты)RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Примечание.

Поддержка дополнительных сущностей будет добавлена по мере добавления новых таблиц в расширенную схему охоты.

Простые запросы, например те, которые не используют project оператор или summarize для настройки или агрегирования результатов, обычно возвращают эти общие столбцы.

Существует несколько способов, чтобы более сложные запросы возвращали эти столбцы. Например, если вы предпочитаете агрегировать и подсчитывать по сущностям в столбце, например DeviceId, можно по-прежнему возвращать Timestamp и ReportId получать его из последнего события с участием каждого уникального DeviceId.

Важно!

Избегайте фильтрации пользовательских обнаружений с помощью столбца Timestamp . Данные, используемые для пользовательских обнаружений, предварительно фильтруются в зависимости от частоты обнаружения.

Приведенный ниже пример запроса подсчитывает количество уникальных устройств (DeviceId) с обнаружением антивирусной программы и использует это число для поиска только устройств с более чем пятью обнаружениями. Чтобы вернуть последнюю Timestamp и соответствующую ReportId, она использует summarize оператор с функцией arg_max .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Совет

Для повышения производительности запросов задайте фильтр времени, соответствующий предполагаемой частоте выполнения правила. Так как наименее частый запуск выполняется каждые 24 часа, фильтрация за последний день будет охватывать все новые данные.

2. Create новое правило и укажите сведения об оповещении

В редакторе запросов выберите правило обнаружения Create и укажите следующие сведения об оповещении:

- Имя обнаружения — имя правила обнаружения; должен быть уникальным

- Частота — интервал выполнения запроса и выполнения действий. Дополнительные рекомендации см. в разделе частоты правил.

- Заголовок оповещения — заголовок, отображаемый с оповещениями, активированными правилом; должен быть уникальным

- Серьезность — потенциальный риск компонента или действия, определенных правилом.

- Категория — компонент угрозы или действие, определяемое правилом

- MITRE ATT&методы CK — один или несколько методов атаки, определенных правилом, как описано на платформе MITRE ATT&CK. Этот раздел скрыт для определенных категорий оповещений, включая вредоносные программы, программы-шантажисты, подозрительные действия и нежелательное программное обеспечение.

- Описание — дополнительные сведения о компоненте или действии, определяемом правилом.

- Рекомендуемые действия — дополнительные действия, которые могут выполняться респондентами в ответ на оповещение.

Частота правила

При сохранении нового правила оно запускается и проверяет соответствие данных за последние 30 дней. Затем правило снова выполняется через фиксированные интервалы, применяя длительность обратного просмотра в зависимости от выбранной частоты:

- Каждые 24 часа — выполняется каждые 24 часа, проверяя данные за последние 30 дней.

- Каждые 12 часов — выполняется каждые 12 часов, проверяя данные за последние 48 часов.

- Каждые 3 часа — выполняется каждые 3 часа, проверяя данные за последние 12 часов.

- Каждый час — выполняется ежечасно, проверяя данные за последние 4 часа.

- Непрерывный (NRT) — выполняется непрерывно, проверяя данные из событий по мере их сбора и обработки в режиме, близком к реальному времени (NRT). См . раздел Частота непрерывного (NRT)

Совет

Совпадите фильтры времени в запросе с длительностью обратного просмотра. Результаты за пределами длительности обратного просмотра игнорируются.

При редактировании правила оно будет запускаться с примененными изменениями во время следующего запуска, запланированного в соответствии с установленной частотой. Частота правила основана на метке времени события, а не на времени приема.

Непрерывная частота (NRT)

Настройка настраиваемого обнаружения для запуска в непрерывной (NRT) частоте позволяет повысить способность вашей организации быстрее выявлять угрозы.

Примечание.

Использование непрерывной частоты (NRT) минимально влияет на использование ресурсов, поэтому его следует учитывать для любого квалифицированного настраиваемого правила обнаружения в вашей организации.

Запросы, которые можно выполнять непрерывно

Запрос можно выполнять непрерывно при условии, что:

- Запрос ссылается только на одну таблицу.

- В запросе используется оператор из списка поддерживаемых операторов KQL. Поддерживаемые функции KQL

- Запрос не использует соединения, объединения или

externaldataоператор .

Таблицы с поддержкой непрерывной (NRT) частоты

Для следующих таблиц поддерживаются обнаружения практически в режиме реального времени:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfoEmailEvents(кромеLatestDeliveryLocationстолбцов иLatestDeliveryAction)EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Примечание.

Только общедоступные столбцы могут поддерживать непрерывную (NRT) частоту.

3. Выберите затронутые объекты

Определите столбцы в результатах запроса, в которых вы ожидаете найти основную затронутую или затронутую сущность. Например, запрос может возвращать адреса отправителя (SenderFromAddress или SenderMailFromAddress) и получателя (RecipientEmailAddress). Определение того, какой из этих столбцов представляет основную затронутую сущность, помогает службе собирать соответствующие оповещения, коррелировать инциденты и выбирать целевые действия по реагированию.

Для каждого типа сущности (почтовый ящик, пользователь или устройство) можно выбрать только один столбец. Столбцы, которые не возвращаются вашим запросом, не могут быть выбраны.

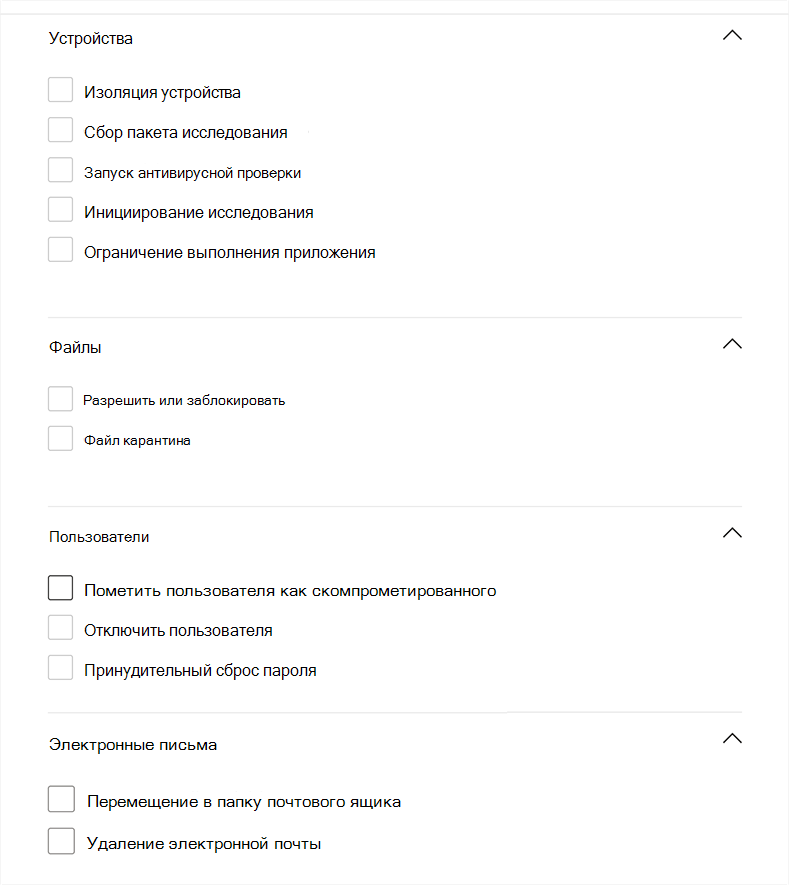

4. Укажите действия

Пользовательское правило обнаружения может автоматически выполнять действия с устройствами, файлами, пользователями или электронными письмами, возвращаемыми запросом.

Действия на устройствах

Эти действия применяются к устройствам в столбце результатов запроса DeviceId.

- Изоляция устройства — использует Microsoft Defender для конечной точки для применения полной сетевой изоляции, предотвращая подключение устройства к любому приложению или службе. Дополнительные сведения об изоляции Microsoft Defender для конечной точки компьютера

- Сбор пакета исследования — собирает сведения об устройстве в ZIP-файле. Дополнительные сведения о пакете исследования Microsoft Defender для конечной точки

- Запуск антивирусной проверки — выполняет полную проверку Microsoft Defender антивирусной программы на устройстве

- Запуск исследования — инициирует автоматическое исследование на устройстве.

- Ограничение выполнения приложений — устанавливает ограничения на устройстве, разрешая запуск только файлов, подписанных сертификатом Майкрософт. Дополнительные сведения об ограничениях приложений с помощью Microsoft Defender для конечной точки

Действия в отношении файлов

Если этот параметр выбран, к файлу можно применить действие Разрешить или заблокировать . Блокировка файлов разрешена только в том случае, если у вас есть разрешения на исправление файлов и если в результатах запроса определен идентификатор файла, например SHA1. После блокировки файла блокируются и другие экземпляры того же файла на всех устройствах. Вы можете управлять группой устройств, к которой применяется блокировка, но не конкретными устройствами.

Если этот параметр выбран, действие Карантин файла можно применить к файлам в столбце

SHA1,InitiatingProcessSHA1,SHA256илиInitiatingProcessSHA256в результатах запроса. Это действие удаляет файл из текущего расположения и помещает копию в карантин.

Действия с пользователями

Если этот вариант выбран, то действие Отметить пользователя как скомпрометированного применяется к пользователям в столбцах результатов запроса

AccountObjectId,InitiatingProcessAccountObjectIdилиRecipientObjectId. Это действие устанавливает уровень риска пользователей на "высокий" в Microsoft Entra ID, активируя соответствующие политики защиты идентификации.Выберите Отключить пользователя , чтобы временно запретить пользователю войти в систему.

Выберите Принудительно сбросить пароль , чтобы предложить пользователю изменить пароль во время следующего сеанса входа.

Disable user Для параметров и Force password reset требуется идентификатор безопасности пользователя, который входит в столбцы AccountSid, InitiatingProcessAccountSid, RequestAccountSidи OnPremSid.

Дополнительные сведения о действиях пользователей см. в статье Действия по исправлению в Microsoft Defender для удостоверений.

Действия с электронной почтой

Если пользовательское обнаружение выдает сообщения электронной почты, можно выбрать Переместить в папку почтового ящика , чтобы переместить сообщение в выбранную папку (любую папку нежелательной почты, папку "Входящие" или "Удаленные ").

Кроме того, можно выбрать Удалить электронную почту , а затем переместить их в удаленные элементы (обратимое удаление) или удалить выбранные сообщения навсегда (жесткое удаление).

Столбцы NetworkMessageId и RecipientEmailAddress должны присутствовать в выходных результатах запроса для применения действий к сообщениям электронной почты.

5. Установите область действия правила

Задайте область действия, чтобы указать, на какие устройства распространяется правило. Область влияет на правила проверки устройств и не влияет на правила, которые проверяют только почтовые ящики и учетные записи пользователей или удостоверения.

При настройке области можно выбрать следующее.

- Все устройства

- Определенные группы устройств

Запрашиваются только данные с устройств в область. Кроме того, действия выполняются только на этих устройствах.

Примечание.

Пользователи могут создавать или изменять пользовательское правило обнаружения, только если у них есть соответствующие разрешения для устройств, включенных в область правила. Например, администраторы могут создавать или изменять правила только для всех групп устройств, если у них есть разрешения для всех групп устройств.

6. Просмотрите и включите правило

После проверки правила выберите Создать, чтобы сохранить его. Настраиваемое правило обнаружения запускается немедленно. В следующий раз оно запускается в зависимости от настроенной частоты для проверки совпадений, создания оповещений и реагирования.

Важно!

Пользовательские обнаружения должны регулярно проверяться на предмет эффективности и эффективности. Чтобы убедиться, что вы создаете обнаружения, которые активируют истинные оповещения, найдите время, чтобы проверить существующие пользовательские обнаружения, выполнив действия, описанные в разделе Управление существующими правилами обнаружения ионов.

Вы контролируете масштабность или специфику пользовательских обнаружений, поэтому любые ложные оповещения, созданные пользовательскими обнаружениями, могут указывать на необходимость изменения определенных параметров правил.

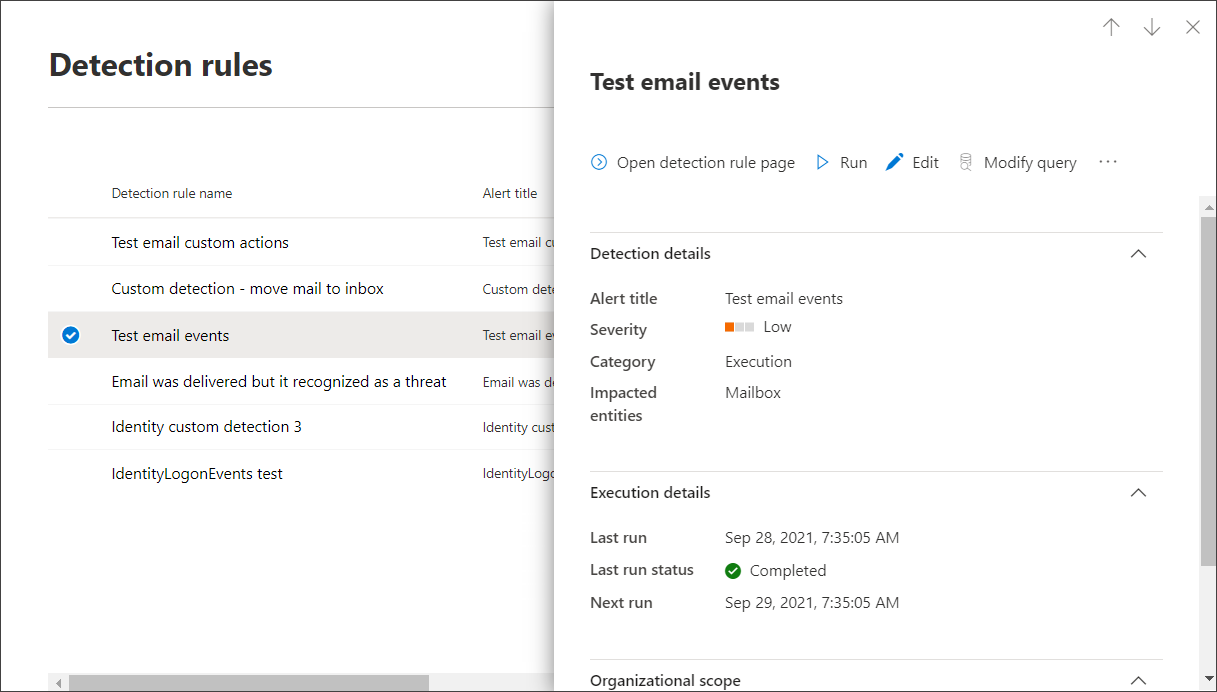

Управление существующими настраиваемыми правилами обнаружения

Вы можете просмотреть список существующих настраиваемых правил обнаружения, проверка их предыдущих запусков, а также просмотреть активированные оповещения. Вы также можете запустить правило по запросу и изменить его.

Совет

Оповещения, создаваемые пользовательскими обнаружениями, доступны через оповещения и API инцидентов. Дополнительные сведения см. в статье Поддерживаемые API Microsoft Defender XDR.

Просмотр существующих правил

Чтобы просмотреть все существующие настраиваемые правила обнаружения, перейдите в раздел Охота>На пользовательские правила обнаружения. На странице перечислены все правила со следующими сведениями о запуске.

- Последний запуск — при последнем выполнении правила для проверка для совпадений запросов и создания оповещений

- Состояние последнего запуска — успешно ли выполнено правило

- Следующий запуск — следующий запланированный запуск

- Состояние — включение или отключение правила

Просмотр сведений о правиле, изменение правила и запуск правила

Чтобы просмотреть исчерпывающие сведения о настраиваемом правиле обнаружения, перейдите в раздел Охота>на настраиваемые правила обнаружения , а затем выберите имя правила. Затем можно просмотреть общие сведения о правиле, включая сведения, его состояние выполнения и область. На странице также содержится список активных оповещений и действий.

На этой странице также можно сделать следующие действия с правилом.

- Запуск — немедленно запустите правило. При этом также сбрасывается интервал для следующего запуска.

- Изменение — изменение правила без изменения запроса

- Изменение запроса — изменение запроса в расширенной охоте

- Включить / Отключить — включить правило или остановить его выполнение

- Удалить — отключите правило и удалите его.

Просмотр и управление активными оповещениями

На экране сведений о правиле (Охота>на пользовательские> обнаружения[имя правила]) перейдите в раздел Активированные оповещения, в котором перечислены оповещения, созданные при совпадении с правилом. Выберите оповещение, чтобы просмотреть подробные сведения о нем и принять следующие меры.

- Управление оповещением: выбор его состояния и классификации (истинное или ложное оповещение)

- Связывание оповещения с инцидентом

- Выполнение запроса, который инициирует оповещение при расширенной охоте

Проверка действий

На экране сведений о правиле (Охота>на пользовательские> обнаружения[имя правила]) перейдите в раздел Активированные действия, где перечислены действия, выполненные на основе совпадений с правилом.

Совет

Чтобы быстро просмотреть сведения и выполнить действия с элементом в таблице, используйте столбец выделения [✓] в левой части таблицы.

Примечание.

Некоторые столбцы в этой статье могут быть недоступны в Microsoft Defender для конечной точки. Включите Microsoft Defender XDR для поиска угроз с помощью дополнительных источников данных. Вы можете переместить расширенные рабочие процессы охоты с Microsoft Defender для конечной точки на Microsoft Defender XDR, выполнив действия, описанные в разделе Миграция расширенных запросов охоты из Microsoft Defender для конечной точки.

См. также

- Обзор настраиваемых обнаружений

- Обзор расширенной охоты

- Познакомьтесь с языком запросов расширенной охоты

- Перенос расширенных запросов охоты из Microsoft Defender для конечной точки

- API безопасности Microsoft Graph для пользовательских обнаружений

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по