Попробуйте Microsoft Defender XDR возможности реагирования на инциденты в пилотной среде

Область применения:

- Microsoft Defender XDR

Эта статья является этапом 2 из 2 в процессе исследования инцидента и реагирования на инцидент в Microsoft Defender XDR с помощью пилотной среды. Дополнительные сведения об этом процессе см . в обзорной статье.

После того как вы выполнили реагирование на инцидент для имитации атаки, ниже приведены некоторые Microsoft Defender XDR возможности для изучения:

| Возможность | Описание |

|---|---|

| Определение приоритетности инцидентов | Используйте фильтрацию и сортировку очереди инцидентов, чтобы определить, какие инциденты следует устранить далее. |

| Управление инцидентами | Измените свойства инцидента, чтобы обеспечить правильное назначение, добавить теги и комментарии, а также устранить инцидент. |

| Автоматизированный анализ угроз и реагирование на них | Используйте возможности автоматического исследования и реагирования (AIR), чтобы помочь вашей команде по обеспечению безопасности более эффективно и эффективно устранять угрозы. Центр уведомлений — это "единая панель" для задач инцидентов и оповещений, таких как утверждение ожидающих действий по исправлению. |

| Расширенная охота | Используйте запросы для упреждающей проверки событий в сети и поиска индикаторов угроз и сущностей. Вы также используете расширенную охоту при расследовании и исправлении инцидента. |

Управление приоритетом инцидентов

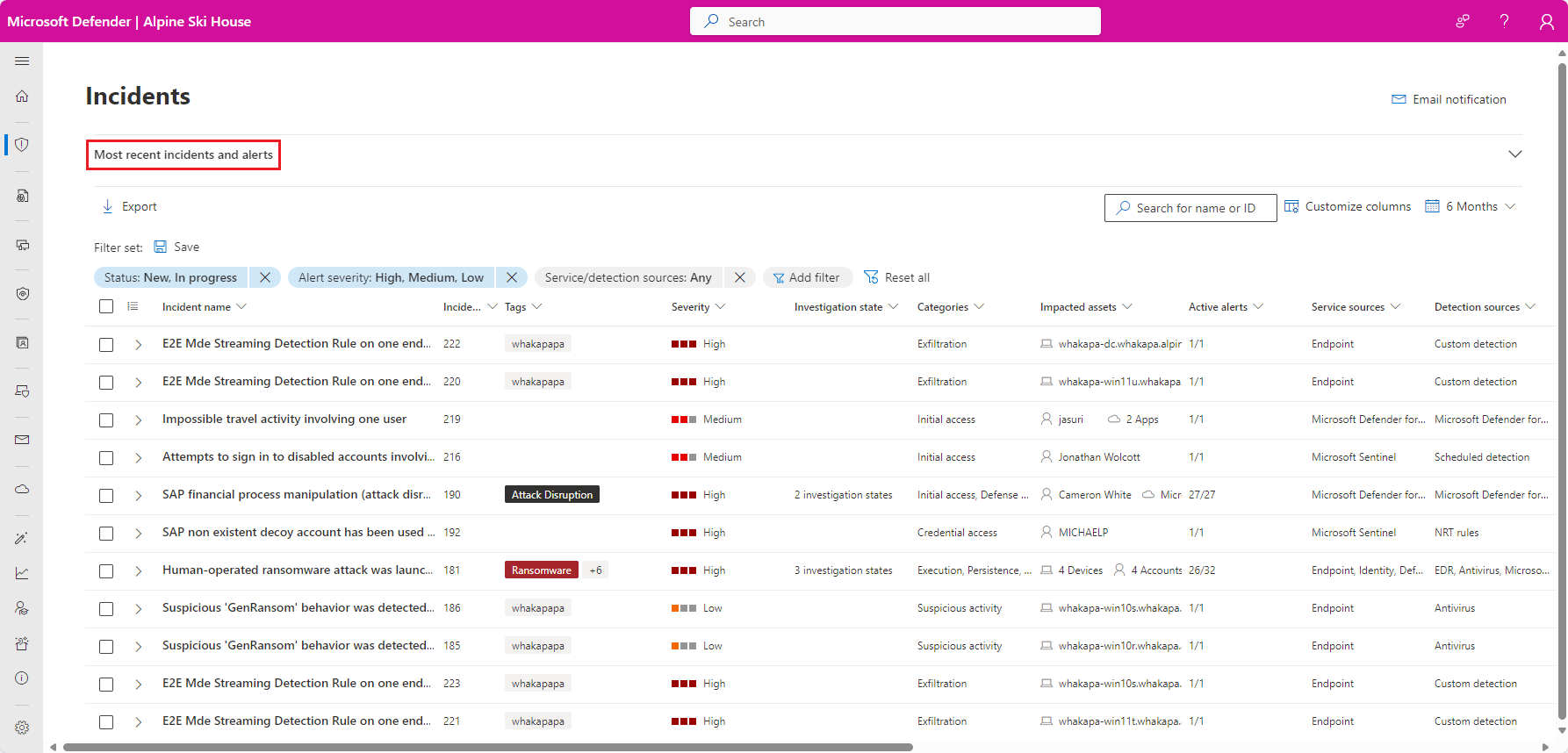

Вы получите очередь инцидентов из раздела Инциденты & оповещений Об инцидентах > при быстром запуске портала Microsoft Defender. Ниже приведен пример.

В разделе Самые последние инциденты и оповещения показана диаграмма количества полученных оповещений и инцидентов, созданных за последние 24 часа.

Чтобы изучить список инцидентов и определить их важность для назначения и исследования, можно:

Настройте настраиваемые столбцы (выберите Выбрать столбцы), чтобы обеспечить видимость различных характеристик инцидента или затронутых сущностей. Это помогает принять обоснованное решение в отношении определения приоритетов инцидентов для анализа.

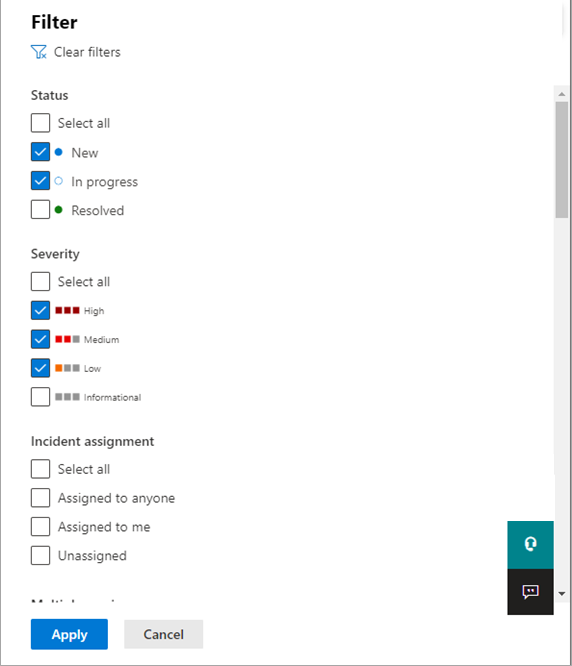

Используйте фильтрацию, чтобы сосредоточиться на определенном сценарии или угрозе. Применение фильтров к очереди инцидентов может помочь определить, какие инциденты требуют немедленного внимания.

В очереди инцидентов по умолчанию выберите Фильтры, чтобы открыть панель Фильтры , в которой можно указать определенный набор инцидентов. Ниже приведен пример.

Дополнительные сведения см. в разделе Определение приоритетов инцидентов.

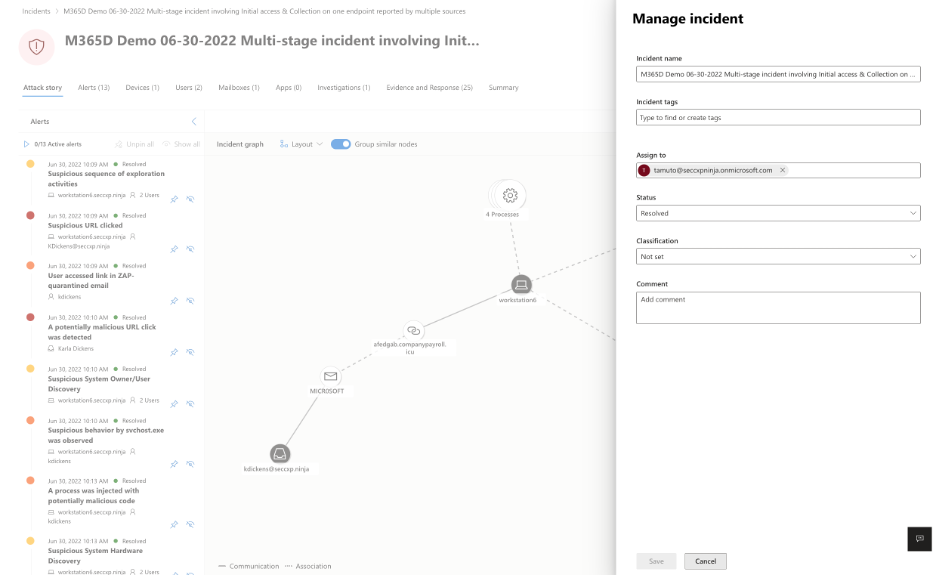

Управление инцидентами

Вы можете управлять инцидентами из области Управление инцидентом. Ниже приведен пример.

Эту панель можно отобразить по ссылке Управление инцидентом на:

- Область свойств инцидента в очереди инцидентов.

- Страница сводки инцидента.

Ниже приведены способы управления инцидентами.

Изменение имени инцидента

Измените имя, назначаемое автоматически, в соответствии с рекомендациями группы безопасности.

Добавление тегов инцидента

Добавьте теги, которые группа безопасности использует для классификации инцидентов, которые можно отфильтровать позже.

Назначение инцидента

Назначьте его имени учетной записи пользователя, которое можно отфильтровать позже.

Разрешение инцидента

Закройте инцидент после его устранения.

Настройка классификации и определения.

Классифицируйте и выберите тип угрозы при разрешении инцидента.

Добавление примечаний

Используйте комментарии к ходу выполнения, заметки или другую информацию на основе рекомендаций группы безопасности. Полный журнал комментариев доступен в параметре Комментарии и журнал на странице сведений об инциденте.

Дополнительные сведения см. в разделе Управление инцидентами.

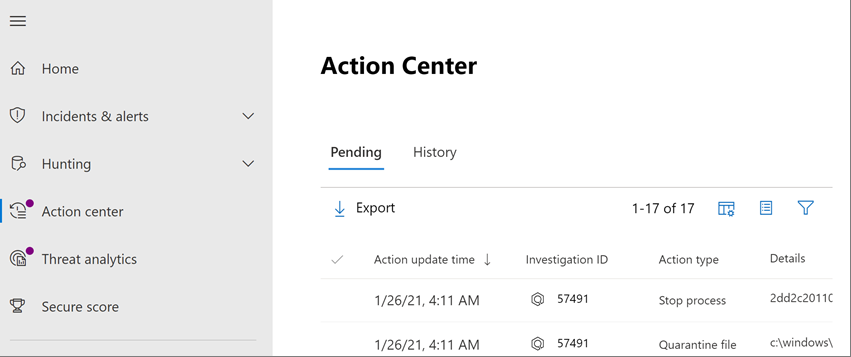

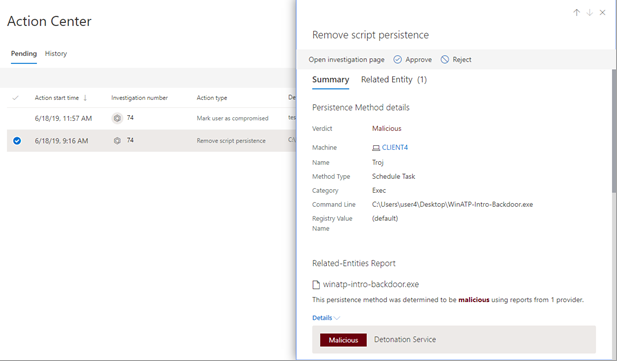

Изучение автоматизированного исследования и реагирования с помощью Центра уведомлений

В зависимости от того, как в организации настроены возможности автоматического исследования и реагирования, действия по исправлению выполняются автоматически или только после утверждения группой по обеспечению безопасности. Все действия, ожидающие или завершенные, перечислены в Центре уведомлений, в котором перечислены ожидающие и завершенные действия по исправлению для ваших устройств, электронная почта & содержимое для совместной работы и удостоверения в одном расположении.

Ниже приведен пример.

В центре уведомлений можно выбрать ожидающие действия, а затем утвердить или отклонить их на всплывающей панели. Ниже приведен пример.

Как можно скорее утвердить (или отклонить) ожидающие действия, чтобы автоматизированные исследования могли продолжаться и завершиться своевременно.

Дополнительные сведения см. в разделах Автоматизированное исследование и реагирование и Центр уведомлений.

Использование расширенной охоты

Примечание.

Прежде чем мы рассмотрим расширенное моделирование охоты, watch следующее видео, чтобы понять концепции расширенной охоты, узнать, где его можно найти на портале, и узнать, как он может помочь вам в операциях по обеспечению безопасности.

Если необязательная имитация атаки PowerShell без файлов была реальной атакой, которая уже достигла этапа доступа к учетным данным, вы можете использовать расширенную охоту на любом этапе исследования для упреждающего поиска событий и записей в сети, используя то, что вы уже знаете из созданных оповещений и затронутых сущностей.

Например, на основе сведений в оповещении SMB о пользователях и IP-адресах можно использовать IdentityDirectoryEvents таблицу для поиска всех событий перечисления сеансов SMB или поиска дополнительных действий обнаружения в различных других протоколах в Microsoft Defender для удостоверений данных с помощью IdentityQueryEvents таблицы.

Требования к среде охоты

Для этого моделирования требуется один внутренний почтовый ящик и устройство. Для отправки тестового сообщения также потребуется внешняя учетная запись электронной почты.

Убедитесь, что клиент включил Microsoft Defender XDR.

Определите целевой почтовый ящик, который будет использоваться для получения электронной почты.

Этот почтовый ящик должен отслеживаться Microsoft Defender для Office 365

Устройство из требования 3 должно получить доступ к этому почтовому ящику

Настройка тестового устройства:

А. Убедитесь, что используется Windows 10 версии 1903 или более поздней.

Б. Присоединение тестового устройства к тестовму домену.

c. Включите антивирусную программу Microsoft Defender. Если у вас возникли проблемы с включением антивирусной программы Microsoft Defender, см. этот раздел об устранении неполадок.

Запуск имитации

Из внешней учетной записи электронной почты отправьте сообщение в почтовый ящик, указанный на шаге 2 раздела "Требования к среде охоты". Включите вложение, которое будет разрешено с помощью любых существующих политик фильтрации электронной почты. Этот файл не обязательно должен быть вредоносным или исполняемым файлом. Предлагаемые типы файлов :.pdf, .exe (если это разрешено) или тип документов Office, например Word файл.

Откройте отправленное сообщение электронной почты с устройства, настроенного в соответствии с определением на шаге 3 раздела "Требования к среде охоты". Откройте вложение или сохраните файл на устройстве.

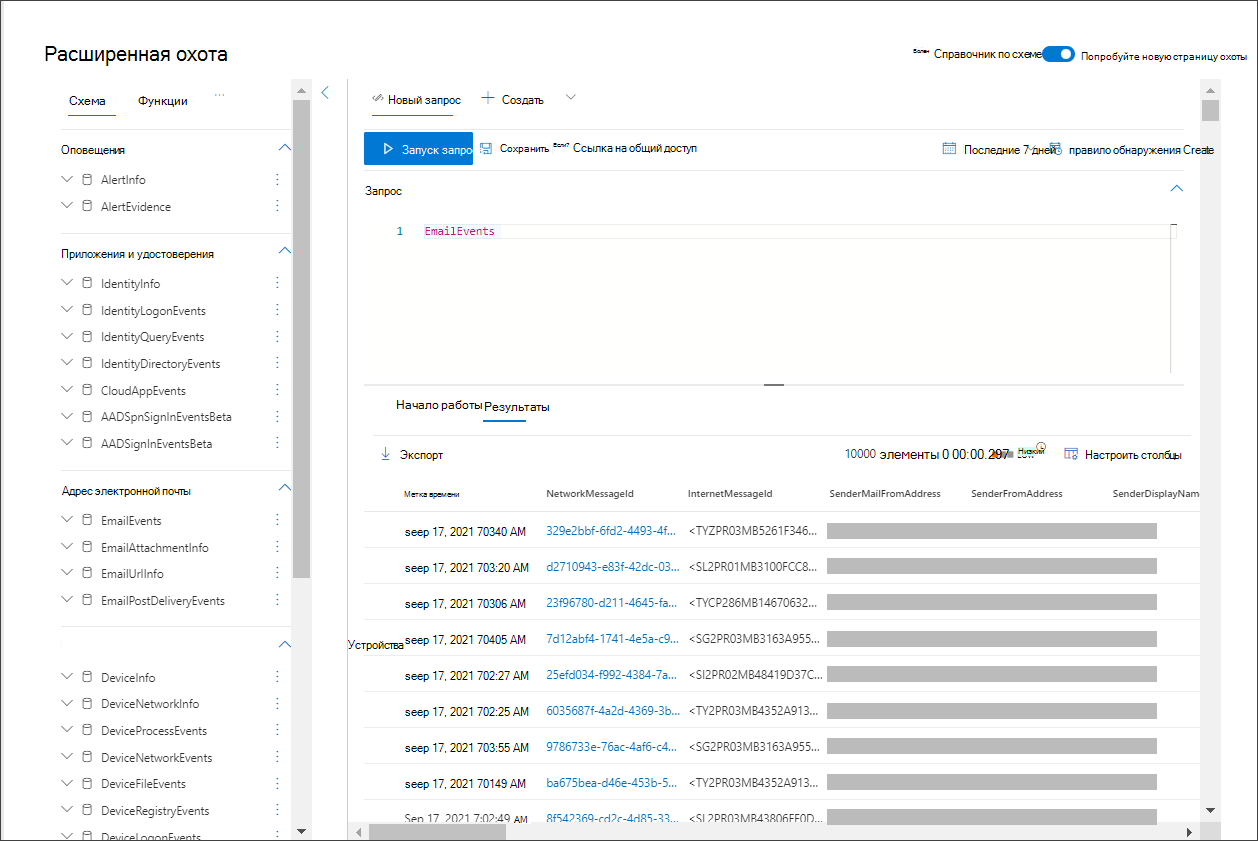

Отправиться на охоту

Откройте портал Microsoft Defender.

В области навигации выберите Охота > Расширенная охота.

Создайте запрос, который начинается с сбора событий электронной почты.

Выберите Создать запрос>.

В группах Email в разделе Расширенная охота дважды щелкните EmailEvents. Это должно отобразиться в окне запроса.

EmailEventsИзмените интервал времени запроса на последние 24 часа. Предположим, что сообщение электронной почты, отправленное при выполнении симуляции выше, было выполнено за последние 24 часа, в противном случае измените временные рамки по мере необходимости.

Выберите Выполнить запрос. Результаты могут отличаться в зависимости от пилотной среды.

Примечание.

Сведения о параметрах фильтрации для ограничения возврата данных см. в следующем шаге.

Примечание.

Расширенный поиск отображает результаты запроса в виде табличных данных. Вы также можете просмотреть данные в других форматах, таких как диаграммы.

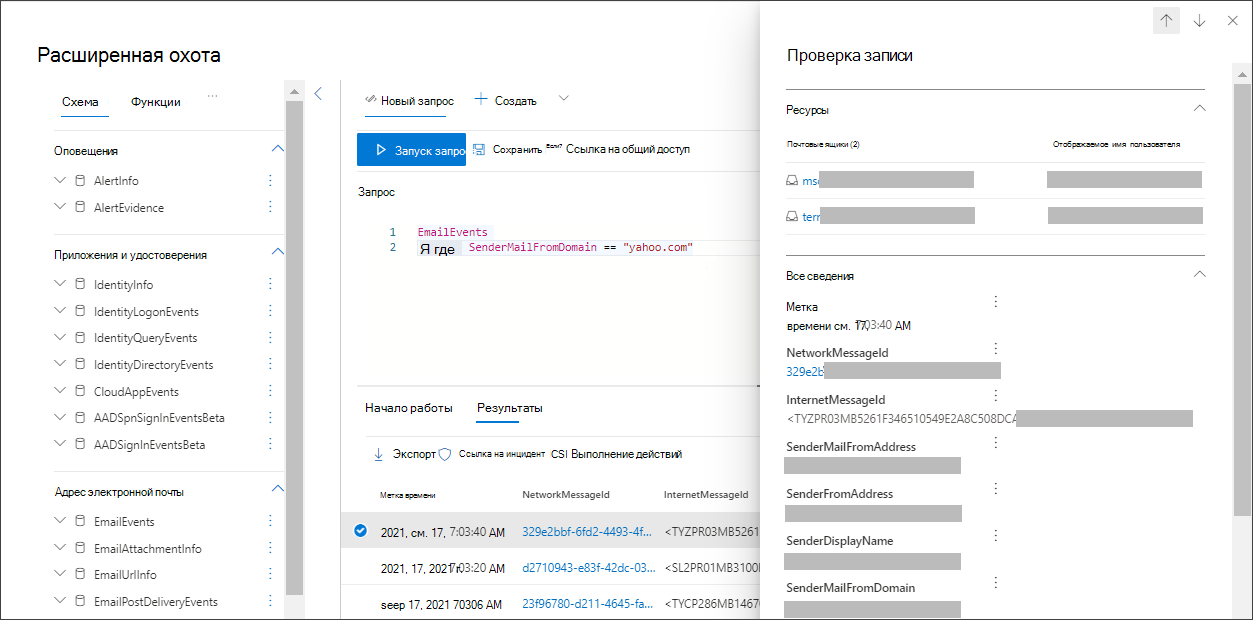

Просмотрите результаты и проверьте, можно ли определить открытое сообщение электронной почты. Чтобы сообщение появилось в расширенной охоте, может потребоваться до двух часов. Чтобы сузить результаты, можно добавить условие where в запрос, чтобы искать только сообщения электронной почты с yahoo.com в качестве senderMailFromDomain. Ниже приведен пример.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Щелкните результирующие строки из запроса, чтобы проверить запись.

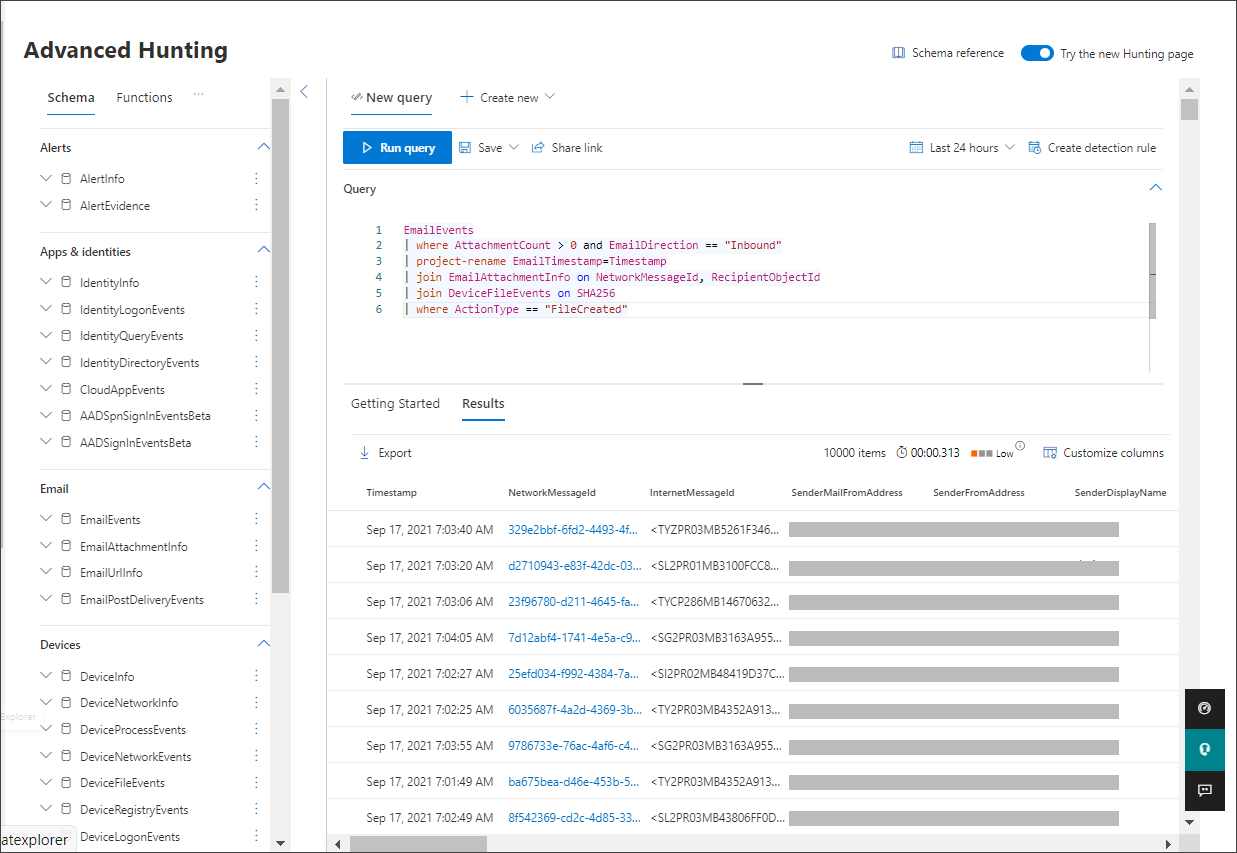

Теперь, когда вы убедились, что видите сообщение электронной почты, добавьте фильтр для вложений. Сосредоточьтесь на всех сообщениях электронной почты с вложениями в среде. Для этого моделирования сосредоточьтесь на входящих сообщениях электронной почты, а не на тех, которые отправляются из вашей среды. Удалите все фильтры, добавленные для поиска сообщения, и добавьте "| where AttachmentCount > 0 и EmailDirection == "Inbound""

Следующий запрос покажет результат с более коротким списком, чем исходный запрос для всех событий электронной почты:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Затем добавьте сведения о вложении (например, имя файла, хэши) в результирующий набор. Для этого присоединитесь к таблице EmailAttachmentInfo . В данном случае для присоединения используются стандартные поля NetworkMessageId и RecipientObjectId.

Следующий запрос также содержит дополнительную строку "| project-rename EmailTimestamp=Timestamp", который поможет определить, какая метка времени была связана с адресом электронной почты, и метки времени, связанные с действиями с файлами, которые вы добавите на следующем шаге.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdЗатем используйте значение SHA256 из таблицы EmailAttachmentInfo , чтобы найти DeviceFileEvents (действия с файлами, которые произошли в конечной точке) для этого хэша. Общим полем здесь будет хэш SHA256 для вложения.

Итоговая таблица теперь содержит сведения из конечной точки (Microsoft Defender для конечной точки), такие как имя устройства, то, какое действие было выполнено (в данном случае отфильтровано только для включения событий FileCreated) и места хранения файла. Также будет указано имя учетной записи, связанной с процессом.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Теперь вы создали запрос, который будет определять все входящие сообщения электронной почты, в которых пользователь открыл или сохранил вложение. Вы также можете уточнить этот запрос, чтобы отфильтровать конкретные домены отправителя, размеры файлов, типы файлов и т. д.

Функции — это особый вид соединения, который позволяет извлекать больше данных TI о файле, таких как его распространенность, сведения о подписывшем и издателе и т. д. Чтобы получить дополнительные сведения о файле, используйте функцию обогащения FileProfile().

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

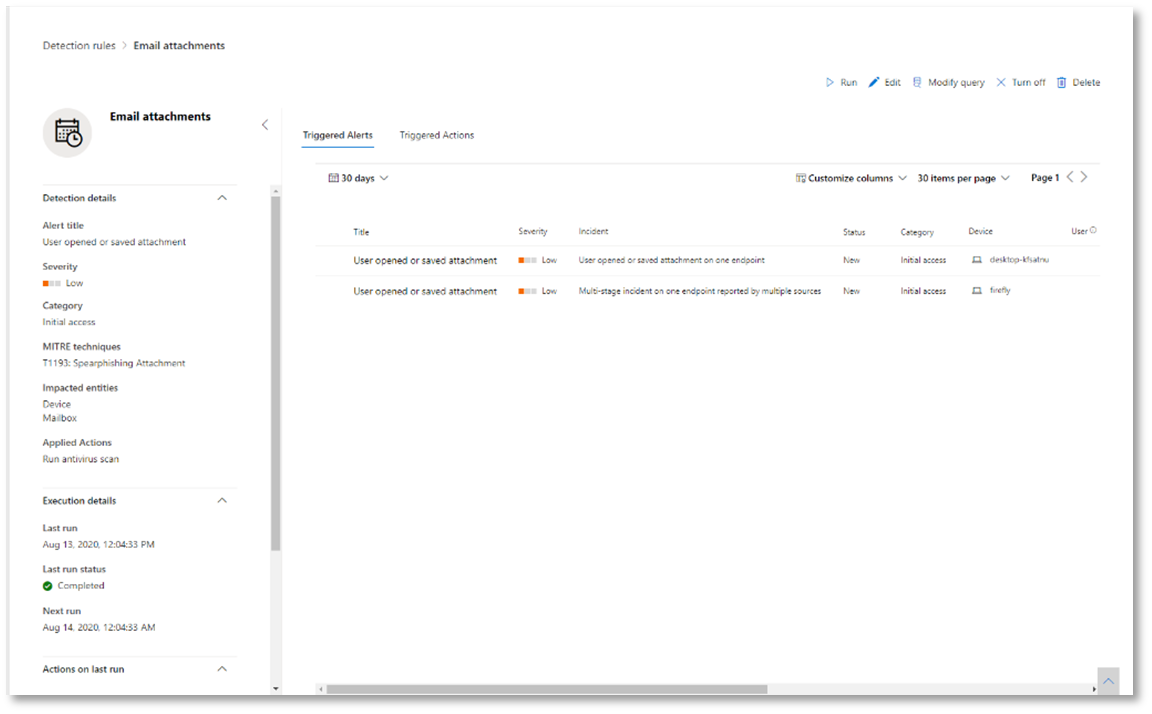

Create обнаружения

После создания запроса, который определяет сведения, о которых вы хотите получать оповещения , если они произойдут в будущем, вы можете создать пользовательское обнаружение из запроса.

При пользовательском обнаружении запрос будет выполняться в соответствии с заданной частотой, а результаты запросов будут создавать оповещения системы безопасности на основе выбранного вами затронутого ресурса. Эти оповещения будут соотноситься с инцидентами и могут рассматриваться как любое другое оповещение системы безопасности, созданное одним из продуктов.

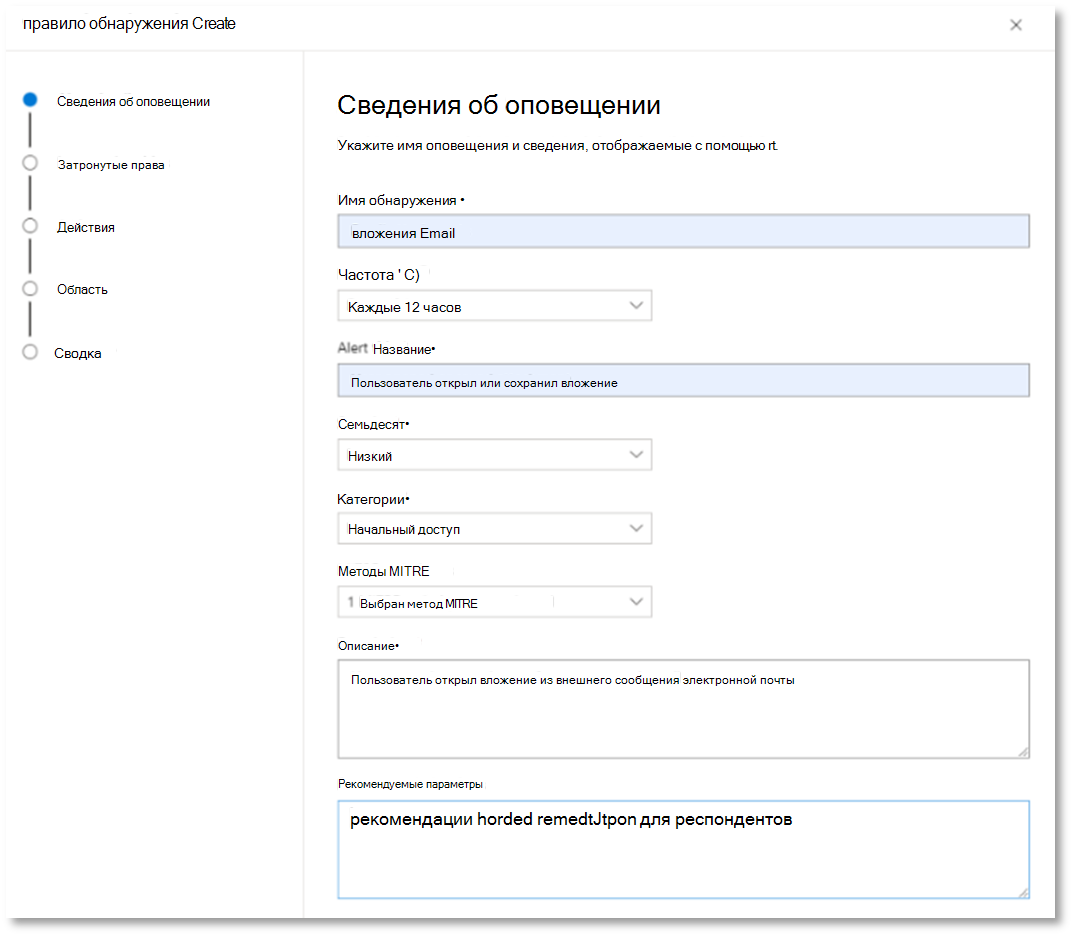

На странице запроса удалите строки 7 и 8, добавленные на шаге 7 инструкций по поиску go, и щелкните Create правило обнаружения.

Примечание.

Если щелкнуть Create правило обнаружения и в запросе возникли синтаксические ошибки, правило обнаружения не будет сохранено. Дважды проверка запрос, чтобы убедиться в отсутствии ошибок.

Заполните необходимые поля сведениями, которые позволят команде безопасности понять оповещение, почему оно было создано и какие действия вы ожидаете от них.

Убедитесь, что вы заполняете поля с ясностью, чтобы дать следующему пользователю информированное решение об этом оповещении правила обнаружения.

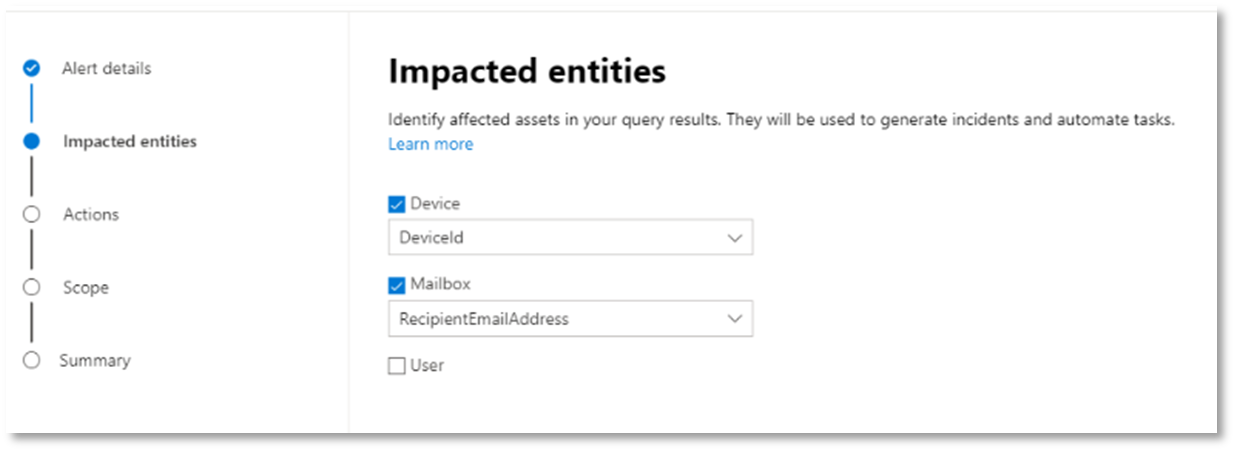

Выберите сущности, затронутые этим оповещением. В этом случае выберите Устройство и почтовый ящик.

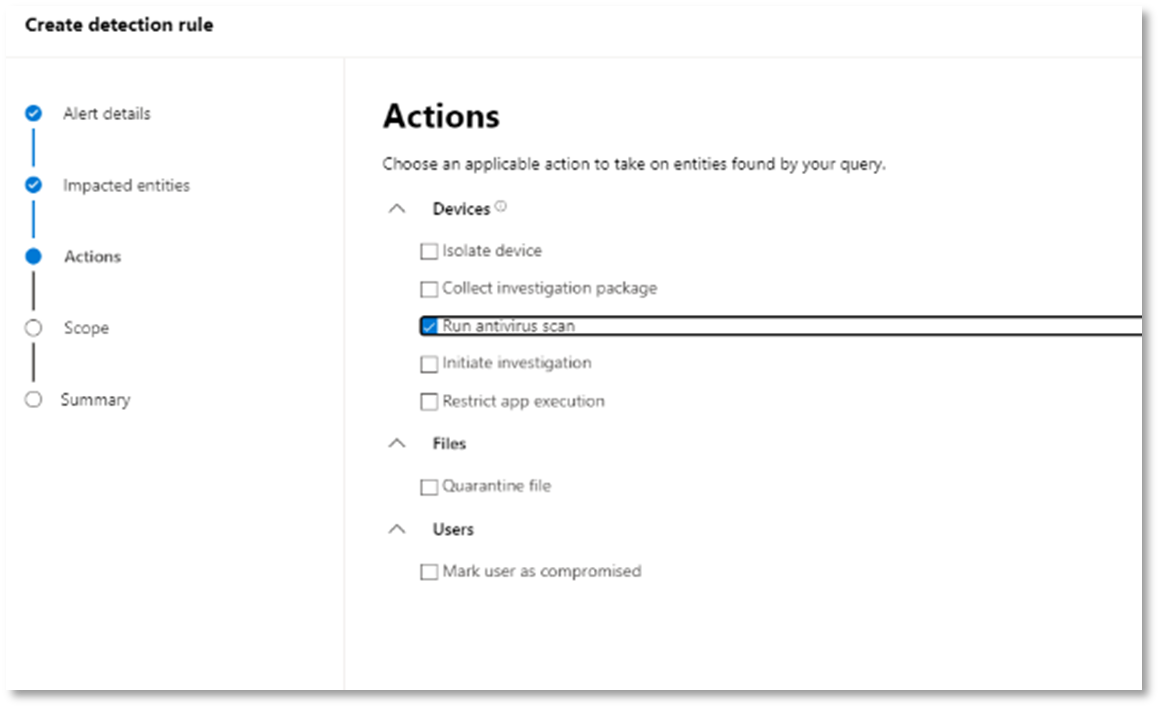

Определите, какие действия должны выполняться при срабатывании оповещения. В этом случае выполните антивирусную проверку, хотя могут быть выполнены другие действия.

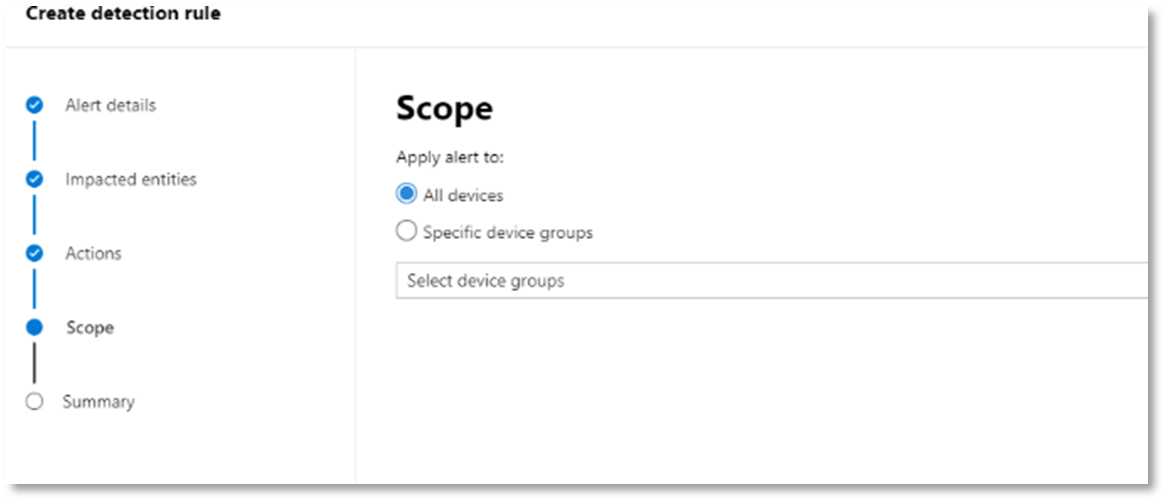

Выберите область для правила генерации оповещений. Так как этот запрос включает устройства, группы устройств имеют значение в этом пользовательском обнаружении в соответствии с Microsoft Defender для конечной точки контексте. При создании пользовательского обнаружения, которое не включает устройства в качестве затронутых сущностей, область не применяется.

Для этого пилотного проекта может потребоваться ограничить это правило подмножеством тестовых устройств в рабочей среде.

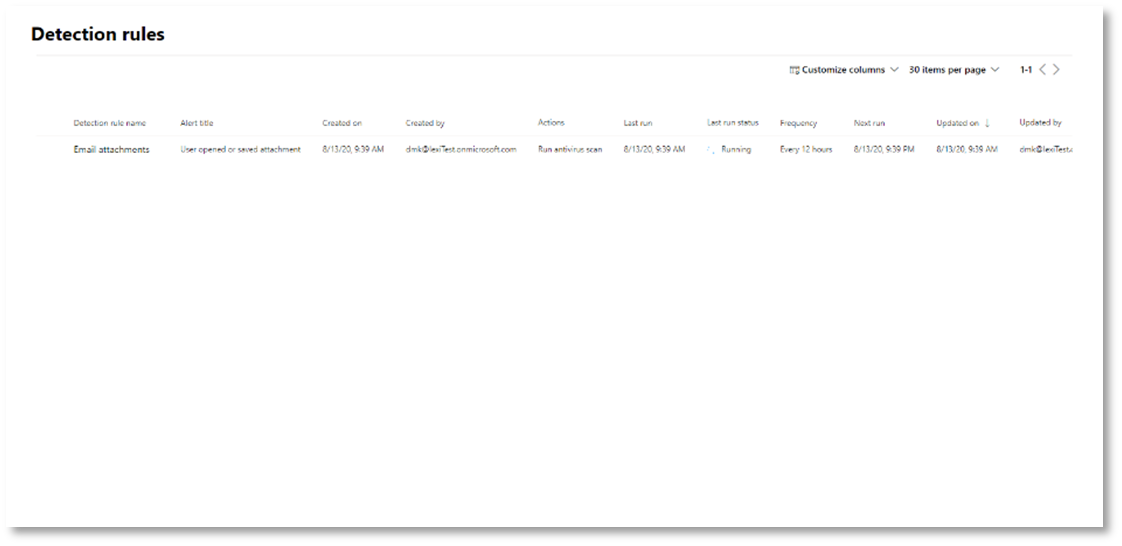

Нажмите Создать. Затем выберите Настраиваемые правила обнаружения на панели навигации.

На этой странице можно выбрать правило обнаружения, которое откроет страницу сведений.

Подготовка экспертов по расширенной охоте

Отслеживание злоумышленника — это серия веб-трансляций для новых аналитиков безопасности и опытных охотников за угрозами. Он поможет вам пройти через основы расширенной охоты на весь путь к созданию собственных сложных запросов.

Чтобы приступить к работе, см . статью Подготовка экспертов по расширенной охоте .

Навигация, возможно, потребуется

Create среды оценки Microsoft Defender XDR

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по