План развертывания "Никому не доверяй" в Microsoft 365

В этой статье представлен план развертывания для создания системы безопасности "Никому не доверяй" с помощью Microsoft 365. "Никому не доверяй" — это новая модель безопасности, которая предполагает нарушение безопасности и проверяет каждый запрос так, как будто он был получен из неконтролируемой сети. Независимо от того, откуда исходит запрос или к какому ресурсу он обращается, модель "Никому не доверяй" учит нас никогда не доверять, всегда проверять.

Используйте эту статью вместе с этим плакатом.

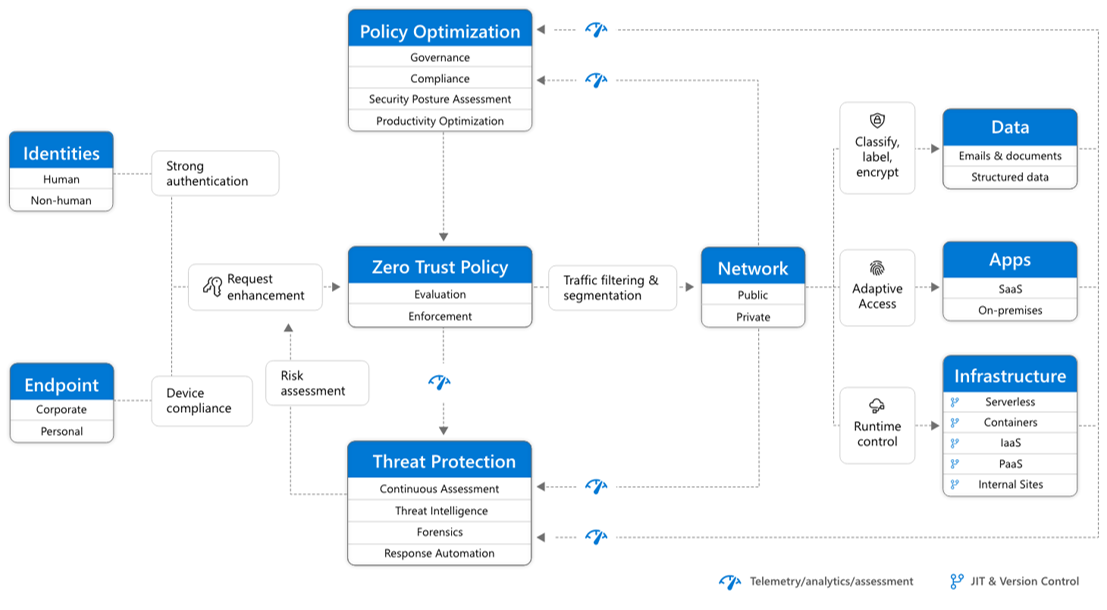

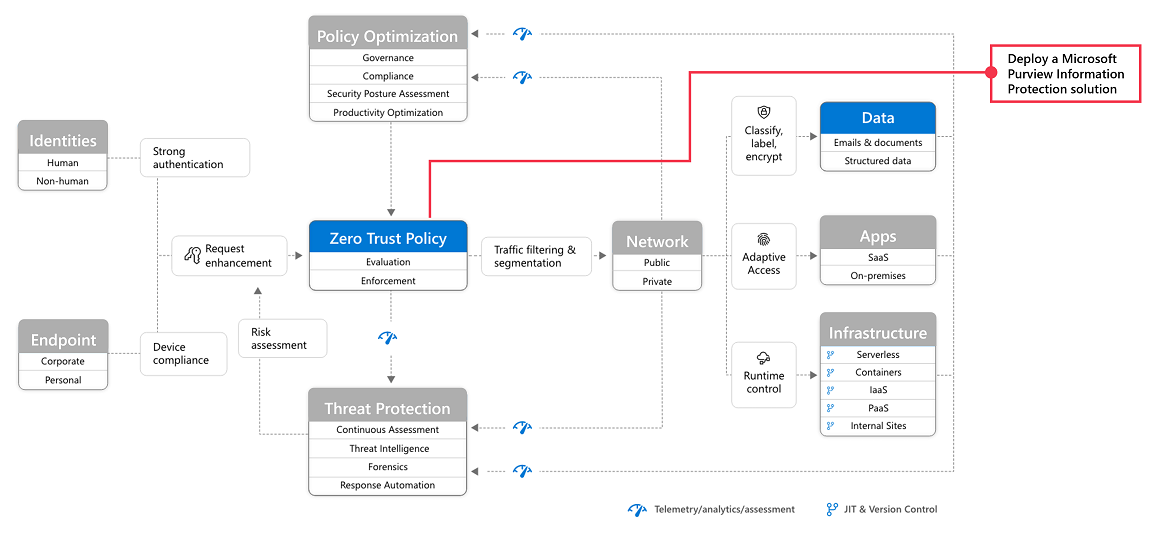

Архитектура безопасности "Никому не доверяй"

Подход "Никому не доверяй" распространяется на все цифровые активы и служит интегрированной философией безопасности и комплексной стратегией.

На этом рисунке представлено представление основных элементов, которые влияют на "Никому не доверяй".

На этом рисунке:

- Принудительное применение политики безопасности находится в центре архитектуры "Никому не доверяй". Сюда входит многофакторная проверка подлинности с условным доступом, которая учитывает риск учетной записи пользователя, состояние устройства и другие заданные вами критерии и политики.

- Удостоверения, устройства, данные, приложения, сеть и другие компоненты инфраструктуры настроены с соответствующей безопасностью. Политики, настроенные для каждого из этих компонентов, координируются с общей стратегией "Никому не доверяй". Например, политики устройств определяют критерии работоспособности устройств, а политики условного доступа требуют работоспособности устройств для доступа к определенным приложениям и данным.

- Защита от угроз и аналитика отслеживают среду, устраняют текущие риски и автоматически принимают меры по устранению атак.

Дополнительные сведения о принципе "Никому не доверяй" см. в разделе Microsoft's Zero Trust Guidance Center.

Развертывание "Никому не доверяй" для Microsoft 365

Microsoft 365 специально создан с множеством возможностей безопасности и защиты информации, чтобы помочь вам создать "Никому не доверяй" в вашей среде. Многие возможности можно расширить для защиты доступа к другим приложениям SaaS, которые ваша организация использует, и к данным в этих приложениях.

На этом рисунке показана работа по развертыванию возможностей "Никому не доверяй". Эта работа разбивается на единицы работы, которые можно настроить вместе, начиная снизу и работая сверху, чтобы убедиться, что предварительные требования завершены.

На этой иллюстрации:

- "Никому не доверяй" начинается с основы защиты удостоверений и устройств.

- Возможности защиты от угроз основаны на этой основе, чтобы обеспечить мониторинг и устранение угроз безопасности в режиме реального времени.

- Защита информации и управление предоставляют сложные средства управления, предназначенные для конкретных типов данных, чтобы защитить наиболее ценную информацию и обеспечить соблюдение стандартов соответствия требованиям, включая защиту персональных данных.

В этой статье предполагается, что вы используете облачное удостоверение. Если вам нужны рекомендации для этой цели, см. статью Развертывание инфраструктуры удостоверений для Microsoft 365.

Совет

Когда вы понимаете шаги и комплексный процесс развертывания, вы можете использовать руководство по настройке модели безопасности "Никому не доверяй" при входе в Центр администрирования Microsoft 365. В этом руководстве описывается применение принципов "Никому не доверяй" для стандартных и передовых технологий. Чтобы выполнить пошаговое руководство без входа, перейдите на портал установки Microsoft 365.

Шаг 1. Настройка защиты доступа к удостоверениям и устройствам без доверия: политики начальной точки

Первым шагом является создание основы "Никому не доверяй", настроив защиту доступа к удостоверениям и устройствам.

Подробные инструкции см. в разделе Защита удостоверений и доступа к устройствам без доверия. В этой серии статей описывается набор необходимых конфигураций для доступа к удостоверениям и устройствам, а также набор Microsoft Entra условного доступа, Microsoft Intune и других политик для защиты доступа к Microsoft 365 для облачных приложений и служб предприятия, других служб SaaS и локальных приложений, опубликованных с помощью Microsoft Entra приложения. Прокси.

| Включает следующее | Предварительные требования | Не включает |

|---|---|---|

Рекомендуемые политики доступа к удостоверениям и устройствам для трех уровней защиты:

Дополнительные рекомендации для:

|

Microsoft E3 или E5 Microsoft Entra ID в любом из следующих режимов:

|

Регистрация устройств для политик, для которых требуются управляемые устройства. См. шаг 2. Управление конечными точками с помощью Intune для регистрации устройств |

Начните с реализации уровня начальной точки. Эти политики не требуют регистрации устройств в управлении.

Шаг 2. Управление конечными точками с помощью Intune

Затем зарегистрируйте устройства для управления и начните защищать их с помощью более сложных элементов управления.

Подробные инструкции см. в статье Управление устройствами с помощью Intune.

| Включает следующее | Предварительные требования | Не включает |

|---|---|---|

Регистрация устройств с помощью Intune:

Настройка политик:

|

Регистрация конечных точек с помощью Microsoft Entra ID | Настройка возможностей защиты информации, в том числе:

Эти возможности см. в разделе Шаг 5. Защита конфиденциальных данных и управление ими (далее в этой статье). |

Дополнительные сведения см. в разделе Никому не доверяй для Microsoft Intune.

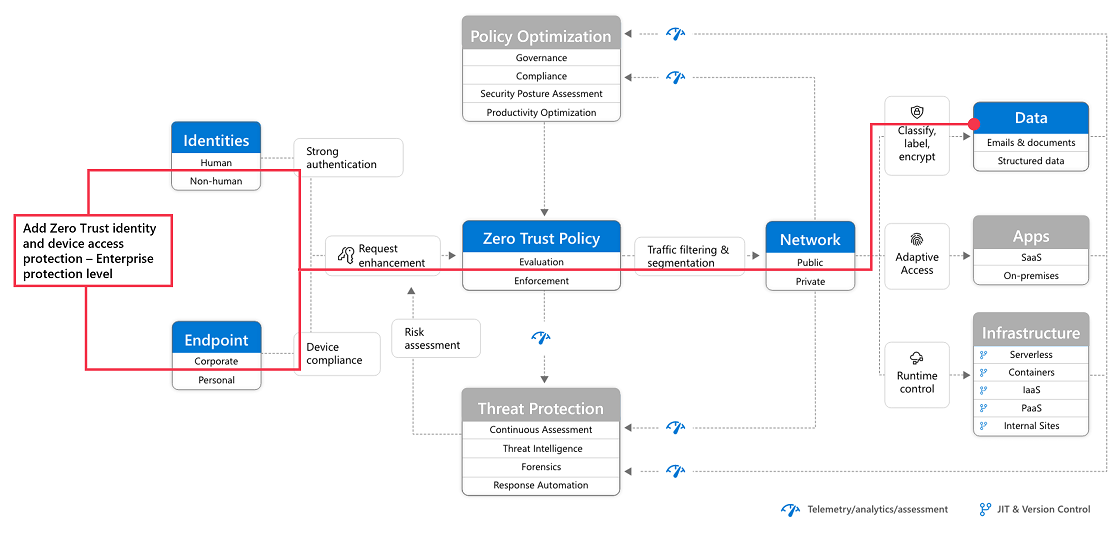

Шаг 3. Добавление защиты доступа к удостоверениям и устройствам без доверия: корпоративные политики

Благодаря зарегистрированным в управлении устройствам теперь можно реализовать полный набор рекомендуемых политик удостоверений и доступа к устройствам без доверия, для которых требуются соответствующие устройства.

Вернитесь к разделу Общие политики доступа к удостоверениям и устройствам и добавьте политики на уровне "Корпоративный".

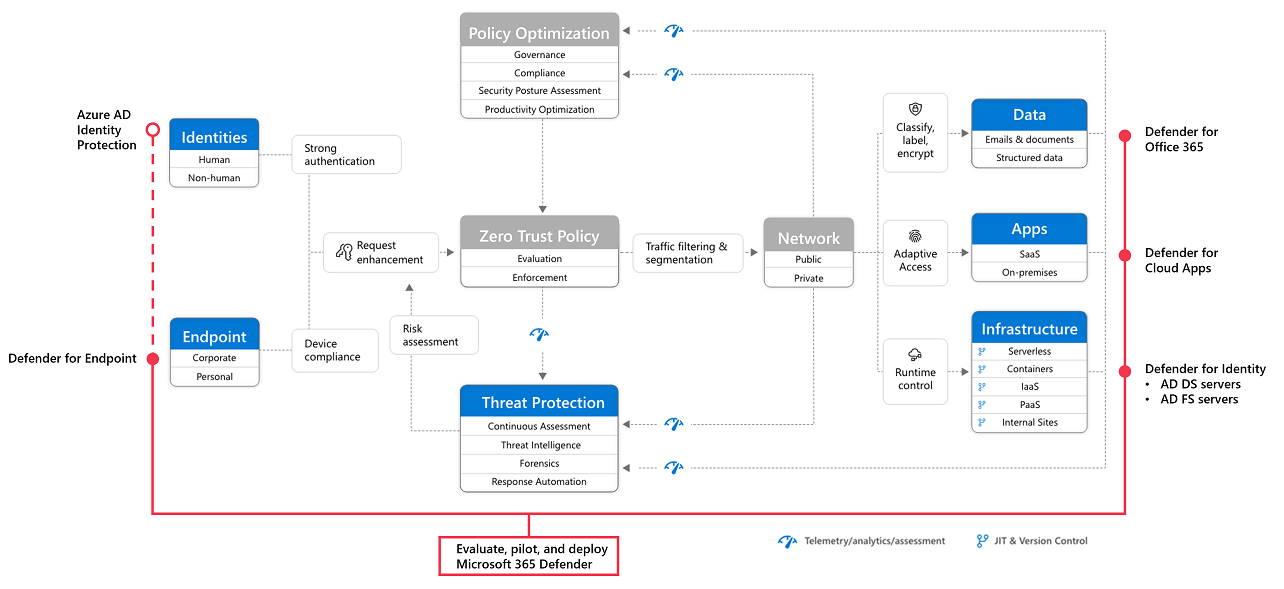

Шаг 4. Оценка, пилотная работа и развертывание Microsoft Defender XDR

Microsoft Defender XDR — это расширенное решение для обнаружения и реагирования (XDR), которое автоматически собирает, сопоставляет и анализирует данные сигналов, угроз и оповещений из всей среды Microsoft 365, включая конечную точку, электронную почту, приложения и удостоверения.

См. в разделе Оценка и пилотная Microsoft Defender XDR, чтобы получить пошаговое руководство по пилотированию и развертыванию компонентов Microsoft Defender XDR.

| Включает следующее | Предварительные требования | Не включает |

|---|---|---|

Настройте среду оценки и пилотную среду для всех компонентов:

Защита от угроз Исследование угроз и реагирование на них |

Ознакомьтесь с руководством, чтобы ознакомиться с требованиями к архитектуре для каждого компонента Microsoft Defender XDR. | Защита Microsoft Entra ID не входит в это руководство по решению. Он включен в шаг 1. Настройка защиты доступа к удостоверениям и устройствам без доверия. |

Дополнительные сведения см. в следующих дополнительных статьях "Никому не доверяй":

- Defender для конечной точки

- Defender для Office 365

- Defender for Cloud Apps

- Defender для удостоверений

Шаг 5. Защита конфиденциальных данных и управление ими

Реализуйте Защита информации Microsoft Purview, помогающие обнаруживать, классифицировать и защищать конфиденциальную информацию, где бы она ни находились или куда бы ни находились.

Защита информации Microsoft Purview возможности включены в Microsoft Purview и предоставляют средства для получения данных, защиты данных и предотвращения их потери.

Хотя эта работа представлена в верхней части стека развертывания, показанного выше в этой статье, вы можете начать эту работу в любое время.

Защита информации Microsoft Purview предоставляет платформу, процесс и возможности, которые можно использовать для достижения конкретных бизнес-целей.

Дополнительные сведения о планировании и развертывании защиты информации см. в статье Развертывание решения Защита информации Microsoft Purview.

Если вы развертываете защиту информации в соответствии с правилами конфиденциальности данных, это руководство по решению предоставляет рекомендуемую платформу для всего процесса: Развертывание защиты информации в соответствии с правилами конфиденциальности данных с помощью Microsoft 365.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по