Этап 1. Настройка базовых конфигураций безопасности

Для противодействия злоумышленникам, использующим программы-шантажисты, необходимо настроить следующие базовые конфигурации безопасности, определенные корпорацией Майкрософт:

- Безопасность Microsoft 365

- Управление электронной почтой Exchange

- Дополнительные базовые показатели для устройств с Windows и клиентского программного обеспечения

Эти базовые конфигурации содержат параметры и правила, хорошо известные злоумышленникам. Они быстро замечают отсутствие таких параметров и правил и часто пользуются этой уязвимостью.

Базовая конфигурация безопасности Microsoft 365

Во-первых, оцените состояние безопасности, используя Оценку безопасности (Майкрософт). Следуйте инструкциям, чтобы укрепить безопасность, если это требуется.

Затем воспользуйтесь правилами сокращения направлений атак для помощи в блокировке подозрительных действий и уязвимого содержимого. Эти правила включают следующие блокировки:

- Блокируется создание дочерних процессов всеми приложениями Office

- Блокируются исполняемые файлы в клиентах электронной почты и веб-почты

- Исполняемые файлы не запускаются, если они не соответствуют критериям распространенности, возраста или доверенных списков

- Блокируется выполнение потенциально замаскированных сценариев

- Блокируется запуска скачанного исполняемого содержимого JavaScript и VBScript

- Блокируется создание исполняемого содержимого приложениями Office

- Блокируется внедрение кода приложениями Office в другие процессы

- Блокируется создание дочерних процессов приложениями Office для обмена данными

- Блокируются недоверенные и неподписанные процессы, запускаемые с USB-накопителей

- Блокируется сохранение состояния путем подписки на события интерфейса управления Windows (WMI)

- Блокируется перехват учетных данных в подсистеме локального администратора безопасности Windows (lsass.exe)

- Блокируется создание процессов с помощью команд PSExec и WMI

Базовая конфигурация управления электронной почтой Exchange

Помогите предотвратить начальный доступ к вашему клиенту посредством атак на основе электронной почты, используя следующие параметры базовой конфигурации электронной почты Exchange:

- Включите проверку электронной почты антивирусной программой в Microsoft Defender.

- Используйте Microsoft Defender для Office 365 для расширенной защиты от фишинга, а также для защиты от новых угроз и полиморфных вариантов.

- Проверьте параметры фильтрации электронной почты Office 365 и убедитесь, что блокируются поддельные сообщения, спам и сообщения с программами-шантажистами. Используйте Defender для Office 365 для расширенной защиты от фишинга, а также для защиты от новых угроз и полиморфных вариантов. Настройте Defender для Office 365, чтобы перепроверять ссылки при переходах и удалять доставленные сообщения в соответствии с последними полученными аналитическими данными об угрозах.

- Проверьте и примените последние рекомендуемые параметры безопасности EOP и Defender для Office 365.

- Настройте Defender для Office 365, чтобы перепроверять ссылки при переходах и удалять доставленные сообщения в соответствии с последними полученными аналитическими данными об угрозах.

Дополнительные базовые конфигурации

Примените базовые конфигурации безопасности для следующего программного обеспечения:

- Microsoft Windows 11 или 10

- Приложения Microsoft 365 для предприятий

- Microsoft Edge

Влияние на пользователей и управление изменениями

В качестве рекомендации по сокращению направлений атак оцените, как правило может повлиять на вашу сеть, открыв рекомендацию по безопасности для этого правила в разделе Управление уязвимостями Defender. В области подробных сведений о рекомендации описывается влияние на пользователей. С помощью этой информации можно определить, какой процент устройств может использовать новую политику с правилом в режиме блокирования так, чтобы это не ограничивало возможности производительной работы пользователей.

Кроме того, параметры базовой конфигурации электронной почты Exchange могут блокировать входящую электронную почту, предотвращать отправку электронной почты и переходы по ссылкам в сообщениях электронной почты. Обучите сотрудников такому порядку работы. Поясните, почему приняты такие меры предосторожности.

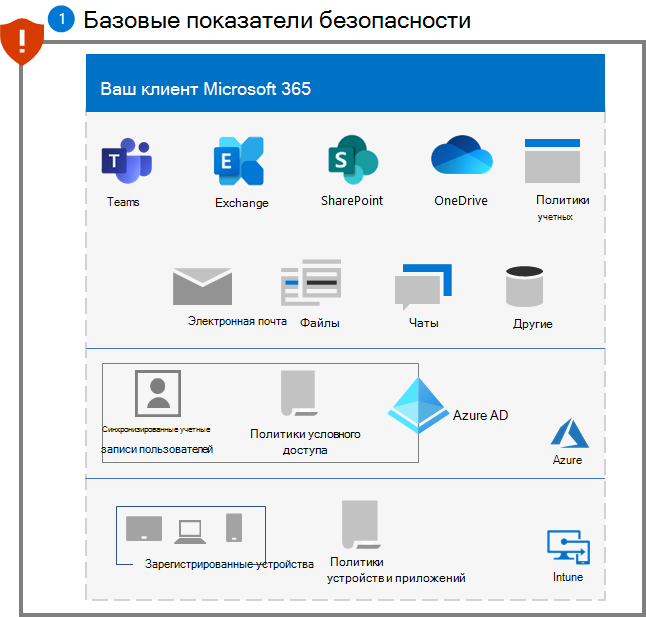

Итоговая конфигурация

Вот как будет устроена защита вашего клиента от программ-шантажистов после этого этапа.

Следующий этап

Перейдите к этапу 2, чтобы развернуть возможности обнаружения атак и реагирования на них для вашего клиента Microsoft 365.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по