Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Добавление бастионной среды с выделенным административным лесом в Active Directory позволяет организациям управлять административными учетными записями, рабочими станциями и группами в среде, которая обеспечивает более строгий контроль безопасности, чем их существующая рабочая среда.

Примечание.

Подход PAM с средой бастиона, предоставляемой MIM, предназначен для использования в пользовательской архитектуре для изолированных сред, где доступ к Интернету недоступен, где эта конфигурация требуется в соответствии с правилами, или в сложных изолированных средах, таких как автономные исследовательские лаборатории и отключенные операционные технологии или надзорные среды и среды получения данных. Если Active Directory является частью среды, подключенной к Интернету, см. раздел , посвящённый защите привилегированного доступа для получения дополнительных сведений о том, где начать.

Эта архитектура обеспечивает управление, которое невозможно или сложно настроить в одной архитектуре леса. Это включает предоставление учетных записей в административном лесу в качестве стандартных непривилегированных пользователей, имеющих высокий уровень привилегий в рабочей среде, позволяя более эффективно обеспечивать техническое соблюдение управления. Эта архитектура также позволяет использовать функцию выборочной проверки подлинности доверия как средство ограничения входа (и доступа к учетным данным) только авторизованным хостам. В ситуациях, когда для производственного леса требуется более высокий уровень уверенности, с избеганием затрат и сложности полного перестроения, административный лес может предоставить среду, которая повышает уровень уверенности производственной среды.

Дополнительные методы можно использовать в дополнение к выделенному административному лесу. К ним относятся ограничение того, где могут быть раскрыты учетные данные администратора, ограничение привилегий ролей пользователей в этом лесу и обеспечение того, чтобы административные задачи не выполнялись на хостах, используемых для стандартных пользовательских действий (например, электронной почты и веб-браузера).

Соображения о лучших практиках

Выделенный административный домен — это стандартный одиночный лес Active Directory, который используется для управления Active Directory. Преимущество использования административных лесов и доменов заключается в том, что они могут иметь больше мер безопасности, чем производственные леса из-за их ограниченных вариантов использования. Кроме того, поскольку этот лес отделен и не входит в инфраструктуру существующих лесов организации, нарушение безопасности в другом лесу не будет распространяться на этот отдельный лес.

При проектировании административного леса рассматриваются следующие аспекты.

Ограниченная область

Значимость административного леса заключается в высоком уровне безопасности и уменьшении поверхности атаки. Лес может размещать дополнительные функции управления и приложения, но каждое расширение области увеличит поверхность атаки леса и его ресурсов. Цель состоит в том, чтобы ограничить функции леса, чтобы обеспечить минимальный уровень атаки.

В соответствии с моделью Tier сегментирования административных привилегий учетные записи в выделенном административном лесу должны находиться на одном уровне, как правило, уровне 0 или уровне 1. Если лес находится на уровне 1, рассмотрите возможность ограничить его определенной областью применения (например, финансовыми приложениями) или сообществом пользователей (например, аутсорсинговыми ИТ-поставщиками).

Ограниченное доверие

Производственный лес CORP должен доверять административному лесу PRIV, но не наоборот. Это доверие может быть доверием домена или доверием к лесу. Администратор доменного леса не обязан устанавливать доверительные отношения с управляемыми доменами и лесами для управления Active Directory, хотя некоторые дополнительные приложения могут требовать двустороннего доверия, проверки безопасности и тестирования.

Выборочная проверка подлинности должна использоваться для обеспечения того, чтобы учетные записи в административном лесу использовали только соответствующие производственные хосты. Для поддержания контроллеров домена и делегирования прав в Active Directory обычно требуется предоставить права на вход для контроллеров домена назначенным учетным записям администратора уровня 0 в лесу администрирования. См. раздел по настройке параметров выборочной проверки подлинности для получения дополнительной информации.

Поддерживайте логическое разделение

Чтобы гарантировать, что среда бастиона не пострадает от существующих или будущих инцидентов безопасности в организационной Active Directory, следует использовать следующие рекомендации при подготовке систем для среды бастиона.

Серверы Windows не должны быть присоединены к домену или использовать распространение программного обеспечения или параметров из существующей среды.

Среда бастиона должна содержать собственные доменные службы Active Directory, предоставляя Kerberos и LDAP, DNS и службы времени в пределах среды бастиона.

MIM не должен использовать ферму базы данных SQL в существующей среде. Следует развернуть SQL Server на выделенных серверах в среде бастиона.

Для среды бастиона требуется Microsoft Identity Manager 2016, в частности, необходимо развернуть компоненты службы MIM и PAM.

Программное обеспечение и носители резервного копирования для среды бастиона должны храниться отдельно от систем в существующих лесах, чтобы администратор в существующем лесу не мог изменить резервную копию среды бастиона.

Пользователи, которые управляют серверами среды бастиона, должны входить с рабочих станций, которые недоступны администраторам в существующей среде, чтобы учетные данные для среды бастиона не утекли.

Обеспечение доступности служб администрирования

При переходе администрирования приложений в среду бастиона учитывайте, как обеспечить достаточную доступность для удовлетворения требований этих приложений. К ним относятся следующие методы:

Разверните доменные службы Active Directory на нескольких компьютерах в среде бастиона. Для обеспечения непрерывной проверки подлинности необходимо по крайней мере два, даже если один сервер временно перезапущен для запланированного обслуживания. Дополнительные компьютеры могут потребоваться для более высокой нагрузки или управления ресурсами и администраторами в нескольких географических регионах.

Подготовьте учетные записи с экстренным доступом в существующем лесу и административном лесу, для экстренных ситуаций.

Разверните службу SQL Server и MIM на нескольких компьютерах в среде бастиона.

Сохраняйте резервную копию AD и SQL для каждого изменения пользователей или определений ролей в выделенном лесу администрирования.

Настройка соответствующих разрешений Active Directory

Административный лес должен быть настроен на минимально необходимые привилегии в зависимости от требований для администрирования Active Directory.

Учетные записи в лесу администраторов, которые используются для администрирования производственной среды, не должны получать административные права в лесу администраторов, доменах в нем или на рабочих станциях.

Права администратора для самого леса администраторов должны строго контролироваться с помощью автономного процесса, чтобы уменьшить возможность злоумышленника или недобросовестного инсайдера удалить журналы аудита. Это также помогает гарантировать, что сотрудники с учетными записями производственного администратора не могут ослабить ограничения своих учетных записей и увеличить риск для организации.

Административная лесная зона должна следовать настройкам Microsoft Security Compliance Manager (SCM) для домена, включая усиленные настройки для протоколов аутентификации.

При создании среды бастиона перед установкой Microsoft Identity Manager определите и создайте учетные записи, которые будут использоваться для администрирования в этой среде. К ним относятся:

Резервные учетные записи должны иметь доступ для входа только в контроллеры домена в среде бастиона.

администраторы "Красная карта" подготавливают другие учетные записи и выполняют незапланированное обслуживание. Доступ к существующим лесам или системам за пределами среды бастиона не предоставляется этим учетным записям. Учетные данные, например смарт-карта, должны быть физически защищены, а использование этих учетных записей должно регистрироваться.

учетные записи службы необходимы для Microsoft Identity Manager, SQL Server и другого программного обеспечения.

Усиление безопасности хостов

Все узлы, включая контроллеры домена, серверы и рабочие станции, присоединенные к административному лесу, должны иметь установленные последние версии операционных систем и пакетов обновления, а также постоянно поддерживаться в актуальном состоянии.

Приложения, необходимые для выполнения администрирования, должны быть предварительно установлены на рабочих станциях, чтобы учетные записи, использующие их, не должны находиться в группе локальных администраторов, чтобы установить их. Обслуживание контроллера домена обычно можно выполнять с помощью RDP и средств удаленного администрирования сервера.

Административные узлы леса должны автоматически обновляться обновлениями безопасности. Хотя это может создать риск прерывания операций обслуживания контроллера домена, это обеспечивает значительное снижение риска безопасности необновлённых уязвимостей.

Определение административных хостов

Риск системы или рабочей станции должен измеряться самым высоким уровнем риска, выполняемым на нем, например просмотром в Интернете, отправкой и получением электронной почты, а также использованием других приложений, которые обрабатывают неизвестное или ненадежное содержимое.

Административные хосты включают следующие компьютеры:

Рабочий стол, на котором учетные данные администратора вводятся вручную.

Административные управляющие серверы, на которых выполняются административные сеансы и инструменты.

Все узлы, на которых выполняются административные действия, включая те, которые используют стандартный рабочий стол пользователя с клиентом RDP для удаленного администрирования серверов и приложений.

Серверы, на которых размещаются приложения, требующие администрирования, и к которым не происходит доступ с помощью RDP с режимом ограниченного администрирования или через удаленное взаимодействие Windows PowerShell.

Развертывание выделенных административных рабочих станций

Несмотря на неудобство, могут потребоваться отдельные защищенные рабочие станции для пользователей с высокими административными полномочиями. Важно предоставить хосту уровень безопасности, равный или превышающий уровень привилегий, доверенных аутентификационным данным. Рассмотрите возможность включения следующих мер для дополнительной защиты:

Проверьте все носители в сборке как чистые для устранения вредоносных программ, установленных в главном образе или внедренных в файл установки во время скачивания или хранения.

Базовые настройки безопасности следует использовать в качестве начальных конфигураций. Диспетчер соответствия требованиям безопасности Майкрософт (SCM) может помочь настроить базовые показатели на административных узлах.

Безопасная загрузка для защиты от попыток злоумышленников и вредоносных программ загрузить неподписанный код в процесс загрузки.

ограничение использования ПО, чтобы обеспечить выполнение только авторизованного административного ПО на административных узлах. Клиенты могут использовать AppLocker для этой задачи с утвержденным списком авторизованных приложений, чтобы предотвратить выполнение вредоносных программ и неподдерживаемых приложений.

Полное шифрование диска для снижения риска физической потери компьютеров, включая административные ноутбуки, используемые удаленно.

ограничения USB для защиты от физической инфекции.

Сетевое отключение для защиты от сетевых атак и непреднамеренных действий администратора. Брандмауэры узлов должны блокировать все входящие подключения, кроме тех подключений, которые явно необходимы, и блокировать весь ненужный исходящий доступ к Интернету.

Антивирусная программа для защиты от известных угроз и вредоносных программ.

Средства защиты от эксплойтов для противодействия неизвестным угрозам и эксплойтам, включая Enhanced Mitigation Experience Toolkit (EMET).

анализ поверхностей атаки, чтобы предотвратить внедрение новых векторов атак в Windows во время установки нового программного обеспечения. Такие средства, как Анализатор атак (ASA), помогают оценить параметры конфигурации на узле и определить векторы атак, представленные изменениями программного обеспечения или конфигурации.

права администратора не должны предоставляться пользователям на локальном компьютере.

режим RestrictedAdmin для исходящих сеансов RDP, за исключением случаев, когда это требуется для роли. Дополнительные сведения см. в статье Новые возможности служб удаленных рабочих столов в Windows Server.

Некоторые из этих мер могут показаться экстремальными, но за последние годы публичные разоблачения продемонстрировали значительные возможности, которыми обладают квалифицированные злоумышленники для скомпрометирования целей.

Подготовка существующих доменов для управления средой бастиона

MIM использует командлеты PowerShell для установления доверительных отношений между существующими доменами AD и выделенным административным лесом в бастионной среде. После развертывания среды бастиона, перед преобразованием пользователей или групп в JIT, командлеты New-PAMTrust и New-PAMDomainConfiguration обновят отношения доверия к домену и создадут артефакты, необходимые в AD и MIM.

При изменении существующей топологии Active Directory можно использовать командлеты Test-PAMTrust, Test-PAMDomainConfiguration, Remove-PAMTrust и Remove-PAMDomainConfiguration для обновления отношений доверия.

Создание доверительных отношений для каждого леса

Командлет New-PAMTrust должен выполняться один раз для каждого существующего леса. Он вызывается на компьютере службы MIM в административном домене. Параметры этой команды — это доменное имя верхнего домена существующего леса и учетные данные администратора этого домена.

New-PAMTrust -SourceForest "contoso.local" -Credentials (get-credential)

После установления доверия настройте каждый домен для включения управления из среды бастиона, как описано в следующем разделе.

Включение управления каждым доменом

Существует семь требований для включения управления для существующего домена.

1. Группа безопасности в локальном домене

В существующем домене должна быть группа, имя которой — доменное имя NetBIOS, за которым следует три знака доллара, например, CONTOSO. Область группы должна быть локальной областью домена , а тип группы должен быть типа безопасности . Это необходимо для создания групп в выделенном административном лесу с таким же идентификатором безопасности, как у групп в этом домене. Создайте эту группу с помощью следующей команды PowerShell, выполняемой администратором существующего домена, и запустите ее на рабочей станции, присоединенной к существующему домену:

New-ADGroup -name 'CONTOSO$$$' -GroupCategory Security -GroupScope DomainLocal -SamAccountName 'CONTOSO$$$'

2. Аудит успеха и неудачи

Параметры групповой политики на контроллере домена для аудита должны включать как успешный, так и неудачный аудит для управления учетными записями и доступа к службе каталогов. Это можно сделать с помощью консоли управления групповой политикой, выполняемой администратором существующего домена и запускаемой на рабочей станции, присоединенной к существующему домену:

Перейдите в Пуск>Администрирование инструментами>Управление групповыми политиками.

Перейдите к лесу : contoso.local>Домены>contoso.local>Контроллеры домена>Политика контроллеров домена по умолчанию. Появится информационное сообщение.

политика контроллеров домена по умолчанию

Щелкните правой кнопкой мыши на Политика контроллеров домена по умолчанию и выберите Изменить. Откроется новое окно.

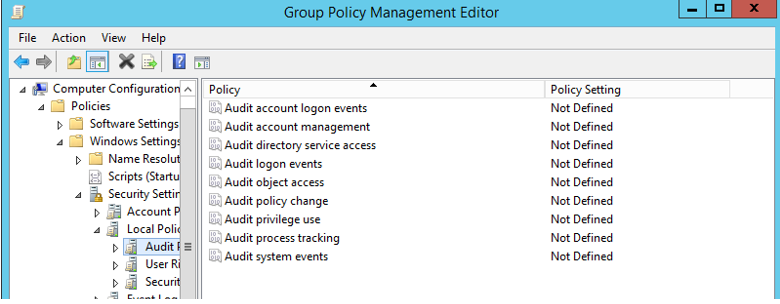

В окне редактора управления групповыми политиками в политике контроллеров домена по умолчанию перейдите в раздел Конфигурация компьютера>Политики>Параметры Windows>Параметры безопасности>Локальные политики>Политики аудита.

редактор управления групповыми политиками

В области сведений щелкните правой кнопкой мыши на Аудит управления учетными записями и выберите Свойства. Выберите Определить эти параметры политики, установите флажок Успех, установите флажок Неудача, нажмите Применить и ОК.

В области сведений щелкните правой кнопкой мыши Доступ к службе каталогов аудита и выберите Свойства. Выберите Определить эти параметры политики, установите флажок Успех, установите флажок Неудача, нажмите Применить и ОК.

Настройки политики успеха и отказа

Закройте окно редактора управления групповыми политиками и окно управления групповыми политиками. Затем примените параметры аудита, запустите окно PowerShell и введите следующее:

gpupdate /force /target:computer

Сообщение "Обновление параметров компьютера успешно завершено". должно появиться через несколько минут.

3. Разрешить подключения к локальному центру безопасности

Контроллеры домена должны разрешать подключения по протоколу RPC через TCP/IP для локального диспетчера безопасности (LSA) из бастионной среды. В более старых версиях Windows Server поддержка TCP/IP в LSA должна быть включена в реестре:

New-ItemProperty -Path HKLM:SYSTEM\\CurrentControlSet\\Control\\Lsa -Name TcpipClientSupport -PropertyType DWORD -Value 1

4. Создание конфигурации домена PAM

Командлет New-PAMDomainConfiguration должен запускаться на компьютере службы MIM в домене администрирования. Параметры этой команды — это доменное имя существующего домена и учетные данные администратора этого домена.

New-PAMDomainConfiguration -SourceDomain "contoso" -Credentials (get-credential)

5. Предоставление разрешений на чтение учетным записям

Учетные записи, используемые в лесу бастиона для установки ролей (администраторы, использующие командлеты New-PAMUser и New-PAMGroup), а также учетные записи, используемые службой мониторинга MIM, нуждаются в разрешениях на чтение в этом домене.

Ниже описано, как включить доступ на чтение для пользователя PRIV\Administrator домена Contoso в контроллере домена CORPDC:

Убедитесь, что вы вошли в CORPDC в качестве администратора домена Contoso (например, Contoso\Administrator).

Запустите пользователей и компьютеры Active Directory.

Щелкните правой кнопкой мыши на домене contoso.local и выберите Делегировать управление.

На вкладке "Выбранные пользователи и группы" щелкните Добавить.

Во всплывающем окне выбора пользователей, компьютеров или групп щелкните Местоположения и установите местоположение на priv.contoso.local. В имени объекта введите Администраторы домена и нажмите Проверить имена. Когда появится всплывающее окно, введите имя пользователя priv\administrator и пароль.

После администраторов домена введите ; MIMMonitor. После подчеркивания имен администраторов доменов и MIMMonitor нажмите кнопку ОК, а затем нажмите кнопку Далее.

В списке распространенных задач выберите Просмотр всей информации о пользователе, затем нажмите Далее и Готово.

Закройте пользователей и компьютеры Active Directory.

6. Учетная запись разбиения стекла

Если цель проекта управления привилегированным доступом заключается в уменьшении количества учетных записей с правами администратора домена, постоянно назначенных домену, то в домене должна быть учётная запись для экстренного доступа, на случай возникновения проблемы с отношением доверия. Учетные записи для доступа в экстренных ситуациях к производственному лесу должны существовать в каждом домене и должны иметь возможность войти только на контроллеры домена. Для организаций с несколькими сайтами могут потребоваться дополнительные учетные записи в целях избыточности.

7. Обновление разрешений в среде бастиона

Просмотрите разрешения для объекта AdminSDHolder в контейнере System в этом домене. Объект AdminSDHolder имеет уникальный список управления доступом (ACL), который используется для управления разрешениями субъектов безопасности, являющихся членами встроенных привилегированных групп Active Directory. Обратите внимание, что какие-либо изменения разрешений по умолчанию повлияли бы на пользователей с правами администратора в домене, так как эти разрешения не будут применяться к пользователям, чья учетная запись находится в среде бастиона.

Выбор пользователей и групп для включения

Следующий шаг — определение ролей PAM, связывание пользователей и групп, к которым они должны иметь доступ. Эти пользователи и группы обычно будут подмножеством пользователей и групп уровня, который управляется в среде бастиона. Дополнительные сведения см. в определении ролей в управлении привилегированным доступом.