Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Управление привилегированным доступом (PAM) MIM — это решение, которое помогает организациям ограничить привилегированный доступ в существующей и изолированной среде Active Directory.

Управление привилегированным доступом выполняет две цели:

- Повторно установите контроль над скомпрометированной средой Active Directory, сохраняя отдельную среду бастиона, которая, как известно, не влияет на вредоносные атаки.

- Изоляция использования привилегированных учетных записей для снижения риска кражи этих учетных данных.

Примечание.

Подход PAM, предоставляемый MIM PAM, не рекомендуется для новых развертываний в подключенных к Интернету средах. MIM PAM предназначен для использования в настраиваемой архитектуре для изолированных сред AD, где нет доступа к Интернету, где эта конфигурация требуется по нормативным требованиям, или в изолированных средах с высоким уровнем воздействия, таких как автономные исследовательские лаборатории и отключенные операционные технологии, а также системы диспетчерского управления и сбора данных (SCADA). MIM PAM отличается от Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM — это служба, которая позволяет управлять, контролировать и отслеживать доступ к ресурсам в Идентификаторе Microsoft Entra, Azure и других службах Microsoft Online Services, таких как Microsoft 365 или Microsoft Intune. Для руководства по локальным средам с подключением к Интернету и гибридным средам см. раздел «Защита привилегированного доступа» для получения дополнительной информации.

Какие проблемы помогают решить MIM PAM?

Сегодня злоумышленникам слишком легко получить учетные данные учетной записи администратора домена, и после этого слишком трудно обнаружить эти атаки. Целью PAM является сокращение возможностей для доступа злоумышленников, а также повышение контроля и осведомленности о среде.

PAM затрудняет для злоумышленников проникать в сеть и получать привилегированный доступ к учетной записи. PAM обеспечивает защиту для привилегированных групп, которые управляют доступом к ряду компьютеров, присоединенных к домену, и приложений на этих компьютерах. Он также добавляет больше мониторинга, больше видимости и более точных элементов управления. Это позволяет организациям видеть, кто их привилегированные администраторы и что они делают. PAM предоставляет организациям больше сведений о том, как используются административные учетные записи в среде.

Подход PAM, предоставляемый MIM, предназначен для использования в пользовательской архитектуре для изолированных сред, где доступ к Интернету недоступен, где эта конфигурация требуется в соответствии с регулированием, или в сложных изолированных средах, таких как автономные исследовательские лаборатории и отключенные операционные технологии или надзорный контроль и среды приобретения данных. Если Active Directory является частью среды, подключенной к Интернету, см. раздел , посвящённый защите привилегированного доступа для получения дополнительных сведений о том, где начать.

Настройка MIM PAM

PAM основывается на принципе администрирования в режиме реального времени, который относится к достаточного администрирования (JEA). JEA — это набор средств Windows PowerShell, определяющий набор команд для выполнения привилегированных действий. Это конечная точка, в которой администраторы могут получить авторизацию для выполнения команд. В JEA администратор решает, что пользователи с определенными привилегиями могут выполнять определенную задачу. При каждом выполнении этой задачи соответствующим пользователем они обеспечивают это разрешение. Срок действия разрешений истекает после указанного периода времени, чтобы злоумышленник не смог украсть доступ.

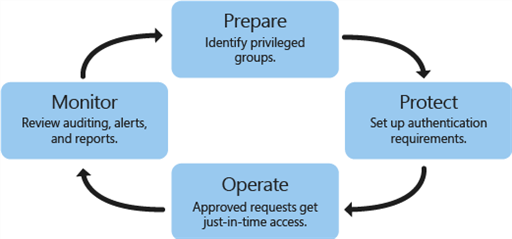

Настройка и операция PAM состоит из четырех шагов.

- Подготовка: Определите, какие группы обладают значительными привилегиями в вашем существующем лесу. Повторно создайте эти группы без членов в лесу бастиона.

- Защитить: настройте защиту жизненного цикла и аутентификации для случаев, когда пользователи запрашивают администрирование по запросу.

- Операция: После выполнения требований для проверки подлинности и утверждения запроса учетная запись пользователя временно добавляется в привилегированную группу в защищенном лесу. В течение предварительно заданного периода времени администратор имеет все привилегии и разрешения на доступ, назначенные этой группе. После этого учетная запись удаляется из группы.

- Монитор: PAM добавляет аудит, оповещения и отчеты по запросам на привилегированный доступ. Вы можете просмотреть историю привилегированного доступа и просмотреть, кто выполнил действие. Вы можете решить, является ли действие допустимым или не и легко определить несанкционированное действие, например попытку добавить пользователя непосредственно в привилегированную группу в исходном лесу. Этот шаг важен не только для выявления вредоносного программного обеспечения, но и для отслеживания "внутри" злоумышленников.

Как работает MIM PAM?

PAM основан на новых возможностях в AD DS, особенно для проверки подлинности и авторизации учетной записи домена, а также новых возможностей в Microsoft Identity Manager. PAM отделяет привилегированные учетные записи от существующей среды Active Directory. Когда необходимо использовать привилегированную учетную запись, сначала ее необходимо запросить, а затем утвердить. После утверждения привилегированная учетная запись получает разрешение через внешнюю группу субъектов в новом лесу бастиона, а не в текущем лесу пользователя или приложения. Использование леса бастиона дает организации больший контроль, например, когда пользователь может быть членом привилегированной группы, а также способы, которыми пользователь должен проходить аутентификацию.

Active Directory, служба MIM и другие части этого решения также можно развернуть в конфигурации высокой доступности.

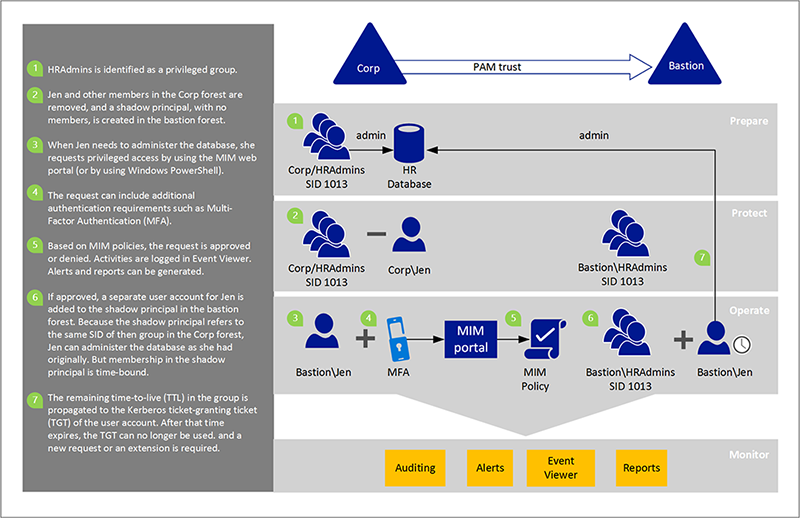

В следующем примере показано, как работает PIM более подробно.

Бастионный лес выдает членства в группах с ограниченным сроком действия, что, в свою очередь, выдает временные билеты на предоставление билетов (TGT). Приложения или службы на основе Kerberos могут принимать и применять эти TGT, если приложения и службы существуют в лесах, которые доверяют опорному лесу.

Обычные учетные записи пользователей не должны переходить в новый домен. То же самое верно с компьютерами, приложениями и их группами. Они остаются там, где они сегодня находятся в существующем лесу. Рассмотрим пример организации, которая обеспокоена этими проблемами кибербезопасности сегодня, но не планирует немедленно обновить инфраструктуру сервера до следующей версии Windows Server. Эта организация всё ещё может воспользоваться этим объединённым решением, использовав MIM и новый лес бастиона, и более эффективно управлять доступом к существующим ресурсам.

PAM предлагает следующие преимущества:

Изоляция/определение привилегий. Пользователи не имеют привилегий в учетных записях, которые также используются для задач, не являющихся привилегированными, например, для проверки электронной почты или просмотра веб-страниц. Пользователям необходимо запросить привилегии. Запросы утверждены или отклонены на основе политик MIM, определенных администратором PAM. До утверждения запроса привилегированный доступ недоступен.

Усиление и подтверждение. Это новые задачи аутентификации и авторизации, которые помогают управлять жизненным циклом отдельных административных учетных записей. Пользователь может запросить повышение прав учетной записи администратора, и этот запрос проходит через рабочие процессы MIM.

дополнительныеведение журнала. Наряду со встроенными рабочими процессами MIM, дополнительное ведение журнала для PAM фиксирует запрос, способ его авторизации и любые события, возникающие после утверждения.

настраиваемый рабочий процесс. Рабочие процессы MIM можно настроить для разных сценариев, а несколько рабочих процессов можно использовать на основе параметров запрашивающего пользователя или запрошенных ролей.

Как пользователи запрашивают привилегированный доступ?

Существует ряд способов отправки запроса, в том числе:

- API веб-служб MIM

- Конечная точка REST

- Windows PowerShell (

New-PAMRequest)

Получить подробную информацию о командлетах управления привилегированным доступом .

Какие рабочие процессы и параметры мониторинга доступны?

Например, предположим, что пользователь был членом административной группы перед настройкой PAM. В рамках настройки PAM пользователь удаляется из административной группы, а политика создается в MIM. Политика указывает, что если пользователь запрашивает права администратора, запрос утвержден, а отдельная учетная запись пользователя будет добавлена в привилегированную группу в лесу бастиона.

Если запрос утвержден, рабочий процесс Action взаимодействует непосредственно с бастионным лесом Active Directory, чтобы добавить пользователя в группу. Например, когда Джен запрашивает администрирование базы данных кадров, её административная учетная запись добавляется в привилегированную группу в защитном лесу в течение нескольких секунд. Членство ее административной учетной записи в этой группе истекает после ограничения времени. С Windows Server 2016 или более поздней версии членство связано в Active Directory с ограничением времени.

Примечание.

При добавлении нового члена в группу изменение должно реплицироваться на другие контроллеры домена (DC) в лесу бастиона. Задержка репликации может повлиять на возможность доступа пользователей к ресурсам. Дополнительные сведения о задержке репликации см. в Как работает топология репликации Active Directory.

В отличие от этого, истекший срок действия ссылки оценивается в режиме реального времени диспетчером учетных записей безопасности (SAM). Несмотря на то, что добавление члена группы должно быть реплицировано контроллером домена, получающим запрос на доступ, удаление члена группы оценивается мгновенно на любом контроллере домена.

Этот рабочий процесс предназначен специально для этих административных учетных записей. Администраторы (или даже скрипты), которым требуется только случайный доступ для привилегированных групп, могут точно запрашивать этот доступ. MIM регистрирует запрос и изменения в Active Directory, а также их можно просмотреть в средстве просмотра событий или отправить данные в корпоративные решения мониторинга, такие как Службы сбора данных аудита (ACS) для System Center 2012 — Operations Manager или другие сторонние инструменты.

Дальнейшие действия

- стратегия привилегированного доступа

- командлеты управления привилегированным доступом