AipSensitivityLabelAction

Azure Information Protection — это служба, которая позволяет организациям классифицировать конфиденциальные данные и помечать их, а также применять политики для управления доступом к этим данным и общим доступом к ним.

AipSensitivityLabelAction — это тип события, которое записывается в единый журнал аудита Office 365. Он представляет попытку применения или изменения метки конфиденциальности. Некоторые сценарии, включенные в этот журнал аудита, включают применение метки, обновление метки, удаление метки и открытие файла с меткой. Это событие полезно, так как оно показывает, как в организации изменяются помеченные данные.

Доступ к единому журналу аудита Office 365

Доступ к журналам аудита можно получить с помощью следующих методов.

- Средство поиска в журнале аудита на портале соответствия требованиям Microsoft Purview

- Командлет PowerShell Search-UnifiedAuditLog в Exchange Online.

- API действий управления Office 365

Средство поиска по журналам аудита

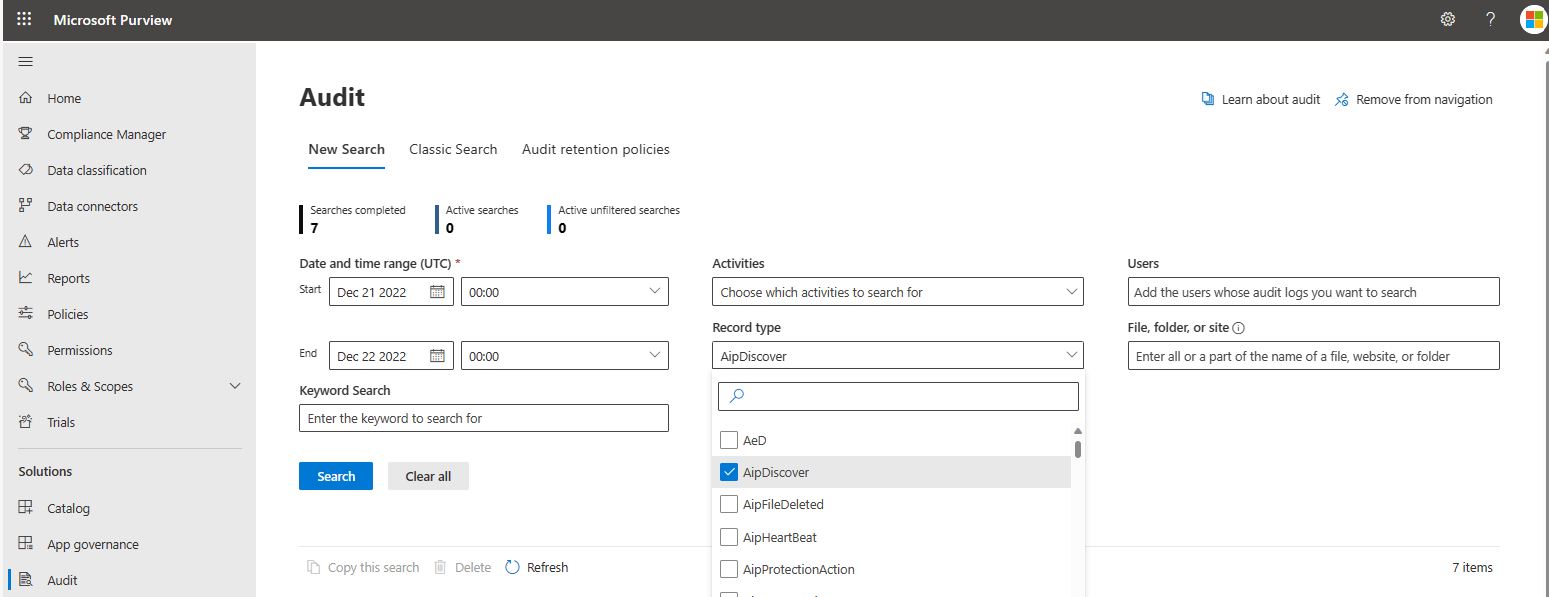

- Перейдите к Портал соответствия требованиям Microsoft Purview и выполните вход.

- В левой области портала соответствия требованиям выберите Аудит.

Примечание.

Если вы не видите элемент Аудит на панели слева, сведения о разрешениях см. в разделе Роли и группы ролей в Microsoft Defender для Office 365 и соответствие требованиям Microsoft Purview.

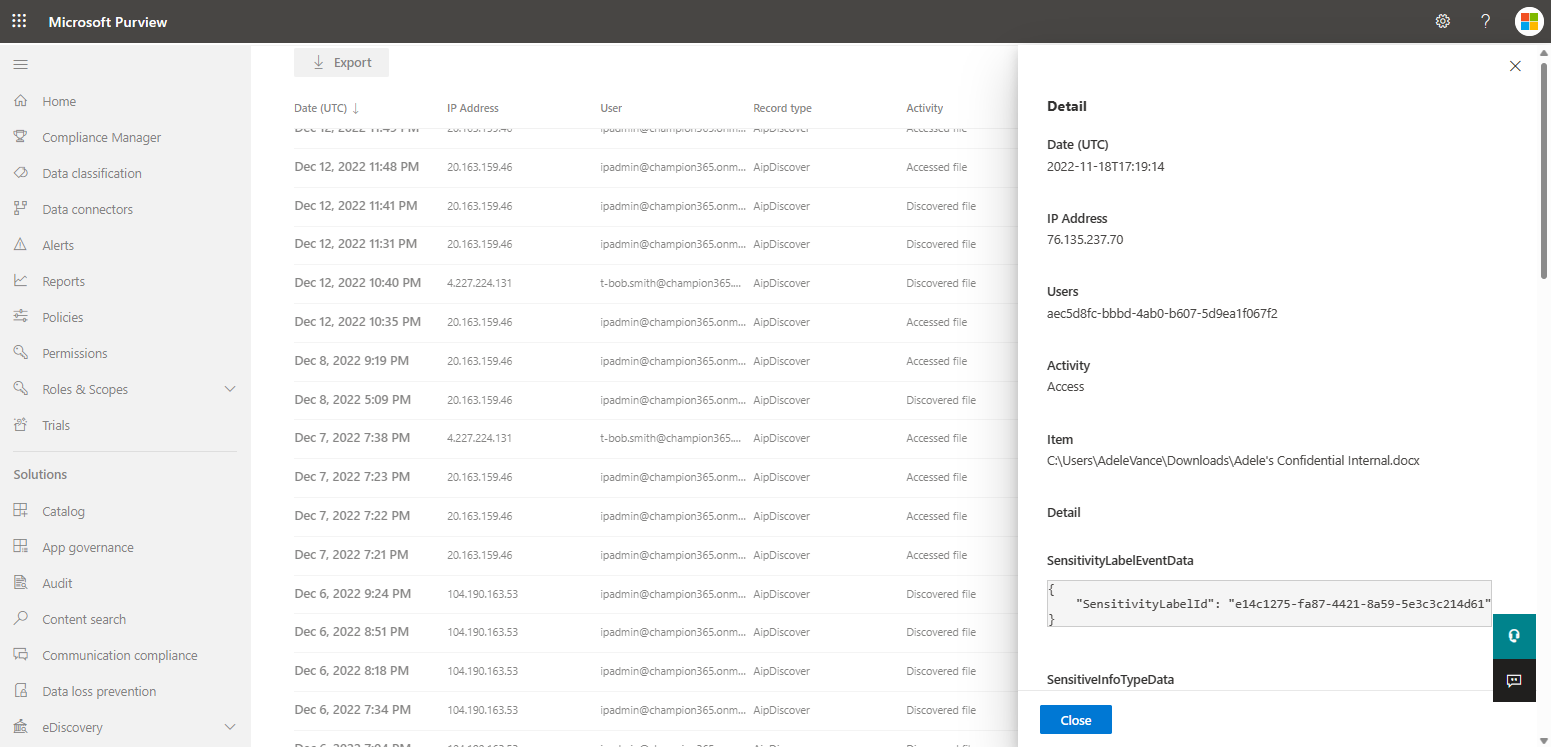

- На вкладке Новый поиск задайте для параметра Тип записи значение AipDiscover и настройте другие параметры.

- Щелкните Поиск , чтобы выполнить поиск с помощью условий. В области результатов выберите событие для просмотра результатов. Можно просматривать операции обнаружения и доступа.

Дополнительные сведения о просмотре журналов аудита в Портал соответствия требованиям Microsoft Purview см. в разделе Действия журнала аудита.

Поиск единого журнала аудита в PowerShell

Чтобы получить доступ к единому журналу аудита с помощью PowerShell, сначала подключитесь к сеансу Exchange Online PowerShell, выполнив следующие действия.

Установка удаленного сеанса PowerShell

Это позволит установить удаленный сеанс PowerShell с Exchange Online. После установки подключения можно запустить командлеты Exchange Online для управления средой Exchange Online.

Откройте окно PowerShell и выполните команду Install-Module -Name ExchangeOnlineManagement, чтобы установить модуль управления Exchange Online. Этот модуль предоставляет командлеты, которые можно использовать для управления Exchange Online.

- Connect-IPPSSession — это командлет PowerShell, используемый для создания удаленного подключения к сеансу PowerShell Exchange Online.

- Import-Module ExchangeOnlineManagement — это командлет PowerShell, используемый для импорта модуля управления Exchange Online в текущий сеанс PowerShell.

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

Подключение к конкретному пользователю

Команда для запроса определенного пользователя для учетных данных Exchange Online.

$UserCredential = Get-Credential

Команда для подключения к Exchange Online с помощью предоставленных учетных данных.

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

Подключение с учетными данными в текущем сеансе

Подключитесь к Exchange Online, используя учетные данные в текущем сеансе.

Connect-ExchangeOnline

Командлет Search-UnifiedAuditLog

Командлет Search-UnifiedAuditLog — это команда PowerShell, которую можно использовать для поиска в едином журнале аудита Office 365. Единый журнал аудита — это запись действий пользователей и администраторов в Office 365, которую можно использовать для отслеживания событий. Рекомендации по использованию этого командлета см. в разделе Рекомендации по использованию Search-UnifiedAuditLog.

Чтобы извлечь события AipSensitivityLabelAction из единого журнала аудита с помощью PowerShell, можно использовать следующую команду. При этом в едином журнале аудита будет выполнен поиск указанного диапазона дат и возвращаются все события с типом записи "AipSensitivityLabelAction". Результаты будут экспортированы в CSV-файл по указанному пути.

Search-UnifiedAuditLog -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

Используйте следующую команду, чтобы найти сценарий, в котором была применена метка конфиденциальности. Пример результата командлета PowerShell также показан ниже.

Search-UnifiedAuditLog -Operations SensitivityLabelApplied -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

Ниже приведен пример события SensitivityLabelApplied из PowerShell с примененной меткой конфиденциальности.

RecordType : AipSensitivityLabelAction

CreationDate : 12/13/2022 10:45:39 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelApplied

AuditData :

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"Template",

"TemplateId":"b00b3737-7542-4181-ab70-5dde2c266ccf",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"marketing-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"4eff011f-95b3-4371-8836-39da6458f464",

"LabelEventType":4,

"ActionSource":1

},

"ObjectId":"Document2",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"77b9a81f-aa2a-4e4a-bdb7-d35b03277fec",

"RecordType":94,

"CreationTime":"2022-12-13T22:45:39",

"Operation":"SensitivityLabelApplied",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 1

ResultCount : 13

Identity : 77b9a81f-aa2a-4e4a-bdb7-d35b03277fec

IsValid : True

ObjectState : Unchanged

Используйте следующую команду, чтобы найти сценарий, в котором была обновлена метка конфиденциальности. Пример результата командлета PowerShell также показан ниже.

Search-UnifiedAuditLog -Operations SensitivityLabelUpdated -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

Ниже приведен пример события AipSensitivityLabelAction из PowerShell с обновленной меткой конфиденциальности.

RecordType : AipSensitivityLabelAction

CreationDate : 12/22/2022 9:01:35 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelUpdated

AuditData : RecordType:AipSensitivityLabelAction

CreationDate:12/22/2022 9:01:35 PM

UserIds:ipadmin@champion365.onmicrosoft.com

Operations:SensitivityLabelUpdated

AuditData:

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"DoNotForward",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Outlook Add-In",

"ProcessName":"OUTLOOK",

"Platform":1,

"DeviceName":"forrester-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"6a10f3c2-a682-44ba-a911-52dcca64e78d",

"OldSensitivityLabelId":"6282649d-9e2a-4063-8587-32eaaa9ad68e",

"LabelEventType":1,

"ActionSource":3

},

"ObjectId":"test.msg",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"ca08441d-7876-4320-9c75-c0a3d99bcc4a",

"RecordType":94,

"CreationTime":"2022-12-22T21:01:35",

"Operation":"SensitivityLabelUpdated",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex:1

ResultCount:6

Identity:ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid:True

ObjectState:Unchanged

ResultIndex : 1

ResultCount : 6

Identity : ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid : True

ObjectState : Unchanged

Другие операции, которые можно специально найти в AipSensitivityLabelAction, включают SensitivityLabelRemoved, SensitivityLabelPolicyMatched и SensitivityLabeledFileOpened.

Примечание.

Это лишь пример использования командлета Search-UnifiedAuditLog. Может потребоваться настроить команду и указать дополнительные параметры в соответствии с конкретными требованиями. Дополнительные сведения об использовании PowerShell для унифицированных журналов аудита см. в статье Поиск в едином журнале аудита.

API действий управления Office 365

Чтобы иметь возможность запрашивать конечные точки API управления Office 365, необходимо настроить приложение с правильными разрешениями. Пошаговые инструкции см. в статье Начало работы с API управления Office 365.

Событие AipSensitivityLabelAction из REST API

Ниже приведен пример события AipSensitivityLabelAction из REST API.

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-07T18:04:40Z

EventCreationTime [UTC] : 2022-12-07T18:04:40Z

ProtectionEventData_ProtectionEventType : 1

Id : e22455c0-3f3e-4983-8067-adf7aebac2b7

Operation : SensitivityLabelApplied

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 94

UserType : 5

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 168.245.201.7

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Scanner

Common_ProcessName : MSIP.Scanner

Common_Platform : 1

Common_DeviceName : AIPConnector.AIPTest.local

Common_ProductVersion : 2.14.90.0

ObjectId : c:\Data\Data03\Concert Schedule.docx

SensitivityLabelEventData_ActionSource : 3

SensitivityLabelEventData_LabelEventType : 4

SensitivityLabelEventData_SensitivityLabelId : 14332bd2-1fed-4838-954b-646f71db45b1

SensitiveInfoTypeData : []

ProtectionEventData_ProtectionType : Template

ProtectionEventData_TemplateId : 7ef1852d-f4a9-460a-a59f-60ee8c3fe291

ProtectionEventData_IsProtected : true

ProtectionEventData_ProtectionOwner : mipscanner@kazdemos.org

Common_Location : On-premises file shares

DataState : Rest

ProtectionEventData_IsProtectedBefore : false

Type : AuditGeneral

Атрибуты события AipSensitivityLabelAction

В следующей таблице содержатся сведения, связанные с событиями меток конфиденциальности AIP.

| Событие | Тип | Описание |

|---|---|---|

| ActionSource | Двойное с плавающей точкой | Указывает, была ли метка применена вручную или автоматически.

0 = Нет 1 = По умолчанию 2 = Auto 3 = Manual 4 = Recommended |

| ApplicationId | Глобальный уникальный идентификатор (GUID) | ID приложения, которое выполняет операцию. |

| ApplicationName | String | Понятное имя приложения, выполняющего операцию. (Outlook, OWA, Word, Excel, PowerPoint и т. д.) |

| ClientIP | IPv4/IPv6 | IP-адрес устройства, которое использовалось при регистрации действия в журнале. Для некоторых служб значение, отображаемое в этом свойстве, может быть IP-адресом доверенного приложения (например, веб-приложений Office), обращающегося в службу от имени пользователя, а не IP-адресом устройства пользователя, выполнившего действие. |

| CreationTime | Дата и время | Дата и время выполнения действия пользователем в формате UTC. |

| DataState | String | Rest = Файл не был открыт, когда событие было зарегистрировано в журнале Use = File was in use when event was logged. |

| DeviceName | String | Устройство, на котором произошло действие. |

| Id | Глобальный уникальный идентификатор (GUID) | Уникальный идентификатор записи аудита. |

| IsProtected | Boolean | Указывает, защищены ли данные с помощью шифрования. |

| LabelEventType | Двойное с плавающей точкой | Описывает изменение метки.

0 = Нет 1 = LabelUpgraded 2 = LabelDowngraded 3 = LabelRemoved 4 = LabelChangedSameOrder |

| Location | Строка | Расположение документа относительно устройства пользователя (локальных общих папок). |

| ObjectId | String | Полный путь к файлу (URL-адрес), к которому обращается пользователь. |

| OldSensitivityLabelId | Глобальный уникальный идентификатор (GUID) | Guid предыдущей метки конфиденциальности. |

| Operation | String | Тип операции для журнала аудита. Для AipSensitivityLabelAction операции могут включать: - SensitivityLabelApplied - SensitivityLabelUpdated - SensitivityLabelRemoved - SensitivityLabelPolicyMatched - SensitivityLabeledFileOpened |

| OrganizationId | Глобальный уникальный идентификатор (GUID) | GUID клиента Office 365 вашей организации. Это значение неизменно для вашей организации независимо от того, в какой службе Office 365 оно наблюдается. |

| Платформа | Двойное с плавающей точкой | Платформа, откуда произошло действие.

0 = Неизвестно 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Веб-браузер |

| ProcessName | String | Имя соответствующего процесса (Outlook, MSIP.App, WinWord и т. д.) |

| ProductVersion | String | Версия клиента AIP. |

| ProtectionOwner | String | Владелец Rights Management в формате имени участника-пользователя. |

| ProtectionType | String | Тип защиты, который использовался для данных. Шаблон означает, что защита была предопределена администратором. Пользовательский означает, что пользователь определил защиту. |

| RecordType | Двойное с плавающей точкой | Тип операции, указанный в записи. 94 представляет запись AipSensitivityLabelAction. |

| Scope | Двойное с плавающей точкой | 0 представляет, что событие было создано размещенной службой O365. 1 представляет, что событие было создано локальным сервером. |

| SensitiveInfoTypeData | String | Типы конфиденциальной информации, обнаруженные в данных. |

| SensitivityLabelId | Глобальный уникальный идентификатор (GUID) | Guid текущей метки конфиденциальности. Используйте cmdlt Get-Label, чтобы получить полные значения GUID. |

| TemplateId | Глобальный уникальный идентификатор (GUID) | Идентификатор шаблона, используемого для защиты. Если ProtectionType = Template, TemplateId будет иметь GUID. Если ProtectionType = Пользовательский, TemplateId будет пустым. Командлет Get-AipServiceTemplate получает все существующие или выбранные шаблоны защиты из azure Information Protection. |

| UserId | String | Имя участника-пользователя (UPN) пользователя, выполнившего действие, которое привело к регистрации записи. |

| UserKey | Глобальный уникальный идентификатор (GUID) | Альтернативный идентификатор пользователя, указываемый в свойстве UserId. Это свойство заполняется уникальным идентификатором паспорта (PUID) для событий, выполненных пользователями в SharePoint, OneDrive для бизнеса и Exchange. |

| UserType | Двойное с плавающей точкой | Тип пользователя, который выполнил операцию.

0 = regular 1 = Reserved 2 = Администратор 3 = DcAdmin 4 = System 5 = Application 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |

| Версия | Двойное с плавающей точкой | Идентификатор версии файла, с которым выполнена операция. |

| Workload | String | Хранит службу Office 365, в которой произошло действие (Exchange, SharePoint, OneDrive и т. д.). |