Настройка подписки Azure Marketplace для размещенных тестовых дисков

В этой статье объясняется, как настроить подписку Azure Marketplace и приложения Dynamics 365 в Dataverse и Power Apps или Dynamics 365 Operations Apps для тестовых дисков.

Внимание

Тестовый выпуск уже устарел. В качестве альтернативы тестовых выпускам мы рекомендуем вам рассмотреть возможность перехода на бесплатные пробные версии, что обеспечивает клиентам возможность полностью взаимодействовать с вашим продуктом с помощью персонализированных параметров и конфигураций, отвечающих их конкретным требованиям. Рекомендуется удалить тестовые диски из предложений и очистить среды тестового выпуска.

Внимание

Azure Active Directory (Azure AD) Graph не рекомендуется использовать с 30 июня 2023 г. Идти вперед, мы не делаем дальнейших инвестиций в Azure AD Graph. API Azure AD Graph не имеют соглашения об уровне обслуживания или обслуживании за пределами исправлений, связанных с безопасностью. Инвестиции в новые функции и функциональные возможности будут сделаны только в Microsoft Graph.

Мы отставим Azure AD Graph на добавочных шагах, чтобы у вас было достаточно времени для переноса приложений в API Microsoft Graph. На более позднюю дату, которую мы объявим, мы заблокируем создание новых приложений с помощью Azure AD Graph.

Дополнительные сведения см. в статье "Важно: выход на пенсию в Azure AD Graph и отключение модуля PowerShell".

Настройка приложений Dynamics 365 в Dataverse и Power Apps

Войдите в портал Azure с помощью учетной записи администратора.

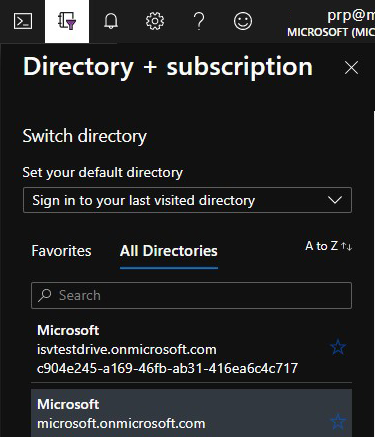

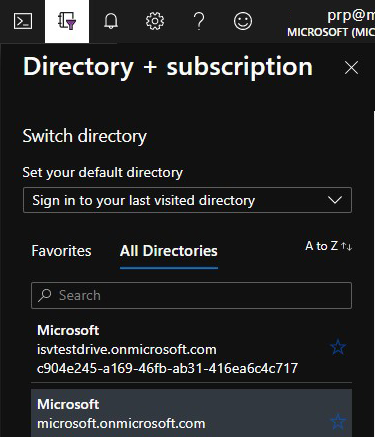

Убедитесь, что вы в клиенте, связанном с экземпляром тестового выпуска Dynamics 365, наведите указатель мыши на значок учетной записи в правом верхнем углу. Если вы не в правильном клиенте, выберите значок учетной записи, чтобы переключиться в правильный клиент.

Убедитесь, что лицензия на Dynamics 365 для плана Customer Engagement доступна.

Создайте приложение Microsoft Entra в Azure. AppSource будет использовать это приложение для подготовки и отмены подготовки пользователя тестового выпуска в клиенте.

В области фильтра выберите идентификатор Microsoft Entra.

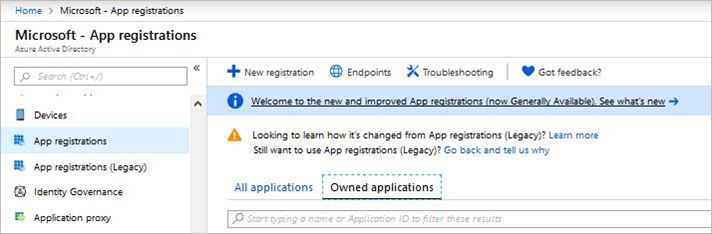

Щелкните Регистрация приложений.

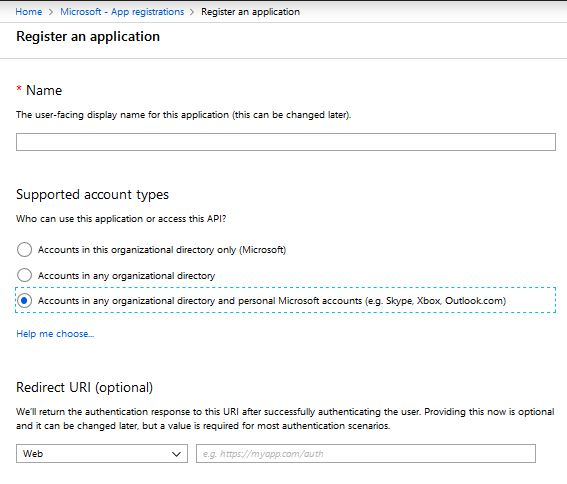

Выберите Создать регистрацию.

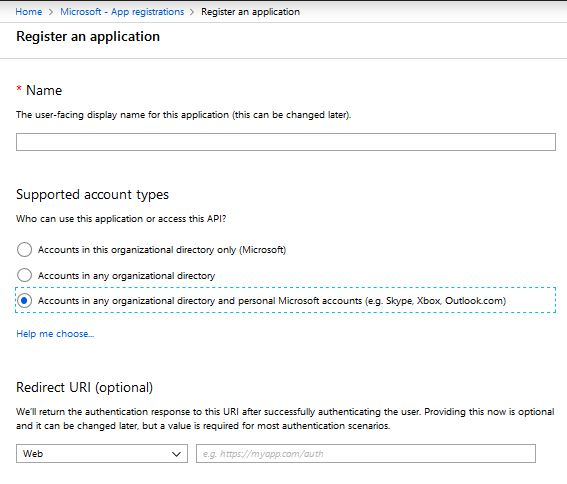

Укажите соответствующее имя приложения.

В разделе "Поддерживаемые типы учетных записей" выберите Accounts in any organizational directory and personal Microsoft accounts (Учетные записи в любом каталоге организации и личные учетные записи Майкрософт).

Выберите команду Создать и дождитесь создания вашего приложения.

После создания приложения обратите внимание на идентификатор приложения, отображаемый на экране обзора. Это значение потребуется позже при настройке тестового выпуска.

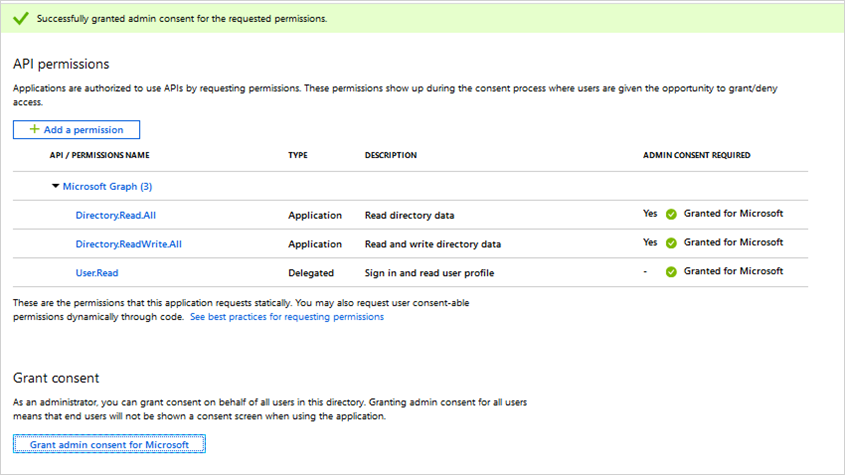

В разделе Управление приложением выберите Разрешения API.

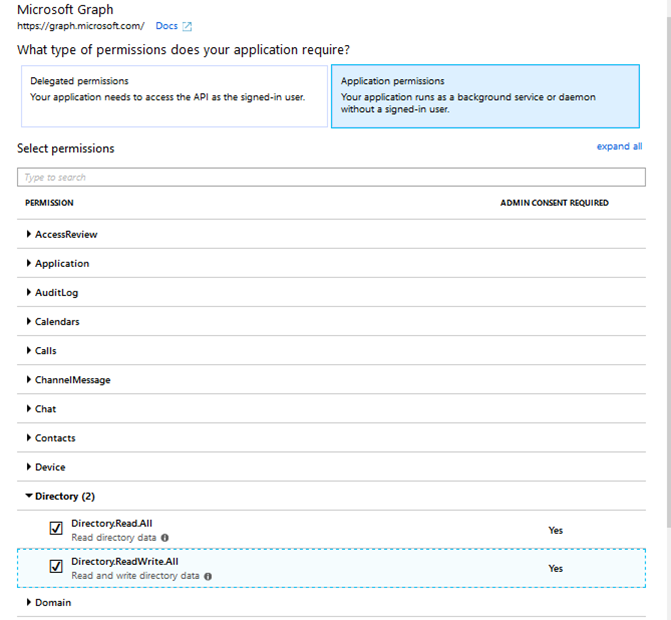

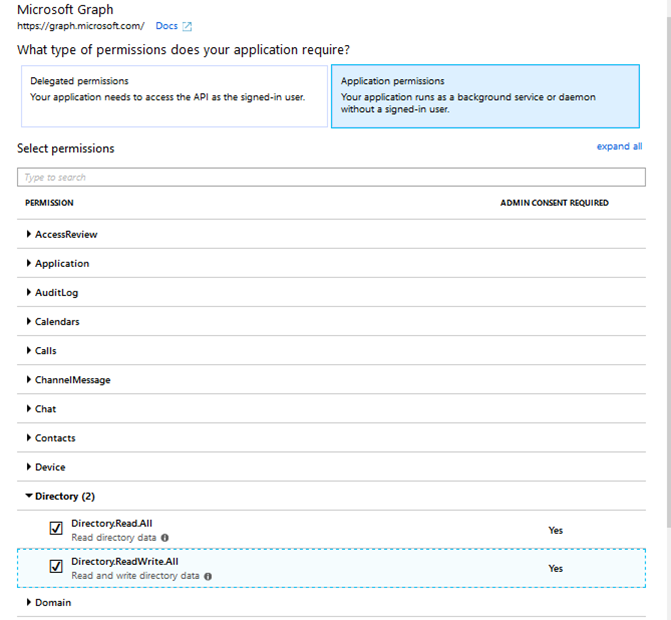

Выберите Добавить разрешение, а затем — Microsoft Graph API.

Выберите категорию разрешений Приложение, а затем разрешения User.ReadWrite.All, Directory.Read.All и Directory.ReadWrite.All.

После добавления разрешения выберите Предоставить согласие администратора для Майкрософт.

В оповестительном сообщении выберите Да.

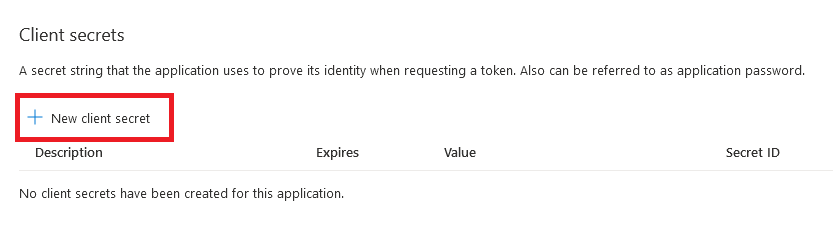

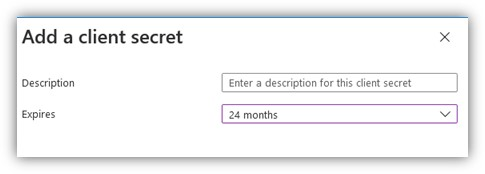

Чтобы создать секрет для приложения Microsoft Entra, выполните следующие действия.

В разделе Управление приложением выберите Сертификат и секреты.

В разделе "Секреты клиента" выберите Новый секрет клиента.

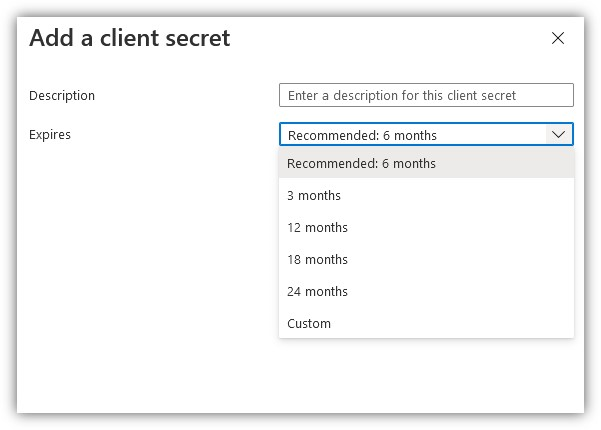

Введите описание, например тестовый выпуск, и выберите соответствующую длительность. Так как тестовый выпуск будет прерываться после истечения срока действия этого ключа, в какой момент необходимо создать и предоставить AppSource новый ключ, рекомендуется использовать максимальную длительность 24 месяцев.

Нажмите кнопку Добавить, чтобы создать секрет приложения Azure. Скопируйте это значение, так как оно будет скрыто, как только вы покинете эту колонку. Это значение потребуется позже при настройке тестового выпуска.

Добавьте роль субъекта-службы в приложение, чтобы разрешить приложению Microsoft Entra удалить пользователей из клиента Azure. Существует два варианта выполнения этого шага.

Вариант 1

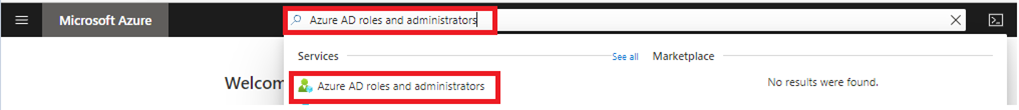

Найдите роли и администраторы Microsoft Entra и выберите службу.

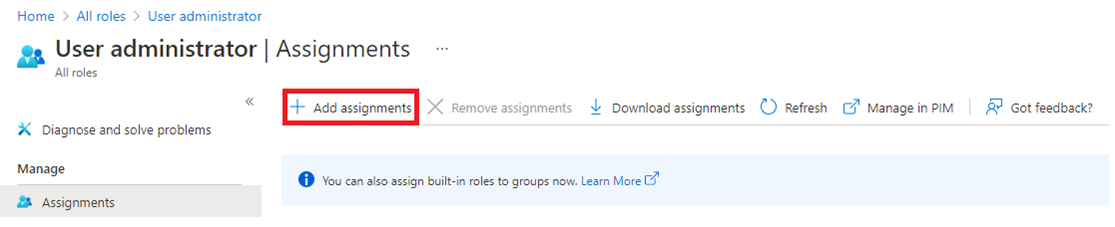

На странице "Все роли" найдите роль администратора пользователя и дважды щелкните "Администратор пользователя".

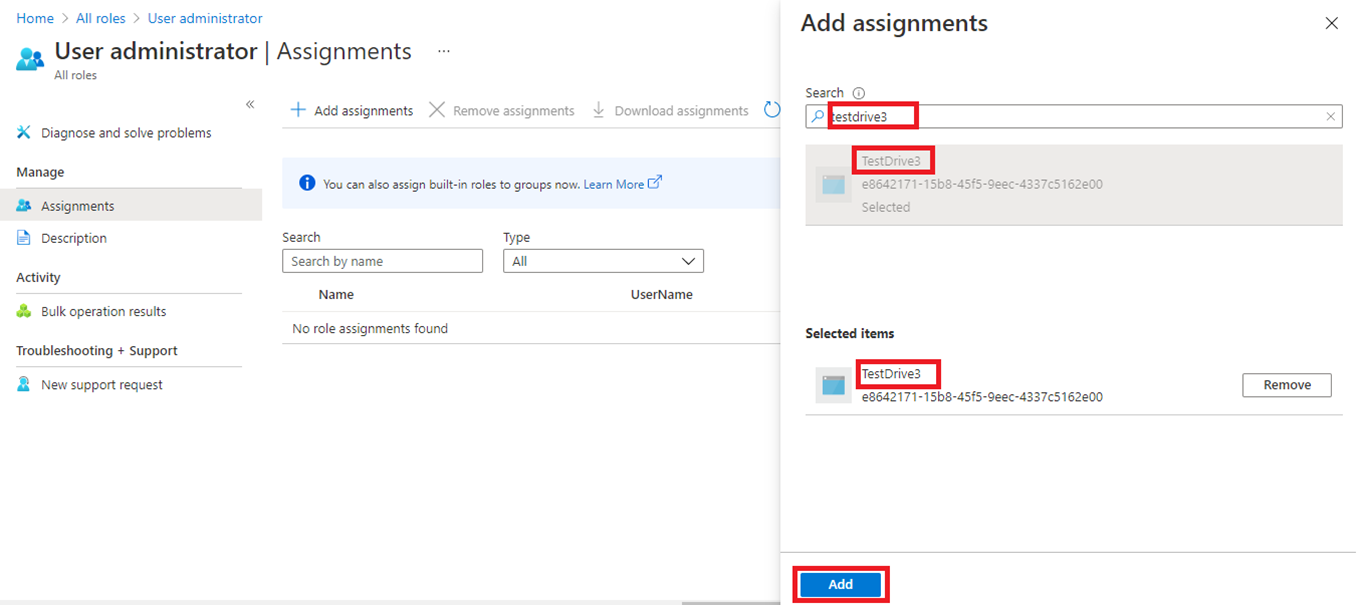

Выберите " Добавить назначения".

Найдите и выберите созданное выше приложение, а затем добавьте.

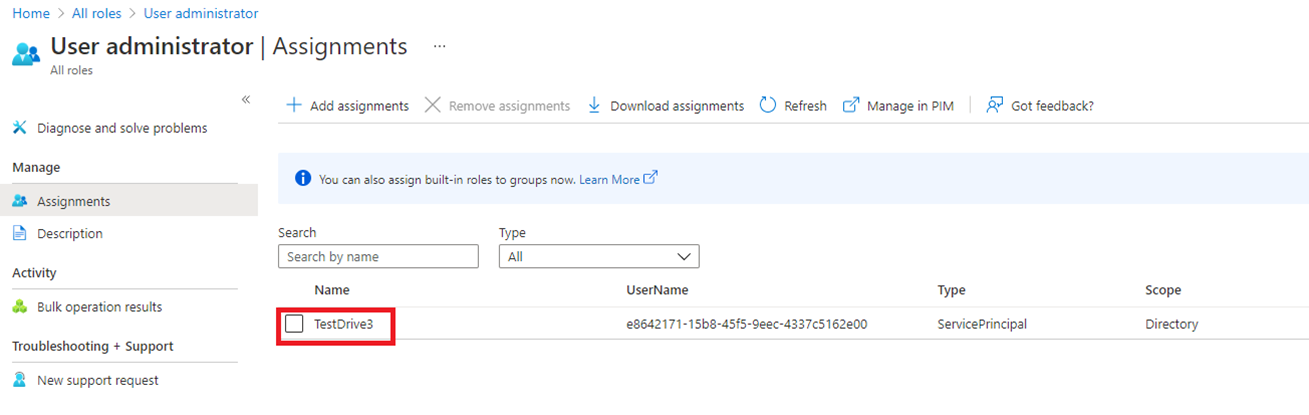

Обратите внимание, что роль субъекта-службы успешно назначена приложению:

Вариант 2

Откройте командную строку PowerShell на административном уровне.

Install-Module MSOnline (выполните эту команду, если MSOnline не установлена).

Connect-MsolService (отображается всплывающее окно; войдите в систему с созданным клиентом организации).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal.

Создайте новую группу безопасности и добавьте ее в приложение Canvas (Power Apps). Этот шаг применим только к Dynamics 365 для Customer Engagement и Power Apps с параметром "Приложения холста".

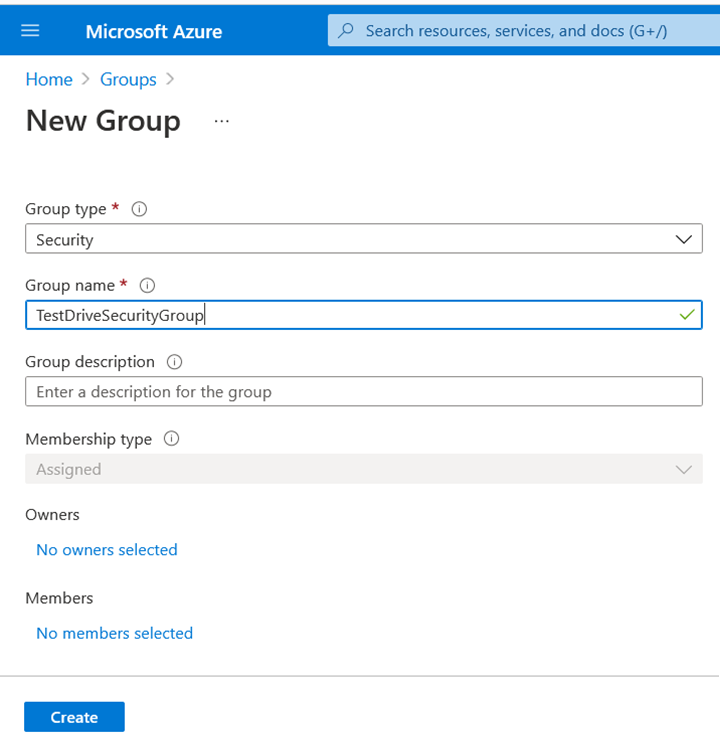

Создайте новую группу безопасности.

Перейдите к идентификатору Microsoft Entra.

В разделе Управление выберите Группы.

Выберите + Создать группу.

Выберите тип Группа безопасности.

В поле Имя группы введите TestDriveSecurityGroup.

Добавьте описание, например Группа безопасности для тестового выпуска.

Оставьте значения остальных полей без изменений и выберите Создать.

Добавьте только что созданную группу безопасности в приложение Canvas (Power Apps).

Откройте страницу портала PowerApps и выполните вход.

Выберите Приложения и нажмите на многоточие рядом с приложением.

Выберите Поделиться.

Найдите группу безопасности TestDriveSecurityGroup, созданную на предыдущем шаге.

Добавьте в группу безопасности разрешения данных.

Снимите флажок Отправить приглашение по электронной почте.

Выберите Поделиться.

Примечание.

Если для приложения Canvas (Power Apps) используется внутренний источник данных, отличный от CE/Dataverse:

- Разрешите для созданной выше группы безопасности доступ к своему источнику данных (например, источнику SharePoint).

- Откройте SharePoint и предоставьте доступ к таблице данных группе безопасности.

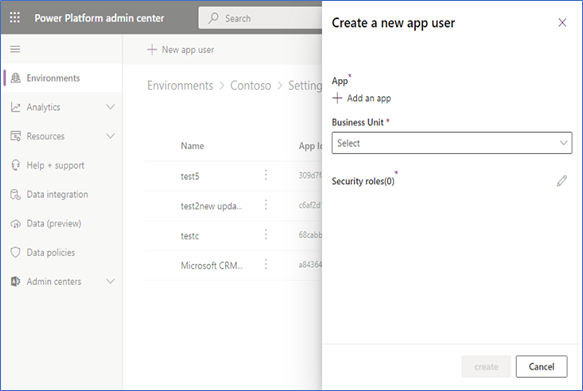

Добавьте созданное ранее приложение Azure в качестве пользователя приложения в экземпляр CRM тестового выпуска. Этот шаг применим только к приложениям Dynamics 365 в предложениях Dataverse и Power Apps.

Войдите в Центр администрирования Power Platform в качестве системного администратора.

Выберите Среды, затем выберите среду из списка.

Выберите Параметры.

Выберите Пользователи и разрешения, а затем выберите Пользователи приложения.

Выберите + Создать пользователя приложения, чтобы открыть странице Создать нового пользователя приложения.

Выберите и добавьте приложение, чтобы выбрать зарегистрированное приложение идентификатора Microsoft Entra ID, созданное для выбранного пользователя, а затем нажмите кнопку "Добавить".

Примечание.

Помимо ввода имени приложения или идентификатора приложения, вы также можете ввести идентификатор приложения управляемого удостоверения Azure. Для управляемого удостоверения не вводите имя приложения управляемого удостоверения, вместо этого используйте идентификатор приложения управляемого удостоверения.

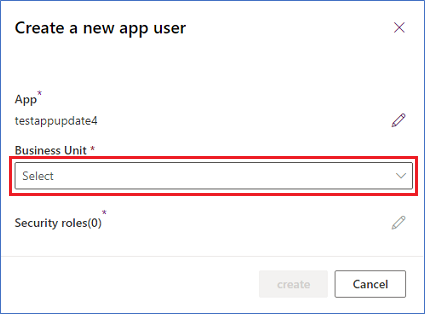

Выбранное приложение Microsoft Entra отображается в разделе "Приложение". Чтобы выбрать другое приложение Microsoft Entra, можно выбрать изменить (

). В Бизнес-подразделение выберите бизнес-подразделение из раскрывающегося списка.

). В Бизнес-подразделение выберите бизнес-подразделение из раскрывающегося списка.

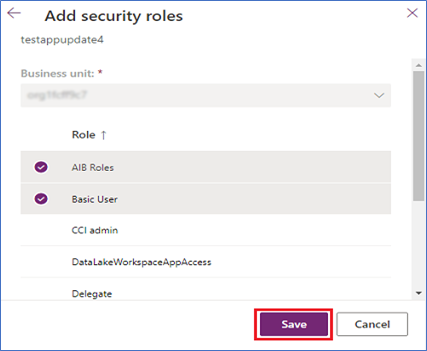

Выбрав бизнес-подразделение, можно выбрать роли безопасности, чтобы выбрать роли безопасности для выбранного бизнес-подразделения, добавляемого новому пользователю приложения. После добавления ролей безопасности выберите Сохранить.

Нажмите кнопку создания.

Выберите Управление ролями.

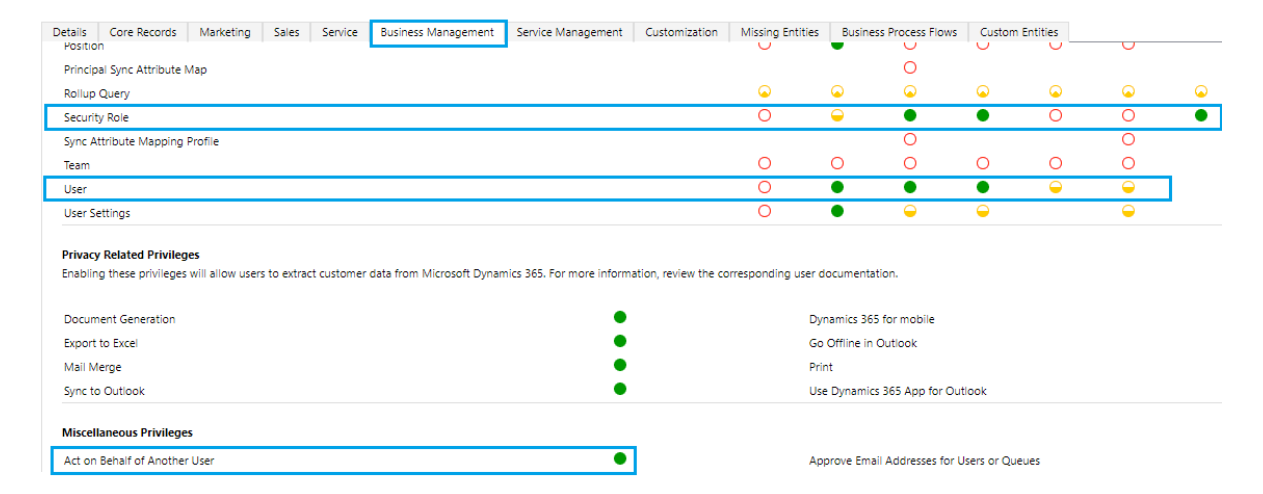

Назначьте пользовательскую роль безопасности или роль безопасности OOB, которая содержит разрешения на чтение, запись и назначение роли, например Системный администратор.

Включите Закон от имени другого пользователя.

Назначьте пользователю приложения настраиваемую роль безопасности, созданную для тестового выпуска.

Настройка для приложений Dynamics 365 Operations Apps

Войдите на портал Azure с учетной записью администратора.

Убедитесь, что вы в клиенте, связанном с экземпляром тестового выпуска Dynamics 365, наведите указатель мыши на значок учетной записи в правом верхнем углу. Если вы не в правильном клиенте, выберите значок учетной записи, чтобы переключиться в правильный клиент.

Создайте приложение Microsoft Entra в Azure. AppSource будет использовать это приложение для подготовки и отмены подготовки пользователя тестового выпуска в клиенте.

В области фильтра выберите идентификатор Microsoft Entra.

Щелкните Регистрация приложений.

Выберите Создать регистрацию.

Укажите соответствующее имя приложения.

В разделе "Поддерживаемые типы учетных записей" выберите Accounts in any organizational directory and personal Microsoft accounts (Учетные записи в любом каталоге организации и личные учетные записи Майкрософт).

Выберите команду Создать и дождитесь создания вашего приложения.

После создания приложения обратите внимание на идентификатор приложения, отображаемый на экране обзора. Это значение потребуется позже при настройке тестового выпуска.

В разделе Управление приложением выберите Разрешения API.

Выберите Добавить разрешение, а затем — Microsoft Graph API.

Выберите категорию разрешений Приложение, а затем разрешения Directory.Read.All и Directory.ReadWrite.All.

Выберите Добавить разрешение.

После добавления разрешения выберите Предоставить согласие администратора для Майкрософт.

В оповестительном сообщении выберите Да.

Чтобы создать секрет для приложения Microsoft Entra, выполните следующие действия.

В разделе Управление приложением выберите Сертификат и секреты.

В разделе "Секреты клиента" выберите Новый секрет клиента.

Введите описание, например тестовый выпуск, и выберите соответствующую длительность. После истечения срока действия ключа тестовый выпуск будет прерываться, после чего необходимо будет создать и предоставить AppSource новый ключ.

Нажмите кнопку Добавить, чтобы создать секрет приложения Azure. Скопируйте это значение, так как оно будет скрыто, как только вы покинете эту колонку. Это значение потребуется позже при настройке тестового выпуска.

Добавьте роль субъекта-службы в приложение, чтобы разрешить приложению Microsoft Entra удалить пользователей из клиента Azure.

Откройте командную строку PowerShell на административном уровне.

Install-Module MSOnline (выполните эту команду, если MSOnline не установлена).

Connect-MsolService (отображается всплывающее окно; войдите в систему с созданным клиентом организации).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal.

Теперь добавьте приведенное выше приложение в Dynamics 365 Operations Apps , чтобы разрешить приложению управлять пользователями.

- Найдите экземпляр Dynamics 365 Operations Apps.

- В левом верхнем углу выберите значок с тремя строками (☰).

- Выберите Системное администрирование.

- Выберите приложения Microsoft Entra.

- Выберите + Создать.

- Введите идентификатор клиента приложения Microsoft Entra, которое будет выполнять действия от имени.

Примечание.

Идентификатор пользователя, от имени которого будут выполняться действия (обычно это системный администратор экземпляра или пользователь с правами на добавление других пользователей).

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по