Настройка поставщика OpenID Connect для порталов

Примечание

Действует с 12 октября 2022 г, в качестве порталов для Power Apps используется Power Pages. Дополнительная информация: Microsoft Power Pages теперь доступен для всех (блог)

Скоро мы мигрируем и объединим документацию порталов Power Apps с документацией Power Pages.

Внешние поставщики удостоверений OpenID Connect — это службы, соответствующие спецификации Open ID Connect. OpenID Connect представляет концепцию токена идентификатора, который представляет собой токен безопасности, который позволяет клиенту проверять личность пользователя. Токен идентификатора также получает основную информацию профиля пользователя — также известные как утверждения.

В этой статье объясняется, как поставщик удостоверений, который поддерживает OpenID Connect, может быть интегрирован с порталами Power Apps. Некоторые из примеров поставщиков OpenID Connect для порталов: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD с несколькими клиентами.

Поддерживаемые и неподдерживаемые потоки аутентификации на порталах

- Неявное предоставление

- Этот поток является методом аутентификации по умолчанию, используемым порталами.

- Код авторизации

- Порталы используют метод client_secret_post для связи с конечной точкой токена сервера идентификации.

- Использование метода private_key_jwt для аутентификации с помощью конечной точки токена не поддерживается.

- Гибридный (ограниченная поддержка)

- Порталы требуют, чтобы id_token присутствовал в ответе, поэтому значение response_type в качестве токена кода не поддерживается.

- Гибридный поток на порталах следует тому же потоку, что и неявное предоставление, и использует id_token для прямого входа пользователей.

- Порталы не поддерживают основанные на PKCE (Proof Key for Code Exchange) методы для аутентификации пользователей.

Примечание

Изменения в настройках аутентификации могут занять несколько минут для отображения на портале. Перезапустите портал с помощью действий портала, если вы хотите, чтобы изменения сразу же отразились.

Настройка поставщика OpenID Connect

Как и для всех других поставщиков, вы должны войти в Power Apps для настройки поставщика OpenID Connect.

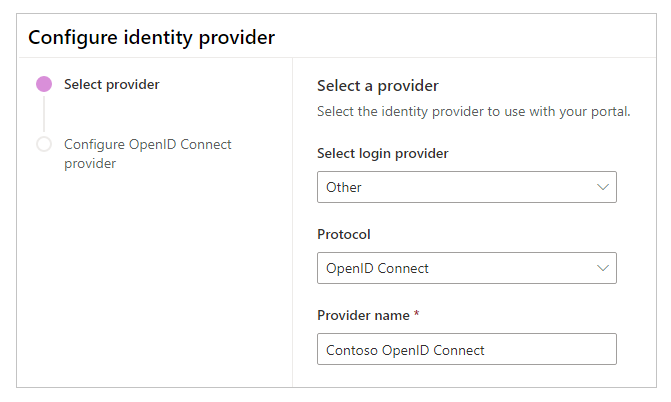

Выберите Добавить поставщика для вашего портала.

Для Поставщик входа выберите Другой.

Для параметра Протокол выберите OpenID Connect.

Введите имя поставщика.

Выберите Далее.

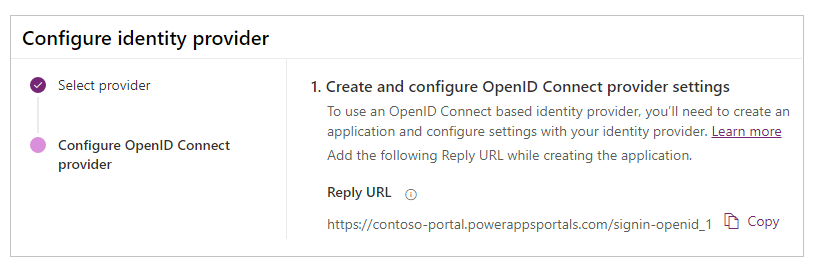

Создайте приложение и настройте параметры с вашим поставщиком удостоверений.

Примечание

URL-адрес ответа используется приложением для перенаправления пользователей на портал после успешной аутентификации. Если ваш портал использует личное доменное имя, у вас может быть другой URL-адрес, чем приведенный здесь.

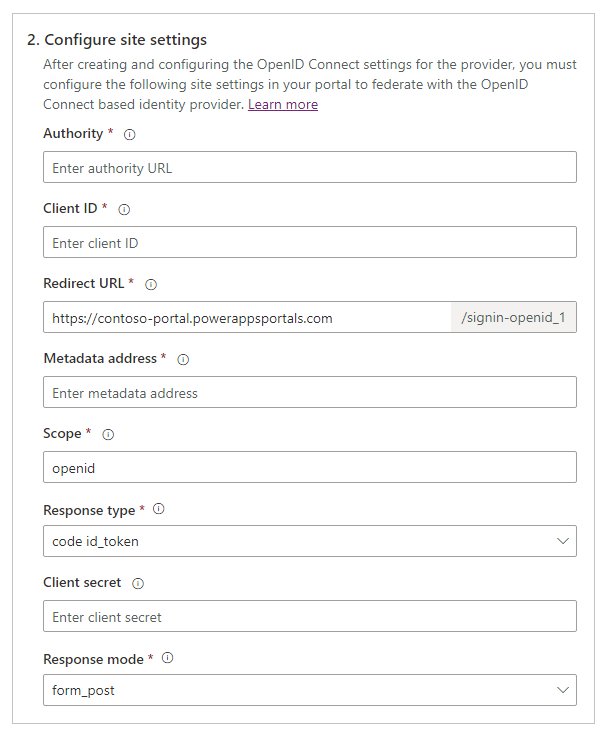

Введите следующие параметры сайта для конфигурации портала.

Примечание

Убедитесь, что вы просматриваете — и, при необходимости, изменяете, — значения по умолчанию.

Название Описание: Центр URL-адрес центра (или издателя), связанный с поставщиком удостоверений.

Пример (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Идентификатор клиента Идентификатор приложения, созданный с помощью поставщика удостоверений, который должен использоваться для портала. URL-адрес перенаправления Расположение, в которое поставщик удостоверений будет отправлять ответ проверки подлинности.

Пример:https://contoso-portal.powerappsportals.com/signin-openid_1

Примечание. Если вы используете URL-адрес портала по умолчанию, вы можете скопировать и вставить URL-адрес ответа, как показано в шаге Создание и настройка параметров поставщика OpenID Connect. Если вы используете собственное доменное имя, введите URL-адрес вручную. Убедитесь, что введенное здесь значение точно такое же, как и значение URI перенаправления для приложения в конфигурации поставщика удостоверений (например, портале Azure).Адрес метаданных Конечная точка обнаружения для получения метаданных. Общий формат: [URL-адрес центра]/.well-known/openid-configuration.

Пример (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationОбласть. Список разделенных пробелами областей, которые запрашиваются с помощью параметра области OpenID Connect.

Значение по умолчанию:openid

Пример (Azure AD):openid profile email

Дополнительная информация: Настройка дополнительных утверждений при использовании OpenID Connect для порталов с Azure ADТип ответа Значение параметра response_type OpenID Connect.

Возможные значения включают:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Значение по умолчанию:code id_tokenСекрет клиента Значение секрета клиента из приложения поставщика. Может также называться секретом приложения или секретом потребителя. Эта настройка требуется, если выбранный тип ответа — code.Режим ответа Значение параметра response_mode OpenID Connect. Значение должно быть query, если выбранный тип ответа —code. Значение по умолчанию:form_post.-

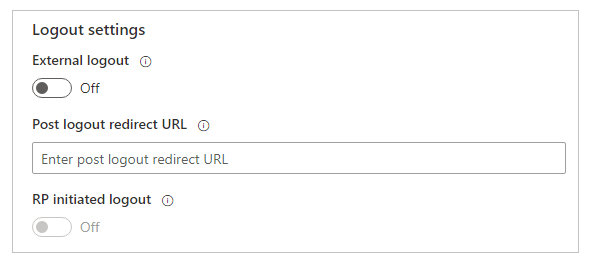

Настройте параметры для выхода пользователей из системы.

имени Описание Внешний выход Включает или отключает выход через внешнюю учетную запись. Если включено, пользователи перенаправляются на интерфейс внешнего выхода, когда они выходят из портала. Если отключено, пользователи выходят только из портала. URL-адрес перенаправления после выхода Расположение, в которое поставщик удостоверений будет перенаправлять пользователя после внешнего выхода. Это расположение должно быть правильно настроено в конфигурации поставщика удостоверений. Выход, инициируемый проверяющей стороной Включает или отключает выход, инициированный проверяющей стороной. Чтобы использовать этот параметр, сначала включите Внешний выход. (Необязательно) Настройка дополнительных параметров.

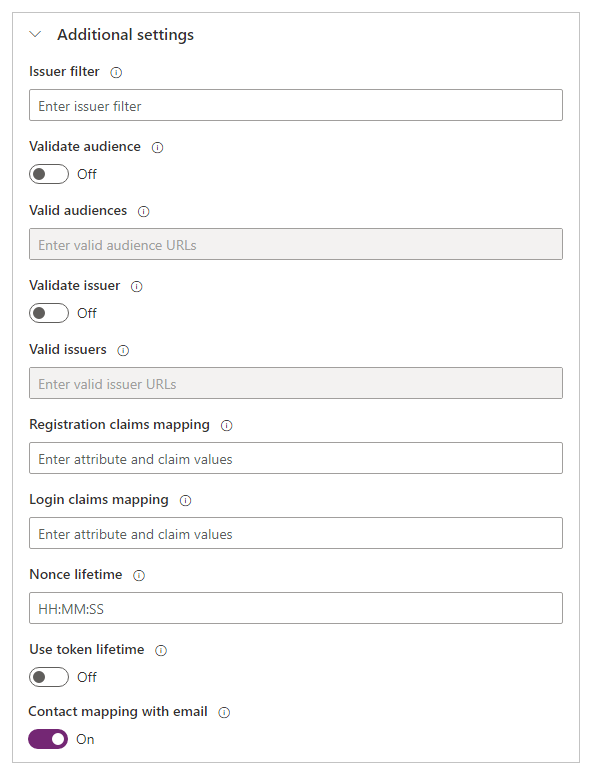

имени Описание Фильтр по издателю Фильтр на основе подстановочных знаков, который соответствует всем эмитентам по всем клиентам.

Пример:https://sts.windows.net/*/Проверить аудиторию Если включено, аудитория проверяется при проверке токена. Допустимые аудитории Список разделенных запятыми URL-адресов аудиторий. Проверить издателей Если включено, издатель проверяется при проверке токена. Действительные издатели Список разделенных запятыми URL-адресов издателей. Сопоставление утверждений регистрации Список логических пар имя-утверждение для сопоставления значений утверждений, возвращаемых поставщиком во время регистрации в атрибуты записи контакта.

Формат:field_logical_name=jwt_attribute_name, гдеfield_logical_name— логическое имя поля на порталах, иjwt_attribute_name— атрибут со значением, возвращаемым поставщиком удостоверений.

Пример:firstname=given_name,lastname=family_name, когда используется Объем какprofileдля Azure AD. В этом примереfirstnameиlastnameявляются логическими именами для полей профиля на порталах, тогда какgiven_nameиfamily_name— это атрибуты со значениями, возвращаемыми поставщиком удостоверений для соответствующих полей.Сопоставление утверждений входа Список логических пар имя-утверждение для сопоставления значений утверждений, возвращаемых поставщиком при каждом входе в систему, с атрибутами записи контакта.

Формат:field_logical_name=jwt_attribute_name, гдеfield_logical_name— логическое имя поля на порталах, иjwt_attribute_name— атрибут со значением, возвращаемым поставщиком удостоверений.

Пример:firstname=given_name,lastname=family_name, когда используется Объем какprofileдля Azure AD. В этом примереfirstnameиlastnameявляются логическими именами для полей профиля на порталах, тогда какgiven_nameиfamily_name— это атрибуты со значениями, возвращаемыми поставщиком удостоверений для соответствующих полей.Время существования nonce Время жизни значения nonce в минутах. По умолчанию: 10 минут. Использовать срок действия токена Указывает, что срок действия сеанса проверки подлинности (например, cookie) должен совпадать со сроком действия токена проверки подлинности. Если указано, это значение переопределит значение Время истечения срока действия cookie приложения в настройке сайта Authentication/ApplicationCookie/ExpireTimeSpan. Сопоставление контакта с электронной почтой Укажите, сопоставляются ли контакты с соответствующей электронной почтой.

Если задано значение Включено, уникальная запись контакта связывается с соответствующим адресом электронной почты, назначая внешнего поставщика удостоверений контакту после успешного входа пользователя в систему.Примечание

Параметр запроса UI_Locales теперь будет автоматически отправляться в запросе аутентификации и будет установлен на язык, выбранный на портале.

Изменение поставщика OpenID Connect

Чтобы изменить настроенного поставщика OpenID Connect, см. раздел Изменение поставщика.

См. также

Настройка поставщика OpenID Connect для порталов с Azure AD

Вопросы и ответы по использованию OpenID Connect на порталах

Примечание

Каковы ваши предпочтения в отношении языка документации? Пройдите краткий опрос (обратите внимание, что этот опрос представлен на английском языке).

Опрос займет около семи минут. Личные данные не собираются (заявление о конфиденциальности).