Единый вход Active Directory (AD)

Локальный шлюз данных поддерживает единый вход Active Directory (AD) для подключения к локальным источникам данных, настроенным Active Directory. Единый вход AD включает как ограниченное делегирование Kerberos, так и язык разметки утверждений безопасности (SAML). Дополнительные сведения о едином входе и списке источников данных, поддерживаемых для единого входа AD, см. в разделе "Обзор единого входа" для локальных шлюзов данных в Power BI.

Шаги запроса при запуске единого входа Active Directory

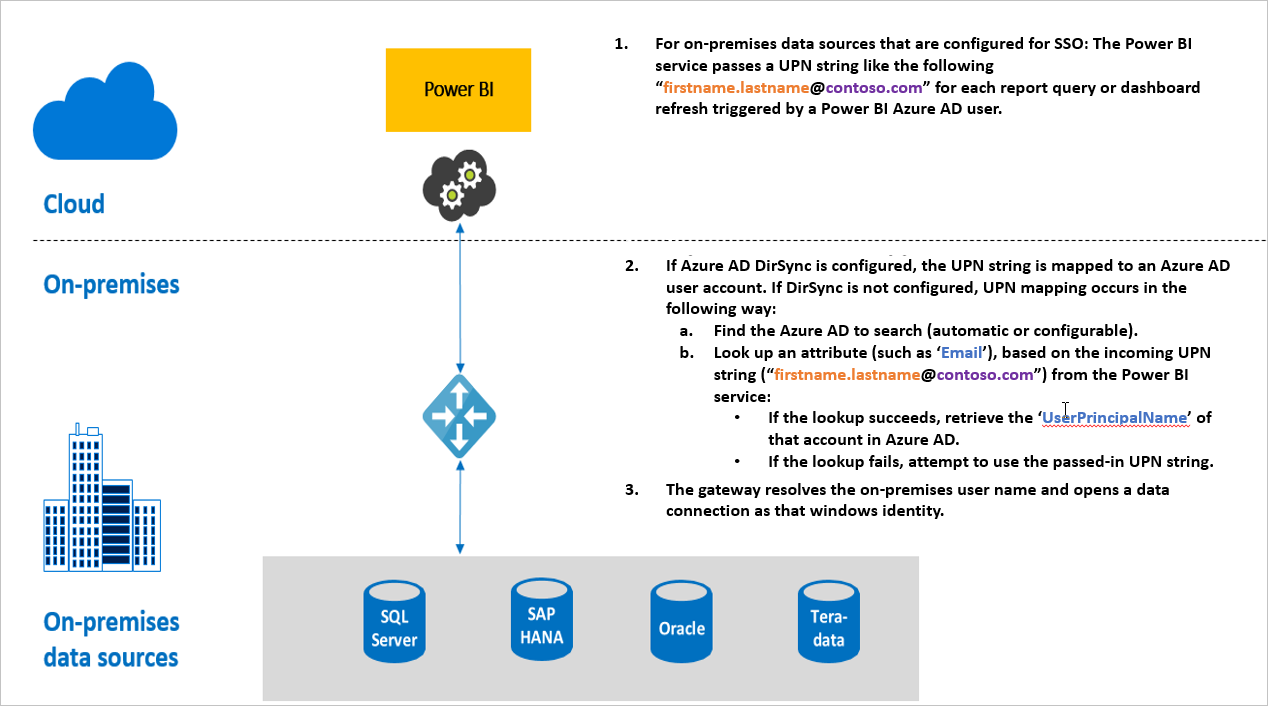

Запрос, выполняющийся с единым входом, состоит из трех шагов, как показано на следующей схеме.

Ниже приведены дополнительные сведения о каждом шаге:

Для каждого запроса служба Power BI включает имя участника-пользователя (UPN), которое является полным именем пользователя, вошедшего в служба Power BI, при отправке запроса в настроенный шлюз.

Шлюз должен сопоставить имя участника-пользователя Microsoft Entra с локальным удостоверением Active Directory:

a. Если настроен microsoft Entra DirSync (также известный как Microsoft Entra Подключение), сопоставление работает автоматически в шлюзе.

b. В противном случае шлюз может найти и сопоставить имя участника-пользователя Microsoft Entra с локальным пользователем AD, выполнив поиск по локальному домену Active Directory.

Процесс службы шлюза олицетворяет сопоставленного локального пользователя, открывает подключение к базовой базе данных, а затем отправляет запрос. Вам не нужно устанавливать шлюз на том же компьютере, что и база данных.

Связанный контент

Теперь, когда вы понимаете основы включения единого входа через шлюз, ознакомьтесь с более подробными сведениями о Kerberos и SAML: