Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Если вы администратор среды или администратор Microsoft Power Platform, вы можете управлять приложениями, созданными в вашей организации.

Администраторы могут сделать следующее в центре администрирования Power Platform:

- Добавление или изменение пользователей, которым предоставлен доступ к приложению

- Удаление приложений, которые в данный момент не используются

Необходимые компоненты

- Либо план Power Apps, либо план Power Automate. Кроме того, можно подписаться на бесплатную пробную версию Power Apps.

- Разрешения администратора среды Power Apps или администратора Power Platform. Дополнительные сведения см. в статье Администрирование сред в Power Apps.

Управление Power Apps

- Войдите в центр администрирования Power Platform.

- В области навигации выберите Управление.

- На панели Управление выберите Среды.

- На странице Среды выберите среду.

- На панели Ресурсы выберите Power Apps.

- Выберите приложение, которым требуется управлять.

- На панели команд выберите нужное действие: Общий доступ или Удалить.

Управление доступом пользователей к приложениям на основе холста

Power Apps соблюдает привилегию Общий доступ к приложению на основе холста в Dataverse. Пользователь не сможет обмениваться приложениями на основе холста в среде, если у него нет роли безопасности с привилегией общего доступа к приложениям на основе холста, для которой установлено значение, отличное от Не выбрано. Эта привилегия общего доступа к приложению на основе холста Dataverse также соблюдается в среде по умолчанию. Дополнительные сведения см. в разделе "Изменение параметров роли безопасности".

Примечание

Для возможности детального управления привилегиями общего доступа к приложениям на основе холста в роли безопасности требуется Dataverse в среде, где должна быть изменена привилегия. Power Apps не распознает дискретно другие привилегии сущности приложения на основе холста Dataverse, заданные для среды.

Системные обновления могут удалять настройки для предопределенных ролей безопасности, включая создатель ресурсов среды. Это означает, что удаление привилегии предоставления доступа к приложению на основе холста может быть повторно введено во время обновления системы. Если настройка привилегии доступа к приложению на основе холста не сохраняется во время системных обновлений, может потребоваться повторное применение настройки привилегии предоставления доступа.

Отображение содержания ошибки управления вашей организации

Если вы указываете контент сообщений об ошибках управления для отображения в сообщениях об ошибках, он включается в сообщение об ошибке, которое отображается, когда пользователи замечают, что у них нет разрешения на предоставление общего доступа к приложениям в среде. Подробнее см. в разделе Команды содержимого сообщения об ошибке управления PowerShell.

Различие создателей настраиваемых форм Microsoft SharePoint и обычных создателей ресурсов среды

Помимо возможности сохранить ресурсы настраиваемой формы SharePoint в среде, отличной от среды по умолчанию, также можно ограничить привилегии создателя, чтобы иметь возможность создавать и редактировать пользовательские формы SharePoint только в среде, отличной от среды по умолчанию. Вне среды по умолчанию администратор может отменить назначение роли безопасности создателя ресурсов среды и назначить роль безопасности создателя настраиваемых форм SharePoint.

Примечание

Возможность различать создателей настраиваемых форм SharePoint и обычных создателей ресурсов среды требует наличия Dataverse в среде, где должна быть изменена привилегия.

Пользователь, имеющий только пользовательскую роль разработчика форм SharePoint в среде, не увидит среду в списке среды в Power Apps или Power Automate.

Выполните следующие действия, чтобы ограничить привилегии разработчика только созданием и редактированием настраиваемых форм SharePoint в среде, отличной от среды по умолчанию.

Попросите администратора обозначить среду для настраиваемых форм SharePoint, отличную от среды по умолчанию.

Попросите администратора установить решение для создания пользовательских форм SharePoint из Marketplace в среду, предназначенную для них.

В центре администрирования Power Platform выберите среду, которой вы назначили настраиваемые формы SharePoint на первом шаге, и назначьте роль безопасности создателя настраиваемых форм SharePoint пользователям, которые должны создавать настраиваемые формы SharePoint. См. раздел Назначение ролей безопасности пользователям в среде, в которой есть база данных Dataverse.

Вопросы и ответы

Могу ли я редактировать привилегии в роли безопасности создателя настраиваемых форм SharePoint?

Нет, роль безопасности создателя настраиваемых форм SharePoint добавляется в среду путем импорта ненастраиваемого решения. Обратите внимание, что для создания настраиваемой формы SharePoint у пользователя должны быть разрешения в SharePoint и Power Platform. Платформа проверяет, есть ли у пользователя разрешения на запись для целевого списка, созданного с помощью Microsoft Lists, и есть ли у пользователя разрешение в Power Platform для создания или обновления пользовательской формы SharePoint. Чтобы создатель настраиваемых форм SharePoint прошел проверку Power Platform, у пользователя должна быть роль безопасности настраиваемой формы SharePoint или роль безопасности создателя ресурсов среды.

Будет ли пользователь только с ролью создателя настраиваемых форм SharePoint видеть среду в средстве выбора среды make.powerapps.com?

Нет, создатель, у которого нет роли безопасности, указанной в документации по выбору сред, не будет видеть среду в средстве выбора сред на сайте https://make.powerapps.com. Пользователь с ролью создателя настраиваемых форм SharePoint может попытаться перейти в среду, изменив URI. Если пользователь пытается создать автономное приложение, он увидит ошибку разрешения.

Управление состоянием карантина приложения

В дополнение к политикам защиты от потери данных Power Platform платформа Power позволяет администраторам "карантинировать" ресурс, устанавливая меры защиты для разработки с низким кодом. Состояние карантина ресурса управляется администраторами и определяет, доступен ли ресурс конечным пользователям. В Power Apps эта возможность позволяет администраторам напрямую ограничить доступность приложений, которые могут потребовать внимания в соответствии с требованиями организации.

Примечание

Приложение, помещенное на карантин, будет недоступно пользователям, которые ранее никогда не запускали его.

Помещенное в карантин приложение может быть временно доступно для пользователей, которые использовали приложение до того, как оно было помещено в карантин. Эти пользователи могут использовать помещенное в карантин приложение в течение нескольких секунд, если они использовали его в прошлом. Но после этого они получат сообщение о том, что приложение помещено в карантин, если они попытаются открыть его снова.

В следующей таблице показано, как состояние карантина влияет на работу администраторов, создателей и конечных пользователей.

| Пользователь | Взаимодействие |

|---|---|

| Администрирование | Независимо от состояния карантина приложения оно отображается для администраторов в центре администрирования Power Platform и командлетах PowerShell. |

| Создатель | Независимо от состояния карантина приложения оно отображается на сайте https://make.powerapps.com и может быть открыто для редактирования в Power Apps Studio. |

| Конечный пользователь | Приложение, находящееся на карантине, отображает сообщение пользователям, пытающимся его запустить, о том, что они не могут получить к нему доступ. |

Конечные пользователи увидят сообщение об ошибке при запуске приложения, помещенного в карантин.

В следующей таблице отражена поддержка карантина:

| Тип Power Apps | Поддержка карантина |

|---|---|

| Приложение на основе холста | Общедоступная версия |

| Приложение на основе моделей | Пока не поддерживается |

Поместить приложение в карантин

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Вывод приложения из карантина

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Получить состояние карантина приложения

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Управляемые среды: условный доступ для отдельных приложений

Помимо соблюдения политик условного доступа, применяемых к службе Power Apps, в управляемых средах можно применить политики условного доступа Microsoft Entra к отдельным приложениям, созданным с использованием Power Apps. Например, администратор может применить политику условного доступа, требующую многофакторной аутентификации, только к приложениям, содержащим конфиденциальные данные. Power Apps использует контекст аутентификации условного доступа в качестве механизма нацеливания политик условного доступа на отдельные приложения. Администраторы — это лица, которым разрешено добавлять и удалять контексты аутентификации в приложении. Создатели не могут редактировать контексты аутентификации в приложении.

Примечание

- Контексты аутентификации, установленные в приложении, не перемещаются вместе с приложениями в решениях и не перемещаются между средами. Это позволяет применять разные контексты аутентификации к приложениям в разных средах. Кроме того, когда приложение перемещается между средами через решения, контекст аутентификации, установленный в среде, сохраняется. Например, если контекст аутентификации установлен для приложения в среде приемочного тестирования пользователями (UAT), этот контекст аутентификации сохраняется.

- Для приложения может быть установлено несколько контекстов аутентификации. Конечный пользователь должен передать объединение политик условного доступа, применяемых в нескольких контекстах аутентификации.

- Условный доступ к отдельным приложениям — это функция управляемых сред.

В следующей таблице показано, как принудительное применение условного доступа к конкретному приложению влияет на работу администраторов, создателей и конечных пользователей.

| Пользователь | Взаимодействие |

|---|---|

| Администрирование | Независимо от политик условного доступа, связанных с приложением, приложение отображается для администраторов в центре администрирования Power Platform и командлетах PowerShell. |

| Создатель | Независимо от политик условного доступа, связанных с приложением, приложение отображается на сайте https://make.powerapps.com, и его можно открыть для редактирования в Power Apps Studio. |

| Конечный пользователь | Политики условного доступа, примененные к приложению, принудительно применяются при запуске приложения конечными пользователями. Пользователь, который не проходит проверки условного доступа, видит диалоговое окно в процессе аутентификации, в котором указано, что доступ к ресурсу запрещен. |

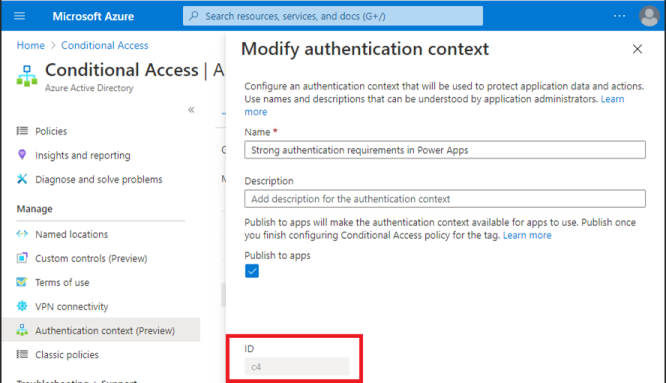

После того как администраторы свяжут контексты аутентификации с политиками условного доступа в https://portal.azure.com, они могут установить идентификатор контекста аутентификации в приложении. На следующем изображении показано, где получить идентификатор контекста аутентификации.

Конечные пользователи, не соответствующие требованиям политики условного доступа, получают сообщение об ошибке, указывающее на то, что у них нет доступа.

В следующей таблице отражена поддержка условного доступа к отдельным приложениям:

| Тип Power Apps | Поддержка условного доступа для отдельных приложений |

|---|---|

| Приложение на основе холста | Доступность предварительной версии |

| Приложение на основе моделей | Неподдерживаемые |

Добавление идентификаторов контекста аутентификации условного доступа в приложение

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Получение идентификаторов контекста аутентификации условного доступа, заданных для приложения

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Удаление идентификаторов контекста аутентификации условного доступа из приложения

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>