Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Примечание.

Предварительные версии функций не предназначены для использования в производственной среде, а их функциональность может быть ограничена. Они доступны перед официальным выпуском, чтобы клиенты могли досрочно получить доступ и предоставить отзывы.

В этом техническом документе описывается архитектура безопасности механизмов аутентификации в Power Apps Test Engine. Ориентированные на пользователя рекомендации по выбору и настройке методов аутентификации см. в разделе Руководство по аутентификации.

Обзор методов аутентификации

Test Engine поддерживает два основных метода аутентификации:

- Аутентификация состояния хранилища - На основе постоянных файлов cookie браузера и состояния хранилища

- Аутентификация на основе сертификатов — на основе сертификатов X.509 и Dataverse интеграции

Оба метода разработаны для поддержки современных требований безопасности, включая многофакторную аутентификацию (MFA) и политики условного доступа.

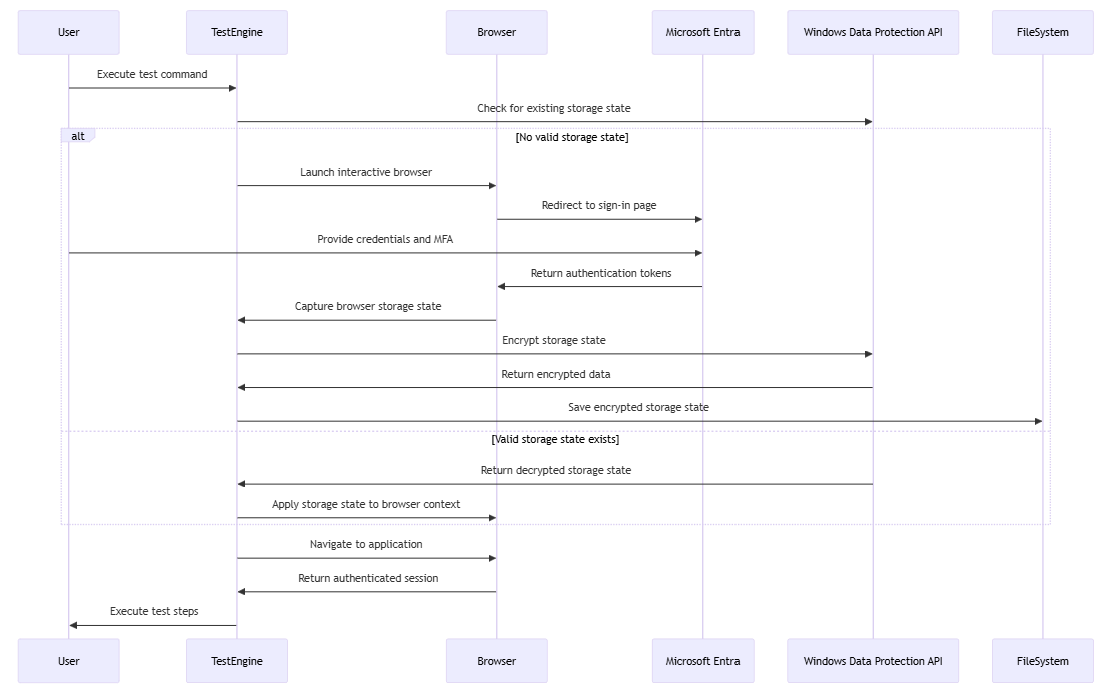

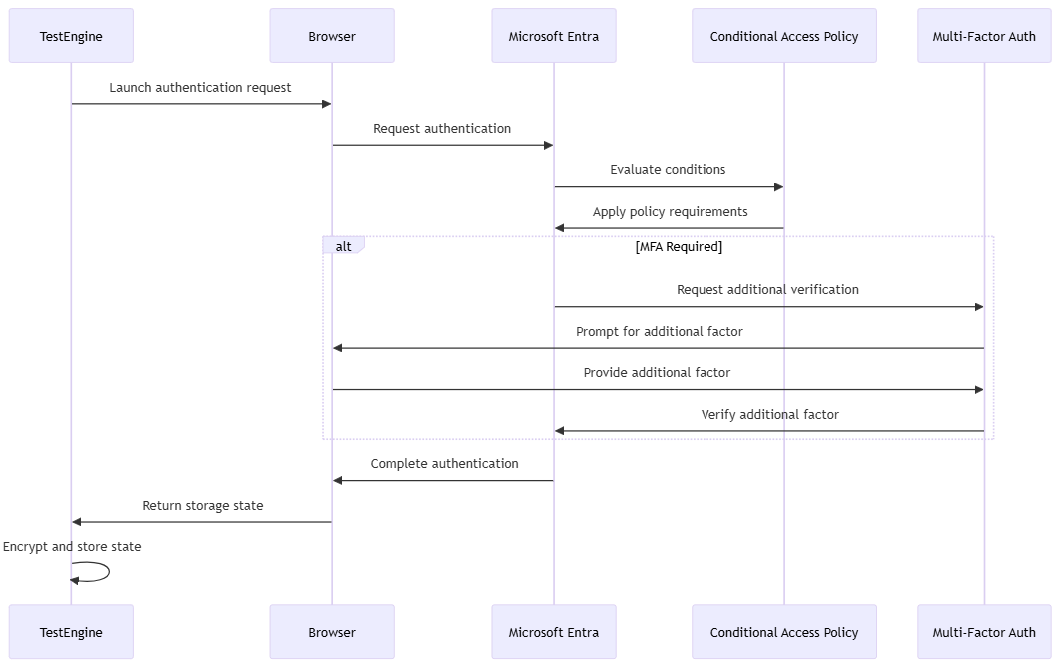

Архитектура аутентификации состояния хранилища

Метод аутентификации на основе состояния хранилища использует управление контекстом браузера Playwright для безопасного хранения и повторного использования токенов аутентификации.

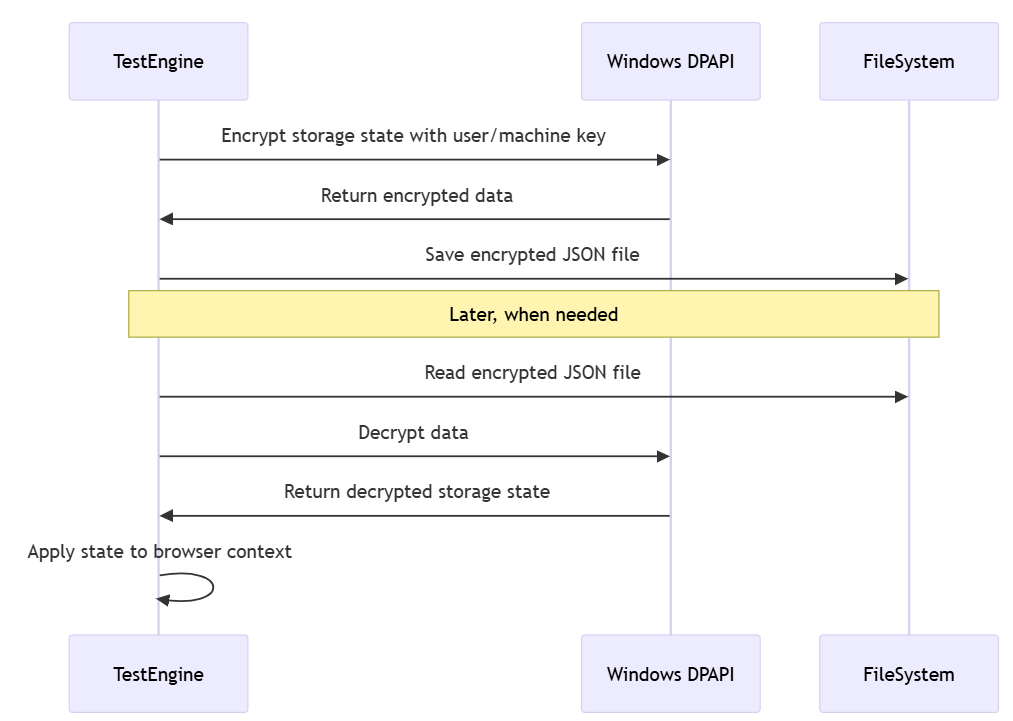

Реализация защиты данных Windows

Реализация локального состояния хранилища использует API защиты данных Windows (DPAPI) для безопасного хранения:

Вопросы безопасности

Архитектура безопасности состояния хранилища обеспечивает:

- Защита токенов аутентификации в состоянии покоя с помощью шифрования DPAPI

- Поддержка Microsoft Entra MFA и политик условного доступа

- Изоляция «песочницы» через контексты браузера Playwright

- Соответствие Microsoft Entra политикам продолжительности сеанса

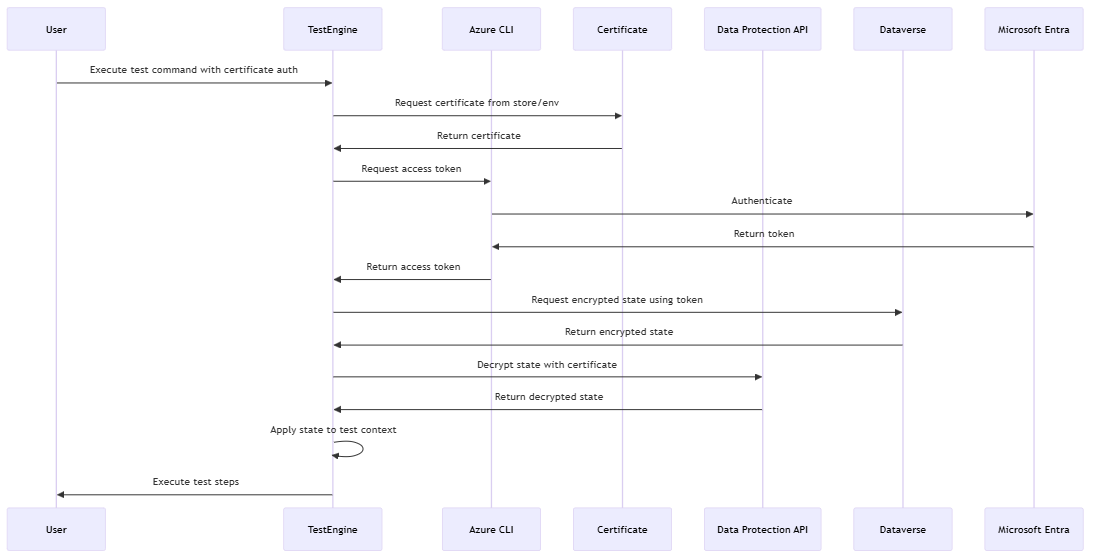

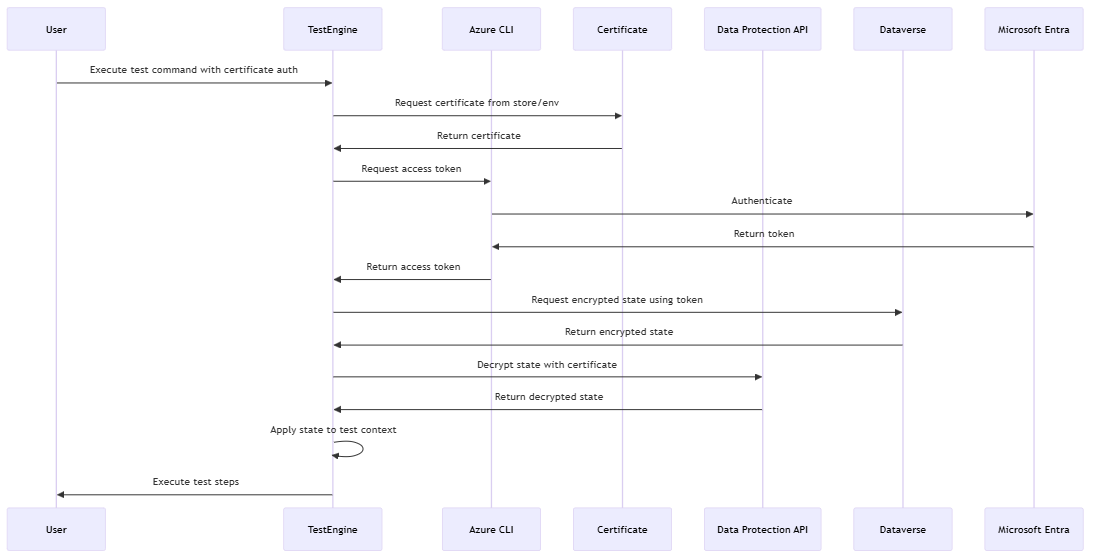

Архитектура аутентификации на основе сертификатов

Аутентификация на основе сертификатов интегрируется с Dataverse и использует сертификаты X.509 для повышения безопасности и шифрования хранимой информации.

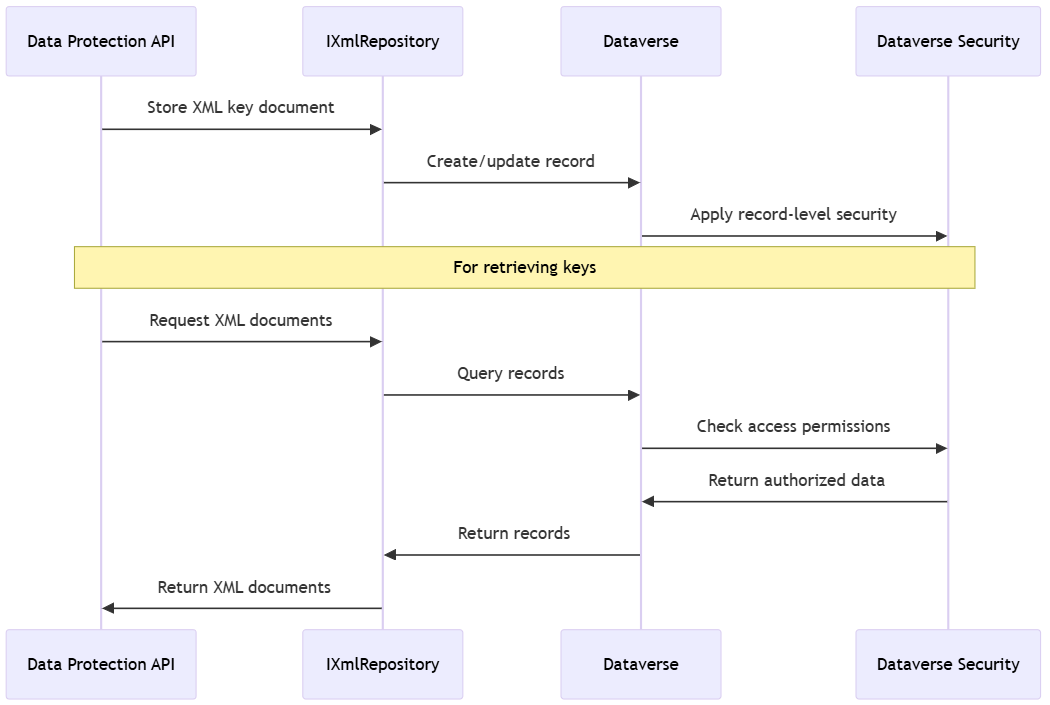

Dataverse реализация хранилища

Dataverse Реализация использует собственный XML-репозиторий для безопасного хранения ключей защиты:

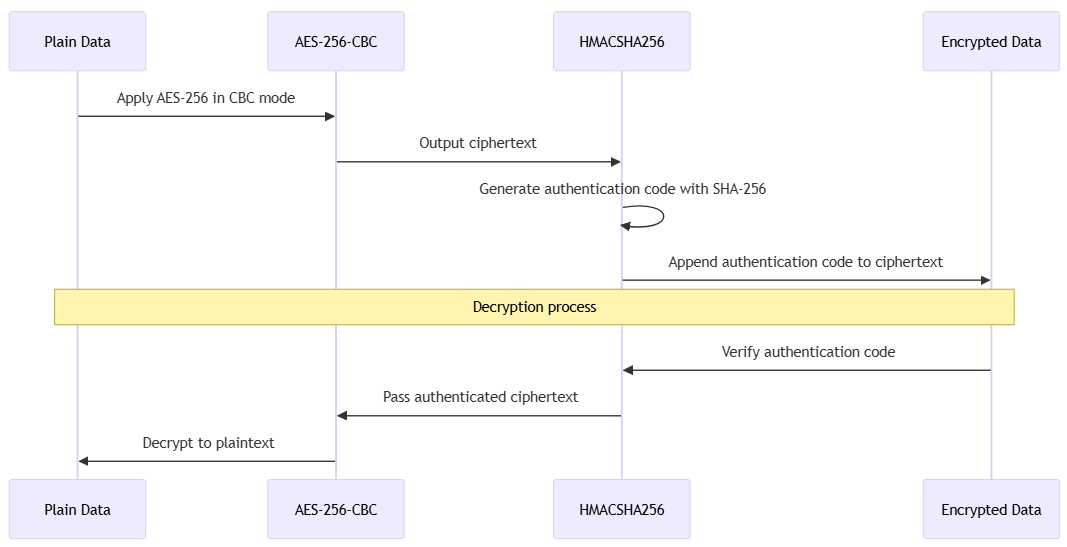

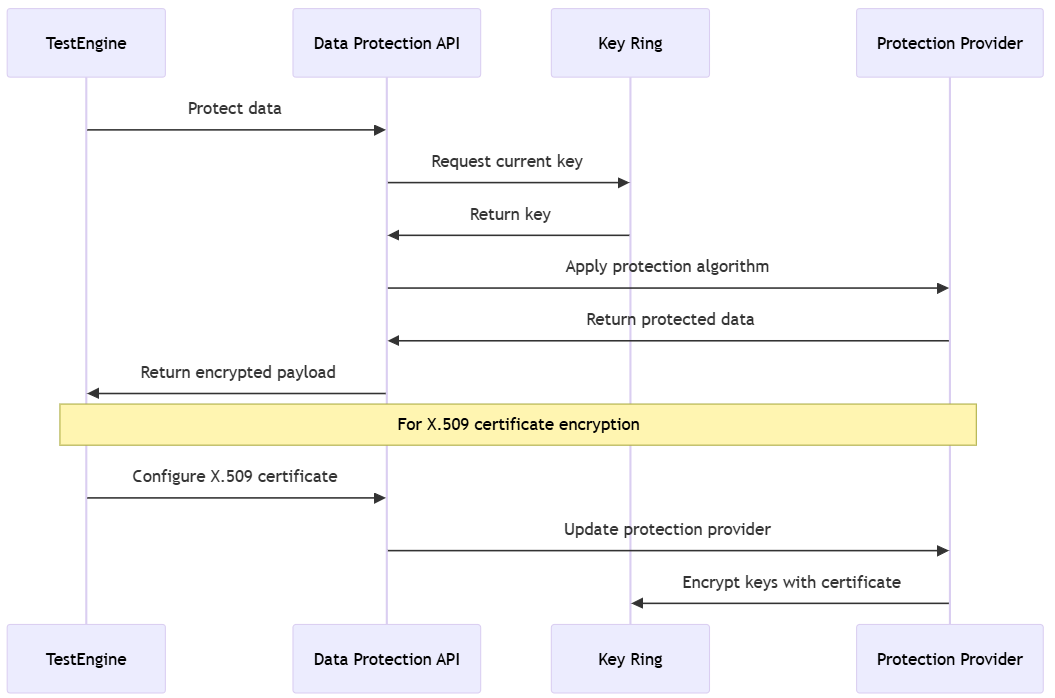

Технология шифрования

В следующих разделах описываются алгоритмы шифрования и подходы к управлению ключами, используемые Test Engine для защиты данных аутентификации в состоянии покоя и при передаче.

AES-256-CBC + HMACSHA256

По умолчанию значения данных шифруются с помощью комбинации AES-256-CBC и HMACSHA256:

Такой подход обеспечивает:

- Конфиденциальность благодаря шифрованию AES-256

- Целостность через проверку HMAC

- Аутентификация источника данных

Интеграция API защиты данных

Тестовый движок интегрируется с API защиты данных Core для управления ключами и шифрования: ASP.NET

Реализация пользовательского XML-репозитория

Test Engine реализует пользовательский IXmlRepository для Dataverse интеграции:

Условный доступ и совместимость с MFA

Архитектура аутентификации Test Engine разработана для бесперебойной работы с Microsoft Entra политиками условного доступа:

Расширенные соображения безопасности

В следующих разделах рассматриваются другие функции безопасности и интеграции, которые усиливают защиту данных аутентификации и поддерживают безопасные операции в корпоративных средах.

Dataverse интеграция модели безопасности

Тестовый движок использует надежную модель безопасности Dataverse:

- Безопасность на уровне записей - контролирует доступ к сохраненным данным аутентификации

- Модель совместного использования - обеспечивает безопасное совместное использование контекстов тестовой аутентификации.

- Аудит - Отслеживает доступ к конфиденциальным данным аутентификации

- Безопасность на уровне столбцов — обеспечивает детальную защиту конфиденциальных полей.

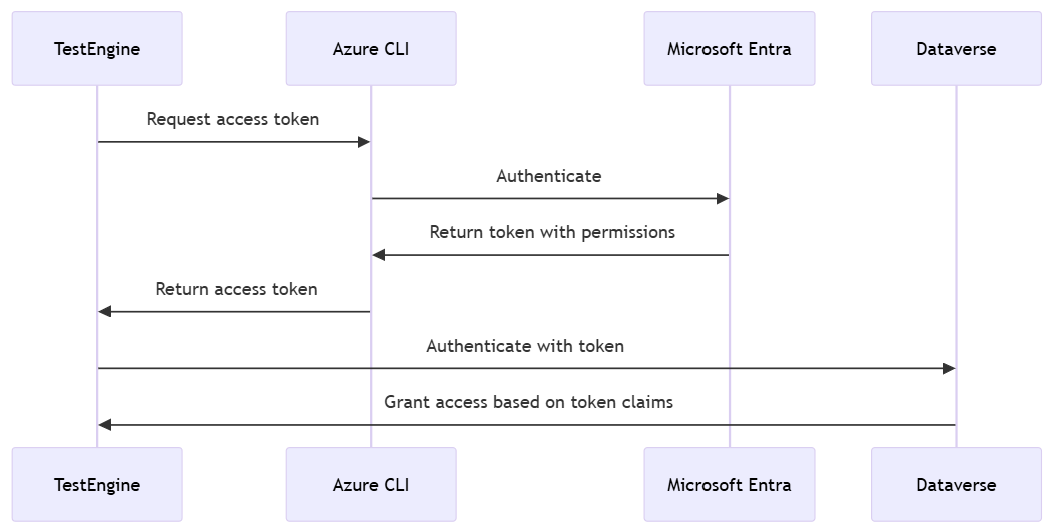

Управление токенами Azure CLI

Для Dataverse аутентификации Test Engine безопасно получает токены доступа:

Лучшие практики обеспечения безопасности

При реализации аутентификации Test Engine учитывайте следующие рекомендации по обеспечению безопасности:

- Минимальный доступ с привилегиями - Предоставляйте минимально необходимые разрешения для тестовых учетных записей.

- Регулярная ротация сертификатов - Периодическое обновление сертификатов

- Безопасные переменные CI/CD - Защита переменных конвейера, содержащих конфиденциальные данные

- Аудит доступа - Мониторинг доступа к ресурсам аутентификации

- Изоляция среды - Используйте отдельные среды для тестирования

Будущие улучшения безопасности

Потенциальные будущие усовершенствования архитектуры безопасности аутентификации включают:

- Интеграция с Azure Key Vault для улучшенного управления секретами

- Поддержка управляемых удостоверений в средах Azure

- Расширенные возможности ведения журнала и мониторинга безопасности

- Больше поставщиков защиты для кроссплатформенных сценариев

Связанные статьи

Защита данных в ASP.NET Core

API защиты данных Windows

Microsoft Entra аутентификация

Dataverse модель безопасности

Аутентификация на основе сертификата X.509