Как настроить условия для автоматизированного и рекомендуемого определения степени секретности для Azure Information Protection

При настройке условий для метки можно автоматически назначать метку документу или электронному сообщению. Можно также предлагать пользователям самим выбрать метку из рекомендуемых вами.

При настройке этих условий можно использовать предварительно определенные шаблоны, такие как Номера кредитных карт или Номер социального страхования США. Также можно определить пользовательскую строку или шаблон в качестве условия для автоматической классификации. Эти условия применяются к основному тексту в документах и сообщениях электронной почты, а также к верхним и нижним колонтитулам. Дополнительные сведения об условиях см. в шаге 5 в следующей процедуре.

Для удобства работы пользователей и обеспечения непрерывности бизнес-процессов мы рекомендуем начать с определения степени секретности, рекомендуемого для пользователя, а не с автоматизированного определения степени секретности. Эта конфигурация позволяет пользователям принять классификацию или любую связанную защиту либо переопределить эти предложения, если они не подходят для их документа или электронного сообщения.

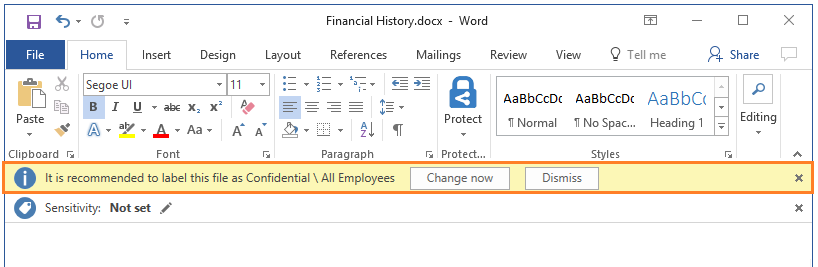

Ниже приведен пример запроса, отображаемого при настройке условия для применения метки в качестве рекомендуемого действия с подсказкой настраиваемой политики.

В этом примере пользователь может щелкнуть Изменить, чтобы применить рекомендуемую метку, или переопределить рекомендацию, выбрав Отклонить. Если пользователь решит отклонить рекомендации, но условие останется в силе при следующем открытии документа, рекомендации по метке отобразятся вновь.

Если настроить автоматическую классификацию, а не рекомендуемую, метка будет применена автоматически, и пользователь по-прежнему будет видеть уведомления в приложениях Word, Excel и PowerPoint. Однако кнопки Изменить сейчас и Закрыть заменены на ОК. В Outlook нет оповещений об автоматической классификации; метка применяется во время отправки сообщения.

Важно!

Не настраивайте метку для автоматической классификации и определяемого пользователем разрешения. Параметр установки определяемых пользователем разрешений является параметром защиты, который позволяет указывать, кому должны быть предоставлены разрешения.

Если метка настроена для автоматической классификации и определяемых пользователем разрешений, содержимое проверяется на соответствие условиям и параметр определяемых пользователем разрешений не применяется. Можно использовать рекомендуемую классификацию и определяемые пользователем разрешения.

Применение автоматических или рекомендуемых меток

Автоматическая классификация применяется к Word, Excel и PowerPoint при сохранении документов и применяется к Outlook при отправке сообщений электронной почты.

Нельзя использовать автоматическую классификацию для документов и сообщений электронной почты, которые были помечены вручную или помечены автоматически более высоким уровнем классификации.

Рекомендуемая классификация применяется к Word, Excel и PowerPoint при сохранении документов. Вы не можете использовать рекомендуемую классификацию для Outlook, не настроив дополнительный параметр клиента, доступный сейчас в режиме предварительной версии.

Рекомендуемую классификацию невозможно использовать для документов, которые были ранее помечены более высоким уровнем классификации.

Данный порядок можно изменить так, чтобы клиент Azure Information Protection сам периодически проверял документы на соответствие заданным условиям. Например, это будет уместно, если вы используете автосохранение с приложениями Office, которые автоматически сохраняются в Microsoft SharePoint, OneDrive для работы или учебы или OneDrive для дома. Для поддержки этого сценария можно настроить расширенный параметр клиента , который в настоящее время находится на этапе предварительной версии. Параметр включает классификацию для непрерывного выполнения в фоновом режиме.

Оценка нескольких условий в случае, если они применяются к нескольким меткам

Метки упорядочиваются для оценки согласно их позиции, заданной в политике: метка, указанная первой, соответствует низшей позиции (наименее конфиденциально), а метка, указанная последней, соответствует высшей позиции (наиболее конфиденциально).

Применяется метка с более высокой конфиденциальностью.

Применяется последняя вложенная метка.

Настройка рекомендуемого или автоматизированного определения степени секретности для метки

Если вы еще этого не сделали, откройте новое окно в браузере и войдите на портал Azure. Затем перейдите в область Azure Information Protection.

Например, в поле поиска ресурсов, служб и документов введите Information и в результатах выберите Azure Information Protection.

В меню Метки>классификаций выберите метку для настройки в области Azure Information Protection — метки.

В области Метка в разделе Настройка условий для автоматического применения этой метки щелкните Добавить новое условие.

На панели Условие выберите Типы сведений , если вы хотите использовать предопределенное условие, или Пользовательский , если вы хотите указать собственное:

Если вы выбрали параметр Типы сведений, выберите условие из списка доступных условий, а затем выберите минимальное число вхождений и укажите, должно ли вхождение иметь уникальное значение, чтобы оно включалось в количество вхождений.

Типы информации используют типы конфиденциальной информации и обнаружение шаблонов защиты от потери данных (DLP) Microsoft 365. Можно выбрать один из многих типичных типов конфиденциальных сведений, некоторые из которых определяются конкретным регионом. Дополнительные сведения см. в разделе Что ищут типы конфиденциальной информации в документации по Microsoft 365.

Список типов сведений, которые можно выбрать на портале Azure, периодически обновляется с учетом новых дополнений политики защиты от потери данных Office. Но в списке отсутствуют все пользовательские типы конфиденциальных сведений, которые вы определили и отправили в качестве пакета правил в Центр безопасности и соответствия требованиям Office 365.

Важно!

Для некоторых типов информации требуется минимальная версия клиента. Дополнительные сведения

Когда служба Azure Information Protection проверит выбранные типы сведений, она не использует параметр уровня достоверности Office DLP, а подбирает совпадения по минимальному уровню вероятности.

Если вы выбрали параметр Пользовательское: укажите имя и фразу для сопоставления, которая не должна содержать кавычки и специальные знаки. Затем укажите, следует ли сопоставлять фразу как регулярное выражение и следует ли учитывать регистр символов. Выберите минимальное число вхождений и укажите, должно ли вхождение иметь уникальное значение, чтобы оно включалось в количество вхождений.

Регулярные выражения используют шаблоны регулярных выражений Office 365. Сведения о том, как указать регулярные выражения для пользовательских условий, см. на странице с описанием определенной версии синтаксиса регулярных выражений Perl на сайте Boost. Пользовательские регулярные выражения должны соответствовать документации по .NET. Кроме того, экранирование символов Perl 5, используемое для указания Юникода (форма \x{####...}, где ###... — это ряд шестнадцатеричных цифр) не поддерживается.

Решите, следует ли изменить параметры Минимальное число вхождений и Учитывать вхождения только с уникальными значениями, а затем нажмите кнопку Сохранить.

Пример параметров вхождений. Вы выбрали тип сведений для номера социального страхования и задали минимальное количество вхождений, равное двум. В документе дважды указан один и тот же номер социального страхования. В этом случае, если для параметра Учитывать вхождения только с уникальными значениями задано значение Вкл., то условие не будет выполнено. Если для этого параметра задано значение Выкл., то условие будет выполнено.

Вернитесь в область Метка , настройте следующие параметры и нажмите кнопку Сохранить:

Выберите автоматизированное или рекомендуемое определение степени секретности: для параметра Select how this label is applied: automatically or recommended to user (Выберите способ применения этой метки: автоматически или по рекомендации пользователю) выберите значение Automatic (Автоматически) или Recommended (По рекомендации).

Укажите текст для запроса к пользователю или подсказки политики. Вы можете оставить текст по умолчанию или указать собственную строку.

При нажатии кнопки Сохранить изменения автоматически становятся доступными пользователям и службам. Больше не существует варианта отдельной публикации.

Для конфиденциальных типов информации требуется минимальная версия клиента.

Для следующих типов конфиденциальной информации требуется минимальная версия клиента Azure Information Protection версии 1.48.204.0:

- строка подключения Служебной шины Azure;

- строка подключения Azure IoT;

- Учетная запись хранения Azure

- Строка подключения к базе данных Azure IAAS и строка подключения Azure SQL

- строка подключения кэша Redis для Azure;

- Azure SAS;

- строка подключения SQL Server;

- ключ проверки подлинности Azure DocumentDB;

- пароль для публикации Azure;

- ключ учетной записи хранилища Azure (универсальный).

Дополнительные сведения об этих типах конфиденциальной информации см. в следующей записи блога: Azure Information Protection помогает повысить безопасность за счет автоматического обнаружения учетных данных.

Кроме того, начиная с версии 1.48.204.0 клиента Azure Information Protection, следующие типы конфиденциальной информации не поддерживаются и больше не отображаются в портал Azure. Если у вас есть метки, использующие эти типы конфиденциальной информации, рекомендуется удалить их, так как мы не можем обеспечить правильное их обнаружение, а ссылки на них в отчетах средства проверки следует игнорировать:

- номер телефона в ЕС;

- GPS-координаты в ЕС.

Дальнейшие действия

Рекомендуется рассмотреть возможность развертывания средства проверки Azure Information Protection, которое может использовать правила автоматической классификации для обнаружения, классификации и защиты файлов в сетевых папках и локальных хранилищах данных.

Дополнительные сведения о настройке политики Azure Information Protection можно найти, воспользовавшись ссылками в разделе Настройка политики организации.