Краткое руководство. Начало работы с Azure Information Protection на портале Azure

При работе с этим кратким руководством вы добавите Azure Information Protection на портале Azure, проверите активацию службы защиты, создадите метки по умолчанию (если их у вас нет) и просмотрите параметры политики для классического клиента Azure Information Protection.

Затрачиваемое время. Выполнение этого краткого руководства займет не более 10 минут.

Предварительные требования

Для работы с этим кратким руководством вам понадобится:

- Доступ к учетной записи портала Azure.

- Подписка, которая поддерживает Azure Information Protection.

См. полный список предварительных требований для использования Azure Information Protection.

Добавление Azure Information Protection на портале Azure

Даже если у вас есть подписка, которая поддерживает службу Azure Information Protection, эта служба не будет автоматически доступна на портале Azure.

Чтобы добавить службу AIP на портале Azure, выполните указанные ниже действия.

Войдите на портал Azure с учетной записью глобального администратора вашего клиента.

Если вы не являетесь глобальным администратором, используйте следующую ссылку для альтернативных ролей: Вход на портал Azure

Выберите +Создать ресурс. В поле поиска Marketplace введите службу Azure Information Protection, а затем выберите ее. На странице Azure Information Protection выберите Создать, а затем еще раз Создать.

Совет

Если вы впервые выполняете этот шаг, рядом с именем области появится значок "Закрепить на панели мониторинга

". Выберите, чтобы создать на панели мониторинга плитку, которой можно воспользоваться в следующий раз.

". Выберите, чтобы создать на панели мониторинга плитку, которой можно воспользоваться в следующий раз.

Проверка активации службы защиты

Теперь служба защиты будет автоматически активироваться для новых клиентов. Убедитесь сейчас или позже, что она активирована, выполнив указанные ниже действия.

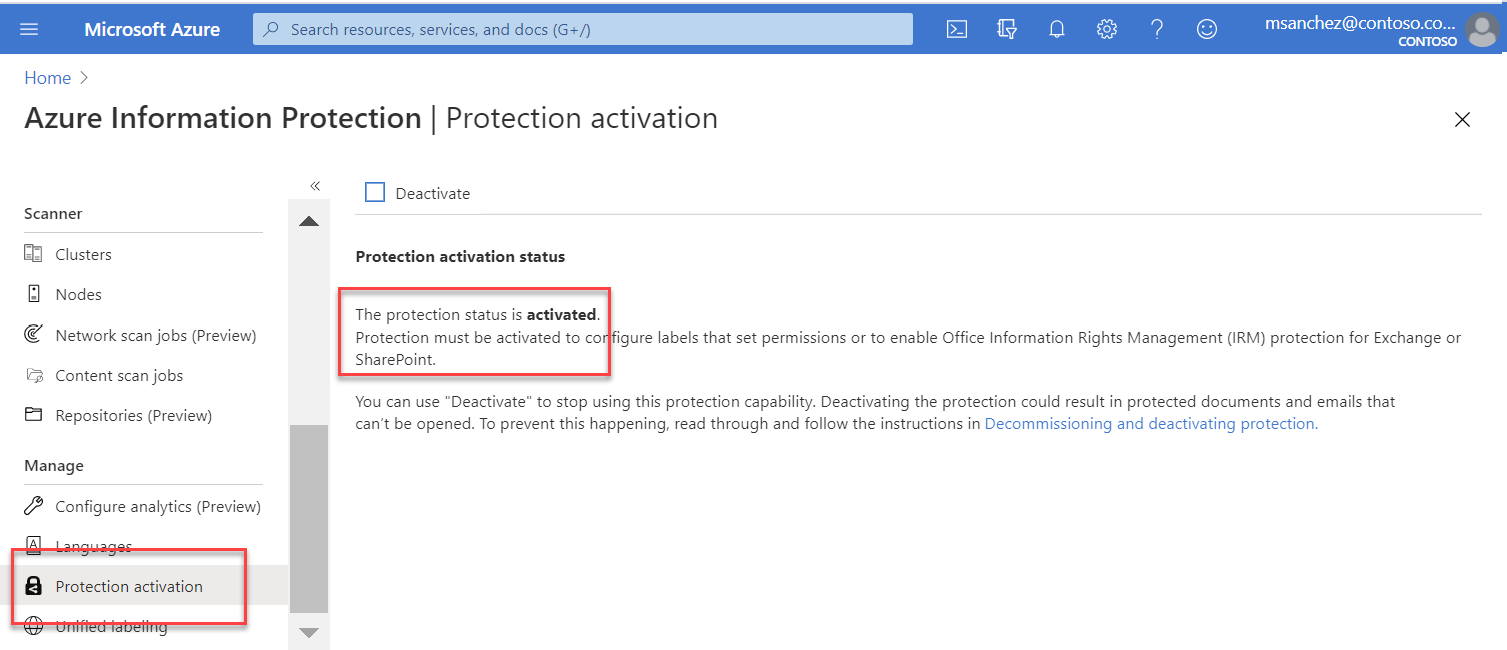

В области Azure Information Protection щелкните Управление>Активация защиты.

Проверьте, активирована ли защита в вашем клиенте. Пример:

Если защита не активирована в любой момент, ее необходимо активировать, нажмите кнопку "Активировать

". После завершения активации на информационной панели отображается сообщение Активация успешно завершена.

". После завершения активации на информационной панели отображается сообщение Активация успешно завершена.

Создание и публикация меток

В вашей организации уже могут быть метки, так как они были автоматически созданы для вашего клиента или у вас есть метки конфиденциальности в центре соответствия требованиям Microsoft 365. Необходимо это проверить.

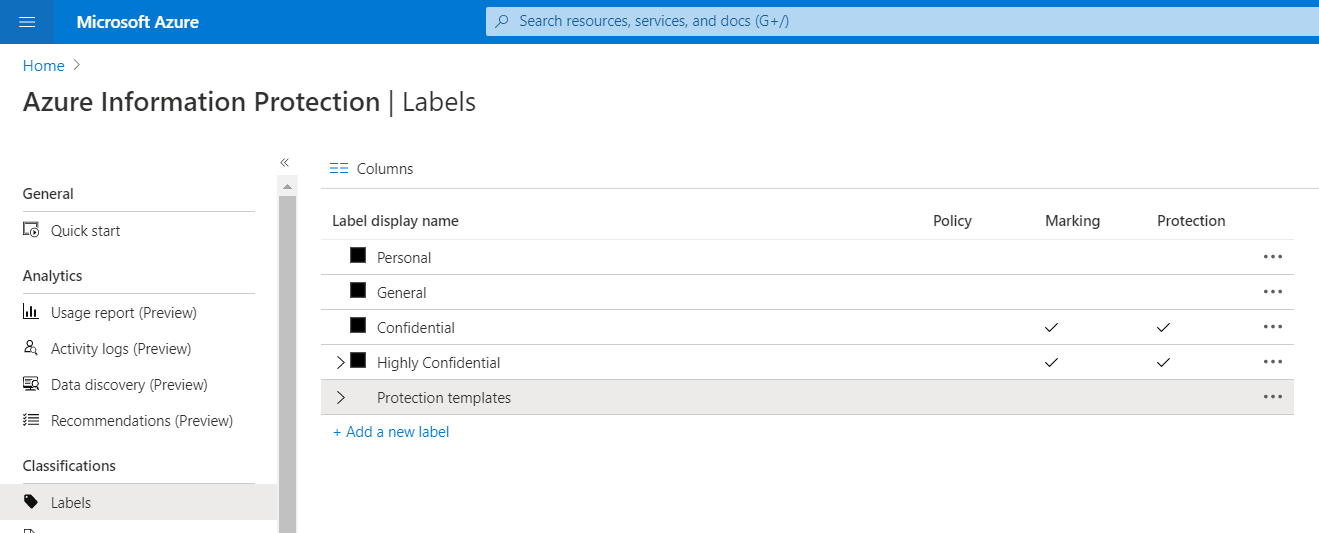

В разделе Классификации выберите Метки.

Возможно, у вас уже есть созданные метки по умолчанию. На следующем изображении показаны метки, создаваемые по умолчанию с помощью Azure Information Protection:

Если вы не видите метки по умолчанию или другие метки, выполните следующие действия:

Если вы не видите метки по умолчанию или другие метки, нажмите кнопку Создать метки по умолчанию, чтобы создать их для использования в классическом клиенте.

Если вы не видите над сеткой кнопку Создать метки по умолчанию, в разделе Управление выберите Унифицированные метки. Если состояние унифицированных меток отображается Не активировано, выберите Активировать, а затем вернитесь к панели Классификации>Метки.

Примечание

Для клиента унифицированных меток они управляются в Microsoft M365. Дополнительные сведения см. в статье Ограничение доступа к содержимому с помощью шифрования в метках конфиденциальности.

Опубликуйте метки на портале Azure, чтобы они стали доступными для классического клиента Azure Information Protection:

Откройте политику Глобальная. В разделе Классификации выберите Политики>Глобальная.

Выберите Добавление или удаление меток.

Выберите в колонке Политика: добавление и удаление меток, выберите все метки и щелкните ОК.

Вернитесь на панель "Политика: глобальная" нажмите кнопку "Сохранить

".

".В командной строке нажмите кнопку OK, чтобы опубликовать изменения.

Просмотр меток

Теперь вы можете ознакомиться с метками.

Если у вас еще открыта политика Глобальная, щелкните X в правом верхнем углу, чтобы закрыть область. В разделе Классификации выберите Метки.

Метки классификации Azure Information Protection по умолчанию:

- Личный

- Общие

- Конфиденциально.

- Строго конфиденциально.

По умолчанию некоторые метки уже имеют визуальную маркировку. Для визуальной маркировки используются нижний колонтитул, верхний колонтитул и подложка. Некоторые метки также имеют настроенную защиту.

Выберите метку и просмотрите подробные сведения о ее конфигурации.

Совет

Разверните метку Строго конфиденциально, чтобы увидеть организацию подкатегорий в классификации.

Просмотр параметров политики

При первом подключении к службе Azure Information Protection с помощью портала Azure для вас всегда создаются параметры политики по умолчанию, которые используются клиентом Azure Information Protection.

Классический клиент. Для этого классического клиента параметры политики и метки скачиваются в клиент для политики Azure Information Protection.

Клиент унифицированных меток. Для клиента унифицированных меток скачиваются только метки. Параметры политики загружаются из центра соответствия Microsoft 365, который администраторы могут использовать для изменения меток и политик вместо портала Azure.

Дополнительные сведения см. в статье Cведения о метках конфиденциальности в документации Microsoft 365.

Инструкции для классического клиента

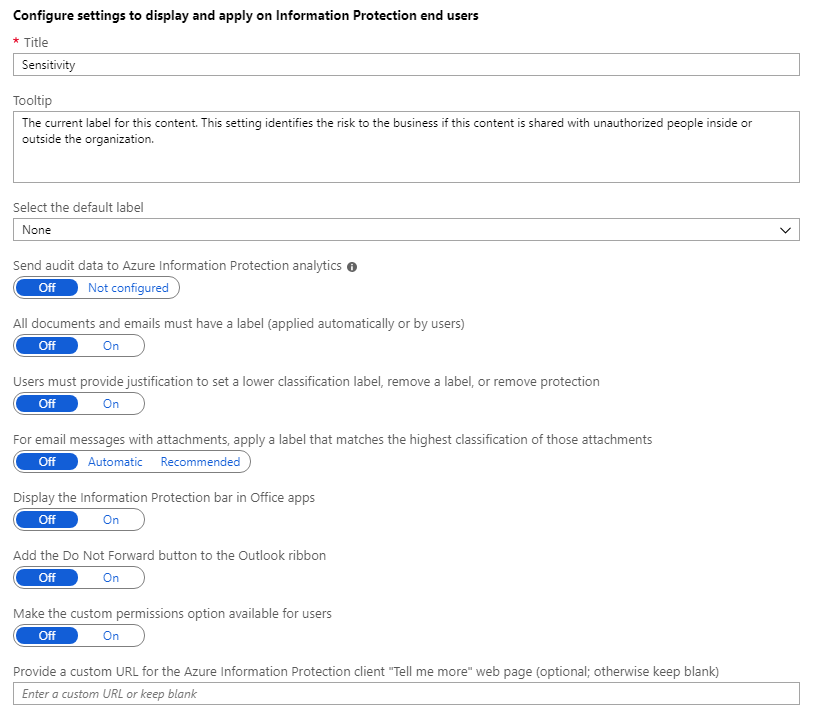

Чтобы просмотреть используемые по умолчанию параметры политики Azure Information Protection для классического клиента, выполните следующие действия:

В разделе Классификации выберите Политики>Глобальная, чтобы отобразились используемые по умолчанию настройки политики Azure Information Protection, созданные для вашего клиента.

Параметры политики отображаются после меток в разделе Настройте отображаемые параметры, которые будут применяться к конечным пользователям Information Protection. Например, метка по умолчанию отсутствует, все документы и электронные письма не обязательно должны иметь метку, а пользователям не нужно предоставлять основание для изменения метки.

Теперь можно закрыть все открытые области на портале.

Дальнейшие шаги

Дальнейшие действия будут отличаться в зависимости от вашего клиента (классических или унифицированных меток). Не уверены в том, чем различаются эти клиенты? См. Часто задаваемые вопросы.

При использовании классического клиента:

Перейдите к следующему руководству для выполнения дальнейших действий: Изменение политики Azure Information Protection и создание метки.

Кроме того, подробные инструкции по настройке всех параметров для политик Azure Information Protection вы найдете в этой статье.

При использовании клиента унифицированных меток:

См. раздел Сведения о метках конфиденциальности в документации по соответствию для Microsoft 365.