Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье приведены ответы на часто задаваемые вопросы об интеграции журналов Azure.

Это важно

Функция интеграции журналов Azure будет выведена из эксплуатации к 15.06.2019. Загрузки AzLog были отключены 27 июня 2018 года. Для получения рекомендаций по дальнейшим действиям обратитесь к публикации Использование Azure Monitor для интеграции с инструментами SIEM

Интеграция журналов Azure — это служба операционной системы Windows, которую можно использовать для интеграции необработанных журналов из ресурсов Azure в локальные системы безопасности и управления событиями (SIEM). Эта интеграция предоставляет единую панель мониторинга для всех ресурсов, локальных или в облаке. Затем можно агрегировать, сопоставлять, анализировать и оповещать о событиях безопасности, связанных с приложениями.

Предпочтительный способ интеграции логов Azure — использовать соединитель Azure Monitor, предоставленный вашим поставщиком SIEM, при этом следуя этим инструкциям. Однако если поставщик SIEM не предоставляет соединитель в Azure Monitor, вы можете использовать Интеграцию журналов Azure в качестве временного решения (если siEM поддерживается интеграцией журналов Azure) до тех пор, пока такой соединитель не будет доступен.

Примечание.

Мы рекомендуем использовать модуль Azure Az PowerShell для взаимодействия с Azure. Чтобы начать работу, см. статью Установка Azure PowerShell. Чтобы узнать, как перейти на модуль Az PowerShell, см. статью Перенос Azure PowerShell с AzureRM на Az.

Бесплатно ли программное обеспечение интеграции журналов Azure?

Да. Плата за программное обеспечение интеграции журналов Azure не взимается.

Где доступна интеграция журналов Azure?

В настоящее время это доступно в Azure Commercial и Azure Government, а в Китае и Германии отсутствует.

Как просмотреть учетные записи хранения, из которых служба "Интеграция журналов Azure" извлекает журналы виртуальных машин Azure?

Выполните команду AzLog source list.

Как определить, из какой подписки поступают журналы Azure Log Integration?

В случае журналов аудита, помещенных в каталоги AzureResourcemanagerJson, идентификатор подписки находится в имени файла журнала. Это также верно для журналов в папке AzureSecurityCenterJson. Рассмотрим пример.

20170407T070805_2768037.0000000023.1111e5ee-1111-111b-a11e-1e111e1111dc.json

Журналы аудита Azure Active Directory включают идентификатор клиента в качестве части имени.

Журналы диагностики, считываемые из концентратора событий, не включают идентификатор подписки как часть имени. Вместо этого они включают дружественное имя, указанное при создании источника хаба событий.

Как обновить конфигурацию прокси-сервера?

Если параметр прокси-сервера не разрешает доступ к хранилищу Azure напрямую, откройте файл AZLOG.EXE.CONFIG в c:\Program Files\Microsoft Azure Log Integration. Обновите файл, чтобы включить раздел defaultProxy с адресом прокси-сервера вашей организации. После завершения обновления остановите службу, а затем запустите её снова с помощью команд net stop AzLog и net start AzLog.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

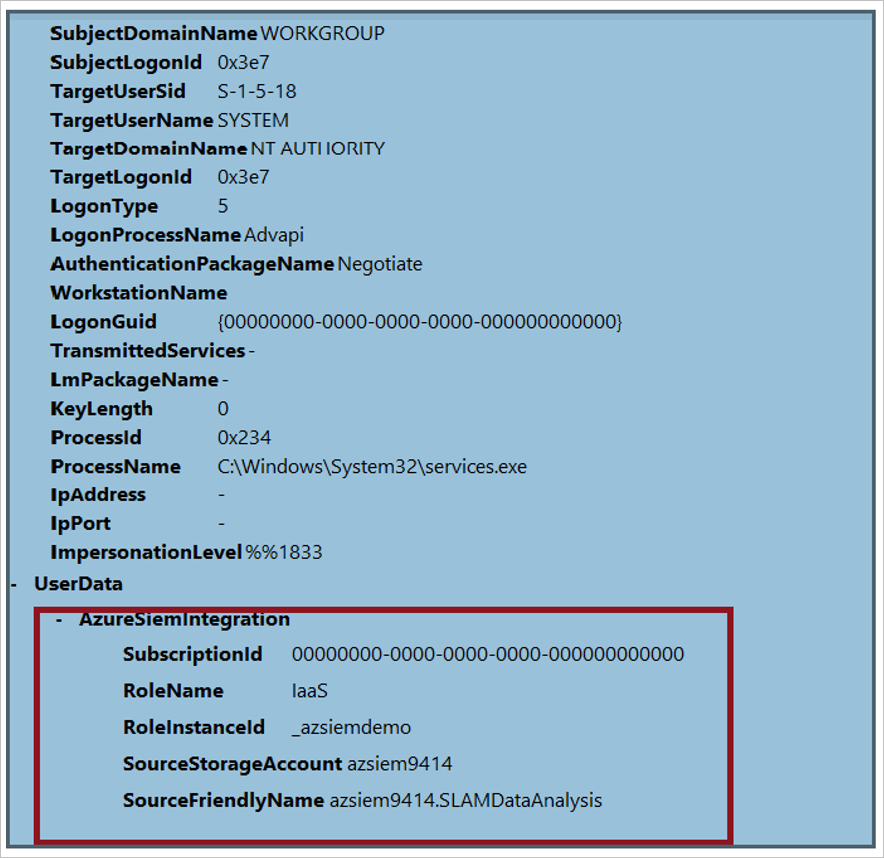

Как просмотреть сведения о подписке в событиях Windows?

Добавьте идентификатор подписки к дружественному имени при добавлении источника:

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

XML-код события содержит следующие метаданные, включая идентификатор подписки:

Сообщения об ошибках

При выполнении команды AzLog createazureidпочему возникает следующая ошибка?

Ошибка.

Не удалось создать приложение AAD — арендатор 72f988bf-86f1-41af-91ab-2d7cd011db37 — Причина = "Запрещено" — Сообщение = "Недостаточно привилегий для завершения операции".

Команда azlog createazureid пытается создать субъект-службу во всех клиентах Azure AD для подписок, к которым имеет доступ имя входа Azure. Если ваша учетная запись Azure является только гостевым пользователем в этом клиенте Azure AD, возникает ошибка "Недостаточно привилегий для завершения операции". Попросите администратора клиента добавить вашу учетную запись как пользователя в клиенте.

При выполнении команды azlog авторизовать, почему возникает следующая ошибка?

Ошибка.

Предупреждение при создании назначения ролей — AuthorizationFailed: клиент janedo@microsoft.comс идентификатором объекта 'fe9e03e4-4dad-4328-910f-fd24a9660bd2' не имеет авторизации для выполнения действия "Microsoft.Authorization/roleAssignments/write" в области "/subscriptions/70d95299-d689-4c97-b971-0d8ff0000000".

Команда azlog разрешает назначает субъекту-службе Azure AD роль читателя (созданному с помощью azlog createazureid) для предоставленных подписок. Если учетная запись Azure не является соадминистратором или владельцем подписки, то выдаётся ошибка "Сбой авторизации". Для выполнения этого действия требуется Azure Role-Based Управление доступом (RBAC) соадминистратора или владельца.

Где можно найти определение свойств в журнале аудита?

См.

- операции аудита с помощью Azure Resource Manager

- Перечислить события управления подписки в REST API Azure Monitor

Где можно найти сведения об оповещениях Центра безопасности Azure?

См. статью Управление оповещениями системы безопасности и реагирование на них в Центре безопасности Azure.

Как изменить собранные данные с помощью диагностики виртуальных машин?

Дополнительные сведения о том, как получить, изменить и задать конфигурацию диагностики Azure, см. в статье Использование PowerShell для включения диагностики Azure на виртуальной машине под управлением Windows.

В следующем примере показано, как настроить диагностику Azure:

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

В следующем примере изменяется конфигурация диагностики Azure. В этой конфигурации из журнала событий безопасности собираются только идентификатор события 4624 и идентификатор события 4625. События антивредоносной программы Microsoft для Azure коллекционируются из системного журнала событий. Дополнительные сведения об использовании выражений XPath см. в разделе Потребление событий.

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

В следующем примере задается конфигурация диагностики Azure:

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

После внесения изменений проверьте учетную запись хранения, чтобы убедиться, что собираются правильные события.

Если во время установки и настройки возникли проблемы, откройте запрос на поддержку . Выберите службу Лог интеграции, для которой вы запрашиваете поддержку.

Можно ли использовать интеграцию журналов Azure для интеграции журналов наблюдателя за сетями в систему SIEM?

Наблюдатель сетей Azure генерирует большое количество журнальных данных. Эти журналы не предназначены для отправки в SIEM. Единственным поддерживаемым назначением для журналов Network Watcher является учетная запись для хранения. Интеграция журналов Azure не поддерживает чтение этих журналов и их доступность в SIEM.