Использование управляемой виртуальной сети с учетной записью Microsoft Purview

В этой статье описываются управляемые виртуальные сети и управляемые частные конечные точки в Microsoft Purview.

Примечание.

В середине ноября 2023 г. в Microsoft Purview добавлена новая версия поддержки управляемых виртуальная сеть. Новые управляемые частные конечные точки больше не поддерживают старую управляемую виртуальную сеть. Создайте управляемую виртуальную сеть, и все созданные ресурсы будут использовать последнюю версию. Узнайте о разнице здесь.

Учетные записи Microsoft Purview, развернутые до 15 декабря 2023 г., включают управляемую учетную запись хранения. Учетные записи Microsoft Purview, развернутые после (или развернутые с помощью API версии 2023-05-01-preview), не имеют управления учетными записями хранения, развернутыми в подписке Azure. Вместо этого эти учетные записи включают учетную запись хранения приема, развернутую во внутренних подписках Azure Майкрософт.

Управляемые виртуальная сеть

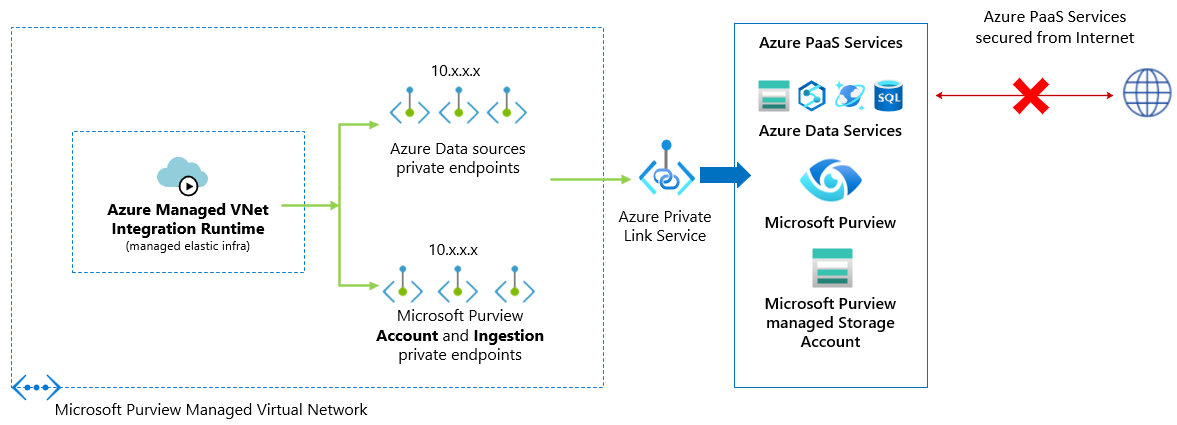

Управляемая виртуальная сеть (виртуальная сеть) — это виртуальная сеть, которая развертывается и управляется Microsoft Purview для расширения возможностей сканирования источников данных в частной сети без необходимости развертывать и администрировать виртуальные машины локальной среды выполнения интеграции клиентом в Azure.

Вы можете развернуть управляемые azure виртуальная сеть среды выполнения интеграции (IR) в управляемых виртуальных сетях Microsoft Purview в любом доступном регионе Microsoft Purview. После этого среда ir управляемой виртуальной сети может использовать частные конечные точки для безопасного подключения и сканирования поддерживаемых источников данных.

Создание управляемой виртуальной сети IR в управляемой виртуальная сеть гарантирует изоляцию и безопасность процесса интеграции данных.

Преимущества использования управляемых виртуальная сеть:

- С помощью управляемого виртуальная сеть можно разгрузить нагрузку по управлению виртуальная сеть в Microsoft Purview. Вам не нужно создавать виртуальные сети или подсети Azure и управлять ими для Integration Runtime, которые будут использоваться для сканирования источников данных Azure.

- Для безопасной интеграции данных не требуются глубокие знания о сети Azure. Использование управляемого виртуальная сеть значительно упрощается для инженеров данных.

- Управляемые виртуальная сеть наряду с управляемыми частными конечными точками защищают от кражи данных.

Управляемая виртуальная сеть создается для учетной записи Microsoft Purview при создании управляемой виртуальная сеть Integration Runtime впервые в учетной записи Microsoft Purview. Вы не можете просматривать виртуальные сети за пределами Microsoft Purview или управлять ими.

Управляемые частные конечные точки

Управляемые частные конечные точки — это частные конечные точки, созданные в управляемой виртуальная сеть Microsoft Purview, устанавливающей приватный канал с ресурсами Microsoft Purview и Azure. Microsoft Purview управляет этими частными конечными точками от вашего имени.

Microsoft Purview поддерживает приватные ссылки. Приватный канал позволяет получить доступ к службам Azure, таким как служба хранилища Azure, база данных Azure SQL, Azure Cosmos DB Azure Synapse Analytics.

При использовании приватного канала трафик между источниками данных и управляемыми виртуальная сеть полностью проходит через магистральную сеть Майкрософт. Приватный канал защищает от рисков кражи данных. Вы устанавливаете приватный канал к ресурсу, создавая частную конечную точку.

Частная конечная точка использует частный IP-адрес в Управляемом виртуальная сеть, чтобы эффективно использовать службу. Частные конечные точки сопоставляются с определенным ресурсом в Azure, а не со всей службой. Клиенты могут ограничить подключение к определенному ресурсу, утвержденному их организацией. Дополнительные сведения о приватных каналах и частных конечных точках.

Предупреждение

Если в хранилище данных Azure PaaS (BLOB-объект, Azure Data Lake Storage 2-го поколения, Azure Synapse Analytics) уже создана частная конечная точка и даже если оно разрешает доступ из всех сетей, Microsoft Purview сможет получить доступ только с помощью управляемой частной конечной точки. Если частная конечная точка еще не существует, ее необходимо создать в таких сценариях.

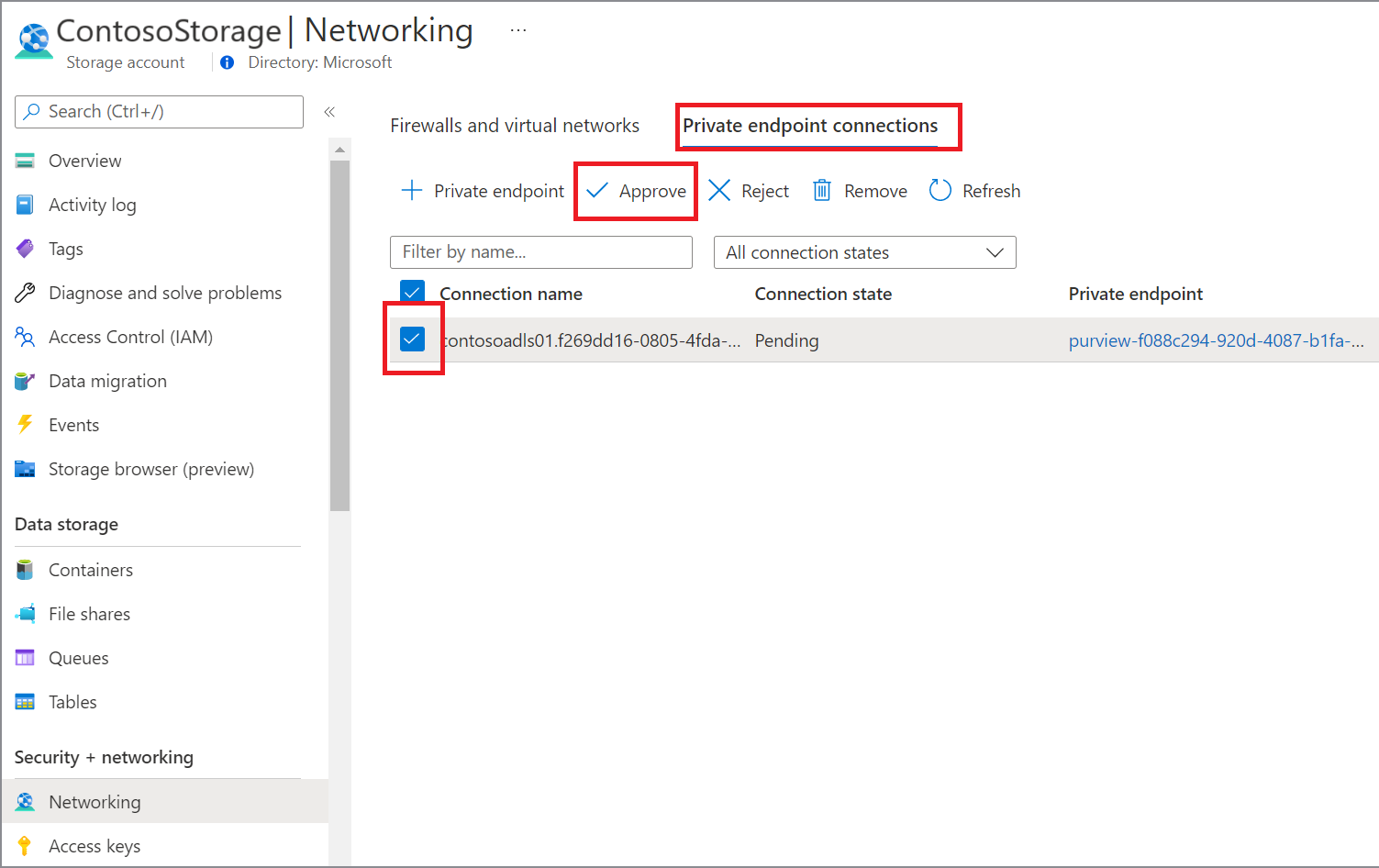

Подключение к частной конечной точке создается в состоянии "Ожидание" при создании управляемой частной конечной точки в Microsoft Purview. Инициируется рабочий процесс утверждения. Владелец ресурса приватного канала отвечает за утверждение или отклонение подключения.

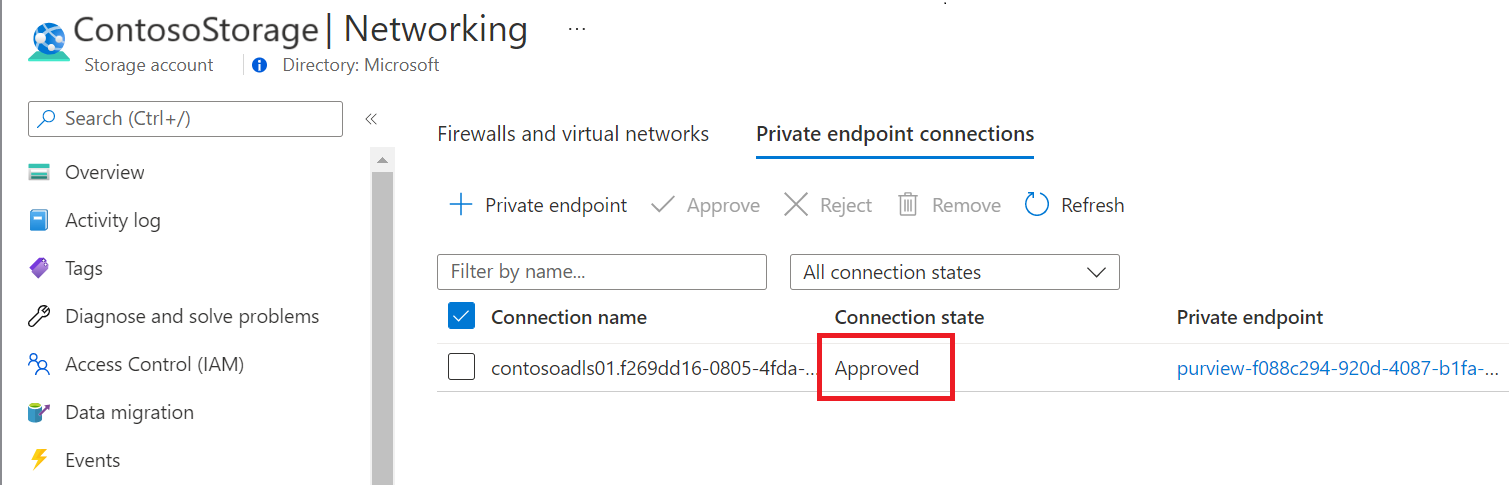

Если владелец утверждает подключение, устанавливается приватный канал. В противном случае приватный канал не будет установлен. В любом случае управляемая частная конечная точка обновляется с учетом состояния подключения.

Только управляемая частная конечная точка в утвержденном состоянии может отправлять трафик в данный ресурс приватного канала.

Поддерживаемые регионы и источники данных

Поддерживаемые регионы: Управляемые виртуальная сеть доступны во всех регионах, поддерживаемых Microsoft Purview. До пяти управляемых виртуальных сетей можно развернуть в разных регионах в одном экземпляре Microsoft Purview.

Поддерживаемые источники данных для сканирования: Управляемый виртуальная сеть Integration Runtime можно использовать для сканирования различных типов источников данных. Ознакомьтесь с поддерживаемыми источниками данных.

Поддерживаемые системы с управляемой частной конечной точкой: Следующие службы поддерживают собственную частную конечную точку. Их можно подключить через приватный канал из Управляемой виртуальная сеть Microsoft Purview:

- Хранилище BLOB-объектов Azure

- Azure Cosmos DB

- Azure Data Lake Storage 2-го поколения

- База данных Azure для MySQL

- База данных Azure для PostgreSQL

- Azure Databricks

- Выделенный пул SQL Azure (ранее — SQL DW)

- Файлы Azure

- Azure Key Vault

- База данных SQL Azure

- Управляемый экземпляр SQL Azure

- Azure Synapse Analytics

- Снежинка

Сведения о ценах

При использовании функции управляемого виртуальная сеть плата взимается двумя частями:

- Плата за выполнение сканирования (оплата по мере использования): на основе длительности сканирования * использованных виртуальных ядер * цена за час виртуальных ядер. Это общая плата за проверку, выполняемую в любых типах среды выполнения интеграции.

- Плата за время безотказной работы управляемой виртуальной сети IR (всегда в): на основе времени жизни среды IR управляемой виртуальной сети * 1/8 часа виртуального ядра * цена за единицу за час виртуального ядра. Время существования среды IR управляемой виртуальной сети означает, что экземпляр IR успешно создан до его удаления. Плата применяется независимо от того, выполняется проверка или нет.

Сведения об автоматическом сканировании, приеме & классификации см. на странице цен на Microsoft Purview.

Например, в течение заданного месяца вы сканируете различные источники данных, и выполнение использует X виртуальных ядер в общей сложности "Прием и классификация сканирования Standard виртуальных ядер", а управляемая среда выполнения виртуальной сети подготовлена для выполнения в течение всего месяца. Плата: X виртуальных ядер в часах * 0,63 долл. США за час виртуального ядра для выполнения сканирования + 1/8 * 0,63 долл. США за час виртуального ядра * 730 часов для времени безотказной работы ir управляемой виртуальной сети.

Действия по развертыванию

Предварительные условия

Перед развертыванием управляемой виртуальной сети и управляемой виртуальная сеть Integration Runtime для учетной записи Microsoft Purview убедитесь, что выполнены следующие предварительные требования:

- Для ролей Microsoft Purview требуется разрешение администратора источника данных для любой коллекции в учетной записи Microsoft Purview.

- Из ролей Azure RBAC необходимо участник в учетной записи Microsoft Purview и источнике данных, чтобы утвердить приватные ссылки.

Создание управляемого виртуальная сеть Integration Runtime

Откройте портал управления Microsoft Purview, выполнив следующие действия.

- Перейдите непосредственно к https://web.purview.azure.com учетной записи Microsoft Purview и выберите ее.

- Открытие портал Azure, поиск и выбор учетной записи Microsoft Purview. Нажмите кнопку портала управления Microsoft Purview .

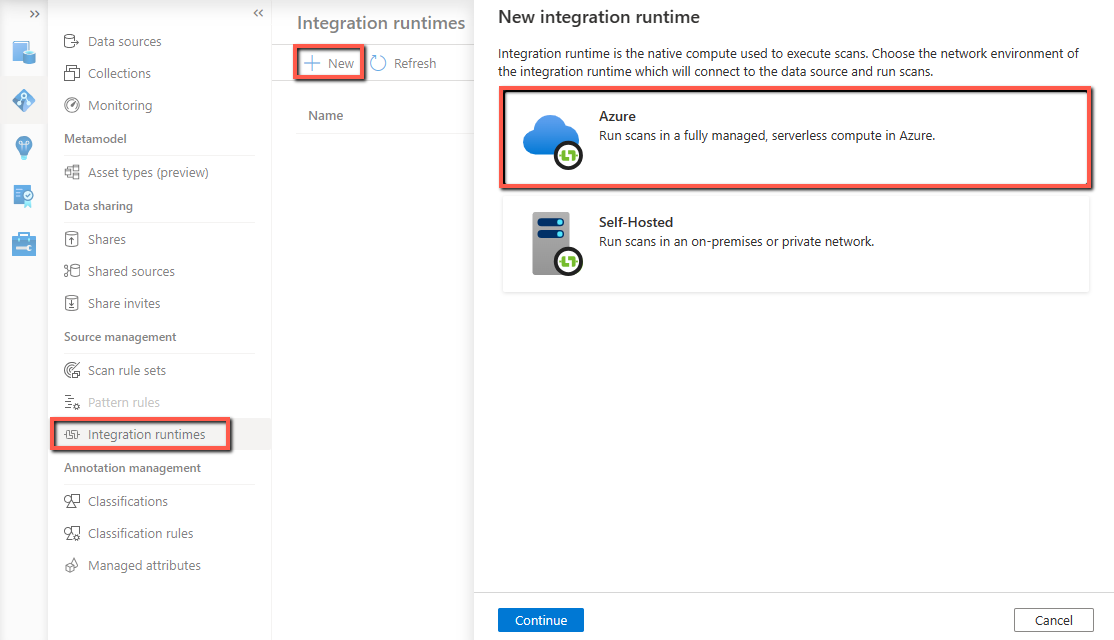

Перейдите к схеме данных —> среды выполнения интеграции.

На странице Среды выполнения интеграции выберите значок + Создать , чтобы создать новую среду выполнения. Выберите Azure , а затем — Продолжить.

Укажите имя управляемой виртуальная сеть Integration Runtime, выберите регион и присвойте имя управляемой виртуальной сети.

Нажмите Создать.

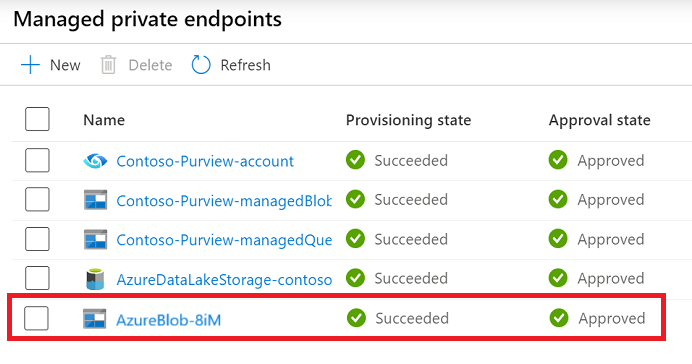

Развертывание Управляемой виртуальная сеть Integration Runtime активирует несколько рабочих процессов на портале управления Microsoft Purview для создания управляемых частных конечных точек для Microsoft Purview и управляемой учетной записи хранения. Выберите каждый рабочий процесс, чтобы утвердить частную конечную точку для соответствующего ресурса Azure.

В портал Azure в окне ресурса учетной записи Microsoft Purview утвердите управляемую частную конечную точку. На странице управляемой учетной записи хранения утверждайте управляемые частные конечные точки для служб BLOB-объектов и очередей:

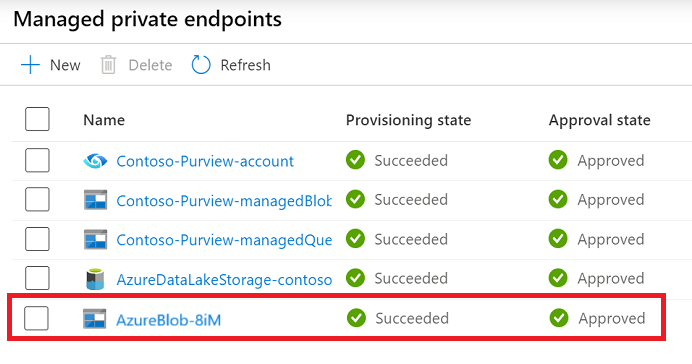

В разделе Управление выберите Управляемая частная конечная точка, чтобы проверить, успешно ли развернуты и утверждены все управляемые частные конечные точки.

Перейдите на страницу Среды выполнения интеграции, и при создании отобразится состояние IR как "Инициализация". Подождите, пока он не перейдет в состояние "Выполняется" для использования при проверке. Обычно это занимает несколько минут.

Совет

Вы можете создать несколько управляемых виртуальных сетей в разных регионах в учетной записи Microsoft Purview для безопасного доступа к ресурсам в разных регионах.

Создание управляемых частных конечных точек для источников данных

Управляемые частные конечные точки можно использовать для подключения источников данных, чтобы обеспечить безопасность данных во время передачи.

Совет

Если источник данных разрешает общий доступ и вы хотите подключиться через общедоступную сеть, этот шаг можно пропустить. Запуски сканирования могут выполняться при условии, что среда выполнения интеграции может подключаться к источнику данных.

Чтобы развернуть и утвердить управляемую частную конечную точку для источника данных, выберите нужный источник данных из списка:

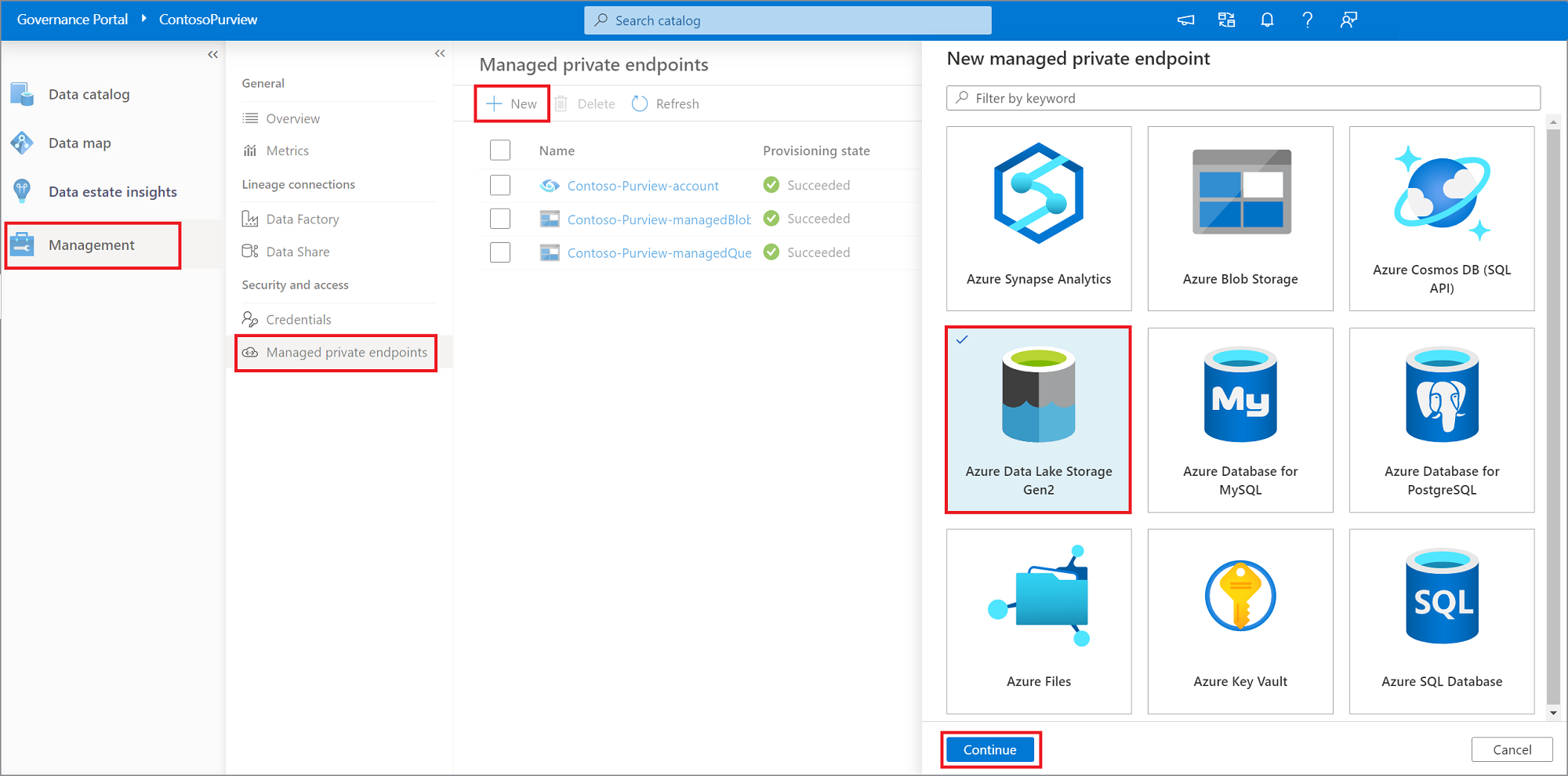

Перейдите в раздел Управление и выберите Управляемые частные конечные точки.

Выберите + Создать.

В списке поддерживаемых источников данных выберите тип, соответствующий источнику данных, который планируется сканировать с помощью Управляемого виртуальная сеть Integration Runtime.

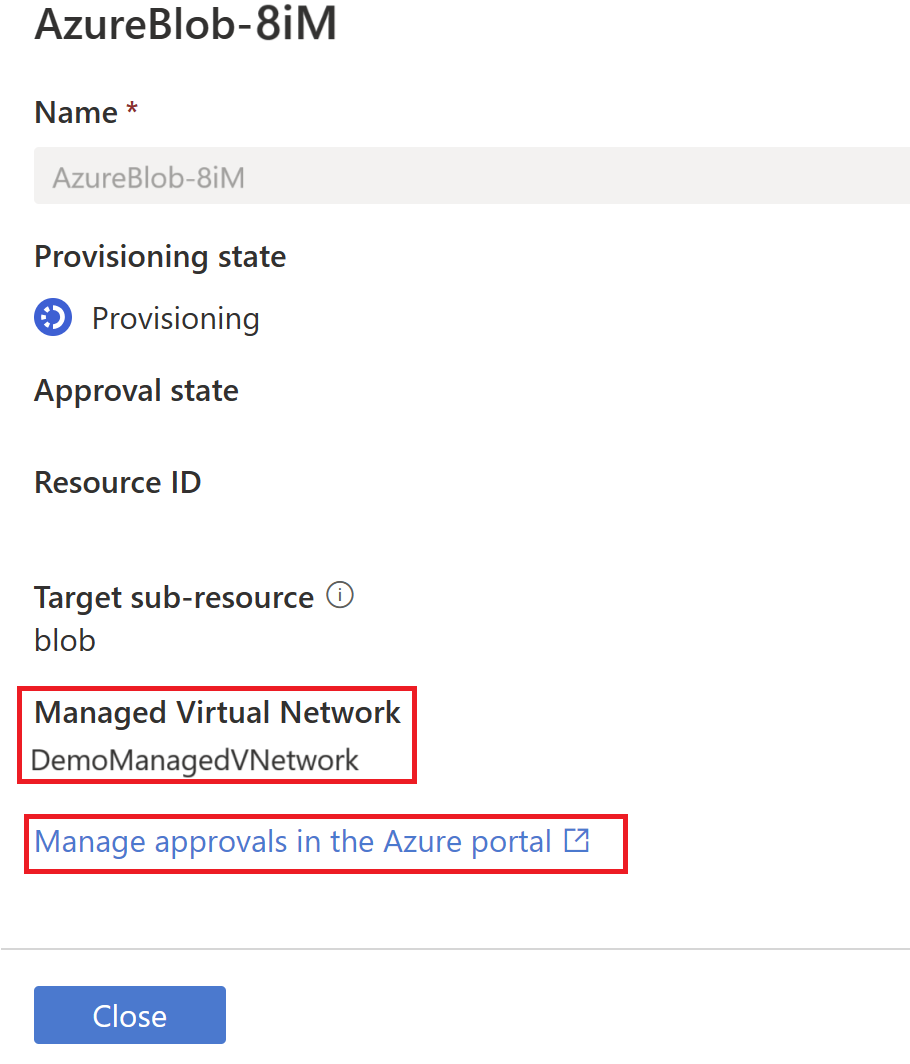

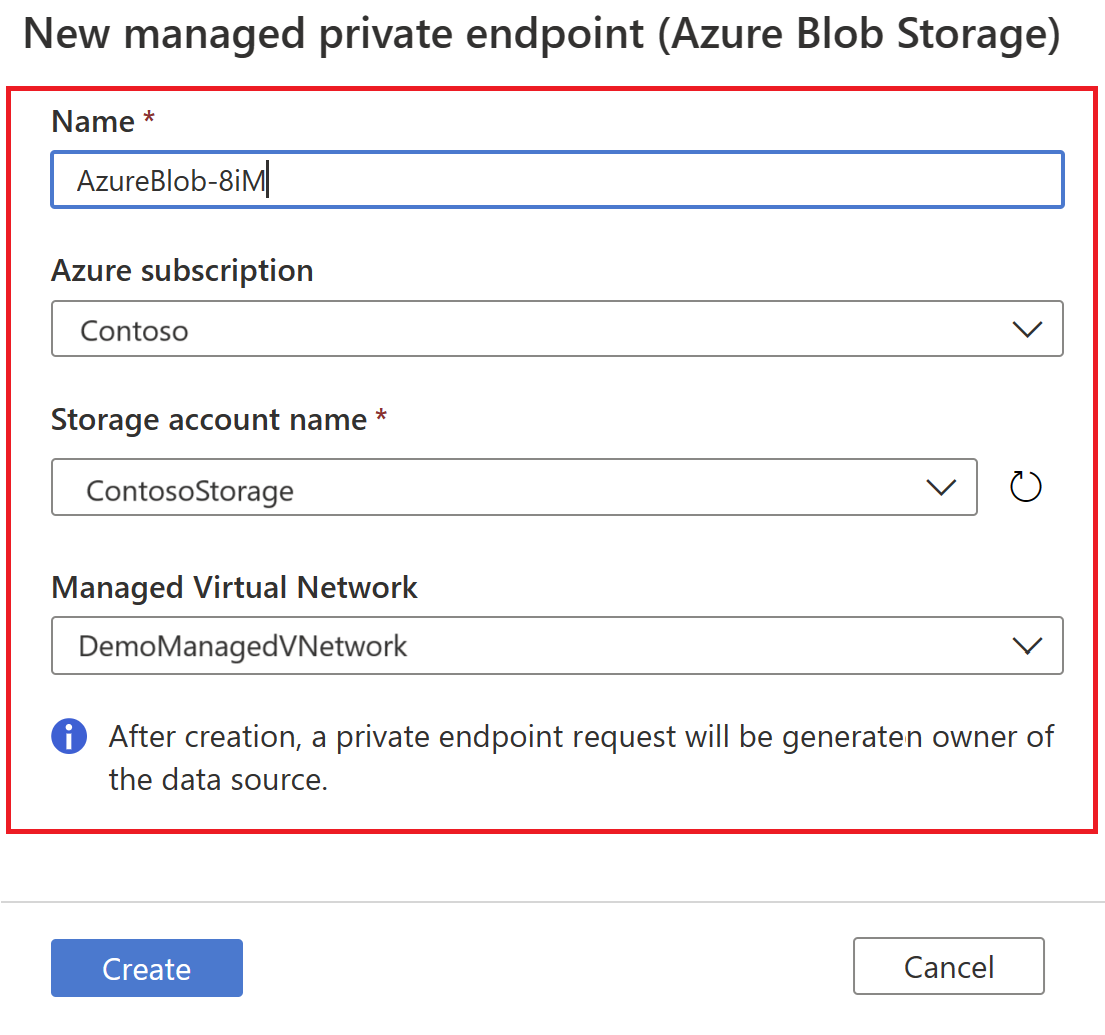

Укажите имя управляемой частной конечной точки, выберите подписку Azure, источник данных и управляемую виртуальная сеть в раскрывающихся списках. Нажмите Создать.

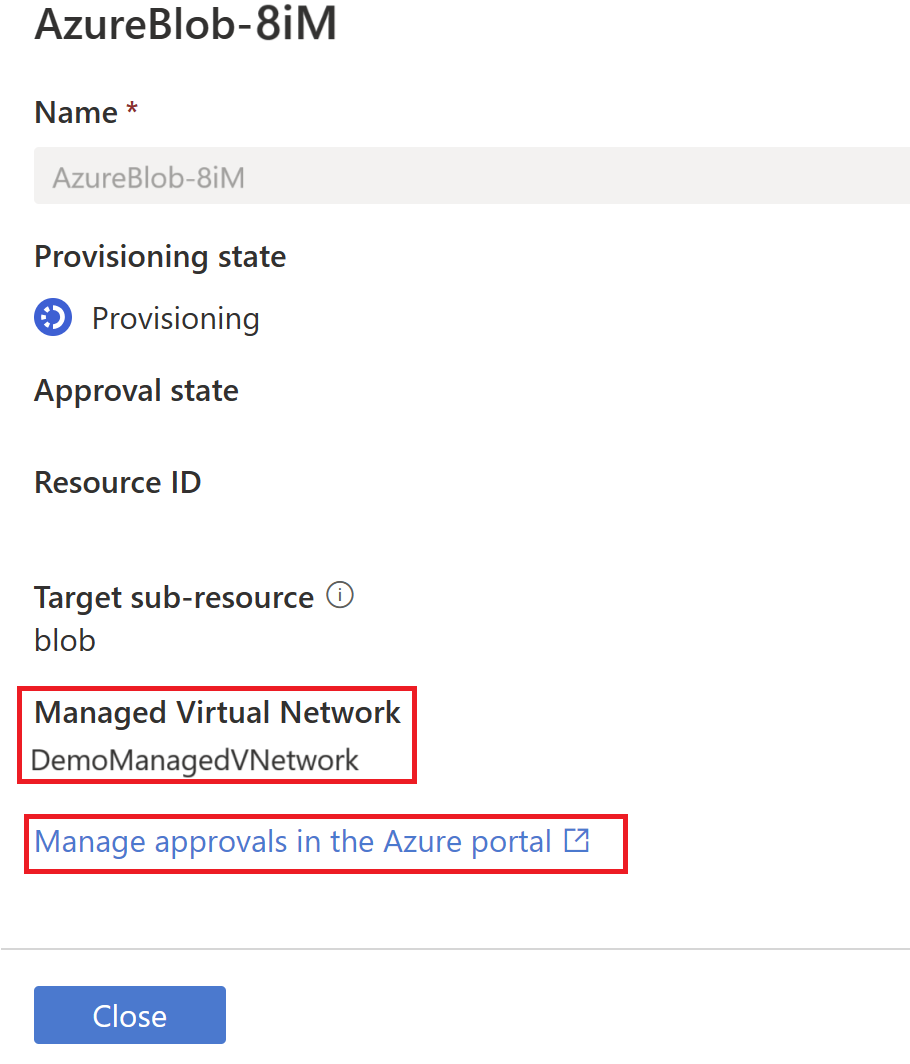

В списке управляемых частных конечных точек выберите только что созданную управляемую частную конечную точку для источника данных, а затем выберите Управление утверждениями в портал Azure, чтобы утвердить частную конечную точку в портал Azure.

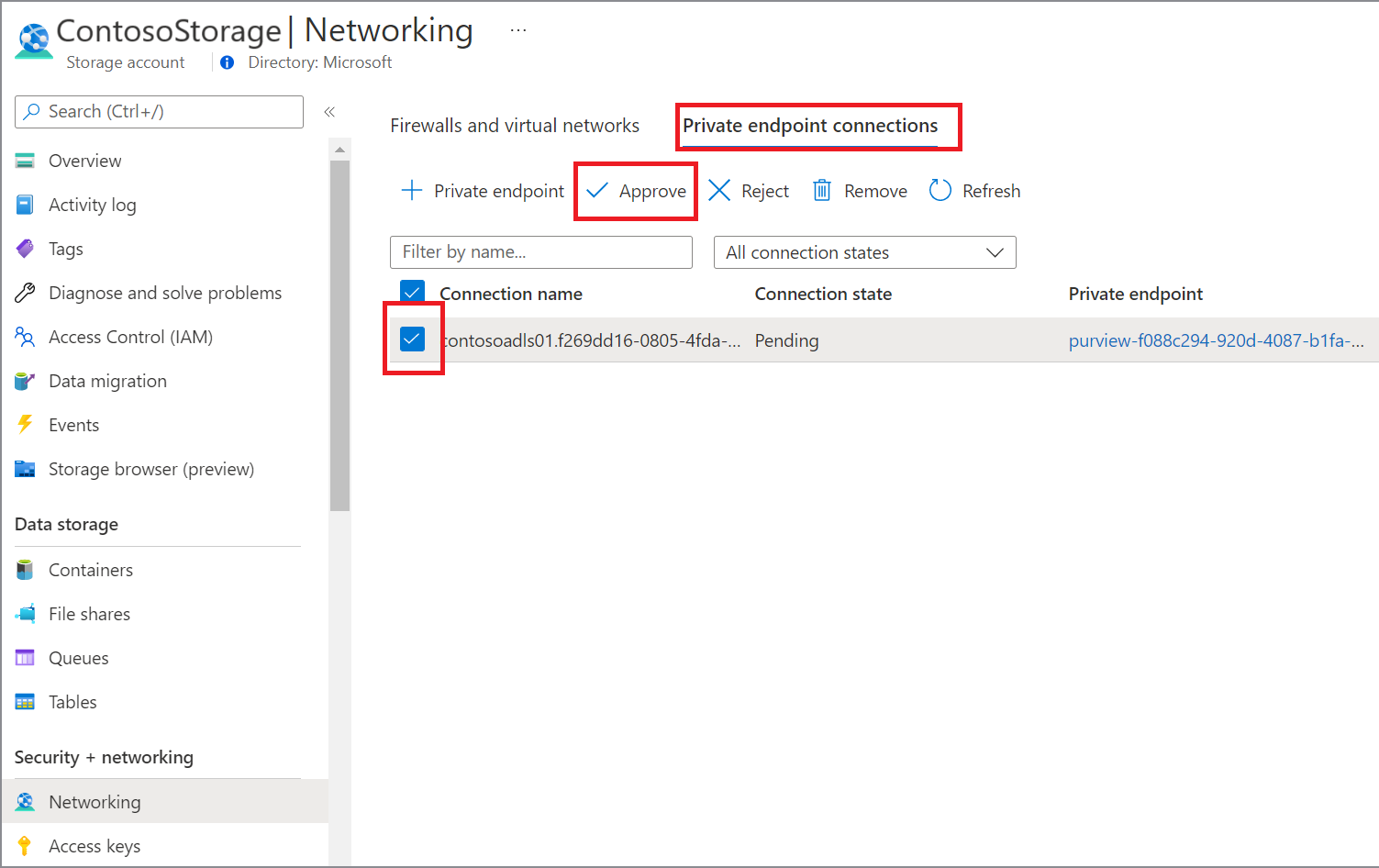

Щелкнув ссылку, вы будете перенаправлены на портал Azure. В разделе подключение к частным конечным точкам выберите только что созданную частную конечную точку и выберите Утвердить.

На портале управления Microsoft Purview управляемая частная конечная точка также должна быть утверждена.

Настройка проверки для использования управляемой среды ir виртуальной сети

Перейдите в раздел Карта данных ->Источники, зарегистрируйте источник, который вы хотите проверить, если это еще не сделано.

Перейдите к источнику ->+ Новая проверка.

В разделе Подключение через среду выполнения интеграции выберите созданную среду IR управляемой виртуальной сети. Настройте другие параметры сканирования в обычном режиме и активируйте выполнение.

Более ранняя версия Управляемого виртуальная сеть

Чтобы проверка версию управляемой виртуальной сети IR, которую вы используете, перейдите в раздел Data Map ->Integration Runtimes и просмотрите столбец Версия.

Концепция и архитектура управляемой виртуальная сеть и управляемой частной конечной точки применяются для обеих версий. В следующей таблице перечислены различия в некоторых аспектах двух версий. Версия 2 также обеспечивает более высокую производительность сканирования.

| Область | Версия 1 | Версия 2 (текущая) |

|---|---|---|

| Поддерживаемые регионы | Доступно только в Восточной Австралии, Центральной Канаде, восточной части США, восточной части США 2, Северной Европе и Западной Европе. | Доступно во всех регионах, поддерживаемых Microsoft Purview. |

| & нескольких регионов с несколькими виртуальными сетями | Одновременно поддерживается только одна виртуальная сеть. | До пяти виртуальных сетей, поддерживаемых в нескольких регионах. |

| Поддерживаемые типы источников данных для сканирования | Поддерживает только сканирование следующих источников данных Azure. — Хранилище BLOB-объектов Azure — Azure Cosmos DB — Azure Data Lake Storage 2-го поколения — База данных Azure для MySQL — База данных Azure для PostgreSQL — Выделенный пул SQL Azure (ранее — хранилище данных SQL) — Файлы Azure — база данных Azure SQL — Управляемый экземпляр SQL Azure — Azure Synapse Analytics |

Расширена поддержка сканирования дополнительных источников данных. Полный список см. здесь. |

| Интерактивная разработка на портале Microsoft Purview (проверка подключения, просмотр источника во время настройки проверки) | Необходимо включить в параметрах IR управляемой виртуальной сети. | Всегда доступен |

| Имя управляемой виртуальной сети | значение по умолчанию (с автоматическим созданием) | Конфигурируемый |

| Цены | Плата за задания сканирования и приема. | Плата за задания сканирования и приема, а также за период выполнения управляемой виртуальной сети IR. Дополнительные сведения см. в разделе Сведения о ценах. |

Обновление до последней версии

Microsoft Purview добавил новую версию управляемого виртуальная сеть поддержки в середине ноября 2023 г. Все вновь созданные ресурсы будут использовать новое предложение. Если вы используете более раннюю версию (которую можно проверка), вы можете обновить управляемой виртуальной сети до последней версии.

Использование новой версии Управляемого виртуальная сеть имеет ряд преимуществ.

- Общедоступная во всех регионах, поддерживаемых Microsoft Purview.

- Расширенная поддержка источников данных, включая Databricks, Snowflake, Fabric и все источники, поддерживаемые средой выполнения интеграции Azure по умолчанию.

- Улучшенная производительность сканирования.

- Интерактивные операции на портале Purview всегда доступны (проверка подключения, просмотр источника во время настройки сканирования и т. д.)

Чтобы выполнить обновление, выполните инструкции на этой странице: Обновление до новой среды выполнения интеграции управляемой виртуальной сети.