Шаг 4. Реагирование на инцидент с помощью Microsoft Sentinel и XDR в Microsoft Defender

В этой статье представлен общий набор шагов и процедур для устранения инцидента с помощью Microsoft Sentinel и XDR в Microsoft Defender, включая триаж, исследование и разрешение. Общий ресурс XDR в Microsoft Sentinel и Microsoft Defender:

- Обновления жизненного цикла (состояние, владелец, классификация) разделяются между продуктами.

- Доказательства, собранные во время расследования, показаны в инциденте Microsoft Sentinel.

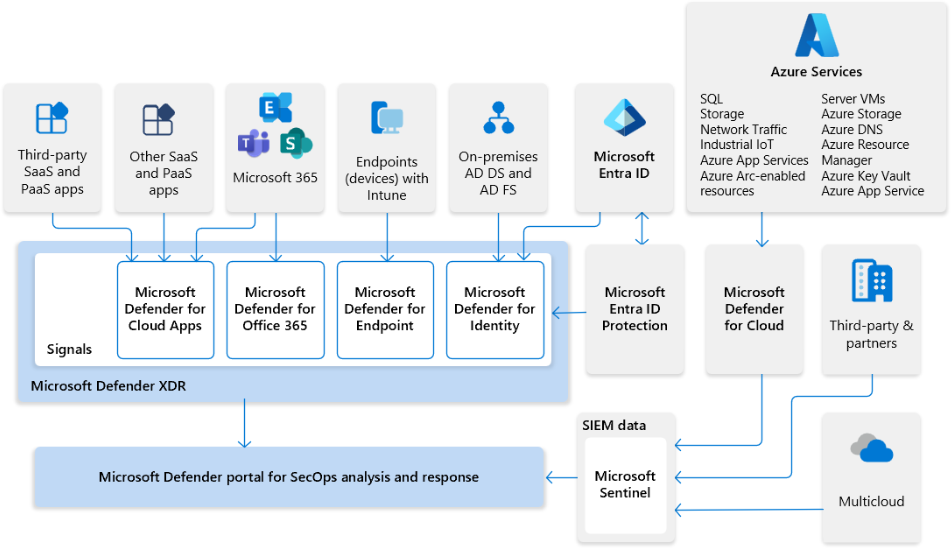

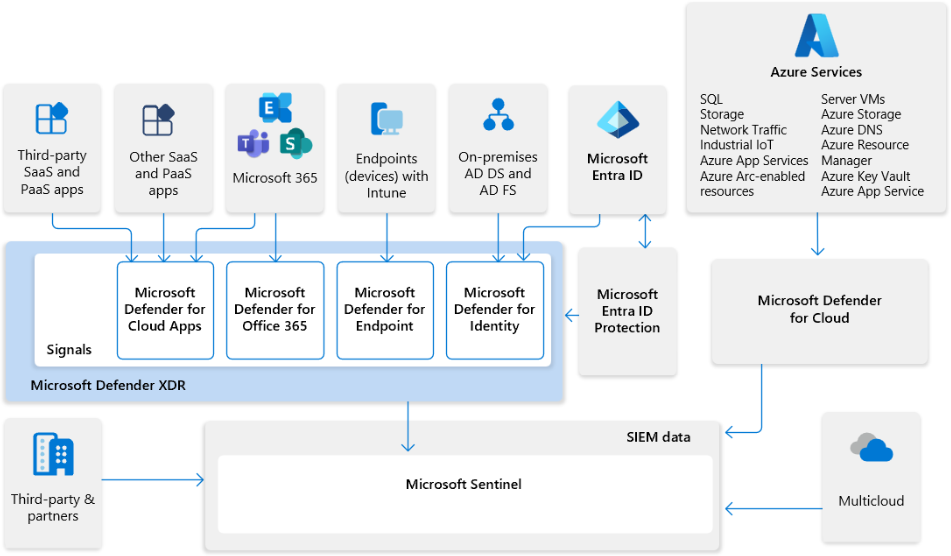

На следующих иллюстрациях показано, как решение microsoft extended detection and response (XDR) легко интегрируется с Microsoft Sentinel, в зависимости от того, подключена ли рабочая область Microsoft Sentinel к единой платформе операций безопасности на портале Microsoft Defender.

На следующем рисунке показано, как решение XDR Майкрософт легко интегрируется с Microsoft Sentinel с унифицированной платформой операций безопасности.

На этой схеме:

- Аналитические сведения о сигналах всей организации в microsoft Defender XDR и Microsoft Defender для облака.

- Microsoft Sentinel поддерживает многооблачные среды и интегрируется с сторонними приложениями и партнерами.

- Данные Microsoft Sentinel собираются вместе с данными вашей организации на портале Microsoft Defender.

- Затем команды SecOps могут анализировать и реагировать на угрозы, определенные Microsoft Sentinel и XDR в Microsoft Defender на портале Microsoft Defender.

Процесс реагирования на инциденты

Процесс реагирования на инциденты для устранения инцидента с помощью Microsoft Sentinel и XDR в Microsoft Defender отличается в зависимости от того, подключена ли рабочая область к единой платформе операций безопасности и может получить доступ к Microsoft Sentinel на портале Defender.

Используйте портал Defender для анализа потенциального инцидента, который включает в себя понимание подробностей инцидента и немедленное выполнение действий.

Продолжайте расследование на портале Defender, в том числе:

- Общие сведения об инциденте и его области и просмотр временных шкал активов.

- Просмотрите ожидающие действия самостоятельного восстановления, вручную исправляя сущности, выполняя динамический ответ.

- Добавление мер предотвращения.

Используйте область Microsoft Sentinel портала Defender, в том числе:

- Понимание области инцидента путем сопоставления его с процессами безопасности, политиками и процедурами (3P).

- Выполнение действий автоматического исследования и исправления 3P и создание пользовательских сборников схем оркестрации безопасности, автоматизации и реагирования (SOAR).

- Запись доказательств для управления инцидентами.

- Добавление пользовательских мер.

Устраните инцидент и выполните соответствующие действия в вашей команде безопасности.

Дополнительные сведения см. в разделе:

Независимо от того, какой портал вы используете, обязательно воспользуйтесь функциями сборника схем Microsoft Sentinel и правил автоматизации:

Сборник схем — это коллекция действий по расследованию и исправлению, которые можно запускать с портала Microsoft Sentinel в качестве подпрограммы. Сборники схем помогут автоматизировать и оркестрировать ответ на угрозы. Они могут выполняться вручную по запросу по инцидентам, сущностям и оповещениям, а также автоматически выполняться в ответ на определенные оповещения или инциденты при активации правила автоматизации. Дополнительные сведения см. в статье "Автоматизация реагирования на угрозы" с помощью сборников схем.

Правила автоматизации — это способ централизованного управления автоматизацией в Microsoft Sentinel, позволяя определять и координировать небольшой набор правил, которые могут применяться в разных сценариях. Дополнительные сведения см. в статье Автоматизации реагирования на угрозы в Microsoft Sentinel с помощью правил автоматизации.

После подключения рабочей области Microsoft Sentinel к единой платформе операций безопасности обратите внимание, что в рабочей области существуют различия в том, как функции автоматизации в рабочей области. Дополнительные сведения см. в разделе автоматизации с помощью единой платформы операций безопасности.

Шаг 1. Обработка инцидента

Используйте эти действия в качестве общего метода для рассмотрения инцидента с Microsoft Sentinel и XDR в Microsoft Defender. Если вы подключены к рабочей области на унифицированную платформу операций безопасности, используйте портал Defender. В противном случае используйте портал Azure.

Чтобы исследовать инциденты Microsoft Sentinel на портале Defender, выполните следующие действия.

На портале Defender выберите "Расследование и реагирование > на инциденты" и "Инциденты оповещения>" и найдите предполагаемый инцидент. Отфильтруйте источники службы и обнаружения в Microsoft Sentinel, чтобы сузить список инцидентов, поступающих из Microsoft Sentinel.

Выберите строку инцидента, чтобы просмотреть основные сведения в области сводки инцидентов.

Выберите "Управление инцидентом ", чтобы обновить такие сведения, как имя, серьезность, состояние, классификация или добавление комментариев. Выберите Сохранить, чтобы сохранить изменения.

Нажмите кнопку "Открыть страницу инцидента", чтобы продолжить расследование.

Шаг 2. Исследование инцидента

Если рабочая область подключена к единой платформе операций безопасности, вы остаетесь на портале Defender для всего этого шага. В противном случае запустите портал Azure. Вы перейдете на портал Defender для некоторых расследований, а затем вернитесь к портал Azure.

На портале Defender на вкладке "История атаки" на странице сведений об инциденте рассмотрите следующие действия для собственного рабочего процесса реагирования на инциденты:

Просмотрите историю атаки инцидента, чтобы понять ее область, серьезность, источник обнаружения и какие сущности затронуты.

Анализ оповещений инцидента для понимания их происхождения, области и серьезности с помощью истории оповещений в инциденте.

При необходимости соберите информацию о затронутых устройствах, пользователях и почтовых ящиках с помощью графа. Выберите любую сущность, чтобы открыть всплывающий элемент со всеми сведениями.

Узнайте, как XDR в Microsoft Defender автоматически разрешал некоторые оповещения с помощью вкладки "Исследования ".

При необходимости используйте сведения в наборе данных для инцидента на вкладке "Доказательства и ответ ".

На вкладке "Активы" просмотрите сущности, участвующие в инциденте. Выберите учетную запись пользователя, имя узла, IP-адрес или ресурс Azure, чтобы продолжить изучение на странице сведений об сущности. Например, если вы выбрали пользователя, в области сведений о пользователе выберите "Перейти на страницу пользователя", чтобы открыть страницу сведений о сущности пользователя.

На странице сведений об сущности выберите события Sentinel, чтобы просмотреть подробные сведения о временной шкале выбранной сущности и аналитике сущностей.

Шаг 3. Устранение инцидента

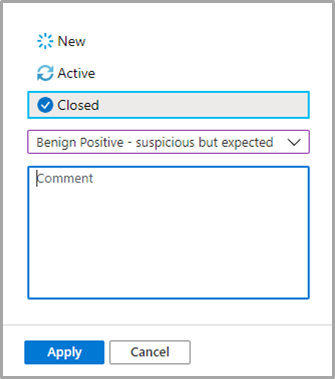

Когда расследование достигло своего вывода, и вы исправили инцидент на порталах, устраните инцидент, установив состояние инцидента в закрытом состоянии.

При маркировке состояния инцидента как закрытого, обязательно выберите классификацию, включая истинные, доброкачественные или ложные положительные параметры.

Например:

Дополнительные сведения см . на портале Defender.

По мере необходимости сообщите об инциденте в ответ на инцидент, чтобы получить возможность выполнения дополнительных действий. Например:

- Сообщите аналитикам по безопасности уровня 1, чтобы лучше обнаружить атаку рано.

- Изучите атаку в Microsoft Defender XDR Threat Analytics и сообщество безопасности для тенденции атаки безопасности.

- При необходимости запишите рабочий процесс, используемый для устранения инцидента и обновления стандартных рабочих процессов, процессов, политик и сборников схем.

- Определите, необходимы ли изменения в конфигурации безопасности и реализуют их.

- Создайте сборник схем оркестрации для автоматизации и оркестрации реагирования на угрозы для аналогичного риска в будущем. Дополнительные сведения см. в разделе Автоматизация реагирования на угрозы с помощью сборников схем в Microsoft Sentinel.

Рекомендуемое обучение

Ниже приведены рекомендуемые учебные модули для этого шага. Учебный контент фокусируется на общих функциях доступности, поэтому не включает содержимое для единой платформы операций безопасности, которая находится в предварительной версии.

Управление инцидентами безопасности в Microsoft Sentinel

| Обучение | Управление инцидентами безопасности в Microsoft Sentinel |

|---|---|

| В этом модуле вы изучите управление инцидентами Microsoft Sentinel, узнайте о событиях и сущностях Microsoft Sentinel и узнайте, как устранить инциденты. |

Повышение надежности с помощью современных методик операций: реагирование на инциденты

| Обучение | Обучение повышает надежность с помощью современных методик операций: реагирование на инциденты |

|---|---|

| Изучите основы эффективного реагирования на инциденты и инструменты Azure, которые делают возможным такое реагирование. |

Общие сведения об управлении инцидентами безопасности в Microsoft 365

| Обучение | Общие сведения об управлении инцидентами безопасности Microsoft 365 |

|---|---|

| Узнайте, как Microsoft 365 исследует вопросы безопасности, управляет ими и реагирует на них для защиты клиентов и облачной среды Microsoft 365. |

Следующие шаги

- Дополнительные сведения о процессах реагирования на инциденты в Microsoft Sentinel и Инциденте см. в статье "Навигация и исследование инцидентов" с помощью XDR в Microsoft Defender, чтобы получить дополнительные сведения о процессах реагирования на инциденты на порталах Microsoft Sentinel и Microsoft Defender.

- Общие сведения об ответе на инциденты см. в рекомендациях по обеспечению безопасности Майкрософт.

- См . сборники схем реагирования на инциденты для рабочих процессов и контрольных списков для реагирования на распространенные кибератаки.

Ссылки

Используйте эти ресурсы, чтобы узнать о различных службах и технологиях, упомянутых в этой статье:

- Интеграция XDR в Microsoft Defender с Microsoft Sentinel

- Интерактивное руководство по унифицированным возможностям SIEM и XDR

- Автоматизация реагирования на угрозы с помощью сборников схем в Microsoft Sentinel

- Автоматизация реагирования на угрозы с помощью сборников схем

- Автоматизация реагирования на угрозы в Microsoft Sentinel с помощью правил автоматизации

- Аналитика угроз XDR в Microsoft Defender

Используйте эти ресурсы для получения дополнительных сведений об реагировании на инциденты: