Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Программ-шантажистов, управляемых человеком, продолжает поддерживать свою позицию в качестве одного из самых затронутых тенденций кибератак во всем мире и является значительной угрозой, с которой сталкиваются многие организации в последние годы. Эти атаки используют преимущества неправильной настройки сети и процветают на слабой внутренней безопасности организации. Хотя эти атаки представляют собой четкую и присутствующих опасность для организаций и их ИТ-инфраструктуры и данных, они являются предотвратимым бедствием.

Группа реагирования на инциденты Майкрософт (ранее DART/CRSP) отвечает на компрометации безопасности, чтобы помочь клиентам стать киберустойчивыми. Ответ на инциденты Майкрософт предоставляет ответ на реактивное реагирование на инциденты и удаленные упреждающие расследования. Реагирование на инциденты Майкрософт использует стратегические партнерские отношения Майкрософт с организациями безопасности по всему миру и внутренними группами продуктов Майкрософт для обеспечения наиболее полного и тщательного расследования.

В этой статье описывается, как Microsoft Incident Response расследовал недавний инцидент программы-шантажистов с подробными сведениями о тактике атаки и механизмах обнаружения.

Дополнительные сведения см . в разделе 1 и часть 2 руководства по реагированию на инциденты Майкрософт по борьбе с программ-шантажистов, управляемых человеком.

Атака

Microsoft Incident Response использует средства реагирования на инциденты и тактику для выявления поведения субъектов угроз для программ-шантажистов, управляемых человеком. Общедоступная информация о событиях программ-шантажистов сосредоточена на конечном влиянии, но редко выделяет подробности операции и как субъекты угроз смогли повысить уровень доступа, незамеченного для обнаружения, монетизации и вымогателя.

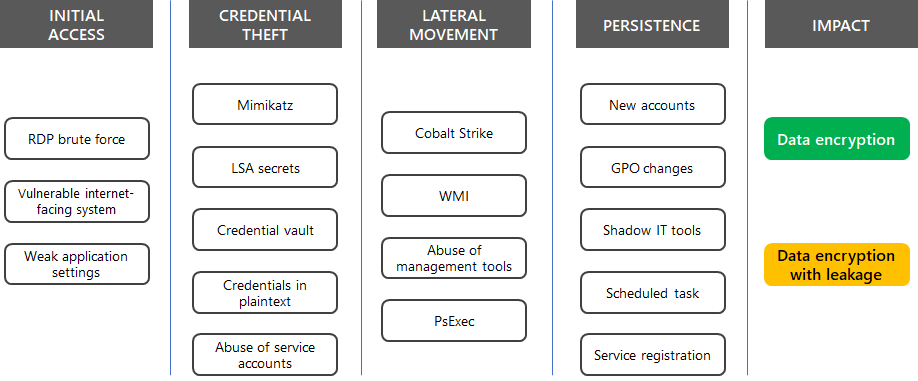

Ниже приведены некоторые распространенные методы, которые злоумышленники используют для атак программ-шантажистов на основе тактики MITRE ATT&CK.

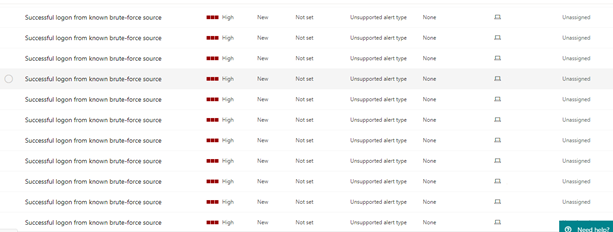

Ответ на инциденты Майкрософт использовал Microsoft Defender для конечной точки для отслеживания злоумышленника через среду, создания истории, изображающей инцидент, а затем искоренить угрозу и устранить ее. После развертывания Defender для конечной точки начал обнаруживать успешные входы из атаки подбора. При обнаружении этого реагирование на инциденты Майкрософт проверило данные безопасности и обнаружило несколько уязвимых устройств, подключенных к Интернету, с помощью протокола удаленного рабочего стола (RDP).

После получения первоначального доступа субъект угроз использовал средство сбора учетных данных Mimikatz для дампа хэшей паролей, отсканированного на наличие учетных данных, хранящихся в виде открытого текста, создал внутренние запросы с помощью манипуляции с ключами Липки и переместился в сети с помощью сеансов удаленного рабочего стола.

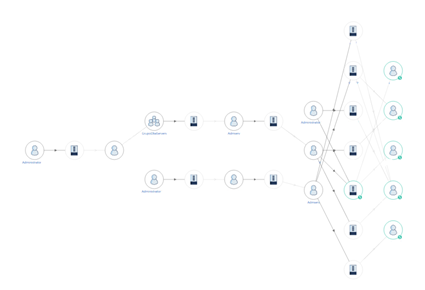

В этом примере приведен выделенный путь, который злоумышленник взял.

В следующих разделах описаны дополнительные сведения на основе тактики MITRE ATT&CK и примеры обнаружения действий субъекта угроз на портале Microsoft Defender.

Первоначальный доступ

Кампании по программ-шантажистов используют известные уязвимости для их первоначальной записи, как правило, с помощью фишинговых сообщений электронной почты или слабых мест в защите периметра, таких как устройства с включенной службой удаленного рабочего стола, предоставляемой в Интернете.

Для этого инцидента microsoft Incident Response удалось найти устройство с TCP-портом 3389 для RDP, доступного в Интернете. Это позволило субъектам угроз выполнить атаку проверки подлинности методом подбора и получить начальный колонтитул.

Defender для конечной точки использовал аналитику угроз для определения наличия многочисленных входов из известных источников подбора и отображал их на портале Microsoft Defender. Рассмотрим пример.

Рекогносцировка

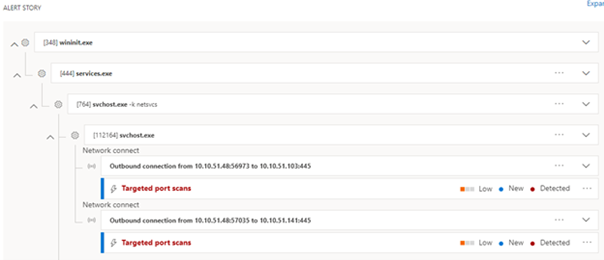

После успешного выполнения начального доступа началось перечисление среды и обнаружение устройств. Эти действия позволили субъектам угроз определить сведения о внутренней сети организации и целевых критически важных системах, таких как контроллеры домена, серверы резервного копирования, базы данных и облачные ресурсы. После перечисления и обнаружения устройств субъекты угроз выполнили аналогичные действия для выявления уязвимых учетных записей пользователей, групп, разрешений и программного обеспечения.

Субъект угроз использовал расширенный сканер IP-адресов, средство сканирования IP-адресов, чтобы перечислить IP-адреса, используемые в среде, и выполнить последующее сканирование портов. Проверяя открытые порты, субъект угроз обнаружил устройства, которые были доступны с первоначально скомпрометированного устройства.

Это действие было обнаружено в Defender для конечной точки и использовалось в качестве индикатора компрометации (IoC) для дальнейшего изучения. Рассмотрим пример.

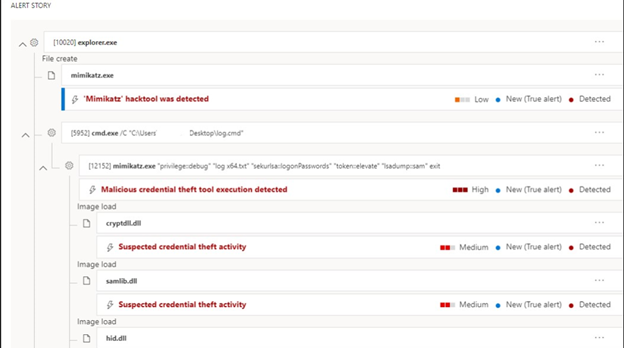

Кража учетных данных

После получения первоначального доступа субъекты угроз выполнили сбор учетных данных с помощью средства извлечения паролей Mimikatz и поиска файлов, содержащих "пароль" в первоначально скомпрометированных системах. Эти действия позволили субъектам угроз получить доступ к дополнительным системам с законными учетными данными. Во многих ситуациях субъекты угроз используют эти учетные записи для создания дополнительных учетных записей для поддержания сохраняемости после выявления и исправления исходных скомпрометированных учетных записей.

Ниже приведен пример обнаруженного использования Mimikatz на портале Microsoft Defender.

Перемещение внутри периметра

Перемещение между конечными точками может отличаться между различными организациями, но субъекты угроз обычно используют различные разновидности программного обеспечения удаленного управления, которое уже существует на устройстве. Используя методы удаленного доступа, которые ИТ-отдел обычно использует в своей повседневной деятельности, субъекты угроз могут летать под радаром в течение длительного периода времени.

С помощью Microsoft Defender для удостоверений ответ на инциденты Майкрософт смог сопоставить путь, по которому субъект угроз взял между устройствами, отображая учетные записи, используемые и доступные. Рассмотрим пример.

Уклонение от защиты

Чтобы избежать обнаружения, субъекты угроз использовали методы уклонения от обороны, чтобы избежать идентификации и достижения своих целей на протяжении всего цикла атаки. Эти методы включают отключение или изменение вредоносных продуктов, удаление или отключение продуктов или функций безопасности, изменение правил брандмауэра и использование методов маскирования для скрытия артефактов вторжения из продуктов и служб безопасности.

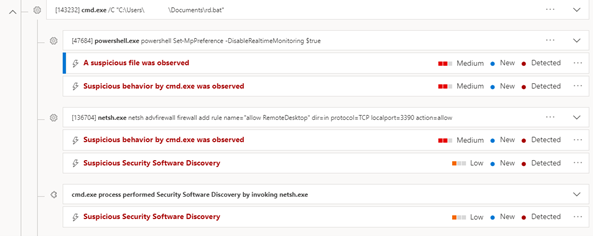

Субъект угроз для этого инцидента использовал PowerShell для отключения защиты в режиме реального времени для устройств Microsoft Defender на устройствах Windows 11 и Windows 10 и локальных сетевых средствах, чтобы открыть TCP-порт 3389 и разрешить подключения RDP. Эти изменения снизили вероятность обнаружения в среде, так как они изменили системные службы, которые обнаруживают и предупреждают о вредоносных действиях.

Однако Защитник для конечной точки не может быть отключен из локального устройства и смог обнаружить это действие. Рассмотрим пример.

Сохраняемость

Методы сохраняемости включают действия субъектов угроз для поддержания согласованного доступа к системам после того, как сотрудники службы безопасности предпринимают усилия для восстановления контроля над скомпрометированных систем.

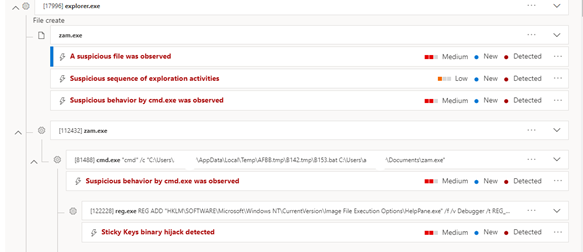

Субъекты угроз для этого инцидента использовали взломанные ключи Sticky, так как это позволяет удаленно выполнять двоичный файл в операционной системе Windows без проверки подлинности. Затем они использовали эту возможность для запуска командной строки и выполнения дальнейших атак.

Ниже приведен пример обнаружения взлома ключей Sticky на портале Microsoft Defender.

Воздействие

Субъекты угроз обычно шифруют файлы с помощью приложений или функций, которые уже существуют в среде. Использование PsExec, групповой политики и управления конфигурацией конечных точек Майкрософт — это методы развертывания, позволяющие субъекту быстро добраться до конечных точек и систем без нарушения обычных операций.

Субъект угроз для этого инцидента использовал PsExec для удаленного запуска интерактивного скрипта PowerShell из различных удаленных общих папок. Этот метод атаки случайным образом определяет точки распространения и затрудняет исправление во время окончательного этапа атаки программы-шантажистов.

Выполнение программ-шантажистов

Выполнение программ-шантажистов является одним из основных методов, которые субъект угроз использует для монетизации атаки. Независимо от методологии выполнения, различные платформы программ-шантажистов, как правило, имеют общий шаблон поведения после развертывания:

- Скрытие действий субъекта угроз

- Установка сохраняемости

- Отключение восстановления ошибок Windows и автоматическое восстановление

- Остановка списка служб

- Завершение списка процессов

- Удаление теневых копий и резервных копий

- Шифрование файлов, потенциально указывающее пользовательские исключения

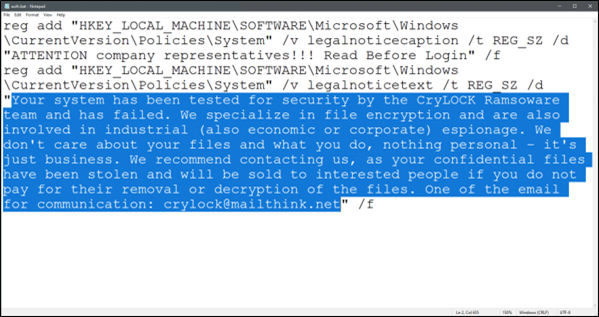

- Создание заметки о программе-шантажистов

Ниже приведен пример заметки о программе-шантажистов.

Дополнительные ресурсы о программах-шантажистах

Основная информация от корпорации Майкрософт:

- Растущая угроза атак программ-шантажистов, запись блога Microsoft On the Issues от 20 июля 2021 г.

- Программ-шантажистов, управляемых человеком

- Быстрая защита от программ-шантажистов и вымогательства

- Отчет Майкрософт о цифровой защите за 2021 г. (см. стр. 10–19)

- Программ-шантажистов: постоянный и постоянный отчет аналитики угроз на портале Microsoft Defender

- Подход и рекомендации по реагированию на инциденты Майкрософт

Microsoft 365:

- Развертывание средств защиты от программ-шантажистов для арендатора Microsoft 365

- Максимальное повышение устойчивости к атакам программ-шантажистов с помощью Azure и Microsoft 365

- Восстановление после атаки с использованием программ-шантажистов

- Защита от вредоносных программ и программ-шантажистов

- Защита компьютера Windows 10 от программ-шантажистов

- Противодействие программам-шантажистам в SharePoint Online

- Отчеты аналитики угроз для программ-шантажистов на портале Microsoft Defender

XDR в Microsoft Defender:

приложения Microsoft Defender для облака:

Microsoft Azure:

- Защита Azure от атак программ-шантажистов

- Максимальное повышение устойчивости к атакам программ-шантажистов с помощью Azure и Microsoft 365

- План резервного копирования и восстановления для защиты от программ-шантажистов

- Защита от программа-шантажистов с помощью Microsoft Azure Backup (видео длительностью 26 минут)

- Восстановление от системного компрометации удостоверений

- Расширенное многоступенчатое обнаружение атак в Microsoft Sentinel

- Обнаружение Fusion для программ-шантажистов в Microsoft Sentinel

Записи блога службы безопасности Майкрософт:

Три шага для предотвращения атак программ-шантажистов и восстановления после них (сентябрь 2021 г.)

Руководство по борьбе с программ-шантажистов, управляемых человеком: часть 1 (сентябрь 2021 г.)

Основные шаги по реагированию на инциденты Майкрософт выполняют расследования инцидентов программы-шантажистов.

Руководство по борьбе с программ-шантажистов, управляемых человеком: часть 2 (сентябрь 2021 г.)

Рекомендации и рекомендации.

-

См. раздел Программы-шантажисты.

-

Включает анализ цепочки реальных атак.

Ответ программы-шантажистов— платить или не платить? (декабря 2019 г.)

Norsk Hydro прозрачно реагирует на атаку с использованием программ-шантажистов (декабрь 2019 г.)