Внешние поставщики ключей в Кластерах больших данных SQL Server

Важно!

Поддержка надстройки "Кластеры больших данных" Microsoft SQL Server 2019 будет прекращена. Мы прекратим поддержку Кластеров больших данных SQL Server 2019 28 февраля 2025 г. Все существующие пользователи SQL Server 2019 с Software Assurance будут полностью поддерживаться на платформе, а программное обеспечение будет продолжать поддерживаться через SQL Server накопительных обновлений до этого времени. Дополнительные сведения см. в записи блога объявлений и в статье о параметрах больших данных на платформе Microsoft SQL Server.

В этой статье приводятся сведения о настройке внешних поставщиков ключей для управления ключами в Кластерах больших данных SQL Server.

Дополнительные сведения об использовании версий ключей в Кластерах больших данных SQL Server см. в статье Версии ключей в Кластерах больших данных SQL Server.

Сведения о настройке и использовании шифрования неактивных данных см. в следующих руководствах.

- Основные понятия шифрования неактивных данных и рекомендации по настройке

- Рекомендации по использованию зон шифрования HDFS в Кластерах больших данных SQL Server

- Руководство по использованию прозрачного шифрования неактивных данных (TDE) в Кластерах больших данных SQL Server

Предварительные требования

- Заметки о выпуске Кластеров больших данных SQL Server 2019 Требуется накопительный пакет обновления 11 или более поздней версии.

- Средства для работы с большими данными, включая azdata 20.3.5 или более поздней версии.

- Пользователь Кластеров больших данных SQL Server с правами администратора Kubernetes (член роли clusterAdmins). Дополнительные сведения см. в разделе Управление доступом к кластеру больших данных в режиме AD DS.

- Приложение-шаблон внешнего поставщика. См. статью Шифрование неактивных данных в Кластерах больших данных SQL Server.

Шифрование корневого ключа с использованием внешних поставщиков

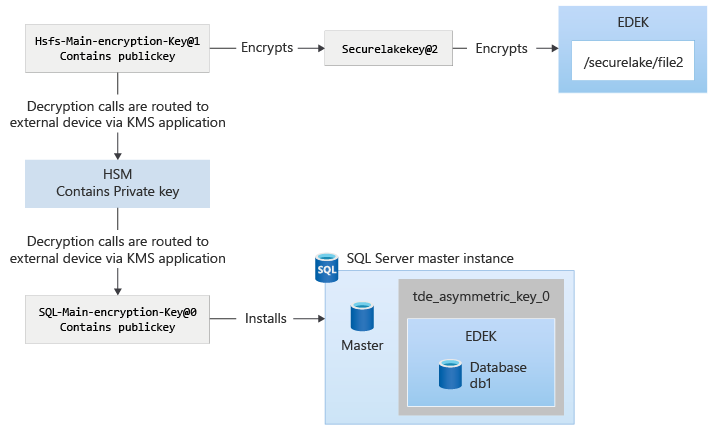

При использовании внешних ключей в Кластеры больших данных SQL Server главный ключ шифрования получает открытый ключ с помощью приложения, развернутого клиентом. При смене и использовании ключей HDFS вызовы для расшифровки ключей HDFS отправляются на уровень управления, а затем перенаправляются в приложение с помощью идентификатора ключа, предоставленного клиентом. Для SQL Server запросы на шифрование отправляются на уровень управления и выполняются им, так как у него есть открытый ключ. Запросы на расшифровку ключа шифрования данных (DEK) из SQL Server также отправляются на уровень управления, а затем перенаправляются в приложение, которое взаимодействует с внешним поставщиком, например аппаратным модулем безопасности (HSM).

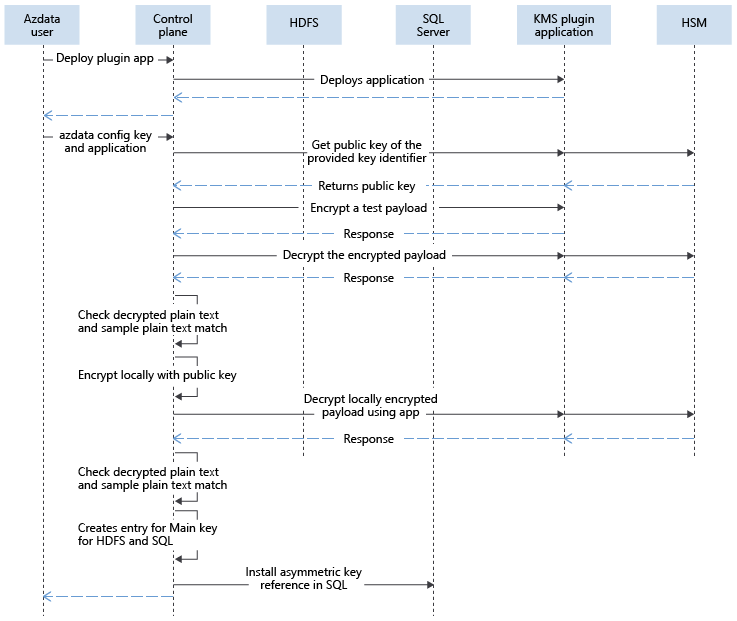

На приведенной ниже схеме поясняется взаимодействие при настройке внешних ключей на уровне управления.

После установки ключа шифрование и расшифровка различных полезных данных происходит под защитой главного ключа шифрования. Эта защита аналогична обеспечиваемой ключами, управляемыми системой, за исключением того, что вызовы расшифровки, направляемые на уровень управления, затем направляются в приложение подключаемого модуля службы управления ключами (KMS). Приложение подключаемого модуля KMS направляет запрос в соответствующее расположение, например HSM, Hashicorp Vault или другой продукт.

Конфигурация

Предоставленное шаблонное приложение — это подключаемый модуль, используемый для взаимодействия с внешним поставщиком ключей. Это приложение необходимо настроить и развернуть в Кластерах больших данных в качестве точки интеграции с выбранным внешним поставщиком ключей.

В шаблонном приложении приведены примеры интеграции с реализациями внешних поставщиков с помощью стандартного протокола PKCS11, использующего SoftHSM. Существуют также примеры с использованием хранилища Azure Key Vault и Hashicorp. Шаблонные приложения предоставляются в качестве эталонной реализации "как есть".

В следующих разделах приведены инструкции по настройке внешнего поставщика ключей в качестве корневого ключа шифрования для баз данных SQL Server и зон шифрования HDFS.

Создание ключа RSA 2048 во внешнем поставщике ключей

Создайте PEM-файл с 2048-разрядным ключом RSA и отправьте его в хранилище значений ключей во внешнем поставщике ключей.

Например, файл ключа можно добавить в хранилище KV в Hashicorp Vault по пути bdc-encryption-secret, а имя секрета может быть rsa2048.

Настройка и развертывание приложения для интеграции в Кластерах больших данных

На локальном компьютере перейдите в папку, содержащую шаблонные приложения kms_plugin_app AppDeploy Кластеров больших данных.

Настройте приложение, выбрав один из шаблонов и адаптировав его к своему сценарию:

- Файл custom_softhsm.py содержит эталонную реализацию с использованием SoftHSM.

- Файл custom_akv.py содержит пример Azure Key Vault.

- Файл custom_hcv.py содержит пример HashiCorp Vault.

Внимание!

Не меняйте контракты или сигнатуры функций, которые являются точками интеграции. При необходимости измените только реализации функций.

Присвойте соответствующее имя файлу, создаваемому на основе с приведенного выше шаблона. Например, сохраните custom_softhsm.py как my_custom_integration_v1.py, а затем выполните настройку. Этот подход важен для следующего шага.

app.py — это точка входа, которая будет загружать приложение. В этом файле необходимо изменить строку 11, чтобы она указывала на имя пользовательского файла без расширения .py из предыдущего шага. В приведенном выше примере измените:

... import utils from json_objects import EncryptDecryptRequest import custom_softhsm as custom def handler(operation, payload, pin, key_attributes, version): ...Введите следующее значение:

... import utils from json_objects import EncryptDecryptRequest import my_custom_integration_v1 as custom def handler(operation, payload, pin, key_attributes, version): ...Из папки с файлом spec.yaml разверните приложение в Кластерах больших данных с помощью этой команды:

azdata app create -sДождитесь завершения развертывания приложения. Состояние готовности можно проверить с помощью этой команды:

azdata app list

Настройка Кластеров больших данных для использования внешнего поставщика ключей

Задайте переменную среды

AZDATA_EXTERNAL_KEY_PIN, чтобы предоставить маркер, который разрешает доступ к внешнему поставщику ключей:export AZDATA_EXTERNAL_KEY_PIN=<your PIN/token here>Примечание

В процессе развертывания приложения для интеграции используется маркер для доступа к внешнему поставщику ключей. Однако переменная

AZDATA_EXTERNAL_KEY_PINсохраняется в зашифрованном виде на уровне управления Кластеров больших данных, чтобы приложение могло интерпретировать ее. Можно также использовать другой механизм проверки подлинности, но приложение потребуется изменить. Изучить логику интеграции в полной форме можно в приложении Python custom*.py.Настройте ключ в Кластерах больших данных с помощью приведенной ниже структуры команды

azdata. Измените необходимые параметры в соответствии со своей реализацией. В следующем примере используется структура HashiCorp Vault, предоставляемая custom2.py.azdata bdc kms update --app-name <YOUR-APP-NAME> --app-version <YOUR-APP-VERSION> \ --key-attributes keypath=<YOUR-KEY-PATH>,vaulturl=http://<YOUR-IP>:<YOUR-PORT>,keyname=<YOUR-KEY-NAME> \ --provider ExternalЗначение параметра

--provider Externalпозволяет настроить KMS для Кластеров больших данных так, чтобы в качестве конечной точки для операций с ключами использовалось приложение интеграции.Проверьте корневой ключ шифрования как ключ с внешним управлением с помощью приведенной ниже команды.

azdata bdc kms show

Шифрование баз данных и зон шифрования с помощью новых ключей

После настройки базы данных SQL Server и зоны шифрования HDFS по-прежнему шифруются с использованием прежней иерархии ключей. Необходимо явно зашифровать их с помощью ключей с внешним управлением.

В SQL Server устанавливается новый асимметричный ключ, основанный на ключе с внешним управлением. Используйте его для шифрования баз данных.

Асимметричный ключ можно просмотреть с помощью следующего запроса T-SQL в представлении системного каталога sys.asymmetric_keys.

USE master;

select * from sys.asymmetric_keys;

Асимметричных ключ отобразится с соглашением об именовании tde_asymmetric_key_<version>. Администратор SQL Server может затем сменить предохранитель DEK на асимметричный ключ с помощью инструкции ALTER DATABASE ENCRYPTION KEY. Например, используйте следующую команду T-SQL:

USE db1;

ALTER DATABASE ENCRYPTION KEY ENCRYPTION BY SERVER ASYMMETRIC KEY tde_asymmetric_key_0;

Чтобы проверить текущий ключ шифрования, выполните следующую команду:

azdata bdc hdfs key describeПолучите сведения о версии ключа, защищающего ключ зоны шифрования:

azdata bdc hdfs key describe --name <key name>Переведите ключ на использование нового ключа с внешним управлением:

azdata bdc hdfs key roll --name <new key name>Запустите шифрование с помощью этой команды:

azdata bdc hdfs encryption-zone reencrypt –-path <your EZ path> --action startПроверьте иерархию ключей с помощью следующих команд:

azdata bdc kms show azdata bdc hdfs key describe

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по