Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применимо к:SQL Server

База данных Azure SQL

Управляемый экземпляр Azure SQL

Azure Synapse Analytics

Система платформы аналитики (PDW)

Конечная точка SQL аналитики в Microsoft Fabric

Хранилище в Microsoft Fabric

База данных SQL в Microsoft Fabric

Каждая защищаемая среда SQL Server имеет связанные разрешения, которые можно предоставить субъекту. Разрешения в ядро СУБД управляются на уровне сервера, назначенном ролям входа и серверам, а также на уровне базы данных, назначенной пользователям базы данных и ролям базы данных. Модель для База данных SQL Azure имеет ту же систему для разрешений базы данных, но разрешения на уровне сервера недоступны. В этой статье содержится полный список разрешений. Типичные реализации разрешений см. в статье "Начало работы с разрешениями ядра СУБД".

Общее количество разрешений для SQL Server 2022 (16.x) — 292. База данных SQL Azure предоставляет 292 разрешения. Большинство разрешений применяются ко всем платформам, но некоторые не применяются. Например, большинство разрешений на уровне сервера не могут быть предоставлены в База данных SQL Azure, а для База данных SQL Azure имеет смысл только несколько разрешений. Новые разрешения вводятся постепенно с новыми выпусками. SQL Server 2019 (15.x) предоставляет 248 разрешений. SQL Server 2017 (14.x) предоставил 238 разрешений. SQL Server 2016 (13.x) предоставляет 230 разрешений. SQL Server 2014 (12.x) предоставил 219 разрешений. SQL Server 2012 (11.x) предоставляет 214 разрешений. SQL Server 2008 R2 (10.50.x) предоставляет разрешения 195. В статье sys.fn_builtin_permissions указывается, какие разрешения являются новыми в последних версиях.

В базе данных SQL в Microsoft Fabric поддерживаются только пользователи и роли уровня базы данных. На уровне сервера имена входа, роли и учетная запись sa недоступны. В базе данных SQL в Microsoft Fabric идентификатор Microsoft Entra для пользователей базы данных является единственным поддерживаемым методом проверки подлинности. Дополнительные сведения см. в разделе "Авторизация в базе данных SQL" в Microsoft Fabric.

После понимания необходимых разрешений можно применить разрешения на уровне сервера для входа или ролей сервера, а также разрешения на уровне базы данных для пользователей или ролей базы данных с помощью инструкций GRANT, REVOKE и DENY. Рассмотрим пример.

GRANT SELECT ON SCHEMA::HumanResources TO role_HumanResourcesDept;

REVOKE SELECT ON SCHEMA::HumanResources TO role_HumanResourcesDept;

Советы по планированию системы разрешений см. в статье "Начало работы с разрешениями ядра СУБД".

Соглашения об именовании разрешений

Ниже описаны общие соглашения, которые соблюдаются при задании имен разрешениям.

CONTROL

Предоставляет возможности, схожие с владением. Имеющий это разрешение получает все установленные разрешения на защищаемую сущность. Участник, получивший разрешение CONTROL, может также предоставлять разрешения на защищаемую сущность другим участникам. Так как модель безопасности SQL Server является иерархической, CONTROL в определенной области неявно включает CONTROL для всех защищаемых объектов в этой области. Например, разрешение CONTROL на базу данных неявно предполагает все разрешения на базу данных, все разрешения на все сборки в базе данных, все разрешения на все схемы в базе данных, а также все разрешения на объекты в пределах всех схем базы данных.

ALTER

Предоставляет возможность изменения свойств определенной защищаемой сущности, кроме ее владельца. При предоставлении разрешения ALTER на ту или иную область также предоставляется возможность изменения, создания или удаления любой защищаемой сущности, содержащейся в пределах данной области. Например, разрешение ALTER на схему включает возможность создания, изменения и удаления объектов этой схемы.

ALTER ANY <> сервер может быть любым защищаемым сервером.

Предоставляет возможность создавать, изменять и удалять отдельные экземпляры Защищаемой сущности сервера. Например, разрешение ALTER ANY LOGIN предоставляет возможность создания, изменения и удаления любого имени входа в экземпляре.

ALTER ANY <> база данных может быть любой защищаемой на уровне базы данных.

Предоставляет возможность СОЗДАВАТЬ, ИЗМЕНЯТЬ и УДАЛЯТЬ отдельные экземпляры Защищаемой сущности базы данных. Например, разрешение ALTER ANY SCHEMA предоставляет возможность создания, изменения и удаления любой схемы в базе данных.

ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ

Позволяет получателю взять на себя владение объектом безопасности, на который предоставлены права.

IMPERSONATE <Имя_для_входа>

Позволяет олицетворять имя входа.

IMPERSONATE <Пользователь>

Позволяет олицетворять пользователя.

CREATE <Защищаемый объект сервера>

Предоставляет возможность создавать Защищаемую сущность сервера.

CREATE <Защищаемый объект базы данных>

Предоставляет возможность создавать Защищаемую сущность базы данных.

CREATE <Защищаемый объект, содержащийся в схеме>

Предоставляет возможность создавать защищаемую сущность, содержащуюся в схеме. Однако для создания защищаемой сущности в той или иной схеме на эту схему требуется разрешение ALTER.

ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ

Разрешает доступ к метаданным.

REFERENCES

Разрешение REFERENCES для таблицы необходимо для создания ограничения FOREIGN KEY, которое ссылается на эту таблицу.

Разрешение REFERENCES для объекта необходимо для создания FUNCTION или VIEW с предложением 2

WITH SCHEMABINDING, которое ссылается на этот объект.

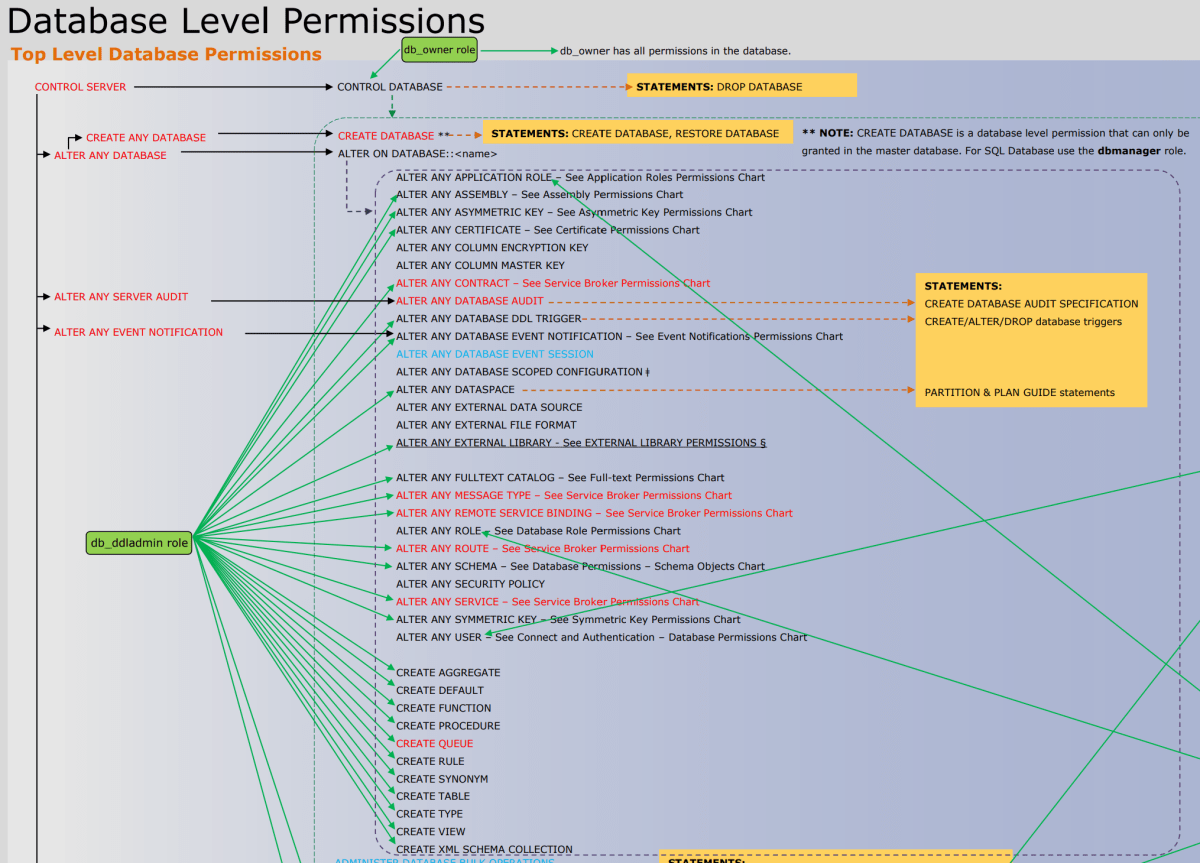

Диаграмма разрешений SQL Server

На следующем рисунке показаны разрешения и их связи друг с другом. Некоторые из разрешений более высокого уровня (например, CONTROL SERVER) указаны несколько раз. Рисунок в этой статье слишком мал для чтения. Вы можете скачать полноразмерный ядро СУБД плакат разрешений в формате PDF.

Разрешения, применимые к определенным защищаемым компонентам

В следующей таблице перечислены основные классы разрешений и типы защищаемых объектов, к которым они могут применяться.

| Permission | Применимо к |

|---|---|

| ALTER | Все классы объектов, кроме TYPE. |

| CONTROL | Все классы объектов: AGGREGATE, РОЛЬ ПРИЛОЖЕНИЯ, ASSEMBLY, АСИММЕТРИЧНЫЙ КЛЮЧ, ГРУППА ДОСТУПНОСТИ, CERTIFICATE, CONTRACT, CREDENTIALS, DATABASE, УЧЕТНЫЕ ДАННЫЕ В ОБЛАСТИ ДЕЙСТВИЯ БАЗЫ ДАННЫХ DEFAULT, ENDPOINT, КАТАЛОГ ПОЛНОТЕКСТОВЫЙ стоп-лист полнотекстового поиска FUNCTION, LOGIN, ТИП СООБЩЕНИЯ, PROCEDURE, QUEUE, ПРИВЯЗКА УДАЛЕННОЙ СЛУЖБЫ, ROLE, ROUTE, RULE, SCHEMA, СПИСОК ПОИСКА НЕДВИЖИМОСТИ SERVER, РОЛЬ СЕРВЕРА, SERVICE, СИММЕТРИЧНЫЙ КЛЮЧ, SYNONYM, TABLE, TYPE, USER, VIEW и КОЛЛЕКЦИЯ СХЕМ XML |

| DELETE | Все классы объектов, кроме DATABASE SCOPED CONFIGURATION, SERVER и TYPE. |

| EXECUTE | Типы СРЕДЫ CLR, внешние скрипты, процедуры (Transact-SQL и CLR), скалярные и агрегатные функции (Transact-SQL и CLR) и синонимы |

| IMPERSONATE | Имена входа и пользователи |

| INSERT | Синонимы, таблицы и столбцы, а также представления и столбцы. Разрешение можно предоставить на уровне базы данных, схемы или объектов. |

| RECEIVE | Очереди Service Broker |

| REFERENCES | AGGREGATE, ASSEMBLY, АСИММЕТРИЧНЫЙ КЛЮЧ, CERTIFICATE, CONTRACT, CREDENTIAL (относится к SQL Server 2022 (16.x) и более поздним версиям); DATABASE, УЧЕТНЫЕ ДАННЫЕ В ОБЛАСТИ ДЕЙСТВИЯ БАЗЫ ДАННЫХ КАТАЛОГ ПОЛНОТЕКСТОВЫЙ стоп-лист полнотекстового поиска FUNCTION, ТИП СООБЩЕНИЯ, PROCEDURE, QUEUE, RULE, SCHEMA, СПИСОК ПОИСКА НЕДВИЖИМОСТИ ОБЪЕКТ ПОСЛЕДОВАТЕЛЬНОСТЬ СИММЕТРИЧНЫЙ КЛЮЧ, TABLE, TYPE, VIEW и КОЛЛЕКЦИЯ СХЕМ XML |

| SELECT | Синонимы, таблицы и столбцы, а также представления и столбцы. Разрешение можно предоставить на уровне базы данных, схемы или объектов. |

| ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | Все классы объектов, кроме DATABASE SCOPED CONFIGURATION, LOGIN, SERVER и USER. |

| UPDATE | Синонимы, таблицы и столбцы, а также представления и столбцы. Разрешение можно предоставить на уровне базы данных, схемы или объектов. |

| ПРОСМОТР ИЗМЕНЕНИЙ | Схемы и таблицы |

| ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | Все классы объектов, кроме DATABASE SCOPED CONFIGURATION и SERVER. |

Caution

Разрешения по умолчанию, предоставляемые системным объектам во время установки, тщательно оцениваются по возможным угрозам и не должны быть изменены в рамках защиты установки SQL Server. Любые изменения разрешений для системных объектов могут ограничить или нарушить функциональные возможности и потенциально оставить установку SQL Server в неподдерживаемом состоянии.

Разрешения SQL Server

В следующей таблице приведен полный список разрешений SQL Server. База данных SQL Azure разрешения доступны только для поддерживаемых базовых защищаемых объектов. Разрешения на уровне сервера не могут быть предоставлены в База данных SQL Azure, однако в некоторых случаях разрешения базы данных доступны вместо этого.

| Базовый защищаемый объект | Гранулярные разрешения на базовую защищаемую сущность | Код типа разрешения | Защищаемая сущность, содержащая базовую сущность | Разрешение на защищаемую сущность контейнера, неявно предоставляющее гранулярное разрешение на базовую сущность |

|---|---|---|---|---|

| ФУНКЦИЯ ПРИЛОЖЕНИЯ | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБУЮ РОЛЬ ПРИЛОЖЕНИЯ |

| ФУНКЦИЯ ПРИЛОЖЕНИЯ | CONTROL | CL | DATABASE | CONTROL |

| ФУНКЦИЯ ПРИЛОЖЕНИЯ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ASSEMBLY | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБУЮ СБОРКУ |

| ASSEMBLY | CONTROL | CL | DATABASE | CONTROL |

| ASSEMBLY | REFERENCES | RF | DATABASE | REFERENCES |

| ASSEMBLY | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| ASSEMBLY | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| АСИММЕТРИЧНЫЙ КЛЮЧ | ALTER | AL | DATABASE | Изменить любой асимметричный ключ |

| АСИММЕТРИЧНЫЙ КЛЮЧ | CONTROL | CL | DATABASE | CONTROL |

| АСИММЕТРИЧНЫЙ КЛЮЧ | REFERENCES | RF | DATABASE | REFERENCES |

| АСИММЕТРИЧНЫЙ КЛЮЧ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| АСИММЕТРИЧНЫЙ КЛЮЧ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ГРУППА ДОСТУПНОСТИ | ALTER | AL | SERVER | Изменить любую группу доступности. |

| ГРУППА ДОСТУПНОСТИ | CONTROL | CL | SERVER | сервер управления |

| ГРУППА ДОСТУПНОСТИ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SERVER | сервер управления |

| ГРУППА ДОСТУПНОСТИ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SERVER | Просмотреть любое определение |

| CERTIFICATE | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБОЙ СЕРТИФИКАТ |

| CERTIFICATE | CONTROL | CL | DATABASE | CONTROL |

| CERTIFICATE | REFERENCES | RF | DATABASE | REFERENCES |

| CERTIFICATE | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| CERTIFICATE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| CONTRACT | ALTER | AL | DATABASE | ИЗМЕНЯТЬ ЛЮБОЙ КОНТРАКТ |

| CONTRACT | CONTROL | CL | DATABASE | CONTROL |

| CONTRACT | REFERENCES | RF | DATABASE | REFERENCES |

| CONTRACT | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| CONTRACT | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| CREDENTIAL | CONTROL | CL | SERVER | сервер управления |

| CREDENTIAL | REFERENCES | RF | SERVER | ИЗМЕНЯТЬ ЛЮБУЮ УДОСТОВЕРЕННОСТЬ |

| DATABASE | УПРАВЛЕНИЕ МАССОВЫМИ ОПЕРАЦИЯМИ С БАЗОЙ ДАННЫХ | DABO | SERVER | сервер управления |

| DATABASE | ALTER | AL | SERVER | ALTER ANY DATABASE (ИЗМЕНЕНИЕ ЛЮБОЙ БАЗЫ ДАННЫХ). |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ РОЛЬ ПРИЛОЖЕНИЯ | ALAR | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ СБОРКУ | ALAS | SERVER | сервер управления |

| DATABASE | Изменить любой асимметричный ключ | ALAK | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ СЕРТИФИКАТ | ALCF | SERVER | сервер управления |

| DATABASE | Изменить любой ключ шифрования столбца | ALCK Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ОСНОВНОЙ КЛЮЧ СТОЛБЦА | ALCM Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | ИЗМЕНЯТЬ ЛЮБОЙ КОНТРАКТ | ALSC | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ ПРОВЕРКУ БАЗЫ ДАННЫХ | ALDA | SERVER | ИЗМЕНЕНИЕ ЛЮБОГО АУДИТА СЕРВЕРА |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ТРИГГЕР DDL БАЗЫ ДАННЫХ | ALTG | SERVER | сервер управления |

| DATABASE | Изменение любых уведомлений о событиях базы данных (ALTER ANY DATABASE EVENT NOTIFICATION) | ALED | SERVER | ИЗМЕНЕНИЕ ЛЮБОГО УВЕДОМЛЕНИЯ О СОБЫТИИ |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ СЕССИЮ СОБЫТИЯ БАЗЫ ДАННЫХ | AADS | SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЯ |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЕ СОБЫТИЕ СЕССИИ СОБЫТИЙ БАЗЫ ДАННЫХ ДОБАВИТЬ СОБЫТИЕ | LDAE | SERVER | ALTER ANY EVENT SESSION ДОБАВИТЬ СОБЫТИЕ (ADD EVENT) |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ДОБАВИТЬ ЦЕЛЬ (TARGET) | LDAT | SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ДОБАВИТЬ ЦЕЛЬ |

| DATABASE | ОТКЛЮЧИТЬ СОБЫТИЕ СЕССИИ БАЗЫ ДАННЫХ ALTER ANY | DDES | SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ОТКЛЮЧИТЬ |

| DATABASE | ALTER ЛЮБОЕ СОБЫТИЕ СЕССИИ БАЗЫ ДАННЫХ УДАЛИТЬ СОБЫТИЕ | LDDE | SERVER | ALTER ANY EVENT SESSION DROP EVENT — Изменить любую сессию события, удалить событие. |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ БАЗЫ ДАННЫХ ЦЕЛЬ УДАЛЕНИЯ | LDDT | SERVER | ALTER ЛЮБОЙ СЕССИИ СОБЫТИЯ УДАЛИТЬ ЦЕЛЬ |

| DATABASE | АЛЬТЕР ЛЮБОЙ ДАТАБАЗОВЫЙ СОБЫТИЕ СЕССИЯ ВКЛЮЧИТЬ | EDES | SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ВКЛЮЧИТЬ |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЕ ПАРАМЕТР СОБЫТИЯ СЕССИИ БАЗЫ ДАННЫХ | LDSO | SERVER | ИЗМЕНИТЬ ЛЮБУЮ ОПЦИЮ СЕССИИ СОБЫТИЙ |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ КОНФИГУРАЦИЮ В ОБЛАСТИ БАЗЫ ДАННЫХ | ALDC Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЕ ПРОСТРАНСТВО ДАННЫХ | ALDS | SERVER | сервер управления |

| DATABASE | ИЗМЕНЕНИЕ ЛЮБОГО ВНЕШНЕГО ИСТОЧНИКА ДАННЫХ | AEDS | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ВНЕШНИЙ ФОРМАТ ФАЙЛА | AEFF | SERVER | сервер управления |

| DATABASE | ИЗМЕНЕНИЕ ЛЮБОЙ ВНЕШНЕЙ ЗАДАЧИ | AESJ | SERVER | сервер управления |

| DATABASE | ИЗМЕНЯТЬ ЛЮБОЙ ВНЕШНИЙ ЯЗЫК | ALLA | SERVER | сервер управления |

| DATABASE | ИЗМЕНЕНИЕ ЛЮБОЙ ВНЕШНЕЙ БИБЛИОТЕКИ | ALEL | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ВНЕШНИЙ ПОТОК | AEST | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ПОЛНОТЕКСТОВЫЙ КАТАЛОГ | ALFT | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ МАСКУ | AAMK Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | ИЗМЕНЯТЬ ЛЮБОЙ ТИП СООБЩЕНИЯ | ALMT | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ УДАЛЕННУЮ СВЯЗЬ СЕРВИСА | ALSB | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ РОЛЬ | ALRL | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ МАРШРУТ | ALRT | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ СХЕМУ | ALSM | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБУЮ ПОЛИТИКУ БЕЗОПАСНОСТИ | ALSP Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | ИЗМЕНЕНИЕ ЛЮБОЙ КЛАССИФИКАЦИИ КОНФИДЕНЦИАЛЬНОСТИ | AASC Применяется к SQL Server (SQL Server 2019 (15.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | ИЗМЕНЕНИЕ ЛЮБОЙ СЛУЖБЫ | ALSV | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ЛЮБОЙ СИММЕТРИЧНЫЙ КЛЮЧ | ALSK | SERVER | сервер управления |

| DATABASE | ИЗМЕНИТЬ ПОЛЬЗОВАТЕЛЯ | ALUS | SERVER | сервер управления |

| DATABASE | ALTER LEDGER | ALR | SERVER | CONTROL |

| DATABASE | Изменить конфигурацию регистра | ALC | SERVER | сервер управления |

| DATABASE | AUTHENTICATE | AUTH | SERVER | АУТЕНТИФИЦИРУЙТЕ СЕРВЕР |

| DATABASE | РЕЗЕРВНОЕ КОПИРОВАНИЕ БАЗЫ ДАННЫХ | BADB | SERVER | сервер управления |

| DATABASE | ЖУРНАЛ РЕЗЕРВНОГО КОПИРОВАНИЯ | BALO | SERVER | сервер управления |

| DATABASE | CHECKPOINT | CP | SERVER | сервер управления |

| DATABASE | CONNECT | CO | SERVER | сервер управления |

| DATABASE | РЕПЛИКАЦИЯ CONNECT | CORP | SERVER | сервер управления |

| DATABASE | CONTROL | CL | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ АГГРЕГАТ | CRAG | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ СЕАНСА СОБЫТИЙ БАЗЫ ДАННЫХ | CRDS | SERVER | СОЗДАНИЕ ЛЮБОГО СЕАНСА СОБЫТИЙ |

| DATABASE | СОЗДАНИЕ СБОРКИ | CRAS | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ АСИММЕТРИЧНОГО КЛЮЧА | CRAK | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ СЕРТИФИКАТ | CRCF | SERVER | сервер управления |

| DATABASE | Создать договор | CRSC | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ БАЗУ ДАННЫХ | CRDB | SERVER | CREATE ANY DATABASE (СОЗДАНИЕ ЛЮБОЙ БАЗЫ ДАННЫХ); |

| DATABASE | СОЗДАНИЕ УВЕДОМЛЕНИЯ О СОБЫТИЯХ БАЗЫ ДАННЫХ DDL | CRED | SERVER | СОЗДАНИЕ УВЕДОМЛЕНИЯ О СОБЫТИИ DDL |

| DATABASE | СОЗДАТЬ ПО УМОЛЧАНИЮ | CRDF | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ ВНЕШНЕГО ЯЗЫКА | CRLA | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ ВНЕШНЕЙ БИБЛИОТЕКИ | CREL | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ КАТАЛОГА FULLTEXT | CRFT | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ ФУНКЦИЮ | CRFN | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ ТИП СООБЩЕНИЯ | CRMT | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ ПРОЦЕДУРУ | CRPR | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ ОЧЕРЕДИ | CRQU | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ ПРИВЯЗКИ К УДАЛЕННОЙ СЛУЖБЕ | CRSB | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ РОЛЬ | CRRL | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ МАРШРУТ | CRRT | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ ПРАВИЛА | CRRU | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ СХЕМУ | CRSM | SERVER | сервер управления |

| DATABASE | Создать сервис | CRSV | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ СИММЕТРИЧНОГО КЛЮЧА | CRSK | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ СИНОНИМ | CRSN | SERVER | сервер управления |

| DATABASE | CREATE TABLE | CRTB | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ ТИП | CRTY | SERVER | сервер управления |

| DATABASE | СОЗДАНИЕ ПОЛЬЗОВАТЕЛЯ | CUSR | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ ПРЕДСТАВЛЕНИЕ | CRVW | SERVER | сервер управления |

| DATABASE | СОЗДАТЬ КОЛЛЕКЦИЮ XML-СХЕМ | CRXS | SERVER | сервер управления |

| DATABASE | DELETE | DL | SERVER | сервер управления |

| DATABASE | УДАЛЕНИЕ СЕАНСА СОБЫТИЙ БАЗЫ ДАННЫХ | DRDS | SERVER | УДАЛЕНИЕ ЛЮБОГО СЕАНСА СОБЫТИЙ |

| DATABASE | ВКЛЮЧЕНИЕ РЕЕСТРА | EL | SERVER | CONTROL |

| DATABASE | EXECUTE | EX | SERVER | сервер управления |

| DATABASE | ВЫПОЛНЕНИЕ ЛЮБОЙ ВНЕШНЕЙ КОНЕЧНОЙ ТОЧКИ | EAEE | SERVER | сервер управления |

| DATABASE | ВЫПОЛНИТЬ ЛЮБОЙ ВНЕШНИЙ СКРИПТ | EAES Применяется к SQL Server (SQL Server 2016 (13.x) через текущий момент. |

SERVER | сервер управления |

| DATABASE | INSERT | IN | SERVER | сервер управления |

| DATABASE | Завершить подключение к базе данных | KIDC Применяется только к База данных SQL Azure. Используйте ALTER ANY CONNECTION в SQL Server. |

SERVER | ИЗМЕНЕНИЕ ЛЮБОГО СОЕДИНЕНИЯ |

| DATABASE | REFERENCES | RF | SERVER | сервер управления |

| DATABASE | SELECT | SL | SERVER | сервер управления |

| DATABASE | SHOWPLAN | SPLN | SERVER | ALTER TRACE (изменение трассировки) |

| DATABASE | УВЕДОМЛЕНИЯ О ЗАПРОСЕ НА ПОДПИСКУ | SUQN | SERVER | сервер управления |

| DATABASE | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SERVER | сервер управления |

| DATABASE | UNMASK | UMSK Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | сервер управления |

| DATABASE | UPDATE | UP | SERVER | сервер управления |

| DATABASE | ПРОСМОТР ОПРЕДЕЛЕНИЯ КЛЮЧА ШИФРОВАНИЯ СТОЛБЦА | VWCK Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | просмотр состояния сервера |

| DATABASE | ПРОСМОТР ОПРЕДЕЛЕНИЯ ГЛАВНОГО КЛЮЧА СТОЛБЦА | VWCM Применяется к SQL Server (SQL Server 2016 (13.x) до текущего), База данных SQL Azure. |

SERVER | просмотр состояния сервера |

| DATABASE | ПРОСМОТР ЛЮБОЙ КЛАССИФИКАЦИИ КОНФИДЕНЦИАЛЬНОСТИ | VASC | SERVER | сервер управления |

| DATABASE | ПРОСМОТР КРИПТОГРАФИЧЕСКИ ЗАЩИЩЕННОГО ОПРЕДЕЛЕНИЯ | VCD | SERVER | ПРОСМОТР ЛЮБОГО КРИПТОГРАФИЧЕСКИ ЗАЩИЩЕННОГО ОПРЕДЕЛЕНИЯ |

| DATABASE | ПРОСМОТР СОСТОЯНИЯ ПРОИЗВОДИТЕЛЬНОСТИ БАЗЫ ДАННЫХ | VDP | SERVER | ПРОСМОТР СОСТОЯНИЯ ПРОИЗВОДИТЕЛЬНОСТИ СЕРВЕРА |

| DATABASE | ПРОСМОТР АУДИТА БЕЗОПАСНОСТИ БАЗЫ ДАННЫХ | VDSA | SERVER | сервер управления |

| DATABASE | ПРОСМОТР СОСТОЯНИЯ БЕЗОПАСНОСТИ БАЗЫ ДАННЫХ | VDS | SERVER | ПРОСМОТР СОСТОЯНИЯ БЕЗОПАСНОСТИ СЕРВЕРА |

| DATABASE | ПРОСМОТР СОСТОЯНИЯ БАЗЫ ДАННЫХ | VWDS | SERVER | просмотр состояния сервера |

| DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SERVER | Просмотреть любое определение |

| DATABASE | ПРОСМОТР СОДЕРЖИМОГО РЕЕСТРА | VLC | SERVER | CONTROL |

| DATABASE | ПРОСМОТР ОПРЕДЕЛЕНИЯ БЕЗОПАСНОСТИ | VWS | SERVER | ПРОСМОТР ВСЕХ ОПРЕДЕЛЕНИЙ БЕЗОПАСНОСТИ |

| DATABASE | ПРОСМОТР ОПРЕДЕЛЕНИЯ ПРОИЗВОДИТЕЛЬНОСТИ | VWP | SERVER | ПРОСМОТР ЛЮБОГО ОПРЕДЕЛЕНИЯ ПРОИЗВОДИТЕЛЬНОСТИ |

| УЧЕТНЫЕ ДАННЫЕ В ПРЕДЕЛАХ БАЗЫ ДАННЫХ | ALTER | AL | DATABASE | CONTROL |

| УЧЕТНЫЕ ДАННЫЕ В ПРЕДЕЛАХ БАЗЫ ДАННЫХ | CONTROL | CL | DATABASE | CONTROL |

| УЧЕТНЫЕ ДАННЫЕ В ПРЕДЕЛАХ БАЗЫ ДАННЫХ | REFERENCES | RF | DATABASE | REFERENCES |

| УЧЕТНЫЕ ДАННЫЕ В ПРЕДЕЛАХ БАЗЫ ДАННЫХ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| УЧЕТНЫЕ ДАННЫЕ В ПРЕДЕЛАХ БАЗЫ ДАННЫХ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ENDPOINT | ALTER | AL | SERVER | ИЗМЕНИТЬ ЛЮБОЙ КОНЕЧНЫЙ ТЕРМИНАЛ |

| ENDPOINT | CONNECT | CO | SERVER | сервер управления |

| ENDPOINT | CONTROL | CL | SERVER | сервер управления |

| ENDPOINT | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SERVER | сервер управления |

| ENDPOINT | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SERVER | Просмотреть любое определение |

| КАТАЛОГ FULLTEXT | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ПОЛНОТЕКСТОВЫЙ КАТАЛОГ |

| КАТАЛОГ FULLTEXT | CONTROL | CL | DATABASE | CONTROL |

| КАТАЛОГ FULLTEXT | REFERENCES | RF | DATABASE | REFERENCES |

| КАТАЛОГ FULLTEXT | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| КАТАЛОГ FULLTEXT | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ПОЛНЫЙ СПИСОК СТОП-СПИСКОВ | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБОЙ ПОЛНОТЕКСТОВЫЙ КАТАЛОГ |

| ПОЛНЫЙ СПИСОК СТОП-СПИСКОВ | CONTROL | CL | DATABASE | CONTROL |

| ПОЛНЫЙ СПИСОК СТОП-СПИСКОВ | REFERENCES | RF | DATABASE | REFERENCES |

| ПОЛНЫЙ СПИСОК СТОП-СПИСКОВ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| ПОЛНЫЙ СПИСОК СТОП-СПИСКОВ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| LOGIN | ALTER | AL | SERVER | ИЗМЕНИТЬ ЛЮБОЙ ВХОД |

| LOGIN | CONTROL | CL | SERVER | сервер управления |

| LOGIN | IMPERSONATE | IM | SERVER | сервер управления |

| LOGIN | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SERVER | Просмотреть любое определение |

| ТИП СООБЩЕНИЯ | ALTER | AL | DATABASE | ИЗМЕНЯТЬ ЛЮБОЙ ТИП СООБЩЕНИЯ |

| ТИП СООБЩЕНИЯ | CONTROL | CL | DATABASE | CONTROL |

| ТИП СООБЩЕНИЯ | REFERENCES | RF | DATABASE | REFERENCES |

| ТИП СООБЩЕНИЯ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| ТИП СООБЩЕНИЯ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| OBJECT | ALTER | AL | SCHEMA | ALTER |

| OBJECT | CONTROL | CL | SCHEMA | CONTROL |

| OBJECT | DELETE | DL | SCHEMA | DELETE |

| OBJECT | EXECUTE | EX | SCHEMA | EXECUTE |

| OBJECT | INSERT | IN | SCHEMA | INSERT |

| OBJECT | RECEIVE | RC | SCHEMA | CONTROL |

| OBJECT | REFERENCES | RF | SCHEMA | REFERENCES |

| OBJECT | SELECT | SL | SCHEMA | SELECT |

| OBJECT | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SCHEMA | CONTROL |

| OBJECT | UNMASK | UMSK | SCHEMA | UNMASK |

| OBJECT | UPDATE | UP | SCHEMA | UPDATE |

| OBJECT | ПРОСМОТР ИЗМЕНЕНИЙ | VWCT | SCHEMA | ПРОСМОТР ИЗМЕНЕНИЙ |

| OBJECT | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SCHEMA | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ПРИВЯЗКА ДЛЯ УДАЛЕННОЙ СЛУЖБЫ | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБУЮ УДАЛЕННУЮ СВЯЗЬ СЕРВИСА |

| ПРИВЯЗКА ДЛЯ УДАЛЕННОЙ СЛУЖБЫ | CONTROL | CL | DATABASE | CONTROL |

| ПРИВЯЗКА ДЛЯ УДАЛЕННОЙ СЛУЖБЫ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| ПРИВЯЗКА ДЛЯ УДАЛЕННОЙ СЛУЖБЫ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ROLE | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБУЮ РОЛЬ |

| ROLE | CONTROL | CL | DATABASE | CONTROL |

| ROLE | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| ROLE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| ROUTE | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБОЙ МАРШРУТ |

| ROUTE | CONTROL | CL | DATABASE | CONTROL |

| ROUTE | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| ROUTE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| SCHEMA | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБУЮ СХЕМУ |

| SCHEMA | CONTROL | CL | DATABASE | CONTROL |

| SCHEMA | СОЗДАТЬ ПОСЛЕДОВАТЕЛЬНОСТЬ | CRSO | DATABASE | CONTROL |

| SCHEMA | DELETE | DL | DATABASE | DELETE |

| SCHEMA | EXECUTE | EX | DATABASE | EXECUTE |

| SCHEMA | INSERT | IN | DATABASE | INSERT |

| SCHEMA | REFERENCES | RF | DATABASE | REFERENCES |

| SCHEMA | SELECT | SL | DATABASE | SELECT |

| SCHEMA | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| SCHEMA | UNMASK | UMSK | DATABASE | UNMASK |

| SCHEMA | UPDATE | UP | DATABASE | UPDATE |

| SCHEMA | ПРОСМОТР ИЗМЕНЕНИЙ | VWCT | DATABASE | ПРОСМОТР ИЗМЕНЕНИЙ |

| SCHEMA | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| СПИСОК ДЛЯ ПОИСКА НЕДВИЖИМОСТИ | ALTER | AL | SERVER | ИЗМЕНИТЬ ЛЮБОЙ ПОЛНОТЕКСТОВЫЙ КАТАЛОГ |

| СПИСОК ДЛЯ ПОИСКА НЕДВИЖИМОСТИ | CONTROL | CL | SERVER | CONTROL |

| СПИСОК ДЛЯ ПОИСКА НЕДВИЖИМОСТИ | REFERENCES | RF | SERVER | REFERENCES |

| СПИСОК ДЛЯ ПОИСКА НЕДВИЖИМОСТИ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SERVER | CONTROL |

| СПИСОК ДЛЯ ПОИСКА НЕДВИЖИМОСТИ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SERVER | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| SERVER | АДМИНИСТРИРОВАНИЕ МАССОВЫХ ОПЕРАЦИЙ | ADBO | Неприменимо | Неприменимо |

| SERVER | Изменить любую группу доступности. | ALAG | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНЕНИЕ ЛЮБОГО СОЕДИНЕНИЯ | ALCO | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНЯТЬ ЛЮБУЮ УДОСТОВЕРЕННОСТЬ | ALCD | Неприменимо | Неприменимо |

| SERVER | ALTER ANY DATABASE (ИЗМЕНЕНИЕ ЛЮБОЙ БАЗЫ ДАННЫХ). | ALDB | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБОЙ КОНЕЧНЫЙ ТЕРМИНАЛ | ALHE | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНЕНИЕ ЛЮБОГО УВЕДОМЛЕНИЯ О СОБЫТИИ | ALES | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЯ | AAES | Неприменимо | Неприменимо |

| SERVER | ALTER ANY EVENT SESSION ДОБАВИТЬ СОБЫТИЕ (ADD EVENT) | LSAE | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ДОБАВИТЬ ЦЕЛЬ | LSAT | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ОТКЛЮЧИТЬ | DES | Неприменимо | Неприменимо |

| SERVER | ALTER ANY EVENT SESSION DROP EVENT — Изменить любую сессию события, удалить событие. | LSDE | Неприменимо | Неприменимо |

| SERVER | ALTER ЛЮБОЙ СЕССИИ СОБЫТИЯ УДАЛИТЬ ЦЕЛЬ | LSDT | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ВКЛЮЧИТЬ | EES | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБУЮ ОПЦИЮ СЕССИИ СОБЫТИЙ | LESO | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБОЙ ПОДКЛЮЧЕННЫЙ СЕРВЕР | ALLS | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ ЛЮБОЙ ВХОД | ALLG | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНЕНИЕ ЛЮБОГО АУДИТА СЕРВЕРА | ALAA | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНЕНИЕ ЛЮБОЙ РОЛИ СЕРВЕРА | ALSR | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ РЕСУРСЫ | ALRS | Неприменимо | Неприменимо |

| SERVER | Изменить состояние сервера (ALTER SERVER STATE) | ALSS | Неприменимо | Неприменимо |

| SERVER | ИЗМЕНИТЬ НАСТРОЙКИ | ALST | Неприменимо | Неприменимо |

| SERVER | ALTER TRACE | ALTR | Неприменимо | Неприменимо |

| SERVER | АУТЕНТИФИЦИРУЙТЕ СЕРВЕР | AUTH | Неприменимо | Неприменимо |

| SERVER | ПОДКЛЮЧИТЕ ЛЮБУЮ БАЗУ ДАННЫХ | CADB | Неприменимо | Неприменимо |

| SERVER | CONNECT SQL | COSQ | Неприменимо | Неприменимо |

| SERVER | сервер управления | CL | Неприменимо | Неприменимо |

| SERVER | CREATE ANY DATABASE (СОЗДАНИЕ ЛЮБОЙ БАЗЫ ДАННЫХ); | CRDB | Неприменимо | Неприменимо |

| SERVER | СОЗДАНИЕ ГРУППЫ ДОСТУПНОСТИ | CRAC | Неприменимо | Неприменимо |

| SERVER | СОЗДАНИЕ УВЕДОМЛЕНИЯ О СОБЫТИИ DDL | CRDE | Неприменимо | Неприменимо |

| SERVER | СОЗДАНИЕ КОНЕЧНОЙ ТОЧКИ | CRHE | Неприменимо | Неприменимо |

| SERVER | СОЗДАТЬ РОЛЬ СЕРВЕРА | CRSR | Неприменимо | Неприменимо |

| SERVER | СОЗДАНИЕ УВЕДОМЛЕНИЯ О СОБЫТИЯХ ТРАССИРОВКИ | CRTE | Неприменимо | Неприменимо |

| SERVER | СБОРКА ВНЕШНЕГО ДОСТУПА | XA | Неприменимо | Неприменимо |

| SERVER | ОЛИЦЕТВОРИТЬ ЛЮБОЕ ИМЯ ВХОДА | IAL | Неприменимо | Неприменимо |

| SERVER | ВЫБЕРИТЕ ВСЕ ЗАЩИЩАЕМЫЕ ПОЛЬЗОВАТЕЛЕМ ОБЪЕКТЫ | SUS | Неприменимо | Неприменимо |

| SERVER | SHUTDOWN | SHDN | Неприменимо | Неприменимо |

| SERVER | НЕБЕЗОПАСНАЯ СБОРКА | XU | Неприменимо | Неприменимо |

| SERVER | Просмотр любой базы данных | VWDB | Неприменимо | Неприменимо |

| SERVER | Просмотреть любое определение | VWAD | Неприменимо | Неприменимо |

| SERVER | просмотр состояния сервера | VWSS | Неприменимо | Неприменимо |

| РОЛЬ СЕРВЕРА | ALTER | AL | SERVER | ИЗМЕНЕНИЕ ЛЮБОЙ РОЛИ СЕРВЕРА |

| РОЛЬ СЕРВЕРА | CONTROL | CL | SERVER | сервер управления |

| РОЛЬ СЕРВЕРА | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SERVER | сервер управления |

| РОЛЬ СЕРВЕРА | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SERVER | Просмотреть любое определение |

| SERVICE | ALTER | AL | DATABASE | ИЗМЕНЕНИЕ ЛЮБОЙ СЛУЖБЫ |

| SERVICE | CONTROL | CL | DATABASE | CONTROL |

| SERVICE | SEND | SN | DATABASE | CONTROL |

| SERVICE | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| SERVICE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| СИММЕТРИЧНЫЙ КЛЮЧ | ALTER | AL | DATABASE | ИЗМЕНИТЬ ЛЮБОЙ СИММЕТРИЧНЫЙ КЛЮЧ |

| СИММЕТРИЧНЫЙ КЛЮЧ | CONTROL | CL | DATABASE | CONTROL |

| СИММЕТРИЧНЫЙ КЛЮЧ | REFERENCES | RF | DATABASE | REFERENCES |

| СИММЕТРИЧНЫЙ КЛЮЧ | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | DATABASE | CONTROL |

| СИММЕТРИЧНЫЙ КЛЮЧ | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| TYPE | CONTROL | CL | SCHEMA | CONTROL |

| TYPE | EXECUTE | EX | SCHEMA | EXECUTE |

| TYPE | REFERENCES | RF | SCHEMA | REFERENCES |

| TYPE | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SCHEMA | CONTROL |

| TYPE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SCHEMA | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| USER | ALTER | AL | DATABASE | ИЗМЕНИТЬ ПОЛЬЗОВАТЕЛЯ |

| USER | CONTROL | CL | DATABASE | CONTROL |

| USER | IMPERSONATE | IM | DATABASE | CONTROL |

| USER | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | DATABASE | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

| КОЛЛЕКЦИЯ СХЕМ XML | ALTER | AL | SCHEMA | ALTER |

| КОЛЛЕКЦИЯ СХЕМ XML | CONTROL | CL | SCHEMA | CONTROL |

| КОЛЛЕКЦИЯ СХЕМ XML | EXECUTE | EX | SCHEMA | EXECUTE |

| КОЛЛЕКЦИЯ СХЕМ XML | REFERENCES | RF | SCHEMA | REFERENCES |

| КОЛЛЕКЦИЯ СХЕМ XML | ВОЗЬМИТЕ ОТВЕТСТВЕННОСТЬ | TO | SCHEMA | CONTROL |

| КОЛЛЕКЦИЯ СХЕМ XML | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ | VW | SCHEMA | ПРЕДСТАВЛЕНИЕ ОПРЕДЕЛЕНИЯ |

Новые детализированные разрешения, добавленные в SQL Server 2022

В SQL Server 2022 добавляются следующие разрешения:

Добавлены 10 новых разрешений, чтобы разрешить доступ к системным метаданным.

Добавлены 18 новых разрешений для расширенных событий.

Добавлены 9 новых разрешений в отношении объектов, связанных с безопасностью.

Для реестра добавлены 4 разрешения.

3 дополнительные разрешения базы данных.

Дополнительные сведения см. в статье "Новые детализированные разрешения для SQL Server 2022 и Azure SQL для улучшения соответствия с помощью PoLP".

Доступ к разрешениям системных метаданных

Уровень сервера:

- ПРОСМОТР ВСЕХ ОПРЕДЕЛЕНИЙ БЕЗОПАСНОСТИ

- ПРОСМОТР ЛЮБОГО ОПРЕДЕЛЕНИЯ ПРОИЗВОДИТЕЛЬНОСТИ

- ПРОСМОТР СОСТОЯНИЯ БЕЗОПАСНОСТИ СЕРВЕРА

- ПРОСМОТР СОСТОЯНИЯ ПРОИЗВОДИТЕЛЬНОСТИ СЕРВЕРА

- ПРОСМОТР ЛЮБОГО КРИПТОГРАФИЧЕСКИ ЗАЩИЩЕННОГО ОПРЕДЕЛЕНИЯ

Уровень базы данных:

- ПРОСМОТР СОСТОЯНИЯ БЕЗОПАСНОСТИ БАЗЫ ДАННЫХ

- ПРОСМОТР СОСТОЯНИЯ ПРОИЗВОДИТЕЛЬНОСТИ БАЗЫ ДАННЫХ

- ПРОСМОТР ОПРЕДЕЛЕНИЯ БЕЗОПАСНОСТИ

- ПРОСМОТР ОПРЕДЕЛЕНИЯ ПРОИЗВОДИТЕЛЬНОСТИ

- ПРОСМОТР КРИПТОГРАФИЧЕСКИ ЗАЩИЩЕННОГО ОПРЕДЕЛЕНИЯ

Разрешения расширенных событий

Уровень сервера:

- СОЗДАНИЕ ЛЮБОГО СЕАНСА СОБЫТИЙ

- УДАЛЕНИЕ ЛЮБОГО СЕАНСА СОБЫТИЙ

- ИЗМЕНИТЬ ЛЮБУЮ ОПЦИЮ СЕССИИ СОБЫТИЙ

- ALTER ANY EVENT SESSION ДОБАВИТЬ СОБЫТИЕ (ADD EVENT)

- ALTER ANY EVENT SESSION DROP EVENT — Изменить любую сессию события, удалить событие.

- ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ВКЛЮЧИТЬ

- ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ОТКЛЮЧИТЬ

- ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ ДОБАВИТЬ ЦЕЛЬ

- ALTER ЛЮБОЙ СЕССИИ СОБЫТИЯ УДАЛИТЬ ЦЕЛЬ

Все эти разрешения находятся под одинаковым родительским разрешением: ALTER ANY EVENT SESSION

Уровень базы данных:

- СОЗДАНИЕ СЕАНСА СОБЫТИЙ БАЗЫ ДАННЫХ

- УДАЛЕНИЕ СЕАНСА СОБЫТИЙ БАЗЫ ДАННЫХ

- ИЗМЕНИТЬ ЛЮБОЕ ПАРАМЕТР СОБЫТИЯ СЕССИИ БАЗЫ ДАННЫХ

- ИЗМЕНИТЬ ЛЮБОЕ СОБЫТИЕ СЕССИИ СОБЫТИЙ БАЗЫ ДАННЫХ ДОБАВИТЬ СОБЫТИЕ

- ALTER ЛЮБОЕ СОБЫТИЕ СЕССИИ БАЗЫ ДАННЫХ УДАЛИТЬ СОБЫТИЕ

- АЛЬТЕР ЛЮБОЙ ДАТАБАЗОВЫЙ СОБЫТИЕ СЕССИЯ ВКЛЮЧИТЬ

- ОТКЛЮЧИТЬ СОБЫТИЕ СЕССИИ БАЗЫ ДАННЫХ ALTER ANY

- ALTER ANY DATABASE EVENT SESSION ДОБАВИТЬ ЦЕЛЬ (TARGET)

- ИЗМЕНИТЬ ЛЮБУЮ СЕССИЮ СОБЫТИЙ БАЗЫ ДАННЫХ ЦЕЛЬ УДАЛЕНИЯ

Все эти разрешения находятся под одинаковым родительским разрешением: ALTER ANY DATABASE EVENT SESSION

Разрешения объекта, связанные с безопасностью

- УПРАВЛЕНИЕ (УДОСТОВЕРЕНИЕ)

- СОЗДАТЬ ЛОГИН

- СОЗДАНИЕ ПОЛЬЗОВАТЕЛЯ

- ССЫЛКИ (УЧЕТНЫЕ ДАННЫЕ)

- РАЗМАСКИРОВАТЬ (ОБЪЕКТ)

- UNMASK (СХЕМА)

- ПРОСМОТР ЛЮБОГО ЖУРНАЛА ОШИБОК

- ПРОСМОТР АУДИТА БЕЗОПАСНОСТИ СЕРВЕРА

- ПРОСМОТР АУДИТА БЕЗОПАСНОСТИ БАЗЫ ДАННЫХ

Разрешения бухгалтерской книги

- ALTER LEDGER

- Изменить конфигурацию регистра

- ВКЛЮЧЕНИЕ РЕЕСТРА

- ПРОСМОТР СОДЕРЖИМОГО РЕЕСТРА

Другие разрешения базы данных

- ИЗМЕНЕНИЕ ЛЮБОЙ ВНЕШНЕЙ ЗАДАЧИ

- ИЗМЕНИТЬ ЛЮБОЙ ВНЕШНИЙ ПОТОК

- ВЫПОЛНЕНИЕ ЛЮБОЙ ВНЕШНЕЙ КОНЕЧНОЙ ТОЧКИ

Сводка алгоритма проверки разрешений

Проверка разрешений может оказаться сложной задачей. Алгоритм проверки разрешений учитывает перекрывающееся членство в группах и цепочки владения, явные и неявные разрешения. На его работу могут влиять разрешения на защищаемые классы, содержащие защищаемые сущности. Общая процедура алгоритма состоит в сборе всех применимых разрешений. Если не обнаружена блокирующая инструкция DENY, алгоритм выполняет поиск инструкции GRANT, которая предоставляет достаточные права доступа. Алгоритм содержит три необходимых элемента: контекст безопасности, область разрешенияи требуемое разрешение.

Note

Вы не можете предоставлять, запрещать или отзывать разрешения у sa, dbo, владельца сущности, information_schema, sys или себя.

Контекст безопасности

Это группа участников, разрешения которых используются в проверке доступа. Сюда входят разрешения, связанные с текущим именем входа или пользователем, если контекст безопасности не изменился на другое имя входа или другого пользователя с помощью инструкции EXECUTE AS. В контекст безопасности входят следующие участники.

Логин

Пользователь

Членство в роли

Членство в группах Windows.

Любое имя входа или учетная запись пользователя для сертификата, используемого для подписания модуля (если применяются подписи модулей), который выполняется пользователем в данный момент, и членство этого участника в соответствующих ролях.

Пространство разрешений

Это защищаемая сущность и все защищаемые классы, содержащие защищаемый объект. Например, таблица (защищаемая сущность) содержится в защищаемом классе схемы и в защищаемом классе базы данных. На доступ могут влиять разрешения на уровне таблицы, схемы, базы данных и сервера. Дополнительные сведения см. в разделе "Иерархия разрешений" (ядро СУБД).

Обязательное разрешение

Тип требуемого разрешения. Например, INSERT, UPDATE, DELETE, SELECT, EXECUTE, ALTER, CONTROL и т. д.

Для доступа может требоваться несколько разрешений, как в следующих примерах.

Хранимой процедуре может быть необходимо разрешение EXECUTE на хранимую процедуру и разрешение INSERT на несколько таблиц, на которые ссылается хранимая процедура.

Для динамического административного представления могут быть одновременно необходимы разрешения VIEW SERVER STATE и SELECT на представление.

Общие шаги алгоритма

Когда алгоритм определяет, следует ли предоставлять доступ к защищаемому объекту, конкретные используемые шаги могут различаться в зависимости от того, какие участники и защищаемые объекты вовлечены в процесс. Однако в любом случае алгоритм выполняет следующие общие шаги.

Пропустить проверку разрешений, если имя входа является членом предопределенной роли сервера sysadmin или если пользователь является пользователем dbo в текущей базе данных.

Разрешить доступ, если применима цепочка владения и проверка доступа к объекту, расположенному ранее в цепочке, завершилась успешно.

Выполнить статистическую обработку удостоверений на уровне сервера, базы данных и подписанных модулей, относящихся к вызывающей стороне, чтобы создать контекст безопасности.

Собрать для полученного контекста безопасностивсе разрешения, которые предоставлены или запрещены в области разрешения. Разрешение может задаваться в явном виде в составе инструкций GRANT, GRANT WITH GRANT или DENY (либо быть неявным или покрывающим разрешением GRANT или DENY). Например, из разрешения CONTROL на схему следует разрешение CONTROL на таблицу, а из разрешения CONTROL на таблицу следует разрешение SELECT. Таким образом, если предоставлено разрешение CONTROL на схему, то неявно предоставляется разрешение SELECT на таблицу. Если разрешение CONTROL на таблицу запрещается, то неявно запрещается разрешение SELECT на таблицу.

Note

Инструкция GRANT для разрешения на уровне столбцов имеет приоритет над инструкцией DENY на уровне объектов. Дополнительные сведения см. в разделе "Разрешения объекта DENY".

Определить требуемое разрешение.

Завершить проверку разрешений с отрицательным результатом, если требуемое разрешение явно или неявно запрещено в любом из удостоверений из контекста безопасности для объектов в области разрешения.

Передайте проверку разрешения, если требуемое разрешение не было отклонено, а требуемое разрешение содержит разрешение GRANT или GRANT WITH GRANT либо непосредственно, либо неявно любому из удостоверений в контексте безопасности для любого объекта в пространстве разрешений.

Особые замечания относительно разрешений на уровне столбца

Разрешения на уровне столбцов предоставляются с помощью синтаксиса table_name(столбец _name<)>< Рассмотрим пример.

GRANT SELECT ON OBJECT::Customer(CustomerName) TO UserJoe;

Разрешение GRANT на столбец переопределяет разрешение DENY на таблицу. При этом последующее разрешение DENY на таблицу удалит разрешение GRANT на столбец.

Examples

В примерах этого раздела показано, как получить сведения о разрешениях.

A. Возвращает полный список предоставленных разрешений

Следующая инструкция возвращает все разрешения ядро СУБД с помощью fn_builtin_permissions функции. Для получения дополнительной информации см. sys.fn_builtin_permissions.

SELECT * FROM fn_builtin_permissions(default);

GO

B. Возврат разрешений для определенного класса объектов

В следующем примере функция fn_builtin_permissions используется для просмотра всех разрешений, доступных для категории защищаемых объектов. В примере возвращаются разрешения на сборки.

SELECT * FROM fn_builtin_permissions('assembly');

GO

C. Возврат разрешений, предоставленных выполняющей субъекту объекта

В следующем примере функция fn_my_permissions возвращает список действующих разрешений вызывающего участника в отношении указанного защищаемого объекта. В примере возвращаются разрешения на объект с именем Orders55. Дополнительные сведения см. в sys.fn_my_permissions.

SELECT * FROM fn_my_permissions('Orders55', 'object');

GO

D. Возврат разрешений, применимых к указанному объекту

В следующем примере возвращаются применимые разрешения на объект с именем Yttrium. Встроенная функция OBJECT_ID используется для получения идентификатора объекта Yttrium.

SELECT * FROM sys.database_permissions

WHERE major_id = OBJECT_ID('Yttrium');

GO