Настройка не глобальных учетных записей Администратор на Surface Hub

В обновлении Windows 10 для совместной работы 2020 добавлена поддержка настройки учетных записей не глобальных администраторов с ограниченными разрешениями для управления только приложением "Параметры" на устройствах Surface Hub, присоединенных к Microsoft Entra домену. Это позволяет ИТ-администраторам область разрешения администратора, специально для Surface Hub, что снижает риск нежелательного доступа ко всему домену Microsoft Entra.

Важно.

Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Это помогает повысить безопасность вашей организации. Глобальный администратор — это очень привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций, когда вы не можете использовать существующую роль.

Windows 10 для совместной работы 2020 с обновлением 2 впервые реализована поддержка CSP LocalUsersAndGroups, который теперь является рекомендуемой методикой. Хотя поставщик CSP RestrictedGroups остается поддерживаемым, он является устаревшим.

Примечание.

Прежде чем начать, убедитесь, что surface Hub присоединен к Microsoft Entra и автоматически зарегистрирован в Intune. Если это не так, сбросьте surface Hub и завершите готовую настройку (OOBE) с помощью Microsoft Entra ID. Только учетные записи, прошедшие проверку подлинности через Microsoft Entra ID, могут использовать конфигурации не глобального администратора.

Сводка

Процесс создания не глобальных учетных записей Администратор включает следующие действия:

- В Intune создайте группу безопасности, содержащую назначенных администраторов Surface Hub.

- Используйте PowerShell для получения идентификатора безопасности группы Microsoft Entra.

- Создайте XML-файл с идентификатором безопасности группы Microsoft Entra.

- Создайте группу безопасности, содержащую устройства Surface Hub, которыми управляет группа безопасности не глобальных администраторов.

- Создайте пользовательский профиль конфигурации, предназначенный для группы безопасности, содержащей устройства Surface Hub.

Создание групп безопасности Microsoft Entra

Сначала создайте группу безопасности, содержащую учетные записи администратора. Затем создайте другую группу безопасности для устройств Surface Hub.

Создание группы безопасности для учетных записей Администратор

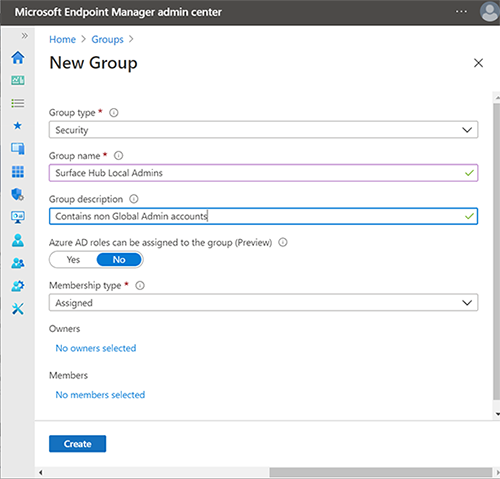

Войдите в Intune через Центр администрирования Microsoft Intune, выберите Группы>Новая группа> и в разделе Тип группы выберите Безопасность.

Введите имя группы, например Локальные администраторы Surface Hub, и нажмите кнопку Создать.

Откройте группу, выберите Участники и нажмите кнопку Добавить участников , чтобы добавить назначенные учетные записи администратора. Дополнительные сведения о создании групп в Intune см. в статье Добавление групп для организации пользователей и устройств.

Создание группы безопасности для устройств Surface Hub

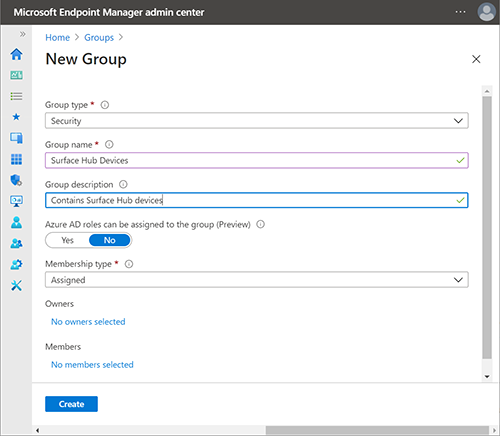

Повторите предыдущую процедуру, чтобы создать отдельную группу безопасности для устройств Hub, таких как устройства Surface Hub.

Получение идентификатора безопасности группы Microsoft Entra с помощью PowerShell

Запустите PowerShell с повышенными привилегиями учетной записи (запуск от имени администратора) и убедитесь, что ваша система настроена для выполнения сценариев PowerShell. Дополнительные сведения см. в статье О политиках выполнения.

Войдите в клиент Microsoft Entra.

Connect-AzureADПримечание.

модули PowerShell Azure AD и MSOnline устарели с 30 марта 2024 г. Дополнительные сведения см. в статье Обновление для прекращения поддержки. После этой даты поддержка этих модулей ограничивается поддержкой миграции пакета SDK Для Microsoft Graph PowerShell и исправлениями безопасности. Устаревшие модули будут работать до 30 марта 2025 г.

Мы рекомендуем выполнить миграцию в Microsoft Graph PowerShell для взаимодействия с Microsoft Entra ID (ранее Azure AD). Распространенные вопросы о миграции см. в разделе Вопросы и ответы о миграции.

Имейте в виду, что версии 1.0. x msOnline может столкнуться с нарушениями после 30 июня 2024 г.

Когда вы войдете в клиент, выполните следующую команду. Появится запрос "Введите идентификатор объекта Microsoft Entra группы".

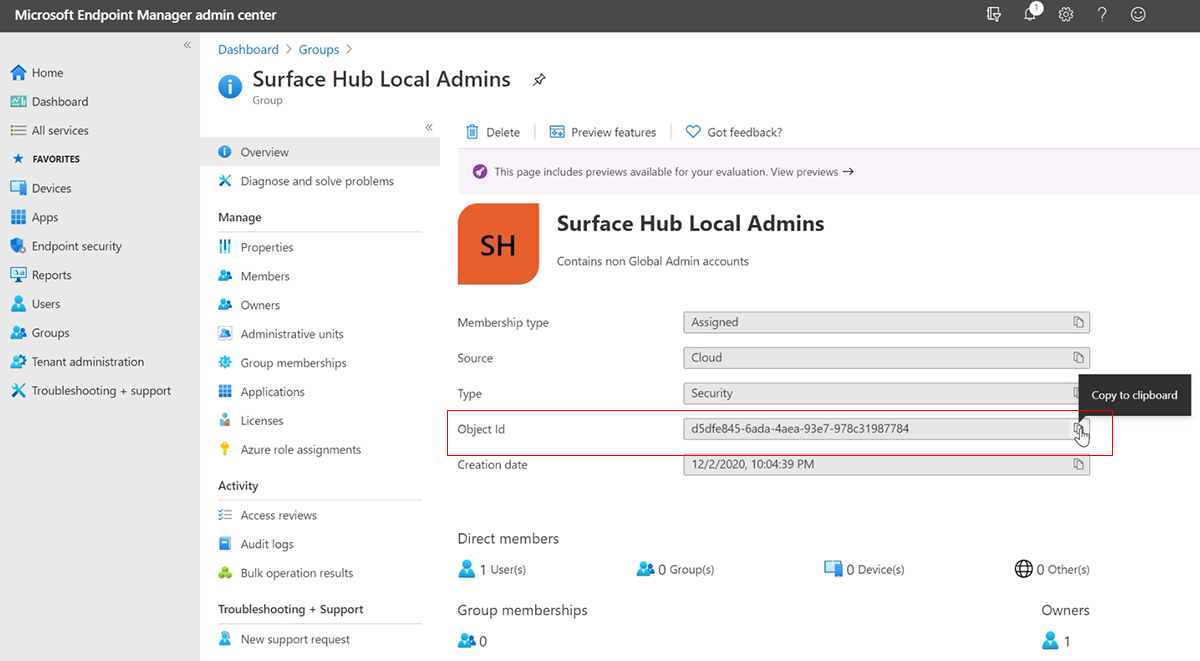

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }В Intune выберите группу, созданную ранее, и скопируйте идентификатор объекта, как показано на следующем рисунке.

Выполните следующую команду, чтобы получить идентификатор безопасности группы безопасности:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultВставьте идентификатор объекта в командлет PowerShell, нажмите клавишу ВВОД и скопируйте идентификатор безопасности группы Microsoft Entra в текстовый редактор.

Создание XML-файла, содержащего идентификатор безопасности группы Microsoft Entra

Скопируйте следующий код в текстовый редактор:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Замените заполнитель SID (начиная с S-1-12-1) на идентификатор безопасности группы Microsoft Entra, а затем сохраните файл в формате XML, например Microsoft Entra ID-local-admin.xml.

Примечание.

Пользователи также могут быть добавлены непосредственно с помощью их имен субъектов-пользователей (UPN):

<member name="AzureAD\user@contoso.com" />

Создание профиля настраиваемой конфигурации

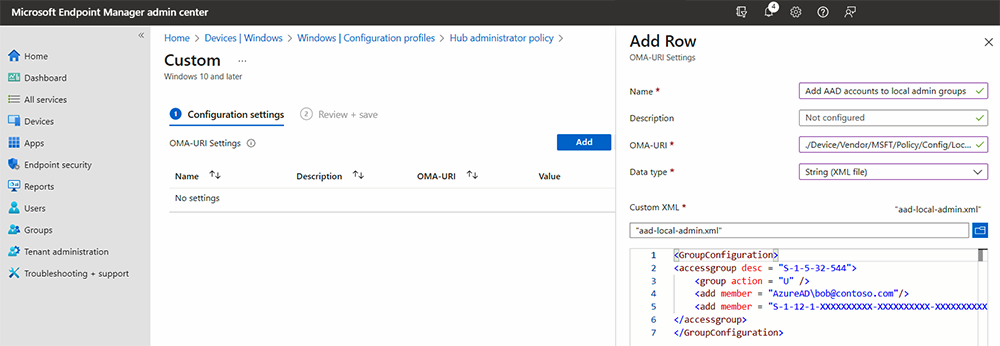

В Endpoint Manager перейдите в разделПрофили> конфигурации устройств>Создать профиль.

Выберите Windows 10 и более поздние версии в качестве платформы. Для профиля выберите Шаблоны>Пользовательское>создание.

Укажите имя и описание, а затем нажмите кнопку Далее.

В разделе Параметры конфигурации>OMA-URI Settings (Параметры OMA-URI) выберите Добавить.

Добавьте имя и используйте следующий OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureПримечание.

Параметр политики RestrictedGroups/ConfigureGroupMembership позволяет добавлять или заменять членов локальной группы. Однако он не может выборочно добавлять или удалять члены без замены всей группы. Для Windows 10 для совместной работы 2020 с обновлением 2 рекомендуется параметр LocalUsersAndGroups. Применение обоих параметров политики к Surface Hub не поддерживается и может привести к непредсказуемым результатам.

В разделе Тип данных выберите String XML и перейдите, чтобы открыть XML-файл, созданный на предыдущем шаге.

Выберите Сохранить.

Выберите Выбрать группы для включения и выберите созданную ранее группу безопасности (устройства Surface Hub). Выберите Далее.

При необходимости добавьте правило в разделе Правила применимости. В противном случае нажмите кнопку Далее , а затем нажмите кнопку Создать.

Дополнительные сведения о настраиваемых профилях конфигурации, использующих строки OMA-URI, см. в статье Использование настраиваемых параметров для Windows 10 устройств в Intune.

Не глобальные администраторы, управляющие Surface Hub

Члены только что настроенной группы безопасности локальных администраторов Surface Hub теперь могут входить в приложение "Параметры" на Surface Hub и управлять параметрами.

Важно.

Если применяется CSP LocalUsersAndGroups , доступ к приложению "Параметры" глобальными администраторами удаляется, если только явно не настроено с помощью действия "U".