Создание группы компьютеров и учетной записи gMSA для Azure Monitor SCOM Управляемый экземпляр

В этой статье описывается, как создать учетную запись службы, управляемую группой (gMSA), группу компьютеров и учетную запись пользователя домена в локальная служба Active Directory.

Примечание

Дополнительные сведения об архитектуре azure Monitor SCOM Управляемый экземпляр см. в статье Azure Monitor SCOM Управляемый экземпляр.

Предварительные требования к Active Directory

Для выполнения операций Active Directory установите компонент RSAT: доменные службы Active Directory и упрощенный доступ к каталогам. Затем установите средство Пользователи и компьютеры Active Directory. Это средство можно установить на любом компьютере с подключением к домену. Для выполнения всех операций Active Directory необходимо войти в это средство с разрешениями администратора.

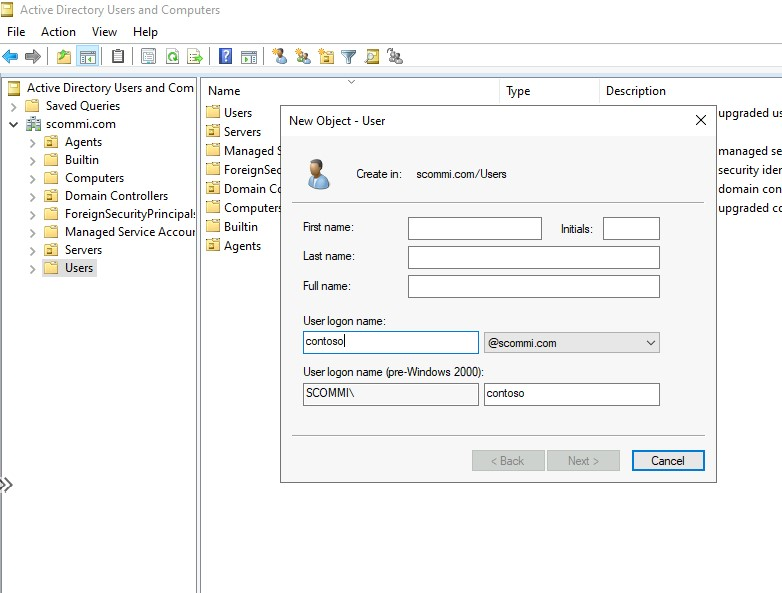

Настройка учетной записи домена в Active Directory

Создайте учетную запись домена в экземпляре Active Directory. Учетная запись домена является типичной учетной записью Active Directory. (Это может быть неадминийная учетная запись.) Эта учетная запись используется для добавления серверов управления System Center Operations Manager в существующий домен.

Убедитесь, что у этой учетной записи есть разрешения на присоединение других серверов к домену. Вы можете использовать существующую учетную запись домена, если у нее есть эти разрешения.

Настроенная учетная запись домена используется на последующих шагах для создания экземпляра SCOM Управляемый экземпляр и последующих шагов.

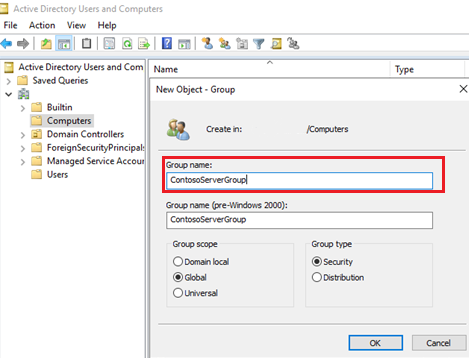

Создание и настройка группы компьютеров

Создайте группу компьютеров в экземпляре Active Directory. Дополнительные сведения см. в статье Создание учетной записи группы в Active Directory. Все создаваемые серверы управления будут входить в эту группу, чтобы все участники группы могли получать учетные данные gMSA. (Эти учетные данные будут созданы на последующих шагах.) Имя группы не может содержать пробелы и должно содержать только символы алфавита.

Чтобы управлять этой группой компьютеров, предоставьте разрешения созданной учетной записи домена.

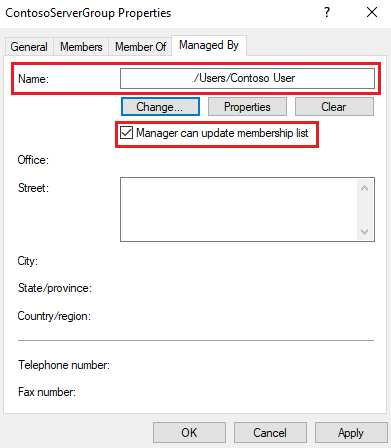

Выберите свойства группы, а затем выберите Управляемый.

В поле Имя введите имя учетной записи домена.

Установите флажок Менеджер может обновить список членства .

Создание и настройка учетной записи gMSA

Создайте gMSA для запуска служб сервера управления и проверки подлинности служб. Используйте следующую команду PowerShell, чтобы создать учетную запись службы gMSA. Имя узла DNS также можно использовать для настройки статического IP-адреса и связывания того же DNS-имени со статическим IP-адресом, что и на шаге 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

В этой команде:

ContosogMSA— имя gMSA.ContosoLB.aquiladom.com— это DNS-имя подсистемы балансировки нагрузки. Используйте то же DNS-имя, чтобы создать статический IP-адрес и связать то же DNS-имя со статическим IP-адресом, что и на шаге 8.ContosoServerGroup— это группа компьютеров, созданная в Active Directory (указанная ранее).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comиMSOMSdkSvc/ContosoLBявляются именами субъектов-служб.

Примечание

Если имя gMSA длиннее 14 символов, убедитесь, что задано SamAccountName значение менее 15 символов, включая $ знак .

Если корневой ключ не действует, используйте следующую команду:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Убедитесь, что созданная учетная запись gMSA является учетной записью локального администратора. При наличии политик групповая политика объектов для локальных администраторов на уровне Active Directory убедитесь, что у них есть учетная запись gMSA в качестве локального администратора.

Важно!

Сведения о том, как свести к минимуму потребность в активном взаимодействии с администратором Active Directory и администратором сети, см. в статье Самостоятельная проверка подлинности. В этой статье описаны процедуры, используемые администратором Active Directory и администратором сети для проверки изменений конфигурации и обеспечения их успешной реализации. Этот процесс сокращает ненужные взаимодействия между администратором Operations Manager и администратором Active Directory и администратором сети. Эта конфигурация экономит время для администраторов.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по