Настройка сетевого контроллера SDN в структуре VMM

В этой статье описывается, как настроить сетевой контроллер SDN в структуре System Center диспетчер виртуальных машин (VMM).

Сетевой контроллер SDN — это масштабируемая и высокодоступная роль сервера, которая позволяет автоматизировать конфигурацию сетевой инфраструктуры вместо выполнения конфигурации сетевого устройства вручную. Подробнее.

VMM 2025 и 2022 обеспечивают поддержку двойного стека для сетевого контроллера SDN.

Дополнительные сведения см . в видео (~ пять минут), которое содержит общие сведения о развертывании сетевого контроллера.

Примечание.

- С VMM 2019 UR1 тип подключенной сети изменяется как подключенная сеть.

- VMM 2019 UR2 и более поздних версий поддерживает IPv6.

- VMM 2019 UR3 и более поздних версий поддерживает гиперконвергентную инфраструктуру Azure Stack (HCI версии 20H2).

Примечание.

- VMM 2025 и 2022 поддерживают двойной стек (Ipv4 + Ipv6) для компонентов SDN.

- Полный список поддерживаемых операционных систем см. в разделе "Требования к системе".

Необходимые компоненты

• Планирование программно-определяемой сети (SDN). Подробнее.

• Планирование установки и развертывания сетевого контроллера SDN. Подробнее.

Перед началом работы

Чтобы настроить SDN в структуре VMM, вам потребуется следующее:

- Шаблон службы: VMM использует шаблон службы для автоматизации развертывания сетевого контроллера. Шаблоны служб для сетевого контроллера поддерживают развертывание нескольких узлов на виртуальных машинах поколения 1 и поколения 2.

- Виртуальный жесткий диск: шаблон службы требует подготовленного виртуального жесткого диска, импортированного в библиотеку VMM. Этот виртуальный жесткий диск используется для виртуальных машин сетевого контроллера.

- Виртуальный жесткий диск должен работать под управлением применимой версии Windows Server с установленными последними исправлениями.

- Он может быть в формате VHD или VHDX.

- Логическая сеть управления: это моделирует подключение физической сети управления для узлов VMM, узлов сетевого контроллера и узлов виртуальных машин клиента.

- Логический коммутатор: предоставление логической сети управления с подключением к виртуальным машинам сетевого контроллера.

- SSL-сертификат. Для проверки подлинности связи между сервером VMM и сетевым контроллером.

- Логическая сеть поставщика HNV и сети виртуальных машин клиента. Чтобы проверить развертывание сетевого контроллера.

- Другие предварительные требования: проверьте другие требования.

Шаги развертывания

Вот что необходимо сделать для настройки сетевого контроллера SDN:

Настройте узлы и инфраструктуру физической сети: вам нужен доступ к физическим сетевым устройствам для настройки виртуальных ЛС, маршрутизации и других. Кроме того, для размещения инфраструктуры SDN и виртуальных машин клиента требуется узлы Hyper-V. Подробнее.

Подготовка виртуального жесткого диска. Вы можете подготовить виртуальный жесткий диск для шаблона службы сетевого контроллера в формате VHD или VHDX, как это возможно, для выбранного поколения шаблона службы.

Скачайте шаблоны служб: скачайте шаблоны служб сетевого контроллера и импортируйте их в библиотеку VMM.

Настройка групп безопасности Active Directory: вам потребуется группа безопасности Active Directory для управления сетевым контроллером и другая группа безопасности для клиентов сетевого контроллера. Для каждой группы потребуется по крайней мере одна учетная запись пользователя.

Настройте общую папку библиотеки VMM. Для хранения журналов диагностики можно использовать необязательный файловый ресурс библиотеки. Доступ к этой общей папке библиотеки будет осуществляться сетевым контроллером для хранения диагностика информации на протяжении всего времени существования.

Настройте группу узлов VMM: настройте выделенную группу узлов для всех узлов SDN Hyper-V.

Примечание.

Узлы должны работать под управлением Windows Server с установленными последними исправлениями и включить роль Hyper-V.

Создайте логическую сеть управления: создайте логическую сеть для зеркального подключения к сети управления для узла VMM, узлов сетевого контроллера и узлов виртуальных машин клиента. Если вы хотите выделить статические IP-адреса из пула, создайте пул в этой логической сети.

Создание и развертывание логического коммутатора управления: вы создаете логический коммутатор и развертываете его на узлах сетевого контроллера, чтобы обеспечить подключение к сети управления для виртуальных машин сетевого контроллера.

Настройка сертификата. Для безопасного или HTTPS-обмена данными с сетевым контроллером требуется SSL-сертификат.

Импорт шаблона: импорт и настройка шаблона службы сетевого контроллера.

Разверните службу: разверните службу сетевого контроллера с помощью шаблона службы. Затем добавьте его в качестве службы VMM.

Подготовка виртуального жесткого диска

- Подготовьте VHD или VHDX на основе типа шаблона, который вы хотите использовать.

- После подготовки жесткого диска установите последние применимые обновления Windows Server и все языковые пакеты, необходимые при наличии среды, отличной от английского языка.

- Импортируйте файлы VHD/VHDX в библиотеку VMM. Подробнее.

Скачивание шаблона службы сетевого контроллера

Скачайте папку SDN из репозитория GitHub Microsoft SDN и скопируйте шаблоны из шаблонов> VMM в локальный путь на сервере VMM.>

Извлеките содержимое в папку на локальном компьютере.

Обновите библиотеку, вы импортируете шаблоны служб позже.

Примечание.

Пользовательские файлы ресурсов используются при настройке сетевого контроллера и других компонентов SDN (подсистема балансировки нагрузки программного обеспечения, шлюз RAS).

Папка NC содержит четыре шаблона службы и пять пользовательских папок ресурсов. Эти сведения приведены в следующей таблице:

Шаблоны и файлы ресурсов

| Имя | Тип | Сведения |

|---|---|---|

| Производственный контроллер сети поколения 1 VM.xml | Template | Сетевой контроллер с тремя узлами для виртуальных машин поколения 1 |

| Производство сетевого контроллера 2-го поколения VM.xml | Template | Сетевой контроллер с тремя узлами для виртуальных машин поколения 2 |

| Автономный сетевой контроллер поколения 1 VM.xml | Template | Сетевой контроллер с одним узлом для виртуальных машин поколения 1 |

| Автономный сетевой контроллер 2-го поколения VM.xml | Template | Сетевой контроллер с одним узлом для виртуальных машин поколения 2 |

| NcSetup.cr | Пользовательский файл ресурсов | Ресурс библиотеки, содержащий сценарии для настройки сети. |

| ServerCertificate.cr | Пользовательский файл ресурсов | Ресурс библиотеки, содержащий закрытый ключ сетевого контроллера в формате PFX. |

| NcCertificate.cr | Пользовательский файл ресурсов | Ресурс библиотеки, содержащий доверенный корневой сертификат (). CER) для сетевого контроллера. Это используется для безопасного обмена данными между сетевым контроллером и другими вложенными службами (например, многомерные подсистемы балансировки нагрузки). |

| TrustedRootCertificate.cr | Пользовательский файл ресурсов | Ресурс библиотеки, содержащий открытый ключ ЦС (.cer), импортированный в качестве доверенного корневого сертификата для проверки SSL-сертификата. |

| EdgeDeployment.cr | Template | Используется для установки ролей и ролей шлюза SLB (например, VPN). |

Настройка групп Active Directory

Создайте группы безопасности для управления сетевыми контроллерами и клиентами.

В Пользователи и компьютеры Active Directory создайте группу безопасности для управления сетевым контроллером.

- В группе добавьте всех пользователей, имеющих разрешения на настройку сетевого контроллера. Например, создайте группу с именем администраторов сетевого контроллера.

- Все пользователи, добавляемые в эту группу, также должны быть членами группы "Пользователи домена" в Active Directory.

- Группа управления сетевым контроллером должна быть локальной группой домена. Члены этой группы смогут создавать, удалять и обновлять развернутую конфигурацию сетевого контроллера.

- Создайте по крайней мере одну учетную запись пользователя, которая входит в эту группу и имеет доступ к своим учетным данным. После развертывания сетевого контроллера VMM можно настроить для использования учетных данных учетной записи пользователя для установления связи с сетевым контроллером.

Создайте другую группу безопасности для клиентов сетевого контроллера.

- Добавьте пользователей с разрешениями на настройку сетей и управление ими с помощью сетевого контроллера. Например, создайте группу с именем "Пользователи сетевого контроллера".

- Все пользователи, добавляемые в новую группу, также должны быть членами группы "Пользователи домена" в Active Directory.

- Все конфигурации и управления сетевым контроллером выполняются с помощью передачи репрезентативного состояния (DNS).

- Группа должна быть локальной группой домена. После развертывания сетевого контроллера все члены этой группы получат разрешения на обмен данными с сетевым контроллером через интерфейс на основе REST.

- Создайте по крайней мере одну учетную запись пользователя, которая входит в эту группу. После развертывания сетевого контроллера VMM можно настроить для использования учетных данных учетной записи пользователя для установления связи с сетевым контроллером.

Создание общей папки библиотеки для ведения журнала

- При необходимости создайте общую папку в библиотеке VMM, чтобы сохранить журналы диагностики.

- Убедитесь, что общий ресурс может получить доступ к сетевому контроллеру. Сетевой контроллер обращается к общей папке для хранения диагностических сведений. Обратите внимание на учетные данные для учетной записи, которая будет иметь доступ на запись к общей папке.

Настройка групп узлов

- Создайте выделенную группу узлов Hyper-V, управляемую SDN.

- Убедитесь, что узлы Hyper-V работают под управлением Windows Server 2016 с установленными последними исправлениями.

Создание логической сети управления

Вы можете создать логическую сеть управления в VMM для зеркального отображения физической сети управления.

- Логическая сеть предоставляет параметры сетевого подключения для узла VMM, узлов сетевого контроллера и узлов виртуальных машин клиента.

- Рекомендуется создать эту логическую сеть специально, чтобы обеспечить подключение для виртуальных машин инфраструктуры, управляемых сетевым контроллером.

- Если у вас уже есть логическая сеть VMM, настроенная с помощью создания сети виртуальных машин с тем же именем, чтобы разрешить виртуальным машинам доступ к этой логической сети напрямую, можно повторно использовать эту логическую сеть, чтобы обеспечить подключение управления к сетевому контроллеру.

Чтобы создать логическую сеть управления, используйте следующую процедуру:

- Выберите "Сеть Fabric>". Щелкните правой кнопкой мыши логические сети>создание логической сети.

- Укажите имя и необязательное описание.

- В разделе "Параметры" выберите "Одна подключенная сеть". Все сети управления должны иметь маршрутизацию и подключение между всеми узлами в этой сети. Выберите "Создать сеть виртуальной машины с тем же именем", чтобы разрешить виртуальным машинам доступ к этой логической сети напрямую , чтобы автоматически создать сеть виртуальной машины для вашей сети управления.

- В разделе "Параметры" выберите "Одна подключенная сеть". Все сети управления должны иметь маршрутизацию и подключение между всеми узлами в этой сети. Выберите "Создать сеть виртуальной машины с тем же именем", чтобы разрешить виртуальным машинам доступ к этой логической сети напрямую , чтобы автоматически создать сеть виртуальной машины для вашей сети управления.

Примечание.

С VMM 2019 UR1 тип подключенной сети изменяется на подключенную сеть.

- Выберите "Добавить сетевой сайт>". Выберите группу узлов для узлов, которыми будет управлять сетевой контроллер. Вставьте сведения о подсети IP-адреса сети управления. Эта сеть уже должна существовать и быть настроена в физическом коммутаторе.

- Просмотрите сведения о сводке и нажмите кнопку "Готово ", чтобы завершить работу.

Создание пула IP-адресов

Примечание.

В VMM 2019 UR1 можно создать пул IP-адресов с помощью мастера создания логической сети .

Примечание.

Можно создать пул IP-адресов с помощью мастера создания логических сетей.

Если вы хотите выделить статические IP-адреса виртуальным машинам сетевого контроллера, создайте пул IP-адресов в логической сети управления. Если вы используете DHCP, этот шаг можно пропустить.

В консоли VMM щелкните правой кнопкой мыши логическую сеть управления и выберите " Создать пул IP-адресов".

Укажите имя и необязательное описание пула и убедитесь, что для логической сети выбрана сеть управления.

На панели "Сетевой сайт" выберите подсеть, которую будет обслуживать этот пул IP-адресов.

На панели диапазона IP-адресов введите начальные и конечные IP-адреса.

Чтобы использовать IP-адрес в качестве REST IP-адреса, введите один из IP-адресов из указанного диапазона в IP-адресах, которые будут зарезервированы для других вариантов использования . Если вы хотите использовать конечную точку REST, пропустите этот шаг.

- Не используйте первые три IP-адреса доступной подсети. Например, если доступная подсеть составляет от .1 до .254, запустите диапазон с .4 или выше.

- Если узлы находятся в той же подсети, необходимо указать REST IP-адрес. Если узлы находятся в разных подсетях, необходимо указать DNS-имя REST.

Укажите адрес шлюза по умолчанию и при необходимости настройте параметры DNS и WINS.

На странице "Сводка" просмотрите параметры и нажмите кнопку "Готово", чтобы завершить работу мастера.

Создание и развертывание логического коммутатора управления

Необходимо развернуть логический коммутатор в логической сети управления. Коммутатор обеспечивает подключение между логической сетью управления и виртуальными машинами сетевого контроллера.

В консоли VMM выберите Fabric>Networking>Create Logical Switch. Просмотрите сведения о начале работы и нажмите кнопку "Далее".

Укажите имя и необязательное описание. Выберите команду uplink. Если вам нужна команда, выберите "Внедренная команда".

Примечание.

Не используйте команду.

Для минимального режима пропускной способности выберите параметр "Вес ".

В расширениях снимите все расширения коммутатора. Это важно. При выборе любого из расширений коммутатора на этом этапе он может заблокировать подключение сетевого контроллера позже.

При необходимости можно добавить профиль виртуального порта и выбрать классификацию портов для управления узлами.

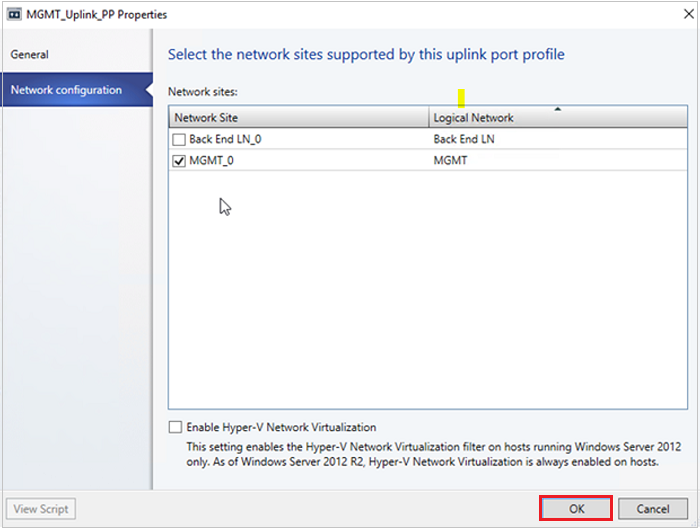

Выберите существующий профиль порта uplink или выберите "Добавить>новый профиль порта uplink". Укажите имя и необязательное описание. Используйте значения по умолчанию для алгоритма балансировки нагрузки и режима группирования. Выберите все сетевые сайты в логической сети управления.

Выберите новый сетевой адаптер. Это добавляет адаптер виртуальной сети узла (vNIC) в логический коммутатор и профиль порта исходящей связи, чтобы при добавлении логического коммутатора к узлам виртуальные сетевые адаптеры были добавлены автоматически.

Укажите имя виртуальной сетевой карты. Убедитесь, что сеть виртуальной машины управления указана в разделе "Подключение".

Выберите этот сетевой адаптер будет использоваться для управления>узлами, чтобы наследовать параметры подключения от адаптера узла. Это позволяет использовать параметры адаптера vNIC из адаптера, который уже существует на узле. Если вы создали ранее классификацию портов и профиль виртуального порта, его можно выбрать.

В окне "Сводка" просмотрите сведения и нажмите кнопку "Готово ", чтобы завершить работу мастера.

Развертывание логического коммутатора

Необходимо развернуть логический коммутатор управления на всех узлах, где планируется развернуть NC. Эти узлы должны быть частью созданной ранее группы узлов VMM. Подробнее.

Настройка сертификатов безопасности

Вам нужен SSL-сертификат, который будет использоваться для безопасного взаимодействия с HTTPS с сетевым контроллером. Можно использовать следующие методы:

- Самозаверяющий сертификат. Вы можете создать самозаверяющий сертификат и экспортировать его с закрытым ключом, защищенным паролем.

- Сертификат центра сертификации (ЦС): вы можете использовать сертификат, подписанный ЦС.

Использование самозаверяющего сертификата

В следующем примере создается самозаверяющий сертификат и должен выполняться на сервере VMM.

Примечание.

- Вы можете использовать IP-адрес в качестве DNS-имени, но это не рекомендуется, так как он ограничивает сетевой контроллер одной подсетью.

- Вы можете использовать любое понятное имя сетевого контроллера.

- Для развертывания с несколькими узлами DNS-имя должно быть именем REST, которое вы хотите использовать.

- Для развертывания с одним узлом DNS-имя должно быть именем сетевого контроллера, за которым следует полное доменное имя.

| Развертывание | Синтаксис | Пример |

|---|---|---|

| Многоузловая | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCRESTName>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "MultiNodeNC" -DnsName @("NCCluster.Contoso.com") |

| Один узел | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCFQDN>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "SingleNodeNC" -DnsName @("SingleNodeNC.Contoso.com") |

Экспорт самозаверяющего сертификата

Экспортируйте сертификат и его закрытый ключ в формате PFX.

Откройте оснастку "Сертификаты" (certlm.msc) и найдите сертификат в личных или сертификатах.

Выберите сертификат, а затем Все задачи>Экспорт.

Выберите "Да", экспортируйте параметр закрытого ключа и нажмите кнопку "Далее".

Выберите "Обмен персональными данными" — PKCS #12 (). PFX) и примите значение по умолчанию, чтобы включить все сертификаты в путь сертификации, если это возможно.

Назначьте пользователям и группам пароль для экспортируемого сертификата; нажмите кнопку "Далее".

На странице экспорта файла просмотрите расположение, в котором нужно разместить экспортируемый файл, и присвойте ему имя.

Аналогичным образом экспортируйте сертификат в . Формат CER

Примечание.

Экспорт в . Формат CER, снимите флажок "Да", экспортируйте параметр закрытого ключа .

Скопируйте файл . PFX в папку ServerCertificate.cr.

Скопируйте файл . CER-файл в папку NCCertificate.cr.

По завершении обновите эти папки и убедитесь, что вы скопировали эти сертификаты.

Использование ЦС

Запрос подписанного ЦС сертификата. Для корпоративного ЦС под управлением Windows запросите сертификаты с помощью мастера запроса сертификата.

Убедитесь, что сертификат содержит номер EKU сервераAuth, указанный идентификатором OID 1.3.6.1.5.5.7.3.1. Кроме того, имя субъекта сертификата должно соответствовать DNS-имени сетевого контроллера.

Скопируйте файл . PFX в папку ServerCertificate.cr.

Скопируйте файл . CER-файл в папку NCCertificate.cr.

Скопируйте открытый ключ ЦС в. Формат CER для TrustedRootCertificate.cr.

Примечание.

Убедитесь, что корпоративный ЦС настроен для автоматической регистрации сертификатов.

Расширенное использование ключей

Если хранилище сертификатов Personal (My – cert:\localmachine\my) на узле Hyper-V имеет несколько сертификатов X.509 с именем субъекта (CN) в качестве полного доменного имени узла (FQDN), убедитесь, что это Сертификат, используемый SDN, имеет дополнительное свойство расширенного использования ключей с OID 1.3.6.1.4.1.311.95.1.1.1.1. В противном случае связь между сетевым контроллером и узлом может не работать.

Убедитесь, что сертификат, выданный ЦС для связи с южной привязкой, имеет дополнительное свойство расширенного использования ключей с помощью OID 1.3.6.1.4.1.311.95.1.1.1.

Настройка шаблона службы

Импортируйте шаблон и обновите параметры для вашей среды.

Импорт шаблона

Импортируйте шаблон службы в библиотеку VMM. В этом примере мы импортируем шаблон поколения 2.

Выберите шаблон импорта библиотеки>.

Перейдите к папке шаблона службы, выберите файл рабочего поколения 2 контроллера сети VM.xml .

Обновите параметры среды при импорте шаблона службы. Просмотрите сведения и нажмите кнопку "Импорт".

- WinServer.vhdx Выберите базовый образ виртуального жесткого диска, подготовленный ранее.

- NCSetup.cr. Сопоставление с ресурсом библиотеки NCSetup.cr в библиотеке VMM.

- ServerCertificate.cr. Сопоставление с ресурсом ServerCertificate.cr в библиотеке VMM. Кроме того, поместите PFX-сертификат SSL, подготовленный ранее в этой папке. Убедитесь, что в папке ServerCertificate.cr есть только один сертификат.

- TrustedRootCertificate.cr — сопоставьте с папкой TrustedRootCertificate.cr в библиотеке VMM. Если вам не нужен доверенный корневой сертификат, этот ресурс по-прежнему должен быть сопоставлен с папкой CR. Однако папка должна быть пуста.

После завершения убедитесь, что задание завершено.

Настройка шаблона

Шаблон службы можно настроить для удовлетворения любых конкретных требований, связанных с вашей организацией, таких как ключ продукта, назначение IP-адресов, DHCP, спуфинги MAC и высокий уровень доступности. Вы также можете настроить свойства для таких объектов, как группы узлов, кластеры узлов и экземпляры служб.

Например, ниже приведены шаги по вводу ключа продукта, включение DHCP и высокий уровень доступности:

В библиотеке VMM выберите шаблон службы и откройте его в режиме конструктора.

Дважды щелкните уровень компьютера, чтобы открыть страницу свойств сетевого контроллера Windows Server.

Чтобы указать ключ продукта, выберите ключ продукта конфигурации>ОС и укажите ключ, общий для CCEP.

Чтобы включить высокий уровень доступности, выберите доступность оборудования>, установите флажок "Сделать виртуальную машину высокой доступностью".

Чтобы включить динамическую IP-конфигурацию и использовать DHCP для управления сетевым контроллером, выберите сетевой адаптер в конструкторе и измените тип IPV4-адреса на Dynamic.

Примечание.

- Если вы настраиваете шаблон для обеспечения высокой доступности, убедитесь, что этот шаблон развертывается на кластеризованных узлах.

- Настраивая сетевой контроллер и указывая полное доменное имя в качестве имени REST, не создавайте запись узла A для основного узла NC в DNS. Это может повлиять на подключение сетевого контроллера после изменения основного узла NC. Это применимо, даже если вы развертываете NC с помощью скрипта SDN Express или VMM Express.

Развертывание сетевого контроллера

Выберите шаблон службы сетевого контроллера и щелкните >Настроить развертывание. Введите имя службы и выберите место назначения для экземпляра службы. Назначение должно сопоставляться с выделенной группой узлов, содержащей узлы, которые будут управляться сетевым контроллером.

Настройте параметры развертывания, как описано в таблице ниже.

Обычно экземпляры виртуальных машин будут изначально красными. Выберите "Обновить предварительную версию" , чтобы служба развертывания автоматически находит подходящие узлы для создания виртуальных машин.

После настройки этих параметров выберите "Развернуть службу ", чтобы начать задание развертывания службы.

Примечание.

Время развертывания зависит от оборудования, но обычно от 30 до 60 минут. Если вы не используете корпоративный виртуальный жесткий диск\VHDX или если VHDX не предоставляет ключ продукта с помощью файла ответа, развертывание останавливается на странице "Ключ продукта" во время подготовки виртуальной машины контроллера сети. Необходимо вручную получить доступ к рабочему столу виртуальной машины и пропустить или ввести ключ продукта.

Если развертывание сетевого контроллера завершается сбоем, удалите экземпляр службы сбоем перед повторным развертыванием сетевого контроллера. Выберите виртуальные машины и службы все службы> узлов>и удалите экземпляр.

Параметры развертывания

| Параметр | Требование | Description |

|---|---|---|

| ClientSecurityGroup | Обязательное поле | Имя созданной группы безопасности, содержащей учетные записи клиента сетевого контроллера. |

| DiagnosticLogShare | Необязательно | Расположение общей папки, в котором журналы диагностики будут периодически отправляться. Если это не указано, журналы хранятся локально на каждом узле. |

| DiagnosticLogShareUsername | Необязательно | Полное имя пользователя (включая доменное имя) для учетной записи с разрешениями на доступ к общей папке журнала диагностики. Формат: [домен]\[имя_пользователя]. |

| DiagnosticLogSharePassword | Необязательно | Пароль учетной записи, указанной в параметре DiagnosticLogShareUsername. |

| LocalAdmin | Обязательное поле | Выберите учетную запись запуска от имени в вашей среде, которая будет использоваться в качестве локального администратора на виртуальных машинах сетевого контроллера. Примечание. При создании учетных записей запуска от имени снимите флажок проверить учетные данные домена, если вы создаете локальную учетную запись. Имя пользователя должно быть .\Administrator (создать его, если оно не существует). |

| Управление | Обязательное поле | Выберите созданную ранее логическую сеть управления. |

| MgmtDomainAccount | Обязательное поле | Выберите учетную запись запуска от имени в вашей среде, которая будет использоваться для подготовки сетевого контроллера. Этот пользователь должен быть членом группы безопасности управления, указанной ниже, которая имеет привилегии для управления сетевым контроллером. |

| MgmtDomainAccountName | Обязательное поле | Это должно быть полное имя пользователя (включая доменное имя) учетной записи запуска от имени, сопоставленной с MgmtDomainAccount. Имя пользователя домена будет добавлено в группу администраторов во время развертывания. |

| MgmtDomainAccountPassword | Обязательное поле | Пароль для учетной записи запуска от имени управления, сопоставленной с MgmtDomainAccount. |

| MgmtDomainFQDN | Обязательное поле | Полное доменное имя для домена Active Directory, к которому будут присоединены виртуальные машины сетевого контроллера. |

| MgmtSecurityGroup | Обязательное поле | Имя созданной ранее группы безопасности, содержащей учетные записи управления сетевыми контроллерами. |

| RestEndPoint | Обязательное поле | Введите имя RESTName, используемое при подготовке сертификатов. Этот параметр не используется для автономных шаблонов. Если узлы находятся в той же подсети, необходимо указать REST IP-адрес. Если узлы находятся в разных подсетях, укажите DNS-имя REST. |

| ServerCertificatePassword | Обязательное поле | Пароль для импорта сертификата в хранилище компьютеров. |

Примечание.

Компьютеры с сетевым контроллером Windows Server 2019 должны быть предоставлены разрешения на регистрацию и изменение имени участника-службы в Active Directory. Дополнительные сведения см. в статье Kerberos с именем субъекта-службы.

Добавление службы сетевого контроллера в VMM

После успешного развертывания службы сетевого контроллера необходимо добавить ее в VMM в качестве сетевой службы.

В Fabric щелкните правой кнопкой мыши сетевую>службу и выберите "Добавить сетевую службу".

Запускается мастер добавления сетевой службы. Укажите имя и необязательное описание.

Выберите Корпорацию Майкрософт для производителя и для модели выберите сетевой контроллер Майкрософт.

В учетных данных укажите учетную запись запуска от имени, которую вы хотите использовать для настройки сетевой службы. Это должна быть та же учетная запись, которую вы включили в группу клиентов сетевого контроллера.

Для строки подключения:

- В развертывании с несколькими узлами ServerURL должен использовать конечную точку REST, а имя службы должно быть именем экземпляра сетевого контроллера.

- В развертывании с одним узлом ServerURL должен быть полным доменным именем сетевого контроллера, а имя службы должно быть именем экземпляра службы сетевого контроллера. Пример:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM

При проверке сертификатов подключение выполняется к виртуальной машине сетевого контроллера для получения сертификата. Убедитесь, что отображаемый сертификат является ожидаемым. Убедитесь, что вы выбрали эти сертификаты, и его можно импортировать в поле хранилища доверенных сертификатов.

На следующем экране выберите "Поставщик сканирования", чтобы подключиться к службе и перечислить свойства и их состояние. Это также хороший тест на правильность создания службы, и что вы используете правильную строку подключения для подключения к ней. Проверьте результаты и проверьте, что isNetworkController = true. После успешного завершения нажмите кнопку "Далее".

Настройте группу узлов, управляемую сетевым контроллером.

Нажмите кнопку "Готово ", чтобы завершить работу мастера. Когда служба была добавлена в VMM, она появится в списке сетевых служб в консоли VMM. Если сетевая служба не добавлена, проверьте задания в консоли VMM, чтобы устранить неполадки.

Проверка развертывания

При необходимости можно проверить развертывание сетевого контроллера. Для этого:

- Создайте сеть поставщика HNV (серверная сеть), управляемую сетевым контроллером для подключения к виртуальной машине клиента. Эта сеть используется для проверки успешности развертывания сетевого контроллера, а виртуальные машины клиента в одной виртуальной сети могут выполнять связь друг с другом. Эта сеть должна существовать в вашей физической сетевой инфраструктуре, и все узлы структуры SDN должны иметь физическое подключение к нему.

- После создания сети HNV необходимо настроить две сети виртуальных машин клиента на его основе. Создайте сети виртуальных машин и пулы IP-адресов, а затем разверните виртуальные машины клиента. Вы также можете проверить подключение между двумя виртуальными машинами клиента, развернутыми на разных узлах, чтобы обеспечить правильное развертывание сетевого контроллера.

Создание сети поставщика HNV

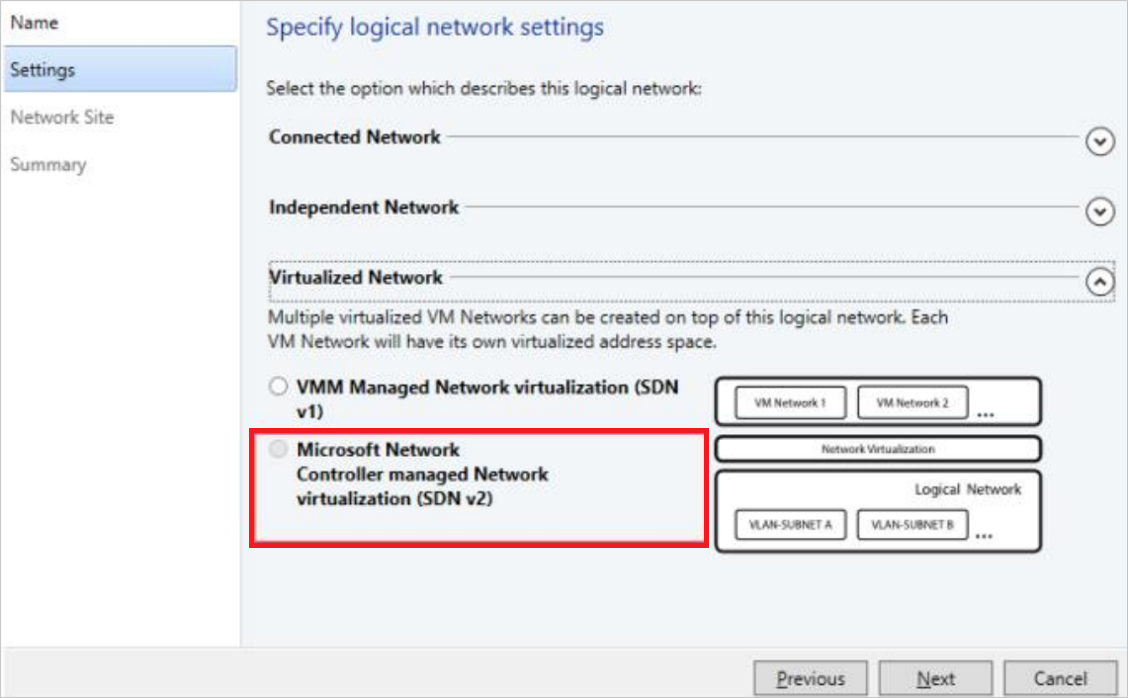

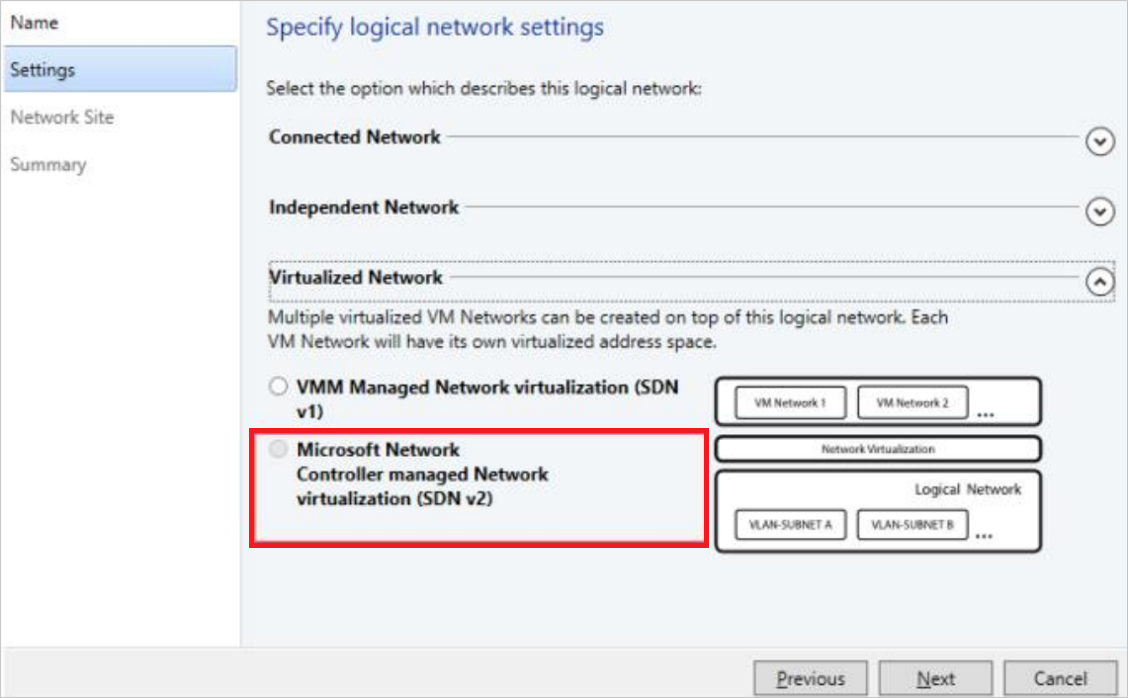

- Запустите мастер создания логической сети. Введите имя и необязательное описание для этой сети.

- В параметрах убедитесь, что выбрана одна подключенная сеть , так как все сети поставщика HNV должны иметь маршрутизацию и подключение между всеми узлами в этой сети. Убедитесь, что вы убедитесь , что новые сети виртуальных машин, созданные в этой логической сети, используют виртуализацию сети. Кроме того, проверьте управление сетевым контроллером.

В параметрах убедитесь, что выбрана одна подключенная сеть , так как все сети поставщика HNV должны иметь маршрутизацию и подключение между всеми узлами в этой сети. Убедитесь, что вы убедитесь , что новые сети виртуальных машин, созданные в этой логической сети, используют виртуализацию сети. Кроме того, проверьте управление сетевым контроллером.

Примечание.

С VMM 2019 UR1 тип подключенной сети изменяется на подключенную сеть.

На странице Параметры установите флажок Подключенная сеть, поскольку между всеми узлами сети поставщика HNV необходимо обеспечить маршрутизацию и обмен данными. Убедитесь, что вы убедитесь , что новые сети виртуальных машин, созданные в этой логической сети, используют виртуализацию сети. Кроме того, проверьте управление сетевым контроллером.

- В разделе Сетевой сайт добавьте данные сетевого сайта для сети поставщика HNV. Это должно включать сведения о группе узлов, подсети и виртуальной локальной сети для сети.

- Просмотрите сведения о сводке и завершите работу мастера.

Создание пула IP-адресов

Примечание.

В VMM 2019 UR1 можно создать пул IP-адресов с помощью мастера создания логической сети .

Примечание.

Можно создать пул IP-адресов с помощью мастера создания логических сетей.

Для настройки логической сети HNV необходим пул IP-адресов, даже если для этой сети доступен DHCP. Если в сети HNV настроено несколько подсетей, создайте пул для каждой подсети.

- Щелкните настроенную логическую сеть HNV правой кнопкой мыши и выберите Создать пул IP-адресов.

- Укажите имя и необязательное описание и убедитесь, что логическая сеть поставщика HNV выбрана для логической сети.

- На сетевом сайте необходимо выбрать подсеть, которую будет обслуживать этот пул IP-адресов. Если у вас несколько подсетей в рамках сети поставщика HNV, необходимо создать пул статических IP-адресов для каждой подсети. Если у вас есть только один сайт (например, пример топологии), можно просто нажать кнопку "Далее".

- На сетевом сайте необходимо выбрать подсеть, которую будет обслуживать этот пул IP-адресов. Если у вас несколько подсетей в рамках сети поставщика HNV, необходимо создать пул статических IP-адресов для каждой подсети. Если у вас есть только один сайт (например, пример топологии), можно просто нажать кнопку "Далее".

Примечание.

Чтобы включить поддержку IPv6, добавьте подсеть IPv6 и создайте пул адресов IPv6.

Примечание.

- Чтобы включить поддержку IPv6, добавьте подсеть IPv6 и создайте пул адресов IPv6.

- Чтобы включить поддержку IPv4, добавьте подсеть IPv4 и создайте пул адресов IPv4.

- Чтобы использовать диапазон IPv6-адресов, добавьте подсети IPv4 и IPv6 на сетевой сайт.

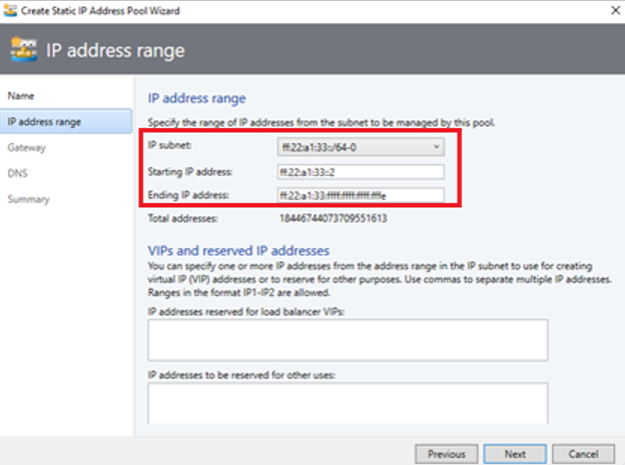

- Чтобы включить поддержку двух стеков, создайте пулы IP-адресов с диапазонами IPv4-адресов и IPv6-адресов.

В области Диапазон IP-адресов введите начальный и конечный IP-адреса. Не используйте первый IP-адрес доступной подсети. Например, если доступная подсеть составляет от .1 до .254, запустите диапазон с .2 или выше.

Затем настройте адрес шлюза по умолчанию. Нажмите кнопку "Вставить рядом с шлюзами по умолчанию", введите адрес и используйте метрику по умолчанию. При необходимости настройте DNS и WINS.

Просмотрите сводную информацию и нажмите кнопку "Готово ", чтобы завершить работу мастера.

В рамках подключения сетевого контроллера коммутатор, развернутый на узлах для подключения к логической сети управления, был преобразован в коммутатор SDN. Теперь этот коммутатор можно использовать для развертывания управляемой сети сетевого контроллера, включая логическую сеть поставщика HNV. Убедитесь, что вы выбрали сетевой сайт, соответствующий логическому сетевому сети поставщика HNV, в параметрах профиля порта исходящей связи для логического коммутатора управления.

Логическая сеть поставщика HNV теперь доступна всем узлам в управляемой группе узлов сетевого контроллера.

Создание сетей виртуальных машин клиента и пулов IP-адресов

Теперь создайте две сети виртуальных машин и пулы IP-адресов для двух клиентов в инфраструктуре SDN для тестирования подключения.

Примечание.

- Не используйте первый IP-адрес доступной подсети. Например, если доступная подсеть составляет от .1 до .254, запустите диапазон с .2 или выше.

- В настоящее время невозможно создать сеть виртуальных машин без изоляции для логических сетей, управляемых сетевым контроллером. При создании сетей виртуальной машины, связанных с логическими сетями поставщика HNV, необходимо выбрать параметр изоляции виртуализации сети Hyper-V.

- Так как сетевой контроллер еще не протестирован с помощью IPv6, используйте IPv4 для логической сети и сети виртуальных машин при создании сети виртуальных машин.

Создайте сеть виртуальной машины для каждого клиента.

Создайте пул IP-адресов для каждой сети виртуальных машин.

Примечание.

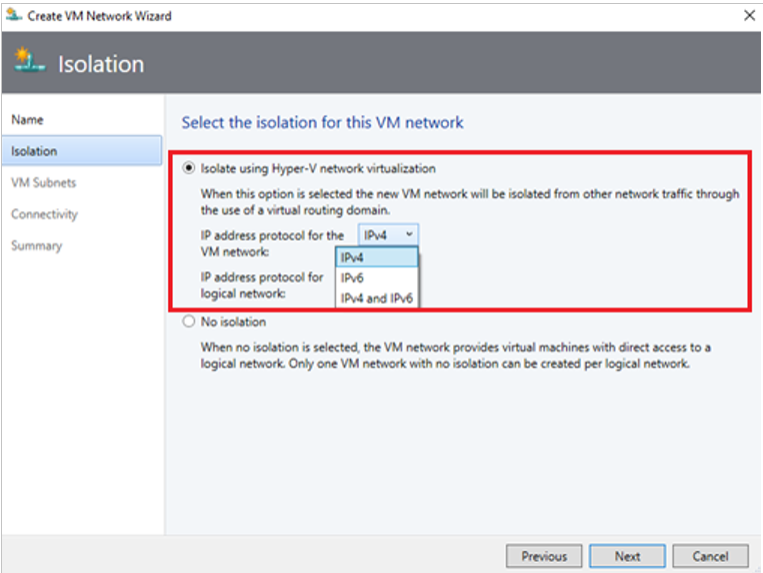

При создании сети виртуальной машины, чтобы включить поддержку IPv6, выберите IPv6 из протокола IP-адресов в раскрывающемся меню сети виртуальной машины. При создании сети виртуальной машины, чтобы включить поддержку двойного стека, выберите IPv4 и IPv6 из протокола IP-адресов для раскрывающегося меню сети виртуальной машины (применимо к 2022 и более поздним версиям).

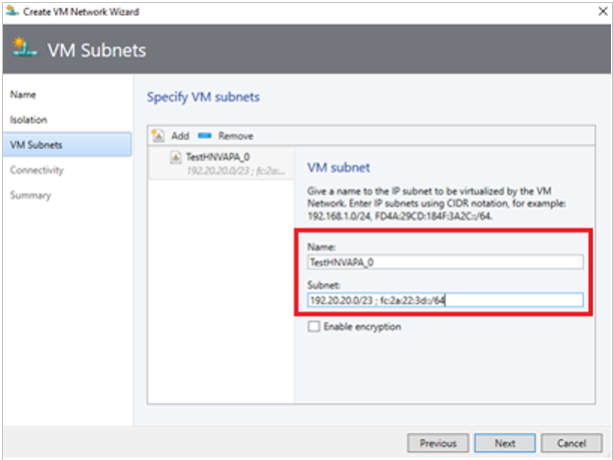

При создании подсетей виртуальных машин для включения поддержки двойного стека предоставьте подсеть IPv4 и подсеть IPv6, разделенную точкой с запятой (;). (применимо для версии 2022 и более поздних)

Создание виртуальных машин клиента

Теперь можно создать виртуальные машины клиента, подключенные к виртуальной сети клиента.

- Убедитесь, что виртуальные машины клиента разрешают IPv4 ICMP через брандмауэр. По умолчанию Windows Server блокирует это.

- Чтобы разрешить IPv4 ICMP через брандмауэр, выполните команду New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4.

- Убедитесь, что виртуальные машины клиента разрешают IPv4/IPv6 ICMP через брандмауэр. По умолчанию Windows Server блокирует это.

- Чтобы разрешить IPv4 ICMP через брандмауэр, выполните команду New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4.

- Чтобы включить поддержку протокола IPv6 ICMP посредством брандмауэра, выполните команду New-NetFirewallRule – DisplayNam "Разрешить входящий трафик ICMPv6-In" — протокол ICMPv6.

Примечание.

IPv6 ICMP поддерживается версией 2019 UR2 и более поздними.

- Если вы хотите создать виртуальную машину с существующего жесткого диска, следуйте этим инструкциям.

- После развертывания по крайней мере двух виртуальных машин, подключенных к сети, можно подключить одну виртуальную машину клиента из другой виртуальной машины клиента, чтобы убедиться, что сетевой контроллер был развернут как сетевая служба успешно, и что он может управлять сетью поставщика HNV, чтобы виртуальные машины клиента могли выполнять связь друг с другом.

Примечание.

Чтобы включить поддержку двойного стека для сетей виртуальных машин, создайте два пула IP-адресов, выбрав две подсети IP в раскрывающемся меню.

Создайте новую виртуальную машину и разверните сеть виртуальных машин с двумя стеками, чтобы назначить ей адреса IPv4 и IPv6.

Удаление сетевого контроллера из структуры SDN

Чтобы удалить сетевой контроллер из структуры SDN, выполните следующие действия .

Следующие шаги

Создание подсистемы балансировки нагрузки программного обеспечения